Область техники, к которой относится изобретение

[0001] Изобретение относится в общем к защищенной передаче пакетов в системе связи и более конкретно к обеспечению сопоставлений безопасности для зашифрованных пакетных данных.

Уровень техники

[0002] Сегодня, во многих случаях, когда конечная точка источника отправляет информацию к конечной точке назначения, данная информация может проходить через незащищенную сеть, такую как Интернет. В зависимости от характера информации она может нуждаться в защите одним или более путями. Например, конечные точки могут осуществлять одну или более основных услуг безопасности, таких как конфиденциальность, аутентификация и т.д., причем конфиденциальность (например, использование алгоритмов шифрования/дешифрования) обеспечивает приватность информации и применяется к информации так, что та способна быть понятой только назначенным получателем, а аутентификация представляет собой процесс, оценивающий подлинность источника и получателя информации.

[0003] Для обеспечения основных услуг безопасности может быть использовано некоторое количество существующих протоколов безопасности. Одним таким набором протоколов являются протоколы обеспечения безопасности передачи протоколов Интернета (IPsec), определенные в некотором количестве документов по стандартам, специфицированных посредством проблемной группы проектирования Интернета (IETF) (см., например, http://www.ietf.org). В соответствии с этими существующими протоколами, включающими в себя протоколы IPsec, с целью обеспечения защиты конечной точкой информации, которую та отправляет на какую-либо другую конечную точку (или, наоборот, с целью приема и дешифрования защищенной информации от какой-либо конечной точки), должно быть установлено сопоставление безопасности (SA). SA, в том виде, в котором данный термин используется в настоящем документе, содержит элементы, описывающие протоколы и параметры (такие, как ключи и алгоритмы), используемые конечной точкой для обеспечения защиты информации или трафика, проходящего в одном направлении. Таким образом, при обычном двунаправленном трафике потоки защищаются посредством пары SA. Элементы SA сохраняются в базе данных сопоставлений безопасности (SAD). Эти элементы SA включают в себя, например, но не ограничиваются этим, индекс параметра безопасности, адрес источника, адрес пункта назначения, параметры безопасности, такие как идентификатор (ID) протокола безопасности, один или более ID ключей, один или более ID алгоритмов, и т.д., обеспечивающие конечной точке возможность определения, как осуществлять шифрование/дешифрование и/или аутентификацию информации, отправленной на или от какой-либо другой конечной точки.

[0004] Существуют два способа для поставки SA в конечную точку. Первый способ представляет собой ручную поставку, например, с использованием загрузчика переменных ключей (KVL). Однако этот способ является практически осуществимым только, когда существует ограниченное количество элементов SA, назначенных к поставке, и когда эти элементы не меняются с течением времени. Однако многие системы сконфигурированы с помощью конечной точки инфраструктуры (например, сервера или шлюза), осуществляющей связь с сотнями или даже тысячами конечных точек (например, абонентских блоков, компьютерных терминалов и т.д.), имеющих адреса, которые могут меняться с течением времени, причем ручная поставка SA в конечные точки инфраструктуры для всех конечных точек в системе не является практически осуществимой. В этих конфигурациях системы существует необходимость во втором способе динамической поставки.

[0005] Одним таким способом динамической поставки является осуществление хорошо известного протокола безопасного обмена в Интернете (IKE), определенного в запросе на комментарии (RFC) 4306, опубликованном в декабре 2005, причем две конечные точки согласовывают элементы SA через обмен сигнальными сообщениями. Недостатком протокола IKE, однако, является то, что на радиочастотные ресурсы или ширину полосы пропускания в системе оказывается негативное влияние, когда в системе существуют большие количества пользователей конечных точек по причине количества сообщений, необходимых к обмену с целью установления всех сопоставлений SA. Эта проблема значительно возрастает в системах, использующих узкополосные линии связи. Более того, когда в системе существуют большие количества пользователей конечных точек, база данных SAD в конечной точке инфраструктуры может быстро стать неуправляемой. В этом случае единственным практически осуществимым решением становится система управления симметричными ключами, где сопоставления безопасности обеспечиваются от центрального сервера, такого как средство управления ключами (KMF).

[0006] Когда для данных с управлением симметричными ключами используется шифрование в режиме туннелирования, входные данные базы данных сопоставлений безопасности и базы данных политик безопасности должны устанавливаться индивидуально для каждой конечной точки туннеля, и каждая конечная точка туннеля может поддерживать множество хостов данных, каждый требующего отдельного сопоставления безопасности. Там, где в наличии имеются тысячи мобильных устройств в системе, поддерживающей сквозную передачу данных E2E (из конца в конец), это, таким образом, требует конфигурирования тысяч индивидуальных установок безопасности, что не является практически осуществимым при использовании управления симметричными ключами, предоставляемого средством управления ключами (KMF). Специалистам в данной области техники будет в полной мере понятно, что текущие модули шифрования могут иметь конечное ограничение в количестве сопоставлений, которых они поддерживают, например, в несколько сотен. Управление симметричными ключами используется мобильными радиосистемами и специфицировано в стандартах (например, в рекомендации 11 SFPG для TETRA).

[0007] В соответствии с этим существует необходимость в способе обеспечения сопоставлений безопасности для зашифрованных пакетных данных.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0008] Сопроводительные чертежи, где схожие опорные обозначения относятся к идентичным или функционально схожим элементам на протяжении отдельных видов, вместе с подробным описанием ниже являются полностью включенными в описание и составляют его часть, а также служат для дополнительного иллюстрирования вариантов осуществления понятий, включающих в себя заявленное изобретение, и поясняют различные принципы и преимущества данных вариантов осуществления.

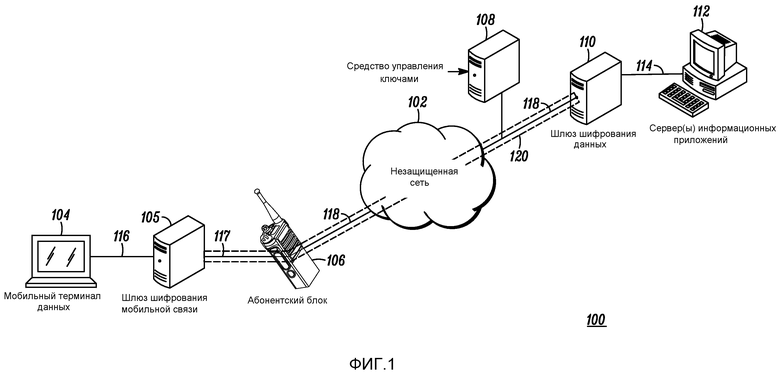

[0009] Фиг. 1 представляет собой структурную диаграмму системы связи.

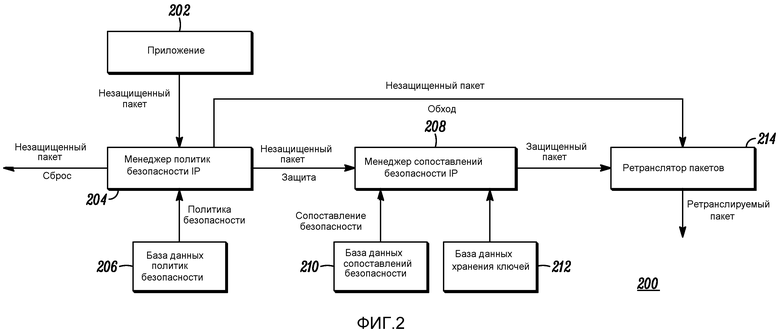

[0010] Фиг. 2 представляет собой структурную диаграмму конечной точки инфраструктуры.

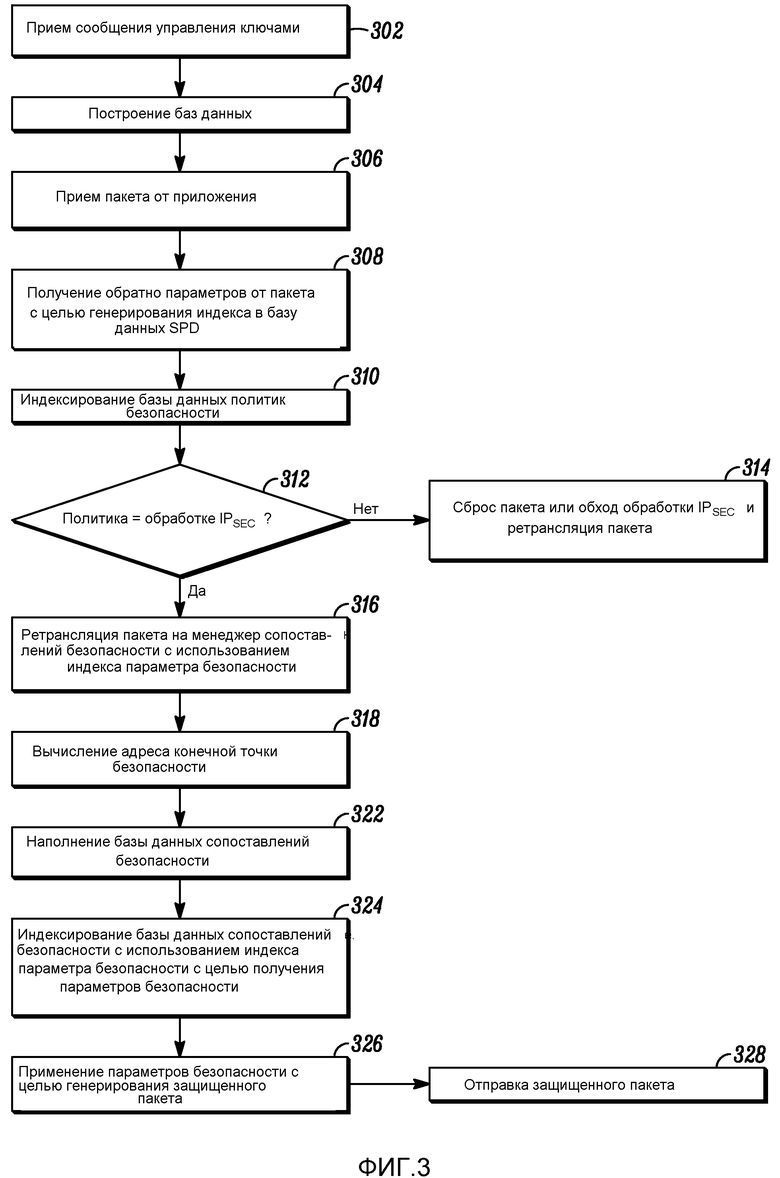

[0011] Фиг. 3 представляет собой блок-схему последовательности операций способа для защищенной передачи пакетов в соответствии с некоторыми вариантами осуществления.

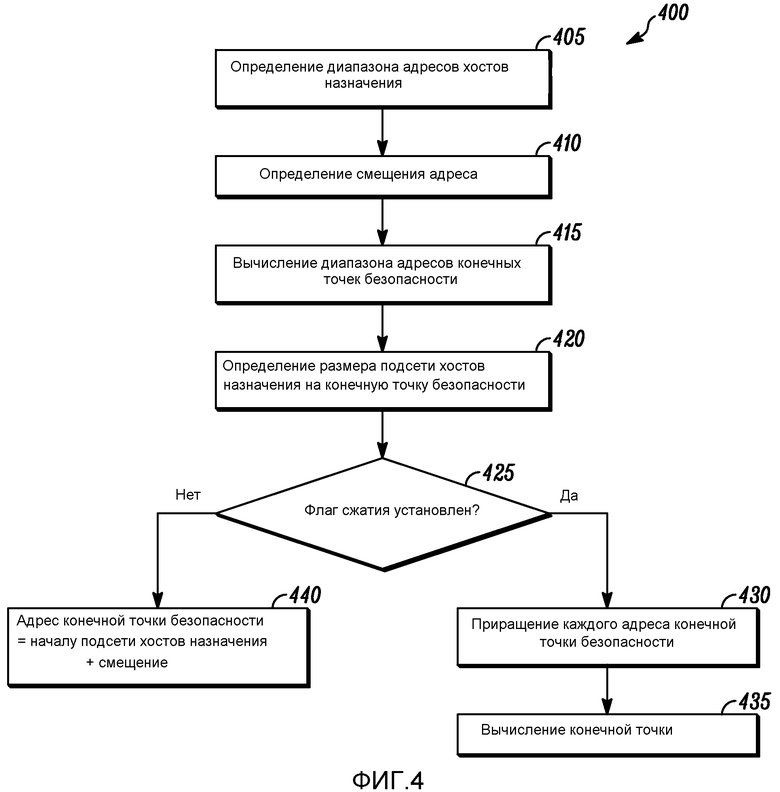

[0012] Фиг. 4 представляет собой блок-схему последовательности операций способа формирования сопоставления безопасности в соответствии с некоторыми вариантами осуществления.

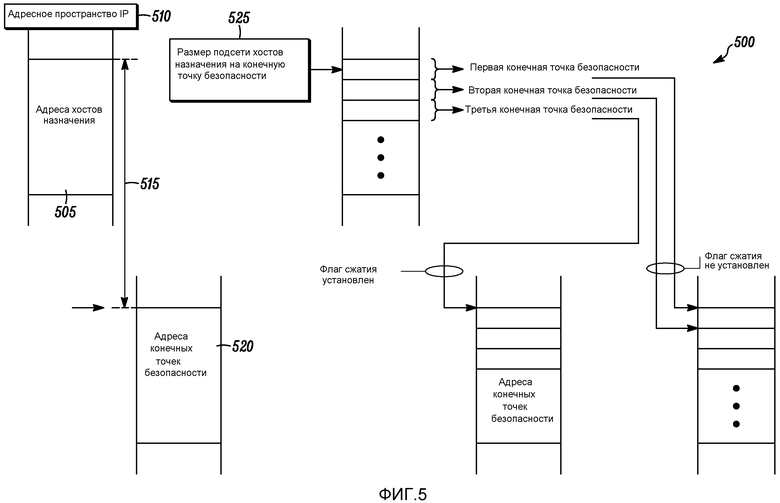

[0013] Фиг. 5 иллюстрирует диаграмму адресации в соответствии с некоторыми вариантами осуществления.

[0014] Специалисты в данной области техники в полной мере поймут, что элементы на чертежах проиллюстрированы для простоты и ясности, и не обязательно были вычерчены в масштабе. Например, размеры некоторых элементов на чертежах могут быть увеличены относительно других элементов для улучшения понимания вариантов осуществления настоящего изобретения.

[0015] В соответствующих случаях компоненты способа и устройства были представлены посредством условных обозначений на чертежах, демонстрируя только те конкретные детали, которые непосредственно относятся к пониманию вариантов осуществления настоящего изобретения, с тем, чтобы не затруднять понимание раскрытия изобретения наличием деталей, явно очевидных для специалистов в данной области техники, имеющих преимущество описания в настоящем документе.

ПОДРОБНОЕ ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

[0016] Специалистам в данной области техники будет в полной мере понятно, что множество адресов конечных точек назначения могут требовать использования одного и того же адреса конечной точки туннеля и что за каждым может существовать множество комбинаций адресов конечных точек туннеля с адресами пунктов назначения. Обычно, даже следуя схеме с использованием поставки от KMF, для конфигурирования каждого устройства шифрования может требоваться множество сообщений управления ключами, и в сети может существовать множество сотен этих устройств. Требуется простое средство обеспечения устройства, выполняющего шифрование с помощью средства наполнения его SAD адресами конечных точек туннеля, сопоставленными с адресами пунктов назначения, которое использует как можно меньшее количество сообщений KMM, поскольку они могут добавлять излишнюю нагрузку на сеть.

[0017] В соответствии с некоторыми вариантами осуществления, обеспеченными в настоящем документе, способ для обеспечения сопоставлений безопасности для одного или более зашифрованных пакетов данных включает в себя управление конечной точкой источника с целью: определения набора адресов хостов назначения для сопоставления безопасности, назначенного к применению; определения смещения адреса; вычисления диапазона адресов конечных точек безопасности из диапазона адресов хостов назначения с использованием смещения адреса; и применения данного сопоставления безопасности к одному или более зашифрованным пакетам данных, назначенным для, по меньшей мере, одного адреса хоста назначения, предназначенного к отправке через посредство вычисленной конечной точки безопасности в диапазоне адресов конечных точек безопасности.

[0018] Фиг. 1 представляет собой структурную диаграмму системы 100 связи. Например, система 100 связи может представлять собой систему, совместимую со стандартом 25 Международной ассоциации официальных представителей служб связи органов общественной безопасности (APCO), или систему, совместимую со стандартом наземной транкинговой радиосвязи (TETRA). Система 100 связи содержит средство 108 управления ключами (KMF), шлюз 110 шифрования данных (DEG), один или более серверов 112 информационных приложений (DAS), мобильный терминал 104 данных (MDT), шлюз 105 шифрования мобильной связи (MEG) и абонентский блок 106 (SU). В контексте идей, изложенных в настоящем документе, мы предположим, что терминал 104 MDT и шлюз 105 MEG осуществляют связь друг с другом в защищенной сети; таким образом, линия 116 связи между терминалом 104 MDT и блоком 106 SU представляет собой незащищенную линию связи, подразумевая, что для отправки пакетов по этой линии связи не осуществляется никакого протокола безопасности. Схожим образом, шлюз 110 DEG и сервер(ы) 112 DAS осуществляют связь друг с другом в защищенной сети; таким образом, линия 114 связи между шлюзом 110 DEG и сервером(ами) 112 DAS также представляет собой незащищенную линию связи.

[0019] Однако, когда приложению на сервере 112 информационных приложений необходимо осуществить связь с приложением на терминале 104 MDT, и наоборот, отправляемые между ними пакеты проходят по трактам 117 и 118 через незащищенную сеть 102. Таким образом, устройствами (например, конечными точками 105 и 110) в системе 100 используется протокол безопасности для обеспечения обработки по обеспечению безопасности с целью генерирования защищенных пакетов, которые отправляются между устройствами. Другими словами, пакеты проходят в пределах защищенного «туннеля» 120 через незащищенную сеть 102, причем данный защищенный туннель создается вследствие обработки по обеспечению безопасности через посредство применения выбранных протоколов безопасности.

[0020] В одном осуществлении незащищенная сеть 102 представляет собой сеть протокола Интернета (IP), причем с целью предоставления конечным точкам возможности быть досягаемыми, где бы то ни было в пределах системы 100 связи с использованием адресов IP осуществляется Протокол Интернета версии 4 (IPv4) или Протокол Интернета версии 6 (IPv6). В соответствии с этим в системе 100 связи осуществляется обработка по обеспечению безопасности с использованием IPsec. Специалисты в данной области техники, однако, признают и в полной мере поймут, что конкретные детали этого примера являются только иллюстрацией некоторых вариантов осуществления, и что идеи, излагаемые в данном документе, применимы во множестве альтернативных установок. Например, поскольку описываемые идеи не зависят от используемых протоколов безопасности, они могут применяться к какому-либо любому типу протокола безопасности, в котором конечным точкам безопасности необходимо определить адрес других конечных точек безопасности с целью построения базы данных сопоставлений безопасности для осуществления протокола безопасности, хотя в данном варианте осуществления продемонстрирована система связи, осуществляющая протокол IPsec (то есть, обработку IPsec). В этом качестве предполагаются и находятся в пределах объема различных описываемых идей другие альтернативные осуществления использования других типов протоколов безопасности.

[0021] В дополнение к этому, для облегчения иллюстрирования, система 100 связи продемонстрирована как имеющая только одно из: терминала 104 MDT, шлюза 105 MEG и блока 106 SU, и только одно средство 108 KMF, шлюз 110 DEG и сервер 112 DAS. Однако, в реальном осуществлении системы, вероятно наличие сотен и даже тысяч мобильных устройств, использующих систему 100 связи для облегчения связи с другими мобильными устройствами и устройствами инфраструктуры в системе 100 связи. Более того, средство KMF и шлюз DEG, каждый, вероятно, обслуживают некоторое количество серверов DAS в системе, и в реальном осуществлении системы может дополнительно быть множество средств KMF и шлюзов DEG. Так же, как это использовано в настоящем документе, термин «пакет» определяется как сообщение, содержащее наименьший блок информационной среды (например, данных, голоса, и т.д.), отправляемый от конечной точки источника к конечной точке назначения. Пакет, содержащий в качестве полезной нагрузки данные, рассматривается как пакет данных, пакет, содержащий в качестве полезной нагрузки голос, рассматривается как голосовой пакет. В системе IP исходящий пакет дополнительно включает в себя первичный заголовок IP, содержащий адрес IP данных конечной точки источника и адрес IP данных конечной точки назначения, а также какой-либо другой заголовок, если используется какой-либо другой протокол, такой как TCP (протокол управления передачей) или UDP (протокол пользовательских дейтаграмм). В целях облегчения пояснения информационная среда рассматривается в настоящем документе как данные, а пакет - как пакет данных, но это, ни в коей мере не предназначено ограничивать объем идей, изложенных в настоящем документе, до какого-либо конкретного типа пакета, отправляемого между устройствами в системе 100 связи.

[0022] Специалистам в данной области техники будет в полной мере понятно, что система 100 связи может также использоваться для обмена пакетами между одним или более серверами 112 DAS и что для защиты этих пакетов могут использоваться дополнительные шлюзы 110 DEG, причем данные серверы DAS могут находиться в фиксированном местоположении или в состоянии связи с подвижными объектами.

[0023] Набор протоколов IPsec содержит два протокола, которые могут альтернативно использоваться для обеспечения основных услуг безопасности. Этими протоколами являются аутентификационный заголовок (AH), определенный в запросе RFC 4302, опубликованном в декабре 2005, и инкапсуляция полезной нагрузки безопасности (ESP), определенная в запросе RFC 4303, опубликованном в декабре 2005. Выбор между тем, использовать ли заголовок AH или протокол ESP, зависит от конкретных основных услуг безопасности, необходимых в системе. Протокол ESP обеспечивает больше основных услуг безопасности. Более конкретно протокол ESP используется в системах, требующих не только целостности и аутентификации данных (также обеспечиваются посредством заголовка AH), но также требующих конфиденциальности (которая не обеспечивается посредством заголовка AH).

[0024] При использовании протокола безопасности AH с целью генерирования защищенного пакета конечная точка безопасности генерирует дополнительный заголовок, инкапсулируя и защищая полезную нагрузку, а первичный заголовок остается спереди пакета. При использовании протокола безопасности ESP с целью генерирования защищенного пакета весь первичный пакет, включающий в себя все из первичных заголовков, инкапсулируется в заголовке ESP и концевике ESP, а новый заголовок генерируется и добавляется к передней части пакета.

[0025] Для защиты пакетов протокол IPsec также предусматривает использование либо транспортного режима, либо режима туннелирования при функционировании. Выбор снова зависит от конкретных системных требований. Хотя транспортный режим использует меньший размер заголовка, режим туннелирования применяется в наибольшем количестве сценариев, поскольку режим туннелирования может использоваться оборудованием хоста (причем обработка по обеспечению безопасности совмещается в одном и том же самом устройстве с приложением, генерирующим пакеты, нуждающиеся в обработке по обеспечению безопасности) либо оборудованием шлюза (причем обработка по обеспечению безопасности обеспечивается в отдельном устройстве от приложения, генерирующего пакеты, нуждающиеся в обработке по обеспечению безопасности).

[0026] Когда оборудование хоста включает в себя как приложение, так и функционал обработки по обеспечению безопасности, обработка по обеспечению безопасности может быть интегрирована в одиночное устройство, использующее осуществление интегрированной архитектуры, причем обработка по обеспечению безопасности по умолчанию находится на уровне-3 уровня IP, как, например, с протоколом IPv6; либо использующее архитектуру типа «Вставка в стек» (BITS), создающую уровень протокола, например, уровень IPsec, находящийся между уровнем-3 уровня IP и уровнем-2 уровня канала передачи данных. Новый уровень перехватывает пакеты, отправляемые «вниз» от уровня IP, и добавляет к ним защиту. Когда шлюз обеспечивает функционал обработки по обеспечению безопасности, посредством отдельного устройства, помещаемого в пределах стратегических точек в сети с целью обеспечения основных услуг безопасности на, например, сегменты всей сети, реализуется архитектура типа «Вставка в линию» (BITW).

[0027] Система 100 связи, продемонстрированная на фиг. 1, осуществляет протокол ESP IPsec в режиме туннелирования, обеспечивая, таким образом, как конечные точки хоста, так и конечные точки шлюза. Следует отметить, что хотя шлюз 105 MEG продемонстрирован как отдельный от блока 106 SU, в другом варианте осуществления он может быть интегрирован в блок 106 SU и может обеспечивать дополнительную защиту для приложений, содержащихся внутри блока 106 SU. Например, шлюз 105 MEG обеспечивает обработку по обеспечению безопасности (как шлюз) на терминал 104 MDT, будучи либо физически отдельным от блока 106 SU, либо интегрированным внутри блока 106 SU. Если шлюз 105 MEG является интегрированным внутри блока 106 SU, он может обеспечивать обработку по обеспечению безопасности для приложений, интегрированных с самим блоком SU, таких как местоположение глобальной системы позиционирования (GPS). Таким образом, данные, обмениваемые с сервером 112 DAS для обеих целей, защищаются посредством туннеля 120 ESP. Более того, шлюз 110 DEG обеспечивает обработку по обеспечению безопасности (как шлюз) для данного одного или более серверов 112 DAS. Следует отметить, что хотя шлюз 110 DEG продемонстрирован как физически отдельный от сервера 112 DAS, в другом варианте осуществления данные один или более серверов 112 DAS могут каждый быть физически интегрированными с функционалом шлюза DEG с использованием либо режима туннелирования, либо транспортного режима, не выходя из объема идей, изложенных в настоящем документе.

[0028] Более того, в том виде, в котором данный термин используется в настоящем документе, конечная точка источника генерирует исходящие пакеты, защищает данные исходящие пакеты и отправляет защищенные пакеты через туннель к конечной точке назначения, которая обрабатывает защищенный пакет с целью генерирования исходящего пакета для представления на приложение у назначенного получателя. Как конечная точка источника, так и конечная точка назначения содержат конечную точку данных, вмещающую приложение для данных, и конечную точку безопасности (или конечную точку шифрования), выполняющую обработку по обеспечению безопасности, каждая имеющие адрес IP. Таким образом, конечная точка источника или конечная точка назначения могут содержать одно или два физических устройства, в зависимости от конкретного осуществления системы. Более того, конечные точки безопасности (например, шлюз 105 MEG и шлюз 110 DEG) располагаются на противоположных концах туннеля безопасности (например, туннеля 120). Так же, как это использовано в настоящем документе, адрес IP для конечной точки данных источника именуется адресом данных конечной точки источника; адрес IP для конечной точки безопасности источника именуется адресом безопасности конечной точки источника; адрес IP для конечной точки хоста назначения именуется адресом данных конечной точки назначения; а адрес IP для конечной точки безопасности пункта назначения именуется адресом безопасности конечной точки назначения. В осуществлении системы 100 многие из адресов IP, особенно те, которые сопоставляются с мобильными устройствами в системе, динамически поставляются, по мере необходимости, из банка доступных адресов IP и затем возвращаются в банк, когда для осуществления связи внутри системы в них более не нуждаются.

[0029] Переходя далее к фиг. 2, продемонстрирована и обозначена общей цифрой 200 структурная диаграмма конечной точки 200 источника в соответствии с некоторыми вариантами осуществления. Конечная точка 200 источника содержит конечную точку данных, имеющую приложение 202. Конечная точка 200 источника дополнительно содержит конечную точку безопасности, имеющую менеджера 204 политик безопасности (SPM), соединенного с базой данных 206 политик безопасности (SPD), менеджера 208 сопоставлений безопасности (SAM), соединенного с базой данных 210 SAD и базой данных 212 KSD (базой данных хранения ключей), а также ретранслятор 214 пакетов. База данных 210 SAD, база данных 206 SPD и база данных 212 KSD могут осуществляться с использованием какой-либо любой подходящей формы накопительного устройства (устройства хранения данных) или элемента памяти, такого как RAM (оперативная память), DRAM (динамическая оперативная память), и т.д., с входными данными в эти базы данных, также содержащими какой-либо любой подходящий формат.

[0030] Менеджер 204 SPM и менеджер 208 SAM проиллюстрированы в качестве функциональных блоков обработки, которые могут осуществляться с использованием какого-либо любого подходящего обрабатывающего устройства, такого как любое одно или более из устройств, указанных ниже. Ретранслятор 214 пакетов содержит интерфейс для отправки пакетов по незащищенной сети 102, причем его осуществление зависит от конечной точки безопасности источника и от используемого осуществления незащищенной сети 102. Например, ретранслятор 214 пакетов может быть сконфигурирован как проводной интерфейс, например соединение сети Ethernet, и/или беспроводной интерфейс, содержащий приемопередатчик (приемник и передатчик) и обрабатывающий блок, осуществляющий соответствующий беспроводной интерфейс, например APCO 25, TETRA, 802.11 и т.д.

[0031] Как упомянуто выше, сопоставление SA содержит элементы, описывающие протоколы и параметры (такие, как ключи и алгоритмы), используемые конечной точкой с целью защиты информации или трафика, проходящего в одном направлении; и сопоставления SA нуждаются в поставке в конечные точки, обеспечивающие обработку по обеспечению безопасности. Далее фиг. 2 описывается в соединении с фиг. 3, в которой поясняется способ для отправки выходящих защищенных пакетов в системе 100 связи, включающий в себя способ для поставки соответствующих сопоставлений SA и построения баз данных (в особенности, базы данных SAD 210), в соответствии с некоторыми вариантами осуществления.

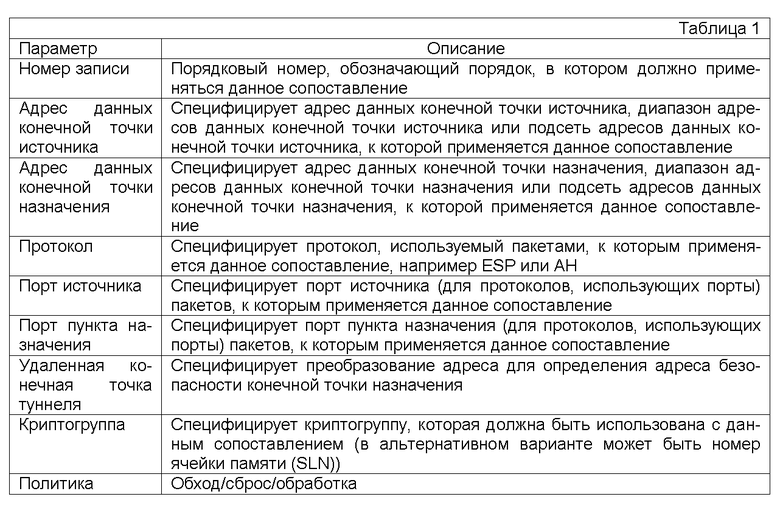

[0032] В одном варианте осуществления некоторые части сопоставлений SA поставляются в конечной точке источника перед приемом выходящего пакета от приложения 202, нуждающегося в обработке по обеспечению безопасности. Эти части сопоставлений SA могут включаться в сообщение, именуемое в настоящем документе сообщением управления ключами (KMM), отправляемое (302) на конечную точку безопасности, и имеющее часть элементов SA, используемых для построения (304) базы данных SAD, а также элементы, используемые для построения базы данных SPD в конечной точке. Сообщение KMM может принимать любое количество форм и обладать разнообразием информации в зависимости от конкретных протоколов безопасности, используемых в системе. Также сообщения KMM могут вручную поставляться в конечные точки либо динамически поставляться (иным способом, чем через использование протокола IKE в данном варианте осуществления), как, например, посредством средства 108 KMF, создающего и отправляющего сообщения KMM на конечные точки через эфир во время процесса регистрации. Таблица 1 ниже иллюстрирует информацию, содержащуюся в иллюстративном варианте осуществления сообщения KMM, идентифицируемого посредством параметра и описания данного параметра.

[0033] База данных SPD выстраивается (304) с использованием от сообщения KMM параметров адреса данных конечной точки источника, адреса данных конечной точки назначения, удаленной конечной точки туннеля, политики (то есть политики безопасности), а также SLN. База данных SAD может частично выстраиваться (304) с использованием от сообщения KMM параметров адреса данных конечной точки источника, адреса данных конечной точки назначения, протокола, а также SLN. Более конкретно, в одном варианте осуществления конечная точка сохраняет (304) информацию от сообщения KMM в базу данных сопоставлений данных (DAD) и использует информацию от сопоставления данных с целью построения базы данных SPD и базы данных SAD для использования при обработке по обеспечению безопасности. Во все три базы данных является включенным дополнительный параметр, не включенный в сообщение KMM, представляющий собой значение индекса параметра безопасности (SPI), используемое конечной точкой безопасности, осуществляющей шифрование пакета, для соотнесения с информацией в базе данных SAD, необходимой для шифрования и аутентификации пакета.

[0034] При обработке протокола IKE значение SPI представляет собой параметр, который согласовывается между конечными точками безопасности с использованием последовательности обмена сообщениями IKE. Однако, поскольку протокол IKE не используется в данных осуществлениях, существует необходимость в каком-либо другом способе определения значения SPI. С целью минимизации трафика управления ключами между двумя конечными точками разрешается только один набор сопоставлений SA для заданного типа трафика, специфицированного посредством адреса IP, протокола и порта. Это ограничение предоставляет всем параметрам туннеля возможность определяться из адреса IP источника и пункта назначения обрабатываемого пакета, за исключением данных ключа. Это предоставляет значению SPI возможность использоваться только в целях специфицирования параметров ключа.

[0035] С целью максимизации преимущества уменьшенного трафика управления ключами, сопоставляемого с упрощенной схемой спецификации параметров туннеля, описанной выше, значению SPI придается особая значимость. Поскольку оно только специфицирует данные ключа, значение SPI не поставляется в явной форме средством управления ключами, но, скорее, определяется посредством кодирования ID ключа и ID алгоритма ключа, используемых для шифрования пакета в SPI. В одном иллюстративном примере поле SPI кодируется в формате, продемонстрированном в таблице 2 ниже.

[0036] Протокол IPSec предоставляет возможность использования множества алгоритмов шифрования и аутентификации. Использование этих алгоритмов определяется до того, как конечная точка безопасности начинает обработку по обеспечению безопасности каких-либо любых пакетов. В иллюстративной системе 100, средство 108 KMF управляет координацией алгоритмов, используемых для шифрования и/или аутентификации данных. В одном иллюстративном примере набор алгоритмов представляет собой набор алгоритмов, используемых заданным туннелем IPSec как для шифрования, так и для аутентификации. Для идентификации набора алгоритмов используется одиночный идентификатор, представленный посредством 10-битового ID алгоритма. В дополнение к этому для идентификации набора всех данных ключа, требуемых для использования с набором алгоритмов, используется одиночный ID ключа. Это означает, что каждый набор ключей в SLN, содержащий ключи, используемые с услугой шифрования пакетов, содержит весь материал ключей, необходимый как для шифрования, так и для аутентификации.

[0037] Когда средство управления ключами поставляет параметры базы данных SAD в конечную точку, оно сопоставляет SA с SLN. Каждый ключ в SLN содержит все данные ключа, требуемые как для аутентификации, так и для шифрования. SLN, вместе с активным на текущий момент набором ключей, используется осуществляющей шифрование конечной точкой для выбора ключа с целью использования при шифровании пакета. По мере того, как данные ключа меняются, результирующие значения SPI будут меняться в соответствии с этим, в то время как сопоставление SA продолжает быть связанным с SLN. SPI также включается как часть заголовка ESP так, чтобы конечная точка шифрования пункта назначения могла должным образом индексировать свою базу данных SAD с целью дешифрования пакета.

[0038] Возвращаясь к фиг. 2 и фиг. 3, далее в настоящем документе будет описана обработка исходящих пакетов в соответствии с идеями, изложенными в настоящем документе. Когда от приложения (202) принимается незащищенный пакет (306), он сначала оценивается посредством менеджера SPM. Менеджер 204 SPM получает обратно (308) параметры (например, адрес IP данных конечной точки источника и адрес IP данных конечной точки назначения), генерирует селекторный кортеж <IP источника, IP пункта назначения> и использует его для индексирования (310) в базу данных SPD с целью локализации политики безопасности для оцениваемого пакета. Если (312) политика не может быть локализована, пакет сбрасывается (314). Если (312) политика локализуется, и она указывает, что пакет должен быть сброшен, пакет сбрасывается (314). Если (312) политика указывает, что пакет должен «обойти» обработку IPsec, пакет ретранслируется (314) в сеть через посредство ретранслятора 214 пакетов. В заключение, если (312) политика указывает, что пакет должен быть обработан с помощью IPsec, пакет ретранслируется (316) вместе с SPI (который может быть связанным SPI, если перед приемом пакета генерируется частичная база данных SAD), на менеджер 208 SAM для обработки.

[0039] Когда пакет принимается менеджером 208 SAM, он вычисляет адрес конечной точки безопасности (318) с целью использования с пакетом в соответствии с некоторыми вариантами осуществления. Вычисление конечной точки безопасности будет более подробно описано ниже в настоящем документе с учетом, например, фиг. 4.

[0040] Адрес конечной точки туннеля используется для создания (322) записи в базе данных SAD, конкретной для конечной точки назначения. «Создание» может означать создание записи в ненаполненной базе данных SAD для конечной точки назначения. «Создание» может, в альтернативном варианте, означать индексирование записи в частично наполненной базе данных SAD, а также наполнение поля DST-IP' для этой записи. Как было упомянуто ранее, обычно в базе данных SAD создаются пары сопоставлений SA. Для запроса KSD с целью получения идентификации активного набора ключей шифрования и авторизации для использования во время обработки по обеспечению безопасности используется криптогруппа (или SLN).

[0041] Данное генерирование записи SAD создает наполнение (322) «точно в срок» базы данных SAD, которая далее может быть индексирована (324) с использованием SPI для связи с соответствующим сопоставлением SA и получения параметров безопасности (например, ID протокола безопасности, алгоритма шифрования, ID ключа шифрования, ID алгоритма аутентификации, а также ID ключа аутентификации). Менеджер SAM применяет (326) параметры безопасности к первичному пакету для генерирования нового заголовка, а также заголовка ESP и концевика, имеющего формат, определенный в запросе RFC 4303, и для шифрования инкапсулированной полезной нагрузки с целью обеспечения защищенного пакета. Значение связанного SPI вносится в заголовок ESP для использования конечной точкой безопасности пункта назначения с целью успешного индексирования в ее базу данных SAD. Адрес безопасности конечной точки назначения вносится в новый заголовок, так чтобы пакет достигал конечной точки безопасности пункта назначения. Обработка по обеспечению безопасности IPsec теперь является завершенной, и ретранслятор 214 пакетов отправляет (328) защищенный пакет в сеть 102.

[0042] Когда пакет принимается из сети, он сначала обрабатывается посредством менеджера SAM в конечной точке безопасности пункта назначения. Если данный пакет не является защищенным с помощью IPsec (не содержит заголовок IPsec), пакет ретранслируется на SPM. Если пакет является защищенным с помощью IPsec, и для него не может быть найдено сопоставление SA, он сбрасывается. Наконец, если пакет является защищенным с помощью IPsec, и посредством индексирования базы данных SAD с помощью SPI находится соответствующее сопоставление SA, пакет аутентифицируется, дешифруется и ретранслируется на менеджер SPM. Когда менеджер SPM принимает пакет от менеджера SAM, он верифицирует, что политика, примененная менеджером SAM, совпадает с политикой, сконфигурированной в базе данных SPD. Если политика не может быть верифицирована, пакет сбрасывается. Если политика может быть верифицирована, она ретранслируется на приложение.

[0043] Возвращаясь теперь обратно к вычислению адреса конечной точки безопасности (318), далее в настоящем документе описано средство обеспечения сопоставлений из адресов терминалов 104 MDT назначения или серверов 112 DAS на адреса их сопоставленных шлюзов 105 MEG или шлюзов 110 DEG конечных точек безопасности, которое может предоставлять одиночному сопоставлению возможность установки политики безопасности для множества хостов и конечных точек безопасности на основе вычисления с использованием базового адреса и значений смещения. Устройство, такое как терминал 104 MDT или шлюз 110 DEG, представляющее собой назначенный пункт назначения для пакета данных, будет описано далее в настоящем документе как «хост», а шлюз безопасности пункта назначения, обеспечивающий конечную точку туннеля, будет описан как «шлюз безопасности».

[0044] В одном варианте осуществления для определения части адресации сопоставления безопасности используется набор правил на основе параметров смещения и задания размера. Это предоставляет одному сопоставлению возможность быть отправленным, что предоставляет адресам конечных точек безопасности возможность быть вычисленными для множества адресов хостов.

[0045] Параметры в этом наборе правил представляют собой нижеследующее:

Адрес(а) хоста(ов) назначения, который(ые) может(гут) представлять собой одиночный адрес, диапазон адресов или подсеть, для которой будут применяться правила сопоставления.

Смещение - цифра, предназначенная к добавлению к адресу хоста назначения с целью создания соответствующего адреса конечной точки безопасности или начала диапазона адресов, в котором лежат конечные точки безопасности. Смещение добавляется к адресу хоста назначения с использованием инклюзивного процесса добавления, с размером диапазона адресов системы передачи пакетов по модулю, представляющим собой 332 для IPv4 или 2128 для IPv6.

Размер подсети хостов назначения на конечную точку безопасности пункта назначения.

Флаг сжатия адреса конечной точки безопасности.

[0046] Фиг. 4 иллюстрирует способ функционирования для применения 400 этого набора правил к формированию сопоставления. Способ по фиг. 4 будет описан далее в настоящем документе с использованием диаграммы адресации по фиг. 5.

[0047] Как проиллюстрировано на фиг. 4, сначала, на этапе 405, определяется диапазон или подсеть адресов 505 хостов назначения в пределах адресного пространства 510 IP для применения сопоставления.

[0048] Как проиллюстрировано, диапазон 505 адресов хостов назначения определяет диапазон адресов целевых хостов в пределах адресного пространства 510 IP. Диапазон или подсеть адресов хостов назначения для применения сопоставления определяется, например, посредством использования нотации бесклассовой междоменной маршрутизации (CIDR) (причем нотация CIDR используется таким же самым способом, как она используется в запросе RFC 4632). Например:

10.1.2.0/24 - 255 хостов назначения

[0049] Далее, на этапе 410, определяется смещение 515 адреса с целью применения к этому диапазону хостов. Например:

182.167.0.0

[0050] Следует отметить: в данном примере это выражается в нотации подсети, но при использовании инклюзивного процесса добавления это может рассматриваться как шестнадцатеричное число (0xB6A70000), так чтобы переполнение из одного блока чисел переносилось в следующий.

[0051] Далее, на этапе 415, используется смещение 515 адреса с целью вычисления диапазона 520 адресов конечных точек безопасности из диапазона 505 адресов хостов назначения.

[0052] Далее, на этапе 420, посредством значения, такого как один байт, схожим образом, как и определение маски подсети выше с использованием нотации CIDR, определяется размер 525 подсети каждой подсети хостов назначения, обслуживаемой посредством одной конечной точки безопасности. Например:

30 - указывает, что в каждой подсети, обслуживаемой посредством конечной точки безопасности, имеются 4 хоста назначения (2 бита не маскируются).

[0053] Далее, на этапе 425, определяется, является ли или нет установленным флаг сжатия. Решение о сжатии диапазона адресов конечных точек безопасности устанавливается посредством использования флага.

[0054] Если «флаг сжатия» является установленным, каждый адрес конечной точки безопасности представляет собой приращение (на 1) от последнего такого адреса на этапе 430. Далее, на этапе 435, может быть вычислена соответствующая конечная точка посредством деления разности между этим адресом хоста назначения и началом диапазона адресов хостов назначения на параметр «размера подсети», и прибавления целого числа результата к началу диапазона адресов конечных точек безопасности.

[0055] Если «флаг сжатия» не установлен, каждый адрес конечной точки безопасности выравнивается с началом каждой подсети хостов назначения плюс значение «смещения» на этапе 440.

[0056] Таким образом, в данном первом примере, параметры могут устанавливаться согласно нижеследующему:

Адрес хоста назначения в соответствии с подсетью, например, 10.1.2.0/24

Смещение: 182.l67.0.0

Подсеть хостов назначения: 30/32 bits

Флаг сжатия: в этом примере проиллюстрированы оба значения

[0057] Первым полезным адресом хоста назначения (x.x.x.0 и x.x.x.255 рассматриваются как недействительные) является 10.1.2.1. Добавление смещения 182.167.0.0 создает адрес 192.168.2.1, представляющий собой адрес первой конечной точки безопасности.

[0058] Размер подсети хостов назначения определяется как 30 (из 32 битов), поэтому на конечную точку безопасности будут назначены 4 хоста, исключая первый и последний набор в диапазоне по причине зарезервированных адресов. Таким образом, 10.1.2.1 по 10.1.2.3 назначаются для первой конечной точки безопасности, 10.1.2.4 по 10.1.2.7 назначаются для второй конечной точки безопасности, и так далее.

[0059] Если флаг сжатия не был установлен, первый набор адресов хостов назначения назначается для конечной точки безопасности 192.168.2.1, второй набор - для 192.168.2.4, и так далее.

[0060] Если флаг сжатия установлен, адрес IP конечной точки безопасности только приращивается на размер подсети хостов назначения. Таким образом, в этом случае, первый набор адресов хостов назначения 10.1.2.1 по 10.1.2.3 назначается для 192.168.2.1; второй набор 10.1.2.4 по 10.1.2.7 назначается для 192.168.2.2, и так далее.

[0061] Для второго примера конечная точка безопасности является той же самой, что и адрес хоста назначения. В этом случае параметры устанавливаются:

Адрес хоста назначения в соответствии с подсетью, например, 10.1.2.0/24

Смещение: установлено на ноль

Подсеть хостов назначения: 32/32 битов (только один хост на подсеть)

Флаг сжатия: не установлен (в этом случае, N/A)

[0062] Для третьего примера хост назначения и адреса конечных точек безопасности существуют в той же самой подсети, по одному адресу IP отдельно, а сеть поддерживает 50 мобильных хостов и, таким образом, требует 100 адресов IP.

Диапазон адресов хостов назначения: 10.1.2.25 по 10.1.2.124

Смещение: 0.0.0.1

Подсеть хостов назначения: 32/32 битов (только один хост на подсеть)

Флаг сжатия: не установлен (в этом случае, N/A)

[0063] АЛЬТЕРНАТИВНЫЙ ВАРИАНТ ОСУЩЕСТВЛЕНИЯ

[0064] Вместо использования шестнадцатеричного значения смещения начальный адрес для диапазона адресов конечных точек безопасности может быть специфицирован. Правила в этом случае будут схожими с вышеупомянутыми, кроме того, что специфицированный «начальный адрес» для конечных точек безопасности будет начинаться с данного специфицированного начального адреса вместо значения, вычисленного посредством использования смещения.

[0065] В данном варианте осуществления остальные правила останутся теми же самыми. Размер подсети конечных точек безопасности будет определяться посредством размера подсети хостов назначения. Размер подсети хостов назначения на конечную точку безопасности будет определяться в соответствии с параметром размера подсети хостов назначения, и, таким образом, каждые N хостов будут использовать ту же самую конечную точку безопасности. Флаг сжатия будет определять, экономично ли подсеть конечных точек безопасности обращается с адресным пространством конечных точек безопасности, осуществляя сжатие адресов конечных точек безопасности так, чтобы те были смежными, или увязывая их с адресами хостов назначения, расходуя N-1 адресов для каждой конечной точки безопасности.

[0066] Также будет возможным, в этом случае, иметь перекрывающееся использование той же самой подсети для хоста назначения и конечных точек безопасности. Например третий пример в первом варианте осуществления может быть достигнут посредством установки начального адреса диапазона конечных точек безопасности на 1 (один) больше, чем эквивалентный хост назначения, и определения подсети хостов назначения как 32/32 битов (один хост на подсеть).

[0067] В вышеизложенном описании были описаны конкретные варианты осуществления. Однако специалист в данной области техники в полной мере понимает, что, не выходя из объема изобретения, как оно изложено в формуле изобретения ниже, могут быть сделаны различные модификации и изменения. В соответствии с этим описание и чертежи должны рассматриваться в иллюстративном, а не в ограничивающем смысле, и все такие модификации предназначены быть включенными в пределы объема настоящего раскрытия.

[0068] Преимущества, выгоды, решения проблем, а также какой(ие)-либо любой(ые) элемент(ы), который(ые) может(гут) обусловить или высветить какое-либо любое преимущество, выгоду или решение, не должны истолковываться как критические, требуемые или существенно необходимые признаки или элементы какого-либо любого из или всех пунктов формулы изобретения. Данное изобретение определяется исключительно посредством прилагаемой формулы изобретения, включающей в себя любые изменения, сделанные во время рассмотрения данной заявки на изобретение, и все эквиваленты данной формулы изобретения, как они выданы.

[0069] Более того, в данном документе, относительные термины, такие как «первый» и «второй», «верх» и «низ», а также подобные им, могут использоваться исключительно для определения отличия одного объекта или действия от какого-либо другого объекта или действия, не обязательно требуя или подразумевая какое-либо любое действительное такое отношение или порядок между такими объектами или действиями. Термины «содержит», «содержащий», «имеет», «имеющий», «включает в себя», «включающий в себя», «вмещает в себя», «вмещающий в себя» или какая-либо любая их вариация, предназначены, чтобы охватывать неисключительное включение, так что процесс, способ, параграф или устройство, который содержит, имеет, включает в себя, вмещает в себя список элементов, не включает в себя только эти элементы, но может включать в себя другие элементы, неявно перечисленные или присущие такому процессу, способу, параграфу или устройству. Элемент, за которым следует «содержит...», «имеет...», «включает в себя...», «вмещает в себя...», не исключает, в отсутствие дополнительных ограничений, существования дополнительных идентичных элементов в процессе, способе, параграфе или устройстве, который(ое) содержит, имеет, включает в себя, вмещает в себя данный элемент. Термины, используемые в единственном числе, определяются как один или более, если только иное в явной форме не заявлено в настоящем документе. Термины «по существу», «существенно», «приблизительно», «около», или какая-либо любая другая их версия, определяются как «близкое к», как это понимается специалистом в данной области техники, и в одном не ограничивающем варианте осуществления данный термин определяется как находящееся в пределах 10%, в одном другом варианте осуществления - в пределах 5%, в одном другом варианте осуществления - в пределах 1%, а в одном другом варианте осуществления - в пределах 0,5%. Термин «соединено», как это использовано в настоящем документе, определяется как «соединенный», хотя не обязательно напрямую и не обязательно механически. Устройство или структура, которое(ая) является «сконфигурированным(ной)» определенным способом, является сконфигурированным(ной), по меньшей мере, таким способом, но также может быть сконфигурированным(ной) способами, которые не являются перечисленными.

[0070] Будет в полной мере понятным, что некоторые варианты осуществления могут состоять из одного или более универсальных или специализированных процессоров (или «обрабатывающих устройств»), таких как микропроцессоры, цифровые сигнальные процессоры, специализированные процессоры и программируемые пользователем вентильные матрицы (FPGA), а также уникальных хранимых программных инструкций (включающих в себя как программное обеспечение, так и аппаратное оборудование), осуществляющих управление данным одним или более осуществляемых процессоров, в соединении с определенными непроцессорными схемами, некоторыми, большинством или всеми функциями способа и/или устройства, описанного в настоящем документе. В альтернативном варианте некоторые или все функции могут осуществляться посредством машины состояний, не имеющей хранимых программных инструкций, или в виде одной или нескольких специализированных интегральных схем (ASIC), в которой(ых) каждая функция или некоторые комбинации определенных функций осуществляются в качестве заказной логической схемы. Конечно, может быть использована и комбинация данных двух подходов.

[0071] Более того, один вариант осуществления может осуществляться в качестве считываемого компьютером носителя информации, имеющего сохраненный на нем читаемый компьютером код для программирования компьютера (например, содержащего процессор) с целью выполнения способа, как описано и заявлено в настоящем документе. Примеры таких считываемых компьютером носителей информации включают в себя, но не ограничиваются этим, жесткий диск, компакт-диск CD-ROM, накопительное устройство на оптическом диске, накопительное устройство на магнитном диске, память ROM (постоянную память), память PROM (программируемую постоянную память), память EPROM (стираемую программируемую постоянную память), память EEPROM (электрически стираемую программируемую постоянную память), а также флэш-память. Дополнительно ожидается, что специалист в данной области техники, несмотря на, возможно, значительные усилия и множество конструкторских выборов, мотивированный, например, доступным временем, текущей технологией и экономическими соображениями, руководствуясь понятиями и принципами, раскрытыми в настоящем документе, легко будет способен сгенерировать такие инструкции программного обеспечения и программы, а также интегральные схемы, с помощью минимальных опытных работ.

[0072] Реферат раскрываемого изобретения обеспечивается с целью предоставления читателю возможности быстрого установления природы технического раскрытия изобретения. Он представляется на рассмотрение с пониманием того, что он не будет использоваться с целью интерпретации или ограничения объема либо значения формулы изобретения. В дополнение к этому, в вышеизложенном подробном описании может быть видно, что различные признаки являются сгруппированными вместе в различных вариантах осуществления в целях придания формы раскрытию. Данный способ раскрытия не должен интерпретироваться как отражающий стремление к тому, чтобы заявленные варианты осуществления требовали больше признаков, чем явно перечислено в каждом пункте формулы изобретения. Наоборот, как отражают нижеследующие пункты формулы изобретения, объект изобретения охарактеризован уже, чем во всех признаках одного раскрываемого варианта осуществления. Таким образом, нижеследующая формула изобретения настоящим включается в подробное описание, причем каждый пункт формулы изобретения, сам по себе, выступает как отдельно заявленный объект.

Группа изобретений относится к защищенной передаче пакетов в системе связи. Техническим результатом является обеспечение сопоставлений безопасности для зашифрованных пакетов. В одном из вариантов способ содержит этапы, на которых: определяют набор адресов хостов назначения для сопоставления безопасности, предназначенного к применению; определяют смещение адреса; вычисляют диапазон адресов конечных точек безопасности из диапазона адресов хостов назначения с использованием смещения адреса; и применяют сопоставление безопасности к одному или более зашифрованным пакетам данных, назначенным для, по меньшей мере, одного адреса хоста назначения, предназначенного к отправке через вычисленную конечную точку безопасности в диапазоне адресов конечных точек безопасности. 4 н. и 15 з.п. ф-лы, 5 ил., 2 табл.

1. Способ обеспечения сопоставлений безопасности для одного или более зашифрованных пакетов данных, содержащий этапы управления конечной точкой источника, на которых:

определяют набор адресов хостов назначения для сопоставления безопасности, предназначенного к применению;

определяют смещение адреса;

вычисляют диапазон адресов конечных точек безопасности из диапазона адресов хостов назначения с использованием смещения адреса; и

применяют упомянутое сопоставление безопасности к одному или более зашифрованным пакетам данных, назначенным для, по меньшей мере, одного адреса хоста назначения, предназначенного к отправке через вычисленную конечную точку безопасности в диапазоне адресов конечных точек безопасности.

2. Способ по п.1, в котором набор адресов хостов назначения содержит одно из диапазона и подсети адресов хостов назначения.

3. Способ по п.1, в котором набор адресов хостов назначения для сопоставления безопасности, предназначенного к применению, определяется посредством использования нотации бесклассовой междоменной маршрутизации (CIDR).

4. Способ по п.1, дополнительно содержащий этап управления конечной точкой источника, на котором определяют значение размера подсети для каждой подсети хостов назначения, обслуживаемой посредством каждой конечной точки безопасности в пределах диапазона адресов конечных точек безопасности.

5. Способ по п.4, дополнительно содержащий этап управления конечной точкой источника, на котором определяют, должен ли быть сжат диапазон адресов конечных точек безопасности.

6. Способ по п.5, дополнительно содержащий этап управления конечной точкой источника, на котором устанавливают флаг сжатия, когда диапазон адресов конечных точек безопасности должен быть сжат.

7. Способ по п.5, дополнительно содержащий, когда диапазон адресов конечных точек безопасности должен быть сжат, этапы управления конечной точкой источника, на которых:

осуществляют приращение каждого адреса конечной точки безопасности от последнего адреса конечной точки безопасности; и

вычисляют количество адресов хостов назначения, к которым будут адресованы пакеты, посредством одного адреса конечной точки безопасности из начала диапазона адресов хостов назначения посредством параметра «размера подсети» и прибавления целого числа результата к началу диапазона адресов конечных точек безопасности.

8. Способ по п.5, дополнительно содержащий, когда диапазон адресов конечных точек безопасности не должен быть сжат, этап управления конечной точкой источника, на котором выравнивают каждый адрес конечной точки безопасности, выровненный с началом каждой подсети хостов назначения плюс смещение адреса.

9. Способ обеспечения сопоставлений безопасности для одного или более зашифрованных пакетов данных, содержащий этап, на котором:

управляют конечной точкой источника для использования набора правил с целью определения части адресации сопоставления безопасности, причем упомянутый набор правил использует набор параметров, содержащий:

один или более адресов хостов назначения, для которых будут применяться правила сопоставления;

смещение, предназначенное к добавлению к адресу хоста назначения с целью создания соответствующего адреса конечной точки безопасности или начала диапазона адресов, в котором лежат конечные точки безопасности;

размер подсети хостов назначения на конечную точку безопасности пункта назначения; и

флаг сжатия адреса конечной точки безопасности.

10. Способ по п.9, в котором смещение добавляется к адресу хоста назначения с использованием инклюзивного процесса добавления.

11. Способ обеспечения сопоставлений безопасности для одного или более зашифрованных пакетов данных, содержащий этапы управления конечной точкой источника, на которых:

определяют набор адресов хостов назначения для сопоставления безопасности, предназначенного к применению;

идентифицируют начальный адрес для диапазона адресов конечных точек безопасности; и

применяют упомянутое сопоставление безопасности к одному или более зашифрованным пакетам данных, назначенным для, по меньшей мере, одного адреса хоста назначения, предназначенного к отправке через вычисленную конечную точку безопасности в диапазоне адресов конечных точек безопасности.

12. Способ по п.11, в котором набор адресов хостов назначения содержит одно из диапазона и подсети адресов хостов назначения.

13. Способ по п.11, в котором набор адресов хостов назначения для сопоставления безопасности, предназначенный к применению, определяется посредством использования нотации бесклассовой междоменной маршрутизации (CIDR).

14. Способ по п.11, дополнительно содержащий этап управления конечной точкой источника, на котором определяют значение размера подсети для каждой подсети хостов назначения, обслуживаемой посредством каждой конечной точки безопасности в пределах диапазона адресов конечных точек безопасности.

15. Способ по п.14, дополнительно содержащий этап управления конечной точкой источника, на котором определяют, должен ли быть сжат диапазон адресов конечных точек безопасности.

16. Способ по п.15, дополнительно содержащий этап управления конечной точкой источника, на котором устанавливают флаг сжатия, когда диапазон адресов конечных точек безопасности должен быть сжат.

17. Способ по п.15, дополнительно содержащий, когда диапазон адресов конечных точек безопасности должен быть сжат, этапы управления конечной точкой источника, на которых:

осуществляют приращение каждого адреса конечной точки безопасности от последнего адреса конечной точки безопасности; и

вычисляют количество адресов хостов назначения, к которым будут адресованы пакеты, посредством одного адреса конечной точки безопасности от начала диапазона адресов хостов назначения посредством параметра «размера подсети» и прибавления целого числа результата к началу диапазона адресов конечных точек безопасности.

18. Способ по п.15, дополнительно содержащий, когда диапазон адресов конечных точек безопасности не должен быть сжат, этап управления конечной точкой источника, на котором выравнивают адрес каждой конечной точки безопасности, выровненный с началом каждой подсети хостов назначения плюс смещение адреса.

19. Способ передачи защищенных пакетов между конечной точкой источника и конечной точкой назначения через незащищенную сеть, причем упомянутый способ содержит:

этапы управления конечной точкой источника, на которых:

генерируют один или более исходящих пакетов;

защищают исходящие пакеты посредством:

идентификации диапазона адресов конечных точек безопасности, для которых является включенным адрес конечной точки назначения, причем сопоставление безопасности применяется к диапазону адресов конечных точек безопасности; и

применения сопоставления безопасности к одному или более исходящих пакетов с целью генерирования одного или более защищенных пакетов; и

отправляют упомянутые защищенные пакеты через туннель безопасности через незащищенную сеть к конечной точке назначения; а также

этап управления конечной точкой назначения, на котором:

обрабатывают защищенный пакет с целью генерирования упомянутого одного или более исходящих пакетов для представления на приложение у назначенного получателя.

| US 2006227770 A1, 12.10.2006 | |||

| US 2008083011 A1, 03.04.2008 | |||

| US 7032242 B1, 18.04.2006 | |||

| US 2003233452 A1, 18.12.2003 | |||

| US 2002133602 A1, 19.09.2002 | |||

| RU 2007106851 А, 10.09.2008 |

Авторы

Даты

2014-05-27—Публикация

2010-09-23—Подача