Перекрестная ссылка на родственные заявки

По этой заявке испрашивается приоритет патентной заявки США №11/389,451, поданной 23 марта 2006 года, которая притязает на приоритет предварительной заявки США №60/748,386, поданной 7 декабря 2005 года.

Предшествующий уровень техники

Общим для множественных потоков многопотокового процесса является совместное использование общих ячеек памяти во время параллельного исполнения. Следовательно, два разных потока многопотокового процесса могут читать и обновлять одну и ту же ячейку памяти, к которой обращается программа. Однако следует предпринимать осторожность, чтобы гарантировать, что один поток не модифицирует значение совместно используемой ячейки, в то время как другой поток находится в середине последовательности операций, которые зависят от этого значения.

Например, предположим, что программа обращается к содержимому двух разных программных объектов, в которых каждый объект представляет количество денег на разных банковских счетах. Первоначально сумма первого счета, равная $10, сохранена по адресу A1 памяти, в то время как сумма второго счета, равная $200, сохранена по адресу A2 памяти. Первый поток банковской программы закодирован, чтобы переводить $100 с A2 на A1, а второй поток закодирован, чтобы вычислить общее количество денежных средств на обоих счетах. Первый поток может начаться добавлением $100 к содержимому A1, обновлением его до $110 и затем перейти к вычитанию $100 из содержимого A2, обновлению его до $100. Однако если второй поток выполняется между этими двумя операциями, то второй поток может вычислить скорее неправильную сумму в $310 для обоих счетов, чем правильную сумму в $210.

Программная транзакционная память предоставляет абстракцию программирования, посредством которой поток может безопасно выполнить последовательность обращений к совместно используемой памяти, позволяющую потоку завершить свою транзакцию без помех от другого потока. Соответственно транзакционные запоминающие устройства могут быть применены в программном обеспечении, чтобы гарантировать, что транзакция, включающая в себя примерные операции добавления и вычитания первого потока, является "атомарной" по отношению к ячейкам A1 и A2 памяти, и поэтому второй поток будет вычислять правильную итоговую сумму на обоих счетах.

Однако существующие подходы осуществления транзакционной памяти в программном обеспечении страдают от проблем, связанных с производительностью. Например, в одном существующем подходе, когда поток обращается к последовательности ячеек памяти в рамках транзакции, этот поток поддерживает отдельный список ячеек памяти и значений, которые он желает прочитать и обновить (т.е. записать) во время транзакции, и затем, в конце транзакции, поток обновляет все эти значения в фактически совместно используемых ячейках памяти. Если во время транзакции поток хочет повторно прочитать или повторно записать в любую ячейку памяти в своем списке, поток должен исследовать запись ячейки памяти в списке, чтобы обратиться к записи, что является медленным с программной точки зрения. Соответственно этот косвенный способ осуществления транзакционной памяти в программном обеспечении страдает от плохой производительности.

Дополнительно, существующие подходы к осуществлению транзакционной памяти в программном обеспечении вводят существенные накладные расходы, включающие в себя необязательные вызовы транзакционной памяти и инструкции ведения записей, вызывающие замедление исполнения программ, особенно, если эти инструкции выполняются неэффективным образом. Дополнительно, действиям по регистрации свойственно в некоторых схемах транзакционной памяти неэффективно ограничивать создание и сохранение записей, которые они создают, что может вызвать излишние затраты памяти, также как и дискового пространства и других системных ресурсов.

Сущность изобретения

Описана система программной транзакционной памяти ("STM"). Система и методика, описанные в данном документе, выполняют оптимизации инструкций программной транзакционной памяти, чтобы достичь эффективной работы. Описан компилятор, который заменяет блоки программной транзакционной памяти инструкциями программной транзакционной памяти и дополнительно декомпозирует эти инструкции на декомпозированные инструкции программной транзакционной памяти. Компилятор использует знание семантики инструкции, чтобы выполнять оптимизации, которые будут недоступны в традиционных системах программной транзакционной памяти. Компилятор дополнительно выполняет высокоуровневые оптимизации кода STM. Некоторые из этих оптимизаций выполняются, чтобы получить преимущество низкоуровневых оптимизаций. Эти высокоуровневые оптимизации включают в себя удаление необязательных модернизаций чтения-для-обновления, перемещение операций STM по вызовам процедур и удаление необязательных операций по новым создаваемым объектам. Дополнительно, код STM оптимизируется, чтобы предоставить строгую атомарность обращений к памяти, записанных вне транзакций.

В одном примере способ компиляции программы, включающей в себя блоки программной транзакционной памяти, описан в вычислительной системе, содержащей процессор и компилятор, сконфигурированный со знанием операций программной транзакционной памяти. Способ содержит оптимизацию программы, чтобы создать оптимизированную программу, содержащую инструкции программной транзакционной памяти, и компиляцию оптимизированной программы.

Данное изложение сущности изобретения предусмотрено для того, чтобы в упрощенной форме представить набор идей, которые дополнительно описываются ниже в подробном описании. Это изложение сущности изобретения не предназначено для того, чтобы идентифицировать ключевые признаки или важнейшие признаки заявляемого предмета изобретения, а также не предназначена для того, чтобы быть использованной в качестве помощи при определении объема заявляемого изобретения.

Дополнительные признаки и преимущества станут очевидными из последующего подробного описания варианта осуществления, которое продолжается со ссылкой на сопровождающие чертежи.

Перечень фигур чертежей

Фиг.1 является блок-схемой компилятора, используемого, чтобы скомпилировать исходный код, содержащий атомарные блоки памяти транзакций.

Фиг.2 является блок-схемой компонентов компилятора на фиг.1.

Фиг.3 является блок-схемой, иллюстрирующей примерный процесс компиляции и выполнения программы, использующей транзакционную память.

Фиг.4 является блок-схемой, иллюстрирующей примерный процесс, выполняемый компилятором на фиг.1, для компиляции программы с транзакционной памятью.

Фиг.5 является блок-схемой, иллюстрирующей примерный процесс, выполняемый компилятором на фиг.1, для выполнения высокоуровневых оптимизаций программной транзакционной памяти.

Фиг.6 является блок-схемой, иллюстрирующей примерный процесс, выполняемый компилятором на Фиг.1, для оптимизации декомпозированных инструкций программной транзакционной памяти во время компиляции.

Фиг.7 является блок-схемой, иллюстрирующей примерный процесс, выполняемый компилятором на Фиг.1, для ввода операций для осуществления строгой атомарности.

Фиг.8 является блок-схемой, иллюстрирующей примерный процесс, выполняемый компилятором на Фиг.1, для удаления модернизаций чтения-для-обновления.

Фиг.9 является блок-схемой, иллюстрирующей дополнительный примерный процесс, выполняемый компилятором на Фиг.1, для удаления модернизаций чтения-для-обновления.

Фиг.10 является блок-схемой, иллюстрирующей примерный процесс, выполняемый компилятором на Фиг.1, для перемещения операций по вызовам процедур.

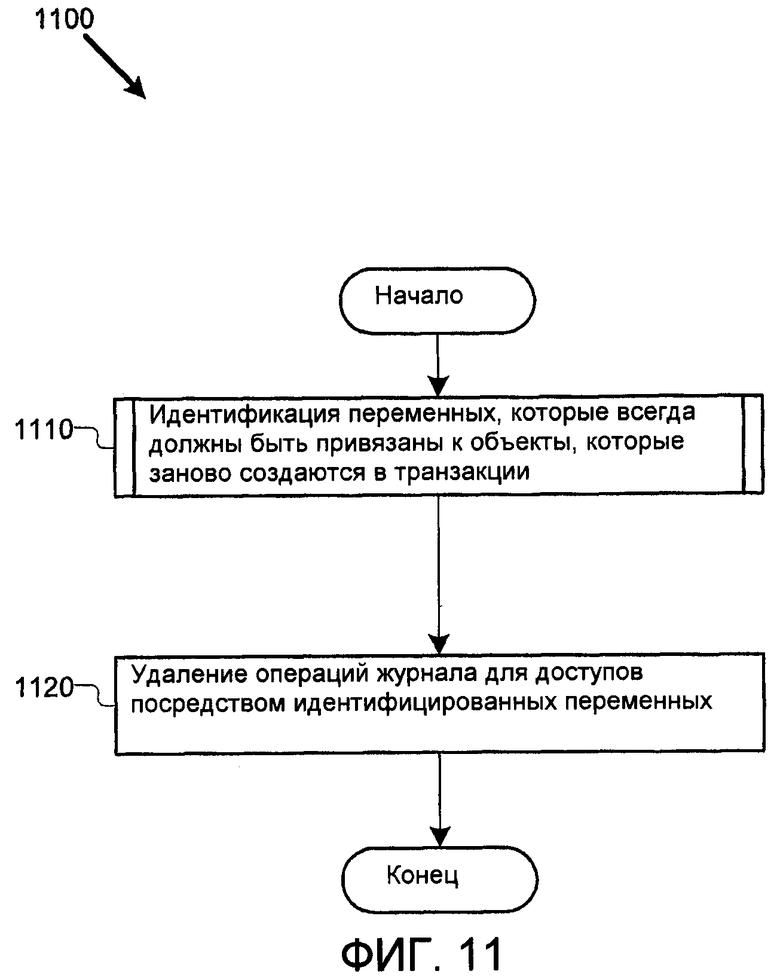

Фиг.11 является блок-схемой, иллюстрирующей примерный процесс, выполняемый компилятором на Фиг.1, для удаления операций регистрации для новых создаваемых объектов.

Фиг.12 является блок-схемой, иллюстрирующей дополнительный примерный процесс, выполняемый компилятором на Фиг.1, для удаления операций регистрации для новых создаваемых объектов.

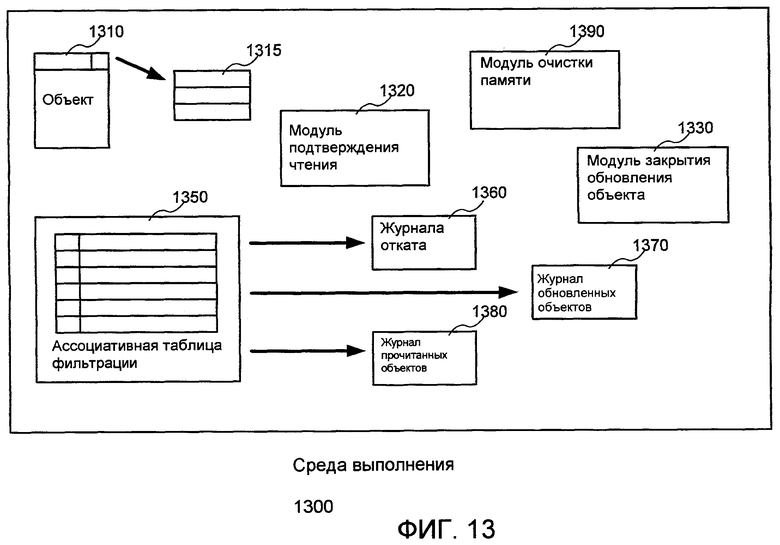

Фиг.13 является блок-схемой, содержащей программные модули, использованные во время прогона программы в рабочей среде системы программной транзакционной памяти.

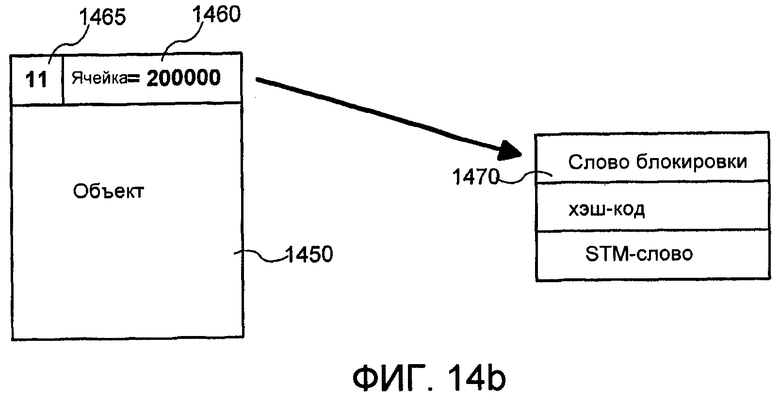

Фиг.14a и 14b являются блок-схемами, иллюстрирующими примерные объекты, использующие универсально используемые слова заголовков.

Фиг.15a и 15b являются блок-схемами, иллюстрирующими примерный объект с изменяющимся моментальным снимком.

Фиг.16 является блок-схемой, иллюстрирующей примерный процесс среды выполнения на Фиг.6 для проверки достоверности объекта с помощью моментальных снимков.

Фиг.17 является блок-схемой, иллюстрирующей примерный процесс среды выполнения на Фиг.6 для модификации моментального снимка объекта, использующего наполненное слово заголовка.

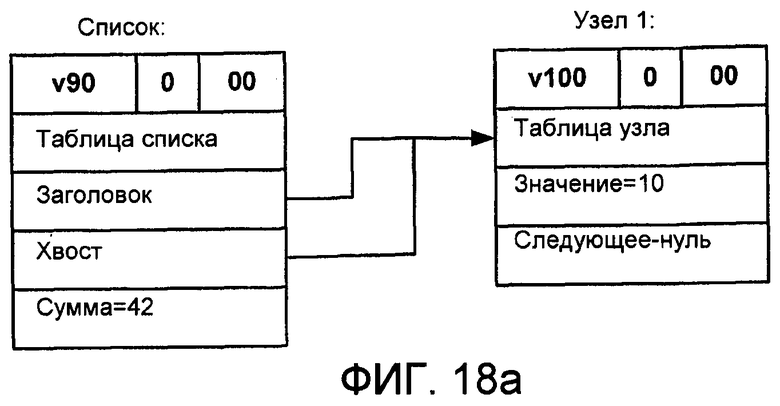

Фиг.18a и 18b являются блок-схемами, иллюстрирующими примеры выполнения транзакций.

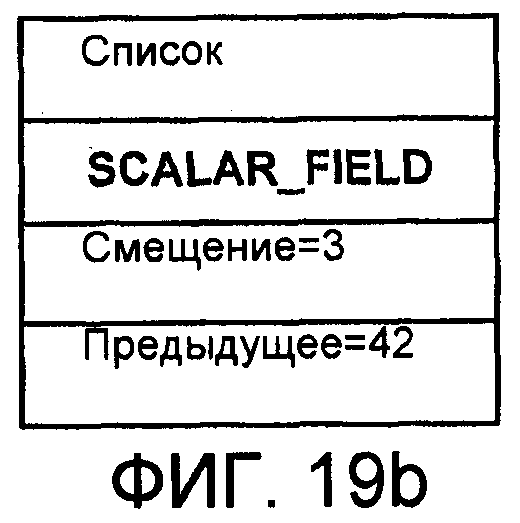

Фиг.19a-19c являются блок-схемами, иллюстрирующими дополнительные примеры выполнения транзакций.

Фиг.20 является блок-схемой, иллюстрирующей примерную ассоциативную таблицу, используемую в среде выполнения на Фиг.6 для фильтрации журнала.

Фиг.21 является блок-схемой, иллюстрирующей примерный процесс среды выполнения на Фиг.6 для фильтрации журнальных записей с помощью ассоциативной таблицы на Фиг.13.

Фиг.22 является блок-схемой, иллюстрирующей дополнительный примерный процесс среды выполнения на Фиг.6 для фильтрации журнальных записей с помощью ассоциативной таблицы на Фиг.13.

Фиг.23 является блок-схемой, иллюстрирующей примерный процесс среды выполнения на Фиг.6 для уплотнения журналов во время очистки памяти.

Фиг.24 является блок-схемой, иллюстрирующей дополнительный примерный процесс, выполняемый в среде выполнения на Фиг.6, для уплотнения журналов во время очистки памяти.

Фиг.25 является блок-схемой, иллюстрирующей дополнительный примерный процесс, выполняемый в среде выполнения на Фиг.6, для уплотнения журналов во время очистки памяти.

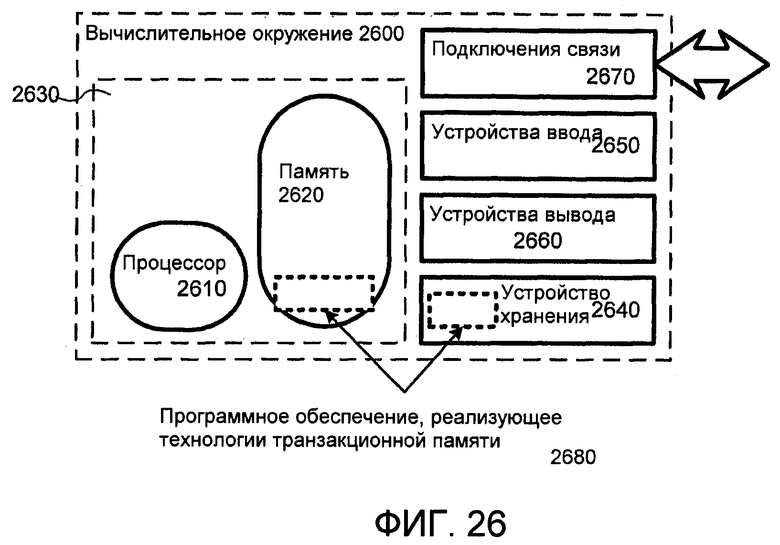

Фиг.26 является блок-схемой подходящего вычислительного окружения для осуществления технологий данного документа.

Подробное описание

Примеры, иллюстрированные в данном документе, описывают примеры программных и аппаратных систем транзакционной памяти, также как и улучшения в производительности этих систем. В частности, примеры осуществления ниже описывают: декомпозированные операции программных транзакций; использование примитивов STM в промежуточном представлении компилятора ("IR"), чтобы предоставить возможность для оптимизации кода (этот термин объяснен ниже), улучшения компилятора, которые работают так, чтобы улучшить производительность этих примитивов, фильтрацию журнала работы с помощью ассоциативных таблиц и эффективные операции выполнения по каждому объекту. В то время как описания, предоставленные в данном документе, предоставлены в качестве оптимизаций отдельного осуществления программной транзакционной памяти, будет признано, что технологии и системы, описанные в данном документе, могут работать в разных осуществлениях, и необязательно предполагать какое-либо ограничение в осуществлении, производительности или требованиях технологий, описанных в данном документе.

1. Примеры системы программной транзакционной памяти

Атомарные блоки представляют обещанное упрощение проблемы записи параллельных программ. В системах, описанных в данном документе, блок кода обозначается атомарным, и компилятор и исполняющая система обеспечивают то, что операции в блоке, включающие в себя вызовы функций, являются атомарными. Программисту больше не нужно беспокоиться о ручной блокировке, низкоуровневых режимах состязаний или взаимных блокировках. Атомарные блоки могут также обеспечивать восстановление исключений, посредством чего действия со стороны блока откатываются, если исключение прекращает его. Это является значимым даже в однопотоковом приложении: код обработки ошибки часто трудно записать или протестировать. Осуществления атомарных блоков масштабируются на многопроцессорные машины, поскольку они сохраняют параллелизм: атомарные блоки могут выполняться одновременно при условии, что ячейка, обновляемая в одном блоке, не доступна в любом другом месте. Это сохраняет вид совместного использования, разрешенный в традиционном кэше данных.

Технологии, описанные в данном документе, сделаны со ссылкой на осуществление STM, которое тесно объединено с компилятором и исполняющей системой. Одним признаком осуществления является то, что это является STM с прямым обновлением. Это позволяет объектам обновляться непосредственно скорее в динамически распределяемой области памяти, чем работать в частных точных копиях объектов или через дополнительные уровни между ссылкой на объект и содержимым текущего объекта. Это более эффективно для транзакций, которые успешно фиксированы.

Системы и технологии, описанные в данном документе, используют признак осуществления, который предоставляет декомпозированный интерфейс STM. Например, поле obj.field=42 транзакционной памяти разбивается на этапы, которые (a) делают запись о том, что объект обновляется текущим потоком, (b) регистрируют старое значение, которое удерживалось в поле, и (c) сохраняют новое значение 42 в поле. Этот новый замысел позволяет предоставлять классические оптимизации в транзакционных операциях. Например, три этапа в нашем примере управляются отдельно компилятором, и этапы (a) и (b) могут часто подниматься из цикла. В технологиях, описанных в данном документе, декомпозированный интерфейс STM сделан более эффективным посредством использования компилятора с определенным знанием интерфейса STM и семантики, и который может выполнять оптимизации, которые сконфигурированы, чтобы действовать конкретно с этим интерфейсом.

В другом примере системы и технологии, описанные в данном документе, иллюстрируют действия в описанном осуществлении STM посредством эффективных операций с каждым объектом, которые используют объединенный транзакционный контроль версий. Эти осуществления используют объединение транзакционного контроля версий с существующим заголовком объекта. Это отличается от других систем STM, так как эти системы либо используют внешние таблицы записей контроля версий, дополнительные слова заголовков, либо уровни преобразования логических адресов в физические между ссылками на объект и текущим содержимым объекта. Эти подходы вызывают плохую локальность кэша или увеличивают использование пространства. Осуществление, описанное в данном документе, использует наполненное слово заголовка вместе с эффективными инструкциями моментального снимка памяти, которые предоставляют возможность быстрой верификации изменений объекта в то время, когда фиксируется транзакция.

Кроме того, описывается фильтрация журнала выполнения. Фильтрация полезна, так как не все ненужные операции STM могут быть идентифицированы статистически в момент компиляции.

В одном осуществлении примеры, описанные в данном документе, осуществлены в компиляторе Бартока, оптимизирующем компиляторе с предварительным поиском и исполняющей системе для программ на общем промежуточном языке (CIL) с производительностью, конкурирующей с платформой Microsoft.NET. Исполняющая система может быть осуществлена в CIL, включая в себя программы очистки памяти и новую STM.

1.1. Семантика

Технологии, описанные в данном документе, фокусируются на производительности атомарных блоков. Различные осуществления могут отличаться точной семантикой, включающей в себя взаимодействие атомарных блоков с кодом блокировки и объединением операций ввода/вывода с атомарными блоками при продолжении использования этих технологий.

1.2. Допущения проекта

В примерах, описанных в данном документе, сделаны некоторые предположения о том, как будут использоваться атомарные блоки. Они необязательно представляют ограничения в осуществлениях, описанных в данном документе, а вместо этого служат для того, чтобы упростить описание.

Одним предположением является то, что большинство транзакций фиксируются успешно. Это является приемлемым предположением, поскольку, во-первых, использование сохраняющей параллелизм STM означает, что транзакции не будут прекращаться 'спонтанно', или из-за конфликтов, которые программист не может понять (в альтернативных вариантах осуществления конфликты обнаруживаются на основе значений хэш-функции, с которыми могут неожиданно сталкиваться). Предполагается, как часть этого, что программист уже имеет сильный стимул избежать конфликтной ситуации из-за расходов на излишнее перемещение данных между кэшами. Технологии, такие как операции с высокой конкуренцией передачи в очереди обработки, управляемые одним потоком, остаются полезными.

Вторым предположением является то, что операции чтения превышают по численности обновления в атомарных блоках. Это предположение подкрепляется наблюдениями текущих программ и попытками разработать их транзакционные версии. Это акцентирует пользу сохранения накладных расходов на транзакционные операции чтения очень низкими: чтения затрагивают просто регистрацию адреса читаемого объекта и содержимое его слова заголовка.

Конечным предположением является то, что размер транзакции не должен быть ограничен. Это сохраняет композиционность при предложении того, что осуществление STM нужно также масштабировать, когда растет длина транзакций. В этом проекте накладные расходы на пространство растут с величиной объектов, к которым осуществляется обращение в транзакции, а не с числом сделанных обращений. В этих примерах, описанных в данном документе, транзакции неформально называются "короткими" и "длинными". Короткие транзакции, вероятно, работают без необходимости какого-либо распределения памяти посредством STM. Длинными транзакциями являются те, чье выполнение, вероятно, должно охватывать GC-циклы (например, оценку одного из эталонных тестов LISP в версии эталонного теста xlip SPEC95, который был транслирован в C#).

1.3. Пример STM на основе слова

Один традиционный интерфейс для STM на основе слова предоставляет следующие два набора операций:

void TMStart()

void TMAbort()

bool TMCommit()

bool TMIsValid()

word TMRead(addr addr)

void TMWrite(addr addr, word value)

Первый набор используется, чтобы управлять транзакциями: TMStart начинает транзакцию в текущем потоке. TMAbort прерывает транзакцию текущего потока. TMCommit пытается фиксировать транзакцию текущего потока. Если транзакция не может быть фиксирована (например, в одном осуществлении из-за того, что параллельная транзакция обновила одну из ячеек, к которой она обращалась), тогда TMCommit возвращает ложное значение, и текущая транзакция отвергается. Иначе TMCommit возвращает истинное значение, и любые обновления, которые были сделаны во время транзакции, атомарно распространяются на совместно используемую динамическую область памяти. TMIsValid возвращает истинное значение, если и только если транзакция текущего потока может быть фиксирована в момент вызова. Второй набор операций выполняет обращения к данным: TMRead возвращает текущее значение конкретной ячейки или наиболее последнее значение, записанное посредством TMWrite в текущей транзакции.

В одном осуществлении технологий, описанных в данном документе, процесс программирования напрямую с STM автоматизирован за счет наличия обращений компилятора к перезаписываемой памяти в атомарных блоках, чтобы использовать операции STM, и его необходимости формировать специализированные версии вызванных методов, чтобы гарантировать, что TMRead и TMWrite используются для всех обращений к памяти в атомарном блоке.

Проект, описанный выше, страдает от ряда проблем, которые ограничивают его применимость. Следующие примеры кода иллюстрируют это: Пример 1a, показанный ниже, выполняет итерацию по элементам связанного списка между сигнальными узлами this.Head и this.Tail. Он суммирует значения полей узлов и сохраняет результат в this.Sum. Пример 1b иллюстрирует один пример автоматически размещаемых вызовов TMRead и TMWrite для всех обращений к памяти.

Однако несколько проблем производительности могут произойти с этой системой на основе слова. Во-первых, многие осуществления TMRead и TMWrite используют журналы транзакций, которые исследуются по каждой операции TMRead и TMWrite. TMRead должен видеть более ранние сохранения посредством той же транзакции, таким образом, он исследует журнал транзакций, который хранит пробные обновления. Такое исследование не может масштабироваться для поддержки больших транзакций. Производительность зависит от длины журнала транзакций и эффективности структур вспомогательных указателей. Во-вторых, непрозрачные вызовы библиотеки STM препятствуют оптимизации (например, больше невозможно поднимать чтение this.Tail из цикла, так как характер TMRead не известен компилятору). В заключение, монолитные операции TM вызывают повторную работу. Например, повторяющиеся исследования при обращении к полю в цикле.

1.4. STM с декомпозированным прямым доступом

Осуществление STM с декомпозированным прямым доступом, которое используется в примерах, предоставленных выше, обходит эти проблемы. Первая проблема обходится системами проектирования так, что транзакция может выполнять операции чтения и записи непосредственно в динамической области памяти, давая возможность чтению легко видеть предшествующее транзакционное сохранение без какого-либо поиска. Журналы все еще нужны для отката транзакции, который отменяет и отслеживает информацию о версии ячеек, к которым осуществлен доступ. Для коротких транзакций эти журналы являются только дополняемыми. Таким образом, поиск не требуется, невзирая на размер транзакции.

Вторая проблема обходится введением TM-операций своевременно во время компиляции и продолжения фаз последующего анализа и оптимизации, чтобы знать об их семантике. В заключение, третья проблема обходится разбиванием монолитных TM-операций на отдельные этапы так, что повторяющаяся работа может быть отменена. Например, управление журналами транзакций отделяется от фактических обращений к данным, часто позволяя управлению журналом подниматься из циклов.

Этот интерфейс делит операции с транзакционной памятью на четыре набора:

tm_mgr DTMGetTMMgr()

void DTMStart (tm_mgr tx)

void DTMAbort(tm_mgr tx)

bool DTMCommit(tm_mgr tx)

bool DTMIsValid(tm_mgr tx)

void DTMOpenForRead(tm_mgr tx, object obj)

void DTMOpenForUpdate (tm_mgr tx, object obj)

object DTMAddrToSurrogate(tra_mgr tx, addr addr)

void DTMLogFieldStore (tm_mgr tx, object obj, int offset)

void DTMLogAddrStore(tm_mgr tx, addr obj)

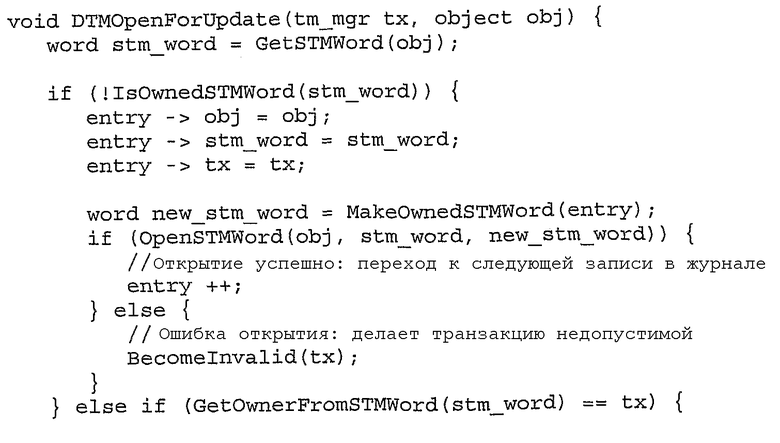

Первые два набора являются прямыми, представляя DTMGetTMMgr, чтобы получить менеджер транзакций текущего потока, и, далее, представляя обычные операции управления транзакциями. Третий набор обеспечивает обнаружение конфликтной ситуации: DTMOpenForRead и DTMOpenForUpdate указывают, что к конкретному объекту можно обращаться только в режиме чтения, и что он может быть впоследствии обновлен. Доступ к статическим полям опосредован замещающими объектами, которые хранят информацию о версии от их лица: DTMAddToSurrogate отображает адрес на своего заместителя. Последний набор сохраняет журнал отката, необходимый, чтобы откатить обновления при преждевременном прекращении. DTMLogFieidstore имеет дело с сохранением в поля объектов, а DTMLogAddrstore имеет дело с сохранением по какому-либо адресу.

Вызовы этих операций должны быть корректно упорядочены, чтобы обеспечить атомарность. Существуют три правила: (a) ячейка должна быть открыта для чтения, когда она читается, (b) ячейка должна быть открыта для обновления, когда она обновляется или сохраняет журнал для него, (с) старое значение ячейки должно быть зарегистрировано в журнале перед тем, как оно обновляется. На практике это означает, что вызов в TMRead для поля объекта делится на последовательность DTMGetTMMgr, DTMOpenForRead и затем чтение поля.

TMWrite является последовательностью DTMGetTMMgr, DTMOpenForUpdate, DTMLogAddstore и затем запись поля. Вызов в TMRead для статического поля делится на последовательность DTMGetTMMgr, DTMAddrToSurrogate, DTMOpenForRead и затем чтение статического поля. TMWrite является последовательностью DTMGetTMMgr, DTMAddrToSurrogate, DTMOpenForUpdate, DTMLogAddstore и затем запись статического поля.

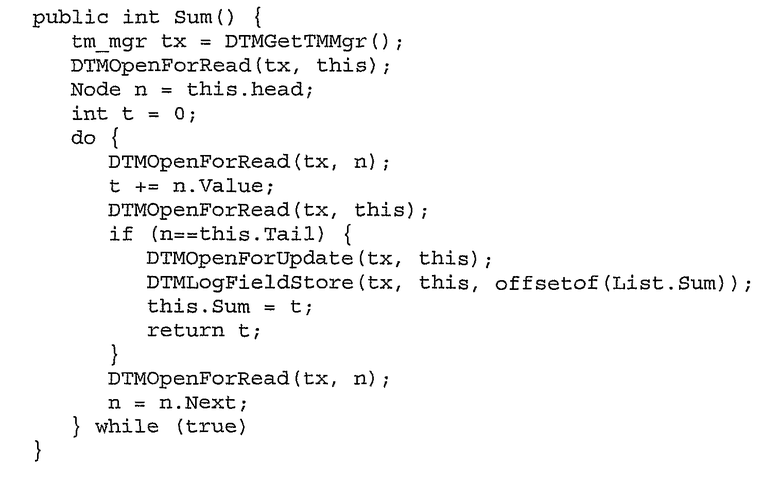

Следующие примеры демонстрируют пример использования STM с декомпозированным прямым доступом. Код в примере 1a выполняет итерацию элементов связанного списка между сигнальными узлами this.Head и this.Tail. Он суммирует поля Значения узлов и сохраняет результат в this.Sum. Пример 2 показывает, как Sum может быть осуществлена с помощью STM с декомпозированным прямым доступом.

Пример 1a

Пример 1b

Пример 2

2. Оптимизации в процессе компилирования

Секция 2 описывает оптимизацию декомпозированных операций STM с помощью компилятора, который сконфигурирован со знанием операций STM. Следует заметить, что в качестве используемых в данной заявке термины "оптимизировать", "оптимизированный", "оптимизации" и подобные являются терминами области техники, которые, как правило, ссылаются на улучшение без ссылки на какую-либо определенную степень улучшения. Таким образом, в разных сценариях, в то время как "оптимизация" может улучшить один или более аспектов производительности системы или техники, она необязательно требует, чтобы каждый аспект системы или технологии был улучшен. Дополнительно, в различных ситуациях "оптимизация" необязательно подразумевает улучшение какого-либо аспекта до какой-либо определенной минимальной или максимальной степени. Кроме того, в то время как "оптимизированная" система или технология могут показывать улучшение производительности в одной или более областях, она может также показать снижение в производительности в других областях. В заключение, в то время как "оптимизация" может улучшить производительность системы или технологии в некоторых ситуациях, может быть возможно, что она уменьшает производительность в других ситуациях. В определенных обстоятельствах, описанных ниже, в то время как оптимизации будут иметь результатом удаление излишних или ненужных инструкций STM или журнальных записей, возможно предоставление улучшенной производительности, эти оптимизации должны подразумевать, что каждые возможные избыточные или ненужные инструкции будут удалены.

Фиг.1 является блок-схемой, иллюстрирующей один пример компилятора 100, используемого для того, чтобы создать оптимизированную программу 120, использующую программную транзакционную память. В иллюстрированном примере компилятор 100 рассматривается как входной исходный код 110. Как иллюстрировано, исходный код 110 содержит один или более атомарных блоков 115. Как упоминалось выше, в одном осуществлении включение в состав таких атомарных блоков отменяет дополнительное программирование для программиста, желающего использовать STM; эти блоки модифицируются компилятором так, чтобы включать в себя декомпозированные инструкции STM, которые затем оптимизируются. В то время как Фиг.1 иллюстрирует один участок исходного кода, следует принимать во внимание, что это представлено только для упрощения иллюстрирования; технологии и системы, описанные в данном документе, применяются также к множественным файлам исходных кодов, которые компилируются вместе, также как и к исходному коду, который использует уже скомпилированный код. Дополнительно, в различных осуществлениях используются разные кодовые языки, включающие в себя C++, C#, Java, C и другие; также, в различных осуществлениях интерпретируемые языки также могут быть оптимизированы. В иллюстрированном примере эта оптимизация обеспечивается оптимизациями 150 STM, которая интегрирована в компиляторе, дополнительные детали этой интеграции обсуждаются ниже. После компиляции и оптимизации создается оптимизированная программа 120, которая использует программную транзакционную память. Дополнительные детали операций исполнения такой оптимизированной программы описаны более подробно ниже. Дополнительно, в то время как иллюстрированное осуществление показывает компиляцию в исполняемый файл перед выполнением, альтернативные осуществления технологий, описанных в данном документе, могут компилировать и оптимизировать программы непосредственно перед или параллельно с выполнением.

Фиг.2 является блок-схемой, иллюстрирующей примерные компоненты компилятора 100 на Фиг.1. Фиг.2 иллюстрирует примерный путь операции через компилятор. В то время как Фиг.2 иллюстрирует определенные модули отдельно, следует принимать во внимание, что в различных осуществлениях модули могут быть соединены или разделены в различных комбинациях. Путь начинается с первого модуля 220 компилятора, который принимает исходный код 110 и создает из него промежуточное представление 230. В одном осуществлении это IR принимает форму графа управляющего процесса ("CFG"), который позволяет легко управлять им посредством оптимизирующих технологий, описанных в данном документе.

Далее, IR 230 модифицируется модулем 240 оптимизации, чтобы создать оптимизированное IR 250. В этой операции модуля 240 оптимизации традиционные оптимизации в процессе компилирования расширяются с помощью низкоуровневых и высокоуровневых характерных для STM оптимизаций. Примеры таких оптимизаций будут описаны более подробно ниже. В заключение, оптимизированное IR 250 компилируется вторым модулем 260 компилятора в исполняемый код, такой как оптимизированная программа 120 на Фиг.1.

Фиг.3 является блок-схемой примерного процесса 300 компиляции и выполнения программы, использующей STM. В различных осуществлениях этапы иллюстрированного процесса могут быть объединены, разделены на подэтапы или опущены. Процесс начинается на этапе 320, где принимается исходный код, содержащий блоки транзакционной памяти (такие как атомарные блоки на Фиг.1). В альтернативном осуществлении исходный код может не содержать блоков транзакционной памяти, а вместо этого будет содержать индивидуальные инструкции программной транзакционной памяти, такие как построенные на слове или декомпозированные инструкции, описанные выше. Далее, на этапе 340 этот исходный код компилируется в исполняемую программу. Конкретные примеры компиляции описываются более подробно ниже. В заключение, на этапе 360 исполняемая программа выполняется.

Фиг.4 является блок-схемой примерного процесса 400 компиляции исходного кода, который объединяет блоки транзакционной памяти. Процесс 400 соответствует этапу 340 на Фиг.3. В различных осуществлениях этапы иллюстрированного процесса могут быть объединены, разделены на подэтапы или опущены. Процесс начинается на этапе 420, где инструкции программной транзакционной памяти вставляются в каждый атомарный блок посредством компилятора 100. В одном осуществлении эта вставка выполняется посредством вставки подходящих основанных на слове STM-инструкций чтения и записи вокруг каждого события чтения или записи в блоке. В другом осуществлении, если программист решает вставить свои собственные STM-инструкции, процесс этапа 420 может быть опущен.

Далее, на этапе 440 основанные на слове STM-инструкции заменяются компилятором 100 на декомпозированные инструкции. В одном осуществлении, если исходный код, принятый компилятором, содержит уже декомпозированные инструкции, процесс этапа 440 пропускается. Дополнительно, в некоторых осуществлениях процессы блоков 420 и 440, в частности, могут быть объединены, чтобы вставить декомпозированные STM-инструкции непосредственно в ответ на прием атомарного блока. Пример 2, выше, иллюстрирует, что часть кода может выглядеть как после работы процесса этапа 440.

В другом осуществлении процесса этапа 440 компилятор дополнительно уменьшает расходы на управление журналом регистрации посредством декомпозиции журнальных операций, предоставляя возможность списания стоимости работы по управлению журналом регистрации по множественным операциям. В частности, в одном осуществлении операции DTMOpen* и DTMLog* начинаются с проверки того, что существует пространство в текущем массиве. Для DTMOpenForRead это только проверка того, что должно быть выполнено в версии кода с быстрым маршрутом. Чтобы амортизировать расходы на эти проверки, компилятор использует новую операцию, EnsureLogMemory, беря целое число, которое указывает, как много сегментов зарезервировать в данном журнале.

Характерные декомпозированные версии операций DTMOpen* и DTMLog* могут, таким образом, предположить, что пространство существует. Чтобы уменьшить регистрацию использования системных ресурсов во время выполнения в одном осуществлении операции EnsureLogMemory не являются аддитивными: две последующие операции резервируют запрошенный максимум, но не полностью. Для простоты, одно осуществление не устанавливает специализированные операции, где зарезервированное пространство потребуется после вызова или возврата. В другом осуществлении резервирования объединяются для всех операций между вызовами в каждом базовом блоке. В другом случае обратный анализ, который используется, чтобы интенсивно зарезервировать пространство заранее, насколько возможно, принуждается останавливаться во всех вызовах и заголовках циклов. Это имеет преимущество объединения большего числа резервирований, но может ввести операции резервирования в маршрутах, которые не требуют их.

На этапе 460 компилятор выполняет высокоуровневые оптимизации STM, включающие в себя введение операций строгой атомарности, перемещения и удаления необязательных STM-операций и удаление журнальных операций для новых создаваемых объектов. Этот процесс описан более подробно ниже. В заключение, на этапе 480 программа оптимизируется, включая в себя инструкции STM. В то время как процесс на Фиг.4 иллюстрирует высокоуровневые операции, за которыми следуют другие оптимизации в блоках 460 и 480, и не иллюстрирует повторение оптимизаций, в некоторых осуществлениях процессы в Фиг.460 и 480 или их подпроцессы могут быть выполнены в другом порядке, чем проиллюстрировано, и могут быть повторены. Одной причиной повторения является то, что определенные оптимизации могут раскрывать возможности для других оптимизаций. Таким образом, может быть желательно повторно выполнить оптимизации, чтобы получить пользу от возможностей, когда они могут возникать.

Фиг.5 является блок-схемой примерного процесса 500 выполнения высокоуровневых оптимизаций по инструкциям STM. Процесс 500 соответствует этапу 460 на Фиг.4. В различных осуществлениях блоки иллюстрированного процесса могут быть объединены, разделены на подэтапы или опущены. В одном осуществлении процесс 500 выполняется перед оптимизациями в процессе компилирования процесса 600, описанного ниже с тем, чтобы операции, добавленные посредством высокоуровневых оптимизаций, могли быть дополнительно оптимизированы компилятором. Процесс начинается на этапе 520, где компилятор вводит операции для строгой атомарности. Далее, на этапе 540 операции для того, чтобы открыть объекты для чтения, за которыми следуют операции, чтобы открыть те же объекты для обновления, заменяются операциями открытия для обновления, чтобы позволить последующее удаление операций открытия во время последующей оптимизации. В одном осуществлении эти операции открытия-для-чтения, за которыми следуют операции открытия-для-обновления, называются модернизациями чтения-для-обновления; процесс этапа 540 удаляет эти модернизации. Далее, на этапе 560, декомпозированные STM-операции перемещаются по вызовам процедур, чтобы предоставить большие оптимизации в процессе на Фиг.6. В заключение, на этапе 580 операции записи в журнал объектов, которые заново создаются в транзакциях, для которых они протоколируются, удаляются, чтобы предотвратить ненужные вызовы операции записи в журнал. Отдельные примеры каждого из этих процессов описаны более подробно ниже относительно Фиг.7-12.

2.1. Оптимизации в процессе компилирования по декомпозированному коду

Фиг.6 является блок-схемой примерного процесса 600 выполнения оптимизаций по инструкциям STM. Процесс 600 соответствует этапу 480 на Фиг.4. В различных осуществлениях блоки иллюстрированного процесса могут быть объединены, разделены на подэтапы или опущены. Дополнительно, в то время как иллюстрированное осуществление дает пример, в котором каждое действие выполняется один раз, в альтернативных осуществлениях действия могут повторяться. Таким образом, например, общее действие исключения подвыражения, описанное ниже, может быть выполнено второй раз после того, как были выполнены оптимизации переноса части текста программы. В то время как Фиг.6 не иллюстрирует оптимизацию неSTM-инструкций, это делается ради простоты иллюстрации, и не демонстрирует какого-либо ограничения в процессах, описанных в данном документе.

Процесс начинается на этапе 620, где создаются ограничения по модификации инструкций STM. В одном осуществлении этими ограничениями являются, по меньшей мере, ограничения атомарности, которые основаны на последовательности вызовов. Таким образом, существуют три правила: (a) ячейка должна быть открыта для чтения, когда она считывается, (b) ячейка должна быть открыта для обновления, когда она обновляется или сохраняется запись в журнале для нее, (с) старое значение ячейки должно быть зарегистрировано в журнале перед тем, как она обновляется.

Эти правила могут быть осуществлены с помощью ряда способов. В одном способе компилятор сохраняет данные отслеживания ограничений во время компиляции посредством различных вспомогательных показателей. Поскольку это может быстро усложнить процесс компиляции, в другом осуществлении CFG может быть модифицирован, чтобы предотвратить нарушение ограничений. Одним таким способом является введение зависимостей данных с помощью фиктивных переменных между инструкциями STM, что оказывает влияние на порядок вызовов, создавая фиктивные переменные вывода для инструкций, которые становятся входными переменными для последующих инструкций. Таким образом, IR, которое выглядит как следующее (использующее общие инструкции):

open_for_update (loc);

log_for_update (loc);

write (loc, val);

становится:

dummy1 = open_for_update (loc);

dummy2 = log_for_update (loc, dummy1);

write (loc, val, dummy2);

Далее, на этапе 640 выполняется общее исключение подвыражений ("CSE") по инструкциям STM, за которым следует исключение излишней загрузки памяти по инструкциям на этапе 660 и оптимизация перемещения кода на этапе 680.

В одном примере эти оптимизации могут выполняться по операции DTMGetTMMgr, поскольку она является постоянной и, таким образом, предоставляет возможности для CSE. Подобным образом, поскольку операции DTMOpenForRead, DTMOpenForUpadate, DTMAddrToSurrogate и DTMLog* являются идемпотентными в транзакции, они также подходят для CSE или переноса кода. Одним ограничением по этой оптимизации является то, что перенос кода не может, в одном осуществлении, распространяться за границы транзакции. В другом осуществлении CSE распространяется, чтобы предоставить исключение инструкций DTMOpenForRead, которые имеют место после DTMOpenForUpdate. Эта оптимизация может быть выполнена, поскольку обращение с обновлением относится к категории обращения с чтением.

В других осуществлениях CSE может быть выполнено по операциям между вложенными транзакциями. Таким образом, в одном примере операция DTMOpenForRead во вложенной транзакции относится к категории DTMOpenForRead или DTMOpenForUpdate во внешней транзакции и, таким образом, может быть исключена. В другом осуществлении DTMOpenForUpdate во вложенной транзакции относится к категории DTMOpenForUpdate во внешней транзакции и исключается.

В другом осуществлении операция DTMGetTMMgr может быть осуществлена посредством привлечения менеджера текущей транзакции для потока из объекта Thread по каждому потоку (и создания менеджера транзакций, если необходимо). Компилятор Бартока может, таким образом, также обрабатывать инструкцию GetCurrentThread как постоянную операцию, подверженную переносу кода.

В качестве примера, после выполнения вышеуказанных процессов кода в примере 2 упрощается до следующего, более эффективного кода:

Пример 3

2.2. Высокоуровневые оптимизации STM

2.2.1. Реализация строгой атомарности

Технологии, описанные выше, могут использоваться, чтобы построить "атомарные" блоки, в которых обращения к памяти в одном атомарном блоке происходят неделимо по отношению к обращениям во втором атомарном блоке. Однако "атомарный" блок, выполняемый одним потоком, может не появляться для выполнения неделимым образом, когда второй поток выполняет конфликтующее обращение к памяти без использования "атомарного" блока. Проекты с этим признаком могут быть упомянуты для того, чтобы предоставлять "слабую атомарность".

Одно осуществление технологий, описанных в данном документе, относится к тому, как предоставить "строгую атомарность", в которой атомарные блоки предстают для выполнения неделимым образом по отношению ко всем обращениям к памяти, а не только тем, которые сделаны в других атомарных блоках.

Основное осуществление распространяется на STM, описанное выше, с поддержкой строгой атомарности посредством (a) идентификации всех обращений к совместно используемой памяти, которые происходят вне какого-либо атомарного блока, (b) перезаписи их в качестве коротких атомарных блоков.

Например, предположим, что программа читает содержимое поля "o1.x" и сохраняет результат в поле "o2.x". Это первоначально будет представлено двумя инструкциями в промежуточном представлении (IR) компилятора:

L1:

t1 = getfield<x>(o1)

L2:

putfield<x>(o2, t1)

Базовая реализация развертывает это в код, такой как:

L1:

DTMStart (tm)

DTMOpenForRead(tm, o1)

t1=getfield<x>(o1)

DTMCommit(tm) // C1

L2:

DTMStart(tm)

DTMOpenForUpdate(tm, o2)

logfield<x>(o2)

putfield<x>(o2, tl)

DTMCommit(tm) // C2

(В некоторых осуществлениях фактически записанный код является более сложным, поскольку он также должен включать в себя маршруты кода, чтобы повторно выполнить транзакции из L1 или L2, если существует конфликтная ситуация во время операций фиксации C1 или C2. Точные детали этого кода будут отличаться в зависимости от того, как STM-операции представлены в IR).

Основная форма будет обеспечивать строгую атомарность, но она будет выполняться плохо из-за дополнительных расходов на операции запуска транзакции, фиксации транзакции, открытия для чтения, открытия для обновления и записи в журнал поверх расходов на обращения к оригинальному полю.

Чтобы увеличить эффективность, в то время как все еще обеспечивается осуществление строгой атомарности, одно осуществление технологий, описанных в данном документе, использует специализированные операции IR, чтобы ускорить производительность коротких транзакций, которые обращаются только к одной ячейке памяти.

Существуют два случая для рассмотрения: транзакции, которые читают из одной ячейки, и транзакции, которые обновляют одну ячейку (включающие в себя транзакции, которые выполняют операции чтение-модификация-запись в одну ячейку). Оба случая затрагивают проверку STM-слова, которое описано более подробно ниже. Первый случай представлен в расширенном IR посредством (a) чтения STM-слова для связного объекта, (b) чтения поля, (c) повторного чтения STM-слова и проверки того, что прочитанное значение соответствует тому, что в (a), и что значение не указывает, что было параллельное, конфликтующее обращение. Второй случай представлен в расширенном IR посредством (a) обновления STM-слова для связного объекта, указания, что он подвергнут нетранзакционному обновлению, (b) обновления поля, (c) обновлении STM-слова еще раз, указания, что он больше не подвержен нетранзакционному обновлению. Таким образом, IR для примера выглядит как следующее:

L1:

S1 = openoneobjforread(o1)

t1 = getfield<x>(o1)

if (!checkoneobj(o1, s1)) goto L1

L2:

s2 = openoneobjforupdate(o2)

putfield<x>(o2, t1)

commitoneobj(o2, s2)

Это осуществление предполагает два отличия от осуществления STM, описанного выше. Первым является то, что в отличие от осуществления STM, описанного выше, временное хранилище основано скорее на локальных переменных, чем на журналах транзакций. Это означает, что переменные могут быть выделены в регистрах процессора, чтобы сделать быстрым доступ к ним. Вторым отличием является то, что транзакция, начинающаяся в L2, не может быть прервана, и, таким образом, необязательно регистрировать в журнале значение, которое перезаписано в "o2.x".

Еще в одном осуществлении строгой атомарности компилятор выполняет дополнительную оптимизацию, чтобы ограничить число полей, которые должны быть расширены в этом способе. В одном примере компилятор выполняет основанный на типе анализ, чтобы идентифицировать все поля, которые могут быть записаны в атомарном блоке. К любым другим полям, к которым гарантировано никогда не будет производиться доступ в атомарных блоках, доступ может быть непосредственным, и, таким образом, не потребуется вставка операций строгой атомарности вокруг них.

Фиг.7 является блок-схемой примерного процесса 700 введения операций для того, чтобы осуществить строгую атомарность. Процесс 700 соответствует этапу 520 на Фиг.5. В различных осуществлениях блоки иллюстрированного процесса могут быть объединены, разделены на подэтапы или опущены. Процесс начинается на этапе 710, где выполняется анализ типа, чтобы определить поля, к которым может быть осуществлен доступ в атомарном блоке. Как описано выше, в одном осуществлении это выполняется, чтобы избежать ненужной вставки операций строгой атомарности в отношении обращений к памяти, которые не могут вызывать конфликт. Далее, на этапе 720 определяется обращение к памяти в программе, которое может обратиться к полю, содержащемуся в атомарном блоке, с помощью полей, определенных на этапе 710. В альтернативном осуществлении процесс этапа 710 может быть пропущен, и процесс этапа 720 может разместить каждое обращение к памяти вне атомарных блоков для вставки операций строгой атомарности.

Далее, процесс продолжается до этапа 725 принятия решения, где компилятор определяет, является ли обращение, размещенное на этапе 720, чтением или обращением для обновления. Если обращение является чтением, процесс продолжается на этапе 730, где инструкция открытия-для-чтения вставляется перед обращением. В одном осуществлении эта инструкция сконфигурирована, чтобы блокировать, пока она способна принимать STM-слово, и, таким образом, гарантировать, что обращение к памяти может правильно прочитать поле, к которому осуществляется обращение. В другом осуществлении операция не блокируется, а создается цикл после обращения к памяти, если обращение к памяти не подтверждено. Далее, на этапе 740 инструкция проверки вставляется после обращения к памяти, чтобы гарантировать, что по ходу обращения по чтению STM-слово не указывает изменения в читаемом поле. В осуществлении, предоставленном выше, это сделано посредством приема STM-слова на этапе 730 и передачи STM-слова в операцию проверки на этапе 740; это также создает зависимость данных, которая предохраняет оптимизацию кода от переупорядочивания порядка операций строгой атомарности.

Если, однако, этап 725 определяет, что обращение является обновлением, процесс продолжается на этапе 750, где инструкция открытия-для-обновления вставляется перед обращением. В одном осуществлении эта инструкция сконфигурирована, чтобы модифицировать STM-слово из объекта, к которому осуществляется обращение, чтобы предотвратить другие обращения, таким образом, обеспечивая строгую атомарность. Далее, на этапе 760, инструкция фиксации вставляется после обращения к памяти, чтобы фиксировать обновление, выполненное при обращении к памяти. В одном осуществлении номер версии объекта, к которому осуществлено обращение, изменяется. В другом - нет. Далее, на этапе 765 принятия решения, компилятор определяет, существуют ли дополнительные неатомарные обращения к памяти. Если так, процесс повторяется. Если нет, процесс заканчивается.

2.2.2. Удаление модернизаций чтение-для-обновления

Другая высокоуровневая оптимизация, выполненная различными осуществлениями компилятора STM, существует, чтобы избежать ненужной записи в журнал, которая происходит, когда за операцией DTMOpenForRead следует операция DTMOpenForUpdate. Одним предположением проекта, присущим технологиям, описанным в данном документе, является то, что чтения являются более общими, чем записи, вот почему эти технологии используют отдельные операции DTMOpenForUpdate и DTMOpenForRead; инструкция открытие-для-чтения способна выполниться более быстро. Однако иногда объекты считываются и затем записываются (каноническим примером является "obj.field++). В этом случае IR с операциями открытия будет выглядеть приблизительно так:

DTMOpenForRead(obj);

t = obj.field;

t = t + 1;

DTMOpenForUpdate(obj);

DTMLogFieldStore(obj, offsetof(obj.field));

obj.field = t;

Если программа достигает точки открытия-для-чтения, можно увидеть, что она будет искать точку открытия-для-обновления, игнорируя исключения в данный момент. Так как открытие-для-обновления относится к категории открытия-для-чтения того же объекта, операция открытие-для-чтения тратится впустую. Это известно в одном осуществлении как модернизация чтение-для-обновления. Будет более эффективным просто выполнить операцию открытия-для-обновления раньше:

DTMOpenForUpdate(obj);

t = obj.field;

t = t+1;

DTMLogFieldStore(obj, offsetof(obj.field));

obj.field = t;

Таким образом, в одном осуществлении компилятор удаляет модернизации чтение-для-обновления, когда они находятся. Как правило, это может управляться компилятором в базовом блоке посредством прямого анализа потока данных, обновления операций DTMOpenForRead, если за ними следует DTMOpenForUpdate. В другом общем случае операции DTMOpenForUpdate просто вставляются в начало всех базовых блоков, из которых все неисключающие маршруты выполняют одинаковую DTMOpenForUpdate (без мешающих сохранений в затронутые переменные). CSE затем пытается исключить лишние операции DTMOpenForUpdate, также как и какие-либо последующие операции DTMOpenForRead по одному и тому же объекту.

Фиг.8 является блок-схемой примерного процесса 800 для удаления ненужных модернизаций чтения-для-обновления. Процесс 800 соответствует этапу 540 на Фиг.5. В различных осуществлениях блоки иллюстрированного процесса могут быть объединены, разделены на подэтапы или опущены. Процесс начинается на этапе 810, где компилятор идентифицирует операции открытия-для-чтения, за которыми всегда следуют операции открытия-для-обновления по той же ссылке. Отметим, что, в то время как примеры в данном документе используют указатели объектов, описанные технологии исключения ненужных модернизаций чтения-для-обновления также осуществляют удаление внутренних указателей и статических полей. Компилятору нужно определить, что операции открытия существуют по одному и тому же объекту (или замещающему объекту в случае осуществления статических полей).

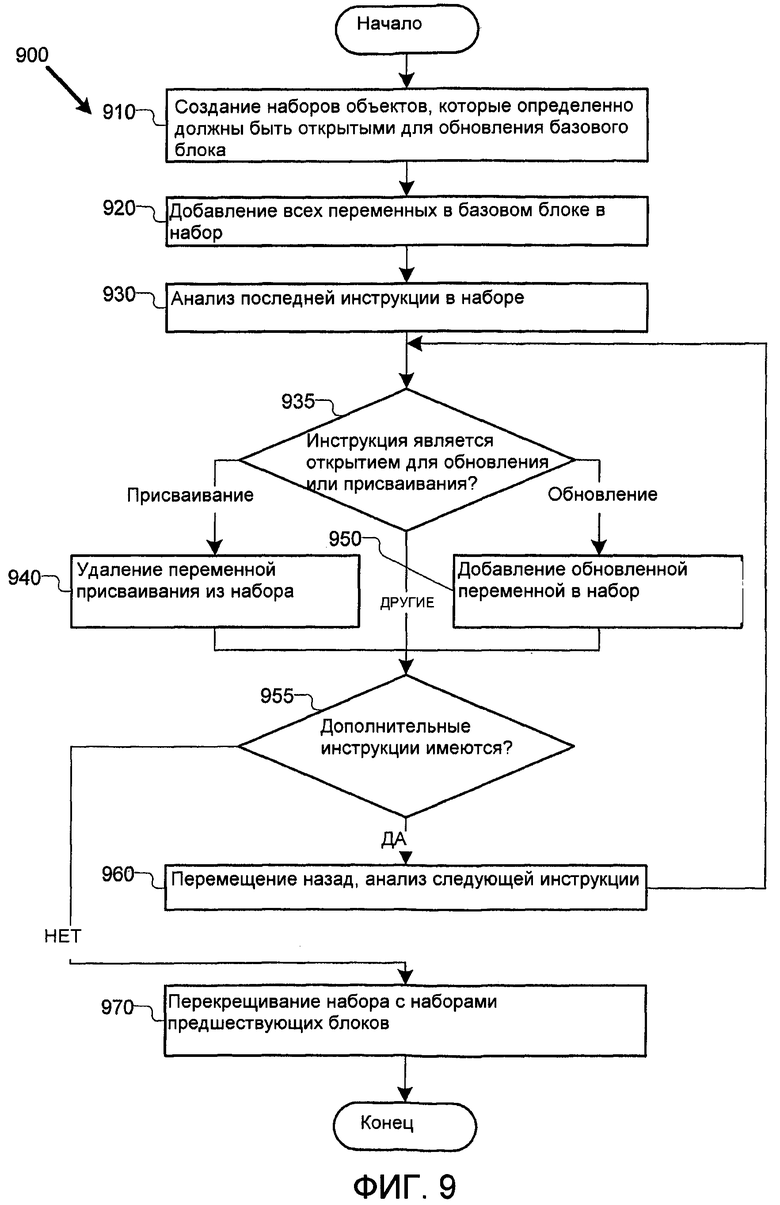

В одном осуществлении анализ требует, чтобы ссылка на объект или внутренний указатель были одной и той же локальной переменной, и чтобы переменная не обновлялась между операциями. В то время как это осуществление может избежать удаления модернизации по присваиванию, другие осуществления также анализируют присваивания. В другом осуществлении статические поля (или переменные) управляются по операциям открытия замещающих объектов, что позволяет удалять модернизации между двумя разными статическими полями, когда один замещающий объект контролирует все статические поля. Примерный процесс процесса этапа 810 будет описан более подробно ниже со ссылкой на Фиг.9.

Далее, на этапе 820, операции открытия-для-чтения, которые были идентифицированы на этапе 810, заменяются операциями открытия-для-обновления по той же ссылке. Затем, на этапе 820, излишние операции открытия-для-обновления удаляются. В одном осуществлении это не выполняется непосредственно после процесса этапа 820, а вместо этого выполняется посредством оптимизаций в процессе компилирования, описанных для Фиг.6, таких как CSE.

Первое примерное осуществление анализа удаления чтения-для-модернизации удаляет модернизации в базовых блоках. Таким образом, компилятор просматривает каждый базовый блок во всей программе и сканирует каждый, чтобы найти операции открытия-для-чтения. Когда найдена первая, компилятор сканирует вперед, отыскивая операцию открытия-для-обновления или присваивания переменных, указывающих на открытый объект. Если первой находится открытие-для-обновления, тогда компилятор преобразует открытие-для-чтения в операцию открытия-для-обновления и удаляет оригинальное открытие-для-обновления. Если переменная обновлена, этот поиск отменяется. В альтернативном осуществлении компилятор может сканировать в обратном направлении от операций открытия для обновления, чтобы найти операции открытия-для-чтения.

Фиг.9 является блок-схемой второго примерного процесса 900 удаления идентификации операций открытия-для-чтения, которые всегда относятся к группе операций открытия-для-обновления. Процесс 900 соответствует этапу 810 на Фиг.8. В различных осуществлениях блоки иллюстрированного процесса могут быть объединены, разделены на подэтапы или опущены.

Процесс на Фиг.9 использует стандартный обратный анализ потока данных. В этом анализе компилятор вычисляет в каждой точке программы набор объектов, которые точно будут открыты для обновления в будущем. В различных осуществлениях процесс на Фиг.9 выполняется для каждого из базовых блоков в программе или для поднаборов базовых блоков. Процесс начинается на этапе 910, где наборы создаются в пределах базового блока, чтобы содержать указания объектов, которые точно обновлены. На этапе 920 все переменные в базовом блоке добавляются в набор. Затем, на этапе 930, анализ инструкций в базовом блоке начинается изучением последней инструкции на этапе. На этапе 935 принятия решения компилятор рассматривает форму инструкции. Если инструкция является присваиванием (например, "x=..."), на этапе 940 переменная присваивания удаляется из набора. Если инструкцией является инструкция открытия-для-обновления, однако, на этапе 950 переменная, открытая инструкцией, добавляется в набор.

В любом случае, или если существует инструкция другого типа, компилятор переходит к этапу 955 принятия решения, где он определяет, существуют ли дополнительные инструкции в базовом блоке. Если так, на этапе 960 компилятор переходит назад по графу управляющего процесса и находит следующую инструкцию в графе управляющего процесса, и процесс повторяется. Когда компилятор определяет на этапе 955 принятия решения, что не существует больше инструкций, достигается начало базового блока. Когда компилятор достигает начала блока, на этапе 970 он ищет предшественников блока (т.е. блоки, которые могут перейти к текущему блоку) и перекрещивает набор с наборами, сохраненными в конце каждого из этих предшественников. В одном осуществлении процесс на Фиг.9 повторяется до тех пор, пока ничто уже не будет изменяться, предоставляя текущий набор в конце каждого блока. Компилятор может идти назад по блоку, обновляющему набор тем же способом, чтобы получить набор для каждой точки программы.

В этот момент переменные в наборе "должны быть открыты для обновления в будущем" идентифицируются в целях этапа 810. Затем, в одном осуществлении, операции открытия-для-обновления добавляются для каждой из этих переменных, позволяя CSE удалить излишние операции открытия-для-обновления позже. В другом осуществлении частичная чрезмерность ("PRE") используется вместо агрессивного добавления инструкций открытия-для-обновления, за которыми следует CSE-оптимизация. Это является более общим решением и может производить код с меньшим числом инструкций открытия по тем же маршрутам.

В одном осуществлении анализы, описанные выше, предполагают, что исключения не возбуждаются, и, таким образом, игнорируют границы исключения и вычисляют наборы объектов, которые точно будут открыты для обновления в будущем, задавая то, что ни одно исключение не брошено. Это происходит потому, что исключения не являются общим случаем. Эта потеря точности не влияет на правильность. Однако альтернативные варианты осуществления могут быть расширены, чтобы принимать во внимание границы исключения, чтобы произвести точные результаты.

Дополнительно, в альтернативных осуществлениях анализы, описанные выше, могут быть модифицированы, чтобы игнорировать другие участки кода. Это может быть сделано посредством использования эвристических процедур, которые указывают, что игнорированный код выполняется относительно редко по сравнению с кодом, который анализируется. В одном осуществлении эти эвристические процедуры определены статически; в другом они определяются из информации профиля.

В качестве примера, после выполнения вышеуказанных процедур код в примере 3 упрощается до следующего, более эффективного кода:

Пример 3.1

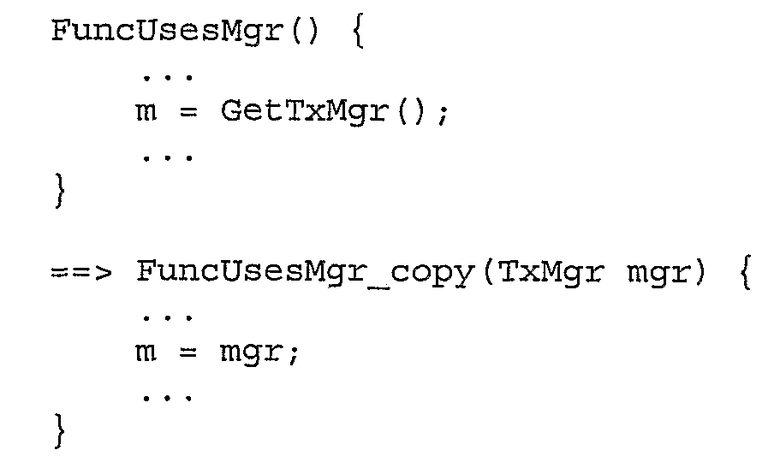

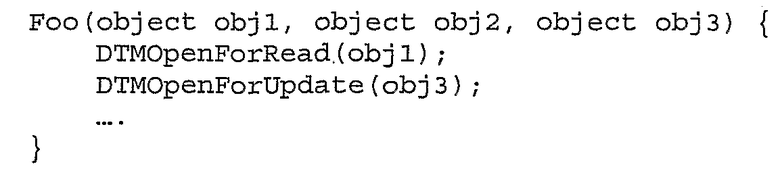

2.2.3. Операции перемещения в присутствии вызовов процедур

Многие существующие оптимизации в процессе компилирования могут только сравнивать, исключать и перемещать код в функциях, так как технологии, как правило, слишком дорогостоящи, чтобы применяться к графу по всей программе. Однако посредством высокоуровневой STM-оптимизации перемещения STM-операций сквозь границы процедур такие оптимизации могут выполняться более эффективно.

В качестве примера приведен код:

ясно, что Foo всегда будет открывать объект, указанный по ссылке его параметром, для обновления. Вызывающая программа для Foo может также открыть этот объект (как выше) или может вызывать Foo в цикле (или ряд других случаев). Однако вызов процедуры предотвращает анализ/оптимизацию действий Foo с кодом в вызывающей программе. Эта оптимизация перемещает операцию открытия через барьер вызова, чтобы создать больше возможностей для других оптимизаций. CSE является очевидным кандидатом, так как вызывающая программа может уже сделать операцию, которая перемещается в нее. Другие, нехарактерные для транзакций оптимизации могут также быть улучшены (например, если тот же объект повторно передается в функцию в цикле, тогда открытие может быть поднято из цикла).

В одном примере эта оптимизация осуществляется для операций DTMGetTMMgr и DTMOpenFor*. В альтернативных осуществлениях оптимизация может быть выполнена для других операций, которые должны произойти, если вызывается метод. Дополнительно, в альтернативных осуществлениях, оптимизация может быть выполнена по операциям, которые будут обычно выполняться, если вызывается метод, жертвуя точностью и производительностью в необычных случаях для более лучшей производительности в общих случаях без потери цельности. В одном осуществлении компилятор выполняет оптимизацию по невиртуальным (так называемым "прямым") вызовам; это включает в себя виртуальные вызовы, которые были "девиртуализированы" (например, определено, что существует только одна цель вызова, и виртуальный вызов заменяется прямым).

Фиг.10 является блок-схемой примерного процесса 1000 для оптимизации STM-операций посредством их перемещения через границы метода. Процесс 1000 соответствует этапу 560 на Фиг.5. В различных осуществлениях блоки иллюстрированного процесса могут быть объединены, разделены на подэтапы или опущены. Процесс начинается на этапе 1010, где размещаются методы, которые содержат операции, которые могут быть перемещены за границы метода. Далее, на этапе 1020, метод клонируется, чтобы создать версию метода, которая позволяет операции выполняться вне метода. Если операция дает результат, процесс этапа 1020 также добавляет аргумент к клонированному методу, так что результат может быть передан ему.

Далее, на этапе 1030, операция перемещается из клонированного метода в одно или более мест вызова метода. В альтернативном осуществлении скорее, чем именно клонирование метода и перемещение операции, клонированный метод создается без перемещенной операции. Затем, в заключение, на этапе 1040, вызовы к оригинальному методу заменяются клонированным методом. В одном осуществлении замененных вызовов включаются дополнительные аргументы, которые используются клонированными методами. Примеры этих дополнительных аргументов показаны ниже.

В другом осуществлении замещения вызовов компилятор сохраняет набор методов, которые были клонированы, и отображение этих методов на их клонированные (специализированные) версии. Компилятор затем сканирует все методы в программе снова, чтобы заменить вызовы. В некоторых случаях технология исключает оригинальную версию функции полностью. В некоторых случаях, однако (например, если взят адрес функции), все еще будут существовать вызовы в неспециализированную версию, и они не могут быть удалены.

Разные операции будут заставлять способы клонироваться разными способами. В одном примере, если способ содержит GetTxMgr, компилятор клонирует способ, добавляет лишний параметр, чтобы принять менеджер транзакций, и заменяет все случаи GetTxMgr этим параметром.

В этом примере вызовы метода заменяются вызовами клонированного метода с дополнительным аргументом, содержащим менеджер транзакции:

В другом примере вместо одной характеристики, чтобы отслеживать и создавать специализированный клон, основанный на (менеджере транзакции), существует множество характеристик (каждый параметр и каждый статический заместитель). Например,

В этом примере компилятор будет, вероятно, создавать специализированную версию, которая предполагает, что вызывающая программа откроет obj1 и obj3 соответствующим образом (а не обязательно obj2). В одном осуществлении это делается посредством выполнения анализа "должен быть открыт для обновления в некоторый момент в будущем", описанного выше как часть процесса этапа 1010. Здесь анализ отслеживает только параметры и статических заместителей, но также распространяется на выполнение операций "открытие-для-чтения", также как и "открытие-для-обновления". Компилятор затем анализирует наборы в корне функции. Если они не пустые, тогда компилятор клонирует метод, за исключением указанного выше, для перемещения соответствующих операций открытия вокруг вместо этого. Компилятор хранит клонированную функцию, чьи параметры исключены, чтобы быть открытыми (либо для чтения, либо для обновления) для других оптимизаций, для просмотра.

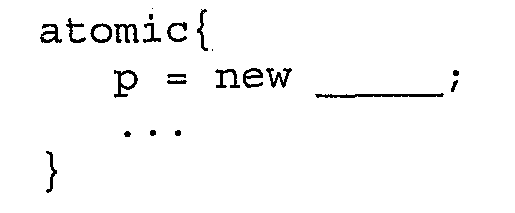

2.2.4. Сокращение операций записи в журнал для новых создаваемых объектов

Конечная высокоуровневая оптимизация служит для того, чтобы сократить число операций записи в журнал, удаляя в транзакции операции записи в журнал для объектов, которые заново создаются в транзакции. В частности, не нужно сохранять информацию об откате в журнале для объектов, которые никогда не выйдут из транзакции, в которой они созданы. Вот почему информация в журнале отката для такого объекта используется только, если транзакция отменяется, в этот момент объект будет удален так или иначе.

По существу, оптимизация служит, чтобы идентифицировать переменные, которые всегда привязаны к объектам, которые были выделены после начала транзакции, и затем, чтобы удалить операции записи в журнал по этим объектам. Таким образом, Фиг.11 иллюстрирует блок-схему примерного процесса 1100 для удаления операций записи в журнал для новых создаваемых объектов. Процесс 1100 соответствует этапу 580 на Фиг.5. В различных осуществлениях блоки иллюстрированного процесса могут быть объединены, разделены на подэтапы или опущены.

Процесс начинается на этапе 1110, где компилятор идентифицирует переменные, которые всегда привязаны к объектам, которые заново создаются в своей транзакции. В различных осуществлениях процесс этапа 1110 выполняется так, чтобы принимать информацию о переменных в разных наборах точек программы в компилируемой программе. Таким образом, анализ этапа 1110 может быть выполнен, чтобы узнать информацию о ссылках в отдельной точке, небольшом интервале кода, или по всему времени жизни переменной в транзакции.

После этого анализа, на этапе 1120, компилятор удаляет операции отката в журнале, которые действуют по этим переменным, и процесс заканчивается. В одном осуществлении компилятор выполняет процесс этапа 1120, заменяя STM-операции, которые обращаются к динамической области памяти, специальными расширенными версиями операций, чьи разбиения не включают в себя операции записи в журнал. В другом осуществлении компилятор выполняет процессы на Фиг.11 после разбиения STM-операции, чтобы явно удалить декомпозированные операции записи в журнал.

Процесс этапа 1110 классифицируется от простого к сложному в зависимости от кода, который анализируется. В одном примере код, такой как:

означает, что p всегда известен, чтобы ссылаться на новый создаваемый объект в атомарном блоке транзакции. Таким образом, безопасно удалить операции записи в журнал, которые работают с p. Однако часть кода, такого как:

не легко предоставляет информацию о том, всегда ли p ссылается на новые создаваемые объекты. Таким образом, компилятор должен выполнить анализ, чтобы идентифицировать, являются ли переменные подходящими для удаления записи в журнале или нет.

В одном осуществлении компилятор использует битовые векторы, которые используют вектор в каждой точке программы, который указывает, известна ли переменная, чтобы точно найти по ссылке новый создаваемый объект. В то время как это осуществление будет правильно идентифицировать ссылки для каждой из операций записи в журнал, которые могут быть удалены, это, как правило, является медленным и подразумевает большое использование памяти. В другом осуществлении битовые векторы могут предоставлять краткую информацию для большой подсекции кода, такого как базовый блок. Это осуществление может быть все еще медленным для межпроцедурного анализа.

В качестве альтернативы в одном осуществлении компилятор использует чувствительный к потоку межпроцедурный анализ, чтобы идентифицировать переменные, которые всегда привязаны к объектам, которые были выделены после начала транзакции. Фиг.12 иллюстрирует блок-схему такого примерного процесса 1200. Процесс 1200 соответствует этапу 1110 на Фиг.11. В различных осуществлениях блоки иллюстрированного процесса могут быть объединены, разделены на подэтапы или опущены. В иллюстрированном осуществлении процесс 1200 выполняется по каждому базовому блоку в транзакции.

Процесс, иллюстрированный на Фиг.12, выполняется по каждой функции всей программы, чтобы параллельно построить и разрешить граф зависимости. Для каждой функции процесс начинается на этапе 1210, где создается отображение от переменных по типу объекта к структурным элементам или узлам в графе зависимости. Отображение представляет типы значений, которые могут быть присвоены переменной в любой момент на этапе. В одном осуществлении структура имеет в себе три элемента: "Старый", который представляет переменные, которые ссылаются на объекты, которые не могут быть новыми создаваемыми, "Новый", который представляет переменные, которые ссылаются на объекты, которые должны быть заново созданы, и "Неизвестный" для переменных, для которых нет информации. На этапе 1220 все значения в отображении установлены в "Неизвестные". Далее, на этапе 1230, компилятор перемещается вперед по базовому блоку, чтобы изучить первую операцию на этапе. На этапе 1235 принятия решения компилятор определяет, какой тип операции изучается. Если операция является выделением объекта, на этапе 1240 компилятор добавляет элемент "Новый" в карту соответствия для присваиваемой переменной. Если операция является присвоением, заменой или вызовом процедуры, тогда на этапе 1250 компилятор распространяет структурные значения между переменными. Таким образом, присваивания и распределения распространяют свое абстрактное значение переменной присваивания. Вызовы распространяют абстрактные значения в формальные вызовы и из возвращаемого значения. Если, однако, операция является чем-то отличным от вышеописанных случаев, на этапе 1260 структура модифицируется, чтобы представить элемент "Старый" для переменных, которым назначена операция. В одном осуществлении анализ также рассматривает объекты, выделенные в зафиксированной субтранзакции текущей транзакции как являющиеся новыми создаваемыми.

Компилятор затем распространяет информацию вперед для отображения от локальных переменных в структурные значения или символы графа и повторяет процесс в функции до тех пор, пока не будет достигнута фиксированная точка. Таким образом, на этапе 1265 принятия решения компилятор определяет, достигнута ли точка объединения, такая как закрытие выражения ЕСЛИ (IF). Если точка объединения была достигнута, на этапе 1270 структурные значения из предшествующих блоков на точечной основе пересекаются с существующим отображением для текущего блока. В целях анализа в качестве начала функции рассматривается точка объединения из всех участков ее вызова. В любом случае процесс переходит к этапу 1275 принятия решения, где он определяет, существуют ли еще операции для изучения. Если так, процесс повторяется на этапе 1235 принятия решения. Если нет, процесс заканчивается. Этот процесс может вызвать распространение по графу в переменные из других функций. После того как процесс был выполнен по каждому базовому блоку в транзакции, для тех переменных, которые были обозначены как "Новые", операции их записи в журнал могут быть удалены. Отслеживание зависимости означает, что в различных осуществлениях функции могут быть обработаны в разных порядках. Это также означает, что функция не должна быть анализирована второй раз, если определена новая вызывающая программа или программы функции.

3. Примеры оптимизации выполнения

В этом разрезе описывается осуществление STM c декомпозированным прямым доступом. В общих чертах, транзакция использует точную двухфазную фиксацию для обновлений и записывает номера версий для объектов, которые она считывает, так, что она может обнаружить конфликтующие обновления. Журнал отката используется для восстановления после конфликта или взаимной блокировки. Одна оптимизация затрагивает расширение формата объекта, чтобы поддерживать номера версий, использованные операцией фиксации, также как и быструю технологию определения изменений в объекте на основе этого расширения. Также описывается фильтрация выполнения записей в журналах транзакционной памяти.

3.1. Атомарные операции фиксации

Расширение структуры объекта понимается в контексте атомарной операции фиксации в осуществлении STM, описанном в данном документе. В одном примере атомарной фиксации вызывается DTMStart, объекты открываются для чтения и обновления, а фиксация заканчивается вызовом DTMCommit, чтобы попытаться выполнить эти обращения атомарно.

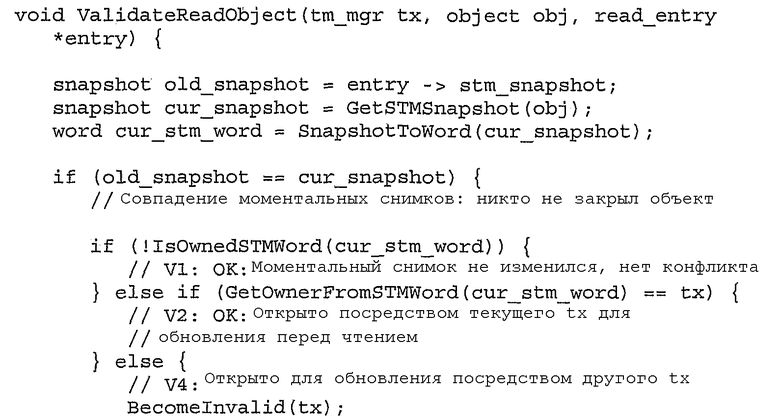

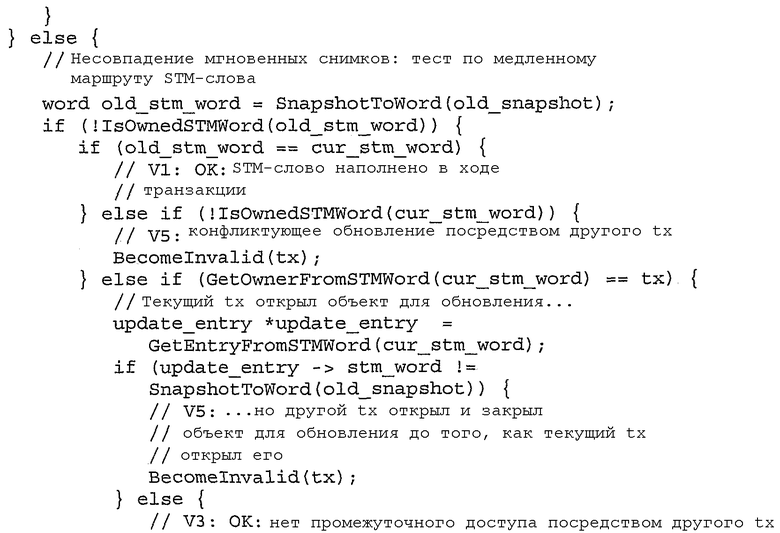

Внутренне операция фиксации начинается попыткой проверить объекты, которые были открыты для чтения. Это гарантирует, что обновления не были сделаны в них другими транзакциями после того, как они были открыты. Если проверка заканчивается неудачей, обнаруживается конфликт: обновления транзакции откатываются, и объекты, которые она открыла для обновления, закрываются, после чего они могут быть открыты другими транзакциями. Если проверка заканчивается успешно, тогда транзакция выполняется без конфликтов: объекты, которые она открыла для обновления, закрываются, сохраняя обновления.

Процесс проверки проверяет, что не было конфликтующих обновлений в объектах, которые транзакция прочитала в течение интервала времени от вызова команды DTMOpenForRead до утверждения. Удерживание объектов открытыми для обновления предотвращает конфликты в течение интервала времени от вызова команды DTMOpenForUpdate до закрытия объектов в журнале STM. Следовательно, не существует конфликтующего обращения к любому из объектов, открытых во время пересечения этих интервалов времени; транзакция может считаться атомарной только перед тем, как начнется проверка.

3.2. Среда выполнения

Фиг.13 является блок-схемой, иллюстрирующей пример объектов и программных модулей, которые работают, чтобы оптимизировать производительность STM во время выполнения в среде 1300 выполнения. В то время как Фиг.13 иллюстрирует частные модули отдельно, следует принимать во внимание, что в различных осуществлениях модули могут быть объединены или разделены в различных комбинациях или могут работать как части других структур выполнения программного обеспечения, которые не иллюстрируются. Фиг.13 иллюстрирует объект 1310, функционирующий в среде выполнения вместе с наполненным основанным на слове заголовком 1315. Работа объекта с его наполненным основанным на слове заголовком будет описана в следующем разделе. Фиг.13 также иллюстрирует модуль 1320 подтверждения чтения и модуль 1330 закрытия обновления объекта для осуществления процедур подтверждения и закрытия осуществления STM, как описано выше. Отдельные аспекты этих модулей относительно объектов в среде выполнения описываются в данном документе. Фиг.13 дополнительно иллюстрирует ассоциативную таблицу 1350 фильтрации, которая в некоторых осуществлениях фильтрует и предотвращает ненужные записи от регистрации в различных комбинациях журнала 1360 отката, журнала 1370 обновленных объектов и журнала 1380 прочитанных объектов. Отдельные осуществления этого процесса фильтрации описываются более подробно ниже. В заключение Фиг.13 иллюстрирует модуль 1390 очистки памяти, который служит для того, чтобы освобождать объекты, когда они больше не доступны в выполняющейся программе, и чтобы уплотнять журналы STM во время очистки памяти. Отдельные осуществления этого модуля очистки памяти описываются ниже.

3.3. Структура объекта

Этот раздел описывает примеры структур, используемых, чтобы поддерживать проверку только читаемых объектов и операции открытия и закрытия по объектам, которые обновляются. В одном осуществлении STM использует две абстрактных сущности по каждому объекту в целях операций по объекту. STM-слово, использованное, чтобы согласовывать, какая транзакция имеет объект, открытый для обновления, и моментальный снимок STM, используемый в коде с быстрым маршрутом, чтобы обнаружить конфликтующие обновления в объектах, которые читает транзакция. Примеры операций, использующих эти структуры данных, являются следующими:

word GetSTMWord(Object o)

bool OpenSTMWord(Object o, word prev, word next)

void CloseSTMWord(Object o, word next)

snapshot GetSTMSnapshot(Object o)

word SnapshotToWord(snapshot s)

STM-слово объекта имеет два поля. Одно - это единичный бит, который указывает, открыт или нет объект в настоящее время для обновления какой-либо транзакцией. Если установлен, тогда остаток слова идентифицирует саму транзакцию. Иначе остаток слова хранит номер версии. OpenSTMWord выполняет атомарное сравнение-и-обмен по STM-слову (от предыдущего к следующему). CloseSTMWord обновляет слово до конкретного значения.

Фиг.14a и 14b иллюстрируют пример осуществления STM-слов в объектах. Иллюстрированное осуществление использует факт того, что среда выполнения Бартока ассоциативно связывает одно универсально используемое слово заголовка с каждым объектом, когда предоставляется то, что объект находится в памяти, используя это, чтобы ассоциативно связать блокировки синхронизации и хэш-коды (никакой из которых не является компонентами технологий STM, описанных в данном документе) с объектами. На Фиг.14a и 14b это универсально используемое слово заголовка расширяется с помощью дополнительного состояния, чтобы хранить STM-слово объектов, которые всегда были открыты для обновления в транзакции. Таким образом, на Фиг.14a объект 1400 содержит универсально используемое слово 1410 заголовка, которое содержит указатель 1413 типа значения, которое сохранено в нем, за которым следует фактическое STM-слово 1418. Использование указателя 1413 позволяет универсально используемому слову использоваться для хэш-кодов и блокировок посредством использования разных значений указателя. В одном осуществлении предполагается, что если указатель 1413 для объекта указывает, что блокировка или хэш-код сохраняется в слове, пока еще не существует STM-слова для объекта. Как также иллюстрирует Фиг.14a, STM-слово 1418 может иметь два типа значений, как описано выше. В примере 1420 STM-слово содержит бит, который указывает, что объект 1400 не открыт для обновления, и, таким образом, остаток слова хранит номер версии. В примере 1430 STM-слово содержит бит, который указывает, что объект открыт для обновления, таким образом, STM-слово идентифицировало транзакцию, которая имеет открытый объект для обновления.

В другом осуществлении, если универсально используемое слово необходимо больше чем для одной из этих целей (например, для хэш-кода и STM-слова), тогда оно наполняется, и внешняя структура хранит слово блокировки объекта, хэш-код и STM-слово. Таким образом, на Фиг.14b объект 1450 иллюстрируется как использующий наполненное слово заголовка. Указатель 1465 универсально используемого слова объекта содержит значение, которое указывает, что слово заголовка было наполнено, и остающееся значение 1460 универсально используемого слова содержит адрес памяти для структуры наполненного слова заголовка. Таким образом, на Фиг.14b универсально используемое слово указывает на структуру 1470 наполненного слова заголовка, которая содержит слово блокировки, хэш-код и STM-слово.

В противоположность STM-слову моментальный снимок STM объекта предоставляет подсказку о транзакционном состоянии объекта. В одном осуществлении среда выполнения гарантирует, что моментальный снимок изменяется всякий раз, когда вызывается closeSTMWord по объекту - то есть всякий раз, когда поток освобождает доступ для обновления к объекту. Это предоставляет достаточную информацию, чтобы обнаруживать конфликты.

Один способ гарантировать это - осуществление моментального снимка STM в качестве значения универсально используемого слова объекта. Очевидно, это осуществление означает, что моментальный снимок будет изменяться, когда STM-слово сохраняется непосредственно в универсально используемом слове. Однако оно не обязательно будет изменяться, когда используется наполненное слово заголовка. В одном осуществлении моментальный снимок для объектов, использующих наполненные слова заголовков, может отслеживать до конца и исследовать наполненное слово заголовка для каждого объекта. Однако существует неэффективная практика, которая существует в неравенствах с целью создания инструкций быстрого моментального снимка. Таким образом, в другом осуществлении, если универсально используемое слово было наполнено, тогда CloseSTMWord создает новую наполненную структуру и копирует содержимое предыдущей структуры в нее. Это позволяет моментальному снимку STM всегда осуществляться в качестве значения универсально используемого слова объекта при сохранении быстроты.

Фиг.15a и 15b иллюстрируют эффекты такого осуществления CloseSTMWord. На Фиг.15a объект 1500 иллюстрируется перед выполнением CloseSTMWord. Объект 1500 использует наполненное слово 1520 заголовка и хранит адрес наполненного слова 1520 заголовка в своем универсально используемом слове 1510 заголовка. Фиг.15b иллюстрирует изменения в объекте и памяти выполнения после выполнения CloseSTMWord. После выполнения создается новая структура 1540 наполненного слова заголовка, и адрес, сохраненный в универсально используемом слове 1510 заголовка, изменяется. Это означает, что моментальный снимок, который содержит значение универсально используемого слова 1510, изменился в результате закрытия.