Притязание на приоритет по 35 U.S.C. §119

Данная заявка на патент притязает на приоритет предварительной заявки № 60/916530, озаглавленной "METHOD AND APPARATUS FOR EFFICIENT SUPPORT FOR MULTIPLE AUTHENTICATIONS", зарегистрированной 7 мая 2007 г. и переданной правопреемнику этой заявки и, таким образом, в прямой форме включенной в этот документ путем отсылки.

УРОВЕНЬ ТЕХНИКИ

Область техники

Настоящее изобретение в целом относится к беспроводной связи, а точнее говоря, к множественным аутентификациям.

Уровень техники

Системы беспроводной связи широко используются, чтобы предоставить различные типы коммуникационного контента, такого как речь, данные и так далее. Эти системы могут быть системами коллективного доступа, допускающими поддержку обмена информацией с несколькими пользователями путем совместного использования доступных ресурсов системы (например, полосы пропускания и мощности передачи). Примеры таких систем коллективного доступа включают в себя системы коллективного доступа с кодовым разделением каналов (CDMA), системы коллективного доступа с временным разделением каналов (TDMA), системы коллективного доступа с разделением каналов по частоте (FDMA), системы LTE 3GPP и системы коллективного доступа с ортогональным частотным разделением каналов (OFDMA).

Как правило, беспроводная система связи с коллективным доступом может одновременно поддерживать связь для нескольких беспроводных терминалов. Каждый терминал взаимодействует с одной или несколькими базовыми станциями посредством передач по прямой и обратной линиям связи. Прямая линия связи (или нисходящая линия связи) относится к линии связи от базовых станций к терминалам, а обратная линия связи (или восходящая линия связи) относится к линии связи от терминалов к базовым станциям. Эта линия связи может устанавливаться посредством системы с одним входом и одним выходом, со многими входами и одним выходом или со многими входами и многими выходами (MIMO).

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Особенность настоящего изобретения может состоять в способе для множественных аутентификаций на основе EAP в системе беспроводной связи. В способе первый главный сеансовый ключ (MSK) формируется в первой аутентификации на основе EAP для доступа первого типа. Первый временный сеансовый ключ (TSK) формируется из первого главного сеансового ключа (MSK). Вторая аутентификация на основе EAP выполняется с использованием первого временного сеансового ключа (TSK) для доступа второго типа. Доступ первого типа и доступ второго типа предоставляются после того, как успешно завершены первая и вторая аутентификации на основе EAP.

В более подробных особенностях изобретения способ может дополнительно содержать формирование второго главного сеансового ключа (MSK) во второй аутентификации на основе EAP. Также способ дополнительно может содержать формирование второго временного сеансового ключа (TSK) из второго главного сеансового ключа (MSK). Второй временный сеансовый ключ (TSK) может использоваться в третьей аутентификации. В качестве альтернативы способ дополнительно может содержать использование первого временного сеансового ключа (TSK) для третьей аутентификации на основе EAP, если второй главный сеансовый ключ (MSK) не формируется во второй аутентификации на основе EAP. Первая и вторая аутентификации на основе EAP могут быть частью одного сеанса.

В других более подробных особенностях изобретения способ дополнительно может содержать формирование индикаторного сообщения для указания, успешно ли завершены первая и вторая аутентификации на основе EAP. Индикаторное сообщение может иметь значение 1 для указания успешного завершения первой и второй аутентификаций на основе EAP и значение 0 для указания, что первая и вторая аутентификации на основе EAP не завершены. Индикаторное сообщение может быть признаком ValidPMKExists.

Более того, первая аутентификация на основе EAP может включать в себя сообщение с Запросом идентификации EAP, которое включает в себя первый тип аутентификации, а вторая аутентификация на основе EAP может включать в себя сообщение с Запросом идентификации EAP, которое включает в себя второй тип аутентификации. Способ дополнительно может содержать формирование первого специализированного корневого ключа (DSRK) в первой аутентификации на основе EAP, формирование второго специализированного корневого ключа (DSRK) во второй аутентификации на основе EAP и выполнение повторной аутентификации на основе EAP по меньшей мере с одним из доступа первого типа или доступа второго типа, используя по меньшей мере один из первого DSRK и второго DSRK. Доступ первого типа может быть ассоциирован с терминалом доступа (АТ), а доступ второго типа может быть ассоциирован с пользователем. В качестве альтернативы доступ первого типа ассоциируется с конкретным устройством, а доступ второго типа ассоциируется с конкретным сервером. Также доступ первого типа может содержать доступ к радиосети, а доступ второго типа может содержать доступ через поставщика услуг Интернета (ISP).

Другая особенность изобретения может состоять в устройстве для множественных аутентификаций на основе EAP, действующем в системе беспроводной связи, причем устройство содержит: средство для формирования первого главного сеансового ключа (MSK) в первой аутентификации на основе EAP для доступа первого типа, средство для формирования первого временного сеансового ключа (TSK) из первого главного сеансового ключа (MSK), средство для выполнения второй аутентификации на основе EAP с использованием первого временного сеансового ключа (TSK) для доступа второго типа и средство для предоставления доступа первого типа и доступа второго типа после того, как успешно завершены первая и вторая аутентификации на основе EAP.

Еще одна особенность изобретения может состоять в компьютерном программном продукте, содержащем машиночитаемый носитель, содержащий код, чтобы заставить компьютер сформировать первый главный сеансовый ключ (MSK) в первой аутентификации на основе EAP для доступа первого типа, код, чтобы заставить компьютер сформировать первый временный сеансовый ключ (TSK) из первого главного сеансового ключа (MSK), код, чтобы заставить компьютер выполнить вторую аутентификацию на основе EAP с использованием первого временного сеансового ключа (TSK) для доступа второго типа, и код, чтобы заставить компьютер предоставить доступ первого типа и доступ второго типа после того, как успешно завершены первая и вторая аутентификации на основе EAP, и память соединению с процессором для хранения данных.

Еще одна особенность изобретения может состоять в устройстве для множественных аутентификаций на основе EAP, действующем в системе беспроводной связи, причем устройство содержит процессор, сконфигурированный для: формирования первого главного сеансового ключа (MSK) в первой аутентификации на основе EAP для доступа первого типа, формирования первого временного сеансового ключа (TSK) из первого главного сеансового ключа (MSK), выполнения второй аутентификации на основе EAP с использованием первого временного сеансового ключа (TSK) для доступа второго типа, предоставления доступа первого типа и доступа второго типа после того, как успешно завершены первая и вторая аутентификации на основе EAP, и запоминающее устройство, соединенное с процессором для хранения данных.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Признаки, сущность и преимущества настоящего раскрытия изобретения станут более очевидными из изложенного ниже подробного описания, рассматриваемого в сочетании с чертежами, на которых одинаковые номера позиций определяют соответственно по всему документу и на которых:

фиг.1 иллюстрирует систему беспроводной связи с коллективным доступом в соответствии с одним вариантом осуществления;

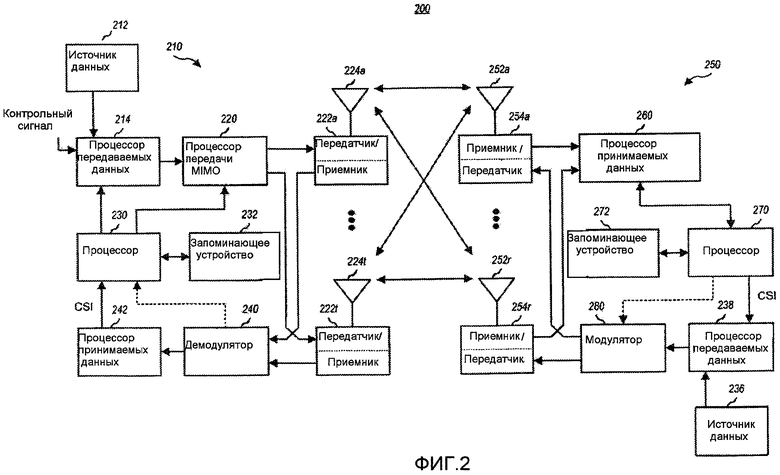

фиг.2 - блок-схема системы связи;

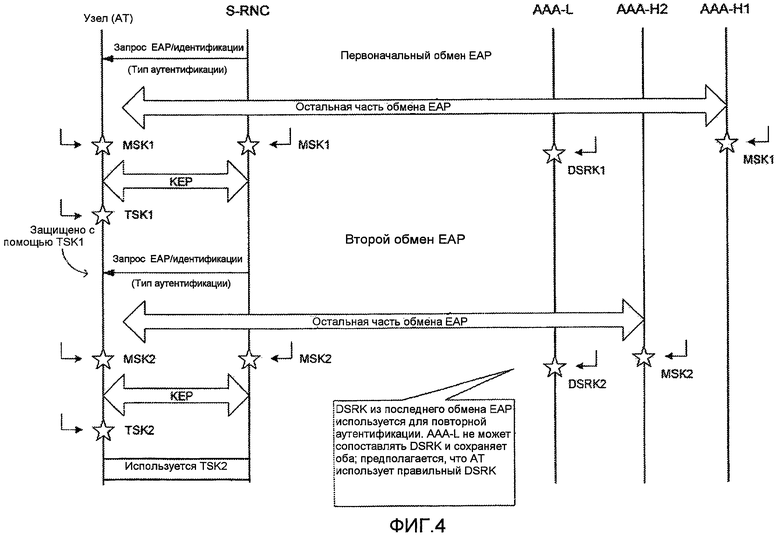

фиг.3 иллюстрирует пример множественных аутентификаций; и

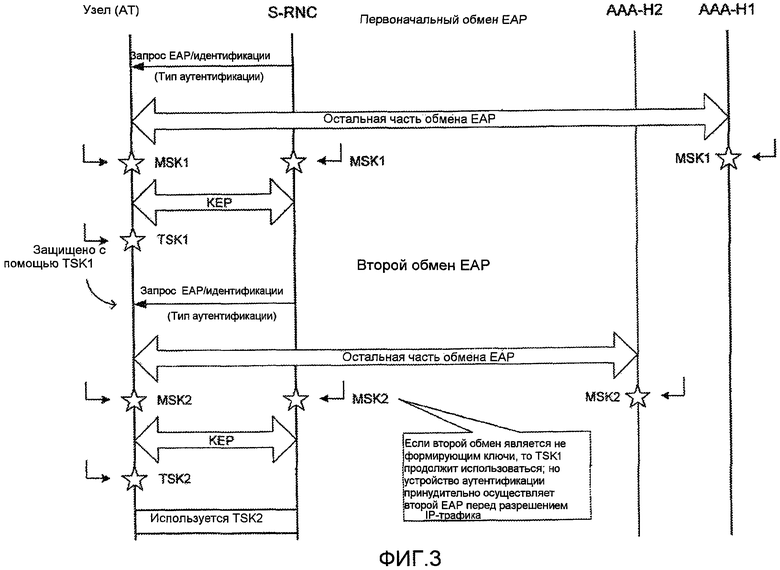

фиг.4 иллюстрирует пример множественных аутентификаций и использование DSRK.

ПОДРОБНОЕ ОПИСАНИЕ

Описываемые в этом документе методики могут использоваться для различных сетей беспроводной связи, например сетей коллективного доступа с кодовым разделением каналов (CDMA), сетей коллективного доступа с временным разделением каналов (TDMA), сетей коллективного доступа с разделением каналов по частоте (FDMA), сетей с ортогональным FDMA (OFDMA), сетей FDMA с одной несущей (SC-FDMA) и т.д. Термины "сети" и "системы" часто используются взаимозаменяемо. Сеть CDMA может реализовывать технологию радиосвязи, такую как универсальный наземный радиодоступ (UTRA), CDMA2000 и т.д. UTRA включает в себя широкополосный CDMA (W-CDMA) и низкую частоту следования элементарных посылок (LCR). CDMA2000 охватывает стандарты IS-2000, IS-95 и IS-856. Сеть TDMA может реализовывать технологию радиосвязи, такую как Глобальная система мобильной связи (GSM). Сеть OFDMA может реализовывать технологию радиосвязи, такую как усовершенствованный UTRA (E-UTRA), IEEE 802.11, IEEE 802.16, IEEE 802.20, Flash-OFDM® и т.д. UTRA, E-UTRA и GSM являются частью универсальной системы мобильных телекоммуникаций (UMTS). Долгосрочное развитие (LTE) является приближающимся выпуском UMTS, который использует E-UTRA. UTRA, E-UTRA, GSM, UMTS и LTE описываются в документах от организации, именуемой "Проектом партнерства третьего поколения" (3GPP). CDMA2000 описывается в документах от организации, именуемой "Второй проект партнерства третьего поколения" (3GPP2). Эти различные технологии и стандарты радиосвязи известны в данной области техники. Для ясности некоторые особенности методик описываются далее для LTE, и терминология LTE используется далее в большей части описания.

Коллективный доступ с разделением каналов по частоте на одной несущей (SC-FDMA), который использует модуляцию на одной несущей и коррекцию в частотной области, является методикой. SC-FDMA обладает аналогичной производительностью и по существу такой же общей сложностью, как и система OFDMA. Сигнал SC-FDMA имеет более низкое отношение пиковой мощности к средней мощности (PAPR) из-за присущей ему структуры с одной несущей. SC-FDMA привлек большое внимание, особенно в передачах по восходящей линии связи, где более низкое PAPR очень помогает мобильному терминалу в показателях эффективности мощности передачи. В настоящее время он является рабочей гипотезой для схемы коллективного доступа по восходящей линии связи в системе долгосрочного развития (LTE) 3GPP или усовершенствованном UTRA.

Ссылаясь на фиг.1, иллюстрируется система беспроводной связи с коллективным доступом согласно одному варианту осуществления. Точка 100 доступа (AP) включает в себя несколько групп антенн, причем одна группа включает в себя антенны 104 и 106, другая включает в себя 108 и 110 и дополнительная группа включает в себя 112 и 114. На фиг.1 показано только две антенны для каждой группы антенн, однако может использоваться больше или меньше антенн для каждой группы антенн. Терминал 116 доступа (AT) находится во взаимодействии с антеннами 112 и 114, где антенны 112 и 114 передают информацию терминалу 116 доступа по прямой линии 120 связи и принимают информацию от терминала 116 доступа по обратной линии 118 связи. Терминал 122 доступа находится во взаимодействии с антеннами 106 и 108, где антенны 106 и 108 передают информацию терминалу 122 доступа по прямой линии 126 связи и принимают информацию от терминала 122 доступа по обратной линии 124 связи. В системе дуплексной связи с частотным разделением каналов (FDD) линии 118, 120, 124 и 126 связи могут использовать разную частоту для связи. Например, прямая линия 120 связи может использовать другую частоту, чем та, что используется обратной линией 118 связи.

Точка доступа может быть стационарной станцией, используемой для взаимодействия с терминалами, и также может называться точкой доступа, Узлом Б или какой-нибудь другой терминологией. Терминал доступа (АТ) также может называться терминалом доступа, пользовательским оборудованием (UE), устройством беспроводной связи, терминалом, терминалом доступа или какой-нибудь другой терминологией.

Аутентификация устройства, например терминала доступа, гарантирует, что только санкционированные устройства, пользователи и т.д. имеют доступ к конкретной сети. Аутентификация может относиться к аутентификации устройства, аутентификации услуги и т.д. В одном примере для конкретного сеанса могут потребоваться множественные аутентификации. Например, может потребоваться аутентифицировать как устройство, так и сервер для доступа к сети в секторе. Множественные аутентификации могут быть необходимы, например, когда АТ нуждается в выполнении аутентификации доступа к поставщику сети радиодоступа и аутентификации ISP к поставщику IP-сети. В другом примере могут выполняться аутентификации устройства и пользователя. Раскрытые в этом документе примеры уменьшают возможность получения доступа терминалом доступа без выполнения всех необходимых аутентификаций.

В одном примере, когда необходимы множественные аутентификации, например две, первый ключ может формироваться и использоваться для кодирования и декодирования, затем может быть сформирован второй ключ, используемый для кодирования/декодирования, и затем ключи могут быть объединены. В другом примере может выполняться последовательная аутентификация. В последовательной аутентификации первый ключ может формироваться в первой аутентификации, и затем вторая аутентификация может выполняться с использованием ключа, сформированного в первой аутентификации. В этом примере не требуется объединять ключи, и это может привести к более простой реализации аутентификации в системах связи.

Множественные аутентификации могут быть привязаны друг к другу, где временный сеансовый ключ (TSK) из последней аутентификации защищает последующие аутентификации. Например, сформированный в первой аутентификации TSK может потребоваться во второй аутентификации. В другом примере в случае повторной аутентификации может быть нужна только одна аутентификация.

Раскрытые в этом документе примеры обеспечивают поддержку множественной аутентификации. В одном примере может потребоваться связывание аутентификаций для безопасности. Здесь узлы доступа или устройства аутентификации должны позволять АТ получать услугу только после того, как успешно завершены все аутентификации. В другом примере предоставляется эффективная повторная аутентификация, в которой не нужно повторять множественные аутентификации.

Фиг.3 иллюстрирует пример множественных аутентификаций, выполняемых одна после другой. Как проиллюстрировано, первоначальный обмен EAP выполняется в незашифрованном виде для Запроса идентификации EAP (тип аутентификации). Потом сеанс защищается. На фиг.3 первая аутентификация должна быть формирующей ключи. Другими словами, обязательно сформировать главный сеансовый ключ (MSK), здесь "MSK1". Потом протокол обмена ключами (KEP) формирует временный сеансовый ключ (TSK), например TSK1 из MSK, как проиллюстрировано, MSK1. TSK, выработанный после первой аутентификации, защищает вторую аутентификацию EAP.

Если две или более аутентификации являются формирующими ключи, последний MSK становится текущим MSK. В одном примере вторая аутентификация может формировать или не формировать второй MSK. Если второй MSK формируется во второй аутентификации, KEP использует второй MSK для формирования второго TSK, например TSK2. Второй TSK затем может использоваться для защиты последующих сообщений (сформированных данных). Если второй MSK не формируется во второй аутентификации, по-прежнему может использоваться ранее сформированный TSK, например TSK1.

Продолжая с примером фиг.3, обслуживающий контроллер радиосети (S-RNC) заставляет KEP использовать текущий MSK. S-RNC использует признак ValidPMKExists для указания другим участникам активного множества, завершены ли обе аутентификации. Новые участники активного множества ждут обновления сеанса включенным признаком ValidPMKExists перед запуском ERP (Протокол повторной аутентификации EAP) и/или KEP (Протокол обмена ключами по радиоинтерфейсу). Признак ValidPMKExists может переключаться между 1 и 0, где 1 указывает, что завершены оба сеанса, а 0 представляет, что они еще не завершены. Сеанс может содержать несколько аутентификаций. Например, может потребоваться третья аутентификация. Здесь третий MSK может формироваться и использоваться посредством KEP для выработки третьего TSK. Если третий MSK не формируется в третьей аутентификации, может использоваться предыдущий TSK, например TSK2, TSKprevious и т.д.

Новые участники активного множества могут выполнить ERP, но могут затем подождать для выполнения KEP, пока не включится признак ValidPMKExists. В примере, если только один из способов EAP является формирующим ключи, то может быть разрешен обмен ERP для другой eBS посредством использования DSRK, установленного по первому способу EAP. Однако пока АТ не завершит все необходимые аутентификации, АТ может быть не разрешен доступ к сети. Поэтому до того времени обмен KEP может быть отложен. В другом примере, если более одного способа EAP является формирующим ключи, ERP также работает с использованием последнего созданного DSRK.

Фиг.4 иллюстрирует пример множественных аутентификаций и использования специализированного корневого ключа (DSRK). DSRK может использоваться для повторной аутентификации. Как проиллюстрировано, DSRK из последнего обмена EAP может использоваться для повторной аутентификации. AAA-L не может сопоставлять DSRK и сохраняет оба. Предполагается, что AT использует правильный DSRK.

В другой особенности плохо работающий AT может завершить первую аутентификацию с S-RNC. Он также может добавить AN в активное множество. Здесь он может получить сеанс с помощью MSK1' от S-RNC или выполнить ERP с помощью DSRK1. AAA-L не знает, завершил ли АТ множественные аутентификации.

Смягчение условий может происходить на уровне радиоинтерфейса или через вспомогательные сетевые серверы. На уровне радиоинтерфейса S-RNC ожидает, что АТ завершит предполагаемое количество аутентификаций. S-RNC может предоставить сеанс новому AN, но в сеансе имеется признак ValidPMKExists, который будет указывать, что PMK еще не установлен. S-RNC может предоставить сеанс любому AN, поскольку функция getsession не может содержать cookie-файл безопасности до завершения EAP. Здесь S-RNC будет гарантировать, что сеанс обновляется после завершения EAP (одного или нескольких). Новый AN будет ожидать другого обновления сеанса этим значением признака, переключенным перед выполнением ERP (необязательно) и KEP. Более того, новый AN не позволит передачу данных до того, как установлен TSK.

Посредством вспомогательных сетевых серверов S-RNC ожидает, что АТ завершит предполагаемое количество аутентификаций. Если АТ завершает меньше предполагаемого количества аутентификаций, то S-RNC может закрыть сеанс или отправить уведомление к AAA-L, хранящему DSRK. Здесь AAA-L отправляет уведомление любым AN, которые могли выработать rMSK из DSRK. AN затем закрывают несанкционированный сеанс с АТ.

Со ссылкой на фиг.1, каждая группа антенн и/или область, в которой они спроектированы для взаимодействия, часто называется сектором точки доступа. В варианте осуществления группы антенн проектируются для взаимодействия с терминалами доступа в секторе областей, охватываемых точкой 100 доступа.

Фиг.2 - блок-схема варианта осуществления системы 210 передатчика (также известного как точка доступа) и системы 250 приемника (также известного как терминал доступа) в системе 200 MIMO. В системе 210 передатчика данные трафика для некоторого количества потоков данных предоставляются из источника 212 данных процессору 214 передаваемых (TX) данных.

В одном варианте осуществления каждый поток данных передается по соответствующей передающей антенне. Процессор 214 передаваемых данных форматирует, кодирует и перемежает данные трафика для каждого потока данных на основе конкретной схемы кодирования, выбранной для этого потока данных, чтобы предоставить кодированные данные.

Кодированные данные для каждого потока данных могут мультиплексироваться с контрольными данными, используя методики OFDM. Контрольные данные обычно являются известным шаблоном данных, который обрабатывается известным образом и может использоваться в системе приемника для оценки характеристики канала. Мультиплексированные контрольный сигнал и кодированные данные для каждого потока данных затем модулируются (то есть посимвольно преобразуются) на основе конкретной схемы модуляции (например, BPSK, QSPK, M-PSK или M-QAM), выбранной для этого потока данных, чтобы предоставить символы модуляции. Скорость передачи данных, кодирование и модуляция для каждого потока данных могут определяться с помощью команд, выполняемых процессором 230.

Символы модуляции для всех потоков данных затем предоставляются процессору 220 передачи MIMO, который может дополнительно обрабатывать символы модуляции (например, для OFDM). Процессор 220 передачи MIMO затем предоставляет NT потоков символов модуляции NT передатчикам 222a-222t (TMTR). В некоторых вариантах осуществления процессор 220 передачи MIMO применяет веса формирования пучка к символам из потоков данных и к антенне, из которой передается символ.

Каждый передатчик 222 принимает и обрабатывает соответствующий поток символов, чтобы предоставить один или несколько аналоговых сигналов, и дополнительно обрабатывает (например, усиливает, фильтрует и преобразует с повышением частоты) аналоговые сигналы, чтобы предоставить модулированный сигнал, подходящий для передачи по каналу MIMO. NT модулированных сигналов от передатчиков 222a-222t затем передаются из NT антенн 224a-224t соответственно.

В системе 250 приемника переданные модулированные сигналы принимаются NR антеннами 252a-252r, и принятый сигнал от каждой антенны 252 предоставляется соответствующему приемнику 254a-254r (RCVR). Каждый приемник 254 обрабатывает (например, фильтрует, усиливает и преобразует с понижением частоты) соответствующий принятый сигнал, оцифровывает обработанный сигнал для предоставления выборок и дополнительно обрабатывает выборки, чтобы предоставить соответствующий "принятый" поток символов.

Процессор 260 принимаемых данных затем принимает и обрабатывает NR принятых потоков символов от NR приемников 254 на основе конкретной методики обработки на приемнике, чтобы предоставить NT "обнаруженных" потоков символов. Процессор 260 принимаемых данных затем демодулирует, устраняет перемежение и декодирует каждый обнаруженный поток символов, чтобы восстановить данные трафика для потока данных. Обработка процессором 260 принимаемых данных комплементарна той, что выполняется процессором 220 передачи MIMO и процессором 214 передаваемых данных в системе 210 передатчика.

Процессор 270 периодически определяет, какую матрицу предварительного кодирования использовать (обсуждается ниже). Процессор 270 формулирует сообщение обратной линии связи, содержащее часть индекса матрицы и часть значения ранга.

Сообщение обратной линии связи может содержать различные типы информации касательно линии связи и/или принятого потока данных. Сообщение обратной линии связи затем обрабатывается процессором 238 передаваемых данных, который также принимает данные трафика для некоторого количества потоков данных от источника 236 данных, модулируется модулятором 280, обрабатывается передатчиками 254a-254r и передается обратно системе 210 передатчика.

В системе 210 передатчика модулированные сигналы от системы 250 приемника принимаются антеннами 224, обрабатываются приемниками 222, демодулируются демодулятором 240 и обрабатываются процессором 242 принимаемых данных, чтобы извлечь сообщение обратной линии связи, переданное системой 250 приемника. Процессор 230 затем определяет, какую матрицу предварительного кодирования использовать для определения весов формирования пучка, и затем обрабатывает извлеченное сообщение.

Подразумевается, что определенный порядок или иерархия этапов в раскрытых процессах являются примерами типовых подходов. На основе предпочтений проектирования подразумевается, что определенный порядок или иерархия этапов в процессах могут быть переупорядочены, оставаясь в рамках объема настоящего раскрытия изобретения. Прилагаемая формула изобретения представляет элементы различных этапов в примерном порядке и не предназначается для ограничения представленными определенным порядком или иерархией.

Специалисты в данной области техники поняли бы, что информация и сигналы могут быть представлены с использованием любой из ряда различных технологий и методик. Например, данные, инструкции, команды, информация, сигналы, разряды, символы и элементарные посылки, на которые могут ссылаться по всему вышеприведенному описанию, могут быть представлены напряжениями, токами, электромагнитными волнами, магнитными полями или частицами, оптическими полями или частицами или любым их сочетанием.

Специалисты дополнительно признали бы, что различные пояснительные логические блоки, модули, схемы и этапы алгоритмов, описанные применительно к вариантам осуществления, раскрытым в этом документе, могут быть реализованы в виде электронных аппаратных средств, компьютерного программного обеспечения или их сочетаний. Чтобы ясно проиллюстрировать эту взаимозаменяемость аппаратных средств и программного обеспечения, различные пояснительные компоненты, блоки, модули, схемы и этапы описаны выше, как правило, на основе их функциональных возможностей. Реализованы ли такие функциональные возможности как аппаратные средства или как программное обеспечение, зависит от конкретного применения и конструктивных ограничений, налагаемых на всю систему. Квалифицированные специалисты могут реализовать описанные функциональные возможности различными путями для каждого отдельного применения, но такие решения по реализации не должны интерпретироваться как вызывающие отклонение от объема настоящего раскрытия изобретения.

Различные пояснительные логические блоки, модули и схемы, описанные применительно к вариантам осуществления, раскрытым в этом документе, могут быть реализованы или выполнены с помощью универсального процессора, цифрового процессора сигналов (DSP), специализированной интегральной схемы (ASIC), программируемой пользователем вентильной матрицы (FPGA) или другого программируемого логического устройства, схемы на дискретных компонентах или транзисторной логики, дискретных аппаратных компонентов или любого их сочетания, спроектированных для выполнения описанных в этом документе функций. Универсальный процессор может быть микропроцессором, но в альтернативном варианте процессор может быть любым традиционным процессором, контроллером, микроконтроллером или конечным автоматом. Процессор также может быть реализован в виде сочетания вычислительных устройств, например сочетания DSP и микропроцессора, множества микропроцессоров, одного или нескольких микропроцессоров совместно с ядром DSP или любой другой подобной конфигурации.

В одном или нескольких типовых вариантах осуществления описываемые функции могут быть реализованы в аппаратных средствах, программном обеспечении, микропрограммном обеспечении или любом их сочетании. При реализации в программном обеспечении функции могут храниться или передаваться в виде одной или нескольких команд или кода на машиночитаемом носителе. Машиночитаемый носитель включает в себя как компьютерные носители информации, так и средства связи, включая любой носитель, который способствует передаче компьютерной программы из одного места в другое. Носители информации могут быть любыми доступными носителями, к которым можно обращаться с помощью компьютера. В качестве примера, а не ограничения, такие машиночитаемые носители могут быть выполнены в виде RAM, ROM, EEPROM, компакт-диска или другого накопителя на оптических дисках, накопителя на магнитных дисках или других магнитных запоминающих устройств, либо любого другого носителя, который может использоваться для перемещения или хранения необходимого программного кода в виде команд или структур данных и к которому (носителю) можно обращаться с помощью компьютера. Также любое соединение корректно называть машиночитаемым носителем. Например, если программное обеспечение передается с веб-сайта, сервера или другого удаленного источника с использованием коаксиального кабеля, оптоволоконного кабеля, витой пары, цифровой абонентской линии (DSL) или беспроводных технологий, например ИК-связи, радиочастотной связи и СВЧ-связи, то коаксиальный кабель, оптоволоконный кабель, витая пара, DSL или беспроводные технологии, например ИК-связь, радиочастотная связь и СВЧ-связь, включаются в определение носителя. Диск и немагнитный диск, при использовании в данном документе, включают в себя компакт-диск (CD), лазерный диск, оптический диск, цифровой универсальный диск (DVD), гибкий диск и диск Blu-ray, где диски обычно воспроизводят данные магнитным способом, тогда как немагнитные диски воспроизводят данные оптически с помощью лазеров. Сочетания вышеперечисленного также следует включить в область машиночитаемых носителей.

Этапы способа или алгоритма, описанные применительно к вариантам осуществления, раскрытым в этом документе, могут быть реализованы непосредственно в аппаратных средствах, в программном модуле, выполняемом процессором, или в сочетании этих двух элементов. Программный модуль может находиться в памяти RAM, флеш-памяти, памяти ROM, памяти EPROM, памяти EEPROM, регистрах, на жестком диске, съемном диске, компакт-диске или любом другом виде носителя информации, известного в данной области техники. Типовой носитель информации соединяется с процессором так, что процессор может считывать информацию и записывать информацию на носитель информации. В альтернативном варианте носитель информации может составлять единое целое с процессором. Процессор и носитель информации могут постоянно находиться в ASIC. ASIC может постоянно находиться в пользовательском терминале. В альтернативном варианте процессор и носитель информации могут постоянно находиться в виде обособленных компонентов в пользовательском терминале.

Предшествующее описание раскрытых вариантов осуществления предоставляется, чтобы дать возможность любому специалисту в данной области техники создать или использовать настоящее раскрытие изобретения. Различные модификации к этим вариантам осуществления будут полностью очевидны специалистам в данной области техники, а общие принципы, определенные в этом документе, могут быть применены к другим вариантам осуществления без отклонения от сущности или объема раскрытия изобретения. Таким образом, настоящее раскрытие изобретения не предназначено, чтобы ограничиваться показанными в этом документе вариантами осуществления, а должно соответствовать самому широкому объему, согласующемуся с принципами и новыми признаками, раскрытыми в этом документе.

Изобретение относится к беспроводной связи, а именно к способам и устройствам для множественных аутентификаций. Техническим результатом является ограничение возможности осуществления несанкционированного доступа с помощью терминала. Технический результат достигается тем, что в способе первый главный сеансовый ключ (MSK) формируется в первой аутентификации на основе ЕАР для доступа первого типа. Первый временный сеансовый ключ (TSK) формируется из первого главного сеансового ключа (MSK). Вторая аутентификация на основе ЕАР выполняется с использованием первого временного сеансового ключа (TSK) для доступа второго типа. Доступ первого типа и доступ второго типа предоставляются после того, как успешно завершены первая и вторая аутентификации на основе ЕАР. 4 н. и 56 з.п. ф-лы, 4 ил.

1. Способ для множественных аутентификаций на основе расширяемого протокола аутентификации (ЕАР) в системе беспроводной связи, содержащий этапы, на которых:

формируют первый главный сеансовый ключ (MSK) в первой аутентификации на основе ЕАР для доступа первого типа;

формируют первый временный сеансовый ключ (TSK) из первого главного сеансового ключа (MSK);

выполняют вторую аутентификацию на основе ЕАР с использованием первого временного сеансового ключа (TSK) для доступа второго типа и

предоставляют доступ первого типа и доступ второго типа после того, как успешно завершены первая и вторая аутентификации на основе ЕАР.

2. Способ для множественных аутентификаций на основе ЕАР по п.1, дополнительно содержащий этап, на котором формируют второй главный сеансовый ключ (MSK) во второй аутентификации на основе ЕАР.

3. Способ для множественных аутентификаций на основе ЕАР по п.2, дополнительно содержащий этап, на котором формируют второй временный сеансовый ключ (TSK) из второго главного сеансового ключа (MSK).

4. Способ для множественных аутентификаций на основе ЕАР по п.3, в котором второй временный сеансовый ключ (TSK) используется в третьей аутентификации на основе ЕАР.

5. Способ для множественных аутентификаций на основе ЕАР по п.1, дополнительно содержащий этап, на котором используют первый временный сеансовый ключ (TSK) для третьей аутентификации на основе ЕАР, если второй главный сеансовый ключ (MSK) не формируется во второй аутентификации на основе ЕАР.

6. Способ для множественных аутентификаций на основе ЕАР по п.1, в котором первая и вторая аутентификации на основе ЕАР являются частью одного сеанса.

7. Способ для множественных аутентификаций на основе ЕАР по п.1, дополнительно содержащий этап, на котором формируют индикаторное сообщение для указания, успешно ли завершены первая и вторая аутентификации на основе ЕАР.

8. Способ для множественных аутентификаций на основе ЕАР по п.7, в котором индикаторное сообщение имеет значение 1 для указания успешного завершения первой и второй аутентификаций на основе ЕАР и значение 0 для указания, что первая и вторая аутентификации на основе ЕАР не завершены.

9. Способ для множественных аутентификаций на основе ЕАР по п.8, в котором индикаторное сообщение является флагом ValidPMKExists.

10. Способ для множественных аутентификаций на основе ЕАР по п.1, дополнительно содержащий этап, на котором формируют индикаторное сообщение для указания, успешно ли завершены множественные аутентификации на основе ЕАР.

11. Способ для множественных аутентификаций на основе ЕАР по п.1, в котором первая аутентификация на основе ЕАР включает в себя Запрос ЕАР/Сообщение идентификации, которое включает в себя первый тип аутентификации, а вторая аутентификация на основе ЕАР включает в себя Запрос ЕАР/Сообщение идентификации, которое включает в себя второй тип аутентификации.

12. Способ для множественных аутентификаций на основе ЕАР по п.1, дополнительно содержащий этапы, на которых:

формируют первый специализированный корневой ключ (DSRK) в первой аутентификации на основе ЕАР;

формируют второй специализированный корневой ключ (DSRK) во второй аутентификации на основе ЕАР;

выполняют повторную аутентификацию на основе ЕАР по меньшей мере с одним из доступа первого типа или доступа второго типа, используя по меньшей мере один из первого DSRK и второго DSRK.

13. Способ для множественных аутентификаций на основе ЕАР по п.1, в котором доступ первого типа ассоциируется с терминалом доступа (AT), а доступ второго типа ассоциируется с пользователем.

14. Способ для множественных аутентификаций на основе ЕАР по п.1, в котором доступ первого типа содержит доступ к радиосети, а доступ второго типа содержит доступ через поставщика услуг Интернета (ISP).

15. Способ для множественных аутентификаций на основе ЕАР по п.1, в котором доступ первого типа ассоциируется с конкретным устройством, а доступ второго типа ассоциируется с конкретным сервером.

16. Устройство для множественных аутентификаций на основе расширяемого протокола аутентификации (ЕАР), действующее в системе беспроводной связи, содержащее:

средство для формирования первого главного сеансового ключа (MSK) в первой аутентификации на основе ЕАР для доступа первого типа; средство для формирования первого временного сеансового ключа (TSK) из первого главного сеансового ключа (MSK);

средство для выполнения второй аутентификации на основе ЕАР с использованием первого временного сеансового ключа (TSK) для доступа второго типа и

средство для предоставления доступа первого типа и доступа второго типа после того, как успешно завершены первая и вторая аутентификации на основе ЕАР.

17. Устройство для множественных аутентификаций на основе ЕАР по п.16, дополнительно содержащее средство для формирования второго главного сеансового ключа (MSK) во второй аутентификации на основе ЕАР.

18. Устройство для множественных аутентификаций на основе ЕАР по п.17, дополнительно содержащее средство для формирования второго временного сеансового ключа (TSK) из второго главного сеансового ключа (MSK).

19. Устройство для множественных аутентификаций на основе ЕАР по п.18, в котором второй временный сеансовый ключ (TSK) используется в третьей аутентификации на основе ЕАР.

20. Устройство для множественных аутентификаций на основе ЕАР по п.16, дополнительно содержащее средство для использования первого временного сеансового ключа (TSK) для третьей аутентификации на основе ЕАР, если второй главный сеансовый ключ (MSK) не формируется во второй аутентификации на основе ЕАР.

21. Устройство для множественных аутентификаций на основе ЕАР по п.16, в котором первая и вторая аутентификации на основе ЕАР являются частью одного сеанса.

22. Устройство для множественных аутентификаций на основе ЕАР по п.16, дополнительно содержащее средство для формирования индикаторного сообщения для указания, успешно ли завершены первая и вторая аутентификации на основе ЕАР.

23. Устройство для множественных аутентификаций на основе ЕАР по п.22, в котором индикаторное сообщение имеет значение 1 для указания успешного завершения первой и второй аутентификаций на основе ЕАР и значение 0 для указания, что первая и вторая аутентификации на основе ЕАР не завершены.

24. Устройство для множественных аутентификаций на основе ЕАР по п.23, в котором индикаторное сообщение является флагом ValidPMKExists.

25. Устройство для множественных аутентификаций на основе ЕАР по п.16, дополнительно содержащее средство для формирования индикаторного сообщения для указания, успешно ли завершены множественные аутентификации на основе ЕАР.

26. Устройство для множественных аутентификаций на основе ЕАР по п.16, в котором первая аутентификация на основе ЕАР включает в себя Запрос ЕАР/Сообщение идентификации, которое включает в себя первый тип аутентификации, а вторая аутентификация на основе ЕАР включает в себя Запрос ЕАР/Сообщение идентификации, которое включает в себя второй тип аутентификации.

27. Устройство для множественных аутентификаций на основе ЕАР по п.16, дополнительно содержащее:

средство для формирования первого специализированного корневого ключа (DSRK) в первой аутентификации на основе ЕАР;

средство для формирования второго специализированного корневого ключа (DSRK) во второй аутентификации на основе ЕАР;

средство для выполнения повторной аутентификации на основе ЕАР по меньшей мере с одним из доступа первого типа или доступа второго типа, используя по меньшей мере один из первого DSRK и второго DSRK.

28. Устройство для множественных аутентификаций на основе ЕАР по п.16, в котором доступ первого типа ассоциируется с терминалом доступа (AT), а доступ второго типа ассоциируется с пользователем.

29. Устройство для множественных аутентификаций на основе ЕАР по п.16, в котором доступ первого типа содержит доступ к радиосети, а доступ второго типа содержит доступ через поставщика услуг Интернета (ISP).

30. Устройство для множественных аутентификаций на основе ЕАР по п.16, в котором доступ первого типа ассоциируется с конкретным устройством, а доступ второго типа ассоциируется с конкретным сервером.

31. Машиночитаемый носитель, содержащий:

код, предписывающий компьютеру сформировать первый главный сеансовый ключ (MSK) в первой аутентификации на основе расширяемого протокола аутентификации (ЕАР) для доступа первого типа;

код, предписывающий компьютеру сформировать первый временный сеансовый ключ (TSK) из первого главного сеансового ключа (MSK);

код, предписывающий компьютеру выполнить вторую аутентификацию на основе ЕАР с использованием первого временного сеансового ключа (TSK) для доступа второго типа; и

код, предписывающий компьютеру предоставить доступ первого типа и доступ второго типа после того, как успешно завершены первая и вторая аутентификации на основе ЕАР.

32. Машиночитаемый носитель по п.31, дополнительно содержащий код, предписывающий компьютеру сформировать второй главный сеансовый ключ (MSK) во второй аутентификации на основе ЕАР.

33. Машиночитаемый носитель по п.32, дополнительно содержащий код, предписывающий компьютеру сформировать второй временный сеансовый ключ (TSK) из второго главного сеансового ключа (MSK).

34. Машиночитаемый носитель по п.33, в котором второй временный сеансовый ключ (TSK) используется в третьей аутентификации на основе ЕАР.

35. Машиночитаемый носитель по п.31, дополнительно содержащий код, предписывающий компьютеру использовать первый временный сеансовый ключ (TSK) для третьей аутентификации на основе ЕАР, если второй главный сеансовый ключ (MSK) не формируется во второй аутентификации на основе ЕАР.

36. Машиночитаемый носитель по п.31, в котором первая и вторая аутентификации на основе ЕАР являются частью одного сеанса.

37. Машиночитаемый носитель по п.31, дополнительно содержащий код, предписывающий компьютеру сформировать индикаторное сообщение для указания, успешно ли завершены первая и вторая аутентификации на основе ЕАР.

38. Машиночитаемый носитель по п.37, в котором индикаторное сообщение имеет значение 1 для указания успешного завершения первой и второй аутентификаций на основе ЕАР и значение 0 для указания, что первая и вторая аутентификации на основе ЕАР не завершены.

39. Машиночитаемый носитель по п.38, в котором индикаторное сообщение является флагом ValidPMKExists.

40. Машиночитаемый носитель по п.31, дополнительно содержащий код, предписывающий компьютеру сформировать индикаторное сообщение для указания, успешно ли завершены множественные аутентификации на основе ЕАР.

41. Машиночитаемый носитель по п.31, в котором первая аутентификация на основе ЕАР включает в себя Запрос ЕАР/Сообщение идентификации, которое включает в себя первый тип аутентификации, а вторая аутентификация на основе ЕАР включает в себя Запрос ЕАР/Сообщение идентификации, которое включает в себя второй тип аутентификации.

42. Машиночитаемый носитель по п.31, дополнительно содержащий:

код, предписывающий компьютеру сформировать первый специализированный корневой ключ (DSRK) в первой аутентификации на основе ЕАР;

код, предписывающий компьютеру сформировать второй специализированный корневой ключ (DSRK) во второй аутентификации на основе ЕАР; и

код, предписывающий компьютеру выполнить повторную аутентификацию на основе ЕАР по меньшей мере с одним из доступа первого типа или доступа второго типа, используя по меньшей мере один из первого DSRK и второго DSRK.

43. Машиночитаемый носитель по п.31, в котором доступ первого типа ассоциируется с терминалом доступа (AT), а доступ второго типа ассоциируется с пользователем.

44. Машиночитаемый носитель по п.31, в котором доступ первого типа содержит доступ к радиосети, а доступ второго типа содержит доступ через поставщика услуг Интернета (ISP).

45. Машиночитаемый носитель по п.31, в котором доступ первого типа ассоциируется с конкретным устройством, а доступ второго типа ассоциируется с конкретным сервером.

46. Устройство для множественных аутентификаций на основе расширяемого протокола аутентификации (ЕАР), действующее в системе беспроводной связи, содержащее:

процессор, сконфигурированный для:

формирования первого главного сеансового ключа (MSK) в первой аутентификации на основе ЕАР для доступа первого типа;

формирования первого временного сеансового ключа (TSK) из первого главного сеансового ключа (MSK);

выполнения второй аутентификации на основе ЕАР с использованием первого временного сеансового ключа (TSK) для доступа второго типа и

предоставления доступа первого типа и доступа второго типа после того, как успешно завершены первая и вторая аутентификации на основе ЕАР, и

запоминающее устройство, соединенное с процессором для хранения данных.

47. Устройство для множественных аутентификаций на основе ЕАР по п.46, причем процессор дополнительно сконфигурирован для формирования второго главного сеансового ключа (MSK) во второй аутентификации на основе ЕАР.

48. Устройство для множественных аутентификаций на основе ЕАР по п.47, причем процессор дополнительно сконфигурирован для формирования второго временного сеансового ключа (TSK) из второго главного сеансового ключа (MSK).

49. Устройство для множественных аутентификаций на основе ЕАР по п.48, в котором второй временный сеансовый ключ (TSK) используется в третьей аутентификации на основе ЕАР.

50. Устройство для множественных аутентификаций на основе ЕАР по п.46, причем процессор дополнительно сконфигурирован для использования первого временного сеансового ключа (TSK) для третьей аутентификации на основе ЕАР, если второй главный сеансовый ключ (MSK) не формируется во второй аутентификации на основе ЕАР.

51. Устройство для множественных аутентификаций на основе ЕАР по п.46, в котором первая и вторая аутентификации на основе ЕАР являются частью одного сеанса.

52. Устройство для множественных аутентификаций на основе ЕАР по п.46, причем процессор дополнительно сконфигурирован для формирования индикаторного сообщения для указания, успешно ли завершены первая и вторая аутентификации на основе ЕАР.

53. Устройство для множественных аутентификаций на основе ЕАР по п.52, в котором индикаторное сообщение имеет значение 1 для указания успешного завершения первой и второй аутентификаций на основе ЕАР и значение 0 для указания, что первая и вторая аутентификации на основе ЕАР не завершены.

54. Устройство для множественных аутентификаций на основе ЕАР по п.53, в котором индикаторное сообщение является флагом ValidPMKExists.

55. Устройство для множественных аутентификаций на основе ЕАР по п.46, причем процессор дополнительно сконфигурирован для формирования индикаторного сообщения для указания, успешно ли завершены множественные аутентификации на основе ЕАР.

56. Устройство для множественных аутентификаций на основе ЕАР по п.46, в котором первая аутентификация на основе ЕАР включает в себя Запрос ЕАР/Сообщение идентификации, которое включает в себя первый тип аутентификации, а вторая аутентификация на основе ЕАР включает в себя Запрос ЕАР/Сообщение идентификации, которое включает в себя второй тип аутентификации.

57. Устройство для множественных аутентификаций на основе ЕАР по п.46, причем процессор дополнительно сконфигурирован для:

формирования первого специализированного корневого ключа (DSRK) в первой аутентификации на основе ЕАР;

формирования второго специализированного корневого ключа (DSRK) во второй аутентификации на основе ЕАР;

выполнения повторной аутентификации на основе ЕАР по меньшей мере с одним из доступа первого типа или доступа второго типа, используя по меньшей мере один из первого DSRK и второго DSRK.

58. Устройство для множественных аутентификаций на основе ЕАР по п.46, в котором доступ первого типа ассоциируется с терминалом доступа (AT), а доступ второго типа ассоциируется с пользователем.

59. Устройство для множественных аутентификаций на основе ЕАР по п.46, в котором доступ первого типа содержит доступ к радиосети, а доступ второго типа содержит доступ через поставщика услуг Интернета (ISP).

60. Устройство для множественных аутентификаций на основе ЕАР по п.46, в котором доступ первого типа ассоциируется с конкретным устройством, а доступ второго типа ассоциируется с конкретным сервером.

| WO 2006017133 А2, 2006.02.16 | |||

| WO 2007004824 А1, 2007.01.11 | |||

| WO 2004028071 А1, 2004.04.01 | |||

| СПОСОБ И СИСТЕМА ДЛЯ GSM-АУТЕНТИФИКАЦИИ ПРИ РОУМИНГЕ В БЕСПРОВОДНЫХ ЛОКАЛЬНЫХ СЕТЯХ | 2002 |

|

RU2295200C2 |

| СПОСОБ АУТЕНТИФИКАЦИИ ДЛЯ СТАЦИОНАРНЫХ РЕГИОНАЛЬНЫХ СИСТЕМ БЕСПРОВОДНОГО ШИРОКОПОЛОСНОГО ДОСТУПА | 2004 |

|

RU2278477C2 |

| KR 20050109685 A, 2005.11.22. | |||

Авторы

Даты

2011-11-20—Публикация

2008-05-07—Подача