Настоящая заявка на патент испрашивает приоритет предварительной заявки № 60/840141, озаглавленной "Systems and Methods for Key Management for Wireless Communication Systems", поданной 24 августа 2006 года и переуступленной правопреемнику этой заявки и настоящим явно включенной в данный документ посредством ссылки.

Область техники, к которой относится изобретение

Различные признаки относятся к системам беспроводной связи. По меньшей мере, один аспект относится к системе и способу управления ключами для сетевого доступа с малой задержкой.

Уровень техники

Сети беспроводной связи предоставляют возможность устройствам связи передавать и принимать информацию, находясь в движении. Эти сети беспроводной связи могут быть функционально соединены с одной или более других общедоступных или частных сетей, чтобы обеспечить передачу информации в и из мобильного терминала доступа. Такие сети связи типично включают в себя множество точек доступа (к примеру, базовых станций), которые обеспечивают линии беспроводной связи терминалам доступа (к примеру, устройствам беспроводной связи, мобильным телефонам, беспроводным пользовательским терминалам). Точки доступа могут быть стационарными (к примеру, фиксированными на земле) или мобильными (к примеру, установленными на спутниках и т.д.) и размещены так, чтобы предоставлять широкую зону покрытия по мере того, как терминал перемещается между различными зонами покрытия.

Поскольку терминал передвигается, его линия связи с узлом доступа может ухудшаться. В этом случае мобильный узел может переключиться или соединиться с другой точкой доступа для линии связи лучшего качества, тогда как его первая линия связи по-прежнему активна. Этот процесс установления линии связи с другой точкой доступа упоминается как "передача обслуживания". Процесс передачи обслуживания типично сталкивается с проблемой поддержания надежной и защищенной линии связи с сетью беспроводной связи при переключении точек доступа. Мягкая передача обслуживания и жесткая передача обслуживания - это два стандартных используемых типа передачи обслуживания. Мягкая передача обслуживания - это передача обслуживания, когда новая линия связи с новой точкой доступа устанавливается до того, как существующая линия связи разрывается. При жесткой передаче обслуживания существующая линия связи типично разрывается до того, как новая линия связи устанавливается.

В некоторых системах связи, когда мобильный терминал доступа присоединяется к сети доступа через точку доступа, он выполняет аутентификацию доступа к сети, чтобы установить защищенный главный ключ. Каждый раз, когда происходит передача обслуживания, этот процесс может быть повторен. Тем не менее, повторение этого процесса аутентификации при каждой передаче обслуживания вводит недопустимую задержку. В настоящее время одно решение, чтобы уменьшить эту задержку, заключается в том, чтобы совместно использовать главный ключ между точками доступа. Тем не менее, этот подход создает серьезный риск безопасности, если точка доступа скомпрометирована, поскольку главный ключ становится незащищенным и может быть использован, чтобы компрометировать всю связь, в которой используется главный ключ.

Следовательно, требуется способ, который обеспечивает передачу обслуживания с малой задержкой между терминалом доступа и точками доступа без компрометации безопасности.

Раскрытие изобретения

Один признак обеспечивает систему и способ для управления ключами между терминалом доступа (к примеру, мобильным терминалом, беспроводным пользовательским терминалом и т.д.) и одной или более точек доступа (к примеру, базовыми станциями и т.д.). В частности, предусмотрена схема для установления защищенной связи между терминалом доступа и точкой доступа без риска раскрытия главного ключа для терминала доступа. Этот подход извлекает временные ключи для передач обслуживания с малой задержкой между точкой доступа и терминалом доступа.

В одном аспекте обеспечивается схема распределенного управления ключами, в которой текущая точка доступа формирует новый ключ защиты, который используется следующей точкой доступа, с которой осуществляет связь терминал доступа. По мере того как терминал доступа перемещается от текущей точки доступа к новой точке доступа, текущая точка доступа формирует новый ключ безопасности на основе собственного ключа безопасности и уникального идентификатора для новой точки доступа. Новый ключ безопасности затем отправляется в новую точку доступа. Терминал доступа независимо формирует такой же ключ безопасности, с помощью которого он может защищенным образом осуществлять связь с новой точкой доступа.

В другом аспекте предусмотрена схема централизованного управления ключами, в которой аутентификатор хранит, формирует и распространяет новые ключи безопасности в точки доступа. По мере того как терминал доступа перемещается от текущей точки доступа к новой точке доступа, аутентификатор формирует новый ключ безопасности на основе главного ключа безопасности (ассоциированного с терминалом доступа) и уникального идентификатора для новой точки доступа. Новый ключ безопасности затем отправляется в новую точку доступа. Аутентификатор повторяет этот процесс по мере того, как терминал доступа переключается на другие точки доступа. Терминал доступа независимо формирует такой же ключ безопасности, с помощью которого он может защищенным образом осуществлять связь с новыми точками доступа.

Еще один признак обеспечивает терминал доступа, который выполнен с возможностью устанавливать и/или хранить активный набор точек доступа, с которыми он может осуществлять связь. Вместо получения или согласования новых ключей (к примеру, главного ключа или переходного сеансового ключа), когда терминал доступа перемещается в новую точку доступа, активный набор ключей хранится посредством терминала доступа. Тем самым терминал доступа может одновременно или параллельно хранить или устанавливать ассоциации безопасности (к примеру, ключи) с множеством точек доступа в пределах сектора, области или региона. Заранее установленные ключи безопасности затем могут быть использованы посредством терминала доступа, чтобы осуществлять связь с точками доступа в своем активном наборе без необходимости повторного установления защищенной взаимосвязи. Эти ключи могут получаться способом централизованного или распределенного управления ключами.

Обеспечивается точка доступа, содержащая запоминающее устройство и процессор. Процессор может быть выполнен с возможностью (a) формировать второй временный ключ из главного ключа; (b) инструктировать передачу второго временного ключа из точки доступа во вторую точку доступа, чтобы предоставить возможность второй точке доступа осуществлять связь с терминалом доступа; (c) устанавливать защищенную связь между точкой доступа и терминалом доступа, защищенную посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на другом главном ключе; и/или (d) принимать запрос от терминала доступа, чтобы передавать обслуживание защищенной связи от точки доступа во вторую точку доступа; при этом главный ключ, используемый для того, чтобы формировать второй временный ключ, основан, по меньшей мере, частично на другом главном ключе. Главный ключ может быть парным главным ключом, который может быть основан на высокоуровневом главном ключе, ассоциированном с терминалом доступа.. Процессор может формировать второй временный ключ из главного ключа, когда передача обслуживания связи с терминалом доступа инициируется от точки доступа ко второй точке доступа. Процессор может быть выполнен с возможностью (a) устанавливать защищенную связь между точкой доступа и терминалом доступа, защищенную посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на главном ключе; (b) принимать запрос от терминала доступа, чтобы передавать обслуживание защищенной связи от точки доступа во вторую точку доступа; и/или (c) передавать обслуживание сеанса связи во вторую точку доступа.

Процессор может быть дополнительно выполнен с возможностью (a) формировать третий временный ключ, отличный от второго временного ключа, из главного ключа, и (b) инструктировать передачу второго временного ключа из точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа. Второй временный ключ также может быть основан, по меньшей мере, на уникальном идентификаторе второй точки доступа, ассоциированном со второй точкой доступа, а третий временный ключ также основан, по меньшей мере, на уникальном идентификаторе третьей точки доступа, ассоциированном с третьей точкой доступа. Второй временный ключ и третий временный ключ могут быть переходными сеансовыми ключами. Третий временный ключ также может быть основан, по меньшей мере, на псевдослучайном числе, полученном посредством второй точки доступа.

Также предусмотрен способ для (a) формирования второго временного ключа из главного ключа в первой точке доступа, причем главный ключ используется для связи между первой точкой доступа и терминалом доступа; (b) передачи второго временного ключа из первой точки доступа во вторую точку доступа, чтобы предоставить возможность второй точке доступа осуществлять связь с терминалом доступа; (c) установления защищенной связи между первой точкой доступа и терминалом доступа, защищенного посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на другом главном ключе; (d) приема запроса от терминала доступа, чтобы передавать обслуживание защищенного сеанса связи от первой точки доступа во вторую точку доступа; при этом главный ключ, используемый для того чтобы формировать второй временный ключ, основан, по меньшей мере, частично на другом главном ключе; (e) установления защищенной связи между первой точкой доступа и терминалом доступа, защищенного посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на главном ключе; (f) приема запроса от терминала доступа, чтобы передавать обслуживание защищенной связи от первой точки доступа во вторую точку доступа; и/или (g) передачи обслуживания защищенной связи во вторую точку доступа.

Главный ключ может быть парным главным ключом, основанным на высокоуровневом главном ключе, ассоциированном с терминалом доступа. Другой главный ключ может быть принят посредством первой точки доступа от третьей точки доступа, с которой терминал доступа ранее осуществлял связь. Дополнительно, формирование второго временного ключа может содержать формирование второго временного ключа, когда передача обслуживания связи с терминалом доступа инициируется от первой точки доступа ко второй точке доступа.

Способ может дополнительно содержать: (a) формирование третьего временного ключа, отличного от второго временного ключа, из главного ключа и передачу третьего временного ключа из первой точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа. Второй временный ключ также может быть основан, по меньшей мере, на уникальном идентификаторе второй точки доступа, ассоциированном со второй точкой доступа, а третий временный ключ также основан, по меньшей мере, на уникальном идентификаторе третьей точки доступа, ассоциированном с третьей точкой доступа. Второй временный ключ и третий временный ключ могут быть переходными сеансовыми ключами.

Следовательно, обеспечивается устройство, содержащее: (a) средство формирования второго временного ключа из главного ключа в первой точке доступа, причем главный ключ используется для связи между первой точкой доступа и терминалом доступа; (b) средство передачи второго временного ключа из первой точки доступа во вторую точку доступа, чтобы предоставить возможность второй точке доступа осуществлять связь с терминалом доступа; (c) средство формирования третьего временного ключа, отличного от второго временного ключа, из главного ключа; (d) средство передачи третьего временного ключа от первой точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа; (e) средство инициирования передачи обслуживания связи от первой точки доступа во вторую точку доступа; (f) средство установления защищенной связи между первой точкой доступа и терминалом доступа, защищенного посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на главном ключе; (d) средство приема запроса от терминала доступа, чтобы передавать обслуживание защищенной связи от первой точки доступа во вторую точку доступа; и/или (h) средство передачи обслуживания защищенной связи во вторую точку доступа.

Устройство может дополнительно содержать: (a) средство установления защищенной связи между первой точкой доступа и терминалом доступа, защищенной посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на другом главном ключе; и/или (b) средство приема запроса от терминала доступа, чтобы передавать обслуживание защищенной связи от первой точки доступа во вторую точку доступа; при этом главный ключ, используемый для того, чтобы формировать второй временный ключ, основан, по меньшей мере, частично на другом главном ключе.

Устройство также может содержать: (a) средство формирования третьего временного ключа, отличного от второго временного ключа, из главного ключа и передачи третьего временного ключа из первой точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа. Второй временный ключ также может быть основан, по меньшей мере, на уникальном идентификаторе второй точки доступа, ассоциированном со второй точкой доступа, а третий временный ключ также основан, по меньшей мере, на уникальном идентификаторе третьей точки доступа, ассоциированном с третьей точкой доступа. Второй временный ключ и третий временный ключ могут быть переходными сеансовыми ключами.

Считываемый процессором носитель содержит инструкции, которые могут быть использованы одним или более процессорами, при этом инструкции содержат: (a) инструкции для формирования второго временного ключа из главного ключа в первой точке доступа, причем главный ключ используется для связи между первой точкой доступа и терминалом доступа; (b) инструкции для передачи временного ключа из первой точки доступа во вторую точку доступа, чтобы предоставить возможность второй точке доступа осуществлять связь с терминалом доступа; (c) инструкции для установления защищенной связи между первой точкой доступа и терминалом доступа, защищенной посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на другом главном ключе; (d) инструкции для приема запроса от терминала доступа, чтобы передавать обслуживание защищенной связи от первой точки доступа во вторую точку доступа; при этом главный ключ, используемый для того, чтобы формировать второй временный ключ, основан, по меньшей мере, частично на другом главном ключе; (e) инструкции для установления защищенной связи между первой точкой доступа и терминалом доступа, защищенной посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на главном ключе; (f) инструкции для приема запроса от терминала доступа, чтобы передавать обслуживание защищенной связи от первой точки доступа во вторую точку доступа; и/или (g) инструкции для передачи обслуживания защищенной связи во вторую точку доступа.

Второй временный ключ может быть сформирован, чтобы инициировать передачу обслуживания связи от первой точки доступа ко второй точке доступа. Считываемый процессором носитель также может содержать инструкции для формирования третьего временного ключа, отличного от второго временного ключа, из главного ключа и передачи третьего временного ключа из первой точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа.

Также предусмотрен процессор, содержащий: схему обработки, выполненную с возможностью (a) устанавливать защищенную связь между первой точкой доступа и терминалом доступа, защищенную посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на другом главном ключе; и/или (b) принимать запрос от терминала доступа, чтобы передавать обслуживание сеанса защищенной связи от первой точки доступа во вторую точку доступа; при этом главный ключ, используемый для того, чтобы формировать второй временный ключ, основан, по меньшей мере, частично на другом главном ключе. Схема обработки также может быть выполнена с возможностью формировать третий временный ключ, отличный от второго временного ключа, из главного ключа и передавать третий временный ключ из первой точки доступа в третью точку доступа, чтобы осуществлять связь с терминалом доступа; при этом второй временный ключ также основан, по меньшей мере, на уникальном идентификаторе второй точки доступа, ассоциированном со второй точкой доступа, а третий временный ключ также основан, по меньшей мере, на уникальном идентификаторе третьей точки доступа, ассоциированном с третьей точкой доступа. В некоторых реализациях схема обработки также может быть выполнена с возможностью (a) устанавливать защищенную связь между точкой доступа и терминалом доступа, защищенную посредством первого временного ключа, при этом первый временный ключ основан, по меньшей мере, частично на главном ключе; (b) принимать запрос от терминала доступа, чтобы передавать обслуживание защищенной связи от точки доступа во вторую точку доступа; и/или (c) передавать обслуживание защищенной связи во вторую точку доступа.

Также предусмотрена точка доступа, содержащая: запоминающее устройство и процессор, соединенный с запоминающим устройством. Процессор может быть выполнен с возможностью (a) принимать первый временный ключ от другой точки доступа; (b) инструктировать осуществление связи с терминалом доступа с использованием первого временного ключа для защиты связи; (c) принимать индикатор того, что обслуживание обмена данными с терминалом доступа должно быть передано во вторую точку доступа; (d) формировать второй временный ключ на основе первого временного ключа; и/или (e) отправлять второй временный ключ во вторую точку доступа. Процессор может быть дополнительно выполнен с возможностью принимать первый временный ключ от другой точки доступа, когда передача обслуживания инициирована в точку доступа из другой точки доступа для осуществления связи с терминалом доступа. Первый временный ключ может действовать в течение ограниченного периода времени и процессор дополнительно выполнен с возможностью принимать главный ключ для защиты связи между терминалом доступа и точкой доступа и отвергать применение первого временного ключа.

Также предусмотрен способ, содержащий: (a) прием первого временного ключа в первой точке доступа от другой точки доступа; (b) осуществление связи с терминалом доступа с использованием первого временного ключа для защиты связи; (c) прием индикатора того, что обслуживание связи с первым терминалом доступа должно быть передано во вторую точку доступа; (d) формирование второго временного ключа на основе первого временного ключа; и/или (e) отправку второго временного ключа во вторую точку доступа.

Первый временный ключ может действовать в течение ограниченного периода времени. Способ дополнительно может содержать: (a) прием главного ключа для осуществления связи между терминалом доступа и первой точкой доступа и отвержение применения первого временного ключа; и/или (b) прием первого временного ключа от другой точки доступа, когда передача обслуживания инициирована в первую точку доступа из другой точки доступа для осуществления связи с терминалом доступа.

Следовательно, обеспечивается устройство, содержащее: (a) средство приема первого временного ключа в первой точке доступа от другой точки доступа; (b) средство для связи с терминалом доступа с использованием первого временного для защиты связи; (c) средство приема главного ключа для связи между терминалом доступа и первой точкой доступа и отвержения применения первого временного ключа; (d) средство приема первого временного ключа от другой точки доступа, когда передача обслуживания инициирована в первую точку доступа из другой точки доступа для связи с терминалом доступа; (e) средство приема индикатора того, что обслуживание связи с первым терминалом доступа должно быть передано во вторую точку доступа; (f) средство приема индикатора того, что обслуживание связи с первым терминалом доступа должно быть передано во вторую точку доступа; (g) средство отправки второго временного ключа во вторую точку доступа; и/или (h) средство отвержения применения первого временного ключа.

Также предусмотрен считываемый процессором носитель, содержащий инструкции, которые могут быть использованы одним или более процессорами, при этом инструкции содержат: (a) инструкции для приема первого временного ключа в первой точке доступа от другой точки доступа; (b) инструкции для связи с терминалом доступа с использованием первого временного ключа для защиты связи; (c) инструкции для приема индикатора того, что обслуживание связи с первым терминалом доступа должно быть передано во вторую точку доступа; (d) инструкции для формирования второго временного ключа на основе первого временного ключа; и/или (e) инструкции для отправки второго временного ключа во вторую точку доступа. Первый временный ключ из другой точки доступа может быть принят, когда передача обслуживания инициирована в первую точку доступа из другой точки доступа для связи с терминалом доступа.

Также предусмотрен процессор, содержащий схему обработки, выполненную с возможностью (a) принимать первый временный ключ от другой точки доступа и (b) обмениваться данными с терминалом доступа с использованием первого временного ключа для защиты связи. Первый временный ключ может действовать в течение ограниченного периода времени схема обработки может быть дополнительно выполнена с возможностью принимать главный ключ для защиты связи между терминалом доступа и первой точкой доступа и отвергать применение первого временного ключа. В некоторых реализациях схема обработки может быть дополнительно выполнена с возможностью принимать первый временный ключ от другой точки доступа, когда передача обслуживания инициирована в первую точку доступа из другой точки доступа для связи с терминалом доступа. В некоторых реализациях схема обработки также может быть выполнена с возможностью (a) принимать индикатор того, что обслуживание связи с терминалом доступа должно быть передано во вторую точку доступа; (b) формировать второй временный ключ на основе первого временного ключа; и/или (c) отправлять второй временный ключ во вторую точку доступа.

Также может быть предусмотрен терминал доступа, содержащий запоминающее устройство и процессор, соединенный с запоминающим устройством. Процессор может быть выполнен с возможностью (a) формировать первый временный ключ из главного ключа, используемого для связи между первой точкой доступа и терминалом доступа; (b) инструктировать осуществление связи с использованием первого временного ключа между второй точкой доступа и терминалом доступа; (c) инструктировать серверу аутентификации предоставлять другой главный ключ для связи со второй точкой доступа и прекращать использование первого временного ключа; и/или (d) предоставлять индикатор того, что обслуживание связи со второй точкой доступа должно быть передано в третью точку доступа. Главным ключом может быть второй временный ключ, используемый для связи между первой точкой доступа и терминалом доступа.

Процессор также может быть выполнен с возможностью (a) формировать второй временный ключ из первого временного ключа, используемого для связи между второй точкой доступа и терминалом доступа, и/или (b) инструктировать осуществление связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

Процессор также может быть выполнен с возможностью (a) формировать второй временный ключ из главного ключа; и/или (b) инструктировать осуществление связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

В некоторых реализациях терминала доступа процессор может быть дополнительно выполнен с возможностью (a) сканировать точки доступа; (b) добавлять точки доступа в активный набор точек доступа по мере того, как они идентифицируются; и/или (c) устанавливать защищенный ключ с каждой точкой доступа, когда она добавлена в активный набор. В системе распределенного управления ключами процессор дополнительно выполнен с возможностью формировать переходный сеансовый ключ для каждой точки доступа, когда она добавлена в активный набор, при этом переходный сеансовый ключ основан на промежуточном главном ключе, ассоциированном с другой точкой доступа в активном наборе. В системе централизованного управления ключами процессор дополнительно выполнен с возможностью формировать переходный сеансовый ключ для каждой точки доступа, когда она добавлена в активный набор, при этом переходный сеансовый ключ основан на главном переходном ключе и уникальном идентификаторе точки доступа.

Также предусмотрен способ, работающий на терминале доступа, содержащий: (a) осуществление связи с первой точкой доступа с использованием главного ключа; (b) формирование первого временного ключа из главного ключа; (c) осуществление связи со второй точкой доступа с использованием первого временного ключа; (d) инструктирование серверу аутентификации предоставлять другой главный ключ для связи со второй точкой доступа и прекращать использование первого временного ключа; (e) предоставление индикатора того, что обслуживание связи со второй точкой доступа должно быть передано в третью точку доступа. Главным ключом может быть второй временный ключ, используемый для защиты связи между первой точкой доступа и терминалом доступа. Главный ключ может быть парным главным ключом, совместно используемым с сервером аутентификации.

В некоторых реализациях способ также может содержать: (a) формирование второго временного ключа из первого временного ключа, используемого для связи между второй точкой доступа и терминалом доступа, и/или (b) инструктирование осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

В других реализациях способ также может содержать: (a) формирование второго временного ключа из главного ключа; и/или (b) инструктирование осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

В еще других реализациях способ может дополнительно содержать: (a) сканирование точек доступа; (b) добавление точек доступа в активный набор точек доступа по мере того, как они идентифицируются; и/или (c) установление защищенного ключа с каждой точкой доступа, когда она добавлена в активный набор. В системе распределенного управления ключами способ дополнительно может содержать формирование переходного сеансового ключа для каждой точки доступа, когда она добавлена в активный набор, при этом переходный сеансовый ключ основан на промежуточном главном ключе, ассоциированном с другой точкой доступа в активном наборе. В системе централизованного управления ключами способ дополнительно может содержать формирование переходного сеансового ключа для каждой точки доступа, когда она добавлена в активный набор, при этом переходный сеансовый ключ основан на главном переходном ключе и уникальном идентификаторе точки доступа.

Далее, также предусмотрен терминал доступа, содержащий: (a) средство для связи с первой точкой доступа с использованием главного ключа; (b) средство формирования первого временного ключа из главного ключа; (c) средство для связи со второй точкой доступа с использованием первого временного ключа; (d) средство инструктирования серверу аутентификации предоставлять другой главный ключ для связи со второй точкой доступа и прекращать использование первого временного ключа; (e) средство предоставления индикатора того, что обслуживание связи со второй точкой доступа должно быть передано в третью точку доступа. Главным ключом является второй временный ключ, используемый для защиты связи между первой точкой доступа и терминалом доступа.

В некоторых реализациях терминал доступа дополнительно может включать в себя: (a) средство формирования второго временного ключа из первого временного ключа, используемого для связи между второй точкой доступа и терминалом доступа, и/или (b) средство инструктирования осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

В некоторых реализациях терминал доступа дополнительно может включать в себя: (a) средство формирования второго временного ключа из главного ключа; и/или (b) средство инструктирования осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

Также предусмотрен считываемый процессором носитель, содержащий инструкции, которые могут быть использованы посредством одного или более процессоров, при этом инструкции содержат: (a) инструкции для связи с первой точкой доступа с использованием главного ключа; (b) инструкции для формирования первого временного ключа из главного ключа; (c) инструкции для связи со второй точкой доступа с использованием первого временного ключа; (d) инструкции для предоставления индикатора того, что обслуживание связи со второй точкой доступа должно быть передано в третью точку доступа.

В некоторых реализациях считываемый процессором носитель дополнительно может включать в себя: (a) инструкции для формирования второго временного ключа из первого временного ключа, используемого для связи между второй точкой доступа и терминалом доступа, и/или (b) инструкции для инструктирования осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

В других реализациях считываемый процессором носитель дополнительно может включать в себя: (a) инструкции для формирования второго временного ключа из главного ключа; и/или (b) инструкции для инструктирования осуществления связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа.

Также предусмотрен процессор, содержащий схему обработки, выполненную с возможностью: (a) осуществления связи с первой точкой доступа с использованием главного ключа; (b) формирования первого временного ключа из главного ключа; и/или (c) осуществления связи со второй точкой доступа с использованием первого временного ключа. Главным ключом может быть второй временный ключ, используемый для защиты связи между первой точкой доступа и терминалом доступа. Схема обработки дополнительно может быть выполнена с возможностью инструктировать серверу аутентификации предоставлять другой главный ключ для связи со второй точкой доступа и прекращать использование первого временного ключа. В некоторых реализациях схема обработки может быть выполнена с возможностью (a) формировать второй временный ключ из первого временного ключа, используемого для связи между второй точкой доступа и терминалом доступа, и/или (b) инструктировать осуществление связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа. В другой реализации схема обработки также может быть выполнена с возможностью (a) формировать второй временный ключ из главного ключа; и/или (b) инструктировать осуществление связи с использованием второго временного ключа между третьей точкой доступа и терминалом доступа. В некоторых реализациях схема обработки может быть дополнительно выполнена с возможностью (a) сканировать точки доступа; (b) добавлять точки доступа в активный набор точек доступа по мере того, как они идентифицируются; и (c) устанавливать защищенный ключ с каждой точкой доступа, когда она добавлена в активный набор.

Краткое описание чертежей

Признаки, характер и преимущества настоящих аспектов могут стать более очевидными из изложенного ниже подробного описания, рассматриваемого вместе с чертежами, на которых одинаковые ссылочные позиции используются для обозначения соответствующих элементов.

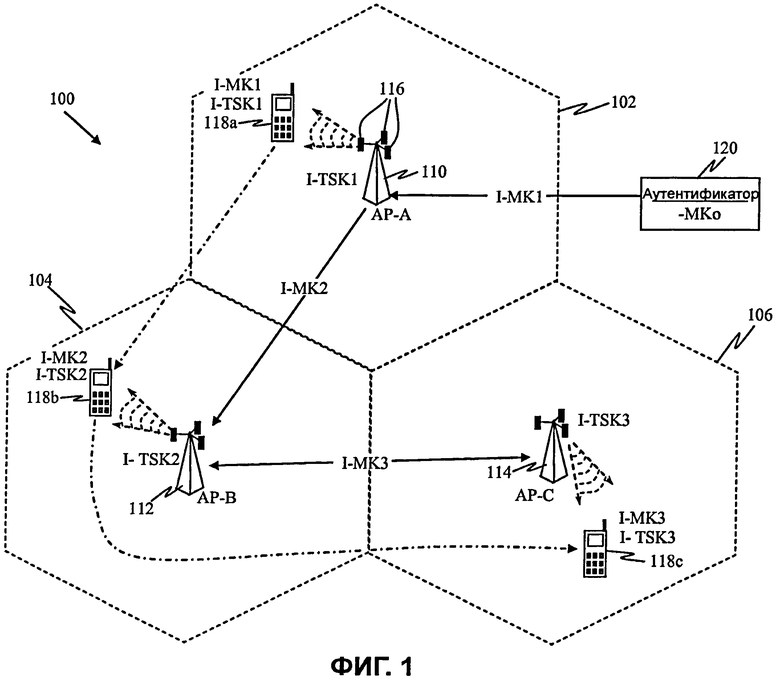

Фиг.1 иллюстрирует систему беспроводной связи с распределенным управлением ключами, которая упрощает передачу обслуживания защищенных сеансов связи с малой задержкой.

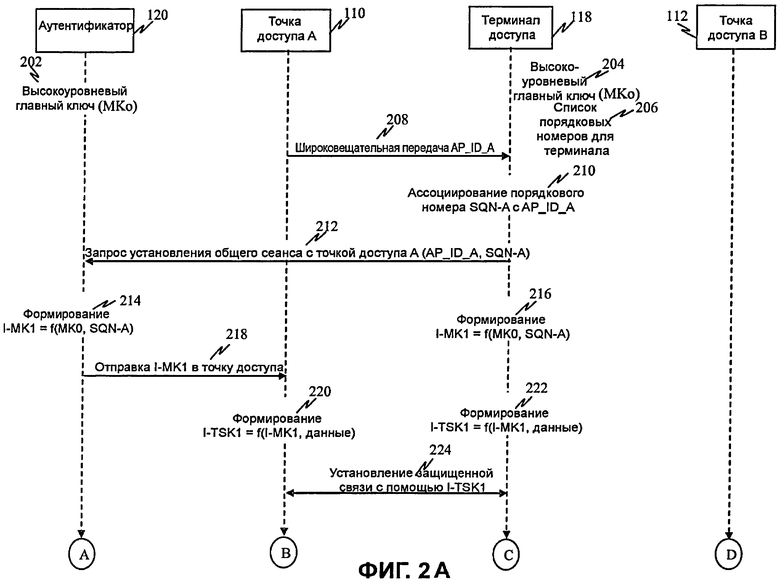

Фиг.2 (содержащая фиг.2A и 2B) - это блок-схема последовательности операций способа, иллюстрирующая работу системы беспроводной связи с распределенным управлением ключами, которая упрощает защищенную передачу обслуживания с малой задержкой.

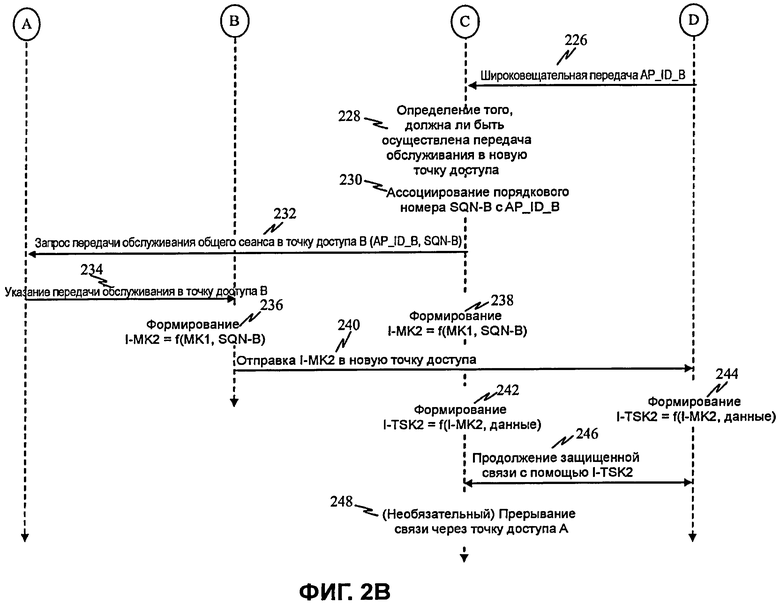

Фиг.3 иллюстрирует распределенную модель ключей безопасности, которая может быть использована при защите сеансов связи между терминалом доступа и новой точкой доступа в ходе и/или после передачи обслуживания.

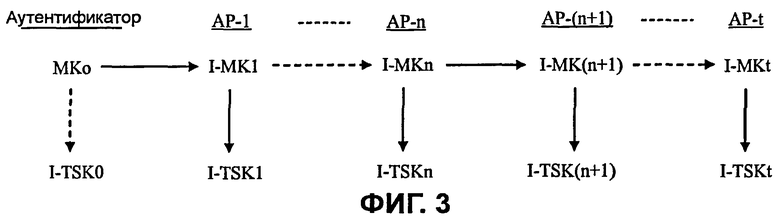

Фиг.4 иллюстрирует систему беспроводной связи с централизованным управлением ключами, которая упрощает защищенную передачу обслуживания с малой задержкой.

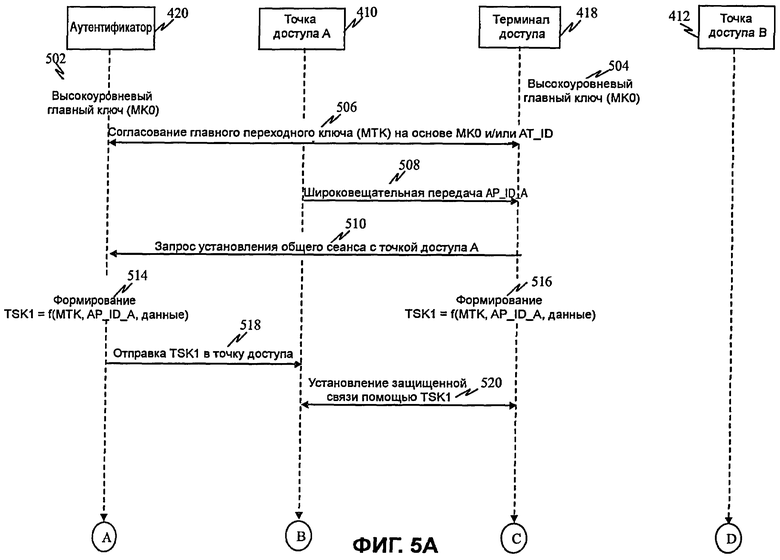

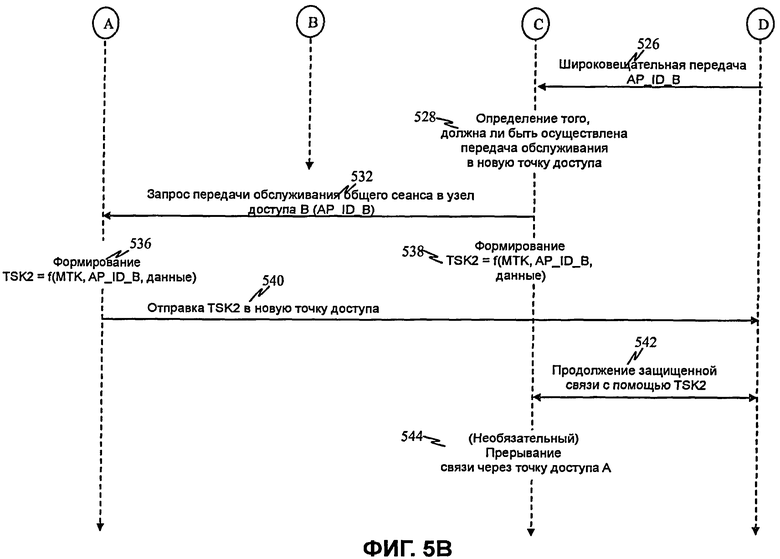

Фиг.5 (содержащая фиг.5A и 5B) - это блок-схема последовательности операций способа, иллюстрирующая работу системы беспроводной связи с централизованным управлением ключами, которая упрощает защищенную передачу обслуживания с малой задержкой.

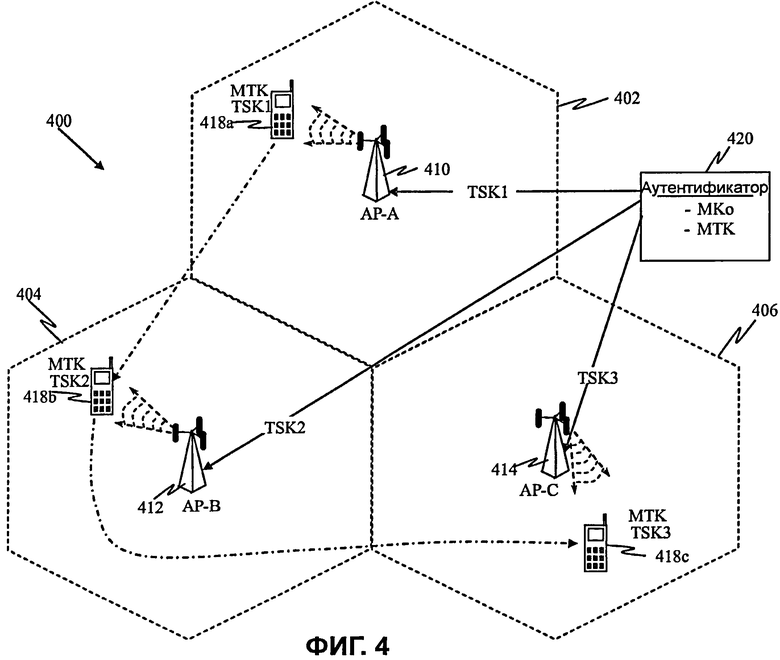

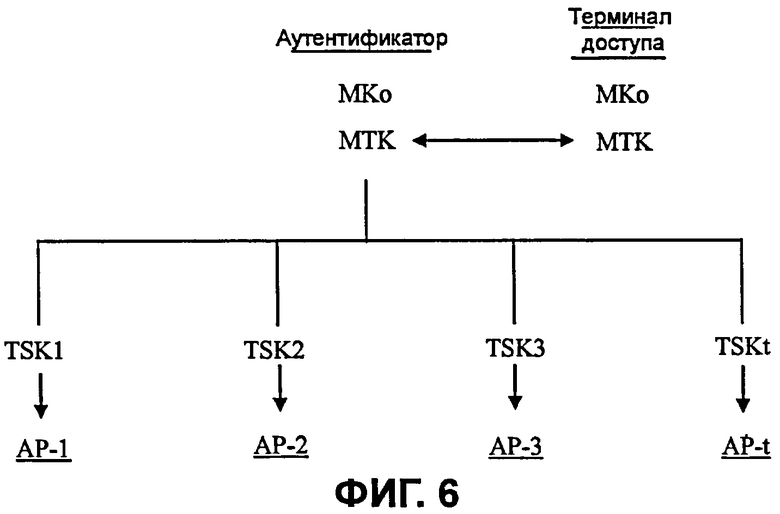

Фиг.6 иллюстрирует централизованную модель ключей безопасности, которая может быть использована при защите сеансов связи между терминалом доступа и новой точкой доступа в ходе и/или после передачи обслуживания.

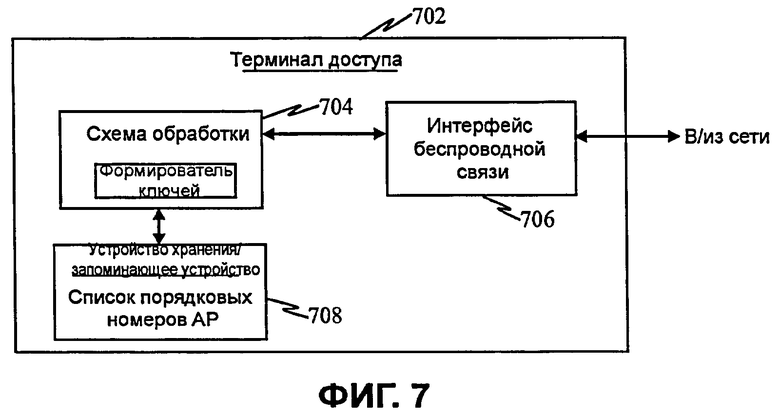

Фиг.7 - блок-схема, иллюстрирующая терминал доступа, выполненный с возможностью осуществлять передачу обслуживания защищенных сеансов связи с малой задержкой.

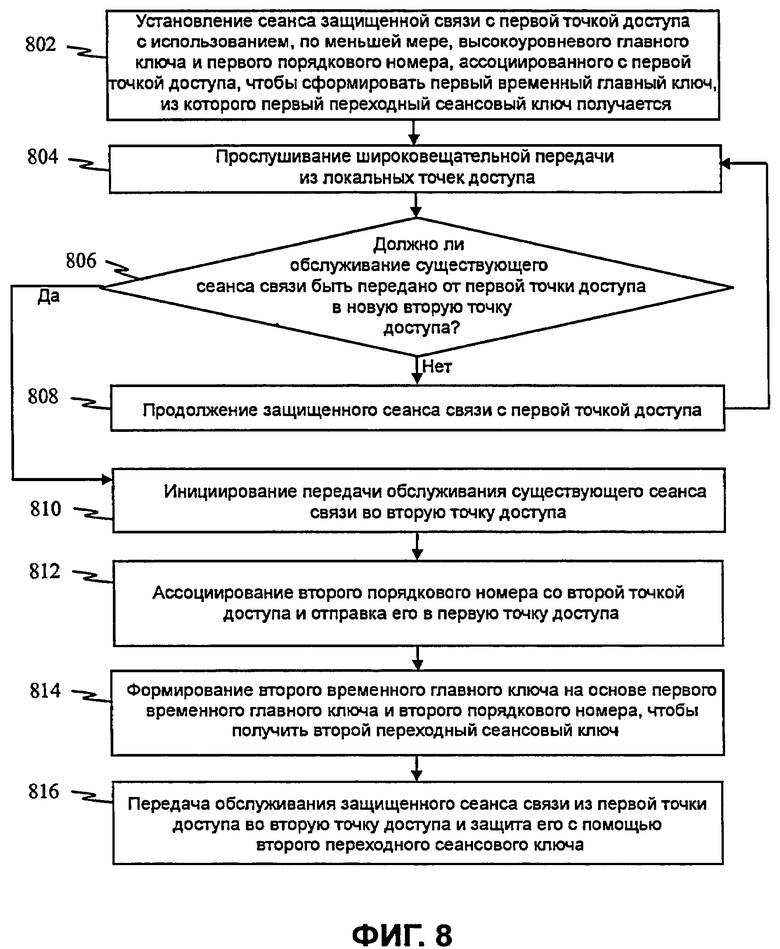

Фиг.8 - блок-схема последовательности операций, иллюстрирующая способ, работающий в терминале доступа, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа к новой точке доступа с использованием подхода распределенного управления ключами.

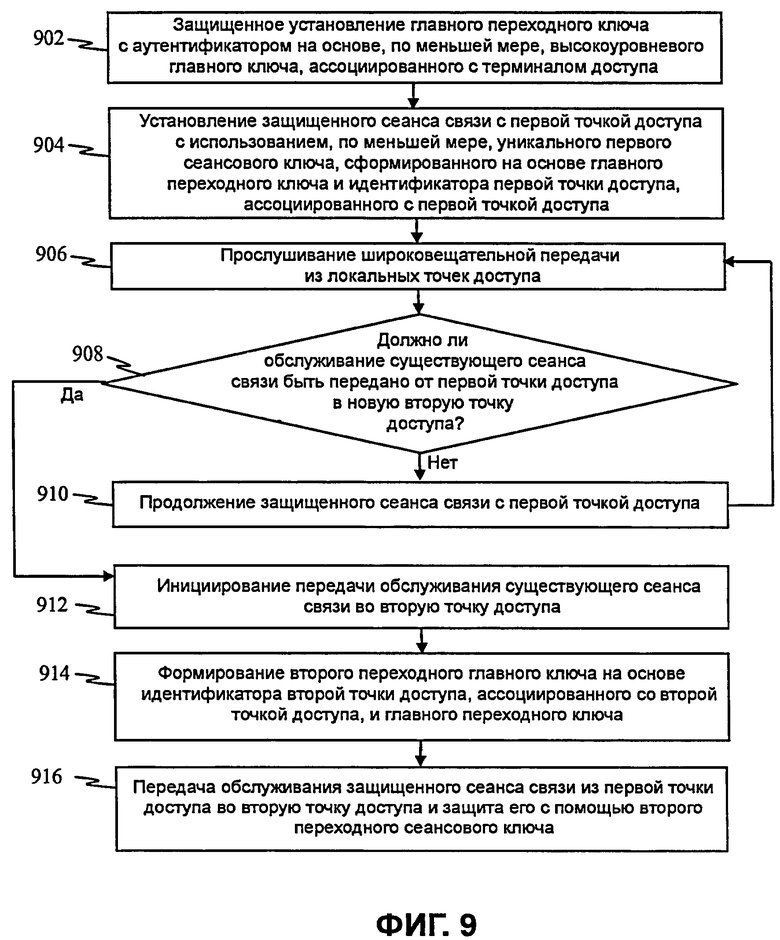

Фиг.9 - блок-схема последовательности операций, иллюстрирующая способ, работающий в терминале доступа, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа к новой точке доступа с использованием подхода централизованного управления ключами.

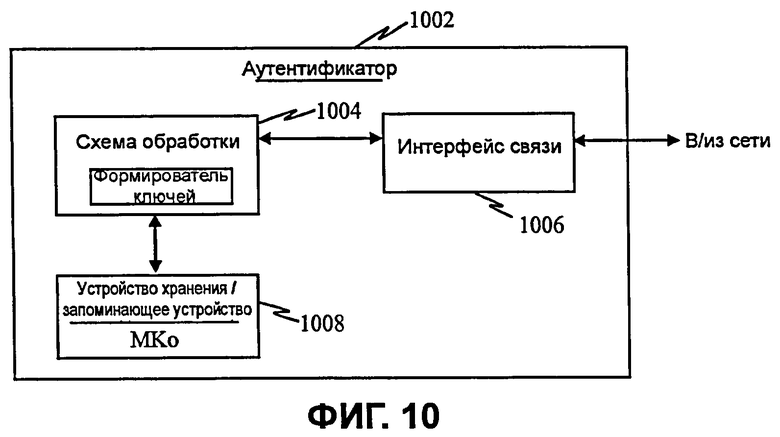

Фиг.10 - блок-схема, иллюстрирующая аутентификатор, выполненный с возможностью упрощать передачу обслуживания защищенных сеансов связи с малой задержкой.

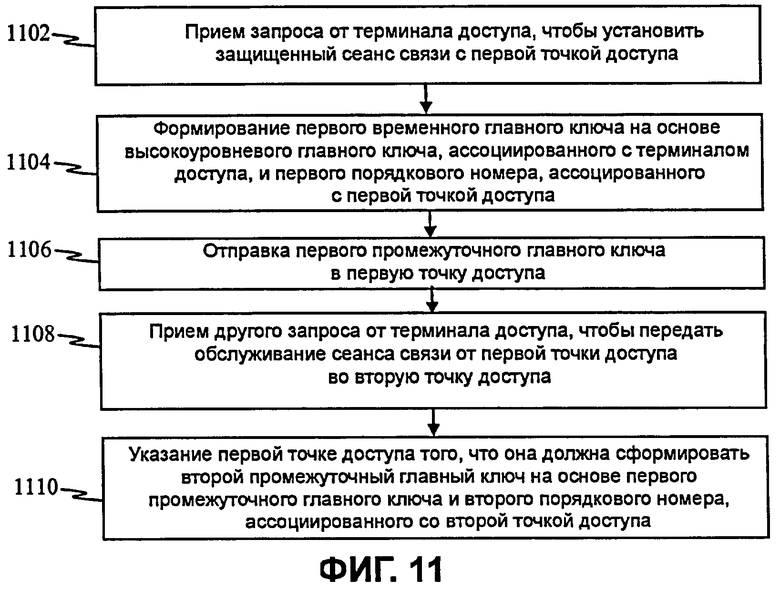

Фиг.11 - блок-схема последовательности операций, иллюстрирующая способ, работающий в аутентификаторе, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа к новой точке доступа с использованием подхода распределенного управления ключами.

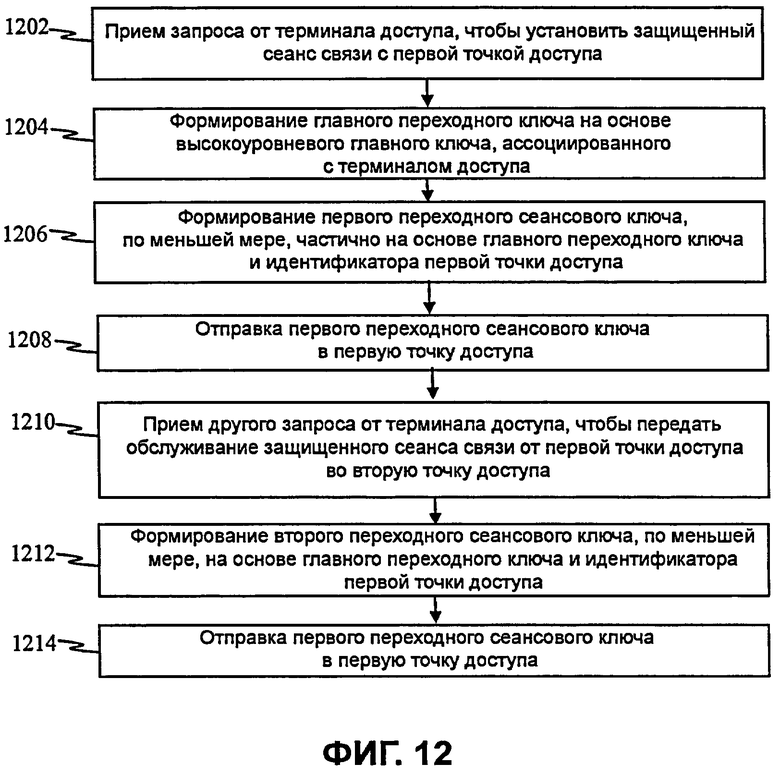

Фиг.12 - блок-схема последовательности операций, иллюстрирующая способ, работающий в аутентификаторе, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа к новой точке доступа с использованием подхода централизованного управления ключами.

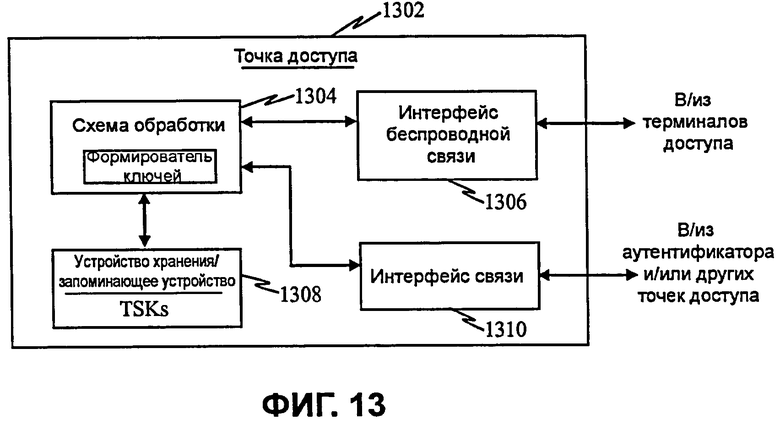

Фиг.13 - блок-схема, иллюстрирующая точку доступа, выполненную с возможностью упрощать передачу обслуживания защищенных сеансов связи с малой задержкой.

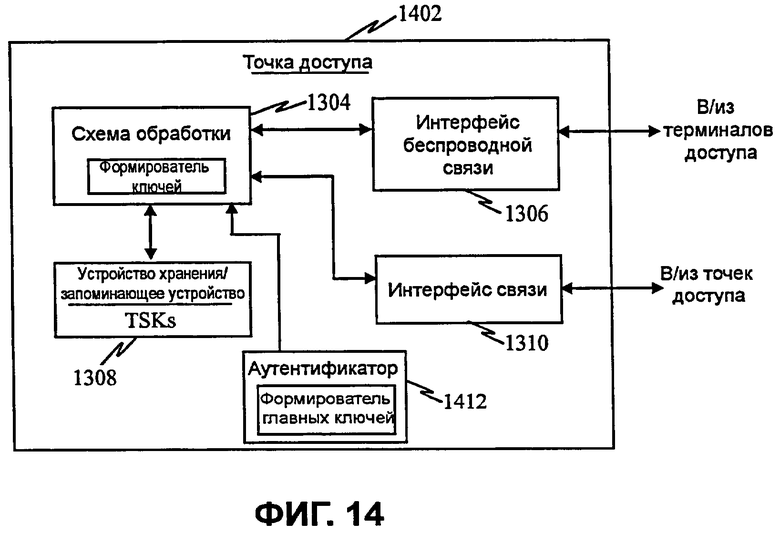

Фиг.14 - блок-схема, иллюстрирующая альтернативный вариант осуществления точки доступа, имеющий интегрированный аутентификатор.

Фиг.15 - блок-схема последовательности операций, иллюстрирующая способ, работающий в первой точке доступа, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа ко второй точке доступа с использованием подхода распределенного управления ключами.

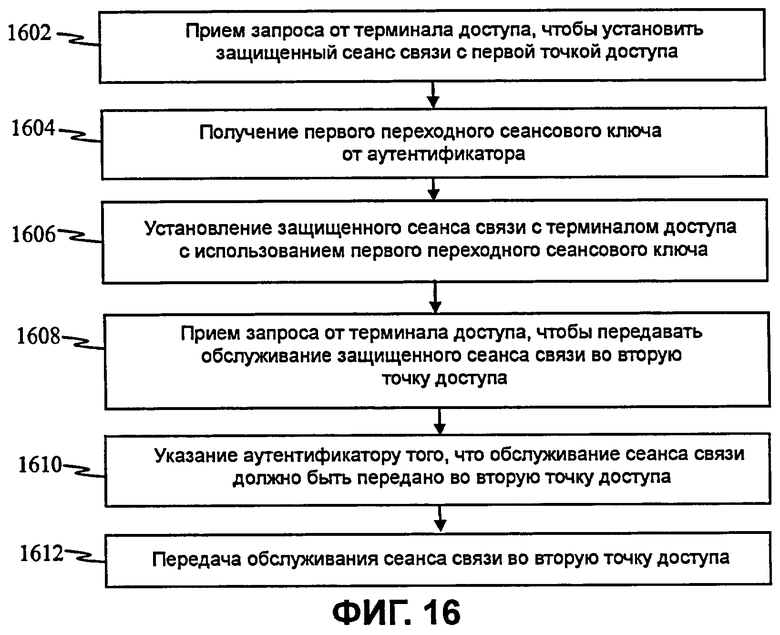

Фиг.16 - блок-схема последовательности операций, иллюстрирующая способ, работающий в первой точке доступа, чтобы упрощать передачу обслуживания защищенных сеансов связи от первой точки доступа ко второй точке доступа с использованием подхода централизованного управления ключами.

Фиг.17 - блок-схема последовательности операций, иллюстрирующая способ, работающий в терминале доступа, чтобы получать и/или устанавливать активный набор точек доступа.

Осуществление изобретения

В нижеследующем описании конкретные подробности представлены с тем, чтобы обеспечить полное понимание вариантов осуществления. Тем не менее, специалисты в данной области техники должны понимать, что варианты осуществления могут быть применены на практике без этих конкретных подробностей. Например, схемы могут быть показаны на блок-схемах так, чтобы не затруднять понимание вариантов осуществления необязательными подробностями. В других случаях широко распространенные схемы, структуры и методики могут быть показаны в подробностях, чтобы не затруднять понимание вариантов осуществления.

Кроме того, следует отметить, что варианты осуществления могут быть описаны как процесс, который обозначается блок-схемой последовательности операций способа, принципиальной схемой, структурной схемой или блок-схемой. Хотя блок-схема последовательности операций способа может описывать операции как последовательный процесс, многие операции могут выполняться параллельно или одновременно. Помимо этого, порядок операций может быть переопределен. Процесс завершается, когда его операции закончены. Процесс может соответствовать способу, функции, процедуре, вложенной процедуре, подпрограмме и т.д. Когда процесс соответствует функции, его завершение соответствует возврату функции в вызывающую функцию или главную функцию.

Кроме того, носитель хранения может представлять одно или более устройств для хранения данных, включая постоянное запоминающее устройство (ROM), оперативное запоминающее устройство (RAM), носители хранения на магнитных дисках, оптические носители хранения, устройства флэш-памяти и/или другие машиночитаемые носители для хранения информации. Термин "машиночитаемый носитель" включает в себя, но не только, переносные или стационарные устройства хранения, оптические устройства хранения, беспроводные каналы и различные другие носители, допускающие хранение, содержание в себе или перенос команд(ы) и/или данных.

Кроме того, варианты осуществления могут быть реализованы посредством аппаратных средств, программного обеспечения, микропрограммного обеспечения, промежуточного программного обеспечения, микрокода или любой комбинации вышеозначенного. В случае реализации в программном обеспечении, микропрограммном обеспечении, промежуточном программном обеспечении или микрокоде, программный код или сегменты кода для того, чтобы выполнять требуемые задачи, могут быть сохранены на машиночитаемом носителе, таком как носитель хранения или другое устройство(а) хранения. Процессор может выполнять требуемые задачи. Сегмент кода может представлять процедуру, функцию, подпрограмму, программу, стандартную процедуру, вложенную процедуру, модуль, комплект программного обеспечения, класс или любое сочетание инструкций, структур данных или операторов программы. Сегмент кода может быть связан с другим сегментом кода или аппаратной схемой посредством прохода и/или приема информации, данных, аргументов, параметров или содержимого памяти. Информация, аргументы, параметры, данные и т.д. могут быть переданы, переадресованы или пересланы посредством любого надлежащего средства, в том числе совместного использования памяти, передачи сообщений, эстафетной передачи данных, передачи по сети и т.д.

Один признак обеспечивает систему и способ для управления ключами между терминалом доступа (к примеру, мобильным терминалом, беспроводным пользовательским терминалом и т.д.) и одной или более точек доступа (к примеру, базовыми станциями и т.д.). В частности, предусмотрена схема для установления защищенной связи между терминалом доступа и точкой доступа без риска раскрытия главного ключа для терминала доступа. Этот подход извлекает временные ключи для передач обслуживания с малой задержкой между точкой доступа и терминалом доступа.

В одном аспекте предоставляется схема распределенного управления ключами, в которой текущая точка доступа формирует новый ключ безопасности, который используется посредством следующей точки доступа, с которой осуществляет связь терминал доступа. По мере того как терминал доступа перемещается от текущей точки доступа к новой точке доступа, текущая точка доступа формирует новый ключ безопасности на основе собственного ключа безопасности и уникального идентификатора для новой точки доступа. Новый ключ безопасности затем отправляется в новую точку доступа. Терминал доступа независимо формирует такой же ключ безопасности, с помощью которого он может защищенным образом осуществлять связь с новой точкой доступа.

В другом аспекте предусмотрена схема централизованного управления ключами, в которой аутентификатор хранит, формирует и распространяет новые ключи безопасности в точки доступа. По мере того как терминал доступа перемещается от текущей точки доступа к новой точке доступа, аутентификатор формирует новый ключ безопасности на основе главного ключа безопасности (ассоциированного с терминалом доступа) и уникального идентификатора для новой точки доступа. Новый ключ безопасности затем отправляется в новую точку доступа. Аутентификатор повторяет этот процесс по мере того, как терминал доступа переключается на другие точки доступа. Терминал доступа независимо формирует такой же ключ безопасности, с помощью которого он может защищенным образом осуществлять связь с новыми точками доступа.

Еще один признак предоставляет терминал доступа, который выполнен с возможностью устанавливать и/или хранить активный набор точек доступа, с которыми он может осуществлять связь. Вместо получения или согласования новых ключей, когда терминал доступа перемещается в новую точку доступа, активный набор точек доступа хранится посредством терминала доступа. Тем самым терминал доступа может одновременно или параллельно хранить или устанавливать ассоциации безопасности (к примеру, ключи) с множеством точек доступа в пределах сектора, области или региона. Заранее установленные ключи безопасности затем могут быть использованы терминалом доступа, чтобы осуществлять связь с точками доступа в своем активном наборе без необходимости повторного установления защищенной взаимосвязи. Эти ключи могут получаться способом централизованного или распределенного управления ключами.

Фиг.1 иллюстрирует систему беспроводной связи с распределенным управлением ключами, которая упрощает передачу обслуживания защищенных сеансов связи с малой задержкой. Система 100 беспроводной связи с множественным доступом может включать в себя несколько сот, к примеру, соты 102, 104 и 106. Каждая сота 102, 104 и 106 может включать в себя точку 110, 112 и 114 доступа, которая предоставляет покрытие для нескольких секторов в соте. Каждая точка 110, 112 и 114 доступа может включать в себя одну или более антенн 116, которые предоставляют сетевое покрытие для мобильных терминалов (к примеру, пользовательских терминалов) в нескольких секторах соты. Например, в соте 102 точка 110 доступа включает в себя группу антенн 116, где каждая антенна предоставляет сетевое покрытие собственному сектору в соте 102. Аналогично, в сотах 104 и 106 точки 112 и 114 доступа могут включать в себя группы антенн, где каждая антенна предоставляет сетевое покрытие собственному сектору в соте.

Точки 110, 112 и 114 доступа в рамках каждой соты 102, 104 и 106 могут предоставлять услуги сетевого подключения одному или более терминалов доступа. Например, по мере того как терминал 118 доступа перемещается между различными сотами 102, 104, 106, он может поддерживать связь с точками 110, 112 и 114 доступа. При использовании в данном документе передачи из точки доступа в терминал доступа упоминаются как прямая линия связи, или нисходящая линия связи, а передачи из терминала доступа в точку доступа упоминаются как обратная линия связи, или восходящая линия связи.

Аутентификатор 120 может служить для того, чтобы управлять работой точек 110, 112 и 114 доступа и/или аутентифицировать терминалы доступа. В некоторых вариантах применения аутентификатор 120 может хранить высокоуровневые главные ключи, уникально ассоциированные с терминалами доступа, которые обслуживаются посредством сети 100. Главные ключи (MK) могут храниться между аутентификатором 120 и терминалами доступа, которые он обслуживает. Например, первый высокоуровневый главный ключ MK известен аутентификатору 120 и терминалу 118 доступа и уникально ассоциирован с терминалом доступа. Если реализован расширяемый протокол аутентификации (EAP), этот высокоуровневый главный ключ (MK) зачастую упоминается как главный сеансовый ключ (MSK). Следует понимать, что каждый раз, когда используется термин "главный ключ", он может включать в себя эти реализации MSK для EAP.

В различных вариантах применения аутентификатор 120 может быть частью сетевого контроллера, контроллера базовой станции или контроллера точки доступа, который является удаленным или отдельным от точек 110, 112 и 114 доступа, или он может совместно размещаться с одной из точек доступа.

В некоторых аспектах терминал доступа может поддерживать связь с одним или более секторов одной или более сот. Это может быть сделано для того, чтобы обеспечить передачу обслуживания между различными секторами или сотами по мере того, как терминал доступа перемещается или передвигается, для надлежащего управления пропускной способностью и/или по другим причинам.

При использовании в данном документе точкой доступа может быть стационарная станция, используемая для связи с терминалами доступа, и она также может упоминаться как и включать в себя часть или всю функциональность базовой станции, узла B или какого-либо другого термина. Терминал доступа может также упоминаться как и включать в себя часть или всю функциональность абонентского оборудования (UE), устройства беспроводной связи, терминала, мобильного терминала, мобильной станции или какого-либо другого термина.

Методы передачи, описываемые в данном документе, также могут быть использованы для различных систем беспроводной связи, таких как CDMA-система, TDMA-система, FDMA-система, система множественного доступа с ортогональным частотным разделением (OFDMA), система FDMA с одной несущей (SC-FDMA) и т.д. OFDMA-система использует мультиплексирование с ортогональным частотным разделением (OFDM), которая является методом модуляции, который разделяет общую ширину полосы системы на несколько (K) ортогональных поднесущих. Эти поднесущие также называются тонами, элементами разрешения и т.д. В OFDM каждая поднесущая может быть независимо модулирована данными. SC-FDMA-система может использовать FDMA с перемежением (IFDMA), чтобы передавать поднесущие, которые распределены по ширине полосы системы, локализованный FDMA (LFDMA), чтобы передавать в блоке соседних поднесущих, или улучшенный FDMA (EFDMA), чтобы передавать в нескольких блоках соседних поднесущих. В общем, символы модуляции передаются в частотной области при OFDM и во временной области при SC-FDMA.

Некоторые из примеров, описанных в данном документе, ссылаются на расширяемый протокол аутентификации (EAP), который предоставляет парный главный ключ MK в точке доступа и терминале доступа. EAP-аутентификация может осуществляться между терминалом доступа и сервером аутентификации (к примеру, в сетевом контроллере, AAA-сервере и т.д.) через точку доступа, выступающую в качестве аутентификатора; сам аутентификатор может выступать в качестве сервера аутентификации в некоторых случаях. В некоторых случаях аутентификатор может размещаться совместно с одной или более точек доступа.

Переходный сеансовый ключ (TSK) устанавливается и хранится между точкой доступа и терминалом доступа. TSK может быть вычислен (к примеру, на основе главного ключа MK, или MSK для приложений EAP), чтобы защищать связь между терминалом доступа и точкой доступа. Например, TSK может быть вычислен следующим образом: TSKn = PRF (MKn, Data), где PRF - псевдослучайная функция, такая как HMAC-SHA-256 или AES-128-CMAC, или другая функция извлечения ключей, а Data могут быть параметрами, такими как идентификатор точки доступа (AP_ID), идентификатор терминала доступа (AT_ID), случайное число, сгенерированное какой-либо стороной, или даже статическая строка. Параметры Data могут быть известны согласно структуре системы или могут передаваться в ходе сеанса. При этом подходе динамические переменные не используются в извлечении TSK, и, следовательно, обмен ключами не требуется помимо EAP или повторной аутентификации EAP для TSK.

Зачастую сеанс связи между точкой доступа и терминалом доступа использует некоторый тип шифрования для того, чтобы защищать данные в ходе передачи, к примеру, с помощью схемы шифрования ключей. Тем не менее, в ходе передачи обслуживания связи от текущей точки доступа новой точке доступа существует проблема в отношении того, как продолжать защищенную связь с новой точкой доступа без компрометации сеанса связи посредством передачи ключа между точками доступа или других значений формирования шифрования по радиоинтерфейсу. Поскольку новый переходный сеансовый ключ (TSK) должен быть установлен с новой точкой доступа, новый главный ключ (MK) сначала должен быть установлен между новой точкой доступа и терминалом доступа. Дополнительно, должно быть предпочтительным исключать совместное использование сеансовых ключей между точками доступа, поскольку это вносит уязвимость, когда компрометация точки доступа приводит к компрометации точек доступа, которые вовлечены в совместное использование ключей со скомпрометированной точкой доступа. Тем не менее, согласование нового переходного сеансового ключа в критическом пути передачи обслуживания повышает задержку передачи обслуживания. Следовательно, желательно предоставлять защищенный сеансовый ключ с малой задержкой для каждой пары точки доступа и терминала доступа.

Согласно одному признаку, предусмотрена схема распределенного управления ключами, в которой текущая точка доступа формирует промежуточный главный сеансовый ключ (I-MK), который используется посредством следующей точки доступа, чтобы обмениваться данными с мобильным терминалом после передачи обслуживания. Например, терминал 118a доступа может защищать связь с текущей точкой 110 доступа с помощью защищенного первого промежуточного главного ключа I-MK1. Первый промежуточный главный ключ I-MK1, возможно, базируется на высокоуровневом главном ключе MK0 (известном аутентификатору 120 и терминалу 118 доступа, который уникально ассоциирован с терминалом 118 доступа). Когда терминал 118b доступа переходит в другой сектор или соту, его обслуживание сеанса связи может быть передано в новую точку 112 доступа. Чтобы защитить связь между терминалом 118b доступа и новой точкой 112 доступа сразу после передачи обслуживания, текущая точка 110 доступа формирует второй промежуточный главный ключ I-MK2 на основе своего защищенного первого промежуточного главного ключа I-MK1 и предоставляет этот новый главный ключ I-MK2 новой точке 112 доступа. Новая точка 112 доступа затем использует второй высокоуровневый главный ключ I-MK2 для своего сеанса связи с терминалом 118b доступа. Второй промежуточный главный ключ I-MK2 может быть использован в течение длительного периода времени или до тех пор, пока другой промежуточный главный ключ не будет получен, чтобы защитить сеансы связи. Хотя второй промежуточный главный ключ I-MK2 может быть сформирован на основе первого промежуточного главного ключа I-MK1, он не является высокоуровневым главным ключом. Таким образом, высокоуровневый главный ключ MK0, ассоциированный с терминалом 118 доступа, не передается ни по радиоинтерфейсу, ни по проводной линии связи. После того как промежуточный главный ключ установлен между точкой доступа и терминалом доступа, он может быть использован для того, чтобы извлечь промежуточный переходный сеансовый ключ (I-TSK).

Фиг.2 (фиг.2A и 2B) - это блок-схема последовательности операций способа, иллюстрирующая работу системы беспроводной связи с распределенным управлением ключами, которая упрощает защищенную передачу обслуживания с малой задержкой. В этом примере аутентификатор 120, точка доступа A 110, терминал 118 доступа и точка доступа B 112 по фиг.1 используются для целей иллюстрации. Аутентификатор 120 и терминал 118 доступа могут сохранять высокоуровневый главный ключ MK0 202 и 204, уникально ассоциированный с терминалом 118 доступа. Терминал 118 доступа также может хранить список 206 порядковых номеров, используемых для ассоциирования точки доступа с уникальным порядковым номером.

Терминал 118 доступа может прослушивать широковещательную передачу, идентифицируя локальные точки 208 доступа. В одном примере терминал доступа может выбрать точку доступа A 110 на основе интенсивности ее сигнала в сравнении со всеми другими близлежащими точками доступа. Терминал 118 доступа ассоциирует идентификатор точки доступа AP_ID_A для точки доступа A 110 с уникальным порядковым номером SQN-A. Терминал 118 доступа далее запрашивает линию связи с точкой доступа A 110 с помощью идентификатора AP_ID_A и SQN-A 212. И аутентификатор 120, и терминал 118 доступа может независимо формировать промежуточный главный ключ I-MK1, по меньшей мере, частично на основе высокоуровневого главного ключа MK0 и назначенного порядкового номера SQN-A 214 и 216. Отметим, что поскольку в модели распределенного управления ключами каждый I-MKn основан на различном предшествующем I-MK(n-1), порядковый номер SQN-A не должен быть уникальным для извлечений всех I-MK. Аутентификатор 120 далее отправляет свой промежуточный главный ключ I-MK1 в точку доступа A 218. Точка доступа A 110 и терминал 118 доступа далее формируют промежуточный переходный сеансовый ключ (I-TSK1) как функцию от промежуточного главного ключа I-MK1 и (возможно) других данных 220 и 222. Например, в некоторых реализациях эти другие данные могут включать в себя случайное число, сформированное и/или предоставленное посредством терминала 118 доступа и/или текущей точки доступа A 110. По существу, протокол может быть реализован между точкой доступа и/или терминалом доступа, чтобы извлекать, формировать и/или обмениваться этим случайным числом до (или параллельно с) извлечения I-TSK1.. После этого может устанавливаться защищенная связь между точкой доступа A 110 и терминалом 118 доступа с помощью сеансового ключа I-TSK1 224.

Терминал 118 доступа может продолжать прослушивать широковещательную передачу исходя из локальных терминалов 226 доступа, чтобы определять то, должна ли быть осуществлена передача обслуживания с новой точкой доступа B 228. Тем самым, когда терминал 118 доступа переходит или перемещается в другой сектор или соту, либо более сильный сигнал обнаруживается из другой точки доступа, передача обслуживания в новую точку доступа может быть желательной. Если передача обслуживания из текущей точки доступа A 110 в новую точку 112 доступа выбрана посредством терминала 118 доступа, он ассоциирует порядковый номер SQN-B с новым идентификатором точки доступа AP_ID_B 230. Тем самым порядковый номер SQN-B, ассоциированный с новой точкой доступа B 112, является следующим после порядкового номера SQN-A, ассоциированного с текущей точкой доступа A 110. Использование этих порядковых номеров позволяет текущей точке доступа A 110 и терминалу 118 доступа независимо или по отдельности формировать новый промежуточный главный ключ I-MK2.

Терминал 118 доступа затем запрашивает передачу обслуживания сеанса связи в новую точку доступа B 112 с помощью идентификатора AP_ID_B и SQN-B 232. В некоторых реализациях аутентификатор 120 может отвечать на запрос на передачу обслуживания посредством отправки сообщения 234 в текущую точку доступа A 110, указывающего то, что обслуживание текущего сеанса связи передается в новую точку доступа B 112. И текущая точка доступа A 110, и терминал 118 доступа могут независимо формировать новый промежуточный главный ключ I-MK2, по меньшей мере, частично на основе текущего промежуточного главного ключа I-MK1 и порядкового номера SQN-B, ассоциированного с новой точкой доступа B 236 и 238. Текущая точка 110 доступа затем отправляет промежуточный главный ключ I-MK2 в новую точку доступа B 240.

Новая точка доступа B 112 и терминал 118 доступа далее формируют новый промежуточный переходный сеансовый ключ (I-TSK2) как функцию от нового промежуточного главного ключа I-MK2 и (возможно) других данных 242 и 244. Например, в некоторых реализациях эти другие данные могут включать в себя случайное число, сформированное и/или предоставленное посредством терминала 118 доступа, текущей точки доступа A 110 и/или новой точки доступа B 112. По существу, протокол может быть реализован между точками доступа и/или терминалом доступа, чтобы извлекать, формировать и/или обмениваться таким случайным числом до (или параллельно с) извлечения I-TSK2. Защищенный сеанс связи далее может продолжиться между точкой доступа B 112 и терминалом 118 доступа с помощью нового промежуточного сеансового ключа I-TSK2 246. Затем связь между терминалом 118 доступа и точкой доступа A 110 завершается (248).

Процесс защищенной передачи обслуживания сеанса связи от одной точки доступа в другую может быть повторен несколько раз. Например, на Фиг.1 терминал 118 доступа может переходить или перемещаться из текущей соты 104 в новую соту 106 и выполнять поиск, чтобы передать обслуживание от текущей точки доступа B 112 в новую точку доступа C 114. Терминал 118 доступа ассоциирует порядковый номер SQN-C с новой точкой доступа C 114 и предоставляет SQN-C в текущую точку доступа B 112. Текущая точка доступа B 112 после этого формирует новый промежуточный главный ключ I-MK3 на основе текущего промежуточного главного ключа I-MK2 и SQN-C и отправляет новый промежуточный главный ключ I-MK3 в новую точку доступа C 114. Терминал 118 доступа может независимо сформировать собственную версию нового промежуточного главного ключа I-MK3. Терминал 118 доступа и новая точка доступа C 114 затем могут сформировать новый промежуточный переходный сеансовый ключ I-TSK3, который может быть использован для того, чтобы продолжить сеанс защищенной связи между ними.

Фиг.3 иллюстрирует распределенную модель ключей безопасности, которая может быть использована при защите сеансов связи между терминалом доступа и новой точкой доступа в ходе и/или после передачи обслуживания. Когда новый терминал доступа хочет подключиться к новой точке доступа, текущая точка доступа APn формирует новый промежуточный главный ключ I-MK(n+1) для новой точки доступа AP(n+1). Согласно одному аспекту новый промежуточный главный ключ I-MK(n+1) может быть сформирован как функция от текущего промежуточного главного ключа I-MKn и возможно других параметров, таких как идентификатор новой точки доступа (AP_ID), идентификатор терминала доступа (AT-ID), случайное число, сформированное посредством какой-либо стороны, порядковый номер SQN-n, предоставленный посредством терминала доступа, и/или даже статическая строка. Новая точка доступа AP(n+1) и терминал доступа далее могут использовать новый промежуточный главный ключ I-MK(n+1) для того, чтобы сформировать и/или согласовать переходный сеансовый ключ, который используется для защиты связи между ними. После повторного создания ключей терминал доступа прекращает использование своих предыдущих ключей I-MKn и I-TSKn.

Новый промежуточный главный ключ I-MK(n+1) может быть использован точно как высокоуровневый главный ключ между новой точкой доступа AP(n+1) и терминалом доступа, но не ограничен конкретной парой точки доступа и терминала доступа. Новый промежуточный главный ключ I-MK(n+1) может быть использован сразу после передачи обслуживания сеанса связи. Это обеспечивает передачу обслуживания с малой задержкой для существующего сеанса связи при защите этого сеанса связи. В различных реализациях новый промежуточный главный ключ I-MK(n+1) может быть использован в течение короткого времени после передачи обслуживания или может быть использован неограниченно для защиты связи между терминалом доступа и новой точкой доступа AP(n+1). В некоторых вариантах применения аутентификация или повторная аутентификация EAP терминала доступа через точку доступа впоследствии может быть выполнена для того, чтобы уменьшать потенциал компрометации сеанса связи. Альтернативно, новый промежуточный главный ключ I-MK(n+1) может действовать как высокоуровневый главный ключ (в новой точке доступа AP(n+1)) и служить для того, чтобы формировать дополнительные временные главные ключи для других точек доступа, если дополнительная передача обслуживания для сеанса связи требуется. Следовательно, может не быть различия между тем, как промежуточный главный ключ I-MK и высокоуровневый главный ключ MK используются для защиты связи.

В подходе предшествующего уровня техники тот же высокоуровневый главный ключ (MK0) для терминала доступа может быть совместно использован между всеми точками доступа для защиты сеансов связи с терминалом доступа. Если высокоуровневый главный ключ MK0 скомпрометирован в любой из точек доступа, он скомпрометирует все сеансы связи между терминалом доступа и всеми остальными точками доступа. Преимущество использования промежуточных главных ключей I-MK состоит в том, что если один промежуточный главный ключ I-MKn скомпрометирован в точке доступа, промежуточные главные ключи для других точек доступа I-MK1,..., I-MKn-1 или MK0 не компрометируются. Это обусловлено тем, что каждый промежуточный главный ключ является уникальным для конкретной пары терминала доступа и точки доступа.

При использовании на фиг.1-3 и в описании в данном документе промежуточные главные ключи (I-MK) и промежуточные переходные сеансовые ключи (I-TSK) также могут упоминаться как временные ключи, поскольку они являются специальными для конкретной пары «точка доступа/терминал доступа» и/или они используются только в течение ограниченного периода времени после того, как обслуживание сеанса связи передано. В некоторых реализациях эти временные ключи также могут быть использованы в течение продолжительного периода времени до тех пор, пока обслуживание сеанса связи не будет передано в другую точку доступа или сеанс связи не будет завершен.

Фиг.4 иллюстрирует систему беспроводной связи с централизованным управлением ключами, которая упрощает защищенную передачу обслуживания с малой задержкой. В отличие от подхода распределенного управления ключами, описанного на фиг.1, 2 и 3, управление ключами выполняется посредством централизованного объекта. Система 400 беспроводной связи с множественным доступом может включать в себя несколько сот, к примеру, соты 402, 404 и 406. Каждая сота 402, 404 и 406 может включать в себя точку 410, 412 и 414 доступа, которая предоставляет покрытие для нескольких секторов в соте. Точки 410, 412 и 414 доступа в рамках каждой соты 402, 404 и 406 могут предоставлять услуги сетевого подключения одному или более терминалов доступа. Например, по мере того как терминал 418 доступа перемещается между различными сотами 402, 404, 406, он может поддерживать связь с точками 410, 412 и 414 доступа. Аутентификатор 420 может служить для того, чтобы управлять работой точек 410, 412 и 414 доступа и/или управлять аутентификацией ключами для терминалов доступа. В некоторых вариантах применения аутентификатор 420 может хранить высокоуровневые главные ключи, ассоциированные с терминалами доступа, которые обслуживаются посредством сети 400. Например, первый высокоуровневый главный ключ MK0 известен аутентификатору 420 и терминалу 418 доступа и уникально ассоциирован с терминалом 418 доступа. В различных вариантах применения аутентификатор 420 может быть частью сетевого контроллера, который является удаленным или отдельным от точек 410, 412 и 414 доступа, или он может совместно размещаться с одной из точек доступа.. Каждый терминал доступа может поддерживать связь с двумя или более секторами одной или более сот. Это может обеспечить передачу обслуживания сеансов связи между различными секторами или сотами по мере того, как терминал 418 доступа перемещается или передвигается, для надлежащего управления пропускной способностью и/или по другим причинам.

Чтобы защищенным образом передавать обслуживание сеанса связи от первой точки доступа во вторую точку доступа, аутентификатор 420 выполнен с возможностью согласовывать главный переходный ключ (MTK) с терминалом 418 доступа. Например, когда сеанс связи первоначально установлен, аутентификатор 420 и терминал 418 доступа могут использовать высокоуровневый главный ключ MK0 для того, чтобы установить главный переходный ключ (MTK). Аутентификатор 420 затем может сформировать переходные сеансовые ключи (TSK) для всех точек 410, 412 и 414 доступа на основе (по меньшей мере, частично) главного переходного ключа (MTK), идентификатора терминала доступа (AT_ID) и/или идентификатора точки доступа (AP_ID). Переходные сеансовые ключи (TSK) могут быть сформированы и/или распространены посредством аутентификатора 420 все одновременно или по мере того, как они требуются для передачи обслуживания сеанса в новую точку доступа. Терминал 418 доступа аналогично может формировать новый переходный сеансовый ключ каждый раз, когда он передает обслуживание сеанса новой точке доступа.

Фиг.5 (фиг.5A и 5B) - это блок-схема последовательности операций способа, иллюстрирующая работу системы беспроводной связи с централизованным управлением ключами, которая упрощает защищенную передачу обслуживания с малой задержкой. В этом примере аутентификатор 420, точка доступа A 410, терминал 418 доступа и точка доступа B 412 по фиг.4 используются для целей иллюстрации. Аутентификатор 420 и терминал 418 доступа каждый могут сохранять высокоуровневый главный ключ MK0 502 и 504, уникально ассоциированный с терминалом 418 доступа. Аутентификатор 420 и терминал 418 доступа также согласуют главный переходный ключ (MTK) (и возможно MTK-идентификатор MTK_ID) через трехсторонний обмен ключами. MTK может быть основан (по меньшей мере, частично) на высокоуровневом главном ключе MK0 и/или идентификаторе терминала доступа (AT_ID) 506. MTK может защищенным образом поддерживаться аутентификатором 420 и терминалом 418 доступа.

В некоторых реализациях извлечение MTK также может включать в себя случайное число, сформированное и/или предоставленное посредством терминала 418 доступа и/или аутентификатора 420. По существу, протокол может быть реализован между аутентификатором 420 и/или терминалом 418 доступа, чтобы извлекать, формировать и/или обмениваться таким случайным числом до (или параллельно с) извлечения MTK.

Терминал 418 доступа может прослушивать широковещательную передачу, идентифицируя локальные точки 508 доступа. В одном примере терминал 418 доступа может выбрать точку доступа A 410 на основе интенсивности ее сигнала в сравнении со всеми другими близлежащими точками доступа. Терминал 418 доступа запрашивает установление сеанса связи с точкой доступа A 410 с использованием идентификатора AP_ID_A 510. И аутентификатор 420, и терминал 418 доступа могут независимо формировать переходный сеансовый ключ TSK1, по меньшей мере, частично на основе главного переходного ключа MTK и возможно идентификатора точки доступа AP_ID_A, идентификатора терминала доступа (AT_ID) и/или других данных 514 и 516. Переходный сеансовый ключ TSKn может быть сформирован с помощью псевдослучайной функции (PRF) или другой надлежащей функции извлечения ключей. Поскольку переходные сеансовые ключи TSK формируются с помощью общего MTK, по меньшей мере, AP_ID или данные, используемые при извлечении TSK, должны быть уникальными для конкретной пары точки доступа и терминала доступа. Аутентификатор 420 далее отправляет переходный сеансовый ключ TSK1 в точку доступа A 518. Сеанс связи после этого может быть защищенно установлен между точкой доступа A 410 и терминалом 418 доступа с помощью сеансового ключа TSK1 520.

В некоторых реализациях извлечение TSK также может включать в себя дополнительные данные, такие как случайное число, сформированное и/или предоставленное посредством терминала 418 доступа и/или аутентификатора 420. По существу, протокол может быть реализован между аутентификатором 420, точкой 410 доступа и/или терминалом 418 доступа, чтобы извлекать, формировать и/или обмениваться таким случайным числом до (или параллельно с) извлечения TSK.

Терминал 418 доступа может продолжать прослушивать широковещательную передачу исходя из локальных терминалов доступа 526, чтобы определять то, должна ли быть осуществлена передача обслуживания с новой точкой доступа B 528. Тем самым, когда терминал 418 доступа переходит или перемещается в другой сектор или соту либо более сильный сигнал обнаруживается из другой точки доступа, передача обслуживания в новую точку доступа B 412 может быть желательной. Если передача обслуживания из текущей точки доступа A 410 в новую точку доступа B 412 определена посредством терминала 418 доступа, он запрашивает передачу обслуживания сеанса связи в новую точку доступа B 412 с помощью идентификатора точки доступа AP_ID_B 532. И аутентификатор 420, и терминал 418 доступа могут независимо формировать новый переходный сеансовый ключ TSK2, по меньшей мере, частично на основе текущего главного переходного ключа MTK и/или идентификатора точки доступа AP_ID_B 536 и 538. Аутентификатор 420 далее отправляет переходный сеансовый ключ TSK2 в точку доступа B 540. Защищенный сеанс связи далее может продолжиться между точкой доступа B 412 и терминалом 418 доступа с помощью нового временного сеансового ключа TSK2 542. Затем связь между терминалом 418 доступа и точкой доступа A 410 завершается (544).

Процесс защищенной передачи обслуживания сеанса связи от одной точки доступа в другую может быть повторен несколько раз. Например, на Фиг.4 терминал 418 доступа может переходить или перемещаться из текущей соты 404 в новую соту 406 и выполнять поиск, чтобы передать обслуживание от текущей точки доступа B 412 в новую точку доступа C 414. Терминал 418 доступа может запросить передачу обслуживания в новую точку доступа, ассоциативно связанную с идентификатором точки доступа AP_ID_C. Аутентификатор 420 далее формирует новый переходный сеансовый ключ TSK3 на основе (по меньшей мере, частично) главного переходного ключа MTK и отправляет переходный сеансовый ключ TSK3 в точку доступа C 414. Терминал 118 доступа может независимо сформировать собственную версию нового переходного сеансового ключа TSK3.

Терминал 418 доступа и новая точка доступа C 414 после этого могут использовать новый переходный сеансовый ключ TSK3 для того, чтобы продолжить защищенный сеанс связи между собой.

Фиг.6 иллюстрирует централизованную модель ключей безопасности, которая может быть использована при защите сеансов связи между терминалом доступа и новой точкой доступа в ходе и/или после передачи обслуживания. В этой централизованной модели аутентификатор (к примеру, сетевой контроллер, сервер аутентификации и т.д.) и терминал доступа согласуют главный переходный ключ (MTK) на основе (по меньшей мере, частично) высокоуровневого главного ключа MK0, уникально ассоциативно связанного с терминалом доступа. Аутентификатор формирует, администрирует и/или распределяет переходные сеансовые ключи в каждую точку доступа. Поскольку переходный сеансовый ключ MTK согласуется только один раз (к примеру, когда терминал доступа и аутентификатор сначала инициируют обмен данными), это ускоряет процесс формирования сеансовых ключей. Также, даже если переходный сеансовый ключ MTK скомпрометирован, он не компрометирует высокоуровневый главный ключ MK0. Более того, поскольку ни высокоуровневый главный ключ MK0, ни главный переходный ключ MTK не распределяются в точки доступа (к примеру, только переходные сеансовые ключи распределяются), это снижает риск компрометации защиты, если точка доступа скомпрометирована.

Это централизованное управление ключами предоставляет передачу обслуживания с малой задержкой, поскольку сеансовые ключи формируются и предоставляются посредством аутентификатора при защите сеансов связи, поскольку ни высокоуровневый главный ключ MK0, ни главный переходный ключ MTK не распределяются точкам доступа.

В различных реализациях новый переходный сеансовый ключ TSKt может быть использован в течение короткого времени после передачи обслуживания или он может быть использован неограниченно для защиты связи между терминалом доступа и новой точкой доступа AP-t. В некоторых вариантах применения аутентификация или повторная аутентификация EAP терминала доступа через точку доступа впоследствии может быть выполнена (к примеру, чтобы обновить MTK) для снижения возможности компрометации сеанса связи.

При использовании на фиг.4-6 и в описании в данном документе главный переходный ключ (MTK) и переходные сеансовые ключи (TSK) также могут упоминаться как временные ключи, поскольку они являются специальными для конкретной пары «точка доступа/терминал доступа». MTK используется между аутентификатором (который также может быть точкой доступа) и терминалом доступа. TSK используется между точкой доступа и терминалом доступа. В некоторых реализациях эти временные ключи также могут быть использованы в течение продолжительного периода времени (до тех пор, пока защищенный ключ не будет согласован между терминалом доступа и точкой доступа) или в течение длительного периода времени (до тех пор, пока обслуживание сеанса связи не будет передано в другую точку доступа или сеанс связи не будет завершен).

Хотя примеры, проиллюстрированные на фиг.1-6, зачастую относятся к реализации схем распределенного и централизованного управления ключами в контексте передачи обслуживания связи от текущей точки доступа в новую точку доступа, оба этих способа управления ключами могут быть реализованы в других контекстах. В одном примере вместо получения или согласования новых ключей, когда терминал доступа перемещается в новую точку доступа, активный набор ключей хранится посредством терминала доступа. Тем самым терминал доступа может одновременно или параллельно устанавливать ассоциации безопасности (к примеру, ключи) с множеством точек доступа в пределах сектора, области или региона. Точки доступа, с которыми терминал доступа сохраняет эти одновременные или параллельные ассоциации безопасности (к примеру, ключи), упоминаются как "активный набор" точек доступа. Каждый раз, когда новая точка доступа добавляется в активный набор терминала доступа, терминал доступа и новая точка доступа могут устанавливать защищенный ключ. Например, терминал доступа и новая точка доступа могут устанавливать промежуточный главный ключ (I-MK) (в случае способа распределенного управления ключами) или переходный сеансовый ключ (TSK) (в случае способа централизованного управления ключами).

Когда способ распределенного управления ключами реализован в контексте активного набора точек доступа, промежуточный главный ключ (I-MKn) для новой точки доступа может быть основан на предыдущем главном ключе (I-MK(n-1)) для предыдущей точки доступа, добавленной в активный набор. В такой конфигурации терминал доступа может запросить, чтобы предыдущая точка доступа отправила или предоставила свой IMK(n-1) в новую точку доступа.

Если способ централизованного управления ключами реализован в контексте активного набора точек доступа, терминал доступа может просто извлекать новый переходный сеансовый ключ (TSK) с аутентификатором для новой точки доступа и инструктировать аутентификатор предоставить его в новую точку доступа.

Использование активного набора точек доступа при способе распределенного управления ключами (проиллюстрированном на Фиг.1-3), либо централизованного управления ключами (проиллюстрированном на Фиг.4-6) позволяет терминалу доступа быстро переключать связь с точками доступа в активном наборе.

На фиг.7 показана блок-схема, иллюстрирующая терминал доступа, выполненный с возможностью осуществлять передачу обслуживания защищенных сеансов связи с малой задержкой. Терминал 702 доступа может включать в себя схему 704 обработки, соединенную с интерфейсом 706 связи, чтобы осуществлять связь по беспроводной сети, и устройство 708 хранения, чтобы сохранять уникальный высокоуровневый главный ключ MK0 (ассоциированный с терминалом доступа) и список порядковых номеров, ассоциированных с идентифицированными точками доступа. Схема 704 обработки может быть выполнена с возможностью защищенной передачи обслуживания текущего сеанса связи без заметных прерываний в сеансе связи. Схема 704 обработки (к примеру, процессор, модуль обработки и т.д.) может включать в себя модуль формирователя ключей, выполненный с возможностью формировать один или более ключей, которые могут быть использованы для защиты сеанса связи.

На фиг.8 показана блок-схема последовательности операций, иллюстрирующая способ, действующий в терминале доступа, для упрощения передачи обслуживания защищенных сеансов связи от первой точки доступа к новой точке доступа с помощью подхода распределенного управления ключами. Первоначально сеанс защищенной связи может быть установлен с первой точкой доступа с использованием, по меньшей мере, высокоуровневого главного ключа (ассоциированного с терминалом доступа) и первого порядкового номера, ассоциированного с первой точкой доступа, чтобы сформировать первый промежуточный главный ключ, из которого выводится первый переходный сеансовый ключ (802). Первый промежуточный главный ключ может быть уникальным для конкретной комбинации терминала доступа и первой точки доступа. Терминал доступа затем может прослушивать широковещательную передачу исходя из локальных точек доступа (804). Если вторая точка доступа идентифицирована, терминал доступа определяет то, должно ли обслуживание существующего сеанса связи быть передано от первой точки доступа во вторую точку доступа (806). Это может быть определено посредством сравнения интенсивности и/или качества сигнала с первой точкой доступа и второй точкой доступа.

Терминал доступа может определить продолжить сеанс связи с первой точкой доступа (808). В противном случае терминал доступа может выбрать инициировать передачу обслуживания существующего сеанса связи во вторую точку доступа (810). Второй порядковый номер может быть ассоциирован со второй точкой доступа и отправлен в первую точку доступа (812). Терминал доступа формирует второй промежуточный главный ключ на основе первого промежуточного главного ключа и второго порядкового номера и получает второй переходный сеансовый ключ (814). После этого терминал доступа передает обслуживание защищенного сеанса связи из первой точки доступа во вторую точку доступа и защищает его с помощью второго переходного сеансового ключа (816). Этот процесс передачи обслуживания может быть повторен несколько раз с каждой текущей точкой доступа, формирующей новый промежуточный главный ключ для следующей точки доступа.