Настоящее изобретение относится к способу и устройству для защиты и аутентификации документов, в особенности к распознаванию копий документов, упаковок, готовых изделий, литых изделий и карт, например идентификационных или банковских. Термин "документ" означает любой носитель информации.

Визуальным представлением информации на поверхности, которое может быть считано машиной, является штрих-код. Вначале штрих-коды представляли информацию в виде ширины параллельных линий и ширины промежутков между линиями, что ограничивало количество информации на единицу площади. Поэтому указанные штрих-коды называют одномерными, или "1D", штрих-кодами. Для увеличения количества информации штрих-коды эволюционировали и превратились в узоры из концентрических окружностей или точек.

Штрих-коды широко используются для быстрой и надежной автоматической идентификации захваченного изображения путем автоматической обработки.

Штрих-коды могут считываться портативными оптическими считывающими устройствами или сканерами, оборудованными соответствующим программным обеспечением.

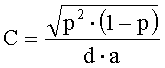

Двумерные матричные штрих-коды, называемые 2D штрих-кодами, являются носителями информации, которые большей частью состоят из квадратных элементов, расположенных внутри заданного периметра, причем каждый элемент или каждая ячейка принимают один из двух заранее определенных цветов, например черный или белый в соответствии со значением двоичного символа, описанного в данной ячейке. Кроме того, двумерный штрих-код позволяет представить на одной и той же площади гораздо большее количество информации, чем одномерный.

Таким образом, двумерный штрих-код является более предпочтительным по сравнению с одномерным, хотя считывающие системы для него являются более сложными и дорогостоящими, а относительно взаимного положения считывающего устройства и штрих-кода в большинстве случаев обеспечивают менее гибкое считывание.

Двумерные штрих-коды широко используются для хранения или передачи информации на пассивных объектах, например на бумаге, идентификационных картах, наклейках, металле, стекле или пластмассе. Система, формирующая двумерные штрих-коды, в качестве информации на входе, как правило, получает последовательность символов заданного алфавита, например 128-символьного ASCII алфавита, 36-символьного буквенно-цифрового алфавита, или двоичного алфавита.

На выходе система выдает цифровое изображение, которое затем печатают на объект, согласно настоящему изобретению называемый «документом». Для считывания штрих-кодов и реконструкции информации, содержащейся в двумерных штрих-кодах, обычно используют систему, захватывающую изображение и подсоединенную к процессору.

Штрих-код, одномерный или двумерный, используется для передачи информации от отправителя к получателю. Во многих областях применения указанный способ передачи информации должен быть исполнен безопасным способом, что влечет за собой обеспечение следующих свойств защиты:

1) сохранение конфиденциальности передаваемого сообщения (нежелательно прочтение ее третьими лицами), 2) аутентичности сообщения (уверенность в его происхождении), 3) целостность сообщения может быть проверена (уверенность, что сообщение не было изменено или подделано), 4) отправитель не может отрекаться от сообщения (желательно избежать ситуации, в которой автор передаваемой информации отрицает его отправление). Указанные различные степени защиты информации могут быть достигнуты путем шифрования или кодирования сообщения шифровальным ключом, известным только уполномоченным лицам или организациям. Для получения нескольких вышеуказанных свойств защиты информации обычно комбинируют способы шифрования открытым ключом или индивидуальным ключом.

При шифровании сообщения 2D штрих-код обеспечивает физический документ свойствами защиты, которые изначально были предназначены для защиты цифровой информации и цифровых документов. Таким образом, 2D штрих-код помогает избежать подделки документов или обнаружить ее. Например, текстовая информация, напечатанная на документе в нешифрованном виде может быть легко изменена, например даты истечения срока действия или срока годности документа, или персональные данные идентификационной карты, в то время как те же данные, закодированные в 2D штрих-коде, не могут быть изменены легко и согласованно с изменением текстовой информации. Таким образом, 2D штрих-код обеспечивает возможность обнаружения изменения текстовой информации.

Кроме того, 2D штрих-код может использоваться для отслеживания документов. Происхождение, назначение и/или маршрут распространения документа могут быть зашифрованы в 2D штрих-коде, напечатанном на данном документе, что позволяет удостовериться, что документ находится в законном месте согласно маршруту его распространения. Шифрование указанной информации в указанных случаях является необходимым, поскольку в противном случае информация может быть фальсифицирована или даже не иметь никакого отношения к подлинной.

Благодаря использованию штрих-кодов цифровые криптографические способы могут быть использованы для защиты аналоговых документов (представляющих собой реальные объекты) и пассивных документов (не способных отзываться на сигнал). Таким образом, указанным документам могут быть приданы свойства защиты, эквивалентные свойствам защиты цифровой информации или цифровых документов.

Однако 2D штрих-коды не обеспечивают защиты от точного, так называемого слепого копирования. Обычно каждая ячейка 2D штрих-кода может быть идентифицирована и считана с большой точностью, вследствие чего может быть легко изготовлена точная копия каждого штрих-кода. Поэтому двумерный штрих-код не дает полного решения главной проблемы распознания подлинности источника (происхождения) документа, так как зашифрованный 2D штрих-код не позволяет ответить на вопрос, является ли содержащий его документ оригиналом или его репродукцией.

Кроме того, правообладатели интеллектуальной собственности, в особенности товарных знаков, и организации, выпускающие официальные документы, которые для решения проблем, связанных с подделками, внедрили зашифрованные 2D штрих-коды или другие носители информации, например электронные этикетки RFID (сокращение от Radio Frequence Identification - радиочастотная идентификация), тем не менее, для избежания или обнаружения слепого копирования вынуждены использовать совершенно другие методы аутентификации («аутентификаторы»), например голограммы, защитные краски, микротексты или так называемые «гильоширные» узоры (тонкие кривые линии, интерферирующие с системами цифрового воспроизведения, например благодаря эффекту водяного знака).

Тем не менее, указанные средства имеют свои ограничения, которые становятся более заметными по мере ускорения распространения технологий, позволяющих изготовителям подделок все лучше и быстрее копировать указанные аутентификаторы. Таким образом, голограммы копируются изготовителями подделок все лучше и лучше, а конечные пользователи не имеют ни возможностей, ни мотивации для их проверки. Защитные краски, так называемые «гильоширные» узоры и микротексты нерентабельны, трудно включаемы в производственные процессы компаний или информационные каналы, а также не обеспечивают требуемый в большинстве случаев уровень защиты. Кроме того, они могут оказаться сложными для идентификации и не обеспечивают реальных гарантий защиты от изготовителей подделок.

Для определения подлинности документа считываемую информацию по возможности используют в комбинации с базой данных. Таким образом, вы можете, например, косвенно обнаружить подделку, если ранее или в другом месте был обнаружен другой документ, содержащий точно такую же информацию. Следует отметить, что в этом случае предполагается, что отдельный документ содержит уникальную информацию, что не всегда осуществимо всеми средствами изготовления документа, в особенности средствами офсетной печати. Однако осуществление подобных решений является дорогостоящим, а быстрый доступ к базе данных может быть невозможен, в особенности если считывающее устройство является портативным. Наконец, даже доступ к базе данных не решает проблему распознавания, какой из двух на вид идентичных документов является подделкой.

Узоры для распознавания копий представляют собой разновидность видимых аутентификационных узоров, которые обычно образуют некий фон и которые создают с применением ключа псевдослучайным способом. Указанные узоры главным образом используют для распознавания оригинальных печатных документов и печатных документов, скопированных с них, например фотокопированием или с использованием сканера и принтера. Для этого сравнивают захваченное изображение аналогового, т.е. реального, узора для распознавания копии с исходным цифровым представлением данного узора для измерения степени расхождения между ними. Вследствие искажения изображения при копировании более высока степень расхождения такого захваченного изображения узора, которое не было получено с использованием исходного аналогового узора.

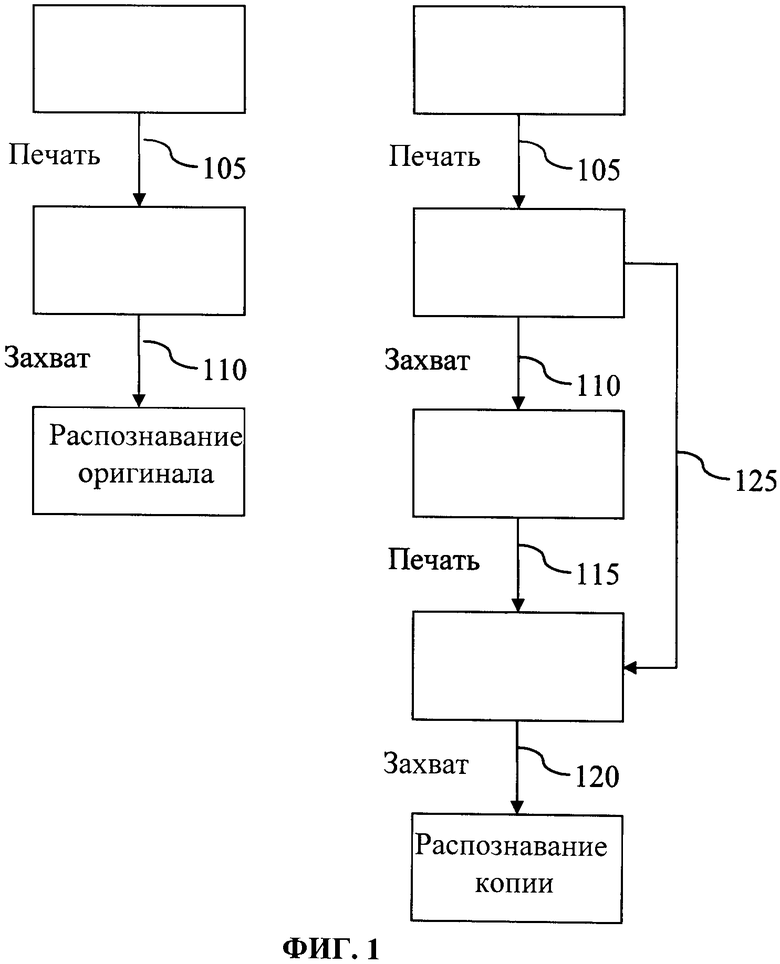

Для того чтобы псевдослучайное изображение содержало информацию, его разрезают на блоки, а цвета пикселей каждого блока, представляющего одно из двоичных значений, инвертируют, оставляя неизменными пиксели каждого блока, представляющего другое двоичное значение. Кроме того, может быть использовано другое кодирование двоичного значения блока. На практике блоки должны быть достаточно большими, с тем чтобы указанное двоичное значение надежно считывалось, так что количество информации, которую несет изображение, ограничено.

Однако указанная технология имеет недостатки. В частности, она является оптимальной для распознавания копий, но не позволяет нести большое количество информации на заданной площади, тогда как во многих областях применения документы несут большое количество защищенной информации и при этом имеют большие ограничения (эстетика, доступная площадь, изображение торговой марки и т.д.), ограничивающие площадь, доступную для распознавания копий. Использование указанной технологии требует сравнения двух изображений и масштабирования захваченного узора, для чего необходим большой объем. Кроме того, указанное масштабирование может привести к искажению модифицированного изображения, которое при определенных обстоятельствах может привести к ограничению способности к распознаванию копий. Кроме того, считывающее устройство должно воспроизводить и сохранять в памяти узор для распознавания копии на этапе сравнения изображений, что одновременно является дорогостоящей и потенциально опасной операцией, поскольку злоумышленник может "считать" память, что может позволить ему точно воспроизвести узор для распознавания копии.

Целью настоящего изобретения является устранение как недостатков 2D штрих-кодов, так и недостатков узоров для распознавания копий. В особенности, целью настоящего изобретения является создание средств и способа создания информационной матрицы, обеспечивающей распознавание копий или поддельных документов.

Первым аспектом настоящего изобретения предложено создание способа защиты документа, содержащего:

- этап определения условиий печати указанного документа,

- этап определения физических характеристик ячеек по меньшей мере одной конфигурации в соответствии с указанными условиями печати, например доля ячеек, напечатанных с ошибкой печати, возникающей исключительно вследствие непредвиденных переменных, больше, чем заданное первое значение, и меньше, чем заданное второе значение,

- этап представления единицы информации путем изменения внешнего вида ячеек, представляющих указанные физические характеристики, и

- этап печати указанной конфигурации с использованием указанных условий печати, причем указанная конфигурация выполнена с обеспечением возможности распознавания копии, модифицирующей внешний вид множества указанных ячеек.

В настоящем описании "ошибкой печати" называют изменение внешнего вида ячейки, модифицирующее представление информации, которую несет данная ячейка, при анализе, позволяющем избежать ошибок чтения или захвата, например под микроскопом. Следует отметить, что если изначально ячейки часто имеют двоичные значения, то захваченные изображения часто содержат оттенки серого, и следовательно, с ячейкой ассоциируется значение, которое не является двоичным и которое может быть интерпретировано, например, как вероятность того, что ячейка будет иметь исходное двоичное значение.

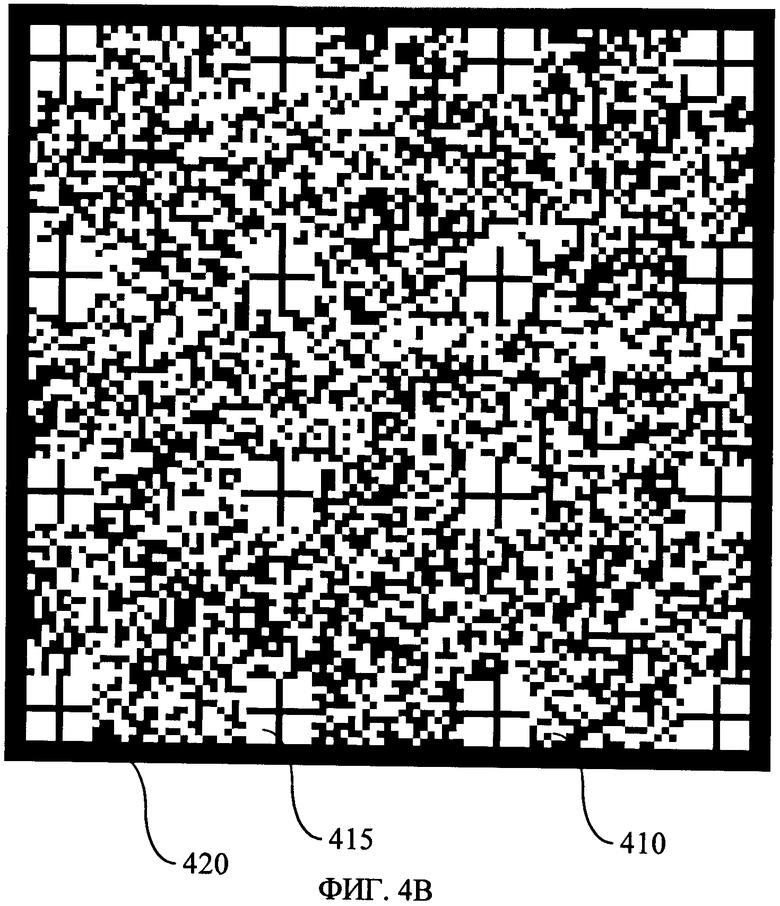

Авторами настоящего изобретения обнаружено, что если доля ошибок печати превышает заданное значение, копирование конфигурации, выполненное с применением тех же средств печати, что и оригинальный оттиск, или аналогичных средств, обязательно вызывает появление дополнительной доли ошибок, дающей возможность распознавания указанной копии.

Кроме того, авторами настоящего изобретения обнаружено, что в зависимости от заданных ограничений (например, ограничения количества или физического размера ячеек защищенной информационной матрицы) существует доля ошибок печати, оптимальная для обеспечения возможности распознавания копии. Указанная оптимальная доля ошибок печати соответствует заданному размеру ячейки или разрешению печати и зависит от средств печати.

Таким образом, вопреки сложившемуся мнению, наивысшее разрешение печати не обязательно, и даже редко, является разрешением, обеспечивающим наилучший результат для обеспечения возможности распознавания копий.

В этом случае следует различать собственное разрешение средств печати и разрешение печати ячеек, каждая из которых обычно состоит из множества точек типографской краски, каждая из которых соответствует собственному разрешению печати. Очевидно, разрешение печати защищенной информационной матрицы не может варьироваться. На самом деле, большинство средств печати печатают в двоичном коде (точка типографской краски присутствует или отсутствует) с фиксированным разрешением, уровни серого или других цветов воспроизводят с использованием различных методов растрирования. В случае офсетной печати указанное "собственное" разрешение определяется разрешением печатной формы, которое составляет, например 2400 точек на дюйм (2400 dpi). Таким образом, изображение по шкале серого, предназначенное для печати с разрешением 300 пикселей на дюйм (300 ppi), на практике печатается в двоичном коде с разрешением 2400 точек на дюйм (2400 dpi), причем каждый пиксель соответствует приблизительно 8×8 точек растра.

Несмотря на то что, как правило, разрешение печати не может быть изменено, с другой стороны можно изменить размер ячеек защищенной информационной матрицы в пикселях с тем, чтобы одна ячейка была представлена несколькими печатными точками. Таким образом, вы можете, например представить ячейку квадратным блоком размером 1×1, 2×2, 3×3, 4×4 или 5×5 пикселей (также возможны блоки неквадратной формы), соответствующим разрешению 2400, 1200, 800, 600 и 480 ячеек на дюйм соответственно.

Согласно отличительным признакам изобретения, на этапе определения физических характеристик ячеек определяют размеры ячеек, предназначенных для печати.

Согласно отличительным признакам изобретения, на этапе определения физических характеристик ячеек определяют часть ячейки, имеющую постоянную форму и изменяющийся цвет для представления различных значений единицы информации, причем указанная часть безусловно меньше, чем указанная ячейка.

Согласно отличительным признакам изобретения, первое заданное значение составляет более 5%.

Согласно отличительным признакам изобретения, первое заданное значение составляет более 10%.

Согласно отличительным признакам изобретения, первое заданное значение составляет более 15%.

Согласно отличительным признакам изобретения, первое заданное значение составляет более 20%.

Согласно отличительным признакам изобретения, второе заданное значение составляет менее 25%.

Согласно отличительным признакам изобретения, второе заданное значение составляет менее 30%.

Согласно отличительным признакам изобретения, на этапе печати используется собственное разрешение средств печати, осуществляющих указанную печать.

Согласно отличительным признакам изобретения, способ защиты документа, краткое описание которого приведено выше, дополнительно содержит этап создания конфигурации в цифровой информационной матрице, представляющей сообщение, содержащее избыточность.

На самом деле, авторами настоящего изобретения обнаружено, что любая копия или любой оттиск единицы напечатанной информационной матрицы, имеющей небольшой размер, воспроизводит количество ошибок, возрастающее с повышением качества печати, а вставка в матрицу избыточной информации, например кодов коррекции ошибок, позволяет определить, данный документ является копией или оригиналом: вставка избыточной информации позволяет прочитать сообщение по зашумленному каналу и/или измерить количество ошибок зашифрованного сообщения, таким образом обеспечивая возможность определить, является данный документ копией или оригиналом.

Необходимо отметить, что искажения, возникающие при печати или копировании, зависят от многих факторов, например от качества печати, разрешения подложки и изображения, используемого во время захвата изображения или на этапе нанесения меток, осуществляемого с целью изготовления копии.

Согласно отличительным признакам изобретения, на этапе создания конфигурации имеется достаточная доля избыточности, позволяющая скорректировать долю ошибок большую, чем указанное первое заданное значение.

Согласно отличительным признакам изобретения, на этапе создания конфигурации указанная избыточность содержит коды коррекции ошибок.

Благодаря указанным средствам содержимое метки дает возможность скорректировать ошибки на этапе нанесения меток и воспроизвести оригинальное сообщение.

Согласно отличительным признакам изобретения, на этапе создания конфигурации указанная избыточность содержит коды коррекции ошибок.

Благодаря каждому из указанных средств, количество ошибок, искажающих метку, может быть определено и использовано в качестве базы для распознавания копии указанной метки.

Согласно отличительным признакам изобретения, на этапе генерации информационной матрицы указанная информационная матрица на уровне каждой элементарной ячейки и независимо от соседних элементарных ячеек представляет сообщение, содержащее избыточность.

Таким образом, количество информации, которую несет метка, увеличивается по отношению к представлению значений блоками точек.

Согласно отличительным признакам изобретения, на этапе нанесения меток делается по меньшей мере пять процентов несвязанных ошибок, а использование избыточности позволяет их подсчитать.

Авторами настоящего изобретения обнаружено, что проще использовать высокий коэффициент ошибок, сделанных на этапе нанесения меток, для отличения копии от метки, причем коэффициент ошибок копии зависит от коэффициента ошибок исходной метки.

Согласно отличительным признакам изобретения, на стадии генерации информационной матрицы избыточность создается для обеспечения возможности распознавания в метке несвязанных ошибок, сделанных на этапе нанесения меток.

Согласно отличительным признакам изобретения, на этапе нанесения меток к метке информационной матрицы добавляют дополнительную надежную метку, несущую сообщение.

Благодаря указанным средствам сообщение, которое несет дополнительная метка, является более устойчивым к искажениям, вызванным копированием, и следовательно, будет считано даже, если указанные искажения являются значительными, например после нескольких последовательных копий. Согласно отличительным признакам изобретения на этапе генерации информационной матрицы представление указанного сообщения шифруют с помощью шифровального ключа.

Согласно отличительным признакам изобретения, на этапе генерации информационной матрицы представление указанного сообщения кодируют для создания указанной избыточности.

Согласно отличительным признакам изобретения, на этапе генерации информационной матрицы представление указанного сообщения воспроизводят с целью создания нескольких идентичных копий.

Таким образом, очень простым способом создается избыточность, обеспечивающая обнаружение ошибок в процессе считывания метки.

Согласно отличительным признакам изобретения, на этапе генерации информационной матрицы позиции элементов представления указанного сообщения меняют местами в соответствии с секретным ключом.

Согласно отличительным признакам изобретения, на этапе генерации информационной матрицы позиции элементов представления указанного сообщения частично меняют местами в соответствии с секретным ключом, отличающимся от ключа первой перестановки.

Согласно отличительным признакам изобретения, на этапе генерации информационной матрицы функцию замещения значения, зависящую, с одной стороны, от значения элемента, а с другой стороны, от значения элемента секретного ключа, применяют по меньшей мере к одной части элементов представления указанного сообщения.

Согласно отличительным признакам изобретения, на этапе генерации информационной матрицы функцию частичного замещения значений, зависящую, с одной стороны, от значения элемента, а с другой стороны, от значения элемента секретного ключа, который отличается от секретного ключа первой замещающей функции, применяют по меньшей мере к одной части элементов представления указанного сообщения.

Согласно отличительным признакам изобретения, указанная функция замещения попарно замещает значения, связанные с соседними ячейками в указанной конфигурации.

Благодаря каждому из указанных средств указанное сообщение обеспечивается свойствами защиты от чтения неуполномоченными третьими лицами.

Согласно отличительным признакам изобретения, на этапе генерации информационной матрицы используют по меньшей мере один ключ, причем этот не тот связанный ключ, который необходим для воспроизведения информации, а другой ключ.

Таким образом, ключ для определения аутентичности документа или продукта, содержащего метку, представляющую указанную информационную матрицу, не может быть использован для создания другой информационной матрицы, содержащей другое сообщение.

Согласно отличительным признакам изобретения, на этапе генерации информационной матрицы генерируется цифровая информационная матрица, представляющая по меньшей мере два сообщения, оснащенных различными средствами защиты.

Благодаря указанным средствам различные люди или компьютерные системы могут иметь различные полномочия и средства считывания, например с целью разграничения функций аутентификации и определения происхождения подделок.

Согласно отличительным признакам изобретения, одно из указанных сообщений представляет собой информацию, требуемую при чтении информационной матрицы для определения другого сообщения и/или обнаружения ошибок в нем.

Согласно отличительным признакам изобретения, одно из указанных сообщений представляет собой по меньшей мере один ключ, требуемый для чтения другого сообщения.

Согласно отличительным признакам изобретения, на этапе генерации информационной матрицы к представлению указанного сообщения добавляют его хеш-значение.

Вторым аспектом настоящего изобретения предложено создание устройства для обеспечения защиты документа, содержащего:

- средства определения условий печати указанного документа,

- средства определения физических характеристик ячеек по меньшей мере одной конфигурации в соответствии с указанными условиями печати, например доля ячеек, напечатанных с ошибкой печати, возникающей исключительно вследствие непредвиденных переменных, больше, чем заданное первое значение, и меньше, чем заданное второе значение,

- средства представления единицы информации путем изменения внешнего вида ячеек, представляющих указанные физические характеристики, и

- средства печати указанной конфигурации с использованием указанных условий печати, причем указанная конфигурация выполнена с обеспечением возможности распознавания копии, модифицирующей внешний вид множества указанных ячеек.

Поскольку преимущества, цели и отличительные признаки указанного устройства, создание которого предложено вторым аспектом настоящего изобретения, те же самые, что и для способа, создание которого предложено первым аспектом настоящего изобретения, здесь они повторно не приводятся. Третьим аспектом настоящего изобретения предложено создание компьютерной программы, содержащей инструкции, которые могут быть прочитаны компьютером, и внедрение способа, краткое описание которого приведено выше.

Четвертым аспектом настоящего изобретения предложено создание носителя информации, читаемого компьютером и содержащего инструкции, читаемые компьютером, и применение способа, краткое описание которого приведено выше.

Кроме того, настоящее изобретение относится к способу и устройству защиты документов и продуктов, основанному на усовершенствованных защищенных информационных матрицах, в особенности к идентификации и аутентификации документов и продуктов. Изобретение используют, в частности, для однозначной идентификации, аутентификации оригиналов и распознавания копий документов, упаковок, промышленных изделий, литых изделий и карт, идентификационных или банковских.

Существует много способов защиты документов, с использованием или дорогостоящих средств (голограмм, защитных красок и т.д.), поскольку они требуют расходных материалов, или цифровых средств, которые в большинстве случаев являются более экономичными. Цифровые средства дают дополнительное преимущество, так как хорошо приспособлены к цифровой обработке данных. Таким образом, могут быть использованы не очень дорогие детекторы, содержащие, главным образом, процессор, подсоединенный к устройству для захвата изображений или сигналов (сканеру и т.д.), и интерфейс с оператором.

Для защиты документа цифровыми средствами вы можете обратиться к использованию цифровых аутентификационных кодов. Например, вы можете напечатать на нем защищенную информационную матрицу или узор для распознавания копий. Кроме того, цифровые аутентификационные коды обеспечивают возможность содержать в себе зашифрованную информацию и, таким образом, отслеживать передвижение документов или продуктов.

Цифровой аутентификационный код - это цифровое изображение, которое, во-первых, печатается на документе, во-вторых, обеспечивает возможность его отслеживания, и в то же время распознавания копии документа. В отличие от двумерного штрих-кода, который является просто носителем информации, который может быть идентично скопирован, любая копия цифровых аутентификационных кодов влечет за собой ее искажение. Указанное искажение может быть измерено компьютерными средствами из захваченного изображения и позволяет считывающему устройству определить, является цифровой аутентификационный код оригиналом или копией. Более того, информация, содержащаяся в цифровом аутентификационном коде, как правило, зашифрована и/или скремблирована.

Цифровые аутентификационные коды могут быть невидимыми или по меньшей мере визуально трудноразличимыми, такими, например, как чувствительный к копированию цифровой водяной знак, выполненный за одно целое с изображением, или узор из точек с псевдослучайным распределением, также известный как "AMSM". Цифровые аутентификационные коды подобного рода обычно расположены на большой площади и имеет низкую плотность информации. Однако цифровые аутентификационные коды могут иметь и высокую плотность информации и быть сосредоточены на небольшой площади, например защищенные информационные матрицы и узоры для распознавания копий. Защищенные информационные матрицы и узоры для распознавания копий часто включают в цифровой файл документа или продукта и печатают одновременно с ним.

Узоры для распознавания копий являются фоновыми узорами, генерированными псевдослучайным образом с использованием криптографического ключа. Копии распознают путем сравнения и измерения сходства между оригинальным цифровым изображением и захваченным изображением. Кроме того, узор для распознавания копий может содержать небольшое количество информации.

Защищенные информационные матрицы представляют собой информационные матрицы, предназначенные для содержания большого количества информации в зашифрованном виде, причем при считывании указанная информация является устойчивой к высокому коэффициенту ошибок. Копии распознаются измерением коэффициента ошибок сообщения.

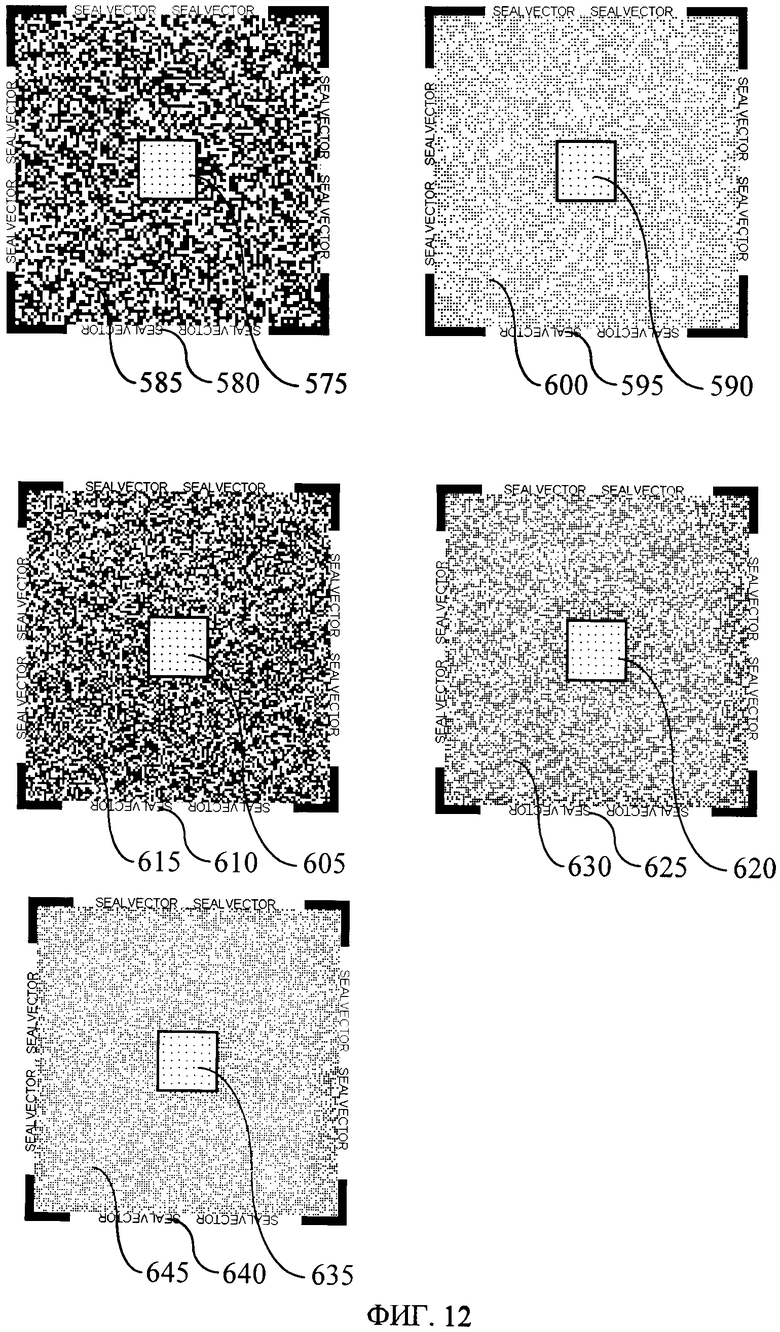

Защищенные информационные матрицы и узоры для распознавания копий часто состоят наполовину из "черных" (или цветных) пикселей и наполовину из "белых", или непечатаемых, пикселей. Однако для некоторых типов печати, типов бумаги или настроек печатных машин напечатанная информационная матрица может быть с избытком залита краской. Избыточный уровень заполнения краской в защищенной информационной матрице может значительно уменьшить ее читаемость и даже способность быть отличенной от одной из ее копий. Следовательно, исключительно важно избежать избыточного уровня краски, однако, на практике это не всегда достижимо, поскольку уровень краски редко является величиной, полностью контролируемой печатником, а в некоторых случаях он является величиной, задаваемой печатнику клиентом. Таким образом, является более предпочтительным создание защищенных информационных матриц, свойства которых являются менее чувствительными к уровню краски, нанесенному на бумагу.

Оказывается, что защищенные информационные матрицы обычно более чувствительны к повышенному уровню краски, чем к пониженному. На самом деле, если уровень краски понижен, черные или содержащие цвет ячейки обычно печатаются, и, следовательно, мало влияют на считывание матрицы. Если уровень краски повышен, краска стремится переполнить подложку, и белые участки до некоторой степени "затопляются" краской из соседних черных участков. Сходный эффект наблюдается при нанесении меток контактной печатью, лазерной гравировкой и т.д.

Теоретически, защищенные информационные матрицы создают в соответствии с заданным разрешением печати, например, 600 точек на дюйм (600 ppi). Однако оказывается, что в зависимости от условий печати оптимальное разрешение печати, или разрешение, обеспечивающее наилучшее распознавание оригиналов и копий, варьируется: чем выше качество печати, тем более высоким должно быть разрешение печати матрицы или соответственно должен уменьшаться размер ее ячеек.

Задачей пятого и шестого аспектов настоящего изобретения является устранение указанных недостатков.

Для этого согласно пятому аспекту настоящего изобретения предложено создание способа защиты документов, согласно которому печатают конфигурацию, содержащую ячейки, которые представляют единицу информации и внешний вид каждой из которых изменяется в соответствии с информацией, которую она представляет, причем указанная конфигурация выполнена с обеспечением возможности распознавания копии, модифицирующей внешний вид указанных ячеек, отличающегося тем, что он содержит:

- этап определения части ячеек, которая имеет постоянную форму и изменяющийся цвет для представления различных значений единицы информации и которая безусловно меньше, чем указанная ячейка, и

- этап представления в указанной конфигурации единицы информации путем изменения внешнего вида частей ячеек.

Благодаря указанным средствам, даже если во время печати присутствует повышенный уровень краски, поскольку только ограниченная часть ячеек заполнена краской, снижается риск затопления другой ячейки и изменения ее внешего вида, а способность к распознаванию копии повышается.

Таким образом, для того чтобы защищенные информационные матрицы гарантированно могли обеспечить распознавание копий при любых условиях печати, используют такие защищенные информационные матрицы, в которых по меньшей мере одна часть соответствует условиям печати, при которых уровень заполнения краски повышенный. Таким образом, свойства защищенной информационной матрицы, обеспечивающие защиту от копирования, становятся малочувствительными к уровню заполнения краской, используемому при печати. Следует заметить, что выбор части в каждой ячейке, подлежащей печати, предпочтительно объединяется с выбором размера ячеек, описание которого приведено в другом месте, с целью получения доли ошибок, лучше всего способствующей распознаванию копий.

Согласно отличительным признакам изобретения, способ, краткое описание которого представлено выше, содержит этап определения нескольких конфигураций, не наложенных один на другой, причем размеры ячеек по меньшей мере двух различных конфигураций отличаются.

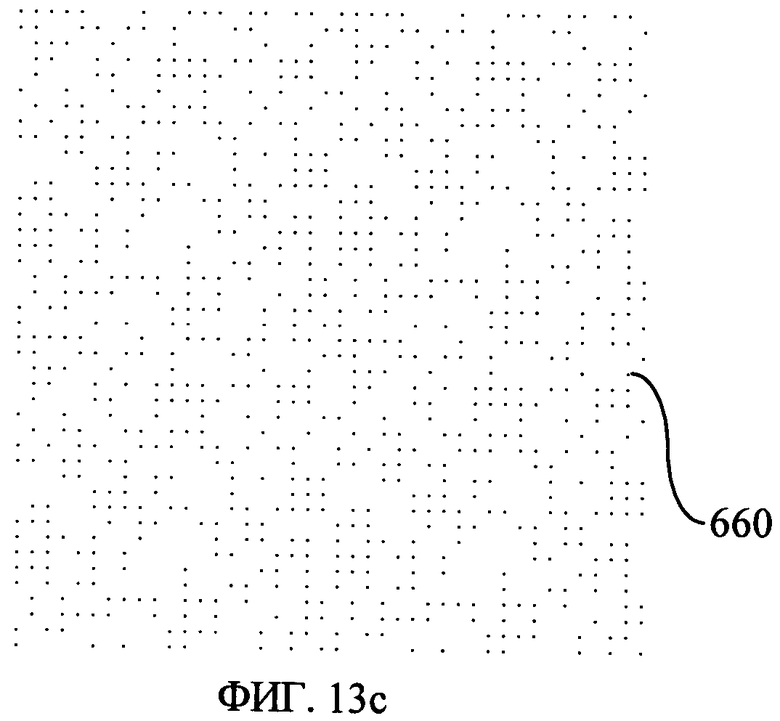

Благодаря указанным средствам, одна и та же защищенная информационная матрица может быть напечата на различных носителях различными печатными средствами, не имеющими одинакового разрешения, и, тем не менее, сохранять свои свойства распознавания копии.

Согласно отличительным признакам изобретения, способ, краткое описание которого представлено выше, содержит этап определения нескольких конфигураций, не наложенных один на другой, и на этапе определения части указанная часть отличается по меньшей мере для двух различных конфигураций.

Благодаря указанным средствам получают защищенные информационные матрицы, устойчивые к широкому диапазону уровней заполнения краской, поскольку несколько частей указанной защищенной информационной матрицы, соответствующих вышеуказанным конфигурациям, приспособлены к различным уровням заполнения краской. Таким образом, защищенная информационная матрица может содержать несколько участков, на которых плотность ячеек, т.е. отношение площади части к площади ячеек, варьируется с тем, чтобы по меньшей мере одно из значений плотности ячеек соответствовало используемому при печати уровню заполнения краской. В этом случае считывание может быть выполнено с использованием участков, имеющих наиболее подходящий уровень заполнения краской.

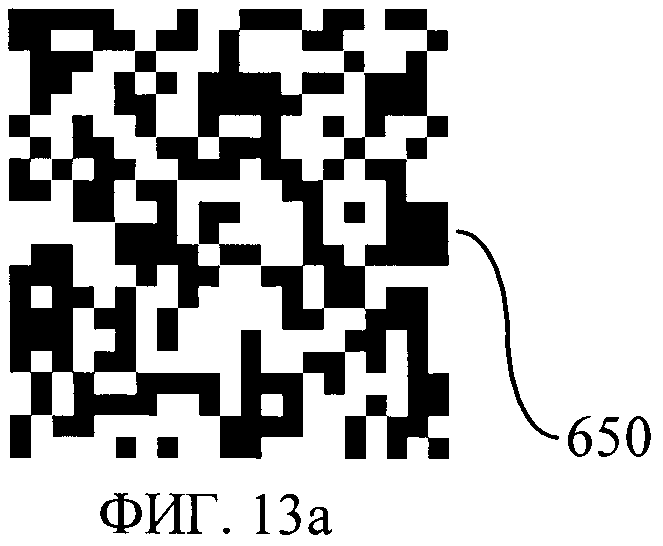

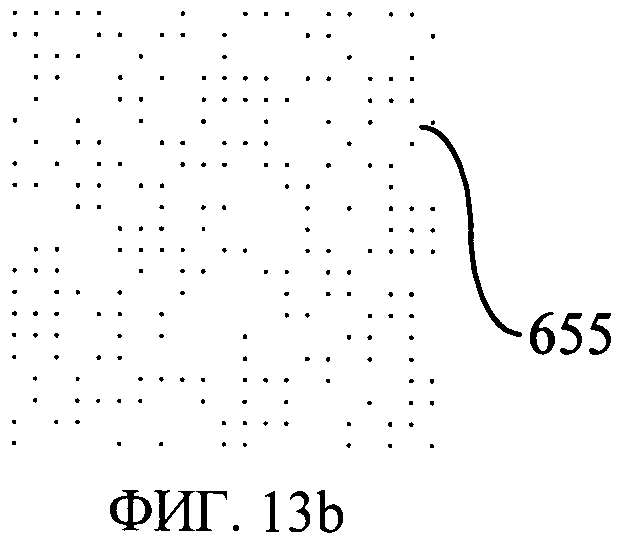

Согласно отличительным признакам изобретения, каждая ячейка квадратная, и указанная часть ячейки тоже квадратная.

Например, если размер ячейки составляет 4×4 пикселя, можно выбрать для печати квадратную часть размером 3×3 пикселя или 2×2 пикселя. Следовательно, заполнение краской снижается в отношении 9/16 и 1/4 соответственно (следует отметить, что белые ячейки не затрагиваются). В другом примере, если ячейка составляет 3×3 пикселя, можно выбрать для печати квадратную часть размером 2×2 пикселя или 1×1 пикселя.

Согласно отличительным признакам изобретения, указанная часть имеет форму креста. Например, указанный крест сформирован из пяти напечатанных пикселей из девяти.

Согласно отличительным признакам изобретения, способ, который является предметом настоящего изобретения, краткое описание которого приведено выше, содержит этап определения размеров ячеек по меньшей мере одной конфигурации, подлежащих для печати в соответствии с условиями печати, с тем, чтобы доля ячеек, напечатанных с ошибкой печати, возникающей исключительно вследствие непредвиденных переменных, была больше, чем заданное первое значение, и меньше, чем заданное второе значение.

Поскольку отличительные признаки способа, который предложен первым аспектом настоящего изобретения, также являются отличительными признаками способа, предложенного пятым аспектом настоящего изобретения, они здесь не повторяются.

Шестым аспектом настоящего изобретения предложено создание напечатанной конфигурации, содержащей ячейки, которые представляют единицу информации и внешний вид каждой из которых изменяется в соответствии с информацией, представляемой указанной ячейкой, причем указанная конфигурация выполнена с обеспечением возможности распознавания копии, модифицирующей внешний вид указанных ячеек, отличающегося тем, что ячейки содержат часть, которая имеет постоянную форму и изменяющийся цвет, представляя различные значения единицы информации, и которая безусловно меньше указанной ячейки, при этом внешний вид частей ячеек представляет указанную информацию.

Седьмым аспектом настоящего изобретения предложено создание устройства для защиты документов, содержащего устройство для печати конфигурации, образованной ячейками, которые представляют единицу информации и внешний вид каждой из которых изменяется в соответствии с информацией, представленной указанной ячейкой, причем указанная конфигурация выполнена с обеспечением возможности распознавания копии, модифицирующей внешний вид указанных ячеек, отличающегося тем, что оно содержит:

- средства определения части ячеек, имеющей постоянную форму и изменяющийся цвет для представления различных значений единицы информации, причем указанная часть безусловно меньше указанной ячейки, и

- средства представления единицы информации путем изменения внешнего вида частей ячеек.

Поскольку преимущества, цели и отличительные признаки указанной напечатанной конфигурации, создание которой предложено шестым аспектом настоящего изобретения, и устройства, создание которого предложено седьмым аспектом настоящего изобретения, те же самые, что в пятом аспекте настоящего изобретения, они здесь не повторяются.

Для принятия решения о подлинности документа в зависимости от ошибок, которые несут ячейки конфигурации, может быть декодировано сообщение, содержащееся в конфигурации, или может быть восстановлено изображение указанной конфигурации. Тем не менее, во втором случае необходимо обеспечить в устройстве распознавания копии средства восстановления оригинальной цифровой конфигурации, что является весьма слабым местом с точки зрения защиты информации, поскольку изготовитель подделок, который завладеет данным устройством, может без ошибок генерировать оригинальные конфигурации. Если в первом случае нанесение меток ведет к существенному искажению сообщения, в особенности копий, или если сообщение несет большое количество информации, оно может быть нечитаемым, в этом случае коэффициент ошибок не может быть измерен. Кроме того, считывание сообщения, которое несет конфигурация, с использованием устройства для распознавания копий, является еще одним слабым местом с точки зрения защиты информации, поскольку изготовитель подделок, завладевший данным устройством, может воспользоваться указанным сообщением.

Кроме того, определение подлинности конфигурации влечет за собой интенсивное использование ресурсов памяти, обработки данных и/или средств связи с удаленным сервером аутентификации.

Восьмой аспект настоящего изобретения нацелен на устранение указанных недостатков.

Для этого восьмой аспект настоящего изобретения предлагает создание способа определения подлинности конфигурации, напечатанной на документе, содержащего:

- этап определения множеств ячеек указанной напечатанной конфигурации, причем ячейки каждого множества ячеек соответствуют одной и той же единице информации,

- этап захвата изображения указанной конфигурации,

- этап определения доли ячеек каждого множества ячеек указанной конфигурации, которые представляют информационное значение, отличное от информационного значения в других ячейках указанного множества, и

- этап определения подлинности указанной конфигурации в соответствии с указанной долей ячеек по меньшей мере указанного множества ячеек.

Таким образом, благодаря использованию способа согласно восьмой особенности настоящего изобретения не требуется ни восстановления оригинального воспроизведенного сообщения, ни даже декодирования сообщения, и не требуется, чтобы сообщение что-либо означало, т.к. информация может быть случайной. В действительности, количество ошибок сообщения измеряют с использованием некоторых свойств самого сообщения в момент оценивания кодированного сообщения.

Однако следует отметить, что должны быть известны группировки ячеек, представляющих информационное значение, обычно двоичное. Согласно отличительным признакам изобретения, на этапе определения доли ячеек определяют среднее информационное значение, которую несут разные ячейки одного и того же множества ячеек.

Согласно отличительным признакам изобретения, на этапе определения доли ячеек указанное среднее значение определяют путем взвешивания информационного значения, которую несет каждая ячейка, в соответствии с внешним видом указанной ячейки.

Таким образом, с каждой ячейкой ассоциируют вес или коэффициент, показывающий вероятность того, что оценка каждого бита закодированного сообщения выполнена правильно. Указанный вес используется для взвешивания вкладов каждой ячейки в соответствии с вероятностью, с которой ассоциированный бит корректно оценен. Простота реализации данного способа состоит в том, что значения, читаемые в каждой ячейке из множества ячеек, не преобразуются в двоичную форму.

Согласно отличительным признакам изобретения, способ, краткое описание которого приведено выше, содержит этап определения среднего по всей конфигурации значения из значений, представленных ячейками, и этап компенсации разницы между указанным средним значением и ожидаемым средним значением.

Следует отметить, что чем более зашумленным является сообщение, тем выше риск, что оцененный бит закодированной информации является ошибочным. Это вызывает систематическую ошибку, заключающуюся в том, что при измерении количества ошибок недооценивается реальное количество ошибок. Указанная систематическая ошибка оценивается статистически и корректируется в процессе измерения количества ошибок.

Согласно отличительным признакам изобретения, на этапе определения доли ячеек указанного множества ячеек, представляющих информационное значение, отличающееся от информационного значения в других ячейках указанного множества, с целью получения информационного значения в указанной ячейке используется криптографический ключ, изменяющий информационное значение, представленное по меньшей мере одной ячейкой изображения конфигурации.

Согласно отличительным признакам изобретения, на этапе определения доли ячеек указанного множества ячеек, представляющих информационное значение, отличающееся от информационного значения в других ячейках указанного множества, используют вероятность наличия значения точки изображения по меньшей мере для одной точки изображения конфигурации.

Считывание DAC требует точного установления его положения в захваченном изображении так, чтобы значение в каждой из составляющих его ячеек было восстановлено с максимально возможной точностью с учетом искажений сигнала в результате печати и, возможно, захвата. Однако захваченные изображения часто содержат символы, которые могут интерферировать на этапе установления положения.

Установление положения защищенной информационной матрицы может быть затруднено условиями захвата (плохое освещение, размывание границ и т.д.), а также произвольным углом установки положения в диапазоне 360 градусов.

В отличие от других символов двумерного штрих-кода, которые относительно мало изменяются в зависимости от различных типов печати, характеристики DAC, например текстура изображения, сильно изменяются. Таким образом, известные способы, например раскрытый в US 6775409, являются неприемлемыми. В действительности, указанный способ основан на направленности градиента яркости, т.е. на его варьировании в соответствии с направлением его положения для обнаружения кодов. Однако градиент яркости защищенной информационной матрицы не имеет особой направленности.

Некоторые способы установления положения DAC могут использовать тот факт, что они имеют квадратную или прямоугольную форму, что вызывает заметный контраст с непрерывными сегментами, которые могут быть обнаружены и обработаны стандартными способами обработки изображений. Однако в некоторых случаях указанные способы безуспешные, а с другой стороны, желательно иметь возможность использования DAC, которые не обязательно представляют собой квадрат или прямоугольник (или не обязательно являются вписанными в них).

Вообще говоря, площадь, на которой напечатан DAC, отличается повышенной плотностью краски. Однако хотя использование измерений плотности краски является полезным, но оно не может быть единственным критерием. На самом деле, Datamatrixes (зарегистрированная торговая марка) или другие штрих-коды, которые могут быть смежными с DAC, обладают еще более высокой плотностью краски. Следовательно, недостаточно использовать только указанный критерий.

В патенте ЕР 1801692 с целью определения участков изображения, принадлежащих к узорам для распознавания копий, предложено использовать повышенную энтропию таких узоров. Однако хотя эти узоры перед печатью действительно обладают повышенной энтропией, последняя может сильно измениться в процессе печати, захвата или измерения. Например, простое измерение энтропии, основанное на гистограмме разброса значений пикселей каждого участка, может иногда привести к повышенным показателям на участках, не очень наполненных по содержанию, которые теоретически должны обладать низкой энтропией, например это может происходить в результате появления артефактов при сжатии в формате JPEG, из-за текстуры бумаги, проявляющейся в захваченном изображении, или в результате эффектов отражения от подложки. Таким образом ясно, что критерий энтропии также является недостаточным.

Вообще говоря, способы измерения или определения характеристик текстур представляются более подходящими для того, чтобы характеризовать одновременно интенсивность или пространственные связи, специфические для текстур DAC. Например, Харалик в работе "Статистические и структурные подходы к текстуре" (Haralick, "Statistical and structural approaches to texture") описывает множество измерений характеристики текстур, которые могут быть комбинированы таким образом, чтобы они однозначно описывали большое количество текстур.

Однако DAC могут иметь текстуры, которые сильно изменяются в зависимости от типа печати или захвата, и в большинстве случаев это невозможно или по меньшей мере непрактично обеспечить характеристики текстуры для способа размещения DAC, главным образом потому что они должны быть отрегулированы в зависимости от специфических воздействий средств захвата при измерении текстуры.

Задачей девятого аспекта настоящего изобретения является устранение указанных недостатков.

Для этого девятым аспектом настоящего изобретения предложено создание способа определения положения конфигурации, содержащего:

- этап разделения изображения конфигурации на участки так, чтобы площадь конфигурации соответствовала количеству участков, большему, чем заданное значение,

- этап измерения показателя текстуры каждого участка,

- этап определения порога обнаружения части конфигурации,

- этап определения участков, принадлежащих указанной конфигурации, путем сравнения показателя текстуры участка с соответствующим порогом обнаружения,

- этап определения непрерывных групп участков, принадлежащих указанной конфигурации,

- этап определения контура по меньшей мере одной группы участков и

- этап сопоставления контура по меньшей мере одной группы с контуром указанной конфигурации.

Таким образом, для надежного определения положения конфигурации в настоящем изобретении используется множество критериев.

Согласно отличительным признакам изобретения, показатель текстуры характеризует плотность краски для печати конфигурации.

Согласно отличительным признакам изобретения, показатель текстуры характеризует локальную динамику. Следует отметить, что локальная динамика может включать в себя различные физические параметры, например частоту или пропорцию локального изменения, или, например, сумму градиентов.

Согласно отличительным признакам изобретения, на этапе определения порога обнаружения указанный порог варьируется в зависимости от положения участка в изображении.

Согласно отличительным признакам изобретения, на этапе определения участков, принадлежащих к указанной конфигурации, используют по меньшей мере одну операцию растягивания и/или размывания изображения.

Согласно отличительным признакам изобретения, указанная конфигурация является прямоугольной, а на этапе сопоставления определяют две пары точек, сформированные наиболее удаленными друг от друга точками, и определяют, лежит ли отношение длин отрезков прямых, образованных указанными парами точек, в заданном интервале значений.

Согласно отличительным признакам изобретения, указанная конфигурация является прямоугольной, а на этапе сопоставления определяют две пары точек, сформированные наиболее удаленными друг от друга точками, и определяют, лежит ли угол между отрезками прямых, образованных указанными парами точек, в заданном интервале значений.

Согласно отличительным признакам изобретения, указанная конфигурация является прямоугольной, а на этапе сопоставления используют преобразование Хафа (Hough).

Десятым аспектом настоящего изобретения предложено создание устройства для определения положения конфигурации, содержащего:

- средство разделения изображения конфигурации на участки так, чтобы площадь конфигурации соответствовала количеству участков, большему, чем заданное значение,

- средство измерения показателя текстуры каждого участка,

- средство определения порога обнаружения части конфигурации,

- средство определения участков, принадлежащих указанной конфигурации, путем сравнения показателя текстуры участка с соответствующим порогом обнаружения,

- средство определения непрерывных групп участков, принадлежащих указанной конфигурации,

- средство определения контура по меньшей мере одной группы участков и

- средство сопоставления контура по меньшей мере одной группы в соответствии с контуром указанной конфигурации.

Поскольку преимущества, цели и отличительные признаки указанного устройства, создание которого предложено десятым аспектом настоящего изобретения, те же самые, что и в девятом аспекте настоящего изобретения, они здесь не повторяются.

Одиннадцатым аспектом настоящего изобретения предложено создание способа генерации конфигурации, предназначенной для защиты от копирования, содержащего:

- этап определения по меньшей мере одного параметра печати указанной конфигурации,

- этап включения в состав указанной конфигурации сообщения, представляющего указанный параметр печати,

- этап печати указанной конфигурации с применением указанного параметра печати.

Авторами настоящего изобретения обнаружено, что если параметры печати, в том числе устройство печати, используемая подложка и другие параметры печати (в том числе размер растра при офсетной печати), являются известными, они могут быть полезными при использовании конфигурации, предназначенной для защиты от копирования, в особенности для его аутентификации.

Согласно отличительным признакам изобретения, по меньшей мере один из указанных параметров печати представляет собой характеристику типа подложки, на которой напечатана указанная конфигурация.

Например, особо указывается, что представляет собой подложка: бумагу, картон, алюминий, ПВХ, стекло и т.д.

Согласно отличительным признакам изобретения, по меньшей мере один из указанных параметров печати представляет собой характеристику устройства, используемого для печати.

Например, специально указывается, являются ли средства печати средствами офсетной, высокой, трафаретной, глубокой печати и т.д.

Согласно отличительным признакам изобретения, по меньшей мере один из указанных параметров печати представляет собой характеристику плотности уровня краски, использованного в процессе печати.

Согласно отличительным признакам изобретения на этапе определения по меньшей мере одного параметра печати производят захват изображения узора, напечатанного с использованием средств печати, использованных на этапе печати, и автоматически определяют значение указанного параметра путем обработки указанного изображения.

Двенадцатым аспектом настоящего изобретения предложено создание способа определения подлинности напечатанной конфигурации, предназначенного для защиты от копирования, содержащего:

- этап захвата изображения напечатанной конфигурации, предназначенного для защиты от копирования,

- этап считывания из указанного изображения единицы информации, представляющей по меньшей мере один параметр печати указанной конфигурации и

- этап определения подлинности напечатанной конфигурации, предназначенной для защиты от копирования, с использованием указанной информации, представляющей по меньшей мере один параметр печати указанной конфигурации.

Тринадцатым аспектом настоящего изобретения предложено создание устройства для генерации конфигурации, предназначенной для защиты от копирования, содержащего:

- средства определения по меньшей мере одного параметра печати указанной конфигурации,

- средства включения в состав указанной конфигурации сообщения, представляющего указанный параметр печати, и

- средства печати указанной конфигурации с применением указанного параметра печати.

Четырнадцатым аспектом настоящего изобретения предложено создание устройства для определения подлинности напечатанной конфигурации, предназначенного для защиты от копирования, содержащего:

- средства захвата изображения напечатанной конфигурации, предназначенной для защиты от копирования,

- средства считывания из указанного изображения единицы информации, представляющей по меньшей мере один параметр печати указанной конфигурации и

- средства определения подлинности напечатанной конфигурации, предназначенной для защиты от копирования, с использованием указанной информации, представляющей по меньшей мере один параметр печати указанной конфигурации.

Поскольку преимущества, цели и отличительные признаки указанного способа, создание которого предложено двенадцатым аспектом настоящего изобретения, и устройств, создание которых предложено тринадцатым и четырнадцатым аспектами настоящего изобретения, те же самые, что и в одиннадцатом аспекте настоящего изобретения, они здесь не повторяются.

Важнейшие или отличительные признаки каждого аспекта настоящего изобретения являются отличительными признаками других аспектов настоящего изобретения с целью создания системы обеспечения защиты документов, обладающей преимуществами всех аспектов настоящего изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Ниже приведено подробное описание в форме примера, которое не ограничивает объема изобретения и в котором для лучшего понимания других преимуществ, целей и отличительных признаков настоящего изобретения даны ссылки на прилагаемые чертежи:

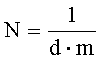

на фиг.1 схематически в виде логической схемы проиллюстрированы этапы обнаружения, печати и захвата информации для оригинала и копии указанного оригинала,

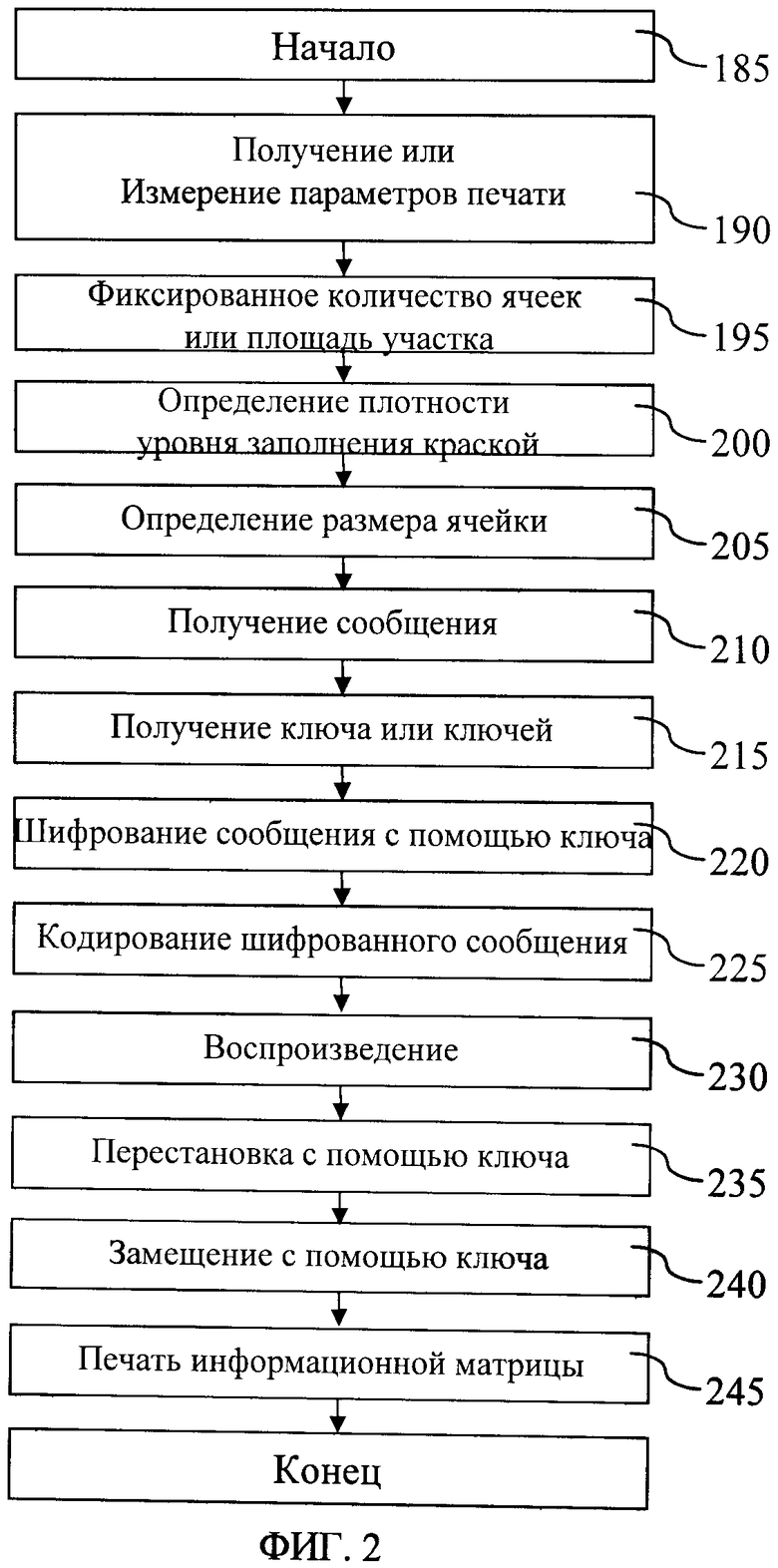

на фиг.2 схематически в виде логической схемы проиллюстрированы этапы, используемые для нанесения меток на документы или продукты с целью обеспечения возможности их дальнейшей аутентификации,

на фиг.3 схематически в виде логической схемы проиллюстрированы этапы, используемые для аутентификации документов или продуктов с меткой, нанесенной использованием этапов, проиллюстрированных на фиг.2,

на фиг.4А и 4В показаны информационные матрицы, предназначенные для нанесения метки на объект,

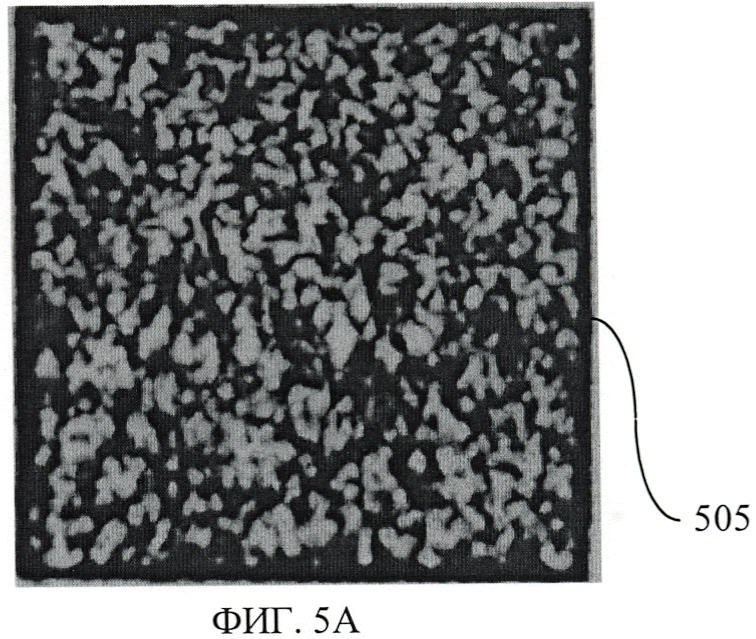

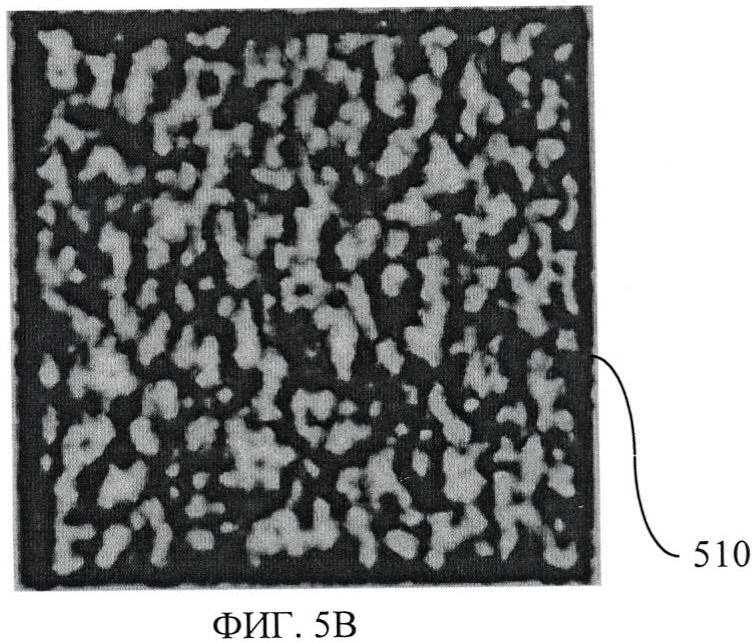

на фиг.5А и 5В показано захваченное изображение подлинной метки информационной матрицы и скопированной метки указанной информационной матрицы соответственно,

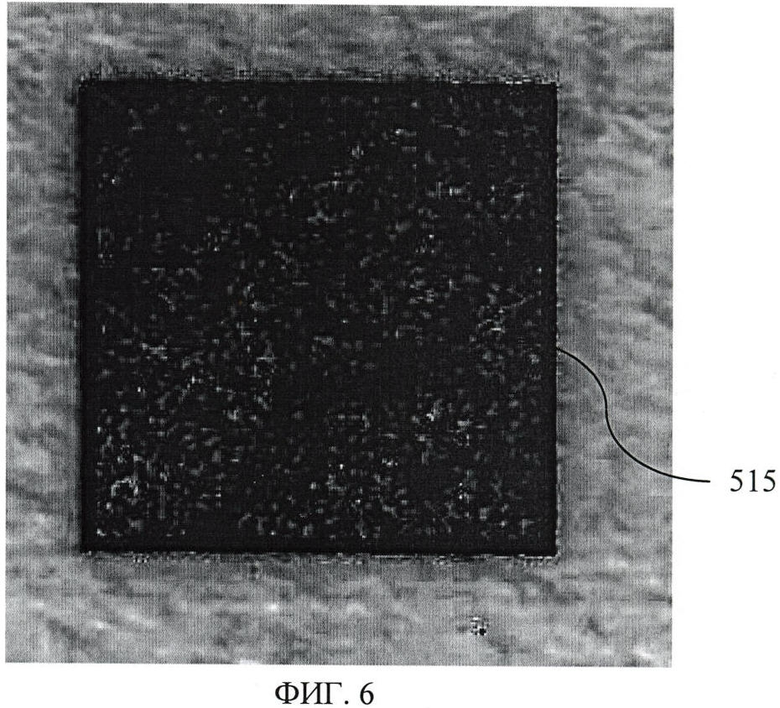

на фиг.6 показана информационная матрица, напечатанная со слишком высоким уровнем заполнения краской,

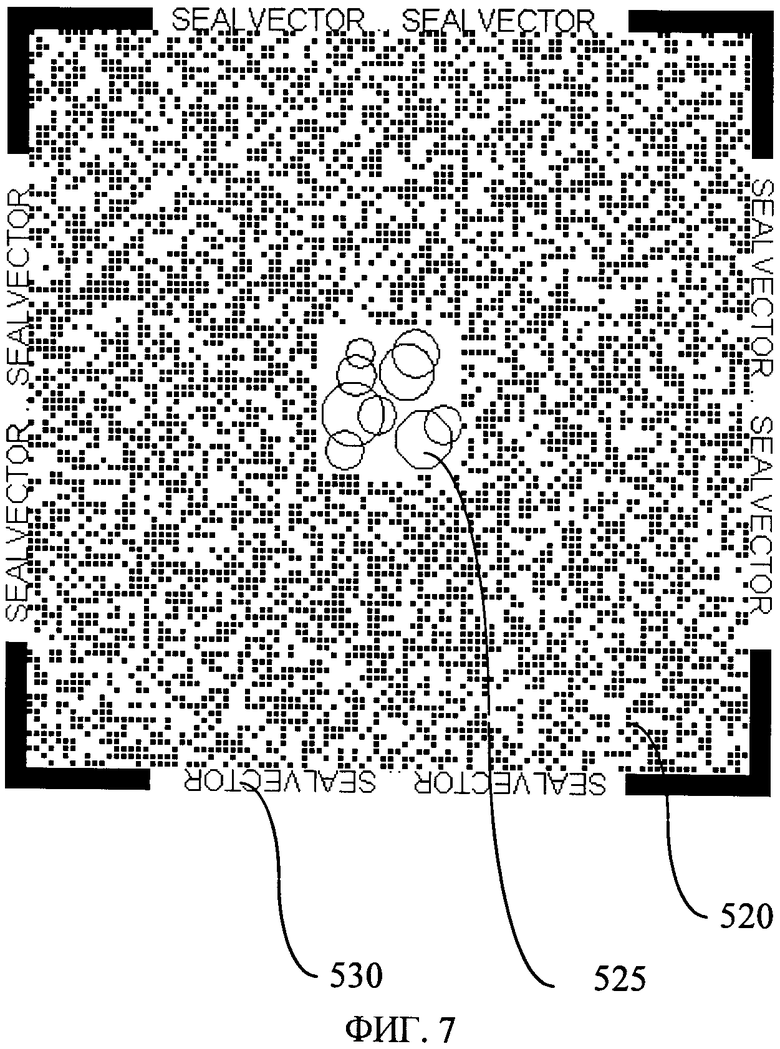

на фиг.7 показана информационная матрица, содержащая в центральной части матрицу точек с переменными характеристиками,

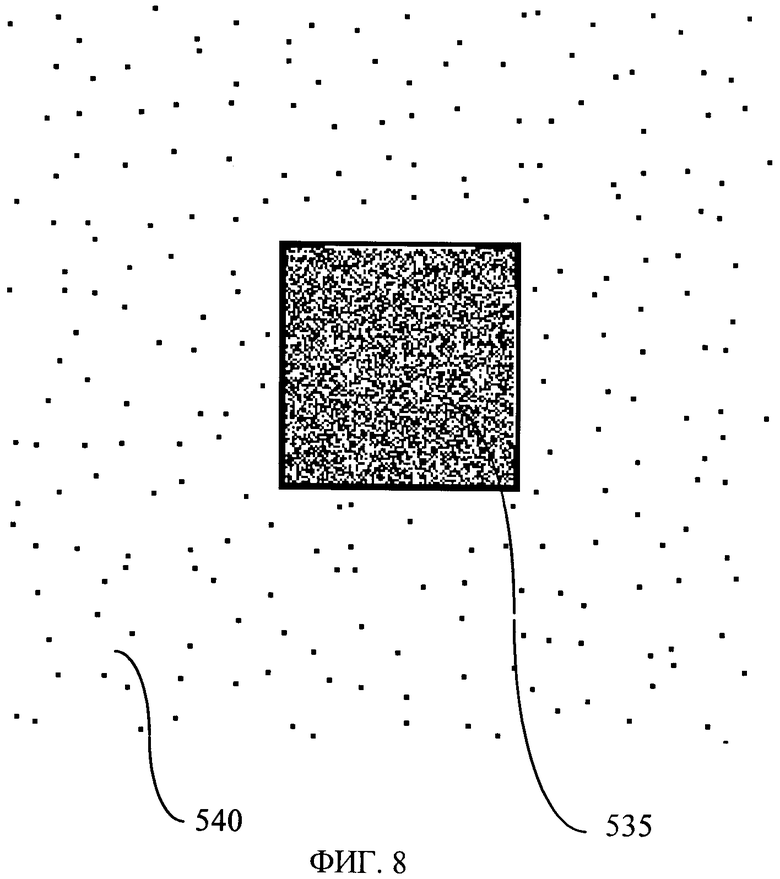

на фиг.8 показана информационная матрица, окруженная матрицей точек с переменными характеристиками,

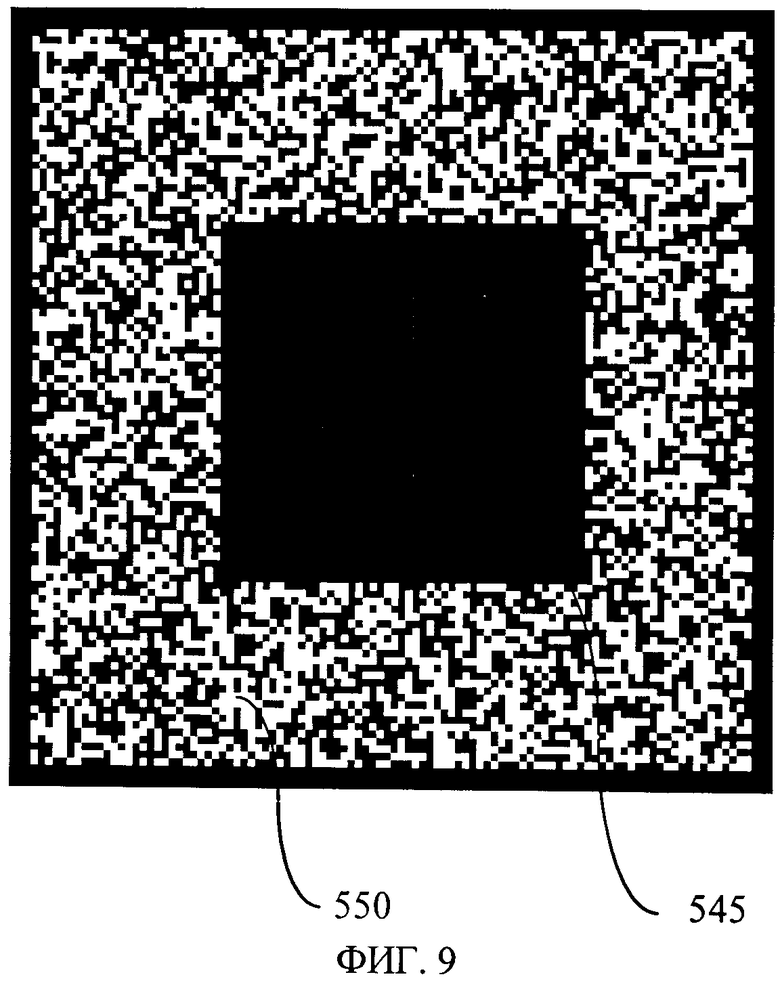

на фиг.9 показана информационная матрица, содержащая полностью заполненный краской участок,

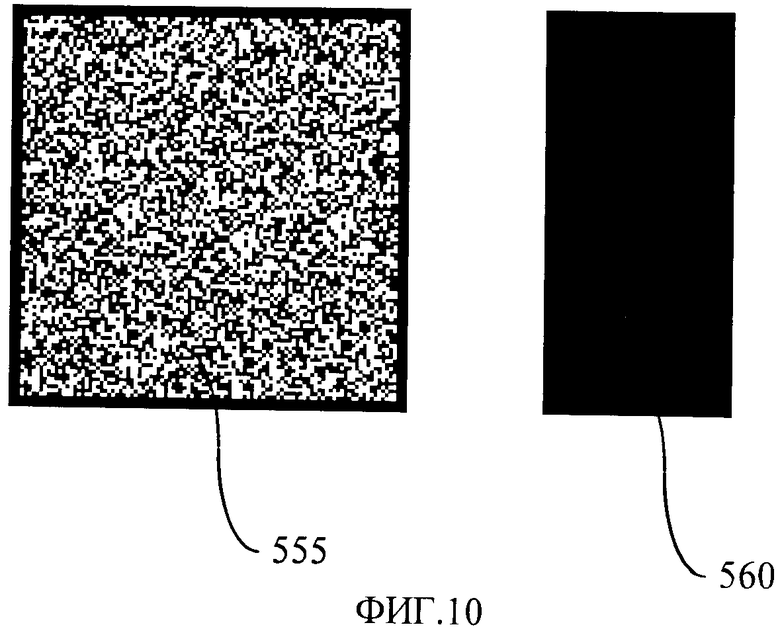

на фиг.10 показана информационная матрица, содержащая заполненный краской соседний участок,

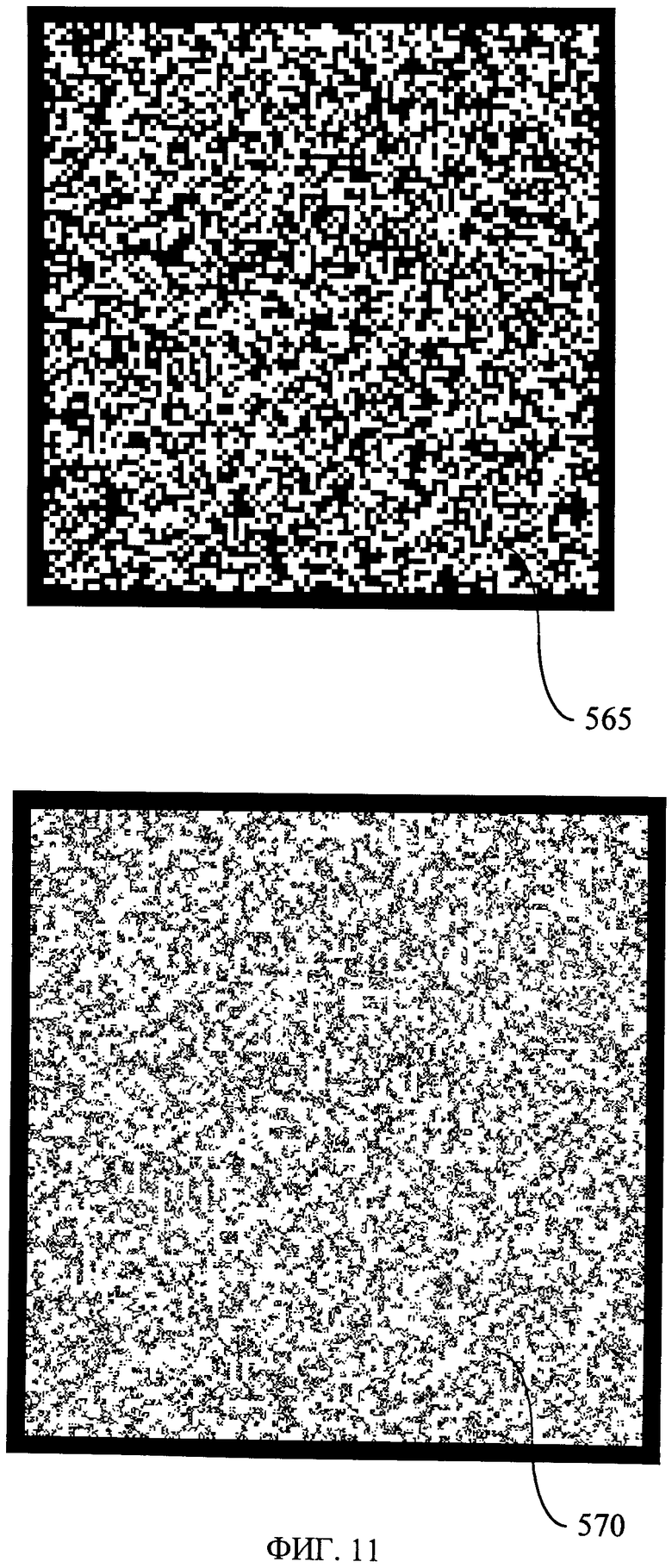

на фиг.11 показаны, с одной стороны, вверху информационная матрица и, с другой стороны, внизу та же самая информационная матрица, модулированная ячейка за ячейкой, с использованием воспроизведенного сообщения,

на фиг.12 показаны различные информационные матрицы, в которых только ограниченная часть ячеек имеет переменный внешний вид и является черной или белой,

на фиг.13 показаны информационные матрицы, в которых использованы различные части ячеек с переменным внешним видом, и в конце - матрица(13с), покрытая (или замощенная) второй (13b),

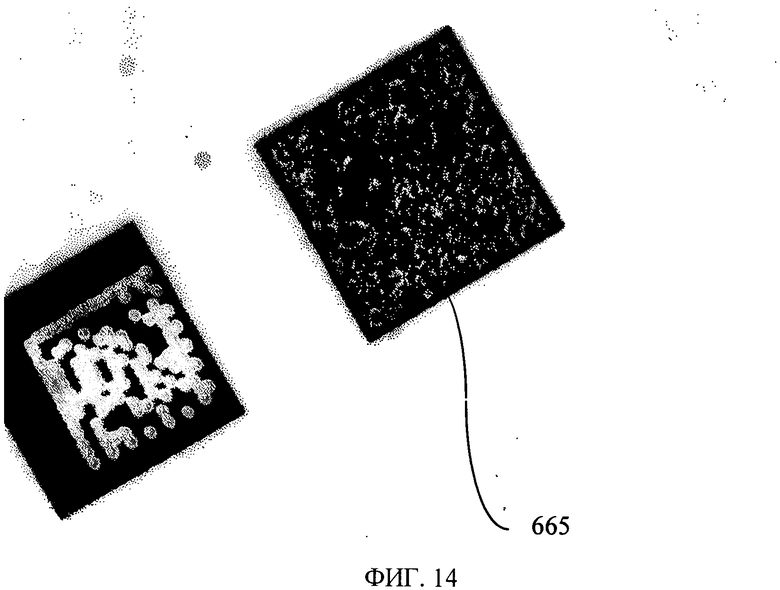

на фиг.14 показана информационная матрица, захваченная под углом примерно 30° и при разрешении примерно 2000 точек на дюйм (2000 dpi),

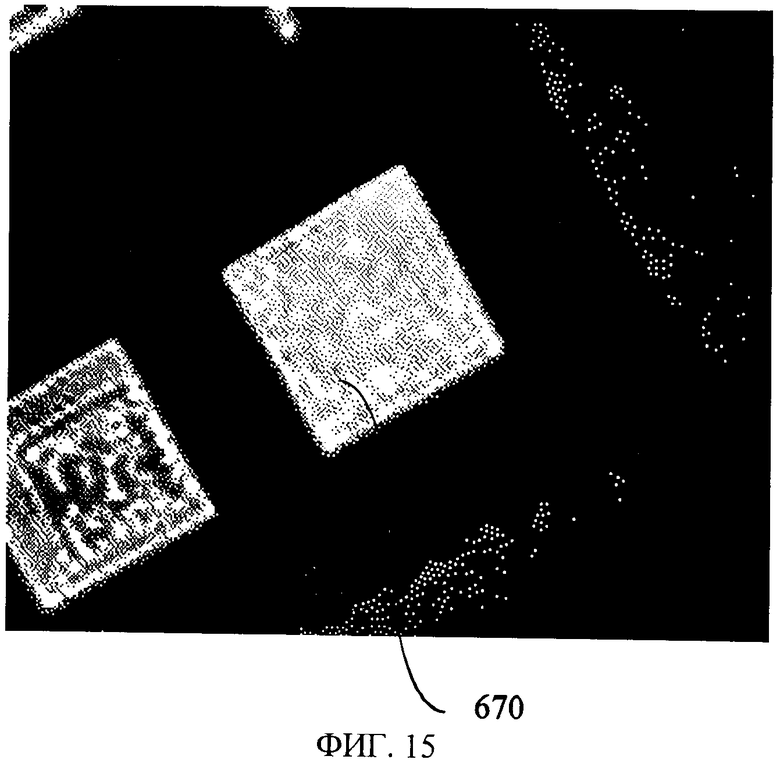

на фиг.15 представлен результат измерения комбинированного показателя текстуры (106×85) изображения, показанного на фиг.14,

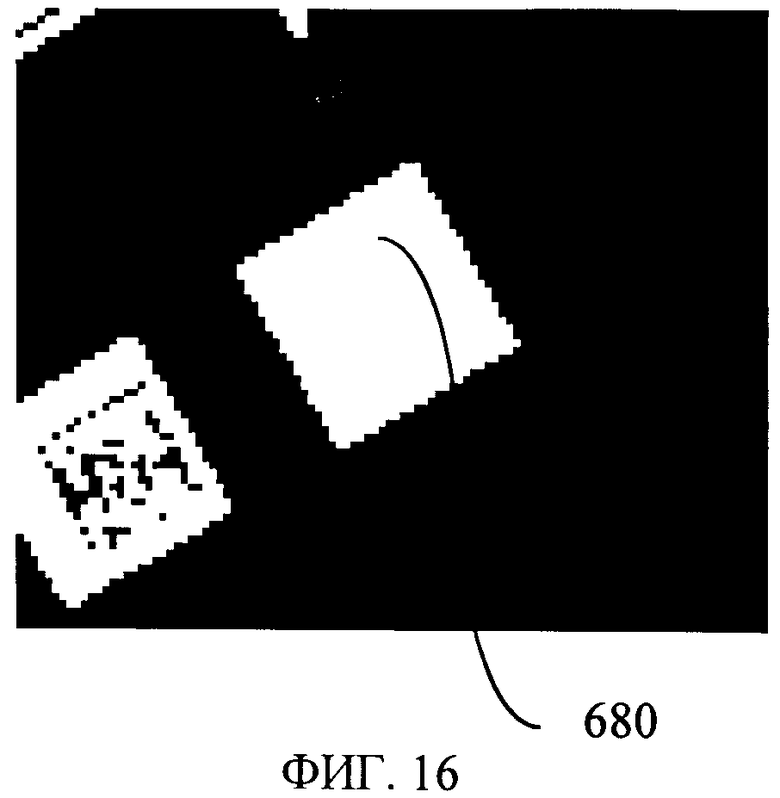

на фиг.16 показано изображение, показанное на фиг.15, после сравнения с пороговым значением,

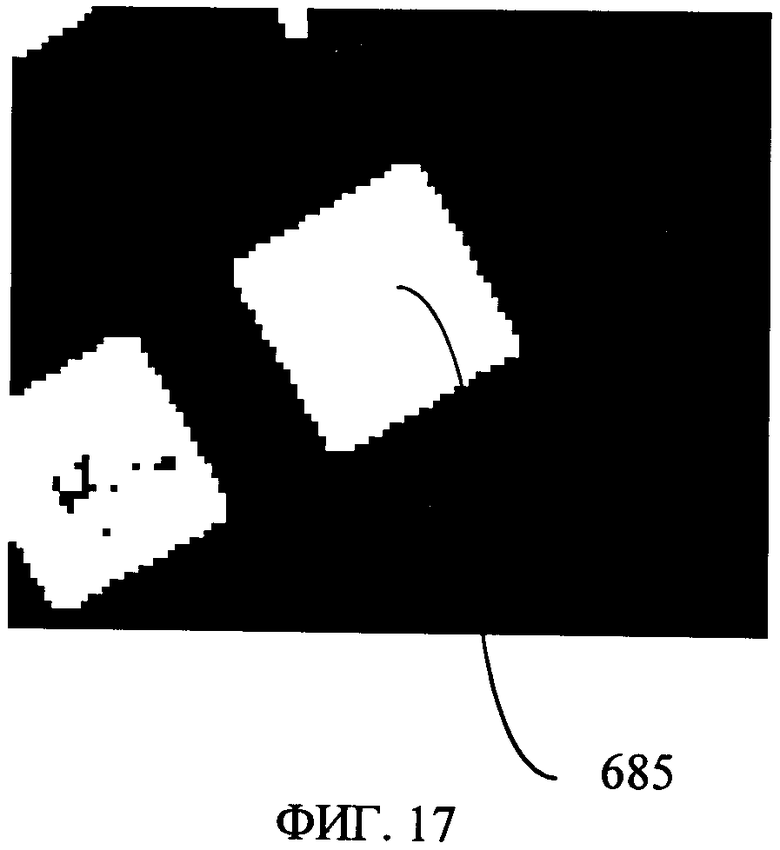

на фиг.17 показано изображение, показанное на фиг.16, после применения по меньшей мере одной операции растягивания и одной операции размывания,

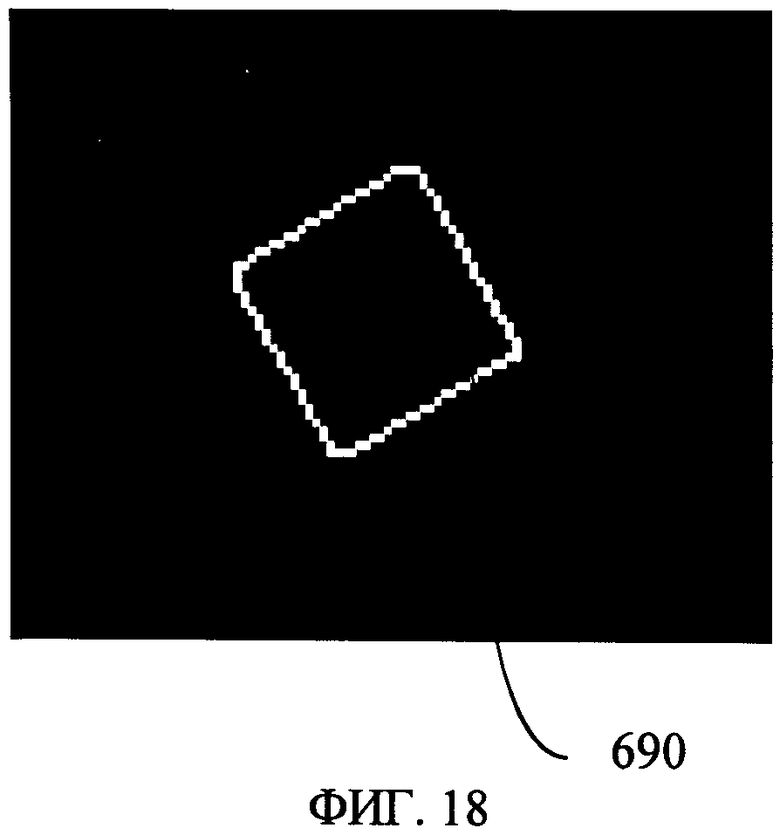

на фиг.18 показан контур информационной матрицы, определенный путем обработки изображения, показанного на фиг.17,

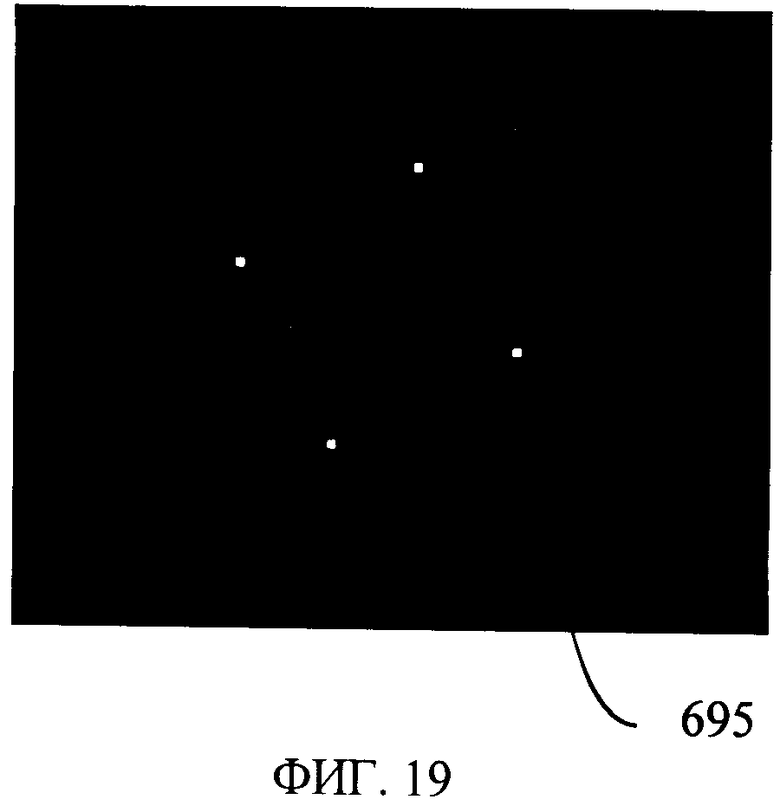

на фиг.19 показаны углы контура, показанного на фиг.18, определенные путем обработки изображения, показанного на фиг.18, и

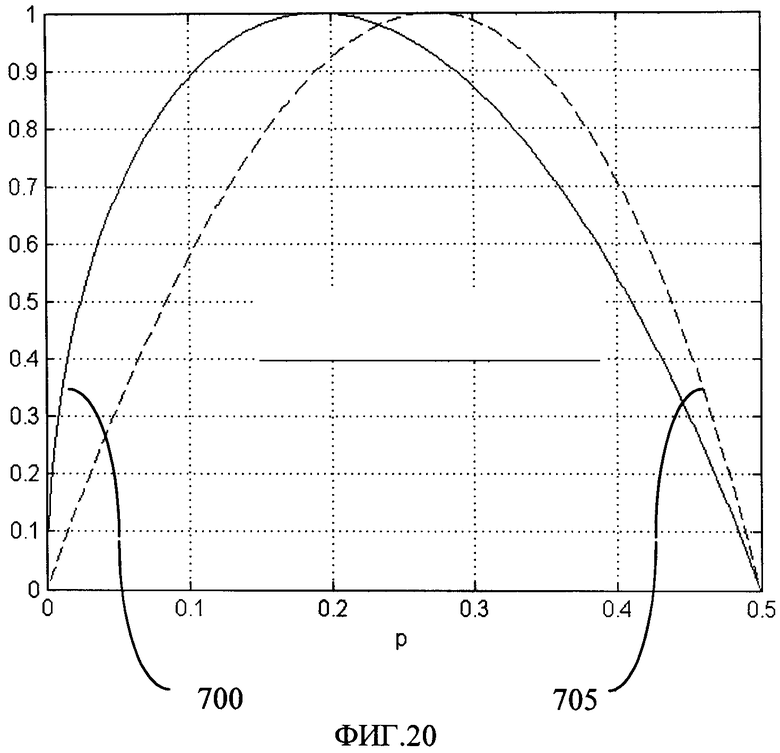

- на фиг.20 представлены графики, показывающие доли ошибок в соответствии с размерами ячеек информационной матрицы.

ПОДРОБНОЕ ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

Перед подробным описанием некоторых вариантов осуществления настоящего изобретения ниже приведены определения используемых терминов.

"Информационной матрицей" называется машиночитаемое физическое представление сообщения, обычно наносимое на твердую поверхность (в отличие от водяных знаков или стеганографических изображений, которые обычно модифицируют значения пикселей предназначенного для печати рисунка). Определение информационной матрицы охватывает, например, двумерные штрих-коды, одномерные штрих-коды и другие менее интрузивные средства представления информации, например Dataglyphs (маркировка информации).

"Ячейкой" называется элемент информационной матрицы, представляющий единицу информации.

"Документом" называется любой объект (вещественный), содержащий информационную матрицу.

"Нанесением меток" или "печатью" называется любой процесс, с помощью которого осуществляется переход от цифрового изображения (в том числе информационной матрицы, документа и др.) к его представлению в реальном мире, причем указанное представление обычно выполняется на поверхности, например струйная, лазерная, офсетная, термическая печать, а также тиснение, лазерное гравирование, формирование голограмм. Кроме того, это включает более сложные процессы, например литье, при котором цифровое изображение вначале гравируют на форме и затем формируют на каждом объекте (следует отметить, что "литое" изображение можно рассматривать как трехмерное в физическом мире, даже если его цифровое представление двумерное). Следует также отметить, что некоторые из упомянутых способов включают несколько преобразований, например стандартная офсетная печать (в противоположность офсетной печати по технологии "компьютер-печатная форма") включает создание пленки, изготовление печатной формы при помощи указанной пленки и печать с использованием указанной печатной формы. Другие способы также позволяют печатать единицу информации в невидимой области или с использованием частот за пределами видимого спектра или нанесением информации внутрь поверхности и т.д.

"Захватом" называется любой процесс, с помощью которого получают цифровое представление реального мира, в том числе цифровое представление физического документа, содержащего информационную матрицу.

На всем протяжении нижеследующего описания используются квадратные конфигурации. Однако настоящее изобретение не ограничивается данным типом конфигурации, а, напротив, распространяется на все конфигурации, которые могут быть напечатаны. Например, возможно использование конфигураций, состоящих из защищенных информационных матриц, имеющих различные разрешения и различный уровень заполнения краской, согласно настоящему изобретению, преимуществом которых является, в особенности, то, что по меньшей мере одна из этих матриц соответствует оптимальному разрешению и оптимальной плотности чернил.

На протяжении настоящего описания используется заполнение напечатанной конфигурации, которая может быть представлена матрицей ячеек. Однако настоящее изобретение не ограничивается указанным типом конфигурации, а, напротив, распространяется на все виды заполнения ячейками одинаковых или различных форм или размеров.

В качестве введения в описание вариантов осуществления способа и устройства согласно настоящему изобретению, следует заметить, что результатом искажения информационной матрицы является то, что некоторые ячейки не могут быть корректно декодированы.

На каждом этапе создания информационной матрицы поставлена цель, чтобы оригинальное сообщение было считано без ошибок, даже если исходное считывание информационной матрицы нарушено ошибками. В особенности, одной из целей создания указанной информационной матрицы является использование количества или коэффициента ошибок кодированных, воспроизведенных, переставленных или скремблированных сообщений с целью определения подлинности метки информационной матрицы и, следовательно, содержащего ее документа.

В действительности, коэффициент указанного искажения может быть подобран в соответствии с параметрами печати, поскольку изготовление копии ведет к дополнительным ошибкам, в результате чего коэффициент ошибок в среднем выше при считывании копии, чем при считывании оригинала.

Для понимания, почему измерение коэффициента ошибок в сообщении может быть достаточным для определения, является документ оригиналом и копией, может быть полезной аналогия с системами связи. На самом деле, переход кодированного скремблированного сообщения в информационную матрицу представляет ни что иное, как модуляцию сообщения, которая определяется как процесс, посредством которого сообщение преобразуется из первоначального вида в вид, пригодный для передачи по каналам связи. Указанный канал связи, а именно средства передачи сообщения, соединяющие источник с получателем и обеспечивающие передачу сообщения, отличаются в зависимости от того, оригинальной или скопированной является захваченная информационная матрица. Канал связи может изменяться: канал связи «оригинала» и канал связи «копии» отличаются. Указанное расхождение может быть измерено на основе отношения сигнал/шум, которое меньше для захваченной скопированной информационной матрицы.

Кодированное сообщение, извлеченное из захваченной копии информационной матрицы, будет содержать больше ошибок, чем кодированное сообщение, извлеченное из захваченного оригинала информационной матрицы. В соответствии с некоторыми особенностями настоящего изобретения количество или коэффициент обнаруженных ошибок используют для того, чтобы отличить копию от оригинала.

Канал связи оригинала и канал связи копии преимущественно описываются на основе содержащихся в них подканалов, причем указанные подканалы в двух указанных случаях частично различаются. Согласно изложенному ниже, каждый подканал канала передачи сигнала, т.е. информационной матрицы, представляет собой аналого-цифровое или цифроаналоговое преобразование.

На фиг.1 показаны каналы связи для захваченной оригинальной информационной матрицы и захваченной копии информационной матрицы. Первый канал содержит подканал 105, преобразующий сгенерированную в цифровом виде информационную матрицу в фактическую информационную матрицу, т.е. в аналоговую, метку на документе, защиту которого требуется обеспечить, т.е. на оригинальном документе, и второй подканал 110, соответствующий считыванию указанной метки. В случае копии, дополнительно к указанным первым двум каналам используются третий подканал 115, используемый для воспроизведения метки из считанной метки в реальном мире, и четвертый подканал 120, используемый для считывания указанного отпечатка для определения подлинности.

Следует отметить, что, как вариант, возможно изготовление второй копии на основе первой чисто аналоговым путем (например, с использованием аналогового фотокопирования или аналоговой фотографии), однако пятый аналогово-аналоговый подканал 125 обычно отличается большим искажением сигнала, превышающим искажение вследствие считывания с использованием датчика изображения с высоким разрешением.

Третий, четвертый и/или пятый подканалы накладывают дополнительное искажение сообщения, позволяющее отличить оригинал, например изображение 505, показанное на фиг.5А, от копии, например изображение 510, соответствующее той же самой информационной матрице, что и изображение 505, представленное на фиг.5В. Как видно из сравнения изображений 505 и 510, копия обладает меньшей четкостью деталей, искажение указанных изображений соответствует ошибкам, воспроизводимым меткой оригинальной информационной матрицы.

Поскольку изготовители подделок стремятся свести к минимуму издержки производства, подканалы, используемые для изготовления копии, и в особенности подканалы, приводящие к аналоговому отпечатку, в данном случае третий и пятый каналы, иногда выполняются с низким качеством нанесения меток или печати. Следовательно, сообщения, содержащиеся в копиях, изготовленных таким способом, имеют значительно более низкое отношение сигнал/шум, что обеспечивает возможность распознования указанных копий, даже более простым способом. Однако следует отметить, что в случаях, когда изготовитель подделок использует средства печати, сходные или даже превосходящие по качеству средства печати, используемые при изготовлении оригинальных документов, обычно не возникает особых проблем. В действительности, изготовитель подделок не может полностью избежать наложения шума, что при печати копии приводит к дополнительным ошибкам в процессе демодуляции информационной матрицы. Таким образом, данная операция приведет к уменьшению отношения сигнал/шум. В большинстве случаев разница отношений сигнал/шум будет достаточной для того, чтобы отличить захваченные оригинальные информационные матрицы от захваченных копий информационных матриц.

Предпочтительно информационная матрица и, в особенности, четкость ее деталей, такова, чтобы оттиск, характеристики которого заблаговременно известны, был таким, что напечатанная информационная матрица была искаженной. Кроме того, кодированное сообщение содержит ошибки при считывании в значительном, но не чрезмерном количестве. Таким образом, при печати копии изготовитель подделок не сможет избежать дополнительного искажения. Как указано, искажение в процессе печати оригинала должно быть естественным и случайным, т.е. быть вызванным физическим явлением локально непредсказуемого характера, дисперсией краски в бумаге, естественной нестабильностью печатной машины и т.д., т.е. таким, которое нельзя отследить. Поскольку потеря информации будет по сути необратимой, указанное искажение таково, что изготовитель подделок не будет иметь возможности ни скорректировать ошибки, ни избежать дополнительных ошибок, причем при печати копии будет иметь место то же самое физическое явление.

В целях повышения защиты против изготовления подделок создание информационной матрицы является зависимым по меньшей мере от одного параметра, удерживаемого в секрете, называемого секретным ключом или секретными ключами. Следовательно, в случае, если предыдущий ключ был раскрыт третьими лицами, требуется только сменить секретный ключ для того, чтобы вернуть первоначальную степень защиты. Для упрощения описания речь обычно будет идти об одном секретном ключе, подразумевается, что указанный ключ может сам состоять из нескольких секретных ключей.

Секретный ключ используется для шифрования исходного сообщения перед его кодированием. Поскольку указанный тип шифрования может использовать лавинный эффект, и при этом ошибки, возникающие в процессе демодуляции или считывания матрицы, в большинстве случаев устраняются кодом коррекции ошибок, две сгенерированные из одного и того же ключа информационные матрицы, содержащие сообщения, которые отличаются только на один бит, т.е. на минимально возможное расхождение между двумя сообщениями, покажутся совершенно различными.

То же самое верно для двух информационных матриц, содержащих идентичные сообщения, но сгенерированных из различных ключей. Первое из указанных свойств является особенно преимущественным, поскольку изготовитель подделок не сможет распознать периодически повторяющийся узор, который может быть использован для изготовления подделок, путем анализа информационных матриц, созданных с использованием одного и того же ключа, но содержащих различные сообщения. Следует отметить, что также является возможным добавление к сообщению случайного числа с тем, чтобы две информационные матрицы, сгенерированные с использованием одного и того же ключа и одного и того же сообщения, но содержащие различные случайные числа, добавленные к сообщению, также казались совершенно различными.

Информационная матрица может быть рассмотрена как результат модуляции сообщения, представленного символами алфавита, например двоичного. В некоторых вариантах выполнения изобретения на уровне сообщения добавляются символы синхронизации, выравнивания или определения положения, или на уровне информационной матрицы производится вставка узоров для определения местоположения.

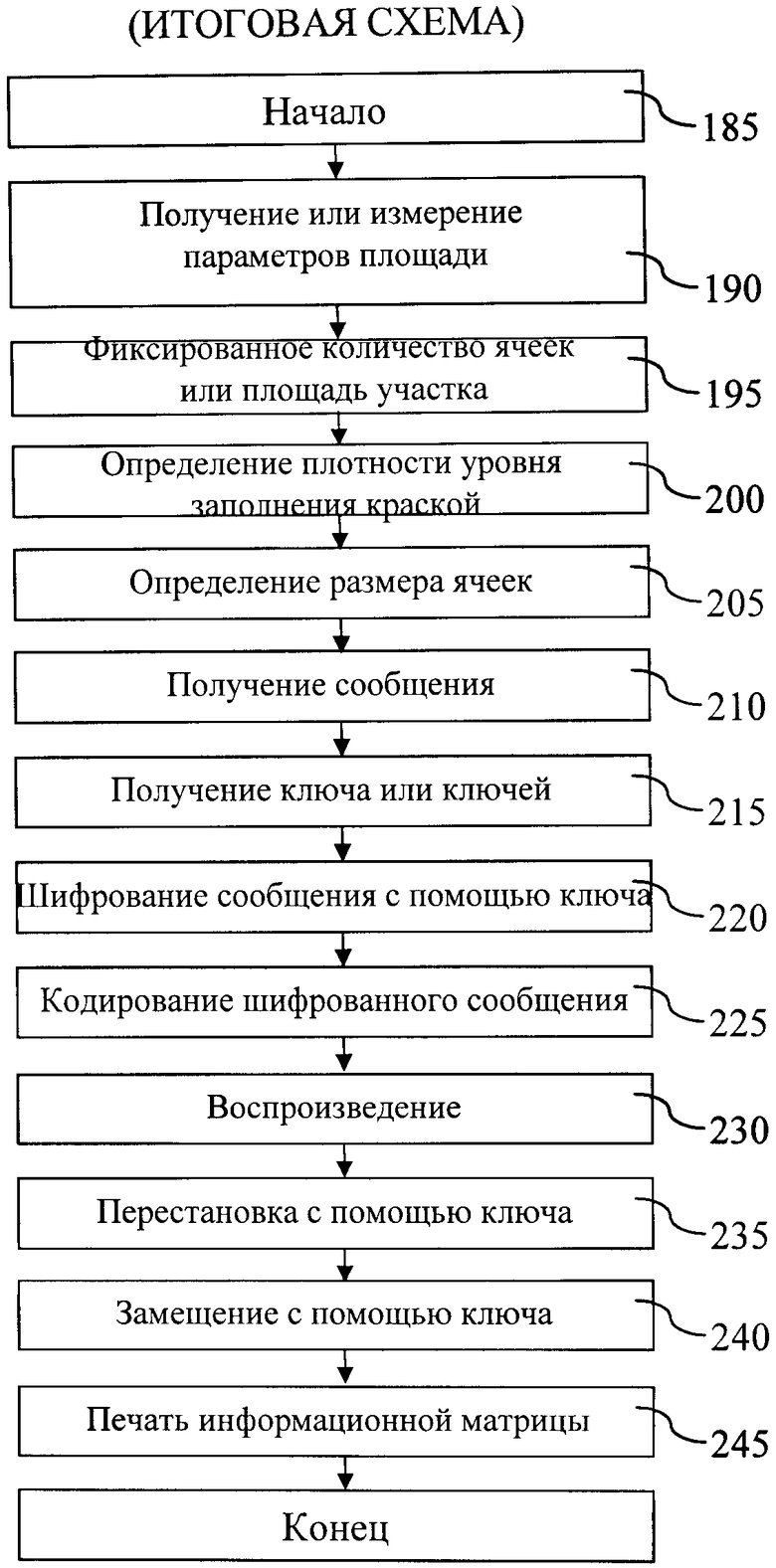

На фиг.2 в виде логической схемы проиллюстрированы этапы генерации информационной матрицы и нанесения меток на документ в соответствии с некоторыми особенностями способа согласно настоящему изобретению.

После начала процесса (этап 185) на этапе 190 получают или измеряют по меньшей мере один параметр нанесения меток или печати, например тип печати, тип среды, вид используемой краски. Затем на этапе 195 определяют, является ли площадь участка защищенной информационной матрицы или количество ее ячеек фиксированным для данной области применения или для данного клиента. На этапе 200 определяют плотность краски, соответствующую определенным параметрам нанесения меток/печати, например прочтением в базе данных или в справочной таблице плотности, соответствующей параметрам печати. На этапе 205 определяют размер ячеек защищенной информационной матрицы, например прочтением в базе данных или в справочной таблице размера ячеек, соответствующих параметрам печати. Следует отметить, что соответствия, хранимые в базах данных или в справочных таблицах, определяются согласно изложенному ниже, в частности по отношению к фиг.20. Указанные соответствия направлены на достижение хорошего качества печати и доли ошибок при печати, находящейся между первым и вторым заданными значениями, например 5%, 10%, 15% или 20% для первого заданного значения и 25% или 30% для второго заданного значения.

Затем, на этапе 210, получают сообщение, предназначенное для передачи с использованием документа и главным образом зависящее от идентификатора документа, а на этапе 215 получают по меньшей мере один секретный ключ шифрования и/или скремблирования.

Оригинальное сообщение представляет собой, например наименование документа, одного или нескольких правообладателей присоединенных прав интеллектуальной собственности, номер заказа на изготовление, адресат документа, данные изготовителя. Указанное сообщение составляют с использованием известных способов. Оригинальное сообщение представлено заданным алфавитом, например, алфавитно-цифровым.

Для создания зашифрованного сообщения на этапе 215 сообщение зашифровывают с использованием симметричного ключа или предпочтительно асимметричного ключа, например пары ключей типа PKI (сокращение для «Public key infrastructure" - инфраструктура открытого ключа). Таким образом, с целью повышения степени защиты сообщения, его зашифровывают таким образом, чтобы изменение одной единицы двоичной информации сообщения на входе шифрования вызывало изменение большого объема двоичной информации на выходе процесса шифрования.

Шифрование, как правило, выполняют на блоках битов фиксированной длины, например 64 бит или 128 бит. Могут быть использованы следующие алгоритмы шифрования: DES (сокращение для "data encryption standard" - стандарт шифрования данных) с ключом длиной 56 бит и блоком сообщения длиной 64 бит, трехкратное шифрование DES с ключом длиной 168 бит и блоком сообщения длиной 64 бит, и AES (сокращение для "advanced encryption standard" - передовой стандарт шифрования) с ключами длиной 128, 192 и 256 бит и блоком сообщения длиной 128 бит, поскольку они широко распространены и признаны устойчивыми к атакам. Однако также возможно использование многих других алгоритмов шифрования, поблочных или последовательных. Следует отметить, что теоретически при использовании поблочных алгоритмов шифрования пролучаются зашифрованные сообщения той же самой длины, что и первоначальное сообщение, в той мере, насколько оно является кратной длине блока.

Считается, что стандарт AES обладает наивысшим уровнем защиты, однако следует отметить, что он работает с блоками сообщения минимальной длины 128 бит. В случае, если длина передаваемого сообщения является кратной 64 битам, следует использовать алгоритм, подобный трехкратному шифрованию DES. Наконец, является возможным создание нового алгоритма шифрования, в особенности если вы ограничены очень небольшим размером сообщения, например 32 бит. Однако следует заметить, что безопасность указанных алгоритмов будет ограниченной вследствие небольшого количества различных зашифрованных сообщений.

Однако следует также заметить, что теоретически криптографические атаки, имеющие целью поиск ключа, не могут быть использованы, по меньшей мере в их стандартном виде, известном в криптографии. На самом деле, изготовитель подделок теоретически имеет доступ только к захваченному изображению напечатанной оригинальной информационной матрицы, и для начала криптографической атаки ему требуется по меньшей мере иметь доступ к расшифрованному сообщению. Однако сообщение может быть расшифровано только в том случае, если оно предварительно дескремблировано, для этого требуется поиск ключа скремблирования.

Указанные способы шифрования называются "симметричными", т.е. при расшифровании используется тот же самый ключ. Передача ключей в модуль распознавания и их хранение должны осуществляться очень хорошо защищенным способом, поскольку изготовитель подделок, завладевший указанным ключом, будет способен создавать зашифрованные сообщения, которые не будут выглядеть поддельными. Однако указанные риски могут быть снижены использованием асимметричных способов шифрования, в которых ключ расшифровки отличается от ключа шифрования. На самом деле, поскольку ключ расшифровки не позволяет шифровать сообщения, изготовитель подделок, получивший указанный ключ, не сможет создавать ни новые действительные сообщения, ни, как следствие, информационные матрицы, несущие другое сообщение.

На этапе 220 зашифрованное сообщение кодируют с целью получения закодированного зашифрованного сообщения. Предпочтительно при кодировании используют сверточное кодирование, которое производится очень быстро, причем декодирование также происходит быстро, например с использованием широко известного способа, разработанного Витерби (Viterbi). Если при сверточном кодировании используется полиномиальная образующая девятой степени, а кодовая скорость составляет два бита на выходе на один бит на входе, получим увеличение кода 7 дБ по отношению к тому же сообщению, подвергнутому простому воспроизведению, как следствие, при декодировании риск ошибки значительно снижается. Если предназначенное для кодирования сообщение содержит 128 бит, с использованием вышеуказанного сверточного кода получают кодированное сообщение длиной 272 бит (на выходе для каждого из 128 бит кода получится два бита, еще восемь бит отводятся памятью кодировщика для полиномиальной образующей девятой степени). Однако следует отметить, что возможно использование многих других видов кодирования (арифметического кодирования, турбокодов и т.д.), использующих тот же самый принцип.

Предпочтительно, далее указанное кодированное зашифрованное сообщение записывают в двоичном алфавите, т.е. оно содержит «0» и «1».

На этапе 225 кодированное зашифрованное сообщение воспроизводят и вставляют в список доступных ячеек в информационной матрице, недоступные участки которой содержат символы синхронизации, выравнивания или определения положения или узоры для определения местоположения, которые, согласно вариантам изобретения, определяют с использованием секретного ключа. Узоры для выравнивания представляют собой, например, матрицы размером 9×9 пикселей, периодически распределенные в информационной матрице. Таким образом, кодированное шифрованное сообщение воспроизводят или повторяют, чтобы каждая единица двоичной информации была представлена несколько раз в соответствии с количеством доступных ячеек информационной матрицы. Указанное воспроизведение, зависимое от кодирования повторения или избыточности, позволяет существенно снизить коэффициент ошибок кодированного сообщения, которое поступит на вход алгоритма декодирования сверточного кода. Ошибки, не исправленные путем повторений, в большинстве случаев исправляются сверточным кодом.

На этапах 235 и 240 воспроизведенное кодированное зашифрованное сообщение подвергают шифрованию путем перестановки (так называемому «скремблированию») с целью получения скремблированного кодированного зашифрованного сообщения.

Предпочтительно, функция скремблирования воспроизведенного кодированного зашифрованного сообщения состоит в последовательном использовании перестановки двоичных значений сообщения на этапе 235 и замещения на этапе 240, причем оба этапа с использованием второго секретного ключа, возможно идентичного первому секретному ключу. Предпочтительно, замещение выполняется с использованием функции "исключающее ИЛИ" и псевдослучайной последовательности.

Таким образом, скремблирование кодированного зашифрованного сообщения выполняют нетривиальным способом с использованием секретного ключа, который может быть идентичным ключу, используемому для шифрования сообщения, или отличным от него. Следует отметить, что, если согласно отличительным признакам изобретения, используется другой ключ, он может быть вычислен из функции ключа, используемого для шифрования.

Использование секретного ключа как для шифрования сообщения, а также для скремблирования закодированного сообщения обеспечивает повышенный уровень защиты от подделок. Для сравнения следует упомянуть, так как существующие способы создания 2D штрих-кодов, в которых кодированное сообщение не скремблируется. Изготовитель подделок может легко воспроизвести оригинальную информационную матрицу после декодирования сообщения захваченной информационной матрицы. Даже если декодированное сообщение зашифровано, для точного воспроизведения информационной матрицы ему не нужно расшифровывать это сообщение.

Предпочтительно, скремблирование в данном случае заключается в комбинации перестановки на стадии 235 и применении функции "исключающее ИЛИ", или функции XOR, на стадии 240, таблица которой имеет следующий вид:

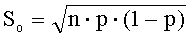

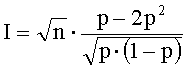

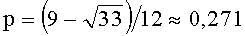

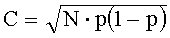

По сути, указанный вид скремблирования позволяет избежать увеличения количества ошибок (здесь отсутствует так называемый "лавинный эффект": ошибка в одном элементе скремблированного сообщения приводит к одной и только одной ошибке в дескремблированном сообщении). Лавинный эффект является нежелательным, поскольку он затрудняет считывание информационной матрицы, когда в скремблированном сообщении присутствует одна единственная ошибка. Однако, как было показано, ошибки играют важную роль в использовании настоящего изобретения.