Изобретение относится к области электросвязи и вычислительной техники, а точнее к области способов защиты информации в компьютерных системах и сетях, и может быть использовано в связных, вычислительных и информационных системах для снижения вероятности вскрытия/обнаружения системы защиты, а именно межсетевого экрана, при защите выделенных технологических сетей, и сетей специального назначения.

Известен способ защиты локальной вычислительной сети межсетевого экрана «Вычислительная сеть с межсетевым экраном и межсетевой экран», по патенту РФ №2214623, класс G06F 15/163, G06F 15/173, опубликованный 20.10.2003, в котором для обеспечения безопасности защищаемой вычислительной сети используют шлюз-компьютер с установленным межсетевым экраном, содержащим как минимум два сетевых интерфейса для обмена потоками сетевых пакетов в соответствии с заданными правилами фильтрации. Межсетевой экран при этом исключен из числа абонентов сети посредством специально настроенной программы, использующей для приема и передачи сетевых пакетов интерфейсы межсетевого экрана, без назначения им логических адресов, скрывающей информацию об их физических адресах. Задание правил фильтрации осуществляется с помощью отдельного интерфейса управления.

Недостатком данного способа является отсутствие механизмов распознавания фактов компьютерных атак и предотвращения попыток вскрытия системы защиты.

Наиболее близким по технической сущности к предлагаемому способу является «Способ обработки сетевых пакетов для обнаружения компьютерных атак», по патенту РФ №2304302, класс G06F 12/14, H04L 12/66, опубликованный 10.08.2007. Способ-прототип заключается в том, что для защиты вычислительных сетей используется шлюз-компьютер с межсетевым экраном, при получении сетевого пакета посредством межсетевого экрана блокируют его, анализируют адрес отправителя и получателя, если сетевой пакет содержит запрос на установление сеанса надежной связи, межсетевой экран самостоятельно обрабатывает их, в случае корректности запросов проводит принудительное установление сеанса связи отправителя сетевых пакетов с их получателем.

Недостатком ближайшего аналога является относительно высокая вероятность обнаружения нарушителем факта использования средств защиты локальной сети.

Техническим результатом при использовании заявленного способа является снижение вероятности обнаружения нарушителем факта использования средств защиты локальной сети путем введения его в заблуждение.

Технический результат достигается тем, что в известном способе защиты вычислительной сети, заключающемся в том, что устанавливают в каналах связи защищаемой вычислительной сети шлюз-компьютер с межсетевым экраном, формируют базу параметров легитимных пакетов, поступающих на межсетевой экран из открытой сети, в качестве параметров указывают адреса отправителей и адреса получателей, корректно установленные флаги SYN и АСK при запросах на установление связи, блокируют поступающие из открытой сети пакеты на период установления легитимности, анализируют поступающие из открытой сети пакеты, для чего сравнивают их параметры с заранее сформированной базой параметров легитимных пакетов, при их совпадении пакет считают легитимным и устанавливают соединение получателя защищаемой сети с отправителем, после чего отправляют получателю защищаемой вычислительной сети сетевые пакеты, а при несовпадении анализируемых параметров пакета пакет считают нелегитимным и окончательно блокируют нелегитимные сетевые пакеты, после блокирования поступающих из открытой сети пакетов на период установления их легитимности запоминают адрес получателя, на который отправлен пакет. После завершения анализа пакета, указывающего на его нелегитимность, формируют ICMP квитанцию. В квитанции адрес отправителя заменяют на ранее запомненный адрес получателя и отправляют ее нелегитимному отправителю.

Благодаря новой совокупности существенных признаков в заявленном способе при поступлении нелегитимных пакетов после их выявления формируют ICMP квитанцию, которую отправляют нарушителю, вводя в квитанцию ложную адресную информацию, чем достигается снижение вероятности вскрытия (обнаружения) системы защиты, в частности, выполненной в виде межсетевого экрана.

Заявленный способ поясняется чертежами, на которых показаны:

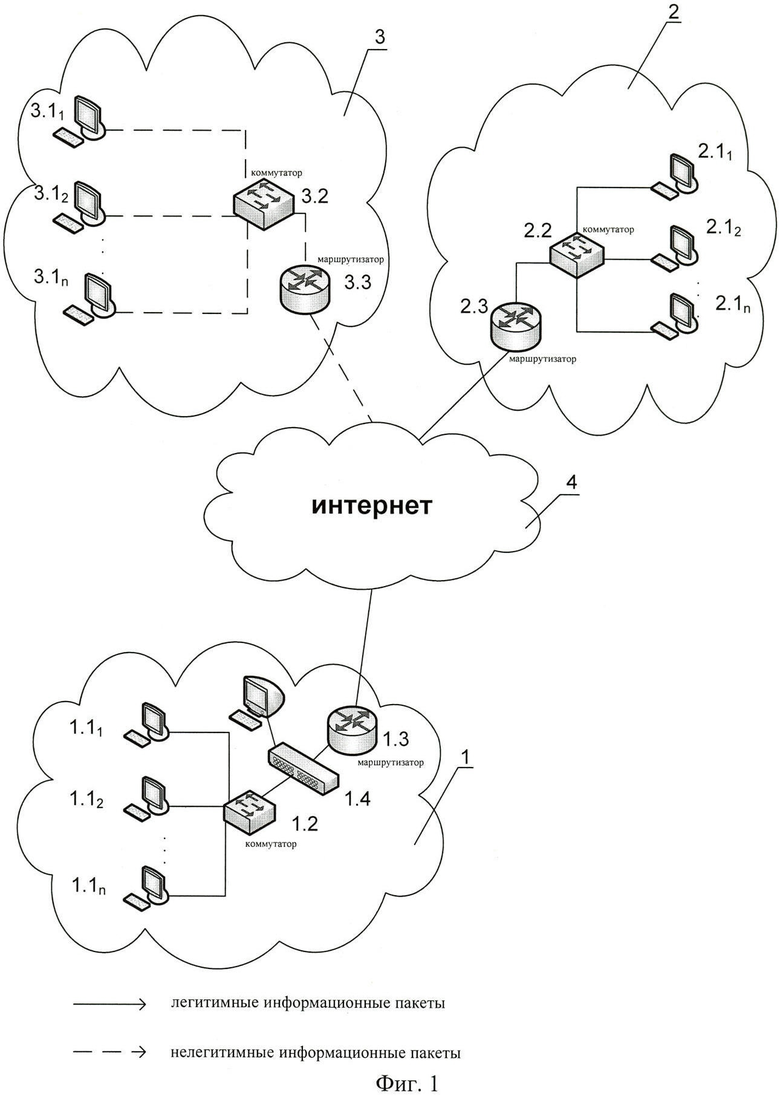

фиг.1 - вариант схемы взаимодействия защищаемой локальной сети через Интернет с другими пользователями;

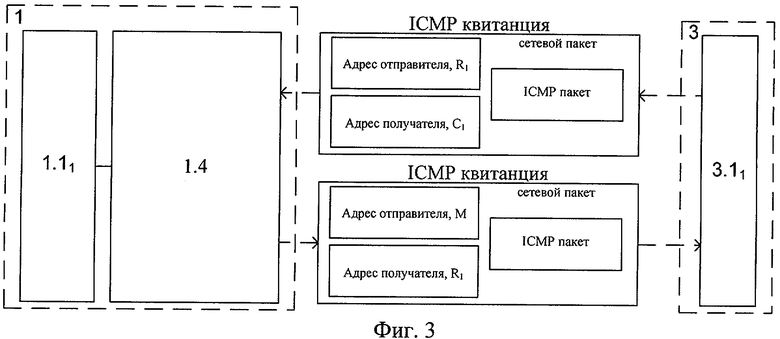

фиг.2 - обобщенный алгоритм реализации способа защиты вычислительной сети;

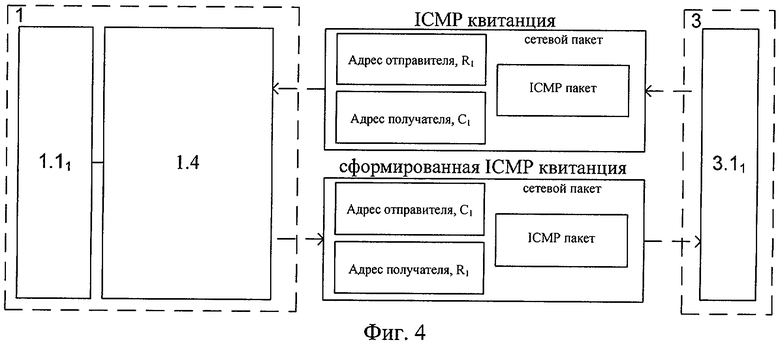

фиг.3 - процесс обмена ICMP квитанциями между абонентами защищаемой сети и абонентами нелегитимной сети без формирования ложной ICMP квитанции;

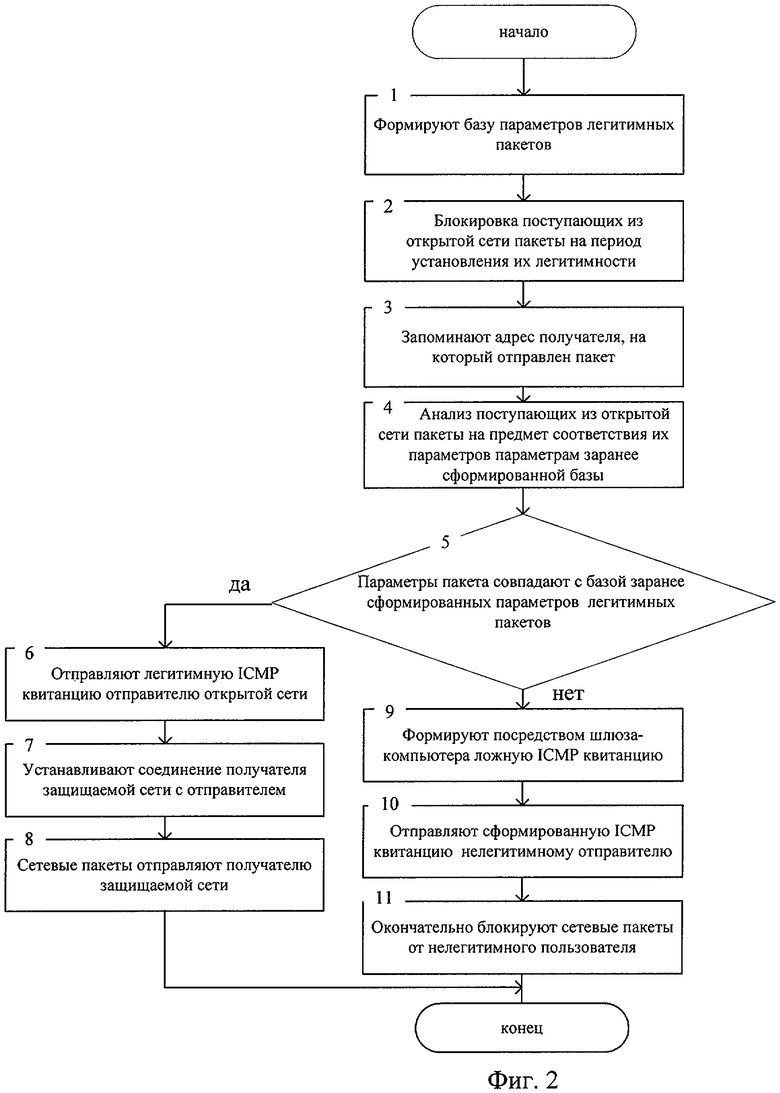

фиг.4 - процесс обмена ICMP квитанциями между абонентами защищаемой сети и абонентами нелегитимной сети посредством формирования ложной ICMP квитанции.

Заявленный способ реализуется следующим образом.

В настоящее время достаточное количество атак носит разведывательный характер с целью получения информации об используемых средствах защиты локальной сети, таких как, например «ICMP Destination Unreachable Communication Administratively Prohibited», «ICMP Destination Unreachable Communication with Destination Host is Administratively Prohibited». Этот тип атак основан на отправке ICMP-пакета атакуемому хосту или другому устройству сети. В случае, если в сети установлены средства защиты, например межсетевой экран, ICMP-пакет возвращается отправителю, что указывает ему на факт установки системы защиты. На данном принципе основаны различные утилиты (nmap, hping), предназначенные непосредственно для сбора маркеров открытых портов, т.е. сбора откликов, посылаемых в ответ на запрос подключения к порту (Alex WebKnacKer Быстро и легко. Хакинг и антихакинг: защита и нападение. Учебное пособие. - М.: Лучшие книги, 2004. - 400 с. Стр. 271-274).

Даже если межсетевой экран настроен таким образом, что блокирует отклики на сканирующие ICMP-пакеты (программа Win Route), злоумышленник может прибегнуть к процедуре отслеживания сетевых маршрутов (утилита tracert) и по отклику однозначно определить используемое средство защиты (межсетевой экран).

В общем случае вычислительная сеть представляет собой совокупность оконечного, периферийного и коммуникационного оборудования (фиг.1). Каждая локальная вычислительная сеть имеет определенное количество каналов связи с другими вычислительными сетями. Объединение локальной сети организации 1 и ее пользователей (1.11, 1.12, …, 1.1n) с адресами (C1, …, Cn) с Интернетом 4 носит характер использования его в качестве транспортной магистрали для связи с другими локальными сетями 2 и их пользователями (2.11, 2.12, …, 2.1n) с адресами (S1, …, Sn). Однако через Интернет 4 открывается доступ к защищаемой сети 1 для пользователей (3.11, 3.12, …, 3.1n) c адресами (R1, …, Rn) других (нелегитимных) локальных сетей 3. Для защиты внутренней сети 1, путем фильтрации нелегитимного трафика, на каналах связи устанавливают шлюз-компьютер с межсетевым экраном 1.4, имеющий свой сетевой адрес (М), который настраивается таким образом, чтобы была обеспечена возможность контроля всего входящего и исходящего трафика.

В данной ситуации, при данной конфигурации межсетевого экрана 1.4 выбирают стратегию защиты: «запрещено все, что не разрешено в явном виде». Такая стратегия облегчает администрирование межсетевого экрана (Запечников С.В., Милославская Н.Г. и др. Информационная безопасность открытых систем: Учебник для вузов. В 2-х томах. Том 2 - Средства защиты в сетях. - М.: Горячая линия - Телеком, 2008. - 558 с. Стр.71-77).

При данной организации сетевого взаимодействия представляется возможным использовать заявленный способ защиты вычислительной сети для снижения вероятности обнаружения нарушителем факта использования средств защиты локальной сети. Порядок взаимодействия в такой сети поясняется алгоритмом на фиг.2. Предварительно формируют базу параметров легитимных пакетов (бл.1), которая представляет собой некоторый список идентификаторов, в качестве которых в данном случае используют адреса отправителей (S1, …, Sn) и получателей (C1, …, Cn), a также корректно установленные флаги SYN и АСK при запросах на установление связи.

При получении сетевого пакета с установленным номером протокола ICMP (Internet Control Message Protocol, протокол управляющих сообщений Интернет) блокируют его на период установления легитимности (бл.2). Характер функционирования протокола ICMP, обеспечивающий обратную связь в виде диагностических сообщений, посылаемых отправителю при невозможности доставки его пакета и в других случаях, подробно описан в книге: Компьютерные сети. Практика построения. Для профессионалов. 2-е изд. / М.В.Кульгин. - Спб.: Питер, 2003. - 462 с. Стр.147-160. Выделяют из адресной части заголовка (см. фиг.3) пакета указанный адрес получателя и запоминают его в шлюзе-компьютере 1.4 (бл.3).

Затем анализируют каждый поступающий из открытой сети пакет на предмет соответствия его параметров параметрам заранее сформированной базы легитимных пакетов (бл.4). В случае если параметры пакета полностью совпадают с базой параметров легитимных пакетов (бл.5), отправляют компьютеру открытой сети легитимный ICMP-пакет (бл.6), устанавливают соединение получателя защищаемой сети с отправителем (бл.7) и сетевые пакеты доставляются получателю (бл.8). При установлении нелегитимности анализируемого пакета (см. также фиг.4) формируют посредством шлюза-компьютера 1.4 ложную ICMP квитанцию (бл.9), в которой адрес отправителя заменяют на ранее запомненный адрес получателя. Отправляют сформированную ICMP квитанцию нелегитимному отправителю в открытую сеть 4 (бл.10). При получении данной ICMP квитанции, формально от запрашиваемого компьютера, злоумышленник не может однозначно установить факт использования средств защиты, в данном примере межсетевой экран 1.4. При этом сетевые пакеты не доставляют получателю защищаемой сети и окончательно блокируют (бл.11).

На фиг.3 и фиг.4 показан порядок обмена ICMP квитанциями между абонентом (1.11) защищаемой сети 1 с сетевым адресом (C1) и абонентом (3.11) нелегитимной сети 3 с сетевым адресом (R1). На фиг.3 показан установленный порядок обмена ICMP квитанциями, когда в ответной ICMP квитанции сетевым адресом отправителя является адрес (М) межсетевого экрана 1.4, а не адрес (C1) запрашиваемого абонента (1.11) защищаемой сети 1. В этом случае злоумышленник может определить, что в качестве средства защиты используют межсетевой экран. Порядок обмена сформированной посредством шлюза-компьютера с межсетевым экраном 1.4 ложной ICMP квитанцией между абонентом (1.11) защищаемой сети 1 с сетевым адресом (C1) и абонентом (3.11) нелегитимной сети 3 с сетевым адресом R1 поясняется фиг.4. В этом случае в ответной сформированной ICMP квитанции сетевым адресом отправителя является адрес (C1) запрашиваемого абонента (1.11) защищаемой сети 1. При этом злоумышленник не может однозначно определить факт использования средств защиты (межсетевого экрана 1.4).

Таким образом, в заявленном способе благодаря формированию специального ICMP-пакета с заменой адреса получателя посредством межсетевого экрана и отправке этого пакета на адрес нелегитимного отправителя обеспечивается снижение вероятности обнаружения нарушителем факта использования средств защиты, в частности, выполненных в виде межсетевого экрана, что указывает на возможность достижения сформулированного технического результата при использовании заявленного способа.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2014 |

|

RU2586840C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2690749C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ ВТОРЖЕНИЯ | 2024 |

|

RU2839562C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696330C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2686023C1 |

| ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ С МЕЖСЕТЕВЫМ ЭКРАНОМ И МЕЖСЕТЕВОЙ ЭКРАН | 2000 |

|

RU2214623C2 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ (ВАРИАНТЫ) | 2012 |

|

RU2472217C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ РАЗГРАНИЧЕНИЯ ДОСТУПА К ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫМ РЕСУРСАМ КОМПЬЮТЕРНЫХ СЕТЕЙ | 2006 |

|

RU2314562C1 |

| Способ защиты вычислительной сети от несанкционированного сканирования и блокирования сетевых служб | 2017 |

|

RU2648949C1 |

Изобретение относится к области электросвязи и вычислительной техники, а точнее к области способов защиты информации в компьютерных системах и сетях. Техническим результатом является снижение вероятности обнаружения нарушителем факта использования средств защиты локальной сети путем введения его в заблуждение. Способ предусматривает следующую последовательность действий. Устанавливают в каналах связи защищаемой вычислительной сети шлюз-компьютер с межсетевым экраном. Формируют базу параметров легитимных пакетов и блокируют поступающие из открытой сети пакеты на период установления легитимности. Запоминают адрес получателя, анализируют поступающие из открытой сети пакеты, для чего сравнивают их параметры с заранее сформированной базой параметров легитимных пакетов. После завершения анализа формируют ICMP квитанцию, в которой адрес отправителя заменяют на ранее запомненный адрес получателя. Отправляют ее нелегитимному отправителю. 4 ил.

Способ защиты вычислительной сети, заключающийся в том, что устанавливают в каналах связи защищаемой вычислительной сети шлюз-компьютер с межсетевым экраном, формируют базу параметров легитимных пакетов, поступающих на межсетевой экран из открытой сети, в качестве параметров указывают адреса отправителей и адреса получателей, корректно установленные флаги SYN и АСК при запросах на установление связи, блокируют поступающие из открытой сети пакеты на период установления легитимности, анализируют поступающие из открытой сети пакеты, для чего сравнивают их параметры с заранее сформированной базой параметров легитимных пакетов, при их совпадении пакет считают легитимным и устанавливают соединение получателя защищаемой сети с отправителем, после чего отправляют получателю защищаемой вычислительной сети сетевые пакеты, а при несовпадении анализируемых параметров пакета пакет считают нелегитимным и окончательно блокируют нелегитимные сетевые пакеты, отличающийся тем, что после блокирования поступающих из открытой сети пакетов на период установления их легитимности запоминают адрес получателя, на который отправлен пакет, а после завершения анализа пакета, указывающего на его нелегитимность, формируют ICMP квитанцию, в которой адрес отправителя заменяют на ранее запомненный адрес получателя и отправляют ее нелегитимному отправителю.

| ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ С МЕЖСЕТЕВЫМ ЭКРАНОМ И МЕЖСЕТЕВОЙ ЭКРАН | 2000 |

|

RU2214623C2 |

| СПОСОБ ОБРАБОТКИ СЕТЕВЫХ ПАКЕТОВ ДЛЯ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК | 2005 |

|

RU2304302C2 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК В КОМПЬЮТЕРНОЙ СЕТИ | 2000 |

|

RU2179738C2 |

| US 5898830 A, 27.04.1999 | |||

| US 6070243 A, 30.05.2000. | |||

Авторы

Даты

2011-06-27—Публикация

2010-04-13—Подача