Область техники

Изобретение относится к области информационной безопасности, а более конкретно к системам и способам автоматического реагирования на инцидент информационной безопасности.

Уровень техники

В современных организациях прослеживается тенденция к автоматизации производственных процессов. Так, контролируемые или исполняемые человеком процессы заменяют современными компьютерными технологиями и системами. Вследствие чего в производственном процессе повышается количество кибератак, которые могут перерастать в физические угрозы. В области производства используют следующие типы автоматизации:

- информационные технологии (ИТ);

- автоматизированное производство (англ. computer-aided manufacturing, САМ);

- оборудование с числовым программным управлением (англ. Numerical Control, NC);

- роботы;

- гибкие производственные системы (англ. Flexible Manufacturing System, FMS);

- компьютерное интегрированное производство (англ. computer-integrated manufacturing, CIM).

В качестве устройств, реализованных в разных типах автоматизированных систем, могут выступать такие компьютерные устройства, как персональные компьютеры (ПК), мобильные устройства (смартфоны, планшеты), сервера и другие подобные устройства.

Кибератака – это несанкционированные попытки использования, кражи и повреждения конфиденциальной информации, в том числе актива организации. Под активом организации понимают материальную или нематериальную сущность (объект, предмет), которая представляет ценность для организации или владельца. Кибератаки осуществляются различными способами через компьютерные сети и системы, например при применении вредоносного программного обеспечения (ПО).

Примерами вредоносного ПО являются компьютерные вирусы, троянские программы, шпионское ПО, программы-вымогатели, а также любые иные приложения или код, которые предназначены для нанесения вреда или несанкционированной эксплуатации как компьютерных устройств, так и актива организации. Вредоносное ПО представляет серьезный риск для компьютерных устройств, делая их уязвимыми для потери данных и конфиденциальной информации, кражи персональных данных и потери производительности или работоспособности. Кроме того, злоумышленники постоянно используют все более и более изощренные методы атак (кибератаки), например, используя уязвимости компьютерных устройств или фишинговые ресурсы. Такими методами атак провоцируются новые инциденты информационной безопасности (ИБ).

Под инцидентом ИБ принято понимать по меньшей мере одно нежелательное событие ИБ, которое может нанести ущерб активам организации или скомпрометировать ее деятельность. Вместе с тем в настоящее время наблюдается резкое увеличение количества инцидентов ИБ, связанных с вредоносными программами и попытками их запуска, а также использованием уязвимостей компьютерных устройств для повышения уровня доступа к ресурсам производственного процесса организации. В результате инцидента ИБ злоумышленник может получить доступ к персональным данным пользователя, конфиденциальной информации организации, получить возможность зашифровать файлы (например, с помощью программы-шифровальщика) или произвести несанкционированную передачу конфиденциальной информации. Примерами последствий инцидентов ИБ являются уничтожение документальной базы (файлов, записей в реестре, системных журналах и т.д.) с целью уничтожения следов проникновения, что затруднит проведение комплексного расследования инцидента ИБ, блокирование злоумышленником доступа к компьютерной информационной системе или одному из ее компьютерных устройств, и отказ работоспособности локальной компьютерной сети.

В настоящее время задачи по сбору и анализу сведений об инциденте ИБ, а также предоставление указанных сведений по требованию пользователям (специалистам ИБ), в том или ином виде решают SIEM-системы (англ. Security Information and Event Management). Данные системы предназначены для сбора и анализа сведений, поступающих от различных источников, по меньшей мере, таких, как DLP (англ. Data Loss Prevention), IDS (англ. Intrusion Detection System), антивирусных программ, UTM-устройств (англ. Unified Threat Managers), автоматизированных рабочих мест пользователей, серверов, маршрутизаторов, межсетевых экранов. Также SIEM-системы выявляют отклонения в работе различных компьютерных систем на основании сведений, поступающих от различных источников. Данные отклонения выявляются при сравнении поступающих сведений с нормальными по каким-либо критериям. Примерами критериев, в частности, являются вход пользователя в систему, скорость работы компьютерного устройства при работающей антивирусной программе, наличие подключенных USB-устройств к компьютерному устройству, несанкционированная установка стороннего ПО, наличие несанкционированных удаленных подключений, изменение исходящего интернет-трафика компьютерного устройства, активация сторонних фоновых процессов. Отклонение от нормы может определяться на основании расчета статистического выброса. Статистический выброс – это экстремальные значения во входных данных, которые находятся далеко за пределами других наблюдений. Например, был осуществлен запуск компьютерного устройства в ночное время, однако, до этого компьютерное устройство запускалось только в дневное время. Как только SIEM-системой выявляется отклонение, происходит формирование отчета об инциденте.

Одним из примеров такой системы, является Kaspersky Unified Monitoring and Analysis Platform (KUMA). KUMA позволяет повысить прозрачность защищаемого объекта, усиливает эффективность мер защиты и помогает выстроить долгосрочную стратегию обеспечения безопасности. KUMA осуществляет централизованный сбор и анализ журналов регистрации событий ИБ, корреляцию событий ИБ в реальном времени и своевременное оповещение SIEM-системы об инцидентах.

Довольно часто процесс реагирования на инцидент происходит с задержкой. В первую очередь это связанно с тем, что процесс сбора и анализа сведений происходит на разных компьютерных устройствах (серверах). Так, сбор сведений осуществляется непосредственно на сервере безопасности, а анализ собранных сведений производится на сервере с SIEM-системой. Другой причиной задержки является необходимость предоставлять результаты инцидентов пользователям, обладающим знаниями в области ИБ, на анализ и ожидать ответа. По этой причине предоставление сведений о произошедшем инциденте происходит довольно быстро, а результат анализа переданных сведений может занимать длительное время, в частности, до нескольких дней.

Так, из патентной заявки US2015207709A1 известен способ, связанный с интеллектуальной обработкой сообщений журнала ПК и выявлением инцидентов ИБ. В одном варианте воплощения реализуемый на компьютере способ включает анализ сообщений журнала с помощью устройства регистрации для определения, указывает ли по меньшей мере одно из сообщений на ошибку (инцидент ИБ). Принцип работы способа обработки сообщений журнала как у SIEM-систем. К недостаткам способа относится отсутствие сбора доказательной базы (информации об инциденте ИБ) и отсутствие дальнейшей адаптивной реакцией на инцидент ИБ на конечном компьютерном устройстве.

Другой подход известен из патента US8225407B1. В нем представлен способ для определения приоритетов и предоставления рекомендаций по адаптивному реагированию в отношении инцидентов ИБ. В частности, раскрыта возможность управления инцидентами ИБ на автоматическом уровне без вмешательства человека. Процесс адаптивного реагирования на инцидент ИБ выполняется до тех пор, пока либо не будут получены новые сведения об инциденте, либо последствия инцидента не будут устранены. Данный подход так же реализован по принципу SIEM-системы, где происходит обработка правил корреляции событий и выдача неких оценок или рекомендации для адаптивного реагирования в отношении инцидентов ИБ. Одним из недостатков предложенного способа является отсутствие автоматических мер по активному противодействию результатам инцидента ИБ на конечном компьютерном устройстве.

Существующие в том или ином виде подходы применяют ответную реакцию на инцидент ИБ, в частности, это сбор сведений об инциденте ИБ для проведения расследования с помощью SIEM-систем, выполнение мер реагирования, направленных на противодействие последствиям инцидента ИБ, или обучение пользователя. Однако процесс от обнаружения до ответного реагирования на инцидент ИБ может растянуться до нескольких дней, что является существенным недостатком. В связи с чем злоумышленник успевает осуществить задуманный план действий, например, получить необходимые данные и удалить все следы своей активности, что препятствует проведению расследования специалистом ИБ и выявлению возможных проблем безопасности компьютерной сети или компьютерного устройства.

Анализ предшествующего уровня техники позволяет сделать вывод о недостаточной эффективности применения текущих технологий в отношении реагирования на инцидент ИБ. Поэтому предлагается решение, позволяющее повысить эффективность реагирования на инцидент ИБ.

Раскрытие сущности изобретения

Настоящее изобретение относится к решениям, позволяющим повысить уровень безопасности компьютерной системы в информационной среде за счет применения мер реагирования на инцидент ИБ на основании формирования и исполнения сценария автоматического реагирования на инцидент ИБ на компьютерном устройстве.

Первый технический результат заключается в расширении арсенала средств для устранения последствий инцидента ИБ на компьютерном устройстве с помощью формирования и использования сценария реагирования на инцидент ИБ.

Второй технический результат заключается в сокращении времени реагирования на новый инцидент ИБ на компьютерном устройстве за счет формирования сценария реагирования на компьютерном устройстве перед передачей на сервер, что в свою очередь приводит к повышению безопасности всей компьютерной сети.

Согласно варианту реализации используется реализуемый на компьютерном устройстве способ реагирования на инцидент информационной безопасности (далее – инцидент ИБ), при этом указанный способ включает этапы, на которых: получают от по меньшей мере одного компонента защиты сведения об обнаруженном инциденте ИБ; формируют сценарий реагирования на компьютерном устройстве согласно полученным сведениям, при этом сценарий реагирования содержит по меньшей мере: операции по сбору дополнительных сведений об обнаруженном инциденте ИБ; меры реагирования на обнаруженный инцидент ИБ, позволяющие по крайней мере устранить последствия инцидента ИБ; исполняют сформированный сценарий реагирования для устранения последствий обнаруженного инцидента ИБ; передают результат исполнения сценария реагирования на инцидент ИБ на сервер для оценки результата исполнения сценария, при этом: получают инструкции по изменению сценария от упомянутого сервера, когда последствия инцидента ИБ не устранены; сохраняют сценарий в базе сценариев, когда последствия инцидента ИБ устранены; изменяют сценарий реагирования на инцидент ИБ, согласно полученным инструкциям.

Согласно одному из частных вариантов реализации сведения об обнаруженном инциденте ИБ включают в себя по меньшей мере информацию об одном нежелательном событии, произошедшем на компьютерном устройстве во время инцидента ИБ, и информацию о компоненте защиты, который обнаружил инцидент ИБ, классе обнаруженного инцидента ИБ и времени обнаружения инцидента ИБ.

Согласно другому частному варианту реализации класс обнаруженного инцидента ИБ определяют на основании компонента защиты, который обнаружил инцидент ИБ.

Согласно еще одному частному варианту реализации формируют сценарий путем анализа полученных сведений об обнаруженном инциденте ИБ с помощью правил.

Согласно другому частному варианту реализации во время анализа полученных сведений об обнаруженном инциденте ИБ выбирают наиболее релевантные и приоритетные операции по сбору дополнительных сведений.

Согласно еще одному частному варианту реализации операции по сбору дополнительных сведений и меры реагирования на обнаруженный инцидент ИБ формируют и исполняют как последовательно, так и в параллельно.

Согласно другому частному варианту реализации операции по сбору дополнительных сведений включают в себя по меньшей мере одно из: снятие скриншота в момент события или серии скриншотов с заданным интервалом; фиксирование данных о сеансе пользователя и его учетной записи; построение списка процессов на компьютерном устройстве; построение списка потоков заданного процесса; построение списка служб в операционной системе и их статуса; построение списка драйверов; построение списка загруженных библиотек; снятие дампа памяти процесса; сбор общих данных об операционной системе, установленном ПО, автозапуске приложений компьютерного устройства; сбор сведений о сети; сбор сведений о подключенных устройствах; сбор сведений о файлах в карантине; сбор сведений журнала регистрации событий безопасности с помощью расширенной настройки аудита операционной системы, устанавливаемой пользователем, хранящего записи о событиях безопасности компьютерного устройства.

Согласно еще одному частному варианту реализации операции по сбору дополнительных сведений дополнительно включают в себя проверку эффективности сформированных мер реагирования.

Согласно другому частному варианту реализации меры реагирования, на обнаруженный инцидент ИБ включают в себя первичные и вторичные меры реагирования.

Согласно еще одному частному варианту реализации первичные меры реагирования на обнаруженный инцидент ИБ формируют в автоматическом режиме сразу после выявления инцидента ИБ на основании известных сведений, не дожидаясь результатов анализа собираемых дополнительных сведений об инциденте ИБ и включают в себя по меньшей мере одно из действий: изменение настроек антивирусного приложения на компьютерном устройстве; отключение компьютерного устройства от сети Интернет; разрыв удаленных подключений (англ. Remote Desktop Protocol); отключение периферийных устройств, в частности, токенов электронно-цифровой подписи; удаление стороннего ПО; блокировка атакующего по IP адресу; экстренное выключение компьютерного устройства.

Согласно другому частному варианту реализации вторичные меры реагирования на обнаруженный инцидент ИБ формируют в результате анализа сведений об обнаруженном инциденте ИБ согласно инструкциям по применению вторичных мер реагирования, и включают в себя по меньшей мере одно из действий: изменение требований политики объекта, связанной с требованиями к паролям доступа; формирование списка обновлений операционной системы объекта; запуск сканирования операционной системы компьютерного устройства, при этом правила сканирования могут быть предварительно определены пользователем; изменение политик безопасности по предотвращению утечек информации на компьютерном устройстве.

Согласно еще одному частному варианту реализации первичные или вторичные меры реагирования дополнительно включают в себя инструкции, направленные на обучение пользователя компьютерного устройства.

Согласно другому частному варианту реализации инструкции по изменению сценария реагирования формируют на основании результатов ранее исполненного сценария и сведений об обнаруженном инциденте ИБ.

Согласно еще одному частному варианту реализации, в случае выполнения этапа способа по изменению сценария реагирования на инцидент ИБ, согласно полученным инструкциям, выполняют шаги: исполняют сформированный сценарий реагирования для устранения последствий обнаруженного инцидента ИБ; передают результат исполнения сценария реагирования на инцидент ИБ на сервер для оценки результата исполнения сценария, при этом: получают инструкции по изменению сценария от упомянутого сервера, когда последствия инцидента ИБ не устранены; сохраняют сценарий в базе сценариев, когда последствия инцидента ИБ устранены; для устранения последствий обнаруженного инцидента ИБ.

Согласно варианту реализации используется система реагирования на инцидент информационной безопасности, содержащая по меньшей мере один компьютер, включающий взаимодействующие между собой средства: средство сбора информации, средство формирования сценария, базу сведений об инциденте ИБ, базу сценариев, средство исполнения сценария, при исполнении которых система осуществляет реагирование на инцидент информационной безопасности согласно одному из вышеупомянутых способов.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

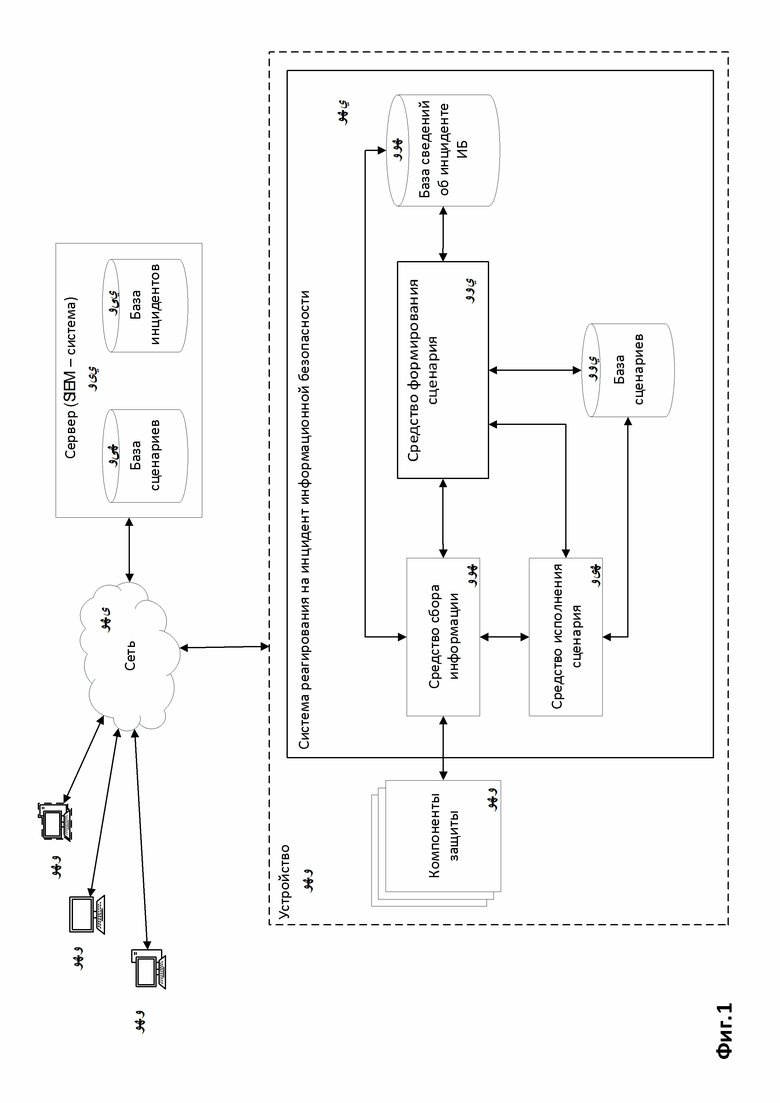

На Фиг. 1 схематически представлен пример реализации системы реагирования на инцидент информационной безопасности;

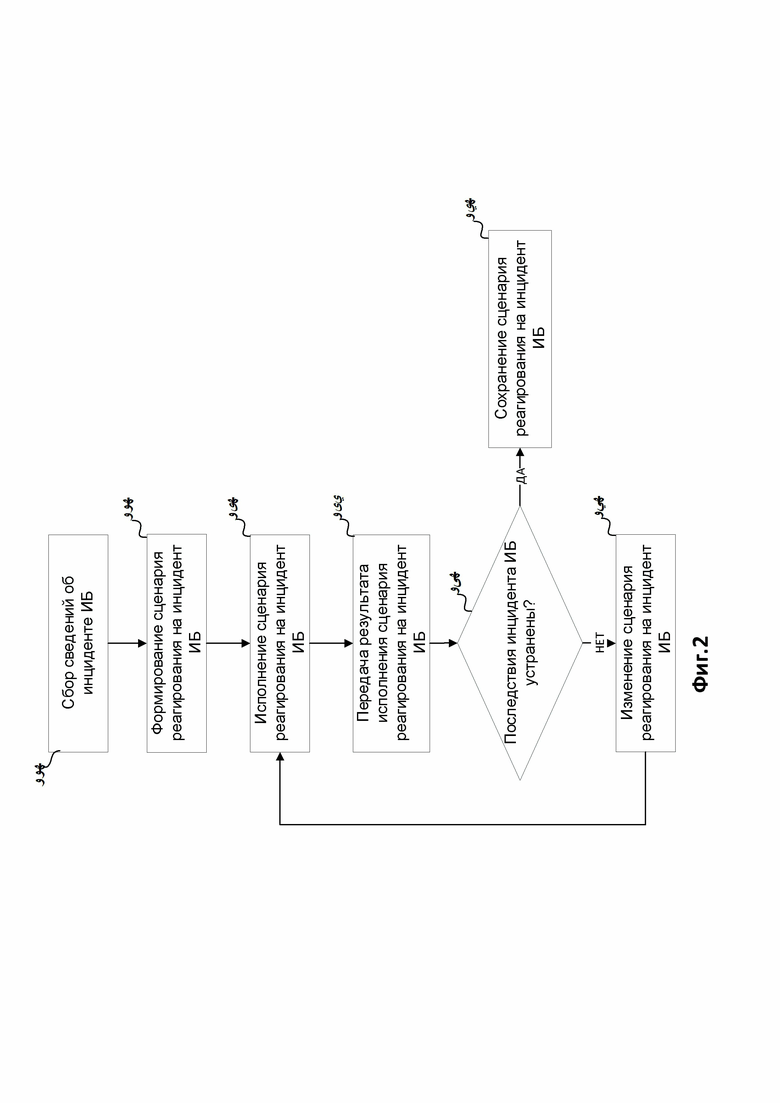

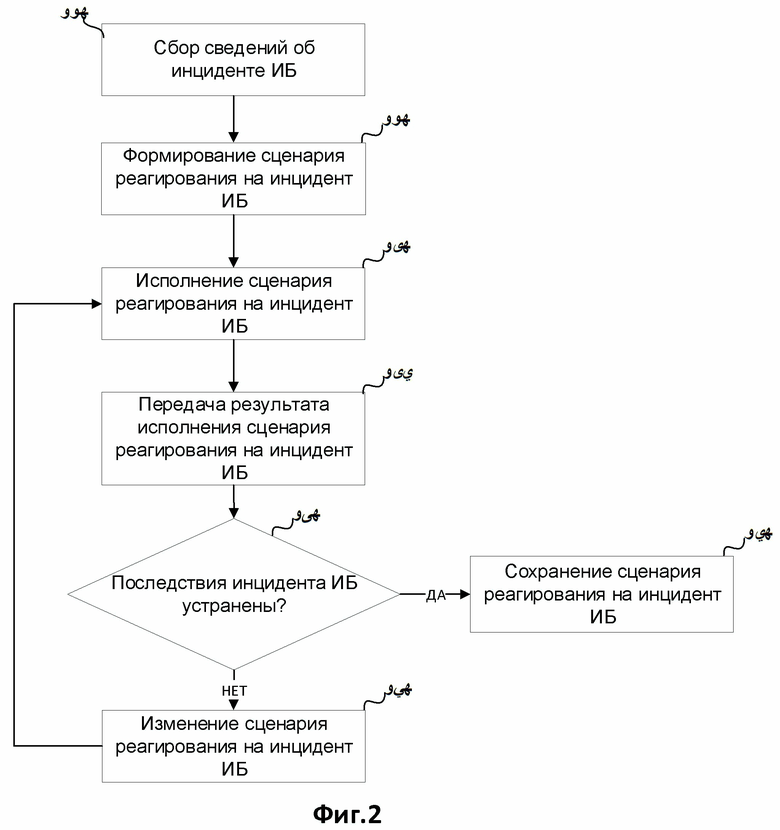

На Фиг. 2 представлена блок-схема, иллюстрирующая способ реагирования на инцидент информационной безопасности.

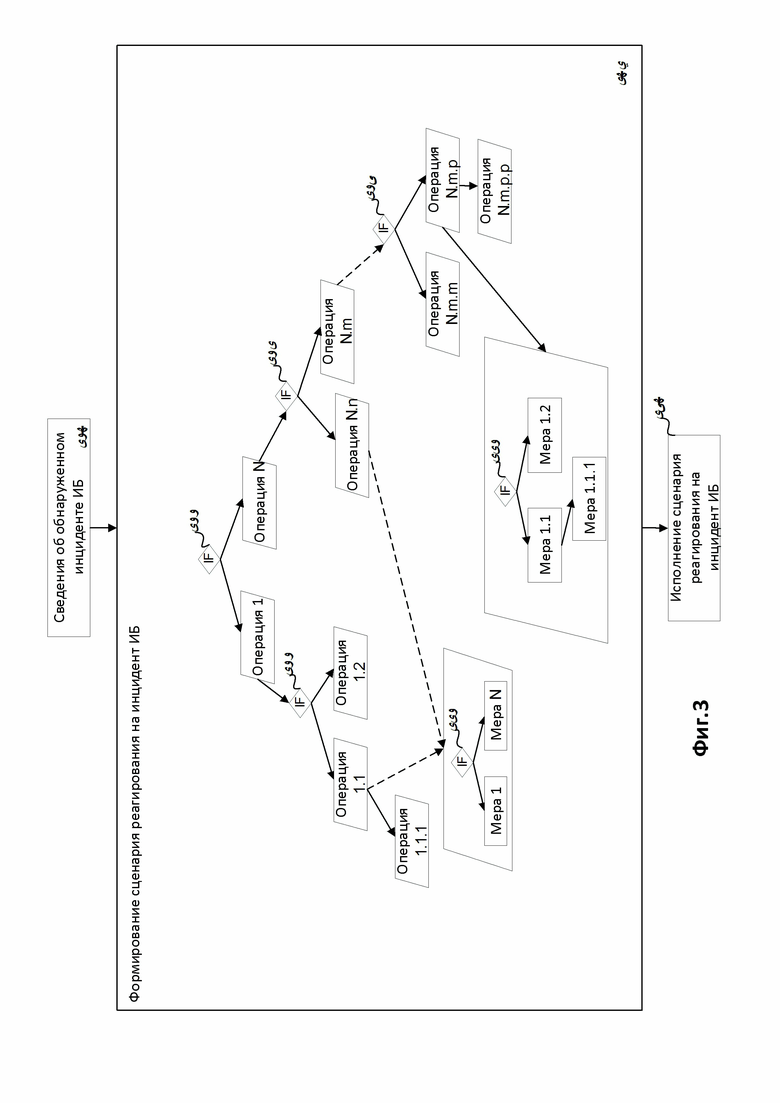

На Фиг. 3 представлен пример формирования сценария реагирования на инцидент информационной безопасности в древовидном представлении.

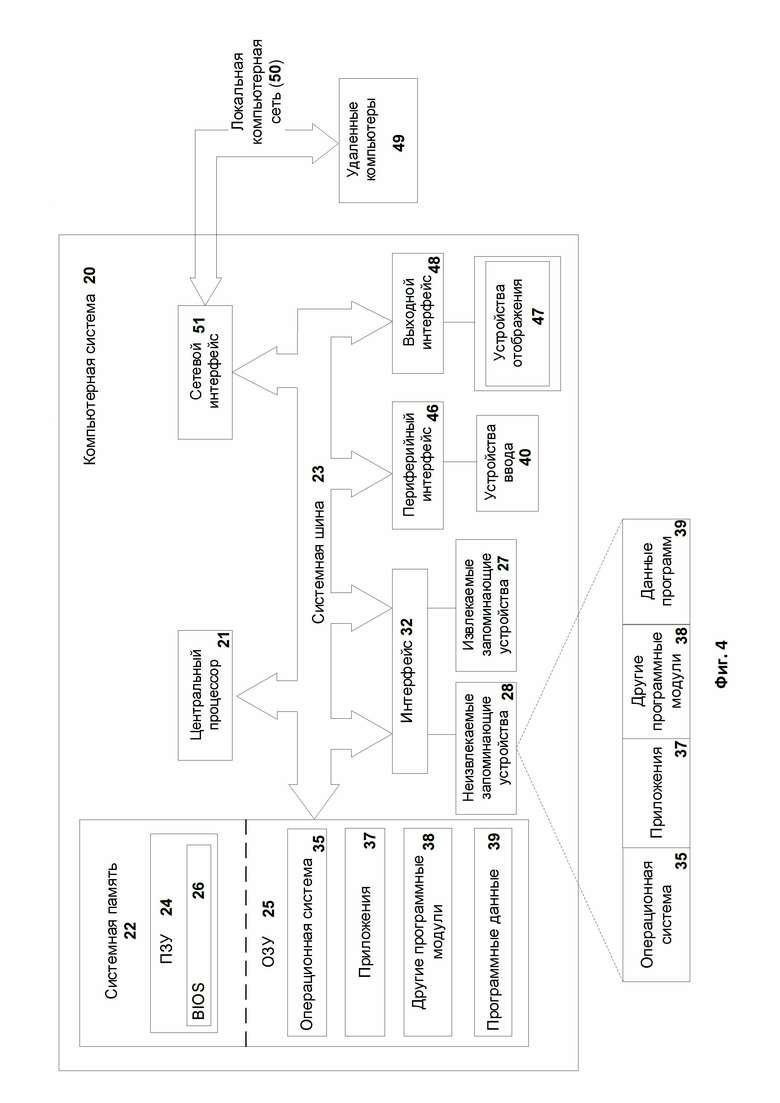

На Фиг. 4 представлен пример компьютерной системы общего назначения.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако, настоящее изобретение не ограничивается иными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Инцидент ИБ определяется на основании по меньшей мере одного нежелательного события ИБ, появления которого указывает на возможную угрозу информационной безопасности (далее – угроза ИБ) как отдельного сетевого узла, так и всей компьютерной сети. Угроза ИБ — совокупность условий и факторов, создающих опасность нарушения информационной безопасности. Угрозой ИБ является, в частности, по меньшей мере одно из следующих: вредоносное программное обеспечение (ПО), компьютерная атака или аномалия.

Нежелательное событие ИБ указывает на определенное состояние сетевого узла (например, компьютерного устройства, элемента компьютерного устройства, сервера) или компьютерной сети в определенный момент времени и свидетельствует о возможном нарушении политики ИБ, об отказе какой-либо защитной меры или возникновении ситуации, которая имеет отношение к ИБ.

В то же время нежелательное событие ИБ свидетельствует о том, что инцидент ИБ произошел или может произойти, а также указывает на связь с другими событиями, которые могут быть как причинами возникновения, так и следствиями возникновения этого события.

На Фиг. 1 представлен пример реализации системы реагирования на инцидент информационной безопасности, которая реализуется по меньшей мере на одном устройстве 102. Под устройством 102 понимается компьютерное устройство, такое как персональный компьютер (ПК), мобильное устройство (смартфоны, планшеты), сервер и терминал данных.

В одном из вариантов реализации устройством 102 является компьютерная система, например, такая как представлена на Фиг. 4.

Система реагирования на инцидент ИБ (далее – система реагирования) 105 включает в себя средство сбора информации 110, средство формирования сценария 115, базу сведений об инциденте ИБ 120, базу сценариев 125 и средство исполнения сценария 130.

В общем случае система реагирования 105 получает от по меньшей мере одного компонента защиты 101 устройства 102 сведения об обнаруженном инциденте ИБ, где сведения содержат информацию по меньшей мере об одном нежелательном событии ИБ. Далее система реагирования 105 формирует сценарий реагирования на инцидент ИБ для устранения последствий обнаруженного инцидента ИБ на устройстве 102.

В зависимости от реализации функциональность системы реагирования 105 может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности системы реагирования 105 реализована программными средствами, а часть аппаратными. В некоторых вариантах реализации по меньшей мере один элемент системы реагирования 105 исполняется на процессоре компьютерной системы, например, которая представлена на Фиг. 4.

Средство сбора информации 110 получает от одного и более компонентов защиты 101, установленных на устройстве 102, сведения об инциденте ИБ, который произошел и был обнаружен одним или более компонентом защиты 101. Указанные сведения включают в себя информацию поменьше мере об одном нежелательном событии ИБ и информацию по меньшей мере об одном сработавшем компоненте защиты 101, классе обнаруженного инцидента ИБ и времени обнаружения инцидента ИБ. В частном варианте реализации компонент защиты 101 дополнительно передает сведения об инциденте ИБ через сеть 103 в SIEM-систему, расположенную на сервере 135. SIEM-система сохраняет полученные сведения об инциденте ИБ в базе инцидентов 145.

В частном варианте реализации по меньшей мере один из компонентов защиты 101 оповещает систему реагирования 105 о произошедшем инциденте ИБ, после чего средство сбора информации 110 собирает от по меньшей мере одного компонента защиты 101 сведения об инциденте ИБ.

Объектом инцидента ИБ является либо элемент устройства 102, где элементом может быть техническое средство, программное средство, программно-техническое средство, либо некий информационный ресурс (например, файл, документ, веб-сайт).

Стоит отметить, что класс инцидента ИБ определяется на основании компонента защиты 101, который обнаружил инцидент ИБ. Компонентом защиты 101 является по меньшей мере один из следующих компонентов, обеспечивающих информационную безопасность устройства 102: файловый Антивирус, почтовый Антивирус, веб-Антивирус, IM-Антивирус, контроль программ, менеджер программ, защита веб-камеры, сетевой экран, мониторинг сети, мониторинг активности, защита от сетевых атак, Анти-Спам, Анти-Фишинг, Анти-Баннер, защита от сбора данных, безопасные платежи, защита ввода данных, режим безопасных программ, родительский контроль.

По меньшей мере следующие классы инцидентов ИБ, могут быть обнаружены компонентами защиты 101:

- внедрение в объект модулей вредоносного ПО;

- использование объекта для распространения вредоносного ПО на сторонние объекты;

- компьютерная атака типа «отказ в обслуживании» (англ. Denial of Service, DoS), направленная на объект;

- распределенная компьютерная атака типа “отказ в обслуживании” (англ. Distributed Denial of Service, DDoS), направленная на объект;

- несанкционированный вывод объекта из строя, например блокировка доступа компьютерного устройства к сети Интернет;

- непреднамеренное (без злого умысла) отключение объекта;

- успешная эксплуатация уязвимости в объекте;

- компрометация учетной записи в объекте;

- прослушивание (перехват) сетевого трафика объекта;

- социальная инженерия, направленная на компрометацию объекта, например фишинг (англ. fishing) или фрикинг (англ. phreaking);

- несанкционированное разглашение информации, обрабатываемой в объекте;

- несанкционированное изменение информации, обрабатываемой в объекте;

- рассылка спам-сообщений с объекта;

- публикация в объекте запрещенной законодательством информации;

- злоупотребление при использовании объекта, то есть факт сознательного, незаконного и корыстного использования объекта, в результате которого производительность объекта снижена (могла быть снижена). Например, постоянная загрузка ЦП на 90% и выше;

- публикация в объекте мошеннической информации.

Средство сбора информации 110 передает полученные сведения об инциденте ИБ средству исполнения сценария 130. Средство исполнения сценария 130 проверяет наличие подходящего сформированного сценария реагирования на инцидент ИБ в базе сценариев 125. При наличии подходящего сценария в базе сценариев 125 средство исполнения сценария 130 получает указанный сценарий. Средство исполнения сценария 130 исполняет сформированный сценарий реагирования на инцидент ИБ, взаимодействуя со средством сбора информации 110. В противном случае, если в базе сценариев 125 отсутствует подходящий сценарий реагирования на инцидент ИБ, средство исполнения сценария 130 уведомляет средство сбора информации 110 об отсутствии подходящего сценария и средство сбора информации 110 передает полученные сведения об инциденте ИБ средству формирования сценария 115. Можно говорить, что передача средству формирования сценария 115 сведений об инциденте ИБ указывает на наличие нового инцидента ИБ. Указанное средство 115 формирует сценарий с помощью анализа полученных сведений согласно правилам. Сценарий включает в себя по меньшей мере две части: последовательность исполнения действий (далее – операции) по сбору дополнительных сведений об инциденте ИБ и меры реагирования на инцидент ИБ, позволяющие по крайней мере устранить последствия инцидента ИБ. В частном варианте реализации сбор дополнительных сведений включает проверку эффективности сформированных мер реагирования.

Средство формирования сценария 115, анализируя полученные сведения об инциденте ИБ, применяет одно или более правил. Правила могут применяться как параллельно, так и последовательно. Правила имеют вид логического выражения с операторами «ЕСЛИ – ТО» (далее – правила «ЕСЛИ – ТО»). В процессе анализа полученных сведений об инциденте ИБ согласно правилам средство формирования сценария 115 формирует запросы, в частности, на получения дополнительной информации и передает их средству сбора информации 110, которое в свою очередь осуществляет сбор дополнительной информации с помощью компонента защиты 101. Результаты сбора дополнительной информации средство сбора информации 110 передает средству формирования сценария 115. Полученные результаты позволяют средству формирования сценария 115 в процессе анализа сведений об инциденте ИБ выбрать как дополнительные операции по сбору дополнительных сведений, так и выбрать или скорректировать меры реагирования на инцидент ИБ. Результатом анализа сведений об инциденте ИБ средством формирования сценария 115 является сформированный сценарий реагирования на инцидент ИБ, включающий в себя две части: операции по сбору дополнительных сведений об инциденте ИБ и меры реагирования на инцидент ИБ. Запросы формируются на основании полученных сведений об инциденте ИБ или дополнительных сведений об инциденте ИБ, полученных с помощью операций по сбору дополнительных сведений или мер противодействия инциденту ИБ.

Рассмотрим пример работы средства формирования сценария 115. Средство формирования сценария 115 получило от средства сбора информации 110 следующие сведения об обнаруженном инциденте ИБ:

- нежелательное событие – неправомерный доступ к устройству 102;

- наименование сработавшего компонента защиты 101 – защита от сетевых атак;

- класс обнаруженного инцидента ИБ – прослушивание (захват) сетевого трафика объекта;

- время обнаружения инцидента ИБ – 03:17:17.

На основании полученных сведений средство формирования сценария 115 применило следующие правила:

1) ЕСЛИ «класс обнаруженного инцидента ИБ – прослушивание (захват) сетевого трафика объекта», ТО применяется «операция по сбору дополнительных сведений – построение списка процессов на компьютерном устройстве; построение списка потоков заданного процесса» и «мера реагирования – блокировка прослушивающего по IP адресу»;

Исходя из результатов операции по сбору дополнительных сведений (построение списка процессов на компьютерном устройстве), средство формирования сценария 115 применяет второе правило:

2) ЕСЛИ «В списке процессов запущены не доверенные программы», ТО «операция по сбору дополнительных сведений – составление списка загруженных библиотек».

Исходя из результатов операции по сбору дополнительных сведений (составление списка загруженных библиотек), средство формирования сценария 115 применяет третье правило:

3) ЕСЛИ «К устройству 102, совершенно удаленное подключение», ТО «сбор сведений о сети; сбор сведений о подключенных устройствах».

Исходя из результатов операции по сбору дополнительных сведений (сбор сведений о сети, сбор сведений о подключенных устройствах), средство формирования сценария 115 применяет четвертое правило:

4) ЕСЛИ «Удаленное подключение активно», ТО «мера реагирования –разрыв RDP подключений».

Анализ сведений об инциденте ИБ по правилам и формирование сценария реагирования, включая операции по сбору дополнительных сведений об инциденте ИБ и меры реагирования на инцидент ИБ, дополнительно раскрываются при описании Фиг. 3.

Стоит отметить, что сбор дополнительных сведений об инциденте ИБ включает в себя по меньшей мере одну из операций:

- снятие скриншота в момент события или серии скриншотов с заданным интервалом;

- фиксирование данных о сеансе пользователя и его учетной записи;

- построение списка процессов на компьютерном устройстве;

- построение списка потоков заданного процесса;

- построение списка служб в операционной системе и их статуса;

- построение списка драйверов;

- построение списка загруженных библиотек;

- снятие дампа памяти процесса;

- сбор общих данных об операционной системе, установленном ПО, автозапуске приложений компьютерного устройства;

- сбор сведений о сети;

- сбор сведений о подключенных устройствах;

- сбор сведений о файлах в карантине;

- сбор сведений журнала регистрации событий безопасности (например, Windows Security Log) с помощью расширенной настройки аудита операционной системы, устанавливаемой пользователем, хранящего записи о событиях безопасности устройства 102.

Во время проведения анализа средство формирования сценария 115 выбирает наиболее релевантные и приоритетные операции по сбору дополнительных сведений в зависимости от сведений об инциденте ИБ. В одном из вариантов реализации релевантность и приоритетность каждой операций для того или иного инцидента ИБ устанавливается в начале работы изобретения, например, может быть определена и задана пользователем, обладающим определенными знаниями в ИБ. Пользователем, обладающим определенными знаниями в ИБ, является сотрудник информационной безопасности, специалист, оператор, эксперт, аналитик или офицер безопасности. В еще одном частном варианте реализации операции, являющиеся более простыми, т.е. не требующими большого количества времени и ресурсов на исполнение, имеют наибольшую приоритетность. Примерами таких операций являются снятие скриншотов, построение списка процессов и служб. Приоритетность определяет очередь исполнения операции при исполнении сценария. В том случае, когда операции обладают одинаковой приоритетностью, используют либо обе, либо одну, выбранную случайным образом. Средство сбора информации 110 сохраняет полученные результаты операций по сбору дополнительных сведений об инциденте ИБ в базе со сведениями об инциденте ИБ 120.

В одном из частных вариантов реализации некоторые операции по сбору дополнительных сведений об инциденте ИБ независимо от уровня приоритетности имеют строгую последовательность исполнения. Данная последовательность соблюдается по причине исполнения операции на основании результатов хотя бы одной ранее исполненной операции. Например, операция «снятие дампа памяти процесса» и операция «построение списка загруженных библиотек» будут выполняться после операции «построение списка процессов на компьютерном устройстве».

Рассмотрим пример сбора дополнительных сведений об инциденте ИБ. На устройстве 102 в 3:45 ночи компонент защиты 101 обнаружил файл-утилиту снятия дампов процесса и кражи паролей. Средство сбора информации 110 получает сведения об обнаруженной утилите через компонент защиты 101 и в случае отсутствия подходящего сценария реагирования на инцидент ИБ в базе 125 передает их в средство формирования сценария 115. Средство формирования сценария 115 формирует первую часть сценария реагирования на инцидент ИБ, которая включает в себя следующие операции по сбору дополнительных сведений: сбор общих данных о системе, установленном ПО, автозапуске приложений компьютерного устройства, составление списка загруженных библиотек, построение списка служб в системе и их статуса, снятие дампа памяти процесса. Все перечисленные операции по сбору дополнительных сведений, кроме сбора общих данных о системе, имеют повышенный приоритет исполнения. Средство формирования сценария 115 передает первую часть в средство исполнения сценария 130. Средство исполнения сценария 130 при исполнении сценария передает задачу средству сбора информации 110 на исполнение операций по сбору дополнительных сведений об инциденте ИБ. Средство сбора информации 110 по окончании сбора дополнительных сведений передает сведения средству исполнения сценария 130. После анализа полученных дополнительных сведений средство исполнения сценария 130 определяет, что на устройстве 102 исполнился скрипт резервного копирования, который был запущен на основании запроса, полученного от пользователя.

Меры реагирования на инцидент ИБ, сформированные средством формирования сценария 115, предназначены по меньшей мере для устранения последствий обнаруженного инцидента ИБ и могут включать в себя как первичные, так и вторичные меры. Как правило, первичные меры формируются в автоматическом режиме сразу после выявления инцидента ИБ на основании известных сведений, не дожидаясь результатов анализа собираемых дополнительных сведений об инциденте ИБ. Примеры первичных мер, в частности, включают в себя по меньшей мере одно из действий:

- изменение настроек антивирусного приложения на устройстве 102;

- отключение устройства 102 от сети Интернет;

- разрыв удаленных подключений к рабочему столу (англ. Remote Desktop Protocol);

- отключение периферийных устройств, в частности, токенов электронно-цифровой подписи;

- удаление стороннего ПО;

- блокировка атакующего по IP адресу;

- экстренное выключение устройства.

Вторичные меры реагирования на инцидент ИБ формируются по результатам анализа всех дополнительных сведений об инциденте ИБ, проводимом средством формирования сценария 115. Вторичные меры формируются локально на устройстве 102, в результате анализа сведений об инциденте ИБ средством формирования сценария 115 и инструкций по применению вторичных мер, полученных от сервера (SIEM-система) 135. Инструкции по применению вторичных мер формируются после передачи всех собранных сведений об инциденте ИБ на сервер (SIEM-система) 135. Примером таких инструкций являются меры реагирования на инцидент ИБ, которые не могут выполняться в автоматическом режиме или требуют специального разрешения на их исполнение. Примеры вторичных мер, в частности, включают в себя по меньшей мере одно из действий:

- изменение требований политики объекта, связанной с требованиями к паролям доступа;

- формирование списка обновлений операционной системы объекта;

- запуск сканирования операционной системы компьютерного устройства 102, при этом правила сканирования могут быть предварительно определены пользователем;

- изменение политик (правил) безопасности по предотвращению утечек информации на устройстве 102.

В частном варианте реализации первичные или вторичные меры дополнительно включают в себя инструкции, направленные на обучение пользователя компьютерного устройства. Инструкции, направленные на обучение, содержат по меньшей мере одно из:

- обучающий контент согласно выявленному инциденту ИБ;

- перечень требований, предотвращающих в дальнейшем инциденты ИБ, подобные выявленному инциденту ИБ.

Обучающий контент может предоставляться пользователю устройства 102 в различных форматах, в частности в виде видеоролика, презентации, статьи, интерактивного взаимодействия, инструкции или уведомления. Инструкции формируются на сервере 135, в частности, при помощи взаимодействия с пользователем (специалистом ИБ).

Рассмотрим пример подбора мер реагирования для устранения последствий инцидента ИБ, связанного с обнаружением установленного вредоносного ПО. Средство сбора информации 110 получает от компонентов защиты 101 следующие сведения об инциденте ИБ:

- нежелательное событие – несанкционированная установка вредоносного ПО;

- наименование сработавших компонентов защиты 101 – защита от сбора данных и мониторинг сети;

- класс обнаруженного инцидента ИБ – использование объекта для распространения вредоносного программного обеспечения;

- время обнаружения инцидента ИБ – 12:24:00.

Полученные сведения средство сбора информации 110 передает средству формирования сценария 115 для формирования сценария реагирования на инцидент ИБ. Средство формирования сценария 115 формирует сценарий реагирования на инцидент ИБ с помощью анализа по правилам «ЕСЛИ – ТО», на основании которых по меньшей мере формируются запросы для сбора дополнительных сведений. Запросы включают по меньшей мере одну из следующих операций по сбору дополнительных сведений: построение списка служб в системе и их статуса, построение списка загруженных библиотек, построение списка потоков заданного процесса. Средство сбора информации 110 сохраняет полученные результаты операций по сбору дополнительных сведений об инциденте ИБ в базе со сведениями об инциденте ИБ 120. Параллельно операциям по сбору дополнительных сведений средство формирования сценария 115 формирует следующие первичные меры реагирования: отключение устройства от сети Интернет, разрыв удаленных подключений. Исходя из результатов операций по сбору дополнительных сведений об инциденте ИБ, сохраненных в базе 120, и анализа по правилу «ЕСЛИ – ТО», средство формирования сценария 115 формирует вторичную меру реагирования: запуск полного сканирования операционной системы компьютерного устройства 102 с ручными изменениями в настройке сканирования.

В еще одном варианте реализации в зависимости от инцидента ИБ средство формирования сценария 115 формирует сценарий реагирования на инцидент ИБ, в котором содержатся одновременно первичные и вторичные меры реагирования, при этом вторичные меры будут сформированы без результатов сбора дополнительной информации. Кроме того, сценарий содержит требование, согласно которому исполнение указанных мер осуществляется в параллельном режиме. Например, сценарий содержит следующие меры: изменение настроек антивирусного приложения на устройстве 102, отключение устройства 102 от сети Интернет, разрыв удаленных подключений к рабочему столу (англ. Remote Desktop Protocol), изменение политик (правил) безопасности по предотвращению утечек информации на устройстве 102.

Рассмотрим пример формирования сценария реагирования на инцидент ИБ. Средство сбора информации 110 получило от компонентов защиты 101, установленных на устройстве 102, следующие сведения:

- нежелательное событие – несанкционированное копирование информации, содержащейся на устройстве 102;

- наименование сработавших компонентов защиты 101 – почтовый Антивирус и защита от сетевых атак;

- класс обнаруженного инцидента ИБ – внедрение в объект модулей вредоносного программного обеспечения;

- время обнаружения инцидента ИБ – 04:13:21.

Средство сбора информации 110 передает полученные сведения средству формирования сценария 115 для формирования сценария реагирования на инцидент ИБ с помощью анализа по правилам «ЕСЛИ – ТО». По результатам анализа средство формирования сценария 115 формирует сценарий. Сценарий включает в себя следующие операции по сбору дополнительных сведений об инциденте ИБ:

- снятие скриншота и фиксирование данных о сеансе пользователя и его учетной записи;

- сбор сведений о сеансе пользователя, в том числе заблокированном;

- сбор сведений о сети;

- построение списка служб в системе и их статуса;

- сбор общих данных о системе, установленном ПО, автозапуске приложений компьютерного устройства.

Также сценарий включает в себя следующие первичные меры реагирования на инцидент ИБ: удаление стороннего ПО, блокировка атакующего по IP адресу.

Средство формирования сценария 115 передает сформированный сценарий реагирования средству исполнения сценария 130. Средство исполнения сценария 130 может осуществлять исполнение сценария как последовательно, так и параллельно, при этом при выборе подходящего режима исполнения руководствуется либо требованиями из самого сценария, либо имеющимися техническими возможностями по исполнению сценария, такими как оптимизация и интеллектуальное распараллеливание (см. описание Фиг. 3). При последовательном исполнении в первую очередь выполняются операции по сбору дополнительных сведений об инциденте ИБ. Средство исполнения сценария 130 при исполнении сценария передает задачу средству сбора информации 110 на исполнение операций по сбору дополнительных сведений об инциденте ИБ с последующим сохранением результатов по сбору дополнительных сведений в базе сведений об инциденте ИБ 120 и передачей через сеть 103 в SIEM-систему, расположенную на сервере 135. Сервер 135 может быть реализован в качестве облачного сервиса (англ. cloud service) или сервиса в локальной сети (англ. On-Premise). Передача результатов в SIEM-систему необходима для резервного копирования сведений и дальнейшего расследования, оценки особенностей возникновения и деятельности инцидента ИБ сотрудниками ИБ. Далее средство исполнения сценария 130 передает задачу по меньшей мере одному компоненту защиты 101 через средство сбора информации 110 для исполнения мер реагирования на инцидент ИБ.

Средство исполнения сценария 130 после исполнения сформированного сценария реагирования на инцидент ИБ передает результат исполнения сценария, включающий в себя по меньшей мере результаты исполнения мер реагирования на инцидент ИБ, на сервер 135 через сеть 103 для оценки результата исполнения сценария. Сервер 135 оценивает результат исполнения сценария. Если последствия инцидента ИБ не были устранены исполненными мерами реагирования на инцидент ИБ, то сервер 135 направляет инструкции по изменению сценария средству формирования сценария 115. В противном случае, если последствия инцидента ИБ были устранены исполненными мерами реагирования на инцидент ИБ, то сценарий помечается как успешный и добавляется в базу сценариев 140. База сценариев 140 хранит успешные сценарии реагирования на инцидент ИБ, собранные от устройств 102, находящихся в сети 103. Сервер 135 передает успешные сценарии реагирования на инцидент ИБ из базы сценариев 140 в базу сценариев 125, находящуюся на устройстве 102, с целью использования успешного сценария на обнаруженный инцидент ИБ. Инструкции по изменению сценария формируются на основании результатов ранее исполненного сценария и сведений об инциденте ИБ, при этом они могут быть выбраны из ранее сформированных инструкций или сформированы при помощи взаимодействия с пользователем в режиме реального времени. В одном из вариантов реализации инструкция содержит изменения, которые необходимо внести в сценарий. В еще одном варианте реализации инструкции включают измененный сценарий, содержащий меры реагирования для устранения последствий инцидента ИБ, и операции по сбору дополнительных сведений об упомянутом инциденте ИБ. Стоит отметить, что инструкции могут содержать операции и/или меры реагирования, которые ранее не могли быть исполнены в автоматическом режиме или требовали разрешения на их исполнение, например установка программы, защищающей от утечки информации, либо запуск сканирования операционной системы с ручной настройкой (ручная настройка производится пользователем). Средство формирования сценария 115 изменяет сценарий реагирования на инцидент ИБ с учетом полученных инструкций и передает измененный сценарий средству исполнения сценария 130. Изменение сценария с учетом инструкций заключается либо во внесении полученных изменений, относящихся к операциям по сбору дополнительных сведений и мерам реагирования для устранения последствий инцидента ИБ, либо полной замене сформированного сценария на полученный в качестве инструкций сценарий. Средство исполнения сценария 130 применяет измененный сценарий на инцидент ИБ и передает на сервер 135 результат исполнения сценария, включающий в себя по меньшей мере результаты исполнения мер реагирования на инцидент ИБ. Если сценарий реагирования на инцидент ИБ устранил последствия инцидента, то его сохраняют в базе сценариев 140, находящейся в SIEM-системе, расположенной на сервере 135, как успешный. В противном случае сценарий сохраняют в базе сценариев 140, как требующий изменений, и с сервера 135 через сеть 103 на средство формирования сценария 115 повторно поступают инструкции по изменению сценария реагирования на инцидент ИБ. В частном варианте реализации сервер (SIEM-система) 135 после успешного исполнения сценария реагирования на инцидент ИБ передает информацию об успешном сценарии на другие устройства 102, объединенные сетью 103. Передача указанной информации может быть осуществлена как общим распространением, например, через обновление баз, так и по запросу каждого устройства 102 в отдельности.

На Фиг. 2 представлен способ автоматического реагирования на инцидент ИБ. Представленный способ реализуется с помощью средств системы реагирования 105, представленных при описании Фиг. 1

На этапе 210 при помощи средства сбора информации 110 получают сведения об инциденте ИБ от по меньшей мере одного компонента защиты 101. Сведения об инциденте ИБ включают в себя по меньшей мере информацию о нежелательном событии, произошедшем на устройстве 102 во время инцидента ИБ, и информацию о компоненте защиты 101, который обнаружил инцидент ИБ, классе обнаруженного инцидента ИБ и времени обнаружения инцидента ИБ. Далее при помощи средства сбора информации 110 передают полученные сведения об инциденте ИБ средству формирования сценария 115 для формирования сценария реагирования на инцидент ИБ.

В частном варианте реализации предварительно при помощи средства сбора информации 110 передают полученные сведения об инциденте ИБ от компонента защиты 101 средству исполнения сценария 130 на проверку наличия существующего сценария реагирования. При помощи средства исполнения сценария 130 проверяют наличие подходящего сформированного сценария реагирования на инцидент ИБ в базе сценариев 125. При наличии подходящего сценария в базе сценариев 125 при помощи средства исполнения сценария 130 получают указанный сценарий. Средством исполнения сценария 130 исполняют сформированный сценарий реагирования на инцидент ИБ, взаимодействуя со средством сбора информации 110. В противном случае, если в базе сценариев 125 отсутствует подходящий сценарий реагирования на инцидент ИБ, средством исполнения сценария 130 уведомляют средство сбора информации 110 об этом и средство сбора информации 110 передает полученные сведения об инциденте ИБ средству формирования сценария 115. Стоит отметить, что данные сведения являются минимально необходимыми сведениями для формирования сценария реагирования на инцидент ИБ.

На этапе 220 при помощи средства формирования сценария 115 формируют сценарий реагирования на инцидент ИБ. Формирование сценария происходит путем анализа полученных сведений об инциденте ИБ с помощью правил «ЕСЛИ – ТО». Примеры использования правил и формирования сценария представлены при описании Фиг. 1. Сценарий реагирования на инцидент ИБ включает в себя операции по сбору дополнительных сведений об инциденте ИБ и меры реагирования на инцидент ИБ. Средством формирования сценария 115 передают сформированный сценарий реагирования средству исполнения сценария 130.

На этапе 230 при помощи средства исполнения сценария 130 исполняют сформированный сценарий реагирования на инцидент ИБ. Средством исполнения сценария 130 при исполнении сценария передают задачу средству сбора информации 110 на исполнение операций по сбору дополнительных сведений об инциденте ИБ с последующим сохранением результатов по сбору дополнительных сведений в базе сведений об инциденте ИБ 120 и передачей через сеть 103 в SIEM-систему, расположенную на сервере 135. Далее при помощи средства исполнения сценария 130 передают задачу по меньшей мере одному компоненту защиты 101 через средство сбора информации 110 для исполнения мер реагирования на инцидент ИБ.

Пример исполнения сформированного сценария реагирования на инцидент ИБ средством исполнения сценария 130, содержащего следующие сведения:

- нежелательное событие – неправомерный доступ и копирование конфиденциальной информации, находящейся на устройстве 102;

- наименование сработавшего компонента защиты 101 – защита от сетевых атак;

- класс обнаруженного инцидента ИБ – прослушивание (захват) сетевого трафика объекта;

- время обнаружения инцидента ИБ – 12:35:01, имеет вид, представленный ниже.

При помощи взаимодействия с по меньшей мере одним компонентом защиты 101 через средство сбора информации 110, которое получает запросы от средства исполнения сценария 130 и предоставляет ответы:

1. выполняют снятие скриншота и фиксирование данных о сеансе пользователя и его учетной записи.

2. параллельно производят сбор сведений о подключенных устройствах и сведений о сети и выполняют разрыв RDP (англ. Remote Desktop Protocol) - подключений.

3. производят построение списка драйверов и загруженных библиотек.

4. выполняют сбор общих данных об операционной системе, установленном ПО, автозапуске.

5. последовательно производят удаление стороннего ПО и блокировку атакующего по IP-адресу.

В частном варианте реализации этапы 220 и 230 объединены, и в этом случае исполнение сценария осуществляется в процессе формирования самого сценария. При объединенных этапах 220 и 230 выбор операций по сбору дополнительных сведений об инциденте ИБ и мер реагирования на инцидент ИБ происходит в том числе на основании результатов исполненных операций и мер в процессе формирования сценария.

На шаге 235 передают при помощи средства исполнения сценария 130 результат исполнения сформированного сценария реагирования на инцидент ИБ, включающий в себя по меньшей мере результаты исполнения мер реагирования на инцидент ИБ, на сервер 135 через сеть 103 для оценки результата исполнения сценария.

На этапе 240 при помощи сервера 135 оценивают результат исполнения сценария реагирования на инцидент ИБ. Если последствия инцидента ИБ не были устранены, исполненными мерами реагирования на инцидент ИБ, то получают при помощи средства формирования сценария 115 инструкции по изменению сценария от сервера 135. В противном случае, если последствия инцидента ИБ были устранены исполненными мерами реагирования на инцидент ИБ, то на этапе 250 сценарий сохраняют в базу сценариев 140.

Если последствия инцидента ИБ не устранены, то на этапе 260 при помощи средства формирования сценария 115 изменяют сценарий реагирования на инцидент ИБ согласно полученным инструкциям от сервера 135 и возвращают измененный сценарий на этап 230.

В одном из вариантов реализации инструкция содержит изменения, необходимые внести в сценарий.

В еще одном варианте реализации инструкции включают измененный сценарий, содержащий меры реагирования для устранения последствий инцидента ИБ и операции по сбору дополнительных сведений об упомянутом инциденте ИБ. Стоит отметить, что инструкции могут содержать операции и/или меры реагирования, которые ранее не могли быть исполнены в автоматическом режиме или требовали разрешения на их исполнение, например установка программы, защищающей от утечки информации, либо запуск сканирования операционной системы с ручной настройкой (ручная настройка производится пользователем).

В частном варианте реализации на этапе 260 инструкции формируют на сервере 135 путем взаимодействия с пользователем. В этом случае пользователю предоставляют результаты ранее исполненного сценария и сведений об инциденте ИБ при помощи средства формирования сценария 115 и ожидают ответа. Предоставленный ответ может содержать как определенные инструкции, так и изменения в инструкциях, сформированных средством формирования сценария 115.

На Фиг. 3 представлен пример формирования сценария реагирования на инцидент ИБ 305 средством формирования сценария 115 в древовидной форме по правилам «ЕСЛИ –ТО». Средство сбора информации 110 передает полученные сведения об обнаруженном инциденте ИБ 310 в средство формирования сценария 115. Формирование сценария 305 включает в себя операции по сбору дополнительных сведений об инциденте ИБ и меры реагирования на инцидент ИБ. Сценарий представляет собой древовидную конструкцию, на этапах «IF» которого исполняется анализ, на основании которого принимается решение записывать в сценарий ту или иную операцию по сбору или меру реагирования, или нет. В частном варианте реализации формирование сценария возможно без анализа дополнительных сведений, так как операции и меры будут иметь строгую последовательность. Формирование сценария зависит от исходных сведений об обнаруженном инциденте ИБ, а именно, информации о по меньшей мере одном нежелательном событии, наименовании сработавших компонентов защиты 101, классе обнаруженного инцидента ИБ и времени обнаружения инцидента ИБ. При выборе каждой операции по сбору и меры реагирования на этапах «IF» учитывается, допустима ли ее оптимизация и интеллектуальное распараллеливание. Оптимизация операций по сбору дополнительных сведений и мер реагирования на инцидент ИБ заключается в пересмотре последовательности этапов «IF» с целью сокращения времени реагирования и повышения эффективности реагирования на инцидент ИБ. Возможны варианты:

- «оптимизация запрещена» – операция или мера исполняется всегда, и в рамках сценария может быть добавлена несколько раз, и должна быть исполнена в обязательном порядке;

- «можно оптимизировать» – операции и меры, которые можно оптимизировать несколько раз в сценарии, однако, для операций и мер с пометкой «можно оптимизировать» ведется реестр их исполнения, как следствие, после первого успешного исполнения последующие однотипные вызовы не исполняются;

- «оптимизация при генерации» – однотипные операции с пометкой «можно оптимизировать» не добавляются;

- «оптимизация времени исполнения» – при обнаружении двух инцидентов ИБ может оказаться, что сценарий для первого инцидента запустился после возникновения второго инцидента, и часть операций и мер, актуальных и для второго инцидента и присутствующих в его сценарии реагирования, уже исполнены.

Интеллектуальное распараллеливание применяется для уменьшения времени формирования сценария реагирования на инцидент ИБ. В процессе формирования сценария реагирования на инцидент ИБ средство формирования сценария 115 группирует операции и меры по признаку распараллеливания. Отдельные операции и меры в сценарии могут иметь признак распараллеливания, то есть несколько вариантов параллельного запуска операции и меры. Помимо прочего, средство формирования сценария 115, принимая решения о параллельности, учитывает ресурсы устройства 102, например (количество доступной оперативной памяти, степень загрузки жесткого или SSD диска). Примеры признаков распараллеливания рассмотрены ниже.

- «Параллельный запуск запрещен». Этот признак распараллеливания важен для операций по сбору дополнительных сведений и мер реагирования на инцидент ИБ, которые должны исполняться в строго определенном порядке. Пример: у пользователя на экране ПК отображается контент «Вы попали на фишинговую страницу, как себя обезопасить?», тем самым обучающее окно расположено поверх окна браузера. В таком случае «операция 1» по снятию скриншота не информативна, так как обучающее окно находится поверх фишингового источника. В другом варианте, пользователь увидит уведомление о фишинговом инциденте с указанием немедленно закрытье браузер. В таком случае «операция 1» по снятию скриншота не информативна, и система реагирования 105 не получит данных для исследования и скриншотов. Таким образом, в данном случае, меры реагирования на инцидент ИБ, направленные на обучение, нельзя запускать параллельно с операциями по сбору дополнительных сведений об инциденте ИБ, они должны запуститься только после сбора дополнительных сведений об инциденте ИБ.

- «Параллельный запуск разрешен в пределах группы» – параллельная работа операций и мер возможна, но в рамках группы операций. Например, две-три операции в пределах группы операций по сбору дополнительных сведений об инциденте ИБ, при условии, что они не мешают друг другу.

- «Параллельный запуск разрешен». Признак указывает на возможность исполнить операции по сбору дополнительных сведений или меры реагирования на инцидент ИБ параллельно. Данный признак указывается операциям и мерам при условии, что ни одна из мер или операций не препятствуют исполнению друг друга

Ниже представлен пример интеллектуального распараллеливания в сценарии реагирования на инцидент ИБ. Операция по сбору журналов RDP операций и сбору данных о подключенных устройствах имеет два варианта параллельного запуска: параллельный запуск запрещен и параллельный запуск разрешен в пределах группы. Если при формировании сценария сформирована группа более двух операций, которые не будут мешать друг другу при исполнении, то данная операция будет исполняться параллельно, если такого не происходит, то параллельный запуск операции запрещен.

При исполнении сформированного сценария реагирования на инцидент ИБ средством исполнения сценария 130 у каждой операции и меры есть отметка учета исполнения «исполнено». Это позволяет реализовать ряд функциональных возможностей, которые перечислены ниже.

- Восстановить работу сценария в случае перезагрузки устройства 102. Например, на «операции N.m» исполнения сценария реагирования на инцидент ИБ устройство 102 перезагружается. В данном случае при запуске устройства 102 исполнение сценария начнется не сначала, а продолжится с последней операции, имеющей отметку «исполнено».

- Возможность откладывать операции и меры с пометкой «не исполнено» без прерывания исполнения сценария реагирования. Пример: во время «операции N» снятия серии скриншотов, пользователь устройства 102 блокирует устройство через сочетание клавиш «Win-L». В таком случае операция по снятию серии скриншотов не информативна, поэтому «операции N» ставится пометка «не исполнена», и исполняется «операция N.n» или «операция N.m».

- При параллельной работе 2-х и более сценариев на устройстве 102 сведения об учете исполнения операций через сеть 103 передаются в базу инцидентов 145, находящийся в SIEM-системе, реализованной на сервере 135. Данная функциональная возможность способствует оптимизации реагирования на инцидент ИБ, так как большая часть операций и мер пересекается.

В частном варианте реализации при формировании сценария 305 средство формирования сценария 115 дополнительно формирует условия, при которых исполняется сценарий. Примером таких условий являются требования к наличию исходного состояния устройства, при котором был выявлен инцидент ИБ. Отметка условного запуска ставится для контроля исполнения сценария на устройстве 102. Например, пользователь X под своей учетной записью и в свою смену перешел по фишинговой ссылке, после чего выключил устройство 102. Компонент защиты 101 сработал, сведения об инциденте далее были переданы в средство формирования сценария 115. При следующем включении устройства 102 на смену заступил пользователь Y и вошел под своей учетной записью. Так как в сценарии имеется отметка (отметка об условном запуске) о том, с какой учетной записи был выполнен вход в систему в тот момент, когда был обнаружен инцидент ИБ, операция по снятию скриншота на учетной записи пользователя Y является неинформативной и не будет исполнена.

Помимо прочего, сценарий реагирования на инцидент ИБ имеет функцию «время жизни». Данная функция позволяет средству исполнения сценария 130 контролировать актуальность операций и мер. Например, на устройстве 102 компонент защиты 101 обнаружил инцидент ИБ, средство сбора информации 110 получило сведения об инциденте ИБ и передало их средству формирования сценария 115. Средство формирования сценария 115 сформировало сценарий, который передало на исполнение средству исполнения сценария 130. Однако перед исполнением сценария устройство 102 было выключено на длительное время. После включения устройства 102 согласно установленному «времени жизни» исполнение большей части операций и мер сценария реагирования на инцидент ИБ стали неактуальными. Соответственно, сценарий не будет исполнен.

Ниже представлен пример формирования средством 115 сценария реагирования на инцидент ИБ 305 на основании правил «ЕСЛИ – ТО», при этом средство 115 получило следующие сведения об обнаруженном инциденте ИБ 310:

- нежелательное событие – неправомерный доступ и копирование конфиденциальной информации, находящейся на устройстве 102;

- наименование сработавшего компонента защиты 101 – защита от сетевых атак;

- класс обнаруженного инцидента ИБ – прослушивание (захват) сетевого трафика объекта;

- время обнаружения инцидента ИБ – 12:35:01.

На этапе 321 «IF» проводится анализ активности сеанса пользователя. Если он активный, в сценарий записывается «операция N» – снятие скриншота и фиксирование данных о сеансе пользователя и его учетной записи. Если сеанс пользователя не активный, в сценарий записывается «операция 1» – сбор сведений о сеансе пользователя, в том числе о завершенном сеансе.

На этапе 322 «IF» проводится анализ присутствия удаленного подключения к устройству 102. Если удаленное подключение отсутствует, то в сценарий записывается «операция 1.2» – запись операций в сценарий завершена. Если удаленное подключение присутствует, то в сценарий записывается «операция 1.1» – сбор данных о запущенных процессах, службах, драйверах.

На этапе 323 «IF», проводится анализ присутствия удаленного подключения к устройству 102. Если удаленное подключение присутствует, то в сценарий записывается «операция N.m» – сбор журналов RDP операций и сбор данных о подключенных устройствах. Если удаленное подключение отсутствует, то в сценарий записывается «операция N.n» – сбор сведений журнала регистрации событий безопасности (например, Windows Security Log) с помощью расширенной настройки аудита операционной системы, устанавливаемой пользователем, хранящего записи о событиях безопасности устройства 102.

На этапе 331 «IF» на основании результатов «операции 1.1 или N.m» в сценарий записывается «мера 1» – разрыв RDP подключений с пометкой «параллельное исполнение с «операция 1.1 или N.m»».

На этапе 324 «IF» уточняется физическое ли устройство 102. Если устройство 102 физическое, то в сценарий записывается «операция N.m.p» – построение списка драйверов и составление списка загруженных библиотек. Далее в сценарий записывается «операция N.m.p.p» – сбор информации, сбор общих данных о системе, установленном ПО, автозапуске, с пометкой «параллельное исполнение с «Операция N.m.p».

На этапе 332 «IF» на основании результатов «операции N.m.p», если компонент защиты 101 обнаруживает сниффер (программное обеспечение, анализирующее входящий и исходящий трафик с компьютера, подключенного к Интернету), в сценарий записываются «мера 1.1» – удаление стороннего ПО, «мера 1.1.1» – блокировка атакующего по IP адресу, с пометкой параллельное исполнение «меры 1.1 и меры 1.1.1». В противном случае в сценарий записывается «мера 1.2» – отключение устройства 102 от сети Интернет.

Сформированный сценарий передается на исполнение 340. В частном варианте реализации исполнение сценария реагирования на инцидент ИБ происходит параллельно с его формированием.

Таким образом, раскрытое изобретение позволяет сократить время реагирования на новый инцидент ИБ на компьютерном устройстве за счет формирования сценария реагирования на компьютерном устройстве перед передачей на сервер, что в свою очередь приводит к повышению безопасности всей компьютерной сети. Более конкретно, за счет исполнения операций по сбору дополнительных сведений об инциденте ИБ с параллельной передачей результатов по сбору дополнительных сведений в SIEM-систему, а также применением мер реагирования, направленных на устранение последствий инцидента ИБ.

На Фиг. 4 представлена компьютерная система, на которой могут быть реализованы различные варианты систем и способов, раскрытых в настоящем документе. Компьютерная система 20 может представлять собой систему, сконфигурированную для реализации настоящего изобретения и может быть в виде одного вычислительного устройства или в виде нескольких вычислительных устройств, например, настольного компьютера, портативного компьютера, ноутбука, мобильного вычислительного устройства, смартфона, планшетного компьютера, сервера, мейнфрейма, встраиваемого устройства и других форм вычислительных устройств.

Как показано на Фиг. 4, компьютерная система 20 включает в себя: центральный процессор 21, системную память 22 и системную шину 23, которая связывает разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, способную взаимодействовать с любой другой шинной архитектурой. Примерами шин являются: PCI, ISA, PCI-Express, HyperTransport™, InfiniBand™, Serial ATA, I2C и другие подходящие соединения между компонентами компьютерной системы 20. Центральный процессор 21 содержит один или несколько процессоров, имеющих одно или несколько ядер. Центральный процессор 21 исполняет один или несколько наборов машиночитаемых инструкций, реализующих способы, представленные в настоящем документе. Системная память 22 может быть любой памятью для хранения данных и/или компьютерных программ, исполняемых центральным процессором 21. Системная память может содержать как постоянное запоминающее устройство (ПЗУ) 24, так и память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами компьютерной системы 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Компьютерная система 20 включает в себя одно или несколько устройств хранения данных, таких как одно или несколько извлекаемых запоминающих устройств 27, одно или несколько неизвлекаемых запоминающих устройств 28, или комбинации извлекаемых и неизвлекаемых устройств. Одно или несколько извлекаемых запоминающих устройств 27 и/или неизвлекаемых запоминающих устройств 28 подключены к системной шине 23 через интерфейс 32. В одном из вариантов реализации извлекаемые запоминающие устройства 27 и соответствующие машиночитаемые носители информации представляют собой энергонезависимые модули для хранения компьютерных инструкций, структур данных, программных модулей и других данных компьютерной системы 20. Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28 могут использовать различные машиночитаемые носители информации. Примеры машиночитаемых носителей информации включают в себя машинную память, такую как кэш-память, SRAM, DRAM, ОЗУ не требующую конденсатора (Z-RAM), тиристорную память (T-RAM), eDRAM, EDO RAM, DDR RAM, EEPROM, NRAM, RRAM, SONOS, PRAM; флэш-память или другие технологии памяти, такие как твердотельные накопители (SSD) или флэш-накопители; магнитные кассеты, магнитные ленты и магнитные диски, такие как жесткие диски или дискеты; оптические носители, такие как компакт-диски (CD-ROM) или цифровые универсальные диски (DVD); и любые другие носители, которые могут быть использованы для хранения нужных данных и к которым может получить доступ компьютерная система 20.

Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28, содержащиеся в компьютерной системе 20 используются для хранения операционной системы 35, приложений 37, других программных модулей 38 и программных данных 39. Компьютерная система 20 включает в себя периферийный интерфейс 46 для передачи данных от устройств ввода 40, таких как клавиатура, мышь, стилус, игровой контроллер, устройство голосового ввода, устройство сенсорного ввода, или других периферийных устройств, таких как принтер или сканер через один или несколько портов ввода/вывода, таких как последовательный порт, параллельный порт, универсальная последовательная шина (USB) или другой периферийный интерфейс. Устройство отображения 47, такое как один или несколько мониторов, проекторов или встроенных дисплеев, также подключено к системной шине 23 через выходной интерфейс 48, такой как видеоадаптер. Помимо устройств отображения 47, компьютерная система 20 оснащена другими периферийными устройствами вывода (на Фиг. 4 не показаны), такими как динамики и другие аудиовизуальные устройства.

Компьютерная система 20 может работать в сетевом окружении, используя сетевое соединение с одним или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 является рабочим персональным компьютером или сервером, который содержит большинство или все упомянутые компоненты, отмеченные ранее при описании сущности компьютерной системы 20, представленной на Фиг. 4. В сетевом окружении также могут присутствовать и другие устройства, например, маршрутизаторы, сетевые станции или другие сетевые узлы. Компьютерная система 20 может включать один или несколько сетевых интерфейсов 51 или сетевых адаптеров для связи с удаленными компьютерами 49 через одну или несколько сетей, таких как локальная компьютерная сеть (LAN) 50, глобальная компьютерная сеть (WAN), интранет и Интернет. Примерами сетевого интерфейса 51 являются интерфейс Ethernet, интерфейс Frame Relay, интерфейс SONET и беспроводные интерфейсы.

Варианты раскрытия настоящего изобретения могут представлять собой систему, способ, или машиночитаемый носитель (или носитель) информации.

Машиночитаемый носитель информации является осязаемым устройством, которое сохраняет и хранит программный код в форме машиночитаемых инструкций или структур данных, к которым имеет доступ центральный процессор 21 компьютерной системы 20. Машиночитаемый носитель может быть электронным, магнитным, оптическим, электромагнитным, полупроводниковым запоминающим устройством или любой подходящей их комбинацией. В качестве примера, такой машиночитаемый носитель информации может включать в себя память с произвольным доступом (RAM), память только для чтения (ROM), EEPROM, портативный компакт-диск с памятью только для чтения (CD-ROM), цифровой универсальный диск (DVD), флэш-память, жесткий диск, портативную компьютерную дискету, карту памяти, дискету или даже механически закодированное устройство, такое как перфокарты или рельефные структуры с записанными на них инструкциями.

Система и способ, настоящего изобретения, могут быть рассмотрены в терминах средств. Термин "средство", используемый в настоящем документе, относится к реальному устройству, компоненту или группе компонентов, реализованных с помощью аппаратного обеспечения, например, с помощью интегральной схемы, специфичной для конкретного приложения (ASIC) или FPGA, или в виде комбинации аппаратного и программного обеспечения, например, с помощью микропроцессорной системы и набора машиночитаемых инструкций для реализации функциональности средства, которые (в процессе выполнения) превращают микропроцессорную систему в устройство специального назначения. Средство также может быть реализовано в виде комбинации этих двух компонентов, при этом некоторые функции могут быть реализованы только аппаратным обеспечением, а другие функции - комбинацией аппаратного и программного обеспечения. В некоторых вариантах реализации, по крайней мере, часть, а в некоторых случаях и все средство может быть выполнено на центральном процессоре 21 компьютерной системы 20. Соответственно, каждое средство может быть реализовано в различных подходящих конфигурациях и не должно ограничиваться каким-либо конкретным вариантом реализации, приведенным в настоящем документе.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что при разработке любого реального варианта осуществления настоящего изобретения необходимо принять множество решений, специфических для конкретного варианта осуществления, для достижения конкретных целей, и эти конкретные цели будут разными для разных вариантов осуществления. Понятно, что такие усилия по разработке могут быть сложными и трудоемкими, но, тем не менее, они будут обычной инженерной задачей для тех, кто обладает обычными навыками в данной области, пользуясь настоящим раскрытием изобретения.

Изобретение относится к вычислительной технике. Технический результат заключается в сокращении времени реагирования на новый инцидент информационной безопасности (ИБ) на компьютерном устройстве. Способ реагирования на инцидент информационной безопасности включает этапы, на которых: получают от компонента защиты сведения об обнаруженном инциденте ИБ; формируют сценарий реагирования на компьютерном устройстве согласно полученным сведениям; исполняют сформированный сценарий реагирования для устранения последствий обнаруженного инцидента ИБ; передают результат исполнения сценария реагирования на инцидент ИБ на сервер для оценки результата исполнения сценария; изменяют сценарий реагирования на инцидент ИБ, согласно полученным инструкциям. 2 н. и 13 з.п. ф-лы, 4 ил.

1. Реализуемый на компьютерном устройстве способ реагирования на инцидент информационной безопасности (далее – инцидент ИБ), при этом указанный способ включает этапы, на которых:

а) получают от по меньшей мере одного компонента защиты сведения об обнаруженном инциденте ИБ;

б) формируют сценарий реагирования на компьютерном устройстве согласно полученным сведениям, при этом сценарий реагирования содержит по меньшей мере:

• операции по сбору дополнительных сведений об обнаруженном инциденте ИБ;

• меры реагирования на обнаруженный инцидент ИБ, позволяющие по крайней мере устранить последствия инцидента ИБ;

в) исполняют сформированный сценарий реагирования для устранения последствий обнаруженного инцидента ИБ;

г) передают результат исполнения сценария реагирования на инцидент ИБ на сервер для оценки результата исполнения сценария, при этом:

• получают инструкции по изменению сценария от упомянутого сервера, когда последствия инцидента ИБ не устранены;

• сохраняют сценарий в базе сценариев, когда последствия инцидента ИБ устранены;

д) изменяют сценарий реагирования на инцидент ИБ, согласно полученным инструкциям.

2. Способ по п. 1, в котором сведения об обнаруженном инциденте ИБ включают в себя по меньшей мере информацию об одном нежелательном событии, произошедшем на компьютерном устройстве во время инцидента ИБ, и информацию о компоненте защиты, который обнаружил инцидент ИБ, классе обнаруженного инцидента ИБ и времени обнаружения инцидента ИБ.

3. Способ по п. 2, в котором класс обнаруженного инцидента ИБ определяют на основании компонента защиты, который обнаружил инцидент ИБ.

4. Способ по п. 1, в котором формируют сценарий путем анализа полученных сведений об обнаруженном инциденте ИБ с помощью правил.

5. Способ по п. 4, в котором во время анализа полученных сведений об обнаруженном инциденте ИБ выбирают наиболее релевантные и приоритетные операции по сбору дополнительных сведений.

6. Способ по п. 1, в котором операции по сбору дополнительных сведений и меры реагирования на обнаруженный инцидент ИБ формируют и исполняют как последовательно, так и параллельно.

7. Способ по п. 1, в котором операции по сбору дополнительных сведений включают в себя по меньшей мере одно из:

• снятие скриншота в момент события или серии скриншотов с заданным интервалом;

• фиксирование данных о сеансе пользователя и его учетной записи;

• построение списка процессов на компьютерном устройстве;

• построение списка потоков заданного процесса;

• построение списка служб в операционной системе и их статуса;

• построение списка драйверов;

• построение списка загруженных библиотек;

• снятие дампа памяти процесса;

• сбор общих данных об операционной системе, установленном ПО, автозапуске приложений компьютерного устройства;

• сбор сведений о сети;

• сбор сведений о подключенных устройствах;

• сбор сведений о файлах в карантине;

• сбор сведений журнала регистрации событий безопасности с помощью расширенной настройки аудита операционной системы, устанавливаемой пользователем, хранящего записи о событиях безопасности компьютерного устройства.

8. Способ по п. 1, в котором операции по сбору дополнительных сведений дополнительно включают в себя проверку эффективности сформированных мер реагирования.

9. Способ по п. 1, в котором меры реагирования на обнаруженный инцидент ИБ включают в себя первичные и вторичные меры реагирования.

10. Способ по п. 9, в котором первичные меры реагирования на обнаруженный инцидент ИБ формируют в автоматическом режиме сразу после выявления инцидента ИБ на основании известных сведений, не дожидаясь результатов анализа собираемых дополнительных сведений об инциденте ИБ, и включают в себя по меньшей мере одно из действий:

• изменение настроек антивирусного приложения на компьютерном устройстве;

• отключение компьютерного устройства от сети Интернет;

• разрыв удаленных подключений (англ. Remote Desktop Protocol);

• отключение периферийных устройств, в частности токенов электронно-цифровой подписи;

• удаление стороннего ПО;

• блокировка атакующего по IP-адресу;

• экстренное выключение компьютерного устройства.

11. Способ по п. 9, в котором вторичные меры реагирования на обнаруженный инцидент ИБ формируют в результате анализа сведений об обнаруженном инциденте ИБ согласно инструкциям по применению вторичных мер реагирования, и включают в себя по меньшей мере одно из действий:

• изменение требований политики объекта, связанной с требованиями к паролям доступа;

• формирование списка обновлений операционной системы объекта;

• запуск сканирования операционной системы компьютерного устройства, при этом правила сканирования могут быть предварительно определены пользователем;

• изменение политик безопасности по предотвращению утечек информации на компьютерном устройстве.

12. Способ по п. 9, в котором первичные или вторичные меры реагирования дополнительно включают в себя инструкции, направленные на обучение пользователя компьютерного устройства.

13. Способ по п. 1, в котором инструкции по изменению сценария реагирования формируют на основании результатов ранее исполненного сценария и сведений об обнаруженном инциденте ИБ.

14. Способ по п. 1, в котором в случае выполнения шага д) выполняют шаги в)–г) для устранения последствий обнаруженного инцидента ИБ.

15. Система реагирования на инцидент информационной безопасности, содержащая по меньшей мере один компьютер, включающий взаимодействующие между собой средства: средство сбора информации, средство формирования сценария, базу сведений об инциденте ИБ, базу сценариев, средство исполнения сценария, при исполнении которых система осуществляет реагирование на инцидент информационной безопасности согласно способу по любому из пп. 1-14.

| US 20170063926 A1, 02.03.2017 | |||

| US 20210176261 A1, 10.06.2021 | |||

| US 20190327248 A1, 24.10.2019 | |||

| US 20120137342 A1, 31.05.2012 | |||

| US 20160164919 A1, 09.06.2016 | |||

| СПОСОБ ПОСТРОЕНИЯ СИСТЕМЫ ОБНАРУЖЕНИЯ ИНЦИДЕНТОВ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ УПРАВЛЕНИЯ | 2020 |

|

RU2742179C1 |

Авторы