Мониторы и датчики для пациентов получили повсеместное распространение и используются для отслеживания основных показателей состояния организма и других необходимых данных пациентов, проходящих как стационарное, так и амбулаторное лечение. Множество известных датчиков подключают с помощью проводов, и, таким образом, они включают в себя проводное соединение между датчиком и монитором или другим устройством отображения/сбора данных. Очевидно, что такие подключаемые по проводам компоновки могут ограничивать свободное движение пациента и, таким образом, могут быть неудобными. Кроме того, ограничение движения пациента также не позволяет осуществлять мониторинг необходимых показателей состояния пациента, когда он не находится в малоподвижном состоянии и, таким образом, не позволяет обеспечить точный учет состояния пациента.

Использование беспроводной связи привело к разработке беспроводных датчиков и мониторов. В таких установках набор узлов беспроводных датчиков, закрепленных на теле пациента и измеряющих основные показатели состояния организма пациента, формируют то, что называется сетью нательных датчиков (BSN). Как будет понятно, датчики могут передавать данные, собранные у пациента, по беспроводному каналу в монитор или клиническому врачу, который находится на расстоянии от пациента.

Развитие беспроводного мониторинга пациента привело к появлению приложения, используемого как стандарт, такого как IEEE 802.15.4/ZigBee, которое все чаще используется на практике. Компания ZigBee Alliance определяет профиль персонального домашнего и больничного ухода (PHHC), который описывает использование и применение стандарта ZigBee для обеспечения надежной связи в медицинской среде и в связанных сценариях, которые будут описаны в настоящей заявке на патент.

Такой беспроводный мониторинг данных пациента в сетях на основе ZigBee и, в общем, с использованием сетей беспроводных датчиков обеспечивает удобство, необходимое для выполнения мониторинга пациента в условиях "реальной жизни". Хотя преимущества беспроводного мониторинга являются значительными, остается потребность обеспечения безопасности чувствительной информации о пациенте. Например, безопасность представляет собой обязательное требование в таких системах и направлена как на обеспечение безопасности пациента, так и на обеспечение его частной жизни, и соответствует законодательным требованиям в области здравоохранения, таким как HIPAA (Закон об ответственности и переносе данных о страховании здоровья граждан) в США. Управление ключами является фундаментальным для обеспечения безопасности BSN, поскольку обеспечивает возможность и позволяет управлять криптографическими ключами для обеспечения дополнительных услуг в области безопасности, таких как аутентификация, конфиденциальность и целостность данных. Защита в сфере частной жизни пациента необходима для защиты пациентов от отслеживания и для гарантирования, что только уполномоченный персонал может получать доступ к медицинской информации пациента.

Известна система распределения ключа, используемая для распределения криптографических ключей в медицинских устройствах, такая как иерархическая детерминистическая схема предварительного распределения парных ключей (HDPKPS), которая описана в приложениях перекрестной ссылки. HDPKPS представляет собой очень эффективную систему распределения ключа, которая обеспечивает возможность генерирования парного ключа любой парой устройств (выбираемых из большого набора медицинских устройств). Генерирование ключа осуществляют, используя материал ключа HDPKPS, который сохраняют в каждом медицинском устройстве. Парный ключ можно использовать для обеспечения дополнительных услуг в области безопасности, и он может быть соединен с уникальным идентификатором HDPKPS таким образом, что устройство может быть однозначно аутентифицировано.

Кроме того, материал ключа HDPKPS отображает заранее определенные взаимосвязи, например, принадлежность, через иерархическую инфраструктуру доменов обеспечения безопасности, обеспечивающих, таким образом, точную идентификацию устройства. Например, устройство может быть классифицировано в соответствии с принадлежностью по четырехуровневым иерархическим доменам в области безопасности, а именно, изготовитель, медицинское учреждение, больница и отделение.

Отображение заранее определенных взаимозависимостей осуществляют путем распределения в каждый из узлов набора материала ключа (КМ). Материал ключа, который содержится в узле, связан с разными доменами безопасности, которым принадлежит этот узел. Например, если узел принадлежит поставщику, медицинскому учреждению A, больнице H и отделению D, узел может получить набор КМ, состоящий из четырех независимых поднаборов КМ, а именно: КМ поставщика, KMA, КМН и KMD. Каждый из этих поднаборов КМ соединен с предыдущими доменами обеспечения безопасности.

В HDPKPS, когда два узла стремятся согласовать общий ключ, они выполняют обмен идентификаторами HDPKPS, которые идентифицируют SD (домены безопасности), которым принадлежат эти узлы. Используя такую информацию, оба узла могут идентифицировать происхождение другой стороны при таком иерархическом распределении SD, идентифицировать друг для друга и согласовать общий ключ, используя общий материал ключа. Например, допустим, что два узла принадлежат компании Philips, одному и тому же медицинскому учреждению, той же самой больнице, но разным отделениям, оба эти узла могут распознавать происхождение другого узла и согласуют общий парный ключ на основе материала ключа, связанного с наиболее отдаленным доменом общей безопасности (DCSD), а именно, на основе материала ключа больницы. Общий ключ генерируют на этом уровне, поскольку он обеспечивает максимальный уровень обеспечения безопасности.

Материал ключа, используемый для согласования общего ключа, может быть основан на заранее распределенном секрете, на основе подхода к безопасности типа λ, который основан на многочленах или на открытых ключах. В HDPKPS используют иерархическое распределение защищенного материала ключа DPKPS типа λ. Такой материал ключа соединен с каждым доменом безопасности, и два узла, принадлежащие одному и тому же SD, получают скоррелированные, но разные наборы материала ключа.

Поскольку в будущем мониторинг пациентов должен обеспечивать для пациентов возможность свободного передвижения в пределах зданий больницы, или даже повсеместный мониторинг пациентов, требуется обеспечить мониторинг пациента с высокой степенью защиты везде, где бы ни находился пациент.

Существует потребность в обеспечении простой идентификации различных элементов медицинских устройств, без необходимости использования тяжелой криптографии (например, открытого ключа) или доступа к серверу. В репрезентативном решении (медицинское) устройство или объект, подключенный к открытому ключу, который аутентифицирует, что устройство или объект определяется набором идентификаторов, может быть заменен дискретными идентификаторами, при этом идентификаторы должны быть размещены в соответствии с ортогональными элементами, классифицированными иерархическим образом, и каждый элемент может быть аутентифицирован индивидуальным образом. Кроме того, существует потребность в способе, устройстве и системе, которые улучшают безопасность пациента в беспроводных системах мониторинга пациента.

В репрезентативном варианте выполнения способ управления безопасностью в беспроводных сетях содержит этапы, на которых: идентифицируют множество ортогональных классификаций медицинских устройств; генерируют идентификаторы для каждого домена безопасности в пределах каждой ортогональной классификации; генерируют материал ключа для каждого идентификатора; и выполняют обмен идентификаторами для установления согласования ключей или управления доступом, или защиты частной информации, или их комбинации.

В другом репрезентативном варианте выполнения система безопасности для беспроводной сети включает в себя: беспроводное устройство; и контроллер доступа к среде (MAC), выполненный с возможностью идентифицировать множество ортогональных классификаций беспроводных устройств и назначать, по меньшей мере, одну из ортогональных классификаций для каждого беспроводного устройства, и генерировать идентификаторы для каждого домена безопасности в пределах каждой из ортогональных классификаций, и назначать идентификаторы для каждого беспроводного датчика и каждого беспроводного узла, при этом беспроводные устройства выполняют обмен идентификаторами для установления согласования ключей или управления доступом, или защиты частной информации, или их комбинации.

В соответствии с другим репрезентативным вариантом выполнения беспроводное устройство, выполненное с возможностью связи с другими беспроводными устройствами в сети, содержит: ортогональную классификацию; идентификатор для каждого домена безопасности в пределах каждой ортогональной классификации; и материал ключа для каждого идентификатора, при этом каждое беспроводное устройство выполнено с возможностью обмена одним или больше из соответствующих идентификаторов для установления согласования ключей или управления доступом, или защиты частной информации, или их комбинации.

Настоящее описание лучше всего можно будет понять из следующего подробного описания, которое следует читать со ссылкой на приложенные чертежи. Элементы не обязательно вычерчены в масштабе. Везде, где это практично, одинаковыми номерами ссылочных позиций обозначены одинаковые элементы.

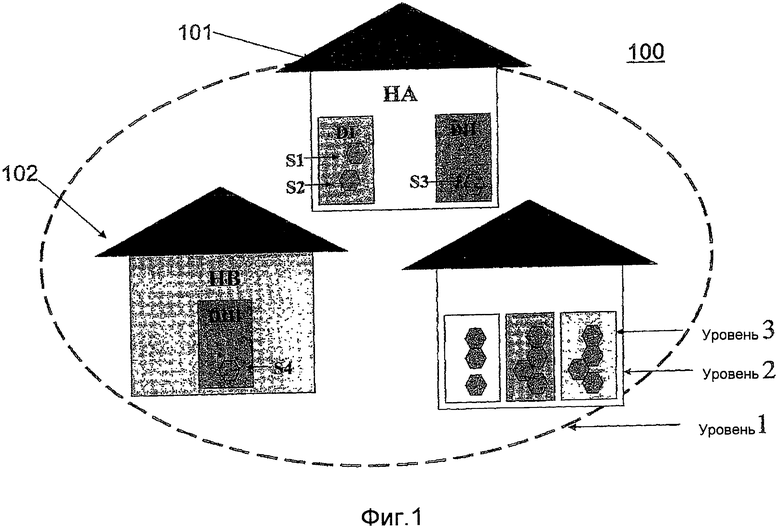

На фиг.1 показана концептуальная схема беспроводной системы в соответствии с репрезентативным вариантом выполнения.

На фиг.2 показана концептуальная схема беспроводного устройства, которое стремится установить связь с другим беспроводным устройством в соответствии с репрезентативным вариантом выполнения.

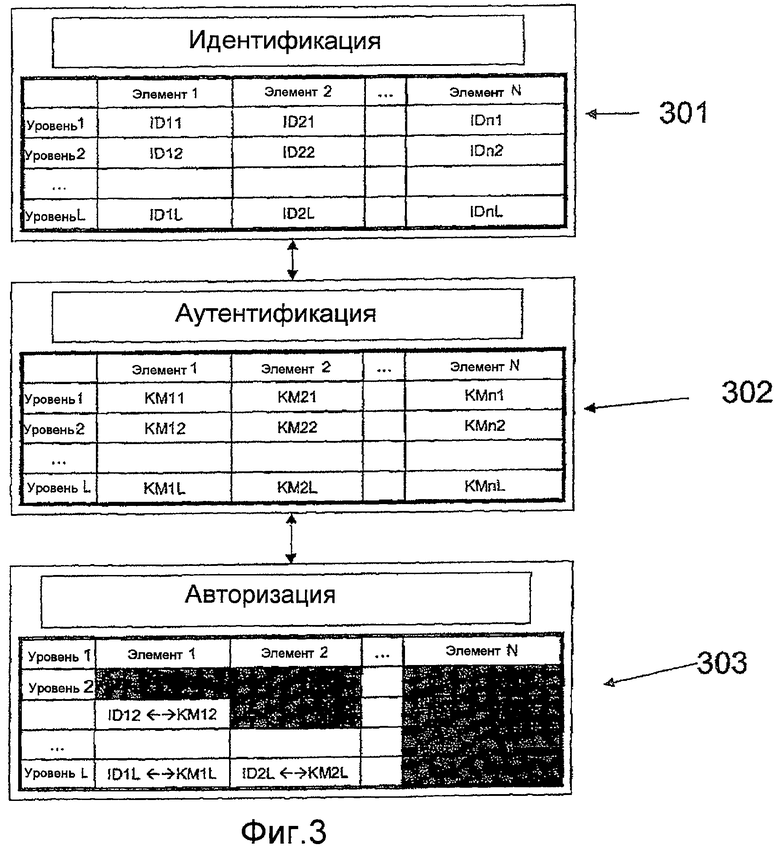

На фиг.3 показаны табличные представления классификаций, идентификаторов и материала ключа беспроводных устройств в соответствии с репрезентативным вариантом выполнения.

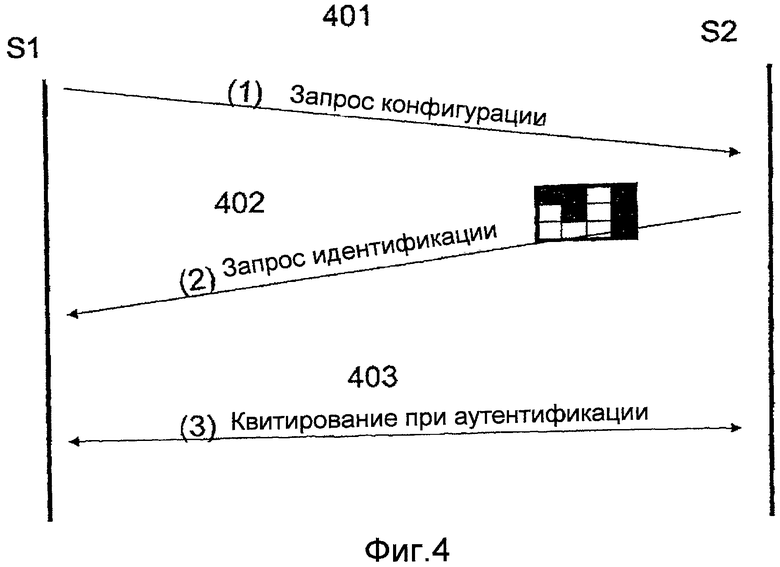

На фиг.4 показана концептуальная схема последовательности установления надежного соединения в домене наиболее отдаленного уровня обеспечения безопасности в соответствии с репрезентативным вариантом выполнения.

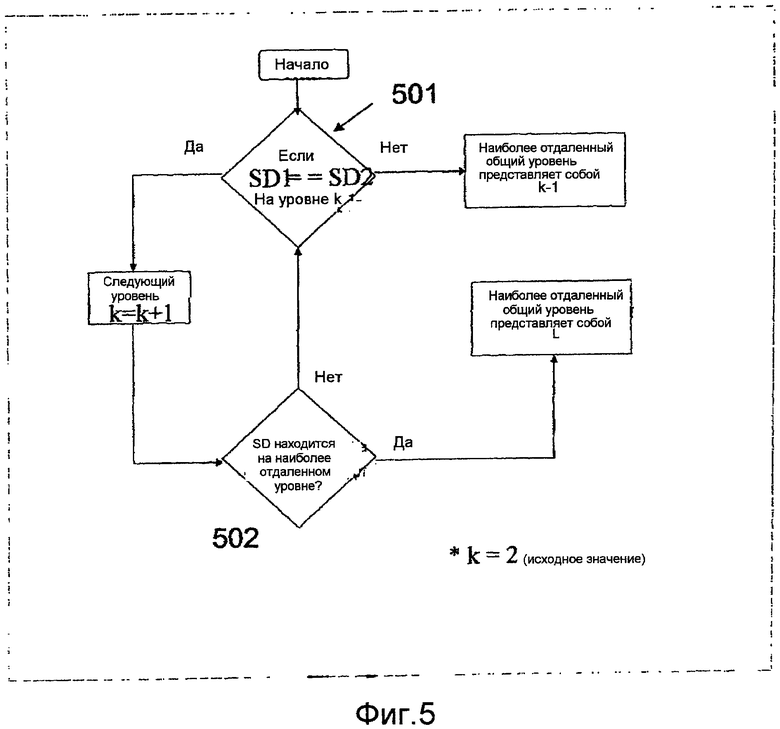

На фиг.5 показана блок-схема последовательности операций, иллюстрирующая поиск SD наиболее отдаленного уровня обеспечения безопасности, в соответствии с репрезентативным вариантом выполнения.

Термины, используемые в описании в единственном числе, определены как "один" или "больше, чем один".

В следующем подробном описании, с целью пояснения, а не для ограничения, иллюстративные варианты выполнения, раскрывающие конкретные детали, представлены в порядке обеспечения полного понимания настоящего описания. Кроме того, описания хорошо известных устройств, аппаратных средств, программных средств, встроенного программного обеспечения, способов и систем могут быть исключены для предотвращения усложнения описания иллюстративных вариантов выполнения. Тем не менее, такие аппаратные средства, программные средства, встроенное программное обеспечение, устройства, способы и системы, которые находятся в пределах кругозора специалистов в данной области техники, можно использовать в соответствии с иллюстративными вариантами выполнения. Следует подчеркнуть, что хотя репрезентативные варианты выполнения направлены на медицинские датчики и мониторы, медицинские сети беспроводных датчиков и сети ZigBee, настоящее описание также можно применять в случаях, где требуется обеспечить аутентификацию перед началом обмена данными между устройствами. Например, настоящее описание можно применять к другим типам систем мониторинга/измерения, таким как системы RFID (радиочастотная идентификация), с соответствующими модификациями.

Подробное описание, приведенное ниже, представляет способы, которые могут быть воплощены с использованием процедур и символических представлений операций с битами данных в пределах считываемого компьютером носителя записи, ассоциированных процессоров, микропроцессоров, цифровых накопителей информации, осциллографов, персональных компьютеров общего назначения, производственного оборудования, выполненных с картами получения данных и т.п. Обычно способ, представленный здесь, следует рассматривать как последовательность этапов или действий, которые приводят к требуемому результату, и, таким образом, он охватывает такие термины как "рутинная процедура", "программа", "объекты", "функции", "подпрограммы" и "процедуры".

Иллюстративные варианты выполнения могут быть воплощены в одной или больше различных беспроводных систем, сетей, устройств и протоколов в пределах кругозора специалистов в данной области техники, и в будущих беспроводных системах. Множество аспектов настоящего изобретения в отношении репрезентативных вариантов выполнения могут быть воплощены либо на основе управления доступом к среде (MAC), или на уровне приложения. С целью иллюстрации, а не для ограничений, беспроводная система/сеть может соответствовать одному или больше из следующих протоколов: IEEE 802.11 и его последующим редакциям, включая в себя специальные сети; IEEE 802.15 и его последующим редакциям; и IEEE 802.22, и IEEE 802.15.4 (который обычно называется ZigBee). Поскольку детали таких систем находятся в пределах кругозора специалиста в данной области техники, такие детали и их конкретные варианты применения в настоящем описании не будут представлены для исключения усложнения описания репрезентативных вариантов выполнения.

Репрезентативные варианты выполнения описаны в связи с медицинскими сетями и устройствами. Это представляет собой просто иллюстративный вариант применения. Следует отметить, что настоящее описание можно применять к другим системам, системы можно использовать для обеспечения и улучшения дополнительных услуг обеспечения безопасности, включающих в себя управление распределенным доступом, идентификацию устройства или объекта, обеспечение секретности и надежный роуминг в беспроводных сетях, таких как сети ZigBee. Следует отметить, что управление распределенным доступом может быть обеспечено путем ограничения доступа (прав) только к тем устройствам или объектам, которые содержат авторизованные идентификаторы и могут их подтвердить в соответствии с заранее определенными правилами.

Предпочтительно, в вариантах применения в области медицины и в других рассматриваемых вариантах применения идентификация объекта или устройства улучшается, поскольку объект или устройство идентифицируют не только по одиночному идентификатору, но также и в соответствии с его элементами. Таким образом, объект или устройство могут представлять наличие индивидуальных идентификаторов, соединенных с индивидуальными элементами, что позволяет обеспечить более специфичную идентификацию устройства или объекта, без необходимости требования открытого ключа или доступа к специализированному серверу. Кроме того, секретность может быть обеспечена путем ограничения информации идентификации, раскрываемой в начале обмена данными.

На фиг.1 показана концептуальная схема беспроводной медицинской системы 100 в соответствии с репрезентативным вариантом выполнения. Система 100 включает в себя множество медицинских устройств (S1, S2,..., Sn), которые представляют собой беспроводные медицинские устройства. Устройства содержат, в качестве иллюстрации, беспроводные медицинские устройства, такие как датчики и мониторы физиологического состояния, мониторы, устанавливаемые рядом с кроватью, управляемые устройства дозирования медикаментов и персональные цифровые секретари (PDA). Система 100 также включает в себя иерархическую классификацию устройств на основе принадлежности этих устройств. В соответствии с этим, беспроводное устройство (S1, S2,..., Sn) системы 100 может быть разделено по категориям в соответствии с тремя уровнями: изготовитель устройства; медицинское учреждение (например, больница); и медицинское отделение, которым принадлежит устройство. Если два устройства принадлежат одной и той же категории на одном уровне, можно сказать, что оба устройства принадлежат одному и тому же домену безопасности (SD) на этом уровне. Например, в настоящей иллюстрации устройства S1 и S2 принадлежат одному и тому же отделению и одной больнице на уровнях 3 и 2 доменов безопасности, соответственно. Если два устройства принадлежат одному и тому же SD, то HDPKPS позволяет аутентифицировать каждое из этих обоих устройств и генерировать парный ключ, который можно использовать для предоставления дополнительных услуг по обеспечению безопасности. Обычно, если два устройства принадлежат одному и тому же SD (то есть они совместно используют общий элемент, такой как местоположение, принадлежность и т.д.), то HDPKPS распределяет скоррелированный (но отличающийся) материал ключа, связанный с этим SD, для этих устройств. Оба устройства могут использовать свои соответствующие наборы материала ключа для согласования общего ключа в режиме реального времени. Используемый здесь термин "использовать" означает модификацию материала ключа, который был распределен ранее, для расчета общего самого высокого уровня безопасности. Например, предположим, что два устройства, устройство a и устройство b, содержат два набора материала ключа (KMa и KMb), где KMa=f(a, y) и KMb=f(b, y) и f(x, y) представляют собой симметричный многочлен с двумя переменными x, y, то есть f(x, y)=f(y, x). Затем оба узла a и b могут выполнять обмен своими идентификаторами, а именно, a и b. Затем устройство а использует свой KMa путем расчета f(a, y) в y=b. Результат представляет собой f(a, b). Узел b также может использовать свой материал ключа, получая тот же результат f(b, a). Дополнительные детали аутентификации с использованием HDPKPS представлены в первичной заявке, ссылка на которую была приведена выше.

В то время как HDPKPS обеспечивает полную иерархическую идентификацию устройства и возможность полной функциональной взаимосвязи в соответствии с принадлежностью устройств, в некоторых сценариях аутентификация, используя этот способ, может обеспечивать достаточно высокую степень безопасности или гибкости. Для иллюстрации этого рассмотрим лечебное учреждение, имеющее две больницы H_A 101 и H_B 102. Каждая больница имеет отделение кардиологии, D_I и D_II, соответственно. Представим, что пациента, которого лечат в H_A/D_I, требуется перевести в H_B/D_II для лечения другим специалистом. Когда пациент поступает в H_B/D_II, датчики пациентов (например, S1) из H_A/D_I могут установить надежную связь с установленным возле кровати монитором H_B/D_II, поскольку датчики и мониторы, установленные возле кровати, принадлежат одному и тому же лечебному учреждению, и они могут использовать эту категорию и свой соответствующий поднабор скоррелированного материала ключа, связанный с тем элементом (или доменом безопасности), для генерирования парного ключа. Однако, возможность установления соединений HDPKPS в доменах с более высоким уровнем безопасности слабее, и она может не обеспечить достаточный уровень безопасности.

В соответствии с репрезентативными вариантами выполнения, большая гибкость и безопасность реализуются в системе распределения ключа, известной как ортогональный HDKPS (OKPS). OKPS распределяет материал ключа в соответствии с многомерной идентификацией устройства или объекта. Другими словами, система распределяет материал ключа, связанный с идентификатором, в каждое устройство таким образом, что это устройство может индивидуально идентифицировать или аутентифицировать каждый элемент. Такие иерархические классификации элементов являются ортогональными в том смысле, что SD, которые определяет каждая классификация, не полностью перекрываются друг с другом, а только частично. Например, в городе несколько больниц могут формировать несколько медицинских учреждений, но только некоторые из них могут иметь одинаковую медицинскую специальность.

Как будет более понятно из следующего описания, настоящее изобретение (или OKPS) основано на используемых нескольких ортогональных категориях или классификациях элементов. В репрезентативном варианте выполнения OKPS основана на двух или больше ортогональных классификациях для беспроводных устройств. В дополнение к элементу, такому как принадлежность устройств, иерархические классификации элементов иллюстративно включают в себя, но не ограничиваются этим: 1) место расположения устройства (например, беспроводные устройства могут быть классифицированы по стране - штату и городу (Германия/Северный Рейн - Вестфален/Аахен)); медицинская специальность (например, беспроводные устройства могут быть классифицированы в соответствии с общей специальностью, специализацией (хирургия, нейрохирургия)); ожидаемая рабочая зона в медицинском учреждении/больнице (например, рабочая зона 1 может охватывать ортопедическое отделение и отделение рентгенологии, а также гимнастический зал. Таким же образом другие рабочие зоны могут быть определены в пределах оснащения больницы оборудованием). Предпочтительно, после определения классификации в соответствии с разными элементами объекта или устройства и материалом ключа, распределенным в разные объекты и устройства, два устройства могут выполнять обмен своими идентификаторами и использовать распределенный материал ключа для аутентификации устройства и согласования ключей.

На фиг.2-4 представлен способ осуществления аутентификации между двумя беспроводными устройствами (например, S1 и S2) в соответствии с репрезентативным вариантом выполнения. Например, одно из беспроводных устройств может представлять собой физиологический датчик пациента, и другое может представлять собой PDA клинического врача, выполненный с возможностью сбора данных от датчика.

На фиг.2 показана концептуальная схема беспроводного устройства S1, которое стремится осуществить связь с другим беспроводным устройством S2. Каждое устройство включает в себя, по меньшей мере, две ортогональные классификации, домены безопасности в пределах классификации, идентификацию и материал ключа.

Например,

Продолжая c иллюстративными идентификаторами, когда два устройства S1 и S2 встречаются, они выполняют обмен идентификаторами SD, что позволяет устройствам распознать принадлежность устройства, местоположение этого медицинского устройства, медицинскую специальность, для которой оно используется, и т.д. Такая последовательность известна как последовательность идентификации и представлена на фиг.3 и 4.

В общем, последовательность идентификации может быть более сложной для идентификации более сложных ролей устройств и может быть идентифицирована как матрица. В этой матрице одна ось идентифицирует различные роли, и другая ось назначает разные значения разным ролям на разных уровнях отдаления иерархического распределения. В таблице 1 можно видеть конкретный пример такой матрицы для предыдущего примера.

Прежде всего, передают запрос 401 конфигурации из одного беспроводного устройства в другое и обозначают необходимость защищенного соединения. После этого следует запрос 402 идентификации, в котором запрашивающее устройство передает сообщение, включающее в себя минимальное количество элементов, которые должны быть раскрыты для каждого элемента (для того чтобы обеспечить секретность/управление распределенным доступом). Эти элементы представлены в таблице 301, и обычно для элемента f должны быть раскрыты первые Lf идентификаторов, где Lf представляет собой количество иерархических уровней, в которых организован этот элемент. Следует отметить, что этот этап может быть модифицирован, когда оба узла используют политику управления доступом/осведомление о режиме секретности. В этом случае оба узла могут обмениваться поднабором идентификаторов для защиты частной информации пациента или ограничения доступа, если другая сторона не докажет свое членство в конкретной (и заранее определенной) группе, домене безопасности или элементе. Обычно, после обмена идентификаторами два устройства выполняют поиск наиболее отдаленного общего домена безопасности для каждого из элементов, то есть устройства используют полученные в результате идентификаторы SD для исследования DCSD для каждой независимой HDPKPS. Оба устройства затем генерируют парный ключ K путем комбинирования каждого из независимых частично парных ключей, сгенерированных из каждой независимой HDPKPS.

На этапе 403 устройства выполняют квитирование при аутентификации. Этот этап выполняют после обмена многомерными идентификаторами, показанными в таблице 302. Для каждого элемента i идентификации, показанного в таблице 302, устройства идентифицируют наиболее отдаленный общий домен j безопасности (*1). Затем устройства используют свою собственную пару {IDij-a, KMij-a} (S1) и IDij-b (S2) для согласования частичного ключа Kij-ab. Затем устройства согласуют глобальный секрет K, например, путем расчета хеш-функции всех частичных парных ключей K=h(K1j-ab║K2j-ab║…║Knj-ab), и используют K как для аутентификации узлов, так и для обеспечения защищенной связи. В соответствии с этим, оба устройства используют идентификатор и материал ключа, ассоциированный с каждой из DCSD и в наиболее отдаленном общем SD, для генерирования частично парного ключа Kp, как описано в HDPKPS.

На фиг.5 показана блок-схема последовательности операций, иллюстрирующая поиск наиболее отдаленного общего SD в соответствии с репрезентативным вариантом выполнения. Способ основан на элементах и деталях, описанных в связи с вариантами выполнения, описанными выше. Такие детали и элементы не повторяются для исключения усложнения описания настоящих описываемых вариантов выполнения.

На этапе 501, во время этапа аутентификации, беспроводное устройство определяет, находится ли оно в одном и том же домене безопасности (SD1=SD2). Если нет, тогда самый низкий общий уровень представляет собой k-1. Если устройства находятся в одном и том же SD, они переходят на уровень k+1. На этапе 502, если устройства не находятся в наиболее отдаленном SD, тогда способ возвращается к этапу 501. Если устройства находятся в наиболее отдаленном SD, тогда наиболее отдаленный уровень для общего уровня представляет собой L.

Обычно предыдущую операцию повторяют для каждого элемента таким образом, что два устройства могут идентифицировать материал ключа, который они могут использовать для согласования общего частичного секрета и для идентификации друг друга, для каждого из элементов.

Некоторые примеры, иллюстрирующие использование и функцию этих способов, устройств и систем репрезентативных вариантов выполнения, представлены ниже. Эти примеры представляют собой только иллюстрацию и никоим образом не ограничивают сущность изобретения.

OKPS обеспечивает возможность классификации узла датчика в соответствии с несколькими элементами. Это обеспечивает возможность безопасного перевода пациента из ICU (отделение интенсивной терапии) в нормальное лечебное отделение. Например, рассмотрим пациента с сердечным заболеванием в больнице, которого оперировали из-за сердечного приступа. Во время и спустя первые несколько дней после операции он находится в ICU. Однако через несколько дней его переводят в нормальную больничную палату отделения, специализирующегося на пациентах с сердечно-сосудистыми заболеваниями, в отделение сердечно-сосудистых заболеваний (CCU). Беспроводные датчики, используемые в этой установке, должны быть сконфигурированы в соответствии с OKPS, состоящими из двух (иерархических) доменов безопасности. С одной стороны, эти узлы датчиков принадлежат домену безопасности ICU. Следовательно, эти датчики должны содержать материал ключа, полученный из больницы и из отделения ICU. С другой стороны, рабочая зона этих датчиков включает в себя CCU. Следовательно, эти узлы датчиков также должны содержать материал ключа для обоих ортогональных доменов безопасности.

Преимущество такого варианта выполнения состоит в том, что пациенты могут поддерживать одни и те же узлы датчика во время всего лечения, но с оптимальным уровнем безопасности, который выше, поскольку узлы датчика принадлежат двум ортогональным доменам безопасности, а именно, материалу ключа ICU и материалу ключа CCU.

Пациент с сердечно-сосудистым заболеванием в больнице носит на своем теле узел беспроводных датчиков, который постоянно отслеживает его ЭКГ. Он каждый день должен посещать гимнастический зал больницы для выполнения упражнений. В течение этого периода времени осуществляют мониторинг пациента A как в кардиологическом отделении, так и в гимнастическом зале. OKPS позволяет обеспечить это на высоком уровне безопасности, поскольку отделение кардиологии и гимнастический зал поддерживаются параллельно как безопасные домены. Следовательно, защищенное соединение не только основано на уровне больницы, но также и в рабочей зоне датчика. Этот факт улучшает гибкость системы.

Кроме того, защищенное соединение способствует обеспечению прозрачного защищенного роуминга из одного домена безопасности в другой. Можно предположить, что медицинская сеть, такая как медицинская сеть больницы, разделена на несколько поддоменов сетей беспроводных датчиков или нескольких сетей ZigBee. Каждая сеть ZigBee управляет своей собственной безопасностью, но устройства могут содержать набор материала ключа, принадлежащий различным сетям, где пациент должен пройти лечение. Таким образом, когда пациент перемещается из зоны A с сетью ZigBee A в другую зону B с сетью ZigBee B, узлы датчиков пациента уже содержат материал ключа, связанный с обеими зонами, доменами безопасности, сетями или сетями ZigBee, обеспечивая прозрачный безопасный роуминг.

Защита частной информации пациента представляет собой очень важный вопрос для всеобъемлющего мониторинга состояния пациента. Например, если медицинские устройства идентифицируются с помощью уникального идентификатора, это обеспечивает возможность отслеживания пациентов. Многомерный идентификатор OKPS помогает предотвратить эту проблему путем незначительной модификации режима работы OKPS.

В нормальном режиме работы датчик раскрывает все свои идентификаторы. В случае таблицы 1 узел будет раскрывать:

В этом дополнительном режиме работы, с учетом необходимости обеспечения секретности, беспроводный датчик не раскрывает все идентификаторы, а только некоторые из них. Например:

Основываясь на этой информации, узел датчиков может быть все еще идентифицирован, но не полностью, что защищает, таким образом, частную информацию пациента. Это представляет огромное преимущество по сравнению с другими системами идентификации, в которых требуется раскрытие одного идентификатора, связанного, например, с открытым ключом соответствующего объекта. Поэтому эта система обеспечивает возможность воплощения технологий, учитывающих защиту частной информации, в устройствах, ограниченных малыми ресурсами.

Узлы датчиков идентифицируют, используя несколько ортогональных классификаций. Это обеспечивает возможность более точной аутентифицированной идентификации, когда это требуется для принадлежности, места расположения, заболевания и т.д. пациента. Это может быть очень полезным для детектирования, например, медицинских ошибок во время перевода пациента, поскольку узлы датчика могут идентифицировать рабочую зону узлов. Например, если на теле пациента установлено несколько узлов датчиков с многомерными идентификаторами, уполномоченный врач-терапевт может проверять, находится ли пациент в рабочей зоне, в отделении и т.д., где он должен находиться. Таким образом, можно детектировать возможные ошибки во время перевода пациента.

OKPS обеспечивает элементы управления распределенным доступом, используя элементы ортогональной идентификации устройств. Например, система может быть сконфигурирована таким образом, что только устройства в больнице, обеспечивающие несколько элементов, могут иметь доступ к информации о состоянии здоровья пациента.

Например, предположим, что датчик ЭКГ пациента заранее установлен так, что он обеспечивает мониторинг пациента только на мониторах, расположенных рядом с кроватью, которые принадлежат больнице, в которой проходит лечение пациент, или находятся в одном городе и соединены с кардиологическим отделением. В этом случае датчик ЭКГ пациента будет раскрывать только основные показатели состояния организма, такие как ЭКГ пациента, для узлов, которые успешно аутентифицируют как принадлежащие этой же больнице, или другой больнице этого же города с кардиологической специальностью.

Обычно минимальное число элементов может потребоваться для выполнения определенных действий. Следовательно, медицинское устройство или объект (например, узел датчика) может сохранять список с элементами, которые требуются для выполнения этих действий. Перед тем как будет предоставлена возможность выполнения действия, медицинское устройство запрашивает идентификацию и аутентификацию определенного поднабора элементов, который требуется для авторизации действия. Если другая сторона может доказать свою идентичность, будет разрешено выполнение действия, то есть будет авторизовано. В других случаях действие будет запрещено. Этот элемент является особенно полезным для новых стандартов сети беспроводных датчиков, таких как ZigBee, поскольку управление доступом представляет собой обязательное требование в новых приложениях, и текущие решения управления централизованным доступом имеют ограниченный объем и не достаточно гибкие.

Учитывая данное раскрытие, следует отметить, что различные способы, устройства и системы, описанные здесь, могут быть воплощены в различных вариантах выполнения, с различными устройствами, которые работают в разных режимах, с разным программным и аппаратным обеспечением. Кроме того, другие варианты применения, кроме мониторинга пациента, могут использовать преимущество настоящего описания. Кроме того, различные устройства, режимы работы, программное и аппаратное обеспечение, и параметры включены здесь только в качестве примера и никоим образом не в качестве ограничения. Учитывая данное раскрытие, специалисты в данной области техники могут воплотить настоящее описание при определении своих собственных приложений и необходимых устройств, программных средств, аппаратных средств и другого оборудования для воплощения этих приложений, оставаясь в пределах объема приложенной формулы изобретения.

Изобретение относится к области управления безопасностью в беспроводной сети. Техническим результатом является обеспечение многомерной идентификации, аутентификации, авторизации и распределения ключа, обеспечивающих надежную связь на наиболее отдаленном уровне общего домена безопасности. Способ управления безопасностью в беспроводной сети содержит этапы, на которых идентифицируют множество ортогональных классификаций беспроводных медицинских устройств (S1, S2), причем каждая ортогональная классификация содержит один или более иерархических доменов безопасности; генерируют идентификаторы (IDij-a, IDij-b) для каждого домена безопасности в пределах каждой ортогональной классификации; генерируют материал (KMij-a, KMij-b) ключа для каждого идентификатора (IDij-a, IDij-b); выполняют обмен идентификаторами (IDij-a, IDij-b) для установления согласования ключей, или управления доступом, или защиты частной информации, или их комбинации на наиболее отдаленном уровне общего домена безопасности в пределах каждой ортогональной классификации. 3 н. и 11 з.п. ф-лы, 5 ил.

1. Способ управления безопасностью в беспроводной сети, содержащий этапы, на которых

идентифицируют множество ортогональных классификаций беспроводных медицинских устройств (S1, S2), причем каждая ортогональная классификация содержит один или более иерархических доменов безопасности;

генерируют идентификаторы (IDij-a, IDij-b) для каждого домена безопасности в пределах каждой ортогональной классификации;

генерируют материал (KMij-a, KMij-b) ключа для каждого идентификатора (IDij-a, IDij-b);

выполняют обмен идентификаторами (IDij-a, IDij-b) для установления согласования ключей или управления доступом, или защиты частной информации, или их комбинации на наиболее отдаленном уровне общего домена безопасности в пределах каждой ортогональной классификации.

2. Способ по п.1, в котором ортогональные классификации содержат принадлежность, местоположение, медицинскую специальность и рабочую зону.

3. Способ по п.1, в котором материал (KMij-a, KMij-b) ключа дополнительно содержит поднаборы материала ключа, независимые или зависимые друг от друга, такие как материал ключа HDPKPS, материал ключа DPKPS.

4. Способ по п.2, в котором, по меньшей мере, одно из беспроводных медицинских устройств (S1, S2) представляет собой беспроводный медицинский датчик.

5. Способ по п.1, в котором беспроводные медицинские устройства (S1, S2) включают в себя: мониторы физиологического состояния, управляемые устройства дозирования медикамента и персональные цифровые секретари (PDA).

6. Беспроводное устройство (S1, S2), выполненное с возможностью связи с другими беспроводными устройствами (S1, S2) в сети, содержащее

множество ортогональных классификаций, причем каждая ортогональная классификация содержит один или более иерархических доменов безопасности;

идентификатор (IDij-a, IDij-b) для каждого домена безопасности в пределах каждой ортогональной классификации; и

материал (KMij-a, K-Mij-b) ключа для каждого идентификатора (IDij-а, IDij-b), при этом каждое беспроводное устройство (S1, S2) выполнено с возможностью обмена одним или более из соответствующих идентификаторов (IDij-a, IDij-b) для установления согласования ключей или управления доступом, или защиты частной информации, или их комбинации на наиболее отдаленном уровне общего домена безопасности в пределах каждой ортогональной классификации.

7. Беспроводное устройство (S1, S2) по п.6, в котором беспроводные устройства (S1, S2) представляют собой медицинские устройства, включающие в себя мониторы физиологического состояния, управляемое устройство дозирования медикамента и персональные цифровые секретари (PDA).

8. Беспроводное устройство (S1, S2) по п.6, в котором ортогональные классификации содержат принадлежность, местоположение, медицинскую специальность и рабочую зону.

9. Беспроводное устройство (S1, S2) по п.6, при этом беспроводное устройство представляет собой медицинский датчик.

10. Беспроводное устройство (S1, S2) по п.9, в котором медицинский датчик и другое беспроводное устройство выполнены с возможностью обмена соответствующими идентификаторами (IDij-a, IDij-b) для согласования на общем материале ключа.

11. Система безопасности для беспроводной сети, содержащая беспроводные устройства (S1, S2) по п.6, при этом система дополнительно содержит контроллер доступа к среде (MAC), выполненный с возможностью: идентифицировать множество ортогональных классификаций беспроводных устройств (S1, S2), назначать, по меньшей мере, одну из ортогональных классификаций для каждого беспроводного устройства (S1, S2) и генерировать идентификаторы (IDij-a, IDij-b) для каждого беспроводного устройства (S1, S2).

12. Система безопасности по п.11, в которой уровень MAC дополнительно содержит генератор ключа, выполненный с возможностью генерирования материала ключа для каждого беспроводного устройства и назначения материала ключа для беспроводного устройства, при этом материал ключа соединен с идентификаторами, которые идентифицируют узел.

13. Система безопасности по п.11, в которой материал ключа дополнительно содержит поднаборы материала ключа, независимые или зависимые друг от друга, такие как материал ключа HDPKPS или материал ключа DPKPS.

14. Система безопасности по п.13, в которой материал ключа каждого домена безопасности не зависит от материала ключа другого домена безопасности таким образом, что различные элементы могут быть идентифицированы и аутентифицированы индивидуально.

| WO 2006131849 A2, 14.12.2006 | |||

| WO 2006064397 A2, 22.06.2006 | |||

| RU 2005111760 A, 20.09.2005 | |||

| Центрифуга непрерывного действия | 1939 |

|

SU59389A1 |

Авторы

Даты

2013-08-27—Публикация

2008-07-01—Подача