Настоящая заявка относится к беспроводным сетям. Она находит конкретное применение в медицинских беспроводных специализированных сетевых системах датчиков и будет описана применительно к ним. Однако следует понимать, что изобретение применимо также к другим сетевым системам и т.п.

Обычно беспроводные мобильные специализированные сети развертываются в больницах и медицинских центрах для медицинского ухода за пациентами и их наблюдения. Обычно медицинская мобильная специализированная сеть устанавливается вокруг пациента или небольшой группы пациентов, образуя сеть нательных датчиков (Body Sensor Network, BSN). Обычно BSN включает в себя беспроводные датчики или медицинские устройства, присоединенные к телу пациента и/или расположенные в непосредственной близости к пациенту. В сети нательных датчиков медицинские устройства осуществляют связь по принципу «точка-точка». Каждое устройство обеспечивает множество медицинских услуг и требует доступа к множеству медицинских услуг других устройств. Доступ к таким устройствам также предоставляется врачам, которые, например, с помощью КПК могут запускать инфузионный дозатор для введения пациенту морфия.

Важно гарантировать, что доступ к медицинским мобильным специализированным сетям имеют только уполномоченные сущности, и гарантировать конфиденциальность и целостность беспроводной связи. В рассмотренном выше примере врач может запускать инфузионный дозатор для введения пациенту морфия, но санитар, который не уполномочен вводить лекарства, не должен иметь возможности совершать подобные действия. Безопасность является обязательным требованием таких систем для обеспечения безопасности и неприкосновенности пациента и выполнения требований законов о здравоохранении, например HIPAA в США.

Аутентификация объектов является основанием для последующего контроля доступа и установления защищенной связи. Протоколы аутентификации объектов, которые обычно используются в инфраструктурных сетях, основаны на ключевой криптографии, известной в технике. Обычно ключи безопасности в таких системах распределяются непосредственно на все узлы датчика, известные в системе. Например, идентифицированные парные симметричные ключи заранее распределяются на все мобильные узлы до развертывания. Все ключи имеют одинаковый уровень защиты. Такая схема распределения ключей пригодна для однородных сетей, в которых каждое устройство одинаково способно осуществлять связь с другими подобными устройствами.

Однако инфраструктура больницы является, по существу, иерархической. В ряде случаев узлы датчика используются в разных организациях, например в разных отделениях одной и той же больницы или разных больниц одной и той же сущности. В таких системах одно нарушение безопасности компрометирует безопасность и целостность каждого датчика, принадлежащего системе.

Настоящая заявка предлагает новые устройства и способы, позволяющие решить вышеописанные и другие проблемы.

Согласно одному аспекту раскрыта система безопасности для иерархической сети, включающей в себя L иерархических уровней, каждый из которых соответствует защищенной зоне, и совокупность локальных сетевых узлов. Генератор материала ключей генерирует коррелированные множества материала ключей для каждого узла. Каждое коррелированное множество материала ключей включает в себя L подмножеств материала ключей, каждое из которых соответствует соответствующей защищенной зоне. Сервер установки распределяет сгенерированные множества материала ключей на каждый сетевой узел, чтобы сетевые узлы могли осуществлять связь друг с другом в защищенной зоне иерархического уровня k с использованием соответствующего подмножества материала ключей.

Согласно другому аспекту раскрыт способ иерархического управления защитой. Для каждого сетевого узла генерируются коррелированные множества материала ключей, каждое из которых включает в себя L подмножеств материала ключей, каждое из которых соответствует защищенной зоне, связанной с одним из совокупности иерархических уровней L. Сгенерированные множества материала ключей распределяются на сетевые узлы. В общей защищенной зоне, связанной с иерархическим уровнем k, связь между сетевыми узлами устанавливается посредством соответствующего подмножества материала ключей.

Согласно еще одному аспекту раскрыто сетевое устройство. Сетевое устройство включает в себя заранее распределенное множество материала ключей, каждый из которых включает в себя, по меньшей мере, подмножество материала ключей самого низкого уровня, связанное с защищенной зоной самого низкого уровня, и подмножество материала ключей более высокого уровня, связанное с защищенной зоной более высокого уровня. Сетевое устройство запрограммировано аутентифицировать другие сетевые устройства в общей защищенной зоне самого низкого уровня и осуществлять связь с другими устройствами с помощью подмножества, связанного с общей защищенной зоной самого низкого уровня.

Согласно еще одному аспекту раскрыта сеть. Совокупность первых сетевых устройств осуществляет связь друг с другом в защищенной зоне первого более низкого уровня и с другими устройствами в защищенной зоне более высокого уровня. Совокупность вторых сетевых устройств осуществляет связь друг с другом, но не с первыми сетевыми устройствами в защищенной зоне второго более низкого уровня, отличной от защищенной зоны первого более низкого уровня, и с первыми сетевыми устройствами в защищенной зоне более высокого уровня.

Одно преимущество состоит в существенном ограничении доступа к защищенной зоне.

Специалист в данной области техники сможет оценить преимущества настоящего изобретения, прочитав и поняв нижеследующее подробное описание.

Изобретение можно реализовать посредством различных компонентов и конфигураций компонентов и посредством различных этапов и конфигураций этапов. Чертежи приведены исключительно в целях иллюстрации предпочтительных вариантов осуществления и не призваны ограничивать изобретение.

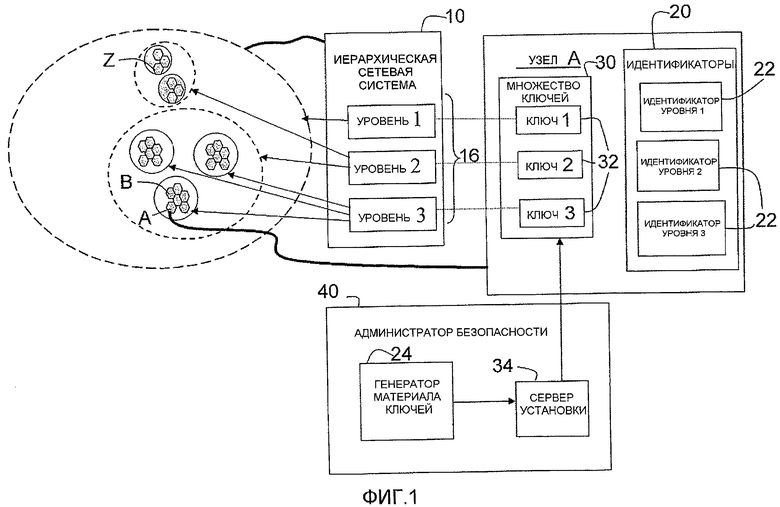

Фиг. 1 - схема иерархической сетевой системы.

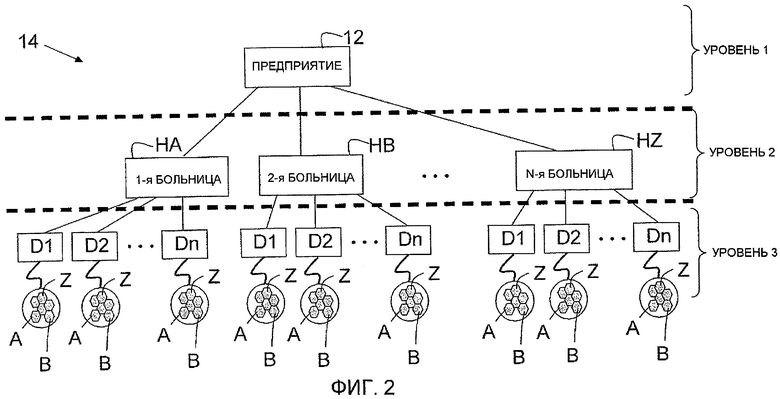

Фиг. 2 - подробная схема иерархической инфраструктуры.

Фиг. 3 - схема иллюстративной иерархической инфраструктуры.

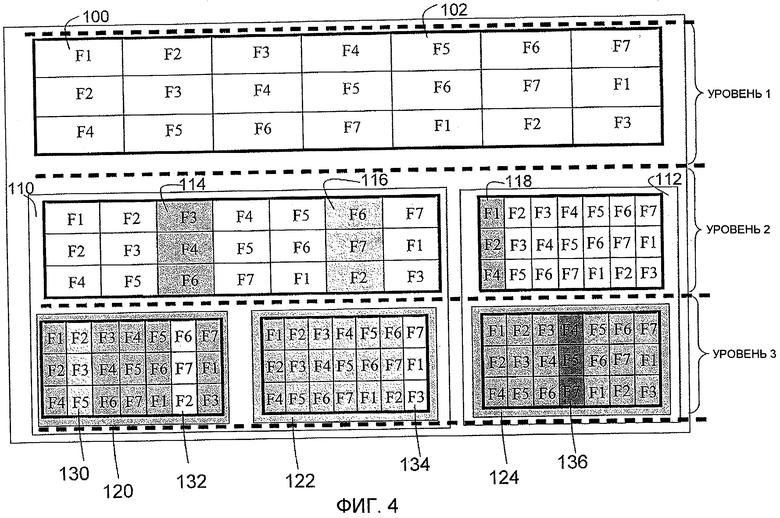

Фиг. 4 - иллюстративное распределение материала ключей для системы, показанной на фиг. 3.

Согласно фиг. 1 и 2 иерархическая сетевая система 10 включает в себя мобильные узлы или устройства (A, B, …, Z), принадлежащие одной сущности, например предприятию 12, причем мобильные устройства (A, B, …, Z) действуют в иерархической инфраструктуре 14, имеющей L иерархических или защитных уровней или зон 16, например первый уровень (уровень 1), второй уровень (уровень 2) и третий уровень (уровень 3), например, количество уровней равно 3. Конечно, предполагается, что иерархическая инфраструктура 14 может иметь меньшее или большее количество защищенных зон 16, например 2, 4, 5 и т.д. Каждое мобильное устройство (A, B, …, Z) включает в себя множество 20 из L идентификаторов устройства (ID) 22, каждый из которых соответствует одной защищенной зоне 16. Первоначально, до развертывания, генератор 24 материала ключей генерирует коррелированное множество 30 материала ключей для каждого мобильного устройства (A, B, …, Z). Каждое множество 30 материала ключей состоит из L подмножеств 32 материала ключей, причем каждое подмножество 32 материала ключей соответствует соответствующей защищенной зоне 16. Сервер установки 34 предварительно распределяет множества 30 материала ключей среди мобильных устройств (A, B, …, Z). Каждое множество 30 включает в себя материал ключей, позволяющий мобильным устройствам (A, B, …, Z) осуществлять связь в соответствии с иерархической структурой 14 сетевой системы 10. В рабочем режиме каждая пара мобильных устройств (A, B, …, Z) устанавливает парный ключ путем обмена своими идентификаторами устройства, поиска самой глубокой общей защищенной зоны и использования соответствующего подмножества материала ключей.

В иллюстративном варианте осуществления мобильные узлы (A, B, …, Z) должны, по умолчанию, осуществлять связь в защищенной зоне самого низкого уровня и могут осуществлять связь на более высоких уровнях защиты только по особому запросу. В частности, мобильные устройства (A, B, …, Z) осуществляют связь в двух разных режимах связи, например нормальном режиме связи (Normal Communication Mode, NCM) и необычном режиме связи (Unusual Communication Mode, UCM). Нормальный режим связи имеет место, если самая глубокая общая защищенная зона k представляет собой защищенную зону самого низкого уровня L. Необычный режим связи осуществляется, когда самая глубокая общая защищенная зона k является защищенной зоной более высокого уровня, чем защищенная зона самого низкого уровня L. В вышеприведенном примере самый низкий уровень защищенной зоны это уровень 3. Нормальный режим связи будет осуществляться на уровне 3. Необычный режим связи будет осуществляться на уровнях 2 или 1. Обычно мобильные узлы, имеющие общие защищенные зоны на самом низком уровне L, располагаются в непосредственной близости, например такие узлы принадлежат одному отделению больницы. Следовательно, большинство передач обрабатывается в нормальном режиме связи. Как описано более подробно ниже, в ходе работы каждая пара мобильных устройств (A, B, …, Z) обнаруживает самый низкий уровень общей защищенной зоны, обменивается идентификаторами обнаруженного общего уровня защиты и устанавливает парный ключ на общем уровне защиты. Необычный режим связи может осуществляться, например, если мобильное устройство перемещается из одного места в другое. Например, когда устройство перемещается из одного отделения в другое в пределах одной и той же больницы, само устройство или другие устройства извещают администратора 40 безопасности и запрашивают разрешение установить связь на более высоком уровне. Таким образом, администратор 40 службы безопасности может отслеживать устройства, которые осуществляют связь вне самого низкого уровня защиты, например, в необычном режиме связи.

Согласно фиг. 1 и 2 уровень защиты 1 идентифицирует защищенную зону более высокого уровня, принадлежащую, например, предприятию 12. Например, уровень защиты 2 идентифицирует следующую после защищенной зоны более высокого уровня, например защищенную зону больниц или клиник HA, HB, …, HZ, которые принадлежат предприятию 12. Уровень защиты 3, например, идентифицирует n отделений D1, D2, …, Dn в больницах HA, HB, …, HZ. Поэтому мобильные узлы (A, B, …, Z) способны осуществлять связь на уровне отделения, больницы и предприятия с использованием конкретного ключа, который включает в себя материал ключей для соответствующей защищенной зоны.

Согласно фиг. 1 сеть защищенных зон каждого отделения обычно включает в себя до 1000 самоорганизующихся узлов (A, B, …, Z). Любая комбинация узлов может быть соединена беспроводными односкачковыми линиями связи без поддержки стационарной сетевой инфраструктуры с образованием сети нательных датчиков (BSN). Предпочтительно мобильные узлы (A, B, …, Z) включают в себя устройства мониторинга физиологических функций, устройства управляемого введения лекарств, устройства наподобие КПК, встроенные вычислительные системы или подобные устройства. Например, одна сеть может включать в себя узлы для такого устройства мониторинга физиологических функций, устройства введения лекарств, компьютерной идентификации пациентов, КПК лечащего врача и т.п., но не включать в себя аналогичные устройства, связанные с другими пациентами. Каждый мобильный узел (A, B, …, Z) обеспечивает одну или несколько сетевых услуг. Каждый узел (A, B, …, Z) может осуществлять связь на равноправной основе с любым другим узлом в сетевой системе 10 через средство приема/передачи для доступа к одной или нескольким услугам. Связь типа между равноправными устройствами предпочтительно является односторонней и двусторонней и может быть синхронной или асинхронной. Конечно, предусмотрено также, что врач может обращаться к узлу (A, B, …, Z) для предоставления услуги пациенту, например введения лекарства, проверки состояния оборудования мониторинга и т.п., с использованием портативного компьютера, КПК и пр.

В детерминированной схеме предварительного распределения парных ключей (Deterministic Pairwise Key Predistribution Scheme, DPKPS), до развертывания узлов (A, B, …, Z), узлы (A, B, …, Z) инициализируются уникальным материалом ключей устройства. Каждый материал ключей устройства однозначно связан с идентификатором этого устройства. В ходе работы любая пара устройств с заранее распределенным материалом ключей может аутентифицировать друг друга. Например, два устройства, которые принадлежат одной и той же защищенной зоне, могут использовать заранее распределенный материал ключей для установления парного симметричного ключа, если два устройства однозначно идентифицируют друг друга через соответствующие устройства идентификации.

Материал ключей DPKPS базируется на двух понятиях: симметричные многочлены с двумя переменными и конечные проективные плоскости (FPP). Симметричный многочлен с двумя переменными (Bivariate Polynomial, BP) - это многочлен степени λ относительно двух переменных над конечным полем Fq, имеющий свойство:

FPP - это комбинаторное распределение n 2 + n + 1 элементов в n 2 + n + 1 разных групп. Каждая группа состоит из n + 1 различных элементов, и любая пара групп имеет общий элемент, где n в одном варианте осуществления является степенью простого числа.

С использованием обоих определенных выше понятий сервер установки генерирует всего n 2 + n + 1 BP и распределяет BP в n 2 + n + 1 блоков согласно FPP порядка n. Таким образом, любая пара блоков совместно использует BP, f i(x,y). После этого сервер установки вычисляет n + 1 BP каждого блока относительно переменной x для q/(n+1) разных точек (q - размер конечного поля), генерируя из каждого блока всего q/(n+1) множеств из n + 1 многочленов с одной переменной (UP). Материал ключей для каждого устройства состоит из множества UP и этого идентификатора устройства, т.е. идентификаторов BP, из которых выводятся UP, и точек, в которых вычислены BP.

Например, материал ключей устройств A и B соответственно состоит из UP:

ID устройства для устройств A и B соответственно представляют собой:

где f i идентифицируют исходные BP и IDZi идентифицируют точку, в которой многочлен f i вычислен для устройства z.

Для установления парного ключа для устройств A и B, эти устройства обмениваются ID устройства. Каждое устройство использует ID устройства на двух разных подэтапах. В частности, устройство сравнивает свои собственные ID устройства с ID устройства другой стороны, находя UP, сгенерированный из общего BP. В вышеприведенном примере общий BP равен f 4(x,y). Устройство A имеет общий UP f 4(IDA4,y), и устройство B имеет общий UP f 4(IDB4,y). Каждое устройство вычисляет парный ключ, вычисляя свой совместно используемый UP в точке вычисления другой стороны, т.е. устройство A вычисляет f 4(IDA4,y) в y = IDB4, и устройство B вычисляет f 4(IDB4,y) в y = IDA4. Благодаря свойству симметричности BP, оба устройства получают один и тот же парный ключ K AB = f 4(IDA4, IDB4) = f 4(IDB4, IDA4).

По аналогии с описанным выше, в иерархической детерминированной схеме предварительного распределения парных ключей (Hierarchical DPKPS, HDPKPS), уникальный материал ключей заранее распределяется на каждое устройство. Материал ключей определяет L защищенных зон, которым принадлежит устройство в L-уровневой иерархической инфраструктуре защищенных зон. Материал ключей HDPKPS однозначно связывается с идентификатором устройства. В ходе работы любая пара устройств может использовать свой материал ключей для установления парного симметричного ключа, по меньшей мере, на самом высоком уровне защиты. В частности, любые два устройства могут установить парный ключ на уровне защиты k, если (i) оба устройства принадлежат одной и той же защищенной зоне на уровне k; и (ii) оба устройства могут однозначно идентифицировать друг друга с помощью идентификатора устройства на уровне i, i ≤ k.

Материал ключей HDPKPS уровня k называется KM k и делит этот уровень на несколько защищенных зон, которые связаны с верхней и нижней защищенными зонами. Поэтому материал ключей HDPKPS состоит из L множеств материала ключей DPKPS, а также идентификаторов устройства HDPKPS. Идентификаторы устройства HDPKPS состоят из L идентификаторов защищенных зон и L множеств идентификаторов устройства DPKPS.

Например, материал ключей уровня 1 (KM 1) состоит из одной защищенной зоны и задается материалом ключей DPKPS с параметрами λ1 и n 1. При данном n 1 порядке распределения FPP на уровне 1, KM 1 можно разделить на группы в количестве до n 1 2 + n 1 + 1. Каждая группа соответствует столбцу распределения FPP, т.е. материал ключей в каждой группе генерируется из одного и того же множества BP.

Например, материал ключей уровня 2 (KM

2) состоит из суб-защищенных зон в количестве до n

1 2 + n

1 + 1. Суб-защищенная зона i

2 на уровне 2 называется

В общем случае, материал ключей на уровне k (1 ≤ k ≤ L) определяется как KM k и создается из

Согласно фиг. 3 первая больница HA включает в себя первое и второе отделения D1 и D2. Вторая больница HB включает в себя третье отделение D3. Первое отделение D1 первой больницы HA включает в себя первое и второе мобильные устройства A, B. Второе отделение D2 первой больницы HA включает в себя третье устройство C. Третье отделение D3 второй больницы HB включает в себя четвертое устройство D. В этом иллюстративном варианте осуществления первое и второе устройства A, B могут устанавливать парный ключ с использованием материала ключей самого низкого уровня 3 защиты, например, осуществлять связь в нормальном режиме связи в первом отделении D1. Кроме того, первое и второе устройства A, B могут устанавливать парный ключ с третьим устройством C с использованием материала ключей второго самого низкого уровня 2 защиты, например осуществлять связь в необычном режиме связи с первой больницей HA. Наконец, четвертое устройство D может только осуществлять связь с первым, вторым и третьим устройствами A, B, C через самый высокий уровень 1 защиты, например в необычном режиме связи в предприятии 12.

Согласно фиг. 4 на самом высоком уровне 1 мобильные устройства A, B, C, D имеют коррелированный материал ключей DPKPS. Первое, второе и третье устройства A, B, C имеют материал ключей, сгенерированный из многочленов с двумя переменными F1, F2, F4, из блока FPP 100, и четвертое устройство D имеет материал ключей, сгенерированный из многочленов с двумя переменными F5, F6, F1, из блока FPP 102. Мобильные устройства A, B, C, D имеют коррелированные многочлены с одной переменной F1, что может обеспечивать связь между мобильными устройствами A, B, C, D на самом высоком уровне 1. На следующем после самого высокого уровня 2 генерируются первое и второе множества 110, 112 материала ключей DPKPS, для первой и второй больниц HA и HB соответственно, которые, на уровне 2, находятся в разных защищенных зонах. Первое и второе мобильные устройства A, B имеют материал ключей, сгенерированный из многочленов с двумя переменными F3, F4, F6, из блока FPP 114 первого множества 110. Третье мобильное устройство C имеет материал ключей, сгенерированный из многочленов с двумя переменными F6, F7, F2 из блока FPP 116 первого множества 110. Первое, второе и третье мобильные устройства A, B, C имеют коррелированные многочлены с одной переменной F6, что может обеспечивать связь между первым, вторым и третьим мобильными устройствами A, B, C на уровне 2, в первой больнице HA. Четвертое устройство D имеет материал ключей, сгенерированный из многочленов с двумя переменными F1, F2, F4, из блока FPP 118 второго множества 112. Наконец, на самом низком уровне 3 генерируются первое, второе и третье множества 120, 122, 124 материала ключей DPKPS, для первого, второго и третьего отделений D1, D2, D3 соответственно, причем каждое имеет отличающуюся защищенную зону 3-го уровня. Первое и второе мобильные устройства A, B принимают коррелированный материал ключей, сгенерированный из многочленов с двумя переменными F2, F3, F5 и F6, F7, F2 соответственно (блоки 130, 132 первого множества 120), поскольку первое и второе мобильные устройства A, B принадлежат одному и тому же отделению, например первому отделению D1 первой больницы HA. Коррелированные многочлены с одной переменной F2 позволяют первому и второму мобильным устройствам A, B осуществлять связь друг с другом в первом отделении D1. Третье устройство C принимает материал ключей, сгенерированный из многочленов с двумя переменными F7, F1, F3 блока FPP 134 второго множества 122. Четвертое устройство D принимает материал ключей, сгенерированный из многочленов с двумя переменными F4, F5, F1 блока FPP 136 в третьем множестве 124.

Вышеописанным образом, более высокие уровни защиты, например уровни 1 и 2, обеспечивают полную возможность взаимодействия мобильных устройств в экстренных случаях. Например, когда пациент, носящий первое и второе устройства A, B, переводится из первого отделения D1 во второе отделение D2 в первой больнице HA, связь первого и второго устройств A, B с другими устройствами второго отделения D2, например, третьим устройством C, осуществляется в безопасном режиме с использованием материала ключей второго уровня 2 защиты, т.е. материала ключей первой больницы. Деление на разные уровни защиты позволяет полностью идентифицировать устройство согласно иерархической инфраструктуре. Например, если устройства больницы устанавливают нормальный режим связи, например режим связи самого низкого уровня, устройства могут автоматически идентифицировать источник третьей стороны.

HDPKPS обеспечивает повышенную защиту как в нормальном режиме связи, так и в необычном режиме связи. В нормальном режиме связи только устройства на самом низком уровне L защиты (уровень 3 в примере) осуществляют связь друг с другом с использованием материала ключей самого низкого уровня L. Поскольку количество устройств на этом уровне сравнительно невелико (<1000), относительная устойчивость на этом уровне сравнительно высока. Поэтому нарушителю трудно захватить достаточное количество устройств, чтобы подвергнуть опасности связь на уровне L, не вызвав срабатывания системной сигнализации. В необычном режиме связи устройства могут полностью идентифицировать другую сторону, и поэтому устройства могут выявлять возможные атаки на систему. Так, в вышеприведенном примере, если нарушитель захватывает четвертое устройство D третьего отделения D3 второй больницы HB и пытается использовать его для атаки на первое устройство A первого отделения D1 первой больницы HA, первое устройство A (или второе устройство B) может обнаружить четвертое устройство D как принадлежащее третьему отделению D3 второй больницы HB. В этом случае первое устройство A (или второе устройство B) может подозревать присутствие четвертого устройства D в зоне первого отделения и запросить зону третьего отделения D3 второй больницы HB подтвердить присутствие четвертого устройства D в зоне первого отделения.

Изобретение было описано применительно к предпочтительным вариантам осуществления. Ознакомившись с вышеприведенным подробным описанием, можно предложить различные модификации и альтернативы. Предполагается, что изобретение включает в себя все подобные модификации и альтернативы, при условии, что они отвечают объему прилагаемой формулы изобретения или ее эквивалентов.

Изобретение относится к беспроводным сетям, а именно к системам безопасности для иерархических сетей. Техническим результатом является повышение информационной безопасности. Технический результат достигается тем, что система безопасности для иерархической сети включает в себя L иерархических уровней, каждый из которых соответствует защищенной зоне (ЗаЗ), при этом система содержит: совокупность локальных сетевых узлов; генератор материала ключей (МК), который генерирует коррелированные множества МК для каждого сетевого узла, причем каждое множество МК включает в себя L подмножеств МК, каждое из которых соответствует соответствующей ЗаЗ; и сервер установки, который распределяет сгенерированные множества МК на каждый сетевой узел, чтобы сетевые узлы могли осуществлять связь друг с другом в ЗаЗ иерархического уровня k с использованием соответствующего подмножества МК, причем сетевые узлы осуществляют связь друг с другом в, по меньшей мере, нормальном режиме связи (НоРС) и необычном режиме связи (НеРС), при этом НоРС осуществляется, когда самая глубокая общая ЗаЗ k представляет собой защищенную зону самого низкого уровня L, а НеРС осуществляется, когда самая глубокая общая ЗаЗ k является ЗаЗ более высокого уровня, чем ЗаЗ самого низкого уровня L. 9 н. и 10 з.п. ф-лы, 4 ил.

1. Система безопасности для иерархической сети (10), включающая в себя L иерархических уровней, каждый из которых соответствует защищенной зоне (16), содержащая

совокупность локальных сетевых узлов (A, B, …, Z), генератор (24) материала ключей, который генерирует коррелированные множества (30) материала ключей для каждого сетевого узла (A, B, …, Z), причем каждое множество (30) материала ключей включает в себя L подмножеств (32) материала ключей, каждое из которых соответствует соответствующей защищенной зоне (16), и

сервер (34) установки, который распределяет сгенерированные множества материала ключей (30) на каждый сетевой узел (A, B, …, Z), чтобы сетевые узлы (A, B, …, Z) могли осуществлять связь друг с другом в защищенной зоне иерархического уровня k с использованием соответствующего подмножества (32) материала ключей,

при этом сетевые узлы (A, B, …, Z) включают в себя, по меньшей мере, одно из устройств мониторинга физиологического состояния, устройств управляемого дозирования лекарства и КПК, причем сетевые узлы (A, B, …, Z) осуществляют связь друг с другом в, по меньшей мере, нормальном режиме связи и необычном режиме связи, при этом нормальный режим связи осуществляется, когда самая глубокая общая защищенная зона k представляет собой защищенную зону самого низкого уровня L, а необычный режим связи осуществляется, когда самая глубокая общая защищенная зона k является защищенной зоной более высокого уровня, чем защищенная зона самого низкого уровня L.

2. Система по п.1, в которой сеть (10) включает в себя

защищенную зону первого уровня, связанную с предприятием (12);

защищенную зону второго уровня, связанную с каждой больницей (HA, HB, …, HZ) в предприятии, и

защищенную зону третьего уровня, связанную с каждым отделением (D1, D2, …, Dn) в каждой больнице (HA, HB, …, HZ).

3. Система по п.1, в которой сетевые узлы (A, B, …, Z) запрограммированы осуществлять связь друг с другом в общей защищенной зоне самого низкого уровня.

4. Система по п.1, в которой нормальный режим связи включает в себя связь с помощью подмножества (32) материала ключей, соответствующего защищенной зоне L самого низкого уровня.

5. Система по п.4, в которой необычный режим связи включает в себя связь в защищенной зоне другого уровня, чем у защищенной зоны L самого низкого уровня.

6. Система по п.1, дополнительно включающая в себя администратор (40) безопасности, от которого сетевые узлы (A, B, …, Z) программируются запрашивать разрешение осуществлять связь в необычном режиме связи.

7. Система по п.1, в которой каждый сетевой узел (A, B, …, Z) включает в себя множество (20) из L идентификаторов (22), причем каждый идентификатор (22) включает в себя идентификатор устройства и идентификатор защищенной зоны, соответствующий соответствующему уровню защищенной зоны L-уровневой инфраструктуры для сетевых устройств (A, B, …, Z) для взаимной аутентификации.

8. Сетевой узел с материалом ключей, который позволяет осуществлять связь на совокупности иерархических уровней, для использования в системе по п.1.

9. Способ иерархического управления защитой, содержащий этапы, на которых

генерируют коррелированные множества (30) материала ключей для каждого сетевого узла (A, B, …, Z), причем каждое множество включает в себя L подмножеств (32) материала ключей, каждое из которых соответствует защищенной зоне (16), связанной с одним из совокупности иерархических уровней L,

распределяют сгенерированные множества материала ключей на сетевые узлы (A, B, …, Z), и

устанавливают связь между сетевыми узлами (A, B, …, Z) в общей защищенной зоне иерархического уровня k посредством соответствующего подмножества материала ключей,

при этом сетевые узлы (A, B, …, Z) включают в себя, по меньшей мере, одно из устройств мониторинга физиологического состояния, устройств управляемого дозирования лекарства и КПК, при этом на этапе установления связи устанавливают нормальную связь в общей защищенной зоне, уровень которой совпадает с самым низким иерархическим уровнем L и устанавливают необычную связь в общей защищенной зоне, уровень которой отличается от самого низкого иерархического уровня L.

10. Способ по п.9, дополнительно включающий в себя этап, на котором

запрашивают разрешение перед установлением необычной связи.

11. Способ по п.9, в котором каждый сетевой узел включает в себя множество L идентификаторов, каждый из которых включает в себя идентификатор устройства и идентификатор защищенной зоны, соответствующий соответствующему иерархическому уровню для сетевых устройств для взаимной аутентификации.

12. Сеть, имеющая совокупность узлов (A, B, …, Z), запрограммированных для осуществления способа по п.9.

13. Узел (A, B, …, Z) с материалом ключей, который позволяет осуществлять связь на совокупности иерархических уровней, для использования в способе по п.9.

14. Сервер установки (34), используемый для распределения множеств материала ключей в способе по п.9.

15. Сетевое устройство (A, B, …, Z) для осуществления связи в защищенной зоне, включающее в себя

заранее распределенное множество (30) материала ключей, каждое из которых включает в себя, по меньшей мере,

подмножество (32) материала ключей самого низкого уровня, связанное с защищенной зоной самого низкого уровня, и

подмножество (32) материала ключей более высокого уровня, связанное с защищенной зоной более высокого уровня,

причем сетевое устройство запрограммировано аутентифицировать другие сетевые устройства в общей защищенной зоне самого низкого уровня и осуществлять связь с другими устройствами с помощью подмножества (32), связанного с общей защищенной зоной самого низкого уровня, при этом подмножество (32) самого низкого уровня из материала ключей используется для осуществления связи в общей защищенной зоне, которая соответствует самому низкому уровню L иерархии иерархической структуры (14).

16. Сетевое устройство по п.15, в котором сетевое устройство (A, B, …, Z) запрограммировано запрашивать разрешение осуществлять связь на уровне защищенной зоны, который не соответствует самому низкому уровню L иерархии иерархической структуры (14).

17. Сеть, включающая в себя совокупность сетевых устройств по п.15.

18. Сеть, содержащая

совокупность вторых сетевых устройств, которые осуществляют связь друг с другом, но не с первыми сетевыми устройствами в защищенной зоне второго более низкого уровня, отличной от защищенной зоны первого более низкого уровня, и с первыми сетевыми устройствами в защищенной зоне более высокого уровня,

при этом первые и вторые сетевые устройства дополнительно могут осуществлять связь с другими устройствами в защищенной зоне более высокого уровня, отличной от защищенных зон первого, второго и более высокого уровня, и сеть дополнительно включает в себя:

совокупность третьих сетевых устройств, которые осуществляют связь друг с другом, но не с первыми и вторыми сетевыми устройствами в защищенной зоне третьего более низкого уровня, отличной от защищенных зон первого и второго более низкого уровня, с сетевыми устройствами, отличными от первых и вторых сетевых устройств в защищенной зоне второго более высокого уровня, и с сетевыми устройствами первой и второй зон в защищенной зоне более высокого уровня.

19. Сеть по п.18, в которой

первые сетевые устройства имеют заранее распределенное множество (30) ключей первого более низкого уровня, связанных с защищенной зоной первого более низкого уровня, и ключей более высокого уровня, связанных с защищенной зоной более высокого уровня,

вторые сетевые устройства имеют заранее распределенное множество (30) ключей второго более низкого уровня, связанных с защищенной зоной второго более низкого уровня, и ключей более высокого уровня, связанных с защищенной зоной более высокого уровня,

причем первые и вторые сетевые устройства запрограммированы аутентифицировать другие сетевые устройства в общей защищенной зоне самого низкого уровня и осуществлять связь друг с другом с помощью ключа, связанного с общей защищенной зоной самого низкого уровня.

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| УСТРОЙСТВО И СПОСОБ ЗАПИСИ/ВОСПРОИЗВЕДЕНИЯ ИНФОРМАЦИИ | 2001 |

|

RU2273894C2 |

| US 2005097317 A1, 05.05.2005 | |||

| Способ монтажа сборных железобетонных мостов | 1954 |

|

SU103364A1 |

| Chris RAYNS, Theo ANTOFF др | |||

| Implementing PKI services on z/OS | |||

| IBM, 1-e издание, 02.2004, найдено в Интернете по адресу "http://www.redbooks.ibm.com/redbooks/pdfs/sg246968.pdf”. | |||

Авторы

Даты

2013-08-27—Публикация

2007-06-19—Подача