ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

Настоящая заявка имеет приоритет корейской патентной заявки №10-2009-0081278, поданной 31 августа 2009 года в Корейское ведомство интеллектуальной собственности, описание которой включено в настоящий документ в полном объеме посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

Данное описание относится к технологии черного ящика транспортного средства и, в частности, к устройству и способу обеспечения целостности данных транспортного средства, которая обеспечивает целостность данных транспортного средства, хранящихся в черном ящике в реальном масштабе времени, и поддерживает функции безотказности и восстановление работоспособности, а также система черного ящика транспортного средства с их использованием.

УРОВЕНЬ ТЕХНИКИ

Черный ящик первоначально был известен как бортовой самописец (FDR) или бортовой видеорегистратор (AVR). Черный ящик используется для записи высоты и скорости полета летательного аппарата, рабочего состояния, звука в кабине пилота, связи с диспетчерским пунктом и т.п. с целью установления причины летного происшествия и воссоздания обстоятельств аварии.

Однако по мере значительного распространения автомобилей и, соответственно, резкого увеличения частоты дорожно-транспортных происшествий проявляется тенденция к значительному возрастанию интереса к автомобильным черным ящикам (или регистраторам данных о событиях) и увеличению числа научно-исследовательских работ в этой сфере.

Фактически, годовой объем продаж автомобильных «черных ящиков» на рынке составил около 66 тысяч (около 12 миллиардов вон) в 2008 году, а на текущий, то есть 2009, год годовой объем продаж прогнозируется на уровне около 100 тысяч (около 20 миллиардов вон). Кроме того, Министерство строительства и транспорта, Агентство технологий и стандартов и Ассоциация телематики в Республике Корея разрабатывают стандарты, применимые к автомобильным черным ящикам, а законопроект, обосновывающий необходимость установки черного ящика на борту автомобиля, должен быть принят в 2011 году.

Такая тенденция наблюдается во всем мире. Например, в США Департамент транспорта (DOT) в 2004 году обнародовал стандарты, применимые к черным ящикам, Национальное управление по безопасности движения на автострадах (NHTSA) обнародовало рекомендации, в которых было предложено импортировать легковые автомобили с установленными на них черными ящиками, начиная с сентября 2008 года, а Общество автомобильных инженеров (SAE) и Институт инженеров по электротехнике и электронике (IEEE) обнародовали стандарты, применимые к черным ящикам транспортных средств. Кроме того, что касается Европы, Европейская экономическая комиссия ООН (UNECE) успешно добивается введения общих стандартов экспорта/импорта автомобильных черных ящиков как обязательных постановлений, а Европейский Союз (ЕС) принял законопроект, требующий установки черного ящика на борту каждого транспортного средства на территории стран-членов ЕС, начиная с 2009 года. Кроме того, что касается Японии, с 2008 года черный ящик стало обязательным устанавливать на борту транспортных средств некоторых типов, а что касается Китая, с 2008 года стало обязательным устанавливать цифровой регистратор данных пробега на борту каждого автомобиля.

Наряду с этой мировой тенденцией также возрастает интерес к проблеме обеспечения безопасности данных, хранящихся в черном ящике. Простота подделывания или фальсификации данных, хранящихся в черном ящике, негативно сказывается на достоверности данных в связи с проблемой их искажения - рассматривать такие данные как убедительное доказательство нельзя. В таком случае основное назначение технологии черного ящика не может быть реализовано.

При этом существующая технология автомобильного черного ящика основывается на сборе и хранении данных измерений внутри или снаружи автомобиля или воссоздании обстоятельств автомобильной аварии благодаря данным, хранящимся в черном ящике. Другими словами, недостаток существующей технологии заключается в чрезвычайной простоте подделывания или фальсификации данных черного ящика злоумышленником.

В частности, ввиду того, что процесс сбора и хранения данных транспортного средства в черном ящике происходит в реальном масштабе времени, требуется технология обеспечения целостности данных в реальном масштабе времени во избежание подделывания или фальсификации данных транспортного средства. При этом в существующей технологии решение для обеспечения целостности данных транспортного средства в реальном масштабе времени не предлагается.

Более того, недостаток существующей технологии заключается в том, что она не обеспечивает безотказности и функции восстановления данных, хранящихся в черном ящике.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Настоящее изобретение относится к устройству обеспечения целостности данных транспортного средства, которое может обеспечить целостность данных транспортного средства, хранящихся в черном ящике в реальном масштабе времени, и поддерживать функции восстановления данных и исправления ошибок.

Настоящее изобретение также относится к способу обеспечения целостности данных транспортного средства, который может обеспечить целостность данных транспортного средства, хранящихся в черном ящике в реальном масштабе времени, и поддерживать функции безотказности и исправления ошибок.

Настоящее изобретение также относится к системе черного ящика транспортного средства, системе черного ящика с использованием устройства и способа обеспечения целостности данных транспортного средства.

В одном общем аспекте устройство обеспечения целостности данных транспортного средства в реальном масштабе времени включает в себя: модуль объединения данных в блоки, предназначенный для разделения входящих потоков данных измерительной информации транспортного средства в блоки данных заданного размера; модуль генерирования исходных данных аутентификации (ИДА), предназначенный для генерирования ИДА путем подписи исходных блоков данных во входящих потоках данных с помощью ключа подписи; первый модуль хэширования (преобразования), предназначенный для генерирования первого хэш-значения каждого разделенного блока данных по порядку, первый модуль хэширования генерирует первое хэш-значение текущего блока данных путем конкатенирования (объединения) и хэширования значения текущего блока данных и первого хэш-значения предыдущего блока данных; и второй модуль хэширования, предназначенный для генерирования второго хэш-значения путем хэширования первого хэш-значения текущего блока данных и выдачи второго хэш-значения как данных проверки целостности текущего блока данных, в котором первый модуль хэширования использует значение ИДА как первое хэш-значение исходного блока данных.

В одном из примеров осуществления изобретения модуль генерирования ИДА может генерировать ИДА путем использования ключа подписи, выдаваемого доверенной третьей стороной.

В одном из примеров осуществления изобретения модуль генерирования ИДА может быть выполнен в виде смарт-карты, включающей в себя ключ подписи и обеспечивающей безопасность ключа подписи.

В одном из примеров осуществления изобретения модуль генерирования ИДА может включать в себя запоминающее устройство, предназначенное для хранения ключа подписи и генерированных ИДА.

В одном из примеров осуществления изобретения устройство обеспечения целостности данных транспортного средства в реальном масштабе времени может дополнительно включать в себя первый модуль хранения, предназначенный для хранения первого хэш-значения, генерированного первым модулем хэширования, при этом первый модуль хэширования может генерировать первое хэш-значение текущего блока данных путем использования первого хэш-значения предыдущего блока данных, хранящегося в первом модуле хранения.

В одном из примеров осуществления изобретения первый модуль хранения может сохранять значение ИДА как первое хэш-значение исходного блока данных.

В одном из примеров осуществления изобретения, в случае сохранения первого хэш-значения текущего блока данных, первый модуль хранения может удалять первое хэш-значение предыдущего блока данных.

В одном из примеров осуществления изобретения устройство обеспечения целостности данных транспортного средства в реальном масштабе времени может дополнительно включать в себя второй модуль хранения, предназначенный для хранения данных проверки целостности каждого блока данных, выдаваемого вторым модулем хэширования.

В другом аспекте способ обеспечения целостности данных транспортного средства в реальном масштабе времени, при котором черный ящик транспортного средства, предназначенный для сбора и хранения данных измерительной информации о транспортном средстве, обеспечивает целостность данных транспортного средства в реальном масштабе времени, включает в себя: этап объединения данных в блоки, предназначенный для разделения входящих потоков данных измерительной информации транспортного средства в блоки данных заданного размера; этап генерирования исходных данных аутентификации (ИДА), предназначенный для генерирования ИДА путем подписи исходных блоков данных во входящих потоках данных с помощью ключа подписи; этап первого хэширования, предназначенный для генерирования первого хэш-значения каждого разделенного блока данных по порядку, при этом значение текущего блока данных и первое хэш-значение предыдущего блока данных конкатенируют (объединяют) и хэшируют для генерирования первого хэш-значения текущего блока данных; и этап второго хэширования, предназначенный для генерирования второго хэш-значения путем хэширования первого хэш-значения текущего блока данных и выдачи второго хэш-значения как данных проверки целостности текущего блока данных, при этом на этапе первого хэширования значение ИДА используют как первое хэш-значение исходного блока данных.

В другом аспекте система черного ящика транспортного средства, предназначенная для сбора и хранения данных измерительной информации о транспортном средстве, включает в себя: модуль объединения данных в блоки, предназначенный для разделения входящих потоков данных измерительной информации транспортного средства в блоки данных заданного размера; модуль генерирования исходных данных аутентификации (ИДА), предназначенный для генерирования ИДА путем подписи исходных блоков данных во входящих потоках данных с помощью ключа подписи; первый модуль хэширования, предназначенный для генерирования первого хэш-значения каждого разделенного блока данных по порядку, при этом значение текущего блока данных и первое хэш-значение предыдущего блока данных конкатенируют и хэшируют для генерирования первого хэш-значения текущего блока данных; и второй модуль хэширования, предназначенный для генерирования второго хэш-значения путем хэширования первого хэш-значения текущего блока данных и выдачи второго хэш-значения как данных проверки целостности текущего блока данных, в котором первый модуль хэширования использует значение ИДА как первое хэш-значение исходного блока данных.

В одном из примеров осуществления изобретения модуль генерирования ИДА может быть выполнен в виде смарт-карты, включающей в себя ключ подписи, выдаваемый доверенной третьей стороной, и обеспечивающей безопасность ключа подписи.

В одном из примеров осуществления система черного ящика транспортного средства может дополнительно включать в себя хранилище данных, предназначенное для хранения данных проверки целостности каждого блока данных, выдаваемого вторым модулем хэширования.

В одном из примеров осуществления хранилище данных может дополнительно хранить блоки данных, соответствующие данным проверки целостности.

Настоящее изобретение дает преимущество обеспечения целостности данных транспортного средства, хранящихся в черном ящике в масштабе реального времени, путем формирования входящих потоков данных как блоков данных и выполнения подписи с использованием ключа подписи и вложенного хэширования.

Кроме того, поскольку каждый черный ящик транспортного средства включает в себя уникальный надежный ключ подписи, настоящее изобретение дает преимущества поддержки функции безотказности.

Более того, настоящее изобретение дает преимущества поддержания функции исправления ошибок на основании уникального алгоритма генерирования данных проверки целостности даже при возникновении ошибки в данных транспортного средства.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

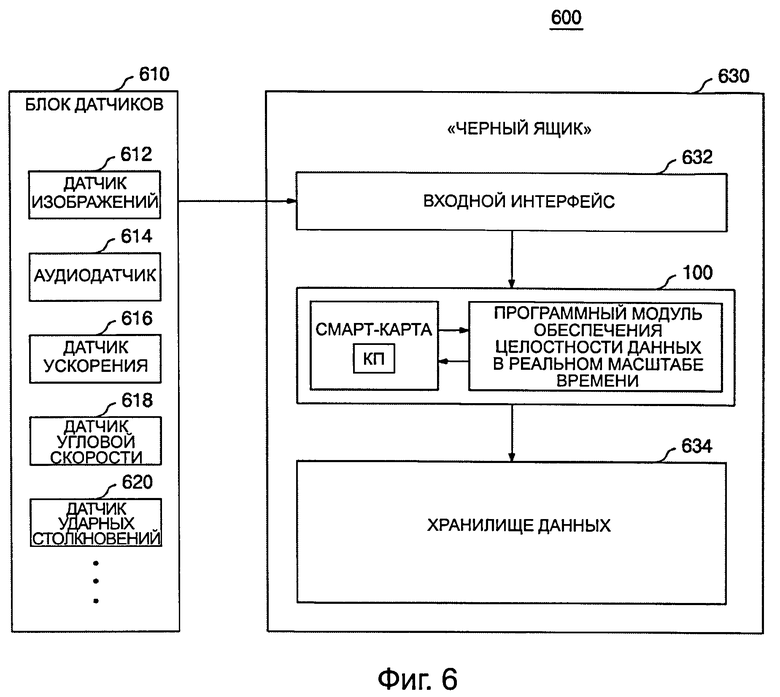

На фиг.1 показана блок-схема устройства обеспечения целостности данных транспортного средства в реальном масштабе времени в соответствии с примером осуществления настоящего изобретения.

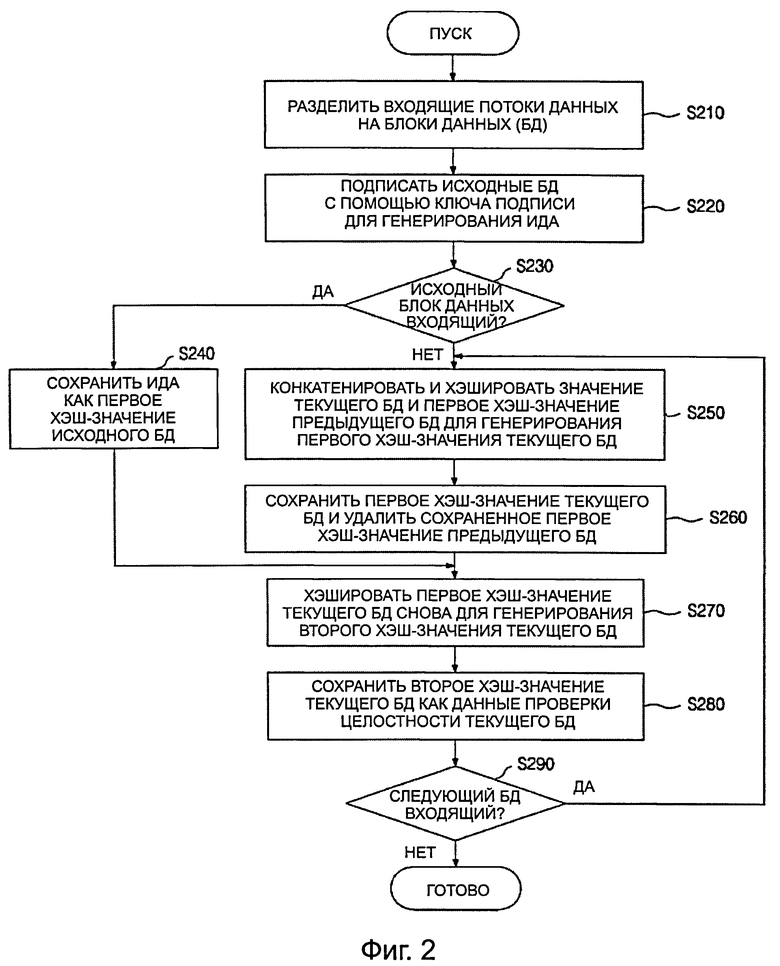

На фиг.2 иллюстрируется блок-схема способа обеспечения целостности данных транспортного средства в реальном масштабе времени в соответствии с примером осуществления настоящего изобретения.

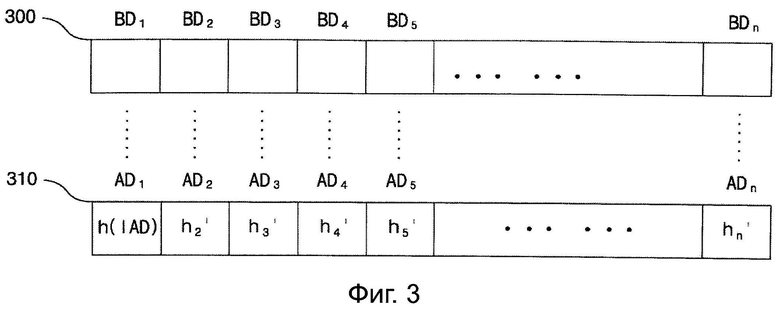

На фиг.3 представлена схема, показывающая блоки данных и данные проверки целостности, генерированные в соответствии с примером осуществления настоящего изобретения.

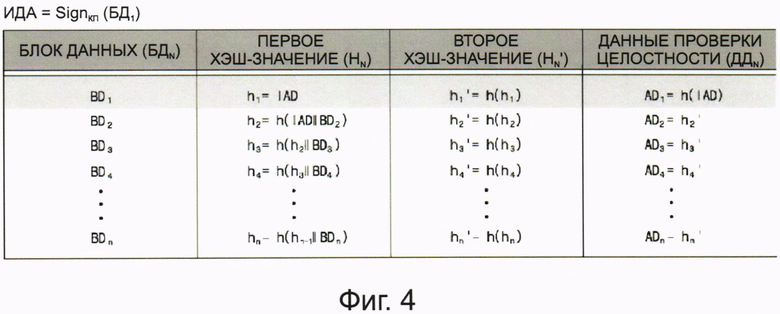

На фиг.4 показаны эксплуатационные значения, генерированные в соответствии с примером осуществления настоящего изобретения.

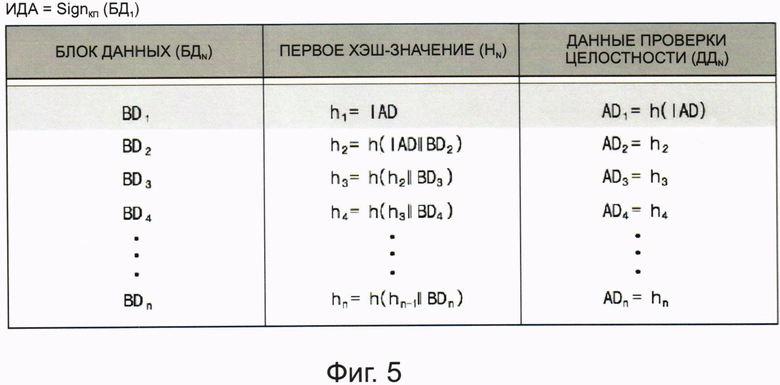

На фиг.5 показаны эксплуатационные значения в случае, когда хэширование выполняется однократно для генерирования данных проверки целостности.

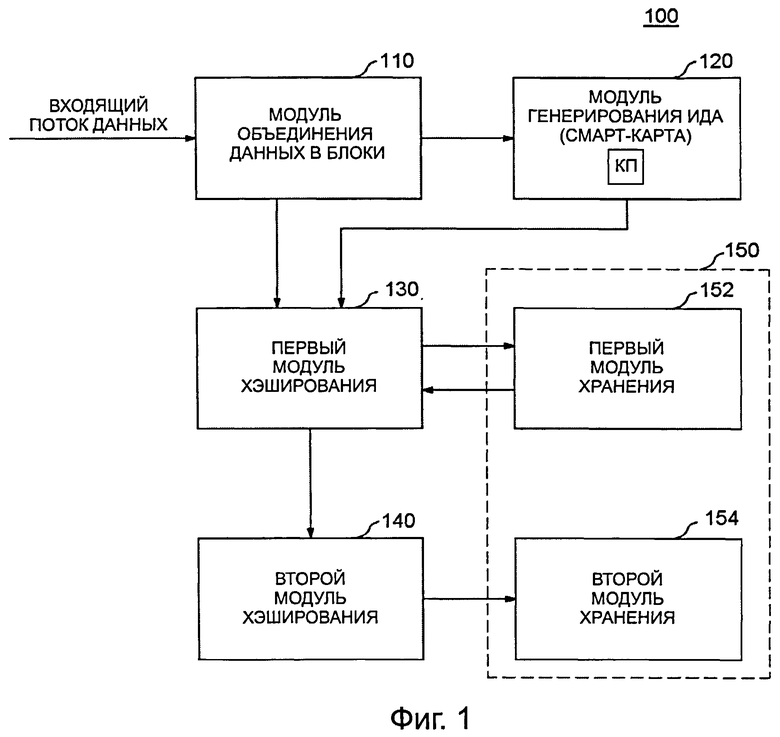

На фиг.6 - это блок-схема, на которой показана система черного ящика транспортного средства в соответствии с одним из примеров осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ПРИМЕРОВ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

Устройство обеспечения целостности данных транспортного средства в реальном масштабе времени в соответствии с настоящим изобретением включает в себя: модуль объединения данных в блоки, предназначенный для разделения входящих потоков данных измерительной информации транспортного средства в блоки данных заданного размера; модуль генерирования исходных данных аутентификации (ИДА), предназначенный для генерирования ИДА путем подписи исходных блоков данных во входящих потоках данных с помощью ключа подписи; первый модуль хэширования, предназначенный для генерирования первого хэш-значения каждого разделенного блока данных по порядку, первый модуль хэширования генерирует первое хэш-значение текущего блока данных путем конкатенирования и хэширования значения текущего блока данных и первого хэш-значения предыдущего блока данных; и второй модуль хэширования, предназначенный для генерирования второго хэш-значения путем хэширования первого хэш-значения текущего блока данных и выдачи второго хэш-значения как данных проверки целостности текущего блока данных, в котором первый модуль хэширования использует значение ИДА как первое хэш-значение исходного блока данных.

Способ обеспечения целостности данных транспортного средства в реальном масштабе времени включает в себя: этап объединения данных в блоки, предназначенный для разделения входящих потоков данных измерительной информации транспортного средства в блоки данных предварительно заданного размера; этап генерирования ИДА, предназначенный для генерирования ИДА путем подписи исходных блоков данных во входящих потоках данных с помощью ключа подписи; этап первого хэширования, предназначенный для генерирования первого хэш-значения каждого разделенного блока данных по порядку, при этом значение текущего блока данных и первое хэш-значение предыдущего блока данных конкатенируют и хэшируют для генерирования первого хэш-значения текущего блока данных; и этап второго хэширования, предназначенный для генерирования второго хэш-значения путем хэширования первого хэш-значения текущего блока данных и выдачи второго хэш-значения как данных проверки целостности текущего блока данных, при этом на этапе первого хэширования значение ИДА используют как первое хэш-значение исходного блока данных.

Ниже предпочтительный пример осуществления настоящего изобретения описывается подробно со ссылкой на прилагаемые чертежи для наглядной демонстрации технического решения в рамках объекта настоящего изобретения. При этом если при описании настоящего изобретения такое описание делает сущность настоящего изобретения неясной, оно исключается. Кроме того, используемые в настоящем документе термины, определения которых даются с учетом функций в настоящем изобретении, могут быть изменены в зависимости от пожеланий или привычек пользователя или оператора, в связи с чем определение терминам необходимо давать на основании раскрытия всего описания.

На фиг.1 показана блок-схема устройства обеспечения целостности данных транспортного средства в реальном масштабе времени в соответствии с примером осуществления настоящего изобретения.

На фиг.2 иллюстрируется блок-схема способа обеспечения целостности данных транспортного средства в реальном масштабе времени в соответствии с примером осуществления настоящего изобретения.

Как показано на фиг.1 и 2, устройство обеспечения целостности данных транспортного средства в реальном масштабе времени 100 включает в себя модуль объединения данных в блоки 110, модуль генерирования ИДА 120, первый модуль хэширования 130 и второй модуль хэширования 140 и может дополнительно включать в себя хранилище данных 150.

Сначала модуль объединения данных в блоки 110 разделяет входящие потоки данных измерительной информации транспортного средства в блоки данных заданного размера (S210). Это происходит благодаря технической конфигурации, направленной на обработку входящих потоков данных измерительной информации транспортного средства.

После этого модуль генерирования ИДА 120 подписывает исходные блоки данных во входящих потоках данных с помощью ключа подписи (кп) для генерирования исходных данных аутентификации (ИДА) (8220). В одном из примеров осуществления изобретения модуль генерирования ИДА 120 может быть выполнен в виде смарт-карты, включающей в себя ключ подписи (кп) и обеспечивающей безопасность ключа подписи (кп). В смарт-карту встроен полупроводниковый кристалл, на который загружены микросхемы памяти и центрального процессора (ЦП), при этом смарт-карта обеспечивает превосходную устойчивость и защищает от подделывания, поскольку оснащена функциями обеспечения безопасности при кодировании/декодировании, сертификации объекта, к которому получен доступ, управления сохраненными данными или тому подобными. На данном этапе смарт-карта может быть выдана доверенной третьей стороной (ДТС), например правительственным органом, при покупке черного ящика, оборудованного устройством обеспечения целостности 100, или регистрации транспортного средства. Ключ подписи (кп) однозначно присваивается устройству обеспечения безопасности 100 или черному ящику, оборудованному таким устройством, и может быть выдан доверенной третьей стороной одновременно с выдачей смарт-карты. В одном из примеров осуществления изобретения ключ подписи (кп) может быть выдан доверенной третьей стороной путем установки модуля связи (не показан) при устройстве обеспечения безопасности 100 или черном ящике, оборудованном таким устройством. Кроме того, модуль генерирования ИДА 120 включает в себя модуль защищенной памяти (например, микросхемы памяти смарт-карты), который хранит выданный ключ подписи (кп) и генерированные ИДА.

После этого первый модуль хэширования 130 генерирует первое хэш-значение каждого разделенного блока данных по порядку, при этом значение текущего блока данных и первое хэш-значение предыдущего блока данных конкатенируют и хэшируют для генерирования первого хэш-значения текущего блока данных (S230-S260). Для этого устройство обеспечения целостности 100 может дополнительно включать в себя первый модуль хранения 152, предназначенный для сохранения первого хэш-значения, генерированного первым модулем хэширования 130.

Следует отметить, что в случае входящего исходного блока данных первый модуль хэширования 130 вместо первого хэш-значения исходного блока данных использует значение ИДА, генерированное модулем генерирования ИДА 120. Это связано с тем, что предыдущие блоки данных в случае исходного блока данных отсутствуют.

Более подробно, в случае входящего исходного блока данных (S230) первый модуль хэширования 130 сохраняет значение ИДА в первом модуле хранения 152 как первое хэш-значение исходного блока данных (S240). И в случае входящего второго или последующего блоков данных (S230) первый модуль хэширования 130 генерирует первое хэш-значение текущего блока данных путем конкатенирования и хэширования значения текущего входящего блока данных и первого хэш-значения предыдущего блока данных (S250).

Кроме того, модуль первого хэширования 130 сохраняет первое хэш-значение текущего блока данных в первом модуле хранения 152 и использует его как первое хэш-значение предыдущего блока данных при генерировании первого хэш-значения последующего блока данных. На данном этапе в случае сохранения первого хэш-значения текущего блока данных первый модуль хранения 152 удаляет первое хэш-значение предыдущего блока данных, хранящееся в первом модуле хранения 152 (S260). Например, в случае генерирования или сохранения первого хэш-значения второго блока данных в первом модуле хранения 152 значение ИДА, являющееся предыдущим блоком данных, а именно первым хэш-значением исходного блока данных, удаляется из первого модуля хранения 152. Кроме того, в случае генерирования или сохранения первого хэш-значения третьего блока данных в первом модуле хранения 152 первое хэш-значение второго блока данных удаляется из первого модуля хранения 152. Поскольку злоумышленник может легко проникнуть в область памяти или хранения данных, например в первый модуль хранения 152, описанный выше процесс позволяет не отображать важную информацию, например ИДА, без такой необходимости.

После этого второй модуль хэширования 140 снова хэширует первое хэш-значение текущего блока данных для генерирования второго хэш-значения и выводит второе хэш-значение как данные проверки целостности текущего блока данных (S270). На данном этапе устройство обеспечения целостности 100 может дополнительно включать в себя второй модуль хранения 154 для сохранения данных проверки целостности каждого блока данных, выданного вторым модулем хэширования 140 (S280).

В случае наличия следующего входящего блока данных (S290) устройство обеспечения целостности 100 повторяет описанные выше процессы (S250-S280).

На фиг.1 первый модуль хранения 152 и второй модуль хранения 154 выполнены отдельно, но также возможно, что единый модуль хранения 150 выполнен в соответствии с примером осуществления изобретения.

На фиг.3 показаны блоки данных и данные проверки целостности, генерированные в соответствии с примером осуществления настоящего изобретения.

Как показано на фиг.3, в настоящем изобретении входящие потоки данных измерительной информации транспортного средства 300 разделяются на блоки данных (БДn) предварительно заданного размера, а также генерируются дополнительные данные (ДДn) 310, а именно данные проверки целостности (ДДn), соответствующие каждому разделенному блоку данных (БДn).

На фиг.4 схематично показаны эксплуатационные значения, генерированные в соответствии с примером осуществления настоящего изобретения.

Как показано на фиг.4, данные проверки целостности (ДДn), генерированные в соответствии с примером осуществления настоящего изобретения, генерируются следующим образом:

1. Исходные данные блока (БД1) поступают через вход модуля генерирования ИДА (например, смарт-карты) 120 и подписываются с помощью ключа подписи (кп) и выходят. Значение подписи Signкп (БД1) задается как ИДА.

2. ИДА сохраняются в защищенной памяти модуля генерирования ИДА 120.

3. Значение ИДА используется как первое хэш-значение (h1) блока данных БД1 и второе хэш-значение (h1') блока данных БД1, а именно значение h (ИДА), полученное путем хэширования ИДА, сохраняется как данные проверки целостности (ДД1) блока данных БД1.

4. Значение h (ИДА || БД2), полученное путем конкатенирования и хэширования ИДА и блока данных БД2, сохраняется как первое хэш-значение (h2) второго блока данных (БД2).

5. ИДА удаляются из модуля хранения при генерировании значения h2.

6. Значение h (h2), полученное путем хэширования значения h2, используется как второе хэш-значение (h2') блока данных БД2.

7. Другими словами, значение h2' сохраняется как данные проверки целостности (ДД2) блока данных БД2.

8. Значение h (h2 || БД3), полученное путем конкатенирования и хэширования значения h2 и блока данных БД3, сохраняется как первое хэш-значение (h3) третьего блока данных (БД3).

9. Значение h2 удаляется из модуля хранения при генерировании значения h3.

10. Значение h (h3), полученное путем хэширования значения h3, сохраняется как второе хэш-значение (h3') блока данных БД3.

11. Другими словами, значение h3' сохраняется как данные проверки целостности (ДД3) блока данных БД3.

12. Данные проверки целостности (ДДn) блока данных (БДn) последовательно генерируются и сохраняются соответственно этапам процесса 8-11.

В настоящем изобретении хэширование выполняется дважды для генерирования каждых данных проверки целостности (ДДn) с целью обеспечения более совершенной и эффективной технологии безопасности целостности данных в реальном масштабе времени.

На фиг.5 схематично показаны эксплуатационные значения в случае, когда хэширование выполняется однократно для генерирования данных проверки целостности.

Как показано на фиг.5, в случае генерирования данных проверки целостности (ДДn) путем лишь однократного хэширования, например, в случае сохранения значения h2 как данных проверки целостности (ДД2) второго блока данных (БД2), злоумышленник не сможет генерировать данные до ДД2, но сможет генерировать данные, начиная от данных проверки целостности (ДД3) третьего блока данных (БД3), поскольку первое хэш-значение (hn-1) предыдущего блока данных, например значение h2, будет отображаться.

При этом, если ИДА конкатенируют в блок данных (БДn) после блока данных БД2, целостность данных можно защитить путем лишь однократного хэширования логически. Однако в данном случае ИДА отображаются постоянно в памяти модуля хранения, в связи с чем злоумышленник может подделать или фальсифицировать данные ДДn.

В связи с этим в настоящем изобретении хэширование выполняют дважды для генерирования каждых данных проверки целостности (ДДn) с целью решения описанных выше проблем, благодаря чему обеспечивается целостность данных. При этом следует отметить, что при фактической реализации хэш-функция обеспечивает быстрое срабатывание и на рабочие характеристики практически не влияет.

На фиг.6 показана блок-схема системы черного ящика транспортного средства в соответствии с примером осуществления настоящего изобретения.

Как показано на фиг.6, система черного ящика транспортного средства 600 может включать в себя блок датчиков 610, предназначенный для восприятия информации различного типа внутри или снаружи транспортного средства, и черный ящик 630, предназначенный для сбора и хранения информации, измеренной блоком датчиков 610.

Блок датчиков 610 может включать в себя различные датчики, предназначенные для восприятия информации различного типа внутри или снаружи транспортного средства. Например, блок данных 610 может включать в себя датчик изображений 612, предназначенный для фотосъемки вокруг транспортного средства, аудиодатчик 614, предназначенный для записи звуков внутри или снаружи транспортного средства, датчик ускорения 616 и датчик угловой скорости 618, предназначенные для восприятия изменения скорости движения или поворота транспортного средства, и датчик удара 620, предназначенный для восприятия столкновений транспортного средства.

Черный ящик 630 может включать в себя входной интерфейс 632, предназначенный для преобразования измерительного сигнала, обнаруженного блоком датчиков 610, в потоки цифровых данных, модуль обеспечения целостности 100, обеспечивающий целостность входящих данных в реальном масштабе времени, и хранилище данных 634, предназначенное для хранения данных.

Более подробная информация о конфигурации и функционировании модуля обеспечения целостности 100 представлена выше в описании устройства обеспечения целостности данных транспортного средства в реальном масштабе времени 100.

Как описано выше, модуль генерирования ИДА 120 модуля обеспечения целостности 100 может быть выполнен в виде смарт-карты, включающей в себя ключ подписи (кп), выдаваемый доверенной третьей стороной (ДТС), и обеспечивающей безопасность ключа подписи (кп). В данном случае значение подписи ИДА, генерированное смарт-картой, может быть получено только в модуле обеспечения целостности 100, и даже владелец транспортного средства не сможет получить значение подписи другим способом. Как результат только доверенная третья сторона (ДТС), выдающая ключ подписи (кп), владеет открытым ключом (ок) для проверки подписи, соответствующим ключу подписи (кп), и только доверенная третья сторона (ДТС) может производить проверку целостности данных. Например, доверенная третья сторона (ДТС) может проверить целостность генерированных данных путем выполнения считывания значения ИДА со смарт-карты, выполнения проверки подписи с использованием открытого ключа (ок), соответствующего ключу подписи (кп), а затем, в случае успешных результатов проверки подписи, хэширования блока данных (БДn) в порядке генерирования данных проверки целостности (ДДn) для определения того, идентичны ли значения (ДДn'), генерированные путем хэширования, значениям данных проверки целостности (ДДn).

Хранилище данных 634 хранит блоки данных (БДn) как исходные данные, соответствующие данным проверки целостности (ДДn). В одном из примеров осуществления изобретения первый модуль хранения 152, второй модуль хранения 154 или оба первый и второй модули хранения 152 и 154 модуля обеспечения целостности 100 могут быть включены в состав хранилища данных 634 и выполнены в виде отдельного модуля хранения. Кроме того, в одном из примеров осуществления изобретения, принимая во внимание хранилище данных 634, объем данных, хранящихся в хранилище данных 634, может быть ограничен по принципу очередности («первым пришел - первым обслужен»). Другими словами, новые входящие данные могут сохраняться при удалении старых сохраненных данных. На данном этапе, в случае, когда блок данных 610 обнаруживает измерительную информацию, означающую чрезвычайную ситуацию, например аварию, кражу, неисправность и тому подобное, хранилище данных 634 может быть реализовано для сохранения данных в соответствующей ситуации независимо от времени хранения.

Кроме того, в одном из примеров осуществления изобретения модуль обеспечения целостности 100 может быть реализован с использованием технологии «система на кристалле» в электронном блоке управления (ЭБУ) черным ящиком (не показан), который управляет черным ящиком транспортного средства, в результате чего ЭБУ черным ящиком обеспечивает целостность данных транспортного средства, хранящихся в черном ящике транспортного средства. Если настоящее изобретение реализовано с использованием одного микропроцессорного кристалла, различные системы могут уменьшить их размеры, а процесс сборки может быть упрощен, что позволяет снизить производственные затраты.

Кроме того, настоящее изобретение может быть реализовано как машиночитаемые программные коды на машиночитаемом носителе информации в соответствии с вариантом осуществления изобретения. Если настоящее изобретение выполнено через программное обеспечение, компоненты настоящего изобретения будут представлены кодовыми сегментами, выполняющими необходимые операции. Кроме того, программные коды или сегменты могут храниться на компьютерном носителе информации, считываемом процессором, или передаваться через среду передачи данных или сеть связи как сигналы данных компьютера вместе с носителями.

Машиночитаемый носитель информации включает в себя все типы записывающих устройств, на которые сохраняются данные, считываемые компьютерными системами. Например, машиночитаемый носитель информации может включать в себя постоянную память (ROM), оперативную память (RAM), запоминающее устройство на компакт-дисках (CD-ROM), магнитные ленты, дискету, хранилище фотоданных и тому подобное. Кроме того, машиночитаемый носитель информации может быть распределен в компьютерной системе, соединенной через сеть, в результате чего машиночитаемые коды сохраняются и выполняются распределенным способом.

Ниже анализируются значимые результаты реализации настоящего изобретения.

Настоящее изобретение обеспечивает в реальном масштабе времени целостность данных, хранящихся в черном ящике транспортного средства. Другими словами, на фиг.4, поскольку ДД1 представляет собой значение, полученное путем хэширования значения подписи ИДА, выполненного с использованием ключа подписи (кп), злоумышленник не знает о ключе подписи (кп) и ИДА, хранящихся на смарт-карте, в связи с чем не может генерировать ДД1. Значение ИДА может быть считано только доверенной третьей стороной (ДТС). Кроме того, не могут быть генерированы ИДА, не могут быть генерированы значения h2 и h2', а следовательно, ДД2 также не могут быть генерированы. Кроме того, поскольку значение h2 не может быть генерировано, значения h3 и h3' не могут быть генерированы, а следовательно, ДД3 также не могут быть генерированы. По тому же принципу злоумышленник не сможет впоследствии генерировать ДДn. Кроме того, поскольку значение hn, являющееся прототипом значения hn', не может быть известным благодаря хэш-функции, промежуточное значение подделать невозможно.

Кроме того, настоящее изобретение поддерживает функцию предотвращения отказа, поскольку позволяет присвоить каждой системе черного ящика уникальный ключ подписи.

Кроме того, настоящее изобретение поддерживает функцию исправления ошибок даже в случае возникновения ошибки в результате внешнего воздействия, ошибки электрического сигнала, радиопомех и тому подобного, после сохранения данных проверки целостности (ДДn). Другими словами, даже в случае возникновения ошибки значения ДДn-1, в результате чего целостность значения ДДn не подтверждается, поскольку значение ИДА может быть известным, целостность всех остальных блоков может быть подтверждена.

Более того, настоящее изобретение поддерживает частичное восстановление после ошибок, если входящие потоки данных относятся к данным движущегося изображения, даже в случае возникновения ошибки после сохранения блока данных (БДn). Другими словами, для того чтобы предусмотреть невозможность подтверждения целостности последующего блока данных в случае возникновения ошибки в определенном блоке данных (БДn), каждый интра-кадр (I-кадр) данных движущегося изображения подписывается. Значения подписи, генерированные так, как описано выше, хранятся отдельно от данных проверки целостности (ДДn). Поскольку I-кадр впоследствии может быть декодирован и преобразован в изображение, даже в случае возникновения ошибки в данных движущегося изображения, проверку целостности фотоснимка можно производить каждую секунду.

Как описано выше, настоящее изобретение имеет преимущества в обеспечении целостности данных транспортного средства, хранящихся в черном ящике в реальном масштабе времени, и поддержки функций предотвращения отказа и исправления ошибок.

Настоящее изобретение может быть реализовано как модуль черного ящика транспортного средства.

Настоящее изобретение было описано со ссылкой на конкретные примеры осуществления, при этом специалистам в данной области техники очевидно, что в пределах сущности и объема изобретения могут быть произведены различные изменения и модификации, в связи с чем раскрываемые примеры осуществления изобретения следует считать не ограничительными, а пояснительными. Другими словами, объем настоящего изобретения определяется следующими пунктами формулы изобретения, а все различия в пределах эквивалентности следует считать включенными в настоящее изобретение.

| название | год | авторы | номер документа |

|---|---|---|---|

| ЗАЩИЩЕННЫЕ ЗАГРУЗКА И ХРАНЕНИЕ ДАННЫХ В УСТРОЙСТВЕ ОБРАБОТКИ ДАННЫХ | 2005 |

|

RU2408071C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ОРГАНИЗАЦИИ ЗАЩИТЫ ИНФОРМАЦИИ О МЕСТОПОЛОЖЕНИИ И УПРАВЛЕНИЯ ДОСТУПОМ С ИСПОЛЬЗОВАНИЕМ ИНФОРМАЦИИ О МЕСТОПОЛОЖЕНИИ | 2008 |

|

RU2428808C2 |

| ПОРТАТИВНОЕ УСТРОЙСТВО ХРАНЕНИЯ ДАННЫХ С СИСТЕМОЙ ШИФРОВАНИЯ | 2004 |

|

RU2342697C2 |

| СПОСОБ УСТАНОВКИ ВЫЧИСЛИТЕЛЬНОГО КОМПОНЕНТА И СОПУТСТВУЮЩЕЕ ЭЛЕКТРОННОЕ УСТРОЙСТВО | 2020 |

|

RU2812276C2 |

| ФОРМИРОВАНИЕ КЛЮЧА В ЗАВИСИМОСТИ ОТ ПАРАМЕТРА | 2012 |

|

RU2636105C1 |

| ПРИВЯЗКА ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ К АППАРАТНЫМ СРЕДСТВАМ С ИСПОЛЬЗОВАНИЕМ КРИПТОГРАФИИ | 2004 |

|

RU2356169C2 |

| ФОРМИРОВАНИЕ КЛЮЧА В ЗАВИСИМОСТИ ОТ ПАРАМЕТРА | 2012 |

|

RU2582540C2 |

| СИСТЕМА ДЛЯ ПРОВЕРКИ ЦЕЛОСТНОСТИ БЕСПИЛОТНЫХ ЛЕТАТЕЛЬНЫХ АППАРАТОВ | 2017 |

|

RU2721185C2 |

| ФОРМИРОВАНИЕ КЛЮЧА В ЗАВИСИМОСТИ ОТ ПАРАМЕТРА | 2017 |

|

RU2671052C1 |

| ФОРМИРОВАНИЕ КЛЮЧА В ЗАВИСИМОСТИ ОТ ПАРАМЕТРА | 2018 |

|

RU2709162C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в обеспечении целостности данных транспортного средства. Устройство обеспечения целостности данных транспортного средства в реальном масштабе времени содержит модуль объединения данных в блоки, предназначенный для разделения входящих потоков данных об измерительной информации о транспортном средстве в блоки данных заданного размера; модуль генерирования исходных данных аутентификации (ИДА), предназначенный для генерирования ИДА путем подписи исходных блоков данных во входящих потоках данных с помощью ключа подписи; первый модуль хэширования, предназначенный для генерирования первого хэш-значения каждого разделенного блока данных по порядку, первый модуль хэширования генерирует первое хэш-значение текущего блока данных путем конкатенирования и хэширования значения текущего блока данных и первого хэш-значения предыдущего блока данных; и второй модуль хэширования, предназначенный для генерирования второго хэш-значения путем хэширования первого хэш-значения текущего блока данных и выдачи второго хэш-значения как данных проверки целостности текущего блока данных, в котором первый модуль хэширования использует значение ИДА как первое хэш-значение исходного блока данных. 3 н. и 12 з.п. ф-лы, 6 ил.

1. Устройство обеспечения целостности данных транспортного средства в реальном масштабе времени, содержащее:

модуль объединения данных в блоки, предназначенный для разделения входящих потоков данных об измерительной информации о транспортном средстве в блоки данных заданного размера;

модуль генерирования исходных данных аутентификации (ИДА), предназначенный для генерирования ИДА путем подписи исходных блоков данных во входящих потоках данных с помощью ключа подписи;

первый модуль хэширования, предназначенный для генерирования первого хэш-значения каждого разделенного блока данных по порядку, первый модуль хэширования генерирует первое хэш-значение текущего блока данных путем конкатенирования и хэширования значения текущего блока данных и первого хэш-значения предыдущего блока данных; и

второй модуль хэширования, предназначенный для генерирования второго хэш-значения путем хэширования первого хэш-значения текущего блока данных и выдачи второго хэш-значения как данных проверки целостности текущего блока данных,

в котором первый модуль хэширования использует значение ИДА как первое хэш-значение исходного блока данных.

2. Устройство обеспечения целостности данных транспортного средства в реальном масштабе времени по п.1, в котором модуль генерирования ИДА генерирует ИДА путем использования ключа подписи, выданного доверенной третьей стороной.

3. Устройство обеспечения целостности данных транспортного средства в реальном масштабе времени по п.2, в котором модуль генерирования ИДА выполнен в виде смарт-карты, которая включает в себя ключ подписи и обеспечивает безопасность ключа подписи.

4. Устройство обеспечения целостности данных транспортного средства в реальном масштабе времени по п.3, в котором модуль генерирования ИДА включает в себя блок памяти, предназначенный для хранения ключа подписи и генерированных ИДА.

5. Устройство обеспечения целостности данных транспортного средства в реальном масштабе времени по п.1, дополнительно содержащее первый модуль хранения, предназначенный для хранения первого хэш-значения, генерированного первым модулем хэширования,

при этом первый модуль хэширования генерирует первое хэш-значение текущего блока данных путем использования первого хэш-значения предыдущего блока данных, хранящегося в первом модуле хранения.

6. Устройство обеспечения целостности данных транспортного средства в реальном масштабе времени по п.5, в котором первый модуль хранения сохраняет значение ИДА как первое хэш-значение исходного блока данных.

7. Устройство обеспечения целостности данных транспортного средства в реальном масштабе времени по п.6, в котором в случае сохранения первого хэш-значения текущего блока данных первый модуль хранения удаляет первое хэш-значение предыдущего блока данных.

8. Устройство обеспечения целостности данных транспортного средства в реальном масштабе времени по п.1, дополнительно содержащее второй модуль хранения, предназначенный для хранения данных проверки целостности каждого блока данных, выдаваемого вторым модулем хэширования.

9. Способ обеспечения целостности данных транспортного средства в реальном масштабе времени, при котором черный ящик транспортного средства, предназначенный для сбора и хранения данных измерительной информации транспортного средства, обеспечивает целостность данных транспортного средства в реальном масштабе времени, включающий в себя:

этап объединения данных в блоки, предназначенный для разделения входящих потоков данных измерительной информации транспортного средства в блоки данных заданного размера;

этап генерирования исходных данных аутентификации (ИДА), предназначенный для генерирования ИДА путем подписи исходных блоков данных во входящих потоках данных с помощью ключа подписи;

этап первого хэширования, предназначенный для генерирования первого хэш-значения каждого разделенного блока данных по порядку, при этом значение текущего блока данных и первое хэш-значение предыдущего блока данных конкатенируют и хэшируют для генерирования первого хэш-значения текущего блока данных; и

этап второго хэширования, предназначенный для генерирования второго хэш-значения путем хэширования первого хэш-значения текущего блока данных и выдачи второго хэш-значения как данных проверки целостности данных текущего блока данных,

при этом на этапе первого хэширования значение ИДА используют как первое хэш-значение исходного блока данных.

10. Способ обеспечения целостности данных транспортного средства в реальном масштабе времени по п.9, при котором на этапе генерирования ИДА, ИДА генерируют путем использования ключа подписи, выданного доверенной третьей стороной.

11. Способ обеспечения целостности данных транспортного средства в реальном масштабе времени по п.9, дополнительно включающий в себя:

этап первого хранения, предназначенный для хранения первого хэш-значения, генерированного путем первого хэширования,

при этом на этапе первого хэширования первое хэш-значение текущего блока данных генерируют путем использования первого хэш-значения предыдущего блока данных.

12. Способ обеспечения целостности данных транспортного средства в реальном масштабе времени по п.11, при котором на этапе первого хранения значение ИДА сохраняют как первое хэш-значение исходного блока данных.

13. Способ обеспечения целостности данных транспортного средства в реальном масштабе времени по п.12, при котором на этапе первого хранения, в случае сохранения первого хэш-значения текущего блока данных, первое хэш-значение предыдущего блока данных удаляют.

14. Способ обеспечения целостности данных транспортного средства в реальном масштабе времени по п.9, дополнительно включающий в себя:

этап второго хранения, предназначенный для хранения данных проверки целостности каждого блока данных, выдаваемых на этапе второго хэширования.

15. Машиночитаемый носитель информации, на который программа выполнения способа согласно любому из пп.9-14 записана на компьютере.

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| EP 1387524 A1, 04.02.2004 | |||

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| US 7363494 B2, 22.04.2008 | |||

| Колосоуборка | 1923 |

|

SU2009A1 |

| СПОСОБ ПРОВЕРКИ ДЕЙСТВИТЕЛЬНОСТИ ЦИФРОВЫХ ОТМЕТОК О ФРАНКИРОВАНИИ | 2002 |

|

RU2292591C2 |

Авторы

Даты

2013-11-27—Публикация

2010-08-30—Подача