Область техники, к которой относится изобретение

Изобретение, в целом, относится к способу и устройству для защиты информации пользователя от несанкционированного доступа и, в частности, к способу и устройству для защиты информации пользователя от несанкционированного доступа с помощью псевдонима.

Уровень техники

С развитием электронной техники, электронные медицинские системы получили широкое распространение в современных медицинских учреждениях для хранения и управления индивидуальной информацией и медико-санитарной документацией (например, амбулаторных карт, результатов анализов и прочего) пользователей (например, пациентов). Однако электронные документы подвержены краже и распространению. Соответственно, вопрос защищенности современных электронных медицинских систем приобретает особую важность.

Для повышения защищенности электронных медицинских систем предложено два способа защиты информации пользователя от несанкционированного доступа: анонимизация и псевдонимизация. Задачей анонимизации является устранение связи между реальным идентификатором пользователя и его медико-санитарной документацией. Иными словами, согласно способу анонимизации, никакая индивидуальная информация о пользователе не записывается, и хранится только медико-санитарная документация. Согласно такому способу анонимизации, пользователя невозможно отследить по медико-санитарной документации, и информация пользователя может быть надежно защищена от несанкционированного доступа. Способ псевдонимизации был разработан на основе способа анонимизации. Согласно способу псевдонимизации, связь между реальным идентификатором пользователя и его медико-санитарной документацией устраняется, и устанавливается соответствие между медико-санитарной документацией пользователя и одним или несколькими его псевдонимами. Соответственно, способ псевдонимизации обеспечивает защиту индивидуальной информации пользователя, а также возможность отслеживания его медико-санитарной документации.

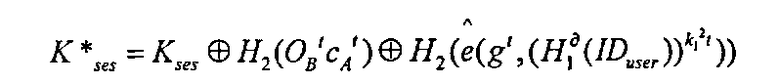

На фиг.1 показан современный механизм псевдонимизации, разработанный Healthcare Information Technology Standards Panel (HITSP). Согласно фиг.1, когда пользователь U100 поступает в больницу, он, прежде всего, предъявляет идентификатор ID user пользователя, являющийся его реальным идентификатором, медицинской системе D110 больницы на этапе S110. На этапе S120, медицинская система D110 посылает ID user менеджер D120 перекрестных ссылок на идентификаторы личности (PIX). На этапе S130, менеджер PIX D120 сохраняет ID user и запрашивает у сервера D140 псевдонимов генерацию псевдонима для присвоения псевдонима пользователю на этапе S140. На этапе S150, сервер D140 псевдонимов генерирует псевдоним P pseu для пользователя в ответ на запрос, и на этапе S160 сервер D140 псевдонимов возвращает сгенерированный псевдоним P pseu менеджеру PIX D120. На этапе S170, менеджер PIX D120 сохраняет принятый псевдоним P pseu во взаимно однозначном соответствии с ID user и, на этапе S180, возвращает медицинской системе D110 сертификат псевдонима, содержащий псевдоним P pseu. Затем медицинская система D110 больницы регистрирует сертификат псевдонима на этапе S190 и возвращает его пользователю U100 на этапе S195. Таким образом, пользователя U100 можно диагностировать или лечить по присвоенному псевдониму в больнице, и его медико-санитарная документация будет записана под псевдонимом. Альтернативно, больница может, при желании, получить реальный идентификатор пользователя от менеджера PIX D120 с использованием этого сертификата псевдонима, что обеспечивает возможность отслеживания.

К сожалению, современный способ псевдонимизации, показанный на фиг.1, имеет ряд недостатков.

Во-первых, из соображений безопасности, защиты информации от несанкционированного доступа и прочего или по той причине, что пользователь может потерять ранее сгенерированный псевдоним, он может запрашивать генерацию нового псевдонима при каждом поступлении в больницу или даже запрашивать генерацию нескольких разных новых псевдонимов для диагностики и/или лечения различных заболеваний в одной и той же больнице. В этом случае, сервер D140 псевдонимов, показанный на фиг.1 должен часто генерировать псевдонимы для пользователя, что ведет к увеличению рабочей нагрузки на сервере псевдонимов. При этом, менеджер PIX должен сохранять соответствие между реальным идентификатором пользователя и большим количеством псевдонимов. Таким образом, PIM должен располагать базой данных большого объема, что приводит к удорожанию сервера.

Во-вторых, предоставление услуг псевдонимизации имеет региональное ограничение, т.е. местные сервер псевдонимов и менеджер идентификации могут предоставлять услуги псевдонимизации только медицинским системам в местных больницах в пределах их зоны обслуживания или медицинским системам, использующим один и тот же механизм услуг псевдонимизации. Иными словами, если медицинская система генерирует псевдоним для пользователя, медицинские системы в разных регионах или с разными механизмами псевдонимизации не могут идентифицировать псевдоним для одного и того же пользователя. Каждый раз, когда пользователь перемещается из одного региона в другой, новый регион, ему приходится, таким образом, раскрывать свой реальный идентификатор PIM в этом новом регионе для получения псевдонима, имеющего силу в этом новом регионе, и затем использовать этот псевдоним для лечения в больнице. Это причиняет пользователям большие неудобства.

В-третьих, в ряде случаев, основанных на доверии, пользователь желает раскрывать свой реальный идентификатор только местному PIM, которому он доверяет, но не PIM в другом, незнакомом регионе. В этом аспекте современный способ псевдонимизации можно применять только в очень ограниченном регионе.

Таким образом, необходимо обеспечить усовершенствованные способ и устройство для генерации и аутентификации псевдонима, позволяющие пользователю легко и безопасно пользоваться межрегиональным медицинским обслуживанием.

Задача и сущность изобретения

Задачей изобретения является обеспечение способа и устройства для генерации и аутентификации псевдонима, позволяющих осуществлять межрегиональную идентификацию личности.

Другой задачей изобретения является обеспечение способа и устройства для генерации и аутентификации псевдонима, позволяющих снизить рабочую нагрузку сервера.

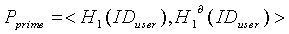

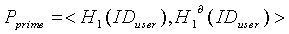

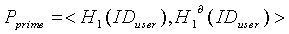

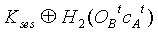

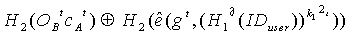

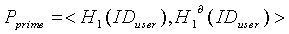

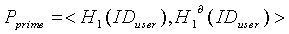

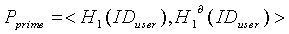

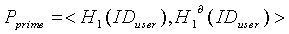

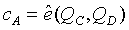

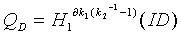

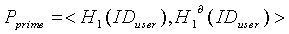

Для решения вышеозначенных задач изобретение предусматривает способ генерации псевдонима в менеджере персональной идентификации (PIM). Способ содержит этапы, на которых: определяют набор открытых параметров и набор личных параметров; принимают идентификатор ID

user пользователя от пользовательского устройства; генерируют первичный псевдоним  на основании определенного набора личных параметров и ID

user, где H

1 - необратимая хэш-функция, ∂ - случайное число, выбранное из области Z

p, и p - выбранное простое число; и передают первичный псевдоним P

prime и набор открытых параметров на пользовательское устройство.

на основании определенного набора личных параметров и ID

user, где H

1 - необратимая хэш-функция, ∂ - случайное число, выбранное из области Z

p, и p - выбранное простое число; и передают первичный псевдоним P

prime и набор открытых параметров на пользовательское устройство.

Такой способ позволяет сообщать пользователю только первичный псевдоним один раз, когда он производит начальную регистрацию с помощью PIM. Не требуется часто генерировать множество псевдонимов для одного и того же пользователя. Таким образом, этот способ позволяет снизить рабочую нагрузку PIM.

Для решения вышеозначенных задач изобретение предусматривает способ генерации псевдонима на пользовательском устройстве. Способ содержит этапы, на которых: передают идентификатор ID user пользователя менеджеру персональной идентификации (PIM); принимают от PIM набор открытых параметров и первичный псевдоним P prime, соответствующий ID user; и выбирают, по меньшей мере, два случайных параметра, и генерируют подпсевдоним P pseu на основании, по меньшей мере, двух случайных параметров, набора открытых параметров и первичного псевдонима P prime.

Согласно такому способу пользовательское устройство может самостоятельно генерировать подпсевдоним на основании первичного псевдонима, полученного от PIM. Кроме того, поскольку подпсевдоним генерируется с использованием, по меньшей мере, двух случайных параметров, сгенерированный подпсевдоним очень хорошо маскирует информацию о первичном псевдониме, и между множеством генерируемых подпсевдонимов не существует связи. Даже в случае перехвата одного или нескольких подпсевдонимов, перехватчик не сможет извлечь первичный псевдоним пользователя из перехваченных подпсевдонимов. Таким образом, механизм генерации псевдонимов имеет высокий уровень защиты.

Для решения вышеозначенных задач, изобретение предусматривает способ аутентификации псевдонима на стороннем устройстве. Способ содержит этапы, на которых: принимают от пользовательского устройства подпсевдоним P pseu и идентификатор ID server для идентификации менеджера персональной идентификации (PIM); получают от PIM набор открытых параметров на основании идентификатора ID server; и аутентифицируют подтверждение подлинности подпсевдонима P pseu путем взаимодействия с пользовательским устройством на основании набора открытых параметров.

Согласно такому способу любое стороннее устройство, зависящее или не зависящее от PIM, может аутентифицировать подтверждение подлинности подпсевдонима, полученного от пользовательского устройства, путем взаимодействия с пользовательским устройством на основании набора открытых параметров, полученного от PIM. Таким образом, использование подпсевдонима больше не ограничено каким-либо конкретным регионом. Согласно вышеописанному способу медицинская система в больнице в любом регионе может идентифицировать подпсевдоним пользователя и затем может отслеживать его реальный идентификатор с использованием соответствующего PIM, который присваивает пользователю первичный псевдоним.

Согласно другому аспекту изобретения предусмотрен менеджер персональной идентификации (PIM), при этом PIM содержит: блок определения, приспособленный определять набор открытых параметров и набор личных параметров; блок приема, приспособленный принимать идентификатор ID

user пользователя; блок генерации, приспособленный генерировать первичный псевдоним  на основании набора личных параметров и ID

user, где H

1 - необратимая хэш-функция, ∂ - случайное число, выбранное из области Z

p, и p - выбранное простое число; и блок передачи, приспособленный передавать первичный псевдоним P

prime на пользовательское устройство.

на основании набора личных параметров и ID

user, где H

1 - необратимая хэш-функция, ∂ - случайное число, выбранное из области Z

p, и p - выбранное простое число; и блок передачи, приспособленный передавать первичный псевдоним P

prime на пользовательское устройство.

Согласно другому аспекту изобретения предусмотрено пользовательское устройство, при этом пользовательское устройство содержит: блок передачи, приспособленный передавать идентификатор ID user пользователя менеджеру персональной идентификации (PIM); блок приема, приспособленный принимать набор открытых параметров и первичный псевдоним P prime, соответствующий ID user, от PIM; и блок генерации, приспособленный выбирать, по меньшей мере, два случайных параметра и генерировать подпсевдоним P pseu на основании, по меньшей мере, двух случайных параметров, открытых параметров и первичного псевдонима P prime.

Согласно другому аспекту изобретения предусмотрено стороннее устройство, у которого пользователь может запрашивать обслуживание, при этом стороннее устройство содержит: блок приема, приспособленный принимать от пользовательского устройства подпсевдоним P pseu и идентификатор ID server для идентификации менеджера персональной идентификации (PIM); блок передачи, приспособленный передавать информацию на пользовательское устройство; блок получения, приспособленный получать набор открытых параметров от PIM на основании идентификатора ID server; и блок аутентификации, приспособленный аутентифицировать подтверждение подлинности подпсевдонима P pseu путем взаимодействия с пользовательским устройством через блок передачи и блок приема на основании набора открытых параметров.

Другие задачи и реализации, а также более полное понимание изобретения явствуют из и будут пояснены со ссылкой на нижеследующее описание и формулу изобретения, приведенные совместно с прилагаемыми чертежами.

Краткое описание чертежей

Изобретение будет описано ниже более подробно, в порядке примера, со ссылкой на прилагаемые чертежи, где:

фиг.1 - иллюстративная логическая блок-схема современного способа псевдонимизации;

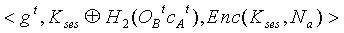

фиг.2 - логическая блок-схема способа генерации и аутентификации псевдонима согласно варианту осуществления изобретения;

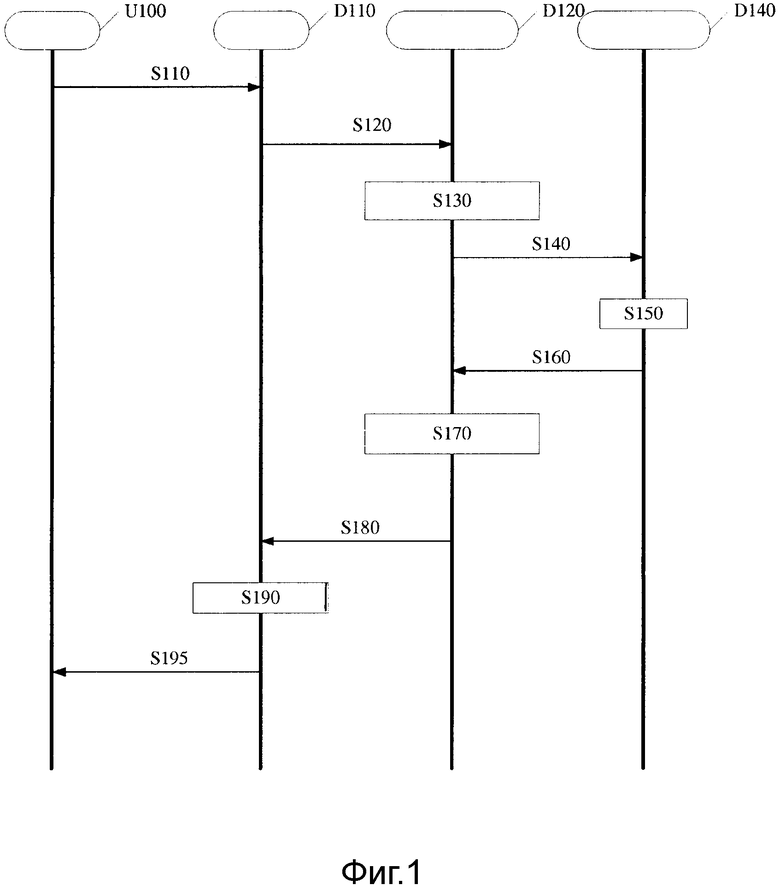

фиг.3 - логическая блок-схема способа аутентификации подпсевдонима согласно варианту осуществления изобретения;

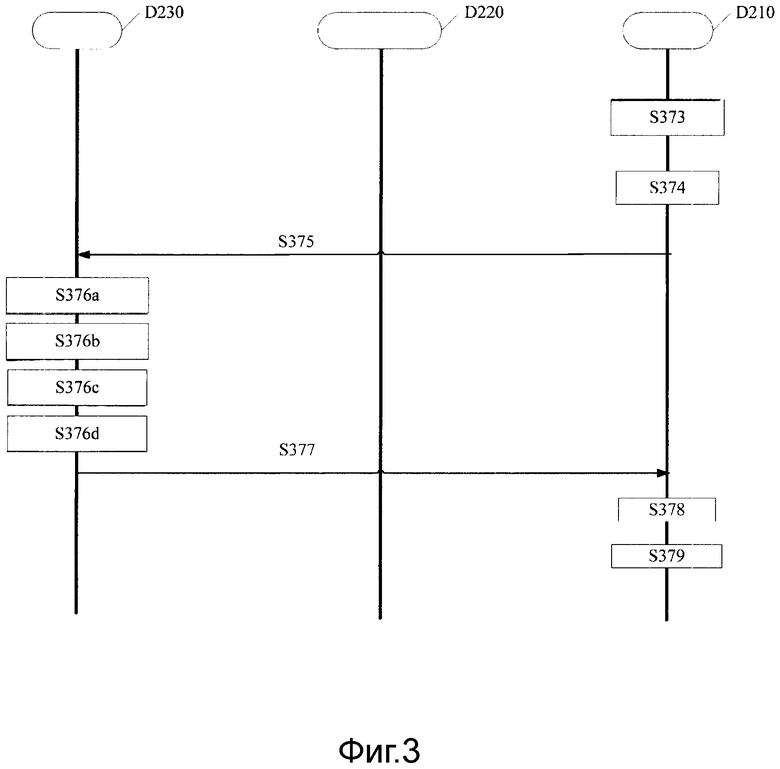

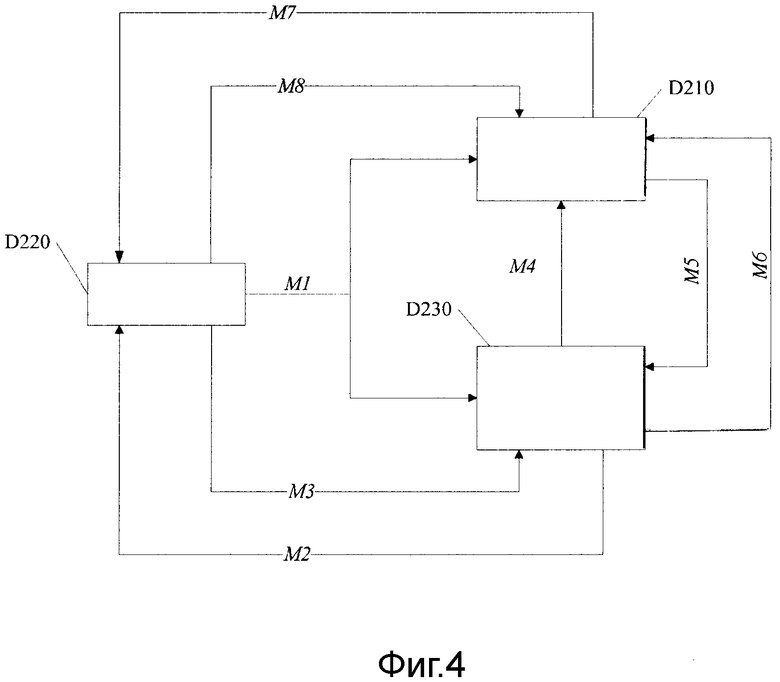

фиг.4 - сообщения, которыми обмениваются различные объекты согласно способу генерации и аутентификации псевдонима согласно варианту осуществления изобретения;

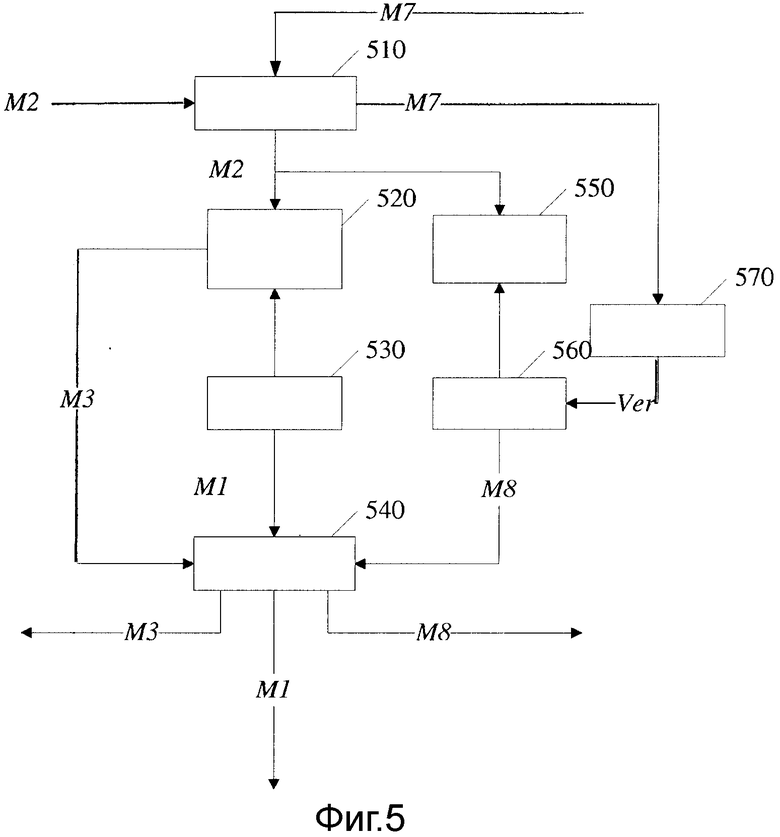

фиг.5 - конфигурация менеджера идентификации согласно варианту осуществления изобретения;

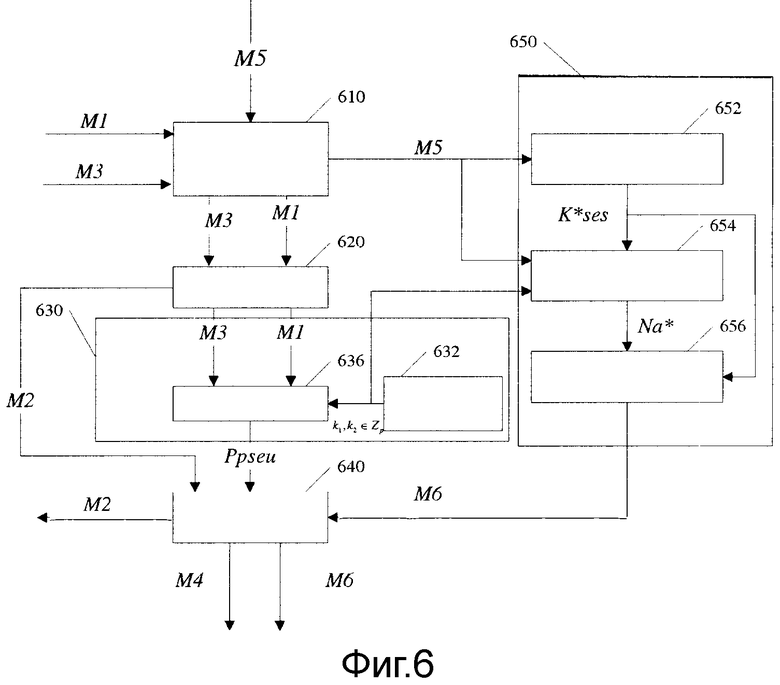

фиг.6 - конфигурация пользовательского устройства согласно варианту осуществления изобретения; и

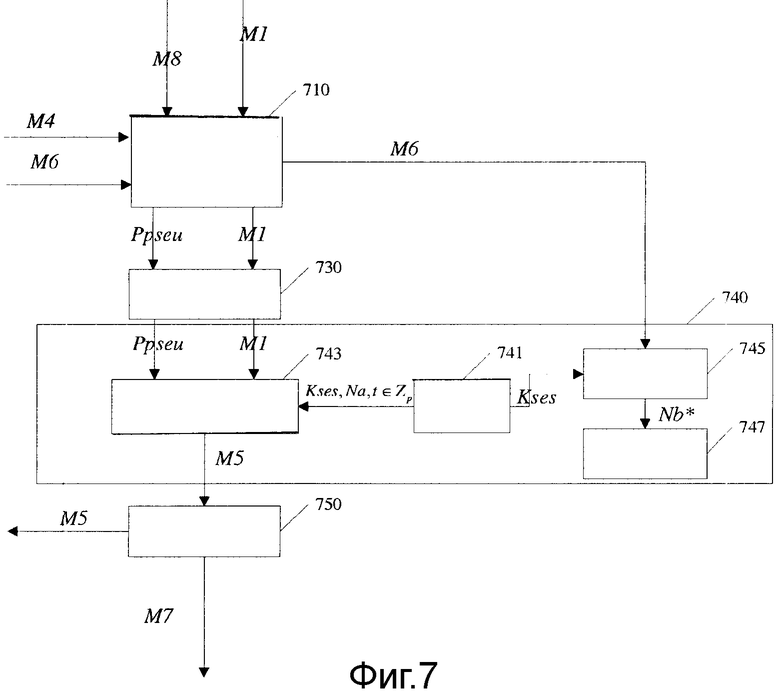

фиг.7 - конфигурация стороннего устройства согласно варианту осуществления изобретения.

На чертежах одинаковые условные обозначения указывают аналогичные или соответствующие признаки или функции.

Описание вариантов осуществления

Медицинская система будет рассмотрена в качестве примера для описания способа и устройства для генерации и аутентификации псевдонима согласно варианту осуществления изобретения. Однако специалисту в данной области техники очевидно, что способ и устройство для генерации и аутентификации псевдонима, отвечающие изобретению, не ограничиваются применением в больнице, но также применимы в других областях, где требуется защищать реальный идентификатор пользователя. Например, способ и устройство для генерации и аутентификации псевдонима также можно применять в области электронной торговли, для доставки электронных книг и т.д.

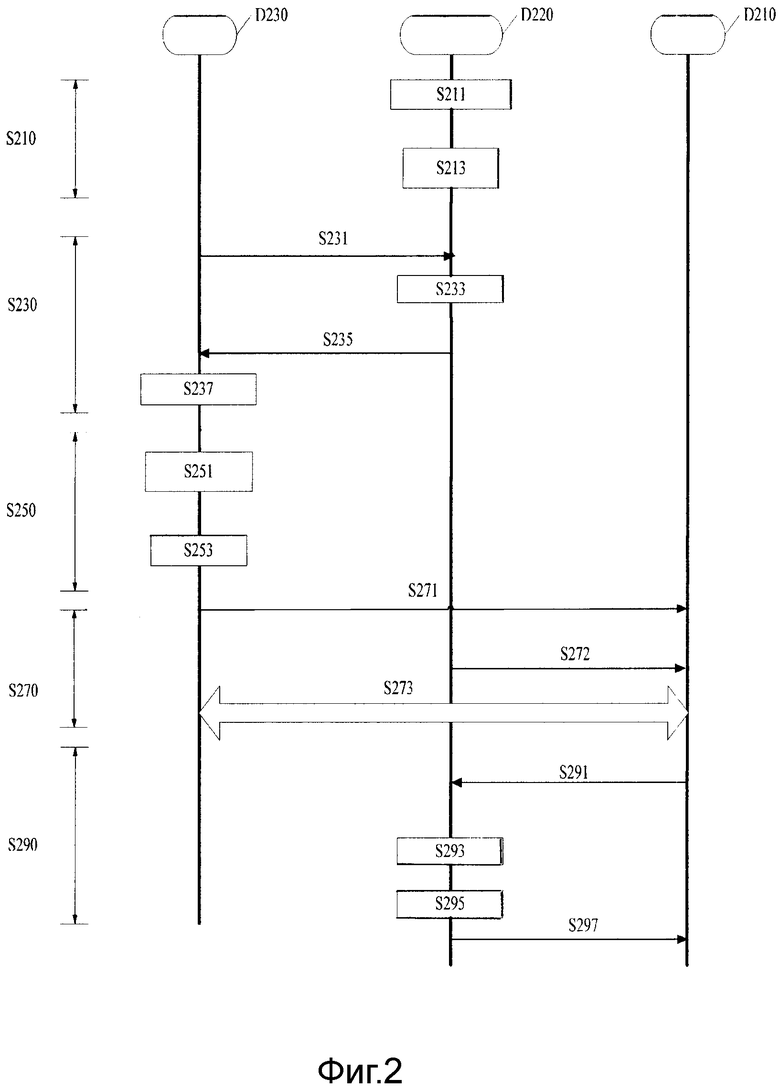

На фиг.2 показан способ генерации и аутентификации псевдонима согласно варианту осуществления изобретения. В отличие от фиг.1, способ, показанный на фиг.2, предусматривает участие трех объектов: медицинской системы D210 для использования в больнице, менеджера персональной идентификации (PIM) D220 и пользовательского устройства D230.

Согласно фиг.2, медицинская система D210 является системой управления, развернутой в больнице, приспособленной управлять медико-санитарной документацией и прочих ее пользователей и хранить ее. PIM D220 - это сервер, приспособленный управлять реальным идентификатором пользователя и хранить его. Согласно варианту осуществления, показанному на фиг.2, PIM D220 снабжен функцией выделения псевдонимов и может генерировать уникальный первичный псевдоним P prime для зарегистрированного пользователя. Однако согласно изобретению первичный псевдоним не ограничивается использованием в больнице. Альтернативно, функцию выделения псевдонимов можно реализовать в устройстве независимом от PIM D220. Например, в системе HITSP, показанной на фиг.1, менеджер PIX может сохранять реальный идентификатор пользователя и управлять им, тогда как сервер псевдонимов может реализовать функцию выделения первичного псевдонима. Для системы HITSP, PIM D220, показанный на фиг.2, может, таким образом, соответствовать комбинации менеджера PIX и сервера псевдонимов.

Пользовательское устройство D230 на фиг.2 может представлять собой любое устройство, обладающее возможностями обработки, например мобильный телефон, персональный цифровой секретарь (PDA), ноутбук, смарт-карту и прочее, приспособленное дополнительно автоматически генерировать один или несколько подпсевдонимов P pseu на основании первичного псевдонима P prime, генерируемого PIM D220. Подпсевдонимы P pseu регистрируются в медицинской системе D210 при поступлении пользователя в больницу. Функцию генерации подпсевдонимов пользовательского устройства D230, например, можно реализовать в прикладном программном обеспечении, загруженном на пользовательское устройство 20, или в функциональном аппаратном модуле, способном подключаться к пользовательскому устройству.

Операции способа генерации и аутентификации псевдонима согласно варианту осуществления изобретения подробно описаны со ссылкой на фиг.2. Согласно варианту осуществления, показанному на фиг.2, способ генерации и аутентификации псевдонима согласно изобретению можно разделить на пять фаз: фазу установки (S210), фазу регистрации первичного псевдонима (S230), фазу генерации подпсевдонима (S250), фазу аутентификации подпсевдонима (S270) и фазу отслеживания идентификатора пользователя (S290). Однако специалисту в данной области техники очевидно, что изобретение не ограничивается этим вариантом осуществления. Напротив, некоторые этапы (например, фазу отслеживания идентификатора пользователя) согласно варианту осуществления можно, при желании, опустить, или некоторые этапы могут перемежаться друг с другом. Конкретные операции пяти фаз будут описаны со ссылкой на фиг.2.

Установка

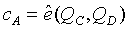

Способ генерации и аутентификации псевдонима, показанный на фиг.2, предложен на основании способа шифрования на основе идентификации (IBE). На начальной фазе установки S210, PIM D220 определяет набор открытых параметров и набор личных параметров, используемых для генерации и аутентификации псевдонима на основании способа IBE.

На этапе S211, PIM D220 выбирает основные параметры. В частности, PIM D220 сначала выбирает два простых числа p и q и выбирает случайное число ∂ Zp из области целых чисел mod p (т.е. области Z

p). Затем PIM D220 выбирает две группы порядка q по модулю p, G

1 и G

2, иными словами, каждая выбранная группа G

1 и G

2 имеет q конечных элементов, и группа G

1 или G

2 является подмножеством области Z

p. PIM D220 также выбирает билинейное отображение ê:G

1×G

1→G

2 для использования между G

1 и G

2. Здесь, билинейное отображение ê:G

1×G

1→G

2 означает: для всех P,Q

Zp из области целых чисел mod p (т.е. области Z

p). Затем PIM D220 выбирает две группы порядка q по модулю p, G

1 и G

2, иными словами, каждая выбранная группа G

1 и G

2 имеет q конечных элементов, и группа G

1 или G

2 является подмножеством области Z

p. PIM D220 также выбирает билинейное отображение ê:G

1×G

1→G

2 для использования между G

1 и G

2. Здесь, билинейное отображение ê:G

1×G

1→G

2 означает: для всех P,Q G1, ê(P,Q) является элементом группы G

2, т.е. ê(P,Q)

G1, ê(P,Q) является элементом группы G

2, т.е. ê(P,Q)

G2; и для любых a,b

G2; и для любых a,b

Z

p, ê(a

P,b

Q)=ê(P,Q)ab. Затем PIM D220 выбирает случайный генератор g

Z

p, ê(a

P,b

Q)=ê(P,Q)ab. Затем PIM D220 выбирает случайный генератор g

G

1 из группы G

1 и выбирает две необратимые хэш-функции H

1 и H

2. Две хэш-функции могут удовлетворять условиям H

1:{0,1}*→G

1 и H

2:G

2→{0,1}*. Иными словами, H

1 это первая необратимая хэш-функция, которая отображает последовательность 0 и 1 произвольной длины (например, представляющую строку символов) в элемент группы G

1, и H

2 это вторая необратимая хэш-функция, которая отображает элемент группы G

2 в последовательность 0 и 1 произвольной длины.

G

1 из группы G

1 и выбирает две необратимые хэш-функции H

1 и H

2. Две хэш-функции могут удовлетворять условиям H

1:{0,1}*→G

1 и H

2:G

2→{0,1}*. Иными словами, H

1 это первая необратимая хэш-функция, которая отображает последовательность 0 и 1 произвольной длины (например, представляющую строку символов) в элемент группы G

1, и H

2 это вторая необратимая хэш-функция, которая отображает элемент группы G

2 в последовательность 0 и 1 произвольной длины.

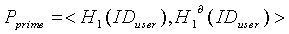

Выбрав вышеупомянутые основные параметры, на этапе S213, PIM D220 выбирает {g,g ∂,G 1,G 2,ê,H 2,p} из вышеупомянутых параметров для формирования набора открытых параметров и выбирает ∂ и H 1 в качестве набора личных параметров. При этом, набор открытых параметров {g,g ∂,G 1,G 2,ê,H 2,p} публикуется, что позволяет любому другому устройству получить набор открытых параметров от PIM D220. При этом, набор личных параметров {∂, H 1} снабжен личной защитой, что позволяет безопасно генерировать первичный псевдоним P prime для пользователя, когда пользователь выполняет регистрацию.

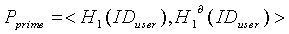

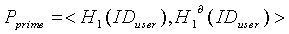

Регистрация

До первого поступления в больницу, пользователь может, по своему выбору, зарегистрироваться с помощью доверенного местного PIM D220 на фазе регистрации S230 для получения первичного псевдонима.

В частности, на этапе S231, пользователь может послать идентификатор ID

user пользователя, являющийся его реальным идентификатором, на PIM D220 в запросе регистрации с использованием пользовательского устройства D230 (например, КПК), которое он носит с собой. На этапе S233, PIM D220 сохраняет принятый ID

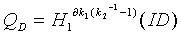

user в базе данных идентификации пользователя и генерирует первичный псевдоним  на основании принятого ID

user и ранее определенного набора личных параметров {∂, H

1}. Первичный псевдоним представляет собой бинарную группу, один член которой является первым значением хэша, вычисленным с применением личной первой необратимой хэш-функции H

1 к ID

user, и другой член является первым значением хэша в степени ∂. Затем, на этапе S235, PIM D220 посылает сгенерированный первичный псевдоним P

prime совместно с набором открытых параметров на пользовательское устройство D230 в качестве ответа, указывающего успешную регистрацию. На этапе S237, пользовательское устройство D230 сохраняет принятый первичный псевдоним P

prime и набор открытых параметров, чтобы в будущем, при желании, можно было генерировать соответствующий подпсевдоним. На этом процесс регистрации оканчивается.

на основании принятого ID

user и ранее определенного набора личных параметров {∂, H

1}. Первичный псевдоним представляет собой бинарную группу, один член которой является первым значением хэша, вычисленным с применением личной первой необратимой хэш-функции H

1 к ID

user, и другой член является первым значением хэша в степени ∂. Затем, на этапе S235, PIM D220 посылает сгенерированный первичный псевдоним P

prime совместно с набором открытых параметров на пользовательское устройство D230 в качестве ответа, указывающего успешную регистрацию. На этапе S237, пользовательское устройство D230 сохраняет принятый первичный псевдоним P

prime и набор открытых параметров, чтобы в будущем, при желании, можно было генерировать соответствующий подпсевдоним. На этом процесс регистрации оканчивается.

Генерация подпсевдонима

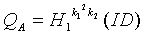

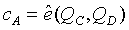

Согласно варианту осуществления, показанному на фиг.2, чтобы PIM D220 не приходилось часто генерировать псевдонимы для пользователя, первичный псевдоним P prime, сгенерированный PIM D220, в действительности, не используется в больнице. Напротив, на фазе S250, каждый раз, когда пользователь поступает в больницу, пользовательское устройство D230 самостоятельно генерирует, по меньшей мере, один подпсевдоним на основании первичного псевдонима P prime, полученного от PIM D220.

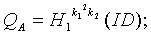

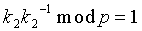

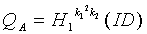

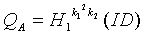

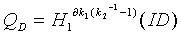

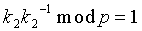

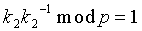

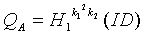

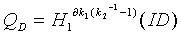

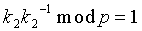

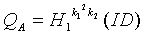

В частности, на этапе S251, пользовательское устройство D230 выбирает, например, два случайных числа k

1,k

2

Z

p из области Z

p на основании сохраненного набора открытых параметров. Затем, на этапе S253, пользовательское устройство D230 генерирует подпсевдоним на основании двух выбранных случайных чисел, набора открытых параметров и первичного псевдонима P

prime. На этом этапе, пользовательское устройство D230 может сначала вычислить следующие параметры:

Z

p из области Z

p на основании сохраненного набора открытых параметров. Затем, на этапе S253, пользовательское устройство D230 генерирует подпсевдоним на основании двух выбранных случайных чисел, набора открытых параметров и первичного псевдонима P

prime. На этом этапе, пользовательское устройство D230 может сначала вычислить следующие параметры:

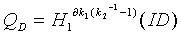

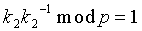

;

;

, где

, где  ,

,

, где

, где  - величина, обратная случайному числу k

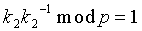

2, т.е.

- величина, обратная случайному числу k

2, т.е.  .

.

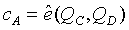

Затем пользовательское устройство D230 генерирует подпсевдоним P pseu = <Q A,Q B,c A>, содержащий три члена, на основании вышеуказанных вычисленных параметров.

На вышеописанных этапах S251~S253, пользовательское устройство D230 может самостоятельно генерировать разные подпсевдонимы, выбирая разные случайные числа k

1,k

2

Z

p. При этом, информация о первичном псевдониме безопасно скрыта в подпсевдониме, поскольку для генерации подпсевдонима используются случайные числа k

1,k

2

Z

p. При этом, информация о первичном псевдониме безопасно скрыта в подпсевдониме, поскольку для генерации подпсевдонима используются случайные числа k

1,k

2

Z

p. Другим будет трудно вычислить информацию о первичном псевдониме посредством обратного вычисления на основании украденного подпсевдонима. Кроме того, поскольку k

1 и k

2 выбираются случайным образом, между несколькими подпсевдонимами, сгенерированными одним и тем же пользовательским устройством D230, не будет связанных характеристик. Таким образом, даже в случае кражи подпсевдонимов, сгенерированных пользовательским устройством D230, на основании этих подпсевдонимов невозможно вывести первичный псевдоним, который PIM присвоил пользовательскому устройству. Таким образом, пользователь может безопасно использовать сгенерированный для него подпсевдоним.

Z

p. Другим будет трудно вычислить информацию о первичном псевдониме посредством обратного вычисления на основании украденного подпсевдонима. Кроме того, поскольку k

1 и k

2 выбираются случайным образом, между несколькими подпсевдонимами, сгенерированными одним и тем же пользовательским устройством D230, не будет связанных характеристик. Таким образом, даже в случае кражи подпсевдонимов, сгенерированных пользовательским устройством D230, на основании этих подпсевдонимов невозможно вывести первичный псевдоним, который PIM присвоил пользовательскому устройству. Таким образом, пользователь может безопасно использовать сгенерированный для него подпсевдоним.

Кроме того, хотя в этом варианте осуществления для генерации подпсевдонима используется два случайных числа, специалисту в данной области техники очевидно, что можно генерировать подпсевдоним на основании более двух случайных параметров в хорошо вычисленной конструкции. Таким образом, изобретение не ограничивается двумя случайными числами, указанными в этом варианте осуществления.

Аутентификация подпсевдонима

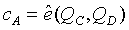

Каждый раз, когда пользователь поступает в больницу, он использует сгенерированный подпсевдоним для регистрации в медицинской системе больницы. На фазе S270, медицинская система D210 больницы сначала аутентифицирует подтверждение подлинности подпсевдонима, обеспеченного пользовательским устройством D230, т.е. аутентифицирует, сгенерирован ли подпсевдоним на основании первичного псевдонима, который PIM присвоил пользователю, чтобы гарантировать, что реальный идентификатор пользователя можно отслеживать с соответствующего PIM.

Согласно фиг.2, процесс аутентификации начинается с этапа S271. На этапе 271 пользовательское устройство D230 посылает медицинской системе D210 сгенерированный им подпсевдоним P pseu = <Q A,Q B,c A>, а также идентификатор ID server местного PIM D220 (например, имя или адрес PIM D220). На этапе S272, медицинская система D210 получает набор открытых параметров {g,g ∂,G 1,G 2,ê,H 2,p} от соответствующего PIM D220 на основании принятого ID server. Получив набор открытых параметров, медицинская система D210 может аутентифицировать подтверждение подлинности подпсевдонима, обеспеченного пользовательским устройством D230, путем взаимодействия с пользовательским устройством на этапе S273.

Процесс аутентификации на этапе 273 можно реализовать различными способами. Например, когда пользователь полностью доверяет медицинской системе D210 (например, местной медицинской системе), медицинская система D210 может брать первичный псевдоним от пользовательского устройства D230. Получив первичный псевдоним от пользовательского устройства D230, медицинская система D210 может аутентифицировать, что подпсевдоним сгенерирован в соответствии с первичным псевдонимом, и что первичный псевдоним присвоен менеджером D220 персональной идентификации (PIM), идентифицированным посредством ID server, на основании первичного псевдонима и подпсевдонима, предоставленного пользователем. Более предпочтительно, на этапе S273, медицинская система D210 может аутентифицировать подпсевдоним путем обмена доказательствами без передачи информации с пользовательским устройством D230. Поскольку пользовательскому устройству D230 не требуется раскрывать информацию о своем первичном псевдониме медицинской системе D210 в процессе обмена доказательствами без передачи информации, способ обеспечивает более высокую защиту. Обмен доказательствами без передачи информации также можно реализовать различными способами. На фиг.3 показана одна из реализаций.

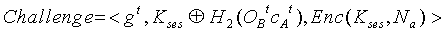

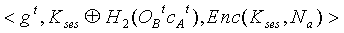

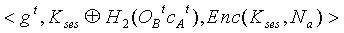

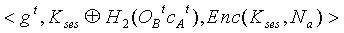

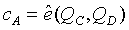

Согласно фиг.3, на этапе S373, медицинская система D210 выбирает случайное число t из области Z

p на основании параметра p в наборе открытых параметров, т.е. t

Z

p. При этом, медицинская система D210 может случайным образом выбирать исходный сеансовый ключ K

ses и контент N

a запроса. Контент N

a запроса может представлять собой случайное число или произвольную строку, представленную последовательностью 0 и 1. Выбрав параметры, медицинская система D210 может генерировать сообщение запроса, содержащее три члена, на основании выбранных параметров t, K

ses и N

a, g и H

2 в наборе открытых параметров, и принятого подпсевдонима P

pseu = <Q

A,Q

B,c

A> на этапе S374:

Z

p. При этом, медицинская система D210 может случайным образом выбирать исходный сеансовый ключ K

ses и контент N

a запроса. Контент N

a запроса может представлять собой случайное число или произвольную строку, представленную последовательностью 0 и 1. Выбрав параметры, медицинская система D210 может генерировать сообщение запроса, содержащее три члена, на основании выбранных параметров t, K

ses и N

a, g и H

2 в наборе открытых параметров, и принятого подпсевдонима P

pseu = <Q

A,Q

B,c

A> на этапе S374:

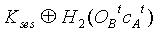

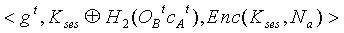

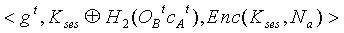

,

,

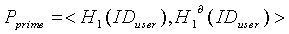

где O B = ê(g ∂,Q A).

В этом сообщении запроса первый член g

t несет информацию о случайном числе t, второй член  эквивалентен зашифрованному сеансовому ключу, и третий член Enc(K

ses,N

a) выражает зашифрованный контент, полученный шифрованием контента N

a запроса исходным сеансовым ключом K

ses. Затем, на этапе S375, медицинская система D210 посылает сообщение запроса на пользовательское устройство D230 и ожидает ответа от пользовательского устройства D230.

эквивалентен зашифрованному сеансовому ключу, и третий член Enc(K

ses,N

a) выражает зашифрованный контент, полученный шифрованием контента N

a запроса исходным сеансовым ключом K

ses. Затем, на этапе S375, медицинская система D210 посылает сообщение запроса на пользовательское устройство D230 и ожидает ответа от пользовательского устройства D230.

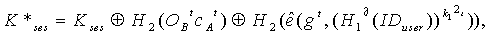

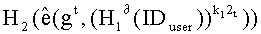

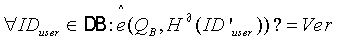

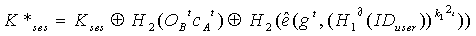

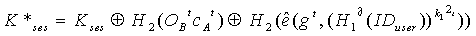

На этапе S376a, приняв сообщение запроса, пользовательское устройство D230 вычисляет сеансовый ключ K* ses из сообщения запроса согласно нижеследующему уравнению:

где  обозначает операцию исключающего ИЛИ.

обозначает операцию исключающего ИЛИ.

Из вышеприведенного уравнения следует, что член  в правой части уравнения представляет зашифрованный сеансовый ключ, включенный в сообщение запроса, и член

в правой части уравнения представляет зашифрованный сеансовый ключ, включенный в сообщение запроса, и член  в правой части уравнения является опорным членом, генерируемым пользовательским устройством D230 на основании первичного псевдонима, набора открытых параметров и сообщения запроса. Если в пользовательском устройстве D230 хранится первичный псевдоним P

prime, присвоенный менеджером D220 персональной идентификации (PIM), т.е. хранится

в правой части уравнения является опорным членом, генерируемым пользовательским устройством D230 на основании первичного псевдонима, набора открытых параметров и сообщения запроса. Если в пользовательском устройстве D230 хранится первичный псевдоним P

prime, присвоенный менеджером D220 персональной идентификации (PIM), т.е. хранится  , то билинейное отображение ê в наборе открытых параметров обладает тем свойством, что результат

, то билинейное отображение ê в наборе открытых параметров обладает тем свойством, что результат  в вышеприведенном уравнении в точности равен 0. Затем зашифрованный член Н2(OB tcA t) сеансового ключа можно исключить для получения исходного сеансового ключа K

ses, т.е. K*

ses=K

ses. Затем, на этапе S376b, зашифрованный контент Enc(K

ses,N

a) дешифруется вычисленным сеансовым ключом K*

ses для получения дешифрованного контента N

a*. Если сеансовый ключ K*

ses=K

ses получен правильно на этапе S376a, то дешифрованный контент можно правильно дешифровать на этапе S376b как N

a*=N

a. После этого, на этапе S376c, пользовательское устройство D230 выбирает контент N

b ответа, соответствующий дешифрованному контенту N

a*, согласно заранее определенному правилу, заранее согласованному с медицинской системой D210 больницы. В этом варианте осуществления заранее определенное правило может выражаться, например, в виде N

b=N

a*+1. Конечно, заранее определенное правило не ограничивается этим случаем. Выбрав контент ответа, пользовательское устройство D230 может шифровать контент N

b ответа вычисленным K*

ses на этапе S376d для получения ответного сообщения Enc(K*

ses,N

b). На этапе 377 пользовательское устройство D230 посылает ответное сообщение Enc(K*

ses,N

b) медицинской системе D210 больницы в ответ на сообщение запроса.

в вышеприведенном уравнении в точности равен 0. Затем зашифрованный член Н2(OB tcA t) сеансового ключа можно исключить для получения исходного сеансового ключа K

ses, т.е. K*

ses=K

ses. Затем, на этапе S376b, зашифрованный контент Enc(K

ses,N

a) дешифруется вычисленным сеансовым ключом K*

ses для получения дешифрованного контента N

a*. Если сеансовый ключ K*

ses=K

ses получен правильно на этапе S376a, то дешифрованный контент можно правильно дешифровать на этапе S376b как N

a*=N

a. После этого, на этапе S376c, пользовательское устройство D230 выбирает контент N

b ответа, соответствующий дешифрованному контенту N

a*, согласно заранее определенному правилу, заранее согласованному с медицинской системой D210 больницы. В этом варианте осуществления заранее определенное правило может выражаться, например, в виде N

b=N

a*+1. Конечно, заранее определенное правило не ограничивается этим случаем. Выбрав контент ответа, пользовательское устройство D230 может шифровать контент N

b ответа вычисленным K*

ses на этапе S376d для получения ответного сообщения Enc(K*

ses,N

b). На этапе 377 пользовательское устройство D230 посылает ответное сообщение Enc(K*

ses,N

b) медицинской системе D210 больницы в ответ на сообщение запроса.

На этапе S378, получив ответное сообщение, медицинская система D210 дешифрует принятое ответное сообщение Enc(K* ses,N b) исходным ключом K ses для получения дешифрованного контента N b * ответа. На этапе S379 медицинская система D210 определяет, соблюдается ли вышеупомянутое заранее определенное правило между дешифрованным контентом N b * ответа и исходным контентом N a. Например, в этом варианте осуществления, медицинская система D210 определяет, выполняется ли N b*=N a+1. Как описано выше, если пользовательское устройство D230 может правильно вычислить исходный сеансовый ключ, т.е. K* ses=K ses, то медицинская система D210 может правильно дешифровать N b *=N b =N a+1 исходным сеансовым ключом K ses . Иными словами, между дешифрованным контентом N b * ответа и контентом N a запроса соблюдается заранее определенное правило. Если на этапе S379 определено, что заранее определенное правило между контентом N b * ответа и контентом N a запроса соблюдается, это означает, что подпсевдоним пользовательского устройства D230 является подлинным. Эквивалентно, подтверждается, что подпсевдоним сгенерирован на основании первичного псевдонима, присвоенного менеджером персональной идентификации (PIM), идентифицированным посредством ID server.

Благодаря вышеописанной аутентификации, если подпсевдоним аутентифицирован как подлинный, пользователь успешно осуществляет регистрацию в медицинской системе D210. Затем он может поступить в больницу с подпсевдонимом, и его медико-санитарная документация может храниться и управляться под именем подпсевдонима P pseu = <Q A,Q B,c A>.

В описанном выше процессе аутентификации подпсевдоним пользовательского устройства D230, подлинность которого подлежит аутентификации, должен удовлетворять предварительному условию, состоящему в том, что пользовательское устройство D230 получило информацию о первичном псевдониме  , присвоенном PIM D220. Поскольку набор личных параметров ∂ и H

1 является здесь личным, и первая хэш-функция H

1 является необратимой, неавторизованные пользователи не могут восстановить первичный псевдоним

, присвоенном PIM D220. Поскольку набор личных параметров ∂ и H

1 является здесь личным, и первая хэш-функция H

1 является необратимой, неавторизованные пользователи не могут восстановить первичный псевдоним  на основании подпсевдонима и набора открытых параметров, не зная ∂ и H

1. Таким образом, результат аутентификации, полученный путем обмена доказательствами без передачи информации на этапах S373~S379, надежен и безопасен.

на основании подпсевдонима и набора открытых параметров, не зная ∂ и H

1. Таким образом, результат аутентификации, полученный путем обмена доказательствами без передачи информации на этапах S373~S379, надежен и безопасен.

Согласно фиг.2, процесс аутентификации осуществляется между медицинской системой D210 и пользовательским устройством D230. PIM D220 не участвует в аутентификации и лишь предоставляет набор открытых параметров медицинской системе D210. Вне зависимости от того, находится ли медицинская система D210 в регионе PIM, подтверждение подлинности подпсевдонима, полученного пользователем, можно, таким образом, аутентифицировать при условии, что медицинская система D210 может получить набор открытых параметров, опубликованный PIM D220, например, в сети. Согласно варианту осуществления, показанному на фиг.3, медицинская система D210 больницы может, таким образом, выступать в качестве стороннего устройства в любом регионе независимо от PIM. Соответственно, способ генерации и аутентификации псевдонима, показанный на фиг.2, позволяет пользователю безопасно пользоваться межрегиональной службой псевдонимов.

Хотя подпсевдоним, обеспеченный пользовательским устройством D230, аутентифицируется медицинской системой D210 согласно варианту осуществления, показанному на фиг.2, изобретение не ограничивается этим случаем. Альтернативно, процесс аутентификации можно реализовать на PIM D220. В этом случае, пользовательское устройство D230 может посылать подпсевдоним P pseu=<Q A,Q B,c A> на PIM D220. Затем PIM D220 взаимодействует с пользовательским устройством D230 для аутентификации подпсевдонима. Поскольку PIM D220 знает все личные параметры, пользовательское устройство D230 может осуществлять аутентификацию, сообщая свой первичный псевдоним менеджеру D220 персональной идентификации (PIM). Альтернативно, аутентификация может осуществляться путем обмена доказательствами без передачи информации между PIM D220 и пользовательским устройством D220.

Отслеживание идентификатора пользователя

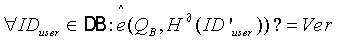

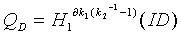

Согласно фиг.2, после того как подпсевдоним, обеспеченный пользовательским устройством D230, аутентифицирован как подлинный, как описано выше, пользователь может пользоваться различными медицинскими услугами в больнице под именем подпсевдонима. Однако, в ряде случаев, медицинская система D210 больницы может пожелать получить реальный идентификатор ID user пользователя (фаза S290).

Когда требуется реальный идентификатор пользователя, медицинская система D210 посылает подпсевдоним P

pseu=<Q

A,Q

B,c

A>, обеспеченный пользовательским устройством D230, на PIM D220 на этапе S291 согласно варианту осуществления, показанному на фиг.2. Затем, на этапе S293, PIM D220 вычисляет параметр Ver = ê(g

∂,Q

A)c

A запроса, соответствующий подпсевдониму, на основании принятого подпсевдонима P

pseu = <Q

A,Q

B,c

A> и g∂ в набор открытых параметров. Затем, на этапе S295, PIM D220 осуществляет поиск в базе данных, где хранится ID

user, с параметром Ver = ê(g

∂,Q

A)c

A запроса. Например, для каждого ID

user в базе данных, PIM D220 проверяет, существует ли ID'

user, удовлетворяющий нижеследующему уравнению  .

.

Если определено, что ID' user удовлетворяет вышеприведенному уравнению с параметром Ver запроса, результирующий ID user берется как реальный идентификатор пользователя, соответствующий подпсевдониму, отправленному с медицинской системы D210. Наконец, на этапе S297, PIM D220 возвращает результирующий ID' user медицинской системе D210 больницы. Медицинская система D210 может, таким образом, временно контактировать с пользователем на основании реального идентификатора пользователя, полученного от PIM D220, когда это необходимо.

В описанном выше процессе отслеживания, идентификатор ID user пользователя, соответствующий подпсевдониму, можно найти путем перебора идентификаторов пользователей в базе данных. Даже если PIM D220 не хранит первичный псевдоним, соответствующий идентификатору ID user пользователя, согласно вариантам осуществления изобретения соответствующий реальный идентификатор пользователя можно, таким образом, найти согласно подпсевдониму от медицинской системы D210. Этот механизм снижает рабочую нагрузку на PIM D220, одновременно снижая его стоимость. Конечно, способ отслеживания, отвечающий изобретению, не ограничивается этим случаем, и для нахождения идентификатора пользователя можно использовать другие альтернативные способы.

Способ генерации и аутентификации псевдонима согласно варианту осуществления изобретения был подробно описан выше со ссылкой на фиг.2. Каждый этап на логической блок-схеме, приведенной на фиг.2, можно реализовать в программном обеспечении, оборудовании или в их комбинации.

На фиг.4 показан пример, где три объекта обмениваются сообщениями, когда способ, представленный на фиг.2, реализован в оборудовании. Согласно фиг.4, PIM D220 предоставляет набор открытых параметров (сообщение M1) пользовательскому устройству D230 и медицинской системе D210 больницы и присваивает первичный псевдоним P prime (сообщение M3) пользователю в ответ на запрос (ID user) регистрации псевдонима (сообщение M2) от пользовательского устройства D230. Пользовательское устройство D230 может самостоятельно генерировать подпсевдоним P pseu на основании присвоенного первичного псевдонима P prime и посылать медицинской системе D210 подпсевдоним P pseu и идентификатор ID server PIM D220 (сообщение M4) в качестве запроса регистрации больницы. На основании принятого подпсевдонима P pseu и набора открытых параметров, полученного от PIM D220, идентифицированного посредством ID server, медицинская система D210 может аутентифицировать подтверждение подлинности подпсевдонима P pseu, передавая сообщение запроса (сообщение M5) на пользовательское устройство 30 и принимая ответное сообщение (сообщение M6) от пользовательского устройства D230. Медицинская система D210 также может передавать на PIM D220 запрашивающий запрос (сообщение M7), содержащий подпсевдоним P pseu, для получения от PIM D220 реального идентификатора ID' user пользователя, соответствующего подпсевдониму (сообщение M8). Сообщения, показанные на фиг.4, являются всего лишь иллюстративными, тогда как изобретение допускает различные изменения и не ограничено в этом отношении.

На фиг.5-7 показаны блок-схемы каждого из трех объектов, изображенных на фиг.4. Специалисту в данной области техники очевидно, что каждый блок в блок-схемах на фиг.5-7, при желании, можно объединить с другими или можно разделить на более мелкие блоки в соответствии с их функциями. Таким образом, аппаратная структура, показанная на фиг.5-7, приведена в порядке примера, но не ограничения.

На фиг.5 показана блок-схема PIM D220. Согласно фиг.5, PIM D210 содержит блок 510 приема, блок 520 генерации, блок 530 определения, блок 540 передачи, запоминающее устройство 550, блок 560 поиска и блок 570 вычисления.

Согласно фиг.5, блок 530 определения может определять набор открытых параметров {g,g ∂,G 1,G 2,ê,H 2,p} и набор открытых параметров, используемые для генерации и аутентификации псевдонима. Набор открытых параметров можно передавать через блок 540 передачи на любое другое устройство, например пользовательское устройство D230 или медицинскую систему D210 больницы в любом регионе.

С одной стороны, блок 510 приема, показанный на фиг.5, принимает ID

user (сообщение M2) от пользовательского устройства D230. Принятый ID

user сохраняется в базе данных запоминающего устройства 550 для запроса из больницы. В то же время, принятый ID

user поступает на блок 520 генерации. На основании введенного ID

user и набора личных параметров ∂ и определенного блоком 530 определения, блок 520 генерации может генерировать первичный псевдоним  , соответствующий ID

user. Первичный псевдоним P

prime (сообщение M3), сгенерированный блоком 520 генерации, можно посылать на пользовательское устройство D230 через блок 540 передачи.

, соответствующий ID

user. Первичный псевдоним P

prime (сообщение M3), сгенерированный блоком 520 генерации, можно посылать на пользовательское устройство D230 через блок 540 передачи.

С другой стороны, блок 510 приема принимает подпсевдоним P

pseu (сообщение M7) от медицинской системы D210 больницы. Согласно фиг.5, принятый подпсевдоним P

pseu поступает на блок 570 вычисления для вычисления параметра Ver = ê(g

∂,Q

A)cA запроса. Блок 570 вычисления выводит вычисленный параметр Ver запроса на блок 560 поиска. На основании введенного параметра Ver запроса, блок 560 поиска может осуществлять поиск в базе данных запоминающего устройства 550 на предмет ID'

user, с условием  . Если его можно найти, блок 560 поиска может послать найденный ID'

user медицинской системе D210 через блок 540 передачи в качестве идентификатора пользователя, соответствующего подпсевдониму P

pseu (сообщение M8).

. Если его можно найти, блок 560 поиска может послать найденный ID'

user медицинской системе D210 через блок 540 передачи в качестве идентификатора пользователя, соответствующего подпсевдониму P

pseu (сообщение M8).

На фиг.6 показана блок-схема пользовательского устройства D230 согласно варианту осуществления изобретения. Согласно фиг.6, пользовательское устройство D230 содержит блок 610 приема, запоминающее устройство 620, блок 630 генерации, включающий в себя блок 632 выбора и блок 636 вычисления, блок 640 передачи и блок 650 аутентификации, включающий в себя блок 652 получения сеансового ключа, блок 654 дешифрования и блок 656 шифрования.

С одной стороны, блок 640 передачи, показанный на фиг.6, посылает реальный идентификатор ID

user пользователя, заранее сохраненный в запоминающем устройстве 620, в качестве запроса регистрации (сообщения M2) на PIM D220. Затем блок 610 приема принимает от PIM D220 ответ регистрации, т.е. первичный псевдоним  (сообщение M3). В то же время, блок 610 приема также принимает набор открытых параметров {g,g

∂,G

1,G

2,ê,H

2,p} (сообщение M1) от PIM D220. Принятые набор открытых параметров и первичный псевдоним P

prime сохраняются в запоминающем устройстве 620 для использования при генерации подпсевдонима. В блоке 630 генерации, блок 632 выбора выбирает два случайных числа k

1 и k

2 на основании сохраненного набора открытых параметров k

1,k

2

(сообщение M3). В то же время, блок 610 приема также принимает набор открытых параметров {g,g

∂,G

1,G

2,ê,H

2,p} (сообщение M1) от PIM D220. Принятые набор открытых параметров и первичный псевдоним P

prime сохраняются в запоминающем устройстве 620 для использования при генерации подпсевдонима. В блоке 630 генерации, блок 632 выбора выбирает два случайных числа k

1 и k

2 на основании сохраненного набора открытых параметров k

1,k

2

Z

p и посылает их на блок 636 вычисления. Блок 636 вычисления может самостоятельно генерировать подпсевдоним P

pseu = <Q

A,Q

B,c

A> на основании k

1 и k

2, набора открытых параметров и первичного псевдонима P

prime, хранящихся в запоминающем устройстве. Сгенерированный подпсевдоним P

pseu = <Q

A,Q

B,c

A> и идентификатор ID

server PIM D220 (сообщение M4) можно передавать в медицинскую систему D210 через блок 640 передачи, для использования в больнице.

Z

p и посылает их на блок 636 вычисления. Блок 636 вычисления может самостоятельно генерировать подпсевдоним P

pseu = <Q

A,Q

B,c

A> на основании k

1 и k

2, набора открытых параметров и первичного псевдонима P

prime, хранящихся в запоминающем устройстве. Сгенерированный подпсевдоним P

pseu = <Q

A,Q

B,c

A> и идентификатор ID

server PIM D220 (сообщение M4) можно передавать в медицинскую систему D210 через блок 640 передачи, для использования в больнице.

С другой стороны, после того как блок 640 передачи посылает подпсевдоним P

pseu = <Q

A,Q

B,c

A> в медицинскую систему D210, медицинская система D210 может аутентифицировать подтверждение подлинности подпсевдонима. Например, блок 610 приема на фиг.6 принимает сообщение  запроса для аутентификации (сообщение M5) от медицинской системы D210. Принятое сообщение запроса поступает на блок 652 получения сеансового ключа в блоке 650 аутентификации. Блок 652 получения сеансового ключа вычисляет сеансовый ключ K*

ses на основании набора открытых параметров и первичного псевдонима, хранящихся в запоминающем устройстве 620, согласно нижеследующему уравнению:

запроса для аутентификации (сообщение M5) от медицинской системы D210. Принятое сообщение запроса поступает на блок 652 получения сеансового ключа в блоке 650 аутентификации. Блок 652 получения сеансового ключа вычисляет сеансовый ключ K*

ses на основании набора открытых параметров и первичного псевдонима, хранящихся в запоминающем устройстве 620, согласно нижеследующему уравнению:

Вычисленный сеансовый ключ K* ses поступает на блок 654 дешифрования. Блок 654 дешифрования дешифрует зашифрованный контент Enc(K ses,N a) в сообщении запроса вычисленным сеансовым ключом K* ses для получения дешифрованного контента N a*. Дешифрованный контент N a * поступает на блок 656 шифрования. Блок 656 шифрования выбирает контент N b ответа, соответствующий дешифрованному контенту N a*, согласно заранее определенному правилу, и шифрует контент N b ответа вычисленным сеансовым ключом K* ses для получения ответного сообщения Enc(K* ses,N b). Ответное сообщение Enc(K* ses,N b) (сообщение M6) можно передавать через блок 640 передачи в медицинскую систему D210 для аутентификации. При этом блок аутентификации можно реализовать различными средствами, не ограничиваясь конфигурацией, показанной на фиг.6.

На фиг.7 показана конфигурация медицинской системы D210 согласно варианту осуществления изобретения. Согласно фиг.7, медицинская система D210 содержит блок 710 приема, запоминающее устройство 730, блок 740 аутентификации и блок 750 передачи. Блок 740 аутентификации содержит блок 741 выбора, блок 743 генерации сообщения запроса, блок 745 дешифрования и блок 747 определения.

Согласно фиг.7, блок 710 приема принимает подпсевдоним P pseu и идентификатор ID server для идентификации PIM D220, с помощью которого регистрируется пользователь. Согласно фиг.7, блок 710 приема принимает подпсевдоним P pseu и идентификатор ID server для идентификации PIM D220, с помощью которого регистрируется пользователь (сообщение M4), от пользовательского устройства D230. Блок получения (не показан) получает набор открытых параметров {g,g ∂,G 1,G 2,ê,H 2,p} (сообщение M1), опубликованное соответствующим PIM D220 через блок 710 приема, на основании принятого ID server. Принятые P pseu и набор открытых параметров сохраняются в запоминающем устройстве 730 и направляются на блок 740 аутентификации в одно и то же время, чтобы подтверждение подлинности P pseu можно было аутентифицировать на блоке 740 аутентификации. Блок аутентификации, показанный на фиг.7, можно реализовать различными способами. На фиг.7 показан только один из этих способов.

В частности, блок 741 выбора в блоке 740 аутентификации выбирает случайное число t

Z

p, исходный сеансовый ключ K

ses и контент N

a запроса для генерации сообщения запроса. Исходный сеансовый ключ K

ses используется для шифрования контента N

a запроса для получения зашифрованного контента Enc(K

ses,N

a). На основании выбранного параметра, выбранного блоком 741 выбора, подпсевдонима и набора открытых параметров, блок 743 генерации сообщения запроса генерирует сообщение

Z

p, исходный сеансовый ключ K

ses и контент N

a запроса для генерации сообщения запроса. Исходный сеансовый ключ K

ses используется для шифрования контента N

a запроса для получения зашифрованного контента Enc(K

ses,N

a). На основании выбранного параметра, выбранного блоком 741 выбора, подпсевдонима и набора открытых параметров, блок 743 генерации сообщения запроса генерирует сообщение  запроса и посылает сообщение запроса (сообщение M5) на пользовательское устройство D230 через блок 750 передачи. Затем, приняв ответное сообщение Enc(K*

ses,N

b) (сообщение M6) от пользовательского устройства D230, блок 710 приема посылает ответное сообщение на блок 740 аутентификации. Блок 745 дешифрования в блоке 740 аутентификации дешифрует ответное сообщение Enc(K*

ses,N

b) исходным сеансовым ключом K

ses. Блок 747 определения определяет, соблюдается ли заранее определенное правило между дешифрованным контентом N

b

* ответа и контентом N

a запроса, и определяет, что подпсевдоним P

pseu аутентифицирован как подлинный при соблюдении заранее определенного правила.

запроса и посылает сообщение запроса (сообщение M5) на пользовательское устройство D230 через блок 750 передачи. Затем, приняв ответное сообщение Enc(K*

ses,N

b) (сообщение M6) от пользовательского устройства D230, блок 710 приема посылает ответное сообщение на блок 740 аутентификации. Блок 745 дешифрования в блоке 740 аутентификации дешифрует ответное сообщение Enc(K*

ses,N

b) исходным сеансовым ключом K

ses. Блок 747 определения определяет, соблюдается ли заранее определенное правило между дешифрованным контентом N

b

* ответа и контентом N

a запроса, и определяет, что подпсевдоним P

pseu аутентифицирован как подлинный при соблюдении заранее определенного правила.

Конкретные варианты осуществления изобретения описаны выше со ссылкой на фиг.1-7. В этих вариантах осуществления пользовательское устройство может безопасно генерировать, по меньшей мере, один подпсевдоним на основании первичного псевдонима от PIM D220 при всяком посещении больницы. Таким образом, согласно вариантам осуществления изобретения PIM D220 не требуется часто генерировать псевдонимы для пользователя, и рабочая нагрузка на PIM снижается.

Кроме того, согласно вышеописанным вариантам осуществления медицинская система D210 больницы может аутентифицировать подпсевдоним, сгенерированный пользователем, путем взаимодействия с пользовательским устройством D230 на основании набора открытых параметров, полученного от PIM D220. Таким образом, подпсевдоним, сгенерированный пользователем, можно использовать в больницах в разных регионах и, таким образом, можно реализовать межрегиональную службу псевдонимов.

Дополнительно, согласно вышеописанным вариантам осуществления PIM D220 может находить соответствующий идентификатор пользователя, перебирая ID user, хранящиеся в базе данных, для соответствующего идентификатора пользователя на основании подпсевдонима, обеспеченного медицинской системой D210. Таким образом, PIM D220 не требуется сохранять первичный псевдоним для каждого пользователя, что дополнительно снижает требования к базе данных для PIM D220 и, таким образом, уменьшает его стоимость.

Конкретные варианты осуществления изобретения описаны выше со ссылкой на прилагаемые чертежи. Заметим, что вышеописанные варианты осуществления приведены для иллюстрации, а не для ограничения изобретения. Специалист в данной области техники может предложить различные усовершенствования и модификации изобретения в отношении устройства и способа, не выходя за рамки сущности изобретения, объем которого определен формулой изобретения. Кроме того, никакое условное обозначение в формуле изобретения не призвано ограничивать формулу изобретения.

Изобретение относится к области защиты информации пользователя от несанкционированного доступа с помощью псевдонима и может использоваться в электронных медицинских системах. Достигаемый технический результат - повышение защищенности информации электронных систем. Способ и устройство для генерации и аутентификации псевдонима предназначены для защиты информации пользователя от несанкционированного доступа. Способ содержит этапы, на которых: определяют набор открытых параметров и набор личных параметров, принимают идентификатор ID

user

пользователя от пользовательского устройства, генерируют первичный псевдоним на основании определенного набора личных параметров и ID

user , передают первичный псевдоним P

prime и набор открытых параметров на пользовательское устройство. Менеджер персональной идентификации (PIM) содержит блок определения набора открытых параметров и набора личных параметров, блок приема идентификатора ID

user пользователя, блок генерации первичного псевдонима, блок передачи первичного псевдонима на пользовательское устройство. 6 н. и 20 з.п. ф-лы, 7 ил.

1. Способ управления персональной идентификацией, содержащий этапы, на которых

определяют набор открытых параметров и набор личных параметров, причем набор открытых параметров представляет собой {g,g

∂,G

1,G

2,ê,H

2,p},

где

G

1 и G

2 - две выбранные группы порядка q по модулю p, где q - простое число,

ê - билинейное отображение и ê:G

1×G

1→G

2,

g - случайный генератор, выбранный из группы G

1;

H

2 - необратимая хэш-функция и H

2:G

2→{0,1}*, и

H

1:{0,1}*→G

1,

принимают идентификатор ID

user пользователя от пользовательского устройства,

генерируют первичный псевдоним  на основании определенного набора личных параметров и ID

user, где H

1 - необратимая хэш-функция, ∂ - случайное число, выбранное из области Z

p, и p - выбранное простое число, и

на основании определенного набора личных параметров и ID

user, где H

1 - необратимая хэш-функция, ∂ - случайное число, выбранное из области Z

p, и p - выбранное простое число, и

передают первичный псевдоним P

prime и набор открытых параметров на пользовательское устройство.

2. Способ по п.1, дополнительно содержащий этапы, на которых:

принимают подпсевдоним P

pseu = <Q

A,Q

B,c

A> от стороннего устройства, где

,

,

, и

, и  , где

, где  ,

,  , и

, и  ,

,

k

1 и k

2 - случайные числа, выбранные из области Z

p на основании набора открытых параметров,

вычисляют параметр Ver = ê(g

∂,Q

A)c

A запроса на основании подпсевдонима P

pseu и набора открытых параметров,

ищут идентификатор ID'

user пользователя среди сохраненных идентификаторов пользователей на основании параметра Ver запроса, при условии, что ê(Q

B,H

∂(ID'

user)) = Ver, и

передают ID'

user на стороннее устройство в качестве идентификатора пользователя, соответствующего P

pseu.

3. Способ по п.1, дополнительно содержащий этапы, на которых

принимают запрос получения от стороннего устройства, и

передают набор открытых параметров на стороннее устройство в ответ на запрос получения.

4. Способ по п.1, дополнительно содержащий этапы, на которых

принимают подпсевдоним P

pseu от пользовательского устройства, и

аутентифицируют подтверждение подлинности подпсевдонима P

pseu путем взаимодействия с пользовательским устройством.

5. Способ управления персональной идентификацией на пользовательском устройстве, при этом способ содержит этапы, на которых

передают идентификатор ID

user пользователя менеджеру персональной идентификации (PIM),

принимают от PIM набор открытых параметров и первичный псевдоним P

prime, соответствующий ID

user, причем набор открытых параметров представляет собой {g,g

∂,G

1,G

2,ê,H

2,p},

где

p - простое число, и ∂ - случайное число, выбранное из области Z

p,

G

1 и G

2 - две выбранные группы порядка q по модулю p, где q - простое число,

ê - билинейное отображение и ê:G

1×G

1→G

2,

g - случайный генератор, выбранный из группы G

1;

H

2 - необратимая хэш-функция и H

2:G

2→{0,1}*,

и первичный псевдоним представляет собой  ,

,

где H

1 - необратимая хэш-функция, и H

1:G

1→{0,1}*, и

выбирают, по меньшей мере, два случайных параметра, и генерируют подпсевдоним P

pseu на основании, по меньшей мере, двух случайных параметров, набора открытых параметров и первичного псевдонима P

prime.

6. Способ по п.5,

в котором на этапе генерации подпсевдонима P

pseu

выбирают два случайных числа k

1 и k

2 из области Z

p на основании набора открытых параметров,

вычисляют, на основании выбранных случайных чисел k

1 и k

2, набора открытых параметров и первичного псевдонима P

prime, параметры

,

,

,

,

, где

, где  ,

,  , и

, и  , и

, и

генерируют подпсевдоним P

pseu = <Q

A,Q

B,c

A> на основании вычисленных параметров.

7. Способ по п.6, дополнительно содержащий этапы, на которых

передают стороннему устройству подпсевдоним P

pseu и идентификатор ID

server для идентификации PIM, и

аутентифицируют подтверждение подлинности подпсевдонима P

pseu путем взаимодействия со сторонним устройством как аутентификатором.

8. Способ по п.6, дополнительно содержащий этапы, на которых

передают подпсевдоним P

pseu на PIM, и

аутентифицируют подтверждение подлинности подпсевдонима P

pseu путем взаимодействия с PIM как аутентификатором.

9. Способ по п.7 или 8, в котором на этапе аутентификации

аутентифицируют подтверждение подлинности подпсевдонима P

pseu путем обмена доказательствами без передачи информации с аутентификатором.

10. Способ по п.9, в котором на этапе обмена доказательствами без передачи информации с аутентификатором

принимают сообщение запроса от аутентификатора, причем сообщение запроса генерируется в соответствии с набором открытых параметров и подпсевдонимом P

pseu и выражается как  ,

,

где t - случайное число, выбранное аутентификатором из Z

p,

O

B = ê(g

∂,Q

A),

K

ses - исходный сеансовый ключ, выбранный аутентификатором,

N

a - контент запроса, произвольно выбранный аутентификатором, и

Enc(K

ses,N

a) - зашифрованный контент, полученный шифрованием контента N

a запроса исходным сеансовым ключом K

ses,

вычисляют сеансовый ключ K*

ses согласно  на основании сообщения запроса и первичного псевдонима P

prime,

на основании сообщения запроса и первичного псевдонима P

prime,

дешифруют зашифрованный контент Enc(K

ses,N

a) с помощью сеансового ключа K*

ses для получения дешифрованного контента N

a*,

выбирают контент N

b ответа, соответствующий дешифрованному контенту N

a*, согласно заранее определенному правилу, и шифруют контент N

b ответа с помощью сеансового ключа K*

ses для получения ответного сообщения Enc(K*

ses,N

b), и

передают ответное сообщение Enc(K*

ses,N

b) на аутентификатор.

11. Способ аутентификации псевдонима на стороннем устройстве, при этом способ содержит этапы, на которых

принимают от пользовательского устройства подпсевдоним P

pseu и идентификатор ID

server для идентификации менеджера персональной идентификации (PIM),

получают от PIM набор открытых параметров на основании идентификатора ID

server, причем набор открытых параметров представляет собой {g,g

∂,G

1,G

2,ê,H

2,p},

где p - простое число, и ∂ - случайное число, выбранное из области Z

p,

G

1 и G

2 - две группы порядка q по модулю p, где q - простое число,

ê - билинейное отображение, и ê:G

1×G

1→G

2,

g - случайный генератор в группе G

1,

H

2 - необратимая хэш-функция, и H

2:G

2→{0,1}*, и

аутентифицируют подтверждение подлинности подпсевдонима P

pseu путем взаимодействия с пользовательским устройством на основании набора открытых параметров.

12. Способ по п.11, в котором на этапе аутентификации

аутентифицируют подтверждение подлинности подпсевдонима P

pseu путем обмена доказательствами без передачи информации с пользовательским устройством.

13. Способ по п.12, в котором на этапе обмена доказательствами без передачи информации

выбирают случайное число t из области Z

p,

выбирают исходный сеансовый ключ K

ses и контент N

a запроса, и шифруют контент N

a запроса исходным сеансовым ключом K

ses для получения зашифрованного контента Enc(K

ses,N

a),

генерируют сообщение  запроса на основании случайного числа t, набора открытых параметров, подпсевдонима P

pseu и зашифрованного контента Enc(K

ses,N

a), где O

B = ê(g

∂,Q

A), где

запроса на основании случайного числа t, набора открытых параметров, подпсевдонима P

pseu и зашифрованного контента Enc(K

ses,N

a), где O

B = ê(g

∂,Q

A), где

,

,

, и

, и

, где

, где  ,

,  , и

, и  ,

,

k

1 и k

2 - случайные числа, выбранные из области Z

p на основании набора открытых параметров,

передают сообщение запроса на пользовательское устройство,

принимают ответное сообщение Enc(K*

ses,N

b) от пользовательского устройства, где K*

ses - сеансовый ключ, вычисленный пользовательским устройством из сообщения запроса, и N

b - контент ответа, выбранный пользовательским устройством согласно заранее определенному правилу на основании контента запроса, дешифрованного из Enc(K

ses,N

a),

дешифруют ответное сообщение исходным сеансовым ключом K

ses, и

определяют, соблюдается ли заранее определенное правило между дешифрованным контентом N

b

* ответа и контентом N

a запроса для аутентификации подтверждения подлинности подпсевдонима P

pseu.

14. Способ по п.11, в котором

передают подпсевдоним P

pseu на PIM, и

принимают идентификатор ID'user пользователя от PIM в качестве идентификатора ID

user пользователя, соответствующего подпсевдониму P

pseu.

15. Менеджер персональной идентификации (PIM), содержащий

блок определения, приспособленный определять набор открытых параметров и набор личных параметров, причем набор открытых параметров представляет собой {g,g

∂,G

1,G

2,ê,H

2,p},

где p - простое число, и ∂ - случайное число, выбранное из области Z

p,

G

1 и G

2 - две группы порядка q по модулю p, где q - простое число,

ê - билинейное отображение, и ê:G

1×G

1→G

2,

g - случайный генератор в группе G

1, и

H

2 - необратимая хэш-функция, и H

2:G

2→{0,1}*,

и первичный псевдоним  , где H

1 - необратимая хэш-функция, и H

1:G

1→{0,1}*,

, где H

1 - необратимая хэш-функция, и H

1:G

1→{0,1}*,

блок приема, приспособленный принимать идентификатор ID

user пользователя,

блок генерации, приспособленный генерировать первичный псевдоним  на основании набора личных параметров и ID

user, где H

1 - необратимая хэш-функция, ∂ - случайное число, выбранное из области Z

p, и p - выбранное простое число, и

на основании набора личных параметров и ID

user, где H

1 - необратимая хэш-функция, ∂ - случайное число, выбранное из области Z

p, и p - выбранное простое число, и

блок передачи, приспособленный передавать первичный псевдоним P

prime на пользовательское устройство.

16. Менеджер персональной идентификации по п.15, в котором блок приема дополнительно приспособлен принимать подпсевдоним P

pseu = <Q

A,Q

B,c

A> от стороннего устройства,

причем PIM дополнительно содержит

блок вычисления, приспособленный вычислять параметр Ver = ê(g

∂,Q

A)c

A запроса на основании подпсевдонима P

pseu и набора открытых параметров, и

блок поиска, приспособленный искать идентификатор ID'

user пользователя в запоминающем устройстве, где хранится ID

user, на основании параметра запроса, при условии, что ê(Q

B,H

∂(ID'

user)) = Ver,

и блок передачи дополнительно приспособлен передавать ID'

user в качестве идентификатора пользователя, соответствующего подпсевдониму P

pseu, на стороннее устройство, где

,

,

, и

, и

, где

, где  ,

,  , и

, и  ,

,

k

1 и k

2 - случайные числа, выбранные из области Z

p на основании набора открытых параметров.

17. Пользовательское устройство, содержащее

блок передачи, приспособленный передавать идентификатор ID

user пользователя менеджеру персональной идентификации (PIM),

блок приема, приспособленный принимать набор открытых параметров и первичный псевдоним P

prime, соответствующий ID

user, от PIM, причем набор открытых параметров представляет собой {g,g

∂,G

1,G

2,ê,H

2,p},

где p - простое число, и ∂ - случайное число, выбранное из области Z

p,

G

1 и G

2 - две группы порядка q по модулю p, где q - простое число,

ê - билинейное отображение, и ê:G

1×G

1→G

2,

g - случайный генератор в группе G

1, и

H

2 - необратимая хэш-функция, и H

2:G

2→{0,1}*,

и первичный псевдоним  ,

,

где H

1 - необратимая хэш-функция, и H

1:G

1→{0,1}*, и

блок генерации, приспособленный выбирать, по меньшей мере, два случайных параметра и генерировать подпсевдоним P

pseu на основании, по меньшей мере, двух случайных параметров, открытых параметров и первичного псевдонима P

prime.

18. Пользовательское устройство по п.17, в котором блок генерации содержит

блок выбора, приспособленный выбирать два случайных числа k

1 и k

2 из области Z

p, и

блок вычисления, приспособленный вычислять подпсевдоним P

pseu = <Q

A,Q

B,c

A> на основании выбранных случайных чисел k

1 и k

2, набора открытых параметров и первичного псевдонима P

prime, где

,

,

, и

, и

, где

, где  ,

,  , и

, и  .

.

19. Пользовательское устройство по п.18, в котором

блок передачи дополнительно приспособлен передавать подпсевдоним P

pseu и идентификатор ID

server для идентификации PIM на стороннее устройство,

причем пользовательское устройство дополнительно содержит блок аутентификации, приспособленный аутентифицировать подпсевдоним P

pseu путем взаимодействия со сторонним устройством через блок передачи и блок приема.

20. Пользовательское устройство по п.19, в котором блок аутентификации приспособлен аутентифицировать подтверждение подлинности подпсевдонима P pseu путем обмена доказательствами без передачи информации с третьей стороной.

21. Пользовательское устройство по п.20, в котором блок аутентификации приспособлен принимать сообщение запроса от стороннего устройства через блок приема, причем сообщение запроса генерируется в соответствии с набором открытых параметров и подпсевдонимом P

pseu и выражается как  ,

,

где t - случайное число в области Z

p, т.е. t

Z

p,

Z

p,

O

B = ê(g

∂,Q

A),

K

ses - исходный сеансовый ключ, выбранный сторонним устройством,

N

a - контент запроса, произвольно выбранный сторонним устройством, и

Enc(K

ses,N

a) - зашифрованный контент, полученный шифрованием контента N

a запроса исходным сеансовым ключом K

ses,

причем блок аутентификации содержит

блок получения сеансового ключа, приспособленный вычислять сеансовый ключ K*

ses согласно уравнению  на основании принятого сообщения запроса,

на основании принятого сообщения запроса,

блок дешифрования, приспособленный дешифровать зашифрованный контент Enc(K

ses,N

a) с помощью сеансового ключа K*

ses для получения дешифрованного контента N

a*, и

блок шифрования, приспособленный выбирать контент N

b ответа, соответствующий дешифрованному контенту N

a*, согласно заранее определенному правилу и шифровать выбранный контент N

b ответа с помощью сеансового ключа K*

ses для получения ответного сообщения Enc(K*

ses,N

b),

причем блок передачи дополнительно приспособлен передавать ответное сообщение Enc(K*

ses,N

b) на стороннее устройство.

22. Стороннее устройство, у которого пользователь запрашивает обслуживание, при этом стороннее устройство содержит

блок приема, приспособленный принимать от пользовательского устройства подпсевдоним P

pseu и идентификатор ID

server для идентификации менеджера персональной идентификации (PIM),

блок передачи, приспособленный передавать информацию на пользовательское устройство,

блок получения, приспособленный получать набор открытых параметров от PIM на основании идентификатора ID

server, причем набор открытых параметров представляет собой {g,g

∂,G

1,G

2,ê,H

2,p},

где p - простое число, и ∂ - случайное число, выбранное из области Z

p,

G

1 и G

2 - две группы порядка q по модулю p, где q - простое число,

ê - билинейное отображение, и ê:G

1×G

1→G

2,

g - случайный генератор в группе G

1, и

H

2 - необратимая хэш-функция, и H

2:G

2→{0,1}*, и

блок аутентификации, приспособленный аутентифицировать подтверждение подлинности подпсевдонима P

pseu путем взаимодействия с пользовательским устройством через блок передачи и блок приема на основании набора открытых параметров.

23. Стороннее устройство по п.22, в котором блок аутентификации приспособлен аутентифицировать подтверждение подлинности подпсевдонима P pseu путем обмена доказательствами без передачи информации с пользовательским устройством.

24. Стороннее устройство по п.23, в котором блок аутентификации содержит

блок выбора, приспособленный выбирать случайное число t из области Z

p, выбирать исходный сеансовый ключ K

ses и контент N

a запроса и шифровать контент N

a запроса исходным сеансовым ключом K

ses для получения зашифрованного контента Enc(K

ses,N

a),

блок генерации сообщения запроса, приспособленный генерировать сообщение  запроса на основании случайного числа t, набора открытых параметров, подпсевдонима P

pseu и зашифрованного контента Enc(K

ses,N

a), где O

B = ê(g

∂,Q

A), и передавать сообщение запроса на пользовательское устройство через блок передачи,

запроса на основании случайного числа t, набора открытых параметров, подпсевдонима P

pseu и зашифрованного контента Enc(K

ses,N

a), где O

B = ê(g

∂,Q

A), и передавать сообщение запроса на пользовательское устройство через блок передачи,

блок дешифрования, приспособленный дешифровать ответное сообщение Enc(K*

ses,N

b), принятое от пользовательского устройства через блок приема, исходным сеансовым ключом K

ses, где K*

ses - сеансовый ключ, вычисленный пользовательским устройством из сообщения запроса, и N

b - контент ответа, выбранный пользовательским устройством согласно заранее определенному правилу на основании контента запроса, дешифрованного из Enc(K

ses,N

a), и

блок определения, приспособленный определять, соблюдается ли заранее определенное правило между дешифрованным контентом N

b

* ответа и контентом N

a запроса, и аутентифицировать подпсевдоним P

pseu как подлинный при соблюдении заранее определенного правила.

25. Стороннее устройство по п.24, в котором

блок передачи дополнительно приспособлен передавать подпсевдоним P

pseu на PIM, и

блок приема дополнительно приспособлен принимать идентификатор пользователя, соответствующий подпсевдониму P

pseu, от PIM.

26. Стороннее устройство по п.22, в котором сторонним устройством является медицинская система в больнице.

| US 20070143608 A1, 21.06.2007 | |||

| Кремневая зажигалка | 1926 |

|

SU7103A1 |

| АУТЕНТИФИКАЦИЯ В СИСТЕМЕ СВЯЗИ | 2003 |

|

RU2326429C2 |

| СИСТЕМА ИНФОРМАЦИОННОГО ОБМЕНА | 1995 |

|

RU2148856C1 |

Авторы

Даты

2014-04-10—Публикация

2009-10-13—Подача