Область техники

Настоящее изобретение относится, в целом, к системам управления технологическим процессом и автоматизации подстанций, и, более конкретно, к наблюдению за аспектами безопасности во время конфигурирования и параметризации отдельных устройств в таких системах.

Уровень техники

Системы управления технологическим процессом (PC (Process Control)) в целом, и, в частности, системы защиты электрической сети или автоматизации подстанций (SA (Substation Automation)) выполняют критически важные задачи. Если одна из составляющих таких систем даст сбой, надлежащая и безопасная работа конкретного технологического процесса или электрической подстанции может быть подвержена опасности. Примеры критически важных составляющих таких систем включают в себя так называемые интеллектуальные электронные устройства (IED) (Intelligent Electronic Devices), такие как защитные реле, выполняющие функции защиты на основе данных от датчиков и отдающие в ответ команды на отключение автоматического выключателя. Такие IED могут иметь как локальный доступ, так и дистанционный, и, в настоящее время, они соединены с другими устройствами системы защиты электрической сети посредством различных соединений связи, позволяя, в дополнение к локальному доступу, осуществлять дистанционный мониторинг, конфигурирование и параметризацию IED.

В то же время, использование средств связи, основанных на TCP/IP, или других средств глобальной связи, делает IED более открытыми и подверженными, умышленно или нет, неправильному конфигурированию и параметризации. В частности, сетевые атаки, создающие бреши в существующей защите на уровне IT, могут активировать настройки или конфигурации, являющиеся опасными для электрической сети и которые могут привести к мгновенному отключению некоторых линий или, в случае последовательных сбоев, к последующему задержанному отключению всей электрической сети. Для защиты критически важных IED от локальных или дистанционных атак было разработано несколько технологий.

Обычный подход, используемый для защиты конфигурации и установки параметров в IED, относится к правам доступа, и, в частности, к доступу на основе ролей (RBAC), в котором некоторая роль получает право делать некоторые изменения/модификации в конфигурации критически важных устройств. Роль имеет заранее определенные права доступа и связана с несколькими особыми пользователями. Такие особые пользователи должны идентифицировать себя в критически важном устройстве посредством пароля или некого другого сертификата безопасности перед получением возможности совершать действия в соответствии с ролью. Другой подход состоит в прямой привязке прав на модификацию настроек к пользователю, идентифицирующего себя посредством пароля или сертификата, который в дальнейшем будет называться ключом. Таким образом, когда права на модификацию ограничены небольшим кругом определенных пользователей, это позволяет, в какой-то степени, достичь защиты систем PC.

В ЕР 1940075 описан примерный протокол Управления Доступом на Основе Ролей (RBAC) для IED подстанции, в котором роль пользователя определяет базовые разрешения, включающие в себя, например, базовое разрешение "Конфигурация" для некоторых аспектов, присвоенных нескольким пользователям одного и того же IED. Кроме того, генерируют уникальные ключи защиты для пользователей и уникальный файл защиты для каждого IED. Запрошенное действие выполняется только после положительной сверки полученного от пользователя ключа с файлом защиты, что подтверждает разрешение на запрошенное действие в соответствии с базовыми разрешениями для роли пользователя.

Недостаток вышеописанных подходов состоит в том, что опасность может исходить от работников, знающих необходимые ключи, или из-за украденных или незаконно узнанных ключей. Люди в охраняемом периметре объекта и имеющие необходимые ключи могут тайно вмешаться в настройки конфигурации. В настоящее время решение этой проблемы состоит в том, что, например, украденные ключи или идентификаторы уволенных работников удаляют из системы настолько быстро, насколько возможно. Однако такой подход является достаточно сложным в случае распределенной системы и может потребовать некоторого продолжительного времени.

На данный момент также могут быть использованы другие подходы, позволяющие избежать ситуаций, описанных выше. Например, отдельные IED могут быть выполнены с "многоразовой проверкой" или по принципу "четыре глаза видят больше, чем два". В этом случае, соответствующее изменение конфигурации или установка параметров может быть принята, если она подтверждена двумя разными пользователями, что, в свою очередь, означает аутентификацию посредством разных ключей. Вероятность того, что оба ключа являются украденными, утерянными или принадлежат уволенным сотрудникам является минимальной. Соответственно, более медленная и менее сложная процедура управления ключами является достаточной.

В US 6189032 раскрыта система типа клиент-сервер, в которой сервер, при идентификации первого пользователя и приема запроса на обслуживание от первого пользователя, определяет, необходимо ли получение от другого пользователя согласования на обслуживание, и получает данное согласование отправкой запроса на согласование другому пользователю второго клиентского терминала.

В такой системе намерение по изменению конфигурации первым пользователем должно ожидать согласования со вторым пользователем. В некоторых случаях, задержка, связанная с ожиданием согласования со вторым пользователем, может составлять часы и даже дни. Для конфигураций, требующих незамедлительных изменений, это является существенным недостатком.

Сущность изобретения

Предметом настоящего изобретения является достоверная защищенная проверка и незамедлительный контроль необходимых изменений в конфигурации или установки параметров отдельного IED в системах управления технологическим процессом (PC) и автоматизации подстанций (SA).

Согласно одному аспекту настоящего изобретения, предложен способ проверки, осуществляемый во время обычной работы системы PC или SA, требуемых изменений в конфигурации критически важных IED в системе. IED получает, от клиента сервера, запрос на конфигурирование, установку параметров или изменения данных. При идентификации клиента сервера, или его роли, IED выполняет аутентификацию непосредственно на основе первого ключа стандартным способом. IED проверяет запрос на изменение конфигурации, и отклоняет его, когда не было получено согласование или подтверждение от подтверждающей стороны, или принимает и выполняет его в противном случае. IED аутентифицирует подтверждающую сторону перед приемом и сохраняет, в локальной памяти, проверку достоверности изменения конфигурации, обеспечиваемую подтверждающей стороной. Для этого в IED может быть использована проверка, осуществляемая соответствующим средством ввода или полной загрузкой предварительно используемых данных проверки в IED. Сохраненную проверку достоверности используют, при определенных обстоятельствах или для некоторых атрибутов, для проверки запроса, и намеченные изменения отклоняют или принимают в зависимости от результата проверки. Конкретные предусмотренные обстоятельства включают в себя одно или более изменение значения настроек или параметров; время, местоположение, идентификатор клиента или историю запросов; или информацию о статусе процесса и/или системы управлении технологическим процессом (PC) или системы автоматизации подстанции (SA), содержащей IED.

Предлагаемая проверка достоверности выходит за пределы обычной аутентификации клиента и его роли, и дополнительно ограничивает любые права, основанные на роли, в соответствии с проверкой достоверности, учитывающей, в целом, конкретные обстоятельства. Проверка подлинности дней или часов подтверждающей стороны, выполненная заранее, устраняет задержку, которая, в противном случае, будет происходить в случае ожидания при работе в оперативном режиме или работы в реальном масштабе времени. Кроме того, аутентификация подтверждающей стороны, являющаяся результатом проверки достоверности и хранящаяся в исполняемой форме в IED, устраняет необходимость повторной защиты соединения связи с дистанционной подтверждающей стороной.

Согласно предпочтительному варианту осуществления настоящего изобретения, проверка достоверности для оценки того, может ли быть принято изменение настроек в конфигурации, реализована как план обслуживания, способный подтвердить, что предусмотрены изменения в конфигурации или настройках IED, или как закодированный набор правил, составляющих этапы программы, или как экспертная система, проверяющая совместимость предлагаемых изменений с предыдущими и/или существующими настройками другого IED и/или электрической сети, где последние и/или существующие настройки были получены и сохранены экспертной системой автономным образом.

Согласно другому предпочтительному варианту осуществления настоящего изобретения, проверка достоверности содержит в себе, в целом, основную информацию о системе PC или SA, или управляемом процессе или подстанции. В этом случае, проверка достоверности основывается не только на фактическом статусе индивидуальных частей основного оборудования подстанции, являющихся взаимосвязанными, и, таким образом, выходит за пределы обычной проверки на техническую совместимость.

Согласно предпочтительному варианту осуществления настоящего изобретения, при проверке достоверности сверяют соответствие запроса с одним из вторичных критериев (или их комбинации): когда были приняты изменения настроек конфигурации, от кого были отправлены изменения настроек конфигурации, тип IED, кто является клиентом, какие были запрошены изменения, и не противоречат ли вносимые в конфигурацию изменения настроек предыдущей конфигурации.

Краткое описание чертежей

Соответствующие варианты осуществления, преимущества и возможное применение настоящего изобретения раскрыто в нижеследующем описании, которое сделано со ссылками на сопроводительные чертежи, на которых:

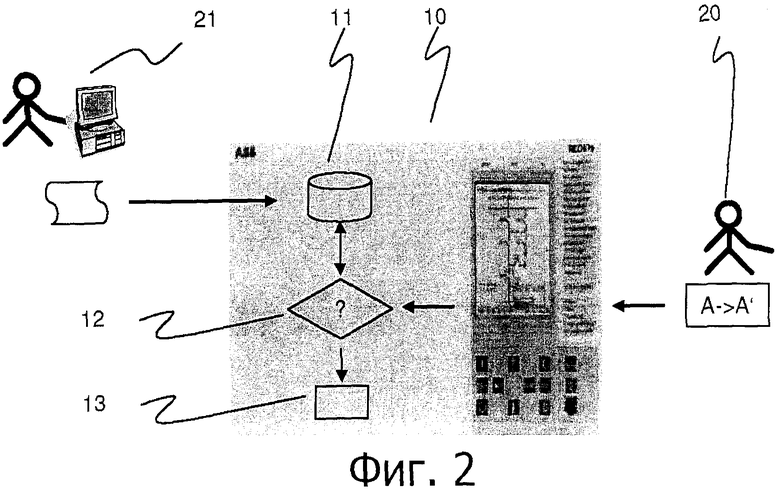

Фиг.1 является блок-схемой, иллюстрирующей способ проверки изменения конфигурации; и

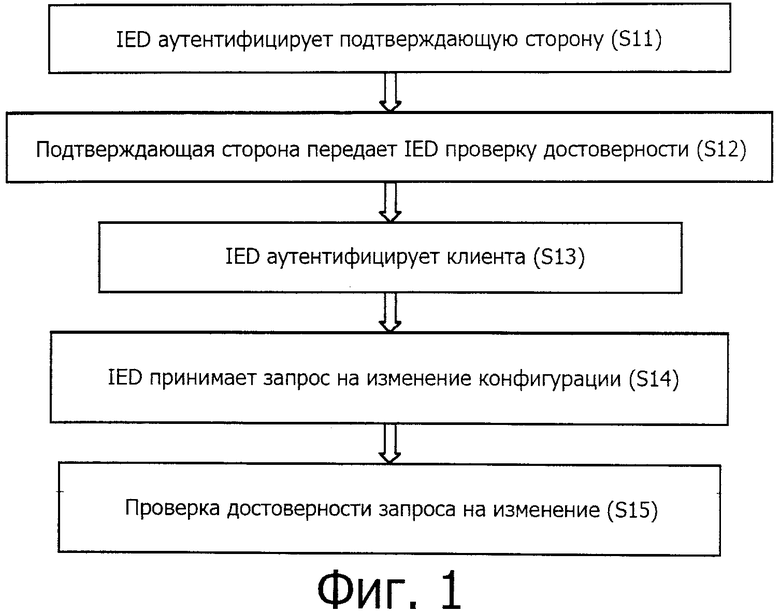

Фиг.2 является схемой IED, выполненного с возможностью осуществления проверки изменения конфигурации.

Предпочтительные варианты осуществления изобретения

Предлагаемый способ проверки конфигурации содержит предварительную самостоятельную аутентификацию подтверждающей стороны или второго источника в критически важном устройстве (IED), конфигурация которого будет впоследствии изменена. Перед принятием запроса на изменение конфигурации IED от клиента или первого источника, IED получает подтверждение от второго источника. Второй источник идентифицирует себя в IED посредством второго ключа (или электронной подписи), отличающегося от ключа первого источника.

На фиг.1 приведена блок-схема, подробно иллюстрирующая проверку достоверности. Этапы приведены в хронологическом порядке.

На этапе S11 подтверждающая сторона аутентифицирует себя в IED посредством второго ключа или электронной подписи. IED проверяет второй ключ и определяет подтверждающую сторону при успешной проверке ключа. Подтверждающей стороной может быть администратор или оператор системы управления технологическим процессом (PC) или системы автоматизации подстанции (SA), или модуль обработки, содержащий инструкции по правильной работе таких систем, и настроенный, например, вышеуказанным администратором или оператором.

На этапе S12 аутентифицированная подтверждающая сторона загружает в IED проверку достоверности. IED сохраняет проверку достоверности для последующего использования. Проверка достоверности может быть введена в IED подтверждающей стороной посредством человеко-машинного интерфейса (HMI). В качестве альтернативы, проверка достоверности может быть передана из удаленного местоположения посредством доступных каналов связи.

На этапе S13 клиент входит в систему IED и идентифицирует себя посредством первого ключа. При успешной проверке первого ключа клиент становится аутентифицированным или определенным системой. Первый ключ и второй ключ отличаются друг от друга и даже могут принадлежать к отдельным категориям ключей.

На этапе S14 аутентифицированный клиент загружает в IED измененную конфигурацию или набор параметров, и они временно сохраняются для незамедлительной проверки на достоверность.

На этапе S15 IED запускает проверку на достоверность, предоставленную подтверждающей стороной, чтобы решить, активировать или применить измененную конфигурацию или набор параметров, или отклонить их. В последнем случае, может быть активирована система тревожной сигнализации.

При применении проверки достоверности, подтверждающая сторона осведомлена о работе системы управления технологическим процессом (PC) и IED как его части. Другими словами, проверка достоверности не только сфокусирована на правильной работе самого IED, но и проверяет, соответствует ли измененная конфигурация правильной работе системы управления технологическим процессом (PC) или автоматизации подстанции (SA) в целом. Если предлагаемое изменение конфигурации будет иметь неблагоприятное влияние на всю систему или соседние критически важные устройства, например, немотивированное отключение линии электропередачи, то проверка достоверности отклонит такую конфигурацию и запретит ее применение для целевого IED.

Проверка достоверности может быть реализована как процедура проверки достоверности, указывающей на то, является ли изменение конфигурации приемлемым на основе четко зафиксированного плана действий или правил, заданных подтверждающей стороной. В качестве альтернативы, проверка достоверности может быть выполнена экспертной системой проверки изменений, которая способна генерировать новые правила или критерии проверки на основе автоматического обучения. Экспертная система может автоматически собирать и хранить динамическую информацию о конфигурации всех или выбранных IED системы. После этого, при выполнении процедуры проверки достоверности, можно сравнить измененную конфигурацию или набор параметров с предыдущей конфигурацией целевого IED, или с предыдущей или настоящей конфигурацией любого другого IED системы.

Кроме того, при выполнении процедуры проверки достоверности проверяют конфигурацию на основе некоторых вторичных критериев. Некоторыми примерами таких критериев могут быть: время, прошедшее с момента последнего успешного изменения конфигурации; физическое местоположение и роль клиента; запланированное время изменения (например, часы нормальной работы?); тип или классификация изменяемых параметров; и значение или диапазон изменяемого параметра. Процедура проверки отклоняет изменения в конфигурации, если они не отвечают вышеприведенным критериям.

Вышеприведенные признаки процедуры проверки достоверности могут быть объединены должным образом для достижения цели настоящего изобретения.

Подтверждающей стороне нет необходимости в частом входе в систему IED, и для этого достаточно процедуры, выполняемой при обычном обслуживании критически важных IED, во время которой новая версия проверки достоверности может быть загружена в тот момент, когда старая версия устарела. Обновленная версия проверки достоверности может включать в себя новые стандарты работы, новые решения существующих задач или изменения в соответствующих системах PC или SA.

Поскольку проверка достоверности изменений хранится в IED, можно принять или отклонить запрос на изменения, когда подтверждающая сторона недоступна. Защищенное соединение необходимо только при загрузке проверки достоверности. Кроме того, поскольку процедура проверки уже сохранена в IED перед получением запроса на изменение, нет необходимости ожидания входа в систему и разрешения от подтверждающей стороны. Следовательно, задержка во времени, создаваемая процедурой проверки, может быть минимизирована.

На фиг.2 показано интеллектуальное устройство (10) защиты и управления, содержащее средство (11) запоминания для хранения проверки достоверности изменений конфигурации, и модуль (12) проверки достоверности изменений конфигурации для принятия или отклонения изменений в конфигурации на основе хранящейся проверки достоверности. IED выполнено с возможностью приема, от аутентифицированной подтверждающей стороны (21), реестра, правил или экспертной системы для проверки достоверности изменения конфигурации, сохраняемых в памяти. Последующий полученный запрос от клиента (20), в случае его принятия, запоминают в таблице (13) изменения конфигурации IED.

Список ссылочных позиций

| название | год | авторы | номер документа |

|---|---|---|---|

| ИНТЕЛЛЕКТУАЛЬНЫЕ ЭЛЕКТРОННЫЕ УСТРОЙСТВА ДЛЯ СИСТЕМЫ АВТОМАТИЗАЦИИ ПОДСТАНЦИИ И СПОСОБ ЕЕ РАЗРАБОТКИ И УПРАВЛЕНИЯ | 2009 |

|

RU2504913C2 |

| УПРАВЛЯЕМОЕ ПОЛИТИКАМИ ДЕЛЕГИРОВАНИЕ УЧЕТНЫХ ДАННЫХ ДЛЯ ЕДИНОЙ РЕГИСТРАЦИИ В СЕТИ И ЗАЩИЩЕННОГО ДОСТУПА К СЕТЕВЫМ РЕСУРСАМ | 2007 |

|

RU2439692C2 |

| УСТРОЙСТВО ОБРАБОТКИ ИНФОРМАЦИИ И СПОСОБ УПРАВЛЕНИЯ УСТРОЙСТВОМ ОБРАБОТКИ ИНФОРМАЦИИ | 2014 |

|

RU2607279C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ УСТАНОВЛЕНИЯ БЕЗОПАСНОЙ АССОЦИАЦИИ | 2006 |

|

RU2406251C2 |

| ДОВЕРЕННЫЙ АДМИНИСТРАТОР ДОСТОВЕРНОСТИ (TIM) | 2010 |

|

RU2523304C2 |

| УПРАВЛЕНИЕ ЗАЩИЩЕННОЙ ЛИНИЕЙ СВЯЗИ В ДИНАМИЧЕСКИХ СЕТЯХ | 2001 |

|

RU2297037C2 |

| СЕТЕВЫЕ КОММЕРЧЕСКИЕ ТРАНЗАКЦИИ | 2006 |

|

RU2402814C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2008 |

|

RU2390838C2 |

| УЗЕЛ ДЛЯ СЕТИ И СПОСОБ ДЛЯ УСТАНОВКИ РАСПРЕДЕЛЕННОЙ АРХИТЕКТУРЫ ЗАЩИТЫ ДЛЯ СЕТИ | 2008 |

|

RU2483476C2 |

| КРИПТОГРАФИЧЕСКИЙ СПОСОБ АУТЕНТИФИКАЦИИ И ИДЕНТИФИКАЦИИ С ШИФРОВАНИЕМ В РЕАЛЬНОМ ВРЕМЕНИ | 2013 |

|

RU2584500C2 |

Изобретение относится к системам управления технологическими процессами и автоматизации подстанций, а именно к наблюдению за аспектами безопасности во время конфигурирования и параметризации отдельных устройств в таких системах. Технический результат - осуществление проверки достоверности, когда подтверждающая сторона недоступна, что минимизирует задержку во времени, создаваемую процедурой проверки. Способ проверки изменения конфигурации интеллектуального электронного устройства (IED) в системах управления технологическим процессом (РСТ) или автоматизации подстанции (SA) содержит аутентификацию, выполняемую IED перед приемом запроса на изменение конфигурации, подтверждающей стороны, независимой от клиента, и сохранение в памяти IED проверки достоверности, изменения конфигурации, заданной подтверждающей стороной, при этом проверка достоверности представляет собой план обслуживания IED, набор правил, или экспертную систему, которая оценивает возможность принятия изменений, вносимых в конфигурацию, и принятие или отклонение запроса на изменение конфигурации на основе результата проверки достоверности, используемой для конкретных случаев, относящихся к запросу на изменение конфигурации. 2 н. и 4 з.п. ф-лы, 1 ил.

1. Способ проверки изменения конфигурации интеллектуального электронного устройства (10) (IED) в системах управления технологическим процессом (РСТ) или автоматизации подстанции (SA) содержащий:

- прием, с помощью IED, запроса на изменение конфигурации от аутентифицированного клиента (20), и

- принятие или отклонение, с помощью IED, запроса на изменение конфигурации на основе подтверждения от подтверждающей стороны (21), независимой от клиента, и данный способ отличается тем, что содержит

- аутентификацию, выполняемую IED перед приемом запроса, подтверждающей стороны и сохранение в памяти (11) IED проверки достоверности изменения конфигурации, заданной подтверждающей стороной, и

- принятие или отклонение запроса на изменение конфигурации на основе результата проверки достоверности, используемой для конкретных случаев, относящихся к запросу на изменение конфигурации.

2. Способ по п.1, отличающийся тем, что проверка достоверности включает в себя план обслуживания IED, набор правил, или экспертную систему, которая оценивает возможность принятия изменений, вносимых в конфигурацию.

3. Способ по п.1 или 2, отличающийся тем, что условия запроса включают в себя первичную информацию о системе PC или SA, или первичную информацию о процессе или подстанции, управляемых системой.

4. Способ по п.1 или 2, отличающийся тем, что условия запроса включают с себя один или несколько следующих пунктов:

- время приема или время вступления в действие измененной конфигурации,

- местоположение или роль клиента,

- тип целевого IED или тип запроса на изменение,

- согласованность с предыдущей конфигурацией,

- назначение значений настроек конфигурации или параметров.

5. Интеллектуальное электронное устройство (10) (IED) для проверки изменения конфигурации в системе управления технологическим процессом (PC) или автоматизации подстанции (SA), функциональность которого может быть сконфигурирована в процессе работы системы, и данное устройство выполнено с возможностью:

- аутентификации клиента (20) и приема запроса на изменение конфигурации от аутентифицированного клиента,

- аутентификации подтверждающей стороны (21), независящей от клиента (20), и принятие или отклонение запроса на изменение конфигурации на основе разрешения от подтверждающей стороны,

и отличающееся тем, что IED содержит:

- средство (11) запоминания для сохранения, перед получением запроса, проверки достоверности изменения конфигурации, предоставленной подтверждающей стороной, и

- модуль (12) проверки достоверности для принятия или отклонения запроса на изменение конфигурации на основе сохраненной проверки достоверности и некоторых обстоятельств, зависящих от запроса на изменение конфигурации.

6. Устройство по п.5, отличающееся тем, что проверка достоверности включает в себя первичную информацию о системе PC или SA, частью которой является IED, или первичную информацию о процессе или подстанции, управляемых системой.

| EP 1940075 A1, 02.07.2008 | |||

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

Авторы

Даты

2014-07-27—Публикация

2010-08-10—Подача