ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к устройствам, способам и компьютерным программам обработки сигналов и к содержащим их системам. В частности, но не исключительно, оно относится к разработке системы позиционирования с улучшенной устойчивостью против умышленных и неумышленных угроз и использует шифрованные навигационные сигналы в общем и сигналы PRS Galileo в частности.

УРОВЕНЬ ТЕХНИКИ

Спутниковые навигационные системы, такие как Global Positioning System (GPS), Glonass, Galileo и BeiDou, используются для предоставления информации о местоположении, скорости и времени для широкого диапазона применений. Спутниковые навигационные системы работают посредством передачи широковещательным способом сигналов синхронизации пользователям, имеющим приемные устройства.

Традиционные приемные устройства содержат модуль, внутри которого генерируются сигналы, совпадающие с сигналами, передаваемыми широковещательным способом спутниками, с привязкой к внутреннему тактовому сигналу. Эти сигналы обладают определенным форматом и описываются в открытой литературе для каждой системы. Приемник коррелирует эти внутренние сигналы-"копии" с принятыми спутниковыми сигналами, чтобы извлечь правильный сигнал синхронизации и фазу и частоту несущего сигнала для каждого спутника. Приемник также декодирует информацию, содержащуюся в спутниковом широковещательном сообщении, что позволяет приемнику узнать местоположение каждого спутника.

Приемник использует результаты процесса корреляции, чтобы определить время прохождения принимаемых сигналов от каждого спутника. Время прохождения объединяется с информацией о местоположении нескольких спутников в математическом процессе, чтобы вычислить местоположение антенны приемника.

Помимо поддержания растущего диапазона коммерческих применений, спутниковые навигационные системы используются в области безопасности и обороны. В то время как в коммерческой области для получения данных о местоположении приемника используются нешифрованные сигналы или сигналы открытой общей службы, в области безопасности и обороны используются защищенные шифрованные сигналы. В системе Galileo это называется Public Regulated Service (правительственная служба) или PRS, и подобные услуги предоставляются и другими системами. Защищенные сигналы также передаются широковещательным способом в заданном формате; однако, такие форматы не являются открытой информацией. Спутниковая система ответственна за шифрование сигналов, и сигналы декодируются специализированным защищенным приемным устройством.

В известном защищенном приемнике это достигается, используя модуль защиты или функцию защиты. Модуль защиты обычно является физическим компонентом приемника. Модуль/функция защиты содержит и обрабатывает криптографические алгоритмы, позволяющие приемнику использовать защищенный сигнал. Модуль защиты способен генерировать требуемую информацию, чтобы принимать и обрабатывать шифрованный сигнал, а также декодировать шифрованное широковещательное сообщение, содержащее информацию об орбитах спутников и тактовых сигналах и другую системную и защищенную информацию. Каждый приемник требует свой собственный модуль/функцию защиты.

Такие модули защиты будут работать, только если они имеют правильные криптографические ключи и другие параметры/информацию, которые требуются для разблокировки процесса декодирования шифрованных сигналов. Ключи должны быть загружены в приемник. Этот процесс может выполняться вручную (используя специальное оборудование) или автономно, используя технологии, известные как "беспроводные". Ключи и криптографический материал критичны для защиты спутниковой навигационной системой и поэтому существует необходимость защиты распространения и управления этим материалом. Это может создавать большие накладные издержки при работе приемников, использующих шифрованные навигационные сигналы.

В документе WO/2012/007720 на имя Thales описывается приемник пользователя, содержащий возможность получения выборок широкополосных сигналов, содержащих открытую общую службу системы "Галилео" (Galileo Open Service) и шифрованную правительственную службу (Public Regulated Service, PRS). Приемник пользователя содержит модуль обработки, который может обрабатывать сигналы открытой общей службы, используемые для вычисления местоположения, скорости и времени (также называемых информацией "PVT") пользователя, как описано выше. Информация PVT открытой общей службы передается с помощью полученных широкополосных выборок на центральный сервер. Центральный сервер имеет доступ к защищенной информации PRS, которая используется для обработки элементов PRS полученного сигнала. Сервер использует информацию PRS, чтобы отдельно вычислять PVT пользователя. Таким образом, количество модулей защиты PRS, которые хранят защищенную криптографическую информацию, может быть уменьшено, поскольку не требуется вводить модуль защиты в каждый приемник. Центральный сервер сравнивает PVT открытой общей службы с вычисленной сервером PVT PRS и использует эту информацию для выполнения процесса аутентификации.

Однако, этот способ опирается на передачу больших объемов широкополосного получаемого RF-сигнала. Он имеет ограничения с точки зрения доступной ширины полосы связи, мощности, требующейся для широковещательной передачи выборок сигналов PRS и стоимости связи. Кроме того, он требует, чтобы на стороне пользователя работал приемник открытой общей службы. Во многих случаях пользователю не требуется знания его/ее местоположения (например, эта информация о местоположении может быть предоставлена третьей стороне и использоваться в качестве аварийного маяка или для предоставления информации о том, как управляется транспортное средство и т.п.). Управление приемником открытой общей службы налагает излишнюю добавочную нагрузку на батарею на стороне пользователя. Дополнительно, описанные способы и устройства опираются на широковещательную передачу PVT открытой общей службы, а этот сигнал может прерываться, подвергаться действию помех или сознательно блокироваться (что является одной из причин существования отдельных шифрованных сигналов).

Компания NAVSYS Corporation предложила дешевый датчик GPS, известный как TIDGET, описанный в документе в US 5379224, который использует концепцию распределенного программного приемника GPS. Датчик TIDGET не следит за сигналами GPS, а вместо этого получает "снимок" необработанных выборок GPS, которые передаются центральному серверу. На сервере выборки обрабатываются, чтобы определить информацию пользователя PVT. Соответствующий документ под названием "PPS Positioning in Weak Signal GPS Environments using a TIDGET Sensor" (Proceedings of ION GNSS 2010, Портланд, Орегон, сентябрь 2010 г.) описывает, как концепция TIDGET может применяться к военным сигналам GPS при использовании полевого блока для получения необработанных радиочастотных (RF) данных, которые передаются на центральный сервер для непосредственного введения в традиционный аппаратный приемник прецизионной службы определения местоположения (PPS) системы GPS.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

В соответствии с первым аспектом настоящего изобретения, обеспечивается способ обработки данных сигнала, содержащих нешифрованную часть и шифрованную часть, причем упомянутый способ содержит этапы, на которых:

(i) принимают данные сигнала посредством приемника;

(ii) обрабатывают выборку данных сигнала, чтобы предоставить выборку обработанного сигнала, содержащую данные, относящиеся к шифрованной части данных сигнала, и данные, относящиеся к нешифрованной части данных сигнала,

(iii) сравнивают нешифрованные данные сигнала, по меньшей мере, с одним опорным сигналом, чтобы определить информацию, содержащую, по меньшей мере, (i) время, когда сигнал был отправлен от источника, или (ii) подлинность источника;

(iv) запрашивают, основываясь на определенной информации, от источника, удаленного от приемника, набор выборок шифрованного опорного сигнала;

(v) сравнивают на устройстве обработки, удаленном от приемника, набор выборок шифрованного опорного сигнала с принятыми шифрованными данными сигнала, чтобы идентифицировать любые совпадающие выборки сигнала.

В одном из примеров способ является способом аутентификации источника данных сигнала и/или содержания сигнала, и источник сигнала аутентифицируется в случае, по меньшей мере, одного совпадения между набором выборок шифрованного опорного сигнала и принятой определенной шифрованной выборкой сигнала.

Альтернативно или дополнительно, способ является способом идентификации шифрованных данных сигнала и способ дополнительно содержит получение данные, основываясь на идентификации совпадающей(-их) выборки(-ок) шифрованного сигнала, чтобы определить информацию, кодированную в шифрованных данных сигнала. В таких примерах, поскольку только шифрованные выборки опорного сигнала, основанные на определенной информации, сравниваются с принятой выборкой сигнала, выборки, подходящие для сравнения, могут определяться быстро.

Такие способы могут иметь конкретное применение в глобальных навигационных спутниковых системах (GNSS). В таких примерах может иметься много распределенных и подвижных приемников (например, средства навигационной поддержки на основе транспортных средств, спасательные буи, мобильные телефоны и т.д.). Как должно быть известно любому специалисту в данной области техники, такие приемники часто выполняют функцию слежения, используя содержащуюся в них схему обработки, но в описанном выше способе функциональные возможности слежения приемника могут быть распределены между полевым приемником и удаленным устройством обработки (например, центральным сервером). Службы GNSS обычно содержат шифрованную часть (например, правительственную службу (Public Regulated Service, PRS)в "Галилео", PPS в GPS) и открытую нешифрованную часть. В одном из способов, как изложено выше, шифрованные навигационные сигналы могут использоваться для аутентификации результатов измерений, полученных из открытых нешифрованных сигналов и/или напрямую предоставлять надежные данные о местоположении и времени для приемника, без необходимости в распространении шифровальных навигационных ключах по блокам полевых приемников.

В предпочтительном примере способ выполняется, по меньшей мере, тремя устройствами: приемник, удаленное устройство обработки, такое как центральный сервер, и модуль защиты, в котором предпочтительно хранится ключ, позволяющий генерировать шифрованную выборку сигнала приемника. В одном из примеров этапы (i) и (ii) выполняются приемником, и обработанная выборка сигнала затем передается удаленному устройству обработки для дальнейшей обработки. Однако, в других примерах, этап (iii) может также выполняться приемником, и определенная информация может являться или формировать часть данных, относящихся к нешифрованной части данных сигнала, которая, в свою очередь, формирует часть обработанной выборки сигнала (и в этом случае этап (iii) выполняется перед этапом (ii) или одновременно с ним).

Удаленное устройство обработки может использовать принятую информацию для запроса от модуля защиты набора шифрованных опорных сигналов. Модуль защиты может также принять обработанную выборку сигнала или, по меньшей мере, ее часть, которая относится к шифрованной части данных сигнала, принятых приемником, и затем выполнить этап (v). Это может помочь повысить безопасность системы в целом. Однако, набор сгенерированных шифрованных опорных сигналов может быть передан от модуля защиты на удаленное устройство обработки, которое может выполнять этап (v).

Такие способы решают проблемы ограничений технологий GNSS, предложенных до настоящего времени, для надежного, точного позиционирования, которое обычно требует распространения ключей для шифрованных сигналов по блокам полевых приемников. Как должны понимать специалисты в данной области техники, распространение ключей является обременительным, особенно, когда оно должно проводиться защищенным способом. Дополнительно, вариант разделения основных функциональных возможностей приемника GNSS между приемником и другими устройствами обработки, такими как центральный сервер, создает экономию на схеме обработки и заряде батареи, требуемом приемником (что может также позволить уменьшить размеры приемника), или еще может повысить скорость обработки, улучшить обнаружение сигнала и т.п.

Способ может также уменьшить так называемое "время до фиксации" (time-to-fix) (TTF) (т.е. фактическое время для идентификации спутникового источника сигнала), поскольку для сравнения с помощью определенной информации, используемой для выбора поднабора, выбирается только поднабор возможных выборок шифрованных опорных сигналов. Хотя конкретное применение способа для GNSS было изложено выше, способ может также использоваться в системах наземной навигации и определения местоположения (например, псевдолиты, радионавигация, радиосистемы позиционирования и использование сигналов, подходящих (signals of opportunity) для позиционирования). Он может также иметь применение вне области навигации, и может использоваться для тактовых сигналов или, любых сигналов передачи данных.

В предпочтительных вариантах осуществления настоящего изобретения этап обработки выборки сигнала располагается таким образом, чтобы уменьшить размер выборки сигнала перед передачей выборки сигнала. Это является предпочтительным, поскольку уменьшает ширину полосы, требующуюся для передачи сигнала, что может, в свою очередь, уменьшить затраты на связь (ширину занимаемой полосы связи и потенциально платежи за передачу данных) и/или позволить передавать больший объем сигналов.

В наиболее предпочтительном варианте осуществления сигнал уменьшается таким образом, что он представляет минимальный или, по существу, минимальный объем данных, чтобы обеспечить успешную обработку шифрованных данных сигнала. Конечно, используемые на практике модели уменьшения ширины полосы (и компромиссы рабочих характеристик, приемлемые для конкретного применения) будут приводить в результате к различным объемам передаваемых данных, которые могут превышать технический минимум, но предпочтительно являются (или приближаются) наибольшим уменьшением, соответствующим обстоятельствам.

Такие способы могут содержать один или более из следующих способов: преобразование сигнала вниз по частоте, фильтрация аналоговых или цифровых сигналов на отдельные нешифрованные и шифрованные потоки для обработки, уменьшение выборки данных, фильтрация для сохранения только части полосы сигнала, например, содержащей один или более спектральных лепестков.

В примерах, где разделяются нешифрованные и шифрованные сигналы на два потока для обработки, эти два потока могут в дальнейшем быть преобразованы, пройти повторную выборку и суммироваться вместе, например, до выполнения другого процесса уменьшения выборки.

В других примерах, в которых нешифрованные и шифрованные сигналы делятся на два узкополосных потока для сжатия данных, эти два потока могут быть в дальнейшем преобразованы по частоте, объединены вместе в единый узкополосный поток и пройти повторную выборку. Все сигналы в этих двух потоках могут расширяться с помощью различных последовательностей псевдослучайных чисел (Pseudo Random Number, PRN), сохраняя, следовательно, низкий уровень взаимной корреляции. Как вариант, это может быть сделано, только когда известно, что ни в одной из полос сигнала не присутствуют помехи. Этот способ может объединяться с другим способом обработки для уменьшения объема данных.

Как должно быть известно специалисту в данной области техники, такие способы будут увеличивать шум сигнала, но как нешифрованные, так и шифрованные данные сигнала могут присутствовать в одном и том же обработанном пакете данных выборки сигнала и могут быть извлечены и восстановлены перед этапами сравнения сигналов.

В варианте осуществления, в котором шифрованные данные используется для аутентификации нешифрованных данных, может быть возможным принять потерю мощности сигнала в шифрованных сигналах (например, используя только одиночный боковой лепесток в сигнале с модуляцией ВОС), поскольку получение выполняется для нешифрованного сигнала и при ограниченном поиске целей аутентификации в шифрованном сигнале.

Способ может альтернативно или дополнительно содержать предварительный отбор принятого сигнала перед передачей устройству обработки. В некоторых примерах способ может прерываться, если сигнал не удовлетворяет заданным критериям.

Такой предварительный отбор полученного сигнала может проверять качество сигнала и/или обнаруживать присутствие высоких уровней помех, нежелательных или ложных сигналов. Такой предварительный отбор может содержать статистический анализ действия автоматической регулировки усиления (AGC), уровней аналого-цифрового преобразования, полученного спектра сигнала, свойства автокорреляции сигнала или мультиантенной пространственной фильтрации и пространственный анализ сигнала и т. п. Заметим, что такой отбор упоминается здесь как "предварительный отбор", поскольку дополнительный отбор полученных данных может выполняться для информации, определенной в устройстве обработки из нешифрованной части данных, например, основываясь на обнаруженных уровнях мощности сигнала и критериях успешного получения. В некоторых примерах, если предварительный отбор указывает, что полученный сигнал не удовлетворяет заданным стандартам, способ может дополнительно содержать одно или более из следующего: (i) повторное начало выполнения способа, начиная с повторного получения сигнала, (ii) генерация уведомления пользователя, (iii) адаптация параметров получения, (iv) использование противопомеховых технологий или (v) прерывание получения сигнала.

В предпочтительном варианте осуществления предварительный отбор может использоваться для определения величины сигнала, который требуется получить и/или ввести в обрабатываемую выборку сигнала, чтобы гарантировать, что в обрабатываемой выборке сигнала присутствуют достаточные данные, чтобы позволить выполнить этап сравнения шифрованного сигнала и которые могут, поэтому обеспечить входной сигнал для этапа уменьшения сигнала. В таких примерах "хороший" сигнал(-ы) может позволить сформировать уменьшенный обрабатываемый сигнал.

Способ может дополнительно содержать шифрованную и/или криптографически подписанную, по меньшей мере, часть обработанного сигнала перед передачей удаленному устройству обработки. В таких примерах способ может дополнительно содержать дешифрование сигнала в удаленном устройстве обработки. Это повышает защищенность способа.

Предложенный подход может использовать шифрование, чтобы гарантировать, что нешифрованные данные сигнала, отправленные от пользователя удаленному устройству обработки, защищены от нарушения требований безопасности при использовании технологии и гарантировать, что местоположение пользователя остается защищенным.

В некоторых примерах в удаленном устройстве обработки этап сравнения принятой выборки шифрованного сигнала, по меньшей мере, с одним опорным сигналом для определения информации из нешифрованной части сигнала может содержать определение, по меньшей мере, местоположения или скорости приемника. Это предпочтительно, поскольку данные могут быть легко использованы сразу или после этапа аутентификации, если он выполняется.

Этап сравнения выборок сигнала с выборками опорного сигнала может содержать корреляцию. Такие способы должны быть известны специалистам в данной области техники.

Когда по меньшей мере одна шифрованная выборка данных определена как совпадающая(-ие), выборка(-и) шифрованного сигнала, связанная с несовпадающей(-ими) выборкой(-ами) шифрованных данных, может быть исключена, и только совпадающие (т.е. аутентифицированные) выборки сигнала могут использоваться при дальнейшей обработке данных.

В некоторых примерах совпавшие выборки шифрованного сигнала могут дешифроваться/декодироваться, чтобы определить содержание сигналов. В контексте навигационных систем они могут содержать определение местоположения, скорости и/или времени для приемника на тот момент, когда сигнал был принят.

Способ может дополнительно содержать сохранение любых данных, определенных из выборок сигнала, и/или отправку приемнику данных, определенных из них. Это позволяет пользователю приемника знать его местоположение, что может быть предпочтительным в некоторых вариантах осуществления.

В соответствии со вторым аспектом настоящего изобретения предоставляется устройство обработки данных сигнала, содержащих нешифрованную часть и шифрованную часть, причем устройство содержит по меньшей мере одно из следующего: приемник, удаленное устройство обработки или модуль защиты, где:

(i) модуль защиты содержит генератор опорного сигнала, выполненный с возможностью генерации набора выборок шифрованного опорного сигнала;

(ii) приемник выполнен с возможностью приема данных сигнала и содержит схему обработки, выполненную с возможности обработки данных сигнала для предоставления обработанной выборки сигнала, содержащей данные, относящиеся к шифрованной части принятых данных сигнала, и данные, относящиеся к нешифрованной части принятых данных сигнала, и дополнительно содержит передатчик для передачи обработанной выборки сигнала на удаленное устройство обработки;

(iii) по меньшей мере, удаленное устройство обработки или приемник содержит схему обработки, содержащую модуль сравнения для сравнения данных сигнала с выборками опорного сигнала и выполненную с возможностью сравнения принятых нешифрованных данных сигнала, по меньшей мере, с одним опорным сигналом, чтобы определить информацию, содержащую, по меньшей мере, одно из следующего (i) время, когда данные сигнала были отправлены от источника и (ii) подлинность источника;

(iv) удаленное устройство обработки содержит устройство связи, выполненное с возможностью запроса генерации выборок шифрованного опорного сигнала, основываясь на определенной информации;

(v) модуль защиты выполнен с возможностью генерации на основе запроса набора выборок шифрованного опорного сигнала; и

(vi) по меньшей мере, модуль защиты или удаленное устройство обработки содержит модуль сравнения, выполненный с возможностью сравнения набора выборок шифрованного опорного сигнала с принятыми шифрованными данными сигнала, чтобы идентифицировать любые совпадающие выборки сигнала.

В одном из примеров устройство выполнено с возможностью аутентификации источника данных сигнала и/или его содержания, и источник/данные сигнала аутентифицируются в случае совпадения между набором выборок шифрованного опорного сигнала и принятыми выборками шифрованного сигнала. В таких примерах удаленное устройство обработки может содержать модуль аутентификации, выполненный с возможностью аутентификации информации с выхода модуля сравнения относительно нешифрованного сигнала, основываясь на определении, что соответствующая часть шифрованного сигнала совпадает с выборкой опорного сигнала.

Альтернативно или дополнительно устройство выполнено с возможностью идентификации шифрованного сигнала данных и устройство выполнено с возможностью вывода данных, основываясь на идентификации совпадения выборки(-ок) шифрованного сигнала для определения информации, закодированной в шифрованном сигнале данных. В таких примерах, поскольку только набор шифрованных выборок опорного сигнала, генерируемых на основе определенной информации, сравнивается с принятой выборкой сигнала, возможные выборки для дешифрования могут определяться относительно быстро. Дополнительно, дополнительные данные (такие как данные датчика приемника, предоставляющего информацию о перемещении приемника, или дополнительные источники информации о местоположении) могут использоваться, чтобы дополнительно ограничивать набор шифрованных выборок опорного сигнала, требующихся от модуля защиты. В таких примерах приемник может дополнительно содержать один или более датчиков (например, спидометры, акселерометры, высотомеры, компасы, приемные устройства сотовых телефонов и т.п.), и информация датчика может посылаться на удаленное устройство обработки как часть обработанной выборки сигнала или отдельно.

Такое устройство может быть частью глобальной навигационной спутниковой системы (Global Navigation Satellite System, GNSS), и приемник может быть GNSS-приемником, который может быть переносным, смонтированным в автомобиле, содержащимся в мобильном телефоне, или другим мобильном вычислительным устройством и т.п. В таких примерах (и для использования с другими системами, такими как другие системы наземной навигации и определения местоположения (например, псевдолиты, радионавигация, радиосистемы позиционирования и использование сигналов подходящих для позиционирования) поэтому может иметься много распределенных и мобильных приемников.

В предпочтительных вариантах осуществления настоящего изобретения схема обработки приемника содержит модуль сжатия, выполненный с возможностью уменьшения размера выборки сигнала перед передачей выборки сигнала. Заметим, что термин "сжатие", как он применяется здесь, используется в широком смысле уменьшения ширины полосы сигнала и/или количества битов. Сжатие может быть с потерями и может содержать одно или более из следующего: преобразование сигнала вниз по частоте, фильтрация аналоговых или цифровых сигналов на отдельные нешифрованные и шифрованные потоки для обработки, уменьшение выборки данных, фильтрация для сохранения только части полной полосы сигнала, например, содержащего один или более спектральных боковых лепестков, или любой другой способ сжатия, известный специалисту в данной области техники.

Это является предпочтительным, поскольку уменьшает ширину полосы, требующуюся для передачи сигнала, что может, в свою очередь, уменьшать затраты на связь и/или позволить пересылать большие объемы сигналов. Модуль сжатия может быть выполнен с возможностью минимизации данных, по существу, в насколько возможной степени, при этом гарантируя, что сохраняются данные, достаточные для успешной обработки шифрованных данных сигнала.

В некоторых примерах приемник может дополнительно содержать модуль отбора, выполненный с возможностью предварительного отбора принятого сигнала перед передачей удаленному устройству обработки.

Такой предварительный отбор полученного сигнала может проверять качество сигнала и/или обнаруживать присутствие высоких уровней RF-помехи, нежелательных или фальсифицированных сигналов. Такой предварительный отбор может содержать статистический анализ работы автоматической регулировки усиления (AGC), уровней аналого-цифрового преобразования, полученного спектра сигнала, свойства автокорреляции сигнала или мультиантенную пространственную фильтрацию и пространственный анализ сигналов и т.п.

Модуль отбора может предоставлять входной сигнал на модуль сжатия. Например, результат процесса отбора может использоваться для определения объема сигнала, который требуется получить и обработать, чтобы гарантировать, что в обработанной выборке сигнала существуют данные, достаточные для выполнения этапа сравнения нешифрованного и/или шифрованного сигнала.

Приемник может дополнительно содержать модуль шифрования, выполненный с возможностью шифрования и/или криптографической подписи, по меньшей мере, части обработанного сигнала перед передачей устройству обработки. В таких примерах удаленное устройство обработки может содержать модуль дешифрования. Дополнительно, приемник может содержать аналого-цифровой преобразователь, выполненный с возможностью оцифровки принятого сигнала. Оцифрованный сигнал будет легко обрабатываться.

В некоторых примерах приемник может содержать модуль сравнения, выполненный с возможностью сравнения принятых нешифрованных выборок данных с "локально" сгенерированными выборками опорного сигнала (т.е. сгенерированными схемой обработки приемника). В таких примерах приемник может быть выполнен с возможностью работы как традиционный приемник GNSS "открытой общей службы" и может использовать сравнение для определения данных, таких как данные о местоположении, которые могут отображаться для показа пользователю и/или могут являться частью обработанного сигнала данных, отправленного для удаленной обработки. Пользователь может затем получить выгоду из аутентификации этими данными, сопровождаемой последующей удаленной обработкой этих данных, фактически не имея доступа к ключу, чтобы непосредственно пользоваться шифровальной службой. Однако, в других примерах, например, где данные должны использоваться для слежения за местоположением устройства приемника и/или когда есть желание минимизировать обработку/требования к батареи блока приемника, большинство или все основные этапы обработки GNSS (например, получение данных и т.п.) могут выполняться на удаленном устройстве обработки.

Поэтому, в других примерах модуль сравнения предоставляется в удаленном устройстве обработки и выполнен с возможностью сравнения принятых выборок сигнала, по меньшей мере, с одним опорным сигналом, чтобы определить информацию из выборки сигнала. С этой целью, удаленное устройство обработки может дополнительно содержать генератор опорного сигнала.

Определенная информация может использоваться для определения набора выборок сигнала, которые должны совпадать с шифрованными выборками данных. Информация может дополнительно содержать, по меньшей мере, данные о местоположении или скорости приемника.

Когда определена по меньшей мере одна совпадающая шифрованная выборка данных, выборка(-и) шифрованного сигнала, связанная(-ые) с несовпадающей(-ими) шифрованной(-ыми) выборкой(-ами) данных, может(-гут) быть исключена(-ы), так что при дальнейшей обработке данных используются только выборки сигнала, аутентифицированные модулем аутентификации.

В некоторых примерах совпавшие выборки шифрованного сигнала могут быть дешифрованы и/или декодированы, чтобы определить содержание сигналов. В контексте навигационных систем, оно может содержать определение данных о положении, скорости приемника и/или того времени, когда сигнал был принят приемником. Модуль защиты может поэтому содержать, по меньшей мере, модуль дешифрования или модуль содержания данных, выполненные с возможностью идентификации содержания сигнала (в примере GNSS это обычно будет делаться с опорой на данные, используемые для генерации совпадающего сигнала шифрования, который может поэтому быть связан с первоначальным сигналом, полученным приемником. Однако, в других примерах (и в некоторых случаях, также в GNSS) к данным можно получить доступ, непосредственно дешифруя и декодируя сигнал или опорный сигнал.

Для осуществления связи друг с другом, каждое или некоторые или все такие устройства, как приемник, удаленное устройство обработки и модуль защиты могут дополнительно содержать модуль(-и) связи.

В одном из вариантов осуществления принятый сигнал получают для обработки в момент, определенный схемой обработки, и время, когда получают сигнал, варьируется. В частности, время может варьироваться таким способом, который не является открыто известным (и предпочтительно не может быть легко определен). Время может варьироваться определенным способом, например, когда оно определяется генератором псевдослучайных чисел (PRNG). PRNG может действовать в соответствии с начальным числом, которое используется также удаленным устройством обработки. Однако время может определяться и другим способом, пока удаленное устройство обработки может также выводить правильное время для выборки, чтобы проверять, что данные были собраны в должное время (например, может существовать заданная последовательность, известная обоим устройствам, и т.п.). Это может быть предпочтительным, поскольку означает, что можно препятствовать попытке имитировать приемное устройство (т.е. притворяться удаленному устройству обработки конкретным приемным устройством, например, чтобы ввести в заблуждение удаленное устройство обработки в отношении истинного положения приемника), если определено, что сигнал был собран в неправильное время.

В некоторых примерах, по меньшей мере, временная составляющая данных обработанного сигнала, относящаяся ко времени получения, криптографически подписывается и/или шифруется. Это предпочтительно, так как предотвращает ситуацию, когда сигнал получают при передаче и используют данные о времени для подготовки правдоподобной, но вводящей в заблуждение подмены обработанного сигнала.

Каждый из упомянутых выше модулей может быть выполнен аппаратного обеспечения, программного обеспечения, программно-техническими средствами и т.п., и может быть распределен по одному или более физическим объектам. Конечно, модуль защиты может являться частью удаленного устройства обработки, но следует понимать, что его содержание предпочтительно сохраняется защищенным, используя физические и/или технологические средства обеспечения защиты. Например, он может быть расположен в защищенном от несанкционированного доступа кожухе или таким образом, чтобы если кожух взломан, данные, хранящиеся в нем, уничтожались. Другие способы/устройство должны быть знакомы специалисту в данной области техники.

В соответствии с третьим аспектом настоящего изобретения, предоставляется устройство приема сигнала, содержащего нешифрованную часть и шифрованную часть, причем приемник выполнен с возможностью приема сигнала и содержит схему обработки, выполненную с возможностью обработки сигнала, чтобы предоставить обработанную выборку сигнала, содержащую данные, относящиеся к шифрованной части сигнала, и данные, относящиеся к нешифрованной части сигнала, причем обработанная выборка сигнала сжимается относительно размера принятого сигнала, и дополнительно содержит передатчик для передачи обработанной выборки сигнала удаленному устройству обработки.

Способы сжатия могут, например, содержать преобразование сигнала с понижением частоты, фильтрацию аналоговых или цифровых сигналов на отдельные нешифрованные и шифрованные потоки для обработки, уменьшение выборки данных, фильтрацию для сохранения только части полной полосы сигнала, например, содержащей один или более спектральных лепестков. Другие способы сжатия/уменьшения данных должны быть знакомы специалисту в данной области техники и/или описываются выше.

В одном из вариантов осуществления принятый сигнал получают для обработки в момент времени, определяемый схемой обработки, и момент, когда получают сигнал, варьируется. В частности, момент может варьироваться способом, который не является публично известным (и, предпочтительно, не может быть легко определен). Время может варьироваться определенным образом, например, определяясь генератором псевдослучайных чисел. Это может быть предпочтительным, поскольку означает, что можно препятствовать попытке имитировать приемное устройство (т.е. притворяться удаленному устройству обработки конкретным приемным устройством, например, чтобы ввести в заблуждение удаленное устройство обработки в отношении истинного положения приемника), если определено, что сигнал был получен в неправильное время.

Приемник может иметь любой из признаков приемника, описанных в отношении второго аспекта изобретения, и/или может быть выполнен с возможностью осуществления этапов способа первого аспекта изобретения, выполняемого приемником.

В соответствии с четвертым аспектом настоящего изобретения предоставляется устройство обработки выборки сигнала, содержащей нешифрованную часть и шифрованную часть, причем устройство содержит удаленное устройство обработки и модуль защиты и в нем:

(i) модуль защиты содержит генератор сигнала, выполненный с возможностью генерации набора выборок шифрованного опорного сигнала;

(ii) удаленное устройство обработки содержит схему обработки, выполненную с возможностью приема выборки сигнала, содержащей данные, относящиеся к шифрованной части сигнала, и данные, относящиеся к нешифрованной части сигнала, и определения из них, по меньшей мере, (i) времени, когда сигнал был отправлен от источника, или (ii) подлинности источника; и устройство связи, выполненное с возможностью запроса шифрованной выборки опорного сигнала;

(iii) модуль защиты выполнен с возможностью генерации набора выборок шифрованного опорного сигнала, основываясь на определенной информации; и

(iv) по меньшей мере, удаленное устройство обработки или модуль защиты содержит модуль сравнения, причем модуль сравнения выполнен с возможностью сравнения набора выборок шифрованного опорного сигнала с принятыми данными шифрованного сигнала, чтобы идентифицировать любые совпадающие выборки сигнала.

В одном из примеров удаленное устройство обработки содержит модуль сравнения для сравнения принятых выборок данных опорного сигнала, который выполнен с возможностью сравнения принятых нешифрованных данных сигнала, по меньшей мере, с одним опорным сигналом, чтобы определить информацию, содержащую, по меньшей мере, (i) время, когда сигнал был отправлен от источника, или (ii) подлинность источника. Однако, в других примерах эта информация может предоставляться как часть принятых данных.

Удаленное устройство обработки и модуль защиты могут иметь любой из признаков модуля удаленного устройства обработки/защиты, описанных со ссылкой на второй аспект изобретения, и/или могут быть выполнены с возможностью осуществления этапов способа первого аспекта изобретения, которые при необходимости выполняются модулем удаленного устройства обработки/защиты.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Чтобы показать, как изобретение может быть выполнено, варианты осуществления изобретения описываются ниже только для примера и со ссылкой на сопроводительные чертежи, на которых:

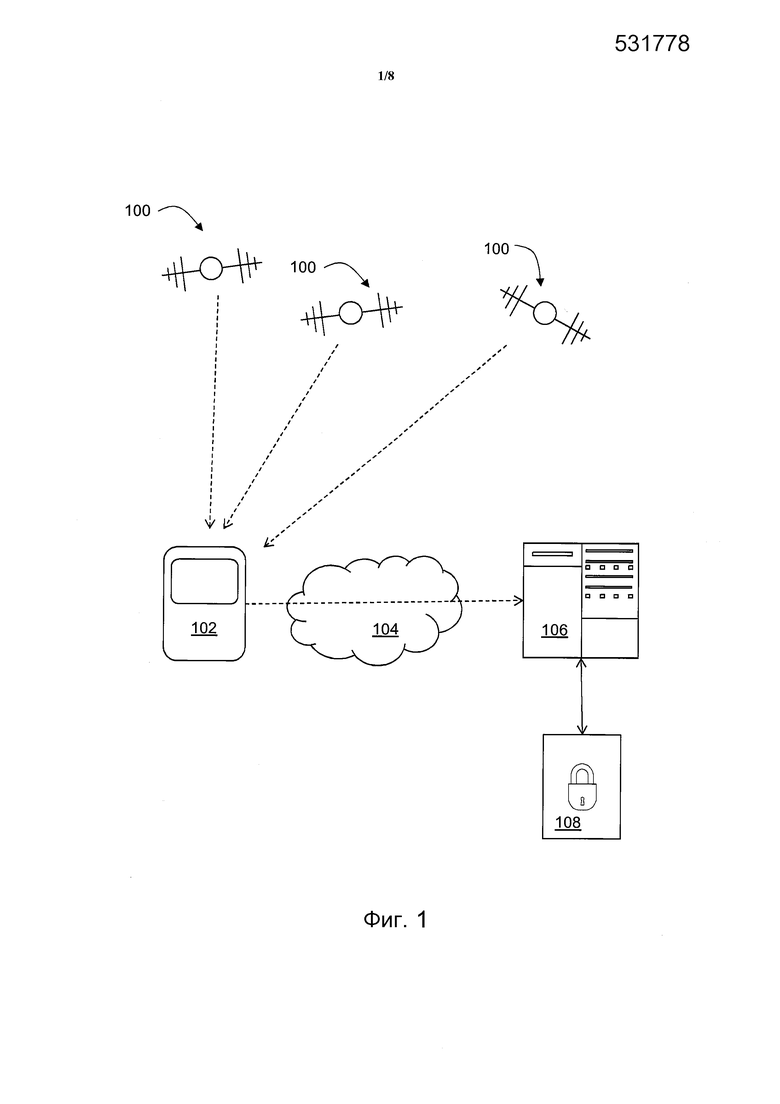

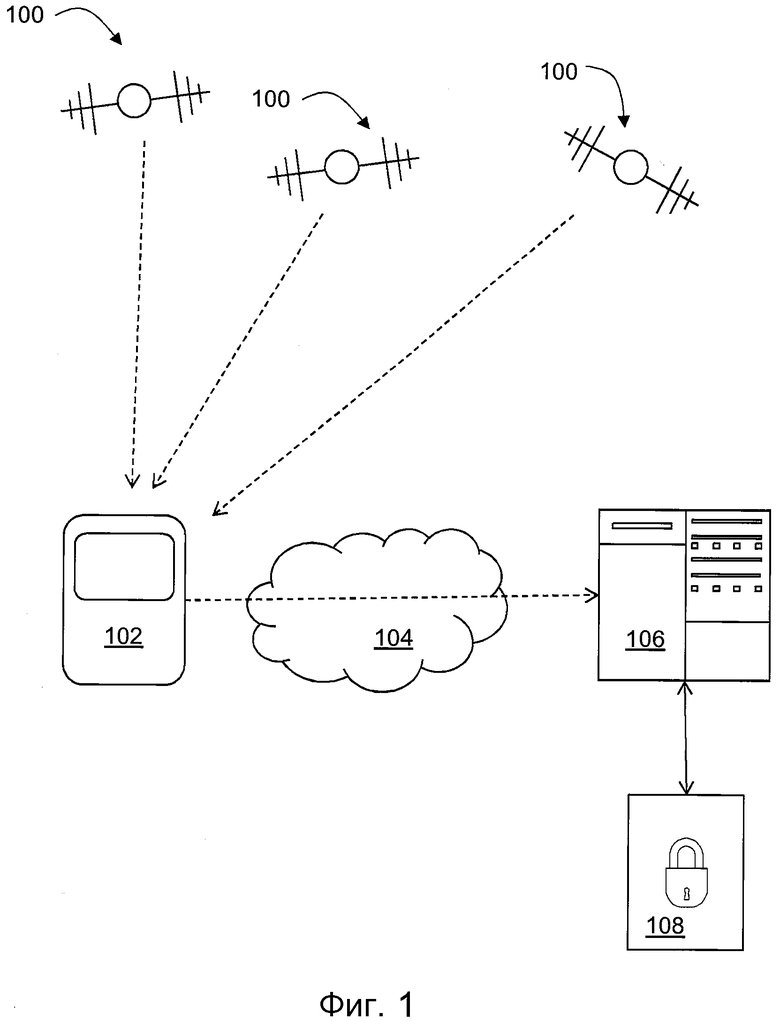

Фиг. 1 представляет собой общий вид системы, выполненной с возможностью осуществления способа, соответствующего одному из вариантов осуществления настоящего изобретения;

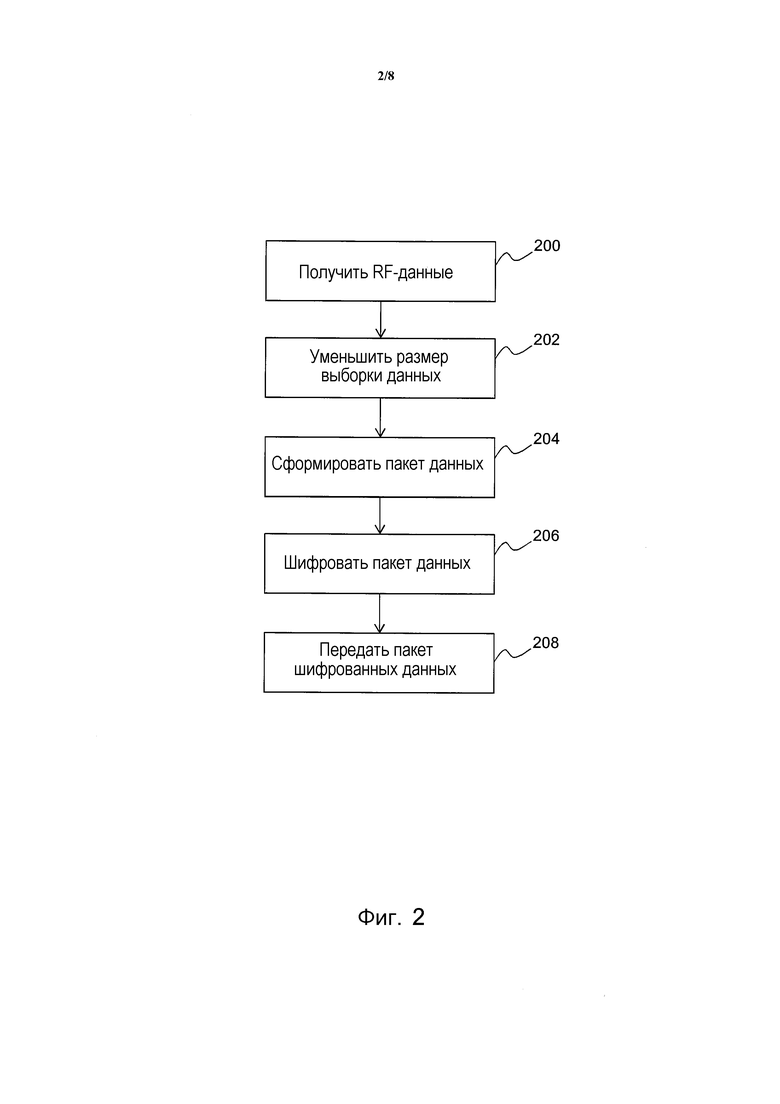

Фиг. 2 представляет собой блок-схему последовательности выполнения приемником операций в соответствии с одним из вариантов осуществления настоящего изобретения;

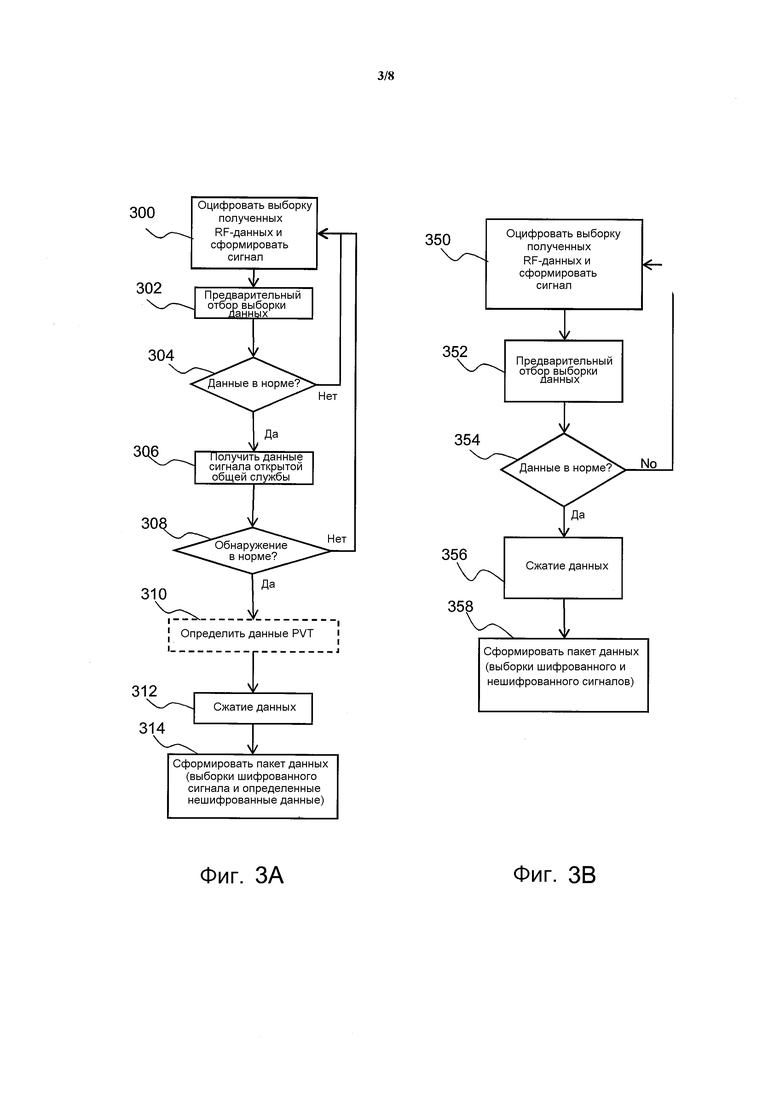

Фиг. 3A и 3B представляют собой подробности некоторых этапов, показанных на фиг. 2, соответствующие вариантам осуществления настоящего изобретения;

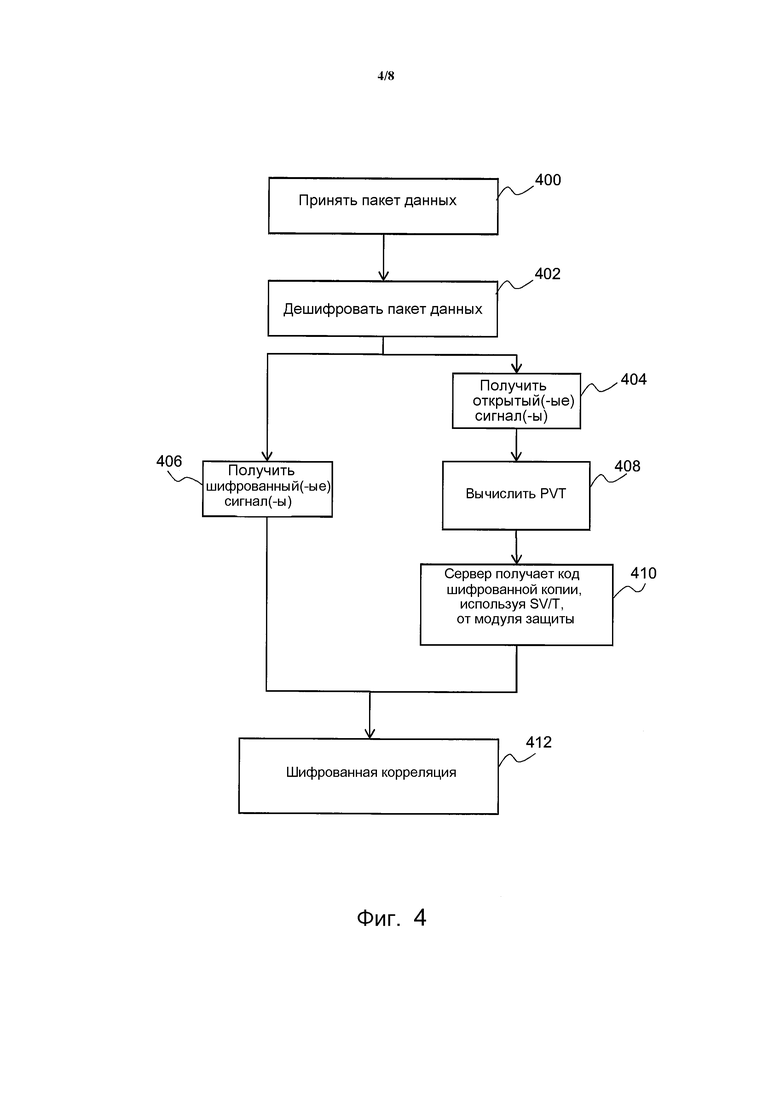

Фиг. 4 представляет собой блок-схему последовательности выполнения удаленным устройством обработки этапов, соответствующей одному из вариантов осуществления настоящего изобретения;

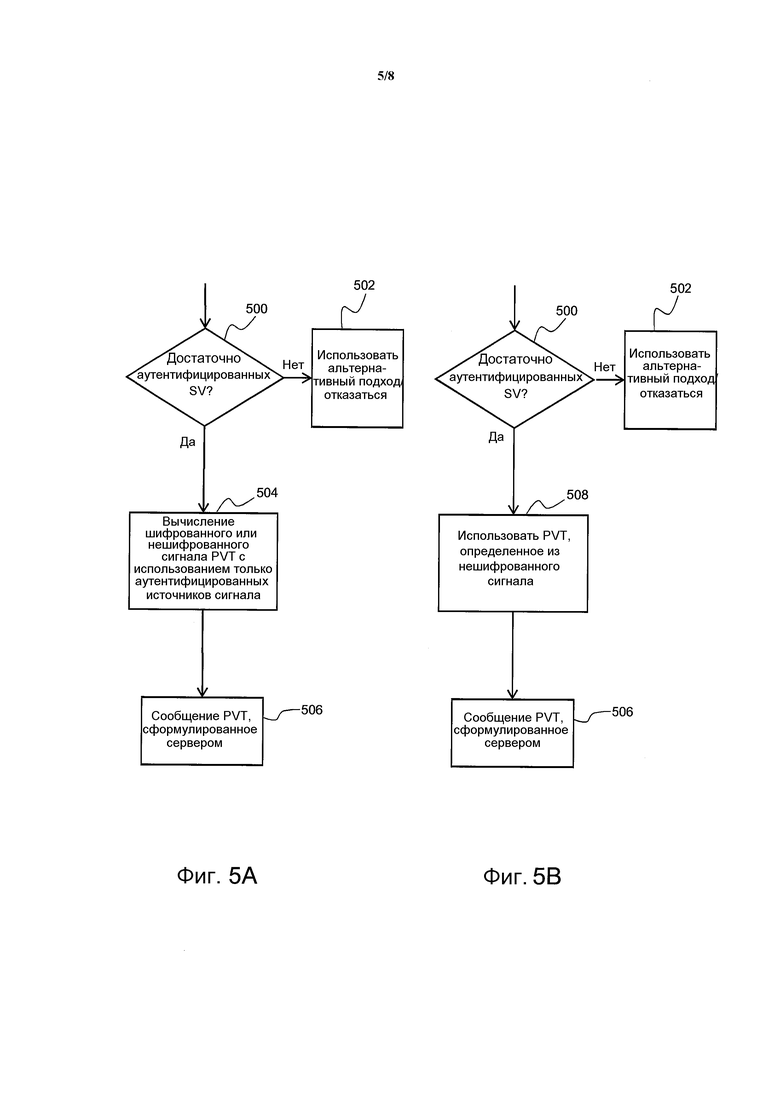

Фиг. 5A и 5B представляют собой дополнительные этапы, выполняемые удаленным устройством обработки и/или модулем защиты в соответствии с вариантами осуществления настоящего изобретения;

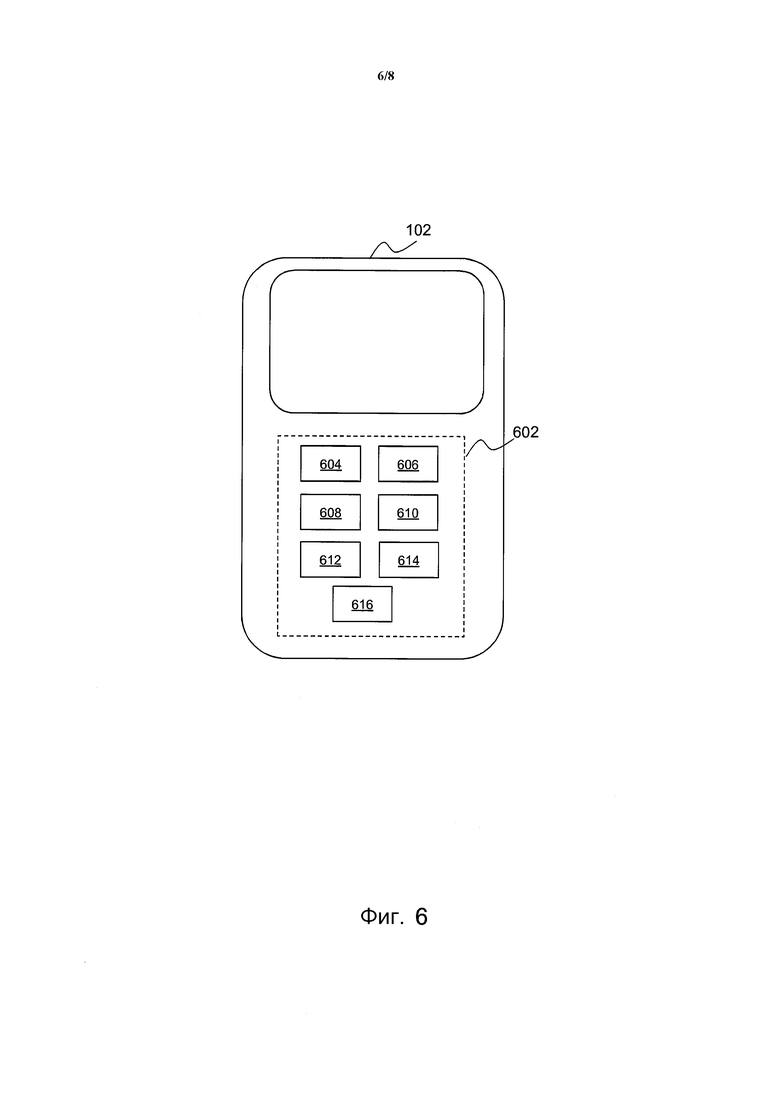

Фиг. 6 представляет собой схематичное примерное расположение приемника;

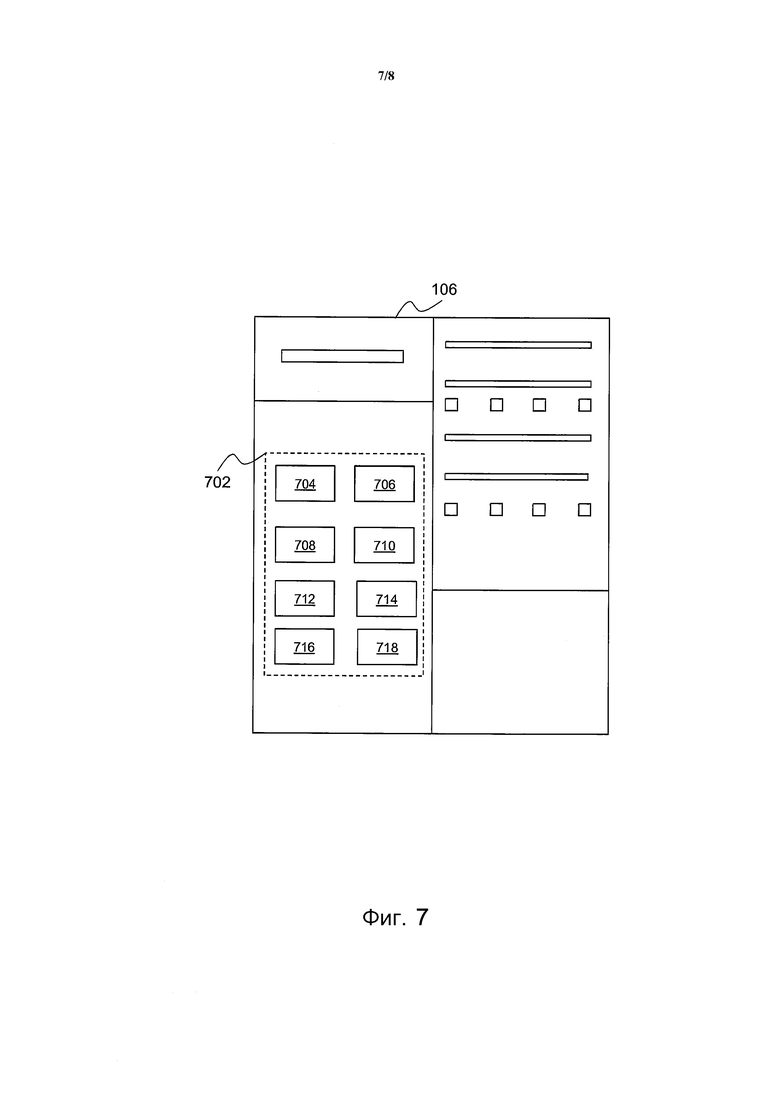

Фиг. 7 представляет собой схематичное примерное расположение удаленного процессора; и

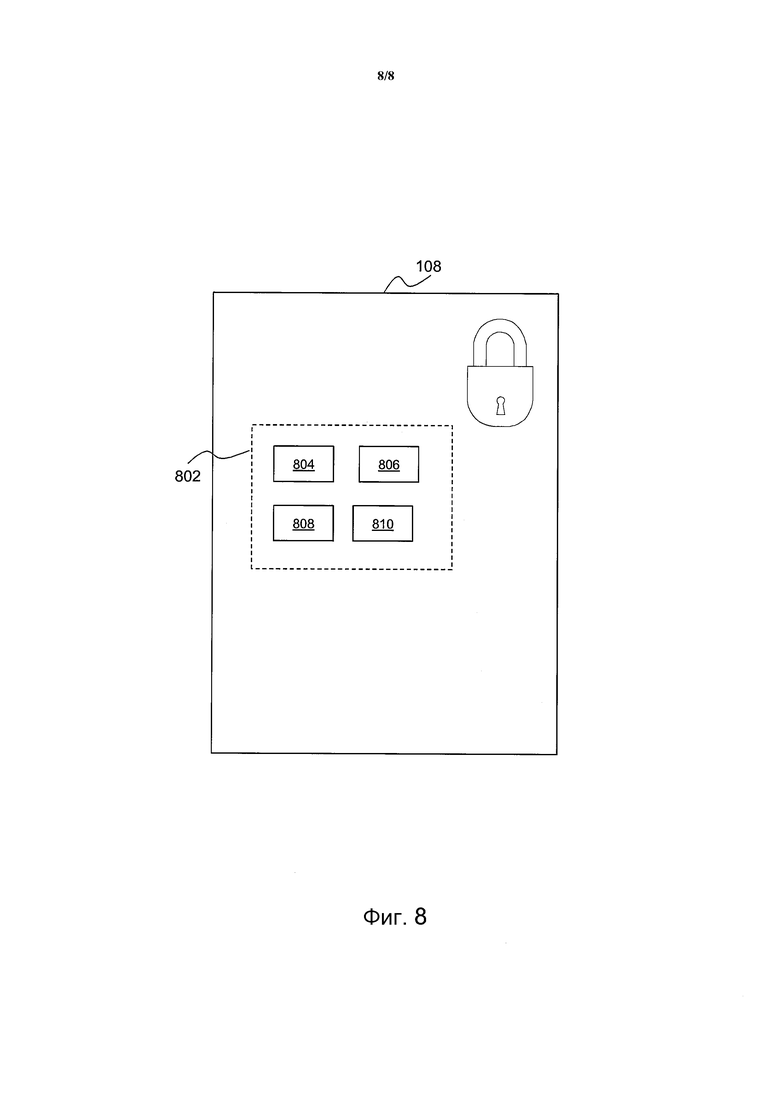

Фиг. 8 представляет собой схематичное примерное расположение модуля защиты.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

На фиг. 1 показан схематичный общий вид устройства для использования при выполнении варианта осуществления настоящего изобретения. Устройство содержит множество спутников 100, широковещательно передающих сигналы, и приемник 102, способный принимать широковещательные сигналы. В этом примере приемник 102 является полевым блоком или мобильным приемником пользователя. Приемник 102 осуществляет связь с центральным сервером 106 через сеть 104 связи. Сервер 106 также осуществляет связь с модулем 108 защиты, который предоставляет источник защищенной информации.

Хотя на чертеже показан одиночный сервер 106 и отдельный модуль 108 защиты, функции могут быть разделены между большим или меньшим количеством физических объектов. Конечно, на практике в системе, вероятно, будет иметься много приемников 102, работающих в любое время.

Как описано в приведенных здесь примерах, сеть 104 связи является беспроводной сетью, например, сотовой типа 2G/3G/4G, WMAN, WLAN, WPAN, RF, спутниковой связью и т. п.

Однако, канал связи альтернативно может быть онлайновым проводным (например, PSTN, LAN, USB и т. д.) или офлайновым (например, использующим портативное устройство хранения данных или другой носитель информации) и т.п.

Защищенная информация, хранящаяся внутри модуля 108 защиты, содержит криптографические материалы, которые используются для генерации локальных копий шифрованных сигналов GNSS для корреляции с принятыми выборками RF-сигнала.

Процесс, соответствующий одному из вариантов осуществления изобретения, представлен в общем виде на фиг. 2. В варианте осуществления, показанном на фиг. 2, приемник 102 используется для получения выборок RF-сигнала GNSS от спутника (этап 200), который содержит сигналы открытой общей службы GNSS и шифрованные GNSS сигналы.

Приемник 102 содержит некоторую обработку с понижением нагрузки, которая используется для уменьшения размера сообщения данных, требующегося для связи с сервером 106 и проверки качества сигнала (этап 202). Этот этап описывается ниже более подробно со ссылкой на фиг. 3. Приемник 102 собирает пакет данных, состоящий из обработанных выборок RF-сигнала (и может содержать предварительно обработанные результаты определения открытого сигнала и/или диагностику, такую как анализ шума/уровня помех, доплеровская информация и т. д.) (этап 204).

В этом примере пакет данных затем шифруется (этап 206), хотя это требуется не для всех вариантов осуществления. Пакет шифрованных данных затем отправляется центральному серверу 106 через сеть 104 связи (этап 208).

В особо предпочтительном примере время, когда сигнал принимается, может варьироваться (т.е. может не следовать установленному образцу) и может, например, определяться генератором псевдослучайных чисел, основываясь на начальном числе, используемом совместно с сервером. Это означает, что попытке имитировать приемник 102 (т.е. притвориться конкретным приемником для сервера, например, чтобы ввести в заблуждение сервер в отношении истинного положения приемника), можно помешать, если определено, что сигнал был собран в "неправильное" время. В другом примере, по меньшей мере, время сбора данных может быть зашифровано таким образом, что если пакет данных перехватывается "на лету" и заменяется новым пакетом данных (возможно, снова, чтобы предоставить вводящую в заблуждение информацию относительно местоположения приемника), будет трудно обеспечить сигнал, точно соответствующий сигналу, реально принятому приемником 102, который может, поэтому, легко быть идентифицирован как ложный. Конечно, если пакет данных в любом случае шифруется, это может защитить данные о времени.

Сервер 106 затем обрабатывает пакет данных с помощью модуля 108 защиты, как дополнительно описано ниже.

Две возможных операции обработки сигналов, выполняемые в приемнике 102 на этапах 202 и 204, показанных на фиг. 2, теперь будут описаны более подробно со ссылками на фиг. 3A и 3B. На фиг. 3B, обработка в приемнике 102 является относительно минимальной. На фиг. 3A, в отличие от этого, приемник 102 выполняет свою собственную обработку сигнала открытой общей службы и может вычислять свое собственное положение (например, для отображения пользователю).

В возможном "промежуточном" варианте осуществления приемник 102 может выполнять корреляции сигналов открытой общей службы, которые используются, чтобы помочь на этапах уменьшения объема данных, но не может продолжать вычисление своего собственного положения, которое требует добавления навигационных данных. Как должно быть известно специалисту в данной области, если приемник 102 будет приемником с замкнутым контуром, выполнение следующего этапа вычисления положения будет тривиальным, но для приемника снимков потребуется внешний источник навигационных данных.

В обоих способах, получив сигнал, радиочастотный входной процессор оцифровывает сигнал и выполняет преобразование сигнала на нешифрованный и шифрованный сигналы GNSS (этапы 300, 350).

И опять, в обоих способах на этапах 302 и 352 (которые необязательны) выполняется предварительный отбор полученных сигналов, чтобы проверить качество сигнала и/или присутствие высоких уровней радиочастотных помех, нежелательных или ложных сигналов. Некоторые из операций предварительного отбора могут содержать статистический анализ работы автоматической регулировки усиления (AGC), уровней аналого-цифрового преобразования, полученного спектра сигналов, свойства автокорреляции сигнала или мультиантенную пространственную фильтрацию и пространственный сигнальный анализ. Дополнительный отбор полученных данных может выполняться для результата процесса обнаружения открытого сигнала, например, основываясь на обнаруженных уровнях мощности сигнала и критериях успешного получения сигнала.

Одна из целей этапа предварительного отбора состоит в обеспечении входного сигнала для использования при определении величины сигнала, которую требуется получить, чтобы обрабатывать шифрованные сигналы. Конечно, фактический объем данных будет варьироваться в соответствии с такими факторами, как, например, сколько ошибок может быть допустимо. Однако, испытания могут быть предельными испытаниями на основе результатов операций предварительного отбора, упомянутых выше, или совокупным рассмотрением этих и других переменных. Над результатом предварительного отбора может выполняться любое действие, которое требуется (этапы 304, 354, которые также являются необязательными). В этом примере, при невозможности сигнала(-ов) удовлетворить предъявляемым стандартам предварительного отбора, предпринимаемый этап должен состоять в повторном получении сигнала и повторном запуске процесса, но в других примерах это может привести в результате, альтернативно или дополнительно, к одному или более из следующего: появление флага индикации, адаптация параметров получения данных (например, получение более длительной части сигнала), использование антипомеховых способов (например, изменение опорной частоты преобразования или изменение характеристик процессов входных RF-каскадов, например, изменяя усиление AGC и т. п.) или прерывание получения.

На фиг. 3A следующий этап 306 должен определить информацию из нешифрованного сигнала (или выполнить "получение" сигнала для каждого принятого спутникового сигнала (т.е. для каждого спутника в поле зрения)). Как должно быть известно специалистам в данной области техники, в контексте GNSS "получение" означает процесс сравнения принятого сигнала с локально полученной от источника или сгенерированной копией спутникового сигнала для обнаружения соответствия. Цель этого состоит в идентификации времени прибытия спутникового сигнала, совпадающего с последовательностью псевдослучайных чисел (PRN) для заданного номера космического корабля (SV), относительно времени приемника. Самое основное, получение требует корреляции между принятым сигналом и возможными сигналами. Там, где корреляция превышает порог, объявляется совпадение.

В некоторых вариантах осуществления операция получения данных может содержать, например, одно или более частотных и фазовых смещений полученных выборок и ищут корреляцию с локальным эталонным сигналом для каждого сигнала, например, для каждого ожидаемого спутника в поле зрения. Тестовый статистический выход этих операций получения данных сравнивают с порогом обнаружения. Если тестовая статистика превышает порог обнаружения, результаты измерения обнаружения регистрируются, в том числе, например, некоторых или все спутниковые PRN, спутниковые кодовые фазы, частотные отклонения (также известные как доплеровская частота, содержащая спутниковый эффект Доплера, эффекты тактовой частоты и движения приемника) и отношение корреляции несущей к плотности шумов. Если на этапе 3В определяют, что обнаружено недостаточно спутников, может проводиться новое получение данных для другого или расширенного времени получения или результаты измерений могут быть аннулированы. Новое расширенное получение данных может также быть запущено, если обнаруживают достаточно много спутников, но они имеют низкие значения отношения несущей к плотности шумов.

На этапе 310, который необязателен, данные PVT фактически выводятся и могут отображаться на экране пользователю. Это может быть консолидированный результат измерений, основанный на всех обнаруженных SV (т.е. на результатах измерений псевдодальности или других подобных измерениях) или определенный любым способом, известным специалисту в данной области техники.

Фаза кода нешифрованного сигнала дает неоднозначный результат измерения времени приема спутникового сигнала. Так как нешифрованные и шифрованные сигналы GNSS синхронизированы, эти результаты измерений могут использоваться для уменьшения длины данных выборки, которые необходимо передавать на сервер 108 для обнаружения шифрованного сигнала, поскольку это значительно сокращает любой требуемый поиск.

Как показано на фиг. 3A, этап 312, и на фиг.3B, этап 356, выполняется сжатие данных.

Цель состоит в обеспечении того, чтобы полученные данные содержали, по меньшей мере, минимальный объем данных для обеспечения успешной обработки шифрованных навигационных сигналов, но предпочтительно, не добавлялись или добавлялись небольшие данные. Этот процесс основан на сочетании технологий уменьшения ширины полосы и предварительного отбора сигнала. Технологии уменьшения ширины полосы могут включать преобразование вниз по частоте и фильтрацию аналоговых или цифровых сигналов на отдельные открытые и шифрованные потоки для обработки и уменьшении выборки данных и могут основываться на скрытой или интеллектуальной предварительной фильтрации сигнала. Для несущей с двоичным сдвигом (Binary Offset Carrier, BOC) или подобной модуляции, используемой в GNSS или других навигационных сигналах, сохраненные сигналы могут содержать часть полной полосы сигнала, содержащую один или более спектральных лепестков, предлагая различные компромиссные решения между рабочими характеристиками приемника, объемами передачи данных, сложностью приемника и потреблением энергии. Дополнительное расширение может содержать разделение открытых сигналов и шифрованных сигналов. Две выборки могут последовательно преобразовываться, подвергаться повторной выборке и суммироваться вместе перед выполнением другой обработки с уменьшением выборки. Этот процесс будет увеличивать шумы сигнала, но в одной и той же выборке могут присутствовать как открытые, так и шифрованные сигналы, и такая выборка может извлекаться и восстанавливаться во время процесса корреляции.

В рамках общей цели уменьшения (и, в идеале, минимизации или снижения, насколько это возможно на практике и желательно при данных обстоятельствах) объема оцифрованных данных, которые должны передаваться серверу 106, могут быть приемлемы различные компромиссные решения зависимости сжатия данных от чувствительности, и в зависимости от требований к применению, это содержит рассмотрение пропускной способности, ограничения уровней квантования, перекрытие спектра и т. п.

Обработанные шифрованные RF-данные, результаты получения открытых сигналов (фиг.3A) или обработанные нешифрованные RF-данные (фиг.3B) и, как вариант, результаты измерений при предварительном отборе будут вставлены в сообщение, как показано на фиг. 2 со ссылкой на этап 204 (этапы 314, 358). Это сообщение, как вариант, может кодироваться и/или шифроваться, чтобы избежать ошибок передачи, подслушивания, перехвата и/или гарантировать подлинность принимающему серверу. Наконец, сообщение в виде пакета данных будет передаваться на сервер 106 через проводное, беспроводное или другое средство связи/среду передачи.

Пример этапов обработки на сервере, выполняемых для аутентификации сигнала открытой GNSS, теперь описывается со ссылкой на фиг. 4.

Сначала, на этапе 400 пакет данных принимается на сервере 106, где (если шифрован) он дешифруется на этапе 402. Защищенный спутниковый сигнал (который все еще защищен шифрованием, с которым он был отправлен со спутника) получают из нешифрованного пакета данных (этап 406) вместе с открытым сигналом (этап 404), но они обрабатываются по-разному, как описано ниже.

На этапе 408 вычисление PVT выполняется для полученных сигналов открытой GNSS с навигационными данными (в данном примере предполагается, что такие данные не посылаются вместе с пакетом данных, отправленным от приемника: если это так, то этот этап не должен выполняться в приемнике 106). К навигационным данным можно получать доступ напрямую посредством функции обработки или использования их самих в отключенных сигналах GNSS или через доступ к сервису, предоставляющему их и другие вспомогательные данные, которые могут использоваться для оказания помощи при вычислении PVT. Если всем сигналам можно доверять, то PVT будет предоставлять однозначные результаты, а также положение приемника и время. Однако, на этой стадии эти данные не "аутентифицируются" посредством рассмотрения шифрованной части сигнала, как изложено ниже.

Следует заметить, что вычисление, описанное выше со ссылкой на этап 408, является не единственным способом достигнуть цели устранения неоднозначности результатов определения: например, предшествующие измерения или грубые измерения из других источников (например, в какой ячейке сети связи находится приемник, определяя подлинность связной башни и т. п.) могут альтернативно использоваться, чтобы удалить неоднозначность определения. Однако, определение подлинности спутников (SV) и времени (T) для полученного сигнала(-ов) может быть произведено из декодированных сигналов и может использоваться на этапе 410 для выбора кода копии.

Чтобы аутентифицировать результаты определения сигналов открытой GNSS, сервер 106 будет выполнять получение шифрованных сигналов GNSS (этап 412). Как должны понимать специалисты в данной области техники, получение данных открытого сигнала является относительно простым, обычно выполняемым за секунды.

Получение шифрованного сигнала (например, в системе "Галилео", сигнала PRS) является более сложным и требующим большего времени. Однако, при использовании приведенных здесь способов и используя данные SV и времени (T), полученные из открытого сигнала, задача получения данных сигнала PRS делается намного более простой и требующей меньшего расхода времени/ресурса. В этом примере, поэтому, SV и T или другая информация, полученная из открытого сигнала, используется для сужения сигналов копии, с которыми сравнивается полученный шифрованный сигнал. Время передачи сигнала открытой общей службы может использоваться для выравнивания копии шифрованного сигнала на том же самом спутнике. Альтернативно времена передачи могут быть выведены из решения PVT открытой общей службы. Это обеспечивает аутентификацию, используя спутники, которые не имеют связанных результатов определения открытой общей службы, например неопределяемых спутников или спутников от других систем.

Чтобы выполнить аутентификацию, результирующие шифрованные результаты определения GNSS проверяются, чтобы убедиться, что они тесно соответствуют принятым результатам определения сигнала открытой GNSS. С этой целью сервер 108 использует локальные копии для шифрованного сигнала(-ов), который восстанавливают из модуля 108 защиты на этапе 410. Время и длительность локальной копии в этом примере определяются временем передачи спутника, продолжительностью получения данных и остаточными неопределенностями, чтобы гарантировать точную идентификацию сигнала. Этот процесс получения данных, поэтому, будет выполнять "согласование" или корреляцию шифрованной составляющей GNSS полученного RF-сигнала с локальной копией (этап 412).

Аутентификация может проводиться одним из нескольких способов. Например, если в описанном выше процессе согласования обнаруживается шифрованный сигнал GNSS, то результат определения открытого, нешифрованного сигнала GNSS, связанного с этим шифрованным сигналом, может считаться аутентифицированным, так как атакующему должно быть трудно воспроизвести шифрованные сигналы GNSS (например, при спуфинг-атаке).

Однако, специалисту в данной области техники должно быть известно, что, в целом, если четыре или больше шифрованных сигнала GNSS совпадают с копиями, то они могут использоваться напрямую для генерации нового решения PVT, которое получают только из шифрованных сигналов (хотя другие входные сигналы, такие как PVT, вычисленные из нешифрованных сигналов, также могут использоваться, чтобы уменьшить вычислительную нагрузку). Поэтому это не является процессом аутентификации ранее сгенерированного решения для PVT, как когда его получают из открытого сигнала GNSS, а вместо этого используют решение для PVT, чтобы ограничить потенциально возможные сигналы копий, используемые при корреляции чтобы получить новое решение для PVT, основанное только на шифрованных данных сигнала.

В дополнительном примере, если в процессе поиска совпадения обнаруживается один или более шифрованных сигналов GNSS, то они могут использоваться для аутентификации PVT, вычисленного из нешифрованных сигналов, демонстрируя, что время прохождения для шифрованного сигнала совместимо с вычисленным расстоянием между спутником (чье положение известно из астрономических таблиц и информации справочника) и положением приемного устройства 102, которое дается решением для PVT, вычисленным из нешифрованных сигналов. В таких примерах, (например, когда доступны менее четырех шифрованных сигналов), решение для PVT будут считаться только частично аутентифицированным, так как будет оставаться остаточная неопределенность подлинности PVT.

Процесс может, поэтому, продолжаться в соответствии с одним из примерных альтернативных процессов, представленных на фиг. 5A и 5B.

В этом примере предпринимается попытка сопоставить все принятые шифрованные сигналы и на этапе 500 на обоих чертежах 5A и 5B рассматривается, была ли аутентифицирована достаточная часть открытых сигналов. Фактическое количество или доля, определенные как достаточные, будут варьироваться, в зависимости от обстоятельств, и могут, поэтому, колебаться от одиночного совпадающего шифрованного сигнала до требования, чтобы все шифрованные сигналы совпадали с копиями. На обоих чертежах 5A и 5B, если требование по порогу не удовлетворяется, то либо должен использоваться альтернативный подход, либо процесс может быть прекращен и, например, должен быть потребован или ожидаться новый пакет данных (этап 502). Дополнительные подробности об этом приводятся ниже.

Предполагая, однако, что требование по порогу удовлетворяется (и на практике, со ссылкой на способ, показанный на фиг. 5A, это требует, по меньшей мере, 4 совпадающих сигналов), в первом примере, описанном со ссылкой на фиг. 5A, новое вычисление PVT будет выполняться, используя только проверенные (т.е. аутентифицированные) сигналы и/или совпадающие шифрованные сигналы (этап 504). Это вычисление будет использовать и зависеть только от результатов определения шифрованных сигналов GNSS, но может способствовать эффективности PVT, вычисленной из нешифрованных сигналов на этапе 408, или других результатов измерений, которые содержат информацию о местоположении, времени и/или скорости приемных устройств. Другие рабочие характеристики могут быть получены из сигналов открытой или шифрованной GNSS с точки зрения чувствительности, точности, устойчивости к многолучевому приему, интерференционной устойчивости и т. д.

Результат этого вычисления может затем использоваться для формулировки сообщения PVT (этап 506), которое может использоваться для слежения за местоположением приемника 102 или может посылаться обратно приемнику 102 или регистрироваться или использоваться для какой-то другой цели.

В примере, показанном на фиг. 5B, пока на этапе 500 требование порога "совпадающих" сигналов удовлетворяется, то тогда на этапе 508 ранее определенное значение PVT (т.е. как оно определено на этапе 408) может применяться, чтобы сформировать основу сформулированного сервером сообщения PVT для использования согласно описанному со ссылкой на фиг. 5A. Этот порог может быть установлен в соответствии с уровнем доверия, требуемом в результате.

В каждом случае сформулированное сервером сообщение может обеспечивать индикацию достигнутого уровня аутентификации (например, были ли аутентифицированы все сигналы, использовались ли только аутентифицированные сигналы или имела место только частичная аутентификация, когда мог быть обеспечен уровень доверия). Способ, показанный на фиг. 5B, может, поэтому, приводить в результате к сообщению, доверие которому относительно низкое.

Как отмечено выше, когда нет или недостаточно надежных сигналов открытой GNSS (т.е. на этапе 500 слишком много сбоев корреляций) или они временно отвергаются, то тогда на этапе 502 может использоваться альтернативный способ или от процесса можно отказаться. В одном альтернативном способе местоположение и/или время приемника 102 могут определяться грубо из другого источника (например, альтернативной системой позиционирования, сетью радиосвязи) и/или посредством распространения предыдущей информации о времени и местоположении (которая может содержать рассмотрение известной или ожидаемой динамики пользователя). В таких примерах может использоваться "старая" идентификация источника/данные времени передачи сигнала, например, в дополнение к дополнительным соображениям при определении выборки для сравнения с "новым" шифрованным сигналом, или наоборот. В частности, использование новых, установленных или адаптированных сетевых протоколов (например, временной широковещательный, многоразовый NTP и т. д.), может использоваться, чтобы установить высокую точность времени на терминале пользователя. Информация о времени или местоположении может также быть извлечена при получении и обработке так называемых "подходящих сигналов "которые могут содержать такую информацию. Эта информация в дальнейшем используется, чтобы помочь в получении шифрованных сигналов GNSS, которые, в свою очередь, используются для вычисления PVT.

Для улучшения предложенного подхода в пользовательский приемник 102 могут дополнительно быть встроены навигационные (или другие) датчики. В таком случае такие датчики могут получать результаты измерений одновременно с выборкой открытых и шифрованных сигналов GNSS. Например, доплеровская информация из любой сети(или сети связи), направление антенны, уровни помех и т.д. Данные датчика могут включаться в сообщение и передаваться на сервер 106.

Сервер 106 может обрабатывать данные сигнала GNSS в отдельном процессе для любых таких данных датчиков. Результаты определения GNSS могут интегрироваться с результатами измерений датчика в фильтре, чтобы определить композитное (или гибридное), положение или, альтернативно, способствовать последовательности измерений. Дополнительно, результаты измерений других датчиков могут использоваться, чтобы сузить область поиска приемника, поскольку они обеспечивают "наведение" соответственно тому, как пользователь двигался. Эта информация может использоваться в качестве внешнего входного сигнала в рамках обработки сигналов GNSS, чтобы ограничить решение.

Как описано выше, способ содержит использование шифрованных сигналов GNSS для поддержки аутентификации открытых сигналов GNSS, а также обеспечивает позиционирование, используя шифрованные сигналы GNSS, не требуя защитной информации, которая должна храниться или использоваться внутри устройства пользователя.

Этот способ может использоваться для любого или всех шифрованных сигналов GNSS любых или всех систем GNSS и их расширений. Сюда включаются защищенное военное, государственное, коммерческое и регламентное обслуживание.

Упомянутое выше устройство будет теперь описано более подробно со ссылкой на фиг. 6-8.

На фиг. 6 показан приемник 102, соответствующий одному из вариантов осуществления изобретения. Приемник 102 содержит схему 602 обработки, причем схема обработки содержит: аналого-цифровой преобразователь 604, преобразующий RF-сигнал в цифровой сигнал; модуль 606 отбора, выполняющий предварительный отбор, как описано выше; модуль 608 сжатия, выполненный с возможностью сжатия данных, как описано выше, модуль 610 связи, выполненный с возможностью осуществления связи с удаленным сервером 106; множество датчиков 612, выполненных с возможностью сбора дополнительной информации, такой как навигационная информация (например, эта информация может содержать скорость перемещения, направление движения, высоту, информацию о местоположении, относящуюся к сотовой телефонной сети и т. п.); и модуль 614 шифрования, выполненный с возможностью шифрования данных перед посылкой их на сервер 106.

Конечно, как описано выше, приемник 102 может содержать альтернативные, дополнительные компоненты или меньшее количество компонент. В частности, приемник может содержать модуль сравнения, выполненный с возможностью идентификации нешифрованного сигнала (например, при выполнении получения данных).

На фиг. 7 показан сервер 106, соответствующий одному из вариантов осуществления изобретения, который обеспечивает удаленное устройство обработки. Сервер 106 содержит схему 702 обработки, причем схема обработки содержит: модуль 704 дешифрования, который дешифрует шифрованный пакет данных, полученный от приемника 102; генератор 706 опорного сигнала, обеспечивающий опорные сигналы для сравнения; модуль 708 сравнения, выполняющий сравнение, модуль 710 связи, выполненный с возможностью осуществления связи с приемником 102, и интерфейс 712 модуля защиты, выполненный с возможностью осуществления связи с модулем 108 защиты; и модуль 714 аутентификации, выполненный с возможностью аутентификации нешифрованных сигналов, основываясь на результате сравнений шифрованных сигналов; модуль 716 содержания данных, выполненный с возможностью определения информации, переносимой в сигналах (в системе GNSS этот модуль, поэтому, функционирует как навигационный модуль, поскольку он определяет информацию PVT), и модуль 718 применения программного обеспечения, выполненный с возможностью приема и использования информации PVT.

На фиг. 8 показан модуль 108 защиты, соответствующий одному из вариантов осуществления изобретения. Модуль 108 защиты содержит схему 802 обработки, содержащую: генератор 804 опорного сигнала, обеспечивающий опорные сигналы для сравнения; модуль 806 сравнения, способный выполнять сравнение шифрованных выборок данных, модуль 808 связи, выполненный с возможностью осуществления связи с удаленным сервером 106; и модуль 810 содержания данных, выполненный с возможностью считывания содержания шифрованных сигналов.

Конечно, физическое расположение этих модулей, в частности, между модулем 108 защиты и сервером 106, может быть различным. Модуль 108 защиты может физически содержать часть сервера 106, хотя, предпочтительно, было бы безопаснее выделить его оттуда. Следует также заметить, что в приведенном выше описании, как сервер 106, так и модуль 108 защиты содержат модули сравнения: в этом нет необходимости, и сравнения могут выполняться на одном устройстве или на другом, или нешифрованная часть сигнала может подвергаться сравнению (например, как часть получения данных) в приемнике 102.

Хотя описанные выше способы обсуждались в отношении GNSS, те же самые технологии применимы к наземным системам навигации и определения местоположения (например, псевдолитам, радионавигации, системам радиопозиционирования и к использованию сигналов, подходящих для позиционирования) и могут быть адаптированы к ним специалистами в данной области техники.

Любой диапазон или значение устройства, приведенные здесь, могут быть расширены или изменены без потери искомого эффекта, что должно быть очевидным специалисту в данной области техники для понимания изложенных здесь принципов.

Группа изобретений относится к вычислительной технике и может быть использована для обработки сигналов. Техническим результатом является повышение скорости обработки, улучшение обнаружения сигнала. Способ содержит этапы, на которых: принимают в приемнике данные сигнала; обрабатывают выборку данных сигнала, чтобы обеспечить обработанную выборку сигнала, содержащую данные, относящиеся к шифрованной части данных сигнала, и данные, относящиеся к нешифрованной части данных сигнала, сравнивают нешифрованные данные сигнала по меньшей мере, с одним опорным сигналом, чтобы определить информацию, содержащую, по меньшей мере (i) время, когда сигнал был отправлен от источника, или (ii) подлинность источника; запрашивают на основе определенной информации от источника, удаленного от приемника, набор выборок шифрованного опорного сигнала; сравнивают на устройстве обработки, удаленном от приемника, набор выборок шифрованного опорного сигнала с принятыми шифрованными данными сигнала, чтобы идентифицировать любые совпадающие выборки сигнала. 3 н. и 29 з.п. ф-лы, 10 ил.

1. Способ обработки данных сигнала, содержащих нешифрованную часть и шифрованную часть, причем упомянутый способ содержит этапы, на которых:

(i) принимают в приемнике данные сигнала;

(ii) обрабатывают выборку данных сигнала, чтобы обеспечить обработанную выборку сигнала, содержащую данные, относящиеся к шифрованной части данных сигнала, и данные, относящиеся к нешифрованной части данных сигнала,

(iii) сравнивают нешифрованные данные сигнала по меньшей мере с одним опорным сигналом, чтобы определить информацию, содержащую по меньшей мере (i) время, когда сигнал был отправлен от источника, или (ii) подлинность источника;

(iv) запрашивают на основе определенной информации от источника, удаленного от приемника, набор выборок шифрованного опорного сигнала;

(v) сравнивают на удаленном от приемника устройстве обработки набор выборок шифрованного опорного сигнала с принятыми шифрованными данными сигнала, чтобы идентифицировать любые совпадающие выборки сигнала.

2. Способ по п. 1, который является способом аутентификации источника данных сигнала и/или содержания данных сигнала, и источник и/или содержание данных сигнала аутентифицируются в случае определения совпадения между по меньшей мере одним набором выборок шифрованного опорного сигнала и принятой выборкой шифрованных данных сигнала.

3. Способ по п. 1 или 2, являющийся способом идентификации шифрованного сигнала данных, причем способ необязательно дополнительно содержит получение данных на основе идентификации совпадающих выборок шифрованного сигнала, чтобы определить информацию, закодированную в шифрованных данных сигнала.

4. Способ по п. 1, выполняемый по меньшей мере тремя объектами: приемником, удаленным устройством обработки и модулем защиты.

5. Способ по п. 4, в котором этапы (i) и (ii) выполняются приемником, и обработанная выборка сигнала затем передается удаленному устройству обработки для дальнейшей обработки.

6. Способ по п. 5, в котором этап (iii) выполняется приемником, и определенная информация является или формирует часть данных, относящихся к нешифрованным данным сигнала, которые, в свою очередь, формируют части обработанной выборки сигнала.

7. Способ по п. 4, в котором удаленное устройство обработки использует принятую информацию, чтобы запросить набор шифрованных опорных сигналов у модуля защиты, и/или модуль защиты принимает по меньшей мере часть обработанной выборки сигнала, которая относится к шифрованной части данных, и выполняет этап (v).

8. Способ по п. 4, в котором набор сформированных шифрованных опорных сигналов передается от модуля защиты на удаленное устройство обработки, выполняющее этап (v).

9. Способ по п. 1, в котором этап обработки выборки сигнала выполнен с возможностью уменьшения размера выборки сигнала перед передачей выборки сигнала.

10. Способ по п. 1, в котором этап обработки выборки сигнала содержит разделение нешифрованных и шифрованных сигналов на два потока для обработки.

11. Способ по п. 1, содержащий предварительный отбор принятого сигнала перед передачей удаленному устройству обработки.

12. Способ по п. 11, в котором, если предварительный отбор показывает, что полученный сигнал не удовлетворяет заданным стандартам, способ дополнительно содержит один или более из следующих этапов: (i) повторный запуск способа с повторным получением сигнала, (ii) генерацию уведомления пользователя, (iii) адаптацию параметров получения, (iv) использование антипомеховых технологий или (v) прерывание получения сигнала.

13. Способ по п. 11 или 12, в котором предварительный отбор используется для определения величины сигнала, которую требуется получить, и/или степени сжатия данных, которую можно выполнить.

14. Способ по п. 1, который дополнительно содержит шифрование и/или криптографическое подписание по меньшей мере части обработанного сигнала перед передачей удаленному устройству обработки и дешифрованием сигнала в удаленном устройстве обработки.

15. Способ по п. 1, в котором этап сравнения принятой выборки нешифрованного сигнала по меньшей мере с одним опорным сигналом, чтобы определить информацию из нешифрованной части сигнала, содержит определение по меньшей мере местоположения или скорости приемника.

16. Способ по п. 15, в котором, как только была обнаружена по меньшей мере одна совпадающая выборка шифрованных данных, любая(-ые) выборка(-и) нешифрованного сигнала, связанная(-ые) с несовпадающей(-ими) выборкой(-ами) шифрованных данных, должна(-ы) исключаться, и только аутентифицированная(-ые) выборка(-и) сигнала используется(-ются) при определении по меньшей мере местоположения или скорости приемника.

17. Способ по п. 1, в котором совпадающие выборки шифрованного сигнала дешифруются и/или декодируются, чтобы определить содержание сигналов.

18. Устройство обработки данных сигнала, содержащего нешифрованную часть и шифрованную часть, причем устройство содержит по меньшей мере одно из следующего: приемник, удаленное устройство обработки и модуль защиты, при этом:

(i) модуль защиты содержит генератор опорного сигнала, выполненный с возможностью генерации набора выборок шифрованного опорного сигнала;

(ii) приемник выполнен с возможностью приема данных сигнала и содержит схему обработки, выполненную с возможностью обработки данных сигнала, чтобы обеспечить обработанную выборку сигнала, содержащую данные, относящиеся к шифрованной части данных сигнала, и данные, относящиеся к нешифрованной части данных сигнала, и дополнительно содержит передатчик для передачи обработанной выборки сигнала удаленному устройству обработки;

(iii) по меньшей мере удаленное устройство обработки или приемник содержит схему обработки, содержащую модуль сравнения для сравнения данных сигнала с выборками опорного сигнала, и выполнен с возможностью сравнения принятых нешифрованных данных сигнала по меньшей мере с одним опорным сигналом, чтобы определить информацию, содержащую по меньшей мере одно из следующего: (i) время, когда данные сигнала были отправлены от источника, или (ii) подлинность источника данных сигнала;

(iv) удаленное устройство обработки содержит устройство связи, выполненное с возможностью запроса генерации выборок шифрованного опорного сигнала;

(v) модуль защиты выполнен с возможностью генерации набора выборок шифрованного опорного сигнала, основываясь на запросе;

(vi) по меньшей мере модуль защиты или удаленное устройство обработки содержит модуль сравнения, выполненный с возможностью сравнения набора выборок шифрованного опорного сигнала с принятыми шифрованными данными сигнала, чтобы идентифицировать любые совпадающие выборки сигнала.

19. Устройство по п. 18, выполненное с возможностью аутентификации источника данных сигнала и/или их содержания, и источник данных сигнала аутентифицируется в случае совпадения между набором выборок шифрованного опорного сигнала и принятой выборкой шифрованного сигнала.

20. Устройство по п. 19, в котором удаленное устройство обработки содержит модуль аутентификации, выполненный с возможностью аутентификации информации с выхода модуля сравнения относительно нешифрованного сигнала, основываясь на определении, что соответствующая шифрованная часть сигнала совпадает с выборкой опорного сигнала.

21. Устройство по п. 18, выполненное с возможностью идентификации шифрованного сигнала данных, при этом устройство выполнено с возможностью получения данных, основываясь на идентификации совпадающих выборок шифрованного сигнала, чтобы определить информацию, закодированную в шифрованном сигнале данных.

22. Устройство по п. 18, являющееся частью глобальной навигационной спутниковой системы (Global Navigation Satellite System, GNSS), и приемник является приемником GNSS.

23. Устройство по п. 18, в котором схема обработки приемника содержит модуль сжатия, выполненный с возможностью уменьшения размера выборки сигнала перед передачей выборки сигнала.

24. Устройство по п. 18, в котором приемник дополнительно содержит модуль отбора, выполненный с возможностью предварительного отбора сигнала, принятого перед передачей удаленному устройству обработки.

25. Устройство по п. 18, в котором приемник дополнительно содержит модуль шифрования, выполненный с возможностью шифрования и/или криптографического подписывания по меньшей мере части обработанного сигнала перед передачей устройству обработки, и удаленное устройство обработки содержит модуль дешифрования.

26. Устройство по п. 18, в котором удаленное устройство обработки содержит генератор опорного сигнала.

27. Устройство по п. 18, в котором приемник выполнен с возможностью получения принятого сигнала для обработки в момент времени, определяемый схемой обработки, причем время, когда получают сигнал, варьируется.

28. Устройство по п. 18, в котором схема обработки приёмника выполнена с возможностью сжатия обработанного сигнала относительно размера принятого сигнала до того, как он передаётся удаленному устройству обработки.

29. Устройство по п. 28, выполненное с возможностью получения принятого сигнала для обработки в момент времени, определяемый схемой обработки, причем время, когда получают сигнал, варьируется.

30. Устройство по п. 29, в котором время определяется генератором псевдослучайных чисел.

31. Устройство обработки выборки сигнала, содержащей нешифрованную часть и шифрованную часть, при этом устройство содержит удаленное устройство обработки и модуль защиты, причем:

(i) модуль защиты содержит генератор сигнала, выполненный с возможностью генерации набора выборок шифрованного опорного сигнала;

(ii) удаленное устройство обработки содержит схему обработки, выполненную с возможностью приема выборки, содержащей данные, относящиеся к шифрованной части данных сигнала, и данные, относящиеся к нешифрованной части данных сигнала, и определения из них по меньшей мере (i) времени, когда данные сигнала были отправлены от источника, или (ii) подлинности источника; и устройство связи, выполненное с возможностью запроса выборок шифрованного опорного сигнала;

(iii) модуль защиты, выполненный с возможностью генерации на основе определенной информации набора выборок шифрованного опорного сигнала;

(iv) по меньшей мере удаленное устройство обработки или модуль защиты содержит модуль сравнения, причем модуль сравнения выполнен с возможностью сравнения набора выборок шифрованного опорного сигнала с принятыми шифрованными данными сигнала, чтобы идентифицировать любые совпадающие выборки сигнала.

32. Устройство по п. 31, в котором удаленное устройство обработки содержит модуль сравнения для сравнения принятых выборок данных опорного сигнала, причем модуль сравнения выполнен с возможностью сравнения принятых нешифрованных данных сигнала по меньшей мере с одним опорным сигналом, чтобы определить информацию, содержащую по меньшей мере (i) время, когда сигнал был отправлен от источника, или (ii) подлинность источника.

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ НАВИГАЦИОННЫХ СИСТЕМ | 2006 |

|

RU2385470C1 |