Область техники

Настоящее изобретение относится к аутентификации спутниковых радионавигационных сигналов, и прежде всего, к способу и системе для аутентификации спутниковых навигационных данных и сигналов, оптимизированных для окружений с затрудненными условиями приема.

Уровень техники

С помощью систем, таких как GPS, спутниковая навигация стала критически важным элементом общества и экономики. Тем не менее, несмотря на их высокую важность, гражданские сигналы Глобальных навигационных спутниковых систем (GNSS) очень легко подделать. Они передаются и принимаются с очень низкой мощностью (около 160 дБВт или 10-16 Вт), что предоставляет передающему поддельные сигналы с низкой мощностью устройству возможность взятия под свой контроль приемника ГНСС. В настоящее время гражданские сигналы ГНСС не предоставляют каких-либо средств выявления подлинности этих сигналов с целью предотвращения таких нападений, хотя считается, что такая опция может быть реализована в некотором ГНСС в будущем. Однако, как обсуждается ниже, были предложены некоторые меры по аутентификации сигнала ГНСС и данных.

Термин «аутентификация» в области спутниковой навигации в целом относится к подлинности положения, вычисленного по спутниковый сигналам навигационного спутника. С целью аутентификации положения требуется подтверждение подлинности сигналов, используемых при вычислении положения, и в дополнение к этому, приемник должен обеспечивать предотвращение подделки внутреннего процесса для вычисления этого положения. При рассмотрении в настоящем документе, «аутентификация» означает, прежде всего, аутентификацию сигнала. Два главных информационных блока, которые приемник извлекает из сигналов ГНСС, являются информацией по положению спутника и по времени (содержащейся в навигационном сообщении), а также временем прихода сигнала (которое получают в большинстве приемников посредством измерений сдвига кода). Поэтому аутентификация радионавигационных сигналов относится к подтверждению подлинности и целостности данных, передаваемых от спутника, и к аутентификации времени (ТОА) прихода сигнала, измеряемого приемником.

В качестве сигналов распределенного методом прямой последовательности спектра (DSSS) в рамках множественного доступа (CDMA) с кодовым разделением, сигналы ГНСС содержат битовый поток данных, модулированный на распределяющем коде, который распределяет мощность сигнала по некоторой ширине полосы, и который также используется для вычисления времени прихода сигнала. Меры по аутентификации разделены на относящиеся к распределяющим кодам, и относящиеся к навигационным данным, также называемым аутентификацией (NMA) навигационного сообщения.

Элементы настоящего изобретения основаны на аспектах протокола TESLA (аутентификации быстрого устойчивого к потерям потока) для аутентификации радионавигационных сообщений.

А. Перриг и др. (A. Perrig et al) «Аутентификация быстрого устойчивого к потерям потока (TESLA): Введение в преобразование аутентификации источника многоадресной передачи» (Timed Efficient Stream Loss-Tolerant Authentication (TESLA): Multicast Source Authentication Transform Introduction), (2005, Университет Карнеги-Меллон, Сетевая рабочая группа) вводит концепцию TESLA, как способа наделения приемника информации из многоадресной или широковещательной передачи от отправителя способностью к проверке целостности и аутентификации информации. TESLA использует криптографию с симметричными шифрами и отложенное раскрытие ключа для достижения свойства асимметрии и тем самым минимизирует задачи по управлению ключами. В статье особое внимание уделено использованию TESLA в аутентификации блоков данных в контексте сетевых коммуникаций. Не рассмотрены приложения к радиолокации или радионавигации или к спутниковой связи. Авторы не предлагают использование протокола TESLA в радионавигации и не анализируют его доступность в условиях затухающих и затеняемых каналов передачи.

Шерман С. Ло и др. (Sherman С. Lo, et al), «Оценка безопасности системы навигации: Тематическое исследование использования усовершенствованной системы дальней радионавигации «Лоран» (Assessing the Security of a Navigation System: A Case Study using Enhanced Loran), Стэнфордский университет, обсуждает адаптированную для навигационных каналов версию TESLA в усовершенствованной системе дальней радионавигации «Лоран», например, в которой данный ключ используется для нескольких MAC (кодов аутентификации сообщения). Аутентификация рассматривается относительно криптографии с ключом, а также других методов усовершенствования безопасности системы дальней радионавигации «Лоран». Метод аутентификации данных TESLA рассматривается в одной секции, и является известным, рассмотренным выше методом. Авторы излагают адаптацию TESLA для навигационных каналов, с целью сделать ее более подходящей для системы дальней радионавигации «Лоран». Заявлено, что с целью обеспечения большей устойчивости к потере сообщений с помощью эффективного по отношению к данным способа, одна модификация состоит в использовании одного ключа для нескольких MAC.

С. Вуллемс и др. (С. Wullems et al): «Схемы обеспечения аутентификации и целостности сигнала для глобальных навигационных спутниковых систем следующего поколения» (Signal Authentication and Integrity Schemes for Next Generation Global Navigation Satellite Systems), доклады европейской конференции по ГНСС навигации, 22 июля 2005 (2005-07-22), страницы 1-11, ХР055141309, Мюнхен, описывает основанные на TESLA методы основанной на NMA аутентификации сигналов ГНСС. Передатчик генерирует ключевую последовательность посредством хеширования функции F. Аутентификация выполняется, в течение текущего временного интервала, путем выявления того, существует ли согласование между (i) (МАС’n+2), извлеченным из MAC, полученных из первого (данные) типа сообщения во время предшествующего временного интервала, и ключа (K’n+2), полученного путем применения функции F' генерации безопасного ключа к ключу (Kn+2), полученному из второго типа сообщения во время текущего временного интервала, и (ii) кодом (МАС’n+2) аутентификации сообщения, полученным из второго типа сообщения во время предшествующего временного интервала.

Известные системы, использующие TESLA для радионавигационной аутентификации сигнала, основаны на следующих этапах:

- образование для каждого передатчика i из случайного начального числа Ki,n последовательности ключей от Ki,n до Ki,0, сгенерированных рекурсивным способом посредством односторонней функции, и использование данной цепочки в обратном порядке (от Ki,0 до Ki,n ), при этом, в конкретный временной интервал j передатчик i радионавигационной системы аутентифицирует свои радиовещательные данные с помощью кода (MACi,j) аутентификации сообщений, который использует ключ Ki,j из односторонней последовательности,

- передача каждым передатчиком i подлежащих аутентификации данных совместно с MAC и, по истечении некоторого периода времени, ключа Ki,j,

- прием приемником от каждого передатчика переданных данных, MACi,j и ключа Ki,j,

- проверка приемником подлинности спутниковых данных посредством генерации MACi,j с помощью данных как таковых и Ki,j, и сравнения их с полученным от спутника i MACi,j,

- проверка приемником для каждого из сигналов от каждого передатчика i подлинности Ki,j путем рекурсивного выполнения односторонней функции для генерации предшествующего ключа последовательности, например Ki,0, который удостоверяется в качестве подлинного по ранее полученному сертификату.

Поэтому, известный способ использования протоколов TESLA для радионавигации следует за таким подходом, в рамках которого каждый сигнал от каждого передатчика аутентифицируется независимым образом, и проблема состоит в том, что все необходимые для процесса аутентификации данные должны быть получены от передатчика, данные которого должны аутентифицироваться.

Другая проблема обычных систем состоит в том, что они не предоставляют возможности оптимального использования данных от одного спутника для аутентификации других спутников, и для минимизации общего количества битов, требуемых для аутентификации нескольких спутников. Обычные системы также не предоставляют возможности использования данных от спутников с потенциально лучшими условиями приема для аутентификации других спутников.

Эти факторы представляют собой основную проблему для некоторых радионавигационных систем, таких как основанные на спутниковой навигации, где условия приема могут быть в большинстве случаев плохими, и могут в значительной степени варьироваться для различных спутников вследствие локальных преград в конкретных наземных окружениях, например в городских или пригородных районах.

Целью настоящего изобретения является предоставление возможности аутентификации радионавигационных сигналов с оптимальным уровнем устойчивости и доступности, включая сюда окружения, где прием сигнала и условия демодуляции данных препятствуют успешной демодуляции всех данных от всех радионавигационных передатчиков.

Раскрытие изобретения

В одном аспекте изобретения предоставляется радионавигационная система, содержащая несколько находящихся на борту спутника передатчиков и по меньшей мере один наземный приемник, причем приемник выполнен для получения радионавигационных сигналов от каждого из нескольких передатчиков, причем каждый из передатчиков и приемник выполнены для получения доступа к заранее заданной первой ключевой последовательности, причем первая ключевая последовательность содержит первый ключ шифрования и один или несколько других ключей шифрования, причем система содержит: первую группу передатчиков из числа указанных нескольких передатчиков, причем каждый передатчик в первой группе передатчиков выполнен с возможностью эксплуатации для передачи первого радионавигационного сигнала, причем первые радионавигационные сигналы включают в себя, на данный момент времени или для данного подцикла, радионавигационные данные, код (MAC) аутентификации сообщений и один из числа одного или нескольких других ключей шифрования, причем код аутентификации сообщения является уникальным для каждого передатчика и генерируется с помощью первого ключа шифрования, причем один из числа одного или нескольких других ключей шифрования передается заранее заданное время после передачи кода аутентификации сообщения, и причем приемник действует, после полного или частичного получения первого радионавигационного сигнала от одного или нескольких из первой группы передатчиков, для аутентификации первого радионавигационного сигнала, полученного от одного из первой группы передатчиков, на основании одного из числа одного или нескольких других ключей шифрования, полученных от того же передатчика или от любого другого передатчика в первой группе передатчиков.

Приемник может действовать для аутентификации первого радионавигационного сигнала с помощью полученного одного из числа одного или нескольких других ключей шифрования или с помощью извлекаемого из них другого из числа одного или нескольких других ключей шифрования.

Предпочтительно, приемник выполнен с возможностью эксплуатации для аутентификации полученного первого радионавигационного сигнала на основании полученного одного из числа одного или нескольких других ключей шифрования после получения, по меньшей мере, радионавигационных данных и кода аутентификации сообщения данного первого радионавигационного сигнала.

Каждый первый радионавигационный сигнал может быть представлен в виде нескольких частей таким образом, что ключ шифрования передается с заранее заданной задержкой после радионавигационных данных и/или MAC.

В одном варианте осуществления переданный ключ шифрования является тем же самым для всех передатчиков в пределах первой группы. В другом варианте осуществления переданный ключ шифрования для каждого передатчика первой группы содержит отличный ключ из первой ключевой последовательности.

Для каждого подцикла первого радионавигационного сигнала каждый ключ шифрования первой ключевой последовательности может содержать один из n ключей шифрования, рекурсивно извлекаемых из односторонней функции. Предпочтительно, n примерно равняется общему количеству находящихся на борту спутника передатчиков в данной радионавигационной системе и, в любом случае, превышает его.

Для каждого передатчика первой группы соответствующий MAC может быть извлечен из корневого ключа первой ключевой последовательности.

Приемник может быть выполнен для аутентификации полученного радионавигационного сигнала путем генерации извлеченного MAC на основе полученных радионавигационных данных и полученного одного из числа одного или нескольких других ключей шифрования, а также сравнения извлеченного MAC с полученным MAC.

В одном варианте осуществления первая группа передатчиков содержит все из числа нескольких передатчиков в радионавигационной системе.

В другом варианте осуществления первая группа передатчиков содержит строгое подмножество из числа нескольких передатчиков в радионавигационной системе. Остающиеся передатчики могут содержать вторую группу передатчиков, причем заранее заданная вторая ключевая последовательность является доступной для второй группы передатчиков и приемника, причем вторая ключевая последовательность содержат первый ключ шифрования и один или несколько других ключей шифрования. Предпочтительно, каждый передатчик во второй группе выполнен с возможностью эксплуатации для передачи второго радионавигационного сигнала, причем вторые радионавигационные сигналы включают в себя, в данный момент или для данного подцикла, радионавигационные данные, MAC и один из числа одного или нескольких других ключей шифрования, причем код MAC является уникальным для каждого передатчика и генерируется с помощью первого ключа шифрования, причем один из числа одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) передается заранее заданное время после передачи MAC, и причем приемник выполнен с возможностью эксплуатации, после полного или частичного получения второго радионавигационного сигнала от одного или нескольких из второй группы передатчиков, для аутентификации второго радионавигационного сигнала, полученного от одного из второй группы передатчиков на основании одного из числа одного или нескольких других ключей шифрования, полученных от того же передатчика или от любого другого передатчика второй группы передатчиков.

Приемник может действовать для аутентификации первого радионавигационного сигнала с помощью полученного одного из числа одного или нескольких других ключей шифрования или с помощью извлекаемого из них другого из числа одного или нескольких других ключей шифрования.

Приемник может действовать для аутентификации полученного второго радионавигационного сигнала на основании полученного ключа шифрования после получения, по меньшей мере, радионавигационных данных и MAC данного второго радионавигационного сигнала.

Каждый второй радионавигационный сигнал может быть представлен в виде нескольких частей таким образом, что ключ шифрования передается с заранее заданной задержкой после радионавигационных данных и/или MAC.

В одном варианте осуществления переданный ключ шифрования является тем же самым для всех передатчиков в пределах второй группы. В другом варианте осуществления переданный ключ шифрования для каждого передатчика второй группы содержит отличный ключ из второй ключевой последовательности.

Первые радионавигационные сигналы и/или вторые радионавигационные сигналы могут быть переданы таким образом, что участки сигнала, содержащие непредсказуемые биты, чередуются с участками, содержащими предсказуемые биты.

Согласно другому аспекту изобретения предоставляется передатчик для радионавигационной системы, причем радионавигационная система содержит несколько находящихся на борту спутника передатчиков и по меньшей мере один наземный приемник, причем приемник выполнен для получения радионавигационных сигналов от каждого из нескольких передатчиков, причем каждый из числа передатчиков и приемника выполнен для получения доступа к заранее заданной первой ключевой последовательности, причем первая ключевая последовательность содержит первый ключ шифрования и один или несколько других ключей шифрования, причем приемник выполнен с возможностью эксплуатации, после полного или частичного получения первого радионавигационного сигнала от одного или нескольких из первой группы передатчиков, для аутентификации первого радионавигационного сигнала, полученного от одного из передатчиков, на основании одного или нескольких других ключей шифрования, полученных от того же передатчика или от любого другого из нескольких передатчиков, причем: передатчик выполнен с возможностью эксплуатации для передачи первого радионавигационного сигнала, причем первые радионавигационные сигналы включают в себя, на данный момент времени или для данного подцикла, радионавигационные данные, MAC и один из числа одного или нескольких других ключей шифрования, причем MAC является уникальным для каждого передатчика и генерируется с помощью первого ключа шифрования, и причем один из числа одного или нескольких других ключей шифрования передается заданное время после передачи MAC.

Согласно другому аспекту изобретения предоставляется приемник для радионавигационной системы, причем радионавигационная система содержит несколько находящихся на борту спутника передатчиков и по меньшей мере один приемник, причем каждый из числа передатчиков и приемника выполнен для получения доступа к заранее заданной первой ключевой последовательности, причем первая ключевая последовательность содержит первый ключ шифрования и один или несколько других ключей шифрования, причем каждый передатчик выполнен с возможностью эксплуатации для передачи первого радионавигационного сигнала, причем первые радионавигационные сигналы включают в себя, в данный момент или для данного подцикла, радионавигационные данные, MAC и один или несколько других ключей шифрования, причем MAC является уникальным для каждого передатчика и генерируется с помощью первого ключа шифрования, причем один из числа одного или нескольких других ключей шифрования передается заранее заданное время после передачи MAC, причем приемник выполнен для получения радионавигационных сигналов от каждого из нескольких передатчиков, и причем приемник выполнен с возможностью эксплуатации, после полного или частичного получения первого радионавигационного сигнала от одного или нескольких передатчиков, для аутентификации первого радионавигационного сигнала, полученного от одного из передатчиков, на основании одного или нескольких других ключей шифрования, полученных от того же передатчика или от любого другого из нескольких передатчиков.

Согласно другому аспекту изобретения предоставляется способ радионавигации для радионавигационной системы, причем радионавигационная система содержит несколько находящихся на борту спутника передатчиков и по меньшей мере один наземный приемник, причем приемник выполнен для получения радионавигационных сигналов от каждого из нескольких передатчиков, причем способ содержит: предоставление для каждого из числа передатчиков и приемника доступа к заранее заданной первой ключевой последовательности, причем первая ключевая последовательность содержит первый ключ шифрования и один или несколько других ключей шифрования, передачу от каждого из нескольких передатчиков первого радионавигационного сигнала, причем первые радионавигационные сигналы включают в себя, в данный момент или для данного подцикла, радионавигационные данные, MAC и один из числа одного или нескольких других ключей шифрования, причем MAC является уникальным для каждого передатчика и генерируется с использованием первого ключа шифрования, причем один из числа одного или нескольких других ключей шифрования передается заранее заданное время после передачи MAC, полное или частичное, получение в приемнике первого радионавигационного сигнала от одного или нескольких из числа нескольких передатчиков, и аутентификацию в приемнике первого радионавигационного сигнала, полученного от одного из числа нескольких передатчиков на основании одного из числа одного или нескольких других ключей шифрования, полученных от того же передатчика или от любого другого передатчика из числа нескольких передатчиков.

Согласно другому аспекту изобретения предоставляется записываемый, перезаписываемый или сохраняемый носитель, имеющий записанные или сохраненные на нем данные, задающие или поддающиеся преобразованию в команды для выполнения посредством вычислительных схем, которые соответствуют, по меньшей мере, этапам по п. 21 в прилагаемой формуле изобретения.

Согласно другому аспекту изобретения предоставляется серверный компьютер, содержащий коммуникационное устройство и запоминающее устройство, и выполненный для передачи по требованию или иным образом данных, задающих или поддающихся преобразованию в команды для выполнения посредством вычислительных схем, которые соответствуют, по меньшей мере, этапам по п. 21 в прилагаемой формуле изобретения.

Варианты осуществления изобретения предоставляют оптимизированную реализацию протокола TESLA для радионавигационной аутентификации. Варианты осуществления настоящего изобретения используют единственную одностороннюю ключевую последовательность для всех или нескольких передатчиков радионавигационного сигнала, в противоположность использованию единственной односторонней ключевой последовательности для каждого передатчика радионавигационного сигнала. Варианты осуществления изобретения могут быть подытожены следующим образом. (В настоящем документе «передатчик» и «отправитель» используются взаимозаменяемым образом.)

1) Радионавигационная система выполняет следующие этапы (сторона отправителя):

- от начального ключа Kn единственная последовательность ключей от Kn до K0 генерируется рекурсивным образом посредством односторонней функции Н, вычисляемой системой согласно протоколу TESLA,

- образующие одностороннюю последовательность ключи используются в обратном порядке (от K0 до Kn) для аутентификации данных отправителя от нескольких отправителей следующим образом:

- в конкретный временной период j система использует единственный ключ Kj последовательности,

- единственный ключ Kj используется для аутентификации текущих или недавних данных Di, передаваемых каждым отправителем i из нескольких отправителей, путем генерации кода MAC(j,i) аутентификации сообщения, который априорно является отличным для каждого отправителя i,

- отправители передают, в дополнение к их собственным навигационным данным Di, код MAC(j,i) аутентификации сообщения, сгенерированный с помощью того же единственного ключа Kj для всех отправителей и, несколько позднее, единственный ключ Kj от всех отправителей.

2) Радионавигационный приемник выполняет следующие этапы:

- принимаются и сохраняются навигационные данные Dj от каждого видимого отправителя,

- принимаются и сохраняются коды MAC(j,i) аутентификации сообщения от отправителей системы,

- как только единственный ключ Kj оказывается успешно полученным от всех отправителей, от некоторых из них или какого-либо из них, он используется для проверки подлинности навигационных данных Di от каждого отправителя путем генерации ранее полученных кодов MAC(j,i) аутентификации сообщения,

- приемник способен проверять подлинность единственного ключа Kj, применимого в упомянутом временном интервале, путем выполнения односторонней функции, которая соотносит его с предшествующим ключом в последовательности между Kj-1 и K0, подлинность которого удостоверена сертификатом, ранее полученным от какого-либо, от некоторых или от всех отправителей или от любых других средств.

Преимуществом изобретения является повышение производительности в радионавигационных службах при использовании несколькими передатчиками радионавигационного сигнала единственного ключа или ключей из одной последовательности.

Другое преимущество состоит в том, что система может аутентифицировать радионавигационные данные и сигнал конкретного отправителя при помощи данных и MAC от такого отправителя при использовании ключа от данного отправителя или от любого другого отправителя, если ключ от данного отправителя должным образом не демодулируется из радионавигационного сигнала. Следующее отсюда преимущество состоит в радикальном снижении частоты (AER) появления ошибок аутентификации в плохих условиях приема: за счет позволения всем спутникам аутентифицироваться посредством одного ключа или одной последовательности для аутентификации всех спутников пользователь нуждается в получении корректного ключа только от одного спутника в каждом подцикле. Этим существенно уменьшается количество битов, требуемых для привязки местоположения и времени, вычисляемой с помощью аутентифицируемых отправителей.

В вариантах осуществления использование единственной последовательности не только является выгодным в плане уменьшения частоты появления ошибок аутентификации в стационарных условиях (то есть, после того, как предшествующий ключ последовательности был сертифицирован в качестве корректного), но оно также помогает при инициализации, поскольку требуется только один сертифицированный ключ, полученный от любого отправителя или от любого другого источника.

В дополнение к вышеупомянутому, варианты осуществления изобретения являются, прежде всего, выгодными в тех случаях, когда один или небольшое количество спутников наблюдаются в хороших условиях приема с низкой частотой появления ошибочных битов, и окружены другими спутниками, находящимися на малых возвышениях или в условиях плохой видимости, с намного более высокой частотой появления ошибочных битов, поскольку приемник может использовать ключ от спутников в хорошей видимости для аутентификации спутников в плохой видимости до тех пор, пока небольшое количество битов MAC принимается от спутников в плохой видимости, в противоположность необходимости получения ключа от каждого подлежащего аутентификации спутника в плохой видимости.

Краткое описание чертежей

Варианты осуществления изобретения описываются посредством справочного примера к сопровождающим чертежам, на которых:

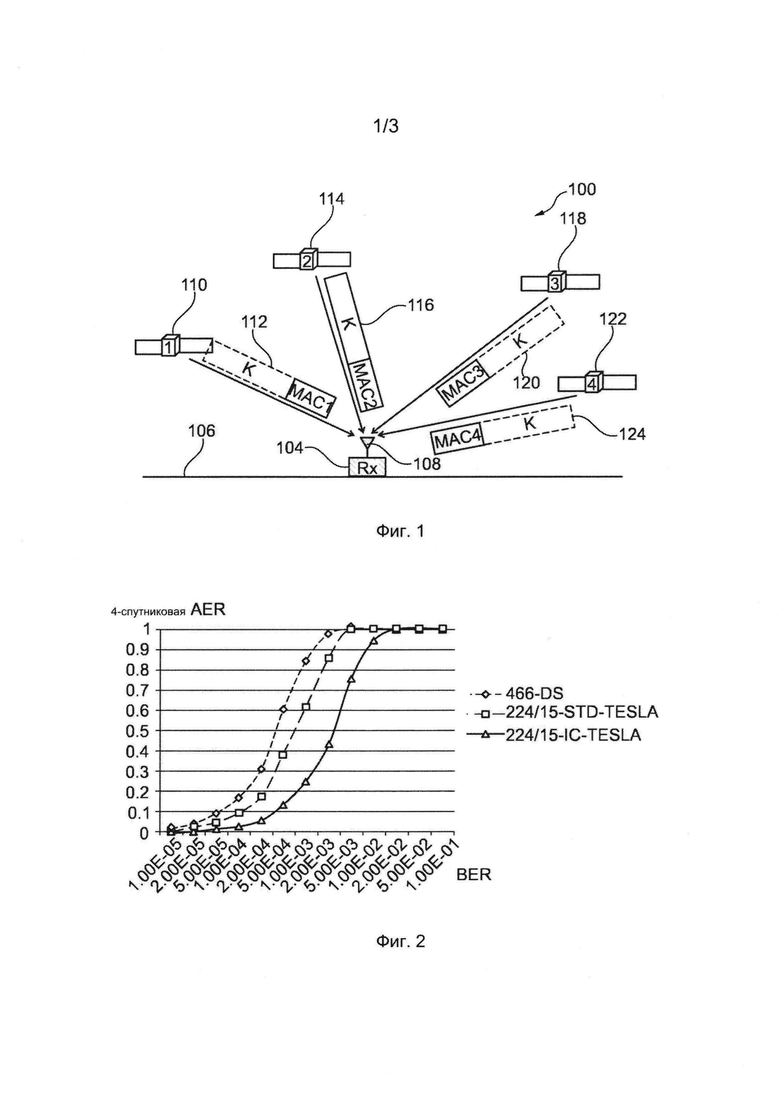

Фиг. 1 является схематической иллюстрацией радионавигационной системы согласно варианту осуществления изобретения,

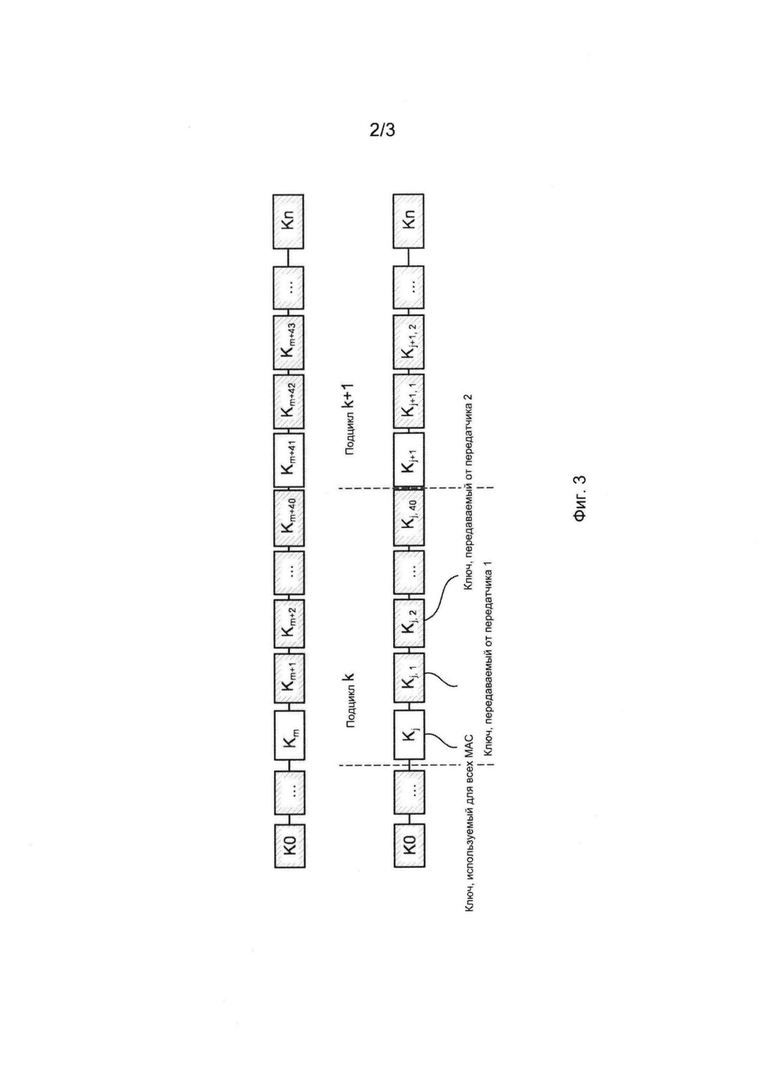

Фиг. 2 показывает графики частоты появления (AER) ошибок аутентификации для данной частоты появления (BER) ошибочных битов для варианта осуществления на фиг.1 и других известных реализаций,

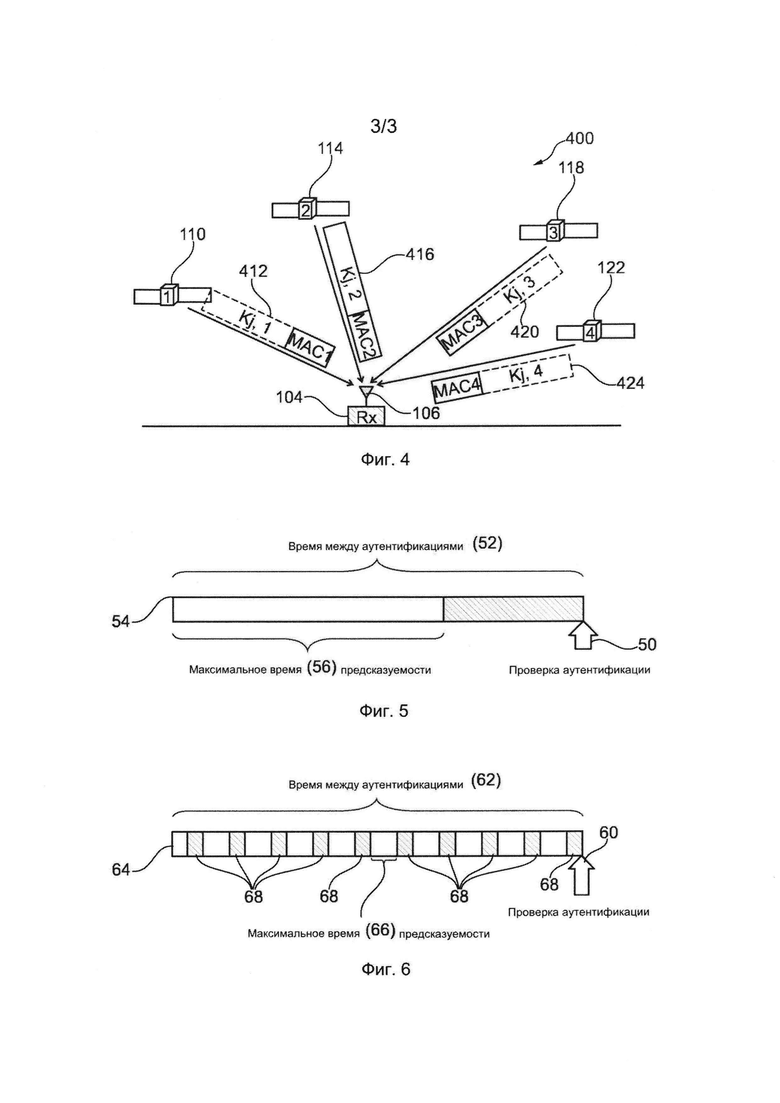

Фиг. 3 является схематической иллюстрацией методов, лежащих в основе радионавигационной системы согласно другому варианту осуществления изобретения, показывающей использование ключей из единственной последовательности для передачи различных ключей от различных спутников,

Фиг. 4 является схематической иллюстрацией радионавигационной системы согласно другому варианту осуществления изобретения, в котором каждый спутник передает различный ключ (Kj,1, Kj,2 и т.д.) из одной последовательности, причем они являются ключами последовательности, используемыми, как показано на фиг. 3,

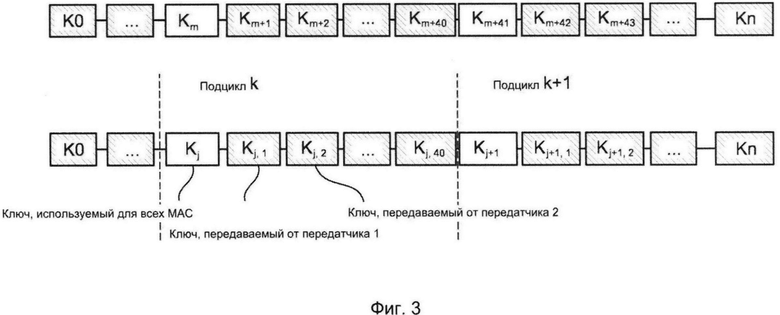

Фиг. 5 показывает классическую реализацию передачи аутентификации навигационных данных, и

Фиг. 6 является схематической иллюстрацией концепции, лежащей в основе другого варианта осуществления изобретения, в котором непредсказуемые и предсказуемые биты чередуются с целью минимизации максимального времени предсказуемости.

Подробное описание вариантов осуществления изобретения

В последующем, одинаковые ссылочные обозначения используются для обозначения одинаковых элементов.

Фиг. 1 является схематической иллюстрацией радионавигационной системы 100 согласно варианту осуществления изобретения, в которой каждый спутник сначала передает свой собственный код аутентификации сообщения, а затем одинаковый ключ K. Цель этого варианта осуществления состоит в оптимизации доступности аутентификации путем уменьшения AER посредством сокращения количества битов от всех спутников, демодуляция которых требуется для вычисления привязки местоположения и времени с помощью по меньшей мере четырех спутников.

Передатчики (не показаны) на множественных спутниках передают соответствующие радионавигационные сигналы, получаемые в базирующемся на земле 106 приемнике 104 через антенну 108. (В этом варианте осуществления показаны 4 спутника, однако, специалистам в данной области техники понятно, что на практике может быть использовано большее или меньшее число спутников. В этом документе, в целях объяснения, термины «спутник» и «передатчик» могут использоваться взаимозаменяемым образом.)

Первый спутник 110 передает первый радионавигационный сигнал 112, включающий в себя уникальным образом соответствующий первому спутнику 110 код MAC1 аутентификации сообщения, сопровождаемый ключом K. Второй спутник 114 передает второй радионавигационный сигнал 116, включающий в себя уникальным образом соответствующий второму спутнику 114 код МАС2 аутентификации сообщения, сопровождаемый ключом K. Третий спутник 118 передает третий радионавигационный сигнал 120, включающий в себя уникальным образом соответствующий третьему спутнику 114 код МАС3 аутентификации сообщения, сопровождаемый ключом K. Четвертый спутник 122 передает четвертый радионавигационный сигнал 124, включающий в себя уникальным образом соответствующий четвертому спутнику 122 код МАС4 аутентификации сообщения, сопровождаемый ключом K.

Требуемый результат этого варианта осуществления - минимизация AER - подразумевает, что поскольку NMA (архитектура управления сетью) должна работать для всех видов пользователей и приемных окружений, решение NMA должно быть оптимизировано для работы в трудных условиях приема. Следует отметить, что стандартные приемники массового рынка способны к объединению блоков сообщений от различных подциклов для создания полной структуры навигационных данных. Это не является возможным для NMA, где полное количество битов аутентификации должно быть получено корректным образом в одном единственном подцикле, поскольку они отличаются друг от друга в различных подциклах для улучшения устойчивости.

Использованы следующие обозначения и термины:

- Kn: начальное число односторонней последовательности, то есть, первое значение односторонней последовательности,

- K0: конечное число односторонней последовательности, то есть, последнее значение односторонней последовательности (или новое значение, сертифицированное в качестве корректного посредством сертификата K0),

- Kj: ключ, связанный со всеми MAC, передаваемыми в конкретном подцикле j.

- MACi: код аутентификации сообщения, сгенерированный для аутентификации данных от спутника i и передаваемый в навигационном сигнале спутника i,

- Н: односторонняя функция, используемая для вычисления последовательности таким образом, что K0=Н∧n(Kn), где Н∧n означает рекурсивное выполнение функции Н n-ное число раз, и

- Kj,i: ключ, передаваемый спутником i в подцикле j.

С учетом этих определений, обращаясь вновь к фиг. 1, процедуру воплощения данного варианта осуществления можно описать следующим образом.

- В конкретный 30-ти секундный период, связанный с конкретным ключом K, каждый спутник i передает MACi с использованием Kj и спутниковых данных или их подмножества Di. Подлежащие аутентификации данные Di могут включать в себя, по меньшей мере, спутниковое время, орбиты и синхроимпульсы, а также дополнительную другую информацию, такую как спутниковый идентификатор, контекстную информацию, ионосферные поправки, сдвиги по времени по отношению к другим спутниковым группировкам или привязки по времени, такие как UTC, или групповые задержки радиовещательных сигналов.

- После передачи MACi спутники передают полностью идентичный ключ K, используемый для генерирования каждого из MACi. Это означает, что ключ К передается заранее заданное время после передачи MAC,. На практике это может означать, что передача ключа К начинается заранее заданное время спустя после завершения передачи MACi. Заранее заданное время может иметь порядок от одной или небольшого числа миллисекунд до нескольких минут, а более предпочтительно, порядок от одной до менее 30 секунд, с целью вхождения в 30-ти секундный период.

- Приемник 104 должен успешно демодулировать только один ключ K для вычисления по аутентифицируемым данным местоположения, скорости и согласования по времени (PVT). Как показано на фиг. 1, путем получения K от спутника 2 (промаркированного 114), имеющего наибольшее возвышение, и поэтому, априорно наилучшие условия видимости, данные от всех других спутников 110, 118 и 122 могут быть аутентифицированы только при получении их MAC (MAC1, МАС3, МАС4, соответственно).

В вариантах осуществления для системы могут быть приняты один, некоторые или все последующие конструктивные параметры.

- Односторонняя последовательность использует функцию семейства SHA 2, например SHA 256 или SHA 224, которая по существу является SHA 256, в которой отбрасываются последние биты, для создания последовательности ключей (K) длиной 224 бита. Этим обеспечивается достаточный уровень безопасности (112 симметричных битов) согласно стандартам обеспечения защиты. В зависимости от требований к защите, в системе могут использоваться более длинные или более короткие ключи.

- Примитив MAC может быть представлен НМАС-256.

- Переданный спутниками MAC может быть усечен к последним 15 битам. Вероятность корректного отгадывания 15-битового MAC без ключа составляет около 3*10-5, что полагают достаточно низким значением для противодействия таким нападениям.

- Период повторения ключа может составлять 30 секунд.

- Длина последовательности составляет 1 неделю, что дает число ключей 20160.

Тем не менее, специалистам в данной области техники понятно, что согласно другим вариантам осуществления и в зависимости от реализации, могут быть приняты и другие значения.

Фиг. 2 показывает графики частоты появления (AER) ошибок аутентификации для данной частоты появления (BER) ошибочных битов для варианта осуществления на фиг. 1 и других известных реализаций, в целях сравнения, фиг. 2 представляет характеристику AER для трех реализаций NMA:

- NMA посредством стандартной 466-битовой цифровой подписи, по одной на спутник,

- NMA посредством стандартного подхода протокола TESLA, с одним отличным 224-битовым ключом и 15-битовым усеченным MAC на спутник, и

- NMA посредством подхода TESLA с единственной последовательностью согласно настоящему варианту осуществления с одинаковым 224-битовым ключом от всех спутников и 15-битовыми усеченными MAC.

На фиг. 2, AER вычисляется по BER и NA посредством следующей формулы:

AER=1 - (1 -BER)NA,

где BER является частотой появления ошибочных битов, a NA - числом битов, требуемых для аутентификации. Фиг. 2 следует интерпретировать следующим образом: в предположении, что имеются 4 спутника (110, 114, 118, 122) в видимости приемника 104 с данным BER, значение «4-спутниковой AER» является вероятностью того, что 4 спутника аутентифицируются по навигационному сообщению, что позволяет вычислять аутентифицированное по навигационному сообщению местоположения и времени значение (последнее иногда называют PVT). Во всех случаях предполагается, что приемник 104 уже получил навигационные данные для аутентификации. Результаты показывают существенное улучшение с помощью варианта осуществления настоящего изобретения (сплошная линия «224/15-1C-TESLA») по сравнению с другими существующими способами. Например, при помощи 4 спутников для вычисления привязки местоположения и времени:

- Биты аутентификации, требуемые для стандартных цифровых подписей с помощью 466-битовой подписи на эллиптических кривых: 446 * 4=1864 бита.

- Биты аутентификации, требуемые для стандартного варианта TESLA с помощью 15-битового MAC и 224-битового ключа: (15+224) *4=956 битов.

- Биты аутентификации, требуемые для текущего варианта осуществления изобретения (15-битовый усеченный MAC+224-битовый ключ): 15 * 4+224=284 бита.

Такое различие в битах становится еще более значительным при использовании более 4 спутников для вычисления местоположения и времени, что является стандартным случаем. Например, если используются 7 спутников, различие составляет 1673 бита в стандартном варианте TESLA по сравнению с 329 битами для варианта осуществления настоящего изобретения, то есть, в пять раз меньше.

Фиг. 3 является схематической иллюстрацией радионавигационной системы согласно другому варианту осуществления изобретения, показывающей использование ключей из единственной последовательности для передачи различных ключей от различных спутников с целью усиления признаков непредсказуемости сигнала. Показанное совпадает с вариантом осуществления на фиг. 1, за исключением описанного ниже.

Целью этого варианта осуществления является максимизация устойчивости против атак с повтором путем усиления делающих сигнал непредсказуемым признаков, при поддержании тех же преимуществ использования единственной односторонней последовательности, что и в предшествующем варианте осуществления. Максимизация непредсказуемости навигационных символов или битов предоставляет устойчивость против атак с повтором (атак повторного воспроизведения) сигнала, при условии, что непредсказуемые символы должны быть позже проверены на их корректность в процессе аутентификации.

Одним из явлений, возникающих при использовании единственной односторонней последовательности для всех спутников (110, 114, 118, 122, фиг. 1), является то, что при использовании одного ключа, и при передаче в одно время от всех спутников, он окажется полученным пользователями (на приемнике 104) в разное время вследствие спутниковых сдвигов тактовой частоты и, прежде всего, вследствие различий во временах прихода сигнала, связанных с расстояниями от спутников до приемника 104. Например, сигнал от спутника в зените на высоте 23200 км требует для прибытия к поверхности Земли примерно 77,3 мс. Однако сигнал от спутника на той же или подобной круговой орбите, но на малом возвышении, требует для прибытия к поверхности Земли еще несколько миллисекунд (всегда менее 21 мс для наземных пользователей, примерно эквивалентных прохождению радиуса Земли со скоростью света). Нападающая сторона может использовать эти миллисекунды для оценки непредсказуемых битов, составляющих ключ TESLA от самого высокого спутника, и для повторения их с задержкой от другого спутника, облегчая фальсификацию местоположения посредством изменения времени прихода сигнала также и в том случае, когда используются подлинные данные.

Поэтому, если все спутники передают один ключ в одно время, то только символы от самого близкого к зениту спутника являются непредсказуемыми, поскольку нападающая сторона может оценить их и повторить их в сигнале от спутников на малых возвышениях.

Эта проблема может быть преодолена путем увеличения длины ключевой последовательности, и путем передачи от различных спутников различных ключей, но все еще из той же последовательности. Ключи обеспечивают выявление ключа Kj, используемого для вычисления всех MAC в конкретном подцикле путем выполнения односторонней функции.

В варианте осуществления на фиг. 3 используется взаимосвязь между последующим MAC и ключом.

Для каждого подцикла j единственный ключ используется для вычисления всех MAC, передаваемых всеми спутниками. Этот ключ является результатом 40-кратного применения односторонней функции к ключу, использованному на предшествующем подцикле j-1:

Kj=H40 (Kj-1).

Следует обратить внимание на то, что 40 позиций используют для предоставления места 40 ключам на подцикл: одному - для использования MAC (k, k+1, и т.д.), и еще 39 - для использования 39 спутниками. Этим предоставляется достаточный запас для предоставления места всем спутников в составе ГНСС группировки.

В каждом подцикле j каждый спутник i передает основанный на ключе Kj MAC таким образом, что

MAC(j,i)=M(dj,i||mi, KJ),

где М является MAC функцией HMAC-SHA-224, усеченной до 15 битов, dj,i

- дополнительной информацией (по меньшей мере, SVID (стандарт на системные вызовы Unix System V) и системное время), которая делает результат НМАС уникальным, а mi являются подлежащими подписанию навигационными данными.

Для каждого подкадра j, каждый спутник i передает ключ Kj,i таким образом, что

Kj, i=Hi (Kj).

Таким образом, например, спутниковый SVID5 передает ключ (Kj, 5), который должен быть хеширован 5 раз для получения Kj. Таким способом MAC от любого спутника может быть проверен по любому ключу, полученному от любого другого спутника. С другой стороны, все биты от всех Kj, передаваемых в каждом подцикле, по-прежнему остаются непредсказуемыми. Следует отметить, что дополнительная нагрузка в связи с наличием 40 односторонних функций на подцикл для поддержания признака битовой непредсказуемости представляется доступной для стандартных и будущих приемников.

Как показано на фиг. 3, использование ключей из единственной последовательности подразумевает передачу различных ключей от различных спутников. Первая последовательность показывает, что для каждого подцикла ключи между Km и Km+41 выделяются единственному подциклу и целой спутниковой группировке. Вторая последовательность показывает, что первый ключ Kj, эквивалентный Km в предшествующей последовательности, используется для вычисления MAC от всех спутников, тогда как Kj,i является ключом, передаваемым спутником i, причем i располагается между 1 и 40 в этом варианте осуществления.

Используя этот подход, приемник 104 может получать единственный ключ Kj,i и выполнять одностороннюю функцию i раз для выявления используемого для вычисления MAC ключа Kj. В то же время, передаваемые каждым спутником i ключи Kj,i не могу быть предсказаны, что максимизирует устойчивость против повтора сигнала.

Фиг. 4 является схематической иллюстрацией радионавигационной системы 400 согласно другому варианту осуществления изобретения, в котором каждый спутник передает в конкретном подцикле различный ключ (Kj,1, Kj, 2 и т.д.) из одной последовательности. Показанное совпадает с вариантом осуществления на фиг. 1, за исключением описанного ниже. Соответствующим образом, этот вариант осуществления использует ключи последовательности, как представлено на фиг. 3.

Первый спутник 110 передает первый радионавигационный сигнал 412, включающий в себя MAC код MAC1, уникальным образом соответствующий первому спутнику 110 и сопровождаемый ключом Kj, 1. Второй спутник 114 передает второй радионавигационный сигнал 416, включающий в себя MAC код МАС2, уникальным образом соответствующий второму спутнику 114 и сопровождаемый ключом Kj,2. Третий спутник 118 передает третий радионавигационный сигнал 420, включающий в себя MAC код МАС3, уникальным образом соответствующий третьему спутнику 114 и сопровождаемый ключом Kj, 3. Четвертый спутник 122 передает четвертый радионавигационный сигнал 424, включающий в себя MAC код МАС4, уникальным образом соответствующий четвертому спутнику 122 и сопровождаемый ключом Kj, 4.

Как рассмотрено, если приемник 104 получает коды MAC (MAC1, МАС2, МАС3, МАС4) от этих 4 спутников 110, 114, 118, 122, и только один ключ от самого высокого спутника (Kj, 2), он может вычислить Kj (Kj=Н2 (Kj, 2), и тем самым подтвердить данные от спутников по отношению к кодам MAC, а также подтвердить устойчивость по отношению к повторам сигнала для каждого из сигналов.

Те ключи, которые передаются в конкретном подцикле, но не могут быть вычислены по корректно демодулированным в данном подцикле ключам (например, Kj, 3 и Kj, 4 на фиг. 4), могут быть вычислены по любому ключу от любого спутника, полученному в любом из последующих подциклов. Например: Kj, 3=Н41 (Kj+1,4).

В другом варианте осуществления, вместо полного состава отправителей (спутники 110, 114, 118, 122), отправляющих тот же ключ Kj (см. вариант осуществления на фиг. 1), может иметься в наличии две или более групп отправителей, при этом каждый отправитель в пределах группы использует отличный ключ - от различных односторонних последовательностей для каждой группы. Этот вариант осуществления может повысить безопасность как в плане управления ключами, так и в других аспектах, можно считать более безопасным воздержание от использования единственного ключа для всех отправителей.

В другом варианте осуществления тот же ключ Kj кодируется отличным способом для каждого отправителя (спутники 110, 114, 118, 122), причем способом, который является непредсказуемым для приемника 104 до тех пор, пока не будет получен весь объем информации по закодированному ключу. Это может быть достигнуто, например, посредством кодирования Kj и случайного числа с помощью подстановочно-перестановочной сети, и передачи, совместно с ключом Kj, случайного числа, которое должно быть отличным и непредсказуемым для каждого спутника.

В другом варианте осуществления операция включает в себя распространения битовой и символьной непредсказуемости в передаваемом потоке данных. Этим достигается преимущество увеличения устойчивости против атак с повтором.

Фиг. 5 показывает классическую реализацию передачи аутентификации навигационных данных. Конкретнее, фиг. 5 показывает реализацию, в которой биты непредсказуемой информации, такие как цифровая подпись, передаются полностью. Аутентификация 50 происходит спустя время 52 после передачи 54. Это приводит к максимальному времени 56 предсказуемости, которое длится большую часть времени 52 между аутентификациями. Максимальное время 56 предсказуемости является временем, в течение которого нападающая сторона может взять под свой контроль контуры отслеживания перед атакой с повтором сигнала. Поэтому, чем короче максимальное время 56 предсказуемости, тем более устойчивым может быть приемник 104 против этого типа нападений.

Фиг. 6 является схематической иллюстрацией концепции, лежащей в основе другого варианта осуществления изобретения относительно передачи аутентификации навигационных данных, в которой непредсказуемые и предсказуемые биты чередуются с целью минимизации максимального времени 66 предсказуемости. Показанное совпадает с вариантом осуществления на фиг. 1, за исключением описанного ниже.

Аутентификация 60 происходит спустя время 62 после передачи 64. Цель варианта осуществления на фиг.6 состоит в увеличении устойчивости против повтора сигнала. Для обеспечения такой защиты непредсказуемые биты 68 должны быть подтверждены в процессе подтверждения аутентификации, выполняемом по полном получении подлежащих аутентификации данных и используемых для аутентификации данных. Это может быть сделано для данных, MAC и ключа конкретного спутника, а также с сертификатом Ко при передаче его в сигнале. Поэтому в настоящем варианте осуществления, битами данных, которые можно считать непредсказуемыми являются:

- ключ Kj,

- MAC коды MAC1, МАС2 и т.д., и

- цифровая подпись DS (K0) сертификата, передаваемая в сигнале для подтверждения подлинности K0 (корневого ключа последовательности) посредством схемы асимметричного шифрования.

Цель подтверждения сертификата K0 может быть двойной: во-первых, обеспечение корректности MAC и ключа Kj, и во-вторых, усиление защиты от повторов сигнала. Если включающие в себя непредсказуемую цифровую подпись сертификаты K0 передаются непрерывно, это позволяет выполнение большего числа противоповторных подтверждений таким образом, что спутник может непрерывно передавать непредсказуемые биты, которые подтверждаются позднее.

Хотя варианты осуществления были описаны в отношении вариантов осуществления, имеющих различные компоненты в их соответствующих реализациях, подразумевается, что другие варианты осуществления используют другие комбинации и перестановки этих и других компонентов.

Кроме того, некоторые варианты осуществления описаны в настоящем документе в виде способа или комбинации элементов способа, который может быть реализован посредством процессора компьютерной системы или посредством других средств выполнения функции. Таким образом, процессор с необходимыми командами для выполнения такого способа или элемента способа образует средства для выполнения способа или элемента способа. Кроме того, описанный в настоящем документе элемент варианта осуществления устройства является примером средств для выполнения функции, выполняемой элементом в целях осуществления изобретения.

В предоставленном в настоящем документе описании сформулированы многочисленные специфические подробности. Однако подразумевается, что варианты осуществления изобретения могут быть осуществлены без этих специфических подробностей. В иных случаях, известные способы, структуры и методы не показаны подробно во избежание затруднения в понимании настоящего описания.

Таким образом, хотя здесь описаны подразумеваемые в качестве предпочтительных варианты осуществления изобретения, специалистам в данной области техники понятно, что в нем могут быть сделаны другие и отличные модификации без отступления от сущности и объема изобретения, и настоящий документ предназначен для заявления всех таких изменений и модификаций, попадающих в пределы объема изобретения. Например, любые приведенные выше формулы являются всего лишь примерами процедур, которые могут быть использованы. Функциональность может быть добавлена к блок-диаграммам или удалена из них, а операции могут менять свое расположение среди функциональных блоков. Этапы могут быть добавлены к описанным в рамках настоящего изобретения способам или удалены из них.

Изобретение относится к аутентификации спутниковых радионавигационных сигналов. Технический результат – обеспечение возможности аутентификации радионавигационных сигналов с оптимальным уровнем устойчивости и доступности. Радионавигационная система содержит несколько находящихся на борту спутника передатчиков и по меньшей мере один наземный приемник, причем приемник выполнен для получения радионавигационных сигналов от каждого из нескольких передатчиков, причем каждый из передатчиков и приемник выполнены для получения доступа к заранее заданной первой ключевой последовательности и причем первая ключевая последовательность содержит первый ключ шифрования и один или несколько других ключей шифрования, причем система содержит первую группу передатчиков из числа нескольких передатчиков, причем каждый передатчик в первой группе передатчиков выполнен с возможностью эксплуатации для передачи первого радионавигационного сигнала, причем первые радионавигационные сигналы включают в себя радионавигационные данные, код (MAC) аутентификации сообщений и один из числа одного или нескольких других ключей шифрования, причем приемник выполнен с возможностью эксплуатации, после полного или частичного получения первого радионавигационного сигнала от одного или нескольких из первой группы передатчиков, для аутентификации первого радионавигационного сигнала, полученного от одного из первой группы передатчиков, на основании одного из числа одного или нескольких других ключей шифрования, полученных от этого передатчика или от любого другого передатчика в первой группе передатчиков. 6 н. и 18 з.п. ф-лы, 6 ил.

1. Радионавигационная система (100, 400), содержащая несколько находящихся на борту спутника передатчиков (110, 114, 118, 122) и по меньшей мере один наземный приемник (104), причем приемник (104) выполнен для получения радионавигационных сигналов (112, 116, 120, 124, 412, 416, 420, 424) от каждого из нескольких передатчиков (110, 114, 118, 122), причем каждый из передатчиков (110, 114, 118, 122) и приемник (104) выполнены для получения доступа к заранее заданной первой ключевой последовательности и причем первая ключевая последовательность содержит первый ключ (K, Kj) шифрования и один или несколько других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования, причем система содержит:

- первую группу передатчиков из числа нескольких передатчиков (110, 114, 118, 122), причем каждый передатчик в первой группе передатчиков выполнен с возможностью эксплуатации для передачи первого радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424), причем первые радионавигационные сигналы включают в себя, в данный момент или для данного подцикла (k, k+1), радионавигационные данные, код (MAC) (МАС1, МАС2, МАС3, МАС4) аутентификации сообщений и один из числа одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4),

причем MAC (MAC1, МАС2, МАС3, МАС4) является уникальным для каждого передатчика (110, 114, 118, 122) и генерируется с помощью первого ключа (K, Kj) шифрования,

причем один из числа одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) передается заданное время после передачи MAC, и

причем приемник (104) выполнен с возможностью эксплуатации, после полного или частичного получения первого радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424) от одного или нескольких из первой группы передатчиков (110, 114, 118, 122), для аутентификации первого радионавигационного сигнала, полученного от одного из первой группы передатчиков, на основании одного из числа одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4), полученных от этого передатчика или от любого другого передатчика в первой группе передатчиков.

2. Радионавигационная система по п. 1, причем приемник (104) выполнен с возможностью эксплуатации для аутентификации первого радионавигационного сигнала с помощью полученного одного из числа одного или нескольких других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования или с помощью извлекаемого из них другого из числа одного или нескольких других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования.

3. Радионавигационная система по п. 1, причем приемник (104) выполнен с возможностью эксплуатации для аутентификации полученного первого радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424) на основании полученного одного из числа одного или нескольких других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования после получения, по меньшей мере, радионавигационных данных и MAC (MAC1, МАС2, МАС3, МАС4) данного первого радионавигационного сигнала.

4. Радионавигационная система по п. 2, причем приемник (104) выполнен с возможностью эксплуатации для аутентификации полученного первого радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424) на основании полученного одного из числа одного или нескольких других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования после получения, по меньшей мере, радионавигационных данных и MAC (MAC1, МАС2, МАС3, МАС4) данного первого радионавигационного сигнала.

5. Радионавигационная система по одному из предшествующих пунктов, причем переданный ключ шифрования (K) является одинаковым для всех передатчиков в пределах первой группы.

6. Радионавигационная система по одному из пп. 1-4, причем переданный ключ (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования для каждого передатчика первой группы содержит отличный ключ из первой ключевой последовательности.

7. Радионавигационная система по п. 6, причем для каждого подцикла (k, k+1) первого радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424) каждый ключ шифрования первой ключевой последовательности содержит один из n ключей (Km…Km+40) шифрования, рекурсивно извлекаемых из односторонней функции.

8. Радионавигационная система по п. 7, причем n примерно равняется общему количеству находящихся на борту спутника передатчиков (110, 114, 118, 122) в данной радионавигационной системе (100, 400) и в любом случае превышает его.

9. Радионавигационная система по одному из пп. 1-4, причем для каждого передатчика (110, 114, 118, 122) первой группы соответствующий ключ из числа одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) извлекается из корневого ключа (K0) первой ключевой последовательности.

10. Радионавигационная система по одному из пп. 1-4, причем приемник (104) выполнен для аутентификации полученного радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424) путем генерации извлеченного кода MAC на основе полученных радионавигационных данных и полученного одного из числа одного или нескольких других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования, а также сравнения извлеченного MAC с полученным MAC (MAC1, МАС2, МАС3, МАС4).

11. Радионавигационная система по одному из пп. 1-4, причем первая группа передатчиков содержит все из числа нескольких передатчиков (110, 114, 118, 122) в радионавигационной системе (100, 400).

12. Радионавигационная система по одному из пп. 1-4, причем первая группа передатчиков содержит строгое подмножество из числа нескольких передатчиков (110, 114, 118, 122) в радионавигационной системе (100, 400).

13. Радионавигационная система по п. 12, причем остающиеся передатчики (110, 114, 118, 122) содержат вторую группу передатчиков, причем заранее заданная вторая ключевая последовательность является доступной для второй группы передатчиков и приемника и причем вторая ключевая последовательность содержит первый ключ (K, Kj) шифрования и один или несколько других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования.

14. Радионавигационная система по п. 13, причем:

- каждый передатчик (110, 114, 118, 122) во второй группе выполнен с возможностью эксплуатации для передачи второго радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424), причем вторые радионавигационные сигналы включают в себя, в данный момент или для данного подцикла, радионавигационные данные, MAC (МАС1, МАС2, МАС3, МАС4), и один из числа одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4),

причем MAC (МАС1, MAC2, MAC3, MAC4) является уникальным для каждого передатчика (110, 114, 118, 122) и генерируется с помощью первого ключа (K, Kj) шифрования,

причем один из числа одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) передается заданное время после передачи MAC, и

причем приемник (104) выполнен с возможностью эксплуатации, после полного или частичного получения второго радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424) от одного или нескольких из второй группы передатчиков, для аутентификации второго радионавигационного сигнала, полученного от одного из второй группы передатчиков на основании одного из числа одного или нескольких других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования, полученных от этого передатчика или от любого другого передатчика во второй группе передатчиков.

15. Радионавигационная система по п. 14, причем приемник (104) выполнен с возможностью эксплуатации для аутентификации первого радионавигационного сигнала с помощью полученного одного из числа одного или нескольких других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования или с помощью извлекаемого из них другого из числа одного или нескольких других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования.

16. Радионавигационная система по п. 15, причем приемник выполнен с возможностью эксплуатации для аутентификации полученного второго радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424) на основании полученного ключа (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования после получения, по меньшей мере, радионавигационных данных и MAC (МАС1, МАС2, МАС3, МАС4) данного второго радионавигационного сигнала.

17. Радионавигационная система по п. 14, 15 или 16, причем переданный ключ (K) шифрования является тем же самым для всех передатчиков в пределах второй группы.

18. Радионавигационная система по п. 14, 15 или 16, причем переданный ключ (Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования для каждого передатчика второй группы содержит отличный ключ из второй ключевой последовательности.

19. Радионавигационная система по одному из пп. 14-16, причем первые радионавигационные сигналы (112, 116, 120, 124, 412, 416, 420, 424) и/или вторые радионавигационные сигналы передаются таким образом, что участки (68) сигнала, содержащие непредсказуемые биты, чередуются с участками, содержащими предсказуемые биты.

20. Передатчик для радионавигационной системы (100, 400), причем радионавигационная система (100, 400) содержит несколько находящихся на борту спутника передатчиков (110, 114, 118, 122) и по меньшей мере один наземный приемник (104), причем приемник (104) выполнен для получения радионавигационных сигналов (112, 116, 120, 124, 412, 416, 420, 424) от каждого из нескольких передатчиков (110, 114, 118, 122), причем каждый из числа передатчиков (110, 114, 118, 122) и приемника (104) выполнен для получения доступа к заранее заданной первой ключевой последовательности, причем первая ключевая последовательность содержит первый ключ (K, Kj) шифрования и один или несколько других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования, причем приемник (104) выполнен с возможностью эксплуатации, после полного или частичного получения первого радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424) от одного или нескольких из первой группы передатчиков (110, 114, 118, 122), для аутентификации первого радионавигационного сигнала, полученного от одного из передатчиков, на основании одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4), полученных от того же передатчика или от любого другого из нескольких передатчиков, причем:

- передатчик выполнен с возможностью эксплуатации для передачи первого радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424), причем первые радионавигационные сигналы включают в себя, в данный момент или для данного подцикла (k, k+1), радионавигационные данные, MAC (МАС1, МАС2, МАС3, МАС4) и один из числа одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4), причем MAC (МАС1, MAC2, MAC3, MAC4) является уникальным для каждого передатчика (110, 114, 118, 122) и генерируется с помощью первого ключа (K, Kj) шифрования, и

причем один из числа одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) передается заранее заданное время после передачи MAC.

21. Приемник (104) для радионавигационной системы (100, 400), причем радионавигационная система (100, 400) содержит несколько находящихся на борту спутника передатчиков (110, 114, 118, 122) и по меньшей мере один приемник (104), причем каждый из передатчиков (110, 114, 118, 122) и приемник (104) выполнены для получения доступа к заранее заданной первой ключевой последовательности, и причем первая ключевая последовательность содержит первый ключ (K, Kj) шифрования и один или несколько других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования, и причем каждый передатчик (110, 114, 118, 122) выполнен с возможностью эксплуатации для передачи первого радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424), причем первые радионавигационные сигналы включают в себя, в данный момент или для данного подцикла (k, k+1), радионавигационные данные, MAC (MAC1, МАС2, МАС3, МАС4) и один из числа одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4),

причем MAC (MAC1, MAC2, MAC3, MAC4) является уникальным для каждого передатчика (110, 114, 118, 122) и генерируется с помощью первого ключа (K, Kj) шифрования,

причем один из числа одного или нескольких других ключей шифрования (К, Kj, 1, Kj, 2, Kj, 3, Kj, 4) передается заранее заданное время после передачи MAC,

причем приемник (104) выполнен для получения радионавигационных сигналов (112, 116, 120, 124, 412, 416, 420, 424) от каждого из нескольких передатчиков (110, 114, 118, 122), и

причем приемник (104) выполнен с возможностью эксплуатации, после полного или частичного получения первого радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424) от одного или нескольких передатчиков (110, 114, 118, 122), для аутентификации первого радионавигационного сигнала, полученного от одного из передатчиков на основании одного из числа одного или нескольких других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования, полученных от того же передатчика или от любого другого передатчика из нескольких передатчиков (110, 114, 118, 122).

22. Способ радионавигации для радионавигационной системы (100, 400), причем радионавигационная система (100, 400) содержит несколько находящихся на борту спутника передатчиков (110, 114, 118, 122) и по меньшей мере один наземный приемник (104), причем приемник (104) выполнен для получения радионавигационных сигналов (112, 116, 120, 124, 412, 416, 420, 424) от каждого из нескольких передатчиков (110, 114, 118, 122), причем способ содержит:

- предоставление каждому из передатчиков (110, 114, 118, 122) и приемнику (104) доступа к заранее заданной первой ключевой последовательности, причем первая ключевая последовательность содержит первый ключ (K, Kj) шифрования и один или несколько других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4),

- передачу от каждого из нескольких передатчиков (110, 114, 118, 122) первого радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424), причем первые радионавигационные сигналы включают в себя, в данный момент или для данного подцикла (k, k+1), радионавигационные данные, MAC (МАС1, МАС2, МАС3, МАС4) и один из числа одного или нескольких других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования, причем MAC (МАС1, MAC2, MAC3, MAC4) является уникальным для каждого передатчика (110, 114, 118, 122) и генерируется с помощью первого ключа (K, Kj) шифрования и причем один из числа одного или нескольких других ключей (K, Kj, 1, Kj, 2, Kj, 3, Kj, 4) шифрования передается заранее заданное время после передачи MAC,

- полное или частичное получение в приемнике (104) первого радионавигационного сигнала (112, 116, 120, 124, 412, 416, 420, 424) от одного или нескольких из нескольких передатчиков (110, 114, 118, 122) и

- аутентификацию в приемнике (104) первого радионавигационного сигнала, полученного от одного из нескольких передатчиков на основании одного из числа одного или нескольких других ключей шифрования (K, Kj, 1, Kj, 2, Kj, 3, Kj,4), полученных от этого передатчика или от любого другого передатчика из нескольких передатчиков.

23. Носитель данных, имеющий однократно записанные, перезаписанные или сохраненные на нем данные, задающие или поддающиеся преобразованию в команды для выполнения шагов способа по п. 22.

24. Серверный компьютер, содержащий коммуникационное устройство и запоминающее устройство и выполненный для передачи по требованию или иным образом данных, задающих или поддающихся преобразованию в команды для выполнения шагов способа по п. 22.

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| СЫРЬЕВАЯ СМЕСЬ ДЛЯ ЗАЩИТНОГО ПОКРЫТИЯ | 2018 |

|

RU2674779C1 |

| ТЕСТ-СИСТЕМА ДЛЯ ОПРЕДЕЛЕНИЯ НИЗКОМОЛЕКУЛЯРНЫХ МАРКЕРОВ НЕЙРОМЕДИАТОРНОГО ОБМЕНА В ОБРАЗЦАХ БИОЛОГИЧЕСКИХ ЖИДКОСТЕЙ, СПОСОБ ЕЕ ПОЛУЧЕНИЯ И СПОСОБ ОПРЕДЕЛЕНИЯ КАТЕХОЛАМИНОВ И ИХ МЕТАБОЛИТОВ С ЕЕ ИСПОЛЬЗОВАНИЕМ | 2017 |

|

RU2708917C2 |

| US 8391488 B2, 05.03.2013 | |||

| УНИВЕРСАЛЬНАЯ ВЫСОКОЭФФЕКТИВНАЯ НАВИГАЦИОННАЯ СИСТЕМА | 2007 |

|

RU2428714C2 |

Авторы

Даты

2019-06-18—Публикация

2015-03-23—Подача