Изобретение относится к области передачи цифровой информации, а именно к шифровальным устройствам секретной связи с ключевым распределением, и предназначено для установления защищенного удаленного доступа к информационным ресурсам на основе одношаговой аутентификации с симметричными ключами и защищенным взаимодействием.

Известен способ "Защищенный канал с аутентификацией" (патент RU №2359416, МПК H04L 9/08, от 20 июня 2009 г.). Известный способ заключается в том, что существует первое одноранговое устройство, которое выбирает первый кратковременный секретный ключ х и вычисляет первый соответствующий кратковременный открытый ключ g x, который посылает второму одноранговому устройству. Второе одноранговое устройство вычисляет второй кратковременный открытый ключ g y аналогичным способом и кратковременный ключ (Keph) коллективного пользования, определяет хеш-значение для g y, Keph, Kperm и своего идентификатора, посылает g y и хеш-значение первому из одноранговых устройств. Первое одноранговое устройство вычисляет Keph, верифицирует хеш-значение и определяет хеш-значение для g x, Keph, Kperm и своего идентификатора, посылает его второму одноранговому устройству, чтобы оно верифицировало это хеш-значение. После этого оба одноранговых устройства получают сеансовый ключ с помощью хеширования Keph. Устройства могут затем использовать сеансовый ключ для установления защищенного канала с аутентификацией.

При такой совокупности описанных элементов и связей известный способ обеспечивает защищенность и аутентичность канала связи. Однако недостатком данного способа является то, что для аутентификации и установления защищенного канала происходит интенсивный обмен данными между устройствами, при котором данные передаются по незащищенной сети не менее 5 раз, что повышает вероятность перехвата и требует сравнительно значительных затрат времени для аутентификации клиента и установления защищенного соединения. Таким образом, известный способ не обеспечивает достаточную доступность и аутентичность взаимодействующих сторон.

Известна "Система аутентификации на основе одноразовой проверки аутентификационной информации" (патент US 6,148,404, МПК G06F 11/00; H04L 9/00 от 14 ноября 2000 г.). Способ, реализованный в функционировании данной системы, основан на хранении аутентификацирующих данных клиента как на сервере, так и у клиента. На первом этапе клиент отправляет запрос на аутентификацию серверу. Затем получает от сервера ответ. После этого клиент формирует аутентификацирующую последовательность (Dn) путем шифрования хранящихся данных {Dn-1), используя свой секретный ключ (Ks), и отправляет ее серверу. Сервер расшифровывает полученные данные, используя открытый ключ (Kp) клиента, и соответственно аутентифицирует его. При следующем обращении (создании новой сессии) и сервер и клиент формируют новую (отличную от предыдущей) проверочную последовательность (Dn-1), которая будет использоваться для новой аутентификации и соответственно предоставления доступа клиента к защищаемым ресурсам сервера.

При такой совокупности описанных элементов и связей данный аналог, в отличие от предлагаемого способа, обладает следующими недостатками. Во-первых, вероятность перехвата и задержки аутентифицирующего пакета в прототипе выше, чем у предлагаемого способа, поскольку в предлагаемом способе предложено использовать временную синхронизацию между клиентом и сервером, чего нет в прототипе. Во-вторых, из-за того, что в прототипе используется взаимное хранение некоторой аутентифицирующей последовательности (Dn-1), то в случае перехвата нарушителем пакета аутентификации и блокировании доступа легальному клиенту, нарушитель использует данный пакет аутентифицирующей последовательности для доступа, и в этом случае нарушитель будет аутентифицирован сервером как "легальный клиент". При этом повторное получение легальным клиентом доступа к серверу будет невозможно, поскольку значение (Dn) на сервере будет измененным и отлично от значения (Dn) у клиента, вследствие того, что доступ первоначально получит нарушитель, а не клиент, то произойдет рассинхронизация хранимых аутентифицирующих последовательностей вследствие ложной аутентификации. В-третьих, использование несимметричной криптосистемы в прототипе приводит к большей уязвимости для атак типа "отказ в обслуживании", т.е. блокирование доступа к серверу путем генерации нарушителем ложных заявок на обслуживание. Это обусловлено более высокой вычислительной сложностью алгоритмов расшифрования в несимметричной криптосистеме по сравнению с симметричной в случаях, когда необходимо осуществлять расшифрование значительного потока запросов на аутентификацию с некорректными параметрами.

Известны "Способ и система аутентификации пользователей" (патент US 7,865,937 В1, МПК H04L 9/32 от 04 января 2011 г.). Данный способ реализует одношаговый подход при осуществлении аутентификации, уменьшающий риск перехвата аутентифицирующей информации, осуществляет контроль повторяемости вводимых при аутентификации данных, определяет состояние коммуникационного устройства, осуществляющего запрос на аутентификацию, передает запрос о биометрической аутентификации от сервера к системе аутентификации при условии, что состояние устройства зарегистрировано. Кроме того, данный способ позволяет проверить коммуникационное устройство на основе аутентифицирующей биометрической информации о пользователе, генерировать и хранить одноразовые ключевые фразы в системе аутентификации, предоставлять пользователю доступ к защищенным ресурсам при вводе им ключевой фразы, хранящейся в системе.

При такой совокупности описанных элементов и связей данный аналог, в отличие от предлагаемого способа, обладает следующими недостатками. Во-первых, системы аутентификации, использующие биометрическую информацию о пользователе, обладают более высокими показателями ошибок 1-го и 2-го рода, что затрудняет их использование в широком круге прикладных задач, связанных с гарантированным обеспечением практической защищенности информации. Во-вторых, отсутствие криптографической защиты аутентифицирующих данных приводит к невозможности использования данного способа для работы в системах с информацией, имеющей статус ограниченной, конфиденциальной или более высокого уровня секретности. В-третьих, использование одноразовых ключевых фраз в известном способе также не предполагает защиты передаваемых по среде передачи сигнала информации, что приводит к угрозе несанкционированного доступа к ней и раскрытия ее содержания.

Наиболее близким по своей технической сущности и выполняемым функциям аналогом (прототипом) к заявляемому является "Способ и устройство для выполнения расширенной аутентификации на основе времени" (патент US 7,363,494 В2, МПК H04L 9/00, Н04К 1/00, G06F 7/04, G06F 17/30 от 22 апреля 2008 г.). В данном прототипе предложен способ аутентификации пользователей за счет формирования аутентифицирующей последовательности на основе идентификационных данных пользователя Р и устройства (системы) V, секретной последовательности К, динамической, зависимой от времени переменной Т и переменной, характеризующей количество предыдущих запросов на аутентификацию за конкретный интервал времени N. Целью данного прототипа являлось создание способа, повышающего устойчивость к атакам, путем формирования множества различных запросов аутентификации за конкретный промежуток времени за счет использования времени как динамической составляющей при формировании аутентифицирующей последовательности.

При такой совокупности описанных элементов и связей данный аналог, в отличие от предлагаемого способа обладает недостатком - сравнительно высокой вычислительной сложностью алгоритма проверки аутентифицирующей последовательности, приводящей к низкой устойчивости к атакам типа "отказ в обслуживании" при обработке множественных некорректных запросов на предоставление доступа. Это происходит по нескольким причинам. Во-первых, в рассматриваемом прототипе на аутентифицирующей стороне (устройстве или службе, осуществляющем аутентификацию) проверка полученных от пользователя или устройства, запрашивающего доступ, данных осуществляется после применения используемой функции свертки проверяемых данных (например, функции хеширования или шифрования). Во-вторых, контроль метки времени (переменной, формирующей динамическую составляющую запроса аутентификации), идентификатора пользователя и повторных запросов на аутентификацию также осуществляется после формирования оригинальной аутентифицирующей последовательности на приемной стороне и сравнения ее с принятой последовательностью из канала связи. В совокупности данные факторы и приводят к высокой вычислительной сложности алгоритма проверки аутентифицирующей последовательности вследствие предварительного обязательного применения используемой функции свертки, сложность которой, как правило, значительно выше, чем сложность операции простого сравнения, особенно в защищенном варианте с применением криптографических средств защиты (например, функции хеширования или шифрования).

Задачей изобретения является создание способа защищенного удаленного доступа к информационным ресурсам, позволяющего уменьшить вычислительную сложность при проверке аутентифицирующей последовательности за счет предварительной проверки меток времени, повторяемости идентификаторов клиента и сессии без предварительного применения функций свертки (например, криптографической функции хеширования или шифрования) с отбрасыванием некорректных запросов на аутентификацию, в случае возникновения ошибок, и последующего применения функции свертки, в случае отсутствия ошибок, обеспечивающей подлинность проверенных ранее аутентифицирующих данных, а также проверку аутентичности субъекта доступа на основе идентифицирующих данных.

Эта задача решается тем, что в способе защищенного удаленного доступа к информационным ресурсам клиентом формируется запрос на аутентификацию из данных, полученных путем применения функции свертки к динамической переменной, зависимой от временных периодов, и идентификатору пользователя, и данных, полученных путем применения функции свертки на основе секретного ключа к сгенерированной переменной - идентификатору сессии и идентификатору пользователя, и затем сформированный пакет с запросом отправляется серверу, на сервере после применения функции свертки к идентификатору пользователя и сгенерированной переменной - идентификатору сессии проверяют уникальность идентификатора сессии и пользователя, на основе хранящихся на сервере данных со значениями функции свертки от идентификаторов пользователя и динамической переменной, зависимой от временных периодов, проверяют актуальность и достоверность идентификатора пользователя, отличающийся тем, что дополнительно при формировании запроса на аутентификацию клиентом в него записываются значения идентификатора сессии клиента и динамической переменной, зависимой от точного времени без применения к ним функции свертки; после получения из канала связи запроса на аутентификацию на сервере проверяют динамическую переменную, зависимую от точного времени, и уникальность идентификатора сессии клиента, после чего на основе полученного значения функции свертки от идентификатора пользователя и динамической переменной находят идентификатор пользователя и соответствующий ему секретный ключ, на основе найденного секретного ключа и используемого алгоритма функции свертки получают блок со значением функции свертки от идентификатора пользователя и идентификатора сессии пользователя, который сверяют с полученными ранее значениями, и, если значения совпали, то клиенту доступ разрешается.

Перечисленная новая совокупность существенных признаков позволяет уменьшить вычислительную сложность алгоритма проверки аутентифицирующей последовательности (Шнайер, Брюс. Прикладная криптография, 2-е издание. ISBN 0-471-11709-9) за счет предварительной проверки динамической переменной, зависимой от точного времени (IEEE 1588-2002, "Standard for a Precision Clock Synchronization Protocol for Networked Measurement and Control Systems"), и повторяемости идентификаторов клиента и сессии без предварительного применения функций свертки (хеширования) на основе секретного ключа с отбрасыванием некорректных запросов на аутентификацию в случае возникновения ошибок. В случае успешной проверки осуществляется последующее применение функции свертки, обеспечивающей подлинность проверенных ранее аутентифицирующих данных, а также проверку аутентичности субъекта доступа на основе идентифицирующих данных пользователя. Данная функция свертки может быть реализована, например, на основе криптосистемы с симметричными ключами (Шнайер, Брюс. Прикладная криптография, 2-е издание. ISBN 0-471-11709-9). Уменьшение вычислительной сложности алгоритма проверки аутентифицирующей последовательности обусловлено тем, что при приеме множественных некорректных запросов на аутентификацию данный запросы отбрасываются прежде, чем будет применена функция свертки (хеширования), и таким образом значительно снижается нагрузка на систему (устройство), реализующее алгоритм проверки аутентифицирующей последовательности, при приеме некорректных запросов на аутентификацию.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие изобретения условию патентоспособности "новизна".

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

Промышленная применимость заявляемого способа обусловлена тем, что предлагаемое техническое решение может быть реализовано как с помощью современной элементной базы с соответствующим программным обеспечением, так и в виде программных модулей.

Заявленный способ поясняется чертежами, на которых показаны:

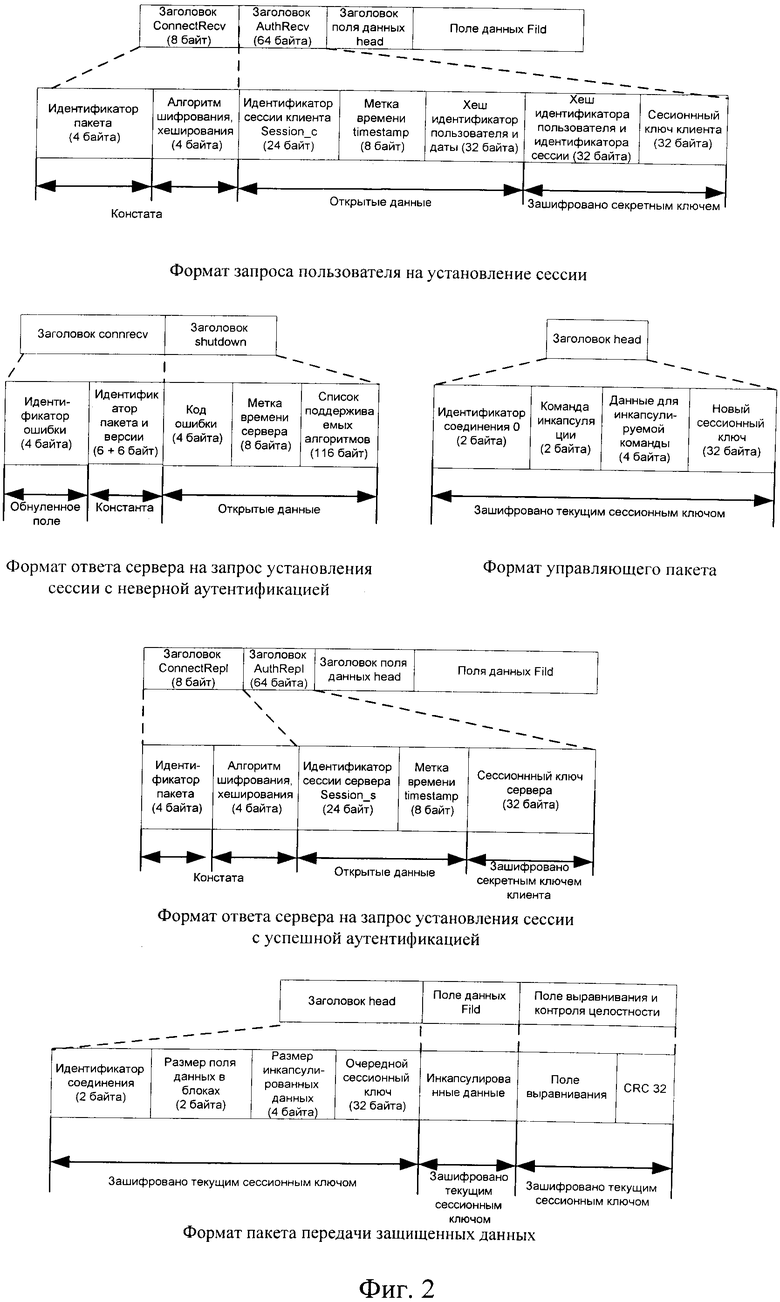

фиг.1 - блок-схема функционирования способа защищенного удаленного доступа к информационным ресурсам;

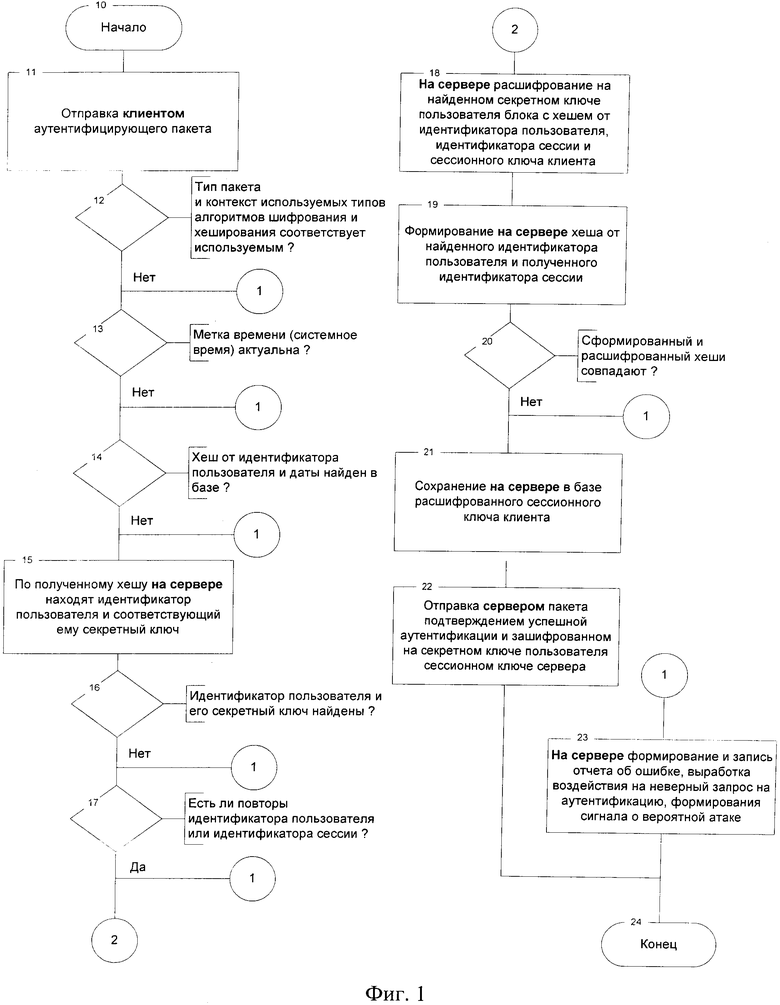

фиг.2 - форматы пакетов передаваемых данных между клиентом и сервером в процессе аутентификации.

Для решения задачи аутентификации клиента согласно блоку 11 на фигуре 1 используется аутентифицирующий пакет - запрос пользователя на установление сессии, представленный на фигуре 2, с идентификатором пакета аутентификации, идентификатором типа функции свертки (например, алгоритма хеширования или шифрования), идентификатором сессии клиента, меткой времени, хешем (сверткой) от идентификатора пользователя и даты, хешем (сверткой) от идентификатора пользователя и идентификатора сессии клиента и сессионным ключом. Данный пакет формируется на передающей стороне - клиенте, запрашивающим разрешение на доступ (например, к информационному ресурсу или приложению).

Получив пакет аутентификации, в блоке 12 фигуры 1 сервер сверяет поддерживаемые типы функций свертки (например, алгоритмов хеширования и шифрования) с предъявляемыми в пакете. Если функции поддерживаются, то процесс аутентификации продолжается, в противном случае, на принимающей стороне (сервере) формируется и записывается отчет об ошибке, вырабатываются заданные правилами политики безопасности воздействия на неверный запрос на аутентификацию и формируется сигнал о вероятной атаке.

В блоке 13 фигуры 1 происходит проверка актуальности метки времени, характеризующей точное время, синхронизированное между клиентом и сервером. На данном этапе фактически происходит проверка актуальности предоставляемой запрашиваемой стороной информации. В случае успешной проверки метки времени актуальность предоставляемой информации считается доказанной и процесс аутентификации продолжается, в противном случае, на принимающей стороне (сервере) формируется и записывается отчет об ошибке, вырабатывается заданное правилами политики безопасности воздействие на неверный запрос на аутентификацию и формируется сигнал о вероятной атаке.

В блоке 14 фигуры 1 происходит сравнение полученного значения свертки (хеша) от идентификатора пользователя и даты с хранящимся значением свертки в базе. При этом формирования хеша на принимающей стороне (сервере) не происходит. Если предоставленное значение хеша находится в базе, то в блоке 15 фигуры 1 находят и определяют идентификатор пользователя и соответствующий ему секретный ключ. Если значения в базе найдены, то процесс аутентификации продолжается, в противном случае, на принимающей стороне (сервере) формируется и записывается отчет об ошибке, вырабатывается заданное правилами политики безопасности воздействие на неверный запрос на аутентификацию и формируется сигнал о вероятной атаке.

В блоке 17 фигуры 1 происходит проверка повторов предоставляемых идентификатора пользователя и идентификатора сессии соединения. Если повторы выявлены, то формируется и записывается отчет об ошибке, вырабатывается заданное правилами политики безопасности воздействие на неверный запрос на аутентификацию и формируется сигнал о вероятной атаке. Если повторов нет, то процесс аутентификации продолжается.

Далее, в блоке 18 фигуры 1 происходит расшифрование блока с хешем от идентификатора пользователя и идентификатора сессии клиента.

На основе полученного в блоке 15 фигуры 1 идентификатора пользователя и идентификатора сессии из принятого пакета запроса в блоке 19 фигуры 1 на сервере формируется свертка (хеш), которая в блоке 20 фигуры 1 сверяется со сверткой (хешем), полученной из канала связи. Если значения совпадают, то клиент является аутентифицированным. В противном случае, на принимающей стороне (сервере) формируется и записывается отчет об ошибке, вырабатывается заданное правилами политики безопасности воздействие на неверный запрос на аутентификацию и формируется сигнал о вероятной атаке.

После осуществления успешной аутентификации в блоке 21 фигуры 1 полученный сессионный ключ клиента сохраняется на сервере в базе. И, далее, в блоке 22 фигуры 1 формируется и отправляется клиенту пакет с подтверждением успешной аутентификации и зашифрованном на сессионном ключе клиента сессионным ключом сервера.

В каждом случае, когда возникает ошибка или предоставленные клиентом данные не совпадают с имеющимися в базе, в блоке 23 фигуры 1 формируется и записывается отчет об ошибке, вырабатывается заданное правилами политики безопасности воздействие на неверный запрос на аутентификацию и формируется сигнал о вероятной атаке. В случае неверной аутентификации сервер в блоке 23 фигуры 1 отвечает пакетом ошибки - ответом сервера на запрос установления сессии с неверной аутентификацией, представленном на фигуре 2, в котором содержатся: идентификатор ошибки, идентификатор пакета, код ошибки, метка времени сервера и список поддерживаемых алгоритмов хеширования и шифрования.

Аутентификация может быть неверной в следующих случаях:

- отсутствие или несовпадение метки времени с системным временем сервера;

- отсутствие или несовпадение используемых типов алгоритмов хеширования и\или шифрования;

- отсутствие или несовпадение хеш-функции от идентификатора пользователя и даты;

- отсутствие или несовпадение хеш-функции от идентификатора пользователя и идентификатора сессии клиента;

- невозможность расшифрования одного из полей пакета;

- других ошибок в формате пакета.

В случае успешной аутентификации сервер в блоке 22 фигуры 1 отвечает клиенту пакетом с данными об успешной аутентификацией, представленном на фигуре 2, с идентификатором пакета, поддерживаемыми алгоритмами хеширования и шифрования, меткой времени, идентификатором сессии сервера и сессионным ключом. После получения данного пакета клиент использует сессионный ключ сервера для начала обмена защищенными информационными пакетами, в то время как сервер использует сессионный ключ клиента для шифрования информационных пакетов. Формат пакета передачи защищенных данных представлен на фигуре 2 и содержит идентификатор соединения, размер поля данных в блоках, размер инкапсулированных в данных, очередной сессионный ключ, поле данных, поле выравнивания и поле контроля целостности.

Смена сессионных ключей может происходить относительно предъявляемых требований к симметричным ключам автоматически или на основе управляющего пакета. Формат управляющего пакета представлен на фигуре 2. Управляющий пакет служит для завершения сессии или других служебных команд и содержит идентификатор соединения, команду инкапсуляции, данные для инкапсулируемой команды и очередной сессионный ключ.

Особенностью предлагаемого способа является:

- последовательная проверка идентификационных данных клиента и актуальности предоставляемых данных без применения функций свертки (например, хеширования или расшифрования);

- использование времени как части защищенной последовательности и приобретение ей свойства устаревания;

- односторонняя одношаговая аутентификация;

- контроль неповторяемости идентификаторов пользователя и сессии;

- возможность прозрачной смены сессионных ключей во время информационного взаимодействия.

Осуществление заявленного способа может быть реализовано в качестве клиент-серверного программного обеспечения, реализующего установление защищенного соединения, функционирующего на сеансовом уровне модели OSI. Данное программное обеспечение может использовать криптографические методы защиты информации для обеспечения аутентификации и организации защищенного соединения для последующего информационного обмена.

В процессе установления сессии должны решаться следующие задачи:

1. Формирование защищенной аутентифицирующей последовательности.

2. Согласование криптографических алгоритмов, которые будут использоваться при аутентификации и защищенном информационном обмене.

3. Контроль неповторяемости идентификаторов пользователя и сессии.

4. Генерация сессионных ключей клиента и сервера для криптозащиты информационного обмена.

5. Установление защищенной сессии

Эффективность использования предлагаемого способа обеспечивается его ориентацией на сеансовый уровень модели OS, на котором достигается более высокое быстродействие и независимость от высокоуровневых протоколов (например, таких как HTTP, FTP, POP3, SMTP и др.).

Согласно особенностям предлагаемого способа различают серверную часть, которую возможно устанавливать или на сервер (аутентификации) информационных ресурсов или на шлюз сети, и клиентскую, которую устанавливают на каждый пользовательский терминал. Серверная часть обеспечивает взаимодействие с любым прикладным сервером от имени соответствующего этому серверу клиента. Клиентская часть предназначена для прозрачной инкапсуляции запросов на аутентификацию со стороны клиента и передачи их прикладному серверу.

Правила доступа могут запрещать или разрешать соединения с выделенными ресурсами компьютерной сети в зависимости от полномочий конкретного пользователя. Действие правил доступа может зависеть и от других параметров, например от метода аутентификации, времени суток и т.д.

Наиболее распространенными реализациями серверного программного обеспечения являются Apache, Nginx и IIS. При этом серверы Apache и IIS по функциональному назначению являются серверами с высокой функциональностью и интеграцией с элементами многозвенной архитектуры веб-приложений, а сервер Nginx предназначен как высокопроизводительный сервер с обработкой запросов в асинхронном режиме и реализован для различных платформ. Асинхронная обработка запросов важна, так как, несмотря на издержки, способна обеспечивать более высокую производительность при высоких нагрузках.

Критерием оценки эффективности разработанного способа будем считать выигрыш по количеству обработанных запросов на аутентификацию в единицу времени по сравнению с прототипом. Оптимальным способом оценки данного критерия в ходе эксперимента и получения значений оцениваемых параметров для рассматриваемой системы является метод нагрузочного испытания. Данный метод позволяет практически оценить время отклика на запрос и число обрабатываемых запросов.

Для обеспечения высокой точности экспериментальной оценки может быть использовано программное обеспечение OfflineExplorer.

В качестве средств моделирования нагрузки может быть использовано программное обеспечение ApacheJMeter, поскольку оно поддерживает анализируемые способы и предоставляет необходимые методы моделирования нагрузки и обладает возможностями распределенного использования, а также отвечает требованиям надежности и эффективности работы.

Для построения модели нагрузки предлагается выбрать две искусственные и одну естественную модель. Искусственные модели построены для оценки значений показателя времени отклика на запрос и основаны на циклическом запросе главной страницы сайта и последовательном запросе всех информационных объектов сайта. Задержка между запросами - случайная величина с экспоненциальным распределением. Естественная модель была построена путем объединения результатов трекинга запросов пяти различных клиентов. Для естественных моделей были созданы планы выполнения с экспоненциальным наращиванием числа пользователей и запросов. Для искусственных моделей были созданы планы с экспоненциальным наращиванием числа клиентов и фиксированным их числом.

Проведение эксперимента было организовано на базе сервера HPProLiantDL380 G7 в штатной комплектации рабочей станцией, связанной через коммутатор HP 281al-24G посредством GigaByte Ethernet соединения. Рабочая станция - на базе процессора Intel i3 560 3,33 ГГц и 8 Гб оперативной памяти. На сервере под управлением гипервизора ESXi 5.0 развернуты две виртуальные машины OpenSUSE 12.1 с программным обеспечением ApacheJMeter. На рабочей станции под управлением OpenSUSE 12.1 был развернут сервер Nginx актуальной на момент проведения эксперимента версии 1.1.14. Развертывание тестируемого серверного программного обеспечения на аппаратной платформе с меньшей производительностью было выполнено с целью компенсации низкой производительности средства тестирования и исключения влияния со стороны сетевого соединения.

Для обеспечения высокой точности эксперимент автоматически циклически повторялся по достижению среднего арифметического от всех результатов эксперимента изменения при каждом последующим эксперименте отклонения, не превышающего 0,1 процента. В результате эксперимента были выявлены результаты, представленные в таблице 1. Число запросов взято как наибольшее число успешно обработанных запросов за единицу времени при пиковой нагрузке. В соответствии с условиями эксперимента пиковое число обрабатываемых запросов достигалось при полной загрузке процессора рабочей станции.

Как видно из таблицы результатов эксперимента, число обрабатываемых запросов в единицу времени в предлагаемом способе превышает аналогичные показатели для прототипа, а среднее время отклика, соответственно, меньше, в случае приема некорректных запросов на аутентификацию.

Уменьшение вычислительной сложности (Галиев Ш.И. Математическая логика и теория алгоритмов: Учебное пособие / Галиев Ш.И. - Казанский Технический Университет им. А.Н. Туполева, 2002 г., с.221-234) при проверке аутентифицирующей последовательности происходит за счет предварительной проверки меток времени, повторяемости идентификаторов клиента и сессии без предварительного применения функций свертки с отбрасывания некорректных запросов на аутентификацию, в случае возникновения ошибок, и последующего применения функции свертки, в случае отсутствия ошибок, обеспечивающей подлинность проверенных ранее аутентифицирующих данных, а также проверку аутентичности субъекта доступа на основе идентифицирующих данных.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ криптографической защиты данных, передаваемых по открытому каналу связи | 2024 |

|

RU2837327C1 |

| Способ аутентификации корреспондентов радиосети | 2017 |

|

RU2653316C1 |

| СПОСОБ И УСТРОЙСТВО ПРОТОКОЛА ИДЕНТИФИКАЦИИ ХОСТ-УЗЛА | 2005 |

|

RU2390959C2 |

| АУТЕНТИФИКАЦИЯ В ЗАЩИЩЕННОЙ КОМПЬЮТЕРИЗОВАННОЙ ИГРОВОЙ СИСТЕМЕ | 2003 |

|

RU2302276C2 |

| СПОСОБ И СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ИСПОЛЬЗОВАНИЯ (ЕЕ ВАРИАНТЫ) | 2013 |

|

RU2560810C2 |

| СПОСОБЫ И УСТРОЙСТВО ДЛЯ КРУПНОМАСШТАБНОГО РАСПРОСТРАНЕНИЯ ЭЛЕКТРОННЫХ КЛИЕНТОВ ДОСТУПА | 2013 |

|

RU2595904C2 |

| ГЕНЕРИРОВАНИЕ КЛЮЧЕЙ В СИСТЕМЕ СВЯЗИ | 2003 |

|

RU2333607C2 |

| СПОСОБЫ БЕЗОПАСНОГО ГЕНЕРИРОВАНИЯ КРИПТОГРАММ | 2015 |

|

RU2710897C2 |

| СПОСОБЫ ДИСТАНЦИОННОГО ИЗМЕНЕНИЯ ПАРОЛЯ СВЯЗИ | 2003 |

|

RU2307391C2 |

| БЕЗОПАСНЫЙ ДОСТУП К ПЕРСОНАЛЬНЫМ ЗАПИСЯМ О СОСТОЯНИИ ЗДОРОВЬЯ В ЭКСТРЕННЫХ СИТУАЦИЯХ | 2012 |

|

RU2602790C2 |

Изобретение относится к области передачи цифровой информации, а именно к шифровальным устройствам секретной связи с ключевым распределением, и предназначено для установления защищенного удаленного доступа к информационным ресурсам на основе одношаговой аутентификации с симметричными ключами и защищенным взаимодействием.

Техническим результатом является уменьшение вычислительной сложности алгоритма проверки аутентифицирующей последовательности при приеме множественных некорректных запросов на аутентификацию, что в свою очередь, повышает устойчивость к атакам типа "отказ в обслуживании" при обработке множественных и, как правило, некорректных, запросов на предоставление доступа. Технический результат достигается за счет предварительной проверки динамической переменной, зависимой от точного времени, и повторяемости идентификаторов клиента и сессии без предварительного применения функций свертки (хеширования) к ним с отбрасыванием некорректных запросов на аутентификацию, в случае возникновения ошибок. После этого применяется функция свертки, обеспечивающая, в случае отсутствия ошибок, подлинность проверенных ранее аутентифицирующих данных, а также проверку аутентичности субъекта доступа на основе идентифицирующих данных пользователя. Уменьшение вычислительной сложности алгоритма проверки аутентифицирующей последовательности обусловлено тем, что при приеме множественных некорректных запросов на аутентификацию данные запросы отбрасываются прежде, чем будет применена функция свертки (хеширования), и таким образом значительно снижается нагрузка на систему (устройство), реализующее алгоритм проверки аутентифицирующей последовательности, при приеме некорректных запросов на аутентификацию. 2 ил., 1 табл.

Способ защищенного удаленного доступа к информационным ресурсам, заключающийся в том, что клиентом формируется запрос на аутентификацию из данных, полученных путем применения функции свертки к динамической переменной, зависимой от временных периодов, и идентификатору пользователя, и данных, полученных путем применения функции свертки на основе секретного ключа к сгенерированной переменной - идентификатору сессии и идентификатору пользователя, и затем сформированный пакет с запросом отправляется серверу, на сервере после применения функции свертки к идентификатору пользователя и сгенерированной переменной - идентификатору сессии проверяют уникальность идентификатора сессии и пользователя, на основе хранящихся на сервере данных со значениями функции свертки от идентификаторов пользователя и динамической переменной, зависимой от временных периодов, проверяют актуальность и достоверность идентификатора пользователя, отличающийся тем, что дополнительно при формировании запроса на аутентификацию клиентом в него записываются значения идентификатора сессии клиента и динамической переменной, зависимой от точного времени без применения к ним функции свертки; после получения из канала связи запроса на аутентификацию на сервере проверяют динамическую переменную, зависимую от точного времени, и уникальность идентификатора сессии клиента, после чего на основе полученного значения функции свертки от идентификатора пользователя и динамической переменной находят идентификатор пользователя и соответствующий ему секретный ключ, на основе найденного секретного ключа и используемого алгоритма функции свертки получают блок со значением функции свертки от идентификатора пользователя и идентификатора сессии пользователя, который сверяют с полученными ранее значениями, и, если значения совпали, то клиенту доступ разрешается.

| US 7363494 B2, 22.04.2008 | |||

| US 6148404 A, 14.11.2000 | |||

| US 7865937 B1, 04.01.2011 | |||

| Двухрежимный гайковерт | 1989 |

|

SU1701510A1 |

| ЗАЩИЩЕННЫЙ КАНАЛ С АУТЕНТИФИКАЦИЕЙ | 2004 |

|

RU2359416C2 |

Авторы

Даты

2014-10-10—Публикация

2013-03-26—Подача