Изобретение относится к вычислительной технике и может быть использовано в области повышения информационной безопасности и управления доступом к информационным ресурсам компьютерных сетей.

Известен способ, реализованный в изобретении «Способ и устройство для управления доступом к Интернету в компьютерной системе и считываемый компьютером носитель информации для хранения компьютерной программы», по патенту РФ №2231115, кл. G06F 17/30, G06F 13/00, заявл. 23.03.2001. Способ позволяет осуществлять контроль и управление посредством фильтрации в отношении доступа компьютеров-клиентов к Интернет-сайтам, которые предоставляют разного рода информацию, информационное наполнение и услуги через Web-интерфейс. Решение о предоставлении доступа принимается на основе унифицированных указателей ресурсов (URL) Интернет-сайтов, содержащихся в базах данных. При их отсутствии проверяют информацию или информационное наполнение сайта на предмет наличия ключевых слов. Когда разрешенное (полезное) ключевое слово входит в состав информационного наполнения или информации из Интернета, пользователю разрешается доступ к этому информационному ресурсу, даже если он содержит запрещенное ключевое слово.

Недостатками описанного изобретения являются отсутствие в них базы проверенных информационных ресурсов для хранения проверенных данных, необходимость гибко изменять списки доступа в процессе работы в зависимости от изменившихся потребностей пользователей в доступе к информационным ресурсам, а также невозможность формирования списков доступа, разрешающих или запрещающих доступ к информационным ресурсам в зависимости от уровня конфиденциальности вновь устанавливаемых подключений. Это объясняется тем, что одновременный доступ пользователя к информационным ресурсам разных уровней конфиденциальности приводит к появлению множества угроз информационной безопасности, показанных, например, в кн.: Скибы В.Ю., Курбатова В.А. «Руководство по защите от внутренних угроз информационной безопасности» (СПб.: Питер, 2008, с.23-29).

Известен способ-аналог управления доступом к информационным ресурсам сети Интернет в зависимости от категории запрашиваемых ресурсов и принятой политики безопасности, реализованный, например, в изобретении по патенту РФ №2368004 «Система управления доступом к ресурсам сети Интернет», МПК G06F 17/30, G06F 21/22, опубл. 20.09.2009, где осуществляется фильтрация документов, передаваемых по высокоуровневым протоколам (в частности, HTTP) на основе анализа содержимого электронных документов. Разрешение или запрещение доступа к ресурсу осуществляется на основе классификации документа как допустимого либо нежелательного.

Наиболее важным недостатком данной системы является то, что возможно возникновение ошибок классификации, которые приведут к запрещению доступа пользователя к необходимому информационному ресурсу.

Наиболее близким по своей технической сущности к заявленному способу является способ, реализованный в изобретении «Способ управления доступом к информационным ресурсам компьютерных сетей различных уровней конфиденциальности и устройство его реализующее», по патенту РФ №2436154, кл. G06F 21/20, G06F 17/30, заявл. 01.12.2009. Изобретение предусматривает формирование базы данных для хранения информации о принадлежности информационных ресурсов к определенному уровню конфиденциальности. Также предусматривается управление безопасным доступом к информационным ресурсам различных уровней конфиденциальности на основе классификации информационных ресурсов на два основных класса: 1) по степени (типу) конфиденциальности информации и 2) по уровню риска или опасности их воздействия на конфиденциальную корпоративную (защищаемую) информацию.

Недостатком способа-прототипа является относительно низкая защищенность внутреннего сегмента сети, так как не учитывается прямое физическое и логическое соединение между разноуровневыми (по конфиденциальности) сегментами сети, а также дублирование средств защиты информации на каждом компьютере-клиенте при многопользовательском доступе к информационным ресурсам.

Защита информации от несанкционированного воздействия - защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и (или) правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации [ГОСТ Р 50922-2006. Защита информации. Основные термины и определения].

Доступность информации является ключевым звеном, при котором субъекты, имеющие право доступа, могут реализовывать эти права беспрепятственно, в режиме реального времени, с заданной степенью защищенности от несанкционированного доступа. Доступность информации является одной из трех главных составляющих информационной безопасности помимо ее конфиденциальности и целостности информации.

Техническим результатом заявленного технического решения является разработка способа управления доступом к информационным ресурсам компьютерных сетей различных уровней конфиденциальности, обеспечивающего повышение защищенности путем исключения прямого физического и логического соединения между разноуровневыми (по конфиденциальности) сегментами сети, сокращение количества средств защиты и времени реализации запроса на доступ к информационным ресурсам за счет использования дополнительной базы данных, в которой хранятся проверенные информационные ресурсы.

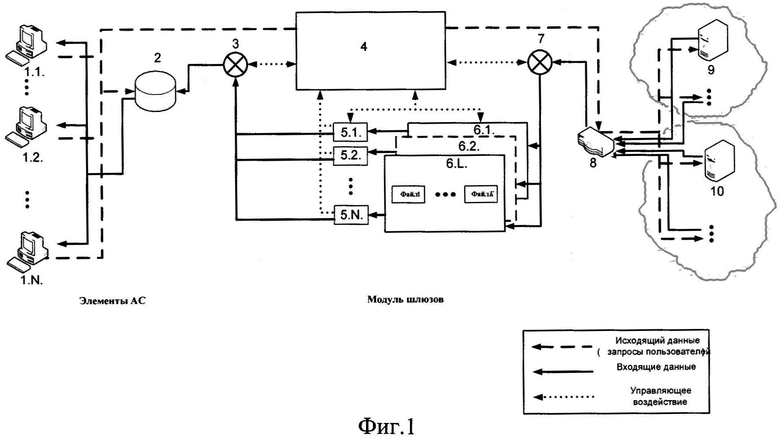

Технический результат достигается тем, что в заявленном способе принимают запрос от компьютера-клиента, анализируют запрос доступа в отношении, разрешено ли компьютеру-клиенту только просматривать Интернет-сайты или разрешено записывать информацию на Web-серверы, проверяют, разрешен или запрещен доступ к информационному ресурсу, запрещают или разрешают доступ к информационным ресурсам, заносят указатели URL на все информационные ресурсы с указанием их уровня конфиденциальности и перечень имеющихся средств защиты информации с указанием видов доступа, при реализации которых требуется применение данных средств защиты информации, дополнительно проверяют содержится ли запрашиваемый ресурс в базе данных проверенных информационных ресурсов. Потом отключают выход модуля шлюзов и включают вход модуля шлюзов. Принимают запрашиваемую информацию в шлюз. После чего записывают принятую информацию в ячейки памяти ОЗУ шлюза и копируют принятую информацию в шлюзы по числу средств защиты информации. По завершении копирования отключают вход модуля шлюзов. Одновременно всеми средствами защиты информации проверяют принятую информацию. При успешном завершении работы всех средств защиты информации включают выход модуля шлюзов. Записывают проверенную информацию в базу данных проверенных информационных ресурсов. Удаляют принятую информацию из шлюзов, если хотя бы одно из средств защиты информации завершило работу неуспешно.

Заявленный способ поясняется чертежами, на которых:

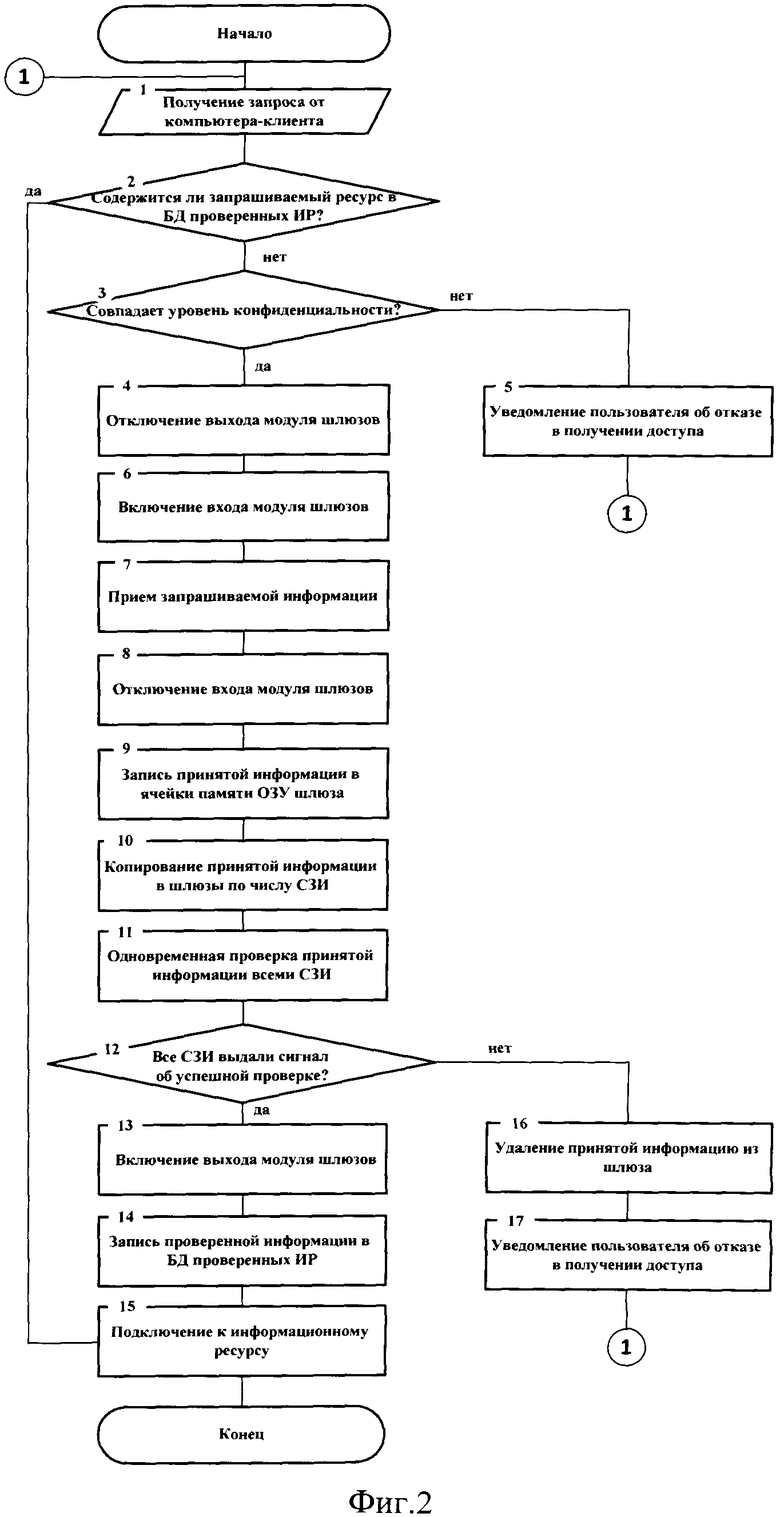

фиг.1 - схема компьютерной сети, содержащая совокупность компьютеров-клиентов 1.1-1.N, базу данных проверенных информационных ресурсов 2, выход модуля шлюзов 3, вход модуля шлюзов 7, совокупность средств защиты информации 5.1-5.L, совокупность шлюзов 6.1-6.L, совокупность компьютеров-серверов, входящих в состав сети Интернет 9, и вторая совокупность компьютеров-серверов, входящих в состав корпоративной компьютерной сети 10, маршрутизатор периметра 8 и устройство управления доступом к информационным ресурсам 4, которое работает согласно способу, отвечающему варианту осуществления настоящего изобретения;

фиг.2 - блок-схема алгоритма, иллюстрирующая этапы способа настоящего изобретения.

Реализация заявленного способа поясняется схемой (фиг.1), алгоритмом (фиг.2) и объясняется следующим образом.

1. Пользователь компьютера-клиента 1.1-1.N (фиг.1) в процессе работы указывает URL информационного ресурса 9-10, к которому желает получить доступ. На основе указанного URL программным обеспечением компьютера-клиента 1-1.N формируется запрос, который поступает в базу данных проверенных информационных ресурсов 2.

2. Если информационный ресурс содержится в базе данных проверенных информационных ресурсов 2, тогда устанавливается подключение к требуемому информационному ресурсу.

3. Если информационного ресурса нет в базе данных проверенных информационных ресурсов 2, запрос поступает на устройство управления доступом к информационным ресурсам 4.

4. Устройство управления доступом к информационным ресурсам 4 регистрирует попытку установления подключения компьютера-клиента 1.1-1.N к информационному ресурсу 9-10.

5. Устройство управления доступом 4 проверяет уровень конфиденциальности нового информационного ресурса 9-10.

5.1. Если уровень конфиденциальности совпадает с требуемым уровнем, происходит отключение выхода модуля шлюзов 3 и включение входа модуля шлюзов 7, после чего принимают запрашиваемую информацию в шлюз 6.1-6.L, отключают вход модуля шлюзов 7, записывают принятую информацию в ячейки памяти ОЗУ шлюза 6.1-6.L и копируют принятую информацию в шлюзы по числу средств защиты информации 5.1-5.L.

5.2. Если уровень конфиденциальности не совпадает с требуемым уровнем, происходит уведомление пользователя 1.1-1.N об отказе в получении доступа.

6. Одновременно всеми средствами защиты информации 5.1-5.L проверяют принятую информацию.

6.1. Если все средства защиты информации 5.1-5.L выдали сигнал об успешном завершении проверки, то включают выход модуля шлюзов 6.1-6.L.

6.2. Если хотя бы одно средство защиты информации 5.1-5.L выдало сигнал о неудачном завершении проверки, то удаляют принятую информацию из шлюзов 6.1-6.L и уведомляют пользователя 1.1-1.L об отказе в получении доступа.

7. Записывают проверенную информацию в базу данных проверенных информационных ресурсов 2.

8. Устанавливают подключение к требуемому проверенному информационному ресурсу.

Преимущество изобретения состоит в исключении прямого физического и логического соединения между разноуровневыми (по конфиденциальности) сегментами сети. Кроме этого, происходит сокращение времени задействования инфотелекоммуникационных ресурсов сети и времени реализации запроса на доступ к проверенным информационным ресурсам. Перемещение средств защиты информации 5.1-5.L от компьютеров-клиентов 1.1-1.N в модуль шлюзов 6.1-6.N дает их количественное сокращение.

Заявленный способ позволяет осуществить управление доступом к информационным ресурсам в зависимости от уровня их конфиденциальности, обеспечивает повышение защищенности путем исключения прямого физического и логического соединения между разноуровневыми (по конфиденциальности) сегментами сети, сокращает количество средств защиты и времени реализации запроса на доступ к информационным ресурсам за счет использования дополнительной базы данных, в которой хранятся проверенные информационные ресурсы, тем самым обеспечивается достижение технического результата.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ УПРАВЛЕНИЯ ДОСТУПОМ К ИНФОРМАЦИОННЫМ РЕСУРСАМ КОМПЬЮТЕРНЫХ СЕТЕЙ РАЗЛИЧНЫХ УРОВНЕЙ КОНФИДЕНЦИАЛЬНОСТИ И УСТРОЙСТВО, ЕГО РЕАЛИЗУЮЩЕЕ | 2009 |

|

RU2436154C2 |

| Способ мониторинга и управления информационной безопасностью подвижной сети связи | 2020 |

|

RU2747368C1 |

| СПОСОБ ЗАЩИЩЕННОГО УДАЛЕННОГО ДОСТУПА К ИНФОРМАЦИОННЫМ РЕСУРСАМ | 2013 |

|

RU2530691C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРИ ДОСТУПЕ ПОЛЬЗОВАТЕЛЯ К ВНЕШНИМ ИНФОРМАЦИОННЫМ РЕСУРСАМ ЧЕРЕЗ ИНТЕРНЕТ | 2011 |

|

RU2445692C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ РАЗГРАНИЧЕНИЯ ДОСТУПА К ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫМ РЕСУРСАМ КОМПЬЮТЕРНЫХ СЕТЕЙ | 2006 |

|

RU2314562C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ДОСТУПА К ОБЪЕКТАМ КОРПОРАТИВНОЙ СЕТИ | 2005 |

|

RU2311676C2 |

| Система и способ подключения протокола безопасного разрешения DNS | 2018 |

|

RU2726879C2 |

| МНОГОКОНТУРНАЯ СИСТЕМА ОБРАБОТКИ И ЗАЩИТЫ ИНФОРМАЦИИ | 2019 |

|

RU2740142C1 |

| СПОСОБ ИСПОЛЬЗОВАНИЯ ВЫДЕЛЕННОГО СЕРВИСА КОМПЬЮТЕРНОЙ БЕЗОПАСНОСТИ | 2015 |

|

RU2601162C1 |

| МУЛЬТИТУННЕЛЬНЫЙ АДАПТЕР ВИРТУАЛЬНОЙ КОМПЬЮТЕРНОЙ СЕТИ | 2015 |

|

RU2675147C1 |

Изобретение относится к способу управления доступом к информационным ресурсам компьютерных сетей. Технический результат заключается в повышении защищенности доступа к ресурсам сети. Проверяют, содержится ли запрашиваемый ресурс в базе данных проверенных информационных ресурсов, отключают выход модуля шлюзов, включают вход модуля шлюзов, принимают запрашиваемую информацию в шлюз, записывают принятую информацию в ячейки памяти ОЗУ шлюза, копируют принятую информацию в шлюзы по числу средств защиты информации. По завершении копирования отключают вход модуля шлюзов, одновременно всеми средствами защиты информации проверяют принятую информацию. При успешном завершении работы всех средств защиты информации включают выход модуля шлюзов, записывают проверенную информацию в базу данных проверенных информационных ресурсов, удаляют принятую информацию из шлюзов, если хотя бы одно из средств защиты информации завершило работу неуспешно. 2 ил.

Способ управления доступом к информационным ресурсам компьютерных сетей различных уровней конфиденциальности, заключающийся в том, что принимают запрос от компьютера-клиента, анализируют запрос доступа в отношении разрешено, ли компьютеру-клиенту только просматривать Интернет-сайты или разрешено записывать информацию на Web-серверы, проверяют, разрешен или запрещен доступ к информационному ресурсу, запрещают или разрешают доступ к информационным ресурсам, заносят указатели URL на все информационные ресурсы с указанием их уровня конфиденциальности и перечень имеющихся средств защиты информации с указанием видов доступа, при реализации которых требуется применение данных средств защиты информации, отличающийся тем, что проверяют, содержится ли запрашиваемый ресурс в базе данных проверенных информационных ресурсов, отключают выход модуля шлюзов, включают вход модуля шлюзов, принимают запрашиваемую информацию в шлюз, записывают принятую информацию в ячейки памяти ОЗУ шлюза, копируют принятую информацию в шлюзы по числу средств защиты информации, по завершении копирования отключают вход модуля шлюзов, одновременно всеми средствами защиты информации проверяют принятую информацию, при успешном завершении работы всех средств защиты информации включают выход модуля шлюзов, записывают проверенную информацию в базу данных проверенных информационных ресурсов, удаляют принятую информацию из шлюзов, если хотя бы одно из средств защиты информации завершило работу неуспешно.

| Колосоуборка | 1923 |

|

SU2009A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| СПОСОБ УПРАВЛЕНИЯ ДОСТУПОМ К ИНФОРМАЦИОННЫМ РЕСУРСАМ КОМПЬЮТЕРНЫХ СЕТЕЙ РАЗЛИЧНЫХ УРОВНЕЙ КОНФИДЕНЦИАЛЬНОСТИ И УСТРОЙСТВО, ЕГО РЕАЛИЗУЮЩЕЕ | 2009 |

|

RU2436154C2 |

Авторы

Даты

2015-02-10—Публикация

2013-02-26—Подача