Предшествующий уровень техники

Изобретение касается способа определения незаконного применения устройства обработки системы безопасности, используемого для дескремблирования различных мультимедиа данных, распространяемых по различным соответствующим каналам. Также изобретение касается этого устройства обработки системы безопасности, а также носителя информации для реализации этого способа.

Существуют известные нам способы, приспособленные для определения незаконного применения. Эти способы включают в себя следующее:

- с помощью электронного устройства обработки системы безопасности принимают ЕСМ сообщения (Сообщения управления доступом), обозначаемые через ECMi,t, что делают для дескремблирования временной последовательности периодов с одним ключом скремблированного канала i, при этом каждое сообщение ECMi,t, содержит, по меньшей мере, одну криптограмму управляющего слова CWi,t, позволяющего дескремблировать период CPi,t с одним ключом канала i, где i идентифицирует канал, а индекс t является порядковым номером или последовательным номером,

- каждый раз, когда с помощью устройства обработки системы безопасности принимают новое сообщение ECMi,c, проверяют, что сообщение ECMi,c принято в течение заданного временного интервала, следующего непосредственно за предыдущим сообщением ECMi,p, принятым этим устройством обработки системы безопасности для канала i, при этом индексы с и р являются двумя конкретными значениями порядкового номера t,

Термином «временной интервал, следующий непосредственно за предыдущим сообщением ECMi,p» обозначают временной интервал заданной длительности, который начинается непосредственно после приема сообщения ECMi,p.

Термином «мультимедиа данные» обозначают аудио и/или визуальные данные, которые необходимо отобразить в форме, непосредственно воспринимаемой человеком. Обычно мультимедиа данные соответствуют последовательности изображений, образующих фильм, телевизионную передачу или рекламу. Мультимедийные данные также могут быть интерактивными данными, такими как игра.

Уровень техники

Известны способы одновременного вещания нескольких программ мультимедиа данных. Для этого каждый элемент мультимедиа данных передают по своему собственному каналу. Канал, используемый для передачи мультимедиа данных, также называют «станцией». Канал обычно соответствует телевизионной станции. Это позволяет пользователю путем изменения каналов выбирать только мультимедиа данные, которые он хочет просматривать.

Для обеспечения безопасности просмотра мультимедиа данных и обеспечения выполнения определенных условий, таких как, например, оплата подписки, мультимедиа данные передают в скремблированном виде, а не в открытом или незашифрованном виде. В этом описании канал называют «скремблированным», когда скремблированы мультимедиа данные, передаваемые по этому каналу. Более конкретно, каждые мультимедиа данные разделены на последовательность периодов с одним ключом. В течение одного периода с одним ключом условия доступа к скремблированным мультимедиа данным остаются неизменными. В частности, в течение одного периода с одним ключом мультимедиа данные скремблированы с помощью одного и того же управляющего слова. В общем, в разных периодах с одним ключом применяют разные управляющие слова. Более того, управляющее слово, в общем, характерно для мультимедиа данных. Таким образом, если в заданном примере N мультимедиа данных одновременно передают по N каналам, то присутствуют N различных управляющих слов, каждое из которых используют для скремблирования одной программы из упомянутых мультимедиа данных.

Здесь термины «скремблировать/дескремблировать» считаются синонимами. Аналогично термины «шифровать/расшифровывать» считаются синонимами.

Открытые или незашифрованные мультимедиа данные соответствуют мультимедиа данным до их скремблирования. Эти данные могут быть напрямую понятны человеку без обращения к операциям дескремблирования и без наложения условий на просмотр этих данных.

Управляющие слова, нужные для дескремблирования мультимедиа данных, передают синхронно с мультимедиа данными. Например, управляющие слова, нужные для дескремблирования t-го периода с одним ключом, принимают с помощью каждой конечной станции во время t-1-го периода с одним ключом. С этой целью, например, управляющие слова объединяют со скремблированными мультимедиа данными.

Для обеспечения безопасности передачи управляющих слов эти слова передают на конечные станции в форме криптограмм, содержащихся в ЕСМ сообщениях (Сообщения управления доступом).

Здесь термином «криптограмма» обозначают информацию, которой самой по себе недостаточно для восстановления управляющего слова в открытом виде. Таким образом, если прерывают передачу управляющего слова, одно знание криптограммы управляющего слова не дает возможности восстановить управляющее слово, с помощью которого могут быть дескремблированы мультимедиа данные. Для восстановления открытого управляющего слова, то есть управляющего слова, непосредственно используемого для дескремблирования мультимедиа данных, оно должно быть объединено с секретной информацией. Например, криптограмму управляющего слова получают путем шифрования открытого управляющего слова с помощью криптографического ключа. В этом случае секретной информацией является криптографический ключ, который используют для расшифрования этой криптограммы. Криптограмма управляющего слова также может быть ссылкой на управляющее слово, хранящееся в таблице, содержащей большое число возможных управляющих слов. В этом случае секретная информация представляет собой таблицу, связывающую открытое управляющее слово с каждой ссылкой.

Секретная информация должна храниться в безопасном месте. С этой целью уже было предложено хранить секретную информацию в устройствах обработки системы безопасности, таких как карточки с микропроцессором, которые непосредственно соединены с каждой конечной станцией.

Передача мультимедиа данных по различным каналам может координироваться по времени. Например, времена вещания мультимедиа данных установлены таким образом, чтобы соответствовать временам вещания, указанным в заданной заранее программе передач. Таким образом, каждая конечная станция на заданном канале принимает одинаковые мультимедиа данные в одно и то же время. Говорят, что мультимедиа данные являются потоками «прямого эфира» или «линеаризованными» потоками, так как пользователь не управляет моментом их передачи.

В этом контексте были разработаны атаки с целью предоставления пользователям возможности дескремблирования мультимедиа данных, для доступа к которым у них нет разрешенных прав.

Одна из этих атак известна как «кардшаринг». Эта атака заключается в законном получении устройства обработки системы безопасности для получения прав доступа, нужных для дескремблирования нескольких каналов. Далее это «законное» устройство обработки системы безопасности вставляют в «пиратский» сервер, который принимает ЕСМ сообщения от большого числа пиратский спутниковых конечных станций. Таким образом, когда пиратская спутниковая конечная станция хочет незаконно дескремблировать переданные мультимедиа данные, она принимает эти мультимедиа данные и передает соответствующие ЕСМ сообщения на пиратский сервер. Пиратский сервер передает эти ЕСМ сообщения на законное устройство обработки системы безопасности. В ответ законное устройство обработки системы безопасности расшифровывает управляющие слова, содержащиеся в этих ЕСМ сообщениях, и посылает эти управляющие слова в открытом виде назад на пиратский сервер. Далее пиратский сервер направляет расшифрованные или открытые управляющие слова на пиратскую спутниковую конечную станцию, которая затем дескремблирует нужные мультимедиа данные.

В этой атаке устройство обработки системы безопасности используют обычным образом за исключением того, что оно обрабатывает ЕСМ сообщения от большого числа спутниковых конечных станций, при этом при законном использовании оно обрабатывает ЕСМ сообщения только от одной конечной станции. Для обнаружения атак такого типа уже предложено следующее:

- подсчитывают изменения в каналах, имеющие место в течение заданного промежутка времени (смотри заявку на патент ЕР 1575293),

- подсчитывают количество различных каналов, дескремблированных устройством обработки системы безопасности в течение заданного промежутка времени (смотри заявку на патент ЕР 1447976), и

- подсчитывают количество ЕСМ сообщений, принятых устройством обработки системы безопасности в течение заданного промежутка времени (смотри заявку на патент WO 2008049882).

Во всех этих способах обнаружения используют тот факт, что атака путем кардшаринга приводит к:

- чрезмерно большому количеству изменений канала (переключение), и/или

- чрезмерно большому количеству полученных ЕСМ сообщений.

Обнаружение этой атаки позволяет установить меры противодействия.

Также существует другая атака, называемая «совместное использование управляющих слов», при которой также используют законное устройство обработки системы безопасности с целью дескремблирования одного или более каналов. При этой атаке законное устройство обработки системы безопасности вставляют в сервер управляющих слов. Этот сервер принимает мультимедиа данные и извлекает из них ЕСМ сообщения. Извлеченные ЕСМ сообщения передают на законное устройство обработки системы безопасности, которое далее расшифровывает криптограммы управляющих слов и посылает назад на сервер таким образом расшифрованные управляющие слова. Затем сервер передает или распространяет эти управляющие слова на большое количество пиратский спутниковых конечных станций, таким образом предоставляя им возможность незаконное дескремблировать мультимедиа данные. Например, в этой атаке пиратские спутниковые конечные станции просто подписаны на поток открытых управляющих слов, вырабатываемых сервером и соответствующих каналу, который они хотят дескремблировать.

Эта последняя атака отличается от атаки кардшаринга тем, что пиратским спутниковым конечным станциям не нужно посылать серверу ЕСМ сообщения канала, который они хотят дескремблировать. Следовательно, при этой атаке гораздо меньше количество ЕСМ сообщений, обработанных устройством обработки системы безопасности, по сравнению с атакой кардшаринга. Тем не менее, если для этой атаки одно и то же устройство обработки системы безопасности используют для обработки ЕСМ сообщений различных каналов, эту атаку по-прежнему можно обнаружить путем представленных выше способов обнаружения, соответствующих уровню техники.

В последнее время атаки кардшаринга или атаки с совместным использованием управляющих слов были модифицированы с целью затруднения их обнаружения. Модификация состоит в использования не одного законного устройства обработки системы безопасности, а в использовании законных устройств обработки системы безопасности в количестве, равном количеству дескремблируемых каналов. Тогда каждое законное устройство обработки системы безопасности выделяют для соответствующего канала, то есть его используют исключительно для обработки ЕСМ сообщений только этого канала или очень ограниченного количества каналов. Остальная часть атаки аналогична тому, что было описано выше. Это означает, что устройство обработки системы безопасности больше не воспринимает изменение канала или переключение, что делает неэффективными известные способы обнаружения.

Раскрытие изобретения

Изобретение направлено на преодоление этого недостатка и в нем предложен новый способ обнаружения незаконного применения устройства обработки системы безопасности.

Следовательно, цель изобретения заключается в том, чтобы предложить способ, включающий в себя этапы, на которых:

- увеличивают счетчик Kchi на заданную величину всякий раз, когда, после проверки, сообщение ECMi,c принято в течение заданного временного интервала, следующего непосредственно за сообщением ECMi,p, и, в противном случае сбрасывают счетчик Kchi в исходное значение,

- обнаруживают незаконное применение, как только счетчик Kchi достигает заданного порога.

Упомянутый выше способ позволяет обнаружить атаки кардшаринга или атаки совместного использования управляющих слов при условии, что каждой карте выделено ограниченное количество каналов Действительно в этом случае устройство обработки системы безопасности обрабатывает ЕСМ сообщения одного и того же канала в течение очень длительных периодов времени. Это длительное отсутствие переключения используют здесь для обнаружения незаконного применения устройства обработки системы безопасности. Более конкретно, это длительное отсутствие переключения приводит к тому, что счетчик Kchi достигает заданного порога, что запускает обнаружение незаконного применения.

Кроме того устойчивость способа обнаружения с точки зрения скрытого переключения может быть отрегулирована путем установки длительности временного интервала.

Варианты осуществления этого способа могут обладать одной или несколькими из следующих характеристик:

- каждое принятое сообщение ECMi,t также содержит часть хронологических данных, позволяющих идентифицировать непосредственно предшествующее сообщение ECMi,t-1 или непосредственно следующее сообщение ECMi,t+1 и способ включает в себя проверку того, что сообщение ECMi,c с принято в течение этого временного интервала, путем проверки того, что новое принятое сообщение ECMi,c является сообщением, следующим непосредственно за сообщением ECMi,p, или сообщением, непосредственном предшествующим сообщению ECMi,p, на основе упомянутой части хронологических данных, содержащихся в сообщении ECMi,c или сообщении ECMi,p;

- этот способ включает в себя проверку того, что сообщение ECMi,c принято в течение этого временного интервала, путем проверки того, что разница между метками TSc и TSp времени, которые содержатся соответственно в сообщениях ECMi,c и ECMi,p, меньше заданного временного интервала ΔT, большего двойного временного интервала между метками времени следующих непосредственно друг за другом сообщений ECMi,t и ECMi,t+1;

- способ включает в себя этапы, на которых:

- измеряют временной интервал ΔVc,р между моментами приема сообщений ECMi,c и ECMi,p, и

- проверяют, что сообщение ECMi,c принято в течение этого временного интервала путем проверки, является ли, что измеренный интервал ΔVc,p меньшим или равным заданному интервалу ΔТ, который больше двойного временного интервала ΔVt,t+1, который можно измерить между моментами приема следующих непосредственно друг за другом сообщений ECMi,t и ECMi,t+1;

- способ включает в себя этапы, на которых:

- подсчитывают новые сообщения ECMj,c, принятые этим устройством обработки системы безопасности для каналов, отличающихся от канала i, после последнего принятого сообщения ECMi,p, и

- проверяют то, что сообщение ECMi,c принято в течение этого временного интервала, путем проверки того, что количество новых сообщений ECMj,c, принятых для каналов, отличающихся от канала i, достигает или превосходит заданный порог, больший двух;

- способ включает в себя этап, на котором: выбирают счетчик Kchi, значение которого увеличивают, среди Х возможных счетчиков Kchj, при этом Х является целым числом, большим или равным 2, в зависимости от идентификатора канала i, содержащегося в сообщении ECMi,c;

- способ включает в себя этапы, на которых:

- подсчитывают каналы, связанные со счетчиком Kchi, значение которых достигло или превзошло их соответствующие заданные пороги,

- сравнивают количество Z счетчиков Kchi, значение которых достигло или превзошло их соответствующие заданные пороги, с заданным пределом Р, равным максимальному количеству каналов, которые могут быть одновременно дескремблированы с помощью устройства обработки системы безопасности, и

- если количество Z достигает или превосходит предельное значение Р, то автоматически запускают сильные меры противодействия, а в противном случае запускают другие более слабые меры противодействия;

- в ответ на обнаружение незаконного применения способ включает в себя этапы, на которых: автоматически запускают меры противодействия, которые предотвращают дескремблирование канала i и отображают на экране сообщение, в котором просят пользователя выполнить определенное действие для восстановления дескремблирования канала i;

- указанным определенным действием является смена канала.

Эти варианты осуществления изобретения дополнительно обладают следующими достоинствами:

- сравнение разницы между метками времени или временными интервалами ΔVc,p с интервалом ΔТ предотвращает сброс счетчика Kchi путем простой маятникоподобной операции от канала i к другому каналу, что может легко помешать описанному здесь обнаружению,

- подсчет количества ЕСМ сообщений, принятых между сообщением ECMi,p и сообщением ECMi,c и дальнейшее сравнение этого количества с некоторым порогом также предотвращает срыв осуществления способа обнаружения с помощью простого маятникоподобного перемещения от канала i к другому каналу;

- выбор счетчика Kchi, который будут увеличивать, в зависимости от идентификатора канала i позволяет реализовать упомянутый выше способ, даже когда устройство обработки системы безопасности приспособлено для приема ЕСМ сообщений для одновременного дескремблирования Х различных каналов;

- подсчет количества счетчиков Kchi, которые достигли или превзошли свои заданные пороги, и сравнение этого количества с пределом Р одновременно дескремблируемых каналов позволяет достоверно обнаружить незаконное применение;

- дескремблирование блокируют путем отображения на экране сообщения, в котором просят пользователя предпринять некоторое конкретное действие, что затрудняет осуществление атак кардшаринга или атак совместного использования управляющих слов при ограничении отрицательных последствий для пользователя в случае ложного обнаружения незаконного применения;

- запрос пользователю переключить каналы для восстановления дескремблирования этого канала позволяет просто восстановить это дескремблирование в случае ложного обнаружения незаконного применения при одновременном затруднении осуществления атаки кардшаринга или совместного использования управляющих слов.

Цель настоящего изобретения также заключается в том, чтобы предложить носитель информации, содержащий команды для осуществления упомянутого выше способа, когда эти команды выполняет электронный компьютер.

Наконец, цель изобретения заключается также в том, чтобы предложить электронное устройство обработки системы безопасности для конечной станции, которое применяют для дескремблирования различных мультимедиа данных, распространяемых по различным соответствующим каналам, это устройство обработки способно делать следующее:

- принимать ЕСМ сообщения (Сообщения управления доступом), обозначаемые через ECMi,t и используемые для дескремблирования временной последовательности периодов с одним ключом для скремблированного канала i, при этом каждое сообщение ECMi,t, содержит, по меньшей мере, одну криптограмму управляющего слова CWi,t, позволяющую дескремблировать период CPi,t с одним ключом для канала i, где индекс i идентифицирует канал, а индекс t является порядковым номером,

- всякий раз, когда получено сообщение ECMi,c, проверять, что сообщение ECMi,c принято в течение заданного временного интервала, следующего непосредственно за предыдущим сообщением ECMi,p, принятым с помощью этого устройства обработки системы безопасности для канала i, при этом индексы с и р являются двумя конкретными значениями порядкового номера t,

- увеличивать счетчик Kchi на заданную величину всякий раз, когда, после проверки, сообщение ECMi,c принято в течение заданного временного интервала, следующего непосредственно за сообщением ECMi,p, а в противном случае сбрасывать счетчик Kchi в исходное значение,

- обнаруживать незаконное применение, как только счетчик Kchi достигает некоторого заданного порога.

Краткое описание чертежей

Изобретение будет лучше понятно из последующего описания, приведенного исключительно в качестве не исключающего изобретение примера и содержащего ссылки на приложенные чертежи, на которых:

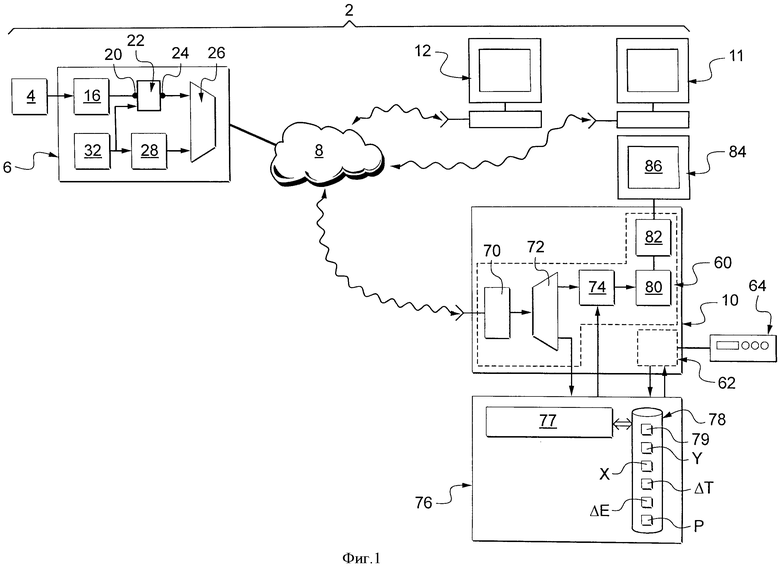

фиг.1 - вид, схематически показывающий систему передачи и приема скремблированных мультимедиа данных;

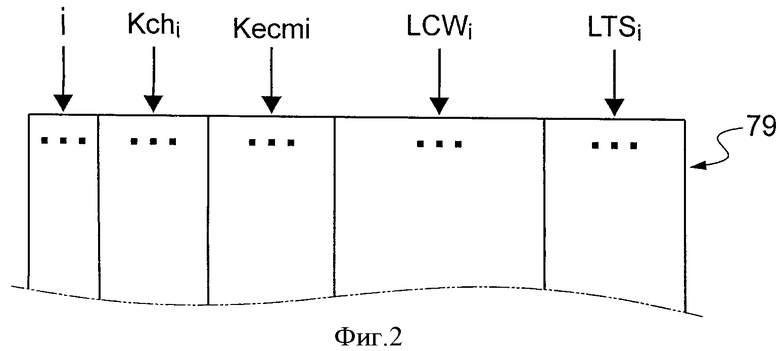

фиг.2 - вид, схематически показывающий таблицу, используемую в системе с фиг.1; и

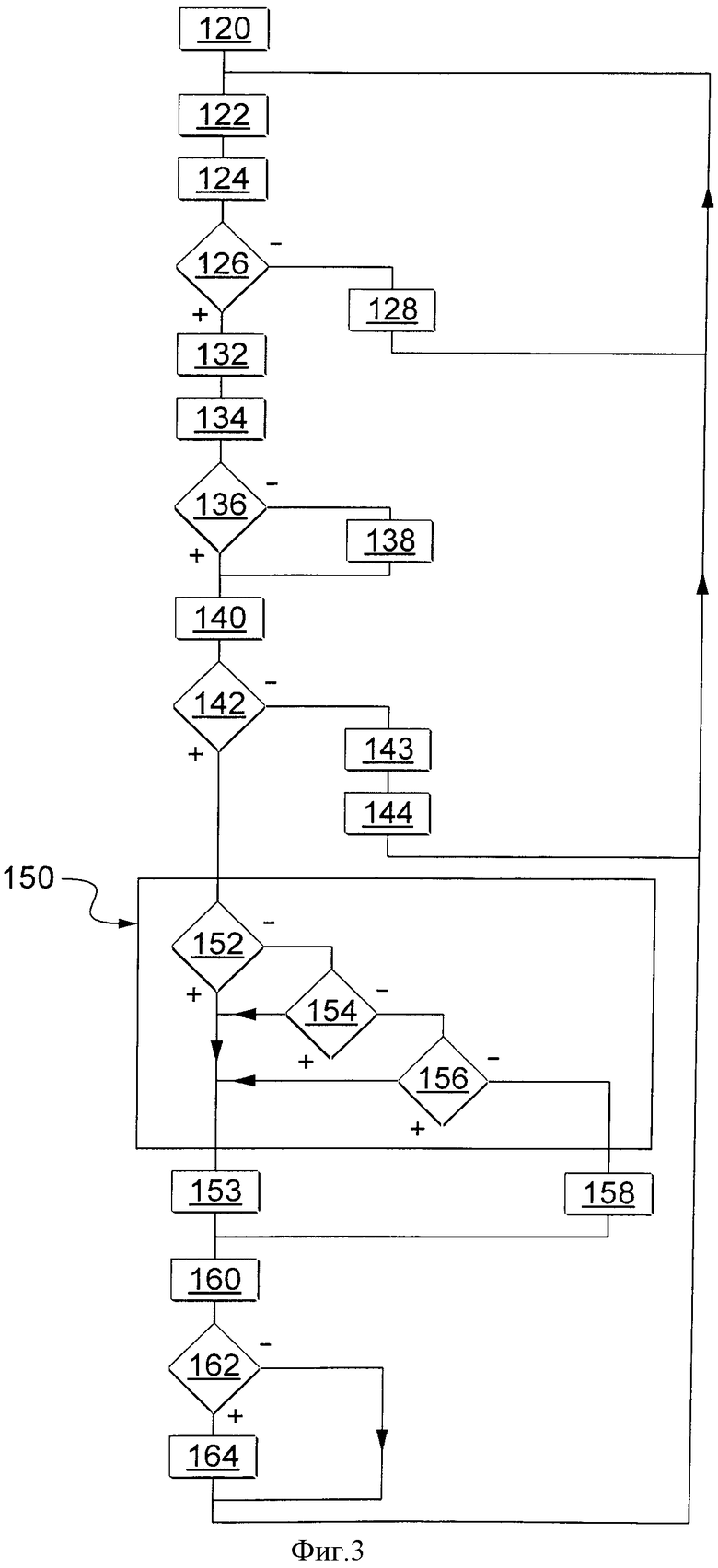

фиг.3 - вид, показывающий блок-схему способа шифрования и расшифрования мультимедиа данных, в котором с помощью системы с фиг.1 обнаруживают незаконное применение устройства обработки системы безопасности.

На этих чертежах одинаковые ссылочные позиции используют для обозначения одних и тех же элементов.

Осуществление изобретения

Ниже в описании не описаны подробно характеристики и функции, хорошо известные специалистам в рассматриваемой области. Более того, используемая терминология является терминологией для систем условного доступа к мультимедиа данным. Дополнительную информацию по этой терминологии читатель может получить из следующего документа:

- «Функциональная модель систем условного доступа». Обзор Европейского вещательного союза (EBU), Технические вопросы EBU, Брюссель, BE, н. 266, 21 декабря 1995.

На фиг.1 показана система 2, приспособленная для передачи и приема скремблированных мультимедиа данных. Посланные мультимедиа данные являются линеаризованными мультимедиа данными. Например, каждые мультимедиа данные соответствуют последовательности аудиовизуальной программы, такой как телевизионная передача или фильм.

Открытые мультимедиа данные вырабатывают с помощью одного или более источников 4 и передают в устройство 6 широковещательной передачи. Устройство 6 одновременно передает мультимедиа данные по направлению к множеству приемных конечных станций по сети 8 передачи информации. Переданные мультимедиа данные синхронизированы по времени друг с другом, например, с целью соответствия заданной программе передач.

Сеть 8 обычно является сетью передачи информации на большие расстояния, такой как Интернет или спутниковая сеть, или является сетью широковещательной передачи любого типа, такого как сеть, используемая для передачи цифрового наземного телевидения (DTTV).

Для упрощения фиг.1 показано только три приемных конечных станции 10-12.

Устройство 6 содержит устройство 16 кодирования, которое сжимает мультимедиа данные, которые оно получает. Устройство 16 кодирования обрабатывает цифровые мультимедиа данные. Например, это устройство кодирования работает в соответствии со стандартом MPEG2 (Группа экспертов по кинематографии - 2) или стандартом UIT-T Н264.

Сжатые мультимедиа данные посылают на вход устройства 22 скремблирования. Устройство 22 скремблирования осуществляет скремблирование каждых сжатых мультимедиа данных, чтобы наложить условия на просмотр этих данных, такие как покупка пользователями приемных конечных станций права доступа. Скремблированные мультимедиа данные отображают устройством 24 вывода, которое соединено с входом устройства 26 объединения.

Устройство 22 скремблирования осуществляет скремблирование каждых сжатых мультимедиа данных с помощью управляющего слова CWi,t, которое генератор 32 ключей предоставляет устройству 22 скремблирования, а также системе 28 условного доступа. Система 28 лучше известна как CAS (система условного доступа). Индекс i представляет собой идентификатор канала, на котором передают скремблированные мультимедиа данные, а индекс t является идентификатором периода с одним ключом, для которого осуществляли скремблирование с помощью этого управляющего слова. Ниже в описании период с одним ключом, который конечные станции скремблируют в настоящее время, является t-1 периодом с одним ключом.

Обычно, это скремблирование соответствует некоторому стандарту, такому как DVB-CSA (цифровое вещание - общий алгоритм скремблирования), ISMA Cryp (Internet Streaming Media Alliance Cryp), SRTP (протокол безопасной передачи данных в реальном времени), AES (улучшенный стандарт шифрования) и т.д.

Для каждого канала i система 28 вырабатывает ЕСМ сообщения (Сообщения управления доступом), обозначаемые через ECMi,t и содержащие, по меньшей мере, криптограмму CW*j,t управляющего слова CWj,t, выработанного генератором 32 и используемого устройством 22 скремблирования для скремблирования t-го периода с одним ключом. Эти сообщения и скремблированные мультимедиа данные объединяют с помощью устройства 26 объединения, при этом упомянутые данные соответственно предоставлены системой 28 условного доступа и устройством 22 скремблирования, и далее передают в сеть 8.

Также система 28 вставляет в каждое ЕСМ сообщение:

- идентификатор i канала;

- криптограммы CW*i,t и CW*j,t+1 управляющих слов CWi,t and CWi,t+1, которые позволяют дескремблировать t-й и t+1-й периоды с одним ключом, которые следуют непосредственно за каналом i;

- метки TSt и TSt+1 времени, которые идентифицируют моменты, в которые нужно воспроизводить t-й и t+1-й период с одним ключом;

- условия СА доступа, которые приспособлены для того, чтобы их сравнивали с правами доступа, полученными пользователем; и

- криптографическая избыточность или подпись MAC, которую используют для проверки целостности ЕСМ сообщения.

Ниже в описании ЕСМ сообщение, содержащее пару управляющих слов CWi,t/CWi,t+1, обозначают через ECMi,t, при этом

- индекс i идентифицирует канал; и

- индекс t представляет собой порядковый номер, идентифицирующий временное положение этого ЕСМ сообщения относительно других ЕСМ сообщений, посланных для дескремблирования канала i.

Здесь индекс t также идентифицирует период CPi,t с одним ключом, который может быть дескремблирован с помощью управляющего слова CWi,t, содержащегося в сообщении ECMi,t. Индекс t уникален для каждого период CPi,t с одним ключом.

Метки времени определены относительно абсолютного источника независимо от передачи мультимедиа данных и от канала, по которому передают мультимедиа данные.

Одинаковый идентификатор i вставляют во все сообщения ECMi,t, содержащие криптограмму CW*i,t, что делают для дескремблирования мультимедиа данных, переданных по одному каналу. Для иллюстрации здесь скремблирование и объединение мультимедиа данных соответствуют протоколу DVB-Simulcrypt (ETSI TS 103197). В этом случае идентификатор i соответствует уникальной паре «идентификатор канала/идентификатор потока», с помощью которых посылают все запросы по выработке ЕСМ сообщений для этого канала.

Каждое сообщение ECMi,t содержит пару криптограмм CW*i,t/CW*i,t+1 с управляющими словами. После расшифрования эта пара криптограмм CW*i,t/CW*i,t+1 позволяет получить пару CWi,t/CWi,t+1 управляющих слов. Криптограмму CW*i,t+1, содержащуюся в сообщении ECMi,t, здесь используют как часть хронологических данных для идентификации сообщения ECMi,t+1 следующего непосредственно после сообщения ECMi,t. Действительно, например, после расшифрования этих криптограмм CW*i,t и CW*i,t+1, управляющее слово CWi,t+1 можно сравнить с первыми управляющими словами пары управляющих слов, содержащихся в сообщении ECMi,t+1. Если существует соответствие, то это означает, что сообщение ECMi,t+1 является фактическим сообщением, которое следует непосредственно за сообщением ECMi,t. Также возможно сравнить управляющие слова CWi,t, содержащиеся в сообщении ECMi,t, со вторым управляющим словом пары управляющих слов, содержащихся в сообщении ECMi,t+1. Если существует соответствие, то это означает, что сообщение ECMi,t-1 является фактическим сообщением, которое следует непосредственно перед сообщением ECMi,t.

Например, конечные станции 10-12 одинаковы и здесь подробно описана только конечная станция 10.

Здесь конечную станцию 10 опишем в конкретном случае, когда она способна одновременно дескремблировать два различных канала i, j. Для этого конечная станция 10 содержит две линии 60 и 62 дескремблирования, используемые для одновременного дескремблирования соответственно каналов i, j. Например, линия 60 дескремблирует канал i с целью отображения результата на устройстве 84 отображения, в то же время параллельно линия 62 дескремблирует канал j с целью записи результата с помощью устройства 64 записи.

Например, эти линии 60 и 62 одинаковы и далее подробно будет описана только линия 60.

Линия 60 содержит устройство 70 приема переданных мультимедиа данных. Это устройство 70 приема соединено с входом устройства 72 разделения, которое передает с одной стороны мультимедиа данные на устройство 74 дескремблирования, а с другой стороны передает ЕСМ сообщение ECMi,t и EMM (Сообщение для управления правами) на устройство 76 обработки.

Устройство 74 дескремблирования осуществляет дескремблирование скремблированных мультимедиа данных с использованием управляющего слова, переданного устройством 76 обработки. Дескремблированные мультимедиа данные передают на устройство 80 декодирования, которое их декодирует. Дескремблированные мультимедиа данные передают на устройство 80 декодирования, которое их декодирует. Развернутые или декодированные мультимедиа данные передают на графическую карту 82, которая осуществляет отображение этих мультимедиа данных на блоке 84 отображения, оборудованном экраном 86.

Блок 84 отображения отображает на экране 86 мультимедиа данные в открытом виде.

Устройство 76 обработки обрабатывает конфиденциальную информацию, такую как криптографические ключи. Для того чтобы сохранять конфиденциальность этой информации, устройство 76 обработки сделано насколько возможно устойчивым для возможных атак компьютерных хакеров. Следовательно, оно более устойчиво к этим атакам по сравнению с другими компонентами конечной станции 10. Например, с этой целью устройство 76 обработки является карточкой с микропроцессором.

В этом варианте осуществления изобретения устройство 76 обработки является общим для линий 60 и 62.

Например, устройство 76 обработки выполнено с помощью программируемого электронного компьютера или калькулятора 77, способного выполнять команды, записанные на носителе информации. Для этого устройство 76 обработки соединено с памятью 78, содержащей команды, нужные для осуществления способа с фиг.3.

Память 78 также содержит следующее:

- локальную таблицу 79 для анализа изменений каналов или случаев переключения каналов,

- исходное значение Y для счетчиков Kchi,

- число X, значение которого указывает максимальное количество каналов, которые можно отслеживать одновременно,

- предел Р каналов, которые можно одновременно дескремблировать с помощью одного и того же устройства 76 обработки,

- временной интервал ΔТ, и

- порог ΔЕ, соответствующий количеству ЕСМ сообщений.

Обычно значения X, Р, ΔТ, ΔЕ и Y или установлены на все случаи жизни на предприятии при изготовлении устройства 76 обработки или могут быть установлены после начала работы устройства 76 обработки на конечной станции 10 с помощью конкретного EMM сообщения, переданного из устройства 6.

На фиг.2 схематически показан пример структуры таблицы 79. Эта таблица содержит пять столбцов и Х строк. Три небольшие точки, содержащиеся в каждом столбце, означают, что в этой таблице 79 представлены не все данные.

Эти столбцы соответственно содержат (от первого до пятого столбца):

- идентификатор отслеживаемого канала,

- значение счетчика Kchi,

- значение счетчика Kecmi,

- значение предыдущего управляющего слова LCWi, принятого в канале i устройством 76 обработки, и

- значение метки LTSi времени, содержащейся в предыдущем сообщении ECMi,p, которое принято для канала i.

Ниже в этом описании значения «р» и «с» индекса t соответствуют порядковым номерам соответственно предыдущего и нового ЕСМ сообщения, принятого для одного и того же канала i.

Ниже будет подробно описана работа системы 2 со ссылками на способ с фиг.3.

Изначально, на этапе 120, устройство 6 одновременно передает несколько различных мультимедиа данных по различным каналам. Для каждого канала период t с одним ключом и следующий непосредственно за ним период t+1 с одним ключом скремблируют с помощью управляющих слов, соответственно CWi,t и CWi,t+1. Сообщения ECMi,t и ECMi,t+1, содержащие криптограммы CW*i,t и CW*i,t+1 управляющих слов CWi,t и CWi,t+1, объединяют с передаваемыми мультимедиа данными. Это объединение позволяет передавать управляющие слова синхронно с передачей мультимедиа данных. Здесь криптограммы CW*i,t и CW*i,t+1 передают на конечные станции во время периода t-1 с одним ключом, предшествующего по отношению к периоду t с одним ключом.

Обычно каждое сообщение ECMi,t повторяют несколько раз в течение одного и того же периода с одним ключом. Например, сообщения ECMi,t повторяют каждый интервал времени, составляющий от 0,1 секунды до 0,5 секунды. Длительность периода с одним ключом больше 5 секунд и предпочтительно составляет от 5 секунд до 10 минут. Здесь длительность периода с одним ключом составляет 10 секунд.

Скремблированные мультимедиа данные принимают по существу в одно и то же время на каждой конечной станции 10-12. Следовательно, последующие этапы выполняют по существу параллельно на каждой из этих конечных станций. Они описаны в конкретном случае конечной станции 10.

Аналогично, совпадают операции, выполняемые параллельно линиями 60 и 62. Здесь они описаны только в конкретном случае линии 60.

Во время этапа 122 скремблированные мультимедиа данные и сообщения ECMi,t принимают с помощью устройства 70 приема.

Далее на этапе 124 в устройстве 72 разделения извлекают скремблированные мультимедиа данные, соответствующие каналу i, дескремблирование которого в настоящее время запрашивает пользователь. На этапе 124 в устройстве 72 разделения также извлекают только сообщения ECMi,t, связанные с каналом i. В устройстве 72 разделения передают извлеченные мультимедиа данные на устройство 74 дескремблирования. Извлеченное сообщение ECMi,t со своей стороны передают на устройство 76 обработки. Это сообщение ECMi,t является новым ЕСМ сообщением, принятым для канала i, и, следовательно, здесь его обозначают через ECMi,c.

На этапе 126 в устройстве 76 обработки сравнивают условия СА доступа, содержащиеся в сообщении ECMi,c, с правами доступа, заранее записанными в память 78.

Если права доступа пользователя не соответствуют условиям СА доступа, то на этапе 128 устройство 76 обработки запрещает дескремблировать канал i с помощью конечной станции 10. Например, с этой целью устройство 76 обработки не передает на устройство 74 дескремблирования управляющее слово.

Если права доступа соответствуют условиям СА доступа, то на этапе 132 в устройстве 76 обработки дешифруют криптограммы CW*i,c и CW*i,c+1 с помощью рабочего ключа, записанного в памяти 78. Обычно этот рабочий ключ обновляют один раз в месяц.

Далее на этапе 134 в устройстве 76 обработки уменьшают счетчик Nb-ECM на заданную величину. Например, заданная величина равна 1.

На этапе 136 в устройстве обработки проверяют, достиг ли счетчик Nb-ECM заданного порога S0. Например, здесь значение этого порога S0 равно 0.

При положительном ответе, работа переходит на этап 138 для сохранения таблицы 79 в энергонезависимой памяти устройства 76 обработки. Кроме того, на этапе 138 в устройстве обработки сбрасывают счетчик Nb-ECM в исходное значение Vsave. Например, значение Vsave равно 200.

В случае сбоя питания или перезапуска устройства 76 обработки в таблицу 79 повторно загружают значения этой таблицы, записанные в энергонезависимой памяти. Таким образом, сбой питания или перезапуск устройства 76 обработки не дает возможности повторно установить части данных, содержащиеся в таблице 79, равными своим исходным значениям.

После этапа 138 или непосредственно после этапа 136, если значение счетчика Nb-ECM не достигло порога S0, в устройстве 76 обработки на этапе 140 увеличивают на заданную величину счетчик Kecmi, значения которого записаны в таблице 79. Например, заданная величина равна 1.

На этапе 142 в устройстве обработки проверяют, является ли канал, для которого приняли сообщение ECMi,c, отслеживаемым каналом. Отслеживаемым каналом является канал, идентификатор i которого содержится в первом столбце таблицы 79. С этой целью в устройстве обработки извлекают идентификатор i из канала, содержащегося в принятом сообщении ECMi,c, и затем сравнивают этот идентификатор i с идентификатором, содержащимся в первом столбце таблицы 79.

Если ни один из идентификаторов, содержащихся в таблице 79, не соответствует идентификатору i, то на этапе 143 в устройстве 76 обработки осуществляют поиск в этой таблице строки, для которой выполняется, по меньшей мере, одно из следующих условий:

1)TSi-LTSi>ΔT или

2) Kecmi>ΔЕ.

Если одна из строк таблицы 79 удовлетворяет одному из условий 1) или 2), то это означает, что устройство 76 обработки не получало ни одного ЕСМ сообщения в течение долгого периода времени для канала, соответствующего этой строке. Следовательно, устройство 76 обработки больше не используют для дескремблирования канала, соответствующего этой строке. На этапе 144 эту строку освобождают для использования при отслеживании канала i. С этой целью ячейки этой строки заполняют следующим образом:

- идентификатор i записывают в первый столбец,

- значение счетчика Kchi сбрасывают, то есть его значение становится равным Y,

- значение счетчика Kchi сбрасывают, то есть его значение становится равным 0,

- управляющее слово CWi,c+1 записывают равным предыдущему принятому управляющему слову LCWi,

- метку TSi времени записывают равной предыдущей принятой метке LTSi времени.

В конце этапа 144 осуществление способа возвращают на этап 122 с целью обработки нового принятого ЕСМ сообщения.

Если канал i уже отслеживают, то в устройстве 76 обработки выбирают соответствующую строку в таблице 79 и переходят на этап 150, во время которого проверяют, что сообщение ECMi,c принято в течение временного интервала FT, непосредственно следующего за предыдущим сообщением ECMi,p, принятым для этого канала i. Длительность временного интервала FT больше или равна длительности периода с одним ключом. Здесь длительность временного интервала FT равна максимуму из длительности DCP периода с одним ключом, длительности интервала ΔT и длительности ΔE*DCP/P.

Здесь этап 150 начинают с операции 152, во время которой в устройстве 76 обработки проверяют, следует ли сообщение ECMi,c сразу за предыдущим сообщением ECMi,p. С этой целью сравнивают последнее принятое управляющее слово LCWi, значение которого записано в четвертом столбце таблицы 79, с управляющим словом CWi,c, содержащимся в сообщении ECMi,c.

Если управляющие слова LCWi и CWi,c равны, то устройство 76 обработки переходит непосредственно на этап 153. На этапе 153 счетчик Kchi увеличивают на заданную величину, равную, например, 1. На этом этапе в таблице 79 значения управляющего слова LCWi и метки LTSi модифицируют таким образом, чтобы они стали равными соответственно значениям управляющего слова CWi,c+1 и TSc. Наконец, только значение счетчика Kecmi сбрасывают на исходное значение 0.

Если управляющие слова LCWi и CWi,c различны, то при операции 154 разницу между меткой TSc времени, содержащуюся в сообщении ECMi,c, и меткой LTSi времени, содержащуюся в таблице 79, сравнивают с интервалом ΔT. Если разница меньше интервала ΔT, то сообщение ECMi,c принято в интервале FT и устройство 76 обработки переходит непосредственно на этап 153.

В другом случае, осуществляют переход на операцию 156, во время которой сравнивают значение счетчика Kecmi, связанного с каналом i, в таблице 79, с порогом ΔE. Если значение счетчика Kecmi меньше порога ΔE, то в интервале FT принято новое сообщение ECMi,c. Следовательно, продолжают осуществление способа на этапе 153. Количество сообщений ECMj,c, обработанных устройством 76 обработки для других каналов, показывает время, прошедшее с момента приема сообщения ECMi,p.

При отрицательном ответе считают, что сообщение ECMi,c не было принято в интервале FT. Это означает, что устройство 76 обработки не одно используется для дескремблирования канала i. Далее осуществляют этап 158. На этапе 158 счетчики Kchi и Kecmi сбрасывают в свои исходные значения. Более конкретно, восстанавливают значения счетчиков Kchi и Kecmi, равные соответственно Y и нулю. Кроме того, на этапе 158 управляющее слово CW+1 записывают в таблицу 79 в качестве последнего принятого управляющего слова LCWi. Значение LTSi принимают равным метке TSc.*

Таким образом, операции 154 и 156 предотвращают сброс счетчика Kchi, вызванный скрытым или быстрым изменением канала или переключением. Скрытое изменение канала является коротким маятникоподобным движением к другому каналу. Это маятникоподобное движение достаточно коротко, чтобы не привести к перерыву дескремблирования канала i, что затрудняет просмотр этого канала. Когда операции 154 и 156 не осуществляют, это скрытое изменение систематически ведет к сбросу счетчика Kchi, что может быть использовано как помеха осуществлению способа обнаружения незаконного применения описанного выше устройства 76 обработки.

В конце этапа 153 или 158, в устройстве обработки на этапе 160 подсчитывают количество счетчиков Kchi, равных 0, и записывают результат в переменную Z.

На этапе 162 в устройстве обработки удостоверяются, справедливо ли, что переменная Z строго больше 0.

Положительный ответ означает, что обнаружено незаконное применение устройства 76 обработки. В этом случае в устройстве 76 обработки осуществляют этап 164, во время которого оно автоматически запускает меры противодействия для борьбы с этим незаконным применением. Здесь применяемые меры противодействия выбирают как функцию от значения переменной Z. Обычно чем больше значение переменной Z, тем больше сила применяемых мер противодействия, то есть они становятся более трудными для пользователя.

Примеры мер противодействия приведены ниже в порядке увеличения их силы:

1) Приостанавливают дескремблирование канала или всех каналов в течение заданного промежутка, за чем следует автоматическое возобновление дескремблирования этих каналов после завершения заданного промежутка времени.

2) Приостанавливают дескремблирование этого канала и одновременно отображают экран с сообщением, в котором просят пользователя изменить каналы перед возвращением к каналу i, что делают с целью повторного разрешения дескремблирования канала i. В этом случае дескремблирование снова разрешают только после того, как пользователь сменил канал i на другой канал.

3) Приостанавливают обработку ЕСМ сообщений, таким образом предотвращают дескремблирование каналов до тех пор, пока устройство 76 обработки не будет сброшено, например, путем отключения питания конечной станции.

4) Предотвращают дескремблирование канала или каналов до тех пор, пока значение, записанное в энергонезависимой памяти устройства 76 обработки, не будет сброшено с помощью EMM сообщения. Такого рода меры противодействия могут принудить пользователя контактировать с оператором, чтобы оператор послал EMM сообщение, позволяющее разблокировать устройство 76 обработки.

5) Окончательное блокирование устройства 76 обработки окончательно предотвращающее использование этого устройства обработки.

Предпочтительно, чтобы на этапе 164 значение переменной Z сравнивали с пределом Р, показывающим количество каналов, которые могут быть одновременно дескремблированы с помощью устройства 76 обработки. Если переменная строго больше границы Р, это определенно означает, что это устройство 76 обработки используют незаконным образом. В этом случае применяют сильные меры противодействия, такие как указанные здесь меры 5) и 6) противодействия.

Если значение переменной Z равно нулю или после этапа 164, способ возвращают на этап 122 с целью обработки нового ЕСМ сообщения.

Здесь исходное значение Y счетчика Kchi, величина уменьшения и порог, которого нужно достигнуть для запуска обнаружения незаконного применения устройства 76 обработки, выбирают так, чтобы этого порога достигали после, по меньшей мере, трех часов и предпочтительно после, по меньшей мере, 12 часов или трех дней без какого-либо изменения каналов. Например, значение Y равно 432000.

Интервал ΔT больше двойной разности между метками времени двух последовательных ЕСМ сообщений. Например, интервал ΔТ равен, по меньшей мере, двум минутам.

Порог ΔE, по меньшей мере, больше двух, а предпочтительно больше трех или шести.

Возможны многие другие варианты осуществления изобретения. Например, разные описанные здесь счетчики могут быть увеличены на заданную величину вместо их уменьшения.

Величина увеличения или уменьшения может быть отрицательной. Таким образом, в этом описании считается, что уменьшение счетчика в точности совпадает с увеличением счетчика на отрицательную величину.

Линии 60, 62 могут быть независимы друг от друга, как описано со ссылкой на фиг.1, или они могут использовать общие ресурсы. Обычно совместное использование общих ресурсов выполняют путем временного объединения их использования. Общим ресурсом может быть устройство приема, устройство разделения или устройство дескремблирования.

Как вариант, устройство обработки системы безопасности или конечная станция оборудованы часами, которые измеряют временной интервал между моментами приема сообщений ECMi,c и ECMi,p. Далее этот интервал используют вместо разности между метками TSi,c и TSi,p. В этом варианте ΔТ больше двойного интервала между моментами приема двух следующих непосредственно друг за другом ЕСМ сообщений.

Одна или две из операций 152, 154 и 156 может быть опущена. В частности, могут быть опущены различные описанные здесь этапы, приспособленные для предотвращения сброса счетчика Kchi в случае скрытого изменения канала.

Также одновременное дескремблирование нескольких каналов путем использования одного и того же устройства обработки системы безопасности может быть использовано в других контекстах. Например, таким контекстом является случай, когда возможно одновременно отображать несколько каналов на одном экране. Эта возможность известна, например, под термином «картинка в картинке».

Меры противодействия могут быть применены только для каналов, для которых счетчик Kchi достиг порога обнаружения незаконного применения. Как вариант каждую меру противодействия применяют ко всем каналам.

Наконец возможны другие механизмы проверки того, что сообщение ECMi,c принято в интервале, следующим непосредственно за сообщением ECMi,p. Например, как вариант каждое ЕСМ сообщение дополнительно содержит порядковый номер, показывающий положение относительно других ЕСМ сообщений, переданных для того же канала. В этом случае прием сообщения ECMi,c в интервале FT проверяют, например, путем сравнения разницы между порядковыми номерами сообщений ECMi,c и ECMi,p с заданным порогом. В частности, последовательность сообщения ECMi,c и сообщения ECMi,p проверяют следующим образом: убеждаются, что их соответствующие порядковые номера фактически следуют друг за другом. Таким образом, в этом варианте каждое ЕСМ сообщение не обязано одновременно содержать оба управляющих слова CWi,t и CWi,t+1.

В этом варианте порядковый номер рассматривают как метку времени, так как он представляет собой некоторую меру, с точки зрения количества периодов с одним ключом, количества периодов с одним ключом, которые прошли с общего момента, исходного для всех каналов.

Предпочтительно, чтобы длительность этого временного интервала была строго больше длительности периода с одним ключом.

Изобретение относится к средствам обнаружения незаконного применения устройства обработки системы безопасности, используемого для дескремблирования различных мультимедиа данных, распространяемых по нескольким соответствующим каналам. Технический результат заключается в уменьшении вероятности незаконного применения устройства обработки. Подсчитывают новые сообщения ECMj,c, принятые устройством обработки системы безопасности для каналов, отличающихся от канала i, после последнего принятого сообщения ECMi,p. Проверяют, что сообщение ECMi,c принято в течение указанного временного интервала, путем проверки, что количество новых сообщений ECMj,c, принятых для каналов, отличающихся от канала i, достигает или превосходит заданный порог, больший двух. Увеличивают счетчик Kchi на заданную величину всякий раз, когда, после проверки, сообщение ECMi,c принято в течение заданного временного интервала, следующего непосредственно за сообщением ECMi,p, и в противном случае сбрасывают счетчик Kchi в исходное значение, обнаруживают незаконное применение, как только счетчик Kchi достигает заданного порога. 3 н. и 7 з.п. ф-лы, 3 ил.

1. Способ обнаружения незаконного применения устройства обработки системы безопасности, используемого для дескремблирования различных мультимедиа данных, распространяемых по нескольким соответствующим каналам, содержащий этапы, на которых:

с помощью электронного устройства обработки системы безопасности принимают (122) ЕСМ сообщения (сообщения управления доступом), обозначаемые как ECMi,t, для дескремблирования временной последовательности периодов с одним ключом скремблированного канала i, при этом каждое сообщение ECMi,t содержит по меньшей мере одну криптограмму управляющего слова CWi,t, позволяющего дескремблировать период CPi,t с одним ключом канала i, где i идентифицирует канал, а индекс t является порядковым номером,

при каждом приеме нового сообщения ECMi,c с помощью устройства обработки системы безопасности проверяют (150), что сообщение ECMi,c принято в течение заданного временного интервала, следующего непосредственно за предыдущим сообщением ECMi,p, принятым устройством обработки системы безопасности для канала i, где индексы с и р являются двумя конкретными значениями порядкового номера t,

отличающийся тем, что способ включает в себя этапы, на которых:

подсчитывают (140, 153, 158) новые сообщения ECMj,c, принятые устройством обработки системы безопасности для каналов, отличающихся от канала i, после последнего принятого сообщения ECMi,p,

проверяют (150), что сообщение ECMi,c принято в течение указанного временного интервала, путем проверки (156), что количество новых сообщений ECMj,c, принятых для каналов, отличающихся от канала i, достигает или превосходит заданный порог, больший двух,

увеличивают (153) счетчик Kchi на заданную величину всякий раз, когда на этапе проверки установлено, что сообщение ECMi,c принято в течение указанного временного интервала, следующего непосредственно за сообщением ECMi,p, а в противном случае сбрасывают счетчик Kchi в исходное значение,

обнаруживают (162) незаконное применение при достижении счетчиком Kchi заданного порога.

2. Способ по п. 1, в котором каждое принятое сообщение ECMi,t также содержит часть хронологических данных, позволяющих идентифицировать непосредственно предшествующее сообщение ECMi,t-1 или непосредственно следующее сообщение ECMi,t+1, при этом способ содержит этап, на котором: проверяют (150), что сообщение ECMi,c принято в течение указанного временного интервала, путем проверки (152) того, что новое принятое сообщение ECMi,c является сообщением, следующим непосредственно за сообщением ECMi,p, или сообщением, непосредственно предшествующим сообщению ECMi,p, на основе упомянутой части хронологических данных, содержащихся в сообщении ECMi,c или сообщении ECMi,p.

3. Способ по п. 1, содержащий этап, на котором: проверяют (150), что сообщение ECMi,c принято в течение указанного временного интервала, путем проверки того, что разница между метками TSc и TSp времени, содержащимися соответственно в сообщениях ECMi,c и ECMi,p, меньше заданного временного промежутка ΔΤ, превышающего двойной временной промежуток между указанными метками времени следующих непосредственно друг за другом сообщений ECMi,t и ECMi,t+1.

4. Способ по п. 1, содержащий этапы, на которых:

измеряют временной промежуток ΔVc,p между моментами приема сообщений ECMi,c и ECMi,p, и

проверяют, что сообщение ECMi,c принято в течение указанного временного интервала путем проверки того, является ли измеренный промежуток ΔVc,p меньшим или равным заданному временному интервалу ΔΤ, превышающему двойной временной интервал ΔVt,t+1, измеряемый между моментами приема следующих непосредственно друг за другом сообщений ECMi,t и ECMi,t+1.

5. Способ по п. 1, содержащий этап, на котором: выбирают (150) счетчик Kchi, значение которого увеличивают, из X возможных счетчиков Kchj, при этом X является целым числом, большим или равным 2, в зависимости от идентификатора канала i, содержащегося в сообщении ECMi,c.

6. Способ по п. 5, содержащий этапы, на которых:

подсчитывают (162) каналы, связанные со счетчиком Kchi, значение которых достигло или превзошло их соответствующие заданные пороги,

сравнивают (164) количество Ζ счетчиков Kchi, значение которых достигло или превзошло их соответствующие заданные пороги, с заданным пределом Р, равным максимальному количеству каналов, которые могут быть одновременно дескремблированы с помощью устройства обработки системы безопасности, и

если количество Ζ достигает или превосходит граничный предел Р, автоматически запускают сильные меры противодействия, а в противном случае запускают другие, более слабые меры противодействия.

7. Способ по п. 1, содержащий этап, на котором в ответ на обнаружение незаконного применения автоматически запускают (164) меры противодействия, предотвращающие дескремблирование канала i и отображающие на экране сообщение, предлагающее пользователю выполнить конкретное действие для восстановления дескремблирования канала i.

8. Способ по п. 7, в котором указанное конкретное действие является изменением канала.

9. Носитель (78) информации, отличающийся тем, что содержит команды для выполнения способа по любому из пп. 1-8, при этом упомянутые команды выполняются электронным компьютером.

10. Устройство (76) обработки системы безопасности для конечной станции, используемое для дескремблирования различных мультимедийных данных, распространяемых по различным соответствующим каналам, выполненное с возможностью:

принимать ЕСМ сообщения (сообщения управления доступом), обозначаемые как ECMi,t, для дескремблирования временной последовательности периодов с одним ключом скремблированного канала i, при этом каждое сообщение ECMi,t содержит по меньшей мере одну криптограмму управляющего слова CWi,t, позволяющую дескремблировать период CPi,t с одним ключом канала i, где индекс i идентифицирует канал, а индекс t является порядковым номером,

при каждом приеме нового сообщения ECMi,c проверять, что сообщение ECMi,c принято в течение заданного временного интервала, следующего непосредственно за предыдущим сообщением ECMi,p, принятым с помощью устройства обработки системы безопасности для канала i, где индексы с и р являются двумя конкретными значениями порядкового номера t,

отличающееся тем, что также выполнено с возможностью:

подсчитывать (140, 153, 158) новые сообщения ECMj,c, принятые устройством обработки системы безопасности для каналов, отличающихся от канала i, после последнего принятого сообщения ECMi,p,

проверять (150), что сообщение ECMi,c принято в течение указанного временного интервала, путем проверки (156), что количество новых сообщений ECMj,c, принятых для каналов, отличающихся от канала i, достигает или превосходит заданный порог, больший двух,

увеличивать счетчик Kchi на заданную величину всякий раз, когда при проверке установлено, что сообщение ECMi,c принято в течение указанного временного интервала,

следующего непосредственно за сообщением ECMi,p, а в противном случае сбрасывать счетчик Kchi в исходное значение,

обнаруживать незаконное применение при достижении счетчиком Kchi заданного порога.

| US 7908491 B2, 15.03.2011 | |||

| Способ испытания грунтов вибродинамическим зондированием | 1986 |

|

SU1447976A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| СПОСОБ УПРАВЛЕНИЯ ДОСТУПОМ К ЗАШИФРОВАННЫМ ДАННЫМ | 2006 |

|

RU2408157C2 |

Авторы

Даты

2015-06-27—Публикация

2011-07-22—Подача