Предлагаемые технические решения объединены единым изобретательским замыслом и относятся к области передачи цифровой информации для обеспечения безопасности и правильности работы и области обработки цифровых данных с помощью электрических устройств для контроля, обнаружения и исправления ошибок.

Известны способы, реализованные, например, в устройстве по патенту RU №2219577, МПК G06F 17/40, от 24 апреля 2002 г., в котором осуществляется анализ протоколов, учет правил установления и ведения сеанса, а именно однозначного решения об использовании протокола TCP и о наличии неоднократного повторяющихся запросов на создание сколь угодно большого количества логических каналов связи путем сравнения последующего блока данных с предыдущим; по патент RU №2301443, МПК G06F 12/14; G06F 17/40, от 20 июня 2007 г., в котором осуществляется анализ протоколов, учет правил установления и ведения сеанса связи, обеспечение получения однозначного решения об использовании протокола TCP и о наличии неоднократно повторяющихся запросов на создание большого количества логических каналов связи путем сравнения последующего блока данных с предыдущим по девяти параметрам.

Однако известные способы-аналоги обладают низкой оперативностью процесса принятия решения, поскольку реагируют только на текущие значения характеристических параметров трафика, не обладая возможностью осуществлять прогнозирование значений данных параметров, что приводит к неустойчивому функционированию автоматизированных систем в условиях несанкционированного информационного воздействия и ограничивает область его применения в сетях передачи данных типа "Интернет" в условиях деструктивных воздействий (описанного, например, в книге Медведовского В.Д. и др. "Атака на Internet". - М.: ДМК, 1999, стр.120-128).

Известны устройства, например, такие как "Устройство поиска информации" по патенту RU №2219577, МПК G06F 17/40, опубликованное 24 апреля 2002 г; "Устройство поиска информации" по патенту RU №2301443, МПК G06F 12/14; G06F 17/40, опубликованное 20 июня 2007 г.

Известные аналоги содержат устройства, предназначенные для обеспечения устойчивого функционирования автоматизированных систем в условиях несанкционированного воздействия (атак), и осуществляют анализ протоколов с учетом правил установления и ведения сеанса связи, а именно получения однозначного решения об использовании протокола TCP и о наличии неоднократного повторяющихся запросов на создание сколь угодно большого количества логических каналов связи путем сравнения последующего блока данных с предыдущим по ряду параметров. Общим недостатков аналогов является низкая оперативность процесса принятия решения, поскольку устройства-аналоги реагируют только на текущие значения трафика, не обладая возможностью осуществлять прогнозирование значений характеристических параметров информационного потока, что приводит к неустойчивому функционированию автоматизированных систем в условиях несанкционированного информационного воздействия и ограничивает область его применения в сетях передачи данных типа "Интернет" в условиях деструктивных воздействий.

Наиболее близким по технической сущности (прототипом) к заявляемому способу является способ, реализованный в устройстве "Устройство определения состояния сети связи" (патент RU №2383105, МПК H04B 3/46, от 27 февраля 2010 г.). Способ-прототип заключается в том, что выделяют из информационного потока пакеты, передаваемые по протоколам TCP/IP, извлекают из выделенных пакетов характеристические параметры, при совпадении IP-адреса получателя и отправителя записывают сигнал об аномальных значениях в IP-адресах, рассчитывают отношение пакетов TCP с установленными флагами SYN и FIN в единицу времени и записывают полученное значение как первый признак аномального трафика, рассчитывают интенсивность информационного обмена пакетами TCP в единицу времени и записывают полученное значение как второй признак аномального трафика, рассчитывают количество TCP-пакетов, приходящих в единицу времени, и записывают полученное значение как третий признак аномального трафика, рассчитывают отношение числа пакетов, получивших отказ к общему числу пришедших пакетов, и записывают полученное значение как четвертый признак аномального трафика, при обнаружении некорректного IP-адреса записывают сигнал о некорректном IP-адресе, полученные значения признаков аномального трафика нормируют и записывают полученные после нормировки значения, на основе полученных значений вычисляют численное значение уровня аномальности трафика и отображают данное значение на устройстве вывода информации.

Способ-прототип осуществляет анализ параметром проходящих через него потоков, основанных на сигнатурном методе и измерении некорректных или аномальных параметров сетевого трафика.

Однако способ-прототип обладает недостатком: низкой оперативностью процесса принятия решения, поскольку реагирует только на текущие значения трафика, не обладая возможностью осуществлять прогнозирование значений характеристических параметров.

Наиболее близким по технической сущности (прототипом) к заявляемому устройству является "Устройство определения состояния сети связи" (патент RU №2383105, МПК H04B 3/46, от 27 февраля 2010 г.).

Известное устройство содержит блок индикации, блок управления, блок сравнения IP адресов, блок SYN/FIN и блок выделения параметров, вход которого является информационным входом устройства, а третий и четвертый выходы подключены соответственно к первому и второму входам блока SYN/FIN, первый и второй выходы подключены соответственно к первому и второму входам блока сравнения IP адресов, первый и второй выходы блока управления подключены к первому и второму входам блока выделения параметров, дополнительно введены блок интенсивности, блок нагрузки, блок потерь, блок достоверности, блок нормировки, первые и вторые входы блоков интенсивности, нагрузки подключены соответственно к пятому, шестому и седьмому, восьмому выходам блока выделения параметров, а первый, второй, третий входы блока достоверности подключены соответственно к девятому, десятому и одиннадцатому выходам блока выделения параметров, двенадцатый выход блока выделения параметров подключен к девятнадцатому входу блока индикации, входом блока потерь является статистическая информация о соотношении числа пакетов, получивших отказ к общему числу пришедших пакетов, первый выход блока SYN/FIN, выходы блока интенсивности, блока нагрузки и блока потерь подключены соответственно к первому, второму, третьему и четвертому входам блока нормировки, первый, второй, третий и четвертый выходы которого подключены соответственно к первому, второму, третьему и четвертому входам блока управления, выход блока достоверности подключен к восемнадцатому входу блока индикации, а выходы блока управления с третьего по восемнадцатый включительно подключены соответственно ко входам блока индикации со второго по семнадцатый включительно, выход блока сравнения IP адресов подключен к первому входу блока индикации.

Такая схема устройства-прототипа позволяет определять состояния сети с учетом повышения достоверности принятия решения и осуществлять анализ протокола TCP, учет правил установления и ведения сеанса связи, выявление аномального увеличения нагрузки входящего трафика, измерение соотношения числа пакетов на установление и разъединение соединения, аномального увеличения числа пакетов, получивших отказ, определение достоверности используемого источником IP адреса, выявление случаев установки запрещенных комбинаций флагов и неправильной установки IP адресов получателя и отправителя пакета.

Однако при такой совокупности описанных элементов и связей известное устройство обладает недостатком - низкой оперативностью процесса принятия решения, поскольку реагирует только на текущие значения трафика, не обладая возможностью осуществлять прогнозирование значений характеристических параметров.

Задачей изобретения является создание способа анализа информационного потока и определения состояния защищенности сети на основе адаптивного прогнозирования и устройство для его осуществления, позволяющего повысить оперативность принятия решения о несанкционированном информационном воздействии.

В заявленном способе эта задача решается тем, что в способе анализа информационного потока и определения состояния защищенности сети на основе адаптивного прогнозирования выделяют из информационного потока пакеты, передаваемые по протоколам ТСРЛР, извлекают из выделенных пакетов характеристические параметры, при совпадении IP-адреса получателя и отправителя записывают сигнал об аномальных значениях в IP-адресах, рассчитывают отношение пакетов TCP с установленными флагами SYN и FIN в единицу времени и записывают полученное значение как первый признак аномального трафика, рассчитывают интенсивность информационного обмена пакетами TCP в единицу времени и записывают полученное значение как второй признак аномального трафика, рассчитывают количество TCP-пакетов, приходящих в единицу времени, и записывают полученное значение как третий признак аномального трафика, рассчитывают отношение числа пакетов, получивших отказ к общему числу пришедших пакетов, и записывают полученное значение как четвертый признак аномального трафика, при обнаружении некорректного IP-адреса записывают сигнал о некорректном IP-адресе, полученные значения признаков аномального трафика нормируют и записывают полученные после нормировки значения, на основе полученных значений вычисляют численное значение уровня аномальности трафика и отображают данное значение на устройстве вывода информации, отличающийся тем, что до выделения пакетов из информационного потока записывают средние значения весовых коэффициентов признаков аномального трафика в блок прогнозирования, после нормировки признаков аномального трафика с учетом текущих полученных значений признаков аномального трафика и хранящихся в блоке прогнозирования значений признаков аномального трафика, полученных раннее, производят расчет прогнозируемых значений признаков аномального трафика и записывают полученные значения, сравнивают полученные текущие и прогнозируемые значения признаков аномального трафика, выбирают наибольшие по значению и записывают их, производят перерасчет весовых коэффициентов признаков аномального трафика и записывают полученные значения в блок прогнозирования.

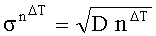

Новая совокупность существенных признаков позволяет повысить оперативность принятия решения о несанкционированном информационном воздействии за счет использования механизма адаптивного прогнозирования и весовых коэффициентов критических параметров сетевого трафика. Применение данного механизма позволяет достигнуть обозначенного технического эффекта. Получаемый эффект основан на использовании механизма прогнозирования значений характеристических параметров информационного потока, на основе которых делается вывод о наличии аномального трафика, а также на использовании некоторого временного отрезка ΔT, за который осуществляется сбор, анализ и расчет среднестатистических значений характеристических параметров информационного потока в единицу времени. Таким образом, в простейшем случае при расчете прогнозируемых значений на глубину в один шаг получаемый эффект - выигрыш в оперативности принятия решения составляет время, равное значению временного отрезка ΔT. В общем случае, в зависимости от глубины прогнозирования выигрыш составит значение, равное величине n·ΔT, где n - глубина прогнозирования. Однако следует отметить, что при использовании механизма адаптивного прогнозирования существенным является точность прогнозирования, которая имеет обратную пропорциональную зависимость как от глубины предсказания n, так и от значения ΔT. То есть, чем больше глубина прогнозирования и промежуток времени, на котором рассчитываются среднестатистические значения характеристических параметров, тем меньше точность прогнозирования.

В заявленном устройстве эта задача решается тем, что устройство, содержащее блок индикации, блок управления, блок сравнения IP адресов, блок SYN/FIN, блок интенсивности, блок нагрузки, блок потерь, блок достоверности и блок выделения параметров, вход которого является информационным входом устройства, а третий и четвертый выходы подключены соответственно к первому и второму входам блока SYN/FIN, первый и второй выходы подключены соответственно к первому и второму входам блока сравнения IP адресов, первый и второй выходы блока управления подключены к первому и второму входам блока выделения параметров, первые и вторые входы блоков интенсивности нагрузки подключены соответственно к пятому, шестому и седьмому, восьмому выходам блока выделения параметров, а первый, второй, третий входы блока достоверности подключены соответственно к девятому, десятому и одиннадцатому выходам блока выделения параметров, двенадцатый выход блока выделения параметров подключен к девятнадцатому входу блока индикации, входом блока потерь является статистическая информация о соотношении числа пакетов, получивших отказ к общему числу пришедших пакетов, первый выход блока SYN/FIN, выходы блока интенсивности, блока нагрузки и блока потерь подключены соответственно к первому, второму, третьему и четвертому входам блока управления, выход блока достоверности подключен к восемнадцатому входу блока индикации, а выходы блока управления с третьего по восемнадцатый включительно подключены соответственно к входам блока индикации со второго по семнадцатый включительно, выход блока сравнения IP адресов подключен к первому входу блока индикации, отличающееся тем, что дополнительно в блок управления введен субблок нормирования, первый, второй, третий и четвертый входы которого подключены, соответственно, к первому выходу блока SYN/FIN, выходам блока интенсивности, блока нагрузки и блока потерь, и субблок прогнозирования, первый, второй, третий и четвертый входы которого подключены, соответственно, к первому, второму, третьему и четвертому выходам субблока нормирования.

Благодаря новой совокупности существенных признаков за счет дополнительно введенных элементов в заявленное устройство реализовано возможность повышения оперативности принятия решения о несанкционированном информационном воздействии за счет использования механизма адаптивного прогнозирования и весовых коэффициентов критических параметров сетевого трафика. Таким образом, в зависимости от глубины прогнозирования и значения некоторого временного отрезка ΔT, за который осуществляется сбор, анализ и расчет среднестатистических значений характеристических параметров информационного потока в единицу времени, полученный эффект в повышении оперативности принятия решения составит значение, равное величине n·ΔT.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие изобретения условию патентоспособности «новизна». Результаты поиска известных решений в данной и смежных областях техники показали, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного устройства условию патентоспособности «Новизна». Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Промышленная применимость заявляемого способа и устройства обусловлена тем, что предлагаемое техническое решение может быть реализовано как с помощью современной элементной базы с соответствующим программным обеспечением, так и в виде программных модулей.

Технический результат - повышение оперативности принятия решения о несанкционированном информационном воздействии достигается за счет использования механизма адаптивного прогнозирования и весовых коэффициентов критических параметров сетевого трафика.

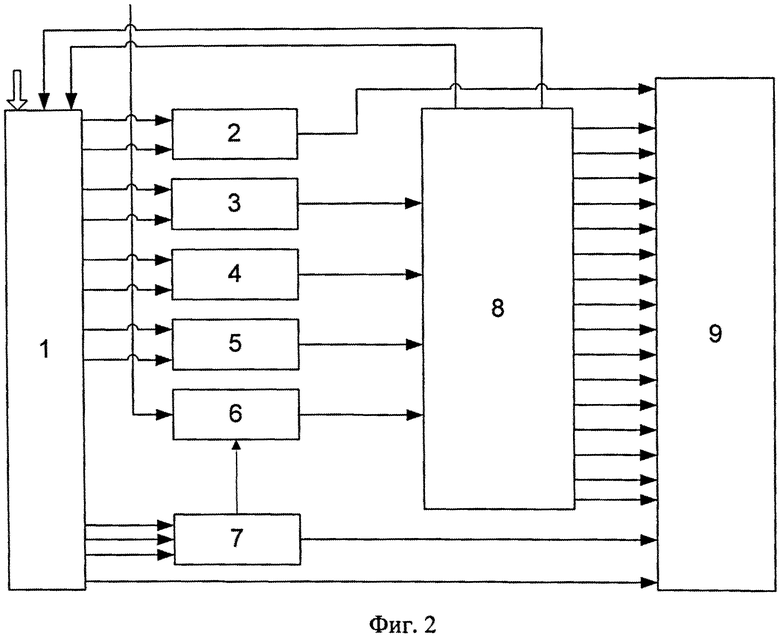

Заявленные способ и устройство поясняются чертежами, на которых показаны:

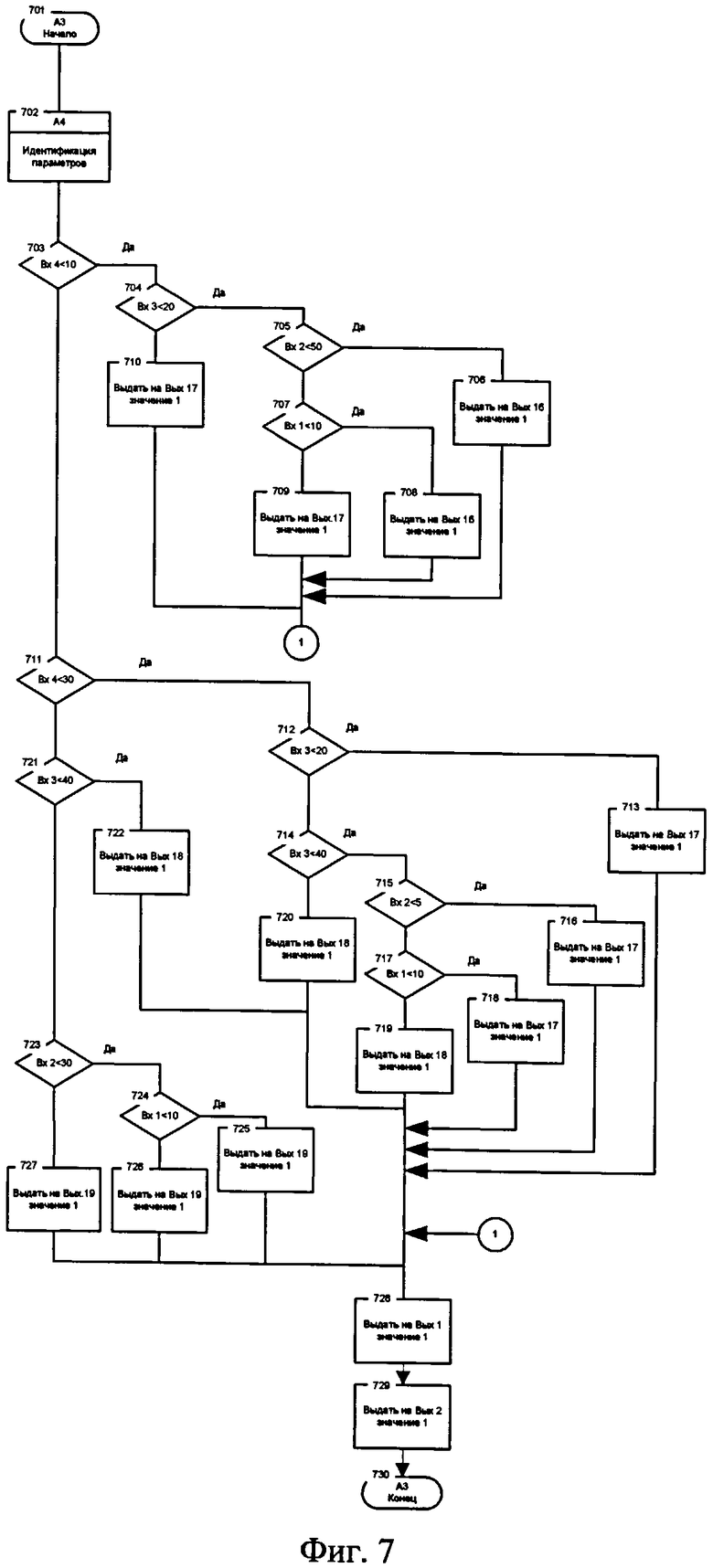

фиг.1 - блок-схема функционирования способа анализа информационного потока на основе адаптивного прогнозирования и весовых коэффициентов критических параметров сетевого трафика;

фиг.2 - структурная схема устройства анализа информационного потока на основе адаптивного прогнозирования и весовых коэффициентов критических параметров сетевого трафика;

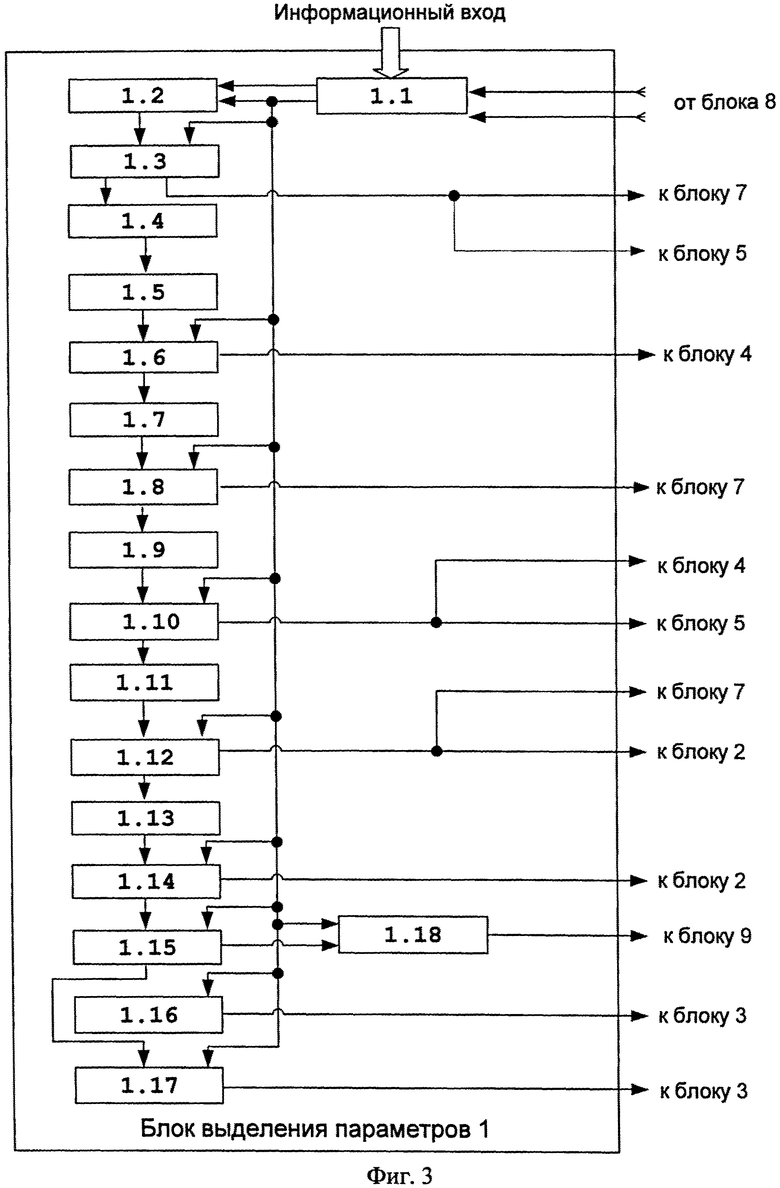

фиг.3 - структурная схема блока выделения параметров;

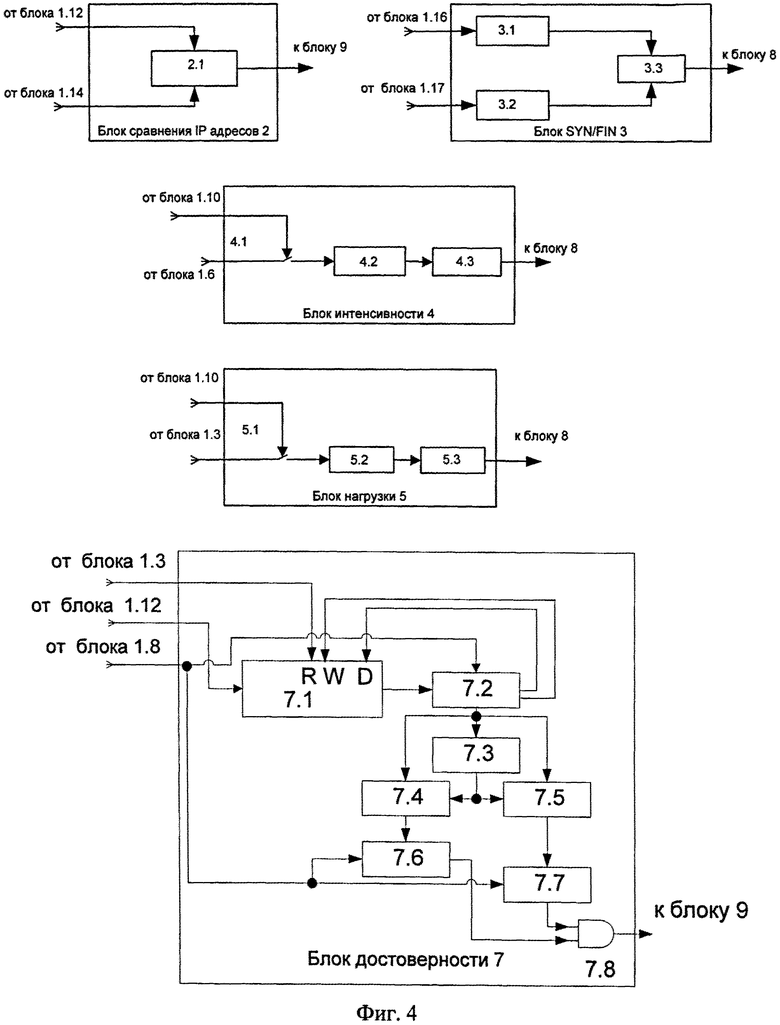

фиг.4 - структурные схемы блока сравнения IP-адресов, блока SYN/FIN, блока интенсивности, блока нагрузки и блока достоверности;

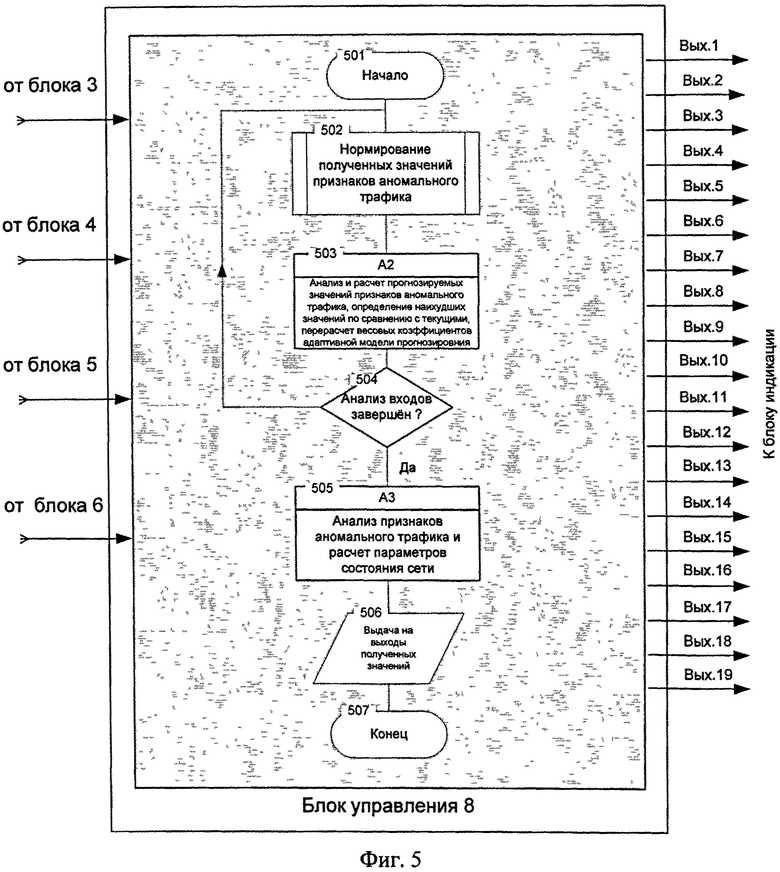

фиг.5 - схема алгоритма работы блока управления;

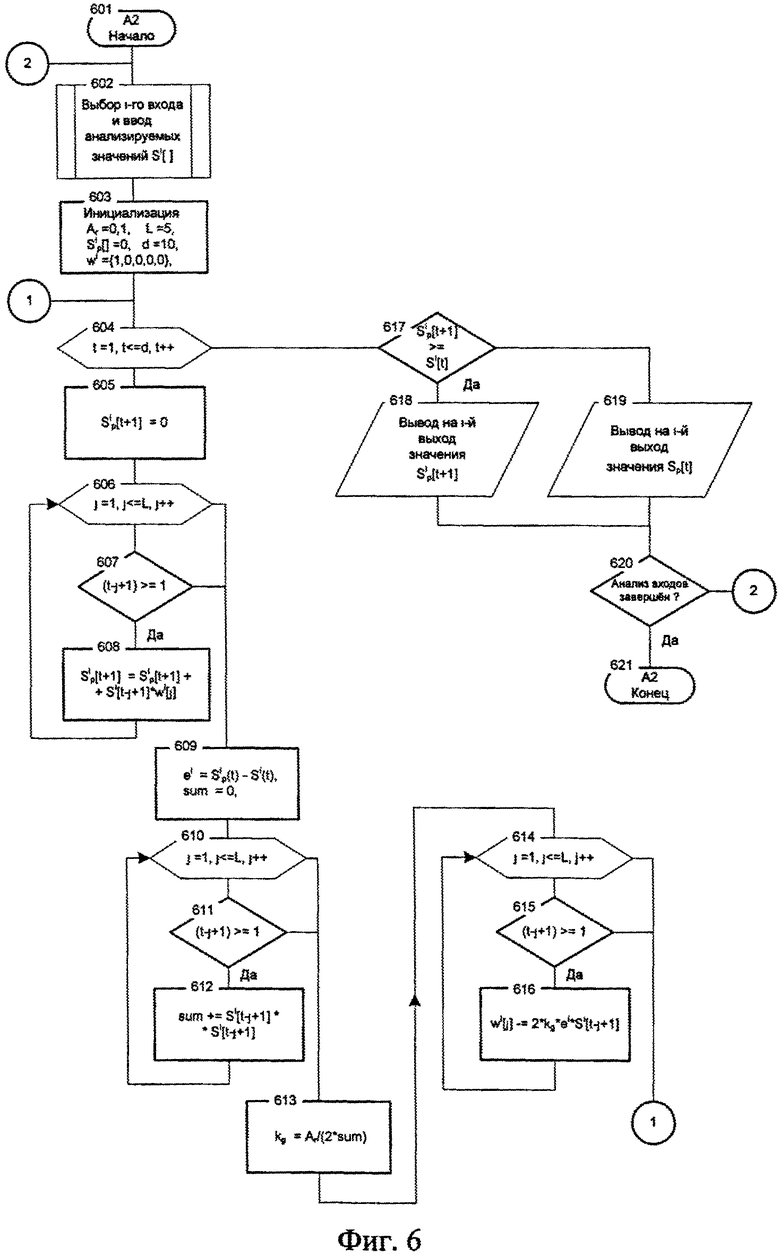

фиг.6 - схема алгоритма работы функции предсказания блока управления;

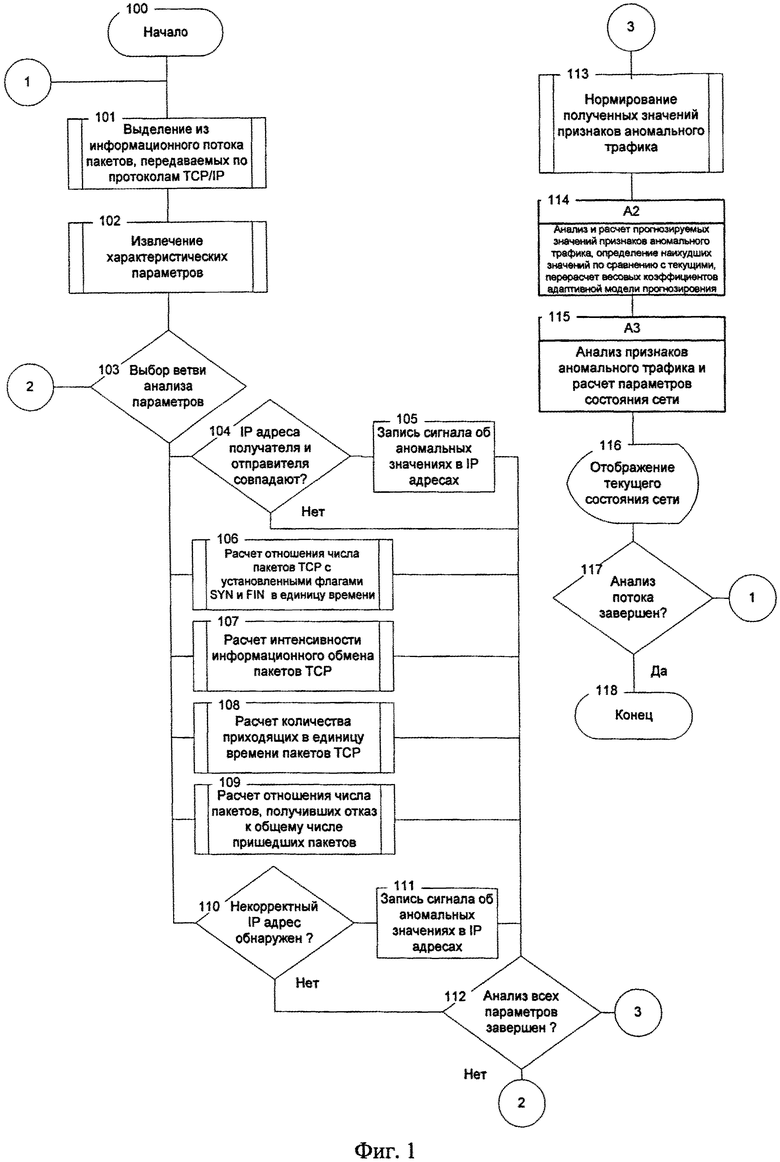

фиг.7 - схема алгоритма работы функции анализа признаков аномального трафика и расчет параметров состояния сети;

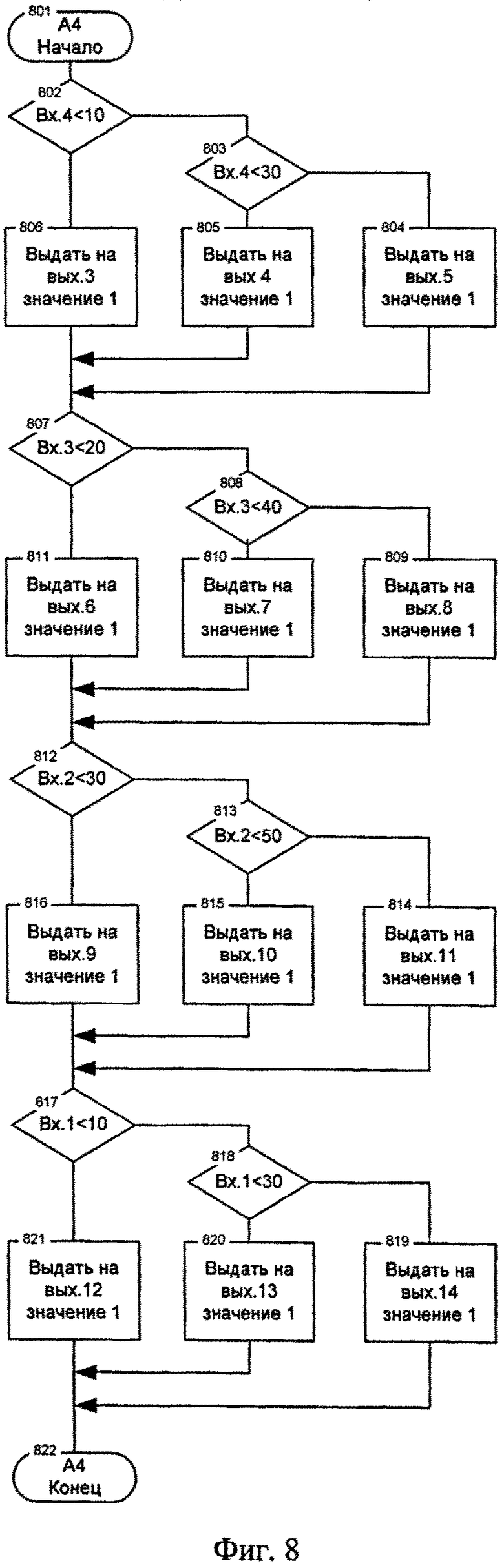

фиг.8 - схема алгоритма работы функции идентификации параметров состояния сети.

Под аномальным трафиком в контексте данного изобретения понимаются значения характеристических параметров трафика, выделяемых из информационного потока, превышающие некоторые заданные пороговые значения

Блок-схема функционирования способа анализа информационного потока на основе адаптивного прогнозирования и весовых коэффициентов критических параметров сетевого трафика показана на фиг.1.

Сущность способа заключается в следующем. На первом этапе осуществляется выделение из информационного потока пакетов, передаваемых по протоколу TCP. Затем, на втором этапе происходит анализ параметров выделенных пакетов и формирование признаков аномального трафика. После этого полученные признаки аномального трафика нормируются для их равноценного учета при осуществлении процесса принятия решения. После нормирования запускается механизм адаптивного предсказания временных рядов с использованием градиентного метода коррекции весовых коэффициентов критических параметров сетевого трафика. Данный механизм на основе текущих значений нормированных признаков аномального трафика и ряда предыдущих значений формирует прогнозируемые значения и после затем выделяет наихудший вариант. После этого значения, полученные в результате выделения наихудшего варианта, передаются в блок управления, где по заданным критериям осуществляется процесс принятия решения по отображению текущего состояния сети.

На первом этапе в представленном на фигуре 1 блоке 101 осуществляется выделение параметров информационного потока. В частности, проверяется наличие в информационном потоке протокола TCP. Далее, в блоке 102 осуществляется извлечение характеристических параметров, т.е. из анализируемых пакетов извлекаются IP-адрес отправителя и получателя, значение поля TTL, флаги заголовка TCP, общий размер пакета.

Выделение параметров может осуществляться путем побитного считывания данных из информационного потока, поступающего с демодулирующего устройства (канального контроллера).

После выделения характеристических параметров осуществляется их анализ. Анализ может осуществляться как последовательно, так и параллельно.

На фигуре 1 в блоках 104-105 осуществляется анализ IP-адреса на предмет аномальных значений, например, таких как совпадение IP-адреса отправителя и получателя.

В блоке 106 фигуры 1 осуществляется расчет и запись отношения числа пакетов TCP с установленными флагами SYN и FIN в единицу времени.

В блоке 107 фигуры 1 осуществляется расчет и запись интенсивности обмена пакетами TCP, то есть количества пакетов в единицу времени.

В блоке 108 фигуры 1 осуществляется расчет и запись количества пакетов TCP, приходящих в единицу времени.

В блоке 109 фигуры 1 осуществляется запись информации о соотношении количества пакетов, получивших отказ, к общему количеству поступивших пакетов.

После выделения и расчета характеристических параметров, выполняемых в блоках 104-109, полученные данные нормируются в блоке 13 фигуры 1. Нормирование данных предназначено для равноценного учета характеристических параметров в процессе принятия решения и осуществляется путем деления на заданные нормирующие величины, задаваемые путем анализа статистических данных.

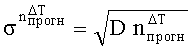

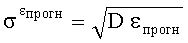

После нормирования характеристических параметров производится их анализ и расчет прогнозируемых значений признаков аномального трафика, определение наихудших значений по сравнению с текущими рассчитанными параметрами, перерасчет весовых коэффициентов адаптивной модели прогнозирования.

Действия, указанные в блоках 113, 114 и 115, выполняются в блоке управления предлагаемого устройства. Схема блока управления представлена на фигуре 5.

Анализ и расчет прогнозируемых значений признаков аномального трафика, определение наихудших значений характеристических параметров по сравнению с текущими рассчитанными признаками, а также перерасчет весовых коэффициентов более детально изображен на блок-схеме фигуры 6. Алгоритм прогнозирования значений характеристических параметров известен и построен на основе адаптации коэффициентов модели авторегрессии в прогнозировании временных рядов (например, смотри Лукашин Ю.П. Адаптивные методы краткосрочного прогнозирования временных рядов / Ю.П. Лукашин. - М.: Финансы и статистика, 2003. - 416 с. с ил., стр.93-97), однако алгоритм прогнозирования может быть выбран и иной, в зависимости от статистических свойств анализируемого информационного потока и анализируемых характеристических параметров. С учетом рассчитанных значений характеристических параметров и полученных спрогнозированных значений осуществляется выбор наихудшего варианта в блоках 617, 618, 619 фигуры 6.

Полученные значения для каждого характеристического признака передаются на вход алгоритма анализа и расчета параметров состояния сети связи, представленного на фигуре 7. Работа данного алгоритма представлена блоками 115, 116 фигуры 1. В основе расчета параметров состояния сети лежит сравнение полученных или спрогнозированных значений характеристических параметров с пороговыми. При этом для каждого характеристического признака выбран свой диапазон пороговых значений, которые позволяют различить уровень угроз в конкретной обстановке. Значения порогов представлены в блоках 703, 704,705, 707, 711, 712, 721, 714, 715, 717, 723, 724 фигуры 7. В результате работы описанного алгоритма определяются значения параметров состояния среды, которое используются для отображения в блоке 116 фигуры 1.

Особенностью предлагаемого способа является использование механизма адаптивного предсказания временных рядом с использованием градиентного метода коррекции весовых коэффициентов и последующим выбором наихудших значений между текущими значениями характеристических параметров состояния сети и спрогнозированными.

Осуществление заявленного способа может быть реализовано с помощью предлагаемого устройства анализа информационного потока на основе адаптивного прогнозирования и весовых коэффициентов критических параметров сетевого трафика, показанное на фиг.2. Предлагаемое устройство содержит блок выделения параметров 1, блок сравнения адресов IP 2, блок SYN/FIN 3, блок интенсивности 4, блок нагрузки 5, блок потерь 6, блок достоверности 7, блок управления 8, блок индикации 9.

Вход блока выделения параметров 1 является информационным входом устройства, а третий и четвертый выходы подключены соответственно к первому и второму входам блока SYN/FIN 3. Первый и второй выходы подключены соответственно к первому и второму входам блока сравнения IP адресов 2. Первый и второй выходы блока управления 8 подключены к первому и второму входам блока выделения параметров 1. Первые и вторые входы блоков интенсивности 4, нагрузки 5 подключены соответственно к пятому, шестому и седьмому, восьмому выходам блока выделения параметров 1, а первый, второй, третий входы блока достоверности 7 подключены соответственно к девятому, десятому и одиннадцатому выходам блока выделения параметров 1. Двенадцатый выход блока выделения параметров 1 подключен к девятнадцатому входу блока индикации 9. Входом блока потерь 6 является статистическая информация о соотношении числа пакетов, получивших отказ к общему числу пришедших пакетов. Первый выход блока SYN/FIN 3, выходы блока интенсивности 4, блока нагрузки 5 и блока потерь 6 подключены соответственно к первому, второму, третьему и четвертому входам блока управления 8. Выход блока достоверности 7 подключен к восемнадцатому входу блока индикации 9, а выходы блока управления с третьего по восемнадцатый включительно подключены соответственно к входам блока индикации 9 со второго по семнадцатый включительно. Выход блока сравнения IP адресов 2 подключен к первому входу блока индикации 9.

Блок выделения параметров предназначен для определения наличия протокола TCP в информационном потоке, его анализа и подачи извлеченных характеристических параметров (IP адресов отправителя и получателя, значения поля TTL, установления флагов в заголовке пакета TCP, общего размера пакета) на вход остальных блоков. Его структурная схема представлена на фиг.3

Первый блок памяти 1.1 предназначен для хранения и последующего считывания с него на первый 1.2, восьмой 1.15 счетчики, второй 1.6, третий 1.8, четвертый 1.12, пятый 1.14 блоки памяти, второй 1.10, третий 1.16, четвертый 1.17, пятый 1.18 блоки дешифрации байтов данных пакетов, поступающих с демодулирующего устройства (канального контроллера) и подачи команды об окончании записи пришедших данных пакета на первый счетчик 1.2.

Первый счетчик 1.2 отсчитывает 14 байт в цифровой последовательности для определения пакета IP.

Первый блок дешифрации 1.3 предназначен для определения в последовательности поступающих данных протокола IP и подачи управляющего сигнала на блок достоверности.

Второй счетчик 1.4 предназначен для отсчета 4 бит для обнаружения поля длины заголовка пакета.

Третий счетчик 1.5 предназначен для отсчета 12 бит для нахождения общего размера IP пакета и подачи управляющего сигнала разрешения записи этого значения во второй блок памяти 1.6.

Второй блок памяти 1.6 предназначен для записи в него и хранения общего размера пакета IP и выдачи этого значения на блок интенсивности.

Четвертый счетчик 1.7 предназначен для отсчета 6 байт для нахождения значения поля TTL пакета и подачи управляющего сигнала о разрешении его записи в третий блок памяти 1.8.

Третий блок памяти 1.8 предназначен для записи в него и хранения значения поля TTL пакета IP и выдачи этого значения на блок достоверности 7.

Пятый счетчик 1.9 предназначен для отсчета 1 байта для нахождения значения поля, обозначающего протокол вышестоящего уровня, пакета и подачи управляющего сигнала о разрешении его записи во второй блок дешифрации 1.10.

Второй блок дешифрации 1.10 служит для определения числового значения «шесть» в десятичном виде, т.е. определения протокола TCP и подачи управляющего сигнала «1» на шестой счетчик 1.11, на блоки нагрузки и интенсивности.

Шестой счетчик 1.11 предназначен для отсчета 5 байт для нахождения двух последних байт адреса отправителя IP пакета и подачи управляющего сигнала разрешения записи этого значения в четвертый блок памяти 1.12.

Четвертый блок памяти 1.12 предназначен для записи в него и хранения значения двух последних байт адреса отправителя пакета IP и выдачи этого значения на блоки достоверности 7 и сравнения IP адресов 2.

Седьмой счетчик 1.13 предназначен для отсчета 4 байт для нахождения двух последних байт адреса получателя IP пакета и подачи управляющего сигнала разрешения записи этого значения в пятый блок памяти 1.14.

Пятый блок памяти 1.14 предназначен для записи в него и хранения значения двух последних байт адреса получателя пакета I и выдачи этого значения на блок сравнения IP адресов 2.

Восьмой счетчик 1.15 предназначен для нахождения байта флагов заголовка TCP и выдачи этого байта в третий 1.16, четвертый 1.17 и пятый 1.18 блоки дешифрации.

Третий блок дешифрации 1.16 предназначен для определения случая установки флага SYN в заголовке TCP и подачи управляющего сигнала на блок SYN/FIN 3.

Четвертый блок дешифрации 1.17 предназначен для определения случая установки флага FIN в заголовке TCP и подачи управляющего сигнала на блок SYN/FIN 3.

Пятый блок дешифрации 1.18 предназначен для определения случая аномальной совместной установки флагов SYN и FIN в заголовке TCP и подачи управляющего сигнала на блок управления 8.

Блок сравнения IP адресов 2 предназначен для выявления аномального выставления IP адресов в пакетах TCP и подачи сигнала об этом в блок индикации 9. Вариант схемы блока сравнения IP адресов 2 представлен на фиг.4.

Блок SYN/FIN 3 предназначен для расчета соотношения числа пакетов TCP с установленными флагами SYN и FIN и выдачи этого значения на блок нормировки 8. Вариант схемы блока SYN/FIN представлен на фиг.4.

Блок интенсивности 4 предназначен для расчета интенсивности информационного обмена пакетов TCP и выдачи этого значения на блок управления 8. Вариант схемы данного блока представлен на фиг.4.

Блок нагрузки 5 предназначен для расчета количества приходящих в единицу времени пакетов TCP и выдачи этого значения на блок управления 8. Вариант схемы данного блока представлен на фиг.4.

Блок потерь 6 предназначен для хранения поступающей на него статистической информации о соотношении числа пакетов, получивших отказ к общему числу пришедших пакетов, и выдачи этого значения на блок управления 8.

Блок достоверности 7 предназначен для выработки сигнала об обнаружении недостоверного IP адреса полученного пакета и подачи этого сигнала на блок индикации 9. Вариант схемы блока достоверности 7 представлен на фиг.4.

Блок управления 8 предназначен для

- нормирования числовых значений величин характеристических параметров для их равноценного учета в процессе анализа состояния сети;

- формирования прогнозируемых числовых значений величин характеристических параметров на основе ряда предыдущих значений с использованием метода адаптивного предсказания временных рядов на основе градиентного метода коррекции весовых коэффициентов временного ряда;

- выбора наихудшего вариант при сравнении сформированных прогнозируемых значений и полученных текущих нормированных входных величин;

- принятия решения о состоянии сети в данный момент времени;

- определения состояния каждого из характеристических параметров 4;

- выдачи результатов на блок индикации 9

- подачи управляющих сигналов «стирание» и «запись» на первый блок памяти 1.1 для разрешения считывания следующего пакета информации.

Вариант схемы блока управления и алгоритмы работы представлены на фигурах 5, 6, 7 и 8.

Блок индикации 9 предназначен для визуального отображения принятого решения о состоянии сети в конкретный момент времени, состоянии каждого из исследуемых характеристических параметров, отклонения параметра достоверности, аномальности выставления флагов SYN и FIN, IP адресов отправителя. Схемы индикаторов известны и описаны, например, в книге Вениаминов В.Н., Лебедев О.Н., Мирошниченко А.И. Микросхемы и их применение: Справочное пособие. - М.: Радио и связь, 1989, стр.197, рис.7.1.

Первый 1.1, второй 1.6, третий 1.8, четвертый 1.12, пятый 1.14 блоки памяти могут быть реализованы на микросхемах ОЗУ К185РУ4 (Справочник по интегральным микросхемам / Б.В. Тарабрин, С.В. Якубовский, Н.А. Баранов и др.; Под ред. Б.В. Тарабрина. - 2-е изд., перераб. и доп. - М.: Энергия, 1980. - с.215).

Схемы первого 1.2, второго 1.4, третьего 1.5, четвертого 1.7, пятого 1.9, шестого 1.11, седьмого 1.13, восьмого 1.15 счетчиков известны и описаны, например, на фиг.6, 7, 8 патент РФ №2219577, МПК G06F 17/40 и могут быть реализованы на элементах И, счетчиках и дешифраторах. Схемы элементов И известны и описаны, например, в книге Шило В.Л. Популярные цифровые микросхемы: Справочник. - М.: Радио и связь, 1987, стр.40, рис.1.23. В частности, такая схема может быть реализована на микросхеме К555ЛИ2. Счетчики могут быть реализованы на микросхемах серии К555, см., например, Шило В.Л. Популярные цифровые микросхемы: Справочник. - М.: Радио и связь, 1987, стр.90, рис.1.66. Дешифратор может быть реализован на микросхемах дешифраторов, имеющих четыре разряда, см., например, Шило В.Л. Популярные цифровые микросхемы: Справочник. - М.: Радио и связь, 1987. стр.133, рис.1.95. В частности, такая схема может быть реализована на микросхеме К555ИДЗ.

Схемы первого 1.3, второго 1.10, третьего 1.16, четвертого 1.17, пятого 1.18 блоков дешифрации известны (см., например, фиг.2 и фиг.3 патента РФ №2219577, МПК G06F 17/40) и могут быть реализованы на элементах И, дешифраторах и элементах И-НЕ. Схемы элементов И известны и описаны, например, в книге Шило В.Л. Популярные цифровые микросхемы: Справочник. - М.: Радио и связь. 1987, на стр.40, рис.1.23. В частности, такая схема может быть реализована на микросхеме К555ЛР12. В качестве дешифраторов могут быть использованы микросхемы серии 555. например, К555ИД10 (Шило В.Л. Популярные цифровые микросхемы: Справочник. - М.: Радио и связь, 1987. стр.137, рис.1.98). В качестве элемента И-НЕ может быть использована, например, микросхема К155ЛАЗ (Шило В.Л. Популярные цифровые микросхемы: Справочник. - М.: Радио и связь, 1987, стр.41, рис.1.24).

Блок сравнения IP адресов содержит компаратор 2.1. Схема компараторов для сравнения двух N-разрядных слов известна и описана в книге Шило В.Л. Популярные цифровые микросхемы: Справочник - М.: Радио и связь, 1987, стр.183-184, 187, рис.1.135. Он может быть реализован на микросхемах К555СП1.

Блок SYN/FIN содержит делитель 3.1, который может быть реализован на микросхеме КР1802ВР2 (например, смотри Н.Н. Аверьянов, А.И. Березенко, Ю.И. Борщенко и др., «Микропроцессоры и микропроцессорные комплекты интегральных микросхем»: Справочник: В 2т.; под ред. В.А. Шахнова. - М.: Радио и связь, 1988. - Т.2, стр.61-70).

Блок интенсивности содержит сумматор 4.2 со временем суммирования ΔT, делитель на ΔT 4.3, блок переключения 4.1. Сумматор 4.2 может быть построен на программируемых интервальных таймерах и накапливающих сумматорах, типа аккумуляторов. Схемы программируемых интервальных таймеров известны и описаны, например, смотри Угрюмов Е.П. «Цифровая схемотехника»: Справочное пособие. - СПб.: БХВ-Петербург, 2004, стр.348-355, рис.6.29. В частности, такая схема может быть реализована на микросхеме ВИ54 серии К1821 и К1860. Сумматоры могут быть реализованы на микросхемах К555ИМ3, например, смотри Угрюмов Е.П. «Цифровая схемотехника»: Справочное пособие. - СПб.: БХВ-Петербург, 2004, стр.77-85, рис.2.24, 2.28. Схемы элементов ИЛИ известны, например, описаны в книге Якубовский С.В. «Цифровые и аналоговые интегральные микросхемы»: Справочник. - М.: Радио и связь, 1990, стр.78, рис.167. В частности, такая схема может быть реализована на микросхеме К555ЛП2. Блок переключения 4.1 может быть реализован на мультиплексорах и демультиплексорах, схемы которых известны, например, смотри Угрюмов Е.П. «Цифровая схемотехника»: Справочное пособие. - СПб.: БХВ-Петербург, 2004, стр.54-56, рис.2.9(б). В частности, он строится на элементах И-НЕ.

Блок нагрузки содержит сумматор 5.2 со временем суммирования ΔT, делитель на ΔT 5.3, блок переключения 5.1. Сумматор 5.2 может быть построен на программируемых интервальных таймерах и накапливающих сумматорах, типа аккумуляторов. Схемы программируемых интервальных таймеров известны и описаны, например, смотри Угрюмов Е.П. «Цифровая схемотехника»: Справочное пособие. - СПб.: БХВ-Петербург, 2004, стр.348-355, рис.6.29. В частности, такая схема может быть реализована на микросхеме ВИ54 серии К1821 и К1860. Сумматоры могут быть реализованы на микросхемах К555ИМ3, например, смотри Угрюмов Е.П. «Цифровая схемотехника»: Справочное пособие. - СПб.: БХВ-Петербург, 2004, стр.77-85, рис.2.24, 2.28. Схемы элементов ИЛИ известны, например, описаны в книге Якубовский С.В. «Цифровые и аналоговые интегральные микросхемы»: Справочник. - М.: Радио и связь, 1990, стр.78, рис.167. В частности, такая схема может быть реализована на микросхеме К555ЛП2. Блок переключения 5.1 может быть реализован на мультиплексорах и демультиплексорах, схемы которых известны, например, смотри Угрюмов Е.П. «Цифровая схемотехника»: Справочное пособие. - СПб.: БХВ-Петербург, 2004, стр.54-56, рис.2.9(б). В частности, он строится на элементах И-НЕ.

Блок достоверности содержит блок памяти 29.1, блок вычисления среднего значения 29.2, делитель на четыре 29.3, сумматор 29.4, вычитатель 29.5, компараторы 29.6 и 29.7, элемент ИЛИ 29.8. Схемы блоков памяти известны и описаны, например, смотри Угрюмов Е.П. «Цифровая схемотехника»: Справочное пособие. - СПб.: БХВ-Петербург, 2004, стр.175-190. В частности, такая схема может быть реализована на микросхемах КН531РУ9. Блок вычисления среднего значения 29.2 может быть построен на арифметико-логических устройствах, схемы которых известны и описаны, например, смотри Угрюмов Е.П. «Цифровая схемотехника»: Справочное пособие. - СПб.: БХВ-Петербург, 2004, стр.90-92. В частности, такая схема может быть реализована на микросхемах К555ИП3. Схема делителя может быть реализована на регистре сдвига. Схемы регистров сдвига известны и описаны, например, смотри Угрюмов Е.П. «Цифровая схемотехника»: Справочное пособие. - СПб.: БХВ-Петербург, 2004, стр.148-150, стр.143-146, в частности, могут быть реализованы на микросхеме ИР13 серии КР1533. Схемы сумматоров и вычитателей известны и описаны, например, смотри Угрюмов Е.П. «Цифровая схемотехника»: Справочное пособие. - СПб.: БХВ-Петербург, 2004, стр.77-85, рис.2.24, 2.28. В частности, они строятся на микросхемах КМ155ИМ3. Схемы компараторов известны и описаны, например, смотри Угрюмов Е.П. «Цифровая схемотехника»: Справочное пособие. - СПб.: БХВ-Петербург, 2004, стр.64-66. В частности, они строятся на микросхемах КР1533СП1. Схемы элементов ИЛИ известны, например, описаны в книге Якубовский С.В «Цифровые и аналоговые интегральные микросхемы»: Справочник. - М.: Радио и связь, 1990, стр.78, рис.167. В частности, такая схема может быть реализована на микросхеме К555ЛП2.

Блок управления может быть реализован на микропроцессоре NVCom-01 (Басов О.О. Разработка цифровых устройств на основе систем на кристалле NVCom-01 платформы "Мультикор": пособие / О.О. Басов, К.А. Батенков, М.В. Илюшин [и др.]; под общ. ред. О.О. Басова. - Орел: Академия ФСО России, 2013. - 65 с., стр.9-15). Обычно блок управления представляет собой последовательностные логические схемы и может быть синтезирован по известным правилам (Гутников B.C., Лопатин В.В. и др. «Электронные устройства информационно-измерительной техники»: Учебное пособие. - Л.: ЛПИ им. Калинина, 1980, стр.73-76, рис.42., Гутников B.C. «Интегральная электроника в измерительных устройствах» - Л.: Энергия, 1980. - 248 с.).

Устройство работает следующим образом. Первый блок памяти 1.1 блока выделения параметров предназначен для хранения и последующего считывания с него байтов данных пакета. При получении с выхода блока управления управляющих сигналов «стирание» и «запись» (логическая «1») производится заполнение ячеек ОЗУ первого блока памяти 1.1 байтами пакета, поступившими с демодулирующего устройства (канального контроллера). После того как записаны все байты очередного пакета анализируемого протокола, на втором выходе блока памяти 1.1 формируется разрешение на побайтное считывание информации (логическая «1»). С первого выхода первого блока памяти 1.1 байты пакетов последовательно поступают на первые входы первого 1.3, второго 1.10, третьего 1.16, четвертого 1.17 и пятого 1.18 блоков дешифрации, а также на первые входы второго 1.6, третьего 1.8, четвертого 1.12, пятого 1.14 блоков памяти, а также на первые входы первого 1.2 и восьмого счетчиков

При поступлении на вход первого счетчика 1.2 сигнала с блока памяти 1.1 (логическая «1»), считывается 14 байт для определения в сигнальной цифровой последовательности значения «шесть» (06) в десятичном виде, соответствующего наличию в пакете протокола IP.

В данном описании рассматривается формат кадра Ethernet 802.3/LLC. В случае других типов кадров, например, Ethernet DIX (Ethernet II), длина этого поля составляет 2 байта, и его значение равно в десятичном виде числу «восемь» (0800).

Если значение «шесть» найдено, на втором выходе первого блока дешифрации 1.3 формируется сигнал логической «1», поступающий на блоки достоверности 7 и нагрузки 5.

На первом выходе первого дешифратора 1.3 формируется управляющий сигнал, поступающий на второй счетчик 1.4, который отсчитывает 4 бита для обнаружения поля длины заголовка и вырабатывает управляющий сигнал, поступающий на третий счетчик 1.5, служащий для отсчета 12 бит для нахождения общего размера IP пакета в сигнально-цифровой последовательности и подачи управляющего сигнала разрешения записи этого значения во второй блок памяти 1.6.

Второй блок памяти 1.6 хранит значение общего размера пакета и по первому выходу передает его на блок интенсивности 4, при этом на втором выходе вырабатывает сигнал для запуска четвертого счетчика 1.7, который отсчитывает 6 байт для нахождения значения поля TTL пакета TCP и подает управляющий сигнал о разрешении его записи в третий блок памяти 1.8.

Третий блок памяти 1.8 хранит значение поля TTL пакета и по первому выходу передает его на блок достоверности 7, при этом на втором выходе вырабатывает сигнал для запуска пятого счетчика 1.9, который отсчитывает 1 байт для нахождения значения поля, обозначающего протокол вышестоящего уровня пакета, и подачи управляющего сигнала о разрешении его записи во второй блок дешифрации 1.10.

Второй блок дешифрации 1.10 предназначен для определения в этом байте числового значения «шесть» (06) в десятичном виде. В случае (06) используемым протоколом является TCP и на его выходе формируется сигнал на запуск шестого счетчика 1.11, а также на вход блоков нагрузки 5 и интенсивности 4.

Шестой счетчик 1.11 отсчитывает 5 байт для нахождения двух последних байт адреса отправителя IP пакета и подает управляющий сигнал разрешения записи этого значения в четвертый блок памяти 1.12.

Четвертый блок памяти 1.12 хранит значение двух последних байт адреса отправителя IP пакета и по первому выходу передает его на блок достоверности 7, и к блоку сравнения IP адресов 2, при этом на втором выходе вырабатывает сигнал для запуска седьмого счетчика 1.13, который отсчитывает 4 байта для нахождения двух последних байт адреса получателя IP пакета и подачи этого значения на блок сравнения IP адресов 2, а также управляющего сигнала разрешения записи этого значения в пятый блок памяти 1.14.

Пятый блок памяти 1.14 хранит значение двух последних байт адреса получателя IP пакета и по первому выходу передает его на блок сравнения IP, при этом на втором выходе вырабатывает сигнал для запуска восьмого счетчика 1.15, который отыскивает байт флагов заголовка TCP пакета и подает управляющий сигнал разрешения записи этого байта в третий 1.16, четвертый 1.17, пятый 1.18 блоки дешифрации.

Третий блок дешифрации 1.16 определяет случай установки флага SYN в заголовке TCP пакета и подает управляющий сигнал в виде логической «1» о его установке на блок SYN/FIN 3.

Четвертый блок дешифрации 1.17 определяет случай установки флага FIN в заголовке TCP пакета и подает управляющий сигнал в виде логической «1» о его установке на блок SYN/FIN 3.

Пятый блок дешифрации 1.18 определяет случай совместной установки флагов SYN и FIN в заголовке TCP пакета и подает управляющий сигнал в виде логической «1» об их установке на блок индикации 9.

При получении с первого выхода второго блока дешифрации 1.10 на первый вход блока нагрузки 5 сигнала о наличии протокола TCP в пакете IP, происходит включение ключа 5.1 и значение «1», поступающее с первого выхода первого дешифратора 1.3 на второй вход блока нагрузки 5, проходит на сумматор 5.2. Блок ведет подсчет в течение времени ΔT. По истечении установленного времени ΔT сумматор 5.2 выдает свое значение на делитель 5.3, который делит подсчитанное за ΔT количество пакетов TCP на значение интервала ΔT, тем самым получая среднее значение количества приходящих пакетов TCP за промежуток времени ΔT. Далее это значение передается на блок управления 8.

При получении с первого выхода второго блока дешифрации 1.10 на первый вход блока интенсивности 4 сигнала о наличии протокола TCP в пакете IP, происходит включение ключа 4.1 и значение размера пакета TCP, поступающее с первого выхода второго дешифратора 1.10 на второй вход блока интенсивности 4, проходят на сумматор 4.2. Блок ведет подсчет в течение времени ΔT. По истечении установленного времени ΔT сумматор 4.2 выдает свое значение на делитель 4.3, который делит подсчитанный за ΔT объем трафика TCP на значение интервала ΔT, тем самым получая среднее значение объема трафика TCP за промежуток времени ДТ. Далее это значение передается на блок управления 8.

Сигналы об установлении флагов SYN и FIN от третьего 1.16 и четвертого 1.17 блоков дешифрации приходят на первые два входа блока SYN/FIN 3 и поступают на счетчики 3.1 и 3.2, которые ведут подсчет в течение времени ΔT. По истечении этого времени они выдают подсчитанные значения на первый и второй входы делителя 3.3, который делит значение, поступающее от счетчика 3.1, на значение, поступающее от счетчика 3.2, и передает полученное значение на блок управления 8.

Сигнал наличия протокола IP в кадре Ethernet, пришедший с первого блока дешифрации 1.3 и поступивший на первый вход блока достоверности 7, формирует команду разрешения считывания (R) из блока памяти 7.1 по адресу, соответствующему числу, пришедшему от пятого блока памяти 1.12 и поступившему на второй вход блока достоверности 7. Число, считанное из блока памяти 7.1, поступает на первый вход блока 7.2, на второй вход которого приходит значение, полученное с третьего входа блока достоверности 7, куда оно поступило с третьего блока памяти 1.8. Блок 7.2 вычисляет среднее между двумя числами, при этом если одно из чисел равно нулю, то результатом оставляет не нулевое число. Рассчитав среднее значение, блок 7.2 выдает на управляющие входы блока памяти 7.1 команду на разрешение записи (W), а на вход данных полученный результат, который записывается по тому же адресу, с которого производилось считывание. Одновременно рассчитанное в блоке 7.2 среднее значение передается на вход делителя 7.3, который на выходе выдает устанавливаемую часть пришедшего значения (например, четверть), на сумматоры 7.4 и 7.5. Пришедшие на входы сумматоров 7.4 и 7.5 значения с блока 7.2 и делителя 7.3 суммируются и вычитаются соответственно, а полученные значения с выходов сумматоров 7.4 и 7.5 поступают на вторые входы компараторов 7.6 и 7.7. Компараторы 7.6 и 7.7 сравнивают пришедшие на первые входы числа с сумматоров 7.4 и 7.5 с величиной числа пришедшего на вторые входы от третьего входа блока достоверности. Компаратор 7.6 настроен на превышение величины от первого входа над вторым, а компаратор 7.7 настроен на меньшее значение с первого входа по сравнению со вторым. Выходы компараторов 7.6 и 7.7 идут на входы элемента ИЛИ 7.8, который выдает на выходе сигнал логической «1» при срабатывании хотя бы одного из компараторов, которое говорит об аномальном значении поля TTL для заданного IP адреса.

Значения последних двух байт IP адресов отправителя и получателя с четвертого 1.12 и пятого 1.13 блоков памяти приходят на первые два входа блока сравнения IP 2 адресов и поступают на входы компаратора, который при их совпадении выдает значение логической «1» на первый вход блока индикации 9.

С выходов блоков SYN/FIN 3, интенсивности 4, нагрузки 5 и блока потерь 6 и блока значения поступают соответственно на входы блока управления 8.

Работа блока управления может быть реализована алгоритмически с использованием алгоритмов, представленных на фигурах 5, 6, 7 и 8. Сначала производится нормирование характеристических параметров сети путем деления на значения, полученные в результате статистического анализа значений признаков аномального трафика. Затем осуществляется прогнозирование значений временных рядов, состоящих их значений характеристических параметров, с использованием градиентного метода коррекции весовых коэффициентов и последующим выбором наихудших значений между текущими значениями характеристических параметров состояния сети и спрогнозированными. Блок-схема данного алгоритма представлена на фигуре 6. После этого осуществляется расчет параметров состояния сети.

Расчет параметров состояния сети заключается в следующем. Если значение на четвертом входе меньше 10, то на третий выход блока управления выдается значение логической «1». Далее проверяется условие «значение на четвертом входе меньше 30», при выполнении этого условия, значение логической «1» выдается на четвертый выход блока управления, а при невыполнении - на пятый.

Если значение на третьем входе меньше 20, то на шестой выход блока управления выдается значение логической «1». Далее проверяется условие «значение на третьем входе меньше 40», при выполнении этого условия, значение логической «1» выдается на седьмой выход блока управления, а при невыполнении - на восьмой.

Если значение на втором входе меньше 30, то на девятый выход блока управления выдается значение логической «1». Далее проверяется условие «значение на втором входе меньше 50», при выполнении этого условия, значение логической «1» выдается на десятый выход блока управления, а при невыполнении - на одиннадцатый.

Если значение на первом входе меньше 10, то на двенадцатый выход блока управления выдается значение логической «1». Далее проверяется условие «значение на первом входе меньше 30», при выполнении этого условия, значение логической «1» выдается на тринадцатый выход блока управления, а при невыполнении - на четырнадцатый.

Далее проверяется одновременное выполнение условий, указанных в таблице 1.

После проверки выполнения данных условий по алгоритму блок управления по первому и второму выходу последовательно выдает логические «1» (сигналы «стирание» и «запись»), которые поступают на блок выделения параметров.

Устройство готово к ведению анализа вновь поступающей входной цифровой последовательности.

Таким образом, из рассмотренного принципа действия устройства видно, что оно обеспечивает возможность анализа протоколов, определения использования протокола TCP и его анализ, учет правил установления и ведения сеанса связи, выявление случаев аномального увеличения интенсивности информационного обмена, аномальное увеличение нагрузки входящего трафика, изменение соотношения числа пакетов на установление и разъединение соединения, аномальное увеличение числа пакетов, получивших отказ, определение достоверности используемого источником IP адреса и выявление случаев установки запрещенных комбинаций флагов, что необходимо для обеспечения устойчивого функционирования автоматизированных систем в условиях несанкционированного воздействия (информационных атак). За счет использования механизма адаптивного предсказания временных рядом с использованием градиентного метода коррекции весовых коэффициентов и последующим выбором наихудших значений между текущими значениями характеристических параметров состояния сети и спрогнозированными достигается сформулированная цель - повышение оперативности принятия решения о несанкционированном информационном воздействии за счет использования механизма адаптивного прогнозирования и весовых коэффициентов критических параметров сетевого трафика.

Для проверки достигаемого технического результата - повышения оперативности принятия решения о несанкционированном информационном воздействии, была построена имитационно-аналитическая модель в среде AnyLogic (напр., смотри М.В. Киселева. Имитационное моделирование систем в среде AnyLogic, учеб.-мет. пособ., УГТУ-УПИ, Екатеринбург, 2009 г.), с которой проводились эксперименты с разными исходными данными для определение количественных показателей технического эффекта, погрешностей измерения.

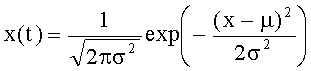

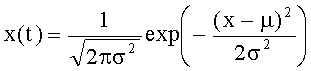

В описанном способе и устройстве анализа информационного потока используются значения параметров, усредненные за некоторый промежуток времени ΔT, т.е. осуществляется агрегация значений конкретных характеристических параметров. Особенности получения значений анализируемых параметров, а также известные исследования ТСР-трафика (напр., смотри В.В. Петров. Статистический анализ сетевого трафика - МЭИ, ИРЭ, Москва, 2003) позволяют в качестве моделируемого временного ряда характеристических параметров выбрать случайную последовательность с нормальным законом распределения случайных величин

Эксперимент по имитационному моделированию был проведен при разных параметрах моделируемого временного ряда характеристических параметров информационного потока. В качестве исходных параметров потока случайных величин были заданы следующие. Математическое ожидание интенсивности потока µ=100 [пак./с], дисперсия интенсивности потока: σ2=10 [пак./с]. В качестве параметра ΔT, используемого в описанном способе и устройстве, как промежуток времени, в течение которого анализируются значения характеристических параметров информационного потока, была выбрана 1 единица модельного времени (ЕМВ) среды AnyLogic.

Параметры механизма краткосрочного адаптивного прогнозирования временных рядов заданы следующие. Количество весовых коэффициентов модели прогнозирования L=5, 10, 20, 50. Коэффициент сглаживания α=0.1. Глубина предсказания n=1, 2.

Поскольку описанный способ и устройства предназначены для повышения оперативности выявления аномального трафика, то для моделирования аномального трафика была задана функциональная зависимость интенсивности потока по закону рекурсивной функции µ(t)=k·µ(t-1), где параметр k - коэффициент, отражающий динамику изменения интенсивности информационного потока, a µ(t) - математическое ожидание интенсивности информационного потока на этапе t модельного времени среды AnyLogic, при t=0, µ(t)=µ(0)=100 [пак./с]. Таким образом, при k>1 будет наблюдаться увеличение интенсивности потока в геометрической прогрессии через каждый интервал времени, определяемый единицей модельного времени, а при k<1 - уменьшение, а при k=0 интенсивность потока будет сохраняться с заданными параметрами нормального распределения вероятностей передачи пакетов.

Ниже в таблице представлены результаты эксперимента для следующих параметров: µ=100 [пак./с], σ2=10 [пак./с], L=5, 10, 20, 50, α=0.1, n=1, 2, k=1. В таблице представлены параметры:

N - количество значений временного ряда (характеристических параметров);

MnΔT - среднее значение временного ряда за период ΔT,

Mεпрогн - среднее значение ошибки прогнозирования значения характеристического параметра за период ΔT;

Ниже, в таблице 2 представлены результаты имитационно-аналитического моделирования для нормального трафика.

Из таблицы 2 видно, что наибольшая точность (выделено полужирным шрифтом) механизма прогнозирования достигается при количестве весовых коэффициентов модели прогнозирования L=20 со значением глубины прогнозирования n=1; при L=50 n=1; и при L=50 n=2. Для L≤10 ошибка прогнозирования соизмерима со средними значениями значений временного ряда. Таким образом, оптимальные значения технического эффекта, выражаемого формулой n·ΔT, составят 1·ΔT и 2·ΔT [ед. модель, вр.].

Ниже, в таблице 3 представлены результаты имитационно-аналитического моделирования для аномального трафика.

Из таблицы хорошо видно, что точность прогнозирования при аномальном трафике, который представляет собой увеличивающиеся во времени значения временного ряда, отражающие значения характеристических параметров информационного потока, значительно выше по сравнению с нормальным трафиком. При этом оптимальные значения модели предсказания составляют (L=5, n=2), (L=5, n=3), (L=10, n=2) и (L=20, n=2) для k=1,1 и (L=5, n=2), (L=5, n=3), (L=10, n=2), (L=10, n=3), (L=20, n=2) и (L=20, n=3) для k=1, 2. Таким образом, оптимальные значения технического эффекта, выражаемого формулой n·ΔT, составят 2·ΔT и 3·ΔT [ед. модель, вр.].

Очевидно, что при использовании механизма прогнозирования оперативность срабатывания устройства анализа информационного потока повышается минимум на 2·ΔT единиц времени в случае возникновения аномального трафика, выражаемого в скачкообразном увеличении либо уменьшении значений характеристических параметров информационного потока. Необходимо добавить, что за единицу времени (период анализа характеристических параметров) ΔТ могут быть выбраны периоды времени, кратные 1 с, 2 с, 5 с, 10 с и т.д.

| название | год | авторы | номер документа |

|---|---|---|---|

| УСТРОЙСТВО ОПРЕДЕЛЕНИЯ СОСТОЯНИЯ СЕТИ СВЯЗИ | 2008 |

|

RU2383105C1 |

| УСТРОЙСТВО ПОИСКА ИНФОРМАЦИИ | 2009 |

|

RU2417537C1 |

| УСТРОЙСТВО ОБНАРУЖЕНИЯ УДАЛЕННЫХ КОМПЬЮТЕРНЫХ АТАК | 2014 |

|

RU2540838C1 |

| УСТРОЙСТВО ОБНАРУЖЕНИЯ АТАК В БЕСПРОВОДНЫХ СЕТЯХ СТАНДАРТА 802.11G | 2013 |

|

RU2545516C2 |

| УСТРОЙСТВО ПОИСКА ИНФОРМАЦИИ | 2005 |

|

RU2301443C2 |

| УСТРОЙСТВО МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2004 |

|

RU2270478C1 |

| УСТРОЙСТВО ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК В МАРШРУТАХ | 2014 |

|

RU2566331C1 |

| Способ защиты информационно-телекоммуникационной сети от пассивных компьютерных атак | 2016 |

|

RU2642403C1 |

| Способ фильтрации части пакетов в сетевой сессии | 2022 |

|

RU2790635C1 |

| Способ обнаружения сетевых атак на основе анализа фрактальных характеристик трафика в информационно-вычислительной сети | 2019 |

|

RU2713759C1 |

Изобретение относится к области передачи цифровой информации. Технический результат - повышенная защита сети за счет использования механизма адаптивного прогнозирования и весовых коэффициентов критических параметров сетевого трафика. Способ анализа информационного потока и определения состояния защищенности сети на основе адаптивного прогнозирования, в котором до выделения пакетов из информационного потока записывают средние значения весовых коэффициентов признаков аномального трафика в блок прогнозирования, после нормировки признаков аномального трафика с учетом текущих полученных значений признаков аномального трафика и хранящихся в блоке прогнозирования значений признаков аномального трафика, полученных ранее, производят расчет прогнозируемых значений признаков аномального трафика и записывают полученные значения, сравнивают полученные текущие и прогнозируемые значения признаков аномального трафика, выбирают наибольшие по значению и записывают их, производят перерасчет весовых коэффициентов признаков аномального трафика и записывают полученные значения в блок прогнозирования. 2 н.п. ф-лы, 3 табл., 8 ил.

1. Способ анализа информационного потока и определения состояния защищенности сети на основе адаптивного прогнозирования, заключающийся в том, что из сетевого трафика выделяют из информационного потока пакеты, передаваемые по протоколам ТСP/IР, извлекают из выделенных пакетов характеристические параметры, при совпадении IP-адреса получателя и отправителя записывают сигнал об аномальных значениях в IP-адресах, рассчитывают отношение пакетов TCP с установленными флагами SYN и FIN в единицу времени и записывают полученное значение как первый признак аномального трафика, рассчитывают интенсивность информационного обмена пакетами TCP в единицу времени и записывают полученное значение как второй признак аномального трафика, рассчитывают количество TCP-пакетов, приходящих в единицу времени, и записывают полученное значение как третий признак аномального трафика, рассчитывают отношение числа пакетов, получивших отказ к общему числу пришедших пакетов, и записывают полученное значение как четвертый признак аномального трафика, при обнаружении некорректного IP-адреса записывают сигнал о некорректном IP-адресе, полученные значения признаков аномального трафика нормируют и записывают полученные после нормировки значения, на основе полученных значений вычисляют численное значение уровня аномальности трафика и отображают данное значение на устройстве вывода информации, отличающийся тем, что до выделения пакетов из информационного потока записывают средние значения весовых коэффициентов признаков аномального трафика в блок прогнозирования, после нормировки признаков аномального трафика с учетом текущих полученных значений признаков аномального трафика и хранящихся в блоке прогнозирования значений признаков аномального трафика, полученных раннее, производят расчет прогнозируемых значений признаков аномального трафика и записывают полученные значения, сравнивают полученные текущие и прогнозируемые значения признаков аномального трафика, выбирают наибольшие по значению и записывают их, производят перерасчет весовых коэффициентов признаков аномального трафика и записывают полученные значения в блок прогнозирования.

2. Устройство анализа информационного потока и определения состояния защищенности сети на основе адаптивного прогнозирования, содержащее блок индикации, блок управления, блок сравнения IP адресов, блок SYN/FIN, блок интенсивности, блок нагрузки, блок потерь, блок достоверности и блок выделения параметров, вход которого является информационным входом устройства, а третий и четвертый выходы подключены соответственно к первому и второму входам блока SYN/FIN, первый и второй выходы подключены соответственно к первому и второму входам блока сравнения IP адресов, первый и второй выходы блока управления подключены к первому и второму входам блока выделения параметров, первые и вторые входы блоков интенсивности, нагрузки подключены соответственно к пятому, шестому и седьмому, восьмому выходам блока выделения параметров, а первый, второй, третий входы блока достоверности подключены соответственно к девятому, десятому и одиннадцатому выходам блока выделения параметров, двенадцатый выход блока выделения параметров подключен к девятнадцатому входу блока индикации, входом блока потерь является статистическая информация о соотношении числа пакетов, получивших отказ к общему числу пришедших пакетов, первый выход блока SYN/FIN, выходы блока интенсивности, блока нагрузки и блока потерь подключены соответственно к первому, второму, третьему и четвертому входам блока управления, выход блока достоверности подключен к восемнадцатому входу блока индикации, а выходы блока управления с третьего по восемнадцатый включительно подключены соответственно к входам блока индикации со второго по семнадцатый включительно, выход блока сравнения IP адресов подключен к первому входу блока индикации, отличающееся тем, что дополнительно в блок управления введен субблок нормирования, первый, второй, третий и четвертый входы которого подключены, соответственно, к первому выходу блока SYN/FIN, выходам блока интенсивности, блока нагрузки и блока потерь, и субблок прогнозирования, первый, второй, третий и четвертый входы которого подключены, соответственно, к первому, второму, третьему и четвертому выходам субблока нормирования.

| УСТРОЙСТВО ОПРЕДЕЛЕНИЯ СОСТОЯНИЯ СЕТИ СВЯЗИ | 2008 |

|

RU2383105C1 |

| Устройство для создания сверхвысоких давлений газов или паров | 1960 |

|

SU129279A1 |

| СИСТЕМА АНАЛИЗА СЕТЕВОГО ТРАФИКА | 2007 |

|

RU2364933C2 |

| Способ получения фосфорнокислых катионитов | 1957 |

|

SU113041A1 |

| Устройство для гашения пены | 1951 |

|

SU94785A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

Авторы

Даты

2015-04-10—Публикация

2013-08-05—Подача