Область техники

Изобретение относится к электронным системам передачи, обработки и хранения информации.

Уровень техники

Начиная с появления в 1976 году, единственным известным и повсеместно признанным способом гарантированной цифровой аутентификации является технология обработки электромагнитных сигналов, получившая название электронной подписи (ЭП). Аутентификации пользователей информационных систем и аутентификации блоков данных в электронной форме с возможностью юридически корректного разрешения споров в суде или арбитраже Способом, гарантированно надежным с точки зрения современной науки и законов.

Электронная подпись любого пользователя под любым блоком данных - это набор электромагнитных импульсов (сигналов), зафиксированный на каком-либо электронном, магнитном, оптическом или другом материальном носителе. Этот набор электромагнитных импульсов однозначно определяется конкретным содержанием подписываемых данных, кодируемых также в виде последовательности электромагнитных импульсов, и уникальным персональным набором электромагнитных импульсов данного пользователя (его закрытым ключом создания ЭП).

Последовательность действий, выполняемых при создании электронной подписи над последовательностями электромагнитных импульсов, кодирующих подписываемую информацию и последовательностью электромагнитных импульсов, кодирующих персональный «ключ создания электронной подписи» (ФЗ «Об электронной подписи», ФЗ-63 от 06.04.2011), однозначно определена. Для практической невозможности ее подделки ЭП должна быть достаточно длинной.

Электронная подпись конкретного пользователя под заданным блоком данных получается в результате выполнения однозначной последовательности действий над последовательностями электромагнитных импульсов (сигналов), которыми представляются (кодируются) закрытый ключ создания ЭП этого пользователя и блок данных. Эта последовательность действий определяется принятыми в РФ стандартами или соответствующими международными стандартами. Конкретные способы выполнения ЭП в настоящее время стандартизованы в большинстве стран. В Российской Федерации ее конкретизируют действующие ныне стандарты на создание и проверку ЭП - ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012.

Последовательность действий над наборами электромагнитных импульсов для создания и проверки электронной подписи описывается в виде следующих базовых процессов преобразования последовательностей электромагнитных импульсов (сигналов):

- процесса сжатия (хэширования) аутентифицируемых данных (по действующему стандарту РФ ГОСТ Р 34.11-94, или новому стандарту ГОСТ Р 34.11-2012 «Стрибог», введенному в действие с 01.01.2013);

- процесса создания набора электромагнитных импульсов, называемого электронной подписью (ЭП) конкретного пользователя под заданным блоком данных, получаемого как комбинация его персонального набора импульсов, называемого закрытым ключом создания ЭП, с электромагнитными импульсами, кодирующими подписываемый блок данных (по стандарту РФ ГОСТ Р 34.10-2001, или новому стандарту ГОСТ Р 34.10-2012);

- процесса однозначной проверки того, что конкретная электронная подпись пользователя действительно была создана с помощью его персональной информации для создания электронной подписи (закрытого ключа создания ЭП) и того конкретного блока данных, к которому она относится (по стандарту РФ ГОСТ Р 34.10-2001, или ГОСТ Р 34.10-2012).

Процедуры преобразования последовательностей электромагнитных импульсов, соответствующие хэшированию подписываемых данных, созданию и проверке электронных подписей сторон в заявляемом способе выполняются в соответствии с действующими официальными государственными стандартами РФ (ГОСТ Р 34.11-94 и ГОСТ Р 34.10-2001 или ГОСТ Р 34.11-2012, «Стрибог», и ГОСТ Р 34.10-2012) или аналогичными международными стандартами.

Все процедуры, связанные с аутентификацией субъектов системы передачи и обработки информации, в которой используется технология ЭП, а также связанные с аутентификацией (подписыванием) конкретных блоков данных посредством электронной подписи требуют для своей реализации выполнения значительного объема вычислительной работы. Поэтому для реализации таких процедур обычно используются ноутбуки, планшеты, смартфоны или аналогичные по производительности другие мобильные или стационарные производительные электронные устройства.

Работа любого из таких устройств осуществляется под управлением достаточно сложной операционной системы, которая сама по себе также представляет очень сложную компьютерную программу и потому подвержена всем рискам постороннего вмешательства в ее работу или даже риску незаметной подмены целых ее компонент.

Кроме того, в подавляющем большинстве современных информационных систем для обмена данными используются общедоступные открытые каналы электросвязи, прежде всего, каналы сети интернет и каналы сотовой связи. Поэтому все программы, работающие на компьютере или на мобильном устройстве пользователя такой информационной системы, подвержены серьезной опасности внешнего воздействия вредоносного программного обеспечения (вредоносного ПО).

Различных известных по всему миру вариантов такого вредоносного ПО с каждым днем становится все больше. Возрастает с каждым годом также опасность различного рода хакерских атак, что подтверждается регулярными сообщениями СМИ и содержанием регулярных аналитических обзоров по информационной безопасности.

По действующему законодательству РФ «операциями по криптографическому преобразованию информации» (или «криптографическими операциями») считаются операции хэширования данных, создания и проверки ЭП, операции по генерации и записыванию на материальные носители ключей создания и проверки ЭП.

Учитывая эти соображения, разработчики решений в области систем аутентификации при помощи электронной подписи предлагают для реализации этой технологии использовать внешние специализированные (то есть, предназначенные только для реализации «криптографического преобразования информации») устройства (криптографические модули). Эти модули подключаются к компьютеру или другому мобильному устройству (специальные аппаратные блоки, токены, смарт-карты, карты MicroSD, SIM-карты с криптографическими функциями и т.д.).

Такие криптографические модули позволяют независимо от компьютера или другого мобильного устройства пользователя генерировать внутри себя персональную последовательность электромагнитных импульсов для создания ЭП (ключ создания ЭП). Хранить ее только внутри защищенной памяти модуля без возможности извлечения из памяти. А также позволяют выполнять все процедуры обработки электромагнитных сигналов, связанные с вычислением и проверкой ЭП (хэширование данных, создание и проверка ЭП), непосредственно внутри криптографического модуля (называемого в соответствии с действующим законодательством РФ «средством электронной подписи»).

Аппаратные средства электронной подписи позволяют намного надежней защититься от вредоносного ПО и внешних хакерских атак, чем прикладные программы, выполняемые на компьютере. Надежней, чем известные решения по технологии ЭП, реализующие эти процедуры в виде любых компьютерных программ. Будь то прикладные программы или так называемые системные библиотеки ОС. Все компьютерные программные решения с софтверной реализацией ЭП подвержены многочисленным известным в настоящее время атакам.

Отдельное внешнее персональное устройство для генерации и хранения ключей ЭП, а также для создания и проверки ЭП в настоящее время обычно оформляется в виде смарт-карты или USB-токена.

Смарт-карты представляют собой пластиковые карты со встроенной микросхемой. В большинстве случаев смарт-карты содержат микропроцессор и операционную систему, контролирующую устройство и доступ к объектам в его памяти. Кроме того, современные смарт-карты, как правило, обладают возможностью эффективно выполнять на аппаратном уровне криптографические преобразования информации.

Назначение смарт-карт - аутентификация пользователя при обращении к процессору карты и хранимым в ее памяти данным, генерация и хранение в защищенном виде ключевой информации для криптографических процедур, а также выполнение криптографических преобразований непосредственно внутри себя в доверенной среде.

Устройство - USB-токен функционально представляет собой ту же внутреннюю «начинку» смарт-карты и имеет дополнительный USB-считыватель, объединенные в одном корпусе.

Однако, даже при использовании для создания и проверки ЭП внешних защищенных криптографических модулей с аппаратно реализованными криптографическими преобразованиями (USB-токенов или смарт-карт), возможна подмена подписываемой информации непосредственно при передаче ее в токен или смарт-карту.

Пользователь в таком случае будет уверен, что подписывает конкретный электронный документ, который был показан ему на экране компьютера или мобильного устройства, а на самом деле его закрытым ключом ЭП подписывается то, что было передано в подключенный криптографический модуль вредоносным программным обеспечением.

Поэтому, если на компьютер или мобильное устройство установлено вредоносное ПО, то безопасность работы пользователя с электронными данными не гарантирована. Такое вредоносное программное обеспечение может совершенно незаметно для пользователя изменять подписываемую информацию или похищать закрытый ключ ЭП пользователя, если последний загружается в память компьютера для выполнения операции подписывания данных при помощи программы.

Как характерный пример подобного вредоносного ПО может выступать известная вредоносная программа "Silent banker". Пользователь системы электронных банковских платежей формирует платежный документ, вводит свой ПИН-код для того, чтобы создать свою электронную подпись в доверенной среде (в USB-токене или смарт-карте), но в момент передачи документа в USB-токен или смарт-карту на подписывание вредоносная программа перехватывает в памяти компьютера электронный документ или блок данных и подменяет его другим.

Таким образом, даже без знания закрытого ключа ЭП пользователя, можно получить его настоящую правильную ЭП практически под любым электронным документом или блоком данных.

Именно поэтому статья 12 Федерального закона РФ №63 «Об электронной подписи» требует, чтобы любое средство электронной подписи «показывало лицу, подписывающему электронный документ, содержание информации, которую он подписывает».

Ясно, что включение непосредственно в состав «средства электронной подписи» также и монитора компьютера, и программы просмотра электронных документов практически исключает возможность сертификации такого средства ЭП по действующим требованиям ФСБ, предъявляемым к средствам ЭП.

Поэтому, в настоящее время разработаны специализированные подключаемые к компьютеру устройства, которые имеют сильно ограниченную функциональность, чем защищены от вредоносных программ, но могут независимо на своем собственном маленьком экране показывать содержание информации, отправляемой в токен или смарт-карту на подписывание.

Примером устройства такого типа является Рутокен PINPad - это решение класса «доверенный экран» (в английском варианте - TrustScreen). Оно позволяет «перед наложением электронной подписи» (так в технической документации на устройство) визуализировать подписываемый документ на экране устройства, работая при этом с документом в доверенной среде.

«Документ отображается на сенсорном экране, и в случае подтверждения пользователем корректности информации, осуществляется подпись непосредственно в устройстве» (информация доступна на сайте «Рутокен PINPad» по адресу http://www.rutoken.ru в режиме онлайн, обнаружено 14.01.2014).

Еще одним примером использования для повышения надежности аутентификации электронных данных и подписывания электронных документов средства визуализации и контроля подписываемых данных является устройство, называемое SafeTouch, также относимое к классу «доверенный экран» и присоединяемое к компьютеру.

Данное устройство также показывает подписываемую информацию перед подписыванием на собственном маленьком экране. Непосредственно после одобрения пользователем информация сразу же (без возможности «обратного хода» информации на компьютер) направляется на подписывание его персональной электронной подписью, которая реализуется в USB-токене или смарт-карте, вводимой в считыватель устройства SafeTouch (информация доступна на сайте по адресу http://www.safe-tech.ru в режиме онлайн, обнаружено 14.01.2014).

Другим путем решения указанных выше проблем с использованием электронной подписи является применение для реализации всех связанных с ней процедур на смартфоне. Современные «продвинутые» модели сотовых телефонов - смартфоны являются по существу компактным мобильным компьютером, как по вычислительным возможностям, так и по возможности подключения к сети интернет.

Кроме того, они имеют достаточно большой экран, фото и видео камеру, память большого объема и множество дополнительных опций. Например, последние модели iPhone5S имеют даже встроенный сканер для биометрической аутентификации пользователя по отпечаткам пальцев.

Все это, вместе с фактом их повсеместного массового распространения, делает сотовые телефоны весьма привлекательным аппаратным средством для реализации электронных транзакций. Транзакции могут быть практически любой степени важности между удаленными пользователями сетей сотовой связи и сети Интернет.

Это могут быть не только запросы на получение информации через посредство порталов гос. услуг, но даже финансово ответственные договоры страхования, договоры купли-продажи, учебные оценки и даже медицинские диагнозы и предписания.

Наиболее близким аналогом (принятым в данной заявке в качестве прототипа) к заявляемому способу является «Способ совершения платежной финансовой операции (варианты)» по заявке ЕА 200600717 А1, в вариантах которого, в частности, предусматривается подтверждение аутентичности электронной транзакции с помощью сотовых телефонов при обмене данными между удаленными пользователями по сети беспроводной связи.

Однако существенный отличительный признак этого способа состоит в том, что сам платежный документ, подтверждающий электронную финансовую операцию (бумажный или электронный) оформляется только в центре обработки финансовых операций. А все действия пользователей -автора платежного распоряжения и финансовой организации, выполняющей операцию, авторизуются только на основе традиционной парольной технологии без электронного их документирования. Это делает данный способ значительно более уязвимым по отношению к известным атакам и гораздо менее удобным в практическом использовании, чем предлагаемый способ.

При аутентификации пользователей и транзакций по способу, описанному в заявке ЕА 200600717 А1, также нет, и принципиально не может быть, возможности юридически корректного разбирательства возможных споров между сторонами с помощью только электронных документов.

При разбирательстве споров в данном случае приходится апеллировать дополнительно к обязательству пользователя принимать на себя ответственность за все транзакции, которые были подтверждены (по утверждению провайдера услуги) одноразовыми паролями пользователя, и доверять документально не подкрепленному со стороны пользователя утверждению центра обработки финансовых операций о том, что такое подтверждение транзакции одноразовым паролем действительно имело место.

Ясно, что такая схема разрешения возможных споров по электронным транзакциям опять же изначально предполагает стороны неравноценными. Со стороны провайдера электронной услуги она выглядит намного более удобной, чем со стороны клиента, поскольку последний, при заключении договора на оказание такой услуги, изначально принимает на себя обязательства по всем электронным записям, зарегистрированным в реестрах провайдера как подтвержденные паролем пользователя.

С другой стороны, при юридически грамотно построенной линии защиты в такой ситуации пользователь имеет реальные шансы отказаться от проведенной им, но неприемлемой для себя транзакции. В ходе судебного разбирательства или рассмотрения спора в арбитраже он может мотивировать такой отказ отсутствием у провайдера электронной услуги подписанного подписью пользователя распоряжения на проведение транзакции.

Например, согласно вступившему в силу закону РФ «О национальной платежной системе» любой банк вынужден будет вначале вернуть на счет клиента деньги по его заявлению о незаконной транзакции, а только затем уже проводить разбирательство. Ясно, что в такой ситуации недобросовестный клиент может воспользоваться этой возможностью и, сняв еще раз возвращенные средства, просто «раствориться в пространстве», перестав быть клиентом данного банка.

Таким образом, при проведении транзакций между удаленными сторонами существует потребность в обеспечении защиты от хакерских атак или воздействия вредоносного ПО, обеспечении гарантированной надежности аутентификации сторон, а также обеспечении возможности юридически корректного разрешения споров по электронным документам, подписанным электронными подписями сторон, в суде или арбитраже.

Сущность изобретения

Техническим результатом является повышение защиты от воздействия вредоносного ПО и хакерских атак, а также обеспечение гарантированной надежности аутентификации сторон при проведении транзакций между удаленными сторонами.

В способе осуществления электронных транзакций между удаленными сторонами осуществляют обмен информацией по каналам связи с использованием электронных подписей при помощи мобильных устройств или стационарных компьютеров. Согласно предлагаемому изобретению устанавливают и настраивают на внешних аппаратных криптографических модулях пользователей и провайдеров услуг аппаратные и программные компоненты. Активируют функции защищенных внешних аппаратных криптографических модулей при регистрации пользователя на сервере провайдера услуги авторизации. Посылают первоначальное распоряжение пользователя, подписанное его электронной подписью (ЭП), на проведение электронной транзакции провайдеру услуги. В ответ на получение первоначального распоряжения пользователя посылают запрос провайдера услуги, подписанный его ЭП, пользователю для подтверждения аутентичности первоначального распоряжения. Предлагают пользователю подтвердить первоначальное распоряжение. Посылают дополнительный блок данных, подписанный ЭП пользователя и подтверждающий первоначальное распоряжение, провайдеру услуги. Осуществляют электронную транзакцию согласно первоначальному распоряжению пользователя. При этом перед подписанием пользователем и провайдером услуги сообщений (распоряжений пользователя, запросов провайдера и дополнительных блоков данных) их визуализируют на отдельных, присоединяемых к компьютеру или мобильному устройству аппаратных модулях визуализации подписываемой информации. Причем содержащие ЭП сторон сообщения сохраняют на устройствах хранения пользователя и провайдера услуги.

Использование защищенных внешних аппаратных криптографических модулей, подтверждение аутентичности первоначальных распоряжений пользователя, а также подписание сообщений (распоряжений пользователя, запросов провайдера и дополнительных блоков данных) ЭП сторон обеспечивают гарантированную надежность аутентификации и юридическую значимость действий сторон, а также возможность юридически корректного разрешения споров по электронным документам, подписанным электронными подписями сторон, в суде или арбитраже.

Использование защищенных внешних аппаратных криптографических модулей и отдельных, присоединяемых к компьютеру или мобильному устройству аппаратных модулей визуализации подписываемой информации, обеспечивают защиту от воздействия вредоносного ПО и хакерских атак.

Дополнительно на процессоре защищенного внешнего аппаратного криптографического модуля устанавливается пополняемый счетчик, учитывающий и визуализирующий пользователю в любой момент количество электронных подписей, которые могут быть легально выполнены данным аппаратным модулем. Такое дополнение обеспечивает точный учет количества выполненных каждым пользователем электронных подписей при проведении электронных транзакций конкретного вида (типа) при оказании дистанционных электронных услуг, предоставляемых через посредство обмена подписанными электронной подписью блоками данных (сообщениями).

В одном варианте выполнения в качестве мобильных устройств, используемых сторонами при выполнении удаленных электронных транзакций, применяются сотовые телефоны, а в качестве защищенных внешних аппаратных криптографических модулей используются SIM-карты с установленным на них дополнительным процессором, выполняющим криптографические преобразования информации, связанные с реализацией электронной подписи, или с установленным на основном процессоре SIM-карты криптографическим апплетом, APDU-команды которого запускают криптографические преобразования информации, связанные с реализацией электронной подписи.

Дополнительный процессор SIM-карты или апплет, на ней установленный, обеспечивает защищенную генерацию и хранение закрытой персональной информации пользователя для создания ЭП в не извлекаемом из процессора виде. Для подтверждения аутентичности первоначального распоряжения пользователя используют дополнительный второй канал связи между провайдером услуги и пользователем, представляющий собой канал обмена SMS-сообщениями или сообщениями сессии USSD, или IP-пакетами с электронной подписью отправителя.

В еще одном варианте выполнения взаимная строгая аутентификация пользователя и провайдера дистанционной электронной услуги, а также аутентификация каждой электронной транзакции осуществляется путем обмена подписанными ЭП сообщениями между пользователем и специально организованным для целей аутентификации посредником, который служит доверенной третьей стороной при взаимодействии пользователей и провайдеров дистанционных электронных услуг (сервисов). Такой посредник может быть как подразделением провайдера дистанционных электронных услуг, так и независимым юридическим лицом, предоставляющим услуги аутентификации по ЭП одновременно для нескольких провайдеров электронных услуг.

В другом варианте выполнения взаимная строгая аутентификация пользователя и провайдера дистанционной электронной услуги, а также аутентификация каждой электронной транзакции осуществляется путем обмена подписанными ЭП сообщениями (запросами и ответами на запросы) между пользователем и провайдером дистанционных электронных услуг (сервисов) не только по основному каналу, но также и по дополнительному второму каналу подтверждения транзакций (SMS, MMI, USSD, голосовая связь и т.д.). Транзакция проводится только после успешного ее подтверждения по обоим каналам.

В еще одном варианте выполнения в качестве мобильных устройств, используемых сторонами при выполнении транзакций, применяются ноутбуки или планшеты, а в качестве защищенных внешних криптографических модулей используются смарт-карты с установленным на них дополнительным процессором, реализующим криптографические процедуры, связанные с реализацией электронной подписи, или с установленным на процессоре карты криптографическим апплетом, APDU-команды которого запускают криптографические преобразования информации, связанные с реализацией электронной подписи, и обеспечивающим защищенное хранение закрытой персональной информации пользователя для создания электронной подписи (закрытых ключей) в не извлекаемом из процессора виде. При этом взаимная строгая аутентификация пользователя и провайдера дистанционной электронной услуги, а также аутентификация каждой электронной транзакции осуществляется путем обмена подписанными ЭП сообщениями между пользователем и специально организованным для целей аутентификации посредником, который служит доверенной третьей стороной при взаимодействии пользователей и провайдеров дистанционных электронных услуг (сервисов).

В другом варианте выполнения в качестве мобильных устройств, используемых сторонами при выполнении транзакций, применяются ноутбуки или планшеты, а в качестве защищенных внешних криптографических модулей используются USB-токены или карты формата MicroSD с установленным на них процессором, реализующим криптографические процедуры, связанные с реализацией электронной подписи, или с установленным на процессоре токена криптографическим апплетом, APDU-команды которого запускают криптографические преобразования информации, связанные с реализацией электронной подписи, и обеспечивающим защищенное хранение закрытой персональной информации пользователя для создания электронной подписи (закрытых ключей) в не извлекаемом из памяти процессора виде. При этом взаимная строгая аутентификация пользователя и провайдера дистанционной электронной услуги, а также аутентификация каждой электронной транзакции осуществляется путем обмена подписанными ЭП сообщениями между пользователем и специально организованным для целей аутентификации посредником, который служит доверенной третьей стороной при взаимодействии пользователей и провайдеров дистанционных электронных услуг (сервисов).

Осуществление изобретения

Способ представляет собой последовательность действий с наборами электромагнитных импульсов (сигналов) записываемых и хранимых на электронных, магнитных, оптических или других носителях, передаваемых по каналам электросвязи и обрабатываемых с помощью мобильных электронных устройств (ноутбуков, планшетов, смартфонов и т.д.) или стационарных компьютеров.

Заявляемый способ представляет однозначную последовательность действий над наборами электромагнитных импульсов (сигналов). Выполняться эти действия сторонами транзакции могут как с помощью мобильных устройств (смартфонов, планшетов, ноутбуков и т.д.), так и с помощью стационарных компьютеров или специальных электронных устройств, разрабатываемых для реализации данного способа (так называемых «HSM-модулей»). Существенной частью последовательности действий, составляющих данный способ, является реализация так называемой технологии электронной подписи данных.

Непосредственно выполнение «криптографических операций» в предлагаемом способе производится присоединенным к мобильному устройству или компьютеру защищенным внешним криптографическим модулем (предназначенным только для выполнения этих криптографических операций).

Для генерации закрытых ключей создания ЭП и получения из них соответствующих им открытых ключей проверки ЭП могут использоваться отдельные элементы или целиком процесс создания и фиксации на материальном носителе последовательностей электромагнитных импульсов, называемых цифровыми сертификатами.

Могут быть использованы любые способы получения и хранения информации, обеспечивающие выполнение всех требований, сформулированных в действующем федеральном законе РФ «Об электронной подписи» - ФЗ 63 от 06.04.2011, и в сопровождающих его нормативных документах. Это никоим образом не ограничивает предлагаемый способ осуществления электронных транзакций между удаленными сторонами.

В предлагаемом способе осуществления электронных транзакций между удаленными сторонами допускаются дистанционные электронные транзакции любого типа (финансовые, документальные, идентификационные, разрешения доступа к ресурсам, предоставление информации по запросу и т.п.).

Взаимодействие сторон происходит удаленно, только посредством обмена электронными данными по каналам электросвязи, как проводной, так и беспроводной. Это могут быть каналы сети интернет, каналы сотовой связи или каналы стационарных сетей электросвязи. Они могу использоваться в качестве основного канала обмена между сторонами подписанными ЭП электронными документами, а также могут использоваться в качестве дополнительного второго канала для обмена краткими SMS-сообщениями, MMI-сообщениями или сообщениями формата USSD, или IP-пакетами, также подписанными ЭП сторон.

Обеспечивается строгая многофакторная взаимная аутентификация сторон при помощи паролей, биометрических данных пользователей и, что самое главное, - электронных подписей сторон под блоками данных, которыми обмениваются стороны.

Пользователями дистанционной электронной услуги (сервиса) применяются для взаимодействия с провайдерами такой услуги мобильные устройства (ноутбуки, смартфоны, планшеты и т.д.) или стационарные компьютеры.

В мобильные устройства или стационарные компьютеры пользователей устанавливается (или подключается внешним образом через контактный или бесконтактный интерфейс) специализированный (то есть, предназначенный именно и только для выполнения «криптографических преобразований информации») защищенный внешний криптографический модуль (это может быть SIM-карта для смартфона, карта формата MicroSD - для планшета или ноутбука, USB-токен для персонального компьютера и т.д.), а также отдельный аппаратный модуль визуализации подписываемой информации, который в виду ограниченности функционала не подвержен воздействию вредоносного ПО или внешним атакам. Отдельные, присоединяемые к компьютеру или мобильному устройству аппаратные модули визуализации подписываемой информации, защищают ее от подмены при передаче на подписывание во внешний криптографический модуль.

Внешний криптографический модуль содержит специализированный процессор (или же на основном процессоре внешнего аппаратного модуля (например, на платежной карте банка) установлен специализированный программный апплет) для выполнения криптографических преобразований: генерации и хранения персональных ключей для создания/проверки электронной подписи (закрытых ключей создания ЭП и открытых ключей проверки ЭП), хэширования обрабатываемых данных, создания ЭП пользователя и проверки ЭП пользователя под блоком данных.

Защищенные внешние аппаратные криптографические модули используются при выполнении всех операций, составляющих преобразования последовательностей электромагнитных импульсов, реализующие криптографические преобразования информации, составляющие процессы защищенной генерации и хранения последовательностей импульсов (ключей) для создания и проверки электронных подписей сторон, процесс хэширования подписываемых блоков данных, процессы создания и проверки последовательностей электромагнитных импульсов, кодирующих электронные подписи сторон, в недоверенной программной среде на компьютерах или мобильных устройствах сторон.

Для дополнительного подтверждения аутентичности распоряжения (заявки, приказа, предложения) пользователя на проведение транзакции провайдер услуги (или специально организованный для этой цели посредник) направляет ему подписанный своей ЭП запрос по дополнительному второму каналу электросвязи.

Запрос содержит хэш-значение от подписываемого блока данных и посылается в оговоренном заранее формате (SMS-сообщения, USSD-сообщения, IP-пакеты и т.п.) с целью получения подписанного электронной подписью пользователя дополнительного блока данных, подтверждающего аутентичность его первоначального распоряжения (заявки, приказа, предложения) на проведении транзакции.

Электронные распоряжения (заявки, приказы, предложения) пользователей о проведении транзакций, запросы провайдеров услуг (сервисов) или посредников и подтверждения пользователей на проведение транзакций, подписанные соответствующими ЭП, сохраняются сторонами в течение оговоренного заранее сторонами периода времени вместе с электронными подписями сторон.

Они хранятся в качестве документальных подтверждений совершенных сторонами действий и предъявляются в суде или арбитраже в качестве документальных доказательств совершенных сторонами действий.

С целью выполнения требований действующего ФЗ-63 «Об электронной подписи» на мобильном устройстве пользователя устанавливается модуль визуализации подписываемых данных, функционирование которого организуется таким образом, чтобы исключить возможность подмены подписываемой информации после ее визуализации на экране мобильного устройства перед процедурой создания под ней электронной подписи данного пользователя.

Защищенные внешние криптографические модули пользователей позволяют независимо генерировать и надежно хранить закрытые ключи создания ЭП пользователей недоступными для посторонних даже при работе в недоверенной программной среде на компьютере или мобильном устройстве пользователя, а внешние модули визуализации подписываемой информации обеспечивают совпадение показываемой пользователю на экране модуля информации и информации, подписываемой его ЭП.

Все аппаратные и программные компоненты устройств, необходимые для реализации данного способа, устанавливаются и настраиваются на криптографических модулях пользователей и провайдеров услуги ЭП изначально производителем средства электронной подписи и не требуют от пользователя предварительной оплаты, или предусматривают минимальную предварительную оплату.

Активизация данных функций внешних аппаратных криптографических модулей в полном объеме осуществляется при регистрации пользователя провайдером специальной услуги авторизации (такая регистрация возможна дистанционно). Для этого на процессоре каждого аппаратного модуля ЭП производителем средства ЭП изначально устанавливается пополняемый счетчик, учитывающий и показывающий пользователю в любой момент количество возможных электронных подписей для конкретного вида (типа) электронных транзакций, которые он может выполнить с помощью данного криптографического модуля.

Такой счетчик может быть выполнен в виде отдельного процессора на смарт-карте или токене, или же в виде отдельного апплета на процессоре смарт-карты или токена.

Это могут быть также несколько отдельных счетчиков для отдельного учета количества электронных подписей различных видов (типов), которые могут быть легально выполнены устройством в соответствии с суммой, уплаченной пользователем провайдеру электронной услуги (или специально организованному для такого учета и пополнения счетчиков ЭП посреднику в оказании дистанционных электронных услуг). Например, если подписываются электронные договоры купли-продажи или договоры страхования, то стоимость каждой ЭП может быть оценена как процент от стоимости договора, а если это запрос на получение информации, то стоимость подписывания такого документа может быть фиксированной.

Параметры счетчика возможных электронных подписей могут быть установлены таким образом, что их количество не ограничено, но все они могут быть выполнены только в течение определенного заранее ограниченного периода времени (так называемая «подписка на оказание услуги»).

Могут быть установлены параметры счетчика возможных электронных подписей таким образом, что их количество не ограничено, но все они могут быть выполнены только для определенного заранее ограниченного типа дистанционных электронных услуг (информационные запросы на порталы гос. услуг, порталы социальных служб и т.п.).

Могут быть установлены параметры счетчика возможных электронных подписей таким образом, что их количество не ограничено, но все они могут быть выполнены только для определенного заранее ограниченного круга клиентов, например, для VIP-клиентов или, наоборот, для социально защищаемых групп пользователей дистанционных электронных услуг.

Могут быть установлены параметры счетчика возможных электронных подписей таким образом, что их количество не ограничено, но все они могут быть выполнены только для определенного заранее ограниченного круга клиентов и, одновременно, для ограниченного круга услуг, например, для социально защищаемых групп пользователей дистанционных электронных услуг или услуг информационного типа с порталов гос. услуг или услуг органов муниципального управления.

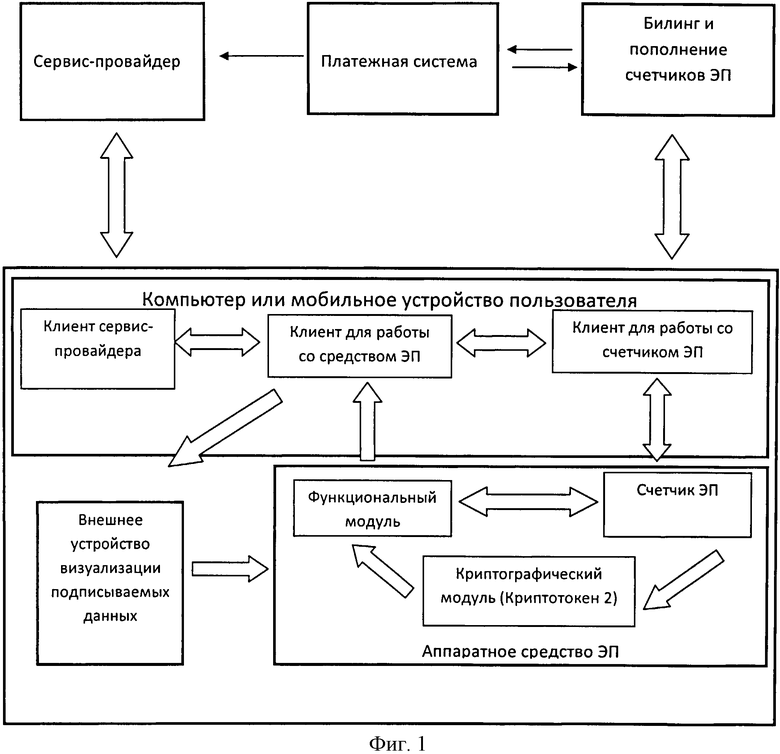

На представленной фигуре схематично изображено взаимоотношение сторон при реализации данного способа осуществления электронных транзакций между удаленными сторонами, а именно: провайдером электронных дистанционных услуг (сервисов), пользователями электронных дистанционных услуг, посредником, который ведет учет внесенных и израсходованных пользователем средств, и платежной системой.

На данной схеме защищенный внешний криптографический модуль (USB-токен, смарт-карта, карта формата MicroSD или SIM-карта с отдельным криптографическим процессором или криптографическим апплетом, установленным на процессоре карты) обозначается обобщенным наименованием «Аппаратное средство ЭП».

Под терминами «Клиент сервис-провайдера», «Клиент для работы со средством ЭП», «Клиент для работы со счетчиком ЭП» понимаются прикладные программы для персонального компьютера, планшета или смартфона пользователя, выполняющие соответствующие действия.

Изобретение относится к электронным системам передачи, обработки и хранения информации. Технический результат - повышение защиты от воздействия вредоносного ПО и хакерских атак, а также обеспечение гарантированной надежности аутентификации сторон при проведении транзакций между удаленными сторонами. Способ осуществления электронных транзакция между удаленными сторонами, в котором перед подписанием пользователем и провайдером услуги сообщений их визуализируют на отдельных, присоединяемых к компьютеру или мобильному устройству аппаратных модулях визуализации подписываемой информации; внешние аппаратные криптографические модули пользователей и провайдеров услуг используют для проверки электронной подписи; содержащие электронные подписи сторон сообщения сохраняют на устройствах хранения пользователя и провайдера услуги. 11 з.п. ф-лы, 1 ил.

1. Способ осуществления электронных транзакций между удаленными сторонами, в котором осуществляют обмен информацией по каналам связи с использованием электронных подписей при помощи мобильных устройств или стационарных компьютеров, отличающийся тем, что содержит этапы, на которых:

устанавливают и настраивают на внешних аппаратных криптографических модулях пользователей и провайдеров услуг аппаратные и программные компоненты;

активируют функции защищенных внешних аппаратных криптографических модулей при регистрации пользователя на сервере провайдера услуги авторизации;

посылают первоначальное распоряжение пользователя, подписанное его электронной подписью (ЭП), на проведение электронной транзакции провайдеру услуги;

в ответ на получение первоначального распоряжения пользователя посылают запрос провайдера услуги, подписанный его ЭП, пользователю для подтверждения аутентичности первоначального распоряжения;

предлагают пользователю подтвердить первоначальное распоряжение;

посылают дополнительный блок данных, подписанный ЭП пользователя и подтверждающий первоначальное распоряжение, провайдеру услуги;

осуществляют электронную транзакцию согласно первоначальному распоряжению пользователя; при этом

перед подписанием пользователем и провайдером услуги сообщений (распоряжений пользователя, запросов провайдера и дополнительных блоков данных) их визуализируют на отдельных, присоединяемых к компьютеру или мобильному устройству аппаратных модулях визуализации подписываемой информации;

внешние аппаратные криптографические модули пользователей и провайдеров услуг используют для проверки электронной подписи;

содержащие ЭП сторон сообщения сохраняют на устройствах хранения пользователя и провайдера услуги.

2. Способ по п. 1, отличающийся тем, что учитывают и визуализируют пользователю количество электронных подписей, которые могут быть легально выполнены защищенным внешним аппаратным криптографическим модулем.

3. Способ по п. 1, отличающийся тем, что в качестве мобильных устройств, используемых сторонами при выполнении транзакций, применяются сотовые телефоны, а в качестве защищенных внешних аппаратных криптографических модулей используются SIM-карты с установленным на них дополнительным процессором, выполняющим криптографические преобразования информации, связанные с реализацией электронной подписи, или с установленным на основном процессоре SIM-карты криптографическим апплетом, APDU-команды которого реализуют криптографические преобразования информации, связанные с реализацией электронной подписи.

4. Способ по п. 3, отличающийся тем, что дополнительный процессор SIM-карты или апплет, на ней установленный, обеспечивает защищенную генерацию и хранение закрытой персональной информации пользователя для создания ЭП в не извлекаемом из процессора виде,

5. Способ по п. 4, отличающийся тем, что для подтверждения аутентичности первоначального распоряжения пользователя используют дополнительный второй канал связи между провайдером услуги и пользователем, представляющий собой канал обмена SMS-сообщениями или сообщениями сессии USSD, или IP-пакетами с ЭП отправителя.

6. Способ по п. 4, отличающийся тем, что взаимная строгая аутентификация пользователя и провайдера услуги, а также аутентификация каждой транзакции осуществляется путем обмена подписанными ЭП сообщениями между пользователем и специально организованным для целей аутентификации посредником, который служит доверенной третьей стороной при взаимодействии пользователей и провайдеров услуг.

7. Способ по п. 6, отличающийся тем, что посредник представляет собой подразделение провайдера услуг или независимое юридическое лицо, предоставляющее услуги аутентификации по ЭП одновременно для нескольких провайдеров услуг.

8. Способ по п. 1, отличающийся тем, что взаимная строгая аутентификация пользователя и провайдера услуги, а также аутентификация каждой транзакции осуществляется путем обмена подписанными ЭП сообщениями между пользователем и провайдером услуг не только по основному каналу, но также и по дополнительному второму каналу подтверждения транзакций (SMS, MMI, USSD, голосовая связь и т.д.), при котором транзакция проводится только после успешного ее подтверждения по обоим каналам.

9. Способ по п. 1, отличающийся тем, что в качестве мобильных устройств, используемых сторонами при выполнении транзакций, применяются ноутбуки или планшеты, а в качестве защищенных внешних криптографических модулей используются смарт-карты с установленным на них дополнительным процессором, реализующим криптографические процедуры, связанные с реализацией электронной подписи, или с установленным на процессоре карты криптографическим апплетом, APDU-команды которого реализуют криптографические преобразования информации, связанные с реализацией электронной подписи, и обеспечивающим защищенное хранение закрытой персональной информации пользователя для создания ЭП в не извлекаемом из процессора виде.

10. Способ по п. 9, отличающийся тем, что взаимная строгая аутентификация пользователя и провайдера услуги, а также аутентификация каждой транзакции осуществляется путем обмена подписанными ЭП сообщениями между пользователем и специально организованным для целей аутентификации посредником, который служит доверенной третьей стороной при взаимодействии пользователей и провайдеров услуг.

11. Способ по п. 1, отличающийся тем, что в качестве мобильных устройств, используемых сторонами при выполнении транзакций, применяются ноутбуки или планшеты, а в качестве защищенных внешних криптографических модулей используются USB-токены или карты формата MicroSD с установленным на них процессором, реализующим криптографические процедуры, связанные с реализацией электронной подписи, или с установленным на процессоре токена криптографическим апплетом, APDU-команды которого реализуют криптографические преобразования информации, связанные с реализацией электронной подписи, и обеспечивающим защищенное хранение закрытой персональной информации пользователя для создания ЭП в не извлекаемом из памяти процессора виде.

12. Способ по п. 11, отличающийся тем, что взаимная строгая аутентификация пользователя и провайдера услуги, а также аутентификация каждой транзакции осуществляется путем обмена подписанными ЭП сообщениями между пользователем и специально организованным для целей аутентификации посредником, который служит доверенной третьей стороной при взаимодействии пользователей и провайдеров услуг.

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Видоизменение прибора с двумя приемами для рассматривания проекционные увеличенных и удаленных от зрителя стереограмм | 1919 |

|

SU28A1 |

Авторы

Даты

2015-11-10—Публикация

2014-03-28—Подача