Изобретение относится к вычислительной технике, а именно к информационным вычислительным системам и сетям, и может быть использовано для обеспечения конфиденциальности данных, обрабатываемых в таких системах, в частности в распределенных вычислительных системах.

Актуальность централизованного контроля доступа систем управления к активному сетевому оборудованию в распределенных вычислительных системах определяется необходимостью автоматизации процесса управления активным сетевым оборудованием в распределенных вычислительных системах и обеспечения конфиденциальности данных, обрабатываемых в таких системах, путем разграничения доступа систем управления, передачу сигналов от которых инициируют учетные записи пользователей и администраторов безопасности, к активному сетевому оборудованию.

Под системой управления понимается совокупность аппаратных (технических) и программных средств, предназначенных для поддержания или улучшения работы объекта управления [Воройский Ф.С. Информатика. Энциклопедический словарь-справочник: введение в современные информационные и телекоммуникационные технологии в терминах и фактах. - М.: ФИЗМАТЛИТ, 2006. - 768 с.]. Современные распределенные вычислительные системы строятся на базе большого числа активного сетевого оборудования - коммутаторов, маршрутизаторов, сетевых шлюзов и серверов. Распределенный характер крупных вычислительных систем и наличие большого количества различных сетевых устройств чрезвычайно затрудняет управление ими вручную. Поэтому система управления активным сетевым оборудованием представляет собой программно-аппаратный комплекс, выполняющий функции мониторинга, управления и обработки ошибок, возникающих в процессе такого управления.

Известен способ централизованного контроля доступа, реализующий дискреционный механизм контроля доступом, заключающийся в том, что права доступа к объектам администратором назначаются субъектам доступа, и при запросе доступа субъекта к объекту, с целью анализа его санкционированности, права на доступ к объекту запрашиваются по имени субъекта, которым запрашивается доступ, разграничение доступа субъекта при формировании прав доступа к объектам задается одной из двух политик разграничения доступа субъекта - разрешительной (основная политика) и запретительной, формируемыми определенным образом [Способ задания и обработки прав доступа дискреционным механизмом управления доступом к ресурсам / Щеглов А.Ю. Заявка: 2004108526/09, 22.03.2004. Дата публикации заявки: 27.09.2005].

Недостатком данного технического решения является отсутствие контроля потоков данных между субъектами и объектами доступа, который реализуется посредством мандатного механизма контроля доступа. Это дает возможность нарушителю осуществлять атаки на защищаемую систему путем внедрения в ее состав вредоносных программ, что приводит к нарушению безопасности контролируемого активного сетевого оборудования.

Известен способ централизованного контроля доступа, реализующий мандатный механизм контроля доступом, заключающийся в том, что

разграничение доступа к включаемому объекту по записи и по чтению осуществляется на основании заданных разграничений для всех включающих (данный объект) объектов в уровне иерархии,

запрашиваемый доступ к включаемому объекту разрешается только в том случае, если он разрешается включаемым (к которому запрашивается доступ) всеми включающими его объектами иерархии,

разметка объектов состоит в том, что включающему объекту присваивается метка безопасности, превышающая (имеющая меньшую категорию) метки безопасности всех включаемых в него объектов,

если метки включаемых объектов совпадают с метками, присвоенными пользователям, в противном случае включающему объекту присваивается метка безопасности, совпадающая (имеющая ту же категорию) с большей меткой безопасности включаемых в него объектов, при этом метки безопасности одного уровня иерархии (включаемые в один объект) могут различаться [Способ обработки и назначения меток безопасности мандатным (полномочным) механизмом разграничения прав доступа к иерархическим объектам / Щеглов А.Ю. Заявка: 2004108590/09, 22.03.2004. Дата публикации заявки: 27.09.2005].

Недостатком данного технического решения является отсутствие дискреционного контроля доступа учетных записей пользователей, что не позволяет задавать правила доступа для каждого объекта и субъекта доступа и тем самым затрудняет администрирование такой системы.

Наиболее близким техническим решением является способ, использующий централизованный механизм контроля доступа и заключающийся в

авторизации учетных записей пользователей путем предоставления сигналов, соответствующих учетным данных (имени и паролю) пользователей, и их сопоставления с хранящимися эталонными значениями соответствующих сигналов;

извлечении дискреционных прав доступа учетных записей пользователей, успешно прошедших процедуру авторизации;

сравнении дискреционных прав доступа и запрашиваемых параметров доступа для учетных записей пользователей;

задании администратором безопасности дискреционных прав доступа для учетных записей пользователей. Система для реализации данного способа содержит блок авторизации пользователя, блок разграничения прав доступа, блок хранения прав доступа [Хиллей В. Секреты Windows NT Server 4.0. - К. Диалектика, 1997, с.14-15].

Недостатком известного технического решения является отсутствие механизма контроля за сигналами от учетных записей администраторов безопасности в условиях применения данного технического решения для контроля доступа к активному сетевому оборудованию в распределенной вычислительной системе. Это позволяет учетным записям администраторов безопасности получать неограниченный сетевой доступ к активному сетевому оборудованию, что приводит к нарушениям безопасности, вызванным действиями нарушителей.

Задача изобретения заключается в создании способа и системы контроля доступа систем управления к активному сетевому оборудованию в распределенных вычислительных системах, обладающих свойствами защищенности от внутреннего нарушителя.

Техническим результатом предлагаемого решения является повышение защищенности активного сетевого оборудования за счет реализации механизма контроля за сигналами, поступающими от систем управления активным сетевым оборудованием, передачу которых инициируют учетные записи администраторов безопасности, в распределенных вычислительных системах и сокращение временных и ресурсных затрат на восстановление работоспособности распределенных вычислительных систем после сбоев, вызванных сетевым доступом нарушителей безопасности, за счет использования механизмов дискреционного и мандатного контроля доступа систем управления к активному сетевому оборудованию.

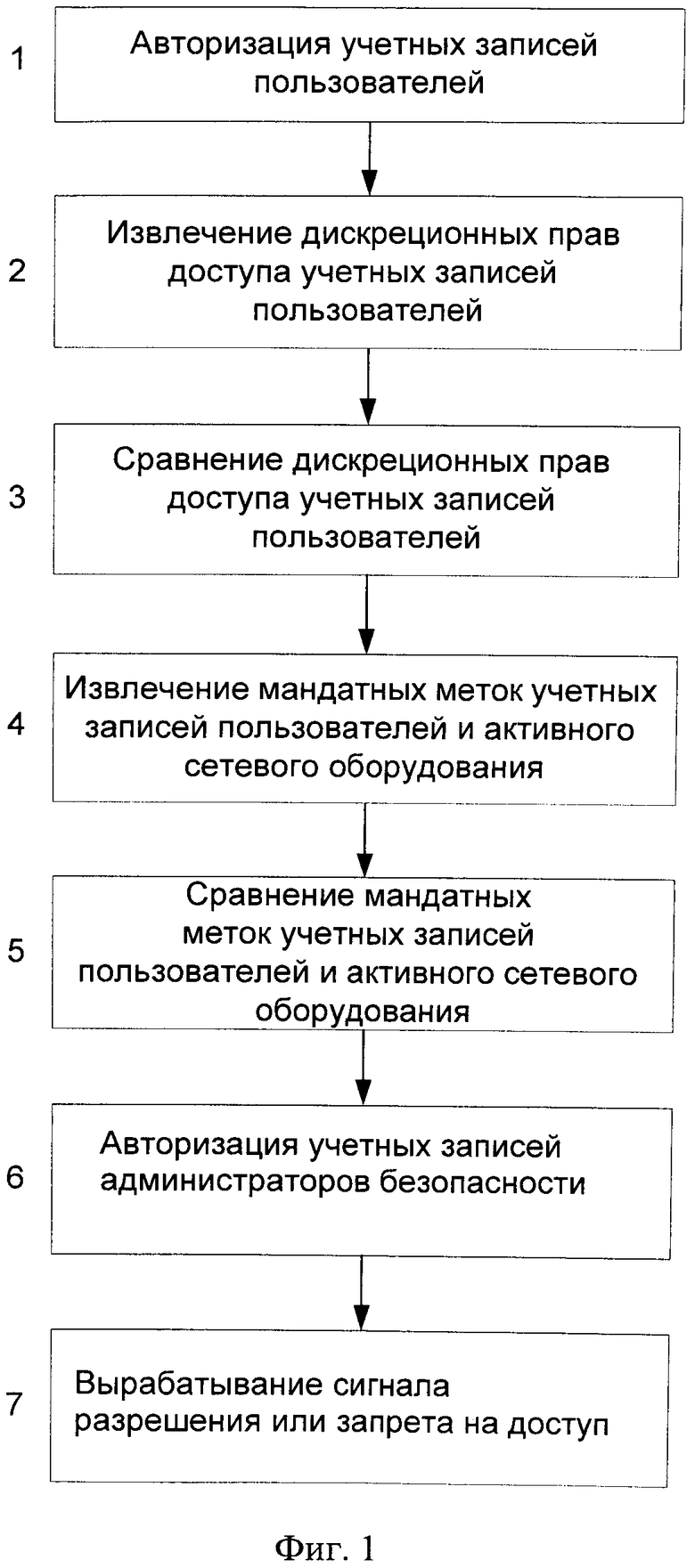

Решение поставленной технической задачи обеспечивается тем, что в способе централизованного контроля доступа систем управления к активному сетевому оборудованию в распределенных вычислительных системах

авторизуют учетные записи пользователей путем предоставления сигналов, соответствующих учетным данным (имени и паролю), от систем управления активным сетевым оборудованием и их сопоставления с хранящимися эталонными значениями соответствующих сигналов;

извлекают дискреционные права доступа учетных записей пользователей, успешно прошедших процедуру авторизации;

проводят сравнение дискреционных прав доступа, запрашиваемых авторизованными учетными записями пользователей, с ранее извлеченными;

извлекают мандатные метки учетных записей пользователей и активного сетевого оборудования, доступ к которому запрашивается;

проводят сравнение мандатных меток учетных записей пользователей и активного сетевого оборудования, доступ к которому запрашивается;

авторизуют учетные записи администраторов безопасности при поступлении сигнала от системы управления активным сетевым оборудованием, содержащего запрос на изменение дискреционных прав доступа и/или мандатных меток учетных записей пользователей и активного сетевого оборудования, путем предоставления сигналов, соответствующих учетным данным (имени и паролю), от систем управления активным сетевым оборудованием и их сопоставления с хранящимися эталонными значениями соответствующих сигналов;

вырабатывают сигнал разрешения или запрета на изменение параметров безопасности распределенной вычислительной системы.

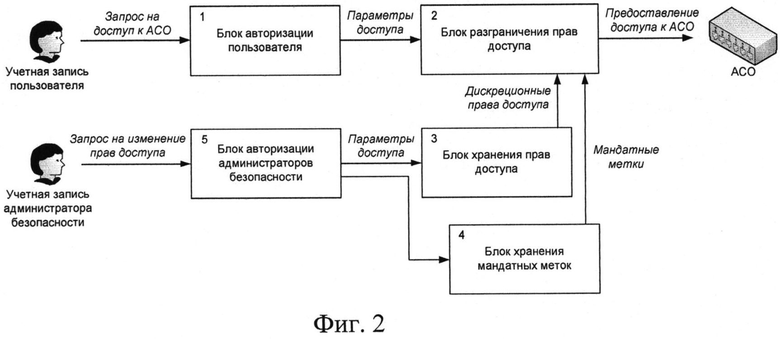

Система для реализации данного способа включает блок авторизации пользователя; блок разграничения прав доступа; блок хранения прав доступа; блок хранения мандатных меток; блок авторизации администраторов безопасности, при этом выход блока авторизации пользователя соединен с входом блока разграничения прав доступа, выход блока авторизации администраторов безопасности соединен с соответствующими входами блока хранения прав доступа и блока хранения мандатных меток, выходы которых соединены соответственно с входами дискреционных прав доступа и мандатных меток блока разграничения прав доступа.

Новые существенные признаки системы: наличие блока хранения мандатных меток, блока авторизации администраторов безопасности.

Новые существенные признаки способа:

извлекают мандатные метки учетных записей пользователей и активного сетевого оборудования, доступ к которому запрашивается;

проводят сравнение мандатных меток учетных записей пользователей и активного сетевого оборудования, доступ к которому запрашивается;

авторизуют учетные записи администраторов безопасности при поступлении сигнала от системы управления активным сетевым оборудованием, содержащего запрос на изменение дискреционных прав доступа и/или мандатных меток учетных записей пользователей и активного сетевого оборудования, путем предоставления сигналов, соответствующих учетным данным (имени и паролю), от систем управления активным сетевым оборудованием и их сопоставления с хранящимися эталонными значениями соответствующих сигналов.

вырабатывают сигнал разрешения или запрета на изменение параметров безопасности распределенной вычислительной системы.

Перечисленные новые существенные признаки способа и системы для его реализации в совокупности с известными позволяют получить технический результат во всех случаях, на которые распространяется испрашиваемый объем правовой охраны.

Предлагаемый способ и устройство для его осуществления образуют единый изобретательский замысел, суть которого заключается в дополнительно введенной проверке мандатных прав доступа учетных записей пользователей к контролируемому активному сетевому оборудованию, заданных мандатными метками, и раздельной авторизации учетных записей пользователей и администраторов безопасности.

Возможность использования предлагаемого способа и системы в распределенных вычислительных системах, известность средств и методов, с помощью которых возможно осуществление изобретения в описанном виде, позволяет сделать вывод о его соответствии критерию «промышленная применимость».

Анализ уровня техники не выявил технического решения, которому присущи все признаки изобретения, выраженного формулой, что свидетельствует о соответствии предлагаемого технического решения критерию «новизна».

Централизованное совмещение дискреционного и мандатного контроля доступа известно. Однако предлагаемое техническое решение обеспечивает дополнительно контроль за действиями учетных записей пользователей, являющимися администраторами безопасности, тем самым исключая возможность осуществления атак на систему путем осуществления сетевого доступа со стороны внутренних нарушителей, имеющих учетные записи администраторов безопасности. Использование данного подхода, основанного на разделении полномочий учетных записей на уровне задач управления активным сетевым оборудованием и администрирования безопасности распределенных вычислительных систем, не известно из уровня техники. Предлагаемое изобретение соответствует условию изобретательского уровня, т.к. основано на дополнении известного технического решения блоками авторизации администраторов безопасности и хранения мандатных меток, при этом достигается заявленный технический результат, обусловленный взаимосвязью дополнительных и известных действий, производимых над материальными объектами в способе и совокупностью дополнительно введенных блоков и соответствующих функциональных связей в системе.

Изобретение поясняется с помощью фиг.1, 2. На фиг.1 представлена схема способа централизованного контроля доступа учетных записей пользователей к активному сетевому оборудованию в распределенных вычислительных системах. На фиг.2 показана модульная схема системы, реализующей данный способ.

Способ реализуют следующим образом. При поступлении сигнала от системы управления, содержащего запрос доступа к контролируемому активному сетевому оборудованию, выполняют авторизацию учетной записи пользователя, инициировавшего данный запрос, путем сопоставления предоставленных пользователем учетных данных (имя и пароль) с хранящимися эталонными значениями.

Если предоставленные пользователем учетные данные совпадают с хранящимися эталонными значениями, из блока хранения прав доступа, в котором хранятся дискреционные права доступа учетных записей пользователей, извлекают дискреционные права доступа данной учетной записи пользователя, успешно прошедшей процедуру авторизации, к активному сетевому оборудованию, доступ к которому был запрошен.

Затем сравнивают запрашиваемые дискреционные права доступа и заданные для данной учетной записи пользователя дискреционные права доступа из следующего множества дискреционных прав доступа: подключение к контролируемому активному сетевому оборудованию по сетевому протоколу Telnet, SSH, FTP или SFTP, сканирование сетевых портов контролируемого активного сетевого оборудования, выполнение контроля целостности активного сетевого оборудования.

Если заданные для данной учетной записи пользователя дискреционные права доступа непротиворечивы с запрашиваемыми, извлекают мандатные метки учетной записи пользователя и активного сетевого оборудования, доступ к которому запрашивается, которые состоят из уровня безопасности, представляющего собой натуральное число, и неупорядоченного множества категорий, каждый элемент которого представляет собой некоторое слово.

Затем сравнивают мандатную метку активного сетевого оборудования с мандатной меткой учетной записи пользователя путем сравнения уровней безопасности активного сетевого оборудования и данной учетной записи пользователя, а также сопоставления множеств категорий активного сетевого оборудования и данной учетной записи пользователя. Сравнение уровней безопасности выполняют по привалам сравнения целых чисел. Сравнение множеств категорий выполняют по правилам сравнения множеств.

Если уровень безопасности учетной записи пользователя больше или равен уровню безопасности активного сетевого оборудования, а множество категорий учетной записи пользователя включает в себя множество категорий активного сетевого оборудования, вырабатывается сигнал разрешения доступа к активному сетевому оборудованию. В противном случае вырабатывается сигнал отказа в доступе к активному сетевому оборудованию.

При поступлении сигнала от системы управления активным сетевым оборудованием, содержащего запрос на изменение дискреционных прав доступа и/или мандатных меток учетных записей пользователей и активного сетевого оборудования, авторизуют учетную запись администратора безопасности, путем предоставления сигналов, соответствующих учетным данным (имени и паролю), от системы управления активным сетевым оборудованием и их сопоставления с хранящимися эталонными значениями соответствующих сигналов.

Если предоставленные учетные данные совпадают с хранящимися эталонными значениями, вырабатывается сигнал разрешения на изменение параметров безопасности, позволяющий задать или изменить существующие дискреционные права доступа для учетных записей пользователей или мандатные метки учетных записей пользователей и активного сетевого оборудования. Если предоставленные учетные данные не совпадают с хранящимися эталонными значениями, вырабатывается сигнал запрета на изменение параметров безопасности распределенной вычислительной системы.

Для автоматизации способа централизованного контроля доступа систем управления к активному сетевому оборудованию в распределенных вычислительных системах применяют систему (фиг.2), которая состоит из блока авторизации пользователя (1), блока разграничения прав доступа (2), блока хранения прав доступа (3), блока хранения мандатных меток (4), блока авторизации администраторов безопасности (5).

Система функционирует следующим образом. При поступлении сигнала от системы управления, содержащего запрос доступа к контролируемому активному сетевому оборудованию, выполняется авторизация учетной записи пользователя, которая осуществляется блоком авторизации пользователя, параметры авторизации - имя и пароль пользователя блок авторизации извлекает из своей локальной базы данных. Указанные в запросе учетные данные сравниваются с учетными данными, извлеченными из базы данных. В случае их совпадения запрашиваемые параметры доступа передаются в блок разграничения прав доступа. Далее вместе со сравнением дискреционных прав доступа учетных записей пользователей, задаются и сопоставляются мандатные права доступа путем сравнения мандатных меток учетных записей пользователей и активного сетевого оборудования, доступ к которому запрашивается. Мандатные метки формируются администратором безопасности с выхода блока авторизации администраторов безопасности (после авторизации администратора безопасности) и хранятся в блоке хранения мандатных меток. При запросе пользователем доступа к активному сетевому оборудованию в блок разграничения прав доступа из блока хранения прав доступа и блока хранения мандатных меток поступают параметры доступа (множество дискреционных прав доступа, мандатные метки учетной записи пользователя, запросившего ресурс (уровень безопасности и список категорий), и активного сетевого оборудования, доступ к которому запрошен, блок сравнивает запрос с параметрами доступа и вырабатывает (либо нет) сигнал разрешения доступа учетной записи пользователя. Выделяют особый класс сигналов от системы управления, которые содержат запрос на изменение параметров безопасности, которые обрабатываются блоком авторизации администраторов безопасности. В данном случае запрашивается доступ не к активному сетевому оборудованию, а к параметрам безопасности (учетные записи пользователей, дискреционные права доступа, мандатные метки учетных записей пользователей и самого активного сетевого оборудования, категории, входящие в состав мандатных меток) распределенной вычислительной системы. После прохождения процедуры авторизации администратора безопасности (аналогично процедуре авторизации учетных записей пользователей) в блок хранения прав доступа заносятся дискреционные права доступа учетных записей пользователей, в блок хранения мандатных меток заносятся мандатные метки учетных записей пользователей и самого активного сетевого оборудования.

Рассмотрим пример реализации предложенного технического решения при выполнении проверки прав доступа систем управления в распределенной вычислительной системе, содержащей в своем составе сетевые коммутаторы ACO1 и ACO2, составляющие множество контролируемого активного сетевого оборудования.

База данных, содержащая учетные данные пользователей, содержит следующие идентификационные параметры: имя пользователя - user1, пароль - user1, имя пользователя - user2, пароль - user2. База данных, содержащая учетные данные администраторов безопасности, содержит следующие идентификационные параметры: имя пользователя - admin, пароль - admin.

На момент начала функционирования системы в блоке хранения прав доступа содержатся следующие дискреционные права доступа (пересечение соответствующих строк и столбцов):

В блоке хранения мандатных меток содержится следующая информация:

Со стороны системы управления поступает сигнал, содержащий запрос учетной записи пользователя user1 доступа к ACO1 со следующими параметрами доступа: запрашиваемые дискреционные права доступа: сканирование сетевых портов; учетные данные: имя пользователя - user1, пароль - user1. Указанные в запросе учетные данные сравниваются с учетными данными, сохраненными в локальной базе данных. Поскольку в базе данных присутствует соответствующая строка, т.е. представленные учетные данные совпадают с хранящимися в системе, запрашиваемые учетной записью пользователя параметры доступа передаются в блок разграничения прав доступа.

Из блока разграничения прав доступа извлекают дискреционные права доступа учетной записи пользователя user1, успешно прошедшей процедуру авторизации, к ACO1: сканирование сетевых портов. Поскольку запрошенные дискреционные права доступа совпадают с хранящимися дискреционными правами доступа учетной записи пользователя user1, выполняется сопоставление мандатных меток.

Уровень безопасности учетной записи пользователя user1 (2) превышает уровень безопасности ACO1 (1), а множество категорий учетной записи пользователя user1 ({коммутаторы, веб-серверы}) включает множество категорий АСО1 ({коммутаторы}). Следовательно, система вырабатывает сигнал разрешения доступа к ACO1.

Далее со стороны системы управления поступает сигнал, содержащий запрос учетной записи пользователя user2 доступа к ACO2 со следующими параметрами доступа: запрашиваемые дискреционные права доступа: выполнение контроля целостности, учетные данные: имя пользователя - user2, пароль - user2. Указанные в запросе учетные данные сравниваются с учетными данными, сохраненными в локальной базе данных. Поскольку в базе данных присутствует соответствующая строка, т.е. представленные учетные данные совпадают с хранящимися в системе, запрашиваемые учетной записью пользователя параметры доступа передаются в блок разграничения прав доступа.

Из блока разграничения прав доступа извлекают дискреционные права доступа учетной записи пользователя user2, успешно прошедшей процедуру авторизации, к ACO2: подключение по протоколу Telnet. Поскольку запрошенные дискреционные права доступа не совпадают с хранящимися дискреционными правами доступа учетной записи пользователя user2, система вырабатывает сигнал запрета на доступ к ACO2.

Далее со стороны системы управления поступает сигнал, содержащий запрос учетной записи пользователя user2 доступа к ACO2 со следующими параметрами доступа: дискреционные права доступа: подключение по протоколу Telnet, учетные данные: имя пользователя - user2, пароль - user2. Указанные в запросе учетные данные сравниваются с учетными данными, сохраненными в локальной базе данных. Поскольку в базе данных присутствует соответствующая строка, т.е. представленные учетные данные совпадают с хранящимися в системе, запрашиваемые учетной записью пользователя параметры доступа передаются в блок разграничения прав доступа.

Из блока разграничения прав доступа извлекают дискреционные права доступа учетной записи пользователя user2, успешно прошедшей процедуру авторизации, к ACO2: подключение по протоколу Telnet. Поскольку запрошенные дискреционные права доступа совпадают с сохраненными дискреционными правами доступа учетной записи пользователя user2, выполняется сопоставление мандатных меток.

Уровень безопасности учетной записи пользователя user2 (1) не превышает уровень безопасности ACO2 (2), а множество категорий учетной записи пользователя user2 ({веб-серверы}) не включает множества категорий ACO2 ({коммутаторы}). Следовательно, система вырабатывает сигнал запрета на доступ к ACO2.

Далее со стороны системы управления поступает сигнал, содержащий запрос учетной записи администратора безопасности admin доступа на изменение дискреционных прав доступа учетной записи пользователя user2, предоставляя следующие параметры доступа: дискреционные права доступа учетной записи пользователя user2 к ACO2: контроль целостности, подключение по протоколу Telnet; учетные данные: имя пользователя - admin, пароль - admin. Указанные в запросе учетные данные сравниваются с учетными данными, сохраненными в локальной базе данных. Поскольку в базе данных присутствует соответствующая строка, т.е. представленные учетные данные совпадают с хранящимися в системе, вырабатывают сигнал разрешения на изменение параметров безопасности распределенной вычислительной системы и указанные дискреционные права доступа передаются для хранения в блок хранения прав доступа.

Применение данного изобретения в существующих реализациях распределенных вычислительных систем позволит повысить защищенность активного сетевого оборудования за счет реализации механизма контроля за сигналами, поступающими от систем управления активным сетевым оборудованием, передачу которых инициируют учетные записи администраторов безопасности, в распределенных вычислительных системах, и сократить временные и ресурсные затраты на восстановление работоспособности распределенных вычислительных систем после сбоев, вызванных действиями нарушителей безопасности, за счет использования механизмов дискреционного и мандатного контроля доступа систем управления к активному сетевому оборудованию.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ФАЙЛАМ НА ОСНОВЕ ИХ АВТОМАТИЧЕСКОЙ РАЗМЕТКИ | 2013 |

|

RU2524566C1 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ФАЙЛАМ НА ОСНОВЕ ИХ РУЧНОЙ И АВТОМАТИЧЕСКОЙ РАЗМЕТКИ | 2013 |

|

RU2543556C2 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ФАЙЛАМ НА ОСНОВЕ ИХ АВТОМАТИЧЕСКОЙ РАЗМЕТКИ С РАЗМЕЩЕНИЕМ УЧЕТНЫХ ДАННЫХ СУБЪЕКТА ДОСТУПА В СОЗДАВАЕМОМ ФАЙЛЕ | 2015 |

|

RU2583759C1 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К РЕСУРСАМ КОМПЬЮТЕРНОЙ СИСТЕМЫ С СУБЪЕКТОМ "ИСХОДНЫЙ ПОЛЬЗОВАТЕЛЬ, ЭФФЕКТИВНЫЙ ПОЛЬЗОВАТЕЛЬ, ПРОЦЕСС" | 2013 |

|

RU2534488C1 |

| СИСТЕМА СЕССИОННОГО КОНТРОЛЯ ДОСТУПА К РЕСУРСАМ | 2013 |

|

RU2543561C1 |

| СИСТЕМА ПЕРЕФОРМИРОВАНИЯ ОБЪЕКТА В ЗАПРОСЕ ДОСТУПА | 2013 |

|

RU2538918C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2017 |

|

RU2648942C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2014 |

|

RU2571372C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2010 |

|

RU2434283C1 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ШИФРУЕМЫМ СОЗДАВАЕМЫМ ФАЙЛАМ | 2013 |

|

RU2533061C1 |

Изобретение относится к информационной безопасности. Технический результат заключается в повышении защищенности активного сетевого оборудования. Способ централизованного контроля доступа систем управления к активному сетевому оборудованию в распределенных вычислительных системах, в котором авторизуют учетные записи пользователей; извлекают дискреционные права доступа учетных записей пользователей, успешно прошедших процедуру авторизации; проводят сравнение дискреционных прав доступа, запрашиваемых авторизованными учетными записями пользователей, с ранее извлеченными; извлекают мандатные метки учетных записей пользователей и активного сетевого оборудования; проводят сравнение мандатных меток учетных записей пользователей и активного сетевого оборудования; авторизуют учетные записи администраторов безопасности; вырабатывают сигнал разрешения или запрета на изменение параметров безопасности распределенной вычислительной системы. 2 н. и 1 з.п. ф-лы, 2 ил.

1. Способ централизованного контроля доступа систем управления к активному сетевому оборудованию в распределенных вычислительных системах, заключающийся в том, что

авторизуют учетные записи пользователей путем предоставления сигналов, соответствующих учетным данным пользователей, от систем управления активным сетевым оборудованием и их сопоставления с хранящимися эталонными значениями соответствующих сигналов;

извлекают дискреционные права доступа учетных записей пользователей, успешно прошедших процедуру авторизации;

проводят сравнение дискреционных прав доступа, запрашиваемых авторизованными учетными записями пользователей, с ранее извлеченными;

отличающийся тем, что дополнительно

извлекают мандатные метки учетных записей пользователей и активного сетевого оборудования, доступ к которому запрашивается;

проводят сравнение мандатных меток учетных записей пользователей и активного сетевого оборудования, доступ к которому запрашивается;

авторизуют учетные записи администраторов безопасности при поступлении сигнала от системы управления активным сетевым оборудованием, содержащего запрос на изменение дискреционных прав доступа и/или мандатных меток учетных записей пользователей и активного сетевого оборудования, путем предоставления сигналов, соответствующих учетным данным администраторов безопасности, от систем управления активным сетевым оборудованием и их сопоставления с хранящимися эталонными значениями соответствующих сигналов.

вырабатывают сигнал разрешения или запрета на изменение параметров безопасности распределенной вычислительной системы.

2. Система для реализации способа по п. 1, включающая

блок авторизации пользователя, который авторизует учетные записи пользователей путем предоставления сигналов, соответствующих учетным данным пользователя, от систем управления активным сетевым оборудованием и их сопоставления с хранящимися эталонными значениями соответствующих сигналов;

блок разграничения прав доступа, который извлекает дискреционные права доступа учетных записей пользователей, успешно прошедших процедуру авторизации, проводит сравнение дискреционных прав доступа, запрашиваемых авторизованными учетными записями пользователей, с ранее извлеченными, извлекает мандатные метки учетных записей пользователей и активного сетевого оборудования, доступ к которому запрашивается, проводит сравнение мандатных меток учетных записей пользователей и активного сетевого оборудования, доступ к которому запрашивается, вырабатывает сигнал разрешения или запрета на изменение параметров безопасности распределенной вычислительной системы;

блок хранения прав доступа, который хранит дискреционные права доступа учетных записей пользователей; отличающаяся тем, что дополнительно содержит

блок хранения мандатных меток, который хранит мандатные метки учетных записей пользователей и активного сетевого оборудования;

блок авторизации администраторов безопасности, который авторизует учетные записи администраторов безопасности при поступлении сигнала от системы управления активным сетевым оборудованием, содержащего запрос на изменение дискреционных прав доступа и/или мандатных меток учетных записей пользователей и активного сетевого оборудования, путем предоставления сигналов, соответствующих учетных данным администраторов безопасности, от системы управления активным сетевым оборудованием и их сопоставления с хранящимися эталонными значениями соответствующих сигналов;

при этом выход блока авторизации пользователя соединен с входом параметров доступа блока разграничения прав доступа; выход блока авторизации администраторов безопасности соединен с соответствующими входами блока хранения прав доступа и блока хранения мандатных меток, выходы которых соединены соответственно с входами дискреционных прав доступа и мандатных меток блока разграничения прав доступа.

3. Способ по п. 1, отличающийся тем, что мандатные метки активного сетевого оборудования, доступ к которому запрашивается, состоят из уровня безопасности и списка категорий.

| СИСТЕМА РАЗГРАНИЧЕНИЯ ДОСТУПА К РЕСУРСАМ | 2001 |

|

RU2207619C2 |

| RU 2004108590 A, 27.09.2005 | |||

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

Авторы

Даты

2016-04-10—Публикация

2013-12-27—Подача