УРОВЕНЬ ТЕХНИКИ

[0001] В силу различных технологий быстрой разработки, доступных на сегодняшний для проектирования систем по принципу программного обеспечения как услуги (SaaS), множеству пользователей (например, тестеров, инженеров, подрядчиков, внутренних потребителей и/или внешних потребителей) может требоваться доступ к серверам, которые выполняют хостинг одной или более услуг SaaS-систем, для целей тестирования, обновления, отладки, разработки, развертывания и/или поддержания этих серверов на ежедневной основе. В силу необходимости доступа к серверам для множества пользователей, каждому пользователю может предоставляться одна или более учетных записей пользователей для того, чтобы осуществлять доступ к этим серверам. Тем не менее, по мере того, как возрастает число учетных записей пользователей, также возрастает ассоциированный риск уязвимости. Это обусловлено тем, что каждая дополнительная учетная запись пользователя может представлять потенциальную точку входа для взломщиков и в силу этого увеличивать поверхность или вектор атаки для взломщиков, чтобы получать неавторизованный доступ. Эти потенциальные точки входа становятся, в частности, проблематичными, когда некоторые учетные записи пользователей могут иметь повышенные привилегии (например, административные привилегии), чтобы выполнять ежедневные задачи. Даже когда взломщики первоначально не имеют доступа к учетной записи пользователя, имеющей повышенные привилегии, взломщики могут использовать такие технологии, как, например, "атака передачи хэша" для получения доступа к учетной записи пользователя с повышенными привилегиями, чтобы нарушить предоставление услуг SaaS-систем. Такой неавторизованный доступ со стороны взломщиков может нанести значительный ущерб бизнесу и приводить к серьезным проблемам безопасности и конфиденциальности для потребителей.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0002] Далее представлено упрощенное изложение сущности изобретения для обеспечения базового понимания некоторых новых вариантов осуществления, описанных в данном документе. Это краткое изложение сущности изобретения не является их всесторонним обзором, и оно не имеет намерение идентифицировать ключевые/важнейшие элементы или разграничивать их объем. Ее единственная цель состоит в том, чтобы представлять некоторые понятия в упрощенной форме в качестве вступления в более подробное описание, которое представлено далее.

[0003] Различные варианты осуществления, в общем, направлены на технологии для повышения сетевой безопасности посредством ограничения ‘поперечных перемещений’ взломщиков за счет динамически (JIT) выделяемые учетных записей или JIT учетные записи. Некоторые варианты осуществления, в частности, направлены на технологии для управления JIT учетными записями. В одном варианте осуществления, например, устройство может содержать процессорную схему; и серверное приложение для выполнения посредством процессорной схемы. Серверное приложение может содержать компонент управления учетными записями для приема из первой учетной записи через клиентское устройство запроса на вторую учетную запись, чтобы осуществлять доступ к серверному устройству в наборе серверных устройств; компонент авторизации учетных записей авторизации запроса на вторую учетную запись, по меньшей мере, частично на основе информации учетной записи, ассоциированной с первой учетной записью; компонент выделения учетных записей для выделения второй учетной записи, чтобы предоставить клиенту возможность осуществлять доступ к серверному устройству; и компонент выдачи уведомлений по учетным записям для предоставления информации учетной записи, ассоциированной со второй учетной записью, клиенту через клиентское устройство. Другие варианты осуществления описываются и приводятся в формуле изобретения.

[0004] Для осуществления вышеуказанных и связанных целей определенные иллюстративные аспекты описаны в данном документе в связи с последующим описанием и прилагаемыми чертежами. Эти аспекты служат признаком различных способов, которыми принципы, раскрытые в данном документе, могут осуществляться на практике, и все аспекты и их эквиваленты имеют намерение находиться в рамках заявленного предмета изобретения. Другие преимущества и новые признаки должны становиться очевидными из следующего подробного описания при рассмотрении вместе с чертежами.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

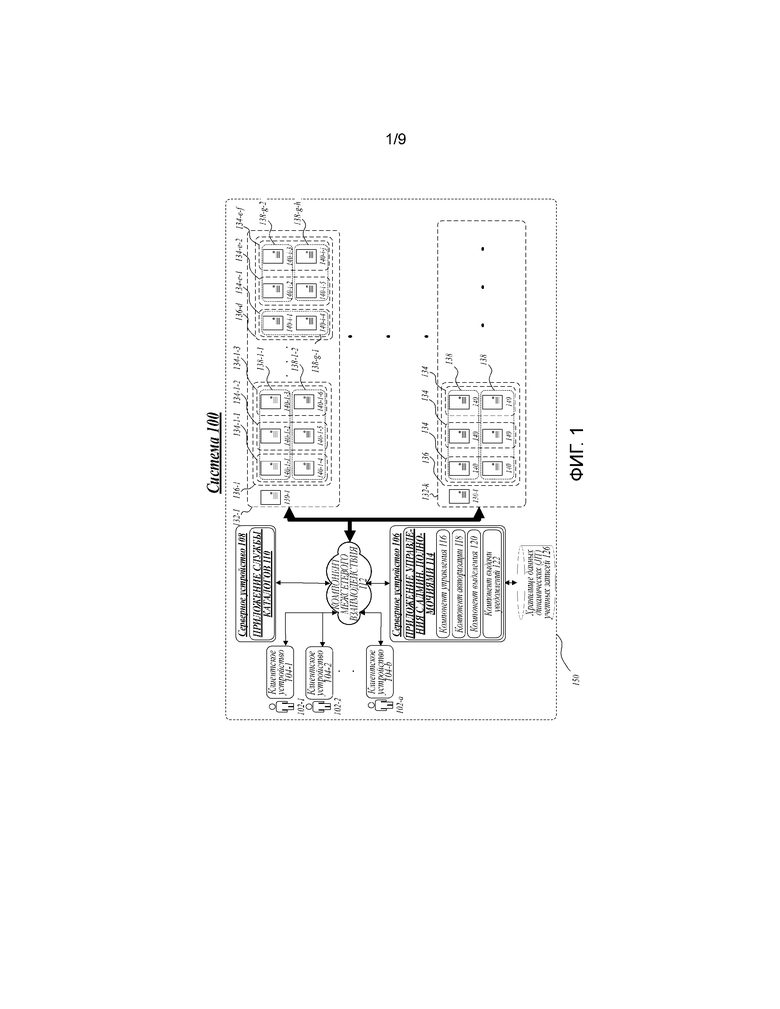

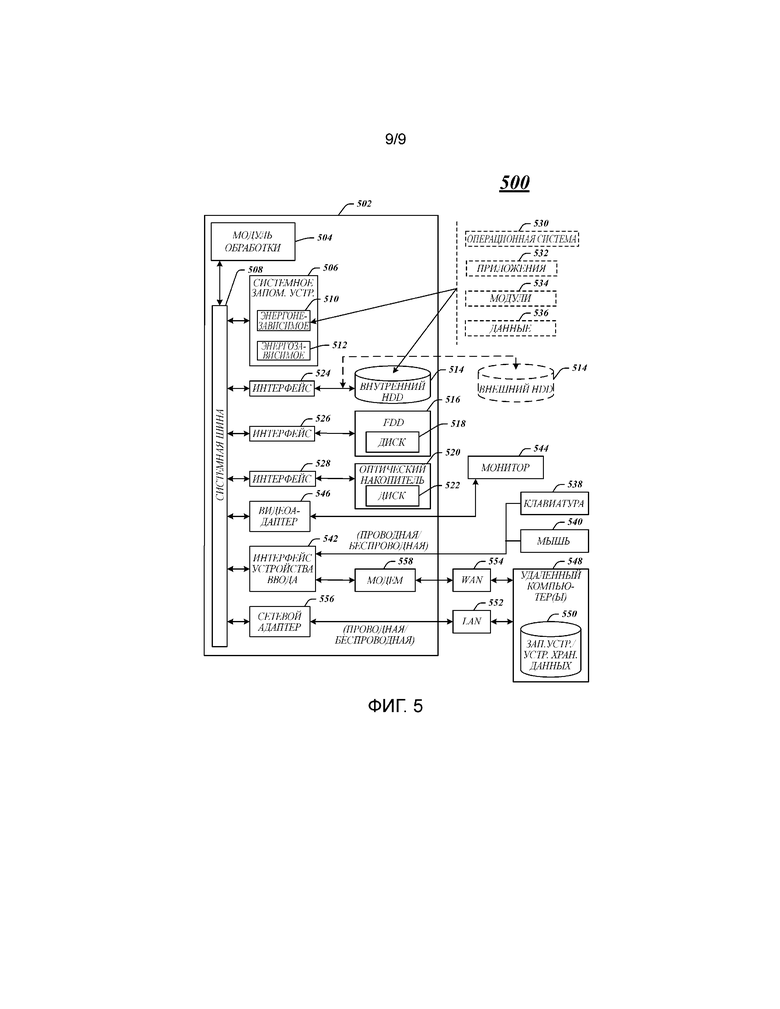

[0005] Фиг. 1 иллюстрирует вариант осуществления системы выделения JIT учетных записей для выделения JIT учетных записей.

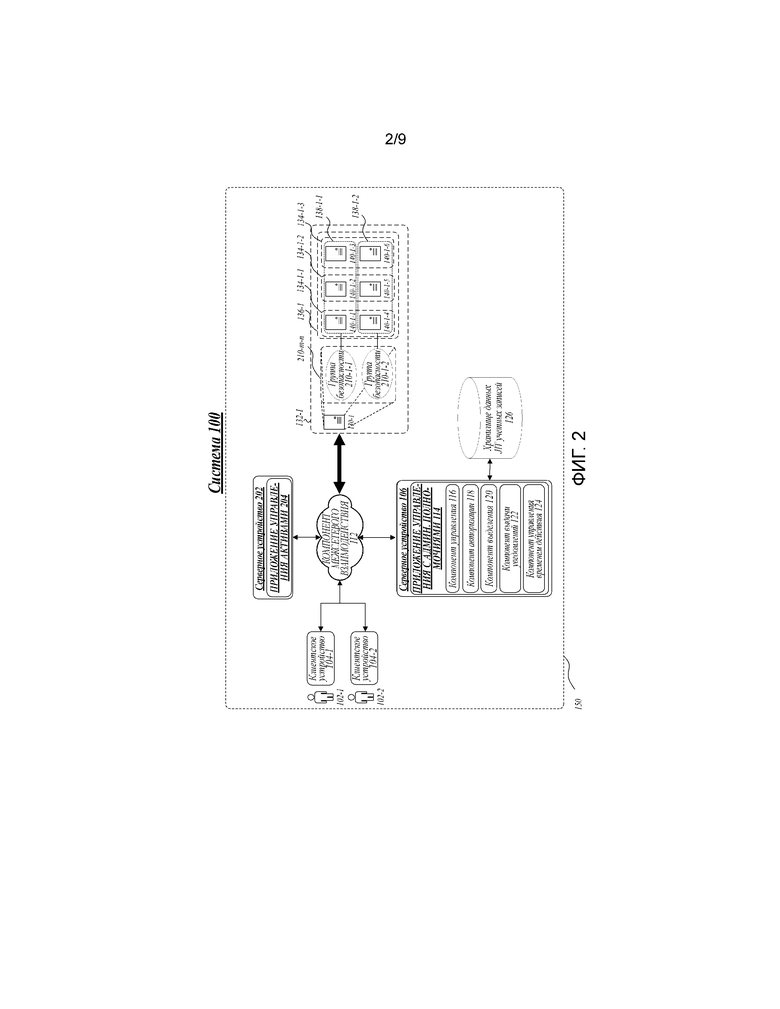

[0006] Фиг. 2 иллюстрирует другой вариант осуществления системы выделения JIT учетных записей для сегментации, выделения и/или конфигурирования одного или более ресурсов и/или активов на одну или более границ ограничения уязвимости.

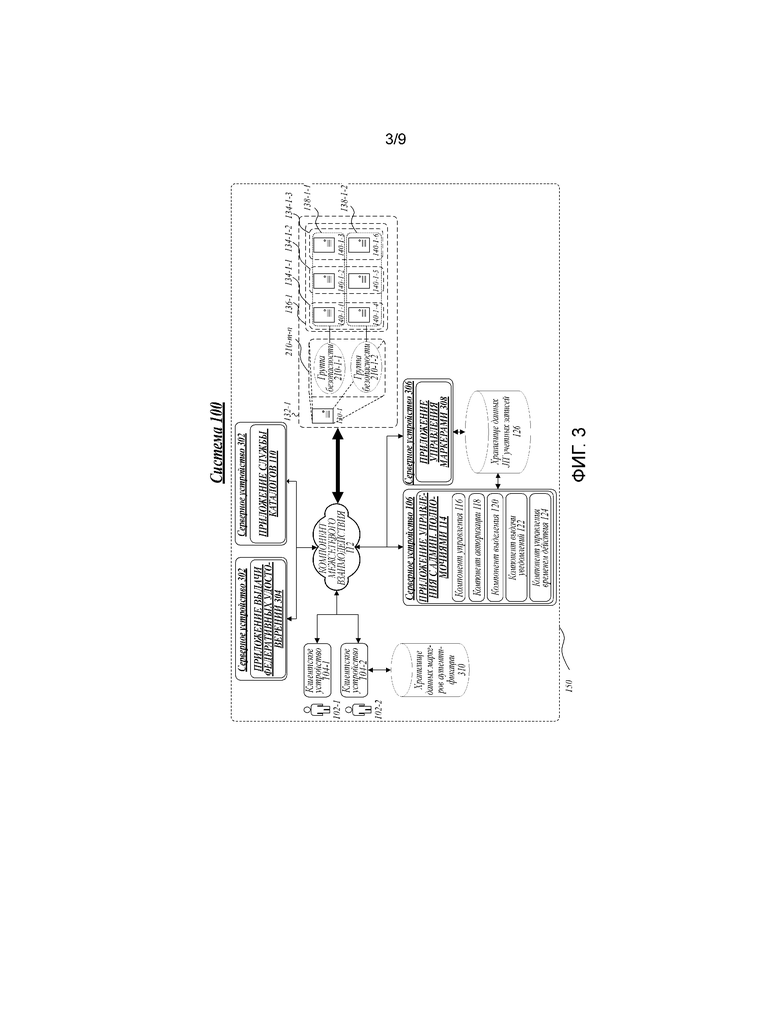

[0007] Фиг. 3 иллюстрирует еще один другой вариант осуществления системы выделения JIT учетных записей для авторизации клиентов и управления маркерами аутентификации, ассоциированными с JIT учетными записями.

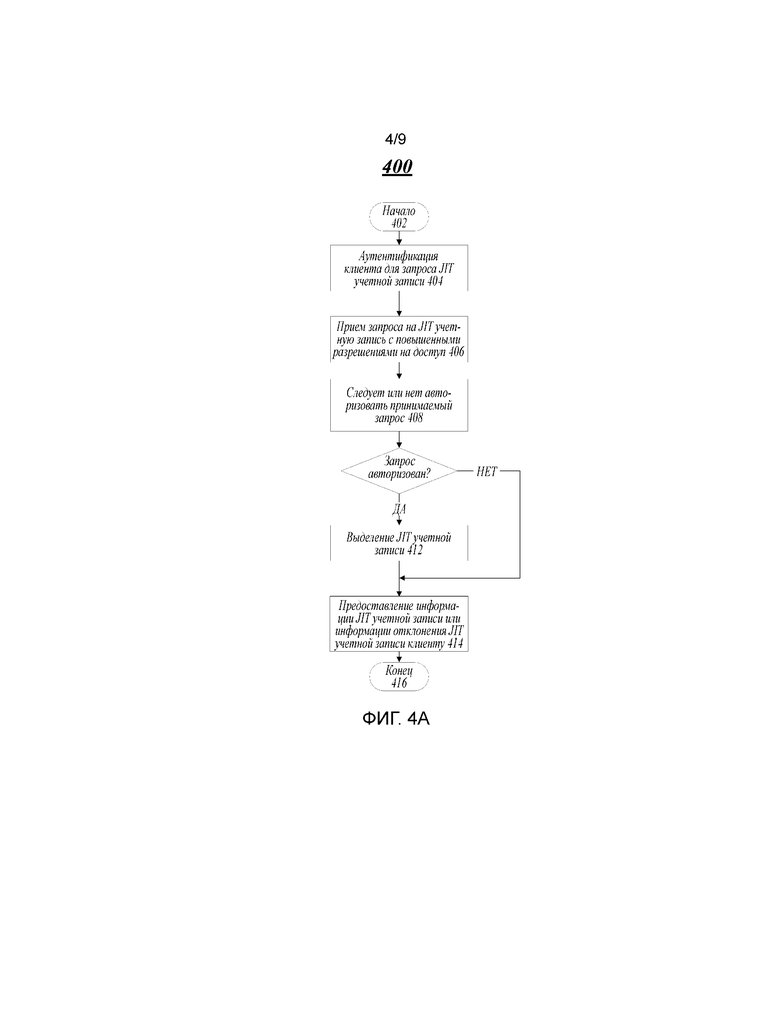

[0008] Фиг. 4A иллюстрирует вариант осуществления логической последовательности операций для выделения JIT учетных записей.

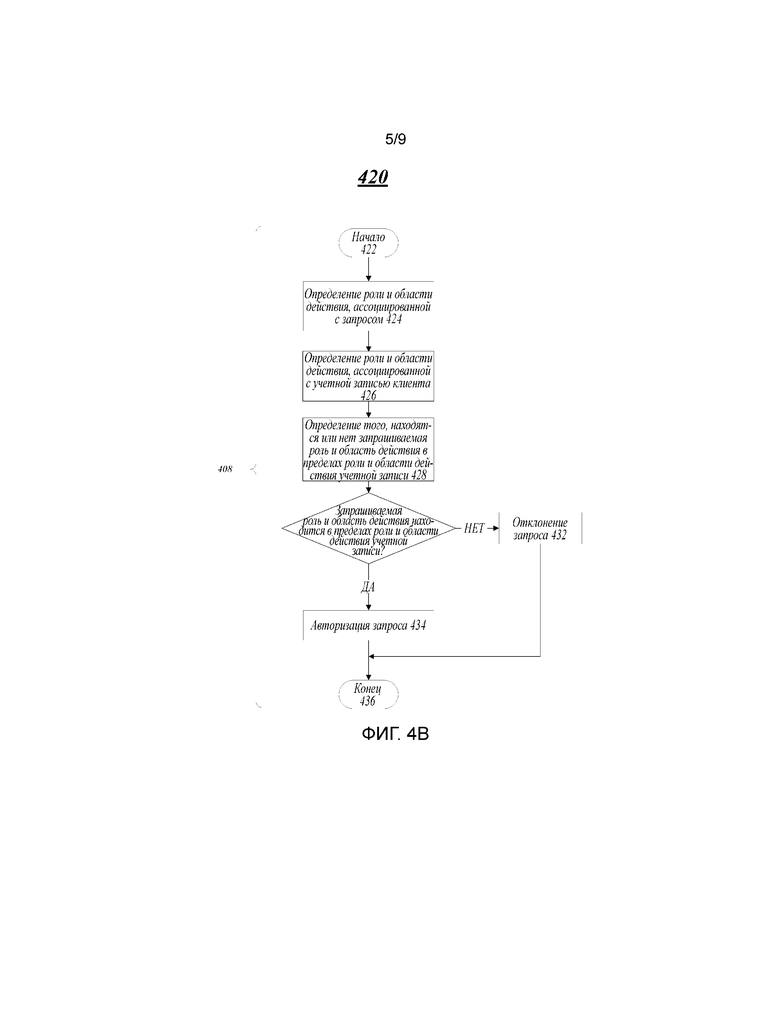

[0009] Фиг. 4B иллюстрирует вариант осуществления логической последовательности операций для авторизации принимаемых запросов JIT учетных записей, имеющих повышенные разрешения на доступ.

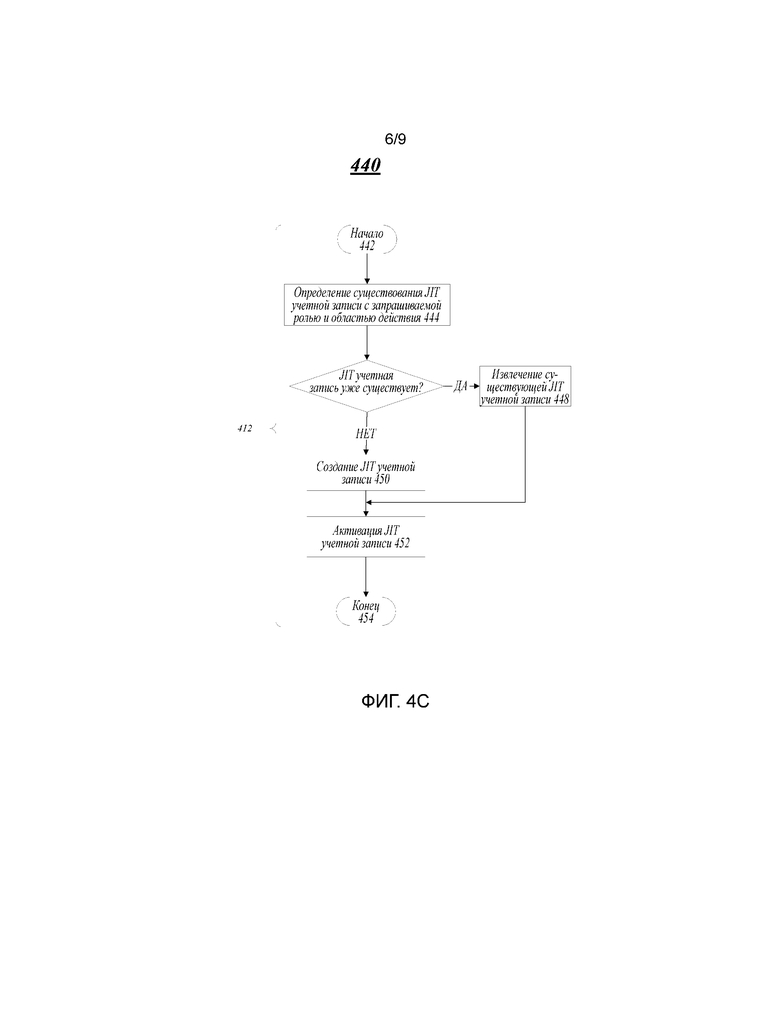

[0010] Фиг. 4C иллюстрирует вариант осуществления логической последовательности операций для активации JIT выделяемых учетных записей.

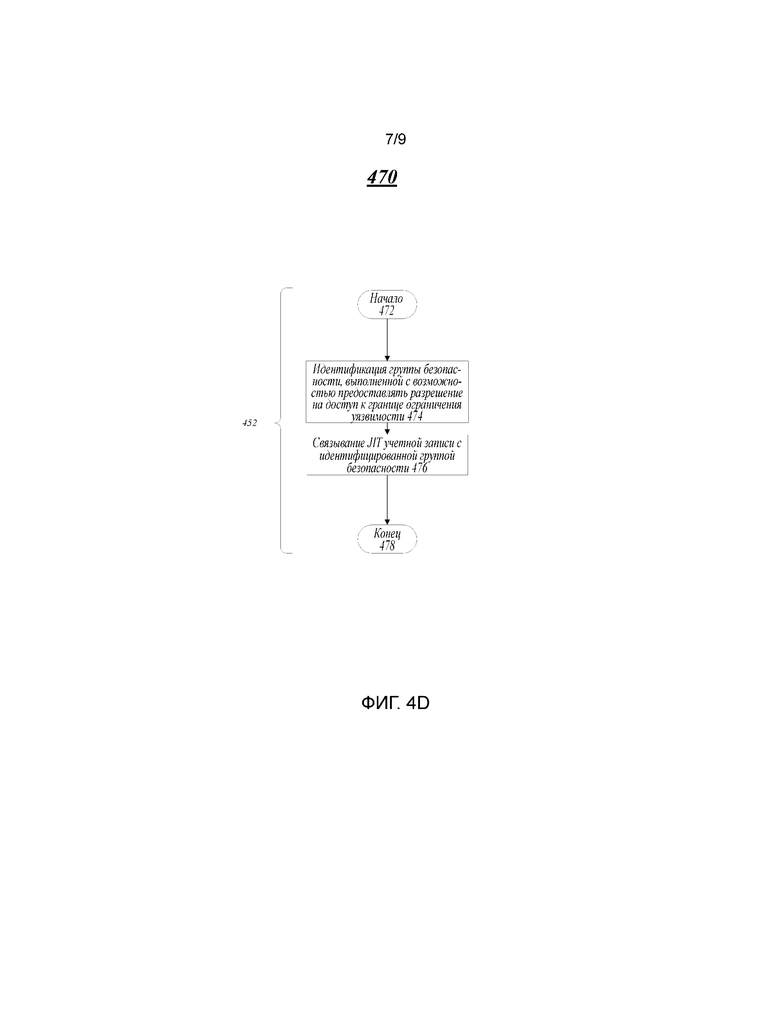

[0011] Фиг. 4D иллюстрирует вариант осуществления логической последовательности операций для конфигурирования разрешений на доступ, ассоциированных с JIT учетными записями.

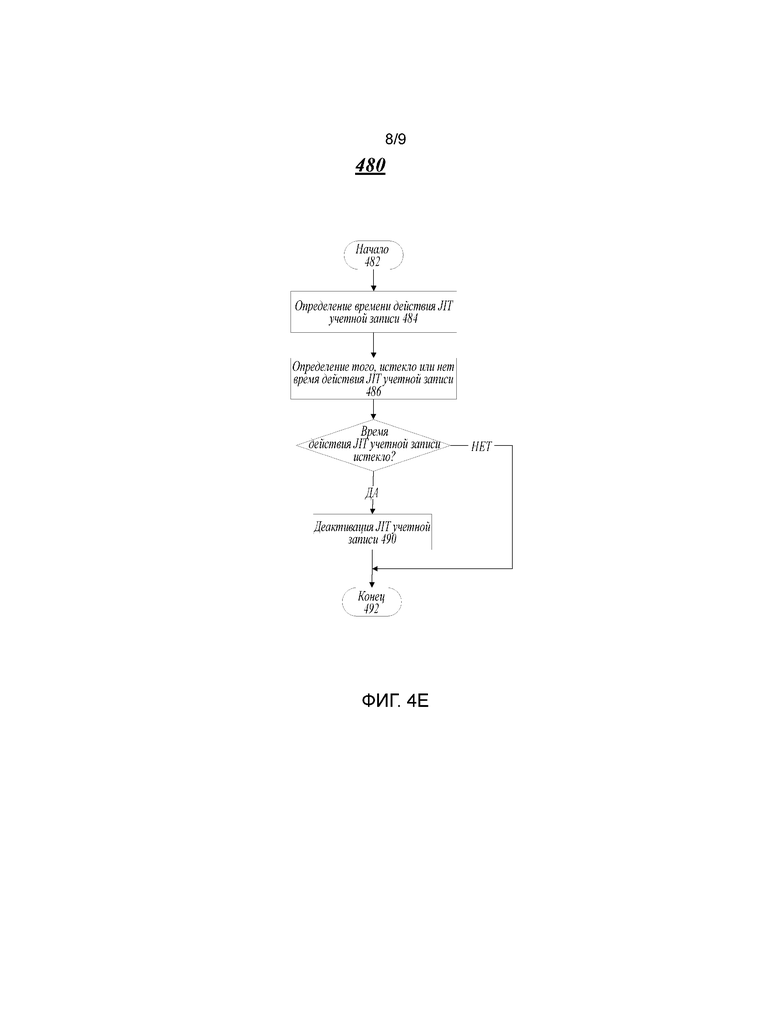

[0012] Фиг. 4E иллюстрирует вариант осуществления логической последовательности операций для управления временами действия, ассоциированными с JIT учетными записями.

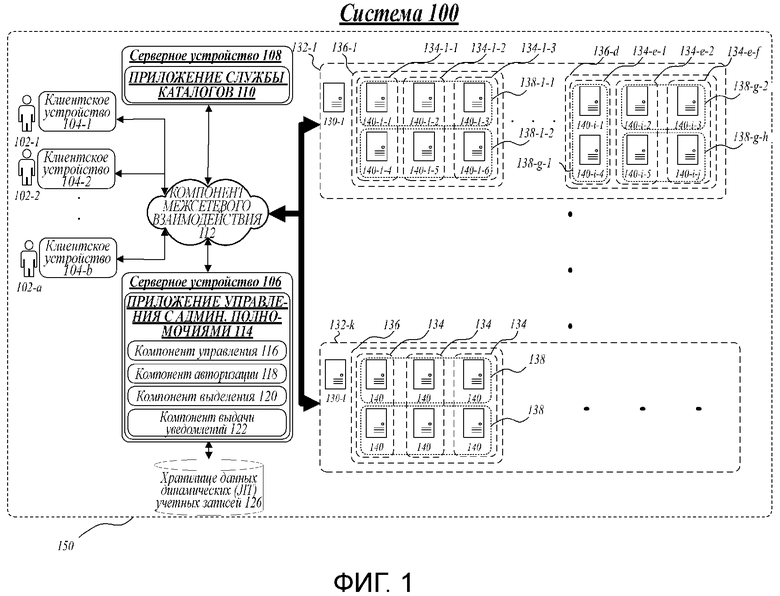

[0013] Фиг. 5 иллюстрирует вариант осуществления вычислительной архитектуры.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0014] Различные варианты осуществления направлены на систему выделения сетевых учетных записей, выполненную с возможностью предоставлять сегментацию удостоверений посредством реализации границ ограничения уязвимости и секционирования учетных данных. Посредством использования границ ограничения уязвимости и предоставления динамических (JIT) учетных записей клиентам, которые обслуживают, управляют и/или используют один или более ресурсов и/или активов, ассоциированных с SaaS-системой, может существенно повышаться безопасность и конфиденциальность SaaS-системы. Чтобы достигать этих и других улучшений, система выделения сетевых учетных записей, в общем, может быть выполнена с возможностью секционировать или сегментировать, по меньшей мере, часть (например, домен) SaaS-системы на две или более границ ограничения уязвимости, причем каждая граница ограничения уязвимости может быть ассоциирована с одним или более ресурсами и/или активами (например, серверами, рабочими станциями, вычислительными устройствами, мобильными устройствами, приложениями, службами и/или программными/аппаратными компонентами) и дополнительно ассоциирована с группой безопасности, приспособленной управлять разрешениями на доступ к этим ресурсам в пределах этой границы ограничения уязвимости.

[0015] Чтобы предоставлять возможность клиентам (например, пользователям, инженерам, подрядчикам, потребителям и/или программным/аппаратным компонентам) осуществлять доступ к этим ресурсам и/или активам, система выделения JIT учетных записей может быть дополнительно выполнена с возможностью добавлять одну или более JIT учетных записей в качестве членов в группу безопасности, ассоциированную с границей ограничения уязвимости, включающей в себя эти ресурсы и/или активы. Таким образом, JIT учетные записи могут предоставлять возможность клиентам с существующими учетными записями, имеющими более низкие или самые низкие привилегии и/или разрешения, получать JIT учетную запись с повышенными привилегиями, чтобы выполнять одну или более услуг (например, тестирование, обновление, отладку, разработку, развертывание и/или поддержание одного или более ресурсов SaaS-системы), которым могут требоваться повышенные привилегии для выполнения.

[0016] Чтобы получать JIT учетные записи с повышенными привилегиями для выполнения одной или более услуг в отношении одного или более ресурсов и/или активов в SaaS-системе, система выделения JIT учетных записей может быть выполнена с возможностью принимать от клиентов запросы на повышенные разрешения на доступ, чтобы осуществлять доступ к ресурсам и/или активам SaaS-системы. В ответ, система выделения JIT учетных записей может быть выполнена с возможностью выделять JIT учетные записи в качестве части запросов на повышенные разрешения на доступ. Каждый запрос дополнительно может быть ассоциирован с запрашиваемой ролью и областью действия, предусмотренными клиентом, так что система выделения JIT учетных записей может выделять каждую JIT учетную запись с разрешениями с минимальной областью действия, требуемыми для выполнения задачи или услуги, запрашиваемой клиентом.

[0017] После того, как запрос одобрен другим клиентом и/или автоматически аутентифицирован системой выделения JIT учетных записей, система выделения JIT учетных записей дополнительно может быть выполнена с возможностью создавать JIT учетную запись для запрашиваемой роли и области действия в ответ на одобрение. В случаях, если JIT учетная запись, ассоциированная с клиентом, уже существует, система выделения JIT учетных записей может быть выполнена с возможностью повторно использовать существующую JIT учетную запись, ранее созданную для идентичной или практически аналогичной роли и области действия, запрашиваемой клиентом. Посредством избирательного выделения JIT учетных записей в сочетании с многократным использованием ранее созданных JIT учетных записей, может значительно уменьшаться число JIT учетных записей, которыми от системы выделения JIT учетных записей может потребоваться управлять.

[0018] Чтобы информировать клиентов в отношении того, аутентифицирован ли, одобрен ли и/или отклонен ли запрос, система выделения JIT учетных записей может быть дополнительно выполнена с возможностью предоставлять уведомление клиенту в отношении того, аутентифицирован ли, одобрен ли и/или отклонен ли запрос на JIT учетную запись с повышенными разрешениями на доступ. Если запрос на JIT учетную запись с повышенными разрешениями на доступ аутентифицирован и/или одобрен, система выделения JIT учетных записей дополнительно может уведомлять клиентов относительно одобрения и предоставлять информацию JIT учетной записи, ассоциированную с выделяемой JIT учетной записью. Клиент затем может использовать информацию JIT учетной записи для того, чтобы осуществлять доступ и/или обслуживать, с повышенными разрешениями на доступ, один или более ресурсов и/или активов в пределах роли и области действия выделяемой JIT учетной записи.

[0019] Чтобы дополнительно обеспечивать безопасность и конфиденциальность SaaS-системы, система выделения JIT учетных записей может быть дополнительно выполнена с возможностью связывать каждую JIT учетную запись со временем действия (например, 4 часа), так что каждая JIT учетная запись может деактивироваться в конце связанного с ней времени действия. Время действия, связанное с каждой учетной записью, может быть явно предоставлено клиентами в запросах на JIT учетные записи. Дополнительно или альтернативно, времена действия могут быть внутренне присущими для областей действия и ролей, ассоциированных с конкретными JIT учетными записями. Для одной или более JIT учетных записей, которые остаются неактивными в течение длительных периодов времени (например, месяца), система выделения JIT учетных записей может быть дополнительно выполнена с возможностью удалять или уничтожать неактивные JIT учетные записи из системы выделения JIT учетных записей.

[0020] Как результат, система выделения JIT учетных записей может повышать безопасность и конфиденциальность SaaS-системы посредством ограничения поперечного перемещения взломщиков между границами ограничения уязвимости и удерживанием взломщиков в пределах одной границы ограничения уязвимости таким образом, что самое лучшее, что может сделать взломщик посредством компрометации JIT учетной записи, - это поперечно перемещаться между ресурсами и/или активами в пределах одной и той же области влияния. Система выделения JIT учетных записей также делает все существующие учетные записи клиентов, ассоциированные с клиентами, неинтересными для взломщиков, поскольку они, в общем, ограничены более низким или самым низким уровнем разрешений на доступ, и любому запросу на JIT учетную запись с повышенными разрешениями на доступ может требоваться предварительное одобрение. Даже когда JIT учетная запись с повышенными разрешениями на доступ скомпрометирована, взломщик должен удерживаться в пределах одной границы ограничения уязвимости, и его доступ должен иметь ограниченное время действия до того, как JIT учетная запись становится деактивированной. Таким образом, может значительно повышаться безопасность и конфиденциальность SaaS-системы.

[0021] Со ссылкой на систему обозначений и терминологию, используемую в данном документе, нижеприведенные подробные описания могут быть представлены с точки зрения программных процедур, выполняемых на компьютере или в сети компьютеров. Эти процедурные описания и представления используются специалистами в данной области техники для того, чтобы наиболее эффективно передавать сущность своей работы другим специалистам в данной области техники.

[0022] Процедура приводится здесь и, в общем, предполагается как самосогласованная последовательность операций, приводящая к требуемому результату. Эти операции представляют собой операции, требующие физической обработки физических величин. Обычно, хотя и не обязательно, эти величины принимают форму электрических, магнитных или оптических сигналов, допускающих хранение, передачу, комбинирование, сравнение и иную обработку. Иногда оказывается удобным, главным образом по причинам стандартного использования, упоминать эти сигналы как биты, значения, элементы, символы, знаки, термины, числа и т.п. Тем не менее, следует отмерить, что все эти и аналогичные термины должны быть ассоциированы с соответствующими физическими величинами и являются просто удобными обозначениями, применяемыми к этим величинам.

[0023] Дополнительно, выполняемые виды обработки зачастую ссылаются на такие термины, как сложение или сравнение, которые обычно ассоциированы с операциями в уме, выполняемыми человеком-оператором. Такие возможности человека-оператора не являются необходимыми или желательными в большинстве случаев, в любой из операций, описанных в данном документе, которые являются частью одного или более вариантов осуществления. Наоборот, операции представляют собой машинные операции. Применимые машины для выполнения операций различных вариантов осуществления включают в себя цифровые компьютеры общего назначения или аналогичные устройства.

[0024] Различные варианты осуществления также связаны с устройством или системами для выполнения этих операций. Это устройство может быть специально создано для требуемой цели либо оно может содержать компьютер общего назначения, избирательно активированный или переконфигурированный посредством компьютерной программы, сохраненной в компьютере. Процедуры, представленные в данном документе, по сути, не связаны с конкретным компьютером или другим устройством. Различные машины общего назначения также могут быть использованы с программами, написанными в соответствии с идеями в данном документе, либо может быть удобным конструировать более специализированное устройство для того, чтобы выполнять требуемые этапы способа. Требуемая структура для множества этих машин должна быть очевидной из данного описания.

[0025] Далее приводится ссылка на чертежи, на которых аналогичные ссылки с номерами используются для того, чтобы ссылаться на аналогичные элементы по всему описанию. В нижеприведенном описании, в целях пояснения, изложено множество характерных подробностей, чтобы обеспечивать его исчерпывающее понимание. Тем не менее, может быть очевидным, что новые варианты осуществления могут применяться на практике без этих конкретных деталей. В других случаях, хорошо известные структуры и устройства показаны в виде структурной схемы для того, чтобы упрощать их описание. Намерение состоит в том, чтобы охватывать все модификации, эквиваленты и альтернативы, согласованные с заявленным предметом изобретения.

[0026] Фиг. 1 иллюстрирует вариант осуществления системы 100 выделения JIT учетных записей. В различных вариантах осуществления, система 100 выделения JIT учетных записей может реализовываться в или с помощью корпоративного вычислительного окружения 150 (например, системы облачного хранилища, центра обработки и хранения данных и т.д.), содержащего одного или более клиентов 102-a (например, пользователей, инженеров, подрядчиков, потребителей и/или программные/аппаратные компоненты), причем каждый клиент (например, клиент 102-1 или 102-2) может быть ассоциирован с одной или более учетных записей клиентов, и каждая учетная запись клиента из одной или более учетных записей клиентов дополнительно может быть ассоциирована с информацией учетной записи клиента. Информация учетной записи клиента может включать в себя, и только, аутентификационную информацию учетной записи клиента (например, имя участника-пользователя (UPN), идентификатор учетной записи, пароль учетной записи или его хэшированные и/или подсоленные производные, домен учетной записи, сертификаты на смарт-карты, биометрические данные и т.д.), информацию авторизации учетной записи клиента (например, информацию роли и области действия учетной записи клиента, разрешения на доступ, ассоциированные группы и т.д.) и/или любую другую информацию, релевантную для аутентификации и авторизации одного или более клиентов 102-a.

[0027] Один или более клиентов 102-a могут использовать одну или более учетных записей клиентов, чтобы запрашивать JIT учетные записи, имеющие повышенные разрешения на доступ для обслуживания одного или более ресурсов и/или активов, таких как, например, серверные устройства 140-i-j, выполненные с возможностью предоставлять одну или более услуг одной или более SaaS-систем (например, Microsoft Office 365, Microsoft Exchange Online, Microsoft SharePoint Online, Microsoft Dynamics CRM и т.д.). Серверные устройства 140-i-j могут быть дополнительно соединены между собой через компонент 112 межсетевого взаимодействия, чтобы предоставлять услуги SaaS-систем. Можно принимать во внимание, что в различных вариантах осуществления упоминаются просто серверные устройства 140-i-j в целях иллюстрации, а не ограничения. В связи с этим, любые из серверных устройств 140-i-j в различных вариантах осуществления могут быть заменены любыми другими ресурсами и/или активами, такими как, например, виртуальные устройства, рабочие станции, вычислительные устройства, мобильные устройства, приложения, службы и/или другие программные/аппаратные компоненты.

[0028] Также необходимо отметить, что "a" и "b" и "c", и аналогичные индексы при использовании в данном документе имеют намерение быть переменными, представляющими любое положительное целое число. Таким образом, например, если реализация задает значение для a=2, то полный набор клиентов 102-a может включать в себя клиентов 102-1 и 102-2. В другом примере, если реализация задает значения для i=1 и j=6, то полный набор серверных устройств 140-i-j может включать в себя серверные устройства 140-1-1, 140-1-2, 140-1-3, 140-1-4, 140-1-5 и 140-1-6. Варианты осуществления не ограничены в этом контексте.

[0029] Система 100 выделения JIT учетных записей может содержать одно или более клиентских устройств 104-b (например, переносных компьютеров, компьютеров, телефонов, рабочих станций или любых других вычислительных устройств), используемых посредством клиентов 102-a для обслуживания серверных устройств 140-i-j одной или более SaaS-систем (например, для тестирования, обновления, отладки, разработки, развертывания и/или поддержания одного или более ресурсов и/или активов SaaS-систем) через компонент 112 межсетевого взаимодействия. Кроме того, компонент 112 межсетевого взаимодействия может быть выполнен с возможностью предоставлять возможности сетевых подключений между множеством устройств, компонентов, приложений, серверов, ресурсов и/или активов в корпоративном вычислительном окружении 150 по одной или более сетей (например, сети intranet и/или Интернет) с использованием одного или более сетевых устройств (например, повторителей, мостов, концентраторов, коммутаторов, маршрутизаторов, шлюзов, модулей балансировки нагрузки и т.д.).

[0030] Система 100 выделения JIT учетных записей может содержать или быть интегрирована с одним или более серверных устройств 130-l службы каталогов, которые могут быть, в общем, выполнены с возможностью исполнять, в числе других приложений, приложение службы каталогов (не показано), чтобы организовывать серверные устройства 140-i-j в иерархию одной или более логических групп, логических подгрупп и/или логических вложенных подгрупп (например, лесов 132-k, доменов 136-d и/или организационных единиц 134-e-f). Серверные устройства 130-l службы каталогов также могут быть выполнены с возможностью сохранять иерархию в одном или более хранилищ данных службы каталогов (не показаны), содержащих информацию службы каталогов.

[0031] Информация службы каталогов может содержать информацию JIT учетной записи, ассоциированную с одной или более JIT учетными записями, так что одно или более серверных устройств 130-l службы каталогов могут аутентифицировать запросы на доступ из одного или более клиентов 102-a с использованием JIT учетных записей для осуществления доступа к одному или более ресурсам и/или активам. Информация JIT учетной записи может включать в себя, и только, аутентификационную информацию JIT учетной записи (например, имя участника-пользователя (UPN), идентификатор учетной записи, пароль учетной записи или его хэшированные и/или подсоленные производные, домен учетной записи, сертификаты на смарт-карты, биометрические данные и т.д.), информацию авторизации JIT учетной записи (например, информацию роли и области действия JIT учетной записи, разрешения на доступ JIT учетной записи, ассоциированные группы JIT учетной записи и т.д.), информацию времени действия JIT учетной записи (например, время действия JIT учетной записи), информацию службы каталогов (например, серверное устройство службы каталогов, ассоциированное с JIT учетной записью) и/или любую другую информацию, релевантную для аутентификации, авторизации и времени действия одной или более JIT учетных записей.

[0032] В различных вариантах осуществления, каждое серверное устройство службы каталогов (например, серверное устройство 130-1 службы каталогов) может содержать или реализовывать приложение службы каталогов (не показано). Примерные приложения службы каталогов могут включать в себя, но не только, Microsoft Active Directory, Novell eDirectory, Apple Open Directory, Oracle Internet Directory (OID), IBM Tivoli Directory Server или любое другое приложение, которое реализует протокол доступа к каталогам (DAP), упрощенный протокол доступа к каталогам (LDAP) и/или стандарты X.500, опубликованные посредством сектора стандартизации связи Международного союза по телекоммуникациям (ITU) (ITU-T).

[0033] В качестве иллюстрации, серверное устройство 130-1 службы каталогов может содержать или реализовывать, по меньшей мере, часть Microsoft Active Directory (например, службы домена Active Directory, контроллеры доменов Active Directory, хранилища данных Active Directory и т.д.). Каждое серверное устройство службы каталогов (например, серверное устройство 130-1 службы каталогов) из одного или более серверных устройств 130-l службы каталогов может быть выполнено с возможностью управлять логической группой верхнего уровня, такой как, например, лес 132-1. Один или более лесов 132-k могут содержать одну или несколько более низких логических групп, например, логических подгрупп, таких как, например, домены 136-d. Каждый домен (например, домен 136-1) из одного или более доменов 136-d может быть выполнен с возможностью управлять логическими группами нижнего уровня, например, логическими вложенными подгруппами, такими как, например, организационные единицы 134-e-f. Необязательно, домены 136-d могут быть дополнительно логически сгруппированы в одну или более промежуточных логических групп между лесами 132-k и доменами 136-d, таких как, например, деревья (не показаны). Каждая организационная единица (например, организационная единица 134-1-1) из одной или более организационных единиц 134-e-f может содержать один или более ресурсов и/или активов, таких как, например, серверные устройства 140-g-h.

[0034] Можно принимать во внимание, что в различных вариантах осуществления упоминаются просто как леса 132-k, домены 136-d и/или организационные единицы 134-e-f в целях иллюстрации, а не ограничения. В связи с этим, любые из лесов 132-k, доменов 136-d и/или организационных единиц 134-e-f в различных вариантах осуществления могут быть заменены своими существенными эквивалентами для данной реализации. Например, в одной реализации, в которой серверное устройство 130-1 службы каталогов может содержать или реализовывать, по меньшей мере, часть Novell eDirectory, леса 132-k, домены 136-d и организационные единицы 134-e-f могут быть заменены деревьями, сегментами и организационными единицами, реализованными в Novell eDirectory, соответственно. Варианты осуществления не ограничены этим контекстом.

[0035] Чтобы ограничивать поперечное перемещение взломщика, каждый домен (например, домен 136-1) системы 100 выделения JIT учетных записей дополнительно может содержать одну или более границ 138-g-h ограничения уязвимости. Например, домен 136-1 может содержать границы 138-1-1 и 138-1-2 ограничения уязвимости. Дополнительно, в некоторых реализациях, границы 138-g-h ограничения уязвимости могут быть независимыми от одной или более организационных единиц 134-e-f. Например, в домене 136-1, организационные единицы 134-1-1, 134-1-2, 134-1-3 могут охватывать границы 138-1-1 и 138-1-2 ограничения уязвимости, так что одна граница ограничения уязвимости, к примеру, граница 138-1-1 ограничения уязвимости может включать в себя ресурсы и/или активы, такие как, например, серверные устройства 140-1-1, 140-1-2, 140-1-3, из всех трех организационных единиц 134-1-1, 134-1-2, 134-1-3. В других доменах, таких как, например, домены 136-d, границы 138-g-h ограничения уязвимости, такие как, например, граница 138-g-1 ограничения уязвимости, могут сосуществовать с организационными единицами 134-e-f, такими как, например, организационная единица 134-e-1, так что одна граница ограничения уязвимости, такая как граница 138-g-1 ограничения уязвимости, может включать в себя ресурсы и/или активы, такие как, например, серверные устройства 140-i-1, 140-i-4, из одной организационной единицы 134-e-1.

[0036] Одна или более границ 138-g-h ограничения уязвимости, в общем, могут управляться посредством одного или более серверных устройств 130-l службы каталогов и приспособлены выдавать или предоставлять набор разрешений на доступ для одной или более JIT учетных записей, которые могут быть ассоциированы с границей обеспечения безопасности, так что одна или более JIT учетных записей могут осуществлять доступ к одному или более ресурсам и/или активам в пределах границы обеспечения безопасности. Чтобы дополнительно обеспечивать то, что взломщик, имеющий доступ к JIT учетной записи, не может перемещаться между одной или более границ 138-g-h ограничения уязвимости с использованием "атаки передачи хэша", каждая граница ограничения уязвимости (например, границы 138-1-1 и 138-1-2 ограничения уязвимости) из одной или более границ 138-g-h ограничения уязвимости может быть дополнительно выполнена с возможностью включать в себя взаимоисключающий или неперекрывающийся набор ресурсов и/или активов, так что отсутствует перекрытие между границами 138-g-h ограничения уязвимости.

[0037] Система 100 выделения JIT учетных записей может содержать серверное устройство 108, которое, в общем, может быть выполнено с возможностью исполнять, в числе других приложений, приложение 110 службы каталогов. Приложение 110 службы каталогов, в общем, может быть выполнено с возможностью сохранять и предоставлять информацию учетной записи клиента, ассоциированную с одной или более учетных записей клиентов для клиентов 102-a. Приложение 110 службы каталогов также может быть выполнено с возможностью сохранять информацию организационной иерархии, содержащую иерархическую структуру организации, членом или филиалом которой могут быть один или более клиентов 102-a (например, корпорации), так что могут идентифицироваться супервизоры и/или диспетчеры одного или более клиентов 102-a. Приложение 110 службы каталогов может быть дополнительно выполнено с возможностью аутентифицироваться или помогать в аутентификации одного или более клиентов 104-a, запрашивающих JIT учетные записи, имеющие повышенные разрешения на доступ, через приложение 114 управления с администраторскими полномочиями. Примерные приложения или реализации службы каталогов могут включать в себя, но не только, приложения или реализации службы каталогов, ранее поясненные относительно серверных устройств 130-l службы каталогов.

[0038] Чтобы аутентифицировать или обеспечивать аутентификацию одного или более клиентов 102-a, запрашивающих JIT учетную запись, имеющую повышенные разрешения на доступ, приложение 110 службы каталогов также может представлять и/или реализовывать один или более интерфейсов прикладного программирования (API) для приложения 114 управления с администраторскими полномочиями, чтобы аутентифицировать одного или более клиентов 102-a, запрашивающих повышенные разрешения на доступ. Например, приложение 114 управления с администраторскими полномочиями может аутентифицировать одного или более клиентов 102-a, запрашивающих повышенные разрешения на доступ, посредством использования через компонент 112 межсетевого взаимодействия, один или более API и/или один или более механизмов локального вызова процедур (LPC) и/или удаленного вызова процедур (RPC) приложения 110 службы каталогов. Примерные API могут включать в себя, но не только, ADP API, LADP API, API интерфейсов служб Microsoft Active Directory (ADSI), API обмена сообщениями Microsoft (MAPI), API агента системы каталогов Microsoft (DSA) и/или любой другой API, который обеспечивает аутентификацию клиентов 102-a.

[0039] Система 100 выделения JIT учетных записей может содержать серверное устройство 106, которое, в общем, может быть выполнено с возможностью исполнять, в числе других приложений, приложение 114 управления с администраторскими полномочиями. Приложение 114 управления с администраторскими полномочиями, в общем, может быть выполнено с возможностью принимать из одного или более клиентов 102-a запросы повышения разрешений на доступ и аутентифицировать один или более запросов, принимаемых из клиентов 102-a. Дополнительно, приложение 114 управления с администраторскими полномочиями может быть дополнительно выполнено с возможностью управлять, авторизовать, выделять одну или более JIT учетных записей, в отношении которых запрашиваются повышенные разрешения на доступ со стороны клиентов 102-a, и уведомлять клиентов 102-a с помощью информации JIT учетной записи, ассоциированной с выделяемыми JIT учетными записями.

[0040] В различных вариантах осуществления, приложение 114 управления с администраторскими полномочиями может содержать компонент 116 управления учетными записями. Компонент 116 управления учетными записями, в общем, может быть выполнен с возможностью аутентифицировать одного или более клиентов 102-a, запрашивающих JIT учетные записи, имеющие повышенные разрешения на доступ, и принимать один или более запросов из одного или более клиентов 102-a через клиентские устройства 104-b, чтобы повышать разрешения на доступ, с тем чтобы выполнять одно или более действий или задач для ресурса и/или актива.

[0041] В качестве иллюстрации, компонент 116 управления учетными записями может предоставлять возможность клиенту 102-1 аутентифицироваться в приложении 114 управления с администраторскими полномочиями до предоставления возможности клиенту 102-1 запрашивать JIT учетную запись, имеющую повышенные разрешения на доступ. Чтобы предоставлять возможность клиенту 102-1 аутентифицироваться, компонент 116 управления учетными записями может запрашивать и/или принимать, по меньшей мере, часть информации учетной записи клиента (например, идентификатор учетной записи и/или пароль учетной записи) из клиента 102-1, причем принимаемая информация учетной записи клиента может быть ассоциирована с учетной записью клиента для клиента 102-1. Компонент 116 управления учетными записями может принимать информацию учетной записи клиента (например, UPN, идентификатор учетной записи и/или пароль) через одно или более приложений и/или компонентов клиентского устройства 104-1 (например, веб-обозреватель вычислительного устройства). В ответ на принимаемую информацию учетной записи клиента, компонент 116 управления учетными записями может аутентифицировать клиента 102-1, по меньшей мере, частично на основе принимаемой информации учетной записи клиента и ранее сохраненной информации учетной записи клиента, доступной посредством приложения 110 службы каталогов. Кроме того, чтобы аутентифицировать клиента 102-1, по меньшей мере, частично на основе ранее сохраненной информации учетной записи клиента, доступной посредством приложения 110 службы каталогов, компонент 116 управления учетными записями может быть выполнен с возможностью использовать через компонент 112 межсетевого взаимодействия и один или более API приложения 110 службы каталогов.

[0042] Продолжая вышеприведенный пример, как только клиент 102-1 аутентифицирован, компонент 116 управления учетными записями может быть выполнен с возможностью предоставлять возможность клиенту 102-1 вводить информацию запроса на предмет JIT учетной записи. Информация запроса на предмет JIT учетной записи может включать в себя, но не только, одно или более действий или задач, которые должны выполняться, одно или более серверных устройств 140-i-j и информацию запрашиваемого времени действия, ассоциированную с одним или более действий или задач. Информация запрашиваемого времени действия может включать в себя, но не только, конкретное время или истечение времени на момент, когда JIT учетная запись истекает и становится деактивированной и/или конкретное время или истечение времени на момент, когда JIT учетная запись удаляется.

[0043] Дополнительно или альтернативно, компонент 116 управления учетными записями может быть выполнен с возможностью ограничивать информацию запрашиваемого времени действия, принимаемую от одного или более клиентов 102-a, верхним предельным значением, так что время действия, ассоциированное с JIT учетной записью, не может превышать предварительно определенное количество времени (например, минут, часов, дней, недель, лет и т.д.). В одном примерном варианте осуществления, компонент 116 управления учетными записями может ограничивать информацию запрашиваемого времени действия для JIT учетной записи, имеющей повышенные разрешения на доступ, верхним предельным значением в 72 часа или 3 дня, так что любой запрос на JIT учетную запись со временем действия, большим 72 часов (например, 4 дня), ограничен 72 часами или 3 днями. Варианты осуществления не ограничены этим контекстом.

[0044] Дополнительно или альтернативно, компонент 116 управления учетными записями также может быть выполнен с возможностью предоставлять одну или более предварительно заданных ролей и область действия, ассоциированные с корпоративным вычислительным окружением 150, и предоставлять возможность одному или более клиентам 102-a выбирать одну или более предварительно заданных ролей и область действия на основе действий или задач, которые должны выполняться, а также того, для какого ресурса и/или актива должны выполняться действия или задачи.

[0045] Примерные действия или задачи, которые должны выполняться, могут включать в себя, но не только, удаленную отладку приложений, резервное копирование приложений, обновления и/или обслуживание приложений, обновления и/или обслуживание серверов, тестирование и/или любые другие действия или задачи, которые могут требовать доступа и/или модификации одного или более ресурсов и/или активов. Примерная информация запрашиваемого времени действия может включать в себя, но не только, число дней, минут, часов и/или секунд, когда JIT учетной записи может оставаться активированной, и/или конкретное время дня и дату, до которой JIT учетная запись может оставаться активированной.

[0046] В различных вариантах осуществления, приложение 114 управления с администраторскими полномочиями дополнительно может содержать компонент 118 авторизации учетных записей. Компонент 118 авторизации учетных записей, в общем, может быть выполнен с возможностью определять информацию запрашиваемой роли и области действия и информацию роли и области действия учетной записи клиента. Компонент 118 авторизации учетных записей может быть дополнительно выполнен с возможностью предоставлять информацию роли и области действия учетной записи клиента для клиентов и авторизовать запрос повышения разрешений на доступ, на основе информации запрашиваемой роли и области действия и информации роли и области действия учетной записи клиента.

[0047] В одном варианте осуществления, компонент 118 авторизации учетных записей может быть выполнен с возможностью определять информацию запрашиваемой роли и области действия, по меньшей мере, частично на основе принимаемой информации запроса на предмет JIT учетной записи и информации службы каталогов, предоставленной посредством серверных устройств 130-l службы каталогов. Чтобы определять информацию запрашиваемой роли и области действия, компонент 116 управления учетными записями может быть выполнен с возможностью идентифицировать одну или более запрашиваемых ролей на основе запрашиваемых действий или задач, предоставленных посредством одного или более клиентов 102-a через одно или более клиентских устройств 104-b.

[0048] Чтобы определять запрашиваемую область действия, компонент 118 авторизации учетных записей может быть дополнительно выполнен с возможностью обмениваться данными с серверными устройствами 130-l службы каталогов и идентифицировать границу обеспечения безопасности, содержащую ресурсы и/или активы, для которых клиенты 102-a запрашивают выполнение действий или задач. Примерные запрашиваемые роли могут включать в себя, но не только, администраторов, операторов архива, отладчиков, удаленных пользователей, тестеров и т.п. Можно принимать во внимание, что каждая роль дополнительно может быть ассоциирована с набором разрешений на доступ, которые могут предоставлять и/или запрещать доступ к одному или более ресурсам и/или активам и/или к компонентам одного или более ресурсов и/или активов. Примерная запрашиваемая область действия может включать в себя, но не только, одно или более серверных устройств 140-1-1, 14-1-2, 14-1-3 или любые другие ресурсы и/или активы и/или компоненты ресурсов и/или активы.

[0049] В качестве иллюстрации, когда клиент 102-1 запрашивает выполнение удаленной отладки приложений для серверного устройства 140-1-1, информация запрашиваемой роли и области действия, определенная компонентом 118 авторизации учетных записей и ассоциированная с запрашиваемым действием или задачей, может включать в себя роли для удаленного пользователя и отладчика, и область действия может включать в себя границу 138-1-1 ограничения уязвимости. Дополнительно или альтернативно, принимаемая информация запроса на предмет JIT учетной записи из клиента 102-1 может содержать выбор клиентом одной или более предварительно заданных ролей и области действия информации, ранее поясненной относительно компонента 116 управления учетными записями, так что компонент 116 управления учетными записями может удобно и легко определять информацию запрашиваемой роли и области действия на основе принимаемой информации запроса на предмет JIT учетной записи.

[0050] В одном варианте осуществления, компонент 118 авторизации учетных записей может быть дополнительно выполнен с возможностью определять информацию роли и области действия учетной записи клиента посредством использования, через компонент 112 межсетевого взаимодействия и один или более API, приложения 110 службы каталогов, с тем чтобы извлекать информацию роли и области действия учетной записи клиента, ассоциированную с одним или более клиентов 102-a, запрашивающими JIT учетные записи с повышенными разрешениями на доступ. Дополнительно или альтернативно, компонент 118 авторизации учетных записей может быть дополнительно выполнен с возможностью предоставлять, через компонент 122 выдачи уведомлений по учетным записям, извлеченную информацию роли и области действия учетной записи клиента, ассоциированную с одним или более клиентов 102-a, до приема запрашиваемой роли и информации клиента из одного или более клиентов 102-a через клиентские устройства 104-b. Это может предоставлять возможность одному или более клиентов 102-a предоставлять информацию запрашиваемой роли и области действия, которые находятся в пределах или в соответствии с информацией роли и области действия учетной записи клиента.

[0051] После того, как информация роли и области действия учетной записи клиента извлечена из приложения 110 службы каталогов, компонент 118 авторизации учетных записей может автоматически авторизовать запрос на повышенные разрешения на доступ, по меньшей мере, частично на основе того, находятся или нет запрашиваемая роль и область действия в пределах или в соответствии с ролью и областью действия учетной записи клиента, ассоциированной с клиентами 102-a, запрашивающими JIT учетные записи. Если запрашиваемая клиентом роль и область действия является эквивалентной или находится в пределах роли и области действия учетной записи клиента, ассоциированной с клиентом, то компонент 118 авторизации учетных записей может быть выполнен с возможностью авторизовать запрос на JIT учетную запись, имеющую повышенные разрешения на доступ. В противном случае, компонент 118 авторизации учетных записей может отклонять запрос на JIT, имеющую повышенные разрешения на доступ.

[0052] В качестве иллюстрации, когда клиент 102-1 запрашивает выполнение удаленной отладки приложений для серверного устройства 140-1-1, информация запрашиваемой роли и области действия может включать в себя роли для удаленного пользователя и отладчика, и область действия может включать в себя границу 138-1-1 ограничения уязвимости. Информация роли и области действия учетной записи клиента, ассоциированная с учетной записью клиента для клиента 102-1 и извлеченная из приложения 110 службы каталогов, может включать в себя роли для удаленного пользователя и отладчика, и область действия может включать в себя лес 132-1. На основе информации запрашиваемой роли и области действия и информации роли и области действия учетной записи клиента, компонент 118 авторизации учетных записей может авторизовать запрос на JIT учетную запись, поскольку роль, запрашиваемая клиентом 102-1 (например, удаленный пользователь и отладчик), является эквивалентной роли учетной записи клиента (например, удаленный пользователь и отладчик), и область действия, запрашиваемая клиентом (например, граница 138-1-1 ограничения уязвимости), находится в пределах области действия учетной записи клиента (например, лес 132-1).

[0053] На другой иллюстрации, информация запрашиваемой роли и области действия может определяться как включающая в себя роли для удаленного пользователя и отладчика, и область действия может включать в себя границу 138-1-1 ограничения уязвимости. Информация роли и области действия учетной записи клиента для клиента 102-1, извлеченная из приложения 110 службы каталогов, может включать в себя роли для отладчика, но не удаленного пользователя, и область действия может включать в себя лес 132-2 (не показан). Компонент 118 авторизации учетных записей может отклонять запрос, поскольку роль, запрашиваемая клиентом 102-1 (например, удаленный пользователь и отладчик), не является эквивалентной или не находится в пределах роли учетной записи клиента (например, отладчик, но не включает в себя удаленного пользователя), и область действия, запрашиваемая клиентом (например, граница 138-1-1 ограничения уязвимости), также не находится в пределах области действия учетной записи клиента (например, лес 132-2).

[0054] Дополнительно или альтернативно, чтобы обеспечивать безопасность и конфиденциальность SaaS-систем, информация роли и области действия учетной записи клиента может быть дополнительно ограничена таким образом, чтобы ограничивать информацию запрашиваемой роли и области действия посредством ограничения числа и типа запрашиваемых ролей и области действия, которые может запрашивать клиент. Таким образом, в некоторых вариантах осуществления, информация роли и области действия учетной записи клиента дополнительно может ограничивать число запрашиваемых ролей одной ролью, и типы ролей - конкретной совокупностью ролей (например, удаленный пользователь, отладка и/или тестирование), а область действия - одной границей ограничения уязвимости, так что любая запрашиваемая роль и область действия, принимаемая от клиента, которые попадает в пределы этих ограничений, должна отклоняться компонентом 118 авторизации. Следовательно, любая JIT учетная запись, выделенная компонентом 120 выделения учетных записей, дополнительно ограничена по своей роли и области действия.

[0055] В качестве иллюстрации, информация запрашиваемой роли и области действия может определяться как включающая в себя роли для удаленного пользователя и отладчика, и область действия может включать в себя границу 138-1-1 ограничения уязвимости. Информация роли и области действия учетной записи клиента, ассоциированная с клиентом 102-1, может включать в себя роли для удаленного пользователя и отладчика, тем не менее, информация роли и области действия учетной записи клиента дополнительно может ограничивать роль одной ролью (например, удаленным пользователем или отладчиком, но не обоими), и область действия может быть ограничена одной границей ограничения уязвимости. Компонент 118 авторизации учетных записей может отклонять запрос, поскольку роль, запрашиваемая клиентом 102-1 (например, удаленный пользователь и отладчик), не находится в пределах ограничения одной ролью (например, удаленного пользователя или отладчика, но не обоих).

[0056] По меньшей мере, одно техническое преимущество, реализованное посредством дополнительного ограничения роли и области действия учетной записи клиента, состоит в том, что каждая JIT учетная запись, авторизованная и впоследствии выделенная компонентом 120 выделения учетных записей, должна иметь ограниченную роль и область действия, чтобы гарантировать то, что каждая JIT учетная запись выделяется с разрешениями с минимальной областью действия, требуемыми для выполнения задачи или услуги, запрашиваемой клиентом. Таким образом, даже если поверхность атаки или вектор атаки может увеличиваться с увеличением числа JIT учетных записей, эффект уменьшается, поскольку каждая выделяемая JIT учетная запись должна быть ограничена по роли и области действия.

[0057] Дополнительно или альтернативно, чтобы дополнительно обеспечивать безопасность и конфиденциальность SaaS-систем, компонент 118 авторизации учетных записей может быть дополнительно выполнен с возможностью определять супервизора или диспетчера одного или более клиентов 102-a, запрашивающих повышенные разрешения на доступ, посредством использования, через компонент 112 межсетевого взаимодействия и один или более API, приложения 110 службы каталогов, с тем чтобы идентифицировать супервизора или диспетчера одного или более клиентов 102-a на основе информации организационной иерархии, доступной посредством приложения 110 службы каталогов. Когда супервизор или диспетчер одного или более клиентов 102-a определяется, компонент 118 авторизации учетных записей может быть выполнен с возможностью уведомлять и предоставлять супервизора или диспетчера через контрольную информацию одобрения компонента 122 выдачи уведомлений по учетным записям. Контрольная информация одобрения может включать в себя информацию учетной записи по запрашиваемой роли и области действия, информацию запрашиваемого времени действия и информацию роли и области действия учетной записи клиента для одного или более клиентов 102-a, запрашивающих JIT учетные записи. Компонент 118 авторизации учетных записей также может быть выполнен с возможностью запрашивать и принимать одобрение из супервизора или диспетчера одного или более клиентов 102-a до авторизации запроса.

[0058] В качестве иллюстрации, до авторизации запроса на JIT учетную запись с тем, чтобы повышать разрешения на доступ, для клиента 102-1, но после определения информации запрашиваемой роли и области действия и информации роли и области действия учетной записи клиента, компонент 118 авторизации учетных записей может определять то, что супервизор или диспетчер является клиентом 102-2, и может уведомлять и предоставлять клиенту 102-2 информацию запрашиваемой роли и области действия и информацию роли и области действия учетной записи клиента для клиента 102-1 через компонент 122 выдачи уведомлений по учетным записям. Компонент 118 авторизации учетных записей дополнительно может запрашивать и принимать одобрение из клиента 102-2 до авторизации запроса.

[0059] В различных вариантах осуществления, приложение 114 управления с администраторскими полномочиями дополнительно может содержать компонент 120 выделения учетных записей, функционально соединенный с хранилищем 126 данных JIT учетных записей. Хранилище 126 данных JIT учетных записей, в общем, может быть выполнено с возможностью сохранять информацию JIT учетной записи, ассоциированную с одной или более JIT учетных записей. Компонент 120 выделения учетных записей, в общем, может быть выполнен с возможностью выделять JIT учетную запись после того, как запрос на JIT учетную запись авторизован. Компонент 120 выделения учетных записей может быть дополнительно выполнен с возможностью определять то, уже существует или нет JIT учетная запись, имеющая идентичную или практически аналогичную запрашиваемую роль и область действия, для клиента. Компонент 120 выделения учетных записей может быть выполнен с возможностью извлекать существующую JIT учетную запись, ассоциированную с клиентом, когда JIT учетная запись, имеющая идентичную или практически аналогичную запрашиваемую роль и область действия, уже существует для клиента. Альтернативно, когда JIT учетная запись, имеющая идентичную или практически аналогичную запрашиваемую роль и область действия, не существует уже для клиента, компонент 120 выделения учетных записей, в общем, может быть выполнен с возможностью создавать новую JIT учетную запись. После создания и/или извлечения JIT учетной записи, компонент 120 выделения учетных записей может быть дополнительно выполнен с возможностью активировать JIT учетную запись.

[0060] В одном варианте осуществления, компонент 120 выделения учетных записей может быть выполнен с возможностью определять то, уже существует или нет JIT учетная запись, имеющая роль и область действия, которая является эквивалентной или практически аналогичной роли и области действия, запрашиваемой клиентом, в хранилище 126 данных JIT учетных записей для этого клиента. Компонент 120 выделения учетных записей может определять существование ранее созданной JIT учетной записи посредством выполнения поиска и/или сканирования в хранилище 126 данных JIT учетных записей и сравнения и сопоставления информации запрашиваемой роли и области действия с информацией роли и области действия JIT учетной записи существующих JIT учетных записей. Когда компонент 120 выделения учетных записей определяет то, что JIT учетная запись, имеющая запрашиваемую роль и область действия, уже существует для этого клиента, далее компонент 120 выделения учетных записей может быть выполнен с возможностью извлекать информацию JIT учетной записи, ассоциированную с ранее созданной JIT учетной записью, из хранилища 126 данных JIT учетных записей для этого клиента.

[0061] Альтернативно, когда компонент 120 выделения учетных записей определяет то, что JIT учетная запись, имеющая запрашиваемую роль и область действия, не существует для этого клиента, компонент 120 выделения учетных записей может быть выполнен с возможностью автоматически создавать новую JIT учетную запись для этого клиента. Это иначе известно как избирательное выделение JIT учетной записи, при которой компонент 120 выделения учетных записей может быть выполнен с возможностью создавать JIT учетные записи только тогда, когда предыдущая JIT учетная запись с эквивалентной или практически аналогичной ролью и областью действия не существует уже для клиента.

[0062] В одном варианте осуществления, компонент 120 выделения учетных записей может создавать новую JIT учетную запись и ее ассоциированную информацию JIT учетной записи, по меньшей мере, частично на основе информации запроса на предмет JIT учетной записи (например, информации запрашиваемой роли и области действия, информации запрашиваемого времени действия и т.д.) и информации учетной записи клиента. Например, допустим, что информация учетной записи клиента для клиента 102-1 может содержать UPN "EllenAdams@domain136-1.contoso.com", и что запрашиваемые роли включают в себя удаленного пользователя и отладчика, и запрашиваемая область действия включает в себя границу 138-1-1 ограничения уязвимости. Компонент 120 выделения учетных записей может создавать новую JIT учетную запись с информацией JIT учетной записи, содержащей UPN "EllenAdams_RemoteDebugger_Boundary138-1-1@domain136-1.contoso.com", так что клиент 102-1 может идентифицировать одну или более ролей и область действия для JIT учетной записи, по меньшей мере, частично на основе UPN. Дополнительно, компонент 120 выделения учетных записей также может сохранять новую созданную JIT учетную запись в хранилище 126 данных JIT учетных записей и ассоциировать новую созданную JIT учетную запись с учетной записью клиента для этого клиента.

[0063] Чтобы обеспечивать то, что ресурсы и/или активы, управляемые посредством одного или более серверных устройств 130-l службы каталогов, являются доступными и/или подходящими для обслуживания посредством одного или более клиентов 102-a с использованием новых созданных JIT учетных записей, компонент 120 выделения учетных записей может быть дополнительно выполнен с возможностью идентифицировать надлежащее серверное устройство службы каталогов, управляющее одной или более границ 138-g-h ограничения уязвимости, которое включает в себя один или более ресурсов и/или активов, к которым клиент запрашивает доступ и/или обслуживание. После того, как надлежащее серверное устройство службы каталогов идентифицируется, компонент 120 выделения учетных записей может быть дополнительно выполнен с возможностью обмениваться данными с идентифицированным серверным устройством службы каталогов через компонент 112 межсетевого взаимодействия и один или более API идентифицированного серверного устройства службы каталогов, с тем чтобы создавать JIT учетную запись. Дополнительно, компонент 120 выделения учетных записей может быть выполнен с возможностью сохранять новую созданную JIT учетную запись и ассоциированную информацию JIT учетной записи в хранилище 126 данных JIT учетных записей и ассоциировать новую созданную JIT учетную запись и ассоциированную информацию JIT учетной записи с учетной записью клиента, так что она может быть извлечена и многократно использована.

[0064] В качестве иллюстрации, допустим, что запрашиваемые роли для клиента 102-1 включают в себя удаленного пользователя и отладчика, запрашиваемая область действия включает в себя границу 138-1-1 ограничения уязвимости, и запрос авторизован компонентом 118 авторизации учетных записей, компонент 120 выделения учетных записей может сначала определять то, ранее создана или нет JIT учетная запись, имеющая роли удаленного пользователя и отладчика и область действия, которая включает в себя границу 138-1-1 ограничения уязвимости. Когда ранее созданная JIT учетная запись найдена в хранилище 126 данных JIT учетных записей, и ее ассоциированная информация JIT учетной записи включает в себя роли для удаленного пользователя и отладчика, и область действия включает в себя границу 138-1-1 ограничения уязвимости, далее компонент 120 выделения учетных записей может извлекать ранее созданную и/или сохраненную информацию JIT учетной записи, ассоциированную с JIT учетной записью.

[0065] Продолжая вышеуказанную иллюстрацию, когда JIT учетные записи, ассоциированные с клиентом 102-1, не найдены в хранилище 126 данных JIT учетных записей, компонент 120 выделения учетных записей может идентифицировать серверное устройство 130-1 службы каталогов для создания новой JIT учетной записи, поскольку запрашиваемая область действия включает в себя границу 138-1-1 ограничения уязвимости, которая управляется посредством серверного устройства 130-1 службы каталогов. Компонент 120 выделения учетных записей затем может обмениваться данными с серверным устройством 130-1 службы каталогов, чтобы создавать новую JIT учетную запись. Компонент 120 выделения учетных записей дополнительно может сохранять новую созданную JIT учетную запись и ассоциированную информацию JIT учетной записи в хранилище 126 данных JIT учетных записей для извлечения и многократного использования.

[0066] После того, как JIT учетная запись извлечена или создана, компонент 120 выделения учетных записей может быть дополнительно выполнен с возможностью активировать JIT учетную запись, по меньшей мере, частично на основе информации запрашиваемой роли и области действия, так что извлеченная или созданная JIT учетная запись имеет роль и область действия, идентичную роли и области действия, запрашиваемой клиентом. Это также обеспечивает то, что каждая JIT учетная запись, которая создается или извлекается, содержит набор повышенных разрешений на доступ с минимальной областью действия, требуемых для того, чтобы осуществлять доступ или выполнять услугу для ресурса и/или актива, запрашиваемого клиентом. Чтобы активировать JIT учетную запись, компонент 120 выделения учетных записей может быть дополнительно выполнен с возможностью выдавать или предоставлять набор разрешений на доступ к JIT учетной записи, по меньшей мере, частично на основе информации запрашиваемой роли и области действия.

[0067] В различных вариантах осуществления, приложение 114 управления с администраторскими полномочиями дополнительно может содержать компонент 122 выдачи уведомлений по учетным записям. Компонент 122 выдачи уведомлений по учетным записям, в общем, может быть выполнен с возможностью уведомлять и предоставлять в один или более клиентов 102-a, через одно или более клиентских устройств 104-b, информацию учетной записи клиента (например, роль и область действия учетной записи клиента), информацию подтверждения запроса (например, то, одобрен или отклонен запрос на то, чтобы повышать разрешения на доступ), контрольную информацию одобрения и информацию JIT учетной записи в одном или более сообщений уведомления. Примерные сообщения уведомления могут включать в себя, но не только, обмен мобильными SMS-сообщениями, автоматизированные речевые вызовы, электронную почту, интерактивные веб-формы, веб-оповещения, приложения обмена сообщениями на основе Интернета и/или сетей intranet или любое другое средство для уведомления одного или более клиентов 102-a относительно одобрения и/или отклонения повышенных разрешений на доступ и предоставления одному или более клиентов 102-a информации подтверждения запроса, контрольной информации одобрения и/или информации JIT учетной записи.

[0068] В одном варианте осуществления, после того, как отклонен запрос повысить разрешения на доступ, компонент 122 выдачи уведомлений по учетным записям может быть выполнен с возможностью уведомлять клиента (например, клиента 102-1) через одно или более приложений и/или компонентов одного или более клиентских устройств 104-b в одном или более сообщений уведомления в отношении того, что запрос отклонен. Дополнительно, одно или более сообщений уведомления также могут включать в себя информацию отклонения JIT учетной записи, которая может указывать одну или более причин отклонения (например, запрос превышает роль и/или область действия учетной записи клиента).

[0069] После того, как запрос на JIT учетную запись с повышенными разрешениями на доступ одобрен и JIT учетная запись выделена, компонент 122 выдачи уведомлений по учетным записям может быть выполнен с возможностью уведомлять клиента (например, клиента 102-1) через клиентское устройство (например, клиентское устройство 104-1) в одном или более сообщений уведомления в отношении того, что запрос одобрен. Компонент 122 выдачи уведомлений по учетным записям также может быть выполнен с возможностью предоставлять информацию JIT учетной записи, ассоциированную с выделяемой JIT учетной записью, имеющей повышенные разрешения на доступ, достаточный для того, чтобы предоставлять возможность клиенту (например, клиентскому устройству 104-1) осуществлять доступ и/или обслуживать один или более ресурсов и/или активов (например, серверное устройство 104-1-1) в соответствии с ролью и областью действия JIT учетной записи.

[0070] В другом варианте осуществления, до авторизации запроса на JIT учетную запись с повышенными разрешениями на доступ для клиента (например, клиента 102-1) и после определения информации запрашиваемой роли и области действия и информации роли и области действия учетной записи клиента для этого клиента, компонент 122 выдачи уведомлений по учетным записям может быть дополнительно выполнен с возможностью запрашивать одобрение от супервизора или диспетчера (например, клиента 102-2) этого клиента (например, клиента 102-1) через одно или более сообщений уведомления до авторизации запроса на JIT учетную запись с повышенными разрешениями на доступ. Чтобы дополнительно помогать супервизору или диспетчеру (например, клиенту 102-2) в одобрении или отклонении одного или более запросов, компонент 122 выдачи уведомлений по учетным записям может быть дополнительно выполнен с возможностью предоставлять контрольную информацию одобрения (например, информацию учетной записи по запрашиваемой роли и области действия, информацию запрашиваемого времени действия и информацию роли и области действия учетной записи клиента, ассоциированную с клиентом 102-1, запрашивающим повышенные разрешения на доступ) в одном или более сообщений уведомления супервизору или диспетчеру (например, клиенту 102-2).

[0071] Хотя система 100 выделения JIT учетных записей, как показано на фиг. 1, имеет ограниченное число элементов в определенной топологии, можно принимать во внимание, что система 100 выделения JIT учетных записей может включать в себя большее или меньшее число элементов в альтернативных топологиях требуемым образом для данной реализации. Аналогично, хотя различные варианты осуществления могут иллюстрировать корпоративное вычислительное окружение 150, охватывающее одно или более клиентских устройств 104-b, серверное устройство 108, серверное устройство 106 и один или более лесов 132-k, можно принимать во внимание, что, по меньшей мере, некоторые клиентские и/или серверные устройства могут быть внешними для корпоративного вычислительного окружения 150 для данной реализации.

[0072] Фиг. 2 иллюстрирует другой вариант осуществления для системы 100 выделения JIT учетных записей. В различных вариантах осуществления, система 100 выделения JIT учетных записей дополнительно может содержать серверное устройство 202, которое, в общем, может быть выполнено с возможностью исполнять, в числе других приложений, приложение 204 управления ресурсами и активами. Серверные устройства 130-l службы каталогов могут быть дополнительно выполнены с возможностью реализовывать одну или более границ 138-g-h обеспечения безопасности с использованием одной или более ассоциированных групп безопасности, причем каждая группа безопасности может быть выполнена с возможностью управлять набором разрешений на доступ одного или более ресурсов и/или активов для одного или более членов каждой группы безопасности.

[0073] Приложение 204 управления активами, в общем, может быть выполнено с возможностью конфигурировать или разделять один или более ресурсов и/или активов на одну или более групп безопасности через компонент 112 межсетевого взаимодействия и один или более API приложений службы каталогов (не показано) одного или более серверных устройств 130-l службы каталогов. В одном варианте осуществления, приложение 204 управления активами может быть выполнено с возможностью реализовывать одну или более границ 138-g-h обеспечения безопасности посредством создания одной или более групп 210-m-n безопасности по границам ограничения уязвимости. Чтобы дополнительно ограничивать поперечное перемещение взломщика, который получает доступ к скомпрометированной JIT учетной записи, в некоторых вариантах осуществления, приложение 204 управления активами может быть дополнительно выполнено с возможностью конфигурировать или разделять один или более ресурсов и/или активов на одну или более взаимоисключающих или неперекрывающихся групп 210-m-n безопасности по границам ограничения уязвимости, так что один ресурс и/или актив не является доступным или подходящим для обслуживания из JIT учетных записей, являющихся членами двух различных групп безопасности по границам ограничения уязвимости.

[0074] В другом варианте осуществления, приложение 204 управления активами может быть дополнительно выполнено с возможностью назначать каждую группу безопасности по границам ограничения уязвимости из или более групп 210-m-n безопасности по границам ограничения уязвимости набор разрешений на доступ для одного или более ресурсов и/или активов, так что любой член (например, одна или более JIT учетных записей), добавленный в группу безопасности по границам ограничения уязвимости, может осуществлять доступ к одному или более ресурсам и/или активам, управляемых посредством этой группы безопасности, в соответствии с набором разрешений на доступ. Дополнительно или альтернативно, в реализациях, в которых один или более ресурсов и/или активов содержат виртуальные устройства (например, виртуальные серверные устройства, реализованные с использованием одной или более виртуальных машин), приложение 204 управления активами может быть дополнительно выполнено с возможностью выделять или развертывать один или более ресурсов и/или активов, так что каждый выделяемый ресурс и/или актив ассоциирован с группой безопасности по границам ограничения уязвимости.

[0075] В качестве иллюстрации, приложение 204 управления активами может реализовывать границы 138-1-1 и 138-1-2 обеспечения безопасности посредством создания ассоциированных групп 210-1-1 и 210-1-2 безопасности по границам ограничения уязвимости, соответственно, с использованием компонента 112 межсетевого взаимодействия и одного или более API приложения службы каталогов (не показано) серверного устройства 130-1 службы каталогов. Дополнительно, приложение 204 управления активами также может конфигурировать серверные устройства 140-1-1, 140-1-2, 140-1-3, которые должны управляться посредством группы безопасности по границам ограничения уязвимости 138-1-1, и серверные устройства 140-1-4, 140-1-5, 140-1-6, которые должны управляться посредством группы безопасности 138-1-2.

[0076] Продолжая вышеуказанную иллюстрацию, приложение 204 управления активами дополнительно может конфигурировать группу 210-1-1 безопасности по границам ограничения уязвимости, с возможностью выдавать или предоставлять набор разрешений на доступ к серверным устройствам 140-1-1, 140-1-2, 140-1-3. Набор разрешений на доступ может предоставлять возможность JIT учетной записи осуществлять доступ, в соответствии с набором разрешений на доступ, ассоциированных с группой 210-1-1 безопасности, к серверным устройствам 140-1-1, 140-1-2, 140-1-3, когда JIT учетная запись добавляется в группу 210-1-1 безопасности по границам ограничения уязвимости.

[0077] Далее продолжая вышеуказанную иллюстрацию, приложение 204 управления активами также может конфигурировать группу 210-1-2 безопасности по границам ограничения уязвимости аналогичным образом, как пояснено относительно группы 210-1-1 безопасности по границам ограничения уязвимости, так что JIT учетная запись, которая является членом группы 210-1-2 безопасности по границам ограничения уязвимости, может осуществлять доступ, в соответствии с набором разрешений на доступ, ассоциированных с группой 210-1-2 безопасности по границам ограничения уязвимости, к серверным устройствам 140-1-4, 140-1-5, 140-1-6. В реализациях, в которых серверные устройства 140-1-1-140-1-6 представляют собой виртуальные серверные устройства, реализованные с использованием одной или более виртуальных машин, постоянно размещающихся на серверных устройствах 140-i-j, приложение 204 управления активами может автоматически конфигурировать виртуальные серверные устройства во время процесса выделения (например, создания и/или развертывания) виртуальных серверных устройств.

[0078] Можно принимать во внимание, что хотя только две группы 210-1-1 и 210-1-2 безопасности по границам ограничения уязвимости проиллюстрированы в различных вариантах осуществления, приложение 204 управления активами может быть выполнено с возможностью создавать множество групп (например, группу удаленного доступа, группу отладчиков и т.д.) для одной или более ролей, причем каждая группа может быть ассоциирована с набором разрешений на доступ (например, удаленный доступ к одному или более ресурсам и/или активам, отладка одного или более ресурсов и/или активов и т.д.), ассоциированных с ролями, так что JIT учетная запись может быть членом нескольких групп вложенным способом, с тем чтобы осуществлять управление доступом на основе ролей (RBAC). Варианты осуществления не ограничены этим контекстом.

[0079] Чтобы гарантировать то, что строгий набор разрешений на доступ выдан или предоставлен для выделяемой JIT учетной записи, компонент 120 выделения учетных записей приложения 114 управления с администраторскими полномочиями может быть дополнительно выполнен с возможностью идентифицировать серверное устройство службы каталогов, реализующее надлежащие группы 210-m-n безопасности по границам ограничения уязвимости, и идентифицировать одну или более групп 210-m-n безопасности по границам ограничения уязвимости, выполненных с возможностью предоставлять разрешение на доступ к одному или более ресурсам и/или активам посредством использования компонента 112 межсетевого взаимодействия и одного или более API приложений службы каталогов (не показаны) одного или более серверных устройств 130-l службы каталогов. После того, как надлежащее серверное устройство службы каталогов и одна или более групп 210-m-n безопасности по границам ограничения уязвимости идентифицированы, компонент 120 выделения учетных записей может быть выполнен с возможностью ассоциировать выделяемую JIT учетную запись с идентифицированной группой безопасности по границам ограничения уязвимости.

[0080] В одном варианте осуществления, компонент 120 выделения учетных записей может связывать JIT учетную запись с группами 210-m-n безопасности по границам ограничения уязвимости посредством добавления JIT учетной записи в одну или более групп 210-m-n безопасности по границам ограничения уязвимости в качестве членов, так что JIT учетной записи может быть предоставлен набор разрешений на доступ, с тем чтобы осуществлять доступ к одному или более ресурсам и/или активам в пределах границы ограничения уязвимости, ассоциированной с группой безопасности по границам ограничения уязвимости. В некоторых вариантах осуществления, компонент 120 выделения учетных записей может быть дополнительно выполнен с возможностью ограничивать число групп 210-m-n безопасности по границам ограничения уязвимости, с которыми может быть ассоциирована JIT учетная запись (например, каждая JIT учетная запись может быть ассоциирована только с одной группой безопасности по границам ограничения уязвимости), чтобы дополнительно ограничивать область влияния, которую взломщик может вызывать с использованием скомпрометированной JIT учетной записи.

[0081] В качестве иллюстрации, допустим, что информация запрашиваемой роли и области действия, принимаемая из клиента 102-1 для JIT учетной записи с повышенными разрешениями на доступ, включает в себя удаленного пользователя и отладчика для границы 138-1-1 ограничения уязвимости и JIT учетная запись выделена, компонент 120 выделения учетных записей может сначала идентифицировать серверное устройство 130-1 службы каталогов из числа одного или более серверных устройств 130-l службы каталогов, которое реализует группу 210-1-1 безопасности по границам ограничения уязвимости, с использованиям границы 138-1-1 ограничения уязвимости. Компонент 120 выделения учетных записей также может идентифицировать группу 210-1-1 безопасности по границам ограничения уязвимости в качестве группы безопасности по границам ограничения уязвимости, выполненной с возможностью предоставлять набор разрешений на доступ к серверным устройствам 140-1-1, 140-1-2, 140-1-3. Компонент 120 выделения учетных записей дополнительно может ассоциироваться посредством добавления выделенной JIT учетной записи, по меньшей мере, в идентифицированную группу 210-1-1 безопасности по границам ограничения уязвимости, с тем чтобы предоставлять выделенной JIT учетной записи набор разрешений на доступ к серверным устройствам 140-1-1, 140-1-2, 140-1-3. Можно принимать во внимание, что компонент 120 выделения учетных записей также может ассоциироваться посредством добавления выделенной JIT учетной записи в другие группы (например, в группу удаленных пользователей, в группы отладчиков и т.д.), чтобы предоставлять разрешение на доступ разрешения в качестве удаленного пользователя и отладчика, так что выделенная JIT учетная запись может использоваться клиентом 102-1 для выполнения удаленной отладки для серверных устройств 140-1-1, 140-1-2, 14-1-3.

[0082] В различных вариантах осуществления, приложение 114 управления с администраторскими полномочиями дополнительно может содержать компонент 124 управления временем действия учетных записей. Компонент 124 управления временем действия учетных записей, в общем, может быть выполнен с возможностью управлять временем действия, ассоциированным с каждой JIT учетной записью, на основе информации времени действия JIT учетной записи или предварительно заданной информации времени действия JIT учетной записи. Компонент 124 управления временем действия учетных записей может быть дополнительно выполнен с возможностью деактивировать и/или удалять одну или более JIT учетных записей после того, как период времени истек. Информация времени действия JIT учетной записи может включать в себя, но не только, конкретное время или истечение времени на момент, когда JIT учетная запись истекает и становится деактивированной, и конкретное время или истечение времени на момент, когда JIT учетная запись удаляется.

[0083] Можно принимать во внимание, что в некоторых вариантах осуществления, информация времени действия JIT учетной записи может определяться и/или извлекаться на основе информации запроса на предмет JIT учетной записи, принимаемой из одного или более клиентов 102-a через клиентские устройства 104-b для данной реализации. В других вариантах осуществления, информация времени действия JIT учетной записи может определяться и/или извлекаться на основе одной или более ролей, как указано посредством информации роли и области действия JIT учетной записи, причем некоторые роли (например, удаленный пользователь и отладчик) могут иметь ассоциированное время действия JIT учетной записи в 2 часа, в то время как другие роли (например, оператор архива) могут иметь ассоциированное время действия в 4 часа. Варианты осуществления не ограничены этим контекстом.

[0084] В одном варианте осуществления, компонент 124 управления временем действия учетных записей может быть дополнительно выполнен с возможностью принимать один или более запросов на одобрение доступа из одного или более серверных устройств 130-l службы каталогов через компонент 112 межсетевого взаимодействия, когда один или более клиентов 102-a осуществляют доступ к одному или более ресурсам и/или активам, управляемых посредством одного или более серверных устройств 130-l службы каталогов. Компонент 124 управления временем действия учетных записей может быть дополнительно выполнен с возможностью автоматически одобрять или разрешать одному или более клиентов 102-a осуществлять доступ к одному или более ресурсам и/или активам, управляемых посредством соответствующих серверных устройств 130-l службы каталогов, когда время действия JIT учетной записи не истекло.

[0085] Альтернативно, компонент 124 управления временем действия учетных записей может быть выполнен с возможностью автоматически отклонять для одного или более клиентов 102-a любой доступ к одному или более ресурсам и/или активам, управляемых посредством соответствующих серверных устройств 130-l службы каталогов, когда время действия JIT учетной записи истекло. Дополнительно, в одном варианте осуществления, компонент 124 управления временем действия учетных записей также может быть выполнен с возможностью деактивировать JIT учетную запись и/или отвязывать JIT учетную запись от одной или более групп безопасности по границам ограничения уязвимости. Например, компонент 124 управления временем действия учетных записей может деактивировать JIT учетную запись посредством отклонения всех запросов на одобрение доступа и формировать новый маркер аутентификации без предоставления нового сформированного маркера аутентификации клиентам 102-a. Компонент управления временем действия учетных записей также может отвязывать JIT учетную запись посредством удаления JIT учетной записи из членства в одной или более групп безопасности по границам ограничения уязвимости.

[0086] В одном примерном варианте осуществления, время действия JIT учетной записи может начинаться со времени, когда JIT учетная запись выделена (например, выделена компонентом 120 выделения учетных записей), и завершается в указанное время или по истечению времени на основе информации времени действия JIT учетной записи. Альтернативно, время действия JIT учетной записи может начинаться со времени, когда JIT учетная запись используется первый раз (например, клиент пытается осуществлять доступ к ресурсу и/или активу), и завершается в указанное время или по истечению времени на основе информации времени действия JIT учетной записи. Примерные варианты осуществления не ограничены этим контекстом.