ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННУЮ ЗАЯВКУ

[0001] Настоящая заявка испрашивает приоритет по заявке на патент Китая № 202011569219.5, поданной 26 декабря 2020 г. и озаглавленной "СПОСОБ И АППАРАТ ДЛЯ АУТЕНТИФИКАЦИ ИДЕНТИФИКАЦИОННОЙ ИНФОРМАЦИИ, УСТРОЙСТВО, МИКРОСХЕМА, НОСИТЕЛЬ ДЛЯ ХРАНЕНИЯ ИНФОРМАЦИИ И ПРОГРАММА", раскрытие которой в полном объеме включено в настоящий документ посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

[0002] Настоящее раскрытие относится к технической области безопасности сетевой связи, а в частности, к способу и аппарату для аутентификации идентификационной информации, а также к устройству, микросхеме, носителю для хранения информации и программе.

УРОВЕНЬ ТЕХНИКИ

[0003] В сети связи инициатор запроса (Requester, REQ) может получить доступ к сети через контроллер доступа при аутентификации (Authentication Access Controller, AAC). В некоторых случаях, когда требуется высокий уровень безопасности, контроллер доступа при аутентификации должен выполнять аутентификацию по идентификационной информации инициатора запроса, а инициатор запроса также должен выполнять аутентификацию по идентификационной информации контроллера доступа при аутентификации, чтобы гарантировать, что инициатор запроса, обращающийся к сети, принадлежит легитимному пользователю, а сеть, к которой обращается инициатор запроса, является легитимной сетью. Кроме того, для двухточечной передачи в блокчейн-технологии также необходимо установить доверительные отношения между различными узлами, что также очень важно для аутентификации идентификационной информации узлов.

[0004] В процессе выполнения взаимной аутентификации идентификационной информации (Mutual Identity Authentication, MIA) между инициатором запроса и контроллером доступа при аутентификации для аутентификации идентификационной информации обе стороны должны предоставить свою собственную идентификационную информацию. Однако такая идентификационная информация обычно содержит личную и конфиденциальную информацию, такую как идентификационные номера, домашние адреса, информация о банковской карте, информация о географическом местоположении и информация об аффилированном учреждении. Кроме того, в процессе практического применения такую идентификационную информацию, как правило, включают в физический цифровой сертификат и цифровой сертификат используют в качестве физического идентификационного сертификата.

[0005] Если во время взаимной аутентификации идентификационной информации инициатора запроса и контроллера доступа при аутентификации идентификационную информацию инициатора запроса и контроллера доступа при аутентификации перехватывает злоумышленник для незаконного использования, возникает серьезная угроза безопасности для контроллера доступа при аутентификации, инициатора запроса и сети.

РАСКРЫТИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

[0006] В настоящем раскрытии предложен способ и аппарат для аутентификации идентификационной информации, а также устройство, микросхема, носитель для хранения информации и программа. За счет применения сервера аутентификации обеспечивается взаимная аутентификации идентификационной информации между инициатором запроса и контроллером доступа при аутентификации, при этом гарантируется конфиденциальность информации, относящейся к идентификационным данным объекта, таким образом, обеспечивается, чтобы только легитимный пользователь мог обмениваться данными с легитимной сетью.

[0007] Согласно первому аспекту в варианте осуществления настоящего раскрытия предложен способ аутентификации идентификационной информации. Этот способ включает следующие операции.

[0008] Контроллер доступа при аутентификации получает сообщение с зашифрованным текстом идентификационной информации, отправленное инициатором запроса. Сообщение с зашифрованным текстом идентификационной информации включает в себя зашифрованный текст идентификационной информации инициатора запроса и зашифрованный текст идентификационной информации инициатора запроса генерируют путем использования открытого ключа сертификата шифрования для шифрования подлежащих шифрованию данных, включающих в себя цифровой сертификат инициатора запроса и первое одноразовое случайное защитное число.

[0009] Контроллер доступа при аутентификации отправляет первое сообщение с запросом аутентификации на первый сервер аутентификации (Authentication Server, AS), которому доверяет контроллер доступа при аутентификации. Первое сообщение с запросом аутентификации включает в себя зашифрованный текст идентификационной информации инициатора запроса и зашифрованный текст идентификационной информации контроллера доступа при аутентификации, и зашифрованный текст идентификационной информации контроллера доступа при аутентификации генерируют путем использования открытого ключа сертификата шифрования для шифрования подлежащих шифрованию данных, включающих в себя цифровой сертификат контроллера доступа при аутентификации и второе одноразовое случайное защитное число.

[0010] Контроллер доступа при аутентификации принимает первое ответное сообщение об аутентификации, отправленное первым сервером аутентификации. Первое ответное сообщение об аутентификации включает в себя зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись, зашифрованный текст второй информации о результате аутентификации и вторую цифровую подпись, причем зашифрованный текст первой информации о результате аутентификации генерируют путем использования второго одноразового случайного защитного числа для шифрования информации, включающей в себя первую информацию о результате аутентификации, причем первая информация о результате аутентификации включает в себя первый результат верификации для цифрового сертификата контроллера доступа при аутентификации, первая цифровая подпись представляет собой цифровую подпись, сгенерированную путем выполнения вторым сервером аутентификации, которому доверяет инициатор запроса, вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст первой информации о результате аутентификации, зашифрованный текст второй информации о результате аутентификации генерируют путем использования первого одноразового случайного защитного числа для шифрования информации, включающей в себя вторую информацию о результате аутентификации, причем вторая информация о результате аутентификации включает в себя второй результат верификации для цифрового сертификата инициатора запроса, а вторая цифровая подпись представляет собой цифровую подпись, сгенерированную путем выполнения первым сервером аутентификации вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст второй информации о результате аутентификации.

[0011] Контроллер доступа при аутентификации верифицирует вторую цифровую подпись путем использования открытого ключа первого сервера аутентификации; когда верификация второй цифровой подписи успешна, контроллер доступа при аутентификации отправляет третье ответное сообщение об аутентификации на инициатор запроса. Третье ответное сообщение об аутентификации включает в себя зашифрованный текст информации о результате аутентификации, и зашифрованный текст информации о результате аутентификации генерируют путем использования ключа шифрования сообщения для шифрования подлежащих шифрованию данных, включающих в себя зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись и второе одноразовое случайное защитное число.

[0012] Инициатор запроса расшифровывает зашифрованный текст информации о результате аутентификации путем использования ключа шифрования сообщения, чтобы получить зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись и второе одноразовое случайное защитное число.

[0013] Инициатор запроса верифицирует первую цифровую подпись путем использования открытого ключа второго сервера аутентификации и, если верификация успешна, инициатор запроса расшифровывает зашифрованный текст первой информации о результате аутентификации путем использования второго одноразового случайного защитного числа, чтобы получить первую информацию о результате аутентификации, определяет результат аутентификации идентификационной информации контроллера доступа при аутентификации в соответствии с первым результатом верификации в первой информации о результате аутентификации и, когда инициатор запроса определяет, что результат аутентификации идентификационной информации контроллера доступа при аутентификации: «легитимен», отправляет четвертое ответное сообщение об аутентификации на контроллер доступа при аутентификации.

[0014] Либо инициатор запроса верифицирует первую цифровую подпись путем использования открытого ключа второго сервера аутентификации и, если верификация успешна, инициатор запроса отправляет четвертое ответное сообщение об аутентификации на контроллер доступа при аутентификации, расшифровывает зашифрованный текст первой информации о результате аутентификации путем использования второго одноразового случайного защитного числа, чтобы получить первую информацию о результате аутентификации, и определяет результат аутентификации идентификационной информации контроллера доступа при аутентификации в соответствии с первым результатом верификации в первой информации о результате аутентификации.

[0015] Либо инициатор запроса верифицирует первую цифровую подпись путем использования открытого ключа второго сервера аутентификации и, если верификация первой цифровой подписи успешна, инициатор запроса расшифровывает зашифрованный текст первой информации о результате аутентификации путем использования второго одноразового случайного защитного числа, чтобы получить первую информацию о результате аутентификации, определяет результат аутентификации идентификационной информации контроллера доступа при аутентификации в соответствии с первым результатом верификации в первой информации о результате аутентификации и инициатор запроса отправляет четвертое ответное сообщение об аутентификации на контроллер доступа при аутентификации.

[0016] Четвертое ответное сообщение об аутентификации включает в себя зашифрованный текст первого одноразового случайного защитного числа, и зашифрованный текст первого одноразового случайного защитного числа получают путем использования ключа шифрования сообщения для шифрования информации, включающей в себя первое одноразовое случайное защитное число.

[0017] После приема четвертого ответного сообщения об аутентификации контроллер доступа при аутентификации расшифровывает зашифрованный текст первого одноразового случайного защитного числа путем использования ключа шифрования сообщения, чтобы получить первое одноразовое случайное защитное число, расшифровывает зашифрованный текст второй информации о результате аутентификации путем использования первого одноразового случайного защитного числа, чтобы получить вторую информацию о результате аутентификации, и определяет результат аутентификации идентификационной информации инициатора запроса в соответствии со вторым результатом верификации во второй информации о результате аутентификации.

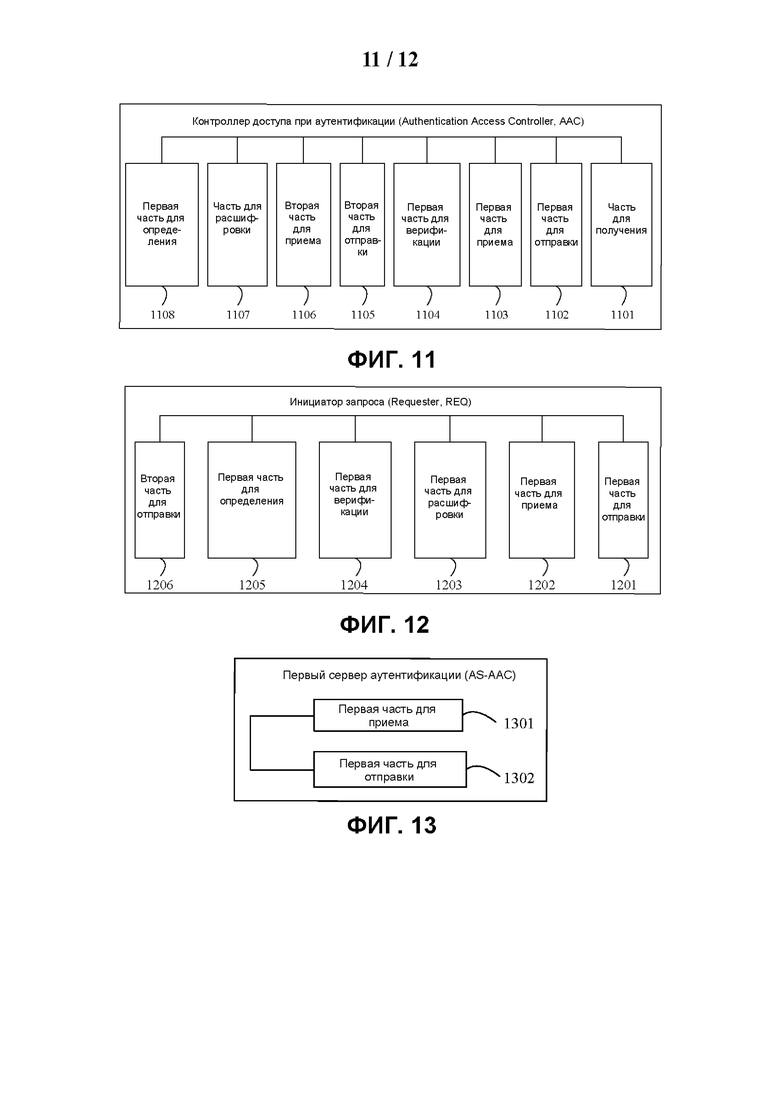

[0018] Согласно второму аспекту в варианте осуществления настоящего раскрытия предложен контроллер доступа при аутентификации. Контроллер доступа при аутентификации включает в себя часть для получения, первую часть для отправки, первую часть для приема, первую часть для верификации, вторую часть для отправки, вторую часть для приема, часть для расшифровки и первую часть для определения.

[0019] Часть для получения выполнена с возможностью получения сообщения с зашифрованным текстом идентификационной информации, отправленного инициатором запроса. Сообщение с зашифрованным текстом идентификационной информации включает в себя зашифрованный текст идентификационной информации инициатора запроса и зашифрованный текст идентификационной информации инициатора запроса генерируют путем использования открытого ключа сертификата шифрования для шифрования подлежащих шифрованию данных, включающих в себя цифровой сертификат инициатора запроса и первое одноразовое случайное защитное число.

[0020] Первая часть для отправки выполнена с возможностью отправки первого сообщения с запросом аутентификации на первый сервер аутентификации, которому доверяет контроллер доступа при аутентификации. Первое сообщение с запросом аутентификации включает в себя зашифрованный текст идентификационной информации инициатора запроса и зашифрованный текст идентификационной информации контроллера доступа при аутентификации, и зашифрованный текст идентификационной информации контроллера доступа при аутентификации генерируют путем использования открытого ключа сертификата шифрования для шифрования подлежащих шифрованию данных, включающих в себя цифровой сертификат контроллера доступа при аутентификации и второе одноразовое случайное защитное число.

[0021] Первая часть для приема выполнена с возможностью приема первого ответного сообщения об аутентификации, отправленного первым сервером аутентификации. Первое ответное сообщение об аутентификации включает в себя зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись, зашифрованный текст второй информации о результате аутентификации и вторую цифровую подпись, причем зашифрованный текст первой информации о результате аутентификации генерируют путем использования второго одноразового случайного защитного числа для шифрования информации, включающей в себя первую информацию о результате аутентификации, причем первая информация о результате аутентификации включает в себя первый результат верификации для цифрового сертификата контроллера доступа при аутентификации, первую цифровую подпись генерируют путем выполнения вторым сервером аутентификации вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст первой информации о результате аутентификации, зашифрованный текст второй информации о результате аутентификации генерируют путем использования первого одноразового случайного защитного числа для шифрования информации, включающей в себя вторую информацию о результате аутентификации, причем вторая информация о результате аутентификации включает в себя второй результат верификации для цифрового сертификата инициатора запроса, а вторую цифровую подпись генерируют путем выполнения первым сервером аутентификации вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст второй информации о результате аутентификации.

[0022] Первая часть для верификации выполнена с возможностью верификации второй цифровой подписи путем использования открытого ключа первого сервера аутентификации.

[0023] Вторая часть для отправки выполнена с возможностью, когда верификация второй цифровой подписи успешна, отправки третьего ответного сообщения об аутентификации на инициатор запроса. Третье ответное сообщение об аутентификации включает в себя зашифрованный текст информации о результате аутентификации, и зашифрованный текст информации о результате аутентификации генерируют путем использования ключа шифрования сообщения для шифрования подлежащих шифрованию данных, включающих в себя зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись и второе одноразовое случайное защитное число.

[0024] Вторая часть для приема выполнена с возможностью приема четвертого ответного сообщения об аутентификации, отправленного инициатором запроса. Четвертое ответное сообщение об аутентификации включает в себя зашифрованный текст первого одноразового случайного защитного числа, и зашифрованный текст первого одноразового случайного защитного числа получают путем использования ключа шифрования сообщения для шифрования информации, включающей в себя зашифрованный текст первого одноразового случайного защитного числа.

[0025] Часть для расшифровки выполнена с возможностью расшифровки зашифрованного текста первого одноразового случайного защитного числа путем использования ключа шифрования сообщения, чтобы получить первое одноразовое случайное защитное число, и расшифровки зашифрованного текста второй информации о результате аутентификации путем использования первого одноразового случайного защитного числа, чтобы получить вторую информацию о результате аутентификации.

[0026] Первая часть для определения выполнена с возможностью определения результата аутентификации идентификационной информации инициатора запроса в соответствии со вторым результатом верификации во второй информации о результате аутентификации.

[0027] Согласно третьему аспекту в варианте осуществления настоящего раскрытия предложен инициатор запроса. Инициатор запроса включает в себя первую часть для отправки, первую часть для приема, первую часть для расшифровки и первую часть для верификации.

[0028] Первая часть для отправки выполнена с возможностью отправки сообщения с зашифрованным текстом идентификационной информации на контроллер доступа при аутентификации. Сообщение с зашифрованным текстом идентификационной информации включает в себя зашифрованный текст идентификационной информации инициатора запроса и зашифрованный текст идентификационной информации инициатора запроса генерируют путем использования открытого ключа сертификата шифрования для шифрования подлежащих шифрованию данных, включающих в себя цифровой сертификат инициатора запроса и первое одноразовое случайное защитное число.

[0029] Первая часть для приема выполнена с возможностью приема третьего ответного сообщения об аутентификации, отправленного контроллером доступа при аутентификации. Третье ответное сообщение об аутентификации включает в себя зашифрованный текст информации о результате аутентификации; зашифрованный текст информации о результате аутентификации генерируют путем использования ключа шифрования сообщения для шифрования подлежащих шифрованию данных, включающих в себя зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись и второе одноразовое случайное защитное число; зашифрованный текст первой информации о результате аутентификации генерируют путем использования второго одноразового случайного защитного числа для шифрования информации, включающей в себя первую информацию о результате аутентификации, причем первая информация о результате аутентификации включает в себя первый результат верификации для цифрового сертификата контроллера доступа при аутентификации, а первая цифровая подпись представляет собой цифровую подпись, генерируемую путем выполнения вторым сервером аутентификации, которому доверяет инициатор запроса, вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст первой информации о результате аутентификации.

[0030] Первая часть для расшифровки выполнена с возможностью расшифровки зашифрованного текста информации о результате аутентификации путем использования ключа шифрования сообщения, чтобы получить зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись и второе одноразовое случайное защитное число.

[0031] Первая часть для верификации выполнена с возможностью верификации первой цифровой подписи путем использования открытого ключа второго сервера аутентификации, причем, если верификация успешна, первая часть для расшифровки расшифровывает зашифрованный текст первой информации о результате аутентификации путем использования второго одноразового случайного защитного числа, чтобы получить первую информацию о результате аутентификации, первая часть для определения определяет результат аутентификации идентификационной информации контроллера доступа при аутентификации в соответствии с первым результатом верификации в первой информации о результате аутентификации и, когда первая часть для определения определяет, что результат аутентификации идентификационной информации контроллера доступа при аутентификации: «легитимен», вторая часть для отправки отправляет четвертое ответное сообщение об аутентификации на контроллер доступа при аутентификации.

[0032] Либо первая часть для верификации выполнена с возможностью верификации первой цифровой подписи путем использования открытого ключа второго сервера аутентификации. Если верификация успешна, вторая часть для отправки отправляет четвертое ответное сообщение об аутентификации на контроллер доступа при аутентификации, первая часть для расшифровки расшифровывает зашифрованный текст первой информации о результате аутентификации путем использования второго одноразового случайного защитного числа, чтобы получить первую информацию о результате аутентификации, и первая часть для определения определяет результат аутентификации идентификационной информации контроллера доступа при аутентификации в соответствии с первым результатом верификации в первой информации о результате аутентификации.

[0033] Либо первая часть для верификации выполнена с возможностью верификации первой цифровой подписи путем использования открытого ключа второго сервера аутентификации. Если верификация первой цифровой подписи успешна, первая часть для расшифровки расшифровывает зашифрованный текст первой информации о результате аутентификации путем использования второго одноразового случайного защитного числа, чтобы получить первую информацию о результате аутентификации, первая часть для определения определяет результат аутентификации идентификационной информации контроллера доступа при аутентификации в соответствии с первым результатом верификации в первой информации о результате аутентификации и вторая часть для отправки отправляет четвертое ответное сообщение об аутентификации на контроллер доступа при аутентификации.

[0034] Четвертое ответное сообщение об аутентификации включает в себя зашифрованный текст первого одноразового случайного защитного числа, и зашифрованный текст первого одноразового случайного защитного числа получают путем использования ключа шифрования сообщения для шифрования информации, включающей в себя первое одноразовое случайное защитное число.

[0035] Согласно четвертому аспекту в варианте осуществления настоящего раскрытия предложен первый сервер аутентификации. Первый сервер аутентификации представляет собой сервер аутентификации, которому доверяет контроллер доступа при аутентификации, и включает в себя первую часть для приема и первую часть для отправки.

[0036] Первая часть для приема выполнена с возможностью приема первого сообщения с запросом аутентификации, отправленного контроллером доступа при аутентификации. Первое сообщение с запросом аутентификации включает в себя зашифрованный текст идентификационной информации инициатора запроса и зашифрованный текст идентификационной информации контроллера доступа при аутентификации, и зашифрованный текст идентификационной информации контроллера доступа при аутентификации генерируют путем использования открытого ключа сертификата шифрования для шифрования подлежащих шифрованию данных, включающих в себя цифровой сертификат контроллера доступа при аутентификации и второе одноразовое случайное защитное число, и зашифрованный текст идентификационной информации инициатора запроса генерируют путем использования открытого ключа сертификата шифрования для шифрования подлежащих шифрованию данных, включающих в себя цифровой сертификат инициатора запроса и первое одноразовое случайное защитное число.

[0037] Первая часть для отправки выполнена с возможностью отправки первого ответного сообщения об аутентификации на контроллер доступа при аутентификации. Первое ответное сообщение об аутентификации включает в себя зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись, зашифрованный текст второй информации о результате аутентификации и вторую цифровую подпись, причем зашифрованный текст первой информации о результате аутентификации генерируют путем использования второго одноразового случайного защитного числа для шифрования информации, включающей в себя первую информацию о результате аутентификации, причем первая информация о результате аутентификации включает в себя первый результат верификации для цифрового сертификата контроллера доступа при аутентификации, первая цифровая подпись представляет собой цифровую подпись, сгенерированную путем выполнения вторым сервером аутентификации, которому доверяет инициатор запроса, вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст первой информации о результате аутентификации, зашифрованный текст второй информации о результате аутентификации генерируют путем использования первого одноразового случайного защитного числа для шифрования информации, включающей в себя вторую информацию о результате аутентификации, причем вторая информация о результате аутентификации включает в себя второй результат верификации для цифрового сертификата инициатора запроса, а вторая цифровая подпись представляет собой цифровую подпись, сгенерированную путем выполнения первым сервером аутентификации вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст второй информации о результате аутентификации.

[0038] Согласно пятому аспекту в варианте осуществления настоящего раскрытия предложен второй сервер аутентификации. Второй сервер аутентификации представляет собой сервер аутентификации, которому доверяет инициатор запроса. Если первый сервер аутентификации, которому доверяет контроллер доступа при аутентификации, и второй сервер аутентификации, которому доверяет инициатор запроса, являются двумя разными серверами аутентификации, второй сервер аутентификации включает в себя часть для приема, первую часть для верификации, часть для расшифровки, вторую часть для верификации, часть для генерации и часть для отправки.

[0039] Часть для приема выполнена с возможностью приема второго сообщения с запросом аутентификации, отправленного первым сервером аутентификации. Второе сообщение с запросом аутентификации включает в себя зашифрованный текст первой информации о результате аутентификации, зашифрованный текст идентификационной информации инициатора запроса и третью цифровую подпись; и третья цифровая подпись представляет собой цифровую подпись, сгенерированную путем выполнения, сервером аутентификации, которому доверяет контроллер доступа при аутентификации, вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст первой информации о результате аутентификации и зашифрованный текст идентификационной информации инициатора запроса.

[0040] Первая часть для верификации выполнена с возможностью верификации третьей цифровой подписи путем использования открытого ключа первого сервера аутентификации.

[0041] Часть для получения выполнена с возможностью, когда верификация третьей цифровой подписи успешна, расшифровки зашифрованного текста идентификационной информации инициатора запроса с использованием закрытого ключа, соответствующего сертификату шифрования, чтобы получить цифровой сертификат инициатора запроса и первое одноразовое случайное защитное число.

[0042] Вторая часть для верификации выполнена с возможностью осуществления верификации легитимности по цифровому сертификату инициатора запроса, чтобы получить второй результат верификации.

[0043] Часть для генерации выполнена с возможностью генерации второй информации о результате аутентификации в соответствии с информацией, включающей в себя второй результат верификации, генерации зашифрованного текста второй информации о результате аутентификации путем использования первого одноразового случайного защитного числа для шифрования информации, включающей в себя вторую информацию о результате аутентификации, выполнения вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст первой информации о результате аутентификации, чтобы сгенерировать первую цифровую подпись, и выполнения вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст второй информации о результате аутентификации, чтобы сгенерировать четвертую цифровую подпись.

[0044] Часть для отправки выполнена с возможностью отправки второго ответного сообщения об аутентификации на первый сервер аутентификации. Второе ответное сообщение об аутентификации включает в себя зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись, зашифрованный текст второй информации о результате аутентификации и четвертую цифровую подпись.

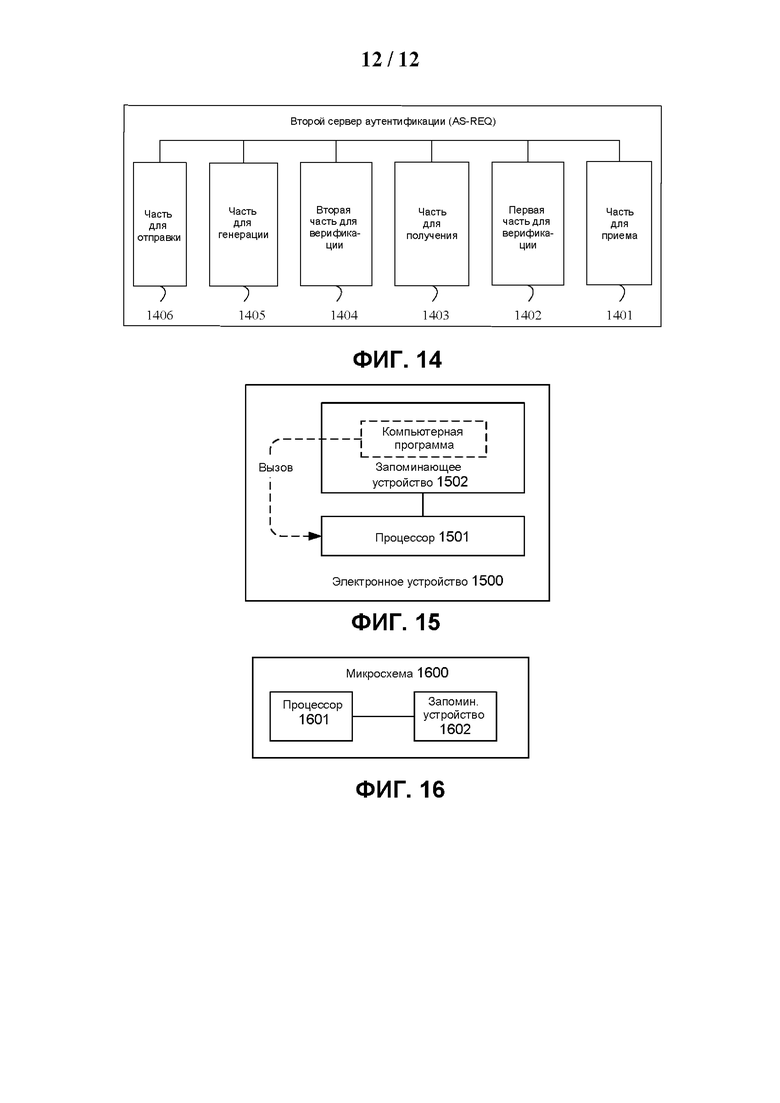

[0045] Согласно шестому аспекту в варианте осуществления настоящего раскрытия предложен контроллер доступа при аутентификации. Контроллер доступа при аутентификации включает в себя процессор и запоминающее устройство. Запоминающее устройство выполнено с возможностью хранения компьютерной программы; а процессор выполнен с возможностью вызова и запуска компьютерной программы, хранящейся в запоминающем устройстве, для осуществления этапов, выполняемых контроллером доступа при аутентификации в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0046] Согласно седьмому аспекту в варианте осуществления настоящего раскрытия предложен инициатор запроса. Инициатор запроса включает в себя процессор и запоминающее устройство. Запоминающее устройство выполнено с возможностью хранения компьютерной программы; а процессор выполнен с возможностью вызова и запуска компьютерной программы, хранящейся в запоминающем устройстве, для осуществления этапов, выполняемых инициатором запроса в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0047] Согласно восьмому аспекту в варианте осуществления настоящего раскрытия предложен первый сервер аутентификации. Первый сервер аутентификации представляет собой сервер аутентификации, которому доверяет контроллер доступа при аутентификации, и включает в себя процессор и запоминающее устройство. Запоминающее устройство выполнено с возможностью хранения компьютерной программы; а процессор выполнен с возможностью вызова и запуска компьютерной программы, хранящейся в запоминающем устройстве, для осуществления этапов, выполняемых первым сервером аутентификации в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0048] Согласно девятому аспекту в варианте осуществления настоящего раскрытия предложен второй сервер аутентификации. Второй сервер аутентификации представляет собой сервер аутентификации, которому доверяет инициатор запроса. Если первый сервер аутентификации, которому доверяет контроллер доступа при аутентификации, и второй сервер аутентификации, которому доверяет инициатор запроса, являются двумя разными серверами аутентификации, второй сервер аутентификации включает в себя процессор и запоминающее устройство. Запоминающее устройство выполнено с возможностью хранения компьютерной программы; а процессор выполнен с возможностью вызова и запуска компьютерной программы, хранящейся в запоминающем устройстве, для осуществления этапов, выполняемых вторым сервером аутентификации в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0049] Согласно десятому аспекту в варианте осуществления настоящего раскрытия предложена микросхема. Микросхема включает в себя: процессор, выполненный с возможностью вызова и запуска компьютерной программы из запоминающего устройства, чтобы обеспечить возможность для контроллера доступа при аутентификации, в котором установлена микросхема, осуществлять этапы, выполняемые контроллером доступа при аутентификации в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0050] Либо инициатор запроса, в котором установлена микросхема, выполнен с возможностью осуществления этапов, выполняемых инициатором запроса в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0051] Либо первый сервер аутентификации, в котором установлена микросхема, выполнен с возможностью осуществления этапов, выполняемых первым сервером аутентификации в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0052] Либо второй сервер аутентификации, в котором установлена микросхема, выполнен с возможностью осуществления этапов, выполняемых вторым сервером аутентификации в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0053] Согласно одиннадцатому аспекту в варианте осуществления настоящего раскрытия предложен компьютерный носитель для хранения информации. Компьютерный носитель для хранения информации выполнен с возможностью хранения компьютерной программы. Компьютерная программа обеспечивает возможность для контроллера доступа при аутентификации осуществлять этапы, выполняемые контроллером доступа при аутентификации в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0054] Либо компьютерная программа обеспечивает возможность для инициатора запроса, в котором установлена микросхема, осуществлять этапы, выполняемые инициатором запроса в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0055] Либо компьютерная программа обеспечивает возможность для первого сервера аутентификации, в котором установлена микросхема, осуществлять этапы, выполняемые сервером аутентификации, которому доверяет контроллер доступа при аутентификации, в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0056] Либо компьютерная программа обеспечивает возможность для второго сервера аутентификации, в котором установлена микросхема, осуществлять этапы, выполняемые вторым сервером аутентификации в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0057] Согласно двенадцатому аспекту в варианте осуществления настоящего раскрытия предложена компьютерная программа. Компьютерная программа обеспечивает возможность для контроллера доступа при аутентификации осуществлять этапы, выполняемые контроллером доступа при аутентификации в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0058] Либо компьютерная программа обеспечивает возможность для инициатора запроса, в котором установлена микросхема, осуществлять этапы, выполняемые инициатором запроса в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0059] Либо компьютерная программа обеспечивает возможность для первого сервера аутентификации, в котором установлена микросхема, осуществлять этапы, выполняемые первым сервером аутентификации в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0060] Либо компьютерная программа обеспечивает возможность для второго сервера аутентификации, в котором установлена микросхема, осуществлять этапы, выполняемые вторым сервером аутентификации в способе аутентификации идентификационной информации, как описано в первом аспекте.

[0061] Из приведенных выше технических решений можно сделать вывод, что путем выполнения конфиденциальной обработки идентификационной информации инициатора запроса и контроллера доступа при аутентификации можно предотвратить раскрытие идентификационной информации инициатора запроса и контроллера доступа при аутентификации в процессе передачи. Кроме того, когда первый результат верификации цифрового сертификата контроллера доступа при аутентификации и второй результат верификации цифрового сертификата инициатора запроса передают между первым сервером аутентификации и контроллером доступа при аутентификации, а также между контроллером доступа при аутентификации и инициатором запроса, раскрытие первого результата верификации и второго результата верификации во время передачи может быть предотвращено путем выполнения конфиденциальной обработки первого и второго результатов верификации. Следовательно, в процессе доступа инициатора запроса к сети через контроллер доступа при аутентификации гарантируется, что злоумышленник не сможет получить личную и конфиденциальную информацию. Кроме того, за счет применения сервера аутентификации обеспечивается взаимная аутентификации идентификационной информации в режиме реального времени между инициатором запроса и контроллером доступа при аутентификации, при этом гарантируется конфиденциальность информации, относящейся к идентификационным данным объекта, таким образом, обеспечивается, чтобы только легитимный пользователь мог обмениваться данными с легитимной сетью.

[0062] Чтобы сделать вышеуказанные цели, признаки и преимущества настоящего раскрытия более очевидными и легкими для понимания, ниже приводится подробное описание предпочтительных вариантов осуществления со ссылкой на чертежи.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0063] Чтобы более четко проиллюстрировать варианты осуществления настоящего раскрытия или технические решения в предшествующем уровне техники, ниже будут кратко описаны чертежи, используемые в описании вариантов осуществления или предшествующего уровня техники. Очевидно, что чертежи в нижеследующих описаниях представляют собой лишь некоторые варианты осуществления настоящего раскрытия. Другие чертежи могут быть предложены специалистами в данной области техники на основании этих чертежей без затрат каких-либо творческих усилий.

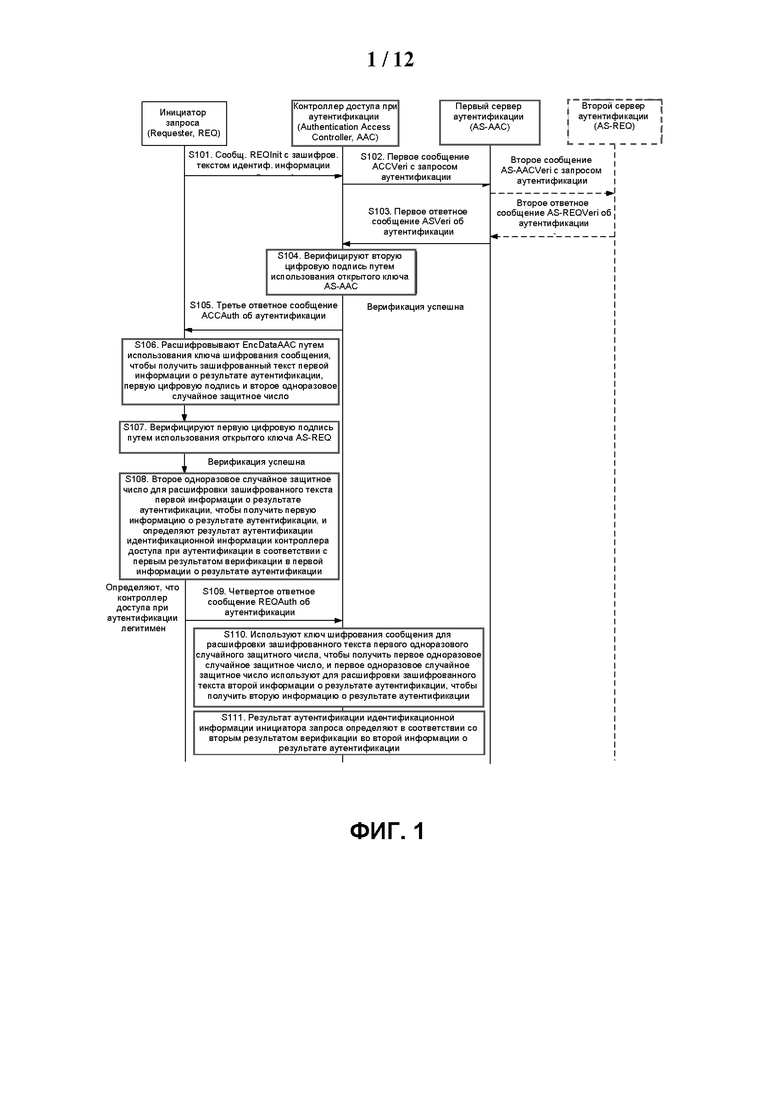

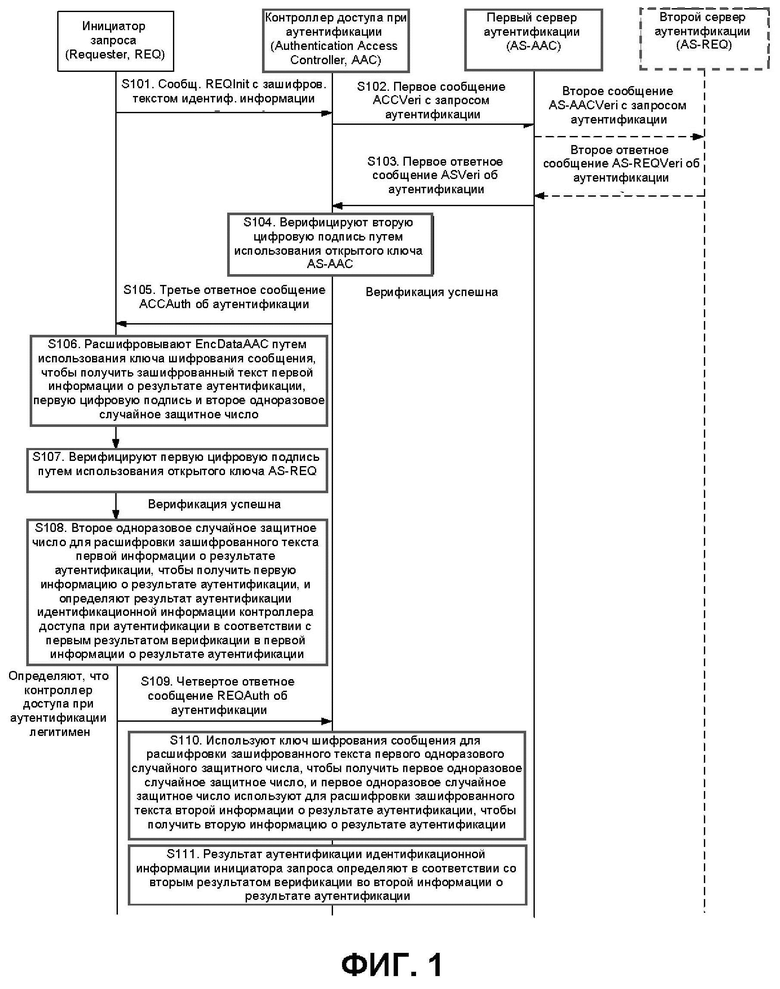

[0064] На ФИГ. 1 представлена принципиальная схема способа аутентификации идентификационной информации согласно варианту осуществления настоящего раскрытия.

[0065] На ФИГ. 2 представлена принципиальная схема способа согласования ключа шифрования сообщения между инициатором запроса (Requester, REQ) и контроллером доступа при аутентификации (Authentication Access Controller, AAC) согласно варианту осуществления настоящего раскрытия.

[0066] На ФИГ. 3 представлена принципиальная схема способа аутентификации идентификационной информации в случае отсутствия роуминга согласно варианту осуществления настоящего раскрытия.

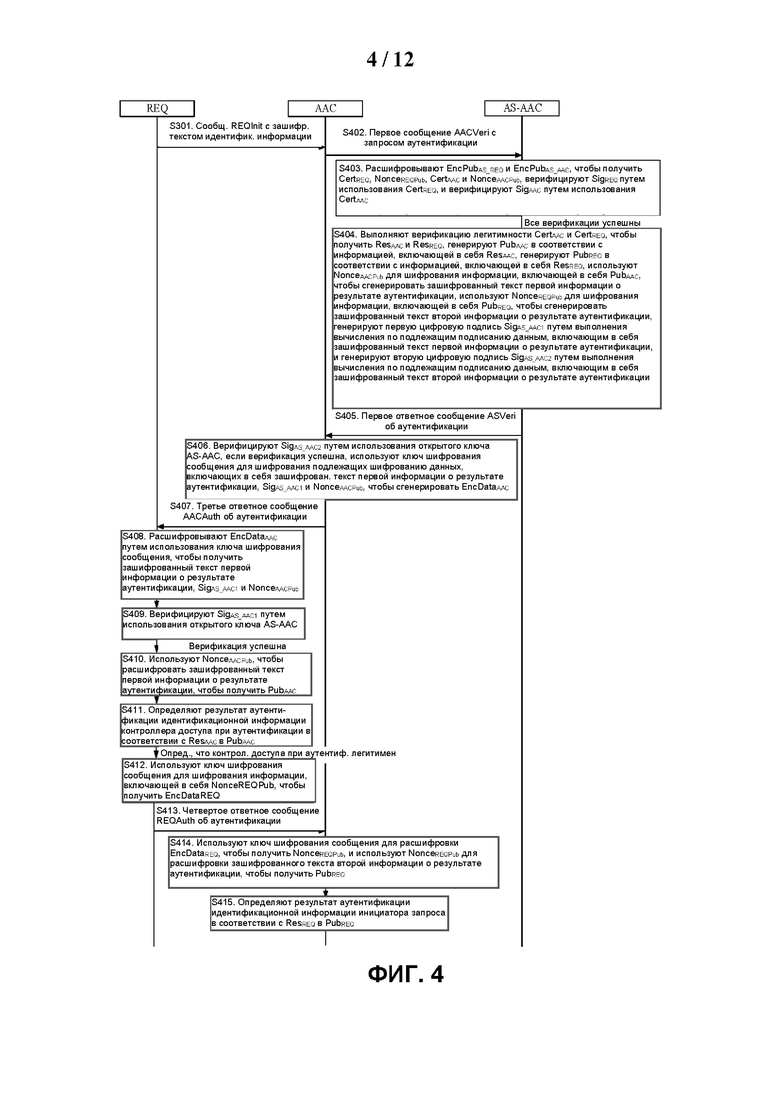

[0067] На ФИГ. 4 представлена принципиальная схема еще одного способа аутентификации идентификационной информации в случае отсутствия роуминга согласно варианту осуществления настоящего раскрытия.

[0068] На ФИГ. 5 представлена принципиальная схема способа аутентификации идентификационной информации в случае наличия роуминга согласно варианту осуществления настоящего раскрытия.

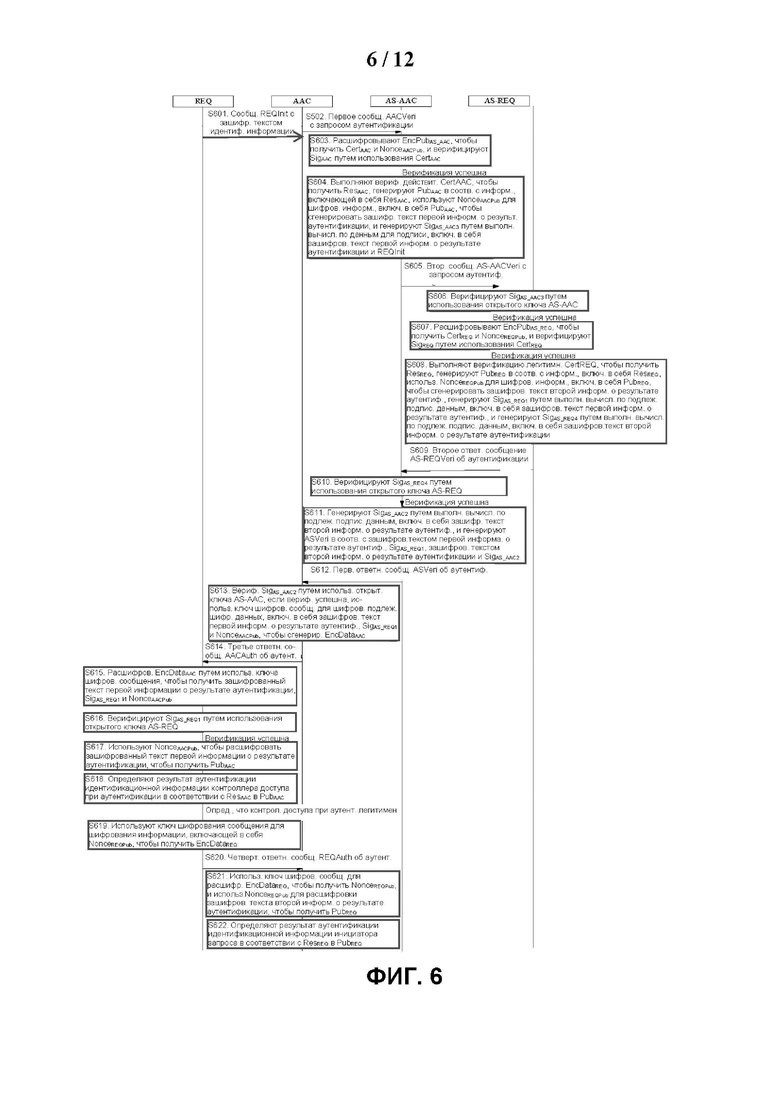

[0069] На ФИГ. 6 представлена принципиальная схема еще одного способа аутентификации идентификационной информации в случае наличия роуминга согласно варианту осуществления настоящего раскрытия.

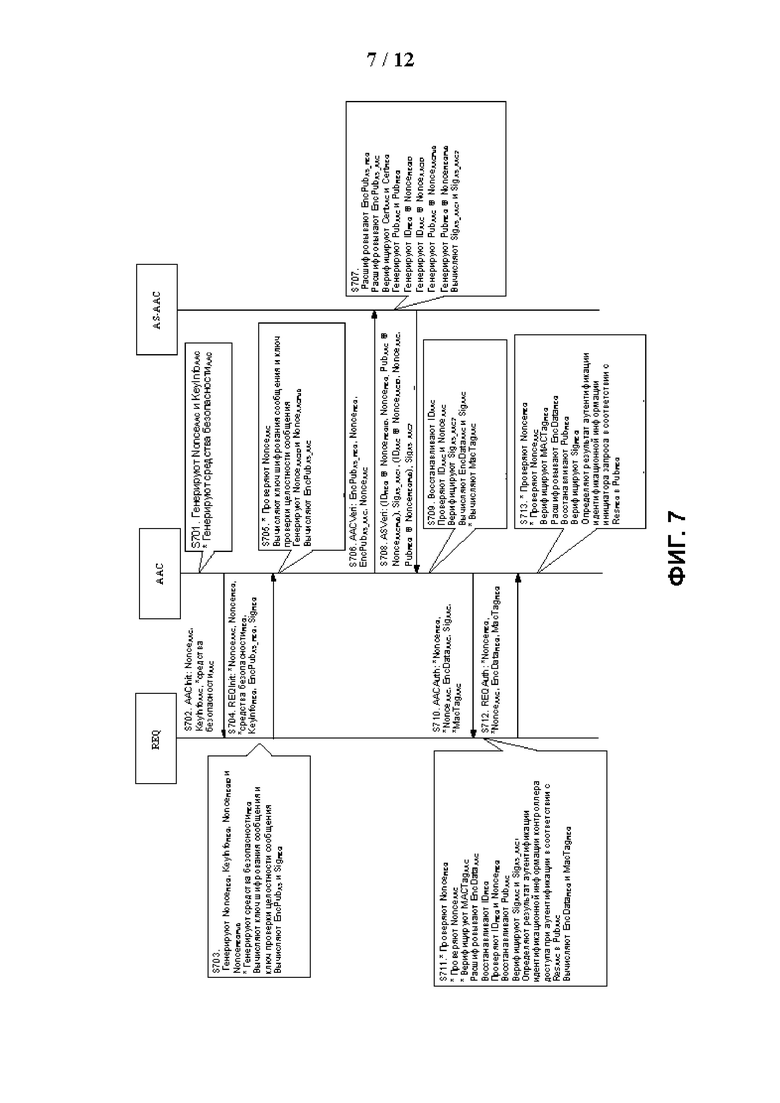

[0070] На ФИГ. 7 представлена принципиальная схема еще одного способа аутентификации идентификационной информации в случае отсутствия роуминга согласно варианту осуществления настоящего раскрытия, на которой символ «*» представляет необязательное поле или необязательную операцию.

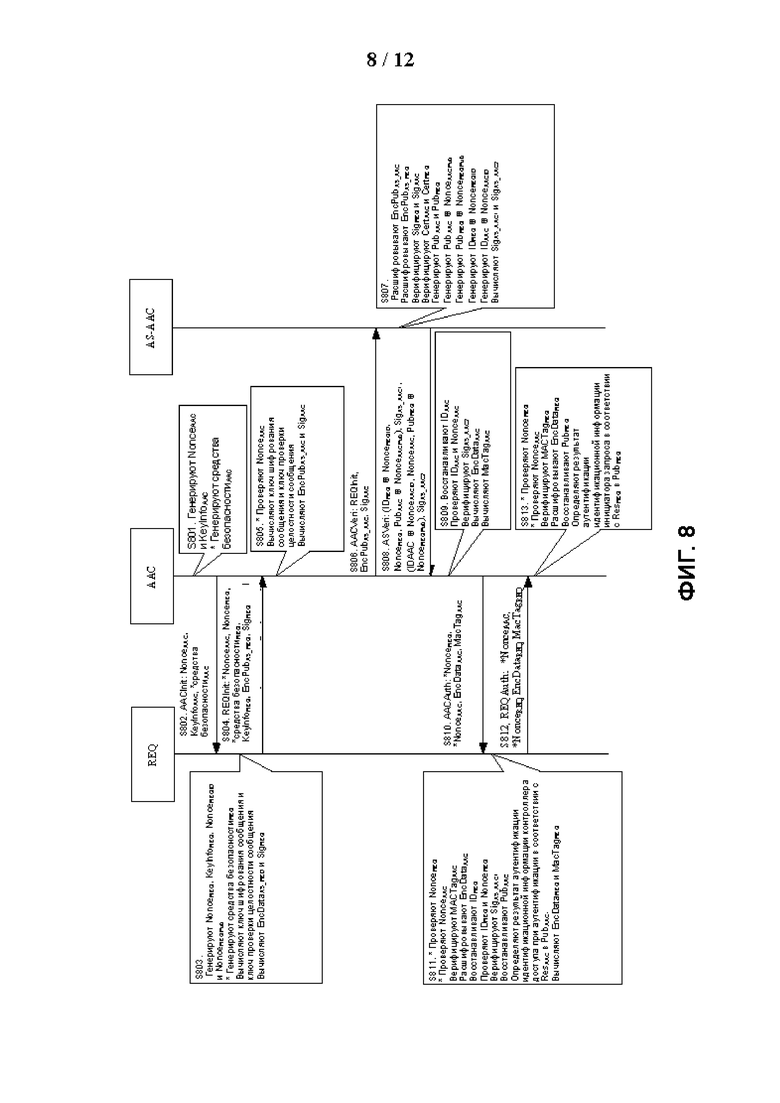

[0071] На ФИГ. 8 представлена принципиальная схема еще одного способа аутентификации идентификационной информации в случае отсутствия роуминга согласно варианту осуществления настоящего раскрытия, на которой символ «*» представляет необязательное поле или необязательную операцию.

[0072] На ФИГ. 9 представлена принципиальная схема еще одного способа аутентификации идентификационной информации в случае наличия роуминга согласно варианту осуществления настоящего раскрытия, на которой символ «*» представляет необязательное поле или необязательную операцию.

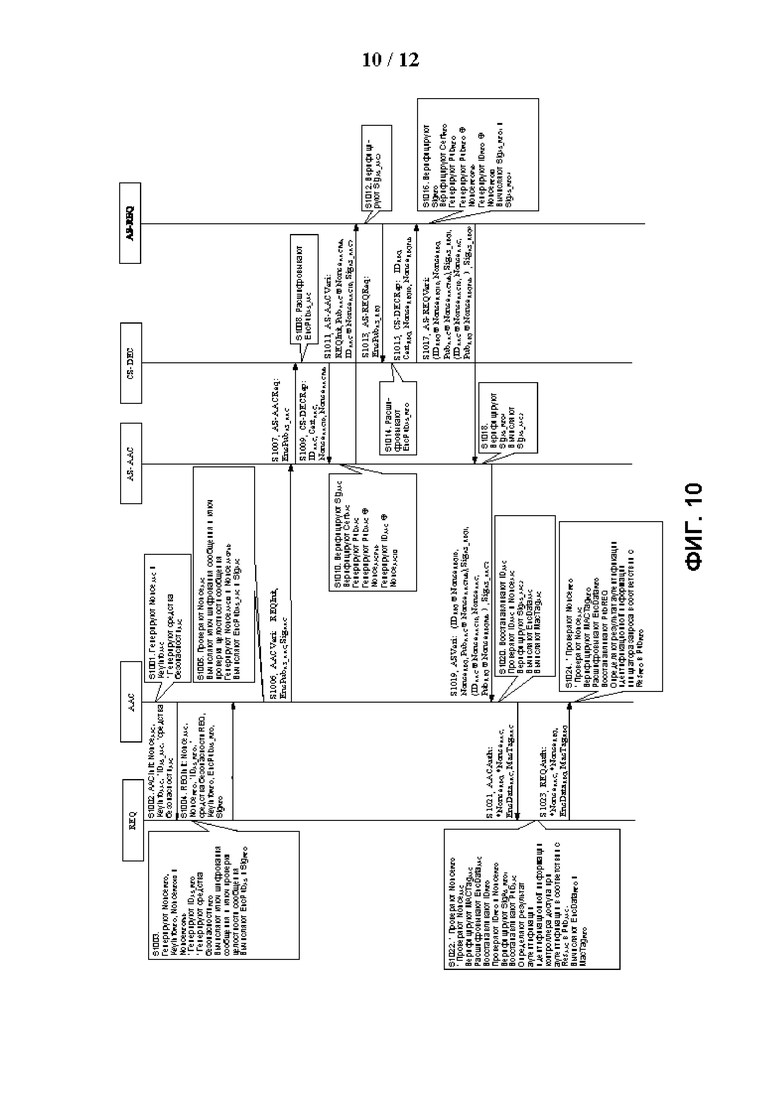

[0073] На ФИГ. 10 представлена принципиальная схема еще одного способа аутентификации идентификационной информации в случае наличия роуминга согласно варианту осуществления настоящего раскрытия, на которой символ «*» представляет необязательное поле или необязательную операцию.

[0074] На ФИГ. 11 представлена структурная блок-схема контроллера доступа при аутентификации согласно варианту осуществления настоящего раскрытия.

[0075] На ФИГ. 12 представлена структурная блок-схема инициатора запроса согласно варианту осуществления настоящего раскрытия.

[0076] На ФИГ. 13 представлена структурная блок-схема первого сервера аутентификации (сервера аутентификации, которому доверяет контроллер доступа при аутентификации) согласно варианту осуществления настоящего раскрытия.

[0077] На ФИГ. 14 представлена структурная блок-схема второго сервера аутентификации (сервера аутентификации, которому доверяет инициатор запроса) согласно варианту осуществления настоящего раскрытия.

[0078] На ФИГ. 15 представлена принципиальная структурная схема конструкции электронного устройства согласно варианту осуществления настоящего раскрытия.

[0079] На ФИГ. 16 представлена принципиальная структурная схема конструкции микросхемы согласно варианту осуществления настоящего раскрытия.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0080] Ниже будут описаны технические решения в вариантах осуществления настоящего раскрытия со ссылкой на чертежи в вариантах осуществления настоящего раскрытия. Очевидно, что описанные варианты осуществления представляют собой лишь часть вариантов осуществления настоящего раскрытия, а не все варианты осуществления. Все остальные варианты осуществления, полученные специалистами в данной области техники на основании вариантов осуществления в настоящем раскрытии без затрат творческих усилий, входят в объем охраны настоящего раскрытия.

[0081] Технические решения, описанные в вариантах осуществления настоящего раскрытия, могут быть произвольно объединены без возникновения конфликта.

[0082] В сети связи инициатор запроса может получить доступ к сети посредством контроллера доступа при аутентификации. Чтобы гарантировать, что инициатор запроса, обращающийся к сети, принадлежит легитимному пользователю, контроллер доступа при аутентификации должен выполнять аутентификацию идентификационной информации инициатора запроса. Аналогичным образом, чтобы гарантировать, что сеть, к которой обращается инициатор запроса, является легитимной сетью, инициатору запроса также необходимо выполнить аутентификацию идентификационной информации контроллера доступа при аутентификации.

[0083] Если в качестве примера использовать существующий в настоящее время сценарий беспроводной связи и мобильной связи, в сценарии, в котором инициатор запроса обращается к беспроводной сети через контроллер доступа при аутентификации, инициатор запроса может представлять собой терминальное устройство, такое как мобильный телефон, персональный цифровой помощник (Personal Digital Assistant, PDA) и планшетный компьютер; а контроллер доступа при аутентификации может представлять собой сетевое устройство, такое как точка беспроводного доступа и беспроводной маршрутизатор. В сценарии, когда инициатор запроса обращается к проводной сети через контроллер доступа при аутентификации, инициатор запроса может представлять собой терминальное устройство, такое как настольный компьютер и ноутбук; а контроллер доступа при аутентификации может представлять собой сетевое устройство, такое как коммутатор и маршрутизатор. В сценарии, в котором инициатор запроса обращается к сети с технологией мобильной связи 4-го/5-го поколения (4G/5G) через контроллер доступа при аутентификации, инициатор запроса может представлять собой терминальное устройство, такое как мобильный телефон и планшетный компьютер, а контроллер доступа при аутентификации может представлять собой устройство со стороны сети, такое как базовая станция. Конечно, настоящее раскрытие также подходит для различных сценариев передачи данных, например, по другим проводным сетям и ближним сетям связи.

[0084] Однако идентификационная информация инициатора запроса и контроллера доступа при аутентификации, как правило, может быть включена в физический цифровой сертификат и обычно содержит личную и конфиденциальную информацию. Если во время взаимной аутентификации идентификационной информации инициатора запроса и контроллера доступа при аутентификации идентификационную информацию инициатора запроса и контроллера доступа при аутентификации перехватывает злоумышленник для незаконного использования, возникает серьезная угроза безопасности для контроллера доступа при аутентификации, инициатора запроса и сети.

[0085] Для решения вышеуказанных технических проблем в варианте осуществления настоящего раскрытия предложен способ аутентификации идентификационной информации. Контроллер доступа при аутентификации получает сообщение с зашифрованным текстом идентификационной информации, отправленное инициатором запроса. Сообщение с зашифрованным текстом идентификационной информации включает в себя зашифрованный текст идентификационной информации инициатора запроса и зашифрованный текст идентификационной информации инициатора запроса генерируют путем использования открытого ключа сертификата шифрования для шифрования подлежащих шифрованию данных, включающих в себя цифровой сертификат инициатора запроса и первое одноразовое случайное защитное число. Следовательно, гарантируется безопасность передачи идентификационной информации инициатора запроса между инициатором запроса и контроллером доступа при аутентификации. Затем контроллер доступа при аутентификации отправляет первое сообщение с запросом аутентификации на первый сервер аутентификации (Authentication Server, AS), которому доверяет контроллер доступа при аутентификации. Первое сообщение с запросом аутентификации включает в себя зашифрованный текст идентификационной информации инициатора запроса и зашифрованный текст идентификационной информации контроллера доступа при аутентификации, и зашифрованный текст идентификационной информации контроллера доступа при аутентификации генерируют путем использования открытого ключа сертификата шифрования для шифрования подлежащих шифрованию данных, включающих в себя цифровой сертификат контроллера доступа при аутентификации и второе одноразовое случайное защитное число. Следовательно, гарантируется безопасность передачи идентификационной информации инициатора запроса и идентификационной информации контроллера доступа при аутентификации между контроллером доступа при аутентификации и первым сервером аутентификации. Контроллер доступа при аутентификации принимает первое ответное сообщение об аутентификации, отправленное первым сервером аутентификации. Первое ответное сообщение об аутентификации включает в себя зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись, зашифрованный текст второй информации о результате аутентификации и вторую цифровую подпись, причем зашифрованный текст первой информации о результате аутентификации генерируют путем использования второго одноразового случайного защитного числа для шифрования информации, включающей в себя первую информацию о результате аутентификации, причем первая информация о результате аутентификации включает в себя первый результат верификации для цифрового сертификата контроллера доступа при аутентификации, первая цифровая подпись представляет собой цифровую подпись, сгенерированную путем выполнения вторым сервером аутентификации, которому доверяет инициатор запроса, вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст первой информации о результате аутентификации, зашифрованный текст второй информации о результате аутентификации генерируют путем использования первого одноразового случайного защитного числа для шифрования информации, включающей в себя вторую информацию о результате аутентификации, причем вторая информация о результате аутентификации включает в себя второй результат верификации для цифрового сертификата инициатора запроса, а вторая цифровая подпись представляет собой цифровую подпись, сгенерированную путем выполнения первым сервером аутентификации вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст второй информации о результате аутентификации. Следовательно, гарантируется безопасность передачи результатов верификации соответствующих цифровых сертификатов контроллера доступа при аутентификации и инициатора запроса. После приема первого ответного сообщения об аутентификации контроллер доступа при аутентификации верифицирует вторую цифровую подпись путем использования открытого ключа первого сервера аутентификации и после успешной верификации отправляет третье ответное сообщение об аутентификации на инициатор запроса; причем третье ответное сообщение об аутентификации включает в себя зашифрованный текст информации о результате аутентификации, и зашифрованный текст информации о результате аутентификации генерируют путем использования ключа шифрования сообщения для шифрования подлежащих шифрованию данных, включающих в себя зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись и второе одноразовое случайное защитное число. Инициатор запроса расшифровывает зашифрованный текст информации о результате аутентификации путем использования ключа шифрования сообщения, чтобы получить зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись и второе одноразовое случайное защитное число, верифицирует первую цифровую подпись путем использования открытого ключа второго сервера аутентификации, после успешной верификации расшифровывает зашифрованный текст первой информации о результате аутентификации путем использования второго одноразового случайного защитного числа, чтобы получить первую информацию о результате аутентификации, и определяет результат аутентификации идентификационной информации контроллера доступа при аутентификации в соответствии с первым результатом верификации в первой информации о результате аутентификации. Инициатор запроса отправляет четвертое ответное сообщение об аутентификации на контроллер доступа при аутентификации; четвертое ответное сообщение об аутентификации включает в себя зашифрованный текст первого одноразового случайного защитного числа; и зашифрованный текст первого одноразового случайного защитного числа получают путем использования ключа шифрования сообщения для шифрования информации, включающей в себя первое одноразовое случайное защитное число. Контроллер доступа при аутентификации расшифровывает зашифрованный текст первого одноразового случайного защитного числа путем использования ключа шифрования сообщения, чтобы получить первое одноразовое случайное защитное число, расшифровывает зашифрованный текст второй информации о результате аутентификации путем использования первого одноразового случайного защитного числа, чтобы получить вторую информацию о результате аутентификации, и определяет результат аутентификации идентификационной информации инициатора запроса в соответствии со вторым результатом верификации во второй информации о результате аутентификации.

[0086] Первую информацию о результате аутентификации, упомянутую в этом варианте осуществления настоящего раскрытия, получают путем выполнения, сервером аутентификации, которому доверяет контроллер доступа при аутентификации, верификации легитимности по цифровому сертификату контроллера доступа при аутентификации; информацию о втором результате аутентификации получают путем выполнения, сервером аутентификации, которому доверяет инициатор запроса, верификации легитимности по цифровому сертификату инициатора запроса. Сервер аутентификации, которому доверяет контроллер доступа при аутентификации, и сервер аутентификации, которому доверяет инициатор запроса, могут представлять собой два независимых сервера для аутентификации идентификационной информации или один и тот же сервер для аутентификации идентификационной информации. Выше приведены лишь примеры инициатора запроса, контроллера доступа при аутентификации и сервера аутентификации и их не следует рассматривать как ограничение для инициатора запроса, контроллера доступа при аутентификации и сервера аутентификации. В других возможных вариантах реализации вариантов осуществления настоящего раскрытия инициатор запроса, контроллер доступа при аутентификации и сервер аутентификации могут быть другими устройствами.

[0087] Способ аутентификации идентификационной информации, предложенный в вариантах осуществления настоящего раскрытия, предназначен для реализации взаимной аутентификации идентификационной информации между инициатором запроса и контроллером доступа при аутентификации.

[0088] Для простоты представления в вариантах осуществления настоящего раскрытия способ аутентификации идентификационной информации согласно настоящему раскрытию представлен путем использования инициатора запроса, контроллера доступа при аутентификации и сервера аутентификации в качестве примеров.

[0089] Сервер аутентификации, которому доверяет контроллер доступа при аутентификации, упоминается как AS-AAC, а сервер аутентификации, которому доверяет инициатор запроса, упоминается как AS-REQ. Сервер аутентификации, которому доверяет контроллер доступа при аутентификации, имеет возможность верификации легитимности цифрового сертификата контроллера доступа при аутентификации; и сервер аутентификации, которому доверяет контроллер доступа при аутентификации, имеет цифровой сертификат, соответствующий требованиям ISO/IEC 9594-8/ITU X.509, другим стандартам или другим техническим системам, и закрытый ключ, соответствующий цифровому сертификату. Сервер аутентификации, которому доверяет инициатор запроса, имеет возможность верификации легитимности цифрового сертификата контроллера доступа при аутентификации; и сервер аутентификации, которому доверяет инициатор запроса, имеет цифровой сертификат, соответствующий требованиям ISO/IEC 9594-8/ITU X.509, другим стандартам или другим техническим системам, и закрытый ключ, соответствующий цифровому сертификату. Сервер аутентификации, которому доверяет контроллер доступа при аутентификации, и сервер аутентификации, которому доверяет инициатор запроса, имеют возможность передачи цифрового сертификата на другие серверы аутентификации для верификации, а также имеют возможность передачи на другие серверы аутентификации информации о результатах верификации цифрового сертификата. Когда сервер аутентификации, которому доверяет контроллер доступа при аутентификации, отличается от сервера аутентификации, которому доверяет инициатор запроса, сервер аутентификации, которому доверяет контроллер доступа при аутентификации, и сервер аутентификации, которому доверяет инициатор запроса, доверяют друг другу и им известны цифровые сертификаты друг друга или открытый ключ в цифровом сертификате. Сервер сертификатов для расшифровки (Certificate Sever-Decrypt, CS-DEC) содержит сертификат шифрования, соответствующий требованиям ISO/IEC 9594-8/ITU X.509, другим стандартам или другим техническим системам, и закрытый ключ, соответствующий сертификату шифрования. Может существовать один или более сертификатов шифрования. Сервер сертификатов для расшифровки может быть независимым сервером или может находиться в сервере аутентификации, которому доверяет контроллер доступа при аутентификации.

[0090] Инициатор запроса может быть конечной точкой, участвующей в процессе аутентификации идентификационной информации, устанавливает соединение с контроллером доступа при аутентификации для предоставления услуг и осуществляет доступ к серверу аутентификации через контроллер доступа при аутентификации. Инициатор запроса имеет цифровой сертификат, соответствующий требованиям ISO/IEC 9594-8/ITU X.509, другим стандартам или другим техническим системам, и закрытый ключ, соответствующий цифровому сертификату, ему известен цифровой сертификат сервера аутентификации, которому доверяет инициатор запроса, или открытый ключ в этом цифровом сертификате, и ему известен сертификат шифрования сервера сертификатов для расшифровки или открытый ключ в этом сертификате шифрования. Контроллер доступа при аутентификации может быть другой конечной точкой, участвующей в процессе аутентификации идентификационной информации, устанавливает соединение с инициатором запроса для предоставления услуг, осуществляет доступ к инициатору запроса и выполнен с возможностью непосредственного обращения к серверу аутентификации, которому доверяет контроллер доступа при аутентификации. Контроллер доступа при аутентификации имеет цифровой сертификат, соответствующий требованиям ISO/IEC 9594-8/ITU X.509, другим стандартам или другим техническим системам, и закрытый ключ, соответствующий этому цифровому сертификату, ему известен цифровой сертификат сервера аутентификации, которому доверяет контроллер доступа при аутентификации, или открытый ключ в этом цифровом сертификате, и ему известен сертификат шифрования сервера сертификатов для расшифровки или открытый ключ в этом сертификате шифрования.

[0091] Ниже, в сочетании с фиг. 1, описан способ аутентификации идентификационной информации, предложенный в вариантах осуществления настоящего раскрытия. Этот способ включает следующие этапы.

[0092] На этапе S101 контроллер доступа при аутентификации получает сигнал REQInit, отправленный инициатором запроса.

[0093] Сигнал REQInit включает в себя зашифрованный текст EncPubAS_REQ идентификационной информации инициатора запроса. EncPubAS_REQ генерируется инициатором запроса путем использования открытого ключа сертификата шифрования для шифрования подлежащих шифрованию данных, включающих в себя цифровой сертификат CertREQ инициатора запроса и первое одноразовое случайное защитное число. Следовательно, во время передачи идентификационной информации между инициатором запроса и контроллером доступа при аутентификации идентификационную информацию инициатора запроса подвергают конфиденциальной обработке, чтобы предотвратить раскрытие идентификационной информации инициатора запроса во время осуществления доступа к сети. В настоящем раскрытии объект, подлежащий шифрованию, упоминается как подлежащие шифрованию данные.

[0094] На этапе S102 контроллер доступа при аутентификации отправляет сигнал AACVeri на сервер аутентификации, которому доверяет контроллер доступа при аутентификации.

[0095] Сигнал AACVeri включает в себя EncPubAS_REQ и зашифрованный текст EncPubAS_AAC идентификационной информации контроллера доступа при аутентификации. EncPubAS_AAC генерируется контроллером доступа при аутентификации путем использования открытого ключа сертификата шифрования для шифрования подлежащих шифрованию данных, включающих в себя цифровой сертификат CertAAC контроллера доступа при аутентификации и второе одноразовое случайное защитное число. Следовательно, во время передачи идентификационной информации между контроллером доступа при аутентификации и сервером аутентификации, которому доверяет контроллер доступа при аутентификации, соответствующую идентификационную информацию инициатора запроса и контроллера доступа при аутентификации подвергают конфиденциальной обработке, чтобы предотвратить раскрытие соответствующей идентификационной информации инициатора запроса и контроллера доступа при аутентификации во время осуществления передачи.

[0096] Следует отметить, что если сервер аутентификации, которому доверяет инициатор запроса, и сервер аутентификации, которому доверяет контроллер доступа при аутентификации, представляют собой один и тот же сервер аутентификации, т.е. инициатор запроса и контроллер доступа при аутентификации обычно доверяют одному и тому же серверу аутентификации, в этом случае сервер аутентификации, которому обычно доверяют инициатор запроса и контроллер доступа при аутентификации, может быть представлен сервером аутентификации, которому доверяет контроллер доступа при аутентификации (или, конечно, сервером аутентификации, которому доверяет инициатор запроса). В этом случае сервер аутентификации, которому доверяет контроллер доступа при аутентификации (который также может быть представлен как сервер аутентификации, которому доверяет инициатор запроса) может отправить EncPubAS_REQ и EncPubAS_AAC на сервер сертификатов для расшифровки, осуществляющий взаимодействие и имеющий доверительные отношения с сервером аутентификации, которому доверяет контроллер доступа при аутентификации, для расшифровки, и получить CertREQ, первое одноразовое случайное защитное число, CertAAC и второе одноразовое случайное защитное число, полученные путем расшифровки. Альтернативно сервер сертификатов для расшифровки может находиться в сервере аутентификации, которому доверяет контроллер доступа при аутентификации (который также может быть представлен как сервер аутентификации, которому доверяет инициатор запроса), и сервер аутентификации, которому доверяет контроллер доступа при аутентификации (который также может быть представлен как сервер аутентификации, которому доверяет инициатор запроса), использует закрытый ключ, соответствующий сертификату шифрования сервера сертификатов для расшифровки, чтобы соответственно расшифровать EncPubAS_REQ и EncPubAS_AAC для получения CertREQ, первого одноразового случайного защитного числа, CertAAC и второго одноразового случайного защитного числа. Сервер аутентификации, которому доверяет контроллер доступа при аутентификации (который также может быть представлен как сервер аутентификации, которому доверяет инициатор запроса), верифицирует легитимность CertAAC, чтобы получить первый результат верификации, верифицирует легитимность CertREQ, чтобы получить второй результат верификации, генерирует первую информацию о результате аутентификации в соответствии с информацией, включающей в себя первый результат верификации, генерирует вторую информацию о результате аутентификации в соответствии с информацией, включающей в себя второй результат верификации, шифрует информацию, включающую в себя первую информацию о результате аутентификации, путем использования второго одноразового случайного защитного числа, чтобы сгенерировать зашифрованный текст первой информации о результате аутентификации, шифрует информацию, включающую в себя вторую информацию о результате аутентификации, путем использования первого одноразового случайного защитного числа, чтобы сгенерировать зашифрованный текст второй информации о результате аутентификации, выполняет вычисление по подлежащим подписанию данным, включающим в себя зашифрованный текст первой информации о результате аутентификации, чтобы сгенерировать первую цифровую подпись SigAS_AAC1 (которая также может быть представлена как SigAS_REQ1), выполняет вычисление по подлежащим подписанию данным, включающим в себя зашифрованный текст второй информации о результате аутентификации, чтобы сгенерировать вторую цифровую подпись SigAS_AAC2 (которая также может быть представлена как SigAS_REQ2) и генерирует первое ответное сообщение ASVeri об аутентификации в соответствии с информацией, включающей в себя зашифрованный текст первой информации о результате аутентификации, SigAS_AAC1 (которая также может быть представлена как SigAS_REQ1), зашифрованный текст второй информации о результате аутентификации и SigAS_AAC2 (которая также может быть представлена как SigAS_REQ2).

[0097] Если сервер аутентификации, которому доверяет инициатор запроса, и сервер аутентификации, которому доверяет контроллер доступа при аутентификации, являются двумя разными серверами аутентификации, сервер аутентификации, которому доверяет контроллер доступа при аутентификации, может отправить EncPubAS_AAC на сервер сертификатов для расшифровки, осуществляющий взаимодействие и имеющий доверительные отношения с сервером аутентификации, которому доверяет контроллер доступа при аутентификации, для расшифровки, и получить CertAAC и второе одноразовое случайное защитное число, полученные путем расшифровки. Альтернативно сервер аутентификации, которому доверяет контроллер доступа при аутентификации, сначала получает CertAAC и второе одноразовое случайное защитное число путем использования закрытого ключа, соответствующего сертификату шифрования сервера сертификатов для расшифровки, находящегося в сервере аутентификации, которому доверяет контроллер доступа при аутентификации, для расшифровки EncPubAS_AAC. Сервер аутентификации, которому доверяет контроллер доступа при аутентификации, верифицирует легитимность CertAAC, чтобы получить первый результат верификации, генерирует первую информацию о результате аутентификации в соответствии с информацией, включающей в себя первый результат верификации, и шифрует информацию, включающую в себя первую информацию о результате аутентификации, путем использования второго одноразового случайного защитного числа, чтобы сгенерировать зашифрованный текст первой информации о результате аутентификации. Затем сервер аутентификации, которому доверяет контроллер доступа при аутентификации, отправляет сигнал AS-AACVeri на сервер аутентификации, которому доверяет инициатор запроса. Сигнал AS-AACVeri включает в себя зашифрованный текст первой информации о результате аутентификации, EncPubAS_REQ и SigAS_AAC3. SigAS_AAC3 генерируют путем выполнения сервером аутентификации, которому доверяет контроллер доступа при аутентификации, вычисления по подлежащим подписанию данным, включающим в себя зашифрованный текст первой информации о результате аутентификации и EncPubAS_REQ. После приема AS-AACVeri сервер аутентификации, которому доверяет инициатор запроса, верифицирует SigAS_AAC3 путем использования открытого ключа сервера аутентификации, которому доверяет контроллер доступа при аутентификации. После успешной верификации сервер аутентификации, которому доверяет инициатор запроса, может отправить EncPubAS_REQ на сервер сертификатов для расшифровки, осуществляющий взаимодействие и имеющий доверительные отношения с сервером аутентификации, которому доверяет инициатор запроса, для расшифровки, и получить CertREQ и первое одноразовое случайное защитное число, полученные путем расшифровки. Альтернативно сервер аутентификации, которому доверяет инициатор запроса, сначала получает CertREQ и первое одноразовое случайное защитное число путем использования закрытого ключа, соответствующего сертификату шифрования сервера сертификатов для расшифровки, находящегося в сервере аутентификации, которому доверяет инициатор запроса, для расшифровки EncPubAS_REQ. Сервер аутентификации, которому доверяет инициатор запроса, верифицирует легитимность CertREQ, чтобы получить второй результат верификации, генерирует вторую информацию о результате аутентификации в соответствии с информацией, включающей в себя второй результат верификации, шифрует информацию, включающую в себя вторую информацию о результате аутентификации, путем использования первого одноразового случайного защитного числа, чтобы сгенерировать зашифрованный текст второй информации о результате аутентификации, выполняет вычисление по подлежащим подписанию данным, включающим в себя зашифрованный текст второй информации о результате аутентификации, чтобы сгенерировать SigAS_REQ4, и выполняет вычисление по подлежащим подписанию данным, включающим в себя зашифрованный текст первой информации о результате аутентификации, чтобы сгенерировать SigAS_REQ1. Сервер аутентификации, которому доверяет инициатор запроса, отправляет второе ответное сообщение AS-REQVeri об аутентификации на сервер аутентификации, которому доверяет контроллер доступа при аутентификации. Сообщение AS-REQVeri включает в себя зашифрованный текст первой информации о результате аутентификации, SigAS_REQ1, зашифрованный текст второй информации о результате аутентификации и SigAS_REQ4. Сервер аутентификации, которому доверяет контроллер доступа при аутентификации, верифицирует SigAS_REQ4 путем использования открытого ключа сервера аутентификации, которому доверяет инициатор запроса, после успешной верификации выполняет вычисление по подлежащим подписанию данным, включающим в себя зашифрованный текст второй информации о результате аутентификации, чтобы сгенерировать SigAS_AAC2, и генерирует ASVeri в соответствии с информацией, включающей в себя зашифрованный текст первой информации о результате аутентификации, SigAS_REQ1, зашифрованный текст второй информации о результате аутентификации и SigAS_AAC2.

[0098] На этапе S103 контроллер доступа при аутентификации принимает первое ответное сообщение ASVeri об аутентификации, отправленное сервером аутентификации, которому доверяет контроллер доступа при аутентификации.

[0099] ASVeri включает в себя зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись, зашифрованный текст второй информации о результате аутентификации и вторую цифровую подпись.

[00100] На этапе S104 контроллер доступа при аутентификации верифицирует вторую цифровую подпись путем использования открытого ключа сервера аутентификации, которому доверяет контроллер доступа при аутентификации.

[00101] Если верификация успешна, выполняются последующие операции.

[00102] На этапе S105 сервер аутентификации, которому доверяет контроллер доступа при аутентификации, отправляет третье ответное сообщение AACAuth об аутентификации на инициатор запроса.

[00103] AACAuth включает в себя зашифрованный текст EncDataAAC информации о результате аутентификации. EncDataAAC генерируется контроллером доступа при аутентификации путем использования ключа шифрования сообщения путем использования алгоритма симметричного шифрования для шифрования подлежащих шифрованию данных, включающих в себя зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись и второе одноразовое случайное защитное число. Ключ шифрования сообщения может быть получен путем согласования между инициатором запроса и контроллером доступа при аутентификации или может быть заранее совместно использован инициатором запроса и контроллером доступа при аутентификации. Вариант реализации согласования ключа шифрования сообщения между инициатором запроса и контроллером доступа при аутентификации представлен ниже.

[00104] На этапе S106 инициатор запроса расшифровывает EncDataAAC путем использования ключа шифрования сообщения, чтобы получить зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись и второе одноразовое случайное защитное число.

[00105] Поскольку зашифрованный текст EncDataAAC контроллер доступа при аутентификации получает путем использования ключа шифрования сообщения для вычисления путем использования алгоритма симметричного шифрования, после приема EncDataAAC, инициатор запроса может расшифровать EncDataAAC с помощью алгоритма симметричного шифрования путем использования ключа шифрования сообщения, чтобы получить зашифрованный текст первой информации о результате аутентификации, первую цифровую подпись и второе одноразовое случайное защитное число.

[00106] На этапе S107 инициатор запроса верифицирует первую цифровую подпись путем использования открытого ключа сервера аутентификации, которому доверяет инициатор запроса.

[00107] На этапе S108 инициатор запроса расшифровывает зашифрованный текст первой информации о результате аутентификации путем использования второго одноразового случайного защитного числа, чтобы получить первую информацию о результате аутентификации, и определяет результат аутентификации идентификационной информации контроллера доступа при аутентификации в соответствии с первым результатом верификации в первой информации о результате аутентификации.

[00108] На этапе S109 инициатор запроса отправляет четвертое ответное сообщение REQAuth об аутентификации на контроллер доступа при аутентификации.

[00109] Сообщение REQAuth включает в себя зашифрованный текст первого одноразового случайного защитного числа. Зашифрованный текст первого одноразового случайного защитного числа инициатор запроса получает путем использования ключа шифрования сообщения для шифрования информации, включающей в себя первое одноразовое случайное защитное число.

[00110] Следует отметить, что порядок выполнения этапов S107-S109 не влияет на реализацию настоящего раскрытия и при практическом применении порядок выполнения S107-S109 может быть установлен в соответствии с требованиями. Предпочтительно рекомендуется, чтобы этап S107 выполнялся первым, и когда инициатор запроса не может верифицировать первую цифровую подпись, AACAuth отбрасывается; когда инициатором запроса верифицирована первая цифровая подпись, то выполняется этап S108; когда инициатор запроса определяет, что контроллер доступа при аутентификации легитимен, то выполняется этап S109; и когда инициатор запроса определяет, что контроллер доступа при аутентификации нелегитимен, инициатор запроса выбирает, в соответствии с локальной политикой, следует ли выполнять этап S109. С точки зрения эффективности предпочтительно не выполнять и не завершать этот процесс аутентификации.

[00111] На этапе S110 контроллер доступа при аутентификации расшифровывает зашифрованный текст первого одноразового случайного защитного числа путем использования ключа шифрования сообщения, чтобы получить первое одноразовое случайное защитное число, и расшифровывает зашифрованный текст второй информации о результате аутентификации путем использования первого одноразового случайного защитного числа, чтобы получить вторую информацию о результате аутентификации.

[00112] На этапе S111 контроллер доступа при аутентификации определяет результат аутентификации идентификационной информации инициатора запроса в соответствии со вторым результатом верификации во второй информации о результате аутентификации.

[00113] Из приведенных выше технических решений можно сделать вывод, что когда идентификационная информация передается между инициатором запроса и контроллером доступа при аутентификации, а также между контроллером доступа при аутентификации и сервером аутентификации, выполняется конфиденциальная обработка идентификационной информации как инициатора запроса, так и контроллера доступа при аутентификации, таким образом, что может быть предотвращено раскрытие соответствующей идентификационной информации инициатора запроса и контроллера доступа при аутентификации в процессе передачи. Кроме того, когда первый результат верификации цифрового сертификата контроллера доступа при аутентификации и второй результат верификации цифрового сертификата инициатора запроса передают между сервером аутентификации и контроллером доступа при аутентификации, а также между контроллером доступа при аутентификации и инициатором запроса, раскрытие первого результата верификации и второго результата верификации во время передачи может быть предотвращено путем выполнения конфиденциальной обработки первого и второго результатов верификации. Следовательно, во время осуществления доступа инициатора запроса к сети гарантируется, что злоумышленник не сможет получить личную и конфиденциальную информацию. Кроме того, за счет применения сервера аутентификации обеспечивается взаимная аутентификации идентификационной информации в режиме реального времени между инициатором запроса и контроллером доступа при аутентификации, при этом гарантируется конфиденциальность информации, относящейся к идентификационным данным объекта, таким образом, обеспечивается, чтобы только легитимный пользователь мог обмениваться данными с легитимной сетью.

[00114] В некоторых вариантах осуществления REQInit на этапе S101 может дополнительно включать в себя цифровую подпись SigREQ инициатора запроса; и подлежащие подписанию данные SigREQ включают в себя другие поля перед SigREQ в REQInit. Перед этапом S111 контроллер доступа при аутентификации дополнительно должен определить, успешна ли верификация SigREQ, и этап S111 может быть выполнен только при успешной верификации. Следует отметить, что если сервер аутентификации, которому доверяет инициатор запроса, и сервер аутентификации, которому доверяет контроллер доступа при аутентификации, представляют собой один и тот же сервер аутентификации, SigREQ может быть верифицирован сервером аутентификации, которому доверяет контроллер доступа при аутентификации (который также может быть представлен как сервер аутентификации, которому доверяет инициатор запроса), или может быть верифицирован контроллером доступа при аутентификации; и если сервер аутентификации, которому доверяет инициатор запроса, и сервер аутентификации, которому доверяет контроллер доступа при аутентификации, являются двумя разными серверами аутентификации, SigREQ может быть верифицирован сервером аутентификации, которому доверяет инициатор запроса, или может быть верифицирован контроллером доступа при аутентификации. Контроллер доступа при аутентификации определяет, с помощью нижеследующих способов, успешна ли верификация SigREQ.

[00115] В качестве варианта осуществления верификации SigREQ с помощью инициатора запроса, если сервер аутентификации, которому доверяет инициатор запроса, и сервер аутентификации, которому доверяет контроллер доступа при аутентификации, представляют собой один и тот же сервер аутентификации (не в роуминге), когда сервер аутентификации, которому доверяет контроллер доступа при аутентификации (который также может быть представлен как сервер аутентификации, которому доверяет инициатор запроса), верифицирует SigREQ, SigREQ может быть передан на сервер аутентификации, которому доверяет контроллер доступа при аутентификации (который также может быть представлен как сервер аутентификации, которому доверяет инициатор запроса) путем передачи в сигнале AACVeri на этапе S102, и сервер аутентификации, которому доверяет контроллер доступа при аутентификации (который также может быть представлен как сервер аутентификации, которому доверяет инициатор запроса), верифицирует SigREQ путем использования CertREQ, полученного путем расшифровки EncPubAS_REQ; если верификация успешна, продолжается выполнение последующих операций для выполнения этапов генерации и отправки первого ответного сообщения об аутентификации; а если верификация не была успешной, последующие операции не выполняются и, таким образом, не выполняются этапы генерации и отправки первого ответного сообщения аутентификации. Следовательно, контроллер доступа при аутентификации выполнен с возможностью определения, в зависимости от того, может ли быть принято первое ответное сообщение об аутентификации, успешна ли верификация SigREQ. Если контроллер доступа при аутентификации может принять первое ответное сообщение об аутентификации, контроллер доступа при аутентификации может определить, что верификация SigREQ успешна.

[00116] В качестве еще одного варианта осуществления верификации SigREQ с помощью сервера аутентификации, если сервер аутентификации, которому доверяет инициатор запроса, и сервер аутентификации, которому доверяет контроллер доступа при аутентификации, являются двумя разными серверами аутентификации (роуминг), когда сервер аутентификации, которому доверяет инициатор запроса, верифицирует SigREQ, SigREQ может быть передан на сервер аутентификации, которому доверяет инициатор запроса, путем передачи в сигнале AACVeri на этапе S102 и AS-AACVeri будет отправлен на сервер аутентификации, которому доверяет инициатор запроса, посредством сервера аутентификации, которому доверяет контроллер доступа при аутентификации, и сервер аутентификации, которому доверяет инициатор запроса, верифицирует SigREQ путем использования CertREQ, полученного путем расшифровки EncPubAS_REQ; если верификация успешна, продолжается выполнение последующих операций для выполнения этапов генерации и отправки второго ответного сообщения об аутентификации и последующего первого ответного сообщения об аутентификации; а если верификация не была успешной, последующие операции не выполняются и, таким образом, не выполняются этапы генерации и отправки второго ответного сообщения об аутентификации и последующего первого ответного сообщения об аутентификации. Следовательно, контроллер доступа при аутентификации выполнен с возможностью определения, в зависимости от того, может ли быть принято первое ответное сообщение об аутентификации, успешна ли верификация SigREQ. Если контроллер доступа при аутентификации может принять первое ответное сообщение об аутентификации, контроллер доступа при аутентификации может определить, что верификация SigREQ успешна.