Область техники, к которой относится изобретение

Настоящее изобретение относится к области безопасности связи, в частности к способу и системе для установления туннеля по протоколам для обеспечения защиты данных.

Уровень техники

Благодаря стремительному развитию технологии мобильной связи системы мобильной связи третьего поколения были улучшены до стандарта «Долгосрочное развитие» (LTE); в беспроводной сети LTE число базовых станций (eNodeB) является очень большим, и если использовать традиционный способ развертывания большого числа базовых станций, то это приведет к высоким расходам на обслуживание и эксплуатацию. Аналогичная проблема также существует в системах мобильной связи второго поколения и третьего поколения. Поэтому 3GPP предлагает способ для самоорганизующейся сети (SON), который может обеспечить операции, такие как автоматическое установление, конфигурация и обслуживание, и уменьшить вмешательство оператора, и, таким образом, ручное конфигурирование могло бы быть значительно уменьшено, и могла бы осуществляться автоматическая организация сетей. Кроме того, с развитием LTE и т.д. все операторы предлагают базовые фемтостанции семейного класса и корпоративного класса, и большинство из базовых фемтостанций семейного класса и корпоративного класса соединяется с базовой сетью через передающую сеть стороннего оператора, так что существует особенно высокое требование к безопасности; и, поскольку обычные пользователи сталкиваются с ним, сложные и профессиональные конфигурации, связанные с безопасностью, должны быть исключены и лучше ограждать пользователей от всех профессиональных терминов.

Поскольку все характеристики большого объема данных, сложной структуры сети и LTE основаны на IP-сети телекоммуникационных услуг, 3GPP рекомендует использовать туннель по протоколам для обеспечения защиты данных (IPSec) для осуществления доступа к базовой сети. Протоколы IPSec могут совершать установление IPSec-туннеля посредством двух режимов аутентификации: предварительный общий ключ (PSK) и инфраструктура открытого ключа (PKI). Два объекта, использующие предварительный общий ключ для выполнения аутентификации идентификатора и установления IPSec-линии связи, должны поддерживать пару предварительных общих ключей, и это ограничение дополнительно снижает применение безопасности и увеличивает вероятность возникновения ошибки. В случае образования крупномасштабной сети PSK обладает недостатками, такими как сложность в конфигурации и сложность в поддержании; следовательно, когда имеется относительно много общих узлов, из-за обслуживания, эксплуатации и безопасности большинство операторов использует режим аутентификации PKI.

В общем, режим аутентификации PKI базовой станции состоит в том, что реализуют предварительное установление сертифицированного режима работы оффлайн, а затем пользователь конфигурирует соответствующий IP шлюза безопасности и политику безопасности. В этом режиме конфигурация и обслуживание каждого узла являются очень сложными, и имеется высокое требование к пользователю, которое не подходит для обычных семей и непрофессиональных пользователей; поэтому имеются специальные требования к автоматической конфигурации IPSec и автоматическому установлению безопасного туннеля, которые основаны на режимах аутентификации PKI.

До сих пор еще не было предложено эффективное решение данной проблемы в соответствующей области техники, которая состоит в том, что не могут быть реализованы автоматическое обнаружение и автоматическое установление безопасной линии связи между базовой станцией и базовой сетью.

Раскрытие изобретения

Предложены способ и система для установления IPSec-туннеля, направленные, по меньшей мере, на решение проблемы в вышеупомянутой области техники, которая состоит в том, что не могут быть реализованы автоматическое обнаружение и автоматическое установление безопасной линии связи между базовой станцией и базовой сетью.

Согласно одному аспекту настоящего изобретения предложен способ установления IPSec-туннеля. Способ содержит этапы, на которых: базовая станция запрашивает первый параметр конфигурации из сервера конфигурации и запрашивает цифровой сертификат из CA-сервера в соответствии с первым параметром конфигурации, который предоставлен сервером конфигурации; базовая станция устанавливает временный IPSec-туннель со шлюзом безопасности в соответствии с полученным цифровым сертификатом и запрашивает второй параметр конфигурации из блока фонового управления сетью через временный IPSec-туннель; и после получения второго параметра конфигурации базовая станция завершает работу временного IPSec-туннеля и устанавливает постоянный IPSec-туннель между собой и шлюзом безопасности в соответствии со вторым параметром конфигурации.

Является предпочтительным, если этап, на котором базовая станция запрашивает первый параметр конфигурации из сервера конфигурации, содержит этап, на котором базовая станция устанавливает TLS-линию связи с сервером конфигурации и запрашивает первый параметр конфигурации из сервера конфигурации.

Является предпочтительным, если первый параметр конфигурации содержит: временный IP-адрес передачи базовой станции, IP-адрес IPSec-туннеля, установленного со шлюзом безопасности, адрес CA-сервера, путь сертификации, длину открытого ключа сформированного сертификата и IP-адрес блока фонового управления сетью.

Является предпочтительным, если этап запрашивания цифрового сертификата из CA-сервера в соответствии с первым параметром конфигурации, который предоставлен сервером конфигурации, содержит этап, на котором после получения первого параметра конфигурации, который предоставлен сервером конфигурации, базовая станция запрашивает выдачу сертификата объекта для базовой станции и корневого CA-сертификата для CA-сервера из CA-сервера посредством использования протокола управления сертификатом.

Является предпочтительным, если этап, на котором базовая станция устанавливает временный IPSec-туннель со шлюзом безопасности в соответствии с полученным цифровым сертификатом, содержит этапы, на которых: базовая станция инициирует запрос на установление временного IPSec-туннеля посредством режима аутентификации PKI со шлюзом безопасности; и базовая станция осуществляет взаимодействие своего сертификата объекта и сертификата объекта шлюза безопасности, и после успешной проверки сертификатов объектов между базовой станцией и шлюзом безопасности устанавливается IPSec-туннель.

Является предпочтительным, если этап, на котором базовая станция запрашивает второй параметр конфигурации из блока фонового управления сетью через временный IPSec-туннель, содержит этапы, на которых: базовая станция отправляет сообщение с запросом на установление линии связи блоку фонового управления сетью, развернутым в базовой сети, на основе временного IPSec-туннеля; после того, как базовая станция успешно установит линию связи с блоком фонового управления сетью, базовая станция запрашивает пакеты данных с версией программного обеспечения и второй параметр конфигурации базовой станции из блока фонового управления сетью посредством защищенного протокола передачи файлов; блок фонового управления сетью определяет, является ли версия программного обеспечения базовой станции в базе данных новее, чем текущая версия; если да, то пакеты данных с версией программного обеспечения и второй параметр конфигурации отправляются на базовую станцию; в противном случае второй параметр конфигурации отправляется на базовую станцию.

Является предпочтительным, если этап, на котором после получения второго параметра конфигурации базовая станция завершает работу временного IPSec-туннеля и устанавливает постоянный IPSec-туннель между собой и шлюзом безопасности в соответствии со вторым параметром конфигурации, содержит этапы, на которых: после получения пакетов данных с последней версией программного обеспечения и второго параметра конфигурации базовая станция уведомляет сервер конфигурации выделить соответствующие ресурсы конфигурации, завершает работу временного IPSec-туннеля, установленного со шлюзом безопасности, и заново устанавливает постоянный IPSec-туннель со шлюзом безопасности на основе режима аутентификации PKI в соответствии со вторым параметром конфигурации.

Является предпочтительным, если этап, на котором после того, как базовая станция установит постоянный IPSec-туннель между собой и шлюзом безопасности в соответствии со вторым параметром конфигурации, дополнительно содержит этап, на котором перед тем, как срок действия цифрового сертификата, который выдан CA-сервером базовой станции, превысит срок действия, базовая станция запрашивает обновление сертификата или обновление секретного ключа у CA-сервера.

Является предпочтительным, если базовая станция содержит одно из следующего: базовую макростанцию, базовую пикостанцию корпоративного класса и базовую фемтостанцию семейного класса.

Согласно другому аспекту настоящего изобретения предложена система для установления IPSec-туннеля. Система содержит: базовую станцию, сервер конфигурации, CA-сервер, блок фонового управления сетью и шлюз безопасности, при этом базовая станция выполнена с возможностью запрашивать первый параметр конфигурации из сервера конфигурации, сервер конфигурации выполнен с возможностью выдавать первый параметр конфигурации базовой станции в ответ на запрос базовой станции; базовая станция также выполнена с возможностью запрашивать цифровой сертификат из CA-сервера в соответствии с первым параметром конфигурации, который предоставлен сервером конфигурации; CA-сервер выполнен с возможностью выдавать цифровой сертификат базовой станции в ответ на запрос базовой станции; базовая станция выполнена с дополнительной возможностью устанавливать временный IPSec-туннель со шлюзом безопасности в соответствии с полученным сертификатом и запрашивать второй параметр конфигурации из блока фонового управления сетью через временный IPSec-туннель; блок фонового управления сетью выполнен с возможностью выдавать второй параметр конфигурации базовой станции в ответ на запрос базовой станции; и базовая станция выполнена с дополнительной возможностью завершать работу временного IPSec-туннеля после получения второго параметра конфигурации и устанавливать постоянный IPSec-туннель между собой и шлюзом безопасности в соответствии со вторым параметром конфигурации.

Является предпочтительным, если первый параметр конфигурации содержит: временный IP-адрес передачи базовой станции, IP-адрес IPSec-туннеля, установленного со шлюзом безопасности, адрес CA-сервера, путь сертификации, длину открытого ключа сформированного сертификата и IP-адрес блока фонового управления сетью.

Является предпочтительным, если базовая станция выполнена с дополнительной возможностью запрашивать обновление цифрового сертификата или обновления открытого ключа у CA-сервера перед тем, как срок действия цифрового сертификата, который выдан CA-сервером базовой станции, превысит срок действия.

Является предпочтительным, если базовая станция содержит одно из следующего: базовую макростанцию, базовую пикостанцию корпоративного класса и базовую фемтостанцию семейного класса.

С помощью применения IPSec-туннеля, который автоматически устанавливается между базовой станцией и шлюзом безопасности на основе режима аутентификации PKI, была решена проблема в данной области техники, связанная с тем, что не могут быть реализованы автоматическое обнаружение и автоматическое установление безопасной линии связи между базовой станцией и базовой сетью. Таким образом, реализуется автоматическая конфигурация базовой станции, и обеспечивается безопасность передачи данных между базовой станцией и базовой сетью.

Краткое описание чертежей

Чертежи, представленные для дополнительного пояснения настоящего изобретения и формирующие часть описания, используются для объяснения настоящего изобретения вместе с вариантами осуществления настоящего изобретения, а не для ограничения настоящего изобретения. На сопроводительных чертежах:

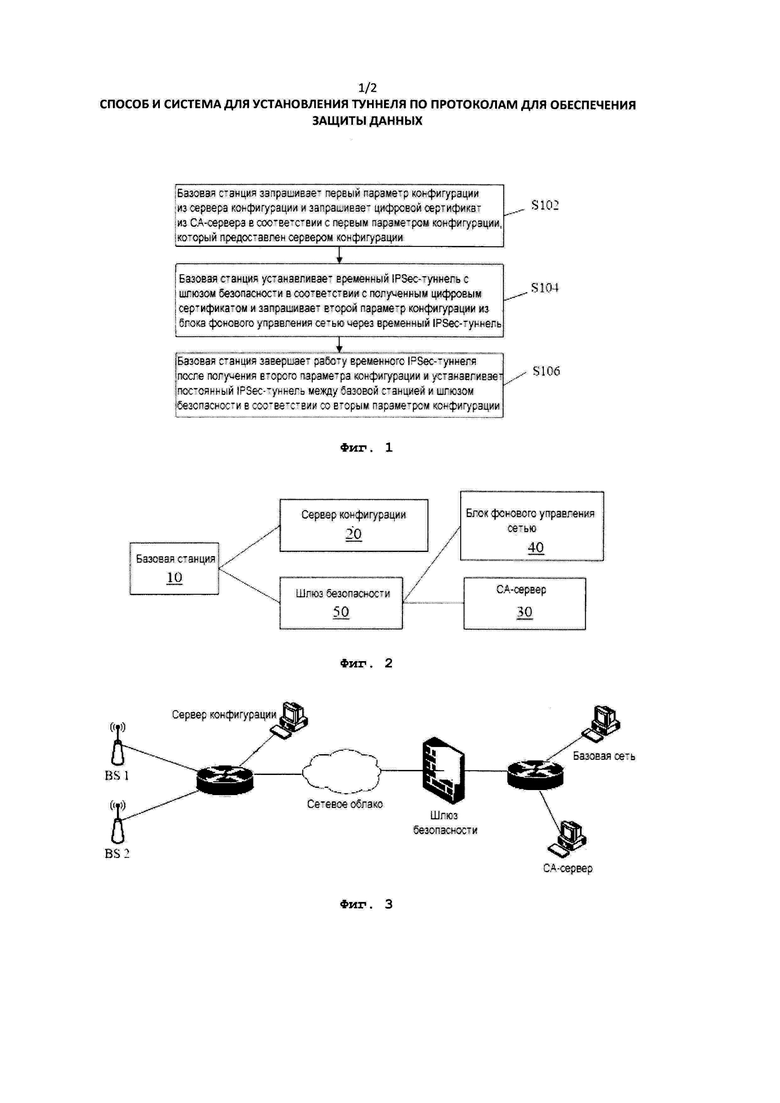

Фиг. 1 представляет собой блок-схему способа установления IPSec-туннеля в соответствии с вариантами осуществления настоящего изобретения;

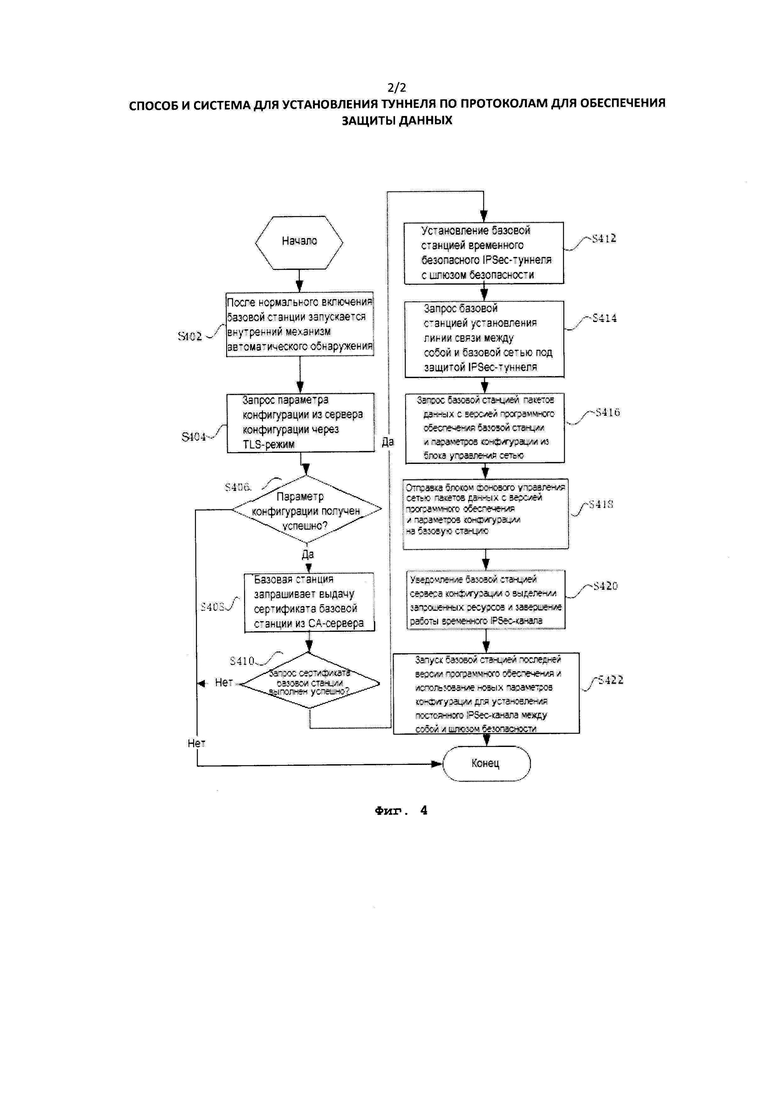

Фиг. 2 представляет собой структурную схему системы установления IPSec-туннеля в соответствии с вариантами осуществления настоящего изобретения;

Фиг. 3 представляет собой структурную схему, иллюстрирующую развертывание сети для автоматического установления IPSec-туннеля на основе режима аутентификации PKI в соответствии с вариантом I осуществления настоящего изобретения; и

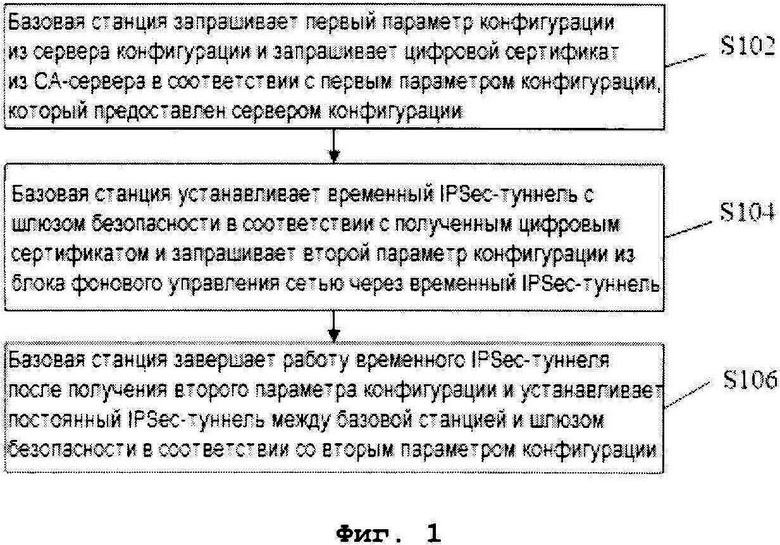

Фиг. 4 представляет собой блок-схему автоматического установления IPSec-туннеля на основе режима аутентификации PKI в соответствии с вариантом I осуществления настоящего изобретения.

Осуществление изобретения

Настоящее изобретение описано далее подробно со ссылкой на сопроводительные чертежи и варианты осуществления. Следует отметить, что варианты осуществления настоящего изобретения и признаки вариантов осуществления могут быть объединены друг с другом, если это не вызывает противоречий.

Фиг. 1 представляет собой блок-схему способ установления IPSec-туннеля в соответствии с вариантами осуществления настоящего изобретения. Как показано на Фиг. 1, предусмотрены следующие этапы:

Этап S102: базовая станция запрашивает первый параметр конфигурации из сервера конфигурации и запрашивает цифровой сертификат из CA-сервера в соответствии с первым параметром конфигурации, который предоставлен сервером конфигурации.

Этап S104: базовая станция устанавливает временный IPSec-туннель со шлюзом безопасности в соответствии с полученным цифровым сертификатом и запрашивает второй параметр конфигурации из блока фонового управления сетью через временный IPSec-туннель.

Этап S106: базовая станция завершает работу временного IPSec-туннеля после получения второго параметра конфигурации и устанавливает постоянный IPSec-туннель между базовой станцией и шлюзом безопасности в соответствии со вторым параметром конфигурации.

В этом варианте осуществления предложен способ автоматического установления IPSec-туннеля на основе режима аутентификации PKI. За счет автоматического установления линии передачи между базовой станцией и базовой сетью реализуется автоматическая конфигурация базовой станции, и обеспечивается безопасность передачи данных между базовой станцией и базовой сетью.

На этапе S102 сервер конфигурации, используемый для автоматического распределения информации о конфигурации, развертывается в существующей сети. После нормального включения базовой сети функциональный блок автоматического обнаружения внутри базовой станции передает широковещательным образом сообщение с запросом конфигурации в сеть, и базовая станция запрашивает получение параметра конфигурации из сервера конфигурации; чтобы гарантировать безопасность передачи данных между базовой станцией и сервером конфигурации, необходимо установить между ними линию связи с использованием протокола безопасности транспортного уровня (TLS) на основе режима аутентификации сертификата, и используемый сертификат может быть предварительно установлен перед тем, как устройство будет доставлено с завода. После того, как базовая станция получит соответствующие параметры конфигурации из сервера сертифицирующего органа (CA), базовая станция запрашивает выдачу сертификата из CA-сервера через протокол V2 управления сертификатом (CMPv2).

На этапах S104 и S106 базовая станция дополнительно использует полученный сертификат для установления безопасного IPSec-туннеля со шлюзом безопасности, который развернут в базовой сети, и затем базовая станция автоматически отправляет сообщения с запросом на установление линии связи с блоком управления сетью и далее активно устанавливает линию передачи между базовой станцией и базовой сетью.

В вышеупомянутом варианте осуществления в случаях, когда существующая сетевая структура не изменяется, может быть реализовано автоматическое установление линии связи после включения базовой станции, и может быть осуществлена безопасная связь между базовой станцией и блоком фонового управления сетью, тем самым решая проблему в данной области техники, состоящую в том, что не могут быть реализованы автоматическое обнаружение и автоматическое установление безопасной линии связи между базовой станцией и базовой сетью.

Фиг. 2 представляет собой структурную схему системы для установления IPSec-туннеля в соответствии с вариантами осуществления настоящего изобретения. Как показано на Фиг. 2, предложена система для установления IPSec-туннеля. Система содержит базовую станцию 10, сервер 20 конфигурации, CA-сервер 30, блок 40 фонового управления сетью и шлюз 50 безопасности, при этом базовая станция 10 выполнена с возможностью запрашивать первый параметр конфигурации из сервера 20 конфигурации, сервер 20 конфигурации выполнен с возможностью выдавать первый параметр конфигурации базовой 10 станции в ответ на запрос базовой 10 станции; базовая 10 станция также выполнена с возможностью запрашивать цифровой сертификат из CA-сервера 30 в соответствии с первым параметром конфигурации, который предоставлен сервером 20 конфигурации; CA-сервер 30 выполнен с возможностью выдавать цифровой сертификат базовой станции 10 в ответ на запрос базовой станции 10; базовая станция 10 выполнена с дополнительной возможностью устанавливать временный IPSec-туннель со шлюзом 50 безопасности в соответствии с полученным цифровым сертификатом и запрашивать второй параметр конфигурации из блока 40 фонового управления сетью через временный IPSec-туннель; блок 40 фонового управления сетью выполнен с возможностью выдавать второй параметр конфигурации базовой станции 10 в ответ на запрос базовой станции 10; и базовая станция 10 выполнена с дополнительной возможностью завершать работу временного IPSec-туннеля после получения второго параметра конфигурации и устанавливать постоянный IPSec-туннель между собой и шлюзом 50 безопасности в соответствии со вторым параметром конфигурации.

В этом варианте осуществления за счет автоматического установления IPSec-туннеля между базовой станцией и шлюзом безопасности на основе режима аутентификации PKI настоящее изобретение решает проблему в данной области техники, связанную с тем, что не могут быть реализованы автоматическое обнаружение и автоматическое установление безопасной линии связи между базовой станцией и базовой сетью; таким образом реализуется автоматическая конфигурация базовой станции, и гарантируется безопасность передачи данных между базовой станцией и базовой сетью.

Вариант I осуществления

Фиг. 3 представляет собой структурную схему, иллюстрирующую развертывание сети для автоматического установления IPSec-туннеля на основе режима аутентификации PKI в соответствии с вариантом I осуществления настоящего изобретения. Как показано на Фиг. 3, система содержит базовую сеть, CA-сервер, шлюз безопасности, сервер конфигурации и одну или более базовых станций (отмеченные как базовая станция 1 и базовая станция 2 на этой фигуре). В вышеупомянутых различных сетевых элементах функции, связанные с установлением безопасного IPSec-туннеля, реализуются так, как показано ниже.

На сервере конфигурации: управление и поддержание параметров конфигурации базовой станции, установление TLS-линии связи с базовой станцией и предоставление параметров конфигурации, которые требуются для установления линии передачи с базовой станцией, таких как IP-адрес базовой станции, IP-адрес SeGW, адрес CA-сервера, путь сертификации, длина открытого ключа сформированного сертификата и т.д., а также IP-адрес блока фонового управления сетью.

В базовой станции: реализация функции автоматического обнаружения, запрашивание параметров конфигурации из сервера конфигурации, установление безопасного IPSec-туннеля со шлюзом безопасности и запрашивание конфигурации и пакетов данных с версией программного обеспечения из блока фонового управления сетью.

В шлюзе безопасности: установление безопасного IPSec-туннеля между шлюзом безопасности и базовой станцией, которая запрашивает доступ к сетевому элементу, развернутому внутри базовой станции, чтобы гарантировать безопасность передачи данных между базовой станцией и базовой станцией.

На CA-сервере: отправка ответа на запрос сертификата, обновление сертификата и запрос обновления ключа базовой станции и выдачу сертификата базовой станции и шлюзу безопасности, и запрашивание состояния аннулирования сертификата и предоставления сертификата.

В базовой сети: прием запроса на установление линии связи, отправленного базовой станцией, и установление линии связи с базовой станцией; управление базовой станцией и предоставление пакетов данных с версией программного обеспечения, параметров конфигурации, данных услуги и т.д. базовой станции.

Фиг. 4 представляет собой блок-схему установления безопасного IPSec-туннеля в сетевой архитектуре, показанной на Фиг. 3, и способ реализует автоматическое установление безопасного IPSec-туннеля на основе режима аутентификации PKI. В этом варианте осуществления сервер конфигурации, используемый для автоматического распределения информации о конфигурации, сначала развертывается в существующей или заново установленной сети и может поддерживаться установление TLS-линии связи, CA-сервера и шлюза безопасности; после того, как базовая станция нормально включена, базовая станция сначала использует TLS для установления соединения с сервером конфигурации посредством функционального блока автоматического обнаружения и запрашивает получение IP-адреса базовой станции, IP-адреса шлюза безопасности, IP-адреса базовой сети и соответствующих параметров конфигурации CA-сервера из сервера конфигурации; затем базовая станция запрашивает получение сертификата из CA-сервера посредством использования протокола CMPv2, и базовая станция устанавливает безопасный IPSec-туннель на основе режима аутентификации PKI между собой и шлюзом безопасности; и, наконец, устанавливается линия связи между базовой станцией и базовой сетью, и, таким образом, выполняется автоматическое участие базовой станции в сетевой работе и управлении обслуживанием.

Как показано на Фиг. 4, в основном предусмотрены следующие этапы:

Этап S402: после нормального включения базовой станции запускается внутренний механизм автоматического обнаружения.

Этап S404: базовая станция устанавливает TLS с сервером конфигурации на основе режима аутентификации сертификата, и после того, как линия связи успешно установлена, базовая станция запрашивает сообщение с параметрами конфигурации из сервера конфигурации; и сервер конфигурации отвечает на запрос параметра конфигурации базовой станции и выдает параметры конфигурации, такие как временный IP-адрес передачи базовой станции, IP-адрес IPSec-туннеля, установленного со шлюзом безопасности, адрес CA-сервера, путь сертификации, длина открытого ключа сформированного сертификата и IP-адрес блока фонового управления сетью.

Этап S406: определяется, получен ли ответ с параметрами конфигурации из сервера конфигурации.

Этап S408: после получения ответа с параметрами конфигурации из сервера конфигурации базовая станция запрашивает выдачу сертификата объекта для базовой станции и корневого CA-сертификата из CA-сервера посредством использования протокола управления сертификатом (CMPv2); если сертификат объекта для базовой станции не выдан напрямую корневым CA-сертификатом, CA-серверу также требуется отправить мгновенно цепочку CA-сертификатов вместе на базовую станцию.

Этап S410: определяется, успешно ли выполнен запрос сертификата.

Этап S412: после того, как базовая станция получит сертификат, базовая станция устанавливает временный безопасный IPSec-туннель со шлюзом безопасности; и здесь, в частности, предусмотрены следующие этапы:

- базовая станция активно инициирует запрос на установление временного безопасного IPSec-туннеля на основе режима аутентификации PKI со шлюзом безопасности; шлюз безопасности предварительно устанавливает сертификат объекта и корневой CA-сертификат, которые выданы CA-сервером; когда он принят, eNode запрашивает установление безопасного IPSec-туннеля, шлюз безопасности запрашивает сертификат объекта для базовой станции из базовой станции; базовая станция отвечает на запрос шлюза безопасности и отправляет сертификат объекта для базовой станции шлюзу безопасности; вместе с тем базовая станция может также запрашивать шлюз безопасности, отправлять его сертификат объекта; после приема сертификата объекта для базовой станции шлюз безопасности проверяет действие сертификата, включая проверку конфиденциальной информации, такую как проверка подписи сертификата, срок действия сертификата и состояние сертификата; после успешного выполнения проверки сертификата шлюз безопасности выдает свой сертификат объекта базовой станции; после приема сертификата объекта для шлюза безопасности базовая станция также проверяет действие сертификата; в то же время после успешного выполнения проверки сертификата успешно устанавливается временный безопасный IPSec-туннель между базовой станцией и шлюзом безопасности.

Этап S414: базовая станция отправляет сообщение с запросом на установление линии связи в блок фонового управления сетью, который развернут в базовой сети вновь через механизм автоматического обнаружения; в то же время все данные связи между базовой станцией и блоком фонового управления сетью являются защищенными при работе базовой станции и установленного безопасного IPSec-туннеля.

Этап S416: после того, как успешно установлена линия связи между блоком фонового управления сетью и базовой станцией, базовая станция запрашивает пакеты данных с версией программного обеспечения базовой станции и параметр конфигурации из блока управления сетью через защищенный протокол передачи файлов.

Этап S418: блок фонового управления сетью определяет, является ли версия программного обеспечения базовой станции в базе данных новее, чем текущая версия; если да, то отправляет пакеты данных с версией программного обеспечения и параметры конфигурации вместе базовой станции; в противном случае только отправляет параметры конфигурации.

Этап S420: после получения пакетов данных с последней версией программного обеспечения и параметров конфигурации базовая станция уведомляет сервер конфигурации выделить соответствующие ресурсы конфигурации и завершает работу безопасного IPSec-канала, установленного между ней и шлюзом безопасности.

Этап S422: базовая станция использует полученные новые параметры конфигурации для получения постоянного IP и заново устанавливает постоянный защищенный IPSec-канал между ней и шлюзом безопасности на основе режима аутентификации PKI. В этот момент базовая станция уже нормально функционирует. Передачи данных между базовой станцией и базовой сетью полностью защищены защищенным IPSec-каналом.

В вышеупомянутом варианте осуществления, когда срок действия цифрового сертификата, который выдан CA-сервером базовой станции, близок к тому, чтобы превысить срок действия, базовая станция может также запросить обновление сертификата или обновление секретного ключа из CA-сервера посредством использования автоматического механизма инициирования, чтобы гарантировать действие сертификата базовой станции.

Кроме того, следует отметить, что способ установления безопасного IPSec-туннеля, который описан в вышеупомянутых различных вариантах осуществления настоящего изобретения, может быть широко применен к различным типам базовых станций, например традиционной базовой макростанции, базовой пикостанции корпоративного класса или базовой фемтостанции семейного класса и т.д.

В другом варианте осуществления настоящего изобретения дополнительно предложено программное обеспечение для установления IPSec-туннеля, причем программное обеспечение используется для реализации технических решений, описанных в вышеупомянутом варианте осуществления.

В другом варианте осуществления настоящего изобретения дополнительно предложен носитель данных, причем носитель данных хранит вышеупомянутое программное обеспечение, и носитель данных содержит (но не ограничиваясь этим) оптический диск, гибкий диск, жесткий диск, перезаписываемую программируемую память и т.д.

Вышеописанные различные варианты осуществления настоящего изобретения предлагают способ и систему для установления защищенного IPSec-туннеля на основе режима аутентификации PKI. В случаях, когда существующая сетевая структура не изменяется, может быть реализовано автоматическое установление линии связи после включения базовой станции, и может быть осуществлена безопасная связь между базовой станцией и блоком фонового управления сетью, тем самым решая проблему в данной области техники, состоящую в том, что не могут быть реализованы автоматическое обнаружение и автоматическое установление безопасной линии связи между базовой станцией и базовой сетью. За счет простейшей конфигурации может быть решена проблема в данной области техники, связанная со сложностью в конфигурации и поддержании настолько, насколько это возможно, и может быть гарантирована безопасность между базовой станцией и шлюзом безопасности базовой сети.

Очевидно, специалисты в данной области техники должны понимать, что вышеописанные модули или этапы настоящего изобретения могут быть реализованы посредством использования универсального вычислительного устройства, могут быть интегрированы в одно вычислительное устройство или распределены в сети, которая состоит из множества вычислительных устройств, и, в качестве альтернативы, они могут быть реализованы посредством использования исполняемого программного кода вычислительного устройства, вследствие чего они могут быть сохранены в запоминающем устройстве и исполняться вычислительным устройством. В некоторых случаях показанные или описанные этапы могут выполняться в порядке, отличном от представленного в данном документе, или они могут быть выполнены соответственно в модуле из интегральной схемы. Или множество модулей или их этапов выполняются в одной модуле из интегральной схемы. Таким образом, настоящее изобретение не ограничено какой-либо конкретной комбинацией аппаратного обеспечения и программного обеспечения.

Представленное выше описание представляет собой только пример вариантов осуществления настоящего изобретения и, как предполагается, не ограничивает настоящее изобретение. Настоящее изобретение может претерпевать различные изменения и модификации, как должно быть очевидно специалисту в данной области техники. Любая модификация, эквивалентная замена или улучшение, выполненные в пределах принципа настоящего изобретения, попадают в объем защиты, определяемый приложенной формулой изобретения.

Изобретение относится к области безопасности связи. Техническим результатом является автоматическое обнаружение и автоматическое установление безопасной линии связи между базовой станцией и базовой сетью. Способ содержит этапы, на которых: базовая станция запрашивает первый параметр конфигурации из сервера конфигурации и запрашивает цифровой сертификат из CA-сервера, базовая станция устанавливает временный IPSec-туннель со шлюзом безопасности в соответствии с полученным цифровым сертификатом и запрашивает второй параметр конфигурации из блока фонового управления сетью через временный IPSec-туннель, и после получения второго параметра конфигурации базовая станция завершает работу временного IPSec-туннеля и устанавливает постоянный IPSec-туннель между собой и шлюзом безопасности в соответствии со вторым параметром конфигурации. 2 н. и 9 з.п. ф-лы, 4 ил.

1. Способ установления туннеля по протоколам для обеспечения защиты данных (IPSec-туннеля), отличающийся тем, что содержит этапы, на которых:

базовая станция запрашивает первый параметр конфигурации из сервера конфигурации и запрашивает цифровой сертификат из сервера сертифицированного органа (СА) в соответствии с первым параметром конфигурации, который предоставлен сервером конфигурации, причем базовая станция содержит одно из следующего: базовую макростанцию, базовую пикостанцию или базовую фемтостанцию;

базовая станция устанавливает временный IPSec-туннель со шлюзом безопасности в соответствии с полученным цифровым сертификатом и запрашивает второй параметр конфигурации из блока фонового управления сетью через временный IPSec-туннель; и

базовая станция завершает работу временного IPSec-туннеля после получения второго параметра конфигурации и устанавливает постоянный IPSec-туннель между базовой станцией и шлюзом безопасности в соответствии со вторым параметром конфигурации.

2. Способ по п. 1, отличающийся тем, что этап, на котором базовая станция запрашивает первый параметр конфигурации из сервера конфигурации, содержит этап, на котором:

базовая станция устанавливает линию связи на основе протокола безопасности транспортного уровня (TLS) с сервером конфигурации и запрашивает первый параметр конфигурации из сервера конфигурации.

3. Способ по п. 1, отличающийся тем, что первый параметр конфигурации содержит: временный IP-адрес передачи базовой станции, IP-адрес IPSec-туннеля, установленного со шлюзом безопасности, адрес СА-сервера, путь сертификации, длину открытого ключа сформированного сертификата и IP-адрес блока фонового управления сетью.

4. Способ по п. 3, отличающийся тем, что этап запрашивания цифрового сертификата из СА-сервера в соответствии с первым параметром конфигурации, который предоставлен сервером конфигурации, содержит этап, на котором:

после получения первого параметра конфигурации, который предоставлен сервером конфигурации, базовая станция запрашивает выдачу сертификата объекта для базовой станции и корневого СА-сертификата для СА-сервера из СА-сервера посредством использования протокола управления сертификатом.

5. Способ по п. 1, отличающийся тем, что этап, на котором базовая станция устанавливает временный IPSec-туннель со шлюзом безопасности в соответствии с полученным цифровым сертификатом, содержит этапы, на которых:

базовая станция инициирует запрос на установление временного IPSec-туннеля посредством режима аутентификации PKI со шлюзом безопасности; и

базовая станция осуществляет взаимодействие сертификата объекта для базовой станции и сертификата объекта шлюза безопасности, и после успешной проверки сертификатов объектов между базовой станцией и шлюзом безопасности устанавливается временный IPSec-туннель.

6. Способ по п. 1, отличающийся тем, что этап, на котором базовая станция запрашивает второй параметр конфигурации из блока фонового управления сетью через временный IPSec-туннель, содержит этапы, на которых:

базовая станция отправляет сообщение с запросом на установление линии связи блоку фонового управления сетью, который развернут в базовой сети, на основе временного IPSec-туннеля; после того, как успешно установлена линия связи между базовой станцией и блоком фонового управления сетью, базовая станция запрашивает пакеты данных с версией программного обеспечения базовой станции и параметр конфигурации из блока фонового управления сетью посредством защищенного протокола передачи файлов; и

блок фонового управления сетью определяет, является ли версия программного обеспечения базовой станции в базе данных новее, чем текущая версия; если да, то пакеты данных с версией программного обеспечения и второй параметр конфигурации отправляются на базовую станцию; в противном случае, только второй параметр конфигурации отправляется на базовую станцию.

7. Способ по п. 6, отличающийся тем, что этап, на котором базовая станция завершает работу временного IPSec-туннеля после получения второго параметра конфигурации и устанавливает постоянный IPSec-туннель между собой и шлюзом безопасности в соответствии со вторым параметром конфигурации, содержит этапы, на которых:

после получения пакетов данных с последней версией программного обеспечения и второго параметра конфигурации базовая станция уведомляет сервер конфигурации выделить соответствующие ресурсы конфигурации, завершает работу временного IPSec-туннеля, установленного со шлюзом безопасности, и заново устанавливает постоянный IPSec-туннель со шлюзом безопасности на основе режима аутентификации PKI в соответствии со вторым параметром конфигурации.

8. Способ по любому одному из пп. 1-7, отличающийся тем, что этап, на котором после того, как базовая станция установит постоянный IPSec-туннель между базовой станцией и шлюзом безопасности в соответствии со вторым параметром конфигурации, дополнительно содержит этап, на котором:

базовая станция запрашивает обновление цифрового сертификата или обновление секретного ключа у СА-сервера перед тем, как срок действия цифрового сертификата, который выдан СА-сервером базовой станции, превысит срок действия.

9. Система для установления IPSec-туннеля, отличающаяся тем, что содержит: базовую станцию, сервер конфигурации, СА-сервер, блок фонового управления сетью и шлюз безопасности, при этом

базовая станция выполнена с возможностью запрашивать первый параметр конфигурации из сервера конфигурации, причем базовая станция содержит одно из следующего:

базовую макростанцию, базовую пикостанцию или базовую фемтостанцию;

сервер конфигурации выполнен с возможностью выдавать первый параметр конфигурации базовой станции в ответ на запрос базовой станции;

базовая станция также выполнена с возможностью запрашивать цифровой сертификат из СА-сервера в соответствии с первым параметром конфигурации, который предоставлен сервером конфигурации;

СА-сервер выполнен с возможностью выдавать цифровой сертификат базовой станции в ответ на запрос базовой станции;

базовая станция выполнена с дополнительной возможностью устанавливать временный IPSec-туннель со шлюзом безопасности в соответствии с полученным цифровым сертификатом и запрашивать второй параметр конфигурации из блока фонового управления сетью через временный IPSec-туннель;

блок фонового управления сетью выполнен с возможностью выдавать второй параметр конфигурации базовой станции в ответ на запрос базовой станции; и

базовая станция выполнена с дополнительной возможностью завершать работу временного IPSec-туннеля после получения второго параметра конфигурации и устанавливать постоянный IPSec-туннель между базовой станцией и шлюзом безопасности в соответствии со вторым параметром конфигурации.

10. Система по п. 9, отличающаяся тем, что первый параметр конфигурации содержит: временный IP-адрес передачи базовой станции, IP-адрес IPSec-туннеля, установленного со шлюзом безопасности, адрес СА-сервера, путь сертификации, длину открытого ключа сформированного сертификата и IP-адрес блока фонового управления сетью.

11. Система по п. 9, отличающаяся тем, что базовая станция выполнена с дополнительной возможностью запрашивать обновление цифрового сертификата или обновление секретного ключа у СА-сервера перед тем, как срок действия цифрового сертификата, который выдан СА-сервером базовой станции, превысит срок действия.

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| СИСТЕМА, СПОСОБ И КОМПЬЮТЕРНЫЙ ПРОГРАММНЫЙ ПРОДУКТ ДЛЯ ДОСТУПА ПО МЕНЬШЕЙ МЕРЕ К ОДНОЙ ВИРТУАЛЬНОЙ ЧАСТНОЙ СЕТИ | 2005 |

|

RU2389143C2 |

| СПОСОБ ДИНАМИЧЕСКОГО СОЕДИНЕНИЯ ДЛЯ ВИРТУАЛЬНЫХ СЕТЕЙ ЧАСТНОГО ПОЛЬЗОВАНИЯ | 2007 |

|

RU2438254C2 |

Авторы

Даты

2017-02-17—Публикация

2012-07-24—Подача