Область техники, к которой относится настоящее изобретение

Настоящее изобретение относится к безопасности в банковской системе, например розничной системе, содержащей один или несколько аппаратов для наличного денежного обращения или обработки финансовых документов механическим способом.

Предшествующий уровень техники настоящего изобретения

В обычном филиале банка у каждого кассира есть рабочая станция, соединенная с аппаратом для выдачи, приема или рециркуляции физических знаков, характеризующихся денежной стоимостью («наличных») и, как правило, имеющих вид банкнот и/или монет. Такой аппарат может называться кассовым устройством выдачи наличных (TCD, от англ. teller cash dispenser), кассовым устройством приема наличных (ТСА, от англ. teller cash acceptor), кассовым устройством с функцией рециркуляции (TCR, от англ. teller cash recycler), причем последнее может не только выдавать и принимать наличные, но и выдавать наличные, принятые от одних клиентов, другим клиентам. Каждый аппарат в качестве периферийного устройства соединен только с одним или, возможно, двумя кассовыми рабочими станциями, причем каждое соединение является выделенным, индивидуальным физическим соединением по кабелю, такому как кабель для последовательной передачи данных.

Каждая кассовая рабочая станция может также быть отдельно соединена с базовой банковской системой через сеть филиала. В базовой системе хранятся данные банковских счетов клиентов. Для обработки операции, такой как выдача наличных, кассир может использовать метод двойного клавишного ввода данных, при котором он сначала использует рабочую станцию для клавишного ввода операции с рабочей станции в базовую систему, и если базовая система подтверждает операцию, подтверждение возвращается в рабочую станцию кассира. Кассир затем использует рабочую станцию для отдельного клавишного ввода этой же операции с рабочей станции в периферийный аппарат для наличного денежного обращения, чтобы обеспечить контроль завершения этой операции посредством рабочей станции. В этом случае аппарат для наличного денежного обращения остается изолированным от более общей сети. К альтернативам методу двойного клавишного ввода данных относятся отслеживание курсора, графическая интеграция и полная интеграция.

TCD, ТСА, TCR или другие виды аппарата могут также обладать функционалом по обработке других физических (обычно бумажных) финансовых документов, таких как чеки, векселя, счета-фактуры, формы банковского списания, формы перечисления на счет и/или банковские расчетные книжки. К другим примерам относятся квитанции о внесении депозита, платежные документы, документы на выдачу денег с депозита, квитанции о внесении чекового депозита, квитанции сберегательного депозита и/или другие документы, используемые в качестве подтверждения вклада в финансовом учреждении. Рабочие станции, связанные с такими аппаратами, могут также обеспечивать другую функциональную возможность, например предоставлять доступ к балансам счетов или другим данным.

Обычно в банковской среде со средствами обеспечения высокой степени безопасности отдельно взятый сотрудник банка имеет конкретный фиксированный круг полномочий. Например, кассир может иметь доступ только к базовой функциональной возможности, такой как прием и выдача наличных, а инспектор может иметь доступ более высокого уровня, который охватывает не только базовую функциональную возможность, но и дополнительную, такую как доступ к особо важным данным. Для получения доступа разного уровня к системе выполняют вход в систему с разными идентификаторами пользователя и паролями.

Краткое раскрытие настоящего изобретения

В соответствии с одним аспектом настоящего изобретения предлагается терминал для использования в банковской системе. Терминал содержит интерфейс для приема множества типов элемента аутентификации личности, при этом запрос аутентификации для пользователя связан с одним или несколькими указанными типами элемента аутентификации личности. Терминал также содержит модуль безопасности, выполненный с возможностью обеспечения доступа к множеству различных зон доступа системы. Каждая зона доступа содержит отличную соответствующую функцию или сочетание функций системы. Модуль безопасности выполнен с возможностью обеспечения для каждой из зон доступа сопоставления этой зоны доступа с соответствующими одним или несколькими типами элемента аутентификации личности. На основе этого сопоставления модуль безопасности, таким образом, может обеспечивать пользователю доступ к одной из зон доступа при условии сопоставления с одним или несколькими типами элемента аутентификации личности, связанного с запросом аутентификации для пользователя, и при условии верификации указанных одного или нескольких типов элементов аутентификации личности для пользователя. Например, различные типы аутентификации могут содержать пароль в качестве одного типа и биометрическую информацию, такую как отпечаток пальца или данные распознавания лица, в качестве одного или нескольких дополнительных типов. Другие примеры могут содержать поведенческую информацию, такую как данные распознавания почерка или подписи, или географическую информацию, такую как текущие координаты по GPS телефона или планшета пользователя.

Поскольку модуль безопасности сопоставляет различные зоны доступа с различными типами такой аутентификационной информации и/или различными сочетаниями типов (например, предоставляемых при входе в систему), это можно сравнить с открытием доступа к разным комнатам или помещениям через одну дверь при использовании правильного набора ключей. Это может быть использовано для реализации более гибкого подхода к обеспечению различных функциональных возможностей для пользователей при разных ролях и/или в разных ситуациях, и/или для обеспечения более цельной организации доступа пользователей к различным видам функциональных возможностей при сохранении надлежащей степени безопасности, соответствующей каждой зоне доступа.

Например, в соответствии с вариантами осуществления изобретения система необязательно должна подчиняться строгой иерархии или иметь структуру с вложенными уровнями, где более высокий уровень содержит все функциональные возможности более низкого уровня. Напротив, необязательно по своей структуре одна зона должна быть иерархически выше другой, т.е. первая зона доступа необязательно должна содержать все функциональные возможности второй зоны, а вторая зона доступа необязательно должна содержать все функциональные возможности первой зоны. Одним примером будут являться отдельные зоны для кассира и технического специалиста - кассиру может быть предоставлен доступ к операциям, но ему не требуется доступ к функциям диагностики и технического обслуживания, а технический специалист может иметь доступ к этим функциям при отсутствии доступа к проведению фактических операций. Другим примером будут являться отдельные зоны для кассира и менеджера в головном офисе - кассиру может быть предоставлен доступ к функциям выдачи наличных и доступ к ограниченному количеству записей, а менеджер может иметь доступ к большему количеству записей и необязательно будет иметь возможность выдавать наличные. Кроме того, поскольку для этих ролей типы аутентификации могут быть сделаны разными, для этих ролей может поддерживаться надлежащая степень безопасности и/или для этих ролей может быть надлежащим образом организован способ обеспечения безопасности.

В ином случае или дополнительно в соответствии с вариантами осуществления изобретения пользователь может быть переведен сразу в соответствующую зону доступа без вынужденной необходимости прохождения через последовательность различных уровней аутентификации и/или без вынужденной необходимости наличия разные учетные записи с разными идентификаторами. Например, если пользователь входит в систему только с ограниченной аутентификационной информацией, скажем, просто с паролем, ему может быть обеспечена базовая зона доступа в системе. Но если пользователь предварительно добавляет дополнительный пункт аутентификационной информации, такой как отпечаток пальца или данные распознавания лица, в исходной точке доступа, ему может быть обеспечен доступ сразу ко второй, более защищенной зоне доступа без вынужденной необходимости входа в систему с другим идентификатором пользователя или получения приглашения перейти на стадию второго входа в систему. Например, пользователю может быть дана только базовая функциональная возможность кассира, такая как выдача ограниченного количества наличных, если он входит в систему только с базовым типом аутентификации, таким как пароль, в то время как тот же пользователь может быть переведен сразу в более защищенную зону доступа, позволяющую осуществлять операции с повышенной стоимостью и/или более сложные виды операций, если он выполнит тот же вход в систему с тем же именем пользователя и паролем, но при этом добавит дополнительный элемент, такой как отпечаток пальца или данные распознавания лица.

В соответствии с дополнительными аспектами настоящего изобретения предлагаются соответствующие системы, способы обеспечения доступа к множеству уровней банковской системы и соответствующие компьютерные программные продукты, содержащие код, воплощенный на устройстве хранения считываемой компьютером информации.

Краткое описание фигур

Для лучшего понимания вариантов осуществления настоящего изобретения и наглядности описания их реализации даны ссылки на прилагаемые фигуры.

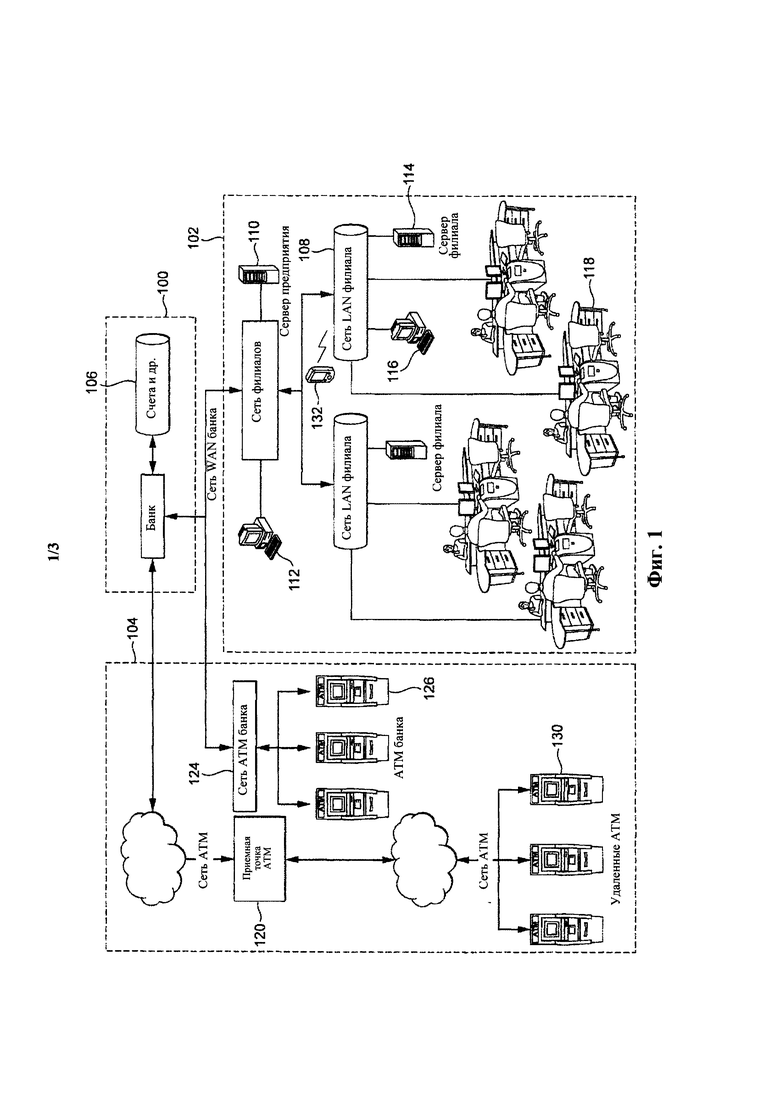

На фиг. 1 представлено схематическое изображение банковской системы.

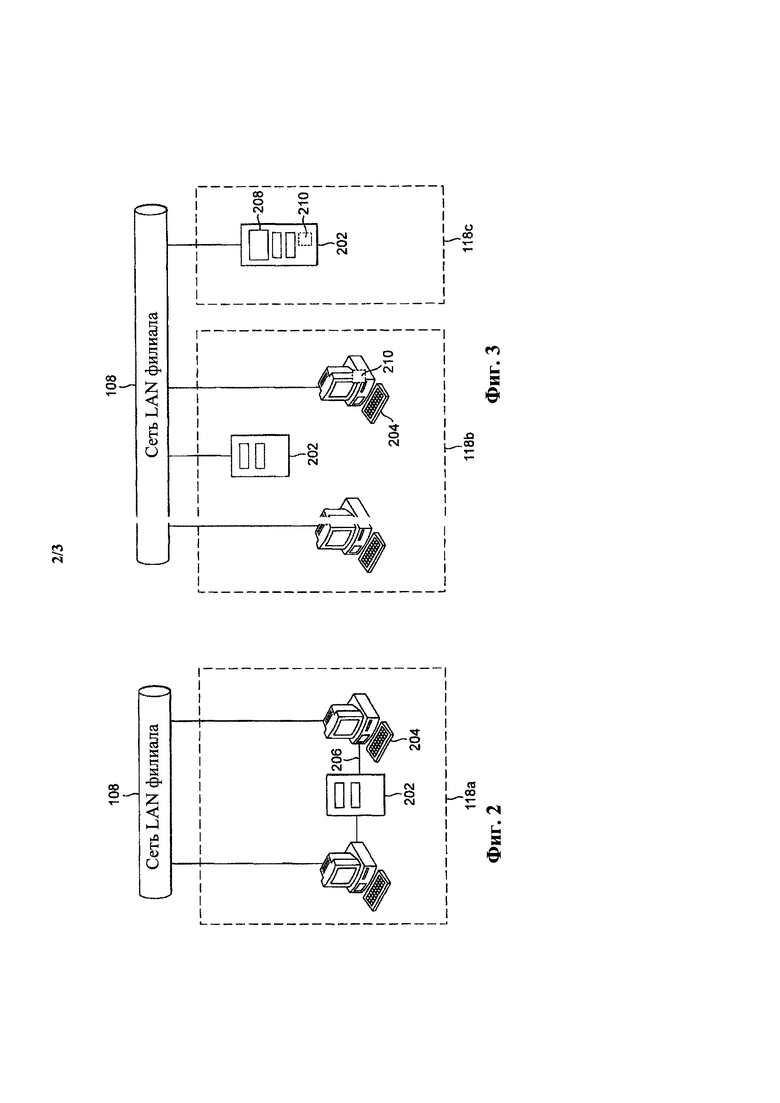

На фиг. 2 представлено схематическое изображение кассового оборудования.

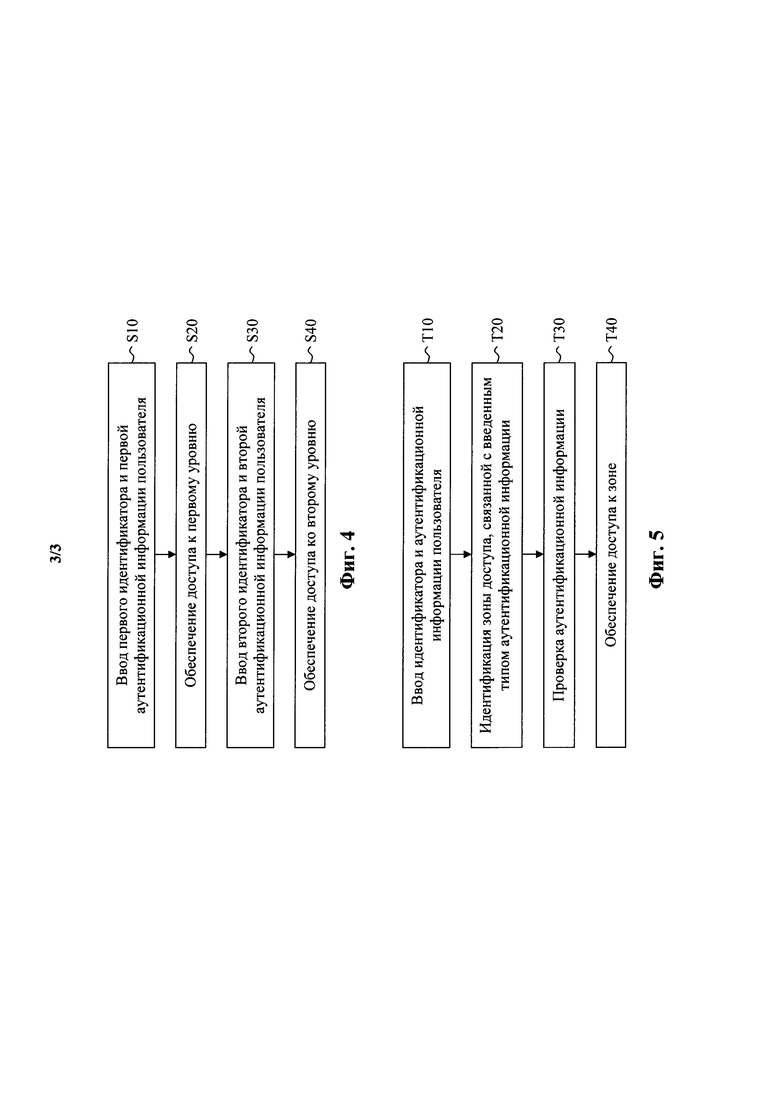

На фиг. 3 представлено схематическое изображение дополнительного кассового оборудования.

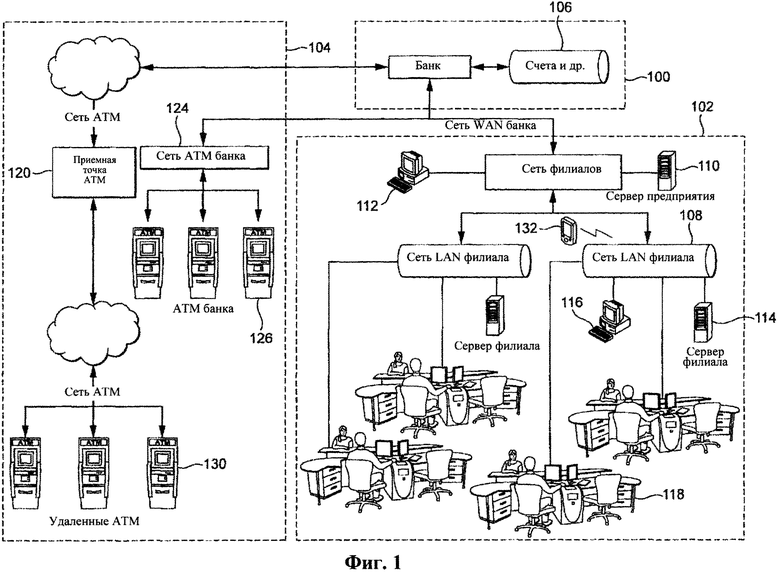

На фиг. 4 представлена блок-схема одного способа входа в систему.

На фиг. 5 представлена блок-схема другого способа входа в систему.

Подробное описание предпочтительных вариантов осуществления настоящего изобретения

На фиг. 1 представлено схематическое изображение банковской среды. Эта среда содержит базовую систему 100 банка, сеть 102 банковских филиалов и сеть 104 ATM.

Базовая система 100 содержит базу 106 данных, в которой хранятся записи по всем клиентам банка, в том числе данные о счете каждого клиента, определяющие количество средств на этом счете в денежном выражении, а также, возможно, другие факторы, такие как кредит или лимит овердрафта. Любая операция, такая как выдача наличных клиенту, принятие денежного депозита от клиента, передача средств между счетами или ссуда средств на счет клиента, должна быть проведена базовой системой 100 и зарегистрирована в базе 106 данных базовой системы 100.

Сеть 102 банковских филиалов соединена с базовой системой 100 посредством глобальной вычислительной сети (WAN, от англ. wide area network) банка. Сеть 102 банковских филиалов является частью банковской среды, относящейся к средствам взаимодействия между персоналом филиала и клиентами. В сети 102 банковских филиалов всего банковского предприятия каждый отдельный филиал содержит соответствующую локальную вычислительную сеть 108 (LAN, от англ. local area network). В сеть 108 LAN каждого филиала входят сервер 114 филиала и кассовое оборудование 118 для одного или нескольких кассиров.

На фиг. 2 и 3 представлены схематические изображения примеров кассового оборудования 118.

Кассовое оборудование 118 содержит один или несколько аппаратов 202 для наличного денежного обращения, например в виде кассовых устройств выдачи наличных (TCD), кассовых устройств приема наличных (ТСА) и/или кассовых устройств с функцией рециркуляции (TCR). Каждый аппарат 202 для наличного денежного обращения содержит защищенный сейф и механизм для выдачи и/или приема наличных.

Наличное денежное обращение относится к приему, выдаче, рециркуляции и прочим видам обработки вещественных физических знаков денежной стоимости, в общем, знаков, выпущенных государством в виде монет и банкнот. Однако также возможно предоставить аппараты для наличного денежного обращения, оснащенные дополнительными средствами для приема, выдачи, рециркуляции и обработки других физических документов, таких как: чеки, векселя, счета-фактуры, формы банковского списания, формы перечисления на счет и/или банковские расчетные книжки; и/или квитанции о внесении депозита, платежные документы, документы на выдачу денег с депозита, квитанции о внесении чекового депозита, квитанции сберегательного депозита и/или другие документы, используемые в качестве подтверждения вклада в финансовом учреждении. Например, аппарат для наличного денежного обращения может содержать механизм, датчик или программное обеспечение для распознавания изображения для обработки чеков или уплаты по векселям или счетам по меньшей мере частично автоматизированным способом. Кроме того, также возможно предоставить выделенные аппараты для манипуляций с документами для приема, выдачи, рециркуляции или обработки таких физических документов, но необязательно монет или банкнот. Понятия «физические» или «вещественные» в данном случае исключают электронные документы, то есть документы, существующие только в виде данных на компьютере (хотя в процессе обработки на определенной стадии они могут быть представлены в электронной форме). Обычно эти физические документы являются бумажными, но могут быть, например, и пластиковыми. Нижеприведенная информация касается аппаратов для наличного денежного обращения, однако понятно, что аппарат для наличного денежного обращения может иметь функционал, позволяющий проводить манипуляции с другими документами, и/или идеи настоящего изобретения могут быть применены к другим видам аппаратов для манипуляций с финансовыми документами.

Понятно, что эти виды аппаратов для наличного денежного обращения или манипуляций с документами подходят для использования в розничной банковской среде, в которой финансовое учреждение обеспечивает взаимодействие между персоналом и клиентами. Обычно это взаимодействие обеспечивается посредством многофилиального банка или ему подобного учреждения, а также может быть обеспечено с помощью или одного из собственных филиалов учреждения, или коммерческой точки партнера или представителя. Следует отметить, что хотя можно сказать, что учреждение в целом обеспечивает взаимодействие с клиентом, оно, тем не менее, может содержать персонал или другие аспекты, не взаимодействующие с клиентом напрямую, например инспектор или технический специалист необязательно взаимодействует с клиентами, или клиент может использовать ящик для приема депозитов наличными или чеков и т.п.

На фиг. 2 показана обычная конфигурация 118а кассового оборудования 118, в которой аппарат 202 для наличного денежного обращения содержит стандартное устройство TCD, ТСА или TCR без собственного интерфейса пользователя. В этом случае интерфейс пользователя обеспечивают отдельным терминалом в виде кассовой рабочей станции 204. При стандартной организации каждый аппарат 202 для наличного денежного обращения соединен только с одним или максимум двумя кассовыми рабочими станциями 204 и является исключительно периферийным устройством по отношению к этим одной или двум соответствующим рабочим станциям 204, причем каждое соединение является прямым, выделенным, индивидуальным физическим соединением 206 по кабелю, такому как кабель для последовательной передачи данных. Аппарат для наличного денежного обращения не соединен с какой-либо другой частью сети 102, 100 никаким иным соединением и однозначно изолирован от более общей сети 102, 100.

На фиг. 3 показана альтернативная конфигурация 118b и/или 118с кассового оборудования 118, которая отличается от представленной на фиг. 3 модели с рабочей станцией в качестве центрального элемента и является в большей степени разветвленной в масштабе сети филиалов или даже в масштабе всего предприятия. В этом варианте каждый аппарат 202 для наличного денежного обращения имеет сетевой порт для подключения непосредственно к сети 108 LAN филиала и не требует соединения непосредственно с кассовой рабочей станцией 204 (даже при ее физическом нахождении рядом). Аппарат 202 для наличного денежного обращения в этом случае является устройством с сетевой адресацией, а не периферийным устройством по отношению к рабочей стации 204, при этом аппарат 202 характеризуется наличием собственного сетевого адреса и может быть выполнен с возможностью передачи данных в соответствии с подходящим сетевым протоколом, таким как TCP-IP.

В соответствии с одним примером 118b вышеупомянутой конфигурации аппарат 202 для наличного денежного обращения не имеет собственного интерфейса пользователя, и для выполнения операций, таких как выдача и/или прием наличных, рабочая станция 204 может обмениваться данными с аппаратом 202 для наличного денежного обращения через сеть 108 LAN. В вариантах осуществления изобретения некоторое или все программное обеспечение для организации работы аппарата 202 для наличного денежного обращения может быть установлено на сервере 114 филиала или даже сервере 110 предприятия более общей сети 102 банковских филиалов. Доступ к этому программному обеспечению могут осуществлять с помощью дополнительного приложения на рабочей станции 204.

В сеть 108 LAN филиала также могут входить один или несколько дополнительных терминалов 116 филиала, отличных от кассовой рабочей станции 204, не расположенной в непосредственной близости к аппарату 202 для наличного денежного обращения. Например, это может быть терминал инспектора, терминал офиса менеджера или терминал в отдельной комнате для переговоров с клиентами. В модели сети такого рода дополнительный терминал 116 филиала также может иметь доступ к функционалу аппаратов 202 для наличного денежного обращения. Аналогично, сеть 102 банковских филиалов, соединенная с более общей сетью 102 банковских филиалов, но необязательно связанная с каким-либо одним филиалом, может дополнительно содержать один или несколько терминалов 112, таких как терминал офиса менеджера или головного офиса. Опять же, такие терминалы 112 могут иметь доступ к функционалу аппаратов 202 для наличного денежного обращения в одном или нескольких различных филиалах через сеть 102 банковских филиалов.

Например, модель сети может обеспечивать лучшую видимость учетных средств (количество наличных в том или ином аппарате 202 для наличного денежного обращения). Кассир, инспектор или менеджер со сферой ответственности в масштабе филиала или региона может иметь доступ к информации об учетных средствах множества различных аппаратов 202 для наличного денежного обращения в одном или нескольких филиалах через сеть 114 или 102 с помощью одного из дополнительных терминалов 116 или 112 либо рабочих станций 204. Это обеспечивает более системное управление учетными средствами, так как пользователь имеет возможность видеть более подробные сведения о том, в каких из аппаратов 202 для наличного денежного обращения мало наличности, а в каких относительно много, и планировать движение наличных между ними с лучшей видимостью этой информации в сети. Другими словами, это можно использовать для уменьшения инкассационных манипуляций (загрузки, пополнения и/или выгрузки наличных).

Дополнительным возможным применением является обеспечение диагностической информации или сведений, относящихся к техническому обслуживанию, например технический специалист может контролировать состояние аппарата для наличного денежного обращения дистанционно через внешний терминал 112. Это может способствовать лучшей подготовке к решению конкретных задач технического обслуживания технического специалиста, прибывающего в филиал (например, он может взять оптимальный набор инструментов), обеспечению удаленного обновления программного обеспечения и/или даже выполнению удаленного устранения некоторых сбоев.

В другом примере конфигурации 118с аппарат 202 для наличного денежного обращения имеет собственный интерфейс пользователя, встроенный в тот же терминал (находящийся в том же корпусе), что позволяет взаимодействовать с ним напрямую. Примером указанной конфигурации является кассовый аппарат, являющийся частично (не полностью) самообслуживающимся. Клиент может запустить или выполнить часть операции самостоятельно, при этом в зале филиала имеется кассир, который может оказать помощь в завершении операции. В этом случае одним из пользователей может являться клиент, а не сотрудник банка, как в других вышеприведенных примерах.

Опять-таки, некоторое или все программное обеспечение может быть установлено на сервере 110 или 114, но в этом случае доступ к нему могут осуществлять через дополнительное приложение, работающее на самом кассовом аппарате 118с, а не на отдельной рабочей станции 204. Кроме того, учетные средства и/или диагностическая информация либо сведения о техническом обслуживании для этого аппарата 118с также могут быть видны другим терминалам 112, 116 или 204.

В другом примере доступ к некоторому функционалу системы через беспроводное соединение с сетью 108 LAN или более общей сетью 102 может иметь мобильный терминал 132 пользователя, такой как смартфон, планшет или ноутбук, например используемый для доступа к учетным средствам или диагностической информации.

По отношению к сети 102 банковских филиалов сеть 104 ATM является обособленной отдельной системой. Сеть 104 ATM содержит множество ATM 128 (автоматических кассовых аппаратов) банка и множество ATM 130 одного или нескольких других банков.

Даже если кассовое оборудование 118 представляет собой кассовый аппарат 118с, оно не является ATM. Во-первых, кассовое оборудование 118 - это оборудование, через которое осуществляется взаимодействие между сотрудником банка (кассиром) и клиентом, поэтому оно не может быть полностью самообслуживающимся. Во-вторых, любая операция, осуществляемая через сеть банковских филиалов, относится к счету этого конкретного банка, т.е. к этому конкретному предприятию. Пользователю же для использования ATM этого банка не требуется иметь счет в данном банке. В связи с этим сеть 104 ATM содержит приемную точку 120 ATM, предназначенную для связи между базовой системой 100 этого банка и базовой(-ыми) системой(-ами) одного или нескольких других банков и позволяющую осуществлять соответствующее взаимодействие для выдачи наличных через ATM одного предприятия с вычетом средств по счету другого предприятия. С другой стороны, ATM не может иметь доступ к другим счетам, отличным от тех, с которыми взаимодействует клиент (обычно доступ осуществляется только к счету, связанному с картой, введенной в ATM), в то время как кассовый аппарат может обеспечивать доступ некоторым операторам, таким как кассир или инспектор, к многим счетам других пользователей (счетам множества пользователей). Кроме того, сеть 102 банковских филиалов и сеть 104 ATM работают по разным протоколам.

Ниже приведено описание системы безопасности в соответствии с вариантами осуществления настоящего изобретения со ссылками на фиг. 3 и 5 для сравнения с фиг. 4.

Как сказано выше, настоящее изобретение обеспечивает доступ к множеству разных зон доступа, каждая из которых содержит отличную соответствующую функцию или сочетание функциональных возможностей. Например, функциональная возможность одного или нескольких уровней может содержать одно или несколько из нижеследующего.

Функциональная возможность может содержать возможность выполнения операции, такой как выдача наличных из аппарата 202 для наличного денежного обращения, внесение наличных в аппарат 202 для наличного денежного обращения или перемещение денежных средств между счетами электронным способом. Если пользователь является клиентом, функциональная возможность может содержать возможность выдачи наличных со счета клиента, внесения наличных на счет клиента или перемещения денежных средств со счета клиента на другой счет. Если пользователь является сотрудником банка, таким как кассир, функциональная возможность может содержать возможность выдачи наличных со счета клиента, внесения наличных на счет клиента или перемещения денежных средств между счетами клиентов. Например, счет может быть текущим или сберегательным. Функциональная возможность может также содержать предварительный заказ наличных для последующей выдачи.

Функциональная возможность может содержать возможность выполнения (по меньшей мере частичного) других видов операции по манипуляции с документами, такой как обработка чека или уплата по векселю либо по счету-фактуре. Функциональная возможность может содержать возможность выполнения иных операций, связанных с документами, такими как чеки, векселя и счета-фактуры. Например, функциональная возможность может содержать возможность ручного вмешательства на одной или нескольких стадиях обработки чека, скажем, для устранения ошибки или общей проверки данных распознавания изображения аппарата для манипуляций с документами, например для проверки правильности автоматически распознаваемой подписи, получателя или количества.

Функциональная возможность может относиться к другим видам операций или предполагаемых операций, таких как ссуда или залог, например утверждению запроса на ссуду или залог. Функциональная возможность может содержать чек на кредит клиента. Другой пример функциональной возможности может относиться к вложениям средств, таким как акции или паи, например покупке или продаже акций. Еще один пример функциональной возможности может относиться к ценным объектам, таким как благородные металлы, драгоценности или ювелирные украшения, хранящиеся в банке.

Функциональная возможность может содержать доступ к информации о пользователе, такой как адрес, телефонный номер или фотографическая запись. Функциональная возможность может содержать доступ к банковским записям пользователя, например просмотру выписки о текущем счете, сберегательном счете, ссуде, залоге, счете для инвестиционных операций или ценным объектам, являющимся вкладом в банке. Если пользователем является клиент, функциональная возможность может содержать только доступ к личной информации или банковским записям этого пользователя. Если пользователем является сотрудник банка, функциональная возможность может содержать доступ к информации или банковским записям одного или нескольких клиентов.

Если функциональная возможность содержит возможность выполнения любого вышеописанного вида операции, количественная характеристика операции может быть лимитирована, а различные области функциональных возможностей могут содержать возможность обработки различных значений операции или различных вариантов операции. Например, одна зона доступа может обеспечивать доступ к функциональной возможности или сочетанию функциональных возможностей, которые допускают только операцию до определенного лимита, в то время как другая зона доступа может обеспечивать доступ к функциональной возможности или сочетанию функциональных возможностей, которые допускают операцию сверх определенного лимита. Например, лимит может относиться к количеству наличных, которые можно снять, внести или передать между счетами; количеству средств по ссуде или залогу, которое может быть утверждено; количеству акций и паев, которые можно обработать; или стоимости объектов, с которыми можно осуществлять манипуляции.

Выше приведены примеры функциональной возможности, относящейся к действиям по обслуживанию клиентов, т.е. подразумевающим внешнее движение средств в банк или из банка либо взаимодействие с клиентом. В ином случае или дополнительно функциональная возможность может содержать действия в операционном отделе банка, относящиеся к внутренним действиям в банке.

Например, функциональная возможность может содержать доступ к учетной информации, такой как количество наличных, находящихся в данный момент в аппарате 202 для наличного денежного обращения. Функциональная возможность может содержать управление учетными средствами, такое как возможность перемещения наличных внутри банковской системы (инкассаторские действия), например путем перемещения наличных из сейфов одного или нескольких одних аппаратов 202 для наличного денежного обращения в сейфы одного или нескольких других аппаратов 202 для наличного денежного обращения. Количество перемещаемых средств может быть лимитировано, а различные области функциональных возможностей могут содержать возможность перемещения разного количества наличных.

Кроме того, функциональная возможность может содержать доступ к диагностической информации или информации о техническом обслуживании, такой как информация о сбоях аппарата 202 для наличного денежного обращения, или возможность удаленного диагностирования таких сбоев; возможность осуществления удаленных действий по исправлению; или возможность обновления программного обеспечения терминала или системы, например аппарата 202 для наличного денежного обращения, рабочей станции 204 или сервера 110 или 114. Функциональная возможность может содержать возможность изменения режима работы терминала системы, например аппарата 202 для наличного денежного обращения, рабочей станции 204 или сервера 110 или 114.

Некоторые аспекты функциональной возможности могут относиться как действиям по обслуживанию клиентов, так и к действиям в операционном отделе банка, например выявлению поддельных наличных денежных средств.

Один или несколько терминалов системы характеризуются наличием модуля 210 безопасности. Модуль 210 безопасности предпочтительно реализован в виде части кода, хранящегося на устройстве хранения информации терминала, и предназначен для выполнения на процессоре этого терминала. В соответствии с вариантами осуществления изобретения модуль 210 безопасности реализован на одной или нескольких кассовых рабочих станциях 204, одном или нескольких других терминалах 112 или 116 и/или одном или нескольких кассовых аппаратах 118с. Модуль 210 безопасности выполнен с возможностью предоставления доступа к разным зонам доступа системы, содержащей различные сочетания функциональных возможностей.

Например, разные зоны доступа могут содержать зону доступа, подходящую клиенту, зону доступа, подходящую основному кассиру, зону доступа, подходящую инспектору филиала, зону доступа, подходящую менеджеру филиала, зону доступа, подходящую региональному менеджеру, зону доступа, подходящую головному офису, и/или зону доступа, подходящую техническому специалисту, осуществляющему диагностику или техническое обслуживание. Следует отметить, что в данном случае зона доступа является не географической или геометрической зоной или областью, а разделением различных действий, потенциально доступных пользователям в системе. Каждая зона может обеспечивать сочетание любых из аспектов функциональной возможности, приведенных выше в качестве примеров. Например, клиент может иметь доступ только к своему(-им) счету(-ам), в то время как кассир может иметь доступ к счетам клиентов, но только для осуществления операций определенного вида или в рамках определенного лимита, а инспектор может иметь доступ к операциям с повышенной стоимостью и/или более сложным видам операций. Кроме того, другой пользователь, например технический специалист, может иметь доступ к некоторым другим видам функциональных возможностей клиентов, к которым не имеют доступа кассиры и инспекторы, таким как функциональные возможности диагностики или технического обслуживания, но может не иметь доступа к прочим функциям, таким как возможность выполнения фактических операций пользователя. В ином случае или дополнительно могут быть разные уровни или виды функциональной возможности для конкретного типа пользователя, например первый уровень кассира или первый уровень клиента может обеспечивать доступ только к информации, а второй уровень кассира или клиента может обеспечивать доступ к операциям.

Далее, каждый терминал 204, 118с, 112 или 116 содержит интерфейс, характеризующийся наличием одного или нескольких типов преобразователей, таких как клавиатура, сенсорный экран, сенсорная площадка, сенсорная площадка со стилусом, мышь, устройство для сканирования отпечатков пальца, веб-камера с функцией распознавания изображений, микрофон с функцией распознавания голоса, беспроводной приемопередатчик и/или устройство для считывания информации с карт. Таким образом, данный интерфейс может получать разные виды вводимых данных, которые могут содержать различные типы элементов аутентификации личности.

Например, различные возможные типы элементов аутентификации личности могут содержать почтовый адрес клиента, пароль пользователя, имя пользователя (реальное имя или псевдоним), информацию с банковской карты и/или ПИН-код. Различные типы элементов аутентификации личности могут содержать биометрическую информацию, такую как отпечаток пальца, скан сетчатки глаза и/или данные распознавания личности по лицу.

Различные типы элементов аутентификации личности могут содержать информацию о местонахождении, такую как текущее географическое положение пользователя (например, координаты его мобильного терминала по GPS), или близость радиочастотного идентификатора пользователя (например, в радиочастотной карте) к терминалу, и/или данные обнаружения локальной сети, к которой в текущий момент подключен мобильный терминал пользователя. В последнем примере речь может идти об обнаружении присутствия пользователя в частной локальной сети 108 банка, в которой он пытается осуществить операцию, и, следовательно, находится поблизости; или наоборот, об обнаружении присутствия пользователя в другой сети, которая находится в удалении. Рассматриваемый терминал может представлять собой мобильный терминал 132, используемый в данный момент пользователем для доступа (или попытки доступа) к рассматриваемой зоне доступа, или другое регистрирующее устройство, оказавшееся у пользователя и содержащее информацию об этом пользователе.

В дополнительных примерах различные типы элементов аутентификации личности могут содержать данные распознавания манеры или поведения пользователя, такого как распознавание голоса (например, для распознавания характеристических величин в голосе пользователя), распознавания почерка, распознавания подписи, распознавания характерных особенностей давления стилуса, которым пишет или чертит пользователь, распознавания характерных особенностей скорости или манеры набора символов пользователем на клавиатуре и/или распознавания характерных особенностей движения с использованием мыши, сенсорной панели, стилуса или шарового манипулятора или манеры нажатия на них.

Модуль 210 безопасности выполнен с возможностью обеспечения сопоставления зон доступа с соответствующими сочетаниями элементов аутентификации личности, в результате которого каждое сочетание открывает доступ к своей отдельной зоне из множества таковых. Таким образом, обеспечивают доступ к данной зоне доступа в зависимости от того, какие из множества разных типов элементов аутентификации личности представлены в системе, а доступ может зависеть от количества представленных элементов (а также от верификации этих элементов). Таким образом, через одну дверь открывают доступ к разным помещениям в зависимости от используемого набора ключей.

Варианты осуществления настоящего изобретения нацелены на то, чтобы избежать ситуации, проиллюстрированной на фиг. 4, в которой пользователю приходится проходить через несколько последовательных, вложенных уровней или стадий аутентификации, и/или в которой уровни подчиняются строгой иерархии.

Как показано на фиг. 4, на стадии S10 пользователю необходимо войти в систему с первым идентификатором пользователя (например, именем пользователя) и первой аутентификационной информацией (паролем). Далее, на стадии S20 пользователь получает доступ к первому уровню функциональной возможности системы (если первая аутентификационная информация успешно прошла проверку). Для получения другого уровня доступа на стадии S30 пользователю приходится входить в систему с другим идентификатором пользователя (например, другим именем пользователя) и соответствующим паролем при других обстоятельствах. Далее, на стадии S40 пользователь получает доступ ко второму уровню. Дополнительно первый уровень может полностью покрываться вторым уровнем в том смысле, что второй уровень содержит все функции первого уровня.

Даже если действия совершены под одним идентификатором пользователя, было бы предпочтительно, если пользователю не пришлось бы проходить через множество «дверей» или точек входа, чтобы добраться до второго или более высоких уровней. Другими словами, желательно избежать ситуации, при которой пользователю приходится выполнять действия стадии по первому входу в систему на основе только первой аутентификационной информации, затем получать доступ к первому уровню и только потом получать возможность перехода к стадии второго входа в систему, которую пользователю приходится осуществлять отдельно на основе второй аутентификационной информации для достижения второго уровня. В ином случае или дополнительно было бы желательно избежать ситуации, строго ограниченной концепцией иерархического распределения уровней, при которой нижний уровень полностью покрывается вторым, более высоким или самым высоким уровнем.

На фиг. 5 проиллюстрирован усовершенствованный способ, который может быть реализован модулем 210 безопасности в соответствии с раскрытыми в настоящем документе вариантами осуществления изобретения.

На этапе Т10 для пользователя создают запрос аутентификации. Например, пользователю может быть предложена стадия одиночного входа в систему в одиночной точке входа, скажем на странице одиночного входа в систему или через приглашение ввода на одиночном терминале 204, 118с, 112 или 116. На этой стадии одиночного входа в систему пользователь вводит одиночный идентификатор пользователя (например, одиночное имя пользователя), идентифицирующий этого пользователя для всех возможных уровней доступа. Пользователю нужно предъявить этот идентификатор пользователя только один раз, независимо от уровня, к которому он пытается получить доступ. Далее, на этой стадии одиночного входа в систему (например, на странице одиночного входа в систему или через приглашение ввода) пользователь вводит через соответствующую часть интерфейса терминала один или несколько элементов аутентификации личности, таких как пароль, адрес, отпечаток пальца, скан сетчатки глаза или подпись. В ином случае или дополнительно один или несколько элементов аутентификации личности могут быть получены от пользователя автоматически на этапе входа в систему, например путем распознавания лица, распознавания поведения пользователя или обнаружения местонахождения либо присутствия поблизости мобильного терминала пользователя. Терминал 204, 118с, 112 или 116 выдает запрос на вход в систему, содержащий идентификатор пользователя и информацию о соответствующем одном или нескольких элементах аутентификации личности.

В ином случае запрос аутентификации может быть создан автоматизированным (или по меньшей мере частично автоматизированным) путем. Например, если пользователь обращается в определенном месте, где, например, расположена стойка кассира или кассовый аппарат, соответствующий терминал может автоматически получить один или несколько элементов аутентификации личности, таких как изображение пользователя с целью использования для распознавания изображения и/или образец звука голоса пользователя с целью использования для распознавания голоса. Могут быть использованы другие способы инициализации запроса аутентификации, явные или косвенные, как самим пользователем, так и от его лица. Варианты осуществления изобретения могут быть описаны касательно входа в систему, однако понятно, что это необязательно ограничивается традиционным входом в систему, как в случае предложения ввода для пользователя на странице входа в систему (хотя это один из вариантов).

На стадии Т20 модуль 210 безопасности анализирует запрос на вход в систему для определения, какие из возможных типов элементов аутентификации личности присутствуют вместе в одном запросе на вход в систему для конкретного пользователя. В соответствии с вариантами осуществления изобретения пользователь может запросить доступ к определенной зоне доступа в явной форме. В этом случае в процессе определения модулем 210 безопасности могут предлагать пользователю предоставить требуемые элементы аутентификации для этой зоны и/или проверять наличие этих требуемых типов или типа элемента. В ином случае рассматриваемая зона доступа может подразумеваться в присутствующем типе или присутствующих типах аутентификации. Например, если пользователь вводит только пароль, модуль 210 безопасности делает вывод, что этот пользователь запрашивает доступ только к первой зоне, но если пользователь также предоставляет дополнительную форму аутентификации, такую как отпечаток пальца, то модуль 210 безопасности делает вывод, что пользователю требуется доступ ко второй зоне. Если же терминал может только автоматически получать данные распознавания лица, он может предоставить доступ только к первой зоне, а если он может автоматически получать данные распознавания лица и данные распознавания голоса пользователя, он может автоматически открывать доступ ко второй зоне, или с этими двумя разными типами распознавания могут ассоциироваться различные невложенные зоны.

На стадии Т30 модуль 210 безопасности проверяет, прошли ли элементы аутентификации личности для запрошенной зоны доступа проверку на аутентификацию рассматриваемого пользователя, например совпадает ли пароль и/или отпечаток пальца по запросу на вход в систему с ожидаемыми паролем и/или отпечатком пальца для этого пользователя. На стадии Т40 модуль 210 безопасности обеспечивает пользователю доступ в функциональной возможности зоны доступа, определенной на стадии Т20, при условии, что элементы аутентификации личности для этого уровня успешно прошли проверку на стадии Т30.

В соответствии с вариантами осуществления изобретения модуль 210 безопасности может быть выполнен с возможностью сопоставления уровня доступа (стадия Т20) и/или осуществления верификации (стадия Т30) на самом терминале 204, 118с, 112 или 116. В ином случае модуль 210 безопасности может быть выполнен с возможностью осуществления одного или обоих из сопоставления (стадия Т20) и/или верификации (Т30) путем обращения к другому сетевому элементу, такому как один из серверов 110, 114 или базовая система 100, и получения решения в ответ на это обращение. Так или иначе, реализация сопоставления может принимать разные формы, например таблицы соответствия, алгоритма или иной программной либо аппаратной взаимосвязи, реализованной на одном или нескольких устройствах хранения одного или нескольких сетевых элементов 100, 110, 112, 114, 116, 118, 132, 202 и/или 204, схематически представленных на фиг. 1.

Модуль 210 безопасности может быть предназначен для обеспечения одному и тому же пользователю доступа к разным зонам функциональных возможностей системы при различных ситуациях. Другими словами, если пользователь входит в систему с первыми одним или несколькими различными типами элементов аутентификации личности, то этот пользователь получает доступ только к первой из указанных зон и сразу к первой зоне; а если тот же пользователь входит в систему с вторыми одним или несколькими различными типами элементов аутентификации личности, то этот пользователь получает доступ только ко второй из указанных зон и сразу к этой зоне (без вынужденной необходимости прохождения стадии входа в систему для доступа к первому уровню, а затем отдельного входа с первого уровня во второй уровень или наоборот). Таким образом, в одном случае пользователь может перейти сразу к первой зоне доступа в результате выполнения стадии одиночного входа в систему, в другом случае пользователь может перейти сразу ко второй, отличной, зоне доступа в результате выполнения стадии одиночного входа в систему. В соответствии с вариантами осуществления изобретения пользователь может перейти сразу к третьей или последующим зонам доступа на основе соответствующих одного или нескольких третьих или последующих элементов аутентификации.

Различные зоны содержат различные сочетания функций системы. В соответствии с вариантами осуществления изобретения эти сочетания не отличаются друг от друга полностью, т.е. одна зона может содержать некоторые из функций другой зоны. Однако при этом в соответствии с вариантами осуществления изобретения зоны не являются и полностью вложенными, т.е. одна из зон может содержать функции, отсутствующие в других зонах, и в то же время наоборот, остальные зоны могут содержать функции, отсутствующие в первой зоне. Например, вторая зона может содержать большинство функций первой зоны, а также некоторые дополнительные, зачастую более защищенные, функциональные возможности, такие как операции с повышенной стоимостью или более сложные виды операций, но при этом может не содержать одну или несколько функций первой зоны. Таким образом, в соответствии с вариантами осуществления изобретения зоны могут обеспечивать компромисс между двумя походами, который может быть охарактеризован термином «гибридная» иерархия или частичное вложение - не строго иерархическая структура, но в то же время и характеризующаяся неполной обособленностью или наличием элементов иерархичности.

Кроме того, в соответствии с вариантами осуществления изобретения доступ к одной или нескольким зонам может быть основан на сочетании, отличном только от условий типа «И» для всех элементов в этом сочетании, таком как условия типа «НЕ» (процесс идет дальше, если результатом проверки одного или нескольких элементов аутентификации является «ложь») или условия типа «ИЛИ» (процесс идет дальше, если результатом по меньшей мере одной или нескольких проверок для множества элементов аутентификации является «истина»). Например, пользователю может быть обеспечен доступ к определенной зоне, если результатами проверок для элементов А и В аутентификации является «истина», но если при этом результат проверки для элемента С аутентификации не является «истина». В другом примере пользователю может быть обеспечен доступ к определенной зоне, если любой из элементов В или С присутствует и успешно проходит верификацию, в то время как А не влияет на предоставление доступа; или доступ к определенной зоне может быть обеспечен при условии, что любые два из элементов А, В и С присутствуют и успешно проходят верификацию. В таких случаях сопоставление зоны доступа с одним или несколькими соответствующими элементами аутентификации производят посредством некоей логической функции сопоставления, отличной от простой взаимосвязи сопоставления по типу «И», в результате чего зону сопоставляют по условию «присутствия всех элементов».

Понятно, что варианты осуществления настоящего изобретения не ограничивают терминал и/или банковскую систему, также открывающие пользователям доступ к незащищенной зоне, которая не требует от пользователя предоставления элемента аутентификации для выполнения запрашиваемой операции. Примером такой операции является внесение чекового депозита и манипуляция с соответствующим приходным ордером, при которой приходный ордер содержит всю информацию, необходимую для идентификации счета, на который должна быть внесена сумма по чеку. Кроме того, понятно, что терминал и/или банковская система в соответствии с настоящим изобретением может дополнительно обеспечивать пользователю доступ к непроверенной зоне доступа для разрешения пользователю осуществить запрос типа операции, не требующей верификации одного или нескольких элементов аутентификации личности.

В соответствии с примером применения настоящего изобретения зоны доступа соответствуют разным ролям пользователя. Например, кассиру может быть дан доступ к операциям, но необязательно к функциям диагностики и технического обслуживания, в то время как техническому специалисту эти функции могут быть предоставлены, а доступ к выполнению фактических операций пользователя - нет. В соответствии с другим примером кассиру может быть дан доступ к функциям выдачи наличных, но доступ только к ограниченному количеству записей, в то время как администратор или менеджер в удаленном офисе, таком как головной офис, может иметь доступ к большему количеству записей, но необязательно может иметь возможность выдавать наличные. В соответствии с другим примером для кассиров и инкассаторов могут действовать различные лимиты, например для количества наличных, которое кассир может выдать клиенту, может быть задано иное значение, нежели для количества, которое может изъять инкассатор для перемещения в другой аппарат. Может быть уместным обеспечить этим различным членам персонала с разными полномочиями разные способы аутентификации в системе.

В соответствии с еще одним примером уровень клиента может обеспечивать доступ лишь к собственному счету клиента, но только на основе имени пользователя и пароля и/или ПИН-кода. Уровень кассира может обеспечивать доступ к счетам клиентов, но только для выполнения ограниченного количества видов операций или операций с ограниченной стоимостью. Для проверки права пользователя на доступ к этому уровню полномочий кассир может затребовать имя пользователя, пароль или форму биометрических данных, такую как отпечаток пальца. Кроме того, уровень инспектирующего менеджера филиала может обеспечивать доступ к операциям с повышенной стоимостью и/или более сложным видам операций, и/или к информации об учетных средствах или функциям управления учетными средствами для данного филиала. Для обеспечения этого более высокого уровня полномочий могут потребоваться две формы биометрической информации (например, отпечаток пальца и данные распознавания лица). Кроме того, уровень регионального менеджера может обеспечивать доступ к учетным средствам или функциям управления учетными средствами для множества филиалов, и/или уровень технического специалиста может обеспечивать доступ к функциям информации, относящейся к диагностике и прочему техническому обслуживанию. Такие уровни могут требовать более сложных или различных сочетаний элементов аутентификации.

В ином случае или дополнительно для данной роли пользователя могут быть обеспечены различные зоны доступа. Например, клиенту, который только кладет деньги на счет другого пользователя, может требоваться только базовая информация для собственной аутентификации, такая как имя и/или адрес; и/или в зависимости от формы оплаты - наличными или чеком - может требоваться разная аутентификационная информация; вместе с тем тот же клиент может быть вынужден предоставить карту и ввести ПИН-код для снятия наличных. В соответствии с другим примером клиенту или кассиру может быть обеспечен первый уровень, дающий доступ к базовой информации только на основе предоставления имени пользователя и адреса или номера счета, и может быть обеспечен второй уровень, дающий доступ к операциям при условии предоставления фамилии и более защищенной формы аутентификации, такой как пароль и/или отпечаток пальца.

Понятно, что раскрытые выше варианты осуществления изобретения описаны только как пример. На основе приведенного в настоящем документе раскрытия изобретения специалистом в области техники могут быть реализованы другие варианты. Объем настоящего изобретения не ограничивается раскрытыми вариантами осуществления изобретения, а ограничивается только пунктами формулы изобретения.

Изобретение относится к терминалу для использования в розничной банковской системе, который содержит интерфейс для приема множества типов элементов аутентификации личности. Запрос аутентификации для пользователя связан с одним или несколькими из этих типов элемента. Терминал также содержит модуль безопасности для обеспечения доступа к множеству различных зон доступа системы, причем каждая зона содержит отличную соответствующую функцию или сочетание функций системы. Модуль безопасности выполнен с возможностью обеспечения для каждой из зон доступа сопоставления этой зоны доступа с соответствующими одним или несколькими типами элемента аутентификации личности. На основе этого сопоставления модуль безопасности, таким образом, может обеспечивать пользователю доступ к одной из зон доступа при условии сопоставления с одним или несколькими типами элемента аутентификации личности, связанного с запросом аутентификации для пользователя, и при условии верификации этих элементов. Таким образом, обеспечивается безопасный и гибкий доступ к зонам доступа в банковской системе, позволяющий предоставить пользователю доступ к зонам доступа системы удобным для пользователя образом, сохраняя при этом уровни безопасности. 3 н. и 14 з.п. ф-лы, 5 ил.

1. Терминал для использования в банковской системе, содержащий:

интерфейс для приема множества типов элемента аутентификации личности, причем один или несколько указанных типов элемента аутентификации личности связаны с запросом аутентификации для пользователя;

модуль безопасности, выполненный с возможностью обеспечения доступа к множеству различных зон доступа указанной системы, причем каждая зона доступа содержит отличную соответствующую функцию или сочетание функций системы; причем

модуль безопасности выполнен с возможностью обеспечения для каждой из указанных зон доступа сопоставления зоны доступа с соответствующими одним или несколькими указанными типами элемента аутентификации личности для доступа к зоне доступа; и

обеспечения на основе указанного сопоставления пользователю доступа к одной из зон доступа при условии сопоставления с одним или несколькими типами элемента аутентификации личности, связанного с запросом аутентификации для пользователя, и при условии верификации этих одного или нескольких типов элемента аутентификации личности для пользователя; причем

интерфейс выполнен с возможностью опознавания указанной одной из зон доступа без явного выбора пользователем на основе определения, какой из одного или нескольких типов элемента аутентификации личности получен в связи с запросом аутентификации;

причем модуль безопасности выполнен с возможностью обеспечения доступа к любой из указанных зон доступа на основе запроса аутентификации, поданного пользователем на стадии одиночного входа в систему.

2. Терминал по п. 1, в котором запрос аутентификации содержит одиночный идентификатор пользователя для пользователя, а модуль безопасности выполнен с возможностью обеспечения доступа к любой из указанных зон доступа на основе одиночного идентификатора пользователя, предоставляемого пользователем один раз.

3. Терминал по п. 1, в котором модуль безопасности выполнен с возможностью обеспечения доступа к любой из указанных зон доступа на основе запроса аутентификации, инициированного пользователем через одиночную точку доступа.

4. Терминал по п. 1, в котором модуль безопасности выполнен с возможностью обеспечения одному и тому же пользователю разных зон доступа системы; причем если в результате действия пользователя запрос аутентификации связывается с первыми одним или несколькими из указанных типов элемента аутентификации личности, пользователь получает доступ только к первой из указанных зон доступа, а если в результате действия того же пользователя запрос аутентификации связывается со вторым одним или несколькими из указанных типов элемента аутентификации личности, пользователь получает доступ только ко второй из указанных зон доступа и напрямую ко второй зоне доступа без вынужденной необходимости предварительного получения доступа к первой зоне доступа.

5. Терминал по п. 1, в котором первая из указанных зон доступа содержит по меньшей мере одну из указанных функций, отсутствующую во второй из указанных зон доступа, а вторая зона доступа содержит по меньшей мере одну из указанных функций, отсутствующую в первой зоне доступа.

6. Терминал по п. 1, в котором по меньшей мере одна, по меньшей мере несколько или каждая из зон доступа сопоставлена с соответствующим сочетанием множества указанных типов элемента аутентификации личности; а модуль безопасности выполнен с возможностью предоставления доступа при условии, что запрос аутентификации связан с указанным соответствующим сочетанием типов элемента аутентификации личности.

7. Терминал по п. 1, в котором система содержит один или несколько аппаратов для наличного денежного обращения и/или обработки физических финансовых документов, а функции по меньшей мере одной из указанных зон доступа содержат доступ к функциональной возможности обработки наличных и/или документов по меньшей мере одного из указанных одного или нескольких аппаратов.

8. Терминал по п. 7, содержащий кассовую рабочую станцию для соединения с одним из указанных аппаратов или кассовый аппарат, содержащий один из указанных аппаратов.

9. Терминал по п. 7, в котором указанная система содержит сеть, в которую входит множество указанных аппаратов, являющихся устройствами с сетевой адресацией, а терминал выполнен с возможностью соединения с одним или несколькими аппаратами по сети.

10. Терминал по п. 9, в котором сеть представляет собой сеть банковских филиалов.

11. Терминал по любому из пп. 7-9, в котором аппарат представляет собой кассовое устройство выдачи наличных, кассовое устройство приема наличных или кассовое устройство с функцией рециркуляции

12. Терминал по любому из пп. 1-7, представляющий собой мобильный терминал пользователя.

13. Терминал по любому из пп. 1-10, в котором функция или функции по меньшей мере одной из указанных зон доступа содержат одно или несколько из:

возможности выполнения операции,

возможности выполнения операции сверх установленного лимита,

выдачи наличных,

внесения наличных,

предварительного заказа наличных,

перемещения наличных внутри банковской системы,

информации об учетных средствах,

управления учетными средствами,

доступа к информации о пользователе,

доступа к банковским записям пользователя,

доступа к информации о клиентах,

доступа к банковским записям пользователей,

доступа к диагностической информации,

функциональной возможности технического обслуживания,

возможности обновления программного обеспечения терминала или системы,

возможности изменения режима работы терминала системы,

обработки чека,

функциональной возможности, связанной с обработкой чека,

обработки векселя или счета-фактуры,

функциональной возможности обработки векселя или счета-фактуры,

функциональной возможности, связанной со ссудами,

функциональной возможности, связанной с залогами,

возможности выполнения проверки кредитных средств клиента,

функциональной возможности, связанной с инвестициями,

функциональной возможности, связанной с ценностями,

обнаружения поддельных наличных.

14. Терминал по любому из пп. 1-10, в котором указанные зоны доступа содержат одно или несколько из:

зоны доступа пользователя,

зоны доступа кассира,

зоны доступа филиала,

зоны доступа менеджера филиала,

зоны доступа регионального менеджера,

зоны доступа головного офиса; и/или

зоны доступа технического обслуживания.

15. Терминал по любому из пп. 1-10, в котором указанные элементы аутентификации личности содержат одно или несколько из:

адреса пользователя;

пароля;

имени пользователя;

информации с банковской карты;

ПИН-кода;

биометрической информации;

отпечатка пальца;

скана сетчатки глаза;

данных распознавания лица;

текущего географического местонахождения пользователя;

данных обнаружения локальной сети, к которой мобильное оборудование пользователя в текущий момент подключено;

близости радиочастотного идентификатора пользователя;

данных распознавания манеры или поведения пользователя;

данных распознавания голоса; данных распознавания почерка;

данных распознавания подписи;

данных распознавания характерных особенностей давления стилуса;

данных распознавания характерных особенностей скорости или манеры набора символов; и/или

данных распознавания характерных особенностей движения с использованием мыши, сенсорной панели, стилуса или шарового манипулятора или манеры нажатия на них.

16. Компьютерный программный продукт, содержащий код, который воплощен на устройстве хранения считываемой компьютером информации и который при его выполнении может осуществлять действия:

прием запросов аутентификации, каждый из которых связан с по меньшей мере одним из множества типов элемента аутентификации личности, причем по меньшей мере некоторые из запросов аутентификации связаны с множеством указанных типов элемента аутентификации личности;

обеспечение доступа к множеству различных зон доступа розничной банковской системы, причем каждая зона доступа содержит отличную соответствующую функцию или сочетание функций системы;

обеспечение для каждой из указанных зон доступа сопоставления зоны доступа с соответствующими одним или несколькими указанными типами элемента аутентификации личности для доступа к зоне доступа; и

обеспечение на основе указанного сопоставления пользователю доступа к одной из зон доступа при условии сопоставления с одним или несколькими типами элемента аутентификации личности, связанного с одним из запросов аутентификации для пользователя, и при условии верификации этих одного или нескольких типов элемента аутентификации личности для пользователя; причем

указанную одну из зон доступа опознают без явного выбора пользователем на основе определения, какой из одного или нескольких типов элемента аутентификации личности получен в связи с запросом аутентификации; и

обеспечение доступа к любой из указанных зон доступа на основе запроса аутентификации, поданного пользователем на стадии одиночного входа в систему.

17. Банковская система, содержащая:

множество аппаратов для наличного денежного обращения и/или обработки физических финансовых документов;

интерфейс для приема множества типов элемента аутентификации личности, причем один или несколько указанных типов элемента аутентификации личности связаны с запросом аутентификации для пользователя;

модуль безопасности, выполненный с возможностью обеспечения доступа к множеству различных зон доступа указанной системы, причем каждая зона доступа содержит отличную соответствующую функцию или сочетание функций системы; причем

по меньшей мере одна из указанных зон доступа содержит доступ к функциональной возможности обработки наличных и/или документов по меньшей мере одного из указанных одного или нескольких аппаратов; причем

модуль безопасности выполнен с возможностью обеспечения для каждой из указанных зон доступа сопоставления зоны доступа с соответствующими одним или несколькими указанными типами элемента аутентификации личности для доступа к зоне доступа;

на основе указанного сопоставления модуль безопасности выполнен с возможностью обеспечения пользователю доступа к одной из зон доступа при условии сопоставления с одним или несколькими типами элемента аутентификации личности, связанного с запросом аутентификации для пользователя, и при условии верификации этих одного или нескольких типов элемента аутентификации личности для пользователя; и причем

указанную одну из зон доступа опознают без явного выбора пользователем на основе определения, какой из одного или нескольких типов элемента аутентификации личности получен в связи с запросом аутентификации; и

причем модуль безопасности выполнен с возможностью обеспечения доступа к любой из указанных зон доступа на основе запроса аутентификации, поданного пользователем на стадии одиночного входа в систему.

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| US 2011106681 A1, 05.05.2011 | |||

| RU 2005124978 A, 10.02.2007 | |||

| Колосоуборка | 1923 |

|

SU2009A1 |

Авторы

Даты

2017-04-03—Публикация

2014-03-28—Подача