Область техники

[0001] Настоящее изобретение раскрывает новый способ защиты идентификации и конфиденциальной информации пользователя в ходе обработки транзакций в режиме онлайн. Новый способ создает и использует третью сторону-посредника между пользователем и провайдером услуг, что лишает хакера возможности получить доступ к информации пользователя не только благодаря авторизации каждой конкретной транзакции, но также и с помощью проверки достоверности идентификации пользователя, а также надежности провайдера услуг. Предпосылки создания изобретения и его раскрытие

[0002] Онлайновая безопасность важна для провайдера при оказании услуги любому абоненту. В качестве общего средства безопасности часто требуется аутентификация процедуры входа пользователя в систему для того, чтобы пользователь получил доступ к определенным услугам. Обычно провайдер запрашивает у пользователя имя пользователя и пароль для входа в систему для аутентификации пользователя в будущих транзакциях, и пользователь должен ввести данную информацию прежде, чем получит доступ к запрашиваемым услугам.

[0003] Общие проблемы безопасности возникают в процессе входа в систему или ввода с клавиатуры данных для установления подлинности пользователя, таких как имя пользователя и пароль. Для того чтобы пользователь прошел входную регистрацию на любую услугу, имя пользователя и пароль для входа в систему запрашиваются в ходе одной операции, как правило, одно за другим. Если безопасность, защищающая этот процесс регистрации, несет в себе риск нарушения, хакер может получить доступ к счету пользователя, так как имя пользователя и пароль вводятся одновременно, тем самым обеспечивая доступ к обоим данным. В альтернативном варианте, когда хакер получает доступ к счету пользователя путем "кражи" имени этого пользователя и его пароля, нарушение безопасности также возможно, когда хакер или имитирует поставщика услуг, или крадет удостоверяющую информацию непосредственно у поставщика услуг. Когда это происходит, сервис поставщика может быть незаконно скопирован посредством поддельного сайта. Как только имя пользователя и пароль вводятся на фальшивый сайт, хакер имеет возможность украсть личные данные пользователя посредством фишинга и далее получить доступ к любой информации, имеющей отношение к данному пользователю. Хакеры могут также подвергать риску безопасность онлайновых услуг, получая доступ к информации, хранящейся в абонентскому блоке (далее называемому "SU"), всякий раз, когда пользователь использует "функцию автологина". Все указанные сценарии представляют проблемы, которые требуют способа защиты логина пользователя для предотвращения кражи информации аутентификации либо у абонента, либо у провайдера услуг.

[0004] Настоящее изобретение раскрывает новый способ защиты конфиденциальной информации в ходе онлайновых транзакций, который имеет целью решить все вышеупомянутые проблемы. В процессе используется посредник, называемый Администратором Учетной Информации (Credential Information Manager) ("CIM"), который передает конфиденциальную информацию между абонентом и провайдером Интернет-услуг. CIM предоставляет CyberID (кибер-идентификатор) провайдеру услуг, который авторизует транзакцию. Он использует как идентификатор транзакции, предоставляемый провайдером услуг для представления этой единственной транзакции, так и конфиденциальную информацию о безопасности, предоставляемую абонентом для подтверждения подлинности его личности. Этот процесс происходит автоматически при попытке абонента вступить в транзакцию с провайдером услуг на основе уже существующего соглашения между провайдером услуг и CIM. Настоящее изобретение выполняет две функции: оно подтверждает правомочность обеих сторон на транзакцию для того, чтобы гарантировать, что ни абонент, ни провайдер услуг не являются мошенниками, и оно также обеспечивает дополнительный уровень защиты для предотвращения получения хакерами доступа к информации для входа в систему, а значит, и к счетам пользователей. Настоящее изобретение создает дополнительный шаг, в результате которого для хакера возникают трудности получения доступа, поскольку передача информации осуществляется в трехстороннем режиме, а не только между двумя объектами в двух направлениях.

Краткое изложение изобретения

[0005] Способ и система для обеспечения защиты транзакции пользователем включают абонентский блок ("SU") (имеющий процессор, память и дисплей и выполненный с возможностью приема вводимой пользователем информации), администратора учетной информации ("CIM") (имеющего процессор и память) и провайдера сервиса транзакций (transaction service provider) ("TSP") (имеющего процессор и память). Кибер-идентификатор ("CyberID"), идентификатор абонента ("SubscriberID") и абонентская информация, каждое из которых ассоциируется с пользователем, хранятся в памяти CIM. Запрос на транзакцию посылается от SU к TSP, что создает идентификатор транзакции (transaction identifier) ("TID"), сохраняет TID в памяти TSP и передает TID к SU. SU передает запрос на аутентификацию наряду с TID и SubscriberID к CIM. CIM аутентифицирует полученный SubscriberID с помощью SubscriberID в его памяти и передает запрос на верификацию наряду с TID, полученным от SU, к TSP. TSP верифицирует полученный TID с помощью TID в его памяти и сообщает результат верификации CIM. CIM передает CyberID и абонентскую информацию к TSP и передает авторизацию транзакции к SU.

Краткое описание чертежей

[0006] Фиг. 1 представляет традиционную систему регистрации абонента по аутентифицированному логину.

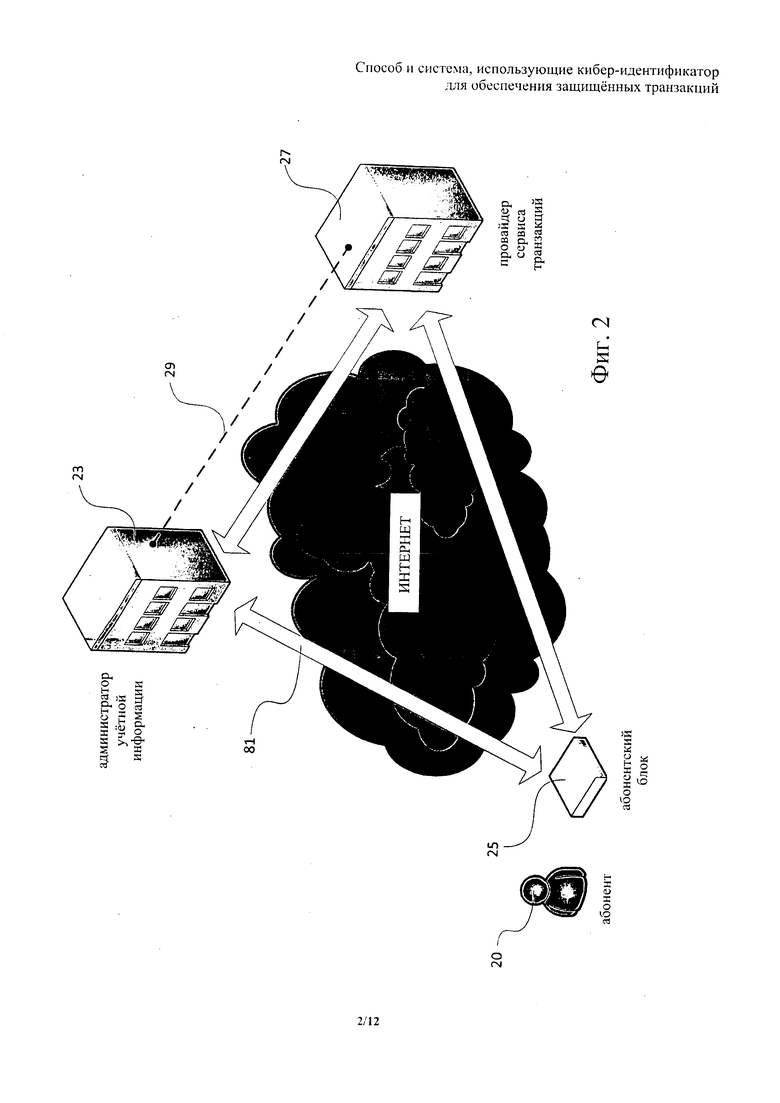

[0007] Фиг. 2 представляет настоящее изобретение, способ защиты конфиденциальной информации в онлайн транзакции с использованием администратора учетной информации.

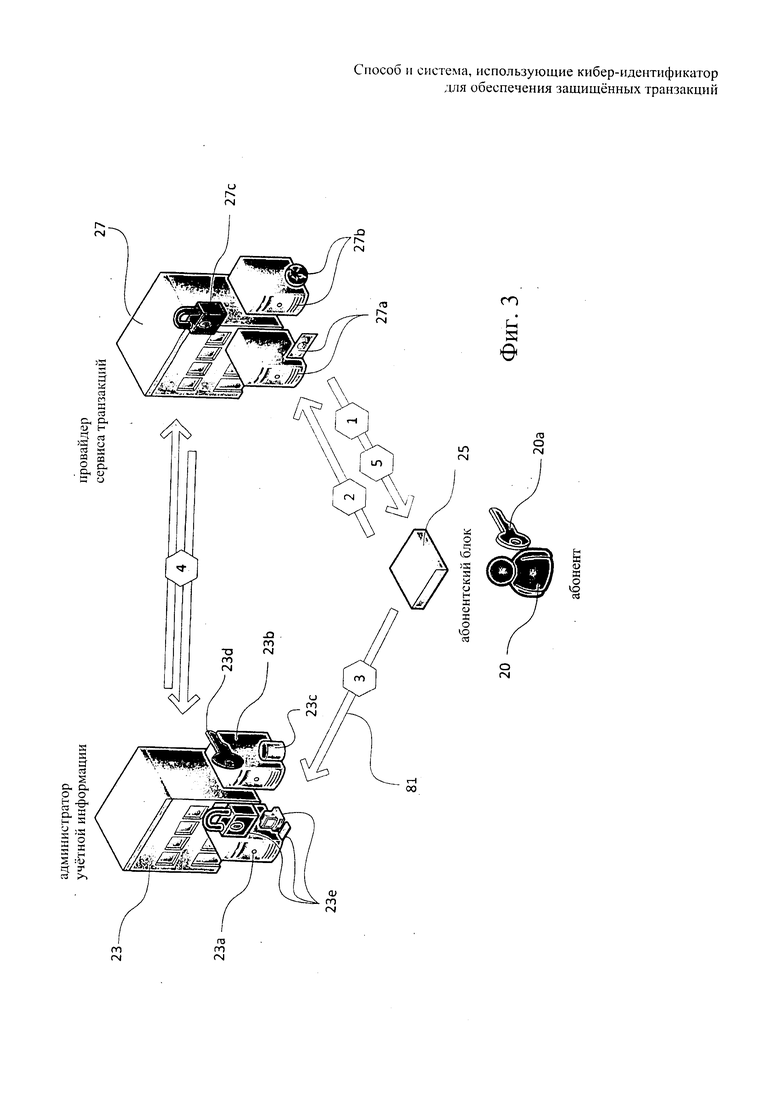

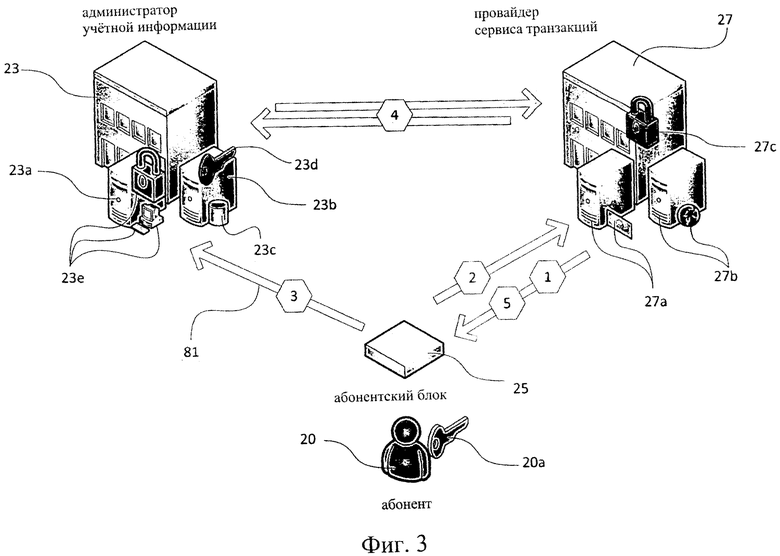

[0008] Фиг. 3 представляет пошаговый способ использования CyberID.

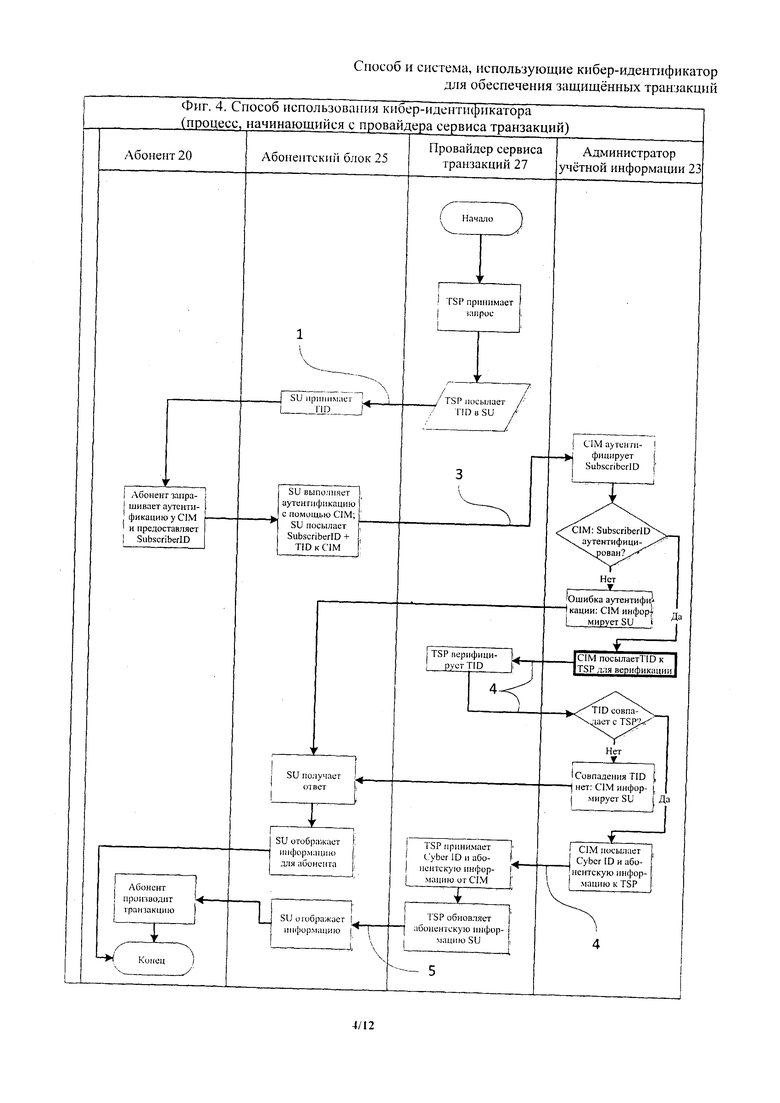

[0009] Фиг. 4 представляет диаграмму последовательности действий пошагового процесса, показанного на фиг. 3, когда процесс начинается с Провайдера Сервиса Транзакций.

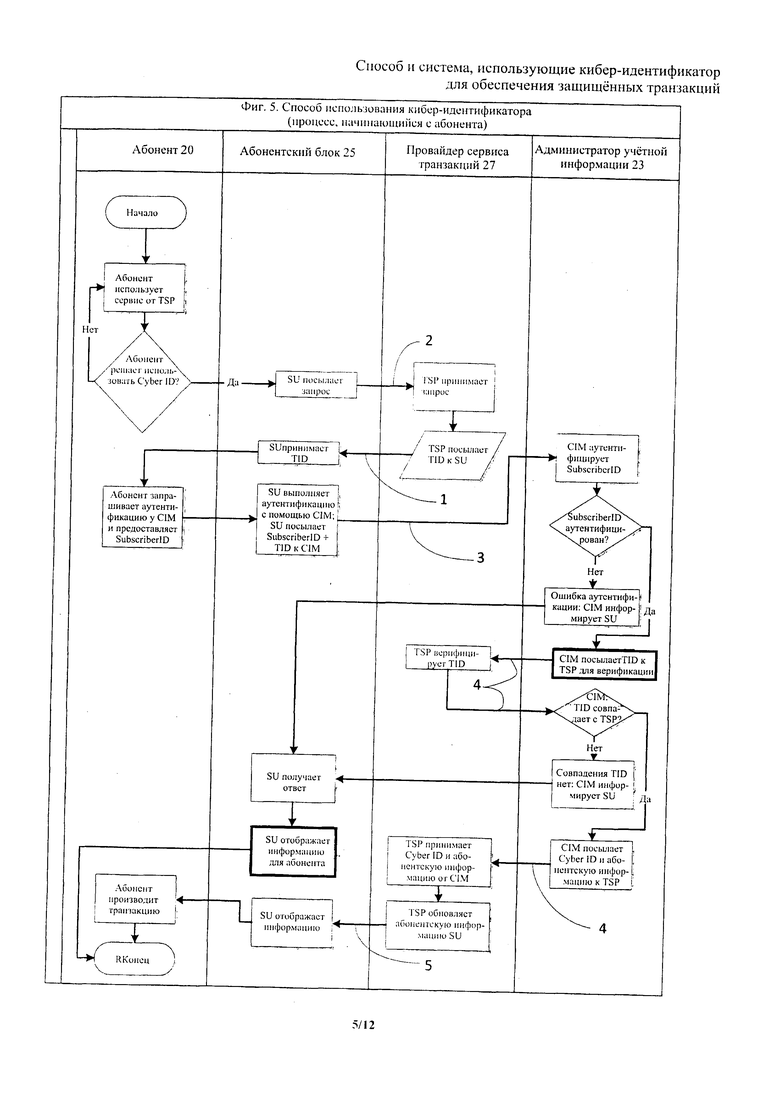

[00010] Фиг. 5 представляет альтернативный вариант фиг. 4 с процессом, начинающимся с Абонента.

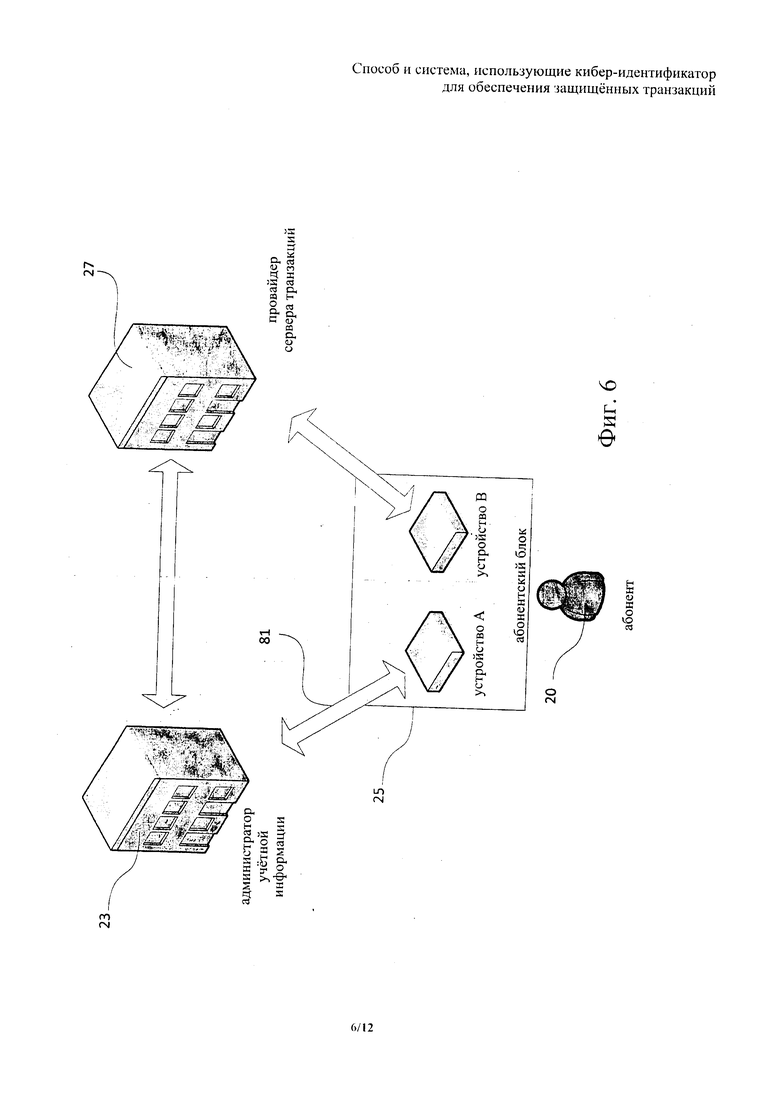

[00011] Фиг. 6 представляет настоящее изобретение с абонентским блоком, состоящим из множества устройств.

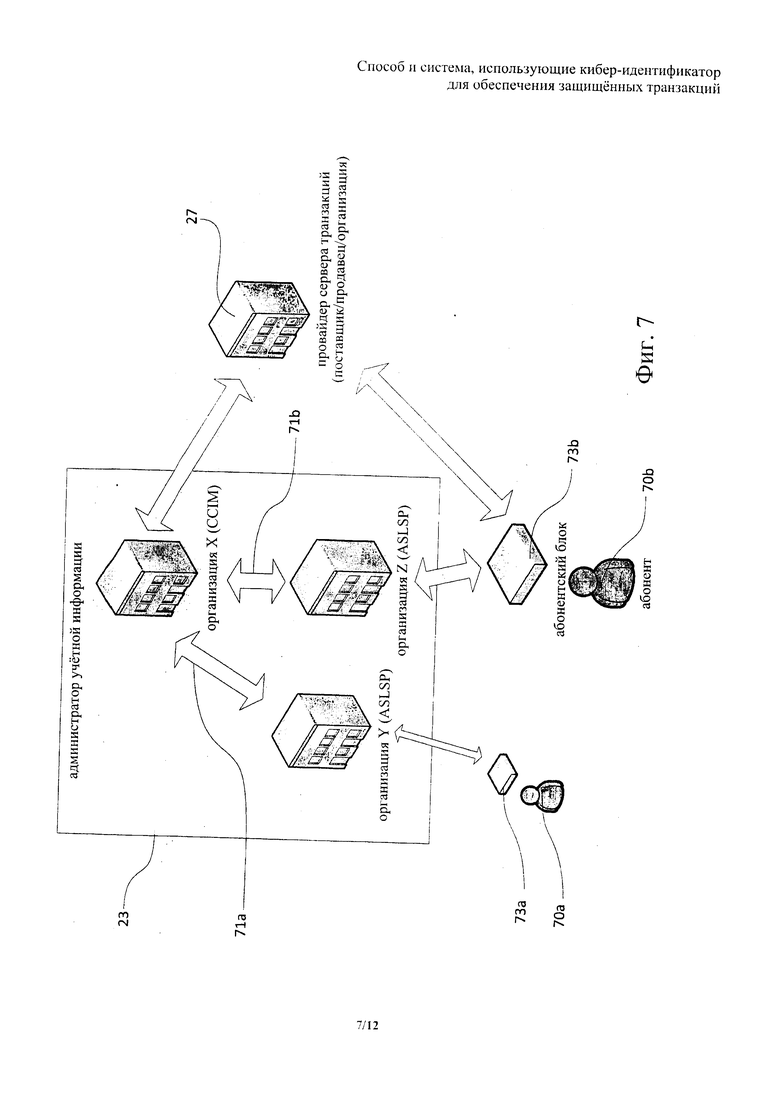

[00012] Фиг. 7 представляет настоящее изобретение с CIM, состоящим из множества организаций.

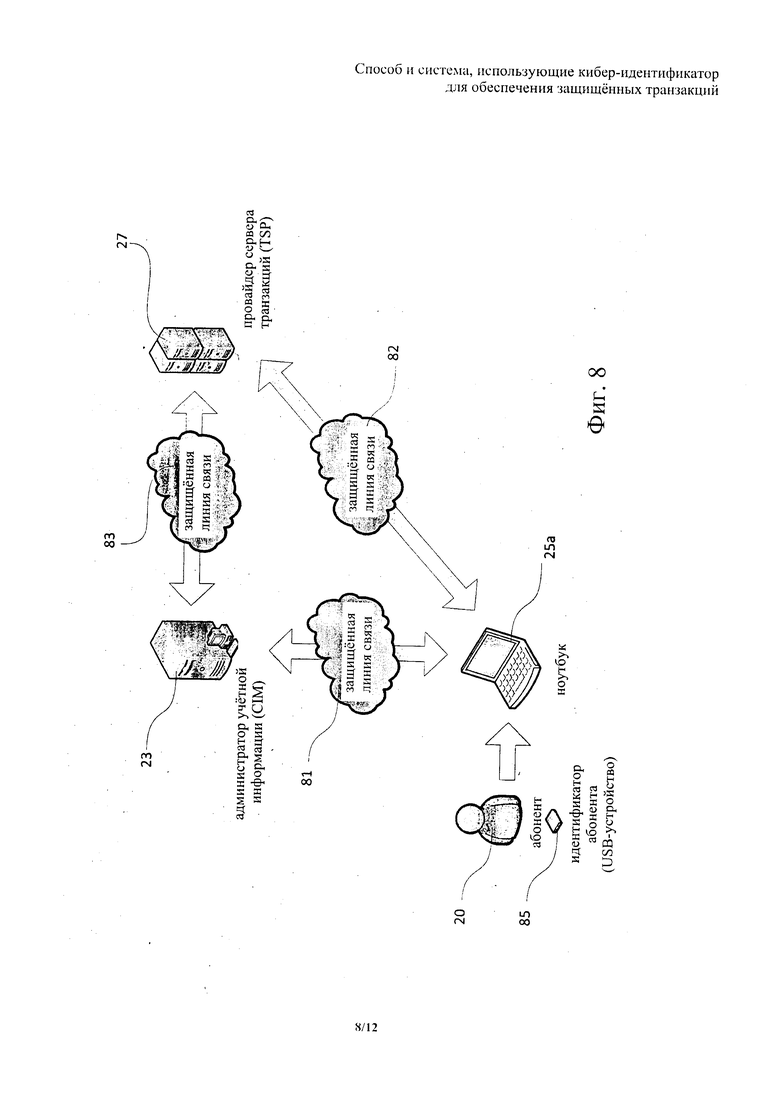

[00013] Фиг. 8 представляет пример осуществления настоящего изобретения с использованием ноутбука в качестве абонентского блока и USB ID в качестве идентификатора абонента.

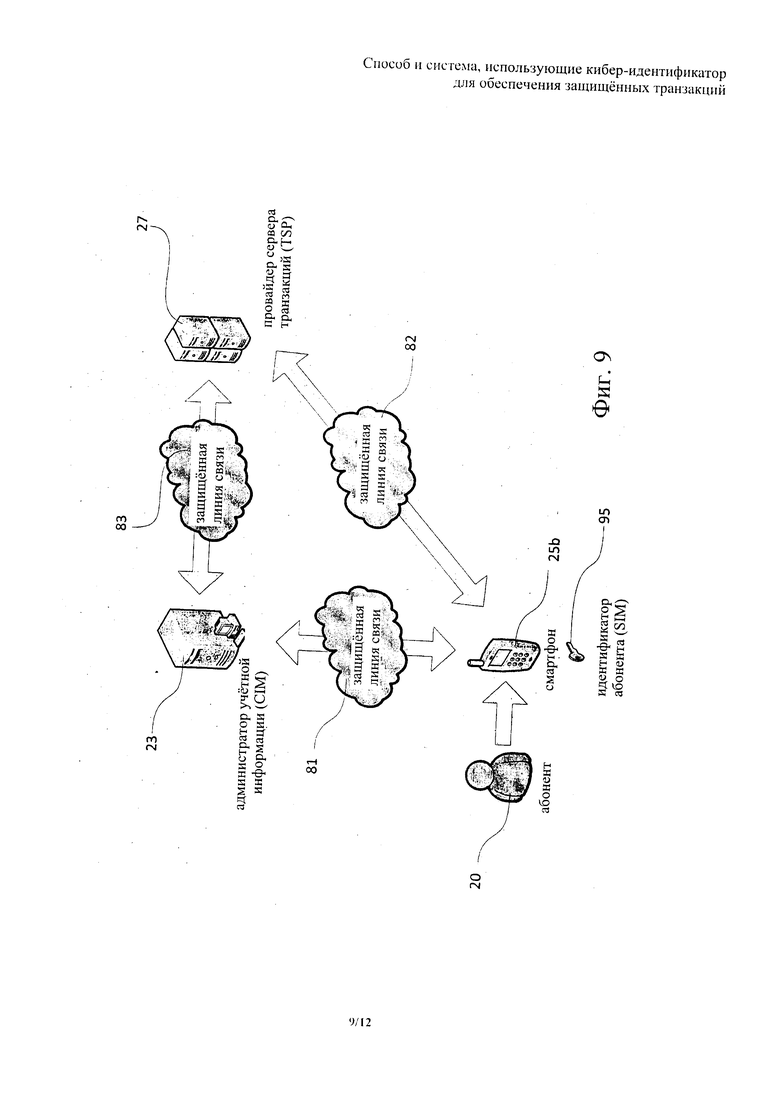

[00014] Фиг. 9 представляет пример осуществления настоящего изобретения с использованием смартфона в качестве абонентского блока и SIM-карты в качестве идентификатора абонента.

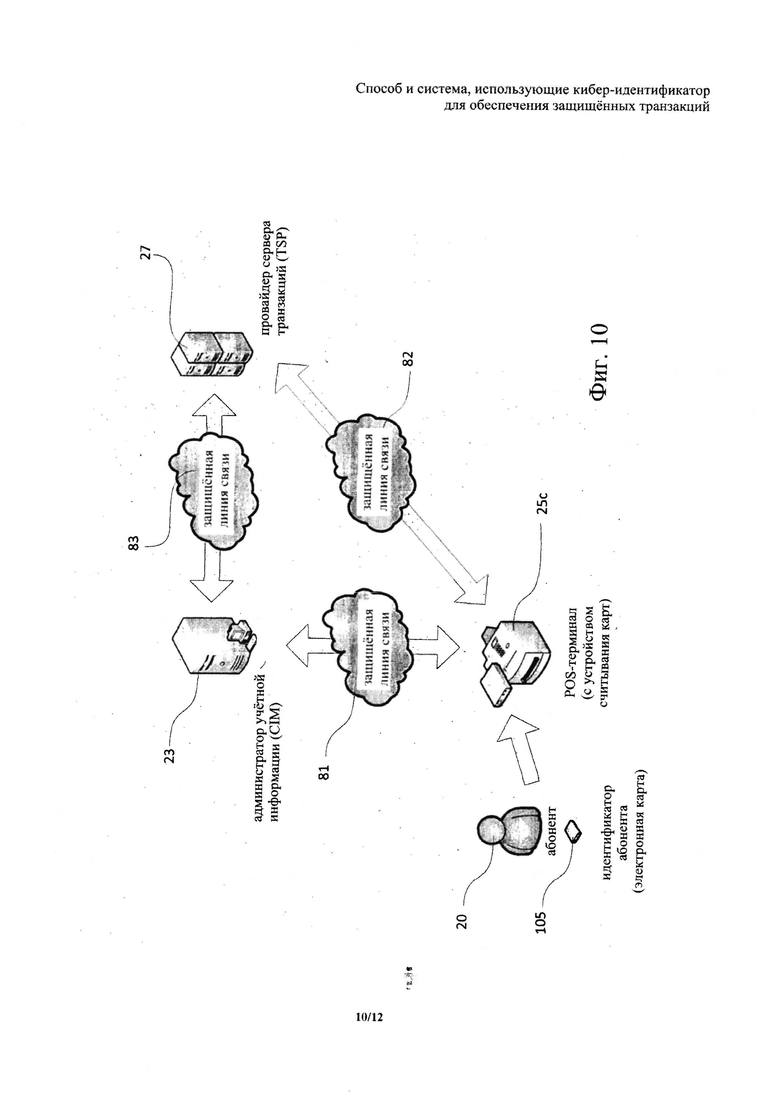

[00015] Фиг. 10 представляет пример осуществления настоящего изобретения с использованием терминала в торговой точке в качестве абонентского блока и электронного устройства считывания карт в качестве идентификатора абонента.

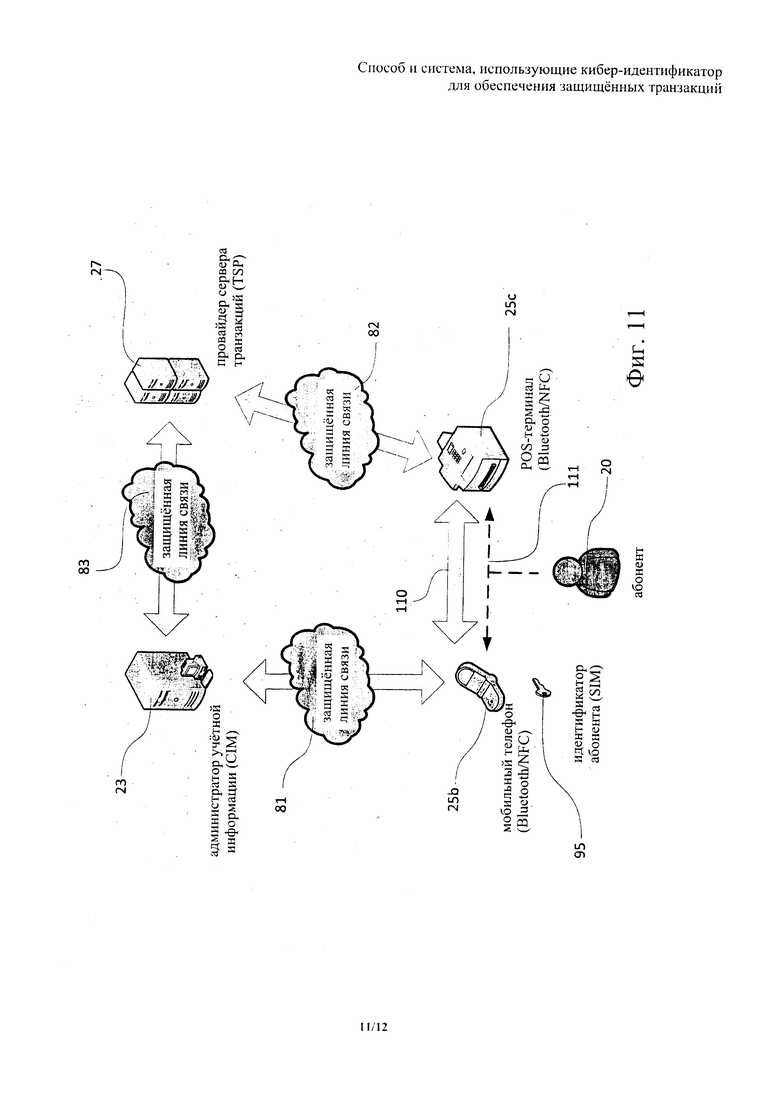

[00016] Фиг. 11 представляет пример осуществления настоящего изобретения с использованием мобильного телефона в качестве абонентского блока и SIM-карты в качестве идентификатора абонента, а также с использованием терминала в торговой точке без устройства считывания карт.

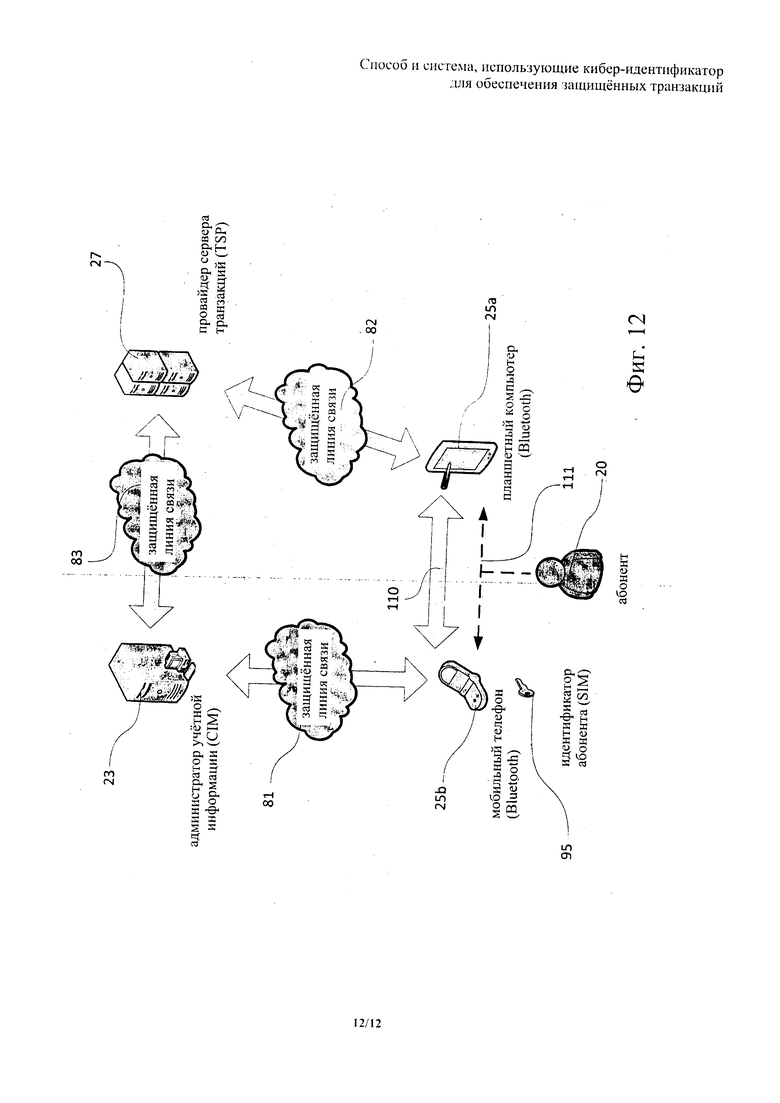

[00017] Фиг. 12 представляет пример осуществления настоящего изобретения с использованием мобильного телефона в качестве абонентского блока и SIM-карты в качестве идентификатора абонента, а также с использованием планшетного компьютера.

Подробное описание изобретения и предпочтительного варианта его осуществления

[00018] Далее будет представлено описание изобретения со ссылкой на приложенные фиг. 1-12. Следует понимать, что данные чертежи являются только примерами и не служат для ограничения изобретения, поскольку изобретение определено формулой изобретения и объем изобретения будет определяться формулой изобретения, как это толкуется судами.

[00019] Настоящее изобретение раскрывает новый способ защиты конфиденциальной информации во время онлайн транзакций, целью которого является решение вышеназванных проблем. Способ использует посредника, называемого Администратором Учетной Информации ("CIM"), который передает конфиденциальную информацию между абонентом и Интернет-провайдером. CIM предоставляет CyberID провайдеру услуг, который авторизует транзакцию. Он использует как идентификатор транзакции, предоставленный провайдером услуг для представления одной транзакции, так и конфиденциальную информацию о безопасности, предоставленную абонентом для подтверждения подлинности его личности. Этот процесс происходит автоматически при попытке абонента вступить в транзакцию с провайдером услуг на основе уже существующего соглашения между провайдером услуг и CIM. Настоящее изобретение выполняет две функции: оно удостоверяет подлинность обеих сторон сделки для того, чтобы гарантировать, что ни абонент, ни провайдер услуг не являются мошенниками, и оно также предоставляет дополнительный уровень защиты для предотвращения получения хакерами доступа к информации абонента для доступа в систему и, значит, к его счетам. Настоящее изобретение предусматривает дополнительный шаг, который создает трудность доступа для хакера, поскольку передача информации осуществляется в трехстороннем режиме, а не только между двумя объектами.

[00020] Настоящее изобретение раскрывает новый способ защиты конфиденциальной информации в процессе онлайн транзакций. Фиг. 1 представляет традиционный способ транзакции между абонентом 10 и провайдером 17 услуг. В этом способе абонент использует свой абонентский блок 15 (т.е. компьютер или смартфон) для входа под своим логином на сайт провайдера услуг для совершения транзакции. Нет никакой другой стороны или другого объекта, вовлеченных в сделку, и нет дополнительного уровня безопасности между передачами информации между двумя сторонами. На фиг. 1 реквизиты доступа к системе, относящиеся к абоненту 10 (т.е. его имя пользователя и пароль), показаны как 10а. Сервер 17а приложений находится там, где провайдер 17 услуг размещает аутентифицирующее программное приложение 17b, которое верифицирует реквизиты 10а доступа к системе абонента.

[00021] Фиг. 2 представляет базовую модель настоящего изобретения, именуемую "Техникой кибер-идентификатора" ("CyberID Technique"). Настоящее изобретение присваивает уникальный идентификатор абоненту 20 в сети, такой как Интернет или сеть торговых терминалов (Point of Sales Network), для распознавания данного абонента и конкретной транзакции. Это позволяет абоненту иметь доступ к запрашиваемым услугам, одновременно формируя защищенную транзакцию между администратором информации и Провайдером 27 Сервиса Транзакций (далее "TSP") с целью распределения или обмена удостоверяющей информацией абонента. В этом случае удостоверяющей информацией является идентификация абонента.

[00022] Настоящее изобретение представляет использование Администратора 23 Учетной Информации (далее "CIM"), который действует в качестве посредника между абонентом услуги и провайдером услуг. Роль CIM заключается в осуществлении верификации в отношении обеих сторон транзакции для предотвращения несанкционированной попытки доступа и кражи конфиденциальной информации. CIM будет верифицировать для абонента, что онлайновый счет, к которому он хочет получить доступ (или войти под своим логином), в действительности принадлежит провайдеру услуг (а не является мошенническим). В то же самое время CIM также удостоверяет для TSP, что лицо, предпринимающее попытку войти в систему через учетные данные абонента, действительно является абонентом. Это защищает абонента от передачи персональной информации и идентификации логина на поддельный сайт и в то же самое время защищает провайдера услуг от потенциальной ответственности за предоставление хакеру доступа к счету пользователя.

[00023] Фиг. 3 представляет пошаговый способ техники кибер-идентификации, который вводит новый компонент, CIM, действующий в качестве посредника для абонента. Когда абонент пытается зарегистрироваться на сайте провайдера услуг онлайн, он получит инструкции, посредством передачи 1, войти на сайт или щелкнуть на ссылке, что показывает, посредством транзакции 2, провайдеру услуг, что абонент осуществляет запрос на вступление в транзакцию. TSP затем возвратит TID, который представляет конкретную транзакцию, к CIM. Абонент затем пошлет этот TID и идентификатор абонента (который является эквивалентом имени пользователя), посредством передачи 3, к CIM для подтверждения. Как только подлинность и абонента, и TSP подтвердятся, CIM пошлет, посредством передачи 4, информацию абонента и CyberID к TSP.

[00024] Этот процесс представляет дополнительный уровень защиты для персональной информации, который отсутствует в обычных онлайновых услугах с логином, и достигается благодаря нескольким факторам. Во-первых, CIM может гарантировать надежность поставщика услуг путем заключения соглашения с TSP на все будущие сделки, тем самым создавая линию связи для передачи идентификаторов транзакций и учетной информации абонента. Во-вторых, посланная провайдеру услуг информация может находиться в специальной линии передачи между CIM и TSP, такой как VPN (Virtual Private Network - виртуальная частная сеть), PSTN (Public Switch Telephone Network - коммутируемая телефонная сеть общего пользования), SMS (Small Message Service - служка коротких сообщений), речевой вызов или даже зашифрованные данные. И, в-третьих, даже если информация с именем пользователя и паролем теряется со стороны TSP, хакеру все-таки необходимо преодолеть барьер безопасности, установленный со стороны CIM, чтобы украсть какую бы то ни было конфиденциальную информацию.

[00025] В традиционном способе использования идентификатора/пароля, когда абонент шифрует вход на веб-страницу TSP, пароль является, в общем, единственным используемым элементом защиты, в то время как идентификатор не является таким элементом. Это создает проблему, заключающуюся в том, что хакер, получивший доступ к TSP, может также получить доступ к счетам, относящимся к TSP. В настоящем изобретении пароль не является единственным элементом защиты. CyberID, посланный от CIM к TSP, посредством передачи 4, с целью активации транзакции, является еще одним защищенным элементом, который никогда не пересекается с путем доступа абонента. Таким образом, хакер, пытающийся получить доступ к счету абонента, никогда не увидит CyberID или, возможно, даже не узнает о его существовании.

[00026] В настоящем изобретении аутентификация между абонентом и CIM, известная как идентификатор транзакции, является одним из ключевых факторов. Идентификатор транзакции ("TID") отличается от пароля, используемого, как правило, в транзакции пользователем, так как TID представляет только одну транзакцию и является уникальным для каждой транзакции. Другим ключевым фактором является CyberID, который может указывать имя пользователя и любую конфиденциальную информацию, предоставляемую абонентом для верификации его личности. Когда CIM передает CyberID к TSP, TSP становится известно не только о вовлеченном абоненте, но и о конкретной транзакции, которую этот абонент хочет совершить.

[00027] В том случае, когда может присутствовать множество CIM, как обсуждается ниже, способ, обеспечивающий дополнительную безопасность, включает задержку передачи кибер-идентификатора с помощью CIM до тех пор, пока TID, переданный с помощью SU, будет верифицирован как соответствующий TID.

[00028] CIM передаст удостоверяющую информацию к TSP, посредством передачи 4, которая будет предупреждать об идентификации абонента. Когда происходит обмен учетной информацией между администратором информации и провайдером услуг, провайдер будет использовать аутентифицированную информацию, предоставленную абонентом для TSP, для автоматического входа абонента в систему на его собственные онлайновые сервисы. В некоторых случаях TSP может потребовать, чтобы абонент вводил на клавиатуре пароль для абонентского блока (как если бы TSP являлся банком), о котором знает только TSP. Такое использование пароля является таким же, как и в стандартной системе идентификатор/пароль, - предыдущий шаг аутентификации с помощью CIM является одним аспектом настоящего изобретения, который отличает его от предшествующих способов и систем. Этот дополнительный шаг создает защищенную транзакцию между абонентом и TSP, сохраняя реквизиты доступа к системе абонента и спасая их от взлома. Это процесс отличается от процедуры, обычно предпринимаемой абонентом, который вводит свои личные учетные данные для аутентификации и использования онлайнового сервиса. При этом хакер, который может определить пароль пользователя, сможет ввести его и получить свободный доступ к счету пользователя. В настоящем изобретении хакер может быть в состоянии раскрыть имя пользователя и может быть в состоянии раскрыть даже пароль, но он не сможет преодолеть процедуру обеспечения безопасности, установленную в соответствии с аутентифицирующей информацией, необходимой CIM, или сам CyberID. На фиг. 3 реквизиты доступа в систему, относящиеся к абоненту 20 (т.е. его имя пользователя и пароль) изображены как 20а. Сервер 23а приложений CIM размещает аутентифицирующее программное приложение абонента, изображенное как 23е. Сервер 23b базы данных CIM осуществляет управление кибер-идентификаторами абонентов, а база 23 с данных CIM осуществляет их хранение, что проиллюстрировано как 23d. Также фиг. 3 показывает сервер 27а приложений TSP, который размещает аутентифицирующее программное приложение 27с с CyberID. Сервер 27b приложений TSP размещает сервисы, которые должны быть предоставлены абоненту.

[00029] Способ, обсуждаемый в настоящем описании, использует трехсторонние отношения между Абонентом, Провайдером Сервиса Транзакций и Администратором Учетной Информации для того, чтобы решить проблемы безопасности, которые являются общими в онлайн транзакциях. Технология коммуникации между CIM и SU представляет собой защищенный и аутентифицированный канал связи, включая, но не ограничиваясь этим, VPN (виртуальная частная сеть), передачу аудио или визуальных сигналов, защищенное туннелирование или инфраструктуру или технологию шифрованной связи, например SIM-карту. Линия 81 связи между SU и CIM предназначена для защищенной передачи данных, где CIM действует в качестве связующего звена для абонента и распределяет конфиденциальную учетную информацию к TSP. Примерами абонентского блока являются компьютер 25а (такой как ноутбук или планшетный компьютер), PDA (Personal Digital Assistant, карманный персональный компьютер), смартфон 25b и/или POS-терминал 25d (Point-of-Sail Terminal, терминал в торговой точке). Эти различные примеры можно увидеть на фиг. 8-12, каждый представляет одну и ту же трехстороннюю транзакцию, но использует разные абонентские блоки.

[00030] В предпочтительном варианте осуществления для того, чтобы данный процесс был запущен, абонент является членом сети 29, управляющей транзакцией между TSP и CIM. Такое управление транзакцией происходит на основе заранее оговоренного соглашения между TSP и CIM, которое распределяет идентификаторы транзакций (TID) к нужному TSP для верификации. При наличии такого заранее оговоренного соглашения между TSP и CIM на месте, абонент может затем вступить в транзакцию с TSP.

[00031] Фиг. 4 и 5 раскрывают две отдельных блок-схемы, иллюстрирующие шаги, которые реализуют настоящее изобретение. Фиг. 4 раскрывает первый шаг в процессе, начинающийся с TSP, в то время как фиг. 5 раскрывает первый шаг в процессе, начинающийся с абонента. Как видно на фиг. 4, TSP обеспечивает сеанс с SU с помощью передачи 1. При инициированном SU событии (например, когда абонент щелкает на "pay" (платить), "join" (присоединить), "start "(стартовать), "member login" (логин члена) или другим онлайн сервисам на браузере, в приложении или других работающих сервисах SU посредством передачи 2), TSP отвечает посылкой TID к SU. Абонент запрашивает аутентификацию от CIM посредством своего SU. Аутентификация может быть выполнена с помощью способа, такого как, например, проверка идентификатора (ID challenge), Пароль или Голосовой вызов.

[00032] Аутентификация производится CIM, который принимает TID и идентификатор абонента (Subscriber ID) посредством передачи 3, переданной по доверенному (или защищенному) каналу 81 между SU и CIM. В предпочтительном варианте осуществления абонент должен будет знать о существовании CIM, соединенного с их сетью, например, посредством приложения на смартфоне или ссылки сайта на компьютере, для того, чтобы процесс начался. В ситуации, когда доверенный канал создан для абонента уникальным образом, может и не быть обязательным, чтобы идентификатор абонента посылался к CIM. Существуют разные пути установления доверенного канала 81, например такой, как с помощью компьютерного приложения, которое устанавливает VPN, TID с шифрованными данными, посылаемого к CIM, или защищенной телефонной линии, и защищенные линии 82 (между TSP и SU) и 83 (между TSP и CIM) могут быть организованы подобным образом. CIM будет верифицировать TID с TSP. После подтверждения подлинности TID (и таким образом также и TSP), CIM посылает CyberID, который представляет абонента и некоторую абонентскую информацию (такую как имя, пол, дату рождения, адрес и другую информацию, которую абонент может использовать для собственной верификации) к TSP. По получении этой информации TSP обновляет абонентскую информацию для SU, посредством передачи 5, таким же образом, каким производится обновление страницы в сети Интернет. CyberID может быть или может не быть отображен на SU. Абонент затем завершает транзакцию с TSP.

[00033] После подтверждения надежности обеих сторон CIM пошлет абонентскую информацию к TSP наряду с CyberID. Информация, предоставленная CIM для TSP, содержит некоторую информацию, которую абонент может использовать для верификации себя. Вместе с CyberID это представляет абонента. CyberID подобен в использовании имени пользователя, но предоставляется не пользователем, а со стороны CIM, тем самым уменьшая возможность взлома или кражи информации. Если абонент является членом сети CIM, все транзакции будут проходить через CIM для обеспечения безопасности и защиты информации. Все стороны (Абонент, CIM и TSP) пользуются преимуществами от использования такой системы CyberID благодаря исключению необходимости в системе идентификатора и пароля и исключения ее уязвимых мест.

[00034] Как только абонентская информация получена TSP, она будет отображаться на абонентском устройстве, когда абонент пытается использовать онлайновую услугу. Абонент может верифицировать свою собственную информацию с помощью информации, ранее предоставленной в CIM, и затем подтвердить транзакцию. Как только транзакция подтверждена, TSP может снабдить CIM обновленными деталями транзакции.

[00035] Абонентский блок может представлять собой единый блок с несколькими программными приложениями, работающими на нем, или комбинацию из двух или более аппаратных устройств. В случае, когда абонентский блок реализует сценарий из двух устройств, как показано на фиг. 6 и 12, устройство А, которым может быть мобильный телефон 25b, взаимодействует с CIM 23, в то время как устройство В взаимодействует с TSP 27. Примером устройства "В" в данном сценарии является терминал 23 с в торговой точке ("POS") (например, управляемое пользователем регистрирующее устройство или банкомат). POS способен быть частью транзакционной сети, но он не обязательно подключен к Интернету. Прохождение TID между А и В может быть автоматическим посредством линии 110 передачи (посредством такой технологии передачи, как Wi-Fi, Bluetooth и другого протокола связи) или выполняется вручную, когда абонент прямо передает, посредством линии 111 передачи, информацию от Устройства В к Устройству А. Как показано на фиг. 8-12, устройствами А и В может быть любое подходящее устройство связи, включая телефон (смартфон или обычный телефон), PDA (карманный персональный компьютер), ноутбук, PC (персональный компьютер), планшетный компьютер, модем, факсимильный аппарат, дисплейный/входной терминал и POS/ATM.

[00036] Как и абонентский блок, CIM может иметь единственный идентификатор или содержать множество идентификаторов, как показано на фиг. 7. Организация X, которая является Сертифицированным CIM ("CCIM"), взаимодействует с TSP, а также с организациями Y и Z, которые называются Провайдерами Сервисов Аутентификации/Защищенных линий связи (Authentication/Secure Link Service Providers) ("ASLSP"). Все эти ASLSP имеют абонентов (т.е. абонента 70а и SU 73а, относящегося к организации Z, и абонента 70b и SU 33b, относящегося к организации Y) и могут производить аутентификацию своих соответствующих абонентов. В процессе работы ASLSP передает идентификатор абонента и TID к CCIM, который взаимодействует с TSP. CCIM является CIM, который не выполняет функцию аутентификацию абонента, но CCIM подключается к TSP и выполняет функции интерфейса с TSP. Канал 71а связи от организации X к организации Y и канал 71b связи от организации Y к организации Z считаются защищенными. Как только абонент аутентифицируется организациями Y или Z, идентификатор абонента плюс TID будут переданы к CCIM и оставшиеся шаги будут выполнены, как описано выше.

[00037] В примере осуществления этого сценария компания AT&T является ASLSP, выполняющим роль организации Y, а компания Verizon является ASLSP, выполняющим роль организации Z, каждая имеет пул абонентов, например пользователей мобильных телефонов. Роль CCIM (организации X) может быть выполнена еще одной компанией или это может быть одна или более из организаций Y или Z.

[00038] Организация X, CCIM, подключается к TSP. Организации X, Y и Z выполняют функцию CIM. Имеется возможность для множества компаний, выполняющих роль организаций Y и Z, подключиться к организации X. Компания Y или Z может подключиться к множеству организаций X.

Примеры осуществления изобретения

[00039] В качестве примера осуществления предпочтительного варианта абонент использует персональный компьютер для перехода на сайт Amazon. Находясь на сайте, он решает выбрать книгу и добавить ее в свою корзину. По окончании выбора пользователь щелкает "proceed to checkout" ("перейти к оформлению заказа"). На данном этапе настоящее изобретение отличается от традиционной онлайновой транзакции включением CIM, в то время как традиционный способ разрешает только прямую передачу информации между SU и TSP. В настоящем примере Amazon является TSP, а и AT&T является CIM.

[00040] После того как абонент щелкнет "proceed to checkout", Amazon возвращает идентификатор транзакции (TID) абоненту, и веб-страница Amazon будет содержать, например, сообщение вида "AT&T member click here" ("член AT&T - щелкнуть здесь"). На данном этапе Amazon не знает, кто является абонентом, но только знает, что абонент является членом AT&T (предполагая, что абонент уже щелкнул на эту ссылку для активизации CIM).

[00041] После того как абонент щелкнул кнопку "AT&T member click here", другие технологии могут вступить в действие. Способ прохождения TID к CIM может быть ручным или автоматическим. В случаях, когда транзакция выполняется на смартфоне с SIM-картой 95, относящейся к CIM (в этом примере - AT&T), программное обеспечение может быть запущено в фоновом режиме, может считывать TID и посылать его немедленно и прямо к CIM. Этот пример, проиллюстрированный на фиг. 9, представляет собой один такой автоматический способ. Альтернативно, как показано на фиг. 8, может существовать жетон с идентификатором абонента, который подключается к USB-порту на компьютере, который будет запущен автоматически в фоновом режиме и затем перешлет TID к CIM. В случае ручного способа, как только TID отображается на дисплее, абонент посылает верификацию к CIM.

[00042] В этом примере абонентский блок, который хранит идентификатор абонента, будет инициализировать аутентификационную связь с CIM. Как только аутентификация произведена, абонентский блок передает TID к CIM. В этом пример CIM на данном этапе знает идентификацию абонента и знает, что Amazon является TSP.

[00043] В этом примере AT&T верифицирует и подтверждает существование TID с Amazon. Затем AT&T посылает "Cyber ID" и некоторую информацию абонента, которая может содержать имя абонента и некоторые цифровые символы, например "Benjamin Fang 2001". На данном этапе в этом примере Amazon узнает, кто является абонентом, идентифицируя кибер-идентификатор, приданный абонентскому блоку. Далее Amazon отобразит на дисплее "Benjamin Fang 2001" после того, как абонент щелкнет "AT&T member click here". Процедура аутентификации между SU и CIM происходит мгновенно и таким образом верифицируется как CyberID, так и TID, к тому времени, когда абонент подключается к вышеупомянутой ссылке. Абонент может видеть CyberID на экране (где от него потребуется, как правило, ввести имя пользователя) или другую информацию, которую этот абонент может использовать для подтверждения правильности аккаунта, в данном случае "Benjamin Fang 2001", и затем может верифицировать, что его собственный идентификатор правилен.

[00044] Для обеспечения безопасности идентификатора абонента идентификация аккаунта (например "Benjamin Fang 2001") будет выполнена так, чтобы позволить абоненту решать, что использовать, и может изменяться со временем. CIM выдает уникальный CyberID, который представляет абонента этого CIM, к TSP. В некоторых случаях CyberID, выданный для конкретного TSP, может всегда быть фиксированным для абонента CIM. Например, когда CyberID выдается в качестве идентификатора аккаунта абонента для TSP, этот CyberID остается фиксированным для абонента CIM. Однако даже если CyberID является фиксированным для определенного TSP, различные TSP могут получать различные CyberID для того же абонента для CIM. Такая техника использования CyberID дает преимущество абоненту CIM, который может оставаться анонимным для TSP, но для соблюдения требований правоприменения может все-таки прослеживать идентификатор абонента через CIM.

[00045] В качестве примера Интернет-банкинга на смартфоне с использованием вышеуказанной ситуации, когда AT&T является CIM, абонент (который владеет банковским счетом) желает произвести онлайновый банкинг с использованием смартфона. Абонент использует браузер (или приложение), установленный на смартфоне, и просматривает банковский сайт или загруженное приложение. Банк является TSP. После того как абонент щелкает на ссылку "AT&T member click here" (ту же саму ссылку, как и в предыдущем примере), банк выдает TID на смартфон пользователя. Другое приложение на телефоне (которое абонент немедленно загрузит, как только он в первый раз использует эту онлайновую услугу на своем смартфоне) начнет процесс аутентификации с помощью CIM, используя SIM-карту 95 на смартфоне. SIM-карта является для абонента уникальной. После успешной аутентификации приложение устанавливает защищенный канал от смартфона к CIM, который обеспечивает безопасное прохождение TID от смартфона к CIM.

[00046] После того как CIM успешно верифицирует TID с банком посредством того же предварительного соглашения, как описано выше, CIM передает CyberID и учетную информацию абонента банку. На данном этапе банк знает идентификатор абонента, который получил TID. Когда это происходит, банк обновляет свою веб-страницу на смартфоне абонента и отображает имя абонента на этой странице. Затем банк просто запрашивает у абонента пароль. Такой способ достижения TSP для отображения аккаунта абонента также пригоден, когда TSP является организацией, такой как предприятие, школа, союз или любой другой организацией, членом которой является этот абонент.

[00047] В качестве альтернативного примера 25 с применения с использованием терминала в торговой точке, изображенного на фиг. 10, абонент подходит к терминалу в торговой точке, такому как контрольно-кассовый аппарат или торговый кассовый аппарат, в торговом комплексе и решает использовать способ CyberID для осуществления транзакции. Абонент информирует стойку, что он является членом AT&T. Терминал в торговой точке генерирует TID. Если стойка терминала имеет устройство считывания идентификаторов, тогда это позволит абоненту выполнить аутентификацию с помощью CIM. Абонент подключит или введет электронную карту 105 с идентификатором абонента (предоставленную CIM, в данном случае AT&T) в считывающее устройство идентификаторов и аутентифицируется с помощью CIM. Альтернативно, абонент может использовать свой мобильный телефон AT&T, послать текстовое сообщение или использовать приложение на мобильном телефоне для того, чтобы послать TID к CIM. Аутентификация осуществляется путем использования SIM-карты на мобильном телефоне.

[00048] После того как CIM успешно аутентифицирует абонента и получит TID, CIM верифицирует TID с TSP. После верификации CIM пошлет Cyber ID и учетную информацию абонента (такую как данные кредитной карты) к TSP. TSP затем обновит POS-терминал с помощью учетной информации абонента (в данном случае данными кредитной карты), и абонент может завершить транзакцию.

[00049] Такой трехсторонний процесс не обязательно должен быть последовательным, как показано на фиг. 3-5. Напротив, аутентификация между абонентом и CIM в другой ситуации может быть выполнена в другой последовательности. Например, если SU является мобильным телефоном, аутентификация всегда производится, как только этот мобильный телефон подключается к сети. Однако, когда процесс осуществляется в последовательном порядке, абонент щелкает на веб-странице TSP, и затем TSP пошлет TID к абонентскому блоку.

[00050] Хотя способ и система согласно настоящему изобретению были рассмотрены со ссылкой на различные варианты осуществления, специалистам в данной области будет понятно, что для раскрытых элементов могут быть произведены различные изменения и могут быть произведены замены эквивалентов в пределах объема и сущности раскрытого изобретения. Кроме того, могут быть произведены многие модификации для адаптации конкретной ситуации или структуры к предмету изобретения в пределах его объема. Соответственно, изобретение не ограничено конкретными раскрытыми вариантами осуществления, а охватывает все варианты осуществления, находящиеся в пределах объема приложенной формулы изобретения.

Изобретение относится к средствам защиты идентификации и конфиденциальной информации пользователя в ходе обработки информации в режиме онлайн. Техническим результатом является повышение безопасности при проведении онлайн-транзакций за счет дополнительного подтверждения полномочий обеих сторон на транзакцию. Способ и система для обеспечения защиты транзакции пользователем включают абонентское устройство ("SU"), администратора учетной информации ("CIM") и провайдера сервиса транзакций ("TSP"). Кибер-идентификатор ("CyberID"), идентификатор абонента ("SubscriberID") и абонентская информация хранятся в памяти CIM. Запрос на транзакцию посылают из SU к TSP для создания идентификатора транзакции ("TID"), сохраняют TID в памяти TSP и передают TID к SU, которое передает запрос на аутентификацию наряду с TID и SubscriberID к CIM, где аутентифицируют полученный SubscriberID и передают запрос на верификацию вместе с TID, полученным от SU, к TSP, который верифицирует полученный TID и сообщает результат верификации CIM. CIM передает CyberID и абонентскую информацию к TSP и передает авторизацию транзакции к SU. 5 н. и 62 з.п. ф-лы, 12 ил.

1. Способ обеспечения защиты транзакции пользователем, включающий:

обеспечение наличия абонентского блока, имеющего процессор, память и дисплей,

при этом абонентский блок выполнен с возможностью приема вводимой пользователем информации,

обеспечение наличия администратора учетной информации, имеющего процессор и память,

хранение кибер-идентификатора, относящегося к пользователю, в упомянутой памяти администратора учетной информации;

хранение идентификатора абонента, относящегося к пользователю, в упомянутой памяти администратора учетной информации;

хранение информации абонента, относящейся к пользователю, в упомянутой памяти администратора учетной информации;

обеспечение наличия провайдера сервиса транзакций, имеющего процессор и память,

передачу запроса на транзакцию от упомянутого абонентского блока к упомянутому провайдеру сервиса транзакций;

передачу идентификатора транзакции, созданного упомянутым провайдером сервиса транзакций на основе упомянутого запроса на транзакцию, от упомянутого провайдера сервиса транзакций к упомянутому абонентскому блоку;

хранение упомянутого идентификатора транзакции в упомянутой памяти провайдера сервиса транзакций;

передачу запроса на аутентификацию от упомянутого абонентского блока к упомянутому администратору учетной информации;

передачу упомянутого идентификатора транзакции от упомянутого абонентского блока к упомянутому администратору учетной информации;

передачу идентификатора абонента от упомянутого абонентского блока к упомянутому администратору учетной информации;

аутентификацию, упомянутым администратором учетной информации, упомянутого идентификатора абонента, полученного администратором

учетной информации от упомянутого абонентского блока, с помощью упомянутого идентификатора абонента, хранящегося в упомянутой памяти администратора учетной информации;

передачу запроса на верификацию от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций;

передачу от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций упомянутого идентификатора транзакции, полученного от упомянутого абонентского блока;

верификацию провайдером сервиса транзакций упомянутого идентификатора транзакции, полученного провайдером сервиса транзакций от упомянутого администратора учетной информации, с помощью упомянутого идентификатора транзакции, хранящегося в упомянутой памяти провайдера сервиса транзакций;

передачу от упомянутого провайдера сервиса транзакций к упомянутому администратору учетной информации сообщения с результатом верификации;

передачу от упомянутого администратора учетной информации к провайдеру сервиса транзакций упомянутого кибер-идентификатора, хранящегося в упомянутой памяти администратора учетной информации;

передачу от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций упомянутой абонентской информации, хранящейся в памяти администратора учетной информации; и

передачу авторизации транзакции от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций.

2. Способ по п. 1, в котором упомянутая аутентификация включает сравнение, упомянутым процессором администратора учетной информации, упомянутого идентификатора абонента, полученного администратором учетной информации от абонентского блока, с упомянутым идентификатором абонента, хранящимся в памяти администратора учетной информации.

3. Способ по п. 2, в котором упомянутый запрос на верификацию посылают, если упомянутое сравнение указывает на то, что упомянутый идентификатор абонента, полученный администратором учетной

информации от абонентского блока, совпадает с упомянутым идентификатором абонента, хранящимся в памяти администратора учетной информации.

4. Способ по п. 2, дополнительно включающий передачу сообщения об ошибке аутентификации от упомянутого администратора учетной информации к упомянутому абонентскому блоку, при этом упомянутое сообщение об ошибке аутентификации посылают, если упомянутое сравнение указывает на то, что упомянутый идентификатор абонента, полученный администратором учетной информации от абонентского блока, не совпадает с упомянутым идентификатором абонента, хранящимся в памяти администратора учетной информации.

5. Способ по п. 4, дополнительно включающий отображение визуального сообщения об ошибке аутентификации на дисплее упомянутого абонентского блока на основе упомянутого сообщения об ошибке аутентификации, переданного от администратора учетной информации к абонентскому блоку.

6. Способ по п. 1, в котором упомянутая верификация включает сравнение упомянутым процессором провайдера сервиса транзакций упомянутого идентификатора транзакции, полученного провайдером сервиса транзакций от администратора учетной информации, с упомянутым идентификатором транзакции, хранящимся в памяти провайдера сервиса транзакций, а упомянутое сообщение с результатом верификации содержит результат упомянутого сравнения.

7. Способ по п. 6, в котором упомянутую передачу кибер-идентификатора выполняют, если упомянутое сообщение с результатом верификации указывает на то, что упомянутый идентификатор транзакции, полученный упомянутым провайдером сервиса транзакций от администратора учетной информации, совпадает с упомянутым идентификатором транзакции, хранящимся в памяти провайдера сервиса транзакций.

8. Способ по п. 6, дополнительно включающий передачу сообщение об ошибке верификации от упомянутого администратора учетной информации к упомянутому абонентскому блоку, при этом упомянутое сообщение об ошибке верификации посылают, если упомянутое сообщение с результатом верификации указывает на то, что упомянутый идентификатор транзакции, полученный провайдером сервиса транзакций от администратора учетной информации, не совпадает с упомянутым идентификатором транзакции, хранящимся в памяти провайдера сервиса транзакций.

9. Способ по п. 8, дополнительно включающий отображение визуального сообщения об ошибке верификации на упомянутом дисплее абонентского блока на основе упомянутого сообщения об ошибке верификации, переданного от администратора учетной информации к абонентскому блоку.

10. Способ по п. 1, в котором упомянутый абонентский блок образован одним или более устройствами из мобильных телефонов, смартфонов, карманных персональных компьютеров (PDA), компьютеров или POS-терминалов, модемов, факсимильных аппаратов или дисплейных терминалов / терминалов для ввода.

11. Способ по п. 10, в котором упомянутый абонентский блок состоит из телефона в беспроводной связи с POS-терминалом.

12. Способ по п. 1, где одну или более передач осуществляют через защищенную линию связи.

13. Способ по п. 1, где одну или более передач осуществляют через беспроводную линию связи.

14. Способ по п. 1, где одну или более передач осуществляют через Интернет.

15. Способ по п. 12, в котором упомянутая защищенная линия связи представляет собой одно или более из следующего: VPN (виртуальная частная сеть), передача аудио или визуальных сигналов, защищенное туннелирование или инфраструктура шифрованной связи.

16. Способ по п. 1, в котором до того, как упомянутый идентификатор абонента передают от упомянутого абонентского блока к упомянутому администратору учетной информации, упомянутый идентификатор абонента принимают в качестве входных данных абонентского блока и хранят в упомянутой памяти абонентского блока.

17. Способ по п. 1, в котором упомянутая память абонентского блока представляет собой съемную память, и до того, как упомянутый идентификатор абонента передают от упомянутого абонентского блока к упомянутому администратору учетной информации, упомянутый идентификатор абонента хранят в упомянутой памяти абонентского блока.

18. Способ по п. 17, в котором упомянутая съемная память представляет собой SIM-карту.

19. Способ по п. 17, в котором упомянутая съемная память представляет собой электронную карту.

20. Способ по п. 1, дополнительно включающий хранение упомянутой абонентской информации, переданной от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций, в упомянутой памяти провайдера сервиса транзакций.

21. Способ по п. 1, дополнительно включающий передачу упомянутой абонентской информации, переданной от администратора учетной информации к провайдеру сервиса транзакций, от упомянутого провайдера сервиса транзакций к упомянутому абонентскому блоку.

22. Способ по п. 21, дополнительно включающий отображение визуальной абонентской информации на упомянутом дисплее абонентского блока на основе упомянутой абонентской информации, переданной от упомянутого провайдера сервиса транзакций к упомянутому абонентскому блоку.

23. Способ обеспечения защиты транзакции между пользователем, администратором учетной информации и провайдером сервиса транзакций, включающий:

обеспечение наличия абонентского блока, имеющего процессор, память и дисплей, при этом упомянутый абонентский блок выполнен с возможностью приема вводимой пользователем информации,

передачу запроса на транзакцию от упомянутого абонентского блока к провайдеру сервиса транзакций;

получение упомянутым абонентским блоком идентификатора транзакции, переданного от упомянутого провайдера сервиса транзакций;

передачу запроса на аутентификацию от упомянутого абонентского блока к упомянутому администратору учетной информации;

передачу упомянутого идентификатора транзакции от упомянутого абонентского блока к упомянутому администратору учетной информации; и

передачу идентификатора абонента от упомянутого абонентского блока к упомянутому администратору учетной информации,

при этом до того, как упомянутый идентификатор абонента передают от упомянутого абонентского блока к администратору учетной информации, упомянутый идентификатор абонента принимают в качестве входных данных в абонентский блок и хранят в упомянутой памяти абонентского блока.

24. Способ по п. 23, дополнительно включающий получение упомянутым абонентским блоком сообщения об ошибке аутентификации от администратора учетной информации, при этом упомянутое сообщение об ошибке аутентификации указывает на то, что упомянутый идентификатор абонента, переданный к администратору учетной информации абонентским блоком, не совпадает с идентификатором абонента, хранящимся в памяти администратора учетной информации.

25. Способ по п. 24, дополнительно включающий отображение визуального сообщения об ошибке аутентификации на упомянутом дисплее абонентского блока на основе упомянутого сообщения об ошибке аутентификации, полученного от администратора учетной информации упомянутым абонентским блоком.

26. Способ по п. 23, дополнительно включающий получение упомянутым абонентским блоком сообщения об ошибке верификации от администратора учетной информации, при этом упомянутое сообщение об ошибке верификации указывает на то, что идентификатор транзакции, полученный провайдером сервиса транзакций от упомянутого администратора учетной информации, не совпадает с идентификатором транзакции, хранящимся в упомянутой памяти провайдера сервиса транзакций.

27. Способ по п. 26, дополнительно включающий отображение визуального сообщения об ошибке верификации на упомянутом дисплее абонентского блока на основе упомянутого сообщения об ошибке верификации, переданного от администратора учетной информации к упомянутому абонентскому блоку.

28. Способ п. 23, в котором упомянутый абонентский блок образован одним или более устройствами из мобильных телефонов, смартфонов, карманных персональных компьютеров (PDA), компьютеров или POS-терминалов, модемов, факсимильных аппаратов или дисплейных терминалов / терминалов для ввода.

29. Способ по п. 28, в котором упомянутый абонентский блок состоит из телефона в беспроводной связи с POS-терминалом.

30. Способ по п. 23, в котором одну или более передач, направленных в абонентский блок или из него, осуществляют через защищенную линию связи.

31. Способ по п. 23, в котором одну или более передач, направленных в абонентский блок или из него, осуществляют через беспроводную линию связи.

32. Способ по п. 23, в котором одну или более передач, направленных в абонентский блок или из него, осуществляют через Интернет.

33. Способ по п. 30, в котором упомянутая защищенная линия связи представляет собой одно или более из следующего: VPN (виртуальная частная сеть), передача аудио или визуальных сигналов, защищенное туннелирование или инфраструктура шифрованной связи.

34. Способ по п. 23, в котором упомянутая память абонентского блока представляет собой съемную память, и до того, как упомянутый идентификатор абонента передают от упомянутого абонентского блока к упомянутому администратору учетной информации, упомянутый идентификатор абонента хранят в упомянутой памяти абонентского блока.

35. Способ по п. 34, в котором упомянутая съемная память представляет собой SIM-карту.

36. Способ по п. 34, в котором упомянутая съемная память представляет собой электронную карту.

37. Способ по п. 23, дополнительно включающий получение упомянутым абонентским блоком абонентской информации от провайдера сервиса транзакций.

38. Способ по п. 37, дополнительно включающий отображение визуальной абонентской информации на упомянутом дисплее абонентского блока на основе абонентской информации, переданной от провайдера сервиса транзакций к упомянутому абонентскому блоку.

39. Способ обеспечения защиты транзакции между пользователем, абонентским блоком и провайдером сервиса транзакций, включающий:

обеспечение наличия администратора учетной информации, имеющего процессор и память,

хранение кибер-идентификатора, относящегося к пользователю, в упомянутой памяти администратора учетной информации;

хранение идентификатора абонента, относящегося к пользователю, в упомянутой памяти администратора учетной информации;

хранение абонентской информации, относящейся к пользователю, в упомянутой памяти администратора учетной информации;

получение упомянутым администратором учетной информации запроса на аутентификацию от абонентского блока;

получение упомянутым администратором учетной информации упомянутого идентификатора транзакции от абонентского блока;

получение упомянутым администратором учетной информации идентификатора абонента от абонентского блока;

аутентификация, упомянутым администратором учетной информации, упомянутого идентификатора абонента, полученного упомянутым администратором учетной информации от упомянутого абонентского блока, с помощью упомянутого идентификатора абонента, хранящегося в памяти администратора учетной информации;

передачу запроса на верификацию от упомянутого администратора учетной информации к провайдеру сервиса транзакций;

передачу от упомянутого администратора учетной информации к провайдеру сервиса транзакций упомянутого идентификатора транзакции, полученного от абонентского блока;

получение упомянутым администратором учетной информации сообщения с результатом верификации от провайдера сервиса транзакций;

передачу, от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций, упомянутого кибер-идентификатора, хранящегося в памяти администратора учетной информации;

передачу, от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций, упомянутой абонентской информации, хранящейся в памяти администратора учетной информации; и

передачу авторизации транзакции от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций.

40. Способ по п. 39, в котором упомянутая аутентификация включает сравнение упомянутым процессором администратора учетной информации упомянутого идентификатора абонента, полученного упомянутым администратором учетной информации от абонентского блока, с упомянутым идентификатором абонента, хранящимся в памяти администратора учетной информации.

41. Способ по п. 40, в котором упомянутый запрос на верификацию посылают, если упомянутое сравнение указывает на то, что упомянутый идентификатор абонента, полученный администратором учетной информации от абонентского блока, совпадает с упомянутым идентификатором абонента, хранящимся в памяти администратора учетной информации.

42. Способ по п. 41, дополнительно включающий передачу сообщения об ошибке аутентификации от упомянутого администратора учетной информации к абонентскому блоку, при этом упомянутое сообщение об ошибке аутентификации посылают, если упомянутое сравнение указывает на то, что упомянутый идентификатор абонента, полученный администратором учетной информации от абонентского блока, не совпадает с упомянутым идентификатором абонента, хранящимся в памяти администратора учетной информации.

43. Способ по п. 39, в котором упомянутую передачу упомянутого кибер-идентификатора выполняют, если упомянутое сообщение с результатом верификации указывает на то, что упомянутый идентификатор транзакции, переданный провайдеру сервиса транзакций администратором

учетной информации, совпадает с идентификатором транзакции, хранящимся в памяти провайдера сервиса транзакций.

44. Способ по п. 39, дополнительно включающий передачу сообщения об ошибке верификации от упомянутого администратора учетной информации к абонентскому блоку, при этом упомянутое сообщение об ошибке верификации посылают, если упомянутое сообщение с результатом верификации указывает на то, что упомянутый идентификатор транзакции, переданный к провайдеру сервиса транзакций администратором учетной информации, не совпадает с упомянутым идентификатором транзакции, хранящимся в памяти провайдера сервиса транзакций.

45. Способ по п. 39, в котором одну или более передач, направленных администратору учетной информации или от него, осуществляют через защищенную линию связи.

46. Способ по п. 39, в котором одну или более передач, направленных администратору учетной информации или от него, осуществляют через беспроводную линию связи.

47. Способ по п. 39, в котором одну или более передач, направленных администратору учетной информации или от него, осуществляют через Интернет.

48. Способ по п. 45, в котором упомянутая защищенная линия связи представляет собой одно или более из следующего: VPN (виртуальная частная сеть), передача аудио или визуальных сигналов, защищенное туннелирование или инфраструктура шифрованной связи.

49. Способ обеспечения защиты транзакции между пользователем, абонентским блоком и администратором учетной информации, включающий:

обеспечение наличия провайдера сервиса транзакций, имеющего процессор и память,

передачу запроса на транзакцию от абонентского блока к упомянутому провайдеру сервиса транзакций;

передачу идентификатора транзакции, созданного упомянутым провайдером сервиса транзакций на основе упомянутого запроса на транзакцию, от упомянутого провайдера сервиса транзакций к абонентскому блоку;

хранение упомянутого идентификатора транзакции в упомянутой памяти провайдера сервиса транзакций;

получение провайдером сервиса транзакций запроса на верификацию от администратора учетной информации;

получение идентификатора транзакции провайдером сервиса транзакций от упомянутого администратора учетной информации;

верификацию, провайдером сервиса транзакций, упомянутого идентификатора транзакции, полученного упомянутым провайдером сервиса транзакций от администратора учетной информации, с помощью упомянутого идентификатора транзакции, хранящегося в памяти провайдера сервиса транзакций;

передачу, от упомянутого провайдера сервиса транзакций к администратору учетной информации, сообщения с результатом верификации;

получение кибер-идентификатора провайдером сервиса транзакций от администратора учетной информации;

получение, провайдером сервиса транзакций от администратора учетной информации, абонентской информации, относящейся к пользователю; и

получение авторизации транзакции упомянутым провайдером сервиса транзакций от администратора учетной информации.

50. Способ по п. 49, в котором упомянутая верификация включает сравнение упомянутым процессором провайдера сервиса транзакций упомянутого идентификатора транзакции, полученного упомянутым провайдером сервиса транзакций от администратора учетной информации, с упомянутым идентификатором транзакции, хранящимся в памяти

провайдера сервиса транзакций, а упомянутое сообщение с результатом верификации содержит результат упомянутого сравнения.

51. Способ по п. 49, в котором одну или более передач, направленных провайдеру сервиса транзакций или от него, осуществляют через защищенную линию связи.

52. Способ по п. 49, в котором одну или более передач, направленных провайдеру сервиса транзакций или от него, осуществляют через беспроводную линию связи.

53. Способ по п. 49, в котором одну или более передач, направленных провайдеру сервиса транзакций или от него, осуществляют через Интернет.

54. Способ по п. 51, в котором упомянутая защищенная линия связи представляет собой одно или более из следующего: VPN (виртуальная частная сеть), передача аудио или визуальных сигналов, защищенное туннелирование или инфраструктура шифрованной связи.

55. Способ по п. 49, дополнительно включающий хранение упомянутой абонентской информации, полученной провайдером сервиса транзакций от администратора учетной информации, в упомянутой памяти провайдера сервиса транзакций.

56. Способ по п. 49, дополнительно включающий передачу упомянутой абонентской информации, полученной провайдером сервиса транзакций от администратора учетной информации, от упомянутого провайдера сервиса транзакций к абонентскому блоку.

57. Система обеспечения защиты транзакции пользователем, содержащая:

абонентский блок, имеющий процессор, память и дисплей,

причем упомянутый абонентский блок выполнен с возможностью приема входных данных пользователя,

администратор учетной информации, имеющий процессор и память,

кибер-идентификатор, относящийся к пользователю, хранящийся в упомянутой памяти администратора учетной информации;

идентификатор абонента, относящийся к пользователю, хранящийся в упомянутой памяти администратора учетной информации;

провайдер сервиса транзакций, имеющий процессор и память,

коммуникационный путь для передачи запроса на транзакцию от упомянутого абонентского блока к упомянутому провайдеру сервиса транзакций;

компьютерную программу, хранящуюся в упомянутой памяти провайдера сервиса транзакций для создания идентификатора транзакции на основе запроса на транзакцию;

коммуникационный путь для передачи упомянутого идентификатора транзакции, созданного упомянутым провайдером сервиса транзакций, к упомянутому абонентскому блоку;

идентификатор транзакции, хранящийся в упомянутой памяти провайдера сервиса транзакций;

коммуникационный путь для передачи запроса на аутентификацию от упомянутого абонентского блока к упомянутому администратору учетной информации;

коммуникационный путь для передачи упомянутого идентификатора транзакции от упомянутого абонентского блока к упомянутому администратору учетной информации;

коммуникационный путь для передачи идентификатора абонента от упомянутого абонентского блока к упомянутому администратору учетной информации;

компьютерную программу, хранящуюся в упомянутой памяти администратора учетной информации, для аутентификации администратором учетной информации упомянутого идентификатора абонента, полученного администратором учетной информации от упомянутого абонентского блока, с помощью упомянутого идентификатора абонента, хранящегося в памяти администратора учетной информации;

коммуникационный путь для передачи запроса на верификацию от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций;

коммуникационный путь для передачи от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций упомянутого идентификатора транзакции, полученного от абонентского блока;

компьютерную программу, хранящуюся в упомянутой памяти провайдера сервиса транзакций, для верификации провайдером сервиса транзакций упомянутого идентификатора транзакции, полученного провайдером сервиса транзакций от администратора учетной информации, с помощью упомянутого идентификатора транзакции, хранящегося в памяти провайдера сервиса транзакций;

коммуникационный путь для передачи от упомянутого провайдера сервиса транзакций к упомянутому администратору учетной информации сообщения с результатом верификации;

коммуникационный путь для передачи от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций упомянутого кибер-идентификатора, хранящегося в памяти администратора учетной информации;

коммуникационный путь для передачи от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций упомянутой абонентской информации, хранящейся в памяти администратора учетной информации; и

коммуникационный путь для передачи авторизации транзакции от упомянутого администратора учетной информации к упомянутому провайдеру сервиса транзакций.

58. Система по п. 57, в которой упомянутый абонентский блок образован одним или более устройствами из мобильных телефонов, смартфонов, PDA (карманных персональных компьютеров), компьютеров или POS-терминалов, модемов, факсимильных аппаратов или дисплейных терминалов / терминалов для ввода.

59. Система по п. 58, в которой упомянутый абонентский блок состоит из телефона в беспроводной связи с POS-терминалом.

60. Система по п. 57, в которой один или более коммуникационных путей представляют собой защищенную линию связи.

61. Система по п. 57, в которой один или более коммуникационных путей представляют собой беспроводную линию связи.

62. Система по п. 57, в которой один или более коммуникационных путей представляют собой Интернет.

63. Система по п. 60, в которой упомянутая защищенная линия связи представляет собой одно или более из следующего: VPN (виртуальная частная сеть), передача аудио или визуальных сигналов, защищенное туннелирование или инфраструктура шифрованной связи.

64. Система по п. 57, в которой упомянутая память абонентского блока представляет собой съемную память, и до того, как упомянутый идентификатор абонента передают от упомянутого абонентского блока к упомянутому администратору учетной информации, упомянутый идентификатор абонента хранят в упомянутой памяти абонентского блока.

65. Система по п. 64, в которой упомянутая съемная память представляет собой SIM-карту.

66. Система по п. 64, в которой упомянутая съемная память представляет собой электронную карту.

67. Система по п. 57, в которой упомянутый администратор учетной информации содержит:

сертифицированный администратор учетной информации, имеющий процессор и память,

провайдер сервиса аутентификации/защищенной линии связи, имеющий процессор и память,

коммуникационный путь для передачи упомянутого запроса на аутентификацию, полученного от абонентского блока администратором учетной информации, от упомянутого сертифицированного администратора учетной информации к упомянутому провайдеру сервиса аутентификации/защищенной линии связи,

при этом упомянутая компьютерная программа аутентификации хранится в упомянутой памяти провайдера сервиса аутентификации/защищенной линии связи, и

упомянутый идентификатор абонента, хранящийся в упомянутой памяти администратора учетной информации, хранится в упомянутой памяти провайдера сервиса аутентификации/защищенной линии связи.

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| СИСТЕМА И СПОСОБ АУТЕНТИФИКАЦИИ И ОСУЩЕСТВЛЕНИЯ ОПЛАТЫ С ИСПОЛЬЗОВАНИЕМ МОБИЛЬНОГО ТЕРМИНАЛА СВЯЗИ | 2005 |

|

RU2381557C2 |

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

Авторы

Даты

2017-07-19—Публикация

2013-04-08—Подача