Изобретение относится к вычислительной технике, а именно к информационным вычислительным системам, и может быть использовано в части контроля целостности для защиты информационных ресурсов в информационно-вычислительных системах различного назначения.

Одной из мер обеспечения защищенности информационных ресурсов и данных, содержащихся и обрабатываемых в информационно-вычислительных сетях, является обеспечение целостности информационно-вычислительной системы и информации [1].

Из уровня техники известен способ контроля целостности информации при начальной загрузки операционной системы. Подобный способ реализован в частности в операционной системе Windows NT Server 4.0 [2]. Он заключается в нахождении контрольных сумм системных файлов при загрузке операционной системы. Под контрольной суммой файла в данном случае понимается некоторое числовое значение, полученное в результате преобразования содержимого файла в соответствии с каким-либо математическим алгоритмом, являющееся уникальным для каждого файла. Если содержимое файла было изменено, то контрольная сумма данного файла также изменится. При несовпадении контрольных сумм системных файлов с эталонными, загрузка операционной системы прекращается и пользователю выводится соответствующее сообщение.

Недостатком данного способа является отсутствие возможности контроля произвольных файлов, а не только тех, которые участвуют в загрузке операционной системы (системных файлов), а также невозможность контроля файлов в ходе функционирования информационно-вычислительной системы после загрузки операционной системы.

Также известен способ, реализованный в системе обеспечения целостности информации вычислительных систем [3]. Способ заключается в проверке целостности контролируемых файлов путем вычисления и сравнения их контрольных сумм с эталонными при появлении в информационно-вычислительной системе несанкционированных пользователей или при запуске в информационно-вычислительной системе запрещенных или неопознанных процессов.

Недостатком данного способа является отсутствие контроля целостности при работе в информационно-вычислительной системе санкционированных пользователей и при запуске в информационно-вычислительной системе доверенных процессов. При этом стоит отметить, что существуют вредоносные программы, имеющие возможность производить изменения в контролируемых файлах из-под санкционированного пользователя или внедрив вредоносный код в доверенный процесс. Также не исключены ошибочные действия санкционированного пользователя, которые могут привести к изменениям в контролируемых файлах.

Наиболее близким аналогом заявленному способу, выбранному в качестве прототипа, является способ контроля целостности файловых объектов, реализованный в программном средстве защиты информации «Secret Net 7» [4]. Данный способ заключается в проверке объектов файловой системы (файлов и каталогов) при наступлении определенных событий: загрузка операционной системы, вход пользователя или периодический контроль по расписанию с интервалом, установленным администратором безопасности информационно-вычислительной системы. Каждому контролируемому объекту присваиваются некоторые характеризующие его параметры. При этом в качестве характеризующих контролируемый объект параметров выступают контрольная сумма файла, длина файла, дата и время создания или модификации, метки прав доступа и т.п. Применительно к контролируемым объектам файловой системы информационно-вычислительной системы создается база данных эталонных значений параметров этих объектов. При наступлении указанных выше событий (загрузка операционной системы, вход пользователя) или в ходе периодического контроля производится нахождение параметров контролируемых файловых объектов, и далее полученные значения сравниваются с эталонными значениями из базы данных с целью определения несанкционированных изменений.

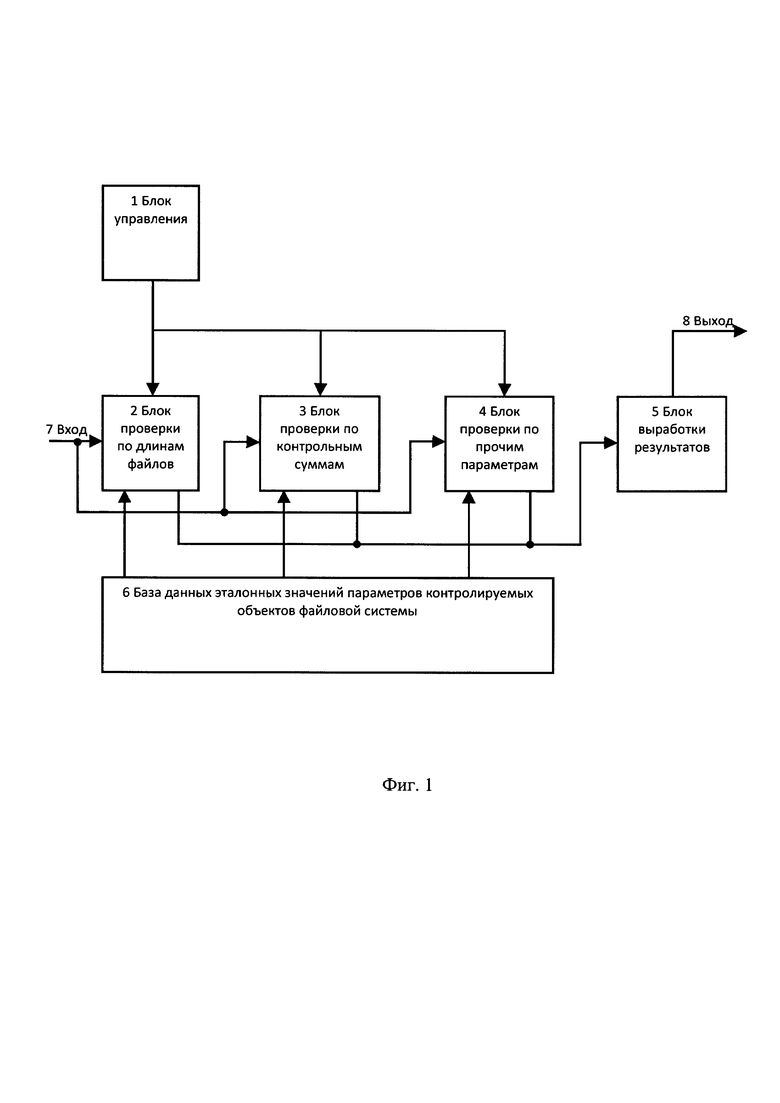

Более подробно реализацию данного способа можно пояснить с помощью схемы, изображенной на фиг. 1. На данной схеме показаны: блок управления 1, блок проверки по длинам файлов 2, блок проверки по контрольным суммам 3, блок проверки по прочим параметрам 4, блок выработки результатов 5, база данных эталонных значений параметров контролируемых объектов файловой системы 6, общий вход 7 и общий выход 8. Блок управления 6 при первоначальной загрузке операционной системы, при входе пользователя или по истечению периода проверки, заданного администратором безопасности, вырабатывает сигнал на запуск проверки, который поступает на блок проверки по длинам файлов 2, на блок проверки по контрольным суммам 3 и блок проверки по прочим параметрам 4, на входы блоков 2, 3, 4 поступает информация об объектах файловой системы через общий вход 7. Помимо этого на блоки проверки 2, 3, 4 поступают эталонные значения контролируемых параметров объектов файловой системы из базы данных 6. По получению сигнала запуска проверки от блока 1, блоки 2, 3, 4 сканируют файловую систему, получая с общего входа 7 информацию о ее текущем состоянии. Далее в блоках 2, 3, 4 производится сравнение полученной информации с информацией из базы данных 6. Результаты сравнения передаются в блок выработки результатов 5, который формирует поток выходной информации, поступающий на общий выход 8. Данный поток используется системой защиты для выработки реакции на нарушение целостности объектов файловой системы.

Описанный способ имеет ряд достоинств:

1. Позволяет осуществлять практически непрерывный контроль за наиболее важными объектами файловой системы при помощи назначения для них наиболее высоких частот проверок.

2. Облегчает поиск поврежденных файлов, что позволяет быстро производить восстановление работоспособности информационно-вычислительной системы после сбоев.

Основной недостаток данного способа заключается в его высокой ресурсоемкости, особенно при проверке файлов с высокой частотой проверок и с использованием контрольного суммирования проверяемых файлов. Если уменьшить частоту проверок, то повышается вероятность проведения несанкционированных действий с файлами, что для большинства информационно-вычислительных систем неприемлемо. Также стоит отметить, что для некоторых категорий информационно-вычислительных систем проверка целостности данных с использованием контрольного суммирования является обязательной [5].

Целью изобретения является снижение ресурсоемкости процедуры контроля целостности объектов файловой системы. Для достижения цели предлагается дополнить перечень событий, по которым необходимо производить запуск проверки, а периодическую проверку из процедуры контроля целостности файлов исключить.

В качестве дополнительных событий, по которым необходимо производить запуск контроля целостности, необходимо выбрать событие открытия файла на запись и событие закрытия файла. Отслеживание данных событий возможно с помощью различных механизмов контроля за событиями операционной системы, например в операционных системах семейства Linux, для этих целей необходимо использовать функции подсистемы ядра Inotify, с отслеживанием событий с идентификаторами IN_OPEN IN_CLOSE_WRITE [6].

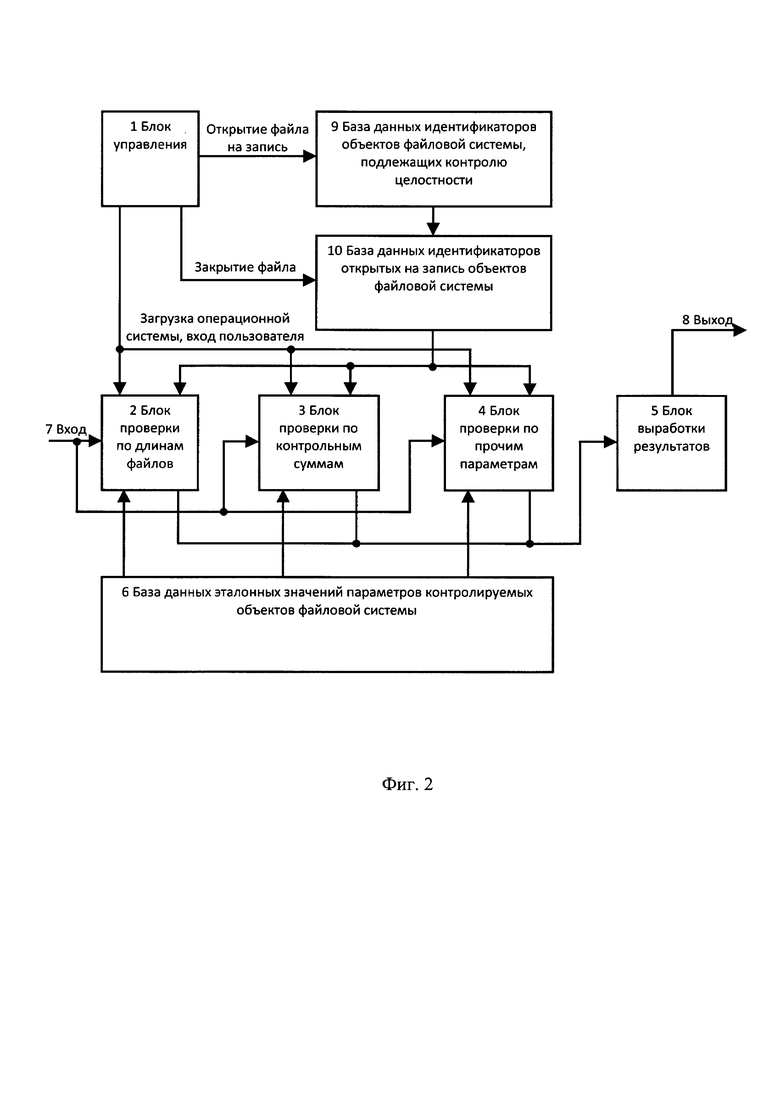

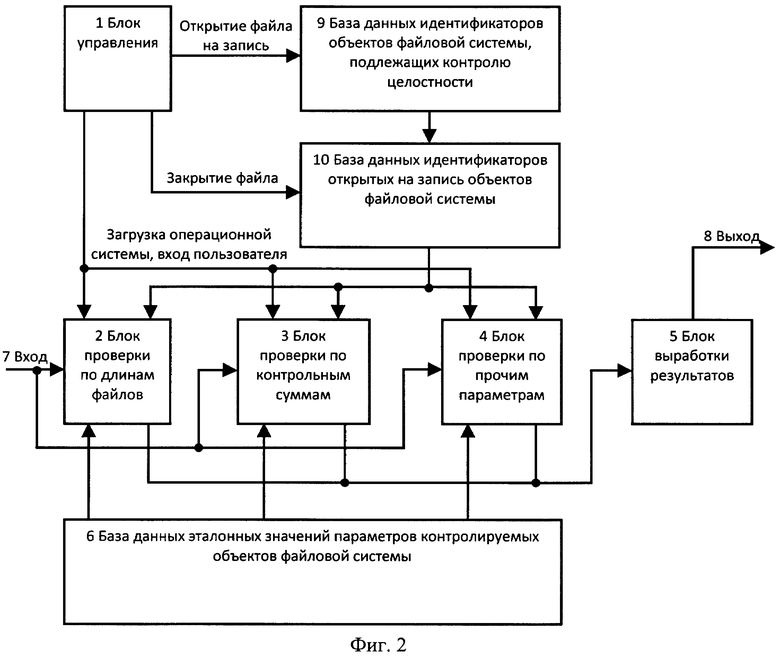

Для наглядности описания реализации заявленного способа, будет использоваться схема, изображенная на фиг. 2. На данной схеме показаны: блок управления 1, блок проверки по длинам файлов 2, блок проверки по контрольным суммам 3, блок проверки по прочим параметрам 4, блок выработки результатов 5, база данных эталонных значений параметров контролируемых объектов файловой системы 6, общий вход 7, общий выход 8, база данных идентификаторов объектов файловой системы, подлежащих контролю целостности 9, и база данных идентификаторов открытых на запись объектов файловой системы 10.

При первоначальной загрузке или при входе пользователя, контроль целостности файлов осуществляется также как и в способе, выбранном в качестве прототипа.

Отличие заявленного способа от прототипа состоит в том, что блок управления 1 помимо событий загрузки операционной системы и входа пользователя отслеживает события открытия файлов на запись и закрытия файла.

При наступлении события открытия файла на запись, идентификатор открытого файла сверяется с информацией базы данных 9, если идентификатор открытого на запись файла в данной базе отсутствует, то дальнейшие действия с этим файлом проводятся без контроля целостности этого файла. Если идентификатор открытого на запись файла в базе данных 9 присутствует (т.е. данный открытый файл подлежит контролю), то этот идентификатор вносится в базу данных идентификаторов открытых на запись объектов файловой системы 10.

При наступлении события закрытия файла, производится поиск идентификатора закрытого файла в базе данных 10, если идентификатор закрытого файла в этой базе данных отсутствует, то никаких дальнейших действий с этим файлом не производится. Если идентификатор закрытого файла в базе данных 10 присутствует, то блоки 2, 3, 4 определяют текущие значения параметров этого файла, получая с общего входа 7 информацию о его текущем состоянии. Далее в блоках 2, 3, 4 производится сравнение полученной информации с информацией из базы данных 6. Результаты сравнения передаются в блок выработки результатов 5, который формирует поток выходной информации, поступающий на общий выход 8, после чего идентификатор закрытого файла из базы данных 10 удаляется.

Для ускорения поиска идентификаторов файловых объектов в базах данных 9 и 10 содержимое этих баз данных упорядочивается по возрастанию.

Таким образом, в процессе функционирования информационно-вычислительной системы осуществляется контроль целостности только тех объектов файловой системы, которые могут быть потенциально изменены и только в те моменты, когда эти объекты открываются для совершения с ними каких-либо действий, которые могут нарушить целостность этих объектов. Это способствует снижению входного потока контролируемых объектов файловой системы и, тем самым, способствует снижению ресурсоемкости процесса контроля целостности данных в информационно-вычислительных системах.

Источники информации

1. Методический документ. Меры защиты информации в государственных информационных системах: утв. Директором ФСТЭК 11 февраля 2014 г. // ФСТЭК России. 2014.

2. В. Хиллей. Секреты Windows NT Server 4.0. - Киев: Диалектика, 1997.

3. Пат. №2145727, Российская Федерация, МПК G06F 12/16, G06F 15/16. Система обеспечения целостности информации / Щеглов А.Ю., Клипач В.С., Чистяков А.Б., Бутенко В.В., Джабаров А.А., опубл. 20.02.2000.

4. Secret Net 7. Руководство администратора. Принципы построения. RU. 88338853.501410.015911.

5. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации: утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.

6. Роберт Лав. Linux. Системное программирование. 2-е изд. - СПб.: Питер, 2014. - 448 с.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ КОНТРОЛЯ ДОСТУПА К ФАЙЛАМ | 2016 |

|

RU2630163C1 |

| СПОСОБ ОЦЕНКИ СТЕПЕНИ ВЛИЯНИЯ СРЕДСТВ РАЗГРАНИЧЕНИЯ ДОСТУПА НА ПРОИЗВОДИТЕЛЬНОСТЬ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ | 2017 |

|

RU2638636C1 |

| СИСТЕМА ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ИНФОРМАЦИИ ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 1998 |

|

RU2145727C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2017 |

|

RU2648942C1 |

| СПОСОБ ПОСТРОЕНИЯ СИСТЕМЫ ЗАЩИТЫ ОТ КОМПЬЮТЕРНЫХ АТАК ДЛЯ АВТОМАТИЗИРОВАННЫХ СИСТЕМ УПРАВЛЕНИЯ | 2017 |

|

RU2642374C1 |

| СПОСОБ ПРОЕКТИРОВАНИЯ И ПОСТРОЕНИЯ СИСТЕМЫ ЗАЩИТЫ АВТОМАТИЗИРОВАННЫХ СИСТЕМ УПРАВЛЕНИЯ КРИТИЧЕСКИ ВАЖНЫМИ ОБЪЕКТАМИ ОТ РАЗРУШАЮЩИХ ПРОГРАММНЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2623721C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2010 |

|

RU2443017C1 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| Система и способ перехвата файловых потоков | 2023 |

|

RU2816551C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504835C1 |

Изобретение относится к области контроля целостности данных в информационно-вычислительных системах. Технический результат изобретения заключается в снижении ресурсоемкости контроля целостности данных в информационно-вычислительных системах за счет того, что в процессе функционирования информационно-вычислительной системы осуществляется контроль целостности только тех объектов файловой системы, которые могут быть потенциально изменены и только в те моменты, когда эти объекты открываются для совершения с ними каких-либо действий, которые могут нарушить целостность этих объектов. Это способствует снижению входного потока контролируемых объектов файловой системы и, тем самым, способствует снижению ресурсоемкости процесса контроля целостности данных в информационно-вычислительных системах. 2 ил.

Способ контроля целостности данных в информационно-вычислительных системах, заключающийся в том, что по наступлении события загрузки операционной системы или события входа пользователя осуществляют проверку целостности объектов файловой системы путем сравнения текущих значений параметров контролируемых объектов с эталонными значениями этих параметров, хранящихся в базе данных эталонных значений параметров контролируемых объектов файловой системы, при этом в случае выявления несовпадения текущих значений параметров контролируемого объекта файловой системы с эталонными значениями этих параметров сигнализируют о нарушении целостности контролируемого объекта, отличающийся тем, что в процессе функционирования информационно-вычислительной системы отслеживают событие открытия объекта файловой системы на запись и событие закрытия объекта файловой системы, при этом при наступлении события открытия объекта файловой системы на запись производят проверку наличия идентификатора открытого на запись объекта файловой системы в базе данных идентификаторов объектов файловой системы, подлежащих контролю целостности и, в случае наличия идентификатора открытого на запись объекта файловой системы в этой базе данных, этот идентификатор записывается в базу данных открытых на запись объектов файловой системы; при наступлении события закрытия файла производят проверку наличия идентификатора закрытого объекта файловой системы в базе данных открытых на запись объектов файловой системы и, в случае наличия идентификатора закрытого объекта файловой системы в этой базе данных, осуществляют проверку целостности этого объекта файловой системы путем сравнения текущих значений параметров этого объекта с эталонными значениями этих параметров, хранящихся в базе данных эталонных значений параметров контролируемых объектов файловой системы, и удаляют идентификатор проверенного объекта файловой системы из базы данных открытых на запись объектов файловой системы, при этом в случае выявления несовпадения текущих значений параметров контролируемого объекта файловой системы с эталонными значениями этих параметров сигнализируют о нарушении целостности контролируемого объекта.

| СПОСОБ ЗАЩИЩЕННОЙ ЗАГРУЗКИ ОПЕРАЦИОННОЙ СИСТЕМЫ КОМПЬЮТЕРА С ПРОВЕРКОЙ ЦЕЛОСТНОСТИ | 2008 |

|

RU2396594C2 |

| СИСТЕМА ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ИНФОРМАЦИИ ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 1998 |

|

RU2145727C1 |

| СИСТЕМА И СПОСОБ ОПРЕДЕЛЕНИЯ ПОТЕНЦИАЛЬНО ВРЕДОНОСНЫХ ПРОГРАММ НА ОСНОВЕ КОНТРОЛЯ ЦЕЛОСТНОСТИ ФАЙЛОВ С ИСПОЛЬЗОВАНИЕМ ВРЕМЕННЫХ ОТМЕТОК | 2010 |

|

RU2420793C1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

Авторы

Даты

2017-08-22—Публикация

2016-09-06—Подача