Изобретение относится к средствам разграничения доступа, предназначенным для защиты информации, содержащейся в автоматизированной системе, от несанкционированного доступа.

Изобретение может быть использовано при выборе оптимального средства разграничения при построении автоматизированных систем различного назначения в защищенном исполнении.

Согласно руководящим документам, регламентирующим построение автоматизированных систем (АС), предназначенных для обработки информации, различной степени конфиденциальности [1, 2], одним из основных способов защиты информации от несанкционированного доступа в автоматизированных системах является разграничение доступа субъектов доступа (пользователей АС, процессов, запущенных в АС) к объектам доступа (объектам файловой системы, физическим устройствам, участкам памяти и т.п.). При этом, в зависимости от конфиденциальности обрабатываемой информации (и соответственно класса АС), необходимо использовать средства, реализующие дискреционную или мандатную модель разграничения доступа.

При дискреционном разграничении доступа определенные операции над конкретным ресурсом запрещаются или разрешаются субъектам или группам субъектов. Практически все существующие операционные системы реализуют именно такую модель доступа по умолчанию (т.е. без применения дополнительных программных средств) [3].

Мандатное разграничение доступа заключается в том, что все объекты доступа имеют определенные уровни секретности, а все субъекты делятся на группы, образующие иерархию в соответствии с уровнем допуска к информации. Для реализации мандатной модели разграничения доступа, как правило, необходимы дополнительные программные средства, встраиваемые в операционную систему. При этом следует отметить, что мандатная модель разграничения доступа при реализации ее в операционных системах не заменяет собой дискреционную модель разграничения доступа, а дополняет ее, внося дополнительный уровень проверки прав доступа субъектов, при их запросах на какие-либо действия с объектами [3].

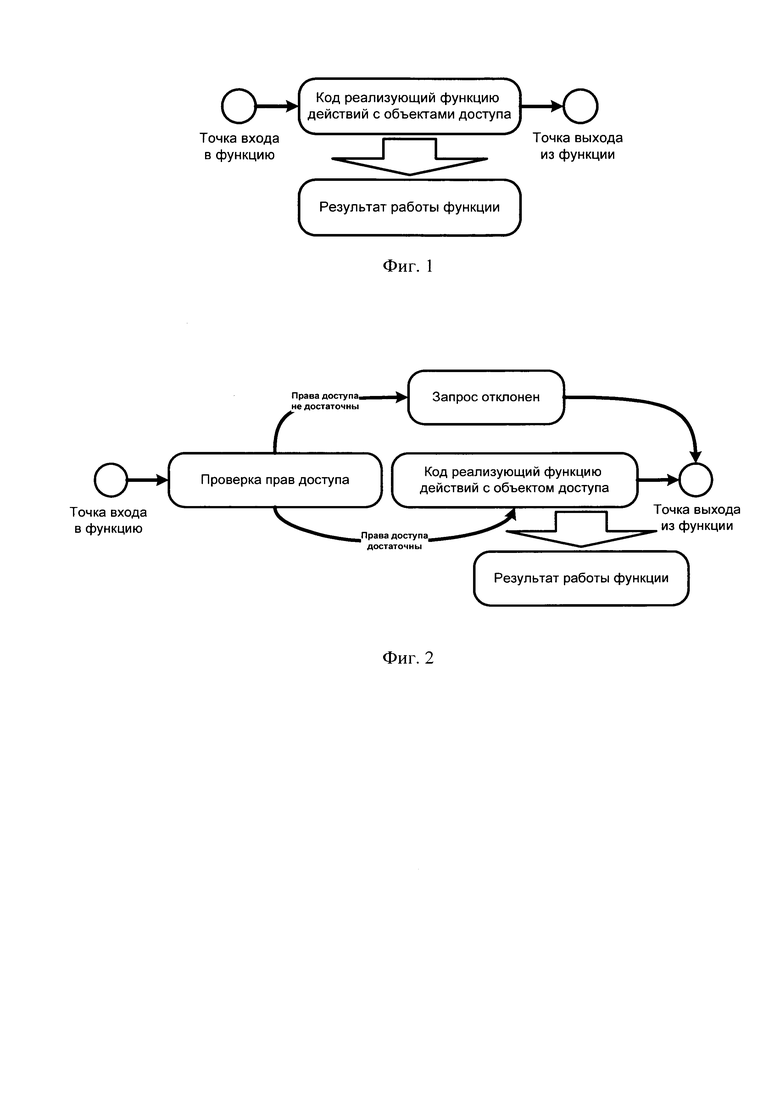

Реализация мандатного доступа в различных операционных системах (семейства Linux или семейства Windows), как правило, осуществляется путем встраивания в операционную систему дополнительных программных компонентов, осуществляющих перехват системных функций операционной системы (т.н. API-функций), которые предназначены для осуществления каких-либо действий с объектами доступа (файлами, участками памяти, сетевыми соединениями, интерфейсами ввода/вывода внешних устройств и т.п.) (фиг. 1, 2). На фиг. 1 представлен ход выполнения системной функции, реализующий функцию действий с объектами доступа без ее перехвата, на фиг. 2 - ход выполнения системной функции, реализующий функцию действий с объектами доступа с перехватом ее компонентом, реализующим проверку прав доступа.

Способ перехвата указанных системных функций зависит от типа операционной системы, для которой предназначено средство разграничения доступа. Для операционных систем семейства Windows перехват функций может быть осуществлен либо внесением изменений в таблицу дескрипторов системных вызовов SDT (Service Descriptor Table) [4, 5], либо с использованием драйвера-фильтра файловой системы [5]. Для операционных систем семейства Linux перехват указанных функций осуществляется с применением механизма LSM [6, 7, 8].

Особенности реализации мандатной модели разграничения доступа в информационно-вычислительных системах различного назначения приводят к существенному снижению производительности защищаемой системы, поскольку права доступа к объекту должны проверяться не только при открытии объекта, но и при проведении любой операции с объектом (чтение, запись, перемещение и т.п).

Исходя из этого, при построении или при выборе средств разграничения доступа для различных информационно-вычислительных систем, необходимо иметь возможность оценивать уровень влияния этих средств на производительность защищаемой системы, для выбора наиболее приемлемого варианта реализации мандатной модели разграничения доступа в информационно-вычислительных системах.

Из уровня техники известен способ оценки степени влияния средств защиты информации на защищаемую систему [9, 10, 11], в котором в качестве показателей, характеризующих влияние средств защиты на защищаемую систему, используются показатели, характеризующие расход ресурсов информационно-вычислительной системы.

Недостатки данного способа заключаются, во-первых, в его ориентации на оценку степени влияния на производительность информационной систему антивирусных средств, а не средств разграничения доступа, а во-вторых, поскольку результат оценки представляется совокупностью нескольких разнородных показателей, задача выбора оптимального (с точки зрения потребления ресурсов) средства защиты сводится к решению задачи многокритериального выбора, что представляет определенную сложность и требует значительных вычислительных ресурсов и времени.

Известен также способ оценки влияния средств защиты на защищаемую систему [12, 13, 14, 15], в котором используются показатели падения производительности информационно-вычислительных систем при выполнении определенных задач, производимых информационно-вычислительной системой.

Недостатками указанного способа являются: во-первых, измеренные оценки могут быть неоднородны (например, представлять собой либо оценки увеличения времени выполнения задач, либо оценки снижения количества одновременно выполняемых операций при решении задач, возложенных на информационно-вычислительную систему), во-вторых, эти оценки могут иметь большой разброс по количественным показателям (например, от сотых долей секунд до нескольких минут), в-третьих, задача выбора оптимального средства защиты также сводится к задаче многокритериального выбора.

Известен также способ оценки степени влияния антивирусных программных средств на качество функционирования информационно-вычислительных систем [16].

Указанный способ наиболее близок к заявляемому изобретению и выбран в качестве прототипа.

Способ, выбранный в качестве прототипа, осуществляется в четыре этапа:

- производится оценка снижения производительности информационно-вычислительной системы при решении задач, возложенных на систему;

- производится нормирование полученных значений показателей снижения производительности;

- производится оценка уровня значимости задач, возложенных на информационно-вычислительную систему;

- производится общая оценка степени влияния антивирусного средства на информационно-вычислительную систему.

Недостатками прототипа являются, во-первых, невозможность его применения для оценки степени влияния средств разграничения доступа, во-вторых, применение экспертных оценок при определении весовых коэффициентов значимости задач, решаемых защищаемой системой, что может вызвать снижение объективности оценок, а также вызывает необходимость привлечения нескольких экспертов для проведения оценки.

Техническим результатом, достигаемым изобретением, является расширение функциональности способов оценки степени влияния средств защиты информации на производительность защищаемой автоматизированной системы за счет обеспечения возможности оценки степени влияния средств разграничения доступа на производительность защищаемой автоматизированной системы, а также за счет исключения необходимости привлечения экспертов к процессу оценки.

Для достижения технического результата предлагается заявленное изобретение, характеризующееся совокупностью следующих существенных признаков.

Ограничительные

Производится оценка снижения производительности по временным (характеризуют увеличение времени выполнения системной функции) показателям.

Для каждой из системной функции определяется коэффициент значимости (коэффициент важности).

Производится общая оценка снижения производительности автоматизированной системы с учетом коэффициентов значимости отдельных системных функций.

Отличительные

Производится определение системных функций, подлежащих оценке.

Оценка снижения производительности по временным показателям производится для каждой системной функции операционной системы (API-функции), контролируемой системой разграничения доступа.

Коэффициент значимости (коэффициент важности) каждой системной функции определяется исходя из частоты вызовов этой функции в ходе функционирования защищаемой системы в штатном режиме за определенный промежуток времени.

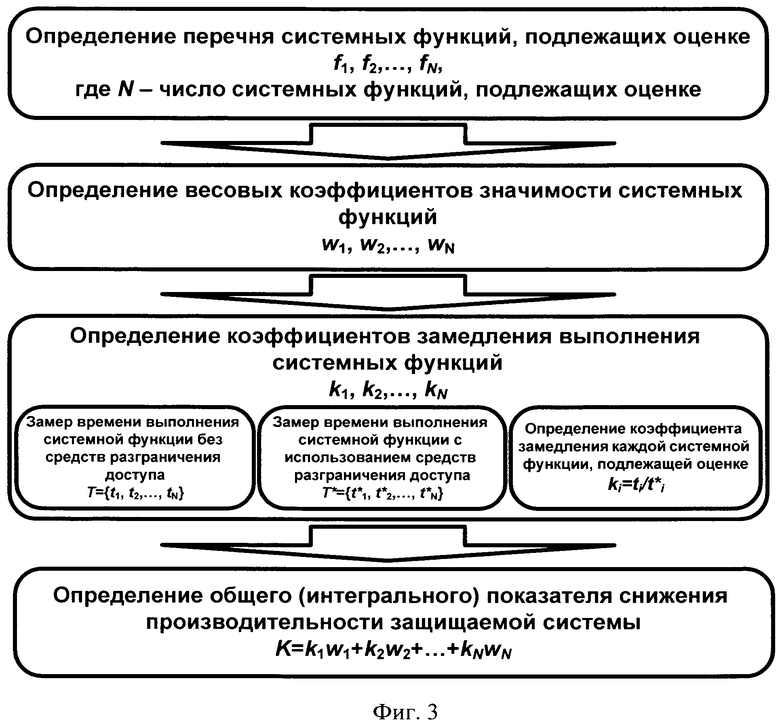

На фиг. 3 изображена общая схема реализации заявленного способа, который включает в себя:

1 этап - определение перечня системных функций, подлежащих оценке;

2 этап - определение коэффициентов значимости системных функций, подлежащих оценке;

3 этап - оценка снижения производительности по временным показателям путем оценки коэффициента замедления выполнения системных функций;

4 этап - определение общего (интегрального) показателя снижения производительности защищаемой автоматизированной системы.

Первый этап проводится путем выявления контролируемых средствами разграничения доступа системных функций. Как правило, в большинстве случаев средствами разграничения доступа контролируются:

- системные функции, выполняющие все файловые операции (открытие файла, чтение из файла, запись в файл, удаление файла, перемещение файла, изменение атрибутов файла, а также аналогичные операции с каталогами);

- системные функции, выполняющие операции с памятью (выделение участков памяти, чтение из памяти процесса, запись в память процесса, изменение атрибутов участков памяти, высвобождение участков памяти);

- системные функции, выполняющие операции сетевого обмена;

- системные функции, выполняющие операции обмена с внешними устройствами.

Второй этап заключается в определении коэффициента значимости для каждой системной функции из числа, определенного на первом этапе, исходя из частоты вызова операционной системой каждой из этих функций. Для этого производится отслеживание и подсчет всех вызовов системных функций при штатном функционировании автоматизированной системы за определенный промежуток времени. Для отслеживания вызовов системных функций возможно использование существующих программных средств (в частности Process Monitor, API-Monitor для операционных систем семейства Windows или утилита ptrace (strace) из состава операционных систем семейства Linux).

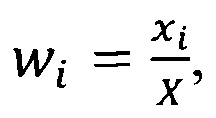

Коэффициент значимости i-й системной функции wi определяется следующим образом:

где xi - количество вызовов i-й системной функции за контролируемый промежуток времени ( , N - число системных функций, подлежащих оценке), X - общее количество всех системных вызовов за контролируемый промежуток времени, определяемое как:

, N - число системных функций, подлежащих оценке), X - общее количество всех системных вызовов за контролируемый промежуток времени, определяемое как:

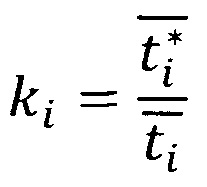

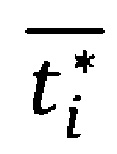

Далее, на третьем этапе, производится определение коэффициента замедления выполнения системных функций ki (где i - номер оцениваемой системной функции), который рассчитывается как отношение среднего времени выполнения оцениваемой системной функции без контроля средствами разграничения доступа к среднему времени выполнения оцениваемой системной функцией под контролем средств разграничения доступа:

где  - среднее время выполнения i-й системной функции без контроля ее средствами разграничения доступом,

- среднее время выполнения i-й системной функции без контроля ее средствами разграничения доступом,  - среднее время выполнения i-й системной функции под контролем ее средствами разграничения доступом.

- среднее время выполнения i-й системной функции под контролем ее средствами разграничения доступом.

Для оценки среднего времени выполнения системной функции возможно два способа:

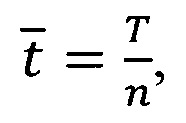

- фиксировать время выполнения каждого вызова системной функции и определять среднее время выполнения следующим образом:

где n - число вызовов системной функции, tk - время выполнения функции в ходе k-го вызова. При этом количество вызовов системной функции n определяется необходимой точностью оценки среднего времени (для обеспечения приемлемой точности данное значение должно быть не менее 30).

- произвести нужное количество вызовов системной функции, зафиксировать общее время выполнения всех вызовов функции, после чего среднее время определить следующим образом:

где n - число вызовов системной функции, Т - общее время выполнения всех вызовов системной функции. При этом количество вызовов системной функции n, так же как и в первом случае, определяется необходимой точностью оценки среднего времени (для обеспечения приемлемой точности данное значение должно быть не менее 30).

Измерение временных промежутков выполнения системных функций возможно, как с применением штатных программных средств операционной системы или специализированных утилит замера времени выполнения системных функций, так и с помощью специально созданных программных средств (например, с использованием системного высокоточного таймера управляемого API-функциями Windows QueryPerformanceFrequency и Query PerformanceCounter).

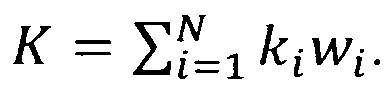

На завершающем четвертом этапе производится определение общего показателя снижения производительности автоматизированной системы на основе значений коэффициентов замедления выполнения отдельных системных функций и коэффициентов значимости этих функций следующим образом:

Полученный коэффициент будет характеризовать степень снижения производительности автоматизированной системы вследствие введения в ее состав средства разграничения доступа.

Предложенным способом оцениваются все средства разграничения доступа, которые могут быть использованы при построении автоматизированной системы в защищенном исполнении, и из всех оцененных средств разграничения доступа выбирают то средство, общий показатель степени влияния на производительность защищаемой автоматизированной системы которого наименьший.

Предложенный способ позволяет расширить функциональные возможности известных способов и проводить оценку степени влияния средств разграничения доступа на производительность автоматизированной системы без применения экспертных оценок и, соответственно, без привлечения экспертов.

Источники информации

1. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. Гостехкомисиия России, 1992 г.

2. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации. Гостехкомисиия России, 1992 г.

3. Девянин, П.Н. Модели безопасности компьютерных систем: Учебное пособие для студ. высш. учеб. заведений / Петр Николаевич Девянин. - М.: Издательский центр «Академия», 2005. - 144 с.

4. М. Руссинович. Внутреннее устройство Wicrosoft Windows / М. Руссинович, Д. Соломон. 6-е изд. - СПб.: Питер, 2013. - 800 с.: ил.

5. Зайцев О.В. Rootkits, Spyware / Adware, Keyloggers & Backdoors: обнаружение и защита. - СПб.: БХВ-Петербург, 2006. 304 с.: ил.

6. J. Corbet, A. Rubini, G. Kroah-Hartman. Linux Device Drivers, 2005,  , Inc.

, Inc.

7. Матвейчиков И.В. Особенности встраивания в ключевые механизмы ядра Linux с использованием LSM [Электронный ресурс]. - URL: https://habrahabr.ru/post196372/ (дата обращения 23.03.2017).

8. Матвейчиков И.В. Обзор методов динамического встраивания в ядро операционной системы (на примере Linux) // Безопасность информационных технологий. 2014. №4. С. 75-82.

9. Какой антивирус выбрать. Май 2013. URL: http://www.itlife.kiev.ua/security/129-kakoj-antivirus-vybrat (дата обращения 28.04.2016).

10. Test  (performance test) // AVLab. 2014. URL: https://www.avlab.pl/sites/default/files/articles/performance_test_2014.pdf (дата обращения 28.04.2016).

(performance test) // AVLab. 2014. URL: https://www.avlab.pl/sites/default/files/articles/performance_test_2014.pdf (дата обращения 28.04.2016).

11. AVLab: Тест антивирусов на быстродействие (2014). Ноябрь 2013. URL: http://www.comss.ru/page.php?id=1693 (дата обращения 28.04.2016).

12. Картавенко М. Тест антивирусов на быстродействие. Март 2012. URL: http://www.anti-malware.ru/antivirus_test_performance_2012 (дата обращения 28.04.2016).

13. Картавенко М. Тест корпоративных антивирусов на быстродействие. Февраль 2012. URL: http://www.anti-malware.ru/corporate_antivirus_test_performance_2012 (дата обращения 28.04.2016).

14. Шабанов И. Сравнение скорости работы ведущих антивирусов. Октябрь 2005. URL: http://www.anti-malware.ru/comparisons/compare_speed_antivirus (дата обращения 28.04.2016).

15. Колисниченко Д. Х-тестирование: самый скоростной Internet Security // Хакер. 2015. №6 (197).

16. Дроботун Е.Б., Козлов Д.В. Оценка степени влияния антивирусных программных средств на качество функционирования информационно-вычислительных систем // Программные продукты и системы. - 2016. - №4. - С. 129-133.

Изобретение относится к средствам разграничения доступа, предназначенным для защиты информации, содержащейся в автоматизированной системе, от несанкционированного доступа. Технический результат заключается в возможности оценки степени влияния средств разграничения доступа на производительность защищаемой автоматизированной системы. Для этого предложен способ оценки степени влияния средств разграничения доступа на производительность автоматизированной системы, включающий в себя этап определения перечня системных функций, подлежащих оценке; этап определения коэффициентов значимости системных функций, подлежащих оценке; этап оценки снижения производительности по временным показателям путем оценки коэффициента замедления выполнения системных функций; этап определения общего (интегрального) показателя снижения производительности защищаемой автоматизированной системы. 3 ил.

Способ оценки степени влияния средств разграничения доступа на производительность автоматизированной системы, включающий в себя этап определения коэффициентов значимости каждой системной функции; этап оценки снижения производительности системных функций защищаемой автоматизированной системы, в ходе которого производят измерение и определение временных показателей снижения производительности; этап определения общей оценки снижения производительности автоматизированной системы с учетом коэффициентов важности каждой системной функции, отличающийся тем, что в него дополнительно введен этап определения перечня системных функций, подлежащих оценке, который осуществляется перед этапом определения коэффициентов значимости каждой системной функции; оценка снижения производительности по временным показателям на соответствующем этапе производится для каждой системной функции операционной системы, контролируемой системой разграничения доступа, путем оценки коэффициента замедления выполнения упомянутой системной функции; определение коэффициентов значимости каждой системной функции на соответствующем этапе производится исходя из частоты вызовов этой системной функции операционной системой при штатном функционировании защищаемой автоматизированной системы.

| Е.Б | |||

| ДРОБОТУН и др | |||

| Оценка степени влияния антивирусных программных средств на качество функционирования информационно-вычислительных систем | |||

| Программные продукты и системы, 2016, N 4, с | |||

| Способ применения резонанс конденсатора, подключенного известным уже образом параллельно к обмотке трансформатора, дающего напряжение на анод генераторных ламп | 1922 |

|

SU129A1 |

| СИСТЕМА И СПОСОБ ДЛЯ КОНТРОЛЯ ДОСТУПА К РЕСУРСАМ КОРПОРАТИВНОЙ СЕТИ ДЛЯ ПЕРСОНАЛЬНЫХ КОМПЬЮТЕРОВ | 2011 |

|

RU2460132C1 |

| СИСТЕМА УПРАВЛЕНИЯ ПРОИЗВОДИТЕЛЬНОСТЬЮ ДЛЯ РАБОЧЕГО МЕСТА С МНОЖЕСТВОМ МАШИН | 2009 |

|

RU2495490C2 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

Авторы

Даты

2017-12-14—Публикация

2017-04-13—Подача