Область техники, к которой относится изобретение

Данное изобретение относится в общем к методам осуществления транзакций, а в частности к способу организации защищенного обмена сообщениями при осуществлении транзакции между терминалом и микропроцессорной картой.

Уровень техники

Осуществление транзакций по защищенному каналу между терминалом и микропроцессорной картой описано в различных документах.

Так, в патенте РФ 2404520 (опубл. 20.11.2010) описана передача подписывающего ключа для выполнения транзакции, осуществляемая через защищенный канал связи. В патенте РФ 2546549 (опубл. 10.04.2015) раскрывается выполнение транзакции по защищенному каналу связи между защитным элементом карты, в котором содержится платежное приложение клиента, и защитным элементом терминала мобильной связи.

В патенте США 7693797 (опубл. 06.04.2010) описан способ, в котором провайдер использует общие секреты и начальные числа в коде хешированных машинных адресов с секретными ключами для генерирования списка маркеров аутентификации, содержащих имя пользователя и пароль, для продаж. Общие секреты и начальные числа распределяются также в местных устройствах для генерирования такого же списка. Пользователь получает от местного устройства маркер аутентификации и предъявляет его удаленному провайдеру.

Патент США 8601266 (опубл. 03.12.2013) (см. также заявку на патент РФ 2012139270, опубл. 20.03.2014) раскрывает способ, в котором платежное устройство пользователя отправляет запрос связи, а мобильный шлюз в ответ отправляет сообщение вызова. Ответ пользовательского устройства отправляется в центр управления ключами, который верифицирует сообщение ответа на вызов и позволяет осуществлять транзакцию по безопасному каналу.

В заявке Китая 102457842 (опубл. 16.05.2012) описан способ, в котором международный идентификатор мобильного абонента связывают с номером мобильного телефона терминала и генерируют информацию аутентификации. Полученное от терминала сообщение транзакции шифруют информацией аутентификации с помощью заранее сгенерированных ключей динамической шифрации и посылают банковской стороне, где сообщение дешифруется и аутентифицируется.

Недостатком всех этих и многих иных аналогов является их сложность, а также недостаточная защищенность получающегося канала, поскольку организация защищенного канала между терминалом и микропроцессорной картой реализуется с участием третьей стороны (сервера).

Раскрытие изобретения

Задачей, на решение которой направлено настоящее изобретение, является упрощение реализации и повышение защищенности канала обмена сообщениями между микропроцессорной картой с платежным приложением и терминалом.

Для решения этой задачи и достижения указанного технического результата в настоящем изобретении предложен способ организации защищенного обмена сообщениями для осуществления транзакции между терминалом и микропроцессорной картой с платежным приложением, записанным в ее память, в котором после успешного прохождения процедуры взаимной аутентификации терминала и микропроцессорной карты проверяют платежным приложением на микропроцессорной карте цепочку сертификатов с терминала; при положительном результате проверки цепочки сертификатов осуществляют динамическую взаимную аутентификацию терминала и платежного приложения на карте; при положительном результате динамической аутентификации вычисляют в платежном приложении на микропроцессорной карте ключи защищенного обмена сообщениями.

Особенность способа по настоящему изобретению состоит в том, что при проверке цепочки сертификатов заранее записывают в память терминала публичный ключ PTERM-ISS эмитента этого терминала, а также приватный ключ STERM этого терминала; заранее записывают в память карты публичный ключ PTERM-CA центра сертификации эмитентов терминалов; пересылают из терминала в платежное приложение карты сертификат эмитента терминала, подписанный на приватном ключе STERM-CA центра сертификации эмитентов терминалов и содержащий публичный ключ PTERM-ISS эмитента данного терминала; проверяют платежным приложением карты правильность подписи пересланного сертификата эмитента терминала с помощью публичного ключа PTERM-CA центра сертификации эмитентов терминалов и при положительном результате данной проверки сохраняют в памяти карты публичный ключ PTERM-ISS эмитента этого терминала; пересылают из терминала в платежное приложение карты сертификат данного терминала, подписанный на приватном ключе STERM-ISS эмитента этого терминала и содержащий публичный ключ PTERM данного терминала; проверяют платежным приложением карты правильность подписи пересланного сертификата терминала с помощью сохраненного публичного ключа PTERM-ISS эмитента этого терминала и при положительном результате данной проверки сохраняют в памяти карты публичный ключ PTERM этого терминала.

Другая особенность способа по настоящему изобретению состоит в том, что при взаимной динамической аутентификации: при положительном результате проверки сертификата эмитента терминала и сертификата терминала считывают терминалом публичный ключ PICC платежного приложения, записанный в память карты при установке в нее платежного приложения; запрашивают с терминала у платежного приложения карты случайное число UNICC; вычисляют в терминале значение цифровой подписи для случайного числа UNICC с использованием приватного ключа STERM данного терминала и направляют вычисленное значение цифровой подписи платежному приложению карты; создают в терминале секрет SVTERM и направляют зашифрованное на публичном ключе PICC его значение ESVTERM, платежному приложению карты; проверяют в платежном приложении карты принятую от терминала цифровую подпись с использованием публичного ключа PTERM, хранящегося в памяти карты; при положительном результате проверки цифровой подписи расшифровывают в платежном приложении секрет SVTERM из полученного значения ESVTERM с помощью приватного ключа SICC данного платежного приложения, который записан в память карты при установке в нее платежного приложения; создают в платежном приложении секрет SVICC и направляют зашифрованное на публичном ключе PTERM значение ESVICC терминалу; сессионный ключ защищенного обмена сообщениями вычисляют в платежном приложении с использованием секретов SVICC и SVTERM.

Наконец, еще одна особенность способа по настоящему изобретению состоит в том, что при любом результате любой проверки, осуществляемой платежным приложением, отправляют в терминал сигнал уведомления об этом результате.

Краткое описание чертежей

Настоящее изобретение иллюстрируется приложенными чертежами.

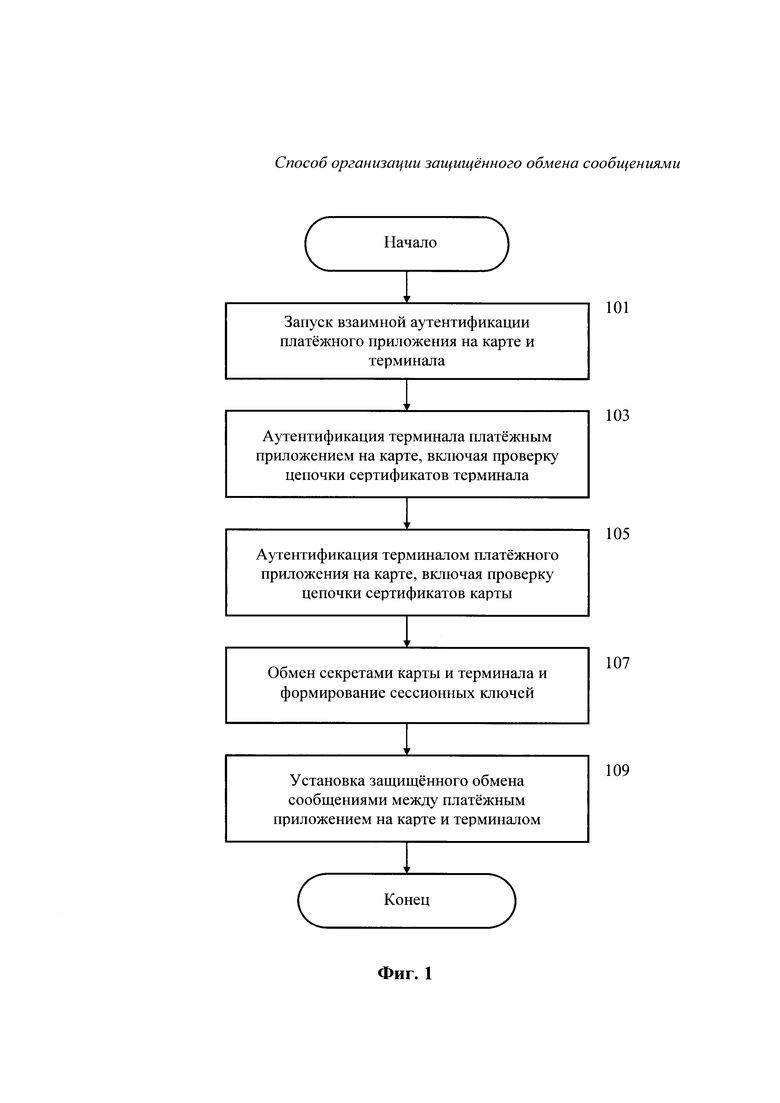

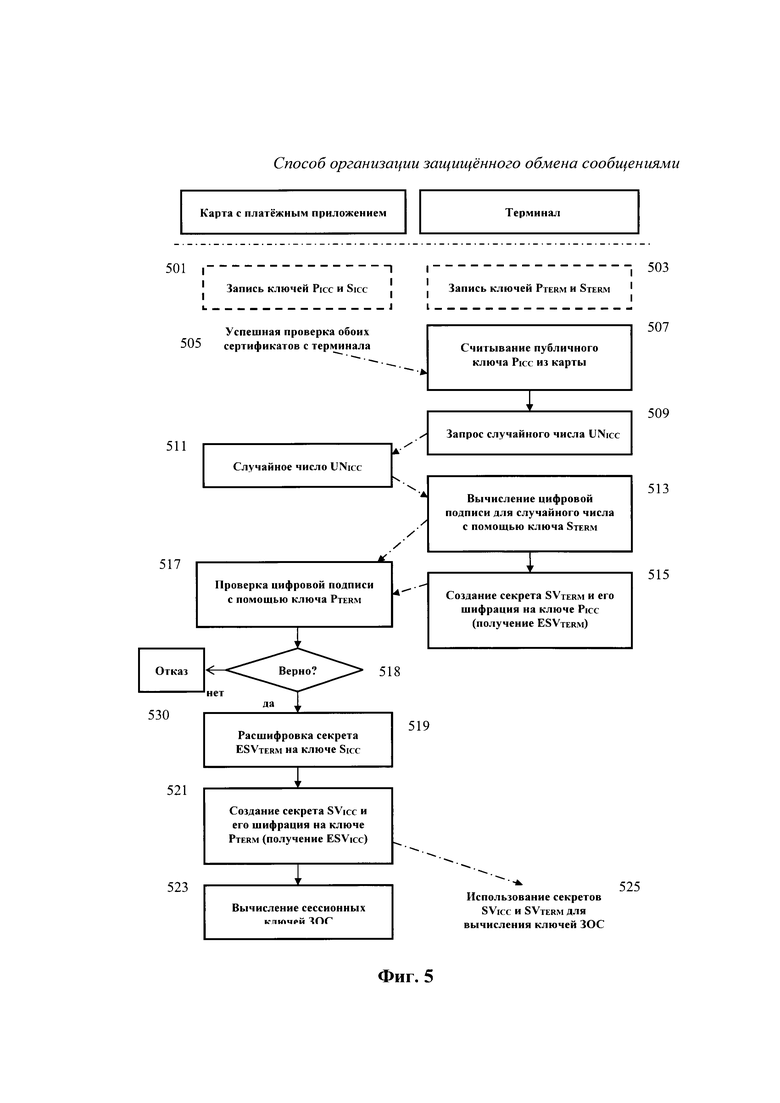

На Фиг. 1 приведена общая блок-схема алгоритма, согласно которому осуществляется настоящее изобретение.

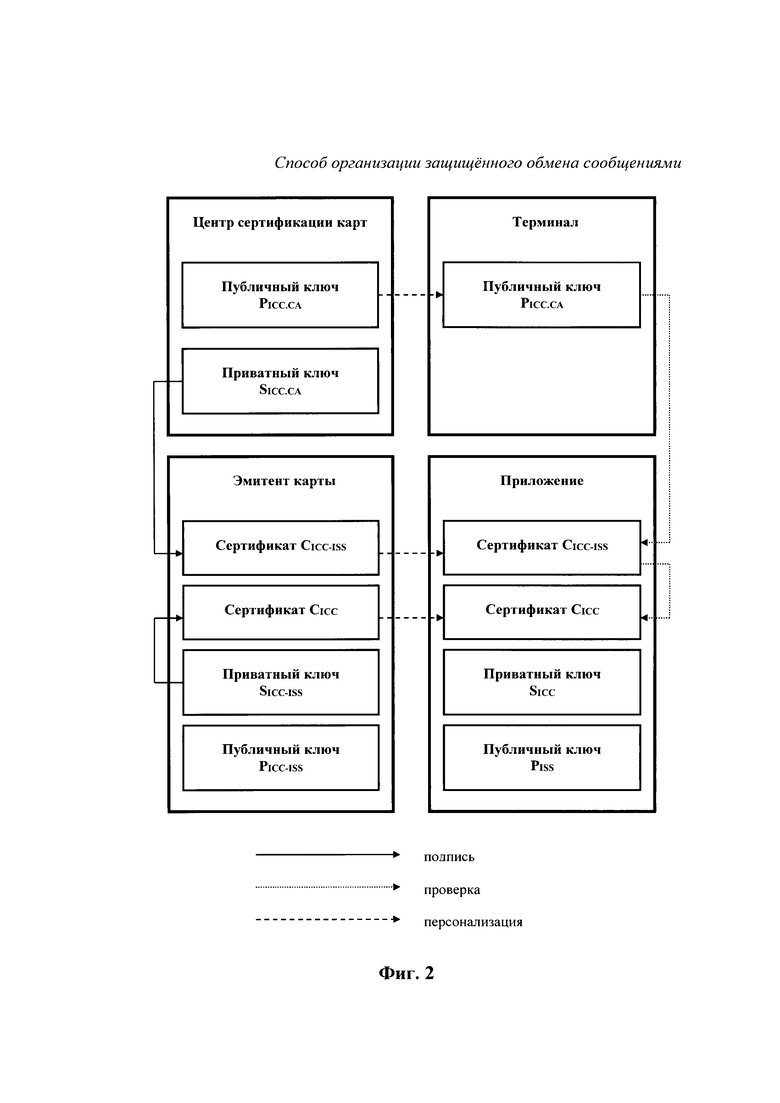

На Фиг. 2 показана схема инфраструктуры открытых ключей приложения.

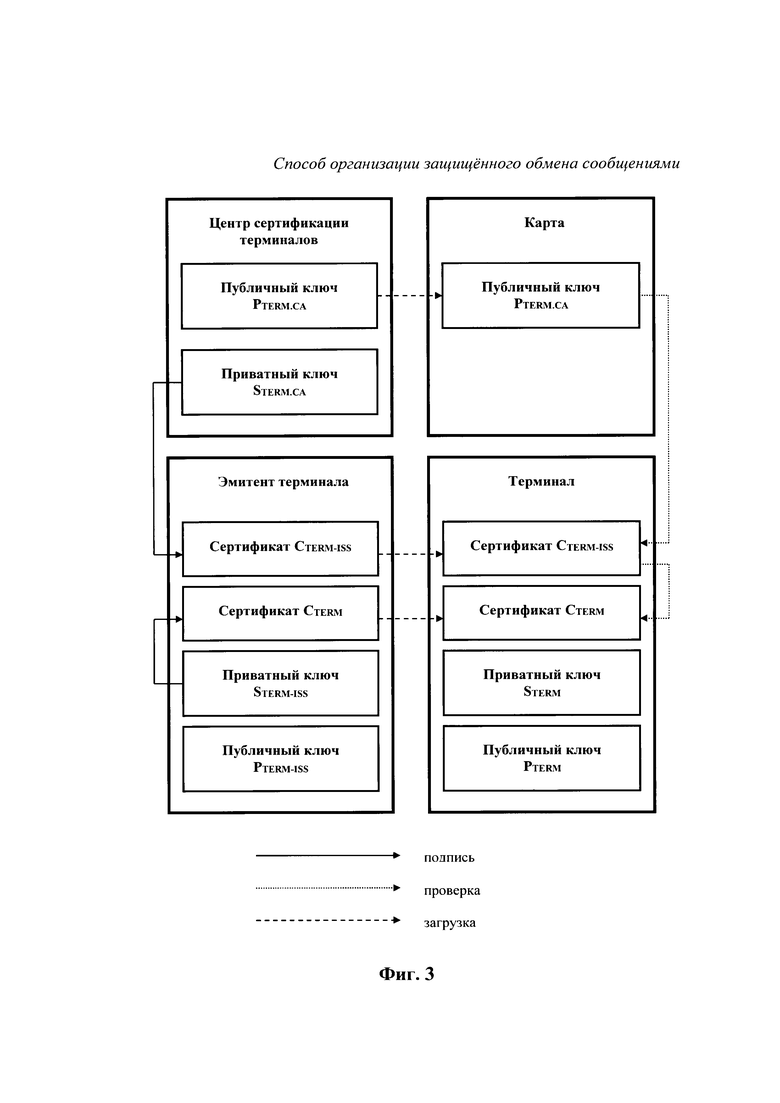

На Фиг. 3 показана схема инфраструктуры открытых ключей терминала.

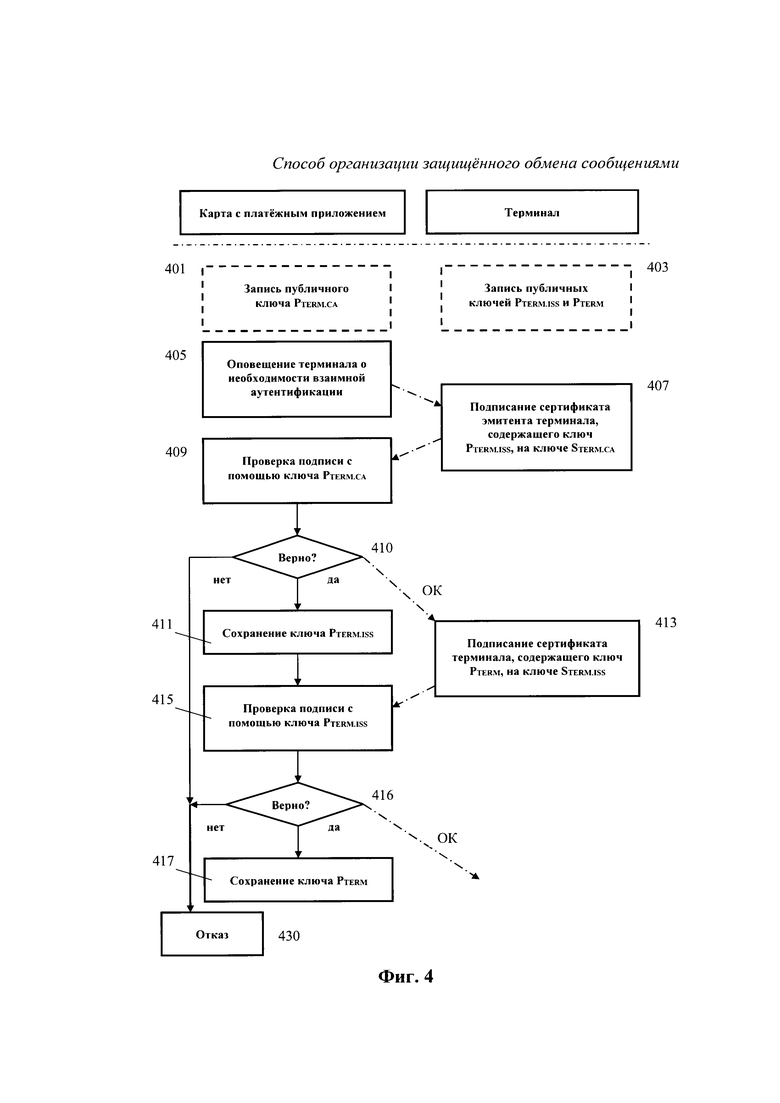

На Фиг. 4 приведена блок-схема алгоритма проверки цепочки сертификатов терминала.

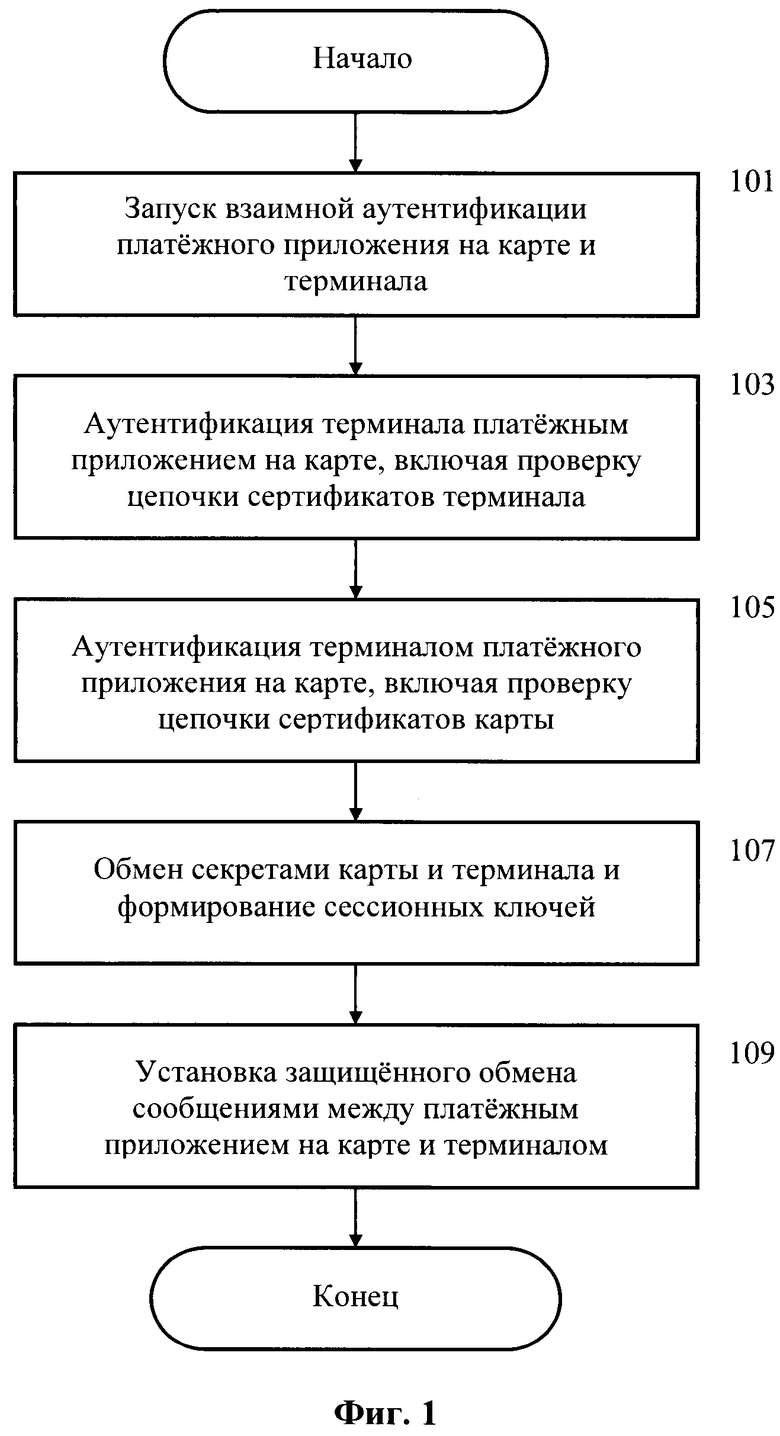

На Фиг. 5 приведена блок-схема алгоритма динамической аутентификации терминала.

Подробное описание вариантов осуществления

Настоящее изобретение относится к методам выполнения безналичных транзакций с помощью платежных микропроцессорных карт. Это могут быть как карты Национальной системы платежных карт (НСПК), так и любые иные карты, содержащие микросхему («чип»), имеющую в своем составе соединенные между собой процессор (микропроцессор), память и средства ввода-вывода (контактные или бесконтактные), как это известно специалистам. Транзакции осуществляются с использованием таких платежных микропроцессорных карт, взаимодействующих с терминалом любого типа, в частности с терминалом, который снабжен, по меньшей мере, соединенными между собой процессором, памятью и средствами ввода-вывода, в том числе считывателем платежной карты, что также известно специалистам, или с виртуальным терминалом, представляющим собой внешний Интернет-шлюз, например сервер поставщика товаров (услуг), сервер эмитента платежных карт, виртуальный POS-терминал и т.п.

В некоторых случаях для осуществления транзакции требуется установить безопасный канал связи между взаимодействующими терминалом и платежной картой для защищенного обмена сообщениями (ЗОС). Именно способ организации такого канала связи и является предметом настоящего изобретения.

Способ организации защищенного обмена сообщениями для осуществления транзакции между терминалом и микропроцессорной картой с записанным в ее память платежным приложением по настоящему изобретению включает в себя следующие этапы (Фиг. 1).

При инициализации платежного приложения, записанного в память микропроцессорной карты, это платежное приложение запускает процесс взаимной аутентификации взаимодействующих в этой транзакции терминала и микропроцессорной карты с записанным в ее память платежным приложением, для чего платежное приложение в карте оповещает терминал о необходимости взаимной аутентификации (этап 101). В ответ на это терминал пересылает в платежное приложение карты цепочку сертификатов, и платежное приложение в карте проверяет эту цепочку сертификатов (этап 103). При положительном результате этой проверки осуществляют динамическую взаимную аутентификацию терминала и платежного приложения на карте (этап 105). При положительном результате этой проверки осуществляют обмен секретами карты и терминала и формирование сессионного ключа защищенного обмена сообщениями (этап 107). Использование этого ключа обеспечивает установку защищенного обмена сообщениями между платежным приложением на микропроцессорной карте и терминалом.

Прежде чем перейти к возможным вариантам осуществления указанных операций, следует подробно остановиться на использовании упоминаемых ключей и сертификатов. Для этого обратимся к схемам на Фиг. 2 и 3.

Оба эти чертежа иллюстрируют инфраструктуры публичных ключей платежного приложения и терминала. В настоящем изобретении шифрация и дешифрация производятся с использованием известных специалистам симметричных криптографических алгоритмов. Как показано на Фиг. 2, Центр сертификации карт (например, центр сертификации карт НСПК) формирует публичные ключи PICC-CA для платежного приложения, которые заносятся в память терминала при его персонализации, и приватные ключи SICC-CA для платежного приложения, на которых подписываются разрешающие обмен сертификаты CICC-ISS для платежного приложения. Эти сертификаты CICC-ISS передаются эмитенту карты и вводятся в платежное приложение при его персонализации в карте. Кроме того, эмитент карты формирует публичный ключ PICC-ISS и приватный ключ SICC-ISS, на котором подписывается сертификат CICC, вводимый в платежное приложение при его персонализации в карте. Сертификат СICC проверяется с помощью сертификата CICC-ISS. В память карты заносят также публичный ключ PISS и приватный ключ SICE, назначение которых поясняется далее.

Аналогично (Фиг. 3), Центр сертификации эмитентов терминалов (например, центр сертификации НСПК) формирует публичные ключи PTERM-CA центра сертификации эмитентов терминалов, которые заносятся в память микропроцессорной карты при ее персонализации, и приватные ключи STERM-СА, на которых подписываются разрешающие обмен сертификаты CTERM-ISS для терминала. Эти сертификаты CTERM-ISS передаются эмитенту терминала и вводятся в память терминала при его персонализации. Кроме того, эмитент терминала формирует публичный ключ PTERM-ISS и приватный ключ STERM-ISS, на котором подписывается сертификат CTERM, вводимый в платежное приложение при его персонализации в карте. Сертификат CTERM проверяется с помощью сертификата CTERM-ISS. В память карты заносят также публичный ключ PTERM и приватный ключ STERM, назначение которых поясняется далее.

Вернемся теперь к блок-схеме алгоритма на Фиг. 1 и рассмотрим подробнее этапы 103 и 107, проиллюстрированные соответственно на Фиг. 4 и Фиг. 5. На обеих блок-схемах алгоритмов по Фиг. 4 и Фиг. 5 в верхней части, отделенной штрихпунктирной горизонтальной чертой, отмечены стороны транзакции в виде прямоугольников «Карта с платежным приложением» и «Терминал» и под каждым из этих прямоугольников изображены действия, выполняемые на соответствующей стороне.

На Фиг. 4 пунктирными прямоугольниками помечены действия, совершаемые заранее, до начала любых транзакций. Это действие 401, в котором в память карты записывают публичный ключ PTERM-CA (по крайней мере), и действие 403, в котором в память терминала записывают публичные ключи PTERM-ISS и PTERM.

Действие 405 по оповещению терминала о необходимости взаимной аутентификации фактически осуществляется еще на этапе 101 (Фиг. 1), когда запускается взаимная аутентификация терминала и микропроцессорной карты. Получив это оповещение, терминал подписывает на приватном ключе STERM-CA центра сертификации терминалов сертификат эмитента терминала, содержащий публичный ключ PTERM-ISS данного терминала, и пересылают этот сертификат эмитента терминала платежному приложению микропроцессорной карты (этап 407).

Получив этот сертификат, платежное приложение проверяет правильность подписи пересланного сертификата эмитента терминала с помощью хранящегося в памяти данной карты публичного ключа PTERM-CA центра сертификации эмитентов терминалов (этап 409). При положительном результате данной проверки (этап 410) платежное приложение сохраняет в памяти этой карты публичный ключ PTERM-ISS (этап 411) и извещает об этом терминал (сообщение «ОК»). Специалистам понятно, что при отрицательном результате этой проверки происходит отказ от транзакции (этап 430).

По получении извещения от карты о положительном результате проверки первого сертификата в цепочке, терминал подписывает на приватном ключе STERM-ISS данного терминала сертификат этого терминала, содержащий публичный ключ PTERM данного терминала, и пересылают этот сертификат терминала в карту (этап 413).

После получения второго в цепочке сертификата платежное приложение проверяет правильность подписи пересланного сертификата терминала с помощью сохраненного в памяти карты на этапе 411 публичного ключа PTERM-ISS (этап 415) и при положительном результате данной проверки (этап 416) сохраняют в памяти карты публичный ключ PTERM (этап 417). Кроме того, терминал извещается о положительном результате данной проверки (сообщение «ОК»). Как понятно специалистам, при отрицательном результате этой проверки происходит отказ от транзакции (этап 430).

Разумеется, специалисты понимают, что проверка цепочки сертификатов может выполняться и иначе. К примеру, сертификатов может быть больше двух, а их пересылка из терминала в карту может осуществляться без приема сообщения ОК. Здесь важно, что проверка цепочки сертификатов повышает надежность аутентификации терминала.

На Фиг. 5 пунктирными прямоугольниками помечены действия, совершаемые заранее, до начала любых транзакций. Это действие 501, в котором в память карты записывают публичный ключ PICC и приватный ключ SICC, и действие 503, в котором в память терминала записывают публичный ключ PTERM и приватный ключ STERM.

Действие 505 по оповещению терминала об успешности проверки цепочки сертификатов фактически осуществляется еще на этапе 105 (Фиг. 1), когда запускается динамическая аутентификация терминала и карты. Получив это сообщение от карты о положительном результате проверки цепочки сертификатов, в терминале считывают публичный ключ PICC платежного приложения, записанный в память карты при установке в нее платежного приложения (этап 507). После этого терминал запрашивает у платежного приложения случайное число UNICC (этап 509). Это случайное число пересылают с платежного приложения карты на терминал (этап 511).

В терминале для упомянутого случайного числа UNICC вычисляют значение цифровой подписи с использованием приватного ключа STERM данного терминала (этап 513) и направляют вычисленное значение цифровой подписи платежному приложению. Кроме того, в терминале создают секрет SVTERM и зашифровывают его на публичном ключе PICC (этап 515), после чего направляют зашифрованное значение ESVTERM платежному приложению.

В платежном приложении проверяют принятую от терминала цифровую подпись с использованием публичного ключа PTERM, сохраненного в памяти карты (этап 517). При положительном результате этой проверки цифровой подписи (этап 518) расшифровывают в платежном приложении значение секрета SVTERM с помощью приватного ключа SICC данного платежного приложения, который записан в память карты при установке в нее платежного приложения (этап 519). Затем в платежном приложении создают свой секрет SVICC и зашифровывают его на публичном ключе PTERM (этап 521), после чего направляют его значение ESVICC терминалу.

На этапе 523 вычисляют в платежном приложении сессионные ключи защищенного обмена сообщениями (ЗОС) с использованием секретов SVICC и SVTERM. Ссылочной позицией 525 обозначен этап, на котором секреты SVICC и SVTERM используют для вычисления ключей ЗОС в терминале.

Специалистам понятно, что динамическая взаимная аутентификация терминала и платежного приложения может выполняться иначе, нежели здесь описано. К примеру, случайное число может запрашиваться и платежным приложением, тогда проверка цифровой подписи будет производиться в терминале. Однако эти подробности не должны заслонять главного: хотя использование динамической аутентификации известно (см., например, заявку на патент США 2011/0270757, опубл. 03.11.2011; см. также заявку на патент РФ 2012139268, опубл. 20.05.2014), применение этого механизма в данном способе вместе с проверкой цепочки сертификатов дает существенное повышение защищенности при обмене сообщениями между терминалом и платежной картой.

Приведенные в настоящем описании примеры возможного осуществления тех или иных действий и всего способа в целом являются чисто иллюстративными и не ограничивают объем данного изобретения, определяемый лишь прилагаемой формулой изобретения с учетом эквивалентов.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ПЕРЕДАЧИ РАСШИРЕННОГО НАБОРА ДАННЫХ ОТ БЕСКОНТАКТНОГО ПЛАТЕЖНОГО УСТРОЙСТВА К ТЕРМИНАЛУ | 2017 |

|

RU2696885C2 |

| СПОСОБ ВЕРИФИКАЦИИ КЛИЕНТА | 2015 |

|

RU2649295C2 |

| КРИПТОГРАФИЧЕСКАЯ АУТЕНТИФИКАЦИЯ И ТОКЕНИЗИРОВАННЫЕ ТРАНЗАКЦИИ | 2017 |

|

RU2741321C2 |

| ЗАЩИЩЕННАЯ ОБРАБОТКА УДАЛЕННЫХ ПЛАТЕЖНЫХ ТРАНЗАКЦИЙ, ВКЛЮЧАЮЩАЯ В СЕБЯ АУТЕНТИФИКАЦИЮ ПОТРЕБИТЕЛЕЙ | 2014 |

|

RU2663476C2 |

| ОБРАБОТКА ЗАЩИЩЕННЫХ УДАЛЕННЫХ ПЛАТЕЖНЫХ ТРАНЗАКЦИЙ | 2014 |

|

RU2674329C2 |

| Система и способ организации NFC-платежей | 2022 |

|

RU2820419C1 |

| УСТАНОВЛЕНИЕ ЗАЩИЩЕННОГО КАНАЛА | 2017 |

|

RU2718229C1 |

| МЕТОД ЭЛЕКТРОННЫХ ПЛАТЕЖЕЙ НА ОСНОВЕ QR С ВЫБОРОМ ПЛАТЕЖНОЙ СИСТЕМЫ В ПРИЛОЖЕНИИ ПОЛЬЗОВАТЕЛЯ | 2022 |

|

RU2824341C2 |

| СИСТЕМА И СПОСОБ УСТАНОВЛЕНИЯ БЕСПРОВОДНОГО СОЕДИНЕНИЯ | 2023 |

|

RU2817064C1 |

| СПОСОБ, УСТРОЙСТВО И ЗАЩИЩЕННЫЙ ЭЛЕМЕНТ ДЛЯ ВЫПОЛНЕНИЯ БЕЗОПАСНОЙ ФИНАНСОВОЙ ТРАНЗАКЦИИ В УСТРОЙСТВЕ | 2013 |

|

RU2639690C2 |

Изобретение относится к технологиям сетевой связи. Технический результат заключается в повышении защищенности канала обмена сообщениями между микропроцессорной картой с платежным приложением и терминалом. Предложен способ организации защищенного обмена сообщениями для осуществления транзакции между терминалом и микропроцессорной картой с платежным приложением, записанным в ее память, в котором проверяют упомянутым платежным приложением цепочку сертификатов с упомянутого терминала; при положительном результате проверки упомянутой цепочки сертификатов осуществляют динамическую взаимную аутентификацию упомянутых терминала и карты; при положительном результате упомянутой динамической аутентификации вычисляют в упомянутом платежном приложении ключи защищенного обмена сообщениями. 3 з.п. ф-лы, 5 ил.

1. Способ организации защищенного обмена сообщениями для осуществления транзакции между терминалом и микропроцессорной картой с платежным приложением, записанным в ее память, в котором проверяют упомянутым платежным приложением цепочку сертификатов с упомянутого терминала; при положительном результате проверки упомянутой цепочки сертификатов осуществляют динамическую взаимную аутентификацию упомянутых терминала и карты; при положительном результате упомянутой динамической аутентификации вычисляют в упомянутом платежном приложении ключи защищенного обмена сообщениями.

2. Способ по п. 1, в котором при упомянутой проверке цепочки сертификатов заранее записывают в память упомянутого терминала публичный ключ PTERM-ISS эмитента этого терминала, а также секретный ключ STERM этого терминала; заранее записывают в память упомянутой карты публичный ключ PTERM-CA центра сертификации эмитентов терминалов; пересылают из упомянутого терминала в упомянутую карту сертификат эмитента терминала, подписанный на приватном ключе STERM-CA центра сертификации эмитентов терминалов и содержащий публичный ключ PTERM-ISS эмитента данного терминала; проверяют упомянутым платежным приложением правильность подписи пересланного сертификата эмитента терминала с помощью упомянутого публичного ключа PTERM-CA центра сертификации эмитентов терминалов и при положительном результате данной проверки сохраняют в памяти упомянутой карты упомянутый публичный ключ PTERM-ISS; пересылают из упомянутого терминала в упомянутую карту сертификат данного терминала, подписанный на приватном ключе STERM-ISS этого терминала и содержащий публичный ключ PTERM данного терминала; проверяют упомянутым платежным приложением правильность подписи пересланного сертификата терминала с помощью сохраненного публичного ключа PTERM-ISS и при положительном результате данной проверки сохраняют в памяти упомянутой карты упомянутый публичный ключ PTERM.

3. Способ по п. 1, в котором при упомянутой взаимной динамической аутентификации при положительном результате проверки упомянутого сертификата эмитента терминала и упомянутого сертификата терминала считывают упомянутым терминалом публичный ключ PICC упомянутого платежного приложения, записанный в память упомянутой карты при установке в нее упомянутого платежного приложения; запрашивают с упомянутого терминала у упомянутого платежного приложения случайное число UNICC; вычисляют в упомянутом терминале значение цифровой подписи для упомянутого случайного числа UNICC с использованием приватного ключа STERM данного терминала и направляют вычисленное значение цифровой подписи упомянутому платежному приложению; создают в упомянутом терминале секрет SVTERM и зашифровывают данный секрет на упомянутом публичном ключе PICC, получая значение ESVTERM, и направляют указанное значение ESVTERM упомянутому платежному приложению; проверяют в упомянутом платежном приложении принятую от упомянутого терминала упомянутую цифровую подпись с использованием упомянутого публичного ключа PTERM, хранящегося в памяти упомянутой карты; при положительном результате упомянутой проверки цифровой подписи расшифровывают в упомянутом платежном приложении упомянутый секрет SVTERM из полученного упомянутого значения ESVTERM с помощью приватного ключа SICC данного платежного приложения, который записан в память упомянутой карты при установке в нее упомянутого платежного приложения; создают в упомянутом платежном приложении секрет SVicc и зашифровывают данный секрет на упомянутом публичном ключе PTERM, получая значение ESVICC, и направляют указанное значение ESVICC упомянутому терминалу; упомянутые ключи защищенного обмена сообщениями вычисляют в упомянутом платежном приложении с использованием упомянутых секретов SVICC и SVTERM.

4. Способ по п. 2 или 3, в котором при любом результате любой проверки, осуществляемой упомянутым платежным приложением, отправляют в упомянутый терминал сигнал уведомления об этом результате.

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| RU 2012157466 A, 20.07.2014. | |||

Авторы

Даты

2017-11-27—Публикация

2016-01-25—Подача