Область техники, к которой относится изобретение

Настоящее изобретение в целом относится к электронной и вычислительной технике и, более конкретно, к устройству и способам электронных платежей.

Уровень техники

Существует интерес к использованию альтернатив наличным деньгам в различных сферах. Эти альтернативы наличным деньгам могут включать в себя, например, платежные устройства, такие как платежные карты и т.п. В самом деле, устройства, такие как электронные устройства и, конкретно, электронные платежные устройства (например, так называемые «смарт-карты») могут быть полезными при выполнении различных платежей, а также в других применениях. Альтернативы наличным деньгам иногда используются в рамках какой-либо инфраструктуры, такой как городская транспортная инфраструктура (например, метрополитен или автобусная система). Некоторые такие инфраструктуры предназначены для приема карт согласно стандартам международной индустрии платежей.

Один из таких стандартов установлен стандартами EMV (Europay/ MasterCard/ Visa), подробнее раскрытыми ниже и определяющими взаимодействие между смарт-картами и устройствами обработки смарт-карт при финансовых транзакциях. Существуют стандарты, основанные на ISO/IEC 7816, для контактных карт, и стандарты, основанные на ISO/IEC 14443, для бесконтактных карт. MasterCard PayPass® представляет собой совместимую с EMV «бесконтактную» платежную функцию на основе стандарта ISO/IEC 14443, предоставляющую владельцу карты возможность произвести оплату, проведя платежной картой или другим платежным устройством, таким как телефон или брелок, по считывателю терминала пункта продажи. Технология MasterCard PayPass® включает в себя спецификации MasterCard PayPass® M/Chip (для карт с микропроцессором) и MasterCard PayPass® Mag Stripe (для карт с магнитной полосой). Последняя представляет собой пример спецификации, позволяющей при платежах с использованием чиповой карты (в частности, бесконтактных) использовать сети с авторизацией (фирменные сети и сети общего пользования), поддерживающие в настоящее время авторизацию с помощью магнитной полосы при занесении средств на счет или снятии со счета. PayPass® является зарегистрированным знаком корпорации MasterCard International Incorporated, Перчейз, штат Нью-Йорк, США, разрабатывающей спецификации PayPass®.

Сущность изобретения

Принципы изобретения обеспечивают реализацию механизма, позволяющего использовать одноразовые карты на системе, предназначенной для приема карт согласно стандартам индустрии платежей. В одном из аспектов пример осуществления способа содержит шаги получения на терминальном узле, связанном с физической точкой доступа, данных платежного устройства от платежного устройства с ограниченной функциональностью; идентификации данных платежного устройства в качестве исходящих от платежного устройства с ограниченной функциональностью; в ответ на шаг идентификации, преобразования данных платежного устройства, исходящих от платежного устройства с ограниченной функциональностью, в авторизационный запрос или запрос на доступ, причем авторизационный запрос или запрос на доступ имеет формат, соответствующий платежным устройствам с полной функциональностью; отправление авторизационного запроса или запроса на доступ в платежную инфраструктуру, выполненную с возможностью обработки авторизационного запроса или запроса на доступ в формате, соответствующем платежным устройствам с полной функциональностью, но не имеющую возможности работать с платежным устройством с ограниченной функциональностью.

В другом аспекте терминальный узел, связанный с физической точкой доступа, содержит устройство памяти и по меньшей мере один процессор, подключенный к устройству памяти. По меньшей мере один процессор используется для выполнения или содействия выполнению одного, нескольких или всех шагов способа, раскрытых в настоящей заявке; например, таких как получение на терминальном узле, связанном с физической точкой доступа, данных платежного устройства от платежного устройства с ограниченной функциональностью; идентификация данных платежного устройства в качестве исходящих от платежного устройства с ограниченной функциональностью; в ответ на шаг идентификации, преобразование данных платежного устройства, исходящих от платежного устройства с ограниченной функциональностью, в авторизационный запрос или запрос на доступ, причем авторизационный запрос или запрос на доступ имеет формат, соответствующий платежным устройствам с полной функциональностью; отправление запроса на авторизацию или запроса на доступ в платежную инфраструктуру, выполненную с возможностью обработки запроса на авторизацию или запроса на доступ в формате, соответствующем платежным устройствам с полной функциональностью, но не имеющую возможности работать с платежным устройством с ограниченной функциональностью.

В различных аспектах настоящего изобретения рассматриваются способ(ы), осуществляемые одной или несколькими организациями, упоминаемыми в настоящей заявке, а также содействие выполнению одного или нескольких шагов способа теми же или другими организациями. В данном контексте термин «содействие» какому-либо действию включает в себя выполнение этого действия, облегчение выполнения этого действия, помощь при выполнении действия или инициирование выполнения действия. Так, в качестве примера, но не ограничения, исполнение инструкций на одном процессоре может содействовать какому-либо действию, совершаемому при помощи исполнения команд на удаленном процессоре, путем передачи соответствующих данных или команд, вызывающих или помогающих выполнению этого действия. Во избежание недопонимания уточним, что если действующий субъект содействует совершению действия способом, отличным от выполнения этого действия, то действие, тем не менее, выполняется какой-то организацией (лицом) или несколькими лицами.

Один или несколько вариантов осуществления настоящего изобретения или его элементов могут быть реализованы в виде компьютерного программного продукта, включая материальный машиночитаемый записываемый носитель данных с программным кодом, пригодным для исполнения компьютером, в целях реализации шагов способа, записанных и хранящихся на нем. Помимо этого, один или несколько вариантов осуществления настоящего изобретения или его элементов могут быть реализованы в виде системы (или устройства), содержащей память и по меньшей мере один процессор, подключенный к этой памяти и использующийся для выполнения типовых шагов способа. И, кроме того, в другом аспекте, один или несколько вариантов осуществления настоящего изобретения или его элементов могут быть реализованы в виде устройства для выполнения одного или нескольких шагов способа, раскрытых в настоящей заявке; это устройство может включать (i) специализированный аппаратный модуль (модули), (ii) программный модуль (модули), хранящийся на материальном машиночитаемом записываемом носителе данных (или нескольких таких носителях) и аппаратно реализуемый на процессоре, или (iii) комбинацию (i) и (ii); любой из вариантов (i)-(iii), реализующий конкретные методы, раскрытые в настоящей заявке.

Один или несколько вариантов осуществления настоящего изобретения могут обеспечить существенные полезные технические эффекты, например:

- позволяют использовать недорогие носители, включая стандартные отраслевые недорогие носители;

- не требуют от оператора поддержки специализированного или унаследованного решения (решений);

- способствуют более широкому внедрению электронных платежей без необходимости поддерживать две отдельные инфраструктуры (например, старую специализированную инфраструктуру и современную инфраструктуру с использованием стандартов EMV или аналогичных); в рамках одной и той же инфраструктуры, допускающей также прием карт EMV, могут использоваться недорогие носители.

Эти и другие признаки и преимущества настоящего изобретения станут понятными из последующего подробного описания иллюстративных вариантов его осуществления, которые необходимо рассматривать вместе с прилагаемыми чертежами.

Краткое описание чертежей

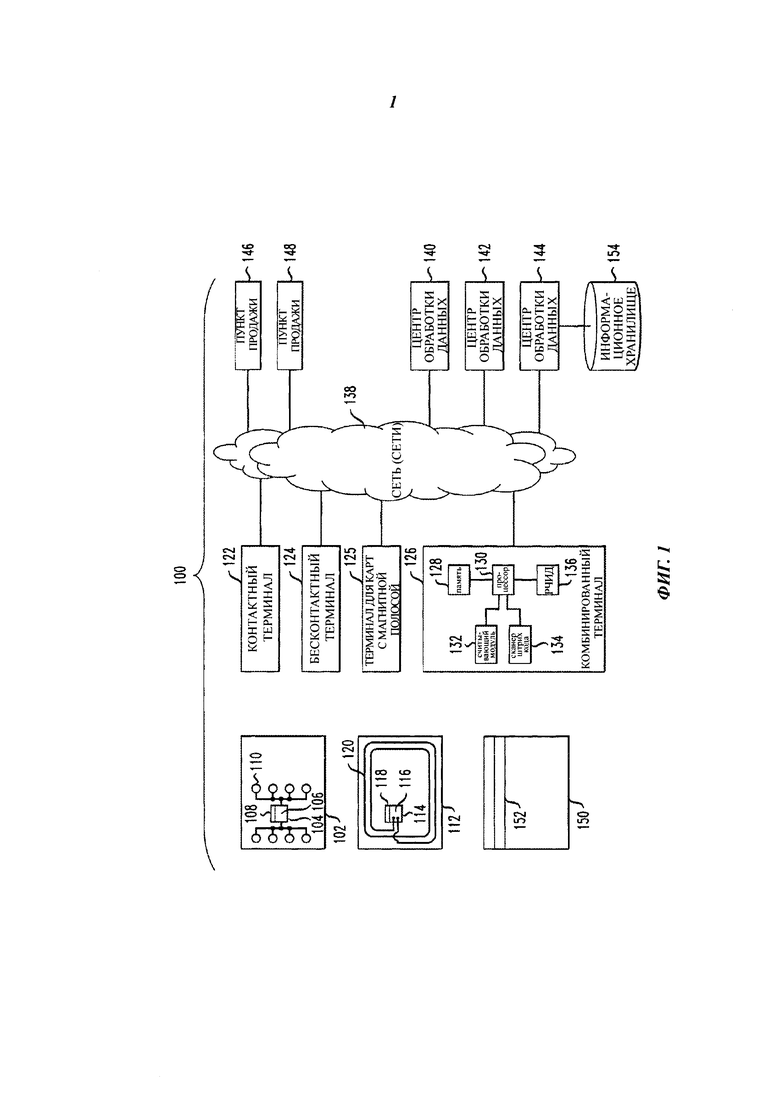

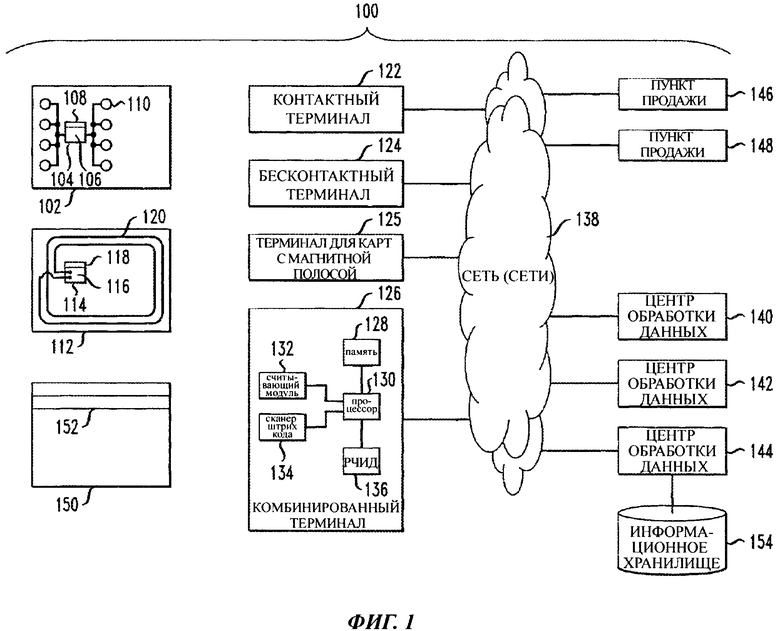

На фиг. 1 показан пример системы и ее различных компонентов, позволяющих реализовать способы настоящего изобретения.

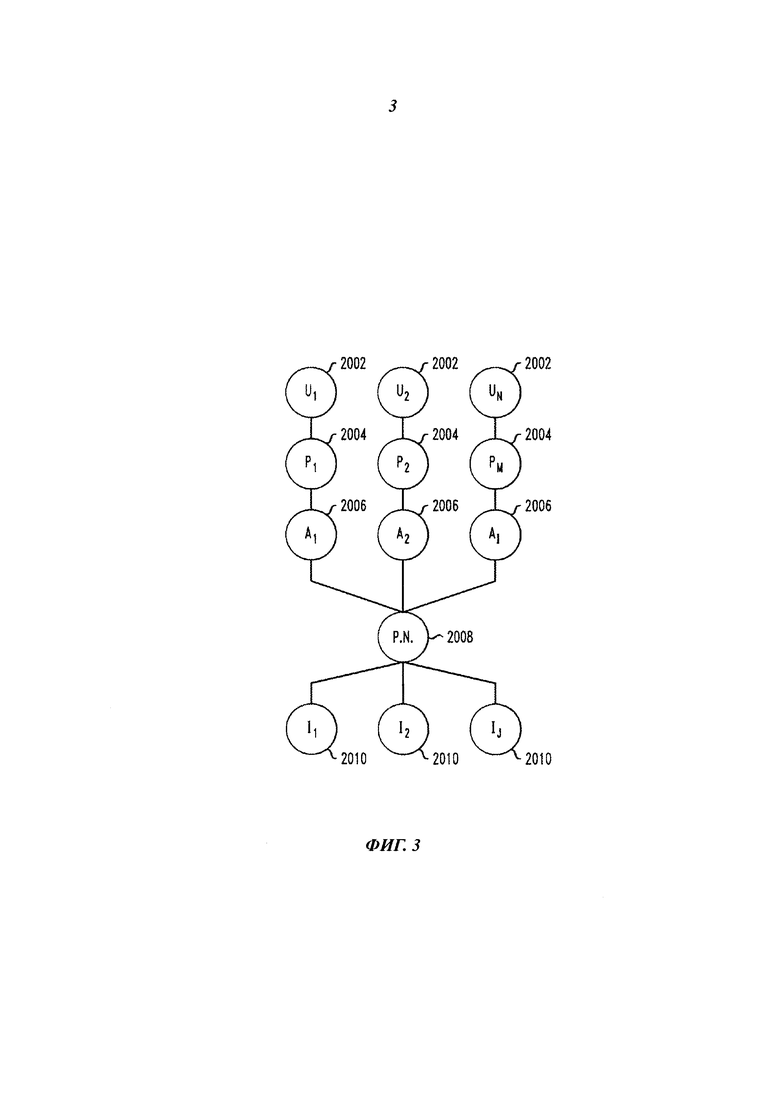

На фиг. 2 показан конкретный неограничивающий пример применения способов настоящего изобретения к транспортной системе.

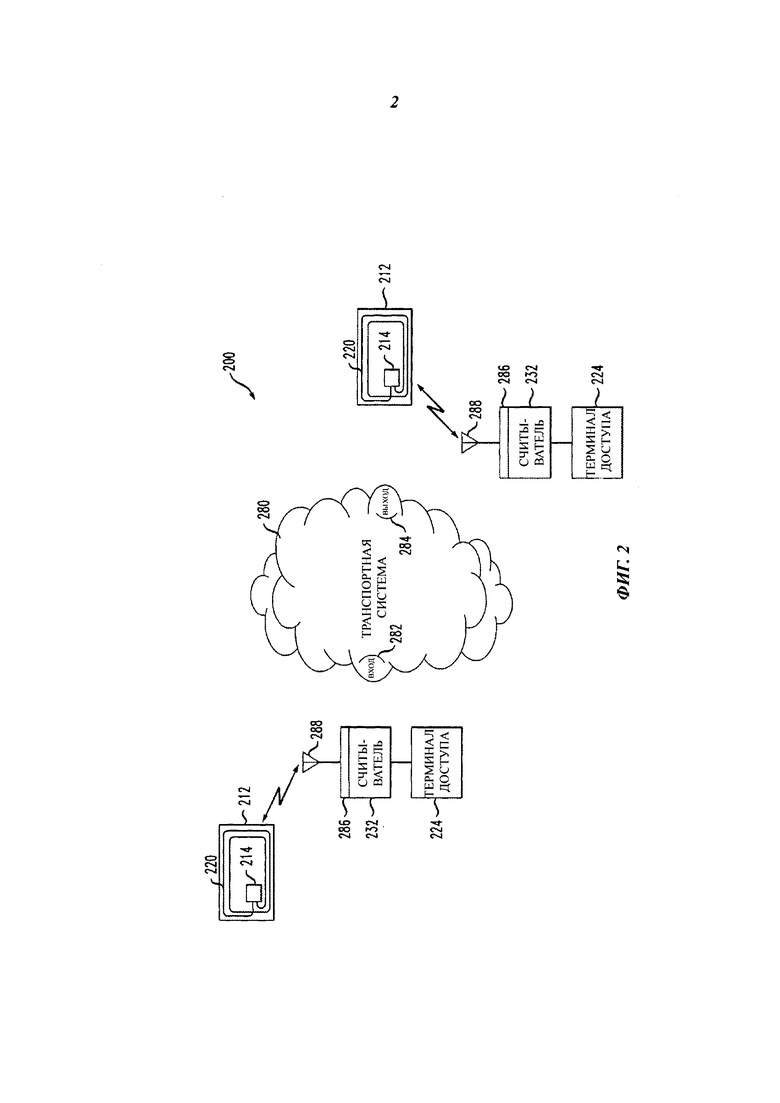

На фиг. 3 показан пример взаимодействия между двумя или несколькими из следующих субъектов: (i) платежной сетью, выполненной с возможностью содействовать транзакциям между несколькими эмитентами и несколькими эквайерами, (ii) множеством пользователей, (iii) множеством торгово-сервисных предприятий, (iv) множеством эквайеров и (v) множеством эмитентов.

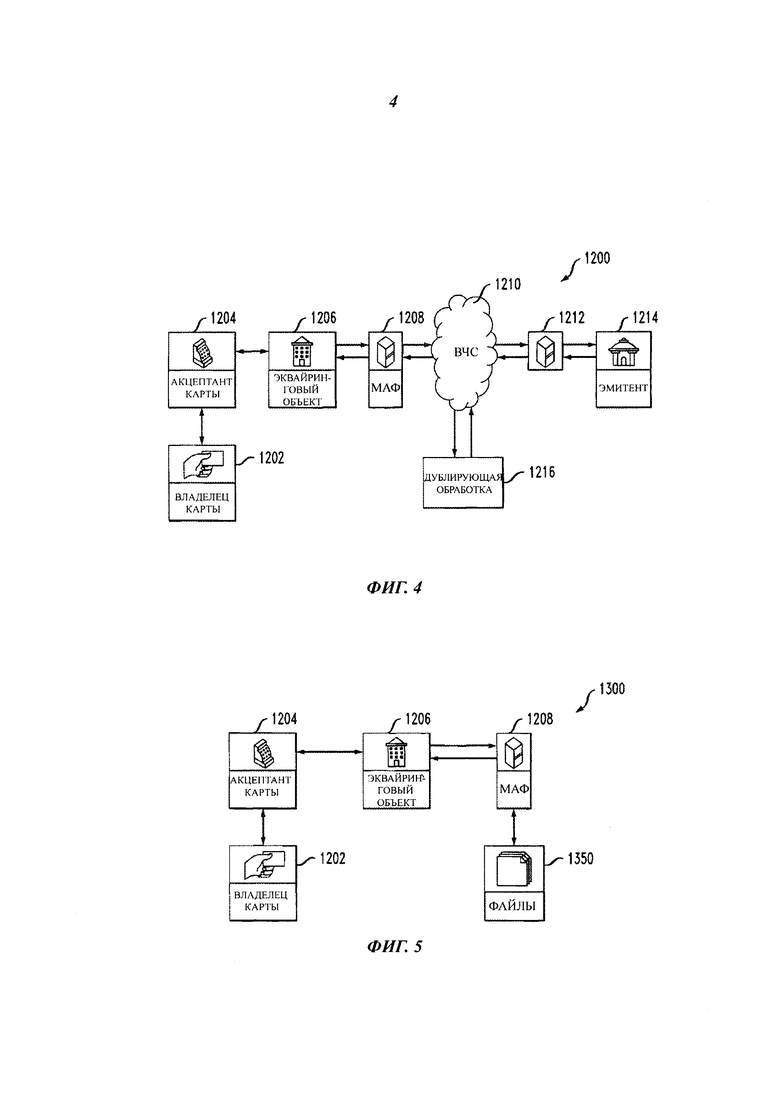

На фиг. 4 показан начальный и периодический поток авторизации в системе, позволяющей реализовать способы настоящего изобретения.

На фиг. 5 показан поток обработки файлов в системе, позволяющей реализовать способы настоящего изобретения.

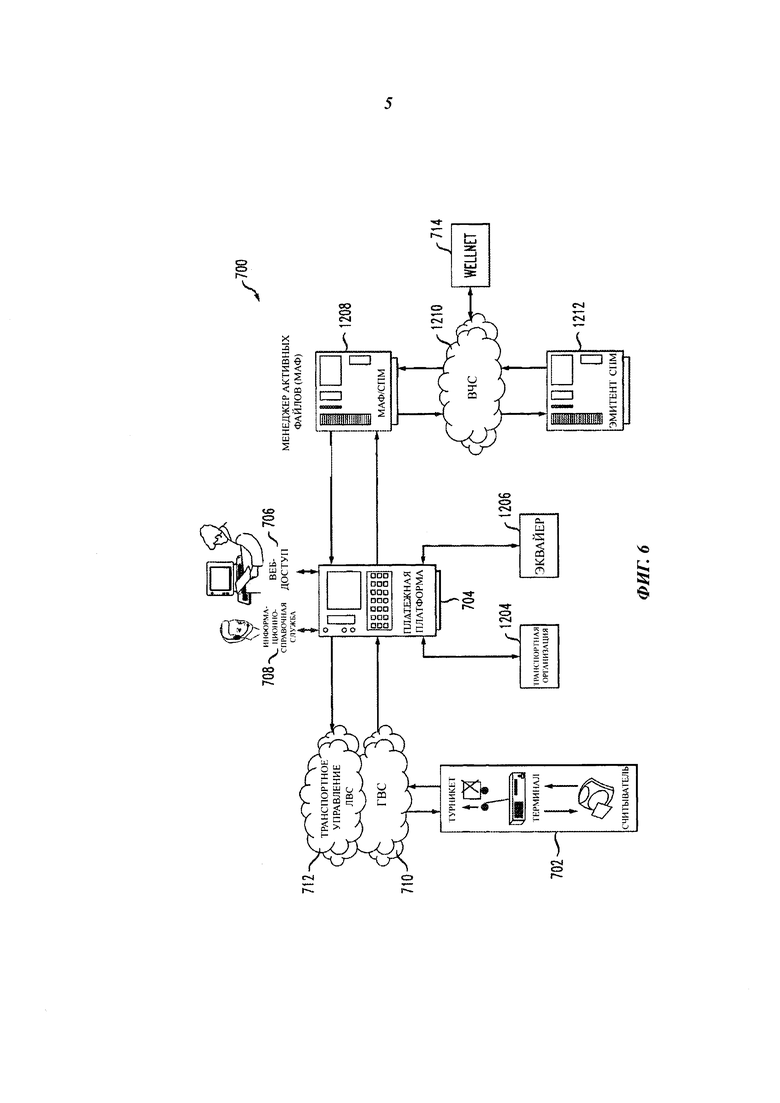

На фиг. 6 показана системная диаграмма примера транспортного решения, позволяющего реализовать способы настоящего изобретения.

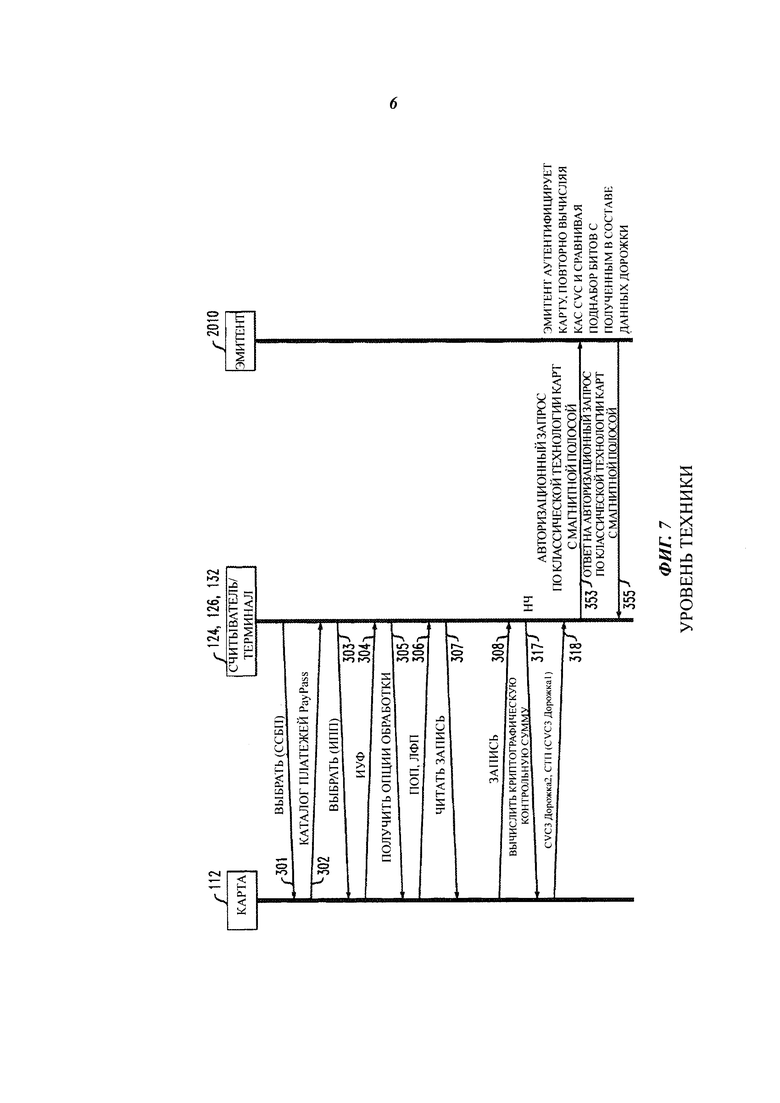

На фиг. 7 показана диаграмма потоков сообщений, представляющая способы, известные из уровня техники.

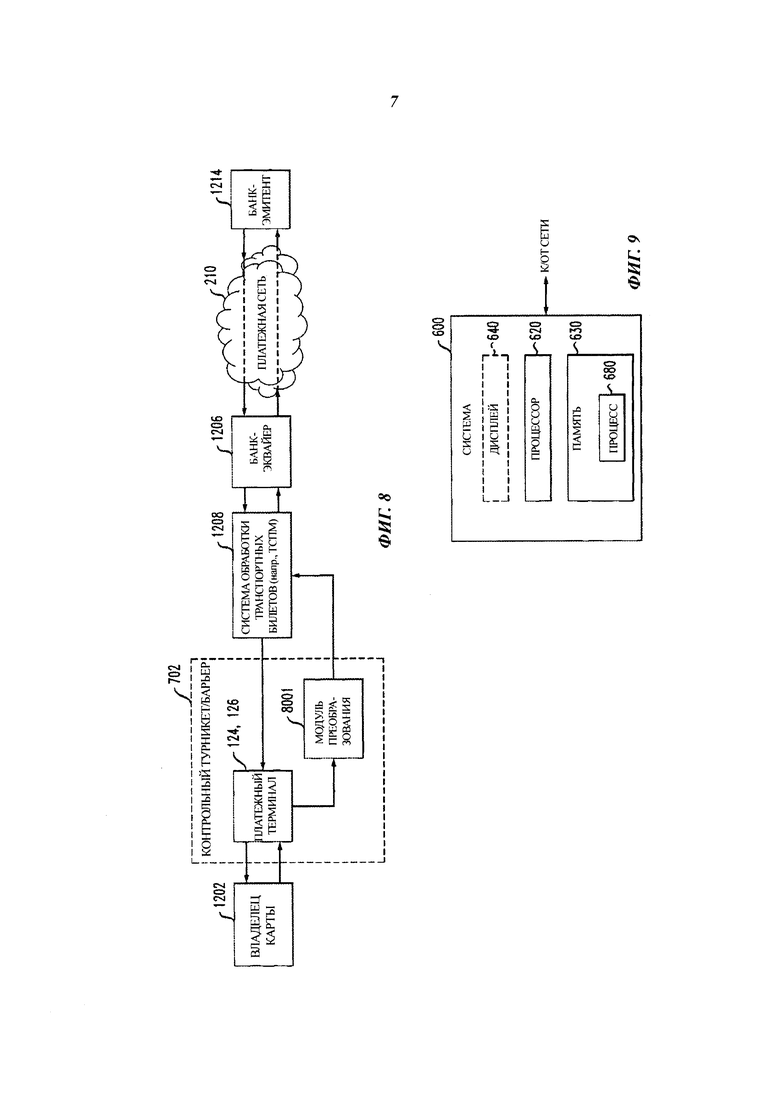

На фиг. 8 показана блок-схема системы согласно одному из аспектов настоящего изобретения.

На фиг. 9 показана блок-схема типовой компьютерной системы, применимой в одном или нескольких вариантах осуществления настоящего изобретения.

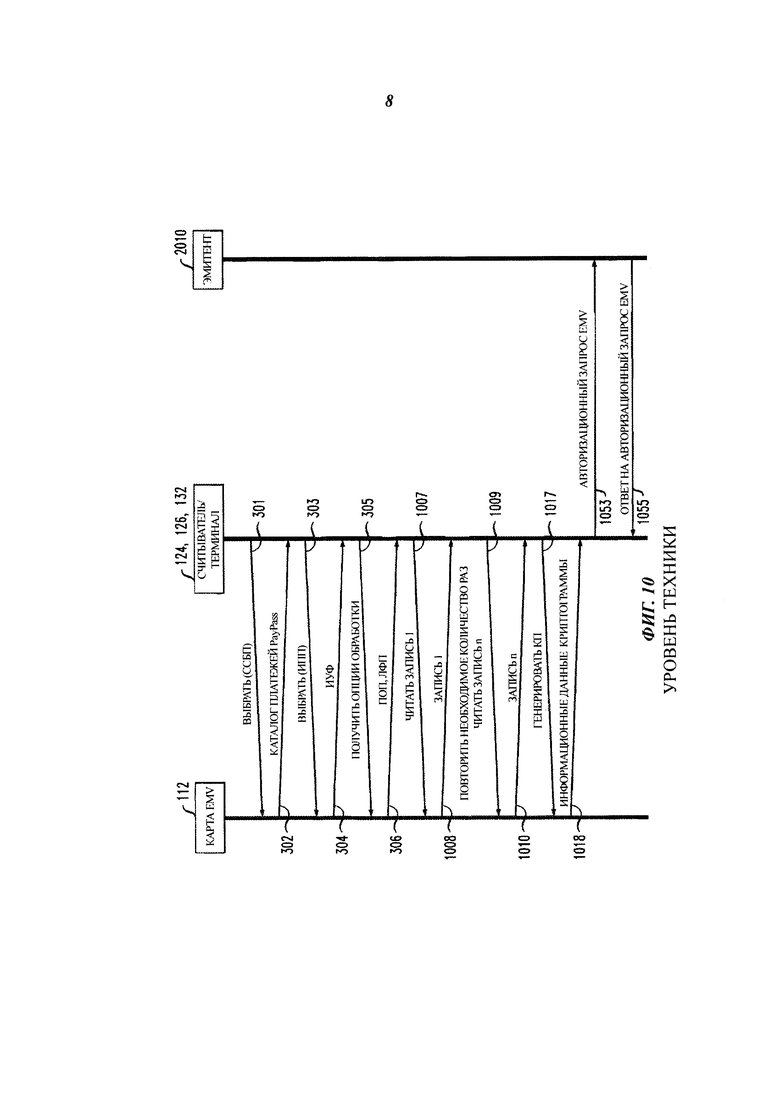

На фиг. 10 показана другая диаграмма потоков сообщений, представляющая способы, известные из уровня техники.

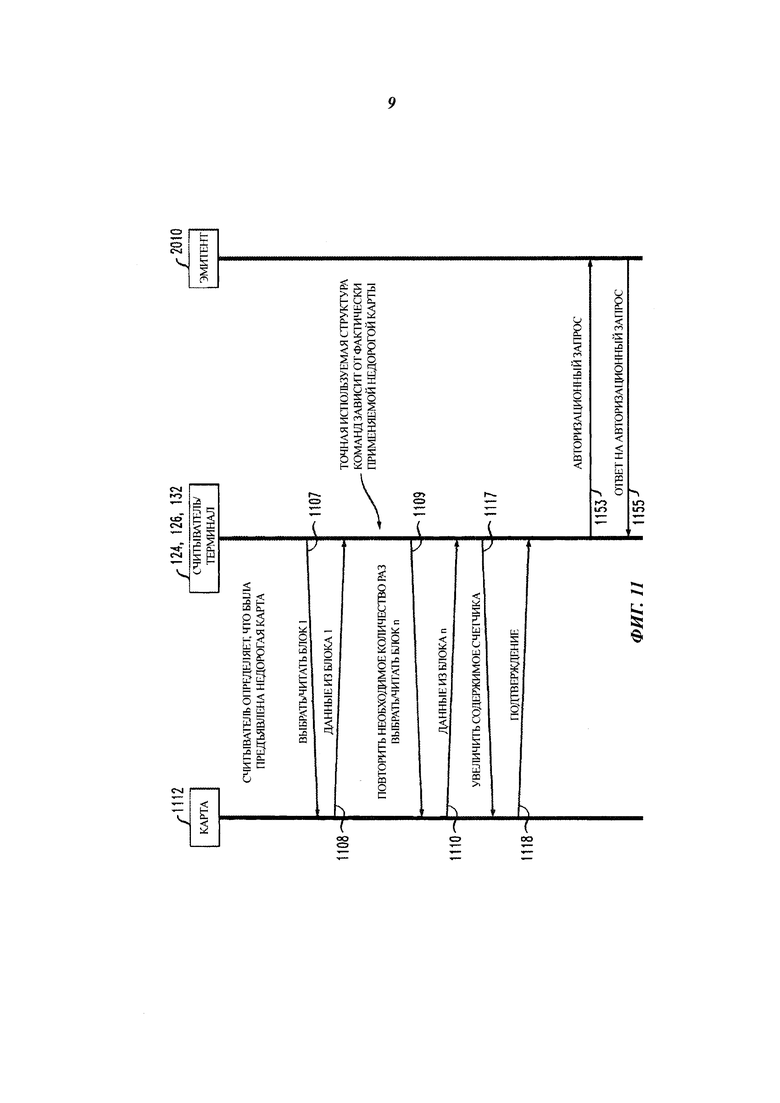

На фиг. 11 показана диаграмма потоков сообщений, представляющая типовой способ согласно одному из аспектов настоящего изобретения.

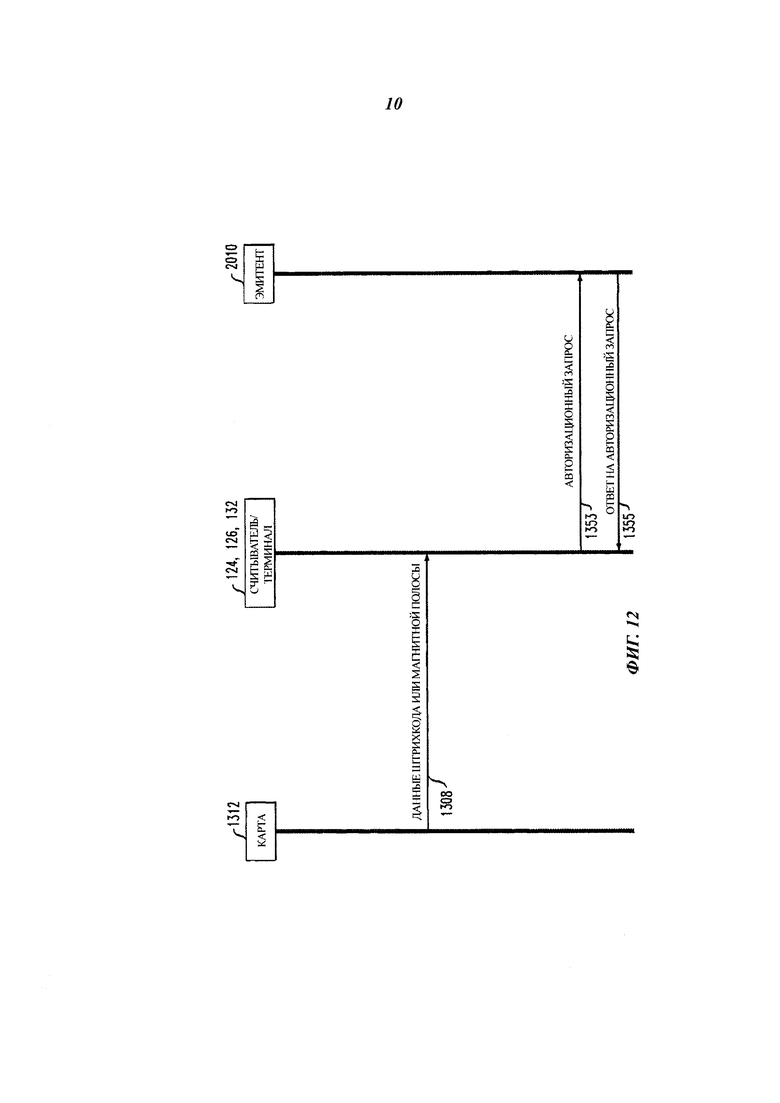

На фиг. 12 показана диаграмма потоков сообщений, представляющая другой типовой способ согласно одному из аспектов настоящего изобретения.

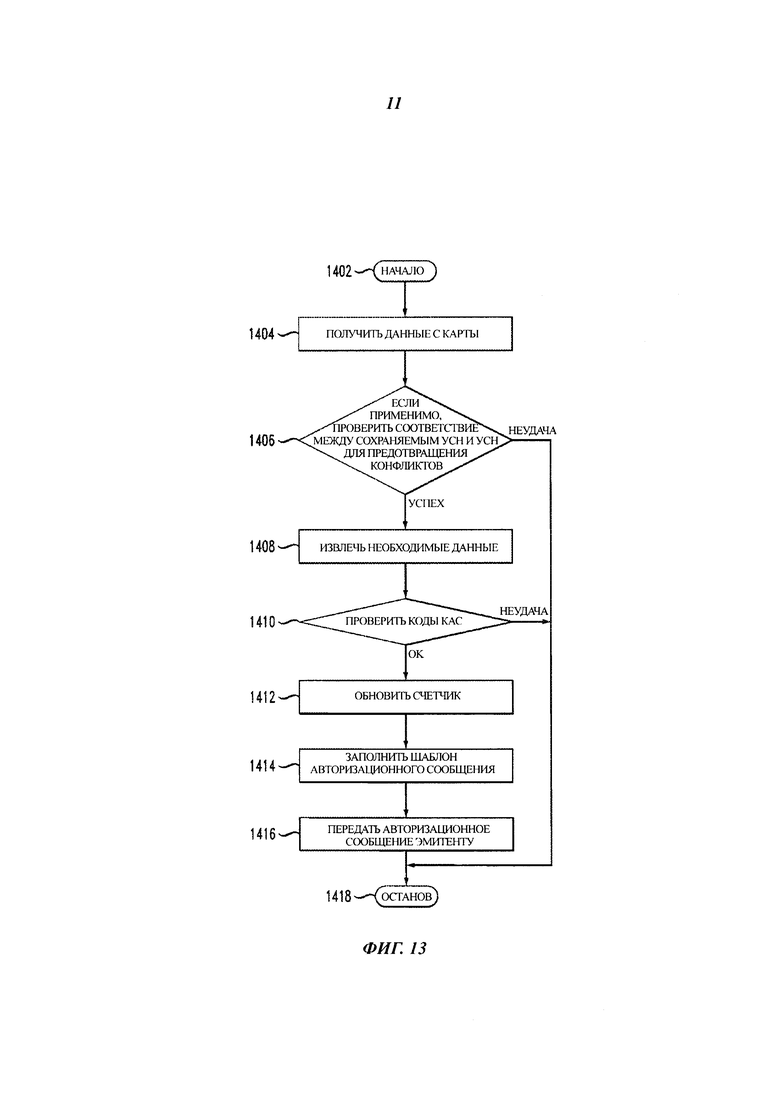

На фиг. 13 показана блок-схема, демонстрирующая шаги примера способа согласно одному из аспектов настоящего изобретения.

Подробное раскрытие предпочтительных вариантов изобретения

Обратимся к фиг. 1, изображающему пример реализации системы 100 согласно одному из аспектов настоящего изобретения и представляющему различные возможные компоненты системы. Система 100 может содержать один или несколько различных типов переносных платежных устройств. Например, одно из этих устройств может представлять собой контактное устройство, такое как карта 102. Карта 102 может содержать чип 104 с интегральной схемой (ИС), имеющий процессорную часть 106 и запоминающую часть 108. Для осуществления связи может предусматриваться набор электрических контактов 110. В дополнение к карте 102 или вместо нее система 100 может также быть предназначена для работы с бесконтактным устройством, таким как карта 112. Карта 112 может содержать чип 114 с ИС, имеющий процессорную часть 116 и запоминающую часть 118. Для осуществления бесконтактной связи может предусматриваться антенна 120, использующая, например, радиочастотные (РЧ) электромагнитные волны. Могут также предусматриваться генератор или генераторы колебаний и/или дополнительные электрические схемы, подходящие для выполнения одной или нескольких из таких операций, как модуляция, демодуляция, преобразование с понижением частоты и т.п. Отметим, что карты 102, 112 представляют собой пример разнообразных устройств, которые могут применяться. Система 100 как таковая может работать и с другими типами устройств вместо «смарт-» или «чиповых» карт 102, 112 или в дополнение к ним; например, с традиционной картой 150, имеющей магнитную полосу 152. Кроме того, в некоторых случаях для выполнения бесконтактных платежей могут использоваться специально настроенные мобильный телефон, карманный персональный компьютер (КПК) и т.п.

ИС 104, 114 могут содержать процессорные блоки 106, 116 и блоки 108, 118 памяти. Предпочтительно ИС 104, 114 могут также содержать одно или несколько таких устройств, как управляющее логическое устройство, таймер и порты ввода-вывода. Такие элементы хорошо известны в отрасли ИС и не показаны отдельно. Одна или обе ИС 104, 114 могут также содержать сопроцессор, который тоже хорошо известен и поэтому не показан. Управляющее логическое устройство, вместе с процессорными блоками 106, 116, может обеспечивать управление, необходимое для осуществления связи между блоками 108, 118 памяти и портами ввода-вывода. Таймер может обеспечивать опорный синхросигнал от процессорных блоков 106, 116 и управляющего логического устройства. Сопроцессор может обеспечивать возможность выполнения сложных вычислений в реальном времени, например, необходимых для реализации криптографических алгоритмов.

Запоминающие части или блоки 108, 118 могут содержать различные типы памяти, такие как энергонезависимая и энергозависимая память, или постоянная и программируемая память. Блоки памяти могут сохранять транзакционные данные карты, например, основной учетный номер ОУН (PAN) пользователя и/или персональный идентификационный номер ПИН (PIN). В запоминающих частях или блоках 108, 118 может храниться операционная система карт 102, 112. Операционная система загружает и исполняет приложения и обеспечивает управление файлами или другие основные услуги по работе с картами для приложений. Одной из операционных систем, которые могут использоваться для реализации настоящего изобретения, является операционная система MULTOS®, лицензированная консорциумом MAOSCO Limited. (MAOSCO Limited, Сент-Эндрюс Хаус, Линкс, Келвин Клоуз, Бечвуд, Уоррингтон, WA3 7РВ, Великобритания). В качестве альтернативного варианта могут использоваться операционные системы на платформе JAVA CARD™ на основе технологии JAVA CARD™ (лицензированные компанией Sun Microsystems, Inc., 4150 Network Circle, Санта-Клара, Калифорния 95054, США), или специализированные операционные системы, предоставляемые целым рядом поставщиков. Операционная система предпочтительно сохраняется в запоминающем устройстве ПЗУ (ROM) в запоминающей части 108, 118. В альтернативном варианте осуществления в блоках 108, 118 памяти могут также использоваться флэш-память или другие типы энергонезависимой и/или энергозависимой памяти.

В дополнение к основным услугам, предоставляемым операционной системой, запоминающие части 108, 118 могут также содержать одно или несколько приложений. В настоящее время одной из возможных спецификаций, которым могут соответствовать такие приложения, является спецификация интероперабельных платежей, предложенная компанией EMVCo, LLC (901 Metro Center Boulevard, Mailstop M3-3D, Фостер-Сити, Калифорния, 94404, США). Следует понимать, что эти приложения могут быть настроены множеством различных способов.

Следует отметить, что специалист в данной области знаком со спецификациями EMV. Тем не менее, в качестве дополнительной меры предосторожности, следующие документы явным образом полностью включены в настоящую заявку во всех отношениях посредством ссылки (эти же документы опубликованы компанией EMVCo и доступны на веб-сайте EMVCo):

- Спецификации микропроцессорных (смарт-) карт EMV для платежных систем. Книга 1. Требования к смарт-картам для терминальных интерфейсов, не зависящим от приложения. Версия 4.2, июнь 2008 г.

- Спецификации смарт-карт EMV для платежных систем. Книга 2. Безопасность и управление ключами. Версия 4.2, июнь 2008 г.

- Спецификации смарт-карт EMV для платежных систем. Книга 3. Спецификация приложений. Версия 4.2, июнь 2008 г.

- Спецификации смарт-карт EMV для платежных систем. Книга 4. Требования к интерфейсам для владельцев карт, операторов и эквайеров. Версия 4.2, июнь 2008 г.

- Спецификации смарт-карт EMV для платежных систем. Книга 1. Требования к смарт-картам для терминальных интерфейсов, не зависящим от приложения. Версия 4.3, ноябрь 2011 г.

- Спецификации смарт-карт EMV для платежных систем. Книга 2. Безопасность и управление ключами. Версия 4.3, ноябрь 2011 г.

- Спецификации смарт-карт EMV для платежных систем. Книга 3. Спецификация приложений. Версия 4.3, ноябрь 2011 г.

- Спецификации смарт-карт EMV для платежных систем. Книга 4. Требования к интерфейсам для владельцев карт, операторов и эквайеров. Версия 4.3, ноябрь 2011 г.

- Спецификация общего платежного приложения (CPA) EMV. Версия 1.0, март 2008 г.

- Спецификация персонализации банковских карт EMV.

- Бесконтактные спецификации EMV для платежных систем, в том числе: книга А. Архитектура и общие требования, март 2011; книга В. Точка входа, март 2011; книги С [С-1, С-2, С-3, С-4]. Спецификации ядра, март 2011 г.; книга D. Протокол бесконтактной связи, март 2011 г.; Бесконтактные спецификации EMV. Версия 2.1. Диспозиция комментариев, март 2011 г.

- Бесконтактные мобильные платежи от EMVCo - профили EMV для конфигурации GlobalPlatform UICC. Версия. 1.0, декабрь 2010 г.

- Бесконтактные мобильные платежи EMV - пользовательский интерфейс для активации приложений. Версия 1.0, декабрь 2010 г.

- Все бюллетени по спецификациям публикуются время от времени в целях изменения и/или уточнения вышеизложенного.

Специалист в данной области знаком также со спецификациями MasterCard® PayPass™, доступными по лицензии от корпорации MasterCard International Incorporated, Перчейз, штат Нью-Йорк, США (зарегистрированные знаки корпорации MasterCard International Incorporated, Перчейз, штат Нью-Йорк, США).

Как уже отмечалось, карты 102, 112 представляют собой пример разнообразных платежных устройств, которые могут применяться. Основная функция платежных устройств может заключаться не в выполнении платежа, например, они могут представлять собой мобильные телефоны, реализующие различные соответствующие технологии. К числу таких устройств могут относиться карты, имеющие традиционные конструктивные параметры, карты меньшего или большего размера, карты различной формы, брелоки, карманные персональные компьютеры (КПК), мобильные телефоны в соответствующем исполнении, или любое устройство с подходящими возможностями. В некоторых случаях карты или другие платежные устройства могут содержать корпусные части (например, ламинатные пластмассовые слои платежной карты, корпуса или футляра КПК, сборки кристаллов и т.п.), устройства памяти 108, 118, связанные с корпусными частями, и процессоры 106, 116, связанные с корпусными частями и подключенные к устройствам памяти. Устройства памяти 108, 118 могут содержать соответствующие приложения. Процессоры 106, 116 могут использоваться для выполнения одного или нескольких шагов. Приложения могут быть, например, идентификаторами приложений ИП (AID), связанными с программным кодом в форме программно-аппаратных средств плюс данные в устройстве памяти карты, таком как электрически стираемые и программируемые устройства (EEPROM).

В системе 100 может использоваться целый ряд различных типов терминалов. К таким терминалам могут относиться контактный терминал 122, выполненный с возможностью сопряжения с контактным устройством 102, беспроводной терминал 124, выполненный с возможностью сопряжения с беспроводным устройством 112, терминал 125 для считывания с магнитной полосы, выполненный с возможностью сопряжения с устройством 150 с магнитной полосой, или комбинированный терминал 126. Комбинированный терминал 126 предназначен для сопряжения с любой комбинацией устройств 102, 112, 150. Некоторые терминалы могут быть контактными терминалами со съемными бесконтактными считывателями. Комбинированный терминал 126 может содержать запоминающее устройство 128, процессорную часть 130, считывающий модуль 132 и, в некоторых случаях, поэлементный интерфейсный модуль, такой как сканер 134 для считывания штрихового кода и/или считыватель 136 метки радиочастотной идентификации РЧИД (RFID). Элементы 128, 132, 134, 136 могут быть подключены к процессору 130. Отметим, что принципы конструкции терминала 126 применимы и к другим типам терминалов и подробно раскрыты для пояснительных целей. Считывающий модуль 132 может, как правило, быть выполнен с возможностью контактной связи с картой или устройством 102, бесконтактной связи с картой или устройством 112, считывания данных с магнитной полосы 152, или комбинации двух или нескольких из перечисленных вариантов (для взаимодействия с различными типами карт, например, контактными, с магнитной полосой или бесконтактными, могут предусматриваться разные типы считывателей). Терминалы 122, 124, 125, 126 могут подключаться к одному или нескольким центрам 140, 142, 144 обработки данных при помощи компьютерной сети 138. Сеть 138 может содержать, например, сеть Интернет или фирменную сеть (например, виртуальную частную сеть ВЧС (VPN), такую как раскрытая ниже со ссылкой на ФИГ. 3). Для соединения различных элементов системы могут использоваться несколько сетей. Например, локальная вычислительная сеть (ЛВС) может соединять терминал с локальным сервером или другим компьютером на предприятии розничной торговли, в транзитном пункте и т.д. Платежная сеть может соединять эквайеров и эмитентов. Дополнительные сведения, касающиеся одного из конкретных видов платежной сети, будут приведены ниже. Центры 140, 142, 144 обработки данных могут содержать, например, базовый (хост-) компьютер эмитента платежного устройства.

Многие различные розничные торговые и другие предприятия, представленные пунктами продажи 146, 148, могут быть подключены к сети 138. Различные типы переносных платежных устройств, терминалов или других элементов или компонентов могут сочетать или «сочетать и комбинировать» одну или несколько функций, представленных примерами устройств на фиг. 1.

Переносные платежные устройства могут способствовать транзакциям, осуществляемым пользователем с помощью терминала, такого как 122, 124, 125, 126 системы, такой как система 100. Такое устройство может содержать процессор, например, процессорные блоки 106, 116, раскрытые выше. Устройство может также содержать память, такую как раскрытые выше запоминающие части 108, 118, подключенные к процессору. Кроме того, устройство может содержать модуль связи, подключенный к процессору и выполненный с возможностью сопряжения с терминалом, таким как один из терминалов 122, 124, 125, 126. Модуль связи может содержать, например, контакты 110 или антенны 120 вместе с соответствующими электрическими схемами (такие как упомянутые выше генератор или генераторы колебаний и связанные с ними электрические схемы), обеспечивающими возможность сопряжения с терминалами при помощи контактной или беспроводной связи. Процессор устройства может использоваться для выполнения одного или нескольких шагов способов и методов. Процессор может выполнять такие операции при помощи аппаратных средств и/или под действием команд программы, такой как приложение, хранящееся в одном из блоков памяти.

Переносное устройство может содержать корпусную часть. Например, это может быть корпус из слоистого пластика (как обсуждалось выше) в случае «смарт-» или «чиповых» карт 102, 112 или шасси и корпус в случае сотового телефона.

Следует понимать, что терминалы 122, 124, 125, 126 являются примерами терминальных устройств для взаимодействия с платежным устройством владельца карты. Терминальное устройство может содержать процессор, такой как процессор 130, память, такую как запоминающее устройство 128, подключенное к процессору, и модуль связи, такой как модуль 132, подключенный к процессору и выполненный с возможностью сопряжения с переносными устройствами 102, 112, 142. Процессор 130 может использоваться для обмена данными с переносными платежными устройствами пользователя при помощи модуля 132 связи. Терминальные устройства могут функционировать при помощи аппаратных средств в процессоре 130 или команд программы, хранящихся в запоминающем устройстве 128. Такое логическое устройство может в некоторых случаях обеспечиваться из центрального пункта, такого как центр 140 обработки данных, по сети 138. Могут предусматриваться упомянутые выше сканер 134 для считывания штрихового кода и/или считыватель 136 метки РЧИД (RFID), подключаемые к процессору и служащие для сбора атрибутивных данных, таких как идентификация изделия, на основе штрихкода или РЧИД (RFID)-метки на приобретаемом изделии.

Раскрытые выше устройства 102, 112 могут представлять собой контактные карты или устройства, совместимые со стандартом ISO 7816, или бесконтактные карты или устройства, совместимые со стандартом ближней бесконтактной связи NFC или стандартом ISO 14443. В ходе операции картой 112 можно прикоснуться или провести по терминалу 124 или 128 (или связанному с ним считывателю), который бесконтактным способом передает электронные данные бесконтактному чипу с ИС на карте 112 или другому бесконтактному устройству.

Один или несколько центров 140, 142, 144 обработки данных могут содержать базу данных, такую как информационное хранилище 154.

Обратимся теперь к фиг. 2, где показан пример системы 200, применяющей некоторые методы настоящего изобретения к типовой транспортной системы 280. Следует понимать, что этот пример является лишь иллюстрацией многих возможных вариантов применения методов настоящего изобретения. Доступ пассажиров к системе 280 контролируется при помощи переносных платежных устройств 212 и терминалов 224. Элементам на фиг.2, аналогичным элементам на фиг. 1, присвоены те же номера позиций, увеличенные на 100, при этом они не будут снова описываться подробно. Таким образом, устройства 212, чипы 214, антенны 220, терминалы 224 и считывающие модули 232 аналогичны раскрытым выше со ссылкой на фиг. 1 (однако система 200 может также работать с платежными устройствами с ограниченной функциональностью, раскрытыми в других разделах настоящего документа). Считывающие модули могут содержать схемы 286 связи и антенны 288 для беспроводной связи с антеннами 220. В дополнение или вместо бесконтактных решений могут также применяться решения на основе контактных схем, штрихкодов или магнитных полос.

Когда пассажир хочет войти в систему 280, он или она инициирует осуществление связи между устройством 212 и терминалом 224 доступа (например, касаясь или проводя платежным устройством в нужном месте, или удерживая его на близком расстоянии от такого места). В данном контексте термин «осуществление связи» охватывает случаи одно- и двусторонней связи, например, сценарий двусторонней связи между терминалом и чиповой картой, а также односторонний сценарий, при котором терминал просто считывает данные с карты с магнитной полосой. Касание, проведение или другой вид связи могут привести, например, к регистрации действия пассажира, позволяющей в дальнейшем произвести вычисление причитающейся платы за проезд. После этого турникет или другой входной барьер могут разрешить проход через вход 282 к поездам или другим видам транспорта. В некоторых случаях пассажир может снова предъявить устройство 212, выходя через выход 284, так как плата за проезд может зависеть от расстояния, пройденного транспортным средством.

В некоторых вариантах настоящего изобретения рассматриваются также дополнительные шаги способа, предусматривающие открывание платежно-пропускного устройства (например, позволяющее турникету повернуться) при необходимости; например, когда карту или другое устройство предъявляют на выходе и/или входе.

В этом месте следует отметить, что полные описания следующих публикаций заявок на патент США явным образом полностью включены в настоящую заявку во всех отношениях посредством ссылки:

- US 2007/026139, поданная Fiebiger и др., опубликованная 15 ноября 2007 г.и озаглавленная «Технология авторизации пользователя платежного устройства» (Techniques for Authorization of Usage of a Payment Device);

- US 2008/0033880, поданная Fiebiger и др., опубликованная 7 февраля 2008 г.и озаглавленная «Технология авторизации пользователя платежного устройства» (Techniques for Authorization of Usage of a Payment Device);

- US 2008/0156873, поданная Wilhelm и др., опубликованная 3 июля 2008 г.и озаглавленная «Способ и система для использования бесконтактных платежных карт в транзитных системах» (Method And System For Using Contactless Payment Cards In A Transit System);

- US 2009/0210299, поданная Michael J. Cowen, опубликованная 20 августа 2009 г.и озаглавленная Способ и устройство для упрощения обработки сложных платежных транзакций» (Method and Apparatus for Simplifying the Handling of Complex Payment Transactions).

На фиг. 3 показан пример взаимоотношений между несколькими организациями. Ряд различных пользователей (например, потребителей) 2002, U1, U2… UN, взаимодействуют с рядом различных торгово-сервисных предприятий 2004, P1, P2…PM. Торгово-сервисные предприятия 2004 взаимодействуют с рядом различных эквайеров 2006, A1, A2…AI. Эквайеры 2006 взаимодействуют с рядом различных эмитентов 2010, I1, I2… IJ, например, через единственного оператора 2008 платежной сети, обладающего возможностью способствовать транзакциям между несколькими эмитентами и несколькими эквайерами; например, MasterCard International Incorporated, оператор сети BANKNET®, или Visa International Service Association, оператор сети VISANET®. В общем случае, N, М, I и J представляют собой целые числа, которые могут быть равными или неравными.

Во время традиционного процесса авторизации кредитной карты владелец 2002 карты платит за приобретение, а торгово-сервисное предприятие 2004 передает транзакцию на рассмотрение эквайеру (банку-эквайеру) 2006. Эквайер проверяет номер карты, тип транзакции и сумму с помощью эмитента 2010 и резервирует сумму кредитного лимита владельца карты для торгово-сервисного предприятия. На этой стадии происходит обмен между авторизационным запросом и ответом на авторизационный запрос, как правило, в реальном времени. Авторизованные транзакции сохраняются в «пакетах», пересылаемых эквайеру 2006. При последующем процессе совершения очистки и расчета эквайер посылает пакетные транзакции через ассоциацию эмитентов кредитных карт, которая списывает средства со счетов эмитентов 2010 для производства оплаты и перечисляет их эквайеру 2006. Получив эти средства, эквайер 2006 производит платеж в адрес торгово-сервисного предприятия 2004.

Следует понимать, что сеть 2008, показанная на фиг. 2, представляет собой пример платежной сети, выполненной с возможностью способствовать транзакциям между несколькими эмитентами и несколькими эквайерами, которая может рассматриваться как «открытая» система. Некоторые варианты осуществления настоящего изобретения могут применяться с другими видами платежных сетей, например, фирменными или закрытыми платежными сетями только с одним эмитентом и эквайером.

Сообщения в сети, такой как сеть 138 и/или сеть 2008 могут в некоторых случаях соответствовать стандарту 8583 «Международной организации по стандартизации» (ISO) «Сообщения, инициированные банковскими карточками для финансовых операций. Требования к обмену сообщениями», который представляет собой стандарт ISO для систем, обменивающихся электронными транзакциями, осуществляемыми владельцами карт при помощи платежных карт. Следует отметить, что специалист в данной области знаком со стандартами ISO 8583. Тем не менее, в качестве дополнительной меры предосторожности, следующие документы явным образом полностью включены в настоящую заявку во всех отношениях посредством ссылки (опубликованы организацией ISO, Женева, Швейцария, и доступны на веб-сайте ISO):

- ISO 8583. Часть 1. Сообщения, элементы данных и кодовые обозначения (2003 г.);

- ISO 8583. Часть 2. Процедуры подачи заявок и регистрации идентификационных кодов организаций (ИС) (1998 г.);

- ISO 8583. Часть 3. Процедуры сопровождения сообщений, элементов данных и кодовых обозначений (2003 г.).

Обратимся теперь к фиг. 4, где представлена структурная схема 1200 одного из возможных конкретных примеров системы, использующей один или несколько методов настоящего изобретения, и изображающему также (при помощи стрелок) примеры потоков данных. Отметим, что элементы 1202, 1204, 1206, 1210 и 1214 на фиг. 4 и фиг. 5 обычно соответствуют элементам 2002, 2004, 2006, 2008 и 2010 соответственно на фиг. 3. Запрос может исходить от торгово-сервисного предприятия и/или эквайрингового объекта (например, банка-хранителя счета торгово-сервисного предприятия) и проходить через платежную сеть (в данном случае - через ВЧС (VPN) 1210, раскрываемую ниже) к эмитенту. После этого эмитент 1214 посылает ответ (или дублирующий процессор 1216 посылает его от имени эмитента) обратно через платежную сеть торгово-сервисному предприятию и/или эквайринговому объекту. Для запроса и ответа могут использоваться стандартные форматы (хотя содержание необязательно является «стандартным»).

Как показано на 1202, владелец карты или другого платежного устройства взаимодействует с терминалом на пункте акцептанта 1204 карты, соответствующим, например, терминалам и пунктам продажи, раскрытым со ссылкой на фиг. 1, или платежно-пропускным устройствам, раскрытым со ссылкой на фиг. 2. Акцептант карты посылает сведения о транзакции эквайрингового объекта 1206, например, по сети, показанной на фиг.1. В качестве примера, но не ограничения, эквайринговый объект может представлять собой эквайер или другой объект, отвечающий за эквайринговую транзакцию, независимо от того, называют ли его специалисты в области электронных платежей «эквайером», «эквайринговым процессором» и т.п.в качестве общепринятого обозначения (эквайринговый объект может также называться «консолидатором»,). Между эквайринговым объектом 1206 и сетью связи, такой как ВЧС (VPN) 1210 (в качестве которой может использоваться, например, сеть обработки платежей), может предусматриваться менеджер активных файлов МАФ (AFM) 1208. МАФ (AFM) 1208 может располагаться в различных местах, например, на пункте эквайрингового объекта, и может управляться, например, эквайером. Кроме того, МАФ (AFM) 1208 может находиться на той же машине, что и традиционный фронтальный связной процессор, такой как MASTERCARD INTERFACE PROCESSOR™ или процессор MIP™ (товарные знаки компании MasterCard International Incorporated, Перчейз, штат Нью-Йорк, США), или на отдельной машине, сопрягаемой с таким традиционным фронтальным процессором, который затем сопрягается с сетью 1210. Таким образом, менеджер 1208 может быть подключен к сети 1210 для обработки авторизации, но, как уже отмечалось, может при этом располагаться в различных местах. Взаимодействие с эмитентом 1214 может происходить не одновременно с взаимодействием между платежным устройством и терминалом.

Другой традиционный фронтальный связной процессор 1212, такой как процессор MIP™, может располагаться, например, на пункте эмитента 1214 для обеспечения доступа к упомянутой выше ВЧС (VPN) 1210. Разумеется, может существовать множество аналогично оборудованных пунктов эмитента и других объектов.

На фиг. 5 показана структурная схема 1300 некоторых дополнительных элементов системы 1200, которая может быть выполнена с возможностью реализации потока обработки файлов. Элементам, аналогичным тем, что показаны на фиг.4. присвоены те же номера позиций, при этом они не будут описаны снова. Стрелки используются для удобства изображения потока обработки файлов. На структурной схеме 1300 представлен менеджер 1208 активных файлов с соответствующей файловой структурой 1350 (в некоторых случаях структура 1350 может представлять собой список или «сконструированный файл»). В одном или нескольких вариантах осуществления менеджер активных файлов МАФ (AFM) имеет список активных файлов САФ (AFL), представляющий собой сконструированный файл дебетовых и кредитовых счетов. Иными словами, это список всех счетов, активных в транспортной (или другой) системе, и, возможно, также полученных на основе списков из других источников, таких как международные списки заблокированных банковских карт MasterCard, Visa и т.п.

В одном конкретном примере процессор 1212 представляет собой процессор MIP™, а ВЧС (VPN) 1210 является сетью связи, обеспечивающей услуги сети связи MASTERCARD BANKNET® (зарегистрированный товарный знак компании MasterCard International Incorporated, Перчейз, штат Нью-Йорк).

Другие неограничивающие детали, касающиеся примеров файлов в файловой структуре 1350 можно найти в вышеупомянутой заявке US 2008/0033880.

Обратимся теперь к фиг. 6, где показан пример подробной архитектуры для примера решения 700 автоматизированной системы оплаты проезда АСОП (AFC). Архитектура аналогична показанной на фиг. 4 и фиг. 5, но представлена более подробна, при этом элементам, аналогичным показанным на фиг. 4 и фиг. 5, присвоены те же номера позиций. В общих чертах, тремя существенными компонентами системы являются платежно-пропускное устройство (турникет, считыватель и терминал) 702, платежная платформа 704 и МАФ (AFM) 1208. Платформа 704 может в некоторых случаях поддерживать связь с устройством 702, например, по глобальной вычислительной сети ГВС (WAN) 710 и/или локальной вычислительной сети ЛВС (LAN) 712. МАФ (AFM) 1208 также может поддерживать связь с платформой 704 по высокоскоростной сети связи, при этом компоненты совместно могут быть выполнены с возможностью выполнения одного или нескольких шагов способа, раскрытого в настоящей заявке. В одном или нескольких вариантах осуществления соединение между МАФ (AFM) 1208 и платформой 704 может быть выполнено при помощи гигабитной ЛВС (LAN).

МАФ (AFM) 1208 действует в качестве устройства принятия решений, просматривающего соответствующие критерии и выполняющего проверку лиц, пытающихся получить доступ к транспортной системе. Платформа 704 действует в качестве устройства регистрации, собирающего записи о количестве пассажиров; ведущего счета, выполняющего выверки и другие функции бухгалтерского учета; обновляющего балансы на счетах пользователей; способствующего регистрации и т.д. Платформа 704 может также управлять веб-доступом 706 и помогать представителям клиента в информационно-справочной службе 708.

Как показано на фиг. 6, устройство 702, предпочтительно, соединено с платформой 704 с помощью глобальной вычислительной сети ГВС (WAN) 710 и/или локальной вычислительной сети ЛВС (LAN) 712, такой как сеть транспортного управления. Платформа 704 может поддерживать платежно-пропускное устройство (которое, трактуемое в широком смысле, может содержать турникеты метро, автобусные билетные аппараты и т.п.) и транзакции со счетами, осуществляя ведение статусов счетов и маршрутизацию запросов на авторизацию и ответов. Задачами, которыми может управлять платформа 704, являются:

- маршрутизация транзакционных операций платежно-пропускного устройства между считывателем/терминалами транспортной организации и МАФ (AFM);

- управление необходимыми вариантами финансового обеспечения для клиентов, использующих бесконтактные устройства, и связанных с ними счетов;

- размещение таблицы стоимости проезда и правил транспортировки, определяемых транспортной организацией (правила оплаты проезда могут определяться транспортной организацией в качестве составной части общедоступного процесса, причем платформа 704 обычно не меняет эти правила; скорее, ее функции заключаются в применении этих правил к счетам пассажиров в списке активных счетов в списке активных счетов САС (AAL)) и применение этих правил оплаты проезда и транспортировки к счетам пассажиров - поскольку правила оплаты проезда сохраняются здесь, вычисления сложных тарифов, например, зависящих от расстояния, пройденного транспортным средством, или скидок, также могут выполняться здесь;

- подготовка информации, содействующей очистке сообщений между транспортными организациями, их эквайерами и оператором сети платежных карт, таким как MasterCard International Incorporated;

- прием и управление стоп-листом СЛ (RCL) транспортной организации;

- поддержка функций клиентского обслуживания, таких как интерфейсы веб-сайта 706 и информационно-справочная служба 708.

«Well net» 714 представляет собой систему мониторинга и управления параметрами для модулей СПМ (MIP) 1208, 1212.

Между платформой 704, транспортной организацией 1204 и эквайером 1206 могут быть предусмотрены соответствующие каналы связи.

В одном или нескольких вариантах осуществления платежная платформа 704 на фиг. 6 представляет собой центральный сервер, выполняющий различные вычисления. Платежная платформа 704 преимущественно вычисляет плату за проезд, поскольку именно на ней хранятся правила оплаты проезда. Платежная платформа 704 имеет доступ к записям о количестве пассажиров и возможность подключения и взаимодействия с ВЧС (VPN) 1210 и предпочтительно имеет доступ к любым дополнительным данным, необходимым для определения платы за проезд, например, таким, как персональные права и/или скидки и/или субсидии, связанные с картой. При другой архитектуре функции элементов 704, 1208 могут в некоторых случаях объединяться.

В качестве обобщения и дополнения отметим, что во многих случаях «транзакция» с использованием одного или нескольких методов изобретения предполагает несколько (два и больше) предъявлений карты или другого платежного устройства, например, для регистрации входа и выхода, что определяет окончательную плату за проезд. Однако в некоторых случаях требуется только одно предъявление, и все же для определения причитающейся суммы могут потребоваться некоторые вычисления (например, скидки при оплате проезда). В других случаях, независимо от того, требуется ли одно или несколько предъявлений карты, никакие вычисления для определения причитающейся суммы не нужны.

В данном контексте термин «предоплаченная платежная карта» относится к карте или другому устройству (например, мобильному телефону с соответствующей настройкой), настроенному в соответствии со стандартом или спецификацией платежной системы с использованием кредитных или дебетовых карт (в отличие от специализированной транспортной карты и т.п.), причем сохраняемый баланс, связанный с данной картой, находится на центральном или удаленном сервере, и эта предоплаченная платежная карта предназначена для использования в традиционной среде кредитных или дебетовых карт (один из примеров показан на фиг. 3) и принимается во всем мире почти повсеместно торгово-сервисными предприятиями всех видов. Такая карта также отличается от кредитной или дебетовой карты тем, что имеет доступ к балансу на центральном сервере, а не к кредитному или банковскому счету. Кроме того, дебетовая карта, как правило, предполагает установленные отношения с владельцем карты (например, существующий текущий счет в банке) и не является анонимной, при этом предоплаченная карта может (но необязательно) быть приобретенной анонимно в магазине.

Транспортные карты, как правило, представляют собой специализированные карты, имеющие ограниченный диапазон акцептования и не являющиеся широко принятыми: обычно их принимает только одна транспортная система в одной стране, еще чаще - только в одном городе. В немногих случаях транспортные карты могут приниматься при недорогих покупках ограниченным числом торгово-сервисных предприятий, связанных с данной транспортной системой (например, продавцами в метро). В Гонконге транспортную карту Oyster можно использовать для недорогих покупок в пределах города, но нигде больше. Возможно, что развивающиеся международные стандарты разрешат применение транспортной карты, которую можно будет использовать по всему миру для поездок и, может быть, небольшого количества связанных с ними платежей на малую сумму. В отличие от этого, платежные карты, такие как предоплаченные платежные карты согласно одному или нескольким вариантам осуществления настоящего изобретения, могут обычно использоваться по всему миру и почти повсеместно принимаются торгово-сервисными предприятиями всех видов.

В качестве дополнительной информации отметим, что наиболее распространенной формой расчета на основе карт являются карты общего назначения, представляющие собой платежные карты с логотипами, позволяющими широко использовать карты в ряде стран, регионов или по всему миру. Карты общего назначения имеют различные атрибуты в зависимости от типа счетов, с которыми они связаны:

- карты «платите позднее», такие как кредитные или расчетные карты, как правило, имеют доступ к кредитному счету, который или требует оплаты всей остаточной суммы в течение заданного периода времени (расчетная карта) или позволяет владельцу карты иметь задолженность на автоматически возобновляемом кредитном счете (кредитная карта);

- карты «платите сейчас», такие как дебетовые карты, как правило, имеют доступ к депозиту до востребования или к текущему счету владельца карты; и

- карты «платите заранее», такие как предоплаченные карты или «электронные кошельки», как правило, имеют доступ к предварительно внесенным денежным средствам.

Следует отметить, что один или несколько вариантов осуществления применимы к транспортной среде, на фиг. 2 и 4-6 представлен неограничивающий пример одной из многих возможных транспортных сред, в которых могут применяться варианты осуществления настоящего изобретения. Кроме того, варианты осуществления настоящего изобретения могут применяться в различных ситуациях помимо транспорта, например, в парках отдыха, на праздничных и других мероприятиях. Таким образом, транспортная система 280 могла бы также представлять парк отдыха, театр, стадион или другое место проведения соревнований, музей и т.п. В самом широком аспекте, вход и выход могут физически находиться в одном и том же или разных местах. В некоторых случаях это может быть справедливо применительно даже к транспортной системе; например, в автобусе может быть единственный считыватель, терминал и входная/выходная дверь.

В индустрии общественного транспорта существует тенденция ухода от систем оплаты проезда с помощью наличных и/или на основе фирменной технологии и/или технологии с замкнутым контуром в пользу системы оплаты проезда, непосредственно использующей кредитные, дебетовые и предоплаченные карты (особенно бесконтактные), выдаваемые финансовыми учреждениями. Однако остается бизнес-требование, состоящее в том, чтобы обслуживать клиентов, не имеющих такой карты и желающих «прийти и совершить поездку», возможно, только одну.

Если билет на одну поездку стоит приблизительно всего один доллар, то, в случае если была выдана постоянная предоплаченная платежная карта, стоимость такой постоянной платежной карты будет составлять очень значительную часть платы, взимаемой за проезд. Это делает выпуск таких карт для некоторых применений и/или сред экономически неоправданным. Однако ряд производителей предлагают одноразовые карты, которые имеют более низкую стоимость выпуска и поэтому могут оказаться более подходящими для таких применений и/или сред. Примерами таких носителей платы за проезд являются продукт Mifare Ultralight®, выпускаемый компанией NXP Semiconductors (зарегистрированный торговый знак NXP B.V., закрытой акционерной компании с ограниченной ответственностью, High Tech Campus 60 NL-5656 AG, ЭЙНДХОВЕН, НИДЕРЛАНДЫ); продукт Jewel, выпускаемый Innovision Research & Technology; the продукт TOPAZ™, выпускаемый компанией INNOVISION RESEARCH & TECHNOLOGY PLC (приобретенной корпорацией Broadcom Corporation, Ирвин, штат Калифорния, США); карты со штрихкодом (чип отсутствует, номер счета или другой аналогичный номер кодируется штрихкодом); или даже карты с магнитной полосой (хотя последние могут быть нежелательными в некоторых обстоятельствах в связи с износом в считывателях по сравнению с бесконтактными считывателями штрихкода). Однако такие одноразовые носители платы за проезд не являются непосредственно совместимыми с открытой инфраструктурой платежей по карте.

Один или нескольких вариантов осуществления предусматривают способы, позволяющие преодолеть эту несовместимость. В одном или нескольких вариантах осуществления считыватель 132 информации с карт (или другой компонент системы) выполняет простое преобразование данных таким образом, чтобы эти существующие одноразовые карты могли стать частью набора носителей платы за проезд, но чтобы, с точки зрения системы оплаты проезда, их можно было бы обрабатывать так же, как если бы они представляли собой кредитную, дебетовую или предоплаченную карту согласно стандартам международной индустрии платежей.

Примеры стандартов включают упомянутые выше стандарты EMV и спецификации MasterCard PayPass® M/Chip (для карт с микропроцессором) и MasterCard PayPass® Mag Stripe (для карт с магнитной полосой). Существенные аспекты стандартов EMV включают в себя некоторые наборы команд и способность выполнять автономную аутентификацию данных при помощи криптографической проверки в целях валидации карты при помощи технологии шифрования с открытым ключом. В зависимости от карты могут быть реализованы три различных процесса: (1) статическая аутентификация данных САД (SDA) гарантирует, что данные, считанные с карты, подписаны эмитентом карты; динамическая аутентификация данных ДАД (DDA) обеспечивает защиту от модификации данных и копирования; и комбинированная ДДА (DDA)/генерация прикладной криптограммы КАД (CDA) сочетает DDA с генерацией прикладной криптограммы карты для обеспечения действительности карты.

Более дешевые карты (носители платы за проезд) имеют две важные характеристики. Как правило, они имеют фиксированные функции, которые могут быть настроены в соответствии с требованиями спецификации, такой как EMV. Кроме того, они обычно не имеют возможности сохранять секретную информацию, такую как ключ, который мог бы использоваться для ответа на запрос. Более дорогие карты (носители платы за проезд), такие, как обычно используются в стандарте EMV, могут быть выполнены с возможностью реагирования на команды, определяемые в стандарте EMV, кроме того, они могут сохранять внутри секретную информацию, которая может использоваться для ответа на запрос (например, стандарт шифрования данных DES, тройной DES, алгоритм Райвеста-Шамира-Адельмана РША (RSA) и т.п.). В качестве дополнительного пояснения отметим, что в стандарте EMV используются такие команды, как READ RECORDS (читать записи), GET PROCESSING OPTIONS (получить опции обработки) и т.п. Более дорогие карты могут быть выполнены с возможностью непосредственно распознавать эти команды, «обучая» карту подходящему протоколу или языку. В дешевых картах имеется только фиксированный набор команд; они могут не соответствовать командам, требующимся согласно применимому стандарту и/или спецификации (например, EMV). Кратко обобщая, укажем, что более дешевые карты ограничены фиксированным набором команд и не программируются в ответ на другие команды, при этом более дешевые карты обычно не могут быть выполнены с возможностью хранить секретную информацию и использовать ее способом, определяемым применимой спецификацией платежей (например, EMV). Некоторые дешевые карты все же обладают возможностью в той или иной форме хранить секретную информацию, применяя собственный способ, который однако не может быть использован в EMV или аналогичных стандартах.

Следует отметить, что в одном или нескольких вариантах осуществления взаимодействие между картой и считывателем полностью отличается от применяемого в существующих методах. Это объясняется тем, что использование одноразовых носителей платы за проезд или аналогичных устройств требует, чтобы процесс соответствовал собственной структуре команд карты; кроме того, одноразовая карта не способна выполнять некоторые функции. Таким образом, невозможно просто воспроизвести стандартные функции EMV с другими командами.

Обратимся теперь к фиг. 7, где представлен пример стандартной транзакции (PAYPASS MAGSTRIPE PROFILE (профиль с платежно-пропускной магнитной полосой)). В такой нормальной транзакции на нулевом шаге (не показан) считыватель 132 и карта 112 (следует понимать, что могут использоваться и другие виды устройств) устанавливают связь. Следует отметить, что считыватель 132 в общих чертах обсуждался выше, но в контексте фиг. 7 используется, по меньшей мере, бесконтактный считыватель. В других случаях может предусматриваться контактный считыватель. На первом шаге 301 команда «SELECT (выбрать) (PPSE)» позволяет считывателю 132 установить, какие платежные приложения имеются на карте. Эта информация возвращается в PAYPASS PAYMENT DIRECTORY (каталог платежей PayPass) на шаге 302. На шаге 303 считыватель выбирает подходящее приложение, используя команду SELECT (выбрать) с идентификатором подходящего приложения ИПП (AID) в качестве аргумента. Шаг 304 содержит возврат информации об управлении файлами ИУФ (FCI), выбранной из среды систем бесконтактных платежей ССБП (PPSE). Шаг 306 содержит ответ карты на команду выбранного приложения, сообщающий считывателю информацию, необходимую ему для выполнения транзакции - профиль обмена между приложениями ПОП (AIP) сообщает считывателю, как выполнить транзакцию, тогда как локатор файлов приложения ЛФП (AFL) сообщает считывателю, какие записи необходимо считать с карты, чтобы выполнить транзакцию. В нем также может быть указан список объектов данных для обработки СОДД (PDOL), представляющий собой данные, которые карте необходимо получить от считывателя для выполнения транзакции, как определено непосредственно после этого на шаге 305. Если карта запросила какие-то конкретные данные на шаге 304, считыватель передает их на шаге 305 при помощи команды GET PROCESSING OPTIONS (получить опции обработки). Это шаг «говорит» карте: «сообщи мне основное содержание транзакции. Какие данные мне нужно считать с тебя и какой процесс мы будем использовать?» Различные команды и аргументы известны специалисту в данной области из стандартов EMV, PAYPASS® M/CHIP® и PAYPASS® MAG STRIPE (зарегистрированные знаки корпорации MasterCard International Incorporated, Перчейз, штат Нью-Йорк, США).

На шаге 307 данные считываются с карты при помощи команды READ RECORD (читать запись) способом, хорошо известным из уровня техники. На шаге 308 показано возвращение прочитанных записей.

На шаге 317 считыватель предоставляет непредсказуемое число НЧ (UN) и просит карту вычислить криптографическую контрольную сумму. На шаге 318 карта отвечает, сообщая код проверки подлинности карты CVC3 (опция) на дорожке 1, код 2 CVC3 на дорожке 2 и данные счетчика транзакций приложения СТП (АТС).

Только что описанный процесс будет теперь повторяться и суммироваться. Прежде всего, происходит первоначальный обмен данными, в ходе которого карта и считыватель определяют, каким образом связаться друг с другом, и устанавливают связь. Затем, на шаге 303, выбирают приложение, причем команда SELECT (выбрать) направляется от считывателя к карте, передавая карте идентификационные данные приложения, которое считыватель хочет выбрать. Считыватель получает ответ от карты в блоке 304, который, по существу, говорит: «вот краткое описание карты» (термины «говорит», «сообщает» и т.п.следует понимать как предполагающие электронную коммуникацию). После этого считыватель посылает карте команду GET PROCESSING OPTIONS (получить опции обработки) на шаге 305. То есть, применяя разговорные выражения, считыватель говорит карте: «я хотел бы выполнить транзакцию; давай проработаем подробности наших будущих действий»; считыватель говорит карте: «если ты спрашиваешь о подробностях, чтобы определить, как нам следует взаимодействовать, вот эти подробности», а карта говорит считывателю на шаге 306: «вот информация, которая нужна тебе, чтобы узнать, как выполнять транзакцию». Эта информация обычно сообщает считывателю, какие данные считать с карты и каков контекст транзакции.

На шаге (шагах) 307 считыватель получает с карты всю необходимую информацию при помощи команды READ RECORD (читать запись). Полученные данные содержат основной учетный номер ОУН (PAN), дату истечения срока действия карты и данные, записанные на дорожках. В некоторых случаях полученные данные могут содержать также набор сертификатов открытых ключей, позволяющих выполнять проверку аутентичности данных карты и шифрование данных, посылаемых карте (например, ПИН (PIN), введенный владельцем карты в считыватель с целью проверки картой).

На шаге 317 считыватель предоставляет непредсказуемое число НЧ (UN) и просит карту вычислить криптографическую контрольную сумму.

По-прежнему обращаясь к фиг. 7, отметим, что считыватель 132 и терминал 124, 126 в этом случае представлены в качестве единого целого.

Данные дорожки 2 и данные дорожки 1 (если предусмотрены) направляются эмитенту 2010, как показано позицией 353, в рамках традиционного авторизационного запроса с использованием магнитной полосы. Традиционный ответ на авторизационный запрос с использованием магнитной полосы показан позицией 355. Отметим, что технология Classic Mag Stripe служит в качестве неограниченного примера традиционного обмена сообщениями с использованием магнитной полосы.

Отметим также, что примеры представлены применительно к бесконтактной транзакции, но в других случаях варианты осуществления могут быть реализованы применительно к контактной транзакции.

Специалисту в данной области будет понятно, что CVC3 (код проверки подлинности карты) представляет собой криптографическую контрольную сумму, известную также как код аутентификации сообщения КАС (MAC). Как правило, при обычной транзакции с использованием магнитной полосы, он представляет собой статический трехразрядный код. В стандарте EMV применяются криптографические контрольные суммы с учетом того факта, что они обладают большей сложностью и не подвержены атакам с повтором. В существующих продуктах и услугах PayPass® Mag Stripe (см., например, фиг. 7), могут применяться только биты, выбранные из CVC3, в связи с тем, что эмитенту необходимо предоставить дополнительные данные, такие как биты из непредсказуемого числа и счетчика транзакций приложения.

Специалисту в данной области будет также понятно, что счетчик транзакций приложения СТП (АТС) представляет собой счетчик на чиповой карте, имеющий длину два байта и прибавляющий единицу к своему содержимому при каждой транзакции, и является базовым механизмом безопасности, применяемым как в контактных, так и бесконтактных чипах. Это механизм, посредством которого карта и эмитент, включая СТП (АТС) в вычисление криптограммы, могут гарантировать, что криптограмма (и связанные с ней данные), подтвержденные эмитентом, не являются просто копией данных, используемых для другой транзакции. СТП (АТС) может также оказаться полезным для низкоуровневого шифрования, такого как формирование ключа, и может, в принципе, использоваться для выявления клонов карт, независимо от криптографии.

Кроме того, специалисту в данной области будет понятно, что непредсказуемое число представляет собой четырехбайтовое число, позволяющее терминалу убедиться, что данная транзакция является не повторной, а новой. Это часть метода, известного под названием «протокол «запрос-ответ»», причем терминал посылает непредсказуемое число карте, а карта включает это число в свою криптограмму, посылаемую эмитенту. Одновременно с этим терминал посылает непредсказуемое число эмитенту, а эмитент использует его как часть процедуры проверки криптограммы.

Криптограмма ARQC представляет собой криптограмму авторизационного запроса EMV, включаемую в авторизационный запрос, посылаемый эмитенту (см. примеры потоков EMV на фиг. 10).

Авторизационный запрос может соответствовать, например, стандарту ISO 8583 (в некоторых случаях могут включаться также патентованные подэлементы, как будет понятно специалисту в данной области).

Один или несколько вариантов осуществления могут быть реализованы в контексте продуктов и услуг MasterCard PayPass® Mag Stripe. Специалисту в данной области понятно, что это позволяет осуществить эмуляцию транзакции с использованием магнитной полосы при помощи чиповой карты, почти не оказывая влияния на сеть платежных карт с магнитной полосой (за исключением небольшого количества дополнительных данных, таких как упомянутые выше десять байтов). Таким образом, в одном или нескольких вариантах осуществления бесконтактная «смарт»-карта взаимодействует со считывателем, но обмен сообщениями в платежной сети аналогичен обмену при традиционной транзакции, при которой картой с магнитной полосой проводят по считывателю.

Спецификации PayPass® Mag Stripe позволяют при бесконтактных платежах с помощью чиповой карты использовать сети с авторизацией (фирменные сети и сети общего пользования), поддерживающие в настоящее время авторизацию с помощью магнитной полосы при занесении средств на счет или снятии со счета. Процесс аутентификации чипа осуществляется с участием чипа, встроенного в карту 112 «PayPass», и эмитента 2010, а значит, дополнительные функциональные возможности, требующиеся в терминалах для поддержки спецификаций PayPass® Mag Stripe, минимальны. Воздействие, оказываемое на хост-систему эквайера, сеть с авторизацией и других участников транзакции, также незначительно.

В спецификациях PayPass® Mag Stripe на карте хранятся данные дорожки 1 и дорожки 2 и секретный ключ для аутентификации устройства. Защита строится на основе динамического кода подтверждения карты (CVC3), включенного в произвольное поле данных в составе данных, записанных на дорожке. CVC3 генерируется картой с использованием диверсифицированного секретного ключа и следующих входных данных:

- данные, записанные на дорожке;

- счетчик транзакций приложения СТП (АТС) карты и

- непрогнозируемое число НЧ (UN), предоставляемое считывателем.

Используемый общий принцип действия заключается в следующем: карта генерирует маркер аутентификации для эмитента в форме динамического CVC (CVC3). CVC3, НЧ UN и (часть) СТП (АТС) передают эмитенту в произвольных полях данных в составе данных, записанных на дорожке 1 и дорожке 2, почти не требуя модификации систем эквайера и сетей, используемых в настоящее время для авторизации карт с магнитной полосой.

Спецификация PayPass® Mag Stripe рассматривает считыватель в качестве периферийного устройства терминала. Считыватель осуществляет взаимодействие с картой. Следует отметить, что в некоторых случаях терминал и считыватель объединены в единый кассовый терминал КТ (POS), тогда как в других они могут быть раздельными.

В качестве повторения рассмотрим транзакцию в соответствии со спецификацией PayPass® Mag Stripe. На первом шаге терминал 124, 126 активирует считыватель 132. На втором шаге считыватель 132 передает НЧ (UN) карте 112. На третьем шаге карта 112 передает динамический код CVC3 и СТП (АТС) считывателю 132. На четвертом шаге считыватель 132 передает Data Record (запись данных) терминалу 124, 126. На пятом шаге терминал 124, 126 передает данные авторизации хост-системе 2006 эквайера. На шестом шаге хост-система 2006 эквайера передает сообщение типа 100 по стандарту ISO 8583 на платежной сети 2008 (например, сети BANKNET). На седьмом шаге платежная сеть 2008 направляет сообщение типа 100 по стандарту ISO 8583 эмитенту 2010. На восьмом шаге эмитент 2010 отвечает сообщением типа 110 по стандарту ISO 8583. На девятом шаге платежная сеть 2008 направляет сообщение типа 110 по стандарту ISO 8583 эквайеру 2006. На десятом шаге хост-система 2006 эквайера сообщает терминалу 124, 126 о результате транзакции (например, об утверждении). Отметим еще раз, что на упрощенном виде, представленном на ФИГ. 7, терминал и считыватель «свернуты» в единое целое.

Таким образом, транзакция PayPass® Mag Stripe может содержать следующие операции. Терминал активирует считыватель. Считыватель создает список приложений, поддерживаемых как картой, так и считывателем, как показано позицией 302. Считыватель выбирает приложение с наивысшим приоритетом из списка взаимно поддерживаемых приложений, и выдает команду Select (выбрать) для выбора приложения на карте, как показано позицией 303. Считыватель выдает команду Get Processing Options (получить опции обработки), чтобы инициировать транзакцию на карте, как показано позицией 305. Карта обновляет СТП (АТС). Считыватель подает команду Read Record (читать запись) для получения статических данных с карты, как показано позицией 307. Помимо других объектов данных, команда возвращает данные дорожки 1 (опционально), данные дорожки 2 и битовые карты. Битовые карты сообщают считывателю, где расположены код CVC3, СТП (АТС) и НЧ (UN) в произвольных полях данных в составе данных дорожки 1 и данных дорожки 2. Считыватель генерирует НЧ (UN) и подает команду Compute Cryptographic Checksum (вычислить криптографическую контрольную сумму), как показано позицией 317. Карта возвращает коды CVC3 для данных дорожки 1, данных дорожки 2 и СТП (АТС), как показано позицией 318.

Основываясь на битовых картах, возвращаемых в ответе 308 на команду Read Record (читать запись), считыватель вводит код CVC3, (часть) СТП (АТС) и НЧ (UN) в произвольных поля данных в составе данных дорожки 1 и данных дорожки 2. Считыватель копирует количество цифр НЧ (UN) (nUN) в младший значащий разряд произвольных полей данных в составе данных дорожки 1 и данных дорожки 2. Считыватель подготавливает запись данных для терминала. Запись данных содержит данные дорожки 1 (если имеются) и данные дорожки 2, включая динамические данные CVC3. Запись данных содержит также произвольные поля данных в составе данных дорожки 1 (если имеются) и данных дорожки 2, возвращенные картой (т.е. без включенных в них НЧ (UN), СТП (АТС), CVC3 and nUN). Запись данных может также содержать PayPass-данные третьей стороны (например, информацию о лояльности, возвращенную картой), данные карты для распечатывания квитанции (например, метка приложения, предпочитаемое имя приложения и индекс таблицы кодов эмитента) и предпочитаемый язык владельца карты (выбор языка).

Считыватель передает терминалу объекты данных из записи данных, затребованной терминалом. В зависимости от правил умножения терминал может направить владельцу карты запрос на ввод его или ее ПИН (PIN) для обработки этого ПИН (PIN) в режиме on-line или off-line (в последнем случае ПИН (PIN) вводят и передают карте до того, как считыватель подает команду Compute Cryptographic Checksum (вычислить криптографическую контрольную сумму). Терминал форматирует авторизационный запрос как для транзакции с использованием магнитной полосы и посылает авторизационный запрос эмитенту, как показано позицией 353. После получения авторизационного запроса эмитент проверяет код CVC3 и обрабатывает авторизацию способом, аналогичным авторизации карт с магнитной полосой, как показано позицией 355. В зависимости от правил умножения терминал распечатывает квитанцию со строкой для подписи владельца карты.

На фиг. 10 показан другой пример стандартной транзакции (CONTACTLESS EMV PROFILE SUCH AS PAYPASS M/CHIP PROFILE (профиль бесконтактной карты EMV, такой как профиль PAYPASS M/CHIP)). На первом шаге 301 команда SELECT (выбрать) (PPSE) позволяет считывателю 132 установить, какие платежные приложения имеются на карте. Эта информация возвращается в PAYPASS PAYMENT DIRECTORY (каталог платежей PayPass) на шаге 302. На шаге 303 считыватель выбирает подходящее приложение, используя команду SELECT (выбрать) с идентификатором подходящего приложения ИПП (AID) в качестве аргумента. Шаг 304 содержит возврат информации об управлении файлами ИУФ (FCI), выбранной из среды систем бесконтактных платежей ССБП (PPSE). Шаг 306 содержит ответ карты на команду выбранного приложения, сообщающий считывателю информацию, необходимую ему для выполнения транзакции - профиль обмена между приложениями ПОП (AIP) сообщает считывателю, как выполнить транзакцию, тогда как локатор файлов приложения ЛФП (AFL) сообщает считывателю, какие записи необходимо считать с карты, чтобы выполнить транзакцию. В нем также может быть указан список объектов данных для обработки СОДД (PDOL), представляющий собой данные, которые карте необходимо получить от считывателя для выполнения транзакции, как определено непосредственно после этого на шаге 305. Если карта запросила какие-то конкретные данные на шаге 304, считыватель передает их на шаге 305 при помощи команды GET PROCESSING OPTIONS (получить опции обработки). Это шаг «говорит» карте: «сообщи мне основное содержание транзакции. Какие данные мне нужно считать с тебя и какой процесс мы будем использовать?» Еще раз укажем, что различные команды и аргументы известны специалисту в данной области из стандартов EMV, PAYPASS® M/CHIP® и PAYPASS® MAG STRIPE (зарегистрированные знаки корпорации MasterCard International Incorporated, Перчейз, штат Нью-Йорк, США).

На шаге 1007 данные (RECORD 1) (запись 1) считываются с карты при помощи команды READ RECORD 1 (читать запись 1) способом, хорошо известным из уровня техники. На шаге 308 показан возврат считанных данных (RECORD 1). Эта процедура повторяется необходимое число раз для n записей, как показано позицией 1009 READ RECORD n (читать запись n) и позицией 1010 RECORD n (запись n).

На шаге 317 считыватель подает команду GENERATE АС (генерировать КП (криптограмму приложения)). На шаге 318 карта отвечает, сообщая информационные данные криптограммы.

По-прежнему обращаясь к фиг.10, отметим, что считыватель 132 и терминал 124, 126 в этом случае представлены в качестве единого целого.

Запрос на авторизацию по стандарту EMV направляют эмитенту 2010, как показано позицией 1053. Ответ на авторизационный запрос по стандарту EMV показан позицией 1055.

На фиг. 11 показана диаграмма потоков сообщений, представляющая типовой способ согласно одному из аспектов настоящего изобретения, использующий недорогую карту памяти 1112 или аналогичное устройство. После предъявления считыватель 132 определяет, что была предъявлена недорогая карта. На шаге 1107 считыватель 132 посылает карте 1112 команду выбора и/или чтения блока 1 (см. обсуждение блоков данных в приведенном ниже примере). На шаге 1108 данные из блока 1 возвращаются от карты 1112 к считывателю 132. Эта процедура повторяется необходимое число раз для n блоков, как показано позицией 1109 SELECT/READ BLOCK n (выбрать/читать блок n) и позицией 1110 DATA FROM BLOCK n (данные из блока n). На шаге 1117 считыватель посылает карте команду увеличения содержимого счетчика (транзакций), а на шаге 1118 карта подтверждает считывателю, что это было выполнено. Запрос на авторизацию направляют эмитенту 2010, как показано позицией 1153. Ответ на авторизационный запрос показан позицией 1155. Отметим, что точная используемая структура команд зависит от фактически применяемой карты 1112. Отметим также, что авторизационный запрос может представлять собой классический авторизационный запрос на основе технологии карты с магнитной полосой или авторизационный запрос EMV. Тип авторизационного сообщения определяется эквайером (не показан на диаграмме) или инфраструктурой авторизации на рынке, где располагается терминал.

На фиг. 12 показана диаграмма потоков сообщений, представляющая типовой способ согласно одному из аспектов настоящего изобретения, использующий карту 1312 со штрихкодом или магнитной полосой или аналогичное устройство. На шаге 1308 данные штрихкода или магнитной полосы посылают на блок 124, 126, 132 считывателя/терминала. Это происходит, когда штрихкод помещают рядом с оптическим считывателем или проводят по нему магнитной полосой. Авторизационный запрос посылают эмитенту 2010, как показано позицией 1353. Ответ на авторизационный запрос показан позицией 1355. Отметим, что авторизационный запрос может представлять собой классический авторизационный запрос на основе технологии карты с магнитной полосой или авторизационный запрос EMV. Тип авторизационного сообщения определяется эквайером (не показан на диаграмме) или инфраструктурой авторизации на рынке, где располагается терминал.

Один или несколько вариантов осуществления, предпочтительно, обеспечивают интеграцию одноразовых носителей в среде акцептирования PayPass® или аналогичной. Действительно, в одном или нескольких вариантах осуществления предусмотрен механизм, позволяющий осуществить экономически эффективную интеграцию одноразовых карт (недорогих носителей) в систему, предназначенную для приема карт согласно стандартам международной индустрии платежей (например, EMV).

В связи с этим, хотя одноразовые карты не соответствуют стандартам, установленным международной индустрией платежей, в одном или нескольких вариантах осуществления терминал, после чтения данных с карты, создает транзакцию, соответствующую этим стандартам. Такой подход обеспечивает возможность обработки транзакции теми же системами, которые используются для поддержки бесконтактных платежных карт согласно стандартам международной индустрии платежей. Поэтому нет необходимости применять отдельную фирменную систему для поддержки одноразовых карт.

Важно отметить, что, хотя эти карты выглядят так, как если бы представляли собой обычную платежную карту в поддерживающей их среде, за пределами этой среды они не воспринимаются как платежные устройства.

Один или несколько вариантов осуществления могут успешно использоваться для поддержки карт с памятью или, при необходимости, карт, поддерживающих только штрихкод, в зависимости от требуемого уровня защиты.

Ниже приводятся два неограничивающих примера способов, при помощи которых такое решение может быть реализовано в соответствии с одним или несколькими аспектами изобретения:

1 Одноразовый носитель, используемый в качестве средства доступа к предоплаченному счету, управляемому финансовым учреждением.

2 Одноразовый носитель, используемый в качестве билета (одноразовый, многоразовый или проездной билет на период), при этом фактического предоплаченного счета не существует.

Для варианта 1 финансовое учреждение создает предоплаченный счет обычным способом и, когда счет активируется, этому счету присваивается некоторый баланс. Этот баланс может быть достаточным только для одной поездки или представлять собой номинальную сумму, например, 5 долларов США. Однако вместо выдачи постоянной предоплаченной карты в соответствии со стандартами MasterCard PayPass® или аналогичными, номер счета кодируется на одноразовом носителе, который после этого выдается владельцу карты. Когда этот одноразовый носитель предъявляют контрольному турникету или барьеру, платежный терминал распознает устройство в качестве одноразового носителя и считывает номер счета (вместе с любой другой записанной на носителе информацией). Затем он использует эти данные для заполнения профиля магнитной полосы PayPass® или записи транзакции с профилем EMV (для этой цели применяется шаблон). В ходе процесса преобразования номер счета преобразуется в номер ОУН (PAN) с использованием префикса (диапазон банковских идентификационных номеров БИН (BIN) (БИН (BIN) известен также как «идентификационный номер эмитента» ИНЭ (IIN)), обеспечивающего его направление нужному эмитенту и возможность его идентификации в качестве специальной транзакции при поступлении на сервер эмитента.

Поскольку одноразовые носители не могут генерировать криптографическую информацию, используемую обычно для защиты платежной транзакции, альтернативный способ защиты определяется шаблоном. Это может быть, например, криптограмма, генерируемая терминалом с использованием номера счета, других данных, записанных на карте, и серийного номера карты. Поскольку многие одноразовые карты способны поддерживать счетчики (односторонние), СТП (АТС) также можно заполнить, используя один из таких счетчиков, после чего содержимое счетчика может быть увеличено терминалом.

Контрольный турникет, считав данные с одноразового носителя, посылает их затем на авторизацию, как если бы он выполнял обычную транзакцию PayPass®.

Обратимся теперь к фиг. 8. Как видно из этого рисунка, владелец 1202 карты предъявляет карту или другое устройство (не показано) считывателю (часть платежного терминала 124, 126, в свою очередь, представляющего собой часть контрольного барьера/ турникета 702). Платежный терминал идентифицирует карту в качестве (недорогой) карты с памятью и инициирует работу модуля 8001 преобразования (модуль 8001 может представлять собой, например, программное обеспечение в платежном терминале). Модуль преобразования получает данные, считанные с карты и преобразует их в авторизационный запрос, идентифицирующий карту в качестве карты PayPass® или аналогичной. В одном или нескольких вариантах осуществления авторизационное сообщение, как правило, будет представлять собой сообщение типа 100, как определено стандартом ISO 8583.

Авторизационный запрос направляется затем банку-эквайеру 1206 или его процессору; например, через TMIP 1208 (менеджер активных файлов или сопрягающий процессор MasterCard СПМ (MIP), настроенный на работу в транспортной среде, может называться транспортным СПМ (MIP), или ТСПМ (TMIP)) и т.п. (более общее название - система обработки транспортных билетов). После этого авторизационный запрос направляется через платежную сеть 210 банку-эмитенту 1214, а ответ на авторизационный запрос направляется обратно с помощью платежных сетей от эмитента к эквайеру. В одном или нескольких вариантах осуществления авторизационное сообщение, как правило, будет представлять собой сообщение типа 100, как определено стандартом ISO 8583. Ответ на авторизационный запрос, в конечном счете, посылают на платежный терминал или платежные системы торгово-сервисного предприятия для обработки согласно требованиям этого предприятия.

Ниже приведены примеры важных данных, которые могут использоваться:

Кодируются на карте:

номер счета → преобразуется в ОУН (PAN);

дата выпуска / истечения срока действия → используется для заполнения шаблона; счетчик → используется для генерации суммирующего СТП (АТС).

В качестве элемента защиты карты ее серийный номер, который взломщику обычно очень трудно изменить, также может использоваться для вычисления криптограммы.

Одно из преимуществ данного подхода состоит в том, что предоплаченная карта может быть выдана владельцу карты на очень ограниченное время с использованием недорогих носителей. Хотя этот подход может не обеспечивать уровень защиты, достигаемый с помощью стандартной платежной карты, в случае многих вариантов осуществления, где использование карты ограничено лишь одной функцией, это может не представлять собой значительной проблемы, при этом пользователь может считать его достаточным для данного применения. Программное обеспечение, требуемое для контрольного турникета, также очень ограничено, так как вся логическая часть, связанная с обеспечением защиты и выполнением платежа в платежной системе, преимущественно остается стандартной. Таким образом, при этом подходе удается избежать использования специализированной схемы для поддержки недорогих носителей.

Что касается варианта 2, в некоторых вариантах осуществления для транспортных применений обычная платежная карта (например, PayPass/EMV) может применяться с целью обозначения или идентификации клиента, который использует билет, хранящийся на серверной системе транспортного оператора. В одном или нескольких вариантах осуществления недорогие карты или устройства также используются в таких целях обозначения или идентификации.

В системах PayPass® на карту могут записываться дополнительные данные, обеспечивающие некоторые простые функциональные возможности. Например, в случае однодневного билета дополнительная информация может быть записана на карту так, чтобы турникет или другое пропускное устройство немедленно узнавало, что нет необходимости выполнять платежную транзакцию, а карта PayPass® фактически представляет собой однодневный билет. В одном или нескольких вариантах осуществления предлагаются более дешевые карты или устройства, или даже карты со штрихкодом с такой дополнительной информацией, чтобы турникет или другое пропускное устройство немедленно узнавало об отсутствии необходимости выполнять платежную транзакцию. В типовом приложении предполагается, что очень большой процент пользователей (приблизительно 70-90%) будут иметь высокотехнологичные карты, такие как карта PayPass®. Однако могут быть и случайные пассажиры, для которых использование карты PayPass® не является экономически оправданным, но которым доступ к системе должен быть предоставлен на законных основаниях.