УРОВЕНЬ ТЕХНИКИ

Настоящее раскрытие относится к защите конфиденциальности пользователей, в то же время предоставляя возможность отслеживания электронных устройств.

Портативные компьютеры и все в большей степени другие электронные устройства, такие как сотовые телефоны, персональные цифровые секретари (PDA), интеллектуальные телефоны (например, BlackBerry™, iPhone™), карты памяти, персональные медиа устройства (например iPod™), игровые устройства и персональные компьютеры, отслеживаются удаленно, так чтобы их можно было вернуть в случае кражи. Такое отслеживание может быть осуществлено посредством отправки информации о местоположении удаленному месту хранения или почтовому серверу.

Информация о праве собственности, как положено, хранится на электронных устройствах, таких как персональные компьютеры, портативные компьютеры или персональные цифровые ассистенты, и необходимость защиты такого права собственности или критичных данных, и возврата таких устройств, если они были утеряны или украдены, самоочевидна. Однако при обеспечении защиты таких устройств и/или данных необходимо принимать во внимание и конфиденциальность пользователей таких устройств.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Данная сущность не является исчерпывающим обзором, направленным на установление границ предмета изобретения, который описан и заявлен в материалах настоящей заявки. Сущность представляет аспекты предмета изобретения в упрощенной форме для обеспечения их базового понимания в качестве вступления к подробному описанию, которое представлено далее.

Во многих случаях работодатель захочет отследить все портативные компьютеры (или другие электронные устройства), которые выданы его служащим. По причинам конфиденциальности, некоторые служащие могут быть против отслеживания 24/7 портативного компьютера, так как персональное местоположение и сбор исторических персональных местоположений считается конфиденциальной информацией. Это особо важно в случае, если работодатель дал служащему разрешение на персональное использование ноутбука в нерабочее время. Существует интерес, осуществляется ли мониторинг работодателем, или мониторинг осуществляет неродственная третья сторона, такая как охранная компания.

Предмет изобретения, описанный в материалах настоящей заявки, обеспечивает систему и способ условного шифрования данных, передаваемых от устройства, которое отслеживается, к компьютеру в удаленном местоположении. Передача данных может применяться для отслеживания, для целей мониторинга, резервного копирования данных или для возврата в случае потери или кражи.

В одном из вариантов осуществления существует несколько аспектов шифрования. Для предотвращения несанкционированного доступа, конфиденциальные данные шифруются перед их передачей к удаленному местоположению, и не могут быть расшифрованы без секретного ключа. Будут ли данные зашифрованы или нет перед передачей к удаленному местоположению, может зависеть от того, являются ли они конфиденциальными или коммерческими данными, определение чего может зависеть от некоторых условий. Условия могут быть временными, такими, что для данных, созданных в течение некоторых часов дня (таких как рабочие часы), данные считаются относящимися к работе, и не шифруются перед передачей, или предварительно шифруются, и могут быть расшифрованы в удаленном месте, используя ключ расшифровки, относящийся к работе. Для данных, созданных в другие часы, такие как нерабочие часы, данные могут считаться конфиденциальными и шифроваться перед передачей. В предпочтительном варианте осуществления конфиденциальные данные могут быть расшифрованы только с согласия пользователя данного устройства, используя секретный ключ расшифровки.

Передаваемые данные обычно являются информацией о местоположении или информацией, относящейся к местоположению, такой как адреса интернет протокола (IP), координаты GPS (системы глобального позиционирования), мощности сигнала Wi-Fi, мощности сигнала вышки сотовой связи, времена в данных местоположениях, время, проведенное в этих местоположениях, и индикация опознавательных знаков для устройства, но также могут включать в себя посещенные веб-сайты, нажатия на клавиши, электронные сообщения, версии программного обеспечения, запуск программного обеспечения, спецификации устройства, движения мыши и файлы или подробности созданных, удаленных, скопированных, переданных, открытых, отмеченных, выбранных и/или измененных файлов. Однако, как будет легко понятно специалистам в данной области техники, раскрытый предмет изобретения может в равной степени применяться для защиты других конфиденциальных данных, созданных, используя устройство для совместного конфиденциального и коммерческого использования, либо совместно с информацией о местоположении или информацией, относящейся к местоположению, либо отдельно. Другие конфиденциальные данные, которые могут быть защищены, включают в себя, например, данные использования, посещенные веб-сайты, проигрываемые видео- и аудиофайлы, загрузки, нажатия клавиш, моментальные снимки экранов, электронные письма, файлы и другие конфиденциальные данные.

ОПИСАНИЕ ЧЕРТЕЖЕЙ

Для более полного понимания природы и преимуществ раскрытого предмета изобретения, а также предпочтительного режима его использования, должны быть сделаны ссылки на последующее подробное описание, читаемое в сочетании с сопроводительными чертежами. На чертежах подобные ссылочные числа обозначают подобные или схожие этапы или части.

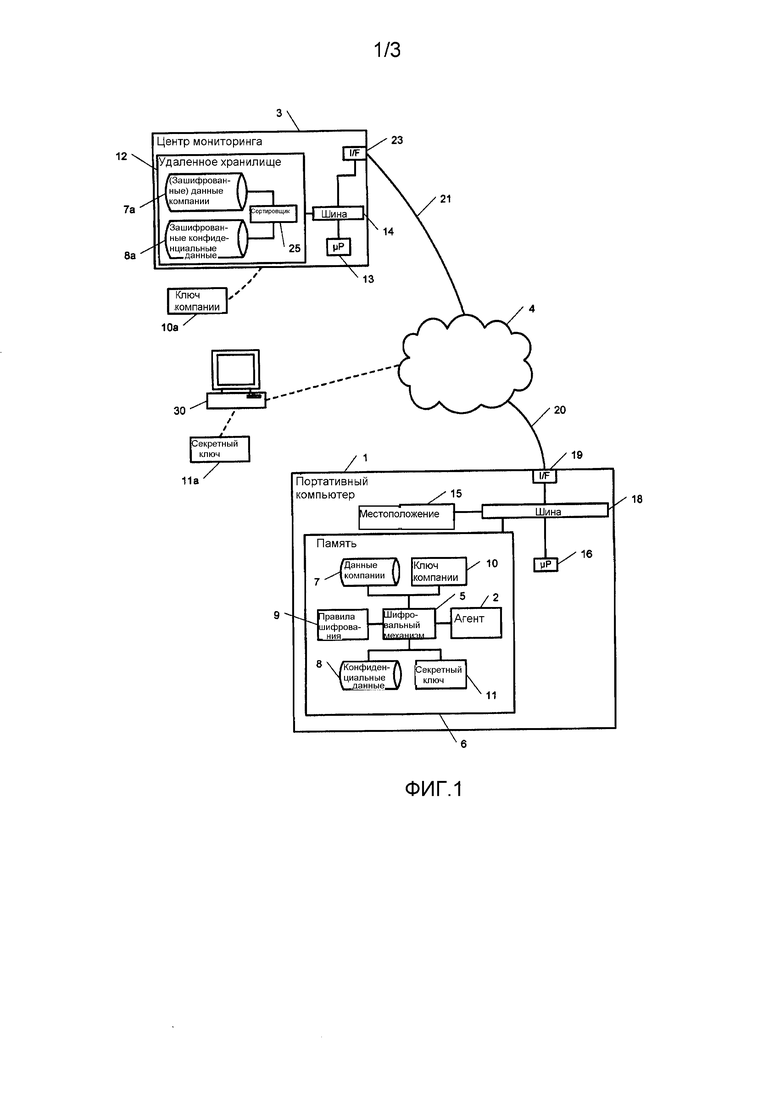

Фиг.1 является схематической функциональной блок-схемой системы и способа условного шифрования данных в соответствии с вариантом осуществления раскрытого предмета изобретения, встроенных в портативный компьютер.

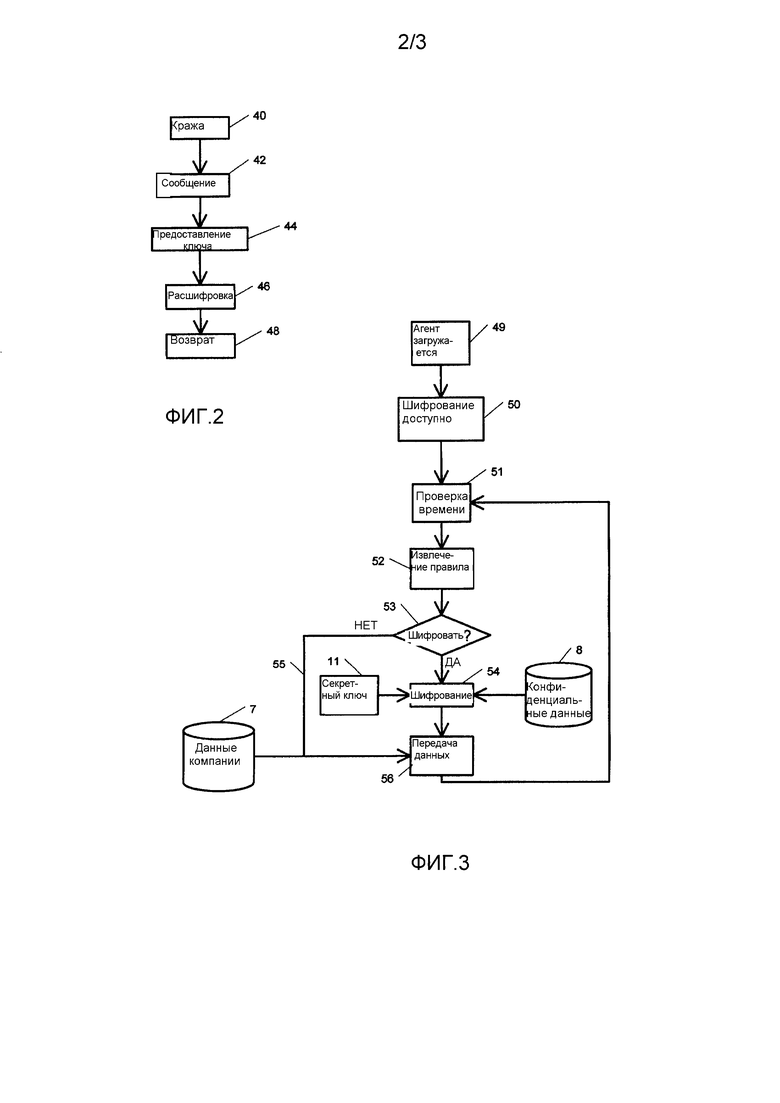

Фиг.2 является функциональной схемой последовательности операций, схематически представляющей осуществляемую после кражи последовательность выполняемых действий системы и способа условного шифрования данных в соответствии с вариантами осуществления раскрытого предмета изобретения.

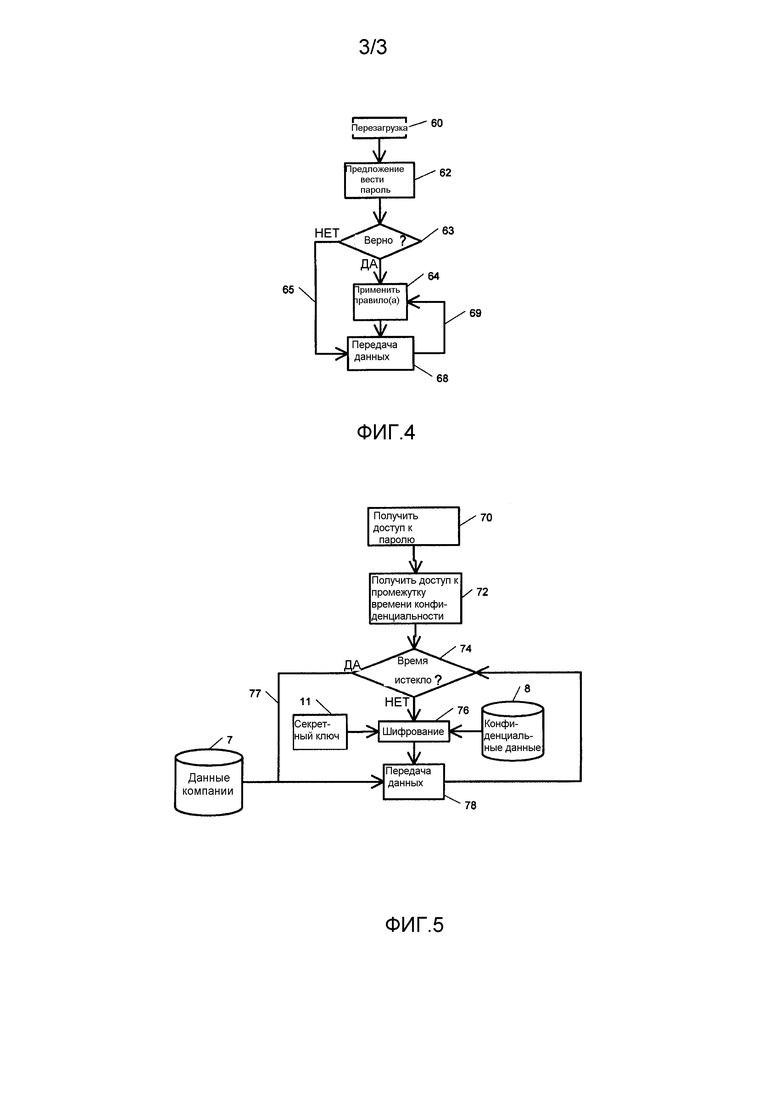

Фиг.3 является функциональной схемой последовательности операций, схематически представляющей процесс шифрования системы и способа условного шифрования данных в соответствии с вариантами осуществления раскрытого предмета изобретения.

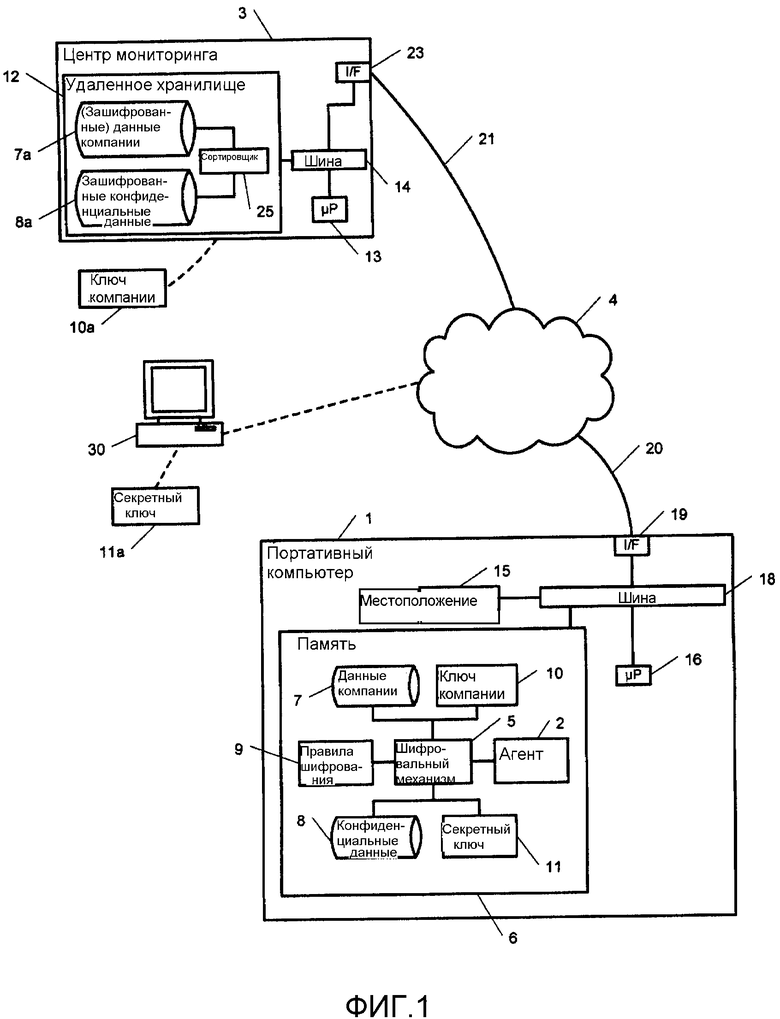

Фиг.4 является функциональной схемой последовательности операций, схематически представляющей процесс шифрования системы и способа условного шифрования данных в соответствии с альтернативными вариантами осуществления раскрытого предмета изобретения.

Фиг.5 является функциональной схемой последовательности операций, схематически представляющей процесс шифрования системы и способа условного шифрования данных в соответствии с дополнительными альтернативными вариантами осуществления раскрытого предмета изобретения.

ПОДРОБНОЕ ОПИСАНИЕ КОНКРЕТНЫХ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

A. Терминология

Агент, в качестве используемого в материалах настоящей заявки, - это агент программного обеспечения, аппаратного обеспечения или программно-аппаратного обеспечения, который в идеале является постоянным и незаметным, и который постоянно хранится в компьютере или другом электронном устройстве. Агент предпочтительно обеспечивает обслуживающие функциональные назначения, которые требуют связь с удаленным сервером. Агент устойчив к повреждениям и может иметь возможность поддержки и/или обеспечения различных служб, таких как удаление данных, защита с помощью межсетевого экрана, шифрование данных, отслеживание местоположения, уведомление сообщениями, и оснащение и обновления программного обеспечения. Иллюстративный вариант осуществления агента найден в коммерчески доступном продукте Computrace Agent™. Технология, лежащая в основе Computrace Agent™, была раскрыта и запатентована в США и других странах, патенты которых в большинстве случаев были переуступлены Absolute Software Corporation. Смотрите, например, патенты US № 5715174; 5764892; 5802280; 6244758; 6269392; 6300863; и 6507914, и родственные иностранные патенты. Подробности постоянных функциональных назначений агента раскрыты в публикациях заявок на выдачу патента США № US 2005/0216757 и US 2006/0272020. Технические раскрытия этих документов полностью включены в материалы настоящего описания посредством ссылки, как если бы были полностью в ней изложены. Возможно использовать агент, эквивалентный Computrace Agent™, или, менее предпочтительно, альтернативный агент с меньшей функциональностью. Для целей настоящего раскрытия минимальным функциональным признаком агента является способствование осуществлению связи между электронным устройством и центром мониторинга. Осуществления связи могут быть инициированы агентом, центром мониторинга или обоими.

Хост – это электронное устройство, подлежащее защите, которое типично предназначено для совместного коммерческого и конфиденциального использования. Примеры хостов включают в себя портативный компьютер, компактный компьютер или интеллектуальный телефон. Агент постоянно хранится в хосте.

Центр мониторинга – это охранный сервер или другой компьютер или сервер, с которым связывается агент или которому отправляет сообщение. Это может быть почтовый сервер или может быть распределение серверов или других компьютеров. Например, при условии, что хосту доступно Интернет соединение, агент может вызвать центр мониторинга в некоторый выбранный подходящий интервал, чтобы сообщить местоположение хоста, загрузить обновления программного обеспечения, если таковые имеются, и восстановить любые модули безопасности, которые установлены или должны быть установлены на хосте. В вариантах осуществления, раскрытых в материалах настоящей заявки, агент загрузит в удаленное место хранения, расположенное в центре мониторинга, информацию о местоположении и/или любые другие данные, требуемые для передачи. Связь с центром мониторинга может иметь место, например, посредством проводной или беспроводной телефонной сети, WIFI, WIMAX, кабеля или спутника.

Шифрование – обычно предполагается, что любые данные, которые передаются между удаленными устройствами, такими как хост и центр мониторинга, шифруются во время передачи. Однако в настоящем документе, если контекст не требует обратного, термин шифрование в целом относится к условному уровню шифрования, который может быть конфиденциальным шифрованием или коммерческим шифрованием, а не к типичному шифрованию, применяемому во время передачи. Более того, термин «шифрование» в материалах настоящей заявки преимущественно применяется к конфиденциальным данным (включая информацию о конфиденциальном местоположении и/или любые другие конфиденциальные данные, требуемые для передачи), которые передаются и остаются зашифрованными и их невозможно расшифровать на удаленном центре хранения, если не предоставлен секретный ключ расшифровки. Термин «шифрование» также относится к пользователю устройства хоста, который является обладателем конфиденциальных данных, имеющему возможность управлять, будут ли шифроваться конфиденциальные данные, когда они передаются или копируются на удаленное место хранения. Конфиденциальные данные могут также относиться к персональным данным. Коммерческие данные могут также относиться к корпоративным данным, данным компании или не персональным данным.

Подробные описания представлены в основном терминами способов или процессов, символических представлений операций, функциональных возможностей и признаков изобретения. Эти описания способа и представления являются средствами, используемыми специалистами в данной области техники для наиболее эффективной передачи сущности их работ другим специалистам в данной области техники. Способ или процесс, реализуемый программным обеспечением, здесь и в целом, задуман являющимся самосогласованной последовательностью этапов, ведущей к желаемому результату. Эти этапы включают в себя физические манипуляции физическими величинами. Часто, но не обязательно, эти величины приобретают форму электрических или магнитных сигналов, пригодных для хранения, передачи, объединения, сравнения и манипулирования иным образом. В дальнейшем будет принято во внимание, что грань между аппаратным обеспечением, программным обеспечением и программно-аппаратным обеспечением не всегда четкая, специалистам в данной области техники понятно, что процессы, реализуемые программным обеспечением, могут быть осуществлены в аппаратном обеспечении, программно-аппаратном обеспечении или программном обеспечении в форме кодированных команд, таких как микрокод и/или хранимые программные команды. В общем, если не оговорено обратное, единичные элементы могут быть во множественном числе и наоборот, без потери общности. Использование мужского рода может относиться к мужскому, женскому или обоим родам.

B. Примерный вариант осуществления

Блок-схема предпочтительного варианта осуществления показана на фиг.1. Электронное устройство 1 хоста, такое как портативный компьютер, содержит агента 2, который может регулярно, непериодично, случайно, полуслучайно и/или согласно запускам связываться с удаленным хранилищем 12 в центре 3 мониторинга посредством Интернет 4, посредством других телекоммуникационных сетей или их комбинации. Обмен сообщениями SMS (Службы коротких сообщений), например, может быть использован для всех или некоторых осуществлений связи.

Агент 2 оперативно присоединен к шифровальному механизму 5, содержащему компьютерно-читаемые команды в памяти 6, который шифрует данные 7 компании и/или конфиденциальные данные 8 для передачи, согласно правилам 9 шифрования, также хранящимся в памяти 6. Один или более шифровальных ключей, например, ключ 10 компании и секретный ключ 11, могут храниться в памяти 6 электронного устройства 1. Память 6 может быть разделена на части и/или различные типы памяти, с тем, чтобы, например, способствовать раздельному хранению данных 7 компании и конфиденциальных данных 8 в различных хранилищах. В типичном приложении пользователь устройства 1 может создать конфиденциальную директорию или папку в памяти 6, в которой любые данные, которые идентифицируются как конфиденциальные данные 8, могут быть отделены от данных 7 компании.

Устройство 1 хоста также содержит устройство 15 определения местоположения, такое как устройство приемника GPS или А-GPS, или некоторое другое устройство, выполняющее определение местоположения. Устройство 15 определения местоположения может содержаться в памяти 6 электронного устройства 1, или оно может быть компонентом или модулем, отдельным от памяти 6, как показано на фиг.1. Может быть одно, два или более устройств 15 определения местоположения, каждое из которых работает по разным принципам или одно выступает в роли резервного для другого. Электронное устройство 1 обычно содержит устройство 16 обработки для обработки команд, содержащихся в памяти 6, и чтения/записи данных в нем и из него посредством шины 18, и интерфейса 19 к Интернет 4 или другой сети связи. Следует принять во внимание, что устройство 1, которое соединяется с Интернет 4, может в некоторых случаях рассматриваться как часть Интернет 4.

Агент 2 отправляет данные 7, 8, которые могут включать в себя информацию о местоположении, центру 3 мониторинга и/или удаленному устройству(ам) 12 хранения регулярно, непериодично, случайно, полуслучайно и/или согласно запускам. Эта передача данных между агентом 2 и центром 3 мониторинга может происходить явным образом для пользователя. Перед отправкой конфиденциальные данные о местоположении (то есть данные о местоположении, записанные или собранные в нерабочее время) в хранилище 8 конфиденциальных данных могут быть зашифрованы, а данные компании о местоположении в хранилище 7 данных компании могут остаться незашифрованными. Данные о местоположении в хранилищах 7,8 данных могут присутствовать лишь кратковременно в электронном устройстве 1.

В центре 3 мониторинга два типа данных 7а, 8а могут храниться вместе или могут храниться в отдельных базах данных после сортировки посредством сортировочного модуля 25. Например, данные 7 компании, которые не зашифрованы, могут быть отмечены как таковые в устройстве 1, или могут быть идентифицированы как таковые в центре 3 мониторинга, а затем сохранены в хранилище 7а данных. Конфиденциальные данные 8, которые зашифровываются перед отправкой, могут быть отмечены как таковые в устройстве 1, или могут быть идентифицированы как таковые в центре 3 мониторинга, а затем сохранены в хранилище 8а данных. Удаленное хранилище 12 может находиться в зданиях компании или коммерческого предприятия, которое владеет электронным устройством 1, или в здании третьих лиц – охранной компании, или оно может быть на другом компьютере или сервере, или распределено во множестве компьютеров или серверов. Если данные 7а компании, которые хранятся, не зашифрованы (не считая временного шифрования во время передачи), компания сможет иметь доступ к ним, но не сможет декодировать конфиденциальные данные 8а без предоставления доступа к секретному ключу 11а расшифровки. Возможно, что шифровальный механизм 5 шифрует как данные 7 компании, так и конфиденциальные данные 8 перед их отправкой посредством агента 2 удаленному хранилищу 12, в таком случае администратору в компании понадобится ключ 10а расшифровки компании для преобразования данных 7а в значащий (нешифрованный) формат. В любом случае конфиденциальные данные 8, которые передаются или копируются, шифруются с использованием секретного шифровального ключа 11 или пароля, который известен только пользователю электронного устройства 1. Компания не имеет доступ к секретному шифровальному ключу 11 и не может интерпретировать данные 8а, которые являются конфиденциальными и хранятся в центре 3 мониторинга.

Центр 3 мониторинга может быть сервером, который содержит интерфейс 23 к сети 4, шину 14, посредством которой связываются компоненты, внутренние по отношению к серверу, и устройство 13 обработки для обработки компьютерно-читаемых команд в удаленном хранилище 12. Примерами команд могут быть те, которые используются для сортировки входящих данных в сортировочном модуле 25, программе, позволяющей вводить шифровальные ключи, программе, позволяющей получить доступ к данным и так далее. Также в удаленном хранилище 12 зашифрованные конфиденциальные данные 8а могут храниться также как и данные 7а компании, которые могут шифроваться или не шифроваться. Линии связи 20, 21 между электронным устройством 1, сетью 4 и центром 3 мониторинга могут быть проводными, беспроводными или кабельными.

Если пользователь захочет получить доступ к его конфиденциальным данным 8а, например, после кражи электронного устройства 1, он может получить доступ к удаленному хранилищу 12, используя терминал 30 через Интернет 4. Данные могут быть загружены в терминал 30, и ключ расшифровки пользователя 11а может быть использован для расшифровки данных 8а. Первый пароль может быть использован для извлечения конфиденциальных данных 8а, а второй пароль или ключ 11а расшифровки может быть использован для расшифровки конфиденциальных данных 8а. Альтернативно, ключ 11а расшифровки может быть предоставлен центру 3 мониторинга для того, чтобы расшифровать конфиденциальные данные 8а.

В случае кражи или утери электронного устройства 1, фиг.2 показывает процесс, через который типично проходит пользователь. О краже 40 сообщается 42 в полицию и компанию, которая владеет электронным устройством 1, и пользователь предоставляет 44 компании ключ 11а расшифровки пользователя. Это может осуществляться посредством другого компьютера 30, подключенного к Интернет 4, или ключ может быть передан непосредственно администратору компании. Этот ключ/пароль 11а расшифровки позволит компании и/или охранной компании расшифровать 46 некоторые или все конфиденциальные данные о местоположении в хранилище данных 8а, для того чтобы она могла быть предоставлена органам правопорядка, которые затем попробуют вернуть 48 электронное устройство 1. Коммерческое предприятие, компания и/или охранная компания, администрирующая мониторинг электронного устройства 1, имеет доступ к данным 7а компании о местоположении (используя ключ 10а расшифровки компании, если данные 7а компании также были зашифрованы) и может сделать эту информацию доступной для правоохранительных органов. Это означает, что пользователь потенциально жертвует конфиденциальностью местоположения только в случае кражи, а не изо дня в день или при отсутствии кражи. В некоторых вариантах осуществления, доступ к конфиденциальным данным 8а о местоположении может быть обеспечен еще на дату и время кражи или настолько близко к ней, насколько это может быть определено, или на дату и время сообщения о краже так, что вся или большая часть конфиденциальности местоположения пользователя не подвергается риску.

В вариантах осуществления, где предоставление секретного ключа раскроет исторические данные о местоположении или другую конфиденциальную информацию, использование сторонней охранной компании может быть предпочтительным для служащих, которые не хотят, чтобы какая-либо их конфиденциальная информация когда-либо стала доступной их работодателю.

Может существовать набор правил, посредством которых шифруются конфиденциальные данные 8. Фиг.3 показывает, что после того, как агент загрузится 49, он удостоверяется в доступности 50 шифровального механизма. Шифровальный механизм 5 затем проверяет 51 время дня и извлекает 52 правило 9 шифрования, чтобы определить 53, шифровать конфиденциальные данные 8 или нет. Только в качестве примера, простым правилом может быть то, что данные 7, 8 не шифруются между 9:00 и 17:00, с понедельника по пятницу. В этом примере предполагается, что будь данные конфиденциальными по сути или относящимися к работе по своей природе, они все будут обрабатываться как данные 7 компании в рабочие часы. В рабочее время нет шифрования 55 и данные 7 компании (содержащие все данные 7, 8) передаются 56 к удаленному хранилищу 12. Удаленное хранилище 12 может быть расположено в центре 3 мониторинга в зданиях, в которых работает пользователь, или может быть в другом месте. После того как данные переданы 56, процесс возвращается к началу цикла на этап 51 проверки времени, так что дополнительные данные могут передаваться время от времени, после установленной задержки или после того, как будут сформированы другие данные. Вне этого времени, то есть вне обыкновенного рабочего времени, все данные предполагаются конфиденциальными данными 8 и шифруются, используя секретный ключ 11 и/или пароль, известный только пользователю электронного устройства 1. Конфиденциальные данные 8 шифруются 54 и передаются 56 к удаленному средству 3 хранения. После того как данные переданы 56, процесс возвращается к началу цикла на этап 51 проверки времени, так что дополнительные данные могут передаваться после задержки.

В качестве исключения могут быть установлены другие периоды времени в расписании, таком как описанное выше, и могут быть сделаны поправки, например, на время отпуска. Правила, включая правила, относящиеся к периодам времени, могут быть изменены или обновлены посредством агента 2 во время осуществления связи с центром мониторинга. Например, в случае кражи, измененное правило прекратить все шифрование конфиденциальных данных может связываться посредством агента 2 с модулем 9 правил шифрования. Этот вариант осуществления может устранить необходимость для пользователя снабжать секретным ключом 11а расшифровки персонал по возврату.

Коммерческие данные или данные 7 компании могут быть зашифрованы с помощью ключа 10, известного лишь коммерческому предприятию, компании, владельцу или администратору электронного устройства 1. Альтернативно, может существовать отдельный шифровальный процесс для хранения данных компании, который происходит в удаленном месте 3 мониторинга. Таким образом, пользователь не будет иметь доступа к шифровальному ключу компании.

Применение правил 9 может в некоторых вариантах осуществления зависеть от ввода пользователем пароля. Как показано на фиг.4, после того, как электронное устройство перезагружается 60, оно просит 62 пользователя ввести пароль. Если 63 пароль введен правильно, правила 9 применяются 64, и конфиденциальные данные 8 шифруются согласно секретному шифровальному ключу 11. Если 63 пароль введен неправильно 65 или не введен, данные 8 не шифруются согласно секретному ключу 11, потому что в этом случае либо устройство 1 было украдено, либо пользователь желает использовать устройство для задач, относящихся к работе. Зашифрованы данные или нет, они передаются 68 к удаленному хранилищу 3. После передачи 68 система возвращается к началу цикла 69 в процессе, чтобы время от времени, регулярно или как только и когда необходимо, другие данные могли быть переданы.

В альтернативном варианте осуществления данные 7 компании и конфиденциальные данные 8 по умолчанию не шифруются. Пользователь имеет возможность ввести пароль, когда желает использовать устройство 1 для конфиденциальных целей, что послужит причиной того, что данные, передающиеся удаленному хранилищу 12, будут шифроваться заранее, но только в установленный период времени. Со ссылкой на фиг.5, устройство 1 сконфигурировано для приема 70 ввода пароля. При вводе верного пароля устройство 1 просит пользователя выбрать период конфиденциальности, что может быть выбором из набора стандартных периодов, таких как, например, 30 минут, 6 часов и 1 неделя. Возможны и другие периоды времени, а пользователь может иметь возможность ввода любого времени вплоть до предварительно определенного максимума. Устройство 1 принимает 72 ввод требуемого промежутка времени конфиденциальности от пользователя и затем осуществляет мониторинг 74, истек или нет данный промежуток времени. Во время выбранного периода все данные 8 шифруются 76, используя секретный ключ 11, как в предположении, что все использование электронного устройства во время данного периода времени предназначено для конфиденциальных данных 8. Зашифрованные данные затем передаются 78 к удаленному хранилищу 12. Если 74 промежуток времени конфиденциальности истек 77, данные не шифруются, используя секретный ключ, как в предположении, что данные, созданные после этого периода времени, являются данными 7 компании, которые передаются 78 к удаленному хранилищу 12 без шифрования (или шифруются, используя ключ 10 компании). После передачи 78 данных, зашифрованных или нет, процесс возвращается к началу на этап 74, чтобы время от времени могла выполняться проверка того, истек ли промежуток времени конфиденциальности, и могут ли быть переданы другие данные при необходимости.

Примерные правила

Следующее является примерами правил, которые могут использоваться для шифрования, используя секретный ключ пользователя:

1. Всегда шифруются. После кражи пользователь предоставляет ключ. Этот случай будет подходящим, если записываются данные о местоположении.

2. Всегда шифруются. Расшифровка данных возможна после того, как и пользователь, и владелец предоставят свои соответствующие части составного ключа.

3. Шифрование происходит согласно секретному ключу в периоды времени вне рабочего дня.

4. Как примерное правило (3), но это правило может быть модифицировано, чтобы учесть отпуска и варьируемое время работы.

5. Как примерное правило (3), но может быть активировано, только если пользователь введет пароль при перезагрузке или разблокировании.

6. Шифрование происходит согласно секретному ключу временно по запросу пользователя, как в варианте осуществления согласно фиг.5. Требуемый промежуток времени конфиденциальности может быть введен пользователем или может быть фиксирован. Это может быть различный период, зависящий от времени дня. Например, во время второго завтрака он может составлять 20 минут. Вечером он может составлять 5 часов. На выходных он может составлять целый день.

Альтернативы и вариации

Этапы на фигурах могут выполняться в порядке, отличном от того, который проиллюстрирован, или они могут быть объедены там, где показаны раздельно.

Сигнал (такой как слышимый сигнал или визуальное всплывающее сообщение, сформированное устройством) о том, что период секретного шифрования завершен, или близится к концу, может быть сформирован агентом и передан пользователю. Это может быть замаскированный сигнал, который не дает вору никакого понятия о том, что в устройстве установлена некая форма отслеживающей защиты.

Пароль пользователя для шифрования может быть удален агентом из устройства в конце каждого периода шифрования. Это предотвратит попытку вора использовать его для шифрования данных о местоположении, чтобы скрыть его местонахождение.

При предоставлении охранной компании секретного ключа пользователя система может быть сконфигурирована, чтобы только расшифровывать данные, отстоящие на конкретный период времени в прошлое, такой как две недели. Это может быть скомпоновано посредством регулярного удаления старых данных из удаленного устройства хранения. Альтернативно, секретный шифровальный ключ может использоваться как функция времени, так что данный ключ расшифровки может разблокировать только текущие и будущие данные, но не исторические данные.

Конфиденциальные данные и данные компании не обязательно передаются, как только они созданы. Они могут храниться локально в электронном устройстве 1 в их соответствующих хранилищах 7, 8 данных, пока не будет доступно соединение между устройством 1 и центром 3 мониторинга, или пока не настанет время для агента инициировать связь или ответить центру 3 мониторинга.

В то время как вариант осуществления был описан в отношении к защите конфиденциальных данных о местоположении, раскрытый предмет изобретения может в равной степени применяться для защиты других конфиденциальных данных, созданных, используя совместно коммерчески и конфиденциально используемое устройство. Другие конфиденциальные данные, которые могут быть защищены, включают в себя данные использования, посещенные веб-сайты, проигрываемые видео- и аудиофайлы, загрузки, нажатия клавиш, моментальные снимки экранов, электронные письма, файлы и любые другие секретные данные.

Настоящее описание является описанием лучшего на данный момент продуманного метода осуществления предмета изобретения, раскрытого и заявленного в материалах настоящей заявки. Описание сделано с целью иллюстрации общих принципов предмета изобретения и не должно восприниматься в ограничительном смысле. Предмет изобретения может найти применение во множестве реализаций без отклонения от объема сделанного раскрытия, как будет очевидно специалистам в данной области из понимания принципов, которые лежат в основе предмета изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| УПРАВЛЕНИЕ КОНФИДЕНЦИАЛЬНОСТЬЮ ДЛЯ ОТСЛЕЖИВАЕМЫХ УСТРОЙСТВ | 2009 |

|

RU2506704C2 |

| СИСТЕМА И СПОСОБ АКУСТИЧЕСКОЙ ДВУХФАКТОРНОЙ АУТЕНТИФИКАЦИИ | 2003 |

|

RU2313916C2 |

| АГЕНТ ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОГО ОБЛАЧНОГО СЕРВИСА И УСТРОЙСТВО МАРКЕРОВ БЕЗОПАСНОСТИ ДЛЯ БЕЗОПАСНОГО ОБЛАЧНОГО СЕРВИСА | 2015 |

|

RU2660604C2 |

| Система и способ аутентификации пользователя при помощи электронной цифровой подписи пользователя | 2015 |

|

RU2610696C2 |

| СПОСОБЫ И УСТРОЙСТВО ГИПЕРЗАЩИЩЕННОЙ СВЯЗИ "ПОСЛЕДНЕЙ МИЛИ" | 2018 |

|

RU2754871C2 |

| СПОСОБ РАЗГРАНИЧЕНИЯ ДОСТУПА К ДАННЫМ С ПОМОЩЬЮ ШИФРОВАНИЯ НА ОСНОВЕ АТРИБУТОВ | 2022 |

|

RU2804040C1 |

| Повышение неоднозначности | 2016 |

|

RU2737917C1 |

| БЕЗОПАСНОСТЬ СООБЩЕНИЙ | 2004 |

|

RU2373653C2 |

| ЗАЩИЩЕННОЕ И КОНФИДЕНЦИАЛЬНОЕ ХРАНЕНИЕ И ОБРАБОТКА РЕЗЕРВНЫХ КОПИЙ ДЛЯ ДОВЕРЕННЫХ СЕРВИСОВ ВЫЧИСЛЕНИЯ И ДАННЫХ | 2010 |

|

RU2531569C2 |

| СИСТЕМА И СПОСОБ ШИФРОВАНИЯ ДАННЫХ ПОЛЬЗОВАТЕЛЯ | 2014 |

|

RU2589861C2 |

Группа изобретений относится к системам защиты данных. Технический результат заключается в повышении эффективности защиты данных. Устройство, способ, система и компьютерно-читаемый носитель для защиты конфиденциальных данных, в то же время позволяющие мониторинг или отслеживание электронных устройств, которые совместно используются для коммерческих и конфиденциальных целей, посредством условного шифрования данных, передающихся от устройства, которое отслеживается, к компьютеру в удаленном местоположении, при этом передача данных может быть предназначена для отслеживания, мониторинга, резервного копирования данных или для возврата в случае потери или кражи. 3 н. и 21 з.п. ф-лы, 5 ил.

1. Способ, выполняемый пользовательским вычислительным устройством, для предоставления возможности мониторинга данных, созданных пользователем пользовательского вычислительного устройства, из удаленного местоположения, при этом способ содержит:

прием по сети, от системы мониторинга, правила условного шифрования данных, которое определяет критерии для пользовательского вычислительного устройства, чтобы определять, следует ли шифровать созданные пользователем данные секретным ключом пользователя устройства перед передачей данных к системе мониторинга, причем упомянутые критерии включают в себя основанные на времени критерии, соответствующие расписанию рабочего времени пользователя;

сохранение правила условного шифрования данных в памяти пользовательского вычислительного устройства;

повторное сообщение созданных пользователем данных системе мониторинга в соответствии с правилом условного шифрования данных, так что упомянутые созданные пользователем данные сообщаются в течение как часов рабочего времени, так и часов нерабочего времени пользователя, причем повторное сообщение созданных пользователем данных включает в себя:

получение упомянутых созданных пользователем данных;

определение, основываясь, по меньшей мере частично, на том, были ли созданные пользователем данные получены в течение часов рабочего времени, ассоциированных с пользователем, как определено с использованием правила условного шифрования данных, следует ли шифровать созданные пользователем данные с использованием секретного ключа;

если выполнено определение шифровать созданные пользователем данные секретным ключом, то шифрование созданных пользователем данных секретным ключом для генерации зашифрованных созданных пользователем данных, и передачу зашифрованных созданных пользователем данных через сеть к системе мониторинга; и

если выполнено определение не шифровать созданные пользователем данные секретным ключом, то передачу созданных пользователем данных через сеть к системе мониторинга без шифрования сначала созданных пользователем данных секретным ключом;

при этом способ выполняется под управлением программного кода, исполняемого пользовательским вычислительным устройством.

2. Способ по п. 1, в котором упомянутое определение основано на сравнении даты и времени, ассоциированных с расписанием рабочего времени.

3. Способ по п. 1, причем способ выполняется как фоновая задача, по существу невидимая пользователю.

4. Способ по п. 1, в котором созданные пользователем данные содержат один или более проигрываемых видео- или аудиофайлов.

5. Способ по п. 1, в котором созданные пользователем данные содержат одно или более нажатий клавиш или моментальных снимков экранов.

6. Способ по п. 1, в котором созданные пользователем данные содержат один или более файлов, созданных или измененных пользователем.

7. Способ по п. 1, в котором созданные пользователем данные содержат один или более посещенных веб-сайтов.

8. Способ по п. 1, в котором созданные пользователем данные содержат одно или более движений мыши.

9. Способ по п. 1, в котором созданные пользователем данные содержат одно или более писем электронной почты.

10. Способ по п. 1, в котором правило условного шифрования основано отчасти на расписании отпуска пользователя.

11. Способ по п. 1, в котором пользовательское вычислительное устройство является собственностью работодателя пользователя.

12. Способ по п. 1, причем способ поддерживается постоянным агентом, инсталлированным на устройстве.

13. Способ по п. 1, в котором сообщение созданных пользователем данных выполняется в течение связи, инициированной устройством.

14. Способ по п. 1, в котором сообщение созданных пользователем данных выполняется в течение связи, инициированной системой мониторинга.

15. Способ по п. 1, в котором, когда выполняется определение не шифровать созданные пользователем данные секретным ключом, созданные пользователем данные зашифровываются ключом работодателя.

16. Способ по п. 1, в котором созданными пользователем данными является местоположение устройства.

17. Компьютерно-читаемый носитель, который хранит программный код, который инструктирует пользовательское вычислительное устройство выполнять способ, который содержит:

прием по сети, от системы мониторинга, правила условного шифрования данных, которое определяет критерии для пользовательского вычислительного устройства, чтобы определять, следует ли шифровать созданные пользователем данные секретным ключом пользователя устройства перед передачей созданных пользователем данных к системе мониторинга, причем упомянутые критерии включают в себя основанные на времени критерии, соответствующие расписанию рабочего времени пользователя у работодателя;

сохранение правила условного шифрования данных в памяти пользовательского вычислительного устройства;

повторное сообщение созданных пользователем данных системе мониторинга в соответствии с правилом условного шифрования данных, так что упомянутые созданные пользователем данные сообщаются как в течение часов рабочего времени, так и часов нерабочего времени пользователя, причем повторное сообщение созданных пользователем данных включает в себя:

получение созданных пользователем данных;

определение, основываясь, по меньшей мере частично, на расписании рабочих часов, ассоциированных с работодателем, как определено с использованием правила условного шифрования данных, ассоциированы ли созданные пользователем данные со служебным использованием пользовательского вычислительного устройства;

если выполнено определение, что созданные пользователем данные не ассоциированы со служебным использованием устройства, то шифрование созданных пользователем данных секретным ключом пользователя для генерации зашифрованных созданных пользователем данных и передачу зашифрованных созданных пользователем данных через сеть к системе мониторинга; и

если выполнено определение, что созданные пользователем данные ассоциированы со служебным использованием устройства, то передачу созданных пользователем данных через сеть к системе мониторинга без шифрования сначала созданных пользователем данных секретным ключом.

18. Компьютерно-читаемый носитель по п. 17, который хранит дополнительный программный код, который инструктирует пользовательское вычислительное устройство выполнять способ как фоновую задачу, по существу невидимую пользователю.

19. Компьютерно-читаемый носитель по п. 17, в котором созданные пользователем данные содержат одно или более из нажатия клавиши, моментального снимка экрана, файла, с которым взаимодействует пользователь, посещенного веб-сайта, движения мыши и письма электронной почты.

20. Компьютерно-читаемый носитель по п. 17, в котором созданные пользователем данные содержат местоположение устройства.

21. Способ мониторинга данных, созданных пользователем пользовательского вычислительного устройства, при сохранении конфиденциальности пользователя, причем способ содержит

передачу по сети, от системы мониторинга к пользовательскому вычислительному устройству, правила условного шифрования данных,

которое определяет критерии для пользовательского вычислительного устройства, чтобы определять, следует ли шифровать созданные пользователем данные секретным ключом пользователя устройства перед передачей созданных пользователем данных к системе мониторинга, причем упомянутые критерии включают в себя основанные на времени критерии, соответствующие расписанию рабочего времени пользователя у работодателя;

прием от пользовательского вычислительного устройства по сети и сохранение в компьютерном хранилище системы мониторинга первого набора созданных пользователем данных, которые зашифрованы секретным ключом пользователя, причем упомянутый первый набор созданных пользователем данных создан в течение нерабочих часов пользователя, упомянутый первый набор созданных пользователем данных зашифрован секретным ключом посредством пользовательского вычислительного устройства на основе правила условного шифрования данных;

прием от пользовательского вычислительного устройства по сети и сохранение в компьютерном хранилище системы мониторинга второго набора созданных пользователем данных, которые не зашифрованы секретным ключом пользователя, причем упомянутый второй набор созданных пользователем данных создан в течение рабочих часов пользователя;

прием секретного ключа пользователя в связи с сообщением о краже пользовательского вычислительного устройства и использование секретного ключа для дешифрования первого набора созданных пользователем данных; и

использование дешифрованного первого набора созданных пользователем данных и второго набора созданных пользователем данных, чтобы пытаться вернуть пользовательское вычислительное устройство после сообщения о краже.

22. Способ по п. 21, в котором пользовательское вычислительное устройство является собственностью работодателя.

23. Способ по п. 21, в котором правило условного шифрования данных отражает расписание отпуска пользователя.

24. Способ по п. 21, в котором созданные пользователем данные являются местоположением устройства.

| US 2003035544 A1, 20.02.2003 | |||

| US 2004106415 A1, 03.06.2004 | |||

| US 5771354 A, 23.06.1998 | |||

| US 5991406 A, 23.11.1999 | |||

| СПОСОБ, СИСТЕМА И УСТРОЙСТВА ДЛЯ ПОДДЕРЖКИ УСЛУГ ПРОТОКОЛА IP МОБИЛЬНОЙ СВЯЗИ, ВЕРСИИ 6 | 2004 |

|

RU2322766C2 |

Авторы

Даты

2018-02-13—Публикация

2013-12-18—Подача