Область техники, к которой относится изобретение

Настоящее изобретение относится к телекоммуникационной области и, в частности, к мерам обеспечения информационной безопасности от атак на EPS AKA*.

Уровень техники

В стандарте «Долгосрочное развитие» (LTE) SN (сервисная сеть) отклоняет запрос на подключение от устройства пользователя (UE) и затем отправляет сообщение обновления местоположения для международного идентификатора мобильного абонента (IMSI) в UE в собственную сеть (HN). Впоследствии, гостевая SN отправляет в HN запись учета стоимости оказанных услуг для абонента с упомянутым IMSI, даже в случае отсутствия предоставления какой-либо услуги абоненту в роуминге.

С целью предотвращения данной противозаконной операции 3GPP SA3 планирует принять новую версию процедуры соглашения об аутентификации и ключах (АКА), описанную в TR 33.899 [1], решение № 2.22 «EPS AKA с UE подтверждением аутентификации». Данное решение названо EPS AKA* (усовершенствованная пакетная система АКА*).

Со ссылкой на фиг.1 приведено описание EPS AKA* процедуры. В котором, RAND является случайным числом вызова сети, AUTN является маркером сетевой аутентификации, AV является вектором аутентификации, который состоит из 4 элементов: а) сетевой вызов RAND, b) ожидаемый пользовательский ответ XRES, с) ключ (например, Kasme или два ключа CK и IK) и d) маркер сетевой аутентификации AUTN. Ожидаемый пользовательский ответ XRES = f2к (RAND), где f2 является функцией сообщения аутентификации (возможно, усеченной) и корневой ключ К, который мог быть определен идентификатором UE (IMSI), обозначает общедоступный ключ между UE и HN. RES является пользовательским ответом, который генерируют с использованием функции f2к (RAND) посредством UE, и в котором RES размер может находиться в диапазоне от 32 бит до 64 бит, допускают, что размер RES является четным числом и обозначен 2n. (MILENAGE функция f2 поддерживает RES длины от 32 до 64 бит. TUAK функция f2 поддерживает RES длины 32, 64, 128 или 256 бит и последнее только если размер главного ключа К равен 256 бит).

EPS AKA* процедура HN включает в себя только половину ожидаемого пользовательского ответа (XRES) в векторе аутентификации, который отправляют в SN в сообщении ответа информации аутентификации. SN сравнивает половину пользовательского ответа (RES), которую принимают по радиоинтерфейсу из UE в ответ на случайный вызов RAND, с частью XRES, которая была ранее принята из HN. Если две части совпадают, то SN рассматривает EPS AKA* процедуру как выполненную успешно; и направляют (целиком) ответ RES в HN в сообщении подтверждения аутентификации. HN затем сравнивает RES, принятый из SN с (полностью) ожидаемым ответом XRES. Если они не совпадают, то SN подозревают в наличии противозаконной операции.

Предполагают, во-первых, что вектор (AV*) аутентификации EPS AKA*, принятый гостевой SN из HN, включает в себя только младшую часть (n менее значимых бит) XRES. Во-вторых, полагают, что UE злоумышленника содержит действительный неподдельный универсальный модуль идентификации абонента (USIM), но часть мобильного устройства (МЕ) UE было изменено злоумышленником.

МЕ злоумышленника использует (изменяет) 2n бит RES в USIM, изменяет некоторые биты в старшей части (m наиболее значимых цифр) RES и отправляет данный измененный RES в SN в сообщении ответа аутентификации по радиоинтерфесу. Так как младшая часть XRES, принятая SN совпадает с младшей частью RES, данное изменение буден не замечено SN. SN будет рассматривать процесс аутентификации как успешный; после установления контекста безопасности с UE, SN вставит RES в сообщение подтверждения аутентификации и отправит данное сообщение в HN. Следует отметить, что контекст RES параметра не влияет на контекст безопасности.

Изменение в RES является прозрачным для SN и также абоненту, поскольку его UE получает нормальную услугу из SN. Но, когда HN принимает сообщение подтверждения аутентификации (которое содержит RES), буде замечено несоответствие старшей части RES с соответствующей частью XRES. Данное событие вызовет в SN подозрение наличия несанкционированной операции в HN. HN может генерировать другой вектор AV* аутентификации и может запросить из SN дополнительную аутентификацию UE. Во время дополнительной аутентификации ME злоумышленника может либо (i) оставить RES неповрежденным для последующей операции в SN и HM (поскольку необходимо выполнить две операции аутентификации вместо одной); либо (ii) может изменить снова RES, что вызовет в SN повышенное подозрение относительно HN. В последнем случае, HN может запросить еще одну (третью) аутентификацию, предоставляя МЕ злоумышленника еще один шанс.

Несоответствие старшей части RES может произойти также из-за искажения правильного RES во время передачи по радиоинтерфейсу. Но, как отмечено в TR 33.899 [1] п. 5.2.4.22.3., данное событие является довольно редким.

Раскрытие сущности изобретения

Варианты осуществления настоящего изобретения предоставляют меры обеспечения информационной безопасности от атак EPS AKA*. Данные меры обеспечения информационной безопасности включают в себя один способ для снижения риска атаки и может использовать два других способа взамен.

Первый аспект вариантов осуществления настоящего изобретения раскрывает систему для сетевой аутентификации, в котором система содержит устройство пользователя (UE), сервисную сеть (SN) и собственную сеть (HN).

HN выполнена с возможностью генерировать ожидаемый пользовательский ответ (XRES) на основании идентификатора UE и генерировать индикатор; идентификатор поставляют из SN или из UE, и идентификатор может представлять собой международный идентификатор мобильного абонента (IMSI);

HN выполнена с возможностью отправлять часть XRES и индикатор в SN;

SN выполнена с возможностью принимать часть XRES и индикатор;

SN выполнена с возможностью принимать пользовательский ответ (RES) из UE;

SN выполнена с возможностью сравнивать RES с XRES на основании индикатора;

SN выполнена с возможностью отправлять сообщение подтверждения в HN при успешном сравнении.

Со ссылкой на первый аспект в первой возможной реализации, в котором индикатор является случайным значением R; в котором этап отправки части XRES и индикатора в SN содержит:

Отправку младшей части XRES и R в SN, когда R равно нулю;

В котором этап сравнения RES и XRES на основании индикатора содержит:

Определение младшей части RES, когда R равно нулю; и сравнение младшей части RES с принятым XRES.

Со ссылкой на первый аспект во второй возможной реализации, в котором индикатор является случайным значением R; в котором этап отправки части XRES и индикатора в SN содержит:

Отправку старшей части XRES и R в SN, когда R равно единице;

В котором этап сравнения RES и XRES на основании индикатора содержит:

Определение старшей части RES, когда R равно единице; и сравнение старшей части RES с принятым XRES.

Со ссылкой на первый аспект в третьей возможной реализации, в котором индикатор является случайным значением R; в котором этап отправки части XRES и индикатора в SN содержит:

Отправку младшей части XRES и R в SN, когда R равно единице;

В котором этап сравнения RES и XRES на основании индикатора содержит:

Определение младшей части RES, когда R равно единице; и сравнение младшей части RES с принятым XRES.

Со ссылкой на первый аспект в четвертой возможной реализации, в котором индикатор является случайным значением R; в котором этап отправки части XRES и индикатора в SN содержит:

Отправку старшей части XRES и R в SN, когда R равно нулю;

В котором этап сравнения RES и XRES на основании индикатора содержит:

Определение старшей части RES, когда R равно нулю; и сравнение старшей части RES с принятым XRES.

Со ссылкой на первый аспект в пятой возможной реализации, в котором индикатор является маской 2n бит (размер XRES); в котором этап отправки XRES и индикатора в SN содержит:

Отправку выбранного XRES и маски 2n бит в SN; где выбранный XRES включает в себя биты, соответствующие части XRES, которую SN должна проверить на соответствие RES, установленные на единицу в R;

В котором этап сравнения RES с XRES на основании индикатора содержит:

Определение целевого местоположения RES на основании маски 2n бит; конкретно, посредством выбора бит, соответствующих части RES, которую SN должна проверить на соответствие RES, установленных на единицу в маске 2n бит;

Сравнение выбранного XRES с целевым местоположением RES.

Второй аспект вариантов осуществления настоящего изобретения раскрывает систему для сетевой аутентификации, в котором система содержит устройство пользователя (UE), сервисную сеть (SN) и собственную сеть (HN).

HN выполнена с возможностью генерировать ожидаемый пользовательский ответ (XRES) на основании идентификатора UE и генерировать маску 2n бит (размер XRES).

HN выполнена с возможность отправлять XRES и маску 2n бит в SN;

SN выполнена с возможностью принимать XRES и маску 2n бит;

SN выполнена с возможностью принимать пользовательский ответ (RES) из UE;

SN выполнена с возможностью определять целевое местоположение XRES на основании маски 2n бит посредством выбора бит, соответствующих части XRES, которую SN проверяет на соответствие RES, установленных на единицу в маске 2n бит; и сравнивать целевое местоположение XRES с соответствующим местоположением RES;

SN выполнена с возможностью отправлять сообщение подтверждения в HN при успешном сравнении. Конкретно, этап успешного сравнения содержит: целевое местоположение XRES равно соответствующему местоположению RES.

Третий аспект вариантов осуществления настоящего изобретения раскрывает систему для сетевой аутентификации, в котором система содержит устройство пользователя (UE), сервисную сеть (SN) и собственную сеть (HN).

SN выполнена с возможностью принимать запрос из UE, в котором запрос включает в себя международный идентификатор мобильного абонента (IMSI);

SN выполнена с возможностью отправлять IMSI в HN;

HN выполнена с возможностью генерировать ожидаемый пользовательский ответ (XRES) на основании IMSI; и вычислять значение кода аутентификации сообщения (МАС) для XRES посредством ключа К;

HN выполнена с возможностью отправлять МАС и К в SN;

SN выполнена с возможностью принимать XRES и К;

SN выполнена с возможностью принимать пользовательский ответ (RES) из UE;

SN выполнена с возможностью вычислять МАС1 на основании К и RES;

SN выполнена с возможностью сравнивать МАС с МАС1 для определения совпадают ли МАС и МАС1;

SN выполнена с возможностью отправлять сообщение подтверждения в HN, когда МАС и МАС 1 равны;

Со ссылкой на третий аспект в первой возможной реализации, в котором К является ключом одноразового использования между HN и SN: или К является общедоступным ключом между HN и SN; или К извлекают из общедоступного ключа (ключей) между HN и SN; или К является согласованным ключом между HN и SN на основании открытого ключа или сертификатов.

Со ссылкой на третий аспект во второй реализации, в котором сообщение подтверждения включает в себя RES;

HN выполнена с возможностью сравнивать RES и XRES для определения соответствия RES и XRES.

Четвертый аспект вариантов осуществления настоящего изобретения раскрывает систему для сетевой аутентификации, в котором система содержит устройство пользователя (UE), сервисную сеть (SN) и собственную сеть (HN).

SN выполнена с возможностью принимать запрос из UE, в котором запрос включает в себя международный идентификатор мобильного абонента (IMSI);

SN выполнена с возможностью отправлять IMSI в HN;

HN выполнена с возможностью генерировать ожидаемый пользовательский ответ (XRES) на основании IMSI; и вычислять значение Х цифровой подписи на основании XRES и персонального ключа (SK);

HN выполнена с возможностью отправлять Х в SN;

SN выполнена с возможностью принимать пользовательский ответ (RES) из UE;

SN выполнена с возможностью верифицировать значение Х цифровой подписи на основании открытого ключа (РК) и RES; и РК предварительно хранят или принимают из HN.

SN выполнена с возможностью отправлять сообщение подтверждения в HN, когда Х успешно верифицировано.

Четвертый аспект вариантов осуществления настоящего изобретения раскрывает структуру UE, SN и HN, относящуюся к вышеизложенным аспектам. В котором, UE содержит процессор, память, сетевой интерфейс, шину, приемопередатчик. Память содержит постоянный носитель информации, который может быть считан процессором, постоянный носитель информации хранит инструкции, которые при выполнении процессором, вызывают процессор выполнять способ, описанный в вышеизложенных аспектах. В котором, SN содержит процессор, память, сетевой интерфейс, шину, приемопередатчик. Память содержит постоянный носитель информации, который может быть считан процессором, причем постоянный носитель информации хранит инструкции, которые при выполнении процессором, вызывают процессор выполнять способ, описанный в вышеизложенных аспектах. В котором, HN содержит процессор, память, сетевой интерфейс, шину, приемопередатчик. Память содержит постоянный носитель информации, который может быть считан процессором, постоянный носитель информации хранит инструкции, которые при выполнении процессором, вызывают процессор выполнять способ, описанный в вышеизложенных аспектах.

Краткое описание чертежей

С целью более четкого описания технических решений в вариантах осуществления настоящего изобретения ниже приведены прилагаемые чертежи, необходимые для описания вариантов осуществления. Очевидно, что прилагаемые чертежи в последующем описании иллюстрируют только некоторые варианты осуществления настоящего изобретения и специалист в данной области техники может получить иные чертежи из прилагаемых чертежей без творческих усилий.

Фиг.1 представляет собой блок-схему алгоритма EPS AKA* процедуры;

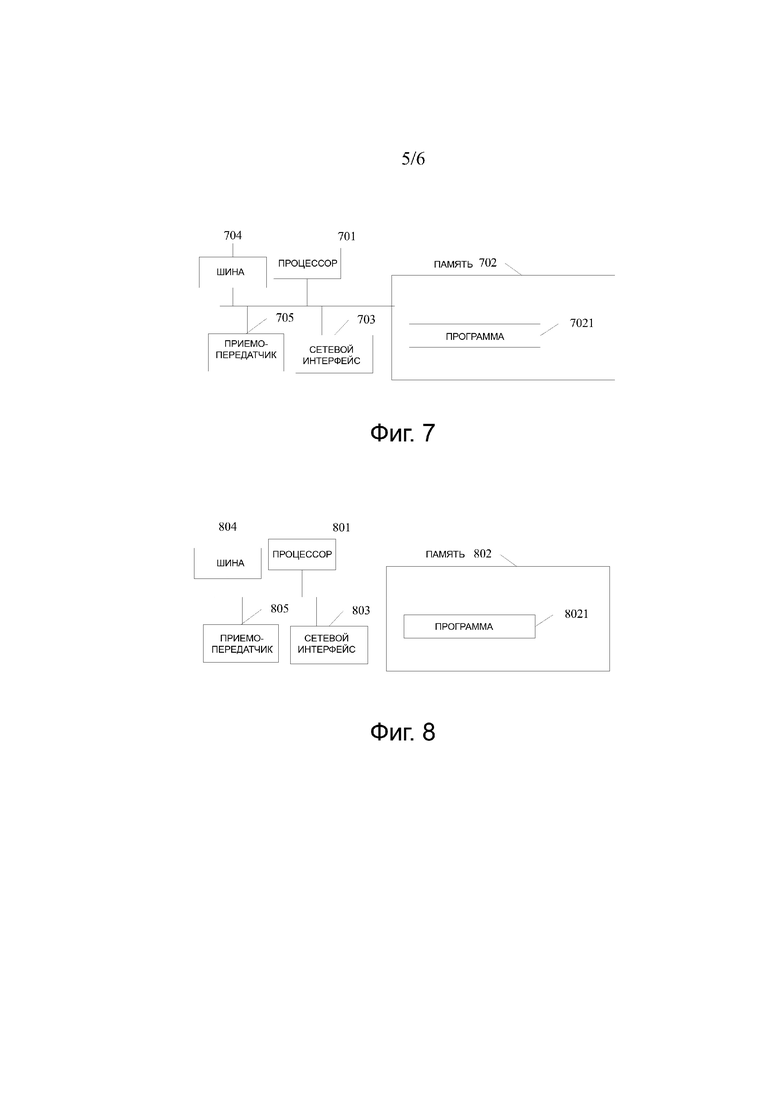

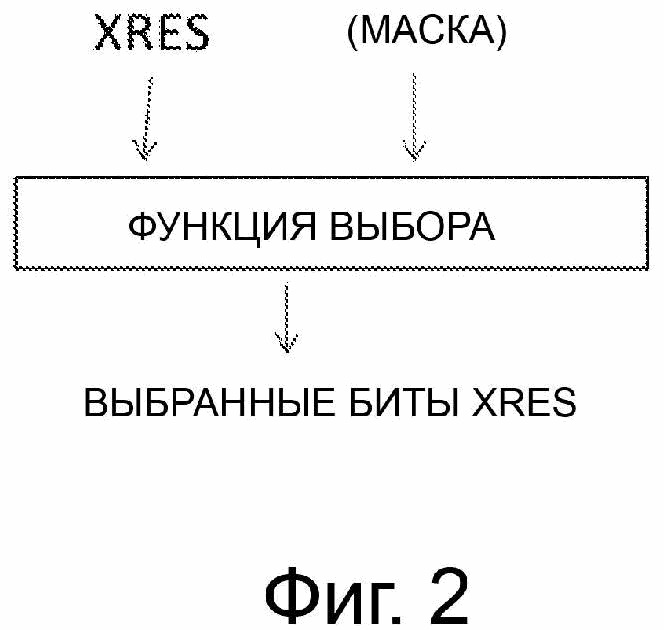

Фиг.2 представляет собой схему генерирования выбранных бит XRES согласно варианту осуществления настоящего изобретения;

Фиг.3 представляет собой схему генерирования выбранных бит XRES согласно варианту осуществления настоящего изобретения;

Фиг.4 представляет собой схему процесса аутентификации согласно варианту осуществления настоящего изобретения;

Фиг.5 представляет собой схему генерирования МАС согласно варианту осуществления настоящего изобретения;

Фиг.6 представляет собой схему шифрования согласно варианту осуществления настоящего изобретения;

Фиг.7 представляет собой схему UE согласно варианту осуществления настоящего изобретения;

Фиг.8 представляет собой схему SN согласно варианту осуществления настоящего изобретения;

Фиг.9 представляет собой схему HN согласно варианту осуществления настоящего изобретения;

Осуществление изобретения

Далее приведено полное и четкое описание технических решений в вариантах осуществления настоящего изобретения со ссылкой на прилагаемые чертежи в вариантах осуществления настоящего изобретения. Очевидно, что описанные варианты осуществления являются только некоторыми, но не всеми вариантами осуществления настоящего изобретения. Все иные варианты осуществления, полученные специалистом в данной области техники на основании вариантов осуществления настоящего изобретения без творческих усилий, должны находиться в рамках объема защиты настоящего изобретения.

Далее приведено описание способов предотвращения атаки.

Способ 1

UE (устройство пользователя) злоумышленника изменяет часть RES, которую SN (сервисная сеть) не может проверить на соответствие XRES (ожидаемый пользовательский ответ). Выполняя подобные действия, UE злоумышленника должно иметь информацию, что часть XRES SN была принята из HN (собственную сеть). Таким образом, с целью предотвращения атаки, необходимо не допустить получение информации UE о том, которая часть XRES известна SN. Очевидно, что неизменная установка данной части может быть в конечном итоге обнаружена злоумышленником; поэтому, установка должна быть динамической и непредсказуемой. Данный аспект предусматривает, что HN следует выбирать случайным образом часть XRES, отправляемую в SN.

Далее приведен пример реализации данного аспекта. До отправки AV* в SN, HN генерирует случайное число r, которое равно либо нулю, либо единице. Если r равно нулю, то HN включает в себя младшую часть XRES в AV*; в противном случае, HN включает в себя старшую часть XRES в AV*. HN должна каким-либо образом указать SN, какую часть XRES следует использовать для проверки RES.Например, HN может включать в себя AV* значение r или, вместо значения r может включать в себя маску 2n бит (размер XRES), где биты, соответствующие части XRES, которую SN должна проверить на соответствие RES, установлены на единицу, и все иные биты установлены на ноль. В любом случае, HN должна включать в себя поле сообщения ответа информации аутентификации, которое указывает SN, какую часть XRES SN следует проверить на соответствие RES и/или которую часть не следует проверять.

С учетом применения данных мер обеспечения информационной безопасности, МЕ злоумышленника может только догадываться, которую часть RES следует изменять. Результат индикации ложной попытки злоумышленника может быть сообщен абонентом, поскольку его UE не примет услугу из SN. (Кроме того, ложная попытка доступа МЕ злоумышленника может немедленно инициировать выполнение другой EPS AKA* процедуры и сообщить правильный RES в данный момент). Получив данный результат, злоумышленник изменит только один бит в части RES, которая неизвестна гостевой SN, что вызовет подозрения SN в противозонной операции выставления счета.

Способ использования маски в выборе соответствующей части XRES представляет собой следующее:

Используют XRES и маску в качестве входных параметров функции выбора и выходные данные функции выбора могут быть выбранными битами XRES.

На основании алгоритма обмена данными, показанном на фиг.1, как показано на фиг.2, на котором проиллюстрирована схема генерирования выбранных бит XRES согласно варианту осуществления настоящего изобретения.

Далее приведен один пример маски:

Используя XRES и маску в качестве входных параметров функции выбора, могут быть получены выбранные биты XRES посредством выполнения функции выбора. В маске биты, соответствующие части XRES, которую SN должна проверить на соответствие RES, установлены на единицу, и все иные биты установлены на ноль, и выходные данные будут представлять собой выбранные биты XRES, где бит со значением 1 в маске представляет собой бит, выбранный в XRES. Другой опцией может служить вариант, в котором бит со значением 0 в маске будет представлять собой бит, выбранный в XRES.

На основании алгоритма обмена данными, показанном на фиг.1, как показано на фиг.3, на котором проиллюстрирована схема генерирования выбранных бит XRES согласно варианту осуществления настоящего изобретения.

Количество бит в части RES, которую не проверяют в SN на соответствие части XRES, обозначено m. Если МЕ злоумышленника предпринимает одну попытку несанкционированной операции, бит RES, выбранный случайным образом, до отправки изменённого RES в SN, то вероятность p того, что бит, выбранный злоумышленником, будет являться одним из m бит, равна m/(2n). Например, EPS AKA*, как описано в TR 33.899 [1] устанавливает m=n; после чего, установка вероятности р составляет половину.

С уменьшением m снижают p, наилучшим значением установки (для снижения p) является m = 1. Имея данное установочное значение, вероятность p (вероятность прохождения SN проверки злоумышленником) снижается до 1/(2n); например, при размере RES равном 2n = 32, вероятность p составляет 1/32, или около 3 процентов; когда 2n = 64, вероятность p составляет около 1,5 процентов; когда 2n = 128, вероятность p составляет около 0,8 процента.

При установке m = 1, поле индикатора в сообщении ответа информации аутентификации из HN в SN может быть целым числом, которое указывает на позицию (одного) бита в XRES, которую SN не следует проверять на соответствие RES.

Следует отметить, что атака может быть осуществлена с SN, а не с UE. В свете изложенного выше способа (способ 1) предотвращения незаконной операции, вероятность того, что злоумышленник в SN угадает часть XRES, которую не знает, составляет 1-p; поэтому, снижая шансы UE злоумышленника (уменьшением p), тем самым, увеличивают шансы злоумышленника в SN и vice versa. Дополнительно, p от одного до трех процентов представляет собой существенную величину. Далее будет представлено описание более эффективного способа защиты от как от UE злоумышленника, так и SN злоумышленника. Это достигают посредством того, что как p, так и 1-p равно 1/2n. Например, если размер RES равен 2n = 32, то p = ½16, т.е. составляет порядка одной тысячной процента.

Способ 2.

В данной схеме HN не отправляет какую-либо часть XRES в явной форме в SN, но вместо этого, HN отправляет n-битовую контрольную величину X для проверки RES ответа UE. Данную контрольную величину Х получают из 2n-бит XRES посредством соответствующей хеш-функции f. HN также указывает SN, что используют данную функцию.

Например, значение Х может быть значением кода аутентификации сообщения (МАС), вычисленное для XRES посредством одноразового ключа, который отправляют с помощью HN в SN совместно с X.

Другой возможностью является способ шифрования XRES посредством блочного шифрования с длиной блока равной 2n. Проверочное значение Х в данном случае представляет собой нижнюю часть зашифрованного XRES. И вновь, одноразовый ключ, используемый для шифрования, отправляют совместно с Х.

Когда SN принимает RES из UE, то, во-первых, применяют хеш-функцию f к принятому RES и проверяют, совпадает ли Х. Для дополнительной проверки посредством HN, SN отправляет весь RES в HN в сообщении подтверждения аутентификации.

Как показано на фиг.4, где фиг. 4 представляет собой схему процесса аутентификации согласно варианту осуществления настоящего изобретения.

Решения для вычисления Х представляют собой:

Решение 1

Используя К и XRES в качестве входных параметров MAC функции, получают выходные данные МАС функции, которые представляют собой Х, при этом, К может быть одноразовым ключом. Другой возможностью является случай, когда К является общедоступным ключом для HN и SN. Другой опцией является случай, когда К получают из общедоступного ключа (ключей) для HN и SN. Дополнительной опцией является случай, когда К является согласованным ключом между HN и SN на основании открытого ключа или сертификатов.

Как показано на фиг.5, при этом, фиг.5 иллюстрирует схему генерирования МАС согласно варианту осуществления настоящего изобретения.

Решение 2

Используя К и XRES в качестве входных параметров функции шифрования, получают выходные данные функции шифрования, которые представляют собой Х, при этом, К может быть одноразовым ключом. Другой возможностью является случай, когда К является общедоступным ключом для HN и SN. Другой опцией является случай, когда К получают из общедоступного ключа (ключей) для HN и SN. Дополнительной опцией является случай, когда К является согласованным ключом между HN и SN на основании открытого ключа или сертификатов.

Как показано на фиг.6, при этом, фиг.6 является схемой шифрования согласно варианту осуществления настоящего изобретения.

Предложено вычислить степень изменения для мошенничества как для UE, так и для SN, при применении способа 2. UE не знает ключа, с которым SN планирует применить хеш-функцию. Таким образом, UE не имеет возможности узнать, какие другие значения RES приведут к тому же значению величины Х. (Фактически, UE даже не знает значение величины Х, но данный факт не имеет значения). Соответственно, наилучшей стратегией для UE является просто догадываться и вероятность успеха равна 1 из 2n.

SN знает ключ и знает значение величины Х, но без выполнения аутентификации с (действительным) UE не знает RES: с ключом и значением величины Х возможно (хотя очень сложно) для SN вычислить (много) значения RES, что приведет к Х. Но попытка SN мошенничества не выявит какое из многих RES значений будет является правильным. Опять же, шанс успеха (как минимум, в среднем) равен 1 из 2n.

Обе степени вероятности следуют из факта того, что (как минимум, в среднем) каждое значение величины Х получают из различных RES значений, при применении хеш-функции с постоянным ключом.

Следует отметить, что в обоих случаях мошенничества: первый случай является мошенничеством UE и второй случай является мошенничеством SN, достигают компромисса посредством изменения длины Х.

Отметим, что функция для вычисления Х не должна основываться на либо функции шифрования, либо хеш-функции. Для защиты от мошенничества UE достаточно выбрать различные функции, что будет достаточным условием гарантии того, что UE не сможет найти альтернативный параметр RES, который может быть отправлен вместо RES, и все еще приемлем для SN с достаточно большой вероятностью. Для защиты от мошенничества SNs, достаточно иметь достаточно много параметров RES, которые могут быть приняты вместо RES, и все еще приемлем для SN.

Способ 3

В данной схеме HN не отправляет любую часть XRES явным образом в SN, но вместо этого HN отправляет k-битную контрольную величину Х для проверки ответа RES от UE. Контрольную величину Х получают из 2-n бит XRES посредством использования соответствующей функции f цифровой подписи. HN также указывает в SN, при используют данную функцию.

Например, величина Х может быть значением цифровой подписи, вычисленным для XRES с помощью индивидуального ключа (SK), который управляется HN. И HN отправляет открытый ключ (PK) и Х в SN, где SK и PK являются парой ассиметричных криптографических ключей.

Когда SN принимает RES из UE, то, во-первых, применяют алгоритм верификации цифровой подписи к РК, Х и принятому RES и проверяют, является ли Х корректным значением. Если верификация выполнена успешно, то SN рассматривает операцию аутентификации как успешную. Если нет, то SEAF отклоняет аутентификацию. Для дополнительной проверки посредством HN, SN отправляет весь RES в HN в сообщении подтверждения аутентификации.

В данный момент, вычисляют степень вероятности мошенничества как для UE, так и для SN при использовании способа 3. UE не знает индивидуальный ключ SK, с которым NN намерена применить функцию подписи. Соответственно, UE нет способа узнать, какие другие значения RES приведут к тому же значению Х. (Фактически, UE даже не знает значение Х, но данный факт не имеет значения). Соответственно, наилучшей стратегией для UE является просто догадываться о подписи Х и вероятность успеха подделки цифровой подписи равна намного меньше, чем 1 из 2n.

SN только знает открытый ключ РК и знает значение Х, но без выполнения аутентификации с (действительным) UE не знает RES: с ключом РК и значением Х не предоставляется возможным (хотя довольно сложно) для SN вычислить корректное значение величины Х для RES. Соответственно, попытка мошенничества со стороны SN не может привести к успеху и узнать, какое из многих RES значений будет являться правильным. Вероятность успеха (как минимум, в среднем) равна 1 из 2n.

Обе степени вероятности следуют из факта того, что (как минимум, в среднем) каждое значение величины Х получают из различных RES значений, при применении функции цифровой подписи с постоянным ключом.

Другой опцией является вариант, в котором Х вычисляют на основании части XRES (например, старшей части). Соответственно, SN верифицирует Х на основании данной части RES (например, старшей части) и РК. HN и SN могут согласовать, которая часть будет использована для верификации. Или HN динамически выбирает часть для верификации и уведомляет SN о части для верификации посредством параметра (например, маски, как описано в способе 1 или в одном бите r для старшей и младшей части распознания и т.п.).

HN может генерировать РК и SK самостоятельно. С другой стороны, РК и SK могут быть предварительно сконфигурированы в HN или распределены в HN.

Упомянутые асимметричные криптографические ключи РК и SK могут быть сгенерированы динамически для каждой процедуры аутентификации или фиксированные ключи для пары РК и SK.

Упомянутые асимметричные криптографические ключи (т.е. функция f цифровой подписи) обозначают общие алгоритмы подписи, включающие в себя, но не ограничивающие, алгоритм цифровой подписи, алгоритм подписи Шеннона, алгоритм подписи на основании идентификатора, алгоритм цифровой подписи на эллиптических кривых и т.п.

Как показано на фиг.7, при этом, фиг. 7 является схемой UE согласно варианту осуществления настоящего изобретения. В котором, UE содержит процессор 701, память 702, сетевой интерфейс 703, шину 704, приемопередатчик 705.

Как показано на фиг.8, при этом, фиг. 8 является схемой SN согласно варианту осуществления настоящего изобретения. В котором, SN содержит процессор 801, память 802, сетевой интерфейс 803, шину 804, приемопередатчик 805.

Как показано на фиг.9, при этом, фиг. 9 является схемой HN согласно варианту осуществления настоящего изобретения. В котором, HN содержит процессор 901, память 902, сетевой интерфейс 903, шину 904, приемопередатчик 905.

Следует отметить, что в целях краткого изложения вышеизложенные варианты осуществления способа представлены как последовательность действий. Однако, специалисты в данной области техники понимают, что настоящее изобретение не ограничено описанным порядком действий, поскольку, согласно настоящему изобретению, некоторые этапы могут быть выполнены в ином порядке или одновременно. Дополнительно, специалисты в данной области техники понимают, что все варианты осуществления, описанные в настоящей спецификации, относятся к примерным вариантам осуществления, и выполняемые действия и используемые модули не являются обязательными в настоящем изобретении.

Контент, такой как обмен информацией и выполнение процесса между модулями в описанном ранее устройстве и системе, основанный на некоторой идее, следует рассматривать как варианты осуществления способа по настоящему изобретению. Соответственно, подробное описание контента может быть изложено со ссылкой на на описание вариантов осуществления способа по настоящему изобретению, и подробное описание не повторяют.

Специалисты в данной области техники понимают, что все или некоторые процессы способов в вариантах осуществления могут быть выполнены компьютерной программой, инструктирующей соответствующее аппаратное обеспечение. Программу могут хранить на машиночитаемом носителе информации. При выполнении программы, выполняют процессы способов в вариантах осуществления. Носителем информации могут быть магнитный диск, оптический диск, память только для чтения (ROM: Read-Only Memory), RAM или т.п.

В настоящей спецификации использованы конкретные примеры для описания принципа и реализаций выполнения настоящего изобретения. Описание вышеизложенных вариантов осуществления приведено для облегчения понимания способа и идеи настоящего изобретения. Дополнительно, специалисты в данной области техники могут внести изменения в реализации и объем применения в соответствии с идеей настоящего изобретения. Таким образом, настоящую спецификацию не следует рассматривать, как ограничивающую настоящее изобретение.

Изобретение относится к области связи и, в частности, к системе сетевой аутентификации. Технический результат - обеспечение информационной безопасности от атак EPS AKA*. Система содержит устройство пользователя (UE), сервисную сеть (SN) и собственную сеть (HN). HN выполнена с возможностью генерировать ожидаемый пользовательский ответ (XRES) на основании идентификатора UE и генерировать индикатор; и отправлять часть XRES и индикатор в SN. SN выполнена с возможностью принимать часть XRES и индикатор и принимать пользовательский ответ (RES) из UE. SN выполнена с возможностью сравнивать RES с XRES на основании индикатора. SN выполнена с возможностью отправлять сообщение подтверждения в HN при успешном сравнении. 5 н. и 13 з.п. ф-лы, 9 ил.

1. Система сетевой аутентификации пользователя, содержащая сервисную сеть и собственную сеть; при этом

собственная сеть выполнена с возможностью отправлять контрольное значение Х в сервисную сеть, причем контрольное значение Х выводится из ожидаемого пользовательского ответа (XRES) и ключа K посредством хеш-функции, при этом контрольное значение X является значением кода аутентификации сообщения (MAC), а хэш-функция представляет собой функцию MAC;

сервисная сеть выполнена с возможностью принимать контрольное значение Х;

сервисная сеть выполнена с возможностью принимать пользовательский ответ из устройства пользователя;

сервисная сеть выполнена с возможностью применять хеш-функцию к пользовательскому ответу и проверять результат соответствия контрольному значению Х.

2. Система сетевой аутентификации пользователя по п. 1, в которой

сервисная сеть дополнительно выполнена с возможностью отправлять пользовательский ответ в собственную сеть;

собственная сеть дополнительно выполнена с возможностью проверять пользовательский ответ.

3. Система сетевой аутентификации пользователя по п. 1 или 2, в которой

собственная сеть дополнительно выполнена с возможностью отправлять указание в сервисную сеть, причем указание используется для указания, что представляет собой хеш-функция.

4. Система сетевой аутентификации пользователя по п. 1, в которой XRES генерируется на основании международного идентификатора мобильного абонента (IMSI) устройства пользователя.

5. Способ сетевой аутентификации пользователя, содержащий этапы, на которых:

принимают сервисной сетью контрольное значение Х из собственной сети, причем контрольное значение Х получают из ожидаемого пользовательского ответа (XRES) и ключа K посредством хеш-функции, при этом контрольное значение X является значением кода аутентификации сообщения (MAC), а хэш-функция представляет собой функцию MAC;

принимают сервисной сетью пользовательский ответ из устройства пользователя;

применяют сервисной сетью хеш-функцию к пользовательскому ответу и проверяют результат соответствия контрольному значению Х.

6. Способ по п. 5, дополнительно содержащий этап, на котором:

отправляют сервисной сетью пользовательский ответ в собственную сеть, с тем чтобы собственная сеть проверила пользовательский ответ.

7. Способ по п. 5 или 6, в котором

принимают сервисной сетью указание из собственной сети, причем указание используют для указания, что представляет собой хеш-функция.

8. Способ по п. 5, в котором XRES генерируют на основании международного идентификатора мобильного абонента (IMSI) устройства пользователя.

9. Способ сетевой аутентификации пользователя, содержащий этапы, на которых:

отправляют собственной сетью контрольное значение Х в сервисную сеть, причем контрольное значение Х получают из ожидаемого пользовательского ответа (XRES) и ключа K посредством хеш-функции, при этом контрольное значение X является значением кода аутентификации сообщения (MAC), а хэш-функция представляет собой функцию MAC;

принимают собственной сетью пользовательский ответ из сервисной сети; и

проверяют собственной сетью пользовательский ответ.

10. Способ по п. 9, дополнительно содержащий этап, на котором:

отправляют собственной сетью указание в сервисную сеть, причем указание используют для указания, что представляет собой хеш-функция.

11. Способ по п. 9 или 10, в котором XRES генерируют на основании международного идентификатора мобильного абонента (IMSI) устройства пользователя.

12. Устройство сетевой аутентификации пользователя, содержащее:

процессор; и

постоянный носитель информации, считываемый процессором, причем носитель информации хранит инструкции, которые при выполнении процессором вызывают выполнение процессором:

приема контрольного значения Х из собственной сети; причем контрольное значение Х выводится из ожидаемого пользовательского ответа (XRES) и ключа K посредством хеш-функции, при этом контрольное значение X является значением кода аутентификации сообщения (MAC), а хэш-функция представляет собой функцию MAC;

приема пользовательского ответа из устройства пользователя;

применения хеш-функции к устройству пользователя и проверки результата на соответствие контрольному значению Х.

13. Устройство по п. 12, в котором инструкции вызывают выполнение процессором:

отправки пользовательского ответа в собственную сеть, с тем чтобы собственная сеть проверила пользовательский ответ.

14. Устройство по п. 12 или 13, в котором инструкции вызывают выполнение процессором:

приема указания из собственной сети, причем указание используется для указания, что представляет собой хеш-функция.

15. Устройство по п. 12, в котором XRES генерируется на основании международного идентификатора мобильного абонента (IMSI) устройства пользователя.

16. Устройство сетевой аутентификации пользователя, содержащее:

процессор; и

постоянный носитель информации, считываемый процессором, причем носитель информации хранит инструкции, которые при выполнении процессором вызывают выполнение процессором:

отправки контрольного значения Х в сервисную сеть, причем контрольное значение Х выводится из ожидаемого пользовательского ответа (XRES) и ключа K посредством хеш-функции, при этом контрольное значение X является значением кода аутентификации сообщения (MAC), а хэш-функция представляет собой функцию MAC;

приема пользовательского ответа из сервисной сети; и

проверки пользовательского ответа.

17. Устройство по п. 16, в котором инструкции вызывают выполнение процессором:

отправки указания в сервисную сеть, причем указание используется для указания, что представляет собой хеш-функция.

18. Устройство по п. 16 или 17, в котором XRES генерируется на основании международного идентификатора мобильного абонента (IMSI) устройства пользователя.

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| CN 102905265 B, 10.02.2016 | |||

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| УСТРОЙСТВО И СПОСОБ АУТЕНТИФИКАЦИИ В БЕСПРОВОДНОЙ СЕТИ | 2011 |

|

RU2574844C2 |

| ГЕНЕРАЦИЯ КРИПТОГРАФИЧЕСКОГО КЛЮЧА | 2008 |

|

RU2480925C2 |

Авторы

Даты

2020-10-07—Публикация

2017-04-11—Подача