1 СВЯЗАННЫЕ ЗАЯВКИ

Данная заявка ссылается на предварительную заявку на патент США №61/865,134 "NADO криптография с использованием односторонних функций", внесенную в реестр 13 августа 2013 г.; данная заявка ссылается на предварительную заявку на патент США №61/992,915 "NADO криптография с генераторами ключей с использованием односторонних функций", внесенную в реестр 14 мая 2014 г.; данная заявка ссылается на предварительную заявку на патент США №62/004,852 "NADO криптография с использованием односторонних функций", внесенную в реестр 29 мая 2014 г.; данная заявка ссылается на Международную заявку на патент PCT/US14/50462 "NADO криптография с использованием односторонних функций", внесенную в реестр 10 августа 2014 г.; данная заявка ссылается на предварительную заявку на патент США №62/056,537 "Генераторы ключей усиливают симметричную криптографию", внесенную в реестр 28 сентября 2014 г.; данная заявка ссылается на заявку на патент США №14/292,935 "NADO криптография с использованием односторонних функций", внесенную в реестр 1 июня 2014 г.; данная заявка ссылается на заявку на патент США №14/843,999 "NADO криптография при помощи генераторов ключей", внесенную в реестр 3 сентября 2015 г.

2 ОБЛАСТЬ ИЗОБРЕТЕНИЯ

Настоящее изобретение, в общем, относится к криптографическим методам и устройствам. В некоторых его примерах осуществления, оно относится к симметричным методам и устройствам для криптографии. Криптографические устройства и методы в основном используются для шифрования и дешифрования информации, которая передается посредством систем связи и передачи данных. Например, криптографические методы могут использоваться для того, чтобы шифровать телефонный звонок; в некоторых примерах осуществления изобретения телефонный звонок может передаваться при помощи голоса посредством IP (интернет-протокола), используя мобильный телефон. Эти методы также могут использоваться для шифрования пассивных данных на компьютере или другом физическом устройстве, таком как накопитель на магнитной ленте. Обычно информация, которая шифруется отправителем, который иногда называется Боб, с использованием его уникального(ых) ключа(ей), а зашифрованная информация, которая называется зашифрованное сообщение, передается получателю, который иногда называется Элис. Получатель, Элис, использует свой(и) уникальный(е) ключ(и), чтобы применить устройство или метод шифрования к зашифрованному сообщению. На выходе из этого устройства или метода шифрования получается та же информация, которую отправитель собрал перед тем, как ее зашифровать и отправить. Ева - это название агента, который пытается расшифровать зашифрованное сообщение. Одной из первичных целей Элис или Боба является гарантия того, что Ева не сможет расшифровать зашифрованное сообщение, которое передается между ними.

3 УРОВЕНЬ ТЕХНИКИ

Объект изобретения, который описывается в данном разделе, не следует считать предшествующим уровнем техники только в результате упоминания о нем в данном разделе. Точно также, задача, которая указана в разделе, или связана с объектом изобретения раздела, не должна считаться такой, которая ранее была признана в предшествующем уровне техники. Объект изобретения в разделе "Суть изобретения" представляет собой различные подходы, которые сами по себе также могут быть изобретениями, а также различные проблемы, которые возможно изобретатель распознал первым.

Ссылка [1] предоставляет практическое и теоретическое описание криптографии и криптографических методов. Ссылки [2, 3, 4] также предоставляют описание известных криптографических методов, которые находятся в открытом доступе. Криптографическая защита с открытым ключом обычно используется для управления ключами и огромного числа протоколов. Симметричная традиционная криптография является полезной для шифрования данных и защиты частных голосовых и письменных передач данных.

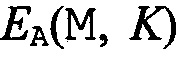

В симметричной криптографии Элис шифрует свой открытый текст, а Боб расшифровывает зашифрованное сообщение, полученное от Элис, используя тот же закрытый ключ. Ключ называется закрытым, чтобы продемонстрировать то, что Элис и Боб не хотят, чтобы Ева получила этот ключ. Например, алгоритм блочного шифрования ЕА:{0,1}m×{0,1}κ→{0,1}m использует κ-битный ключ K в качестве параметра и шифрует m-битный блок открытого текста М, именуемый как ЕА(М, K). Вместимость ключа блочного шифра {0,1}κ имеет размер 2κ. Вместимость ключа блочного шифра {0,1}m имеет размер 2m. Алгоритм расшифровки DA:{0,1}m×{0,1}κ→{0,1}m имеет обратную особенность, что DA(EA(x,K),K)=x для каждого открытого текста х∈{0,1}m и каждого ключа K∈{0,1}κ.

Стандарт AES (усовершенствованный стандарт шифрования) представляет собой блочный шифр с размером блока 16 байт (128 бит), который представляет собой симметричный криптографический алгоритм [5, 6]. Стандарт AES широко используется в промышленности, рекомендован NIST (Национальный институт стандартов и технологии) и используется Министерством Обороны Соединенных Штатов Америки. Стандарт AES является наиболее широко используемым ключом блочного шифрования на сегодняшний день. Например, стандарт AES-128, который использует 128-битные статические ключи, в настоящее время используется приложением FileVault на компьютерах Apple. FileVault шифрует жесткий диск внутри компьютера Apple.

В течение последних лет, различные атаки на шифр стандарта AES (известный уровень техники) продемонстрировали слабость в этом шифре. В некоторых случаях практические атаки дополнением на Oracle (oracle padded attacks) [7] были в состоянии получить обычный текст из зашифрованного текста, который шифровался по стандарту AES. По крайней мере, частью слабого места является медленное преобразование открытого текста для нарушения его статистической структуры в планировании ключа [8, 9, 10]. Слабые места стандарта AES далее усиливаются статическим блоком подстановки, и из-за своего статического ключа стандарт AES преобразовывает два идентичных блока открытого текста в два идентичных блока зашифрованного текста. В частности, вероятную атаку на стандарт AES-256 демонстрирует меньшее на 1 число циклов - 13 циклов вместо 14 - в таблице ключей [11]. Вообще, в последние годы были открыты дополнительные общеизвестные (не засекреченные) атаки на стандарт шифрования AES [12, 13, 14, 15], которые предполагают, что стандарт AES не является, таким же криптостойким шифром, как полагало ранее криптографическое сообщество.

Более того, известный уровень техники [1, 2, 6, 16] не раскрывает понятие последовательности генератора ключа, ни получения нового ключа, исходя из обновления генератора ключа. Использование генераторов ключа в данном изобретении исключает зависимость криптографической надежности от одного статического крипотографического ключа. Обычно, криптографические данные в известном уровне техники используют статический ключ К на протяжении всего выполнения алгоритма шифрования. Использование статического ключа в известном уровне техники далее вытекает из некоторых атак, как описано в предыдущем абзаце, которые пытаются получить или воссоздать статический ключ. В известном уровне техники, если статический ключ получен, то криптографическая безопасность полностью скомпрометирована. Напротив, в примерах осуществления, описанных в данном изобретении, если один из динамических ключей получен Евой, то Ева все равно не может найти предшествующие динамические ключи, которые используют Элис и Боб, а также Ева не может найти или получить будущие динамические ключи, которые используют Элис и Боб.

В качестве примера предположения статического ключа в известном уровне техники, некоторые атаки, связанные с дополнениями Oracle [7] полагаются на тот факт, что у Евы имеется некоторая информация о последнем блоке. Это помогает Еве работать в обратном направлении для нахождения статического ключа. В данном изобретении использование односторонней функции для создания динамических ключей препятствует Еве получить даже тот ключ, который используется для того одного блока открытого текста, поскольку для этого потребовалась бы атака нахождения прообраза на одностороннюю функцию без какой-либо прямой информации, касающейся профиля, и трудноразрешимый поиск по огромной последовательности непредсказуемых ключей. В известном уровне техники Еве приходится осуществлять поиск только одного статического ключа, который используется для шифрования каждого блока обычного текста.

4 СУТЬ ИЗОБРЕТЕНИЯ

Изобретение(я), описанное(ые) в данном документе представляет собой процесс шифрования и расшифровки информации, который используется в системах связи, передачи и хранения данных.

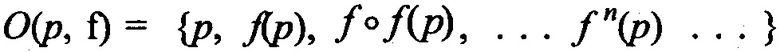

Термин "генератор ключа" используется в данном описании, чтобы обозначить значение или совокупность значений, по которым выполняется одна или несколько операций для создания другого значения или набора значений, из которого получают или можно получить ключ. "Последовательность генераторов ключей" представляет собой последовательность генераторов ключей. В примере осуществления изобретения присваивание обозначения для "последовательности генераторов ключей" может быть автоматически представлено, как функция Г:N→Sn где N - это натуральные числа, a S - конечный алфавит значений, а {0,1}n - множество всех строк значений длиной n. Размер генератора ключей - n.

В варианте осуществления изобретения S={0,1}, значения которого равны 0 и 1. В этом варианте значения 0 и 1 являются битами. В другом варианте осуществления S={0, 1, 2, 3, 4, 5, 6, 7, 8, 9, А, В, С, D, Е}, которые называются шестнадцатеричными значениями. В другом варианте осуществления S может быть алфавитом значений {а, b, с, d, е, f, g, h}. В другом варианте осуществления S имеет 256 значений и S={0, 1, 2, 3, 4, …, 255}.

Например, строка значений 10101 представляет собой элемент {0,1}5, где S={0,1}. Например, множество всех строк значений длиной 3 представляет собой {0,1}3={000, 001, 010, 011, 100, 101, 110, 111}. Иногда в описании k-тый генератор последовательности генератора ключей Г будет обозначаться, как Г(k).

В некоторых примерах осуществления изобретения фактическое получение ключа является необязательным. Например, часть k-того генератора ключей могла бы использоваться в качестве k-того ключа. В данном описании в тех случаях, когда упоминаются ключ и генератор ключей, имеется отдельный ключ и генератор ключей, где ключ получают из генератора ключей. В другом примере осуществления изобретения отсутствует отдельный ключ, который получают фактически, а часть нынешнего генератора ключей может использоваться в качестве ключа.

В данном описании слово "ключ" и термин "криптографический ключ" используются взаимозаменяемо для обозначения одного и того же. Ключ представляет собой одно или несколько значений, которые описывают, как конкретная функция шифрования будет шифровать сообщение. Например, ключ может представлять собой последовательность нулей и единиц, которые побитово исключают или исключаются биты / битами, которые составляют сообщение, чтобы сформировать зашифрованное сообщение. В другом варианте осществления изобретения, ключ может быть последовательностью значений от 0 до 255 включительно. Другие примеры использования ключей, как части методов шифрования, приводятся в других местах в данном описании.

В некоторых примерах осуществления изобретения, Н-процесс может быть реализован при помощи блочного шифра, где генератор ключей Г обновляется после того, как один или нескольких блоков обычного текста были зашифрованы при помощи блочного шифра. Иногда последовательность всех блоков простого текста, которые шифруются во время сессии шифрования, именуются, как сообщение обычным текстом или сообщение. В некоторых примерах осуществления изобретения, данный блочный шифр может представлять собой улучшенным AES-256 или улучшенный AES-128, или же улучшенный Serpent. В данном описании, когда используются термины "улучшенный" AES или "улучшенный" Serpent, это означает, что улучшенный AES и улучшенный Serpent более не используют статический ключ во время шифрования или дешифрования. Далее, в другом контексте улучшенный AES или улучшенный Serpent означают, что используется динамический ключ, который получен из генератора ключей. Эти улучшения используют последовательности генераторов ключей и динамические ключи. В данном описании "стандартный" AES [5, 6] или "стандартный" Serpent [39] будут использоваться для описания известного уровня техники AES и Serpent, соответственно, в тех случаях, когда для каждого зашифрованного блока или дешифрованного используется статический ключ.

Изобретение вводит понятие последовательности генераторов ключей, обновления генератора ключей и динамических ключей. Это дает возможность каждому ключу, который используется Н-процессом непредсказуемо обновляться после того, как процесс зашифровал один или более блоков обычного текста. Более того, во всем данном описании генератор ключей может быть значительно больше, чем тот ключ, который используется Н-процессом. Обновление генератора ключей создает благоприятные криптографические особенности и укрепляет криптографические шифры, которые уже существуют и уже проверены.

В примере осуществления изобретения, j-тый генератор ключей Г(j) представляет собой n бит по длине. Г(j) обновляется до Г(j+1) путем применения односторонней функции хеширования к q бит Г(j), где q<n, а профиль сообщения соединяется с оставшимися n-q бит Г(j). Вообще, n-q бит Г(j) остаются без изменений, а другие q бит изменяются, благодаря односторонней функции хеширования. В примере осуществления изобретения, динамический ключ получают из Г(j), и он используется блочным шифром для шифрования обычного текста. В примере осуществления изобретения, данное шифрование может работать, как автономная симметричная криптография. В альтернативном примере осуществления изобретения, данное шифрование с помощью динамического ключа работает, как Н-процесс.

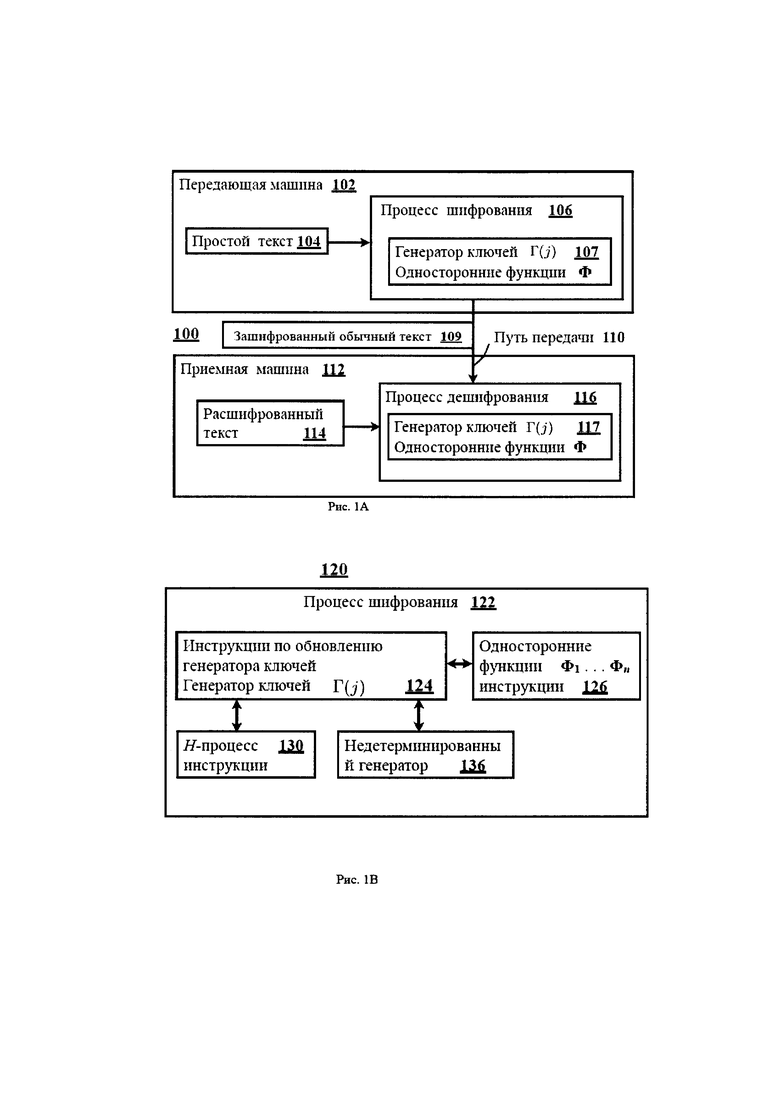

Данный метод обновления генератора ключей использует лавинный эффект односторонних функций хеширования и приводит к тому, что начальный генератор ключей Г(0) выполняет перебор по огромной орбите подстановок. На Рисунке 1С показан пример лавинного эффекта для односторонней функции хеширования SHA-1 [18]. Если говорить более конкретно, последовательность Г(0), Г(1), Г(2), …, Г(n) … не имеет наложений до тех пор, пока последовательность генераторов ключей напоминает длину, которая предсказана парадоксом дней рождений, исходя их равномерного распределения вероятностей. На странице 77 источника [1] представлено описание хорошо известного парадокса дней рождений.

Говоря более детально, каждый генератор ключей может быть представлен, как окончательная последовательность символов: например, каждый генератор ключей может быть представлен J битами. В связи с этим, эффект дня рождения может использоваться в качестве одной статистической проверки непредсказуемости последовательности генераторов ключей, если вероятность повторения (т.е. наложения) какого-либо данного генератора ключей в последовательности имеет такой же порядок, как и прогнозирует эффект дня рождения.

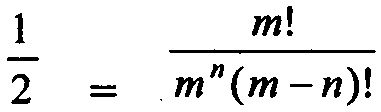

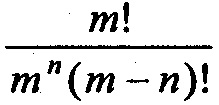

Предположим, что m=2J является общим числом возможных генераторов ключей. Тогда n, которая удовлетворяет уравнению  обозначает размер последовательности генераторов ключей, которая имеет примерно 50-процентную вероятность возникновения наложения при допущении равномерной распределения вероятностей. Для конечной последовательности генераторов ключей, в которой начало последовательности генератора ключей короче, чем n имеет менее, чем 50% вероятности возникновения наложения.

обозначает размер последовательности генераторов ключей, которая имеет примерно 50-процентную вероятность возникновения наложения при допущении равномерной распределения вероятностей. Для конечной последовательности генераторов ключей, в которой начало последовательности генератора ключей короче, чем n имеет менее, чем 50% вероятности возникновения наложения.

это удовлетворительное приближение для

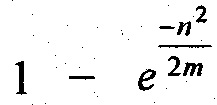

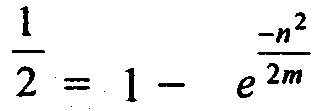

это удовлетворительное приближение для  . В данном приближении, решение

. В данном приближении, решение  дает примерно размер образца, при котором имеется 50-процентная вероятность наложения. Решение для n, число n примерно является квадратным корнем из (2m ln 2), где ln х обозначает логарифм натуральный действительного числа х. В данной спецификации, по крайней мере, некоторая полезность в связи с лавинным эффектом может измеряться, как самое большое число генераторов ключей в последовательности, которая вероятно не будет иметь повторения. В примере осуществления изобретения хороший лавинный эффект возникает, когда усредненные последовательности генераторов ключей, которые меньше или равны произведению 0,9 и квадратного корня из (2m ln 2), вероятно не будут иметь наложения. В другом примере осуществления изобретения, если количество генераторов ключей в последовательности задается квадратным корнем из (2m ln 2), тогда последовательность имеет вероятность наложения 55% или меньше.

дает примерно размер образца, при котором имеется 50-процентная вероятность наложения. Решение для n, число n примерно является квадратным корнем из (2m ln 2), где ln х обозначает логарифм натуральный действительного числа х. В данной спецификации, по крайней мере, некоторая полезность в связи с лавинным эффектом может измеряться, как самое большое число генераторов ключей в последовательности, которая вероятно не будет иметь повторения. В примере осуществления изобретения хороший лавинный эффект возникает, когда усредненные последовательности генераторов ключей, которые меньше или равны произведению 0,9 и квадратного корня из (2m ln 2), вероятно не будут иметь наложения. В другом примере осуществления изобретения, если количество генераторов ключей в последовательности задается квадратным корнем из (2m ln 2), тогда последовательность имеет вероятность наложения 55% или меньше.

Более того, вообще, период орбиты Г значительно больше, чем количество возможных ключей и обычно находится в порядке  , где |Г| - это длина генератора ключа Г. Например, если |Г|=1024 бита, а генератор ключей Г(n) используется для получения нового улучшенного 256-битного ключа AES для n-го блока из 16 байт обычного текста, тогда ожидаемая длина период этой орбиты существенно больше, чем 2256, несмотря на то, что для Н-процесса получение 256-битного ключа от каждого генератора ключей представляет собой орбиту {0,1}256.

, где |Г| - это длина генератора ключа Г. Например, если |Г|=1024 бита, а генератор ключей Г(n) используется для получения нового улучшенного 256-битного ключа AES для n-го блока из 16 байт обычного текста, тогда ожидаемая длина период этой орбиты существенно больше, чем 2256, несмотря на то, что для Н-процесса получение 256-битного ключа от каждого генератора ключей представляет собой орбиту {0,1}256.

В частности, 50-процентная вероятность наложения в последовательности генератора ключей Г(0), Г(1) … предполагается для последовательности длинной n = корень квадратный из (21025 ln 2)>10154. Когда используется данный метод обновления генератора ключей - использование одной или нескольких односторонних функций с хорошим лавинным эффектом - где улучшенный AES-256 является блочным шифром в Н-процессе, то это существенно увеличивает сложность расчета, которую необходимо преодолеть для того, чтобы нарушить Н-процесс, по сравнению со стандартным шифром AES.

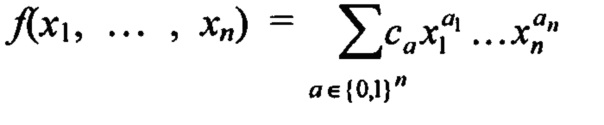

Мотивацию для нового понятия генератора ключей, а также его конструкцию также можно понять с точки зрения дифференциального криптоанализа [19]. В улучшенном шифре AES-256, каждый уникальный 256-битный ключ К создает логическую функцию шифрования Е(K, ⋅), где Е:{0,1}256×{0,1}128→{0,1}128. Другими словами, ключ K действует в качестве параметра, где каждое Е(К, ⋅) является функцией f:{0,1}128→{0,1}128 при f=(f1, …, f128) и каждая fk:{0,1}128→{0,1}. Как обсуждалось в [20], каждая fk имеет степень ≤128. С этой точки зрения последовательность динамических ключей создает высокую, трехмерную орбиту над пространством функции {f|f:{0,1}128→{0,1}128}, которая существенным образом повышает эффективную степень. Общие, динамические ключи, полученные при обновлении генератора ключей и на основании односторонних функций с хорошим лавинным эффектом, создают мощный криптографический метод, который может улучшать криптографическую стойкость примитива, такого как блочный шифр AES-256, который уже анализируется в течение многих лет.

Далее, в некоторых примерах осуществления изобретения, свойство полноты и лавинный эффект хорошей(их) односторонней(их) функции(й) обеспечивает возможность, чтобы генераторы последовательных ключей Г(n) и Г(n+1) имели хемминговское расстояние, которое составляет примерно 1/2 от |Г(n)|, которое означает, что Г(n)⊕Г(n+1) составляет примерно половину единиц и половину нулей, а их порядок является непредсказуемым. Данное выгодное свойство мешает атакам, связанным с ключами.

Обычно односторонние функции хеширования используются для проверки подлинности информации. Информацию, подлинность которой проверяется, иногда называют сообщением в криптографической литературе, которая обсуждает односторонние функции хеширования. В известном уровне техники односторонние функции хеширования не использовались непосредственно в зашифровывании и дешифровке, поскольку односторонние функции хеширования не являются однозначными.

Функция σ:X→X преобразует элементы X в элементы X. Функция σ является однозначной; это означает, что никакие два различных элемента X не преобразуются при помощи σ в одинаковый элемент. Более формально, если s1, s2 представляют собой два различных элемента из X, другими словами, если s1 не равняется s2, то σ(s1) не равняется σ(s2).

В известном уровне техники обычно односторонняя функция применяется непосредственно к обычному тексту в процессе зашифровывания, или же односторонняя функция непосредственно применяется к шифрованному тексту в процессе расшифровки. Для этого метода, в котором односторонняя функция применяется непосредственно к обычному тексту или шифрованному тексту, если односторонняя функция, которая используется в известном уровне техники, не является однозначной, тогда два или более обычных текста могут быть привязаны при помощи этой односторонней функции к тому же шифрованному тексту. В публикациях FIPS 180-4, Стандарт по безопасному хешированию, написанному Национальным институтом Стандартов (NIST), в аннотациях [21] сказано:

В данном стандарте приводятся алгоритмы хеширования, которые могут использоваться для создания профилей сообщений.

Профили используются для того, чтобы определить, менялись ли сообщения с тех пор, как были созданы профили.

Данное описание приводит принципиально новое использование односторонних функций для непредсказуемого обновления генераторов ключей, а также искажения Н-процесса, который используется в криптографии. В примерах осуществления изобретения Н-процесс использует односторонние функции. Лавинное свойство односторонних функций помогает укреплению NADO-криптографии против атак с помощью дифференциального криптоанализа и других видов атак.

NADO может быть эффективно реализовано в аппаратном или программном обеспечении. В некоторых примерах осуществления изобретения процесс Н является блочным шифром. Другим улучшением является сложность взлома этого метода шифрования, как функция его скорости выполнения. Для исполняемого кода, который реализует пример осуществления изобретения NADO, требуется небольшое количество компьютерной памяти, менее, чем 20К оперативной памяти для даже относительно больших генераторов ключей Г и менее, чем 5 К в других примерах осуществления изобретения. Пример осуществления изобретения может исполняться с процессором 150 МГЦ на компьютере с архитектурой сокращенного набора команд (Reduced Instruction Set Computer (RISC)) [22]: данный пример защищает конфиденциальность беседы по мобильному телефону в режиме реального времени. Для данного примера осуществления изобретения, генератор ключа Г для H-процесса имеет размер, как минимум, 512 бит; Далее в данном примере осуществления изобретения, в мобильном телефоне в режиме реального времени, каждые из этих генераторов ключей являются независимыми от других двух и обновляются при помощи односторонней функции хеширования SHA-512 [23] или другой односторонней функции хеширования, такой как Keccak, Blake, Skein or Gr∅stl. Некоторые примеры осуществления изобретения NADO являются достаточно быстрыми для того, чтобы позволить приложениям, таким как шифрование в режиме реального времени беспроводной передачи данных, встроенные системы реального времени, безопасная связь между спутниками и безопасной маршрутизации и передачи Интернет-трафика.

5 КРАТКОЕ ОПИСАНИЕ РИСУНКОВ

В следующих рисунках, хотя они и могут отражать различные примеры осуществления изобретения, изобретения не ограничиваются примерами, которые приведены на рисунках.

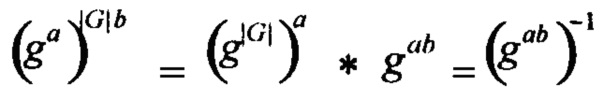

Рисунок 1А демонстрирует пример осуществления информационной системы для отправки и получения зашифрованной информации.

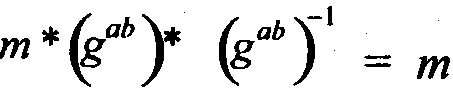

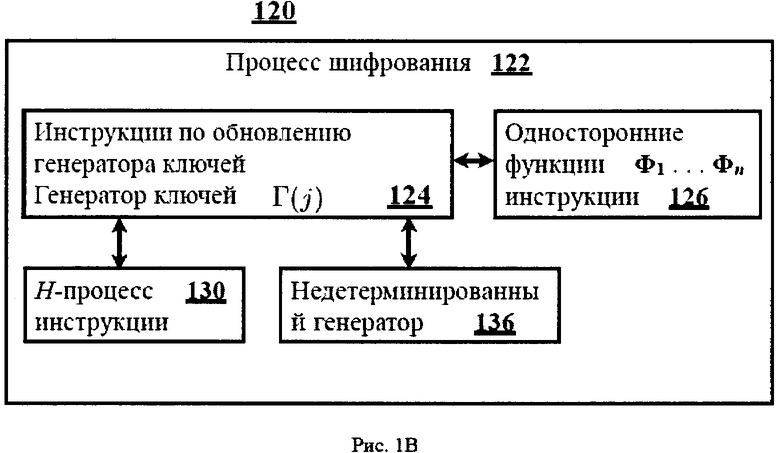

Рисунок 1В демонстрирует пример осуществления процесса для кодирования информации, который может использоваться в примере осуществления изобретения на Рисунке 1А.

Рисунок 1С демонстрирует пример лавинного эффекта после 16 циклов односторонней функции хеширования SHA-1 на первых 46 битах выходных данных SHA-1, которые могут использоваться в примере осуществления изобретения на Рисунке 1А.

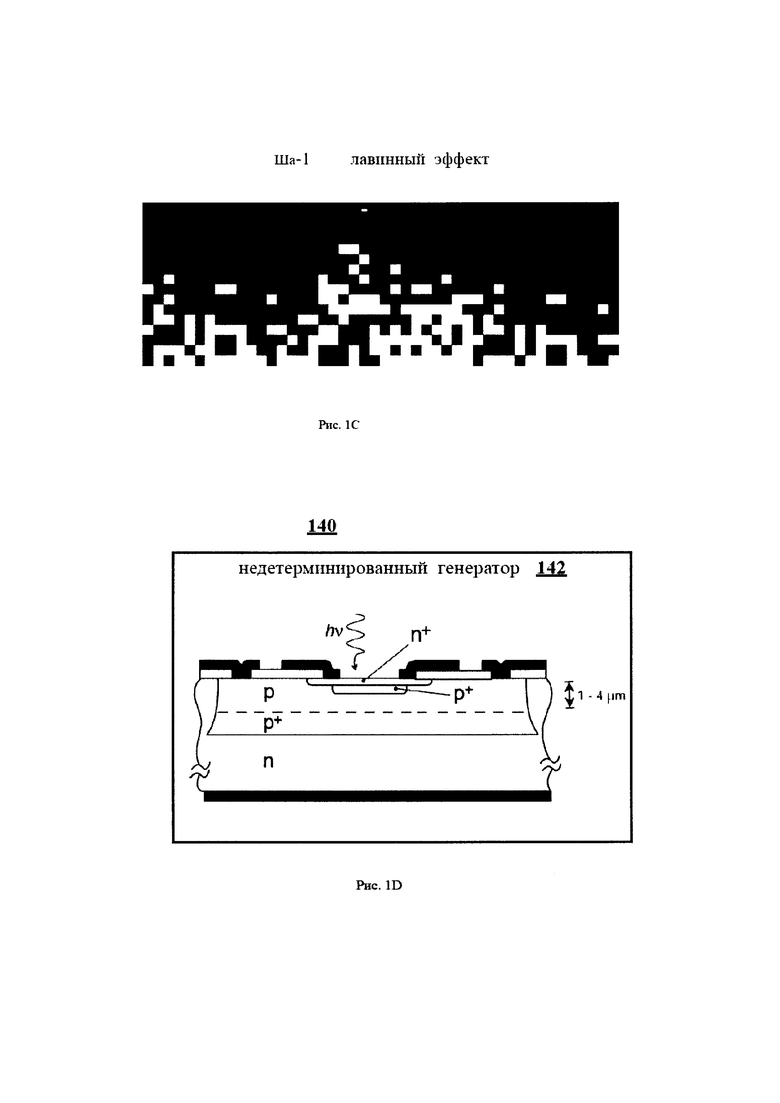

Рисунок 1D демонстрирует схему примера осуществления полупроводникового микропроцессора, который определяет фотоны и генерирует недетерминированный процесс, который может использоваться в примере осуществления изобретения на Рисунке 1А.

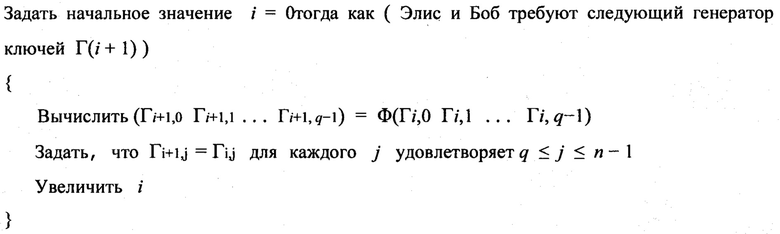

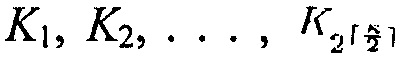

На Рисунке 1Е показана схема примера осуществления одного этапа обновляемого генератора ключей при помощи односторонней функции хеширования Ф. Размер генератора ключа составляет « значений. В некоторых примерах осуществления изобретения значением является бит (0 или 1). Выходной размер функции хеширования Ф составляет q значений. В данном примере осуществления изобретения, на этапе обновления генератора ключа односторонняя функция Φ применяется к первым q значениям генератора ключей, а последние n-q значения генератора ключей остаются без изменений. Как описано в методе 1, рисунок 1Е демонстрирует этап Серия (Гi+1,0 Гi+1,1 … Гi+1,q-1)=Φ((Гi,0 Гi,1 … Гi,q-1), выраженный как Φ(b1 … bq)=(c1 … cq). На Рисунке IE также показан следующий этап Серия Гi+1,j=Гi,j для каждой j, удовлетворяющей q≤j≤n-1, выражена как (a1 а2 … аn-q)=(а1 а2 … аn-q) на этом рисунке.

На Рисунке 1F показана схема альтернативного примера осуществления изобретения одного этапа обновляемого генератора ключей при помощи односторонней функции хеширования Φ. Размер генератора ключа составляет n значений. Выходной размер функции хеширования Φ составляет q значений. В данном альтернативном примере осуществления изобретения на этапе обновления генератора ключа односторонняя функция Φ применяется к последним q значениям генератора ключей, а первые n-q значения генератора ключей остаются без изменений.

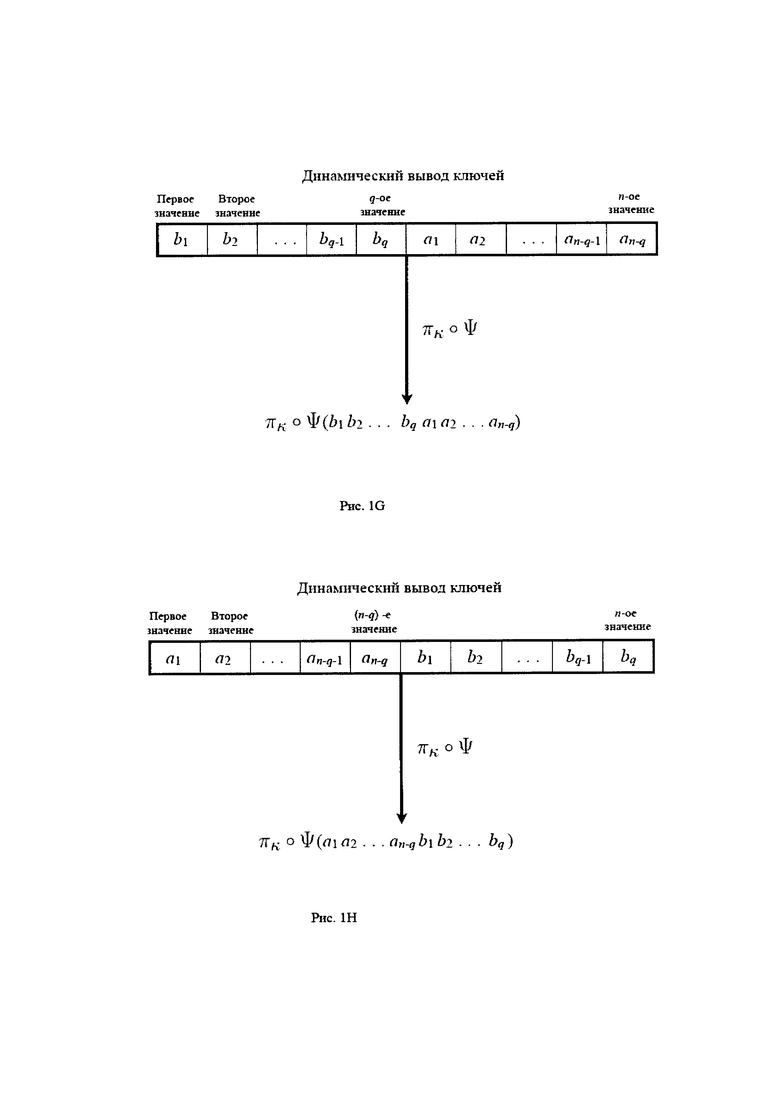

На Рисунке 1G показана схема ключа с к значениями, который получен из генератора ключей. Односторонняя функция Ψ применяется к генератору ключей, а первые к значения этих выходных данных выбираются в качестве динамического ключа. Рисунок 1G представляет собой этап получения ключа, который соответствует этапу обновления генератора ключа, показанному на Рисунке 1Е.

На Рисунке 1Н показана схема ключа с к значениями, который получен из генератора ключей. Односторонняя функция Ψ применяется к генератору ключей, а первые κ значения этих выходных данных выбираются в качестве динамического ключа. Рисунок 1Н представляет собой этап получения ключа, который соответствует этапу обновления генератора ключа, показанному на Рисунке 1F.

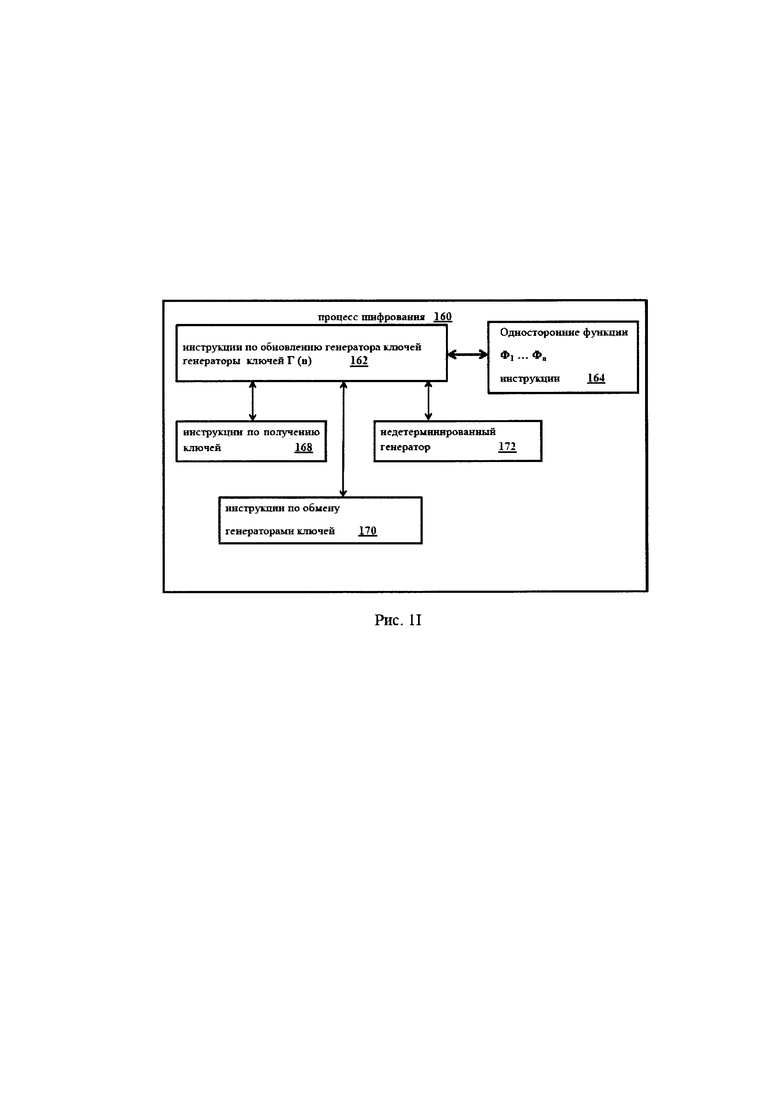

Рисунок 1I демонстрирует пример осуществления изобретения в форме процесса для кодирования информации, который может использоваться в примере осуществления изобретения на Рисунке 1А.

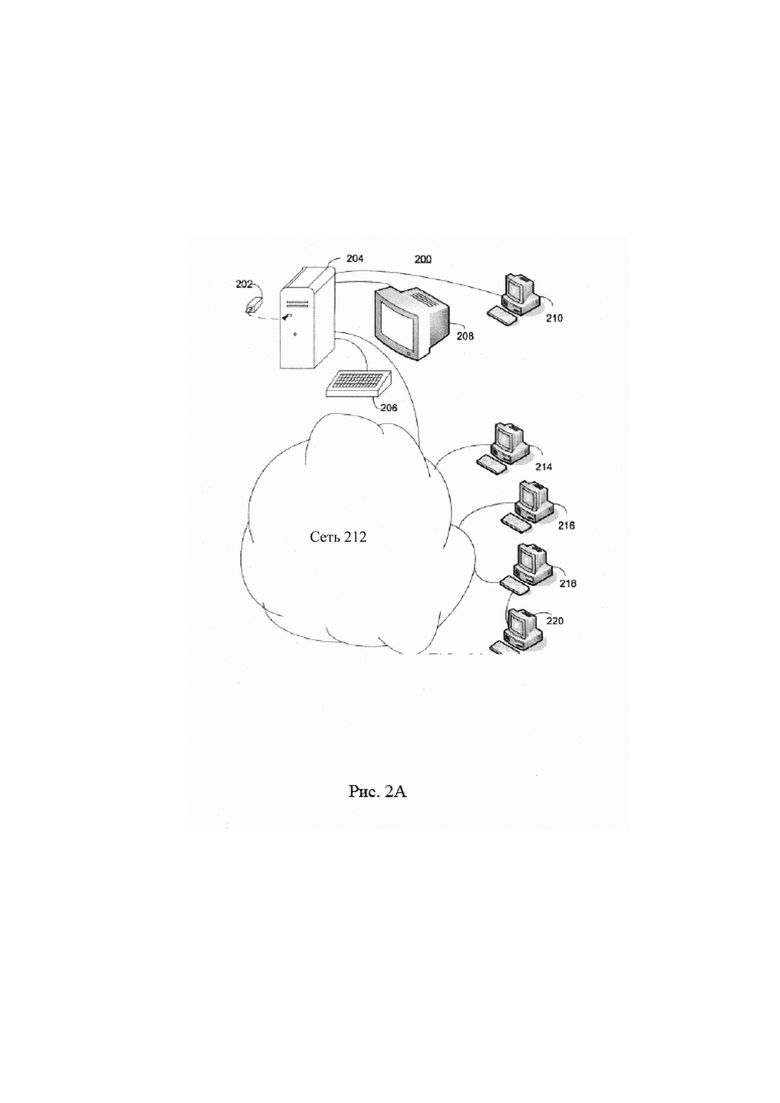

На Рисунке 2А показан пример осуществления изобретения в форме компьютерной сети, передающей зашифрованный обычный текст, которая в некоторых примерах осуществления изобретения может быть сетью Интернет или частью сети, которая поддерживает инфраструктуру, такую как электрическая сеть, финансовая биржа, или электростанция, которая может использоваться с примером осуществления изобретения на Рисунке 1А.

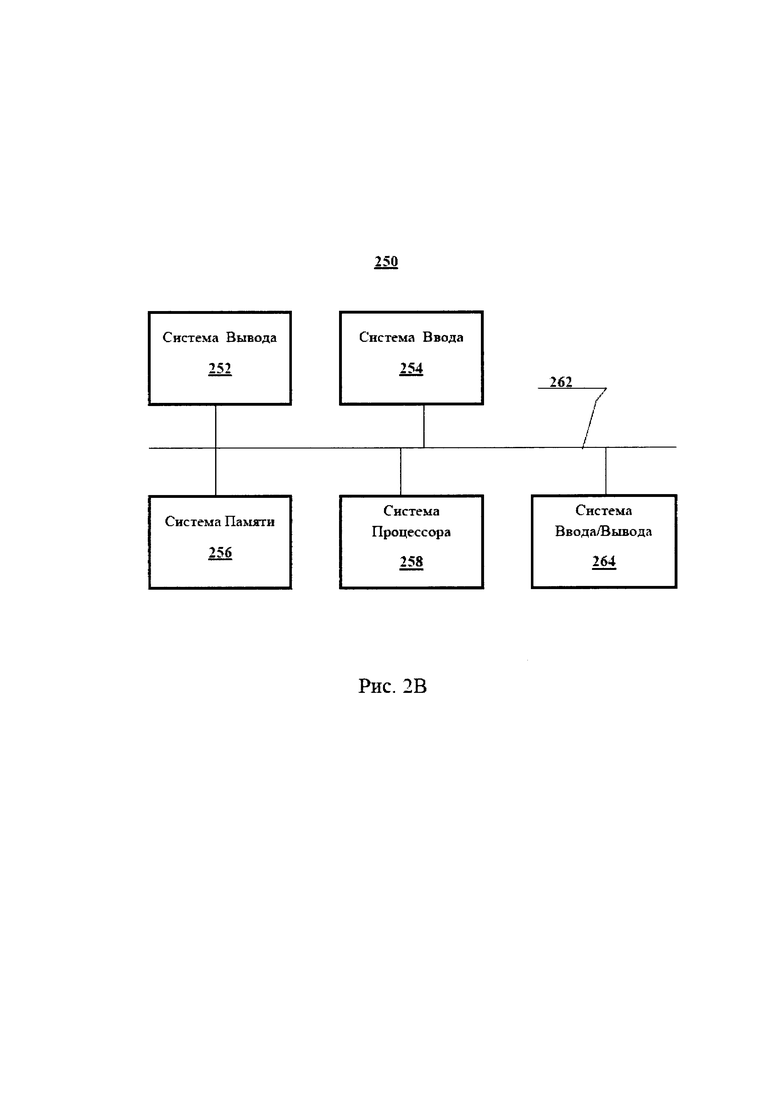

На Рисунке 2В показан пример осуществления изобретения в форме защищенной вычислительной зоны для шифрования информации, которая включает в себя процессор, память и систему ввода / вывода, которой могут быть передающие и/или принимающие устройства на Рисунке 1А.

На Рисунке 3А показан пример осуществления изобретения в форме USB-диска, который может действовать в качестве отправляющего устройства и принимающего устройства для хранения и защиты данных пользователя путем шифрования данных.

На Рисунке 3В показан пример осуществления изобретения в форме аутентификационного маркера, который может включать в себя устройства для отправки и/или приема с Рисунка 1А, который содержит компьютерный процессор, который может зашифровать обычный текст, который представляет собой данные аутентификации.

На Рисунке 4 показан пример осуществления изобретения в виде мобильного телефона 400, который зашифровывает беспроводные голосовые данные, которые могут включать в себя передающие и/или принимающие устройства Рисунка 1А. Мобильный телефон 500 представляет собой пример осуществления изобретения, который отправляет беспроводной зашифрованный обычный текст в автомобиль, который может содержать передающие / принимающие устройства на Рисунке 1А.

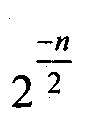

На Рисунке 5А показан пример осуществления изобретения в Н-процессе, реализованный при помощи улучшенного блочного шифра AES-256 [5], который может использоваться в передающих / принимающих устройствах на Рисунке 1А.

На Рисунке 5В показан другой пример осуществления изобретения в Н-процессе, реализованный при помощи улучшенного блочного шифра Serpent [39], который может использоваться в передающих / принимающих устройствах на Рисунке 1А.

6 ПОДРОБНОЕ ОПИСАНИЕ

Хотя различные примеры осуществления изобретений возможно и были продиктованы различными недочетами в известном уровне техники, которые могут обсуждаться или упоминаться в одном или нескольких местах в описании, примеры осуществления изобретения не обязательно затрагивают какие-либо из этих недочетах. Другими словами, различные примеры осуществления изобретения могут затрагивать различные недочеты, которые могут обсуждаться в описании. Некоторые примеры осуществления изобретения могут только частично упоминать некоторые недочеты или только один недочет, которые могут обсуждаться в описании, а некоторые могут не упоминать какие-либо из этих недочетов.

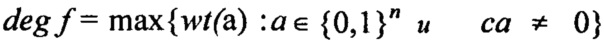

Раздел 6.1 описывает информационные системы, которые используют криптографический процесс. Раздел 6.2 описывает лавинный эффект и односторонние функции. Раздел 6.4 описывает способы шифрования при помощи блочного шифра, который использует динамические ключи, полученные из генераторов ключей и обновлений генерации ключей при помощи односторонних функций хеширования. Раздел 6.8 объясняет, как использование динамических ключей останавливает простую атаку на блочный шифр. Разделы 6.5, 6.6, 6.7, 6.9, 6.10 и 6.11 описывают принципиально новые алгоритмы, концепции, аппаратное обеспечение, инфраструктуру, устройства, математику, способы, методику и системы, которые делают вклад в некоторые примеры осуществления криптографического процесса.

6.1 ИНФОРМАЦИОННАЯ СИСТЕМА

На Рисунке 1А показана информационная система 100 для шифрования информации способом, который, как предполагается, является надежным. Информационная система 100 включает в себя обычный текст (незашифрованная информация), процессы шифрования 106, генераторы ключей 107 и одностороннее хеширование 107, передающее устройство 102, зашифрованный обычный текст (зашифрованная информация) 109 и путь передачи 110, принимающее устройство 112, процесс расшифровки 116, расшифрованный обычный текст 114, генераторы ключей 117 и одностороннее хеширование 117. В других примерах осуществления изобретения информационная система 100 может не иметь всех компонентов, котрые перечислены выше, или может иметь другие компоненты вместо и/или в дополнение к перечисленным выше.

Информационная система 100 может использоваться для передачи зашифрованного обычного текста. Обычный текст 104 относится к информации, которая еще не была зашифрована, которую предполагается доставить в другое место, программный блок, устройство, другому лицу или объекту. Хотя термин "обычный текст" и содержит в себе слово "текст", значение обычного текста в данном описании шире и касается любого типа информации, которая не была зашифрована. Например, обычным текстом могут быть голосовые данные, которые еще не были зашифрованы. В примере осуществления изобретения обычный текст может быть расшифрованной информацией, которая передается по беспроводной связи между спутниками. Обычный текст может быть представлен в некоторых примерах осуществления изобретения в аналоговой форме, а также может быть представлен в цифровой форме. В примере осуществления изобретения звуковые волны, которые передаются изо рта говорящего в микрофон мобильного телефона, представляют собой обычный текст. Представление информации в этом обычном тексте перед тем, как она попадает в микрофон, происходит в аналоговой форме. Впоследствии, информация в форме обычного текста может быть дискретизирована цифровым способом, поэтому она представлена в цифровой форме после того, как ее принимает микрофон мобильного телефона. Вообще, обычный текст в данном документе относится к любому роду информации, которая не была зашифрована.

В данном описании, термин "местоположение" может относиться к географическим местоположениям и/или местам хранения. Конкретное место хранения может представлять собой совокупность смежных и/или несмежных мест на одном или нескольких машиночитаемых носителях. Два различных места хранения могут обозначать два различных набора местоположений на одном или нескольких машиночитаемых носителях, в которых местоположения одного комплекта может переплетаться с местоположениями другого комплекта. В данном описании термин "машиночитаемый носитель" используется для обозначения какого-либо носителя, который может нести в себе информацию, которая читается устройством. Одним из примеров машиночитаемого носителя является носитель, читаемый компьютером. Другим примером машиночитаемого носителя является бумага с отверстиями, которые определяются, как такие, которые запускают различные механические, электрические и/или логические отклики. Термин "машиночитаемый носитель" также включает в себя носители, которые несут в себе информацию, пока информация находится в процессе передачи от одного местоположения в другое, такие как медный провод и/или оптоволокно, и/или атмосферу, и/или космическое пространство. Возможно, желательно сохранять содержание обычного текста 104 в тайне. Впоследствии, может быть желательно, зашифровать обычный текст 104 таким образом, чтобы предполагалось, что переданная информация не была понятной незаконному получателю в случае, если незаконный получатель пытается прочитать и/или расшифровать переданный зашифрованный обычный текст. Обычный текст 104 может представлять собой совокупность нескольких незашифрованных информационных блоков, весь обычный текст, сегмент обычного текста (информацию) или какую-либо другую часть обычного текста.

Процесс расшифровки 106 может представлять собой серию этапов, которые выполняются с обычным текстом 104. В данном описании термин "процесс" обозначает серию из одной или нескольких операций. В одном примере осуществления изобретения термин "процесс" обозначает одну или несколько инструкций для устройства шифрования 102 для выполнения серии операций, которые могут храниться на машиночитаемом носителе. В другом случае, процесс может выполняться оборудованием, и, таким образом, обозначать оборудование (например, логические схемы), или может представлять собой комбинацию из инструкций, которые хранятся на машиночитаемом носителе, и оборудования, которые приводят к исполнению операций передающим устройством 102 или принимающим устройством 112. Обычный текст 104 может быть вводными данными для процесса шифрования 106. Шаги, которые входят в состав процесса шифрования 106, могут включать в себя одну или несколько математических операций и/или одну или несколько других операций. В примере осуществления изобретения "процесс" может также включать в себя операции или действия, которые лучше всего описываются, как "недетерминированные". В примере осуществления изобретения "процесс" может включать некоторые операции, которые могут исполняться цифровой компьютерной программой и некоторыми физическими операциями, которые являются недетерминированными.

В настоящем документе термин "процесс" обозначает и выражает более широкое понятие, чем "алгоритм". Формальное понятие "алгоритм" было представлено в документе Тьюринга [24] и обозначает конечное устройство, которое выполняет конечное число инструкций при помощи ограниченной памяти. "Алгоритм" представляет собой детерминированный процесс в следующем смысле: если конечное устройство полностью известно, и известны входные данные для устройства, тогда может быть определено будущее поведение устройства. Однако, имеется оборудование для квантового генератора случайных чисел (QRNG) [25, 26] и другие примеры осуществления изобретения, которые измеряют квантовые действия фотонов (или других физически недетерминированных процессов), физический процесс которых является недетерминированным. Признание недетерминированности, которое наблюдается квантовыми генераторами случайных чисел и другими квантовыми примерами осуществления изобретения, основано на экспериментальном доказательстве и многих годах статистических испытаний. Более того, квантовая теория - выведенная из теоремы Кохена-Шпекера и ее обобщений [27, 28, 29] -подразумевает, что выходные данные квантового измерения не могут быть заранее известны и не могут быть сгенерированы машиной Тьюринга (цифровой компьютерной программой). В результате, физически недетерминированный процесс не может генерироваться алгоритмом: конкретно, последовательностью операций, выполняемых цифровой компьютерной программой. На Рисунке 1D показан пример осуществления изобретения недетерминированного процесса, который возникает из квантовых событий, т.е. входящих потоков фотонов.

Некоторые примеры физически недетерминированных процессов приведены ниже. В некоторых примерах осуществления изобретения, которые используют недетерминированность, может использоваться полупрозрачное зеркало, где фотоны, которые ударяются об зеркало, могут принимать два или более путей в пространстве. В одном примере осуществления изобретения, если фотон отражается, тогда он принимает одно битовое значение b∈{0,1}; если фотон передается, тогда он принимает другое битовое значение 1-b. В другом примере осуществления изобретения можно отобрать направление движение электрона, чтобы сгенерировать следующий недетерминированный бит. В еще одном примере осуществления изобретения, белок, который состоит из аминокислот, заполняющих мембрану клетки или искусственную мембрану, которая имеет две или более конформаций, может использоваться для того, чтобы определить недетерминированность: отобранная конформация белка может использоваться для того, чтобы сгенерировать недетерминированное значение в {0, … n-1}, где белок имеет n неповторимых конформаций. В другом примере осуществления изобретения один или несколько белков родопсина могли бы использоваться для определения времени поступления фотонов, а разница во времени поступления могла бы использоваться для создания недетерминированных битов. В некоторых примерах осуществления изобретения для выбора недетерминированности может использоваться счетчик Гейгера. В некоторых примерах осуществления изобретения недетерминированная величина основана на погрешности округления в наименее значимом бите при вычислении в связи с ограничениями в аппаратном обеспечении. Наконец, любая из односторонних функций данного описания может быть основана на случайном событии, таком как квантовое событие (недетерминированное), сгенерированное квантовым генератором случайных чисел с Рисунка 1D, который описывается далее в разделе 6.3.

На Рисунке 1А генераторы ключей 107 могут включать в себя один или несколько генераторов ключей. Генераторы ключей 107 могут использоваться процессом расшифровки 106, чтобы помочь получить один или несколько ключей, которые используются для шифрования, как минимум, части обычного текста 104. Генераторы ключей 117 могут использоваться процессом шифрования 116, чтобы помочь получить один или несколько ключей, которые используются для расшифровывания, как минимум, части шифрованного обычного текста 109. В примере осуществления изобретения один или несколько генераторов ключей 107 и генератор ключей 117 получены из недетерминированного генератора 136 в Рисунке 1В. В другом примере осуществления изобретения при использовании генератора ключей 107 две стороны могут использовать один и тот же процесс шифрования, но все равно не предполагается, что они смогут расшифровать зашифрованную информацию друг друга, если они не используют одинаковые генераторы ключей 107 в том же порядке в криптографическом процессе. Генераторы ключей 107 могут иметь большой диапазон размеров. Например, если размер генератора ключей 107 измеряется в битах; один или несколько генераторов ключей могут быть 256-битными, 512-битными, 1000-битными, 1024-битными, 4096-битными или больше. В примере осуществления изобретения две стороны (Элис и Боб) могут назначать одинаковые генераторы ключей 107, сначала создавая генераторы закрытых ключей из своих соответствующих недетерминированных генераторов 136, а затем производя обмен генераторами ключей. В примере осуществления изобретения аппаратное устройство, показанное на Рисунке 1D, может представлять собой часть недетерминированного генератора 136.

Передающее устройство 102 может представлять собой информационную машину, которая передает информацию в первое местоположение, программный блок, устройство, лицу, отправителю или другому объекту, либо связана с ними. Передающим устройством 102 может быть компьютер, телефон, мобильный телефон, телеграф, спутник или другой тип электронного устройства, механическое устройство или другой вид устройства, которое передает информацию. Передающее устройство 102 может включать в себя один или несколько процессоров и/или может включать в себя специализированную компоновку схем для работы с информацией. Передающее устройство 102 может получать обычный текст 104 из другого источника (например, преобразователя, такого как микрофон), может производить весь или часть обычного текста 104, может реализовывать процесс шифрования 106 и/или может передавать выходные данные другому объекту. В другом примере осуществления изобретения передающее устройство 102 принимает обычный текст 104 из другого источника, тогда как процесс шифрования 106 и доставка результатов процесса шифрования 106 реализуются вручную. В другом примере осуществления изобретения передающее устройство 102 реализует процесс шифрования 106 при вводе обычного текста 104 при помощи клавиатуры (например) или при помощи микрофона мобильного телефона в передающее устройство 102. В другом примере осуществления изобретения передающее устройство 102 принимает результат процесса шифрования 106 и отправляет его другому объекту. В одном из примеров осуществления изобретения передающее устройство 102 может генерировать новые генераторы ключей 107 для других информационных машин.

Передающее устройство 102 может реализовывать любой из методов шифрования, описанных в данном описании. Процесс шифрования 106 может включать в себя какой-либо из способов шифрования, описанных в данном описании (например, процесс шифрования 106 может реализовать какой-либо пример осуществления изобретения Н-процесса). Зашифрованный обычный текст 109 включает в себя, как минимум, некоторый обычный текст 104, который шифруется процессом шифрования 106.

Канал передачи 110 представляет собой путь, который занимает зашифрованный обычный текст 109, чтобы дойти до места назначения, в которое был отправлен зашифрованный обычный текст 109. Канал передачи 110 может включать в себя одну или несколько сетей. Например, канал передачи 110 может представлять собой Интернет; например, канал передачи 110 может быть беспроводным с использованием голоса по Интернет-протоколу. Канал передачи 110 может включать в себя какую-либо комбинацию какого-либо прямого подключения, ручной доставки, голосовой передачи, одной или нескольких локальных вычислительных сетей (LAN), одной или нескольких глобальных сетей (WAN), одной или нескольких телефонных сетей, включая подземные трассы через оптоволоконные кабели и/или одну или несколько беспроводных сетей, и/или беспроводную передачу данных в атмосфере Земли или за ее пределами.

Приемное устройство 112 может представлять собой информационную машину, которая обрабатывает информацию в месте назначения зашифрованного обычного текста 109. Приемным устройством 112 может быть компьютер, телефон, телеграф, маршрутизатор, спутник или другой тип электронного устройства, механическое устройство или другой вид устройства, которое принимает информацию. Принимающее устройство 112 может включать в себя один или несколько процессоров и/или специализированную компоновку схем, сконфигурированную для обработки такой информации, как зашифрованный обычный текст 109. Принимающее устройство 112 может принимать зашифрованный обычный текст 109 из другого источника и/или воссоздать (например, расшифровать) весь зашифрованный обычный текст 109 или его часть. Принимающее устройство 112 может реализовать какой-либо из методов шифрования, описанных в данном описании, и может расшифровать какое-либо сообщение, зашифрованное передающим устройством 102 и процессом шифрования 106.

В одном из примеров осуществления изобретения принимающее устройство 112 только принимает зашифрованный обычный текст 109 из канала передачи 110, тогда как процесс расшифровки 106 реализуется вручную и/или при помощи другой информационной машины. В другом примере осуществления изобретения принимающее устройство 112 реализует процесс расшифровки 116, который воспроизводит весь обычный текст 104 или его часть, который называется расшифрованный обычный текст 114. В другом примере осуществления изобретения принимающее устройство 112 принимает зашифрованный обычный текст 109 из канала передачи 110 и воссоздает весть расшифрованный текст 114 или его часть с помощью процесса расшифровки 116.

Процесс расшифровки 116 может хранить любой из процессов расшифровки информации, описанных в этом описании. Процесс расшифровки 116 может включать в себя какой-либо из способов расшифровки, описанных в данном описании (например, процесс расшифровки 106 может реализовать любой из методов для расшифровки какого-либо примера осуществления изобретения Н-процесса).

Принимающее устройство 112 может быть идентичным передающему устройству 102. В примере осуществления изобретения, в котором приемное устройство и передающее устройство одинаковые, как передающее, так и приемное устройство, каждое включает в себя обычный текст 104 (незашифрованную информацию), процесс шифрования 106, генераторы ключей 107 (которые могут включать в себя одностороннее хеширование), зашифрованный обычный текст (зашифрованная информация) 109, процессы дешифровки 116, расшифрованный обычный текст 114 и генераторы ключей 117 (которые могут включать в себя одностороннее хеширование), и они оба могут реализовывать какие-либо процессы шифрования, процесс расшифровки и методы обмена генераторами ключей, представленные в данном описании.

Например, принимающее устройство 112 может принимать обычный текст 104 из другого источника, формировать весь обычный текст или его часть 104 и/или реализовывать процесс шифрования 106. Подобно передающему устройству, приемное устройство 112 может создавать генераторы ключей 117. Приемное устройство 112 может передавать результат процесса расшифровки 116 по каналу передачи 110 в другой объект и/или принимать зашифрованный обычный текст 109 (по каналу передачи 110) от другого объекта. Приемное устройство 112 может предоставлять зашифрованный обычный текст 109 для использования в качестве входящих данных для процесса расшифровки 116.

6.2 ЛАВИННЫЙ ЭФФЕКТ И ОДНОСТОРОННИЕ ФУНКЦИИ

Односторонняя функция 107 на Рисунке 1А и односторонняя функция 126 на Рисунке 1В могут включать в себя одну или несколько односторонних функций. Односторонняя функция Φ имеет такое свойство, что имея выходное значение z, она является сложной для вычисления, чтобы определить информационный элемент mz такой, чтобы Φ(mz)=z. Другими словами, односторонняя функция Φ представляет собой функцию, которую можно легко вычислить, но ее обратная величина Φ-1 является сложной для вычисления. Вычисление, для которого требуется 10101 шагов вычисления считается таким, которое имеет вычислительную нераскрываемость 10101. Больше информации представлено в разделе о вычислительной нераскрываемости. В одном из примеров осуществления изобретения существует количество времени Т, в течение которого зашифрованная информация должна оставаться секретной. Если у зашифрованной информации нет экономической ценности или стратегической ценности после времени Т, то "вычислительная нераскрываемость" означает, что число вычислительных шагов, которые необходимы для всей вычислительной мощности мира, займет больше времени для вычисления, чем время Т. Допустим, C(t) обозначает всю вычислительную мощность мира при времени /, выраженном в годах.

Рассмотрим банковскую онлайн-транзакцию, которая зашифровывает сведения по данной транзакции. В таком случае, в большинстве примеров осуществления изобретения изобретения количество вычислительных шагов, которые могут быть произведены всеми компьютерами мира в течение следующих 30 лет во многих примерах осуществления изобретения вероятно являются вычислительно нераскрываемыми, поскольку такой конкретный банковский счет вероятно не будет более существовать через 30 лет, или будет иметь другой интерфейс для аутентификации.

Чтобы сделать числа более конкретными, китайский суперкомпьютер 2013 года, который побил мировой рекорд скорости вычисления, производит примерно 33000 триллионов вычислений в секунду [30]. Если Т=1 один год, и мы можем предположить, что существует максимум 1 миллиард этих суперкопьютеров. (Это можно логически вывести из экономических соображений, исходя из слишком заниженной цены в 1 миллион долларов за каждый суперкомпьютер. Тогда эти 1 миллиард суперкомпьютеров стоили бы 1000 триллионов долларов). Таким образом, С(2014)×1 год менее, чем 109×33×1015×3600×24 ×365=1.04×1033 вычислительных шагов. Для получения некоторого восприятия в отношении крпитографии, криптография на основе 25519 эллиптических кривых [31] имеет предполагает сложность [32] в 2128 вычислительных шагов. Также, 2128>1038, поэтому в рамках этого измерения вычислительной нераскрываемости, криптография на основе 25519 эллиптических кривых имеет вычислительную нераскрываемость, как минимум, 1038 вычислительных шагов.

Как только что обсуждалось, в некоторых примерах осуществления изобретения и применениях, вычислительная нераскрываемость может быть измерена в рамках того, сколько стоит зашифрованная информация в экономической стоимости, и какова нынешняя стоимость вычислительной мощности, которая необходима для расшифровки такой зашифрованной информации. В других примерах осуществления изобретения экономическая вычислительная нераскрываемость может быть бесполезной. Например, предположим, семья хочет сохранить местоположение своего ребенка неизвестным для жестоких похитителей. Предположим, что Т=100 лет, поскольку это примерно в два раза больше, чем их предполагаемый срок жизни. Тогда 100 лет×С(2064) является лучшим измерением вычислительной нераскрываемости для данного использования. Другими словами, для ключевых способов применения, которые выходят за пределы экономической стоимости, необходимо стремиться к хорошей оценке мировой вычислительной мощности.

Односторонние функции, которые демонстрируют полноту и надлежащий лавинный эффект или строгий лавинный критерий [33], представляют собой предпочтительные примеры осуществления изобретения: эти свойства являются благоприятными для обновления генератора ключей. На Рисунке 1С показан лавинный эффект через 16 циклов SHA-1 на первые 46 битов выходных данных SHA-1. Размер профиля SHA-1 составляет 160 бит (т.е. длина его выходных данных). Только один бит был переключен с b на 1-b во входных данных. Переключенный бит во входных данных отображается небольшим белым прямоугольником возле верхней части Рисунка 1С. Белые квадраты показывают биты, которые переключились с 0 на 1 или с 1 на 0 в результате переключения одного бита входных данных. На 16ом цикле имеется больше белых битов, чем черных битов. Строгий лавинный критерий говорит, что существует 50-процентная вероятность того, что появится переключение битов. Предполагается, что 80 циклов SHA-1 обеспечивают достаточное преобразование обычного текста для нарушения его статистической структуры.

Определение полноты и надлежащий лавинный эффект цитируются непосредственно из [33]:

Если криптографическая трансформация является полной, тогда каждый бит зашифрованного текста должен зависеть от всех битов обычного текста. Таким образом, если бы было возможно найти самое простое булевское выражение для каждого бита зашифрованного текста в переводе на биты обычного текста, каждое из этих выражений должно было бы содержать все биты обычного текста, если бы функция была полной. В другом случае, если имеется, как минимум, одна пара n-битных векторов обычного текста X и Xi которые отличаются только битом i, а ƒ(X) и ƒ(Xi) отличаются, как минимум, битом j для всего: {(i,j):1≤i,j≤n}, то функция ƒ должна быть полной.

Для данной трансформации, чтобы продемонстрировать лавинный эффект, среднее значение половины выходных битов должно изменяться в тех случаях, когда будет дополняться один входной бит. Для того чтобы определить удовлетворяет ли этому требованию m×n (m входных битов и n выходных битов) функция ƒ, векторы обычного текста 2m должны разделяться на 2m-1 пар, X и Xj, такие как X и Xj отличаются только битом i. Тогда необходимо рассчитать суммы Vi=ƒ(X)⊕ƒ(Xi) строгой дизъюнкции 2m-1. Эти суммы строгой дизъюнкции будут указываться в качестве лавинных векторов, каждый из которых содержит n бит, или лавинные переменные.

Если процедура повторяется для всех i, таких как 1≤i≤m, а половина лавинных переменных равняется 1 для каждой i, то функция ƒ имеет хороший лавинный эффект. Конечно данному методу можно следовать, только если m является весьма маленькой величиной; в противном случае количество векторов обычного текста становится слишком большим. Если ситуация именно такова, тогда лучшее, что можно сделать - это взять случайный образец векторов обычного текста X и для каждого значения i рассчитать все лавинные векторы Vi. Если приблизительно половина получившихся лавинных переменных равняется 1 для величин i, тогда мы можем сделать вывод, что функция имеет хороший лавинный эффект.

Функция хеширования, также обозначенная, как Φ, представляет собой функцию, которая принимает в качестве своего входящего аргумента достаточно длинную строку бит (или байтов) и создает выходную информацию с фиксированным размером. Информация на выходе обычно называется профилем сообщения или цифровым отпечатком пальца. Другими словами, функция хеширования преобразует переменную длину m входной информации в выходные данные с фиксированным размером, Φ(m), которые представляют собой профиль сообщения или профиль информации. Стандартный диапазон размеров выходных данных составляет от 160 до 512 бит, но также может быть и больше. Идеальная функция хеширования представляет собой функцию Φ, выходные данные которой равномерно распределяются следующим образом: Предположим, что выходной размер Φ составляет n бит. Если сообщение m выбирается случайным образом, тогда для каждого из 2n возможных выходов z, вероятность того, что Φ(m)=z составляет 2-n. В примере осуществления изобретения, функции хеширования, которые используются, являются односторонними.

Хорошая односторонняя функция хеширования также является устойчивой к наложению. Наложение возникает, когда два различных элемента информации преобразуются при помощи односторонней функции хеширования Ф в такой же профиль. Устойчивость к наложению означает, что противник не может произвести вычисления, чтобы выявить наложение: точнее, невозможно произвести вычисления, чтобы выявить два различных элемента информации m1, m2, где m1 не был равен m2, и так чтобы Ф(m1)=Ф(m2). Может использоваться ряд функций одностороннего хеширования. SHA-512 представляет собой одностороннюю функцию хеширования, разработанную АНБ и стандартизированную NIST [23]. Размер профиля сообщения SHA-512 составляет 512 бит. Другими альтернативными функциями хеширования является тот тип, который соответствует стандарту SHA-384, который создает размер профиля сообщения 384 бит. SHA-1 имеет размер профиля сообщения 160 бит. Примером осуществления изобретения односторонней функции хеширования является Keccak [34]. Примером осуществления изобретения односторонней функции хеширования является BLAKE [35]. Примером осуществления изобретения односторонней функции хеширования является Gr∅stl [36]. Примером осуществления изобретения односторонней функции хеширования является JH [37]. Еще одним примером осуществления изобретения односторонней функций хеширования является Skein [38]. В других примерах осуществления изобретения, вместо односторонней функции хеширования могут использоваться другие односторонние функции. Например, эллиптическая кривая по полю с конечным числом элементов может использоваться в качестве односторонней функции. Для этих альтернативных односторонних функцию полнота и хороший лавинный эффект являются благоприятными свойствами, которые демонстрируют эти функции. Строгий лавинный критерий также является благоприятным свойством для этих альтернативных односторонних функций.

В одном из примеров осуществления изобретения, односторонняя функция 126 на Рисунке 1В может быть реализована, как исполняемые инструкции устройства во внутренних инструкциях устройства микропроцессора. В еще одном примере осуществления изобретения, односторонняя функция 126 на Рисунке 1В может быть реализована в таком оборудовании, как программируемая пользователем матрица логических элементов (FPGA), которая может обеспечить надежную зону для выполнения расчетов. Надежная зона показана на Рисунке 2В. В некоторых примерах осуществления изобретения безопасная зона находится внутри пластиковой карточки с микропроцессором.

6.3 ОБОРУДОВАНИЕ И ИНФРАСТРУКТУРА ДЛЯ КРИПТОГРАФИИ

На Рисунке 1D показан пример осуществления изобретения недетерминированного процесса, который определяет время поступления фотонов. Время поступления фотонов считается квантовым событием. На Рисунке 1D приводится пример осуществления изобретения недетерминированного генератора 136. hν обозначает энергию поступающего фотона, где h - это постоянная Планка, а ν - это частота. В одном из примеров осуществления изобретения можно сравнивать 3 последовательных времени прибытия t1<t2<t3 трех последовательных фотонов. Если t2-t1>t3-t2, то недетерминированный генератор 142 формирует бит 1. Если t2-t1<t3-t2, то недетерминированный генератор 142 формирует бит 0. Если t2-t1=t3-t2, то не формируется недетерминированная информация, и этот недетерминированный процесс выбирает еще три времени прибытия.

На Рисунке 2А информационная система 200 демонстрирует некоторые из вариаций реализации информационной системы 100. Передающее устройство 202 представляет собой один из примеров осуществления изобретения передающего устройства 101. Передающее устройство 202 может быть защищенным запоминающим устройством USB, как показано на 3А. Передающее устройство 202 может представлять собой аутентификационный маркер, как показано на Рисунке 3В. Пример осуществления передающего устройства 202 в форме мобильного телефона, как показано на Рисунке Передающего устройства 202 или передающего устройства 400 может сообщаться беспроводным способом с компьютером 204. В одном из примеров осуществления изобретения компьютер 204 может представляться собой станцию вызова для приема зашифрованного обычного текста 109 от передающего устройства 400. Пользователь может использовать систему ввода 254 и систему вывода 252 передающего устройства (мобильный телефон) 400 для передачи зашифрованных голосовых данных в приемное устройство, которое представляет собой мобильный телефон. В одном из примеров осуществления изобретения система ввода 254 на Рисунке 2В включает в себя микрофон, который интегрирован с передающим устройством (мобильным телефоном) 400. В одном из примеров осуществления изобретения система вывода 252 на Рисунке 2В включает в себя динамик, который интегрирован с передающим устройством (мобильным телефоном) 400. В другом примере осуществления изобретения передающее устройство 202 имеет возможность подключения и обмена данными с компьютером 20 или с другими системами посредством компьютера 204.

Компьютер 204 подключается к системе 210 и подключается по сети 212 к системе 214, системе 216 и системе 218, которая подключена к системе 220. Сеть 212 может быть одной из или комбинацией из одной или нескольких локальных вычислительных сетей (LAN), глобальных сетей (WAN), беспроводных сетей, телефонных сетей и/или других сетей. Система 218 может напрямую подключаться к системе 220 или подключаться по LAN к системе 220. Сеть 212 и система 214, 216, 218 и 220 могут представлять собой Интернет-серверы или узлы, которые маршрутизируют зашифрованный обычный текст (голосовые данные), полученные от передающего устройства 400, показанного на Рисунке 4. На Рисунке 2А система 214, 216, 218 и система 220, а также сеть 220 могут совместно выступать в качестве канала передачи 110 для зашифрованного обычного текста 109. В одном из примеров осуществления изобретения система 214, 216, 218 и система 220, а также сеть 212 могут исполнять Интернет-протокол совместно выступать в качестве канала передачи 110 для зашифрованного обычного текста 109. В одном из примеров осуществления изобретения зашифрованный обычный текст 102 может представлять собой голосовые данные. В одном из примеров осуществления изобретения зашифрованный обычный текст 109 может представлять собой данные маршрутизации. В одном из примеров осуществления изобретения зашифрованный обычный текст 109 может представлять собой сообщение электронной почты. В одном из примеров осуществления изобретения зашифрованный обычный текст 109 может представлять собой текстовые данные, отправленные с передающего устройства 400.

На Рисунке 1В процесс дешифровки 122 может быть реализован при помощи любой из, какой-либо, или какой-либо комбинации любой системы 210, сети 212, системы 214, системы 216, системы 218 и/или системы 220. Например, информация маршрутизации канала передачи ПО может быть зашифрована при помощи процесса шифрования 122, который исполняется в системном компьютере 210, сетевых компьютерах 212, системном компьютере 214, системном компьютере 216, системном компьютере 218 и/или системном компьютере 220. Процесс шифрования 106 может исполняться в передающем устройстве 400, а процесс расшифровки 116 может исполняться в приемном устройстве 400 на Рисунке 4.

В одном из примеров осуществления изобретения H-процесс NADO исполняется в безопасной зоне системы процессора 258 Рисунка 2В. В одном из примеров осуществления изобретения в системе процессора 258 может использоваться специализированное оборудование для ускорения вычисления односторонних функций 126 на Рисунке 1В, который используется в H процессе. В одном из примеров осуществления изобретения данное специализированное аппаратное обеспечение в системе процессора 258 может быть реализовано в виде ASIC (заказная специализированная микросхема), которая вычисляет SHA-1 и/или SHA-512, и/или Keccak, и/или BLAKE, и/или JH, и/или Skein. Микросхема ASIC может увеличивать скорость выполнения вычислений H-процесса. В одном из примеров осуществления изобретения система ввода данных 256 принимает голосовые данные и отправляет их в систему процессора 258, где голосовые данные расшифровываются. Система выходных данных 252 отправляет зашифрованные голосовые данные 109 в телекоммуникационную сеть 212. В одном из примеров осуществления изобретения система памяти 256 сохраняет генераторы ключей 124 и обрабатывает инструкции по Н-блочному шифрованию 130.

Состояние относится к конкретному значению или набору значений из какого-либо набора одной или нескольких внутренних переменных, при котором способ, которым выполняются операции нарушается при выборе значения или набора значений, которые составляют состояние. Генератор состояний выполняет одну или несколько операций для обновления состояния.

В одном из примеров осуществления изобретения инструкции H-процесса 130 выполняются в надежной зоне системы процессора 258, которая находится внутри автономного USB-диска, представленного на Рисунке 3А. В одном из примеров осуществления изобретения процесс шифрования 122 зашифровывает данные, которые хранятся на USB-диске, для защиты конфиденциальности данных.

В одном из примеров осуществления изобретения инструкции H-процесса 130 шифруют голосовую бесуде в надежной зоне системы процессора 258, которая находится в мобильном телефоне 400, который представляет собой пример осуществления изобретения передающего устройства 102 и приемного устройства 112.

В одном из примеров осуществления изобретения на Рисунке 1В инструкции H-процесса 130 выполняются в надежной зоне каждой системы процессора 258 (Рисунок 2В), которая содержится в системных компьютерах 210, 214, 216, 218 и 220 и внутри сети 212, показанной на Рисунке 2А.

6.4 ШИФРОВАНИЕ ПРИ ПОМОЩИ ДИНАМИЧЕСКИХ КЛЮЧЕЙ

Создание и использование динамических ключей зависит от согласования Элис и Бобом элемента следующего генератора ключей Г(i+1) от предыдущего генератора ключей Г(i), и именно так построена последовательность генератора ключей Г(0), Г(1), …, Г(i), Г(i+1), … Бесчисленное количество последовательностей генераторов ключей являются невычислимыми по Тьюрингу; в данном документе наши примеры осуществления изобретения описывают вычислимые по Тьюрингу последовательности генераторов ключей, поскольку вычислимость помогает упростить координацию обновления генератора ключей между Элис и Бобом.

Наши односторонние функции прообраза имеют принципиально новое использование при типичном применении аутентификации сообщений, которое выполняется односторонними функциями хеширования в известном уровне техники. В криптографическом методе 1 Ф представляет собой одностороннюю функцию прообраза с размером профиля q.

Пусть S - конечный алфавит символов или значений. В примере осуществления изобретения S=, значения которого равны 0 и 1. В этом примере осуществления изобретения значения 0 и 1 являются битами. В другом примере осуществления изобретения S={0, 1, 2, 3, 4, 5, 6, 7, 8, 9, А, В, С, D, Е}, которые называются шестнадцатеричными значениями. В другом примере осуществления изобретения S может быть алфавитом значений {а, b, с, d, е, f, g, h}. В ином примере осуществления изобретения S имеет 256 значений и S={0, 1, 2, 3, 4, …, 255}.

Последовательность генераторов ключей Г:N×Sn удовлетворяет q<n. Размер генератора ключей - n. Символ Гij является j-тым значением или символом i-го генератора ключей Г(i). Первый этап использует подписанный обмен генераторами ключей, когда в некоторых примерах осуществления изобретения частные секреты Элис и Боба создаются из недетерминированного генератора 172, как показано на Рисунке 1I. В некоторых примерах осуществления изобретения инструкции по обмену генераторами ключей 170 определяют первый генератор ключей, который создается из недетерминированного процесса. Обмен генераторами ключей обсуждается далее в разделах 6.9, 6.10 и 6.11.

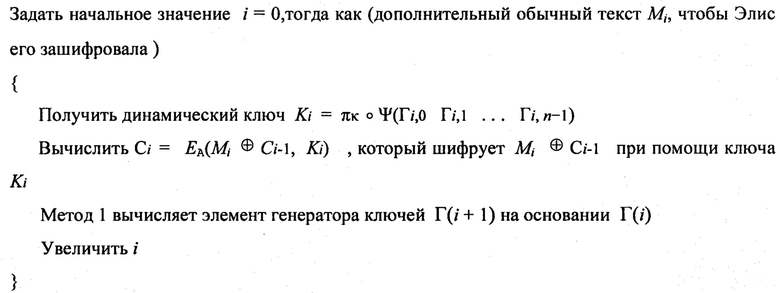

Криптографический метод 1. Обновление генератора ключей при помощи односторонней функции прообраза

Элис и Боб осуществляют подписанный обмен генератором ключей, чтобы создать совместно используемый генератор ключей

Г(0)=Г0,0 … Г0,n-1

Метод 1 предназначен для создания многомерной орбиты на первых q значениях Гi,0 Гi,1 … Гi,q-1, под воздействием лавинных свойств [33] функции Φ; для сохранения оставшихся n-q значений постоянными для всех i; и для обеспечения того, чтобы никакая информация из последних n-q значений не влияла на орбиту первых q значений.

На Рисунке 1Е показан этап обновления генератора ключей: Задать, что (Гi+1,0 Гi+1,1 … Гi+1,q-1)=Φ(Гi,0 Гi,1 … Гi,q-1). На Рисунке 1Е первые q значения (Гi,0 Гi,1 … Гi,q-1) i-гo генератора ключей выражаются, как b1 b2 … bq. На Рисунке 1Е последние n-q значения i-го генератора ключей (Гi,q, Гi,q+1 … Гi,n-1) выражены, как а1 а2 … аn-q. На Рисунке 1Е выражение (c1 с2 … cq)=Φ(b1 b2 … bq) представляет первые q значения (Гi+1.0 Гi+1.1 … Гi+1,q-1) i+1-го генератора ключей. Далее, на Рисунке 1Е биты а1 а2 … аn-q представляют последние n-q значения (Гi+1,q Гi+1,q+1 … Гi+1,n-1), поскольку эти значения остаются без изменений. В одном из примеров осуществления изобретения n=128, а q=32 и алфавит S - 256 значений. В другом примере осуществления изобретения n=768, а q=512 и S - 2 значения. В ином примере осуществления изобретения S - 8 значений. В еще одном примере осуществления изобретения n=1024, а q=512. Ив еще одном примере осуществления изобретения, n=20000, a q=1000.

В случае обычного использования противник - Ева - никогда не получит доступа ни к каким-либо значениям генератора ключей Элис Г(i). Это аналогично тому, что Ева не имеет доступа к каким-либо значениям статического ключа Элис, который используется в реализациях симметричной криптографии в известном уровне техники.

В другом примере осуществления изобретения односторонняя функция Ф может применяться к последним q значениям, оставшиеся n-q значния остаются неизменными для всех i. Данный пример осуществления изобретения показано на Рисунке 1F, где последние q значения генератора ключей обновляются, как (с1 с2 … cq)=Φ(b1 b2 … bq). В других примерах осуществления изобретения постоянные (неизменные) значения аk1 аk2 … аkn-q могут перемежаться между значениями генератора ключей, которые обновляются, как (cj1 … cjq)=Ф(bj1 bj2 … bjq), где набор заданых местоположений {k1, k2, … kn-q} для постоянных значений отделен от набора заданых местоположений {j1, j2, … Jq},q), что указывает на значения (bj1 bj2 Bjq),jq), которые обновляются. То есть, {k1, k2, … kn-q}∩{j1, j2, … jq)=∅.

В некоторый примерах осуществления изобретения различные односторонние функции могут применяться на разных этапах обновления генератора ключей. Например, для вычислений первого генератора ключей Г(1) из генератора ключей Г(0) может использоваться SHA-512; SHA-384 может использоваться для вычисления второго генератора ключей Г(2) из генератора ключей Г(1); Keccak может использоваться для вычисления третьего генератора ключей Г(3) из генератора ключей Г(2); и т.д. В этих примерах осуществления изобретения имеются инструкции для генераторов ключей 162 (рисунок 1I), которые вызывают различные инструкции односторонних функций 164 в зависимости от j-го генератора ключей. Инструкции односторонних функций 164 могут реализовывать SHA-384, Keccak, SHA-512 и другие односторонние функции.

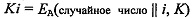

Метод 2 получает динамический ключ Ki для блочного шифра А из i-го генератора ключей Г(i) последовательности генераторов ключей, как показано на рисунках 1G и 1Н. Символ Ψ обозначает одностороннюю функцию, выходной размер которой составляет r значений, где κ≤r. Как показано на рисунках 1G и 1Н, Ψ применяется к конкатенации динамической части Гi,0 Гi,1 … Гi,q-1 из Г(i) и постоянной части Гi,q … Гi,n-1 для того, чтобы получить различный ключ Кi для каждого блока, который шифруется. На рисунке 1G первые q значения (b1 b2 … bq) являются частью генератора ключей, которые меняются после каждого этапа обновления генератора ключей, показанного на рисунке 1Е; на рисунке 1G, последние n-q значения (a1 а2… an-q) остаются неизменными. На рисунке 1Н первые n-q бит (a1 а2… an-q) остаются неизменными; на рисунке 1Н последние q значения (b1 b2 … bq) являются частью генератора ключей, которые меняются после каждого этапа обновления генератора ключей, показанного на рисунке 1F.

В некоторых примерах осуществления изобретения Ψ является отличной от Ф односторонней функцией. Например, в некоторых примерах осуществления изобретения Ψ может быть реализована с помощью Keccak, а Φ может быть реализована с помощью SHA-512. В некоторых примерах осуществления изобретения Ψ может использоваться для получения первого динамического ключа, а другая односторонняя функция Ψ' может использоваться для получения второго динамического ключа, и т.д.

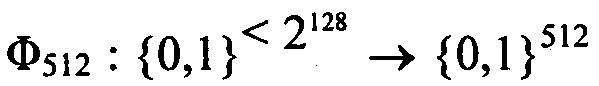

Выражение  представляет собой блочный шифр

представляет собой блочный шифр  , зашифровывающий блок обычного текста М при помощи ключа К, a

, зашифровывающий блок обычного текста М при помощи ключа К, a  представляет собой блочный шифр А, расшифровывающий шифрованный текст С с помощью ключа K. Размер ключа |K| блочного шифра составляет к значений и удовлетворяет κ≤r. Определим проекционную карту πκ:{0;1}r→{0;1}κ, где πκ(x1 х2 …хr)=( x1 х2 …хκ).

представляет собой блочный шифр А, расшифровывающий шифрованный текст С с помощью ключа K. Размер ключа |K| блочного шифра составляет к значений и удовлетворяет κ≤r. Определим проекционную карту πκ:{0;1}r→{0;1}κ, где πκ(x1 х2 …хr)=( x1 х2 …хκ).

В других частях описания Н-процесс будет указан в некоторых примерах осуществления изобретения, как такой, который реализуется при помощи блочного шифра, который использует динамические ключи, полученные из обновления генератора ключей. В связи с этим, криптографические методы 1, 2, 3, 4, 5 могут реализовывать Н-процесс.

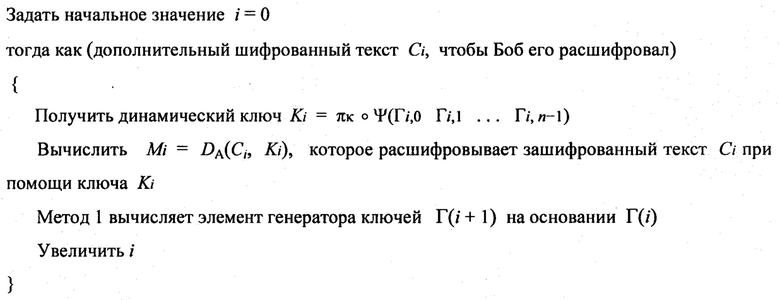

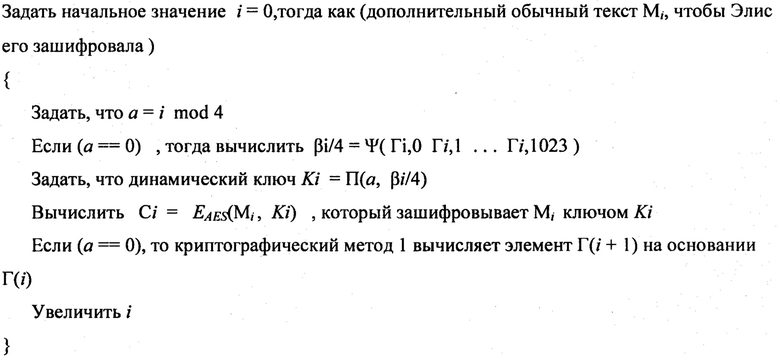

Криптографический метод 2.

Блочный шифр А выполняет шифрование при помощи Динамических Ключей, полученных из Генератора Ключей

Элис вычисляет используемый совместно генератор Г(0) при помощи 1го этапа метода 1.

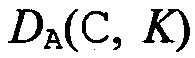

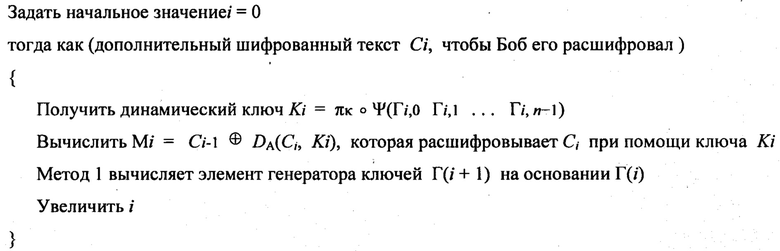

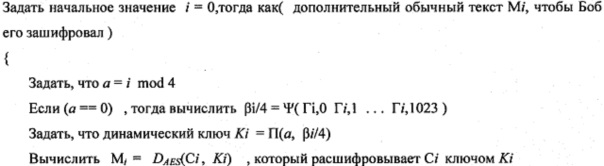

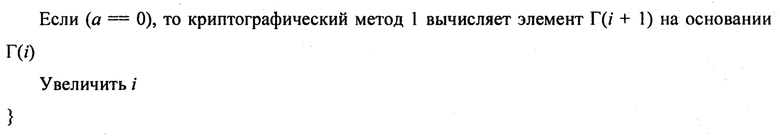

Криптографический метод 3.

Блочный шифр А выполняет расшифровку при помощи Динамических Ключей, полученных из Генератора Ключей

Боб вычисляет используемый совместно генератор Г(0) при помощи 1го этапа метода 1.

Реализация стандартного Serpent представляет собой 16-байтный блочный шифр с 256-битным ключом [39]. Образец обновления генератора ключей и получения динамического ключа для улучшенного Serpent описывается ниже и показан на Рисунке 5В. "Фотоны являются ключами" представляет собой 16-байтный блок обычного текста, который соединяется вместе 4 раза для создания 64-байтного обычного текста. Другими словами, В1=В2=В3=В4="Фотоны являются ключами".

В описании ниже приведено каждое значение генератора ключей и выражено, как число между 0 и 255 включительно. Другими словами, алфавит значений S={0, 1, 2, 3,…, 253,

254, 255}. Как показано на рисунке 5В, 16-байтный блок В1 обычного текста "Фотоны являются ключами" - это

80 104 111 116 111 110 115 32 97 114 101 32 107 101 121 115

Генератор ключей Г(1) - это 96 значений и показан ниже.

112 132 168 213 84 252 132 50 143 235 140 71 123 248 243 160 240 248 237 200 113 43

65 95 208 97 175 125 184 234 154 227 130 187 104 4 131 204 239 92 44 187 34 166 71

146 186 241 108 149 70 166 66 35 108 195 13 235 58 218 85 229 180 66 109 55 178 123

110 135 57 238 177 21 29 225 222 84 215 155 21 179 210 201 122 202 210 208 51 104

213 58 247 238 139 116

Первые 16 значений ключа K1, полученный из генератора ключей Г(1) - это 32 23 248 49 234 86 223 193 83 37 87 247 191 22 112 130 34 177 54 67 56 186 154 188 149 130 23 146 220 118 192 55

После шифрования первый 16-байтный блок обычного текста В1="Фотоны являются ключи" с улучшенным Serpent и динамическим ключом K1, зашифрованный текст - 33 175 244 28 210 147 63 101 221 74 197 89 195 30 31 228, который выражен, как Δ(В1, Г(1)) на Рисунке 5В.

Генератор ключей Г(2) это 96 значений и показан ниже.

219 14 199 128 227 62 241 230 111 13 179 127 82 52 211 235 216 220 52 233 191 255 22

121 103 165 109 90 168 10 36 23 172 246 97 184 183 134 6 195 84 171 123 50 184 60

112 217 7 249 224 23 186 238 174 199 235 214 22 152 211 212 186 202 240 109 55

178 123 110 135 57 238 177 21 29 225 222 84 215 155 21 179 210 201 122 202 210

208 51 104 213 58 247 238 139 116

Второй ключ K2, полученный из генератора ключей Г(2) - это 86 35 129 230 137 79 46 48 202 130 242 209 127 25 84 159 185 250 154 249 12 245 176 61 12 242 200 226 63 90 62 44 После шифрования второй 16-байтный блок обычного текста "Фотоны являются ключи" с улучшенным Serpent и ключом K2, зашифрованный текст - 79 101 31 159 181 228 83 121 166 170 215 94 99 67 100 139, который выражен, как Δ(В2, Г(2)) на Рисунке 5В.

Генератор ключей Г(3 это 96 значений и показан ниже.

106 83 207 235 94 38 238 182 252 52 145 130 208 170 9 222 90 70 48 182 140 87 211

89 241 135 27 217 27 4 83 65 122 137 153 188 253 116 162 45 70 34 57 162 77 45

116 126 190 163 194 142 206 195 184 102 154 112 164 53 38 215 50 187 109 55 178

123 110 135 57 238 177 21 29 225 222 84 215 155 21 179 210 201 122 202 210 208 51

104 213 58 247 238 139 116

Третий ключ K3, полученный из генератора ключей Г(3) - это 137 141 95 102 34 68 172 9 169 183 22 154 200 144 84 232 251 87 33 62 155 72 214 82 81 119 46 198 52 253 120 133 После шифрования третий 16-байтный блок обычного текста "Фотоны являются ключи" с улучшенным Serpent и ключом K3, зашифрованный текст - 138 83 40 138 141 153 198 180 164 108 233 135 99 130 205 34, который выражен, как Δ(В3, Г(3)) на Рисунке 5В.

Генератор ключей Г(4) это 96 значений и показан ниже.

22 228 65 144 60 200 76 27 17 148 227 251 74 182 41 167 6 215 249 33 9 219 36 170

139 106 189 109 42 190 115 21 220 162 232 214 66 167 48 226 230 77 73 198 147 180

29 41 103 238 224 24 103 225 181 252 103 103 194 164 76 132 242 207 109 55 178

123 110 135 57 238 177 21 29 225 222 84 215 155 21 179 210 201 122 202 210 208 51

104 213 58 247 238 139 116

Четвертый ключ K4, полученный из генератора ключей Г(4) - это 184 244 102 78 50 249 102 189 46 27 147 31 37 96 37 36 50 13 62 209 109 30 126 93 248 239 161 157 195 223 108 48

После шифрования четвертый 16-байтный блок обычного текста "Фотоны являются ключи" с улучшенным Serpent и ключом K4, зашифрованный текст - 248 255 208 238 140 14 26 6 121 1 52 78 22 48 168 112, который выражен, как Δ(В4, Г(4)) на Рисунке 5В.

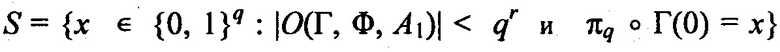

В некоторых примерах осуществления изобретения обновление генератора ключей Г возникает после каждого шифрования блока: обновление происходит после блоков B2, В4, В6 …, но не после блоков В1, В3, B5, …. В других примерах осуществления изобретения обновление генератора ключей возникает только после блоков В1, В3, B5, …, но не после блоков B2, В4, В6 …. В некоторых примерах осуществления изобретения обновление генератора ключей Г возникает только после четвертых блоков B4, В8, В12 … шифрования. В других примерах осуществления изобретения обновление генератора ключей выполняется апериодически; например, обновление генератора ключей происходит только после блоков В2, В3, В5, В7, В11, В13, B19, и так далее.