Изобретения объединены единым изобретательским замыслом и относятся к области обеспечения информационной безопасности, а именно к способам и средствам управления потоками данных в защищенных распределенных информационных системах, с целью предотвращения несанкционированного доступа пользователей к сетевым информационным ресурсам и сервисам посредством распределенного контроля устанавливаемых сетевых соединений.

Известен способ обнаружения вторжений по патенту US 7424744, G06F 11/00, опубл. 09.09.2008 «Система и способ обнаружения вторжений, основанных на сигнатурах». Способ заключается в фильтрации принятых пакетов согласно правил фильтрации и сравнении их сигнатур с имеющимися профилями.

Недостатком известного способа является отсутствие возможности управления потоками данных, и осуществление частичной фильтрации потоков данных.

Известен «Сетевой коммутатор» патент WO 2008077320, H04L 12/28, опубл. 03.07.2008, который осуществляет управление потоками данных в вычислительной сети путем коммутации сетевых пакетов. В сетевом коммутаторе для определения порта назначения передаваемых сетевых пакетов применяется таблица соответствия между портами коммутатора и сетевыми адресами подключенных к ним сетевых устройств.

Недостатком известного устройства является коммутация потоков данных без учета требований безопасности и ограничений на доступ.

Известен «Сетевой коммутатор с разграничением доступа» патент WO 2008128085, H04L 12/28, опубл. 23.10.2008, который осуществляет передачу потоков данных в вычислительной сети согласно правил безопасности сетевых пакетов.

Недостатком известного устройства является отсутствие возможности управления потоками данных и контроля доступа к сетевым сервисам и ресурсам на прикладном уровне.

Известен «Способ управления потоками данных защищенных распределенных информационных систем в сети шифрованной связи» патент RU № 2402881, МПК H04L 9/32, опубл. 27.10.2010 г., бюл. №30. Способ заключается в следующих действиях: задают таблицу коммутации, определяющую соответствие между портами устройства подключения и сетевыми адресами соединенных с ним устройств, управляют коммутацией сетевых соединений с использованием динамической таблицы коммутации, определяющей разрешенные маршруты передачи потоков данных, выявляют события безопасности в передаваемом потоке данных, временно блокируют поток данных при обнаружении событий безопасности, анализируют обнаруженное событие для принятия решения о допустимости передачи связанного с этим событием потока данных, изменяют динамическую таблицу коммутации в зависимости от правил дополнительно определенной политики безопасности, блокируют поток либо передают его по назначению в зависимости от разрешения динамической таблицей коммутации сетевого взаимодействия, которое реализуется этим потоком данных.

Наиболее близким по технической сущности к предлагаемому способу является «Способ управления потоками данных распределенной информационной системы» патент RU № 2547628, МПК H04L 9/32, опубл. 10.02.2015 г., бюл. № 4. Способ-прототип заключается в следующих действиях: задают параметры распределенной информационной системы, выявляют события безопасности в принимаемом потоке данных, анализируют их с целью принятия решения о допустимости передачи потока данных, связанного с этим событием, и при допустимости передачи потока данных, передают его по назначению, дополнительно задают таблицу эталонных файлов трассировки распределенной информационной системы в тестовом режиме ее функционирования, состоящую из эталонных файлов трассировки для всех санкционированных пользователей при их доступе к информационным ресурсам и сервисам определенных сетевых узлов распределенной информационной системы, после разрешения на передачу потока данных в блоке коммутации на определенный сетевой узел на нем формируют текущие файлы трассировки при доступе i-го пользователя к информационным ресурсам и сервисам j-го сетевого узла распределенной информационной системы, передают полученные файлы трассировки в центр управления доступом, запоминают переданный файлы трассировки j-го сетевого узла распределенной информационной системы при доступе i-го пользователя, сравнивают полученные файлы трассировки с эталонными значениями, корректируют таблицу коммутации в случае несовпадения файлов трассировки, после чего, используя новые параметры сетевого взаимодействия, блокируют данный поток данных, а при совпадении продолжают его передачу.

Техническая проблема заключается в относительно низкой защищенности распределенной информационной системы, обусловленная тем, что управление потоками данных осуществляется формированием файлов трассировки при осуществлении доступа пользователей к информационным ресурсам и сервисам информационной системы только в тестовом режиме, и не учитывается возможность возникновения событий безопасности на сетевых узлах распределенной информационной системы за счет недекларированных возможностей программного обеспечения.

Наиболее близким по своей технической сущности к заявленному устройству является «Устройство управления потоками данных распределенной информационной системы» патент RU № 2547628, МПК H04L 9/32, опубл. 10.02.2015 г., бюл. № 4. В ближайшем аналоге (прототипе) устройстве управления потоками данных защищенных распределенных информационных систем, содержится блок коммутации, блок запоминания таблицы коммутации, определяющую соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, блок детектирования событий, блок управления таблицей коммутации, первый информационный вход блока коммутации является входом потока данных устройства, а первый информационный выход блока коммутации подключен к узлам сети, второй управляющий выход блока коммутации соединен с блоком детектирования событий, выход которого соединен с управляющим входом блока управления таблицей коммутации, выход которого соединен с первым управляющим входом блока запоминания таблицы коммутации, а выход которого соединен со вторым информационным входом блока коммутации, дополнительно введены модуль управления трассировкой сети, состоящий из блока сравнения трассировки, блока запоминания файлов трассировки и блока запоминания таблицы эталонных файлов трассировки, состоящей из эталонных файлов трассировки для всех санкционированных пользователей при их доступе к информационным ресурсам и сервисам определенных сетевых узлов распределенной информационной системы, модули формирования файлов трассировки, состоящие из блока формирования файлов трассировки, блока передачи файлов трассировки, в каждом модуле формирования файлов трассировки информационный выход блока формирования файлов трассировки соединен с информационным входом блока передачи файлов трассировки, информационный выход, которого соединен с информационный входом блока запоминания файлов трассировки и с информационным входом блока запоминания таблицы эталонных файлов трассировки, первый информационный вход блока сравнения трассировки соединен с информационным выходом блока запоминания таблицы эталонных файлов трассировки, а второй информационный вход соединен с информационным выходом блока запоминания файлов трассировки, первый и второй управляющие выходы блока сравнения трассировки соединены с управляющими входами соответственно блока коммутации и блока запоминания таблицы коммутации.

Техническая проблема заключается в относительно низкой защищенности распределенной информационной системы, обусловленная тем, что управление потоками данных осуществляется формированием файлов трассировки при осуществлении доступа пользователей к информационным ресурсам и сервисам информационной системы только в тестовом режиме, и не учитывается возможность возникновения событий безопасности на сетевых узлах распределенной информационной системы за счет недекларированных возможностей программного обеспечения.

Техническая проблема решается за счет применения идентификаторов, формируемых криптографическим преобразованием над значениями номеров узлов сети и программного обеспечения.

Техническим результатом является повышение защищенности распределенной информационной системы, за счет использования идентификаторов санкционированных потоков данных, путем формирования их криптографическим преобразованием и проверкой на блоках анализа.

Техническая проблема решается тем, что в способе управления потоками данных распределенной информационной системы, заключающийся в том, что в распределенной информационной системе, содержащей блок анализа и центр управления доступом, предварительно задают таблицу коммутации, определяющую соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, а также задают параметры распределенной информационной системы, выявляют события безопасности в принимаемом потоке данных, анализируют их с целью принятия решения о допустимости передачи потока данных, связанного с этим событием, и, при допустимости передачи потока данных, передают его по назначению, дополнительно задают таблицу массивов использованного программного обеспечения Kr соответствующего массиву узлов сети пользователей Ni распределенной информационной системы. При формировании передаваемого потока данных на определенном узле сети формируют текущий идентификатор Iтек и запоминают его, для чего используют криптографическое преобразование над значениями номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj. Затем записывают в IP-пакет передаваемого потока данных сформированный текущий идентификатор Iтек и передают его, после разрешения на передачу потока данных в блоке коммутации на определенном j-ом узле сети принимают IP-пакет потока данных и выделяют из него текущий идентификатор Iтек. Затем формируют ответный идентификатор Iотв, для чего используют криптографическое преобразование в обратном порядке над значениями номера узла сети информационного ресурса и сервиса Sj, номера программного обеспечения Kr и номера узла сети пользователя Ni , после чего записывают в IP-пакет передаваемого потока данных сформированный ответный идентификатор Iотв и передают его. Затем после приема информационного потока данных выделяют из него ответный идентификатор Iотв, и путем криптографического преобразования формируют из него значения номера узла сети Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj и запоминают их, сравнивают полученные значения номера узла сети Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj из ответного идентификатора Iотв с ранее запомненными из переданного текущего идентификатора Iтек, корректируют таблицу коммутации в случае несовпадения значений выделенных из ответного и текущего идентификаторов. После чего, используя новые параметры сетевого взаимодействия, блокируют данный поток данных, а при совпадении продолжают его передачу.

Техническая проблема в заявленном устройстве достигается тем, что в известном устройстве управления потоками данных распределенной информационной системы, содержащем блок коммутации, блок запоминания таблицы коммутации, определяющую соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, первый информационный вход-выход блока коммутации является входом-выходом потока данных устройства, а второй информационный вход-выход блока коммутации подключен к узлам сети, управляющий вход блока коммутации соединен с выходом блока запоминания таблицы коммутации, дополнительно введены модуль управления идентификаторами, состоящий из блока запоминания текущего идентификатора, блока запоминания ответного идентификатора, блока сравнения идентификаторов и блока криптографического преобразования осуществляющего криптографическое преобразование над значениями номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj. Модули формирования ответных идентификаторов состоящие из блока выделения текущего идентификатора из пакетов, блока формирования ответного идентификатора, блока криптографического преобразования, блока передачи пакетов с идентификаторами. В каждом модуле формирования ответного идентификатора информационный вход блока выделения текущего идентификатора из пакетов является входом потока данных модуля формирования ответных идентификаторов, выход которого соединен с первым информационным входом блока формирования ответного идентификатора, а второй информационный вход и первый информационный выход соединен с блоком криптографического преобразования, на котором из текущего идентификатора формируется ответный идентификатор. Второй информационный выход блока формирования ответного идентификатора соединен с информационным входом блока передачи пакетов с идентификаторами, информационный выход которого является выходом потока данных модуля формирования ответных идентификаторов. Модули формирования текущих идентификаторов, состоящие из блока формирования текущих идентификаторов, блока криптографического преобразования и блока передачи пакетов с идентификаторами. В каждом модуле формирования текущих идентификаторов информационный вход и первый информационный выход блока формирования текущих идентификаторов соединены с информационным входом и выходом соответственно блока криптографического преобразования, а второй информационный выход которого соединен с информационным входом блока передачи пакетов с идентификаторами. Информационный выход блока передачи пакетов с идентификаторами соединен с третьим информационным входом блока коммутации и с информационным входом блока запоминания текущего идентификатора, информационный выход которого соединен с первым информационным входом блока криптографического преобразования, а второй информационный вход соединен с блоком запоминания ответного идентификатора, информационный вход которого соединен с третьим информационным выходом блока коммутации. Первый и второй информационные выходы блока криптографического преобразования соединены с блоком сравнения идентификаторов, управляющий выход блока сравнения идентификаторов соединены с управляющим входом блока запоминания таблицы коммутации.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа и устройства, отсутствуют. Следовательно, заявленные изобретения соответствуют условию патентоспособности "новизна".

Перечисленная новая совокупность существенных признаков обеспечивает расширение возможности способа и устройства прототипа за счет использования идентификаторов санкционированных потоков данных, путем формирования их криптографическим преобразованием и проверкой на блоках анализа.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленных изобретений, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленных изобретений на достижение указанного технического результата. Следовательно, заявленные изобретения соответствуют условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа и устройства обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретениях результата.

Заявленный способ и устройство поясняется чертежами, на которых показаны:

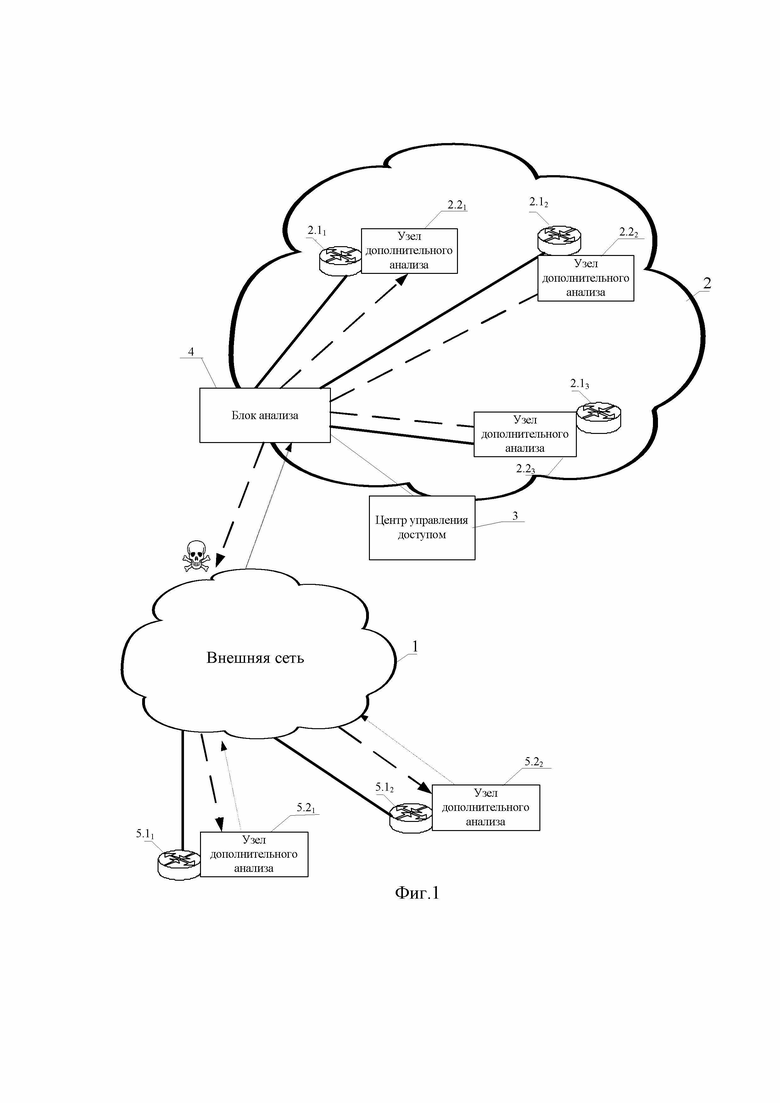

на фиг. 1 – схема распределенной информационной системы (РИС);

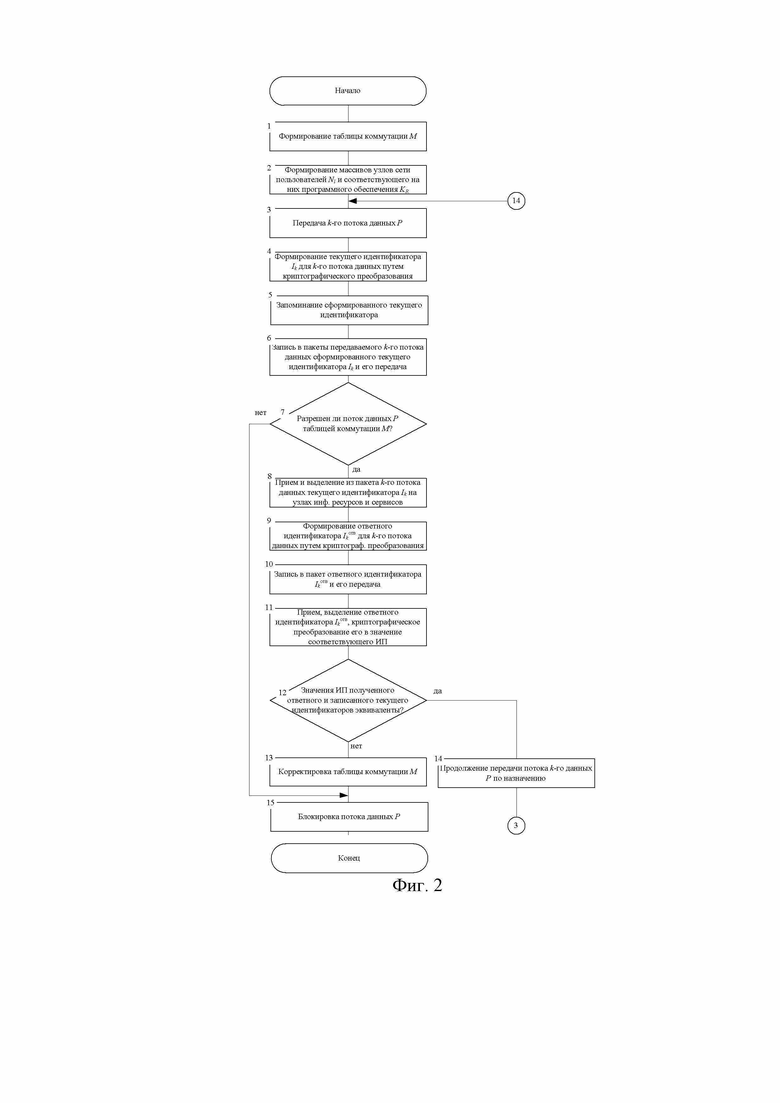

на фиг. 2 – блок-схема алгоритма способа управления потоками данных распределенной информационной системы с использованием идентификаторов;

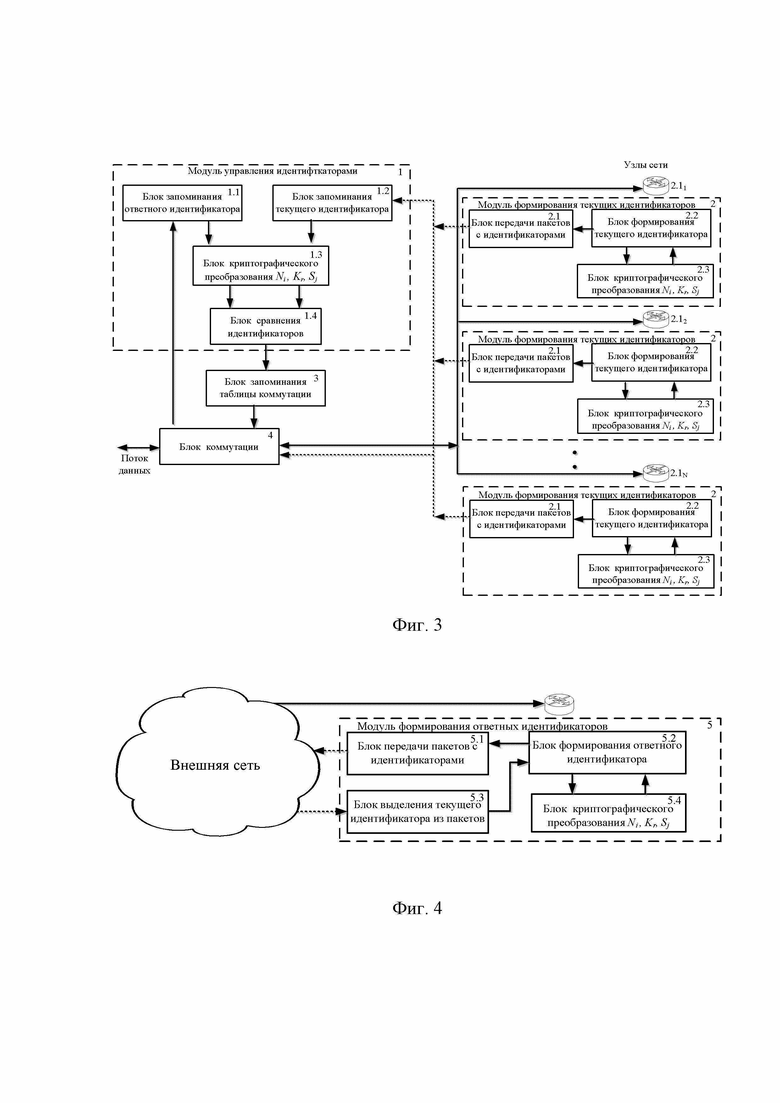

на фиг. 3 – структурная схема устройства управления потоками данных;

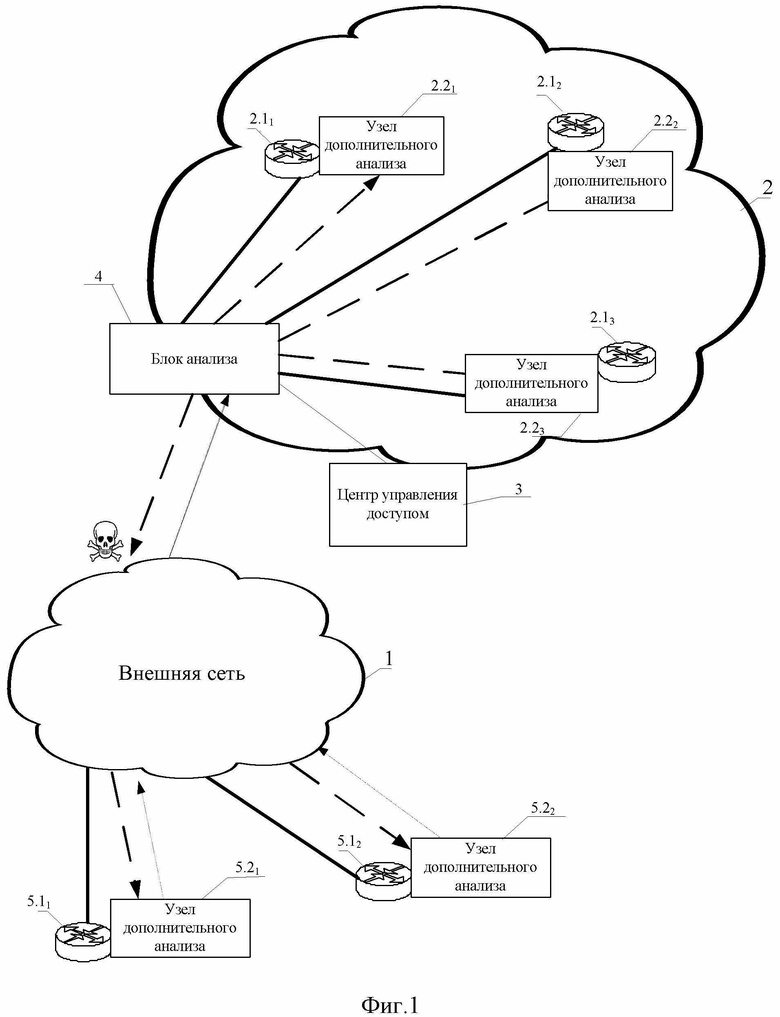

на фиг. 4 – структурная схема модуля формирования ответных идентификаторов.

Реализация заявленного способа можно пояснить на схеме распределенных информационных систем, показанной на фиг. 1.

Распределенная информационная система (РИС) 2 подключена к внешней сети 1 посредством блока анализа. В общем случае распределенная информационная система 2 представляет собой совокупность сетевых узлов 2.11–2.1N (маршрутизаторов, концентраторов, коммутаторов, ПЭВМ) [В.Г.Олифер, Н.А.Олифер Компьютерные сети. Принципы, технологии, протоколы (3-е издание) Спб - 2009г, стр. 57], центра управления доступом 3, блока анализа 4, узлов дополнительного анализа 2.21–2.2N, на сетевых узлах 2.11–2.1N, узлов дополнительного 5.21–5.2N на узлах информационных ресурсов и сервисов РИС 5.11–5.1N объединенных физическими линиями связи. Все эти элементы имеют идентификаторы, в качестве которых в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IP-адреса). Внешняя сеть представлена набором маршрутизаторов, осуществляющих транспортировку информационных потоков из одной РИС в другую. Информационным потоком, или потоком данных, называют непрерывную последовательность данных объединенных набором общих признаков, выделяющих их из общего сетевого трафика [В. Г. Олифер, Н. А. Олифер Компьютерные сети. Принципы, технологии, протоколы (3-е издание) СПб – 2009 г., стр. 65].

Кроме этого, центр управления доступом 3 обрабатывает событие безопасности при получении от блока анализа 4 оповещение о наличии в информационном потоке события безопасности. Под событием безопасности понимается операция или действие, совершенное пользователем или программой, приводящее к изменению потоков данных в распределенной информационной системе. Событием безопасности является идентифицированное появление определенного состояния системы, сервиса или сети, указывающего на возможное нарушение политики безопасности или на отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности [ГОСТ Р ИСО/МЭК 18044-2007, Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности, стр. 2]. Событием безопасности может быть факт определения действий недекларированных возможностей программного обеспечения.

Недекларированные возможности – функциональные возможности ПО, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации [Руководящий документ. Защита от несанкционированного доступа к информации. Часть 1.Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей. Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 4 июня 1999 г. № 114]. При этом нелекларированные возможности могут быть реализованы злоумышленником еще на стадии тестирования РИС, что требует создания дополнительного контроля над действиями программного обеспечения. Выполнение данного вида контроля возможно за счет формирования идентификаторов позволяющих при их анализе выявлять информационные потоки данных осуществляющие доступ на сетевые узлы не входящие в РВС и не соответствующие принятой политики безопасности. Кроме того формировать идентификаторы возможно используя криптографические преобразования, что позволит избежать возможности их подделки злоумышленником.

Блок анализа 4 осуществляет изменение таблицы коммутации в соответствии с общесистемной политикой безопасности и, используя данные о эквивалентности текущих и ответных идентификаторов, либо блокируют поступающий поток данных, либо передают их на соответствующий сетевой узел РИС.

На фиг. 2 представлена блок-схема последовательности действий, реализующих алгоритм способа управления потоками данных РИС с использованием идентификаторов.

Первоначально формируют таблицу коммутации M (блок 1, Фиг. 2). В таблице коммутации локальному или глобальному признаку (признакам) потока (например, адресу назначения) ставят в соответствие номер порта, на который узел сети должен передавать данные, относящиеся к этому потоку [В.Г.Олифер, Н.А.Олифер Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. СПб: – 2016, стр. 69].

Далее формируют массивы узлов сети Li и используемого программного обеспечения KR, соответствующего массиву узлов сети пользователей Ni распределенной информационной системы, формирующих Pk потоки данных (блок 2, Фиг. 2).

Далее для k-ого передаваемого потока данных P от определенного узла сети Li (блок 3, Фиг. 2), на узле дополнительного анализа формируется текущий идентификатор Iтек путем криптографического преобразования над значениями номера узла сети пользователя Ni, номера программного обеспечения Kr, и номера узла сети информационного ресурса и сервиса Sj и запоминается (блок 4 и 5, Фиг. 2).

Криптографическое преобразование – это преобразование информации, основанное на некотором алгоритме, зависящем от изменяемого параметра (обычно называемого секретным ключом), и обладающее свойством невозможности восстановления исходной информации по преобразованной, без знания действующего ключа [ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. Москва. Стандартинформ. 1996, стр.16–18]. Основным достоинством криптографических методов является то, что они обеспечивают высокую стойкость защиты.

Далее производится запись сформированного текущего идентификатора Iтек в IP-пакет передаваемого потока данных Pk и его передача (блок 6, Фиг. 2). Запись текущего идентификатора может осуществляться в поля IP-пакета [Стивенс У.Р. Протоколы TCP/IP. Практическое руководство / Пер. с англ. – СПб.: «Невский диалект» - «БХВ-Петербург», 2003 г., стр.54].

После разрешения на передачу потока данных в блоке коммутации и передачи его на информационные ресурсы РИС (блок 7, Фиг. 2) в узле дополнительного анализа соответствующего ресурса принимают IP-пакет потока данных Pk и выделяют из него текущий идентификатор Iтек (блок 8, Фиг.2). Выделение идентификатора производится путем чтения данных из полей IP-пакетов.

Затем формируют ответный идентификатор Iотв, для чего используют криптографическое преобразование в обратном порядке над значениями номера узла сети информационного ресурса и сервиса Sj, номера программного обеспечения Kr и номера узла сети пользователя Ni (блок 9, Фиг. 2). Изменение очередности значений, над которыми производится криптографическое преобразование, приведет к изменению значения результата этого преобразования и, как следствие, формируемого ответного идентификатора.

Далее производится запись сформированного ответного идентификатора Iотв в IP-пакет передаваемого потока данных Pk с последующей его передачей на узел сети Li (блок 9 и 10, Фиг. 2). После приема IP-пакета информационного потока данных выделяют из него ответный идентификатор Iотв, и путем криптографического преобразования формируют из него значения номера узла сети Ni , номера программного обеспечения Kr, и номера узла сети информационного ресурса и сервиса Sj и запоминают их (блок 11, Фиг. 2). Затем производят сравнение полученных из ответного идентификатора Iотв значений номеров узла сети Ni, программного обеспечения Kr, и узла сети информационного ресурса и сервиса Sj с ранее запомненными из переданного текущего идентификатора Iтек (блок 12, Фиг. 2). В случае несовпадения значений выделенных из ответного и текущего идентификаторов корректируют таблицу коммутации M и блокируют передаваемый поток данных Pk (блок 13 и 15, Фиг. 2), а при совпадении продолжают его передачу (блок 14, Фиг. 2).

Описанный выше способ управления потоками данных распределенной информационной системы с использованием идентификаторов реализуется с помощью устройства управления потоками данных распределенной информационной системы с использованием идентификаторов.

Устройство, структурная схема которого показана на фиг.3 и фиг. 4, состоит из взаимосвязанных между собой блока коммутации (БК) 4, блока запоминания таблицы коммутации (БЗТК) 3, определяющей соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, модуля управления идентификаторами (МУИ) 1, состоящий из блока запоминания текущего идентификатора (БЗТИ) 1.2, блока запоминания ответного идентификатора (БЗОИ) 1.1, блока сравнения идентификаторов (БСИ) 1.4 и блока криптографического преобразования (БКП) 1.3 осуществляющего криптографическое преобразование над значениями номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj, модули формирования ответных идентификаторов (МФОИ) 5 состоящие из блока выделения текущего идентификатора из пакетов (БВТИ) 5.3, блока формирования ответного идентификатора (БФОИ) 5.2, блока криптографического преобразования (БКП) 5.4, блока передачи пакетов с идентификаторами (БППИ) 5.1, модули формирования текущих идентификаторов (МФТИ) 2 состоящие из блока формирования текущих идентификаторов (БФТИ) 2.2, блока криптографического преобразования (БКП) 2.3 и блока передачи пакетов с идентификаторами (БППИ) 2.1.

Первый информационный вход-выход БК 4 является входом-выходом потока данных устройства, а второй информационный вход-выход БК 4 подключен к узлам сети, управляющий вход БК 4 соединен с выходом БЗТК 3. Информационный вход БВТИ 5.3 является входом потока данных, выход которого соединен с первым информационным входом БФОИ 5.2, а второй информационный вход и первый информационный выход соединен с БКП 5.4, второй информационный выход БФОИ 5.2 соединен с информационным входом БППИ 5.1. Информационный вход и первый информационный выход БФТИ 2.2 соединены с информационным входом и выходом соответственно БКП 2.3, а второй информационный выход которого соединен с информационным входом БППИ 2.1. Информационный выход БППИ 2.1 соединен с третьим информационным входом БК 4 и с информационным входом БЗТИ 1.2, информационный выход которого соединен с первым информационным входом БКП 1.3, а второй информационный вход соединен с БЗОИ 1.1, информационный вход которого соединен с третьим информационным выходом БК 4. Первый и второй информационные выходы БКП 1.3 соединены с БСИ 1.4, управляющий выход БСИ 1.4 соединены с управляющим входом БЗТК 3.

МУИ 1 предназначен для запоминания и криптографического преобразования, над значениями номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj,текущих и ответных идентификаторов информационных потоков и фиксации несанкционированных действий за счет сравнения соответствующих текущих и ответных идентификаторов. МУИ 1 состоит из БЗОИ 1.1, БЗТИ 1.2, БКП 1.3 и БСИ 1.4.

БЗОИ 1.1 предназначен для записи данных ответного идентификатора полученного с определенных сетевых узлов РИС при доступе к информационным ресурсам и сервисам на них имеющихся, в процессе ее функционирования. БЗОИ 1.1 может быть реализован с помощью постоянных запоминающих устройств, описанных в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. – 152, 159 с.].

БЗТИ 1.2 предназначен для записи данных текущего идентификатора сформированного на МФТИ 2 определенного узла сети передаваемого потока данных. БЗТИ 1.2 может быть реализован с помощью постоянных запоминающих устройств, описанных в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. – 152, 159 с.].

БКП 1.3 предназначен для криптографического преобразования в результате которого формируются значения номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj ответного и текущего идентификаторов. БКП 1.3 может быть реализован с помощью устройства криптографической защиты информации описанного в литературе [«Устройство криптографической защиты информации» патент RU 82 974 U1, МПК H04L 9/00, опубл. 10.05.2009 г, бюл. №13 ].

БСИ 1.4 предназначен для сравнения значений выделенных из ответного и текущего идентификаторов информационного потока данных сформированных при функционировании РИС. БСИ 1.4 может быть реализован на устройствах сравнения, известных и широко освещенных в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. – 235 с.].

МФТИ 2 предназначен для формирования и передачи текущих идентификаторов информационного потока данных от определенных сетевых узлов РИС при ее функционировании используя значения номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj. МФТИ 2 состоит из БППИ 2.1, БФТИ 2.2 и БКП 2.3.

БППИ 2.1 предназначен для передачи данных сформированных текущих идентификаторов при доступе к информационным ресурсам и сервисам определенного сетевого узла распределенной информационной системы. БППИ 2.1 может быть реализован в виде цифроаналогового преобразователя, описанного в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. – 167 с].

БФТИ 2.2 предназначен формирования текущего идентификатора информационного потока данных от определенных сетевых узлов РИС при ее функционировании, используя значения номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj. Данный идентификатор позволяет определить реализуемые действия определенного приложения (программного обеспечения) на определенном сетевом узле в время функционирования РИС. БФТИ 2.2 может быть реализован в виде микропроцессоров (устройств управления памятью), известных и широко освещенных в литературе [Вениаминов В.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. – 161-165 с.].

БКП 2.3 предназначен для криптографического преобразования над значениями номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj в результате чего формируется криптосообщение используемое как текущий идентификатор. БКП 2.3 может быть реализован с помощью устройства криптографической защиты информации описанного в литературе [«Устройство криптографической защиты информации» патент RU 82 974 U1, МПК H04L 9/00, опубл. 10.05.2009 г, бюл. №13 ].

БЗТК 3 предназначен для записи данных соответствия между портами подключения к внешней сети и сетевыми адресами соединенных с сетью узлов сети. БЗТК 3 может быть реализован с помощью постоянных запоминающих устройств, описанных в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. – 152, 159 с.].

БК 4 предназначен для управления информационными потоками в соответствии с таблицей коммутации, определяющей соответствие между портами подключения к внешней сети и сетевыми адресами соединенных с сетью узлов сети, и несоответствии текущих файлов трассировки сформированных при функционировании РИС. БК 4 может быть реализован как блок селекции, описанный в патенте RU № 2313128, МПК G06F 17/30, опубл. 20.12.2007 г., бюл. № 35.

МФОИ 5 предназначен для формирования и передачи ответных идентификаторов информационного потока данных от определенных сетевых узлов РИС при доступе к информационным ресурсам и сервисам на них имеющихся, в процессе ее функционирования, используя значения номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj. МФОИ 5 состоит из БППИ 5.1, БФОИ 5.2, БВТИ 5.3 и БКП 5.4.

БППИ 5.1 предназначен для передачи данных сформированных ответных идентификаторов при доступе к информационным ресурсам и сервисам определенного сетевого узла распределенной информационной системы. БППИ 5.1 может быть реализован в виде цифроаналогового преобразователя, описанного в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. – 167 с.].

БФОИ 5.2 предназначен для формирования ответного идентификатора информационного потока данных от определенных сетевых узлов при доступе к информационным ресурсам и сервисам при ее функционировании, используя значения номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj. Данный идентификатор формируется из значений Ni , Kr и Sj полученного текущего идентификатора, путем криптографического преобразования в обратном порядке, т. е. Sj, Kr, Ni. БФОИ 5.2 может быть реализован в виде микропроцессоров (устройств управления памятью), известных и широко освещенных в литературе [Вениаминов В.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. – 161-165 с.].

БВТИ 5.3 предназначен для выделения из IP-пакет полученного потока данных текущих идентификаторов при доступе к информационным ресурсам и сервисам определенного сетевого узла распределенной информационной системы. БВТИ 5.3 может быть реализован в виде цифроаналогового преобразователя, описанного в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. – 167 с].

БКП 5.4 предназначен для криптографического преобразования над значениями номера узла сети информационного ресурса и сервиса Sj, номера программного обеспечения Kr и номера узла сети пользователя Ni , в результате чего формируется криптосообщение используемое как ответный идентификатор. БКП 5.4 может быть реализован с помощью устройства криптографической защиты информации описанного в литературе [«Устройство криптографической защиты информации» патент RU 82 974 U1, МПК H04L 9/00, опубл. 10.05.2009 г., бюл. №13 ].

Заявленное устройство работает следующим образом, из таблицы массивов использованного программного обеспечения Kr соответствующего массиву узлов сети пользователей Ni РИС, при формировании передаваемого потока данных на определенном узле сети РИС формируют текущий идентификатор Iтек в БФТИ 2.2. Для чего информационный вход и первый информационный выход БФТИ 2.2 соединены с информационным входом и выходом соответственно БКП 2.3 на котором осуществляется криптографического преобразования над значениями номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj в результате чего формируется криптосообщение используемое как текущий идентификатор. Второй информационный выход БФТИ 2.2 соединен с информационным входом БППИ 2.1, информационный выход которого соединен с третьим информационным входом БК 4 и с информационным входом БЗТИ 1.3, в котором записывается данные текущего идентификатора сформированного на МФТИ 2 определенного узла сети передаваемого потока данных. IP-пакет потока данных с текущим идентификатором поступает на второй информационный вход-выход БК 4, в котором принимается решение о допустимости передачи потока данных, и, при допустимости передачи потока данных, передают его по назначению на соответствующий узел сети информационного ресурса и сервиса Sj. С внешней сети IP-пакет потока данных с текущим идентификатором поступает вход БВТИ 5.3, который является входом потока данных МФОИ 5, выход которого соединен с первым информационным входом БФОИ 5.2. Второй информационный вход и первый информационный выход БФОИ 5.2 соединен с БКП 5. 4, на котором из текущего идентификатора формируется ответный идентификатор, для чего в БКП 5.4 производится криптографическое преобразование в обратном порядке над значениями номера узла сети информационного ресурса и сервиса Sj, номера программного обеспечения Kr и номера узла сети пользователя Ni . После чего поступающий с второго информационного выхода БФОИ 5.2 сформированный ответный идентификатор поступает на информационный вход БППИ 5.1, информационный выход которого является выходом потока данных МФОИ 5, на котором записывают в IP-пакет передаваемого потока данных сформированный ответный идентификатор и передают его во внешнюю сеть. С внешней сети IP-пакет передаваемого потока данных с ответным идентификатором поступает на первый информационный вход-выход БК 4, и третьего информационного выхода поступает на БЗОИ 1.1, в который записываются данные ответных идентификаторов полученных с определенных сетевых узлов РИС при доступе к информационным ресурсам и сервисам на них имеющихся, в процессе ее функционирования. Далее с информационных выходов БЗОИ 1.1 и БЗТИ 1.3 ответный и текущий идентификаторы поступают на БКП 1.3, где путем криптографического преобразования формируются значения номера узла сети пользователя Ni , номера программного обеспечения Kr,и номера узла сети информационного ресурса и сервиса Sj ответного и текущего идентификаторов для последующего сравнения в БСИ 1.4. После сравнения на БСИ 1.4 имеющихся ответного и текущего идентификаторов сформированных при функционировании РИС осуществляется выдача управляющих воздействий на вход БЗТК 3. По управляющему воздействию в БЗТК 3 осуществляется изменения таблицы коммутации по управлению информационными потоками и с выхода БЗТК 3 управляющие воздействия, поступают на вход БК 4, при этом несовпадение текущих и ответных идентификаторов, приводит к блокировке данного потока данных, а при совпадении продолжается его передача.

Достижение технического результата поясняется следующим образом. Для предлагаемого способа в отличие от способа-прототипа условием блокирования потоков данных будет являться событие безопасности, выявляемое путем проверки эквивалентности получаемых и ожидаемых идентификаторов потоков данных, а не на основе результатов анализа файлов трассировки при осуществлении действий по доступу пользователей к информационным ресурсам, получаемых только при функционировании системы в тестовом режиме. Это позволяет сделать вывод, что в отличие от способа-прототипа, эффективность системы защиты увеличится за счет определения действий недекларированных возможностей программного обеспечения и блокировки информационных потоков данных с ними связанных, которые могут быть однозначно выявлены только в процессе функционирования РИС и их реализация может осуществляться и в тестовом режиме, это делает не возможным выявление недекларированных возможностей в программном обеспечении.

Таким образом, заявленный способ управления потоками данных распределенной информационной системы за счет проверки идентификаторов, сформированных путем криптографических преобразований над параметрами информационных потоков в которых имеются действия недекларированных возможностей программного обеспечения, позволяет обеспечить повышение защищенности распределенных информационных систем.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И УСТРОЙСТВО УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ | 2013 |

|

RU2547628C2 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК, НАПРАВЛЕННЫХ НА РАЗЛИЧНЫЕ УЗЛЫ И ИНФОРМАЦИОННЫЕ РЕСУРСЫ | 2021 |

|

RU2782704C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| СПОСОБ И УСТРОЙСТВО УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ | 2012 |

|

RU2509425C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ С ИДЕНТИФИКАЦИЕЙ НЕСКОЛЬКИХ ОДНОВРЕМЕННЫХ АТАК | 2019 |

|

RU2739206C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ АДАПТИВНОГО ВЗАИМОДЕЙСТВИЯ | 2019 |

|

RU2715165C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ ЛЕГЕНДИРОВАНИЯ | 2023 |

|

RU2814463C1 |

| СПОСОБ СРАВНИТЕЛЬНОЙ ОЦЕНКИ СТРУКТУР ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2014 |

|

RU2573267C2 |

| СПОСОБ УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПРИ DDOS АТАКАХ | 2018 |

|

RU2684575C1 |

| Способ уведомления о неуспешном сообщении | 2019 |

|

RU2737274C2 |

Изобретение относится к области обеспечения информационной безопасности. Технический результат заключается в расширении арсенала средств. Способ управления потоками данных, заключающийся в том, что в распределенной информационной системе используют идентификаторы санкционированных потоков данных путем формирования их криптографическим преобразованием и проверкой на блоках анализа. При формировании передаваемого потока данных на определенном узле сети формируют текущий идентификатор Iтек, для чего используют криптографическое преобразование, затем записывают в IP-пакет передаваемого потока данных сформированный текущий идентификатор Iтек, формируют ответный идентификатор Iотв, для чего используют криптографическое преобразование в обратном порядке. После приема потока данных выделяют из него ответный идентификатор Iотв и сравнивают полученные значения с ранее запомненными текущего идентификатора Iтек, корректируют таблицу коммутации в случае несовпадения значений, выделенных из ответного и текущего идентификаторов, далее, используя новые параметры сетевого взаимодействия, блокируют данный поток данных, а при совпадении продолжают его передачу. 2 н.п. ф-лы, 4 ил.

1. Способ управления потоками данных распределенной информационной системы, заключающийся в том, что в распределенной информационной системе, содержащей блок анализа и центр управления доступом, предварительно задают таблицу коммутации, определяющую соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, а также задают параметры распределенной информационной системы, выявляют события безопасности в принимаемом потоке данных, анализируют их с целью принятия решения о допустимости передачи потока данных, связанного с этим событием, и, при допустимости передачи потока данных, передают его по назначению, отличающийся тем, что дополнительно задают таблицу массивов использованного программного обеспечения Kr, соответствующего массиву узлов сети пользователей Ni распределенной информационной системы, при формировании передаваемого потока данных на определенном узле сети формируют текущий идентификатор Iтек и запоминают его, для чего используют криптографическое преобразование над значениями номера узла сети пользователя Ni, номера программного обеспечения Kr и номера узла сети информационного ресурса и сервиса Sj, затем записывают в IP-пакет передаваемого потока данных сформированный текущий идентификатор Iтек и передают его, после разрешения на передачу потока данных в блоке коммутации на определенном j-м узле сети принимают IP-пакет потока данных и выделяют из него текущий идентификатор Iтек, затем формируют ответный идентификатор Iотв, для чего используют криптографическое преобразование в обратном порядке над значениями номера узла сети информационного ресурса и сервиса Sj, номера программного обеспечения Kr и номера узла сети пользователя Ni, после чего записывают в IP-пакет передаваемого потока данных сформированный ответный идентификатор Iотв и передают его, затем после приема информационного потока данных выделяют из него ответный идентификатор Iотв, и путем криптографического преобразования формируют из него значения номера узла сети Ni, номера программного обеспечения Kr и номера узла сети информационного ресурса и сервиса Sj и запоминают их, сравнивают полученные значения номера узла сети Ni, номера программного обеспечения Kr и номера узла сети информационного ресурса и сервиса Sj из ответного идентификатора Iотв с ранее запомненными из переданного текущего идентификатора Iтек, корректируют таблицу коммутации в случае несовпадения значений, выделенных из ответного и текущего идентификаторов, после чего, используя новые параметры сетевого взаимодействия, блокируют данный поток данных, а при совпадении продолжают его передачу.

2. Устройство управления потоками данных распределенной информационной системы, содержащее блок коммутации, блок запоминания таблицы коммутации, определяющей соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, первый информационный вход-выход блока коммутации является входом-выходом потока данных устройства, а второй информационный вход-выход блока коммутации подключен к узлам сети, управляющий вход блока коммутации соединен с выходом блока запоминания таблицы коммутации, дополнительно введены модуль управления идентификаторами, состоящий из блока запоминания текущего идентификатора, блока запоминания ответного идентификатора, блока сравнения идентификаторов и блока криптографического преобразования, осуществляющего криптографическое преобразование над значениями номера узла сети пользователя Ni, номера программного обеспечения Kr и номера узла сети информационного ресурса и сервиса Sj, модули формирования ответных идентификаторов, состоящие из блока выделения текущего идентификатора из пакетов, блока формирования ответного идентификатора, блока криптографического преобразования, блока передачи пакетов с идентификаторами, в каждом модуле формирования ответного идентификатора информационный вход блока выделения текущего идентификатора из пакетов является входом потока данных модуля формирования ответных идентификаторов, выход которого соединен с первым информационным входом блока формирования ответного идентификатора, а второй информационный вход и первый информационный выход соединен с блоком криптографического преобразования, на котором из текущего идентификатора формируется ответный идентификатор, второй информационный выход блока формирования ответного идентификатора соединен с информационным входом блока передачи пакетов с идентификаторами, информационный выход которого является выходом потока данных модуля формирования ответных идентификаторов, модули формирования текущих идентификаторов, состоящие из блока формирования текущих идентификаторов, блока криптографического преобразования и блока передачи пакетов с идентификаторами, в каждом модуле формирования текущих идентификаторов информационный вход и первый информационный выход блока формирования текущих идентификаторов соединены с информационным входом и выходом соответственно блока криптографического преобразования, а второй информационный выход которого соединен с информационным входом блока передачи пакетов с идентификаторами, информационный выход блока передачи пакетов с идентификаторами соединен с третьим информационным входом блока коммутации и с информационным входом блока запоминания текущего идентификатора, информационный выход которого соединен с первым информационным входом блока криптографического преобразования, а второй информационный вход соединен с блоком запоминания ответного идентификатора, информационный вход которого соединен с третьим информационным выходом блока коммутации, первый и второй информационные выходы блока криптографического преобразования соединены с блоком сравнения идентификаторов, управляющий выход блока сравнения идентификаторов соединен с управляющим входом блока запоминания таблицы коммутации.

| СПОСОБ И УСТРОЙСТВО УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ | 2013 |

|

RU2547628C2 |

| СПОСОБ И СРЕДСТВО УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ ЗАЩИЩЕННЫХ РАСПРЕДЕЛЕННЫХ ИНФОРМАЦИОННЫХ СИСТЕМ В СЕТИ ШИФРОВАННОЙ СВЯЗИ | 2008 |

|

RU2402881C2 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| US 7424744 B1, 09.09.2008 | |||

| СПОСОБ УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПРИ DDOS АТАКАХ | 2018 |

|

RU2684575C1 |

Авторы

Даты

2019-12-25—Публикация

2019-06-17—Подача