Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях.

Известен "Способ мониторинга безопасности автоматизированных систем" по патенту РФ №2261472, кл. G06F 12/14, 11/00 заявл. 29.03.2004. Известный способ включает следующую последовательность действий. Ведение учета правил установления и ведения сеанса связи путем увеличения количества запоминаемых пакетов сообщений и введения максимально допустимого количества пакетов сообщений, что необходимо для обеспечения устойчивого функционирования автоматизированных систем. При этом для проведения мониторинга предварительно определяют порог срабатывания (чувствительности) системы мониторинга безопасности автоматизированной системы, который определяется максимально допустимым количеством пакетов сообщений и количеством эталонов, причем значения показателей могут выбираться в зависимости от требуемой достоверности обнаружения атаки.

Известен также "Способ контроля информационных потоков в цифровых сетях связи" по патенту РФ №2267154, класс G06F 15/40, заявл. 13.07.2004, заключающийся в том, что предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков (ИП), содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор ИП, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных ИП и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений с адресами отправителей, указанными в опорных идентификаторах санкционированных ИП.

Известен также "Способ защиты вычислительных сетей" по патенту РФ № 2307392, класс G06F 21/00, H04L 9/32, заявл. 02.05.2006, заключающийся в том, что предварительно задают Р≥1 ложных адресов абонентов вычислительной сети, эталоны идентификаторов типа протоколов взаимодействия, врем задержки отправки пакетов сообщений tзад, а при несовпадении выделенных идентификаторов очередного принятого пакета с идентификаторами ранее запомненного i-го несанкционированного ИП сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети, и при их несовпадении, а так же при выполнении условия для числа его появлений Ki>Kmax, блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при несовпадении адреса отправителя в принятом пакете сообщений с адресами отправителей опорных идентификаторов санкционированных ИП или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети запоминают идентификатор очередного несанкционированного ИП, увеличивают на единицу число его появлений Кi и в случае невыполнении условия Кi≥Кmax, формируют ответный пакет сообщений, соответствующий идентифицируемому протоколу взаимодействия, а затем через заданное время задержки отправки пакетов сообщений tзад снижают скорость передачи сформированного пакета сообщений и передают его отправителю, после чего принимают из канала связи очередной пакет сообщений.

Наиболее близким по своей технической сущности к заявленному является "Способ защиты вычислительных сетей" по патенту РФ № 2475836, класс G06F 21/00, H04L 9/32, заявл. 12.03.2012, заключающийся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, задают множество эталонных наборов появлений несанкционированных ИП отличающихся друг от друга идентификаторами Sэт={Sj}, а так же задают пороговое значение коэффициента совпадения Qсовп порог последовательности появлений несанкционированного ИП с соответствующим эталонным набором, после выделения идентификаторов из заголовка очередного принятого пакета сообщений и их сравнения с опорными идентификаторами, при несовпадении адреса получателя в принятом пакете сообщений несанкционированного ИП с заданными ложными адресами абонентов вычислительной сети дополнительно добавляют его в список предварительно заданных ложных адресов абонентов вычислительной сети, затем передают пакет сообщения на заданные ложные адреса абонентов вычислительной сети, сравнивают идентификаторы появления Кi принимаемого несанкционированного ИП со значениями имеющимися в эталонных наборах Sj появлений несанкционированных ИП, при несовпадении формируют новый Sj+1 эталонный набор и запоминают его, после сравнивают значения полученного коэффициента совпадения Qсовп с пороговым значением Qсовп порог., и при выполнении условия Qсовп

Техническая проблема заключается в низкой защищенности вычислительных сетей от компьютерных атак, обусловленной отсутствием возможности идентификации нескольких осуществляемых одновременно компьютерных атак.

Техническим результатом является повышение защищенности вычислительных сетей от компьютерных атак за счет идентификации нескольких осуществляемых одновременно компьютерных атак путем сопоставления подверженных воздействиям информационных ресурсов.

Техническая проблема решается тем, что в способе защиты вычислительных сетей с идентификацией нескольких одновременных атак предварительно запоминают N≥1 опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, задают множество эталонных наборов появлений несанкционированных ИП отличающихся друг от друга идентификаторами Sэт={Sj}, где j – заданное количество эталонных наборов соответствующих определенным типам компьютерных атак, Sj={Сr}, где Сr – определенная последовательность появлений несанкционированного ИП, отличающихся друг от друга идентификаторами, а также задают пороговое значение коэффициента совпадения Qсовп порог последовательности появлений несанкционированного ИП с соответствующим эталонным набором. Принимают очередной пакет сообщений, и определяют его легитимность для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами, и при их совпадении передают легитимный пакет сообщений получателю. После чего принимают очередной пакет сообщений и повторяют совокупность действий по определению его легитимности. При отсутствии совпадения запоминают идентификаторы принятого несанкционированного ИП. Затем присваивают ему очередной i-й идентификационный номер. Далее передают пакет сообщения несанкционированного ИП на заданные ложные адреса абонентов вычислительной сети. После чего идентифицируют несанкционированный ИП, для чего сравнивают идентификаторы появления Кi принимаемого несанкционированного ИП со значениями Сr в эталонных наборах Sj появлений несанкционированных ИП и вычисляют значение коэффициента совпадения Qсовп последовательности появлений несанкционированного ИП с запомненными эталонными наборами, после чего сравнивают значения полученного коэффициента совпадения Qсовп с пороговым значением Qсовп порог.., дополнительно задают множество информационных ресурсов

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

Перечисленная новая совокупность существенных признаков обеспечивает расширение возможности способа прототипа за счет идентификации нескольких осуществляемых одновременно компьютерных атак путем сопоставления подверженных воздействиям информационных ресурсов.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении результата.

Заявленный способ поясняется чертежами, на которых показано:

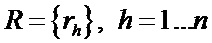

на фиг. 1 – схема поясняющая структуру рассматриваемой сети;

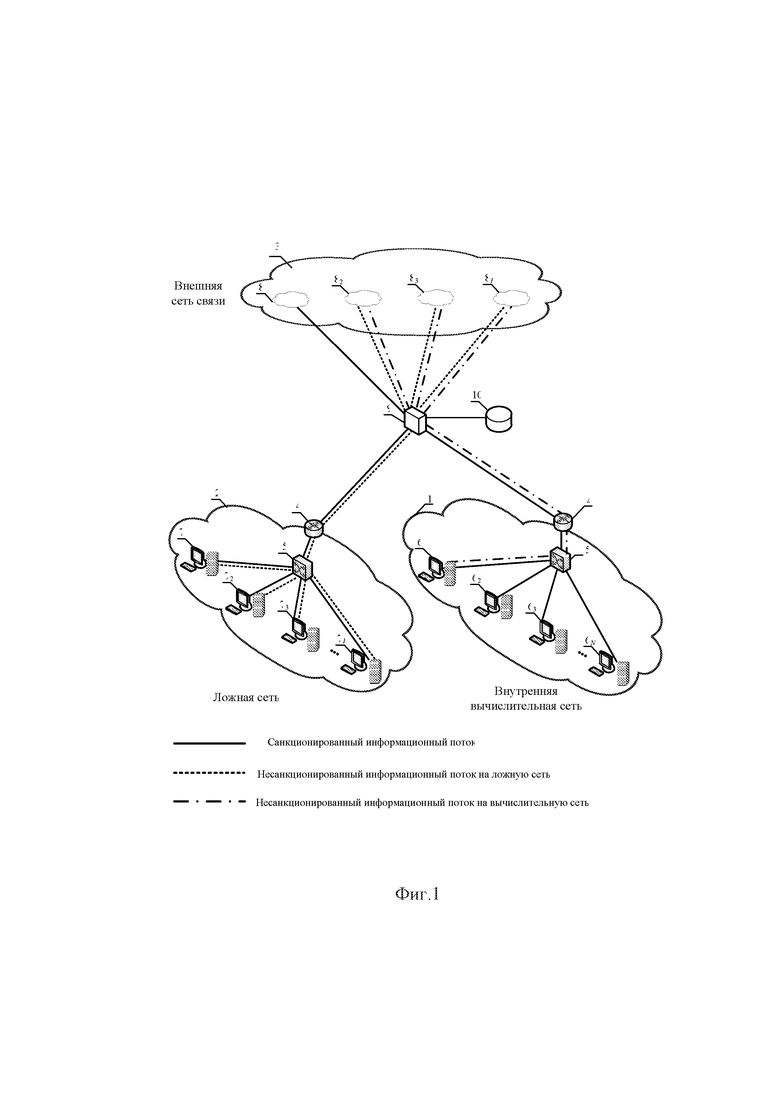

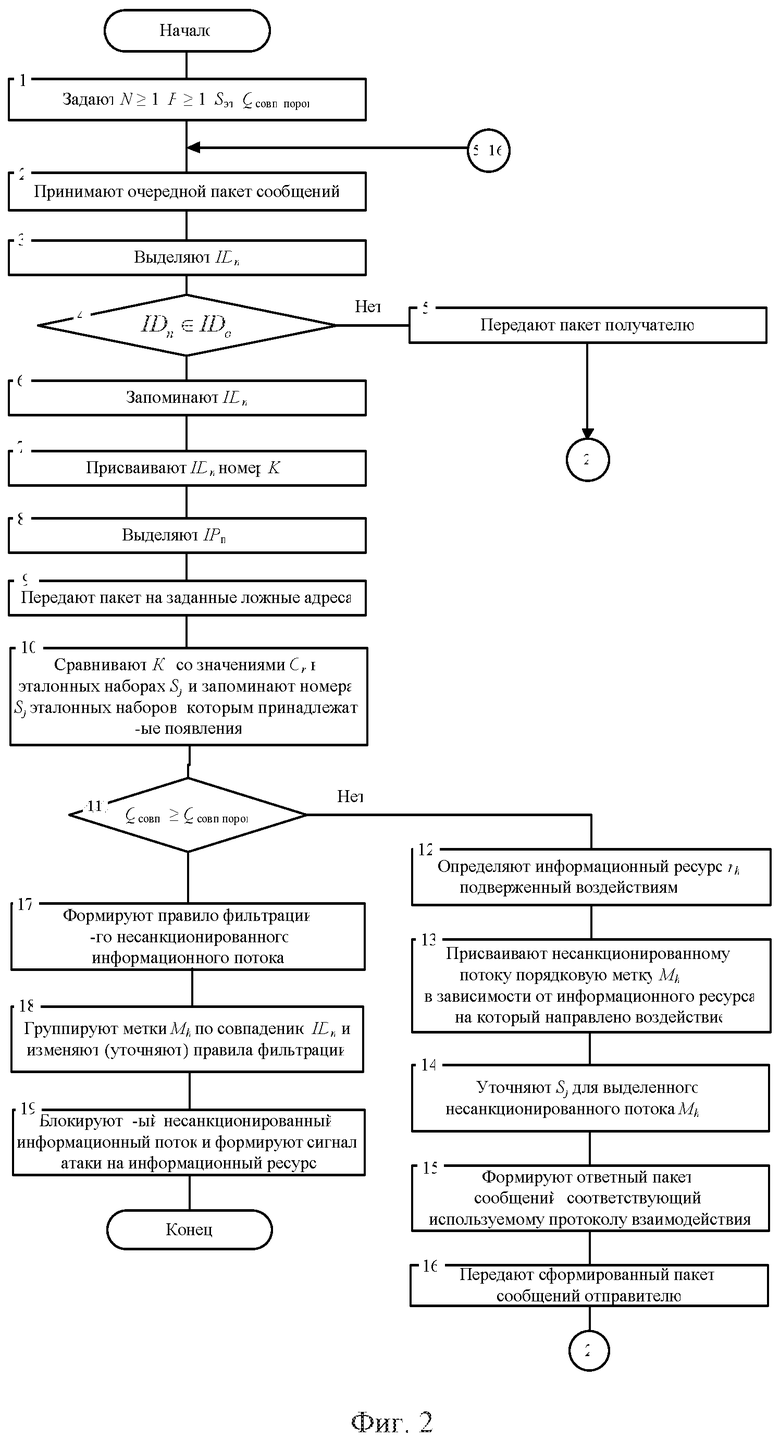

на фиг. 2 – блок-схема алгоритма способа защиты вычислительных сетей (ВС);

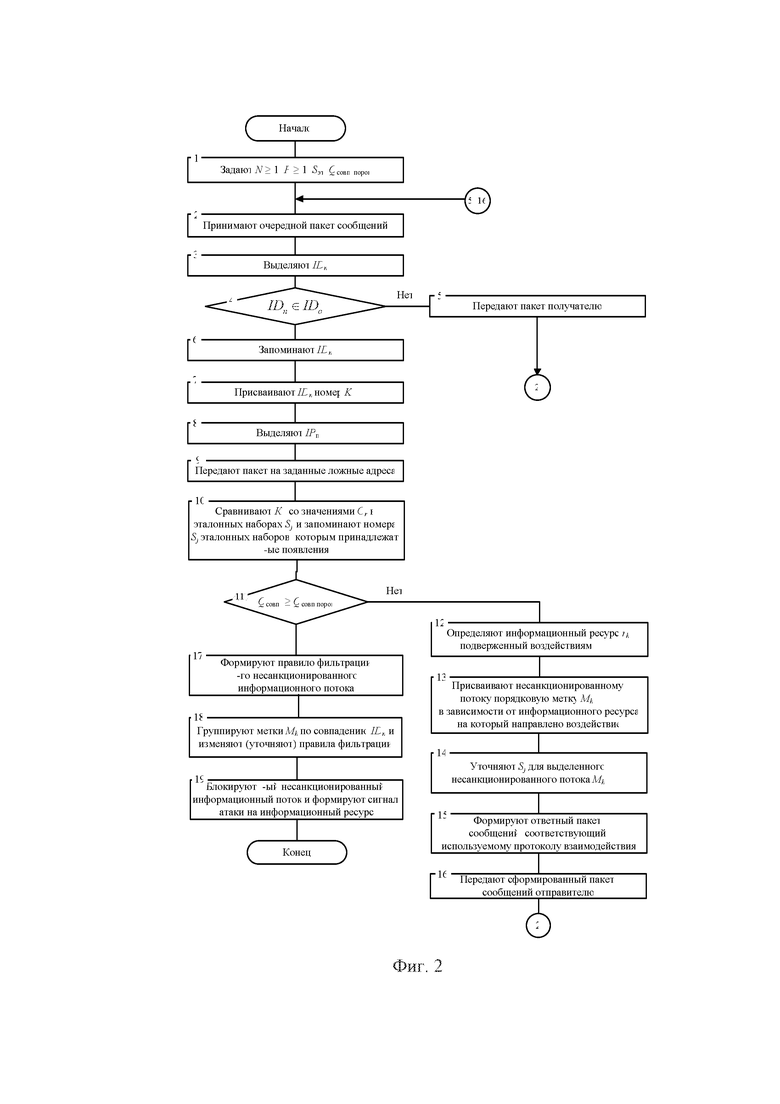

на фиг. 3 – описание полей базы данных эталонного набора появлений несанкционированных ИП для некоторых компьютерных атак.

Реализацию заявленного способа можно пояснить на схеме вычислительной сети, показанной на фиг. 1.

На современном этапе развития телекоммуникаций широкое распространение при построении сетей получила технология размещения и предоставления информационных ресурсов «клиент-сервер». Архитектура «клиент-сервер» определяет общие принципы организации взаимодействия в сети, где имеются серверы, узлы-поставщики некоторых специфичных функций (сервисов) и пользователи, потребители этих функций. Практические реализации такой архитектуры называются клиент-серверными технологиями. Каждая технология определяет собственные или использует имеющиеся правила взаимодействия между клиентом и сервером, которые называются протоколом обмена (протоколом взаимодействия) [Национальный открытый университет «Интуит» [Электронный ресурс]. – 2016. – Режим доступа: http://www.intuit.ru/studies/courses/508/364/].

В соответствии с современной технологией «клиент-сервер», необходимо отметить появление такого важного компонента структуры как узлы управления сервисами (УУС) [Олифер, В. Г. Компьютерные сети. Принципы, технологии, протоколы (5-е издание)./ Олифер, В. Г., Олифер Н. А. // – СПб. : Питер, 2016. 992 с.]. При этом возрастающая роль УУС (информационных центров), определяется тем, что они реализуют информационные услуги сети и представляют собой информационные базы данных (ИБД). В таких ИБД может храниться информация двух типов: пользовательская информация, то есть информация, которая непосредственно интересует конечных пользователей сети; вспомогательная служебная информация, помогающая поставщику услуг предоставлять услуги пользователям. Примером информационных ресурсов первого типа могут служить веб-порталы, на которых расположена разнообразная справочная и техническая информация, информация правового обеспечения и т. п.

К информационным центрам, хранящим ресурсы второго типа, можно отнести, например, различные системы аутентификации и авторизации пользователей, с помощью которых организация, владеющая сетью, проверяет права пользователей на получение тех или иных услуг; системы биллинга, которые в коммерческих сетях подсчитывают плату за полученные услуги; базы данных учетной информации пользователей, хранящие имена и пароли, а также перечни услуг, которые предоставляются каждому пользователю [Олифер, В. Г. Компьютерные сети. Принципы, технологии, протоколы (5-е издание)./ Олифер, В. Г., Олифер Н. А. // – СПб. : Питер, 2016. 992 с.].

Рассматриваемая сеть состоит из внутренней вычислительной сети 1, ложной сети 2 и внешней сети связи 3 (фиг. 1). Внутренняя вычислительная сеть взаимодействует с внешней сетью 3 через маршрутизатор 4 и включает в себя коммутатор 5, к которому подключается терминальное оборудование абонентов 61–6N. Ложная сеть 2 включает коммутатор 5 и ПЭВМ 71–7P, имеющие ложные адреса и позволяющих обеспечить обработку несанкционированных ИП. Внешняя сеть 3 в свою очередь представлена совокупностью сетевых элементов вычислительных сетей 81 – 8P. Взаимодействие с внешней сетью связи 3 осуществляется через средство защиты 9, обращающееся к единой базе данных 10 эталонного набора появлений несанкционированных ИП. Все элементы определяются идентификаторами, в качестве которых в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IP-адреса).

На фиг. 2 представлена блок-схема последовательности действий, реализующих алгоритм способа защиты ВС с идентификацией нескольких одновременных атак, в которой приняты следующие обозначения:

ID – идентификатор ИП;

{IDo} – совокупность опорных идентификаторов санкционированных ИП;

IDнс – идентификатор несанкционированного ИП;

{IDнс} – совокупность идентификаторов ранее запомненного несанкционированного ИП;

IPo – адрес отправителя, указанный в идентификаторе принятого пакета сообщений;

IPп –адресов получателя, указанный в идентификаторе принятого пакета сообщений;

{IPл} – совокупность адресов ложной вычислительной сети;

Mh – порядковая метка несанкционированного ИП в зависимости от информационного ресурса на который направлено воздействие.

Первоначально формируют ложную вычислительную сеть, состоящую из определенного количества требуемых элементов

Далее принимают очередной пакет сообщений (блок 2, фиг. 2) и определяют его легитимность средством защиты 9 (фиг. 1) по соответствующим идентификаторам отправителя и получателя ИП, его принадлежности к санкционированным ИП (блоки 3,4, фиг. 2) и если данный пакет считается легитимным, то он передается получателю (блок 5, фиг. 2).

При несовпадении соответствующих идентификаторов осуществляют их запоминание (блок 6, фиг. 2), присваивают идентификаторам несанкционированных ИП номер появления Ki (блок 7, фиг. 2) и выделяют адреса получателя (блок 8, фиг. 2).

Затем передают данный пакет на ложную вычислительную сеть (блок 9, фиг. 2). Таким образом, пакеты сообщений, относящиеся к несанкционированным ИП от всех ЛВС, передаются на ложную вычислительную сеть, в которой данные пакеты распределяются по свободным элементам ложной вычислительной сети для дальнейшей обработки пакета сообщения, при этом пакеты, относящиеся к одному сообщению несанкционированного ИП обрабатываются одним и тем же элементом ложной вычислительной сети.

Далее сравнивают Кi со значениями Сr в эталонных наборах Sj (фиг. 3) и запоминают номера Sj эталонных наборов, которым принадлежат i-ые появления (блок 10, фиг. 2). При этом формирование и использование базы данных эталонного набора появлений несанкционированных ИП позволяет существенно уменьшить время на поддержания актуализации данной базы данных, под которой понимается соответствие ее содержания для любого момента времени реальным данных о состоянии системы [Коннолли Т., Бегг К. Базы данных. Проектирование, реализация и сопровождение. М. : Издательский дом "Вильямс" – 2003., с. 242, 725].

Далее вычисляют значение коэффициента совпадения Qсовп последовательности появлений несанкционированного ИП с запомненными эталонными наборами, после чего сравнивают значения полученного коэффициента совпадения Qсовп с пороговым значением Qсовп порог. (блок 11, фиг. 2). При невыполнении условия Qсовп Qсовп порог определяют информационный ресурс

Qсовп порог определяют информационный ресурс

При выполнении условия Qсовп Qсовп порог. формируют правило фильтрации i-го несанкционированного ИП (блок 17, фиг. 2). Затем группируют метки Mh по совпадению IDn, после чего изменяют правила фильтрации с учетом сгруппированных меток Mh (блок 18, фиг. 2).

Qсовп порог. формируют правило фильтрации i-го несанкционированного ИП (блок 17, фиг. 2). Затем группируют метки Mh по совпадению IDn, после чего изменяют правила фильтрации с учетом сгруппированных меток Mh (блок 18, фиг. 2).

Далее блокируют i-ый несанкционированный ИП и формируют сигнал атаки на соответствующий информационный ресурс (блок 19, фиг. 2).

Достижение технического результата поясняется следующим образом. При рассмотрении порядка осуществления современных компьютерных атак (фиг. 3) можно выявить существенное совпадение начальных проявлений, что может повлиять на правильность выбора реализации компьютерной атаки и соответственно снизить защищенность вычислительной сети, т.к. противодействие системы защиты не будет соответствовать воздействиям (компьютерным атакам) особенно если они будут осуществляться одновременно [Kaspersky Security Bulletin 2018. Важные события года. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-top-security-stories-2018/92937/, Kaspersky Security Bulletin 2018. Статистика. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-statistics/92906/].

Предлагаемый способ в отличие от способа-прототипа позволяет повысить защищенность вычислительных сетей за счет проведения операций по сопоставлению проявлений компьютерных атак в режиме реального времени с информационными ресурсами ложной сети. При этом эффективность данной системы напрямую зависит от количества видов информационных ресурсов, т.к. сопоставление им позволяет разграничить проявление различных компьютерных атак. В настоящее время количество разновидностей информационных ресурсов достаточно велико и достигает более 20 видов, что и позволяет осуществить реализацию заявленного способа [Олифер, В. Г. Компьютерные сети. Принципы, технологии, протоколы (5-е издание)./ Олифер, В. Г., Олифер Н. А. // – СПб. : Питер, 2016. 992 с.].

Таким образом, заявленный способ защиты вычислительных сетей с идентификацией нескольких одновременных атак позволяет повысить защищенность вычислительных сетей от компьютерных атак за счет идентификации нескольких осуществляемых одновременно компьютерных атак путем сопоставления подверженных воздействиям информационных ресурсов.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК, НАПРАВЛЕННЫХ НА РАЗЛИЧНЫЕ УЗЛЫ И ИНФОРМАЦИОННЫЕ РЕСУРСЫ | 2021 |

|

RU2782704C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ ЛЕГЕНДИРОВАНИЯ | 2023 |

|

RU2814463C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696549C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ АДАПТИВНОГО ВЗАИМОДЕЙСТВИЯ | 2019 |

|

RU2715165C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ (ВАРИАНТЫ) ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2006 |

|

RU2307392C1 |

| СПОСОБ КОНТРОЛЯ ИНФОРМАЦИОННЫХ ПОТОКОВ В ЦИФРОВЫХ СЕТЯХ СВЯЗИ | 2004 |

|

RU2267154C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2004 |

|

RU2271613C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении защищенности вычислительных сетей от компьютерных атак. В способе защиты вычислительных сетей с идентификацией нескольких одновременных атак предварительно запоминают N≥1 опорных идентификаторов санкционированных информационных потоков, задают Р≥1 ложных адресов абонентов вычислительной сети, задают множество эталонных наборов появлений несанкционированных информационных потоков, отличающихся друг от друга идентификаторами, а также задают пороговое значение коэффициента совпадения последовательности появлений несанкционированного информационного потока с соответствующим эталонным набором, принимают очередной пакет сообщений, определяют его легитимность и идентифицируют несанкционированный информационный поток, причем присваивают данному потоку порядковую метку в зависимости от информационного ресурса, на который направлено воздействие, формируют правило фильтрации i-го несанкционированного информационного потока, при этом группируют метки, после чего изменяют правила фильтрации с учетом сгруппированных меток, блокируют i-й несанкционированный информационный поток и формируют сигнал атаки на соответствующий информационный ресурс. 3 ил.

Способ защиты вычислительных сетей с идентификацией нескольких одновременных атак, заключающийся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, задают множество эталонных наборов появлений несанкционированных информационных потоков, отличающихся друг от друга идентификаторами Sэт={Sj}, где j – заданное количество эталонных наборов соответствующих определенным типам компьютерных атак, Sj={Сr}, где Сr – определенная последовательность появлений несанкционированного информационного потока, отличающихся друг от друга идентификаторами, а также задают пороговое значение коэффициента совпадения Qсовп порог последовательности появлений несанкционированного информационного потока с соответствующим эталонным набором, принимают очередной пакет сообщений и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами, и при их совпадении передают легитимный пакет сообщений получателю, после чего принимают очередной пакет сообщений и повторяют совокупность действий по определению его легитимности, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного информационного потока, присваивают ему очередной i-й идентификационный номер, затем передают пакет сообщения несанкционированного информационного потока на заданные ложные адреса абонентов вычислительной сети и идентифицируют несанкционированный информационный поток, для чего сравнивают идентификаторы появления Кi принимаемого несанкционированного информационного потока со значениями Сr в эталонных наборах Sj появлений несанкционированных информационных потоков и вычисляют значение коэффициента совпадения Qсовп последовательности появлений несанкционированного информационного потока с запомненными эталонными наборами, после чего сравнивают значения полученного коэффициента совпадения Qсовп с пороговым значением Qсовп. порог, отличающийся тем, что дополнительно задают множество информационных ресурсов

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| US 7213265 B2, 01.05.2007 | |||

| US 9426169 B2, 23.08.2016 | |||

| US 7089428 B2, 08.08.2006. | |||

Авторы

Даты

2020-12-21—Публикация

2019-12-26—Подача