Изобретение относится к области обеспечения безопасности сетей связи и может быть использовано в системах обнаружения компьютерных атак с целью повышения защищенности вычислительных сетей от деструктивных воздействий.

Известен «Способ контроля информационных потоков в цифровых сетях связи» по патенту РФ №2267154, класс G06F 15/40, заявл. 13.07.2004, заключающийся в том, что предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков (ИП), содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор ИП, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных ИП и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений с адресами отправителей, указанными в опорных идентификаторах санкционированных ИП.

Известен также «Способ защиты вычислительных сетей» по патенту РФ №2307392, класс G06F 21/00, H04L 9/32, заявл. 02.05.2006, заключающийся в том, что предварительно задают Р≥1 ложных адресов абонентов вычислительной сети, эталоны идентификаторов типа протоколов взаимодействия, врем задержки отправки пакетов сообщений tзад, а при несовпадении выделенных идентификаторов очередного принятого пакета с идентификаторами ранее запомненного i-го несанкционированного ИП сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети, и при их несовпадении, а так же при выполнении условия Ki>Kmax, блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при несовпадении адреса отправителя в принятом пакете сообщений с адресами отправителей опорных идентификаторов санкционированных ИП или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети запоминают идентификатор очередного несанкционированного ИП, увеличивают на единицу число его появлений Кi и в случае невыполнении условия Кi≥Кmax, формируют ответный пакет сообщений, соответствующий идентифицируемому протоколу взаимодействия, а затем через заданное время задержки отправки пакетов сообщений tзад снижают скорость передачи сформированного пакета сообщений и передают его отправителю, после чего принимают из канала связи очередной пакет сообщений.

Известен также «Способ защиты вычислительных сетей» по патенту РФ №2475836, класс G06F 21/00, H04L 9/32, опубл. 20.02.2016, бюл. № 5, заключающийся в том, что задают множество эталонных наборов появлений несанкционированных ИП отличающихся друг от друга идентификаторами Sэт={Sj}, где j - заданное количество эталонных наборов соответствующих определенным типам компьютерных атак, Sj={Сr}, где Сr - определенная последовательность появлений несанкционированного ИП, отличающихся друг от друга идентификаторами, а также задают пороговое значение коэффициента совпадения Qсовп_порог последовательности появлений несанкционированного ИП с соответствующим эталонным набором. После выделения идентификаторов из заголовка очередного принятого пакета сообщений и их сравнения с опорными идентификаторами, при несовпадении адреса получателя в принятом пакете сообщений несанкционированного ИП с заданными ложными адресами абонентов вычислительной сети дополнительно добавляют его в список предварительно заданных ложных адресов абонентов вычислительной сети. Затем передают пакет сообщения несанкционированного ИП на заданные ложные адреса абонентов вычислительной сети, и идентифицируют несанкционированный ИП. Для чего сравнивают идентификаторы появления Кi принимаемого ИП со значениями Сr в эталонных наборах Sj появлений несанкционированных ИП, и при несовпадении формируют новый Sj+1 эталонный набор и запоминают его во множестве эталонных наборов появлений несанкционированного ИП, а при совпадении запоминают номера эталонных наборов, которым принадлежит i-ое появление несанкционированного ИП. После чего сравнивают значения полученного коэффициента совпадения Qсовп с пороговым значением Qсовп_порог. и при выполнении условия Qсовп Qсовп_порог блокируют i-ый несанкционированный ИП, и формируют сигнал атаки на вычислительную сеть, а при невыполнении условия после формирования ответного пакета сообщений увеличивают время задержки отправки пакетов сообщений tзад на заданный интервал времени

Qсовп_порог блокируют i-ый несанкционированный ИП, и формируют сигнал атаки на вычислительную сеть, а при невыполнении условия после формирования ответного пакета сообщений увеличивают время задержки отправки пакетов сообщений tзад на заданный интервал времени  .

.

Наиболее близким по технической сущности к предлагаемому способу является «Способ защиты вычислительных сетей на основе адаптивного взаимодействия» по патенту РФ №2715165, класс G06F 21/00, G06F 12/14, H04L 9/32, опубл. 25.02.2020, бюл. № 6. Способ-прототип заключается в следующих действиях: предварительно запоминают N≥1 опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, задают множество эталонных наборов появлений несанкционированных ИП, отличающихся друг от друга идентификаторами Sэт={Sj}, где j - заданное количество эталонных наборов соответствующих определенным типам компьютерных атак, в котором Sj={Сr}, где Сr - определенная последовательность появлений несанкционированного ИП, отличающихся друг от друга идентификаторами, принимают очередной пакет сообщений и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами и при их совпадении передают легитимный пакет сообщений получателю, после чего принимают очередной пакет сообщений и повторяют совокупность действий по определению его легитимности, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного ИП, присваивают ему очередной i-й идентификационный номер, затем передают пакет сообщения несанкционированного ИП на заданные ложные адреса абонентов вычислительной сети и идентифицируют несанкционированный ИП, для чего сравнивают идентификаторы появления Кi принимаемого несанкционированного ИП со значениями Сr в эталонных наборах Sj появлений несанкционированных ИП и при их совпадении блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при несовпадении формируют ответный пакет сообщений, отличающийся тем, что, в исходные данные дополнительно задают множество информационных ресурсов Pдоп имеющихся на каждом Р ложном адресе абонентов вычислительной сети, а так же задают начальное пороговое значение коэффициента совпадения Qнач совп порог и конечное пороговое значение коэффициента совпадения Qкон совп порог последовательности появлений несанкционированного ИП с соответствующим эталонным набором j, после передачи пакета сообщения несанкционированного ИП на заданные ложные адреса абонентов вычислительной сети выделяют из них идентификаторы появления Кi несанкционированного ИП, и определяют для него требуемый информационный ресурс Pдоп, после чего предоставляют его для взаимодействия с соответствующим появлением несанкционированного ИП Кi, затем вычисляют текущее значение коэффициента совпадения Qтек совп последовательности появлений несанкционированного ИП с эталонными наборами Sэт, после чего сравнивают значения полученного коэффициента совпадения Qтек совп с начальным пороговым значением Qнач совп порог и при выполнении условия Qтек совп Qнач совп порог запоминают эталонный набор Sj соответствующий текущей последовательности появлений несанкционированного ИП, а при невыполнении условия принимают очередной пакет сообщений для дальнейшего определения его легитимности, затем сравнивают значения полученного коэффициента совпадения Qтек совп с конечным пороговым значением Qкон совп порог и при выполнении условия Qтек совп

Qнач совп порог запоминают эталонный набор Sj соответствующий текущей последовательности появлений несанкционированного ИП, а при невыполнении условия принимают очередной пакет сообщений для дальнейшего определения его легитимности, затем сравнивают значения полученного коэффициента совпадения Qтек совп с конечным пороговым значением Qкон совп порог и при выполнении условия Qтек совп  Qкон совп порог блокируют i-ый несанкционированный ИП и формируют сигнал атаки на вычислительную сеть, а при невыполнении условия определяют последующее появление Сi+1 несанкционированного ИП из запомненного эталонного набора Sj и формируют для него ответный пакет сообщения, а затем передают его.

Qкон совп порог блокируют i-ый несанкционированный ИП и формируют сигнал атаки на вычислительную сеть, а при невыполнении условия определяют последующее появление Сi+1 несанкционированного ИП из запомненного эталонного набора Sj и формируют для него ответный пакет сообщения, а затем передают его.

Техническая проблема заключается в низкой защищенности вычислительных сетей, обусловленная тем, что реализуемое взаимодействие ложных адресов вычислительной сети с несанкционированными ИП не учитывает возможность формирования определенной последовательности предоставления информационных ресурсов в виде легенды.

Техническая проблема решается за счет реализации формирования определенной последовательности предоставления информационных ресурсов при взаимодействии с несанкционированными ИП.

Техническим результатом является повышение защищенности вычислительных сетей от деструктивных воздействий за счет реализации легендирования последовательности предоставления информационных ресурсов путем формирования достаточного множества легенд для взаимодействия с несанкционированными ИП с учетом сетевого расположения их источников.

Техническая проблема решается тем, что в способе защиты вычислительных сетей на основе легендирования, заключающемся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, принимают очередной пакет сообщений, и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами, и при их совпадении передают легитимный пакет сообщений получателю. После чего принимают очередной пакет сообщений и повторяют совокупность действий по определению его легитимности, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного ИП, присваивают ему очередной i-й идентификационный номер. Затем передают пакет сообщения несанкционированного ИП на заданные ложные адреса абонентов вычислительной сети. Дополнительно задают множество наборов информационных ресурсов Z = {Zl}, где l - заданное количество наборов информационных ресурсов, Zl={Vc}, где Vc - определенная последовательность информационных ресурсов в конкретном наборе, имеющихся на каждом Р ложном адресе абонентов вычислительной сети, а также задают множество эталонных наборов соответствия идентификаторов несанкционированных ИП наборам информационных ресурсов Rэт ={Rj}, где j - заданное количество эталонных наборов соответствия идентификаторов несанкционированных ИП к определенному набору информационных ресурсов. После передачи пакета сообщения несанкционированного ИП на заданные ложные адреса абонентов вычислительной сети и выделения из них идентификаторов появления Кi несанкционированного ИП сравнивают его со значениями в эталонных наборах Rj соответствия идентификаторов несанкционированных ИП к определенному набору информационных ресурсов. При несовпадении определяют свободный набор информационных ресурсов Zl и предоставляют из него первый информационных ресурс V1 для начала взаимодействия с соответствующим проявлению несанкционированного ИП Кi. Также формируют новый Rj+1 эталонный набор соответствия идентификаторов несанкционированных ИП к определенному набору информационных ресурсов и запоминают его во множестве эталонных наборов соответствия идентификаторов несанкционированных ИП наборам информационных ресурсов Rэт. При совпадении определяют набор информационных ресурсов Zl соответствующий проявлением несанкционированного ИП Кi. После чего определяют информационный ресурс Vc+1 следующий в последовательности информационных ресурсов соответствующего набора информационного ресурса Zl. Затем предоставляют его для взаимодействия с соответствующим проявлением несанкционированного ИП Кi. После чего сравнивают значение предоставленного информационного ресурса Vc+1 с конечным значением информационного ресурса VС в данном наборе информационных ресурсов Zl. При выполнении условия Vc+1= VС блокируют i-ый несанкционированный ИП, и формируют сигнал атаки на вычислительную сеть. При невыполнении условия формируют от текущего информационного ресурса ответный пакет сообщения, а затем передают его.

Перечисленная новая совокупность существенных признаков обеспечивает повышение защищенности вычислительных сетей за счет реализации легендирования последовательности предоставления информационных ресурсов путем формирования множества легенд для взаимодействия с несанкционированными ИП с учетом сетевого расположения их источников.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленные изобретения соответствуют условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении результата.

Заявленный способ поясняется чертежами, на которых показаны:

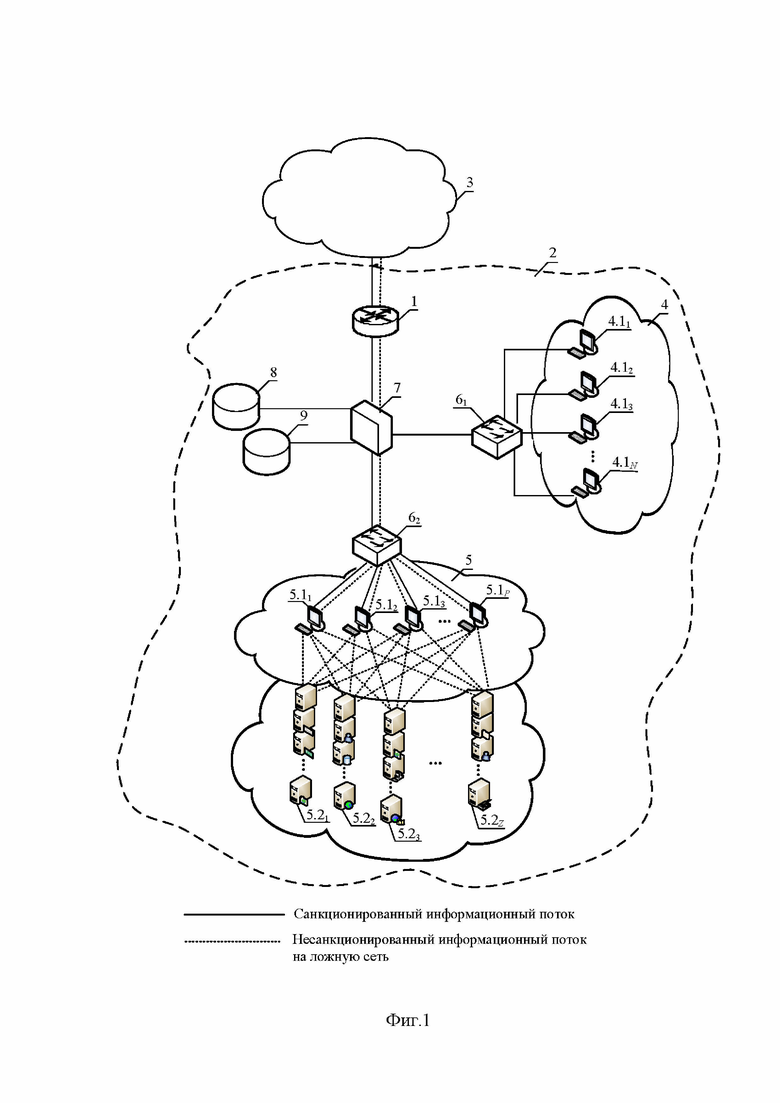

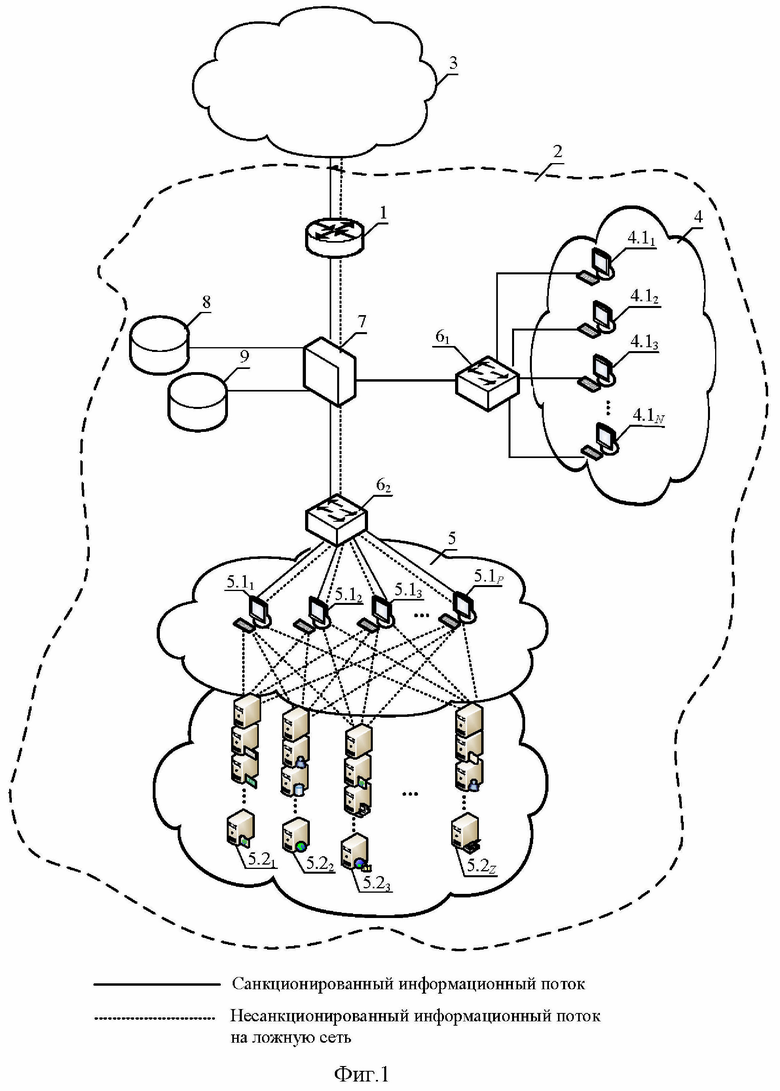

на фиг. 1 - схема, поясняющая построение рассматриваемой сети;

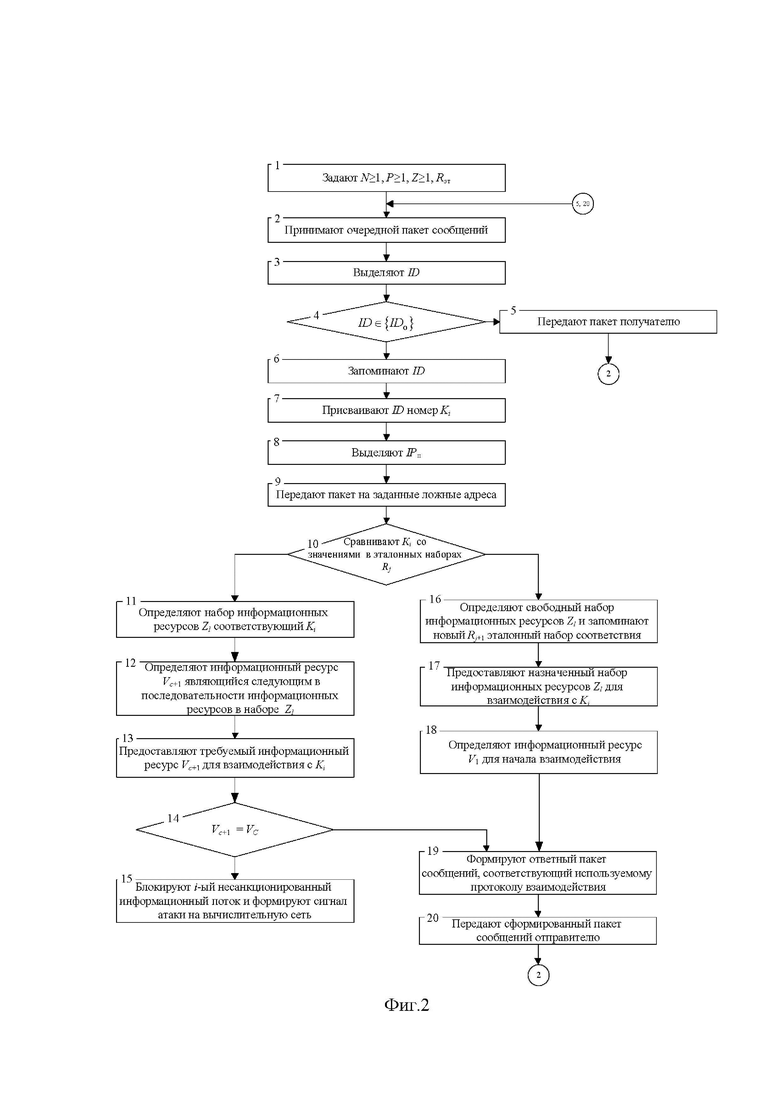

на фиг. 2 - способ защиты вычислительных сетей на основе легендирования.

Реализацию заявленного способа можно пояснить на схеме вычислительной сети (ВС), показанной на фиг. 1.

Представленная ВС состоит из маршрутизатора 1, подключающего внутреннюю вычислительную сеть 2 к внешней сети 3. Внутренняя вычислительная сеть состоит из защищаемой локально-вычислительной сети (ЛВС) 4 и ложной ЛВС 5. В общем случае защищаемая ЛВС 4 представляет собой совокупность ПЭВМ 4.11-4.1N, периферийного и коммуникационного оборудования 61, 62, объединенного физическими линиями связи. Все эти элементы определяются идентификаторами, в качестве которых в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IP-адреса). Ложная ЛВС 5 состоит из ПЭВМ 5.11-5.1P имеющих ложные адреса, а также сетевых элементов, включающих совокупность информационных ресурсов 5.21-5.2Z. Кроме того, имеется средство защиты 7 и база данных 8 наборов информационных ресурсов. При этом, в конкретном наборе представлена строго определенная последовательность информационных ресурсов, реализующая заданную легенду. Также, для реализации возможности учета сетевого расположения источников несанкционированных ИП имеется база данных 9 эталонных наборов соответствия идентификаторов несанкционированных ИП наборам информационных ресурсов. Данная база данных необходима для определения набора информационных ресурсов, которые ранее предоставлялись для взаимодействия с конкретными несанкционированными ИП, что позволяет при повторном взаимодействии использовать один и тот же набор информационных ресурсов.

На фиг. 2 представлен способ защиты вычислительных сетей на основе легендирования, где приняты следующие обозначения:

N≥1 - база из опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений;

P≥1 - база из ложных адресов абонентов вычислительной сети;

ID - идентификатор ИП;

{IDo} - совокупность опорных идентификаторов санкционированных ИП;

ID нс - идентификатор несанкционированного ИП;

{IDнс} - совокупность идентификаторов ранее запомненного несанкционированного ИП;

IP o - адрес отправителя, указанный в идентификаторе принятого пакета сообщений;

{IPoo} - совокупность адресов отправителей, указанных в опорных идентификаторах санкционированных ИП;

{IPл} - совокупность ложных адресов абонентов вычислительной сети;

Zl - множество наборов информационных ресурсов;

Vc - определенная последовательность информационных ресурсов в конкретном наборе;

R эт - множество эталонных наборов соответствия идентификаторов несанкционированных ИП наборам информационных ресурсов;

Rj - эталонный набор соответствия идентификаторов несанкционированных ИП к определенному набору информационных ресурсов.

При взаимодействии с источниками несанкционированных воздействий в современных системах защиты от компьютерных атак, в которых реализованы механизмы использования ложных адресов, то есть наличие ложной вычислительной сети, осуществляется имитация структуры и функционирования реальной вычислительной сети. Однако, более целесообразно применение подхода скрытия реальной вычислительной сети посредством легендирования.

Легендирование - это способ защиты информации от технических разведок, предусматривающий преднамеренное распространение и поддержание ложной информации о функциональном предназначении объекта защиты [Доронин А. И. Бизнес-разведка. - 2-е изд., перераб. и доп. - М.: Издательство «Ось-89», 2003, c. 264].

При этом злоумышленнику предоставляется искаженные сведения о характере и предназначении защищаемой информации или объекта, когда их наличие полностью не скрывается, а маскируется действительное предназначение и характер действий [Домарев В.В. Безопасность информационных технологий. Методология создания систем защиты. - К.: ООО «ТИД «ДС», 2002, с.639].

Таким образом, в заявленном способе предполагается реализация легендирования последовательности предоставления информационных ресурсов путем формирования множества легенд для взаимодействия с несанкционированными ИП. При этом легенда будет представлять собой строгую последовательность информационных ресурсов Vc имитирующую облик объекта, существенно отличающийся от защищаемой вычислительной сети. Например, если защищаемая вычислительная сеть принадлежит финансовой организации, то формируемая ложная вычислительная сеть может имитировать социальную службу, организацию профессионального обучения или интернет-магазин. В этом случае злоумышленник либо фактически сразу откажется от реализации атаки из-за незаинтересованности к ложному объекту, что можно обозначить как политику «отпугивания» от реальной вычислительной сети, либо продолжит воздействия на ложный объект, но в этом случае можно считать, что реальная вычислительная сеть не является целью злоумышленника. При этом повышается вероятность защищенности вычислительной сети от внешних деструктивных воздействий.

Первоначально задают исходные данные: опорные идентификаторы санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений; ложные адреса абонентов вычислительной сети; множество наборов информационных ресурсов; множество эталонных наборов соответствия идентификаторов несанкционированных ИП наборам информационных ресурсов (блок 1, фиг. 2).

При этом, формируется множество наборов информационных ресурсов Z = {Zl}, где l - заданное количество наборов информационных ресурсов, Zl={Vc}, где Vc - определенная последовательность информационных ресурсов в конкретном наборе. Каждый набор информационных ресурсов сформирован как структурно, так и функционально для поддержания разработанной легенды, то есть объекта, не относящегося к реальной вычислительной сети и имеющий другое предназначение, существенно отличающееся от защищаемой вычислительной сети.

Кроме того, формируется множество эталонных наборов соответствия идентификаторов несанкционированных ИП наборам информационных ресурсов Rэт ={Rj}, где j - заданное количество эталонных наборов соответствия идентификаторов несанкционированных ИП к определенному набору информационных ресурсов. То есть, каждому элементу Ki, принадлежащему множеству несанкционированных ИП {IDнс}, поставлен в соответствие некоторый элемент Zl, принадлежащий множеству наборов информационных ресурсов Z, и говорят, что на множестве несанкционированных ИП {IDнс} задана некоторая функция Rj со значениями на множестве наборов информационных ресурсов Z [Карнаков В.А. Лекции по линейной алгебре. Учебное пособие. - Иркутск 2016, с. 5]. Таким образом, эталонный набор соответствия идентификаторов несанкционированных ИП наборам информационных ресурсов формально можно записать как Rj :Ki →Zl.

Далее принимают очередной пакет сообщений, определяют его легитимность и при несовпадении присваивают идентификатору ID пакета сообщений номер появления Кi принимаемого несанкционированного ИПи передают данный пакет на ложную вычислительную сеть (блок 2-9, фиг. 2).

После передачи пакета сообщения несанкционированного ИП на заданные ложные адреса абонентов вычислительной сети и выделенияиз них идентификатора появления Кi несанкционированного ИП сравнивают его со значениями в эталонных наборах Rj соответствия идентификаторов несанкционированных ИП к определенному набору информационных ресурсов (блок 10, фиг. 2).

При этом осуществляется определение является ли появление Кi несанкционированного ИП новым или данный несанкционированный ИП уже взаимодействует с ложным объектом или взаимодействие было ранее и имеется эталонный набор Rj соответствия идентификаторов несанкционированных ИП к определенному набору информационных ресурсов с соответствующей записью Rj : Ki → Zl. Это позволяет для взаимодействия предоставлять злоумышленнику один и тот же набор информационных ресурсов описывающий легенду конкретного ложного объекта. Для реализации механизма определения соответствия идентификаторов несанкционированных ИП к определенному набору информационных ресурсов используется IP-адрес, однако при динамическом его формировании (динамические записи) возникнут сложности, связанные с предоставлением провайдером услуг доступа во внешней сети IP-адреса из ARP-сервера (свободного на момент обращения к серверу) [Олифер, В. Г. Компьютерные сети. Принципы, технологии, протоколы (5-е издание)./ Олифер, В. Г., Олифер Н. А. // - СПб. : Питер, 2016. 992 с.]. Для устранения этого недостатка предлагается осуществлять идентификацию не по полному IP-адресу, а по части IP-адреса достаточной для идентификации сегмента сети (сетевое расположение) относящегося к одному ARP-серверу, то есть одному и тому же провайдеру, что позволит предоставлять группе злоумышленников данного сегмента ложный объект с конкретно определенной легендой.

В соответствии с существующим подходом IP-адрес состоит из двух логических частей - адреса сети и адреса узла в сети, при этом адрес сети определяется по маске [Олифер, В. Г. Компьютерные сети. Принципы, технологии, протоколы (5-е издание)./ Олифер, В. Г., Олифер Н. А. // - СПб. : Питер, 2016. 992 с.], что позволяет использовать это при сравнении идентификатора несанкционированного ИП с эталонными наборами Rj. В этом случае злоумышленники, относящиеся к определенному сегменту (сетевое расположение) вне зависимости от периодичности воздействия (будет использован различный динамически сформированный IP-адрес) получат для взаимодействия один и тот же ложный объект, что не вызовет их подозрений, которые могли бы появиться при случайном изменении предоставляемого набора информационных ресурсов, и соответственно позволит избежать вскрытия используемых легенд.

При совпадении идентификаторов несанкционированных ИП со значениями в эталонных наборах Rj определяют набор информационных ресурсов Zl соответствующий проявлением несанкционированного ИП Кi. После чего определяют информационный ресурс Vc+1 следующий в последовательности информационных ресурсов соответствующего набора информационного ресурса Zl. Затем предоставляют его для взаимодействия с соответствующим проявлением несанкционированного ИП Кi (блоки 11-13, фиг. 2).

После чего сравнивают значение предоставленного информационного ресурса Vc+1 с конечным значением информационного ресурса VС в данном наборе информационных ресурсов Zl (блок 14, фиг. 2). Это позволяет последовательно задействовать набор информационного ресурса, который должен сформировать у злоумышленника достаточно полный информационный облик представленного ложного объекта.

При выполнении условия Vc+1= VС блокируют i-ый несанкционированный ИП, и формируют сигнал атаки на вычислительную сеть (блок 15, фиг. 2). При невыполнении условия формируют от текущего информационного ресурса ответный пакет сообщения, а затем передают его отправителю (блоки 19, 20, фиг. 2).

При несовпадении идентификаторов несанкционированных ИП со значениями в эталонных наборах Rj определяют свободный набор информационных ресурсов Zl и предоставляют из него первый информационный ресурс V1 для начала взаимодействия с соответствующим проявлением несанкционированного ИП Кi. Также формируют новый Rj+1 эталонный набор соответствия идентификаторов несанкционированных ИП к определенному набору информационных ресурсов и запоминают его во множестве эталонных наборов соответствия идентификаторов несанкционированных ИП наборам информационных ресурсов Rэт (блоки 16-18, фиг. 2). Далее формируют от текущего информационного ресурса ответный пакет сообщения, а затем передают его отправителю (блоки 19, 20, фиг. 2).

Достижение технического результата поясняется следующим образом. В способе-прототипе при формировании информационного ресурса ложного объекта производится имитация функционирования реальной вычислительной сети, вследствие чего это заинтересует злоумышленника и позволит предоставить ему ложные данные, однако существует возможность, при которой в ходе взаимодействия злоумышленник определит элементы защищаемой вычислительной сети и в дальнейшем при развитии компьютерной атаки осуществит деструктивные воздействия на них, что приведет к существенному уменьшению защищенности вычислительной сети. В заявленном способе предполагается реализация легендирования последовательности предоставления информационных ресурсов путем формирования множества легенд для взаимодействия с несанкционированными ИП, за счет предоставления искаженных сведений о характере и предназначении защищаемого объекта, когда их наличие полностью не скрывается, а маскируется действительное предназначение и характер действий. При этом, легенда представляет собой строгую последовательность информационных ресурсов, имитирующую облик объекта, существенно отличающийся от защищаемой вычислительной сети. Например, если защищаемая вычислительная сеть принадлежит финансовой организации, то формируемая ложная вычислительная сеть может имитировать социальную службу, организацию профессионального обучения или интернет-магазин. В этом случае злоумышленник либо фактически сразу откажется от реализации атаки из-за незаинтересованности к ложному объекту, что можно обозначить как политику «отпугивания» от реальной вычислительной сети, либо продолжит воздействия на ложный объект, но в этом случае можно считать, что реальная вычислительная сеть не является целью злоумышленника.

Кроме того, при организации взаимодействия со злоумышленником реализованы действия, которые позволяют предоставлять группе злоумышленников определенного сегмента, то есть с учетом их сетевого расположения, ложный объект с конкретно определенной легендой, что не вызовет их подозрений, которые могли бы появиться при случайном изменении предоставляемого набора информационных ресурсов, и соответственно позволит избежать вскрытия используемых легенд.

Таким образом, заявленный способ за счет реализации легендирования последовательности предоставления информационных ресурсов путем формирования множества легенд для взаимодействия с несанкционированными ИП с учетом сетевого расположения их источников позволяет повысить защищенность вычислительных сетей.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ С ИДЕНТИФИКАЦИЕЙ НЕСКОЛЬКИХ ОДНОВРЕМЕННЫХ АТАК | 2019 |

|

RU2739206C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК, НАПРАВЛЕННЫХ НА РАЗЛИЧНЫЕ УЗЛЫ И ИНФОРМАЦИОННЫЕ РЕСУРСЫ | 2021 |

|

RU2782704C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ АДАПТИВНОГО ВЗАИМОДЕЙСТВИЯ | 2019 |

|

RU2715165C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696549C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ (ВАРИАНТЫ) ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2006 |

|

RU2307392C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННЫХ СИСТЕМ | 2023 |

|

RU2805368C1 |

Изобретение относится к области обеспечения безопасности сетей связи и может быть использовано в системах обнаружения компьютерных атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях. Технический результат заключается в повышении защищенности вычислительных сетей. Указанный результат обеспечивается за счет реализации легендирования последовательности предоставления информационных ресурсов путем формирования достаточного множества легенд для взаимодействия с несанкционированными информационными потоками с учетом сетевого расположения их источников. 2 ил.

Способ защиты вычислительных сетей на основе легендирования, заключающийся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, принимают очередной пакет сообщений и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами, и при их совпадении передают легитимный пакет сообщений получателю, после чего принимают очередной пакет сообщений и повторяют совокупность действий по определению его легитимности, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного информационного потока, присваивают ему очередной i-й идентификационный номер, затем передают пакет сообщения несанкционированного информационного потока на заданные ложные адреса абонентов вычислительной сети, отличающийся тем, что в исходные данные дополнительно задают множество наборов информационных ресурсов Z={Zl}, где l – заданное количество наборов информационных ресурсов, Zl={Vc}, где Vc – определенная последовательность информационных ресурсов в конкретном наборе, имеющихся на каждом Р ложном адресе абонентов вычислительной сети, а также задают множество эталонных наборов соответствия идентификаторов несанкционированных информационных потоков наборам информационных ресурсов Rэт={Rj}, где j – заданное количество эталонных наборов соответствия идентификаторов несанкционированных информационных потоков к определенному набору информационных ресурсов, после передачи пакета сообщения несанкционированного информационного потока на заданные ложные адреса абонентов вычислительной сети и выделения из них идентификаторов появления Кi несанкционированного информационного потока сравнивают его со значениями в эталонных наборах Rj соответствия идентификаторов несанкционированных информационных потоков к определенному набору информационных ресурсов и при совпадении идентификаторов несанкционированных информационных потоков со значениями в эталонных наборах Rj определяют набор информационных ресурсов Zl, соответствующий проявлению несанкционированного информационного потока Кi, после чего определяют информационный ресурс Vc+1, следующий в последовательности информационных ресурсов соответствующего набора информационного ресурса Zl, затем предоставляют его для взаимодействия с соответствующим проявлением несанкционированного информационного потока Кi, после чего сравнивают значение предоставленного информационного ресурса Vc+1 с конечным значением информационного ресурса VС в данном наборе информационных ресурсов Zl, и при выполнении условия Vc+1=VС блокируют i-й несанкционированный информационный поток и формируют сигнал атаки на вычислительную сеть, а при невыполнении условия формируют от текущего информационного ресурса ответный пакет сообщения и передают его отправителю, при несовпадении идентификаторов несанкционированных информационных потоков со значениями в эталонных наборах Rj определяют свободный набор информационных ресурсов Zl и предоставляют из него первый информационный ресурс V1 для начала взаимодействия с соответствующим проявлением несанкционированного информационного потока Кi, а также формируют новый Rj+1 эталонный набор соответствия идентификаторов несанкционированных информационных потоков к определенному набору информационных ресурсов и запоминают его во множестве эталонных наборов соответствия идентификаторов несанкционированных информационных потоков наборам информационных ресурсов Rэт, а затем также формируют ответный пакет сообщения от текущего информационного ресурса и передают его отправителю.

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ АДАПТИВНОГО ВЗАИМОДЕЙСТВИЯ | 2019 |

|

RU2715165C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| CN 111756712 A,09.10.2020 | |||

| US 8819818 B2, 26.08.2014 | |||

| Электромагнитный прерыватель | 1924 |

|

SU2023A1 |

Авторы

Даты

2024-02-28—Публикация

2023-08-02—Подача