Изобретение относится к области обеспечения безопасности сетей связи и может быть использовано в системах обнаружения компьютерных атак с целью повышения защищенности вычислительных сетей от деструктивных воздействий.

На современном этапе широко используются распределенные вычислительные сети (РВС), в которых информационные ресурсы предоставляются пользователям в режиме реального времени на удаленных узлах управления услугами [Олифер, В. Г. Компьютерные сети. Принципы, технологии, протоколы (5-е издание)./ Олифер, В. Г., Олифер Н. А. // – СПб. : Питер, 2016. 992 с.]. Под информационными ресурсами понимается достаточно широкий спектр как различного рода данных (например, поисково-справочные системы), так и различные сервисы и услуги (например, сетевые инфраструктуры или специализированные приложения и платформы), а РВС строятся в соответствии с архитектурой NGN как территориально распределенная система объединенных коммуникаций. При этом обеспечивается гибкий доступ пользователям к информационным и вычислительным ресурсам, а также высокая степень адаптации к любой физической инфраструктуре. [Олифер, В. Г. Компьютерные сети. Принципы, технологии, протоколы (5-е издание)./ Олифер, В. Г., Олифер Н. А. // – СПб. : Питер, 2016 – 992 с.].

Но одновременно с развитием технических средств, обрабатывающих информацию, совершенствуются методы и средства осуществления внешних деструктивных программных воздействий, оказывающих существенное влияние на функционирование сетей и зачастую носящих случайный характер и трудно поддающихся обнаружению [Kaspersky Security Bulletin 2018. Важные события года. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-top-security-stories-2018/

92937/, Статистика. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-statistics/92906/].

При этом потенциально доступными являются автоматизированные информационные и информационно-телекоммуникационные сети связи на всей территории России. Осуществление компьютерных атак в отношении информационных технологий и информационных ресурсов Российской Федерации существенно облегчается в связи с тем, что в России главным образом используются средства вычислительной техники, сетевое и телекоммуникационное оборудование, а также программное обеспечение, включая программы средств защиты информации, импортируемые или произведенные по стандартам и лицензиям иностранных фирм [Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных // Москва : ФСТЭК, 2008. – C. 91–101.].

Важно отметить, что в настоящее время возможностей используемых форм и способов обеспечения защиты информационного обмена может оказаться недостаточно для противодействия угрозам информационной безопасности [Гречишников, Е. В. Оценка эффективности деструктивных программных воздействий на сети связи. / Е. В. Гречишников, М. М. Добрышин // Научный сетевой электронный журнал «Системы управления, связи и безопасности» – 2015– № 2 – Санкт-Петербург : ООО «Корпорация «Интел Групп»]. При этом даже при защите информации криптографическими способами нельзя не учитывать возможность воздействия злоумышленника на элементы информационных систем.

Компьютерная атака на РВС реализуется в виде целенаправленного программно-аппаратного воздействия на информационно-телекоммуникационные средства, приводящие к нарушению или снижению эффективности выполнения технологических циклов управления [Карайчев, С. Ю. Модель мультисервисной сети связи в условиях деструктивных программных воздействий. / С. Ю. Карайчев // Научно-технический и производственный журнал «ВКИТ». – 2016 – № 6. – Москва : ООО «Издательский дом «Спектр». – C. 41–49.].

Известен «Способ защиты вычислительных сетей» (патент РФ № 2307392, G06F 21/00, H04L 9/32, опубл. 27.09.2007, бюл. № 27) заключающийся в том, что предварительно задают Р≥1 ложных адресов абонентов вычислительной сети, эталоны идентификаторов типа протоколов взаимодействия, врем задержки отправки пакетов сообщений tзад, а при несовпадении выделенных идентификаторов очередного принятого пакета с идентификаторами ранее запомненного i-го несанкционированного информационного потока (ИП) сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети, и при их несовпадении, а так же при выполнении условия для числа его появлений Ki>Kmax, блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при несовпадении адреса отправителя в принятом пакете сообщений с адресами отправителей опорных идентификаторов санкционированных ИП или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети запоминают идентификатор очередного несанкционированного ИП, увеличивают на единицу число его появлений Кi и в случае невыполнении условия Кi≥Кmax, формируют ответный пакет сообщений, соответствующий идентифицируемому протоколу взаимодействия, а затем через заданное время задержки отправки пакетов сообщений tзад снижают скорость передачи сформированного пакета сообщений и передают его отправителю, после чего принимают из канала связи очередной пакет сообщений.

Известен также «Способ защиты вычислительных сетей» (патент РФ № 2475836, G06F 21/00, H04L 9/32, опубл. 20.02.2013, бюл. № 5) заключающийся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, задают множество эталонных наборов появлений несанкционированных ИП отличающихся друг от друга идентификаторами Sэт={Sj}, а так же задают пороговое значение коэффициента совпадения Qсовп порог последовательности появлений несанкционированного ИП с соответствующим эталонным набором, после выделения идентификаторов из заголовка очередного принятого пакета сообщений и их сравнения с опорными идентификаторами, при несовпадении адреса получателя в принятом пакете сообщений несанкционированного ИП с заданными ложными адресами абонентов вычислительной сети дополнительно добавляют его в список предварительно заданных ложных адресов абонентов вычислительной сети, затем передают пакет сообщения на заданные ложные адреса абонентов вычислительной сети, сравнивают идентификаторы появления Кi принимаемого несанкционированного ИП со значениями имеющимися в эталонных наборах Sj появлений несанкционированных ИП, при несовпадении формируют новый Sj+1 эталонный набор и запоминают его, после сравнивают значения полученного коэффициента совпадения Qсовп с пороговым значением Qсовп порог, и при выполнении условия Qсовп

Наиболее близким по своей технической сущности к заявленному является «Способ защиты вычислительных сетей с идентификацией нескольких одновременных атак» (патент РФ № 2739206, G06F 21/62, H04L 63/14, опубл. 21.20.2020, бюл. № 36) заключающийся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, задают множество эталонных наборов появлений несанкционированных ИП отличающихся идентификаторами Sэт={Sj}, пороговое значение коэффициента совпадения Qсовп порог последовательности появлений несанкционированного ИП с соответствующим эталонным набором, принимают пакет сообщений, определяют легитимность, сравнивая его идентификаторы с опорными, и при их совпадении передают пакет получателю, а при отсутствии совпадения запоминают идентификаторы несанкционированного ИП, присваивают ему i-й идентификационный номер, передают пакет несанкционированного ИП на ложные адреса сети, идентифицируют этот ИП и вычисляют значение коэффициента совпадения, задают множество информационных ресурсов

Техническая проблема заключается в низкой защищенности вычислительных сетей от компьютерных атак, обусловленной тем, что не учитывается возможность прогнозирования развития воздействий на узлы и различные информационные ресурсы вычислительной сети.

Техническим результатом является повышение защищенности вычислительных сетей от компьютерных атак за счет прогнозирования развития воздействий во времени на различные узлы и информационные ресурсы, формирования правил фильтрации для текущей атаки и опережающей передачи их на узлы вычислительной сети в направлении вектора воздействий.

Техническая проблема решается тем, что в способе защиты вычислительных сетей от компьютерных атак, направленных на различные узлы и информационные ресурсы, заключающимся в том, что предварительно задают N≥1 опорных идентификаторов {IDo} санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, задают множество информационных ресурсов

Перечисленная новая совокупность существенных признаков обеспечивает повышение защищенности вычислительных сетей от компьютерных атак за счет определения развития дальнейших деструктивных воздействий во времени на различные информационные ресурсы вычислительной сети методами прогнозной экстраполяции

и опережающей рассылки правил фильтрации на узлы сети, подверженные воздействиям и на которые предполагаются атакующие воздействия с учетом типов информационных ресурсов.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении результата.

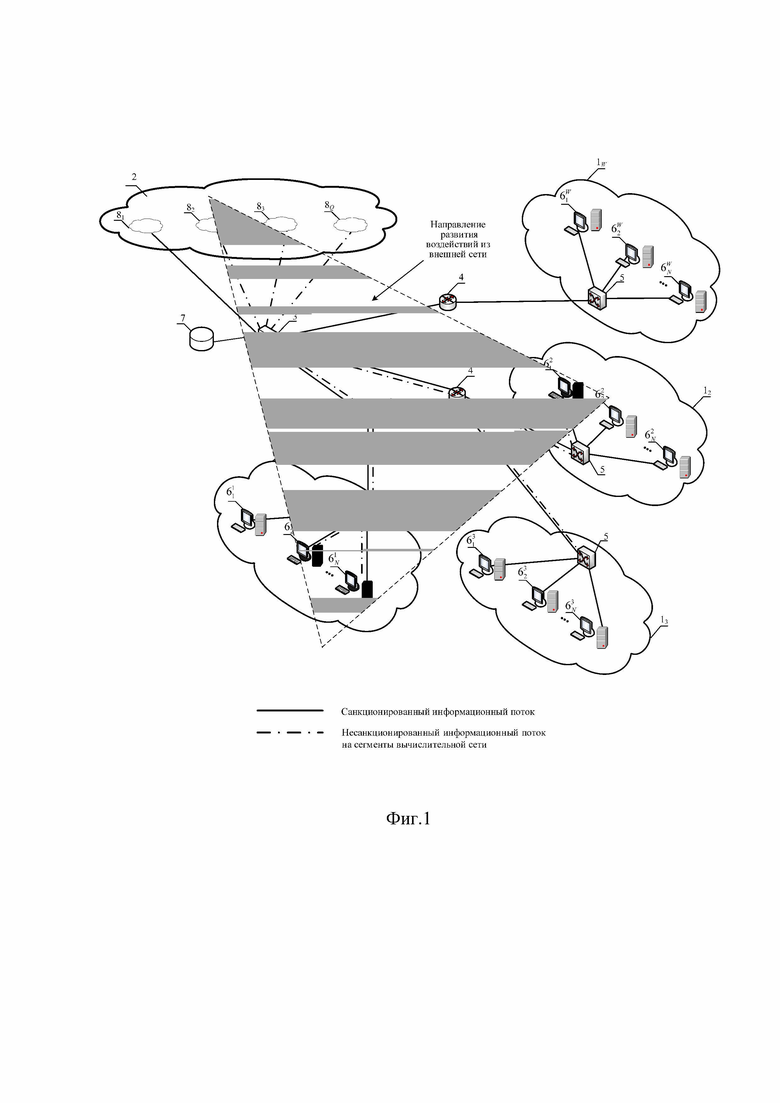

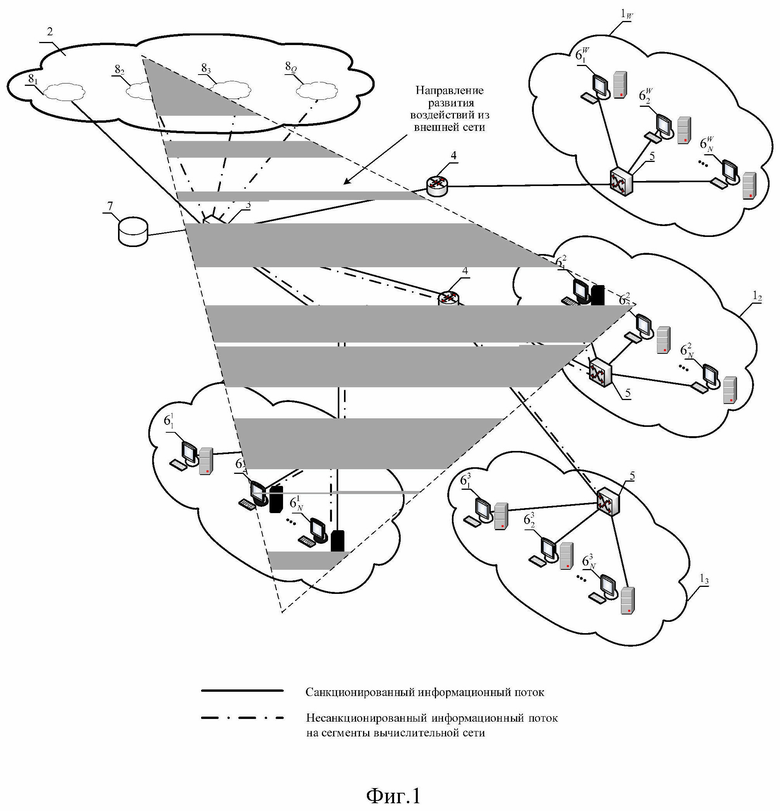

Заявленный способ поясняется чертежами, на которых показано:

на фиг. 1 – схема поясняющая структуру рассматриваемой сети;

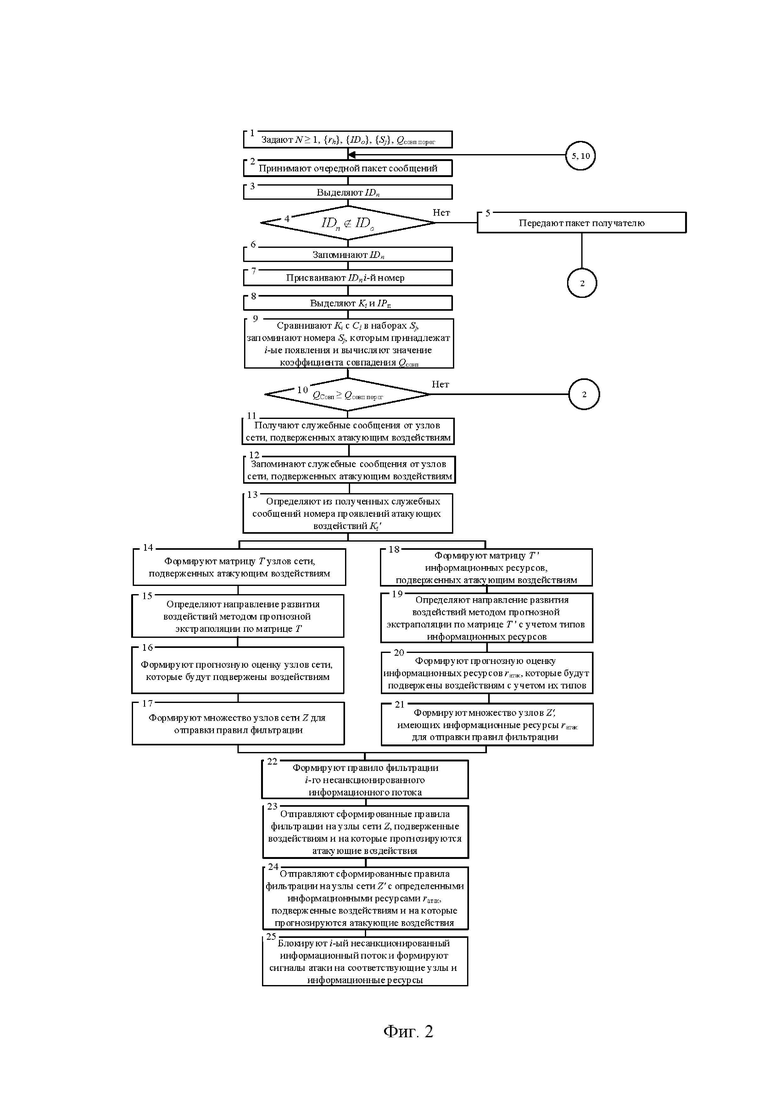

на фиг. 2 – блок-схема алгоритма способа защиты вычислительных сетей (ВС) от компьютерных атак, направленных на различные узлы и информационные ресурсы.

Реализация заявленного способа поясняется схемой вычислительной сети, показанной на фиг. 1.

Представленная РВС состоит из нескольких сегментов защищаемой ВС 11-1W, внешней сети связи 2 (фиг. 1). Защищаемая ВС взаимодействует с внешней сетью 2 через маршрутизаторы 4 и включает в себя коммутаторы 5, к которым подключается оконечное оборудование пользователей сегментов ВС

На фиг. 2 представлена последовательность действий, реализующих способ защиты вычислительных сетей от компьютерных атак, направленных на различные узлы и информационные ресурсы, где приняты следующие обозначения:

N≥1 – база из опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений;

ID – идентификатор ИП;

{IDo} – совокупность опорных идентификаторов санкционированных ИП;

ID нс – идентификатор несанкционированного ИП;

{IDнс} – совокупность идентификаторов ранее запомненных несанкционированных ИП;

IP o – адрес отправителя, указанный в идентификаторе принятого пакета сообщений;

{IPoo} – совокупность адресов отправителей, указанных в опорных идентификаторах санкционированных ИП;

IP п – адрес получателя, указанный в идентификаторе принятого пакета сообщений;

{Sj} – множество эталонных наборов появлений несанкционированных ИП;

{Сl} – определенная последовательность появлений несанкционирован-ных ИП;

Q совп порог – пороговое значение коэффициента совпадения.

Изначально задают исходные данные: базу {IDo} из N≥1 опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений [Молочков, В. Компьютерные сети. Лекция 2: Сетевые протоколы / Национальный открытый университет «Интуит» [Электронный ресурс]. – 2013. – Режим доступа: http://www.intuit.ru/

studies/courses/3688/930/lecture/20103]; совокупность информационных ресурсов вычислительной сети

После чего принимают пакет сообщения (блок 2, фиг. 2) и выделяют идентификаторы отправителя и получателя IDn с помощью СЗИ 3 с целью подтверждения легитимности [Климов С.М., Сычев М.П. и др. Экспериментальная оценка противодействия компьютерным атакам на стендовом полигоне. Электронное учебное издание / – Москва.: ФГБОУ ВО «Московский государственный технический университет им. Н.Э. Баумана», 2013. – 114с.] (фиг. 1) и его принадлежности к санкционированным ИП (блоки 3,4, фиг. 2). В случае если проанализированный пакет считается легитимным, то осуществляется его передача получателю (блок 5, фиг. 2).

Если обнаружено несовпадение соответствующих идентификаторов, то осуществляют их запоминание (блок 6, фиг. 2), присваивают им i-й номер появления (блок 7, фиг. 2), выделяют идентификаторы появления Ki и адрес получателя IPп (блок 8, фиг. 2).

Далее сравнивают Кi со значениями Сl в эталонных наборах Sj, запоминают номера Sj эталонных наборов, которым принадлежат i-ые проявления и вычисляют значение коэффициента совпадения Qсовп последовательности появлений несанкционированного ИП с запомненными эталонными наборами (блок 9, фиг. 2) [Авдошин, С, Савельева, А, Сердюк, В. Академия Microsoft: Технологии и продукты Microsoft в обеспечении информационной безопасности. Лекция 16: Анализ защищенности информационной системы на основе выявления уязвимостей и обнаружения вторжений / Национальный открытый университет «Интуит» [Электронный ресурс]. – 2010. – Режим доступа: http://www.intuit.ru/studies/courses/600/456/

lecture/10220?page=4]. Формирование и использование базы данных эталонного набора появлений несанкционированных ИП в процессе эксплуатации РВС позволяет поддерживать ее в актуальном состоянии, т.е. обеспечить соответствие содержания в любой момент времени реальным данным о состоянии сети без использования дополнительного временного ресурса [Коннолли Т., Бегг К. Базы данных. Проектирование, реализация и сопровождение. М. : Издательский дом «Вильямс» – 2003., с. 242, 725].

Затем значение коэффициента совпадения Qсовп, сравнивается с Qсовп порог, что позволяет отнести воздействия несанкционированного ИП к определенному j-му типу компьютерной атаки (блок 10, фиг. 2) [Авдошин С., Савельева А., Сердюк В. Академия Microsoft: Технологии и продукты Microsoft в обеспечении информационной безопасности. Лекция 16: Анализ защищенности информационной системы на основе выявления уязвимостей и обнаружения вторжений / Национальный открытый университет «Интуит» [Электронный ресурс]. – 2010. – Режим доступа: http://www.intuit.ru/studies/

courses/600/456/lecture/10220?page=4]. При невыполнении условия Qсовп Qсовп порог осуществляют переход к блоку 2 и принимают очередной пакет сообщений.

Qсовп порог осуществляют переход к блоку 2 и принимают очередной пакет сообщений.

При выполнении условия Qсовп Qсовп порог принимают служебные сообщения от узлов сети, подверженных атакующим воздействиям, содержащие номер атакуемого узла zатак, номер проявления несанкционированного информационного потока Кi', номер атакуемого информационного ресурса rатак (блок 11, фиг. 2) и запоминают их (блок 12, фиг. 2). После чего определяют из полученных служебных сообщений номера проявлений атакующих воздействий Кi' (блок 13, фиг. 2. Далее формируют матрицу T узлов сети, подверженных атакующим воздействиям (блок 14, фиг. 2). После чего, ввиду случайного характера воздействий [Kaspersky Security Bulletin 2018. Важные события года. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-top-security-stories-2018/

Qсовп порог принимают служебные сообщения от узлов сети, подверженных атакующим воздействиям, содержащие номер атакуемого узла zатак, номер проявления несанкционированного информационного потока Кi', номер атакуемого информационного ресурса rатак (блок 11, фиг. 2) и запоминают их (блок 12, фиг. 2). После чего определяют из полученных служебных сообщений номера проявлений атакующих воздействий Кi' (блок 13, фиг. 2. Далее формируют матрицу T узлов сети, подверженных атакующим воздействиям (блок 14, фиг. 2). После чего, ввиду случайного характера воздействий [Kaspersky Security Bulletin 2018. Важные события года. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-top-security-stories-2018/

92937/, Статистика. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-statistics/92906/], определяют направление развития воздействий методом прогнозной экстраполяции по матрице T (блок 15, фиг. 2), например, с использованием скользящих средних [Грешилов, А. А. Математические методы построения прогнозов./ Грешилов А. А., Стакун В. А., Стакун А. А. // – М.: Радио и связь, 1997.- 112 с.]. Затем формируют прогнозную оценку узлов сети, которые будут подвержены деструктивным воздействиям за счет определения направления вектора атаки (блок 16, фиг. 2). При этом, как показано на фиг. 1 прогноз атаки позволит определить узлы ВС находящиеся в направлении поиска (развития) компьютерной атаки злоумышленника. Далее формируют множество узлов сети Z для отправки новых правил фильтрации на узлы в направлении развития воздействий (блок 17, фиг. 2) [Лапонина О.Р. Межсетевые экраны (2-е изд.) / О. Р. Лапонина // – М.: НОУ «Интуит», 2016. – 465 с.].

Вместе с матрицей T узлов сети, подверженных атакующим воздействиям, формируют матрицу T ' информационных ресурсов, подверженных атакующим воздействиям (блок 18, фиг. 2). После чего, ввиду случайного характера воздействий [Kaspersky Security Bulletin 2018. Важные события года. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-top-security-stories-2018/92937/, Статистика. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-statistics/92906/], определяют направление развития воздействий методом прогнозной экстраполяции по матрице T ' (блок 19, фиг. 2) с учетом типов атакуемых информационных ресурсов, например, с использованием взвешенных скользящих средних [Грешилов, А. А. Математические методы построения прогнозов./ Грешилов А. А., Стакун В. А., Стакун А. А. // – М.: Радио и связь, 1997.- 112 с.]. Затем формируют прогнозную оценку информационных ресурсов rатак, которые будут подвержены деструктивным воздействиям с учетом их типов (блок 20, фиг. 2). При этом, в отличии от определенного ранее вектора атаки применительно к узлам ВС, в случае информационных ресурсов возможно получение результата в виде очагового формирования узлов подверженных атаки, так как не на всех узлах имеется одно и тоже множество информационных ресурсов. Далее формируют множество узлов Z', имеющих информационные ресурсы rатак для отправки новых правил фильтрации на узлы в направлении развития воздействий (блок 21, фиг. 2) [Лапонина О.Р. Межсетевые экраны (2-е изд.) / О. Р. Лапонина // – М.: НОУ «Интуит», 2016. – 465 с.].

Затем формируют правило фильтрации i-го несанкционированного ИП (блок 22, фиг. 2). Далее отправляют сформированные правила фильтрации на узлы сети Z, подверженные воздействиям и на которые прогнозируются атакующие воздействия (блок 23, фиг. 2) [Лапонина О.Р. Межсетевые экраны (2-е изд.) / О. Р. Лапонина // – М.: НОУ «Интуит», 2016. – 465 с.]. Кроме того, отправляют сформированные правила фильтрации на узлы сети Z' с определенными информационными ресурсами rатак, на которые прогнозируются атакующие воздействия (блок 24, фиг. 2). Затем блокируют i-ый несанкционированный ИП и формируют сигналы атаки на соответствующие узлы и информационные ресурсы (блок 25, фиг. 2).

Достижение технического результата поясняется следующим образом.

При исследовании современных компьютерных атак можно говорить о существенном совпадении начальных фаз различных атакующих воздействий, что может негативно повлиять на правильность выбора реализации компьютерной атаки из эталонных наборов и, следовательно, снизить защищенность вычислительной сети, в связи с тем, что реакция системы информационной безопасности не будет своевременна и адекватна воздействиям, особенно если атаки будут осуществляться совместно [Kaspersky Security Bulletin 2018. Важные события года. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-top-security-stories-2018/

92937/, Статистика. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-statistics/92906/].

Необходимо отметить, что распространение компьютерных атак в реальных условиях, как правило, имеет сложный и скрытный характер, а обнаружение последующих проявлений зачастую представляет собой достаточно трудоемкую и продолжительную по времени задачу [Kaspersky Security Bulletin 2018. Важные события года. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-top-security-stories-2018/

92937/, Статистика. Электронный ресурс: https://securelist.ru/kaspersky-security-bulletin-2018-statistics/92906/]. Однако существуют методы, хорошо подходящие для краткосрочных прогнозов, в частности скользящие средние, которые используются с данными временных рядов для сглаживания краткосрочных колебаний и выделения основных тенденций или циклов, что в полной мере соответствует решаемой задаче [Грешилов, А. А. Математические методы построения прогнозов. / Грешилов А. А., Стакун В. А., Стакун А. А. // – М.: Радио и связь, 1997. – 112 с.].

Предлагаемый способ в отличие от способа-прототипа позволяет повысить защищенность РВС благодаря сокращению времени реакции СЗИ на проявления вторжений за счет задействования сценариев прогнозирования направления развития дальнейших атакующих воздействий [Кириллов В. А., Касимова А. Р., Алёхин А. Д. Система сбора и корреляции событий (SIEM) как ядро системы информационной безопасности. // Казань: Вестник Казанского технологического университета. 2016 год, № 13, стр. 132-134], а с другой стороны, за счет формирования правил фильтрации для текущей атаки и опережающей передачи их в направлении вектора воздействий на узлы и информационные ресурсы РВС.

Время реакции СЗИ вычислительной сети определяется по формуле:

где

Если применять известные механизмы обнаружения вторжений, то потребуется дополнительное время обнаружения воздействий на конкретный узел и информационный ресурс, которое в современных условиях может занимать вплоть до нескольких часов и суток. В результате злоумышленник долгое время может оставаться незамеченным и, соответственно, увеличивается время реакции системы безопасности на возникающие инциденты.

Таким образом, заявленный способ защиты вычислительных сетей

от компьютерных атак, направленных на различные узлы и информационные ресурсы, позволяет повысить защищенность вычислительных сетей от компьютерных атак за счет прогнозирования развития воздействий во времени на различные узлы и информационные ресурсы, формирования правил фильтрации для текущей атаки и опережающей передачи их на узлы вычислительной сети в направлении вектора воздействий.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ С ИДЕНТИФИКАЦИЕЙ НЕСКОЛЬКИХ ОДНОВРЕМЕННЫХ АТАК | 2019 |

|

RU2739206C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ ЛЕГЕНДИРОВАНИЯ | 2023 |

|

RU2814463C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ АДАПТИВНОГО ВЗАИМОДЕЙСТВИЯ | 2019 |

|

RU2715165C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696549C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННЫХ СИСТЕМ | 2023 |

|

RU2805368C1 |

| СПОСОБ КОНТРОЛЯ ИНФОРМАЦИОННЫХ ПОТОКОВ В ЦИФРОВЫХ СЕТЯХ СВЯЗИ | 2004 |

|

RU2267154C1 |

| СПОСОБ (ВАРИАНТЫ) ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2006 |

|

RU2307392C1 |

Изобретение относится к области обеспечения безопасности сетей связи и может быть использовано в системах обнаружения атак. Техническим результатом является повышение защищенности вычислительных сетей от компьютерных атак за счет прогнозирования развития воздействий во времени на различные узлы и информационные ресурсы, формирования правил фильтрации для текущей атаки и опережающей передачи их на узлы вычислительной сети в направлении вектора воздействий. Технический результат достигается тем, что после приема очередного пакета сообщений определяют его легитимность, при отсутствии которой получают служебные сообщения от узлов сети, подверженных атакующим воздействиям, по данным из которых формируют прогнозную оценку узлов сети, которые будут подвержены атакующим воздействиям, прогнозную оценку информационных ресурсов, которые будут подвержены атакующим воздействиям, формируют правило фильтрации i-го несанкционированного информационного потока, отправляют сформированные правила фильтрации на определенные выше узлы сети, в том числе имеющие определенные выше информационные ресурсы, блокируют i-й несанкционированный информационный поток и формируют сигналы атаки на соответствующие узлы и информационные ресурсы. 2 ил.

Способ защиты вычислительных сетей от компьютерных атак, направленных на различные узлы и информационные ресурсы, заключающийся в том, что предварительно задают N≥1 опорных идентификаторов {IDo} санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, задают множество информационных ресурсов

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ С ИДЕНТИФИКАЦИЕЙ НЕСКОЛЬКИХ ОДНОВРЕМЕННЫХ АТАК | 2019 |

|

RU2739206C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ (ВАРИАНТЫ) ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2006 |

|

RU2307392C1 |

| ОБНАРУЖЕНИЕ И АНАЛИЗ ЗЛОУМЫШЛЕННОЙ АТАКИ | 2011 |

|

RU2583703C2 |

| ПРЕДОТВРАЩЕНИЕ АТАКИ ПОВТОРНОГО ВОСПРОИЗВЕДЕНИЯ ПРИ ОБНАРУЖЕНИИ СВЯЗИ УСТРОЙСТВО-УСТРОЙСТВО ДОЛГОСРОЧНОГО РАЗВИТИЯ | 2015 |

|

RU2662406C2 |

| US 9075992 B2, 07.07.2015 | |||

| Приспособление для ограничения силы тормозного тока при электродинамическом торможении моторных повозок электрических железных дорог | 1928 |

|

SU20140A1 |

Авторы

Даты

2022-11-01—Публикация

2021-12-23—Подача