Изобретение относится к технике связи и может использоваться при построении межмашинных сетей передачи данных с возможностью контроля доступа между устройствами.

Развитие сетей передачи данных, появление беспроводных самоорганизующихся одноранговых сетей устройств, а также кибернетизация средств перемещения привели к проникновению сетевых технологий в сферу коммуникаций цифровых исполнительных устройств, контроллеров, цифровых датчиков и транспортных средств, которые поддерживают коммуникационные связи друг с другом и при этом могут перемещаться в пространстве. К новому типу сетей – межмашинным сетям передачи данных (M2M-сетям, от англоязычного обозначения разновидности сетевого взаимодействия «machine-to-machine», то есть «машина-машина») – относятся сети VANET (vehicular adhoc network, сети передачи данных между автомобилями), сети FANET (flying adhoc network, сети передачи данных между летательными аппаратами), сети MARINET (marine adhoc network, сети передачи данных между плавательными средствами), сети MANET (mobile adhoc network, сети передачи данных между перемещающимися цифровыми терминалами), сети IoT (Internet of Things, интегральные сети физических предметов «Интернет вещей»), WSN (wireless sensor network, беспроводные сети датчиков).

Мобильность устройств, образующих межмашинную сеть передачи данных, определяет высокую динамику изменений связей между устройствами и количества устройств в сетевой топологии, в которой все устройства в сети являются одноранговыми узлами сети, связанными друг с другом через соседние устройства и образующими ячеистую среду передачи данных. В такой сети каждое устройство помимо основной своей функции также является динамическим сетевым маршрутизатором при передаче данных между устройствами-соседями, каждый раз заново строя сетевые маршруты для пересылаемых через них сетевых пакетов непосредственно в процессе своего перемещения в пространстве, при этом устанавливая новые связи при подключении к сети новых устройств и разрывая старые связи при отключении удаляющихся устройств.

В результате возможности открытого доступа всех устройств ко всем другим устройствам, неупорядоченности сетевой топологии в результате постоянного перемещения узлов сети и постоянной переконфигурации сетевых связей между устройствами, в межмашинных сетях возможен несанкционированный доступ одних устройств к другим устройствам и к данным, которые на них хранятся и обрабатываются, и, как следствие, возможно раскрытие данных, в том числе системных, неавторизованное управление устройствами, нарушение работы маршрутизации при передаче сетевых пакетов через сеть связанных устройств, изоляция и отключение отдельных устройств сети и отказ межмашинной сети в целом. Для повышения устойчивости и защиты межмашинных сетей передачи данных в условиях несанкционированного доступа при сетевом взаимодействии между устройствами необходимо решать задачу контроля доступа между устройствами в межмашинных сетях передачи данных.

Известна математическая модель ролевого разграничения доступа (Девянин П.Н. Модели безопасности компьютерных систем: Учеб. пособие для студ. высш. учеб. заведений / П. Н. Девянин. – М.: Изд. центр «Академия», 2005. – 144 с., глава 5, с. 88), которая представляет собой развитие дискреционного разграничения доступа, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли. Указано, что ролевое разграничение доступа наиболее эффективно используется в компьютерных системах, для пользователей которых четко определен круг их должностных полномочий и обязанностей. Представлена формальная модель контроля доступа для компьютерной системы, в которой участниками взаимодействия являются пользователи, для которых в компьютерной системе открываются сессии, в рамках которых доступ регламентируется ролевым составом. Ограничения на доступ определяются ролями, их длительность действия – сессией работы пользователя с компьютерной системой, объектом доступа являются информационные контейнеры (файлы и устройства компьютера), а субъектами доступа – пользователи, представленные вычислительными процессами и осуществляющие работу с объектами доступа. Недостатком данного ролевого контроля доступа является то, что он представлен описанием математической модели, которая при исполнении в конкретной компьютерной системе должна быть уточнена и реализована в условиях и с объектами конкретной системы, кроме того, описанная модель ограничена тем, что в ней множество пользователей, ролей и назначенных роли видов доступа и пользователей не меняется с течением времени, множество ролей модифицируется самим пользователем, сессии активизируются самим пользователем, что делает ее неприменимой в данном виде для динамически изменяемой среды передачи данных, которой является межмашинная сеть устройств.

Известна система контроля доступа, в которой получают от учетной записи пользователя запрос на доступ (чтение или запись) к данным в базе данных. При этом проверяется идентификатор учетной записи пользователя, набор ролей, связанных с учетной записью пользователя, а также правила доступа на чтение и запись, которая применяется к ресурсу, и тогда правило доступа применяется к пользовательским ролям для проверки легитимности запроса данных, хранящихся в виде записей данных в базе данных, к которой осуществляет доступ пользователь (US2016328575, G06F17/30; G06F19/00; G06F21/60; G06F21/62). Данное изобретение ограничено двумя видами доступа на чтение и запись со стороны учетных записей пользователей к информационным записям в компьютерных базах данных и не позволяет контролировать доступ между перемещающимися устройствами в рамках самоорганизующихся одноранговых сетей передачи данных, так как контроль доступа в указанном способе ведется только по парам «учетная запись пользователя-запись в базе данных», оба компонента в которой жестко фиксированы, информационные потоки, которые устанавливаются при чтении и записи компьютерной базы данных, заранее известны. В межмашинной сети при постоянном перемещении передающих и принимающих узлов сети на протяжении всего времени и сетевых маршрутов передачи данных в виде потоков сетевых пакетов последовательность и состав таких взаимодействующих пар узлов постоянно меняется, что не позволяет осуществлять контроль доступа на самих узлах и применять изменяемые со временем правила доступа для всех пар взаимодействующих узлов с учетом переконфигурации связей между устройствами в межмашинной сети.

Технической проблемой является создание способа контроля доступа между устройствами в межмашинных сетях передачи данных с обеспечением устойчивого и безопасного взаимодействия устройств, исключающего несанкционированный доступ устройств друг к другу, за счет контроля доступа для всех пар взаимодействующих устройств межмашинной сети, между которыми устанавливается связь, с соблюдением правил доступа, а именно разрешения или отказа доступа устройству, запросившему доступ в виде пересылки сетевых пакетов к другому устройству межмашинной сети, в соответствии с матрицей контроля доступа, сформированной на основе выделения рабочих функций (ролей) устройств и видов доступа между устройствами на чтение, запись, управление.

Решение поставленной технической проблемы обеспечивается тем, что в способе контроля доступа между устройствами в межмашинных сетях передачи данных в межмашинной сети, включающем использование набора ролей, в сеть дополнительно вводят узел контроля доступа – контроллер программно-конфигурируемой сети (ПКС-контроллер), на котором получают от всех устройств межмашинной сети, в которой каждое устройство является динамическим сетевым маршрутизатором, пересылаемые сетевые пакеты; в каждом поступающем сетевом пакете выделяют адрес устройства-отправителя и адрес устройства-получателя, по заданным рабочим функциям (ролям) устройства-отправителя и устройства-получателя и заданной матрице контроля доступа, сформированной для заданных ролей устройства-отправителя и устройства-получателя, определяют разрешенные между устройствами виды доступа; формируют на устройстве-отправителе, передавшем на ПКС-контроллер сетевой пакет, запись в таблице маршрутизации, в результате чего устройство-отправитель перенаправляет разрешенные первый и последующие сетевые пакеты по разрешенному маршруту;

при этом в межмашинной сети передачи данных каждому устройству назначают роль;

на устройстве-отправителе формируют новый или получают от соседнего устройства сетевой пакет, содержащий запрос на доступ (чтение, запись, управление) к устройству-получателю и осуществляют определение дальнейшего сетевого маршрута для пересылки данного сетевого пакета, сначала осуществляя поиск маршрута для сетевого пакета в таблице маршрутизации на устройстве-отправителе, при этом если маршрут найден – пересылая сетевой пакет далее по указанному в таблице маршрутизации маршруту, а если маршрут не найден, то передавая ПКС-контроллеру сетевой пакет для контроля доступа;

на ПКС-контроллере получают сетевой пакет, содержащий адрес устройства-отправителя, адрес устройства-получателя, определяют по адресам назначенные роль устройства-отправителя и роль устройства-получателя для проверки запрошенного вида доступа;

на ПКС-контроллере проверяют, указан ли запрошенный устройством-отправителем вид доступа к устройству-получателю в матрице контроля доступа, в которой строке соответствуют роли устройств, запросившего доступ, столбцу соответствуют роли устройств, к которым осуществляется доступ, в ячейке матрицы на пересечении строки и столбца размещено правило доступа как множество разрешенных видов доступа для соответствующей пары ролей устройств в виде комбинации допускаемых видов доступа (разрешений) из множества чтение, запись, управление, означающей наличие у данной роли, и, соответственно, у сопоставленных данной роли устройств, только перечисленных видов доступа;

если запрошенный вид доступа для пары устройства-отправителя и устройства-получателя разрешен правилом доступа, то есть указан в соответствующей ячейке матрицы контроля доступа для соответствующих ролей устройств, на ПКС-контроллере формируют команду, направляемую устройству-отправителю, посредством которой в таблицу маршрутизации устройства-отправителя добавляется новая запись, которая указывает маршрут пересылки сетевого пакета от устройства-отправителя к устройству-получателю, а если запрошенный доступ для пары устройств не указан среди разрешенных, то на ПКС-контроллере формируют команду, которой информируют устройство-отправителя об отказе в доступе к другому устройству, и таблицу маршрутизации устройства-отправителя при этом не изменяются;

если маршрут для пересылки сетевого пакета между устройствами сформирован, то на устройстве-отправителе пересылают сетевой пакет по данному маршруту, указанному в таблице маршрутизации, если от ПКС-контроллера получен отказ в доступе, то сетевой пакет от устройства-отправителя к устройству-получателю не пересылают;

данные действия выполняют повторно для всех сетевых пакетов и всех пар взаимодействующих устройств-отправителей и устройств-получателей в каждой новой последовательности узлов в сети, через которые пересылают сетевые пакеты между взаимодействующими устройствами, в каждом новом состоянии сетевой топологии, в результате чего достигают безопасного взаимодействия всех устройств в составе межмашинной сети передачи данных, где каждое устройство получает доступ к другим устройствам, если соблюдены правила доступа, указанные в матрице контроля доступа, и получает отказ в доступе к другим устройствам, если не соблюдены правила доступа, указанные в матрице контроля доступа.

Повышение устойчивости и безопасности межмашинной сети передачи данных обеспечивается устранением возможности несанкционированного доступа устройств сети друг к другу за счет добавления специального узла контроля доступа (ПКС-контроллера), который управляет передачей сетевых пакетов между устройствами в контролируемой межмашинной сети, разграничивая их доступ соответственно матрице контроля доступа, сформированной на основе выделения рабочих функций (ролей) устройств и видов доступа одних ролей к другим.

Контроль доступа в межмашинной сети передачи данных позволяет обеспечить конфиденциальность – доступ к прочтению информации на другом устройстве получает только то устройство, которому разрешен вид доступа чтение, целостность – модификацию информации на другом устройстве может выполнить только то устройство, которому разрешен вид доступа запись, и доступность – функциональные настройки другого устройства, определяющие его работу, открыты только тому устройству, которому разрешен вид доступа управление.

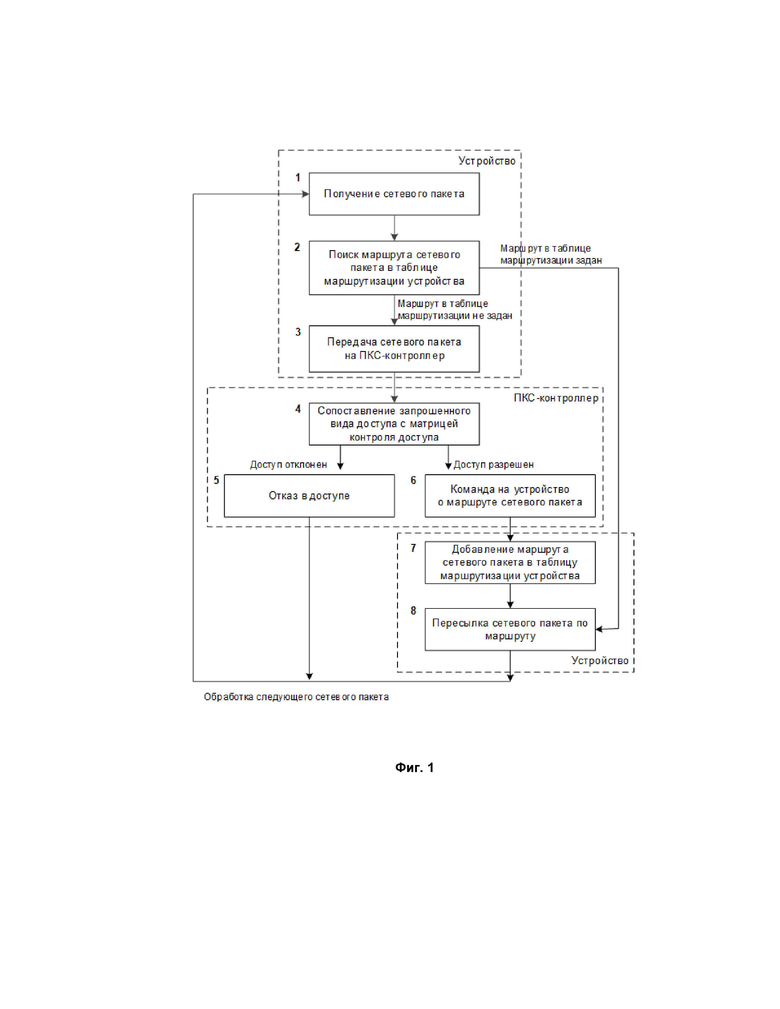

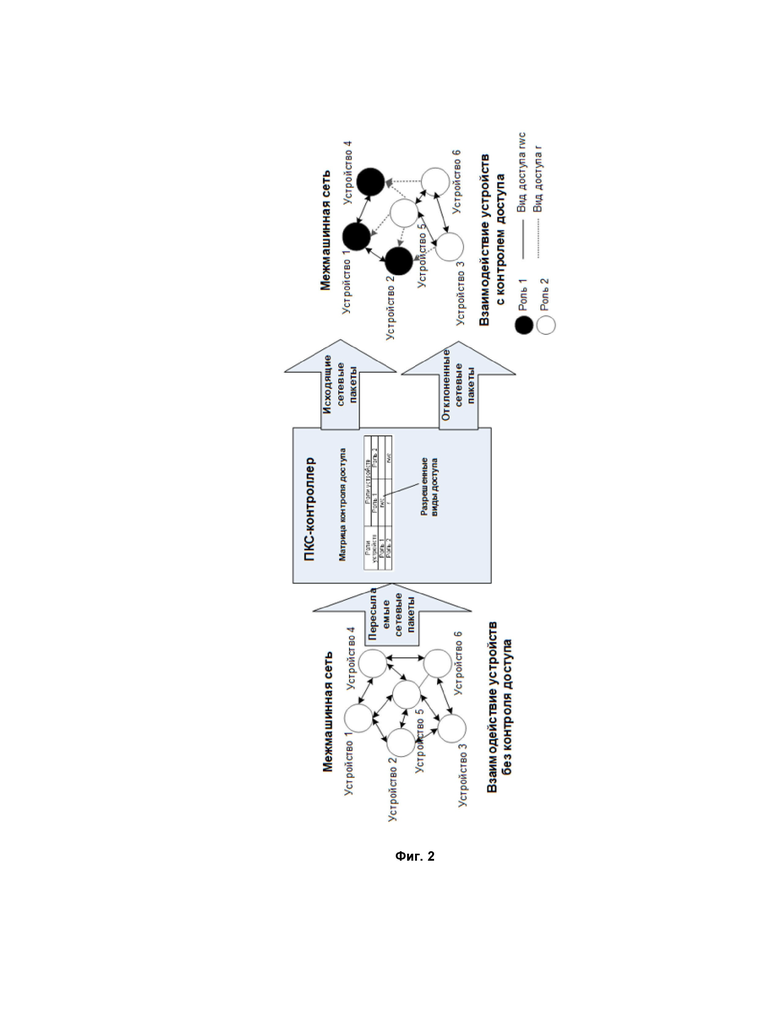

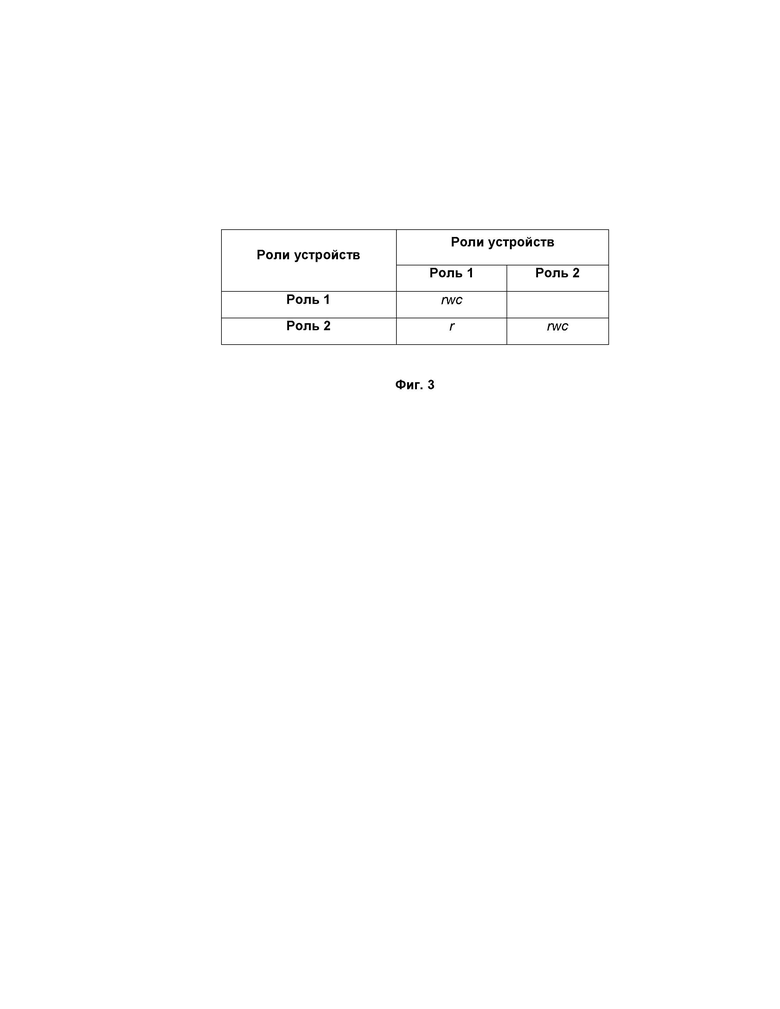

Изобретение поясняется фиг. 1, фиг. 2 и фиг. 3, на которых показано:

фиг. 1 – схема способа контроля доступа между устройствами в межмашинных сетях передачи данных;

фиг. 2 – размещение узла контроля доступа (ПКС-контроллера) в межмашинной сети;

фиг. 3 – пример матрицы контроля доступа.

Поскольку одноранговые межмашинные (machine-to-machine, M2M) сети передачи данных – разновидность компьютерных сетей с динамически изменяемой топологией, то данные пересылаются по заранее неизвестным маршрутам и контроль доступа в такой сети является основной характеристикой устойчивости и безопасности сети. Нарушение доступа устройств сети – разновидность сетевых атак на сети такого типа, которая направлена на нарушение ее работы и безопасности информации в этой сети. Это связано с тем, что среда передачи информации является открытой, все устройства могут передавать сетевые пакеты друг другу и иметь полный доступ к информации на других устройствах, в том числе и к системной, включая настройки запуска, рабочие конфигурации, параметры функционирования. В межмашинных сетях динамические маршруты постоянно меняются вследствие перемещения узлов сети, а устройства, образующие сеть, не обладают ресурсами, позволяющими в них самих реализовать контроль доступа как это традиционно делается в стационарных компьютерных системах и сетях. Нарушения доступа между устройствами вызывают раскрытие обрабатываемой и пересылаемой информации, важных данных об устройствах, об их режимах работы, собираемых ими данных, что позволяет нарушителям целенаправленно влиять на работу межмашинных сетей и отдельных устройств в сети.

В способе контроля доступа между устройствами в межмашинных сетях передачи данных (фиг.1) выполняют на устройстве получение сетевого пакета 1, поиск маршрута сетевого пакета в таблице маршрутизации устройства 2, если маршрут для передачи пакета не задан – передают сетевой пакет на ПКС-контроллер 3, затем на ПКС-контроллере сопоставляют запрошенный вид доступа с матрицей контроля доступа 4 по информации в сетевом пакете об отправителе и получателе, их заданных ролях и заданной матрице контроля доступа, и далее, если доступ отклонен (вид доступа не указан в матрице контроля доступа для отправителя и получателя), то отказывают в доступе 5, а если разрешение на доступ получено (вид доступа указан в матрице контроля доступа для отправителя и получателя), то дают команду на устройство 6, по которой на устройстве добавляют маршрут сетевого пакета в таблицу маршрутизации устройства 7 и пересылают сетевой пакет по этому маршруту 8. Если маршрут в таблице маршрутизации на устройстве задан изначально, то после поиска маршрута сетевого пакета в таблице маршрутизации устройства 2 пересылают сетевой пакет по маршруту 8. В последующем повторяют данные этапы для всех сетевых пакетов и всех пар взаимодействующих устройств-отправителей и устройств-получателей в каждой новой цепочке пересылки сетевых пакетов между взаимодействующими устройствами межмашинной сети в каждом новом состоянии изменяющейся сетевой топологии.

Таблицы маршрутизации на устройствах при этом не увеличиваются до бесконечности, поскольку при перемещении устройств, образовании новых связей и разрыве старых, в межмашинной сети таблицы маршрутизации на всех устройствах регулярно автоматически сбрасываются, при этом способ контроля доступа выстраивает новые таблицы маршрутизации по мере изменения сетевой топологии с учетом заданной матрицы контроля доступа.

В межмашинную сеть передачи данных дополнительно вводят узел контроля доступа, который контролирует доступ устройств друг к другу – ПКС-контроллер, которые размещают так, чтобы он был доступен всем устройствам сети.

Устройство-отправитель формирует новый или получает от соседнего устройства сетевой пакет, содержащий запрос на доступ (чтение, запись, управление) к устройству-получателю и осуществляет определение дальнейшего сетевого маршрута для пересылки данного сетевого пакета, сначала осуществляя поиск маршрута для сетевого пакета в своей таблице маршрутизации, при этом если маршрут найден – пересылая сетевой пакет далее по указанному в таблице маршрутизации маршруту, а если маршрут не найден, то передавая ПКС-контроллеру доступа сетевой пакет для его дальнейшей обработки.

ПКС-контроллер получает от устройств запросы на предоставление доступа к другим устройствам в виде пересылаемых сетевых пакетов, для которых не определены маршруты в таблицах маршрутизации устройств. Для каждого полученного сетевого пакета ПКС-контроллер выделяет в нем, используя штатную информацию из заголовка сетевого пакета, адрес устройства-отправителя и адрес устройства-получателя. По данным адресам в ПКС-контроллере определяют назначенные роль устройства-отправителя и роль устройства-получателя для проверки разрешения запрошенного вида доступа текущим правилам доступа, заданным в матрице контроля доступа.

Матрица контроля доступа перечисляет роли устройств, осуществляющих доступ, и роли устройств, к которым осуществляется доступ в строках и столбцах, соответственно. В каждой ячейке данной матрицы на пересечении строки и столбца размещается правило доступа – множество разрешенных видов доступа для соответствующей пары ролей устройств. В ячейке указывают комбинацию видов доступа из множества: чтение, запись, управление. Если правило доступа содержит вид доступа из данного множества, то это означает наличие у данной роли, и, соответственно, у сопоставленных данной роли устройств, указанного вида доступа к адресуемой роли, и, соответственно, сопоставленным ей устройствам. Если вид доступа в правиле не указан, это значит, что данный вид доступа не разрешен для данных ролей. Пустая ячейка означает полный запрет всех видов доступа между данными ролями, и, соответственно, сопоставленными им устройствами в сети.

Если запрошенный вид доступа для пары устройства-отправителя и устройства-получателя разрешен правилом доступа, то есть указан в соответствующей ячейке матрицы контроля доступа, ПКС-контроллер формирует команду, направляемую устройству-отправителю, в результате которой в таблицу маршрутизации устройства-отправителя добавляется новая запись, которая указывает маршрут пересылки сетевого пакета от устройства-отправителя к устройству-получателю.

Если запрошенный доступ для пары устройств не указан среди разрешенных, ПКС-контроллер доступа формирует отказ в доступе к другому устройству. Таблица маршрутизации устройства-отправителя при этом не изменяется.

Далее, если маршрут для пересылки сетевого пакета между устройствами сформирован, то устройство-отправитель в свою очередь пересылает сетевой пакет по данному маршруту, указанному в таблице маршрутизации. Если устройством получен отказ, то маршрут пересылки не устанавливается, и сетевой пакет от устройства-отправителя к устройству-получателю не пересылается.

Данные действия выполняются повторно для всех формируемых и пересылаемых между устройствами сетевых пакетов и для всех пар взаимодействующих устройств-отправителей и устройств-получателей в каждой последовательности пересылки сетевых пакетов между взаимодействующими устройствами межмашинной сети в границах каждого состояния изменяемой сетевой топологии.

Таким образом, ПКС-контроллер разделяет межмашинную сеть на изолированные сетевые сегменты согласно ролям устройств, что позволяет контролировать взаимодействие между устройствами разных рабочих функций (ролей), а все сетевые потоки передачи данных, представленные в сети множеством пересылаемых между устройствами сетевых пакетов, ПКС-контроллер разделяет на запрещенные и разрешенные потоки данных по видам доступа (граф сети на фиг. 2 в правой части изображения).

В результате достигается безопасное взаимодействие всех устройств в составе межмашинной сети передачи данных, где каждое устройство может получить доступ к другим устройствам, если соблюдены правила доступа, указанные в матрице контроля доступа, и получить отказ в доступе к другим устройствам, если не соблюдены правила доступа.

В качестве примера рассмотрим межмашинную сеть, представленную на фиг. 2 в левой части изображения, в которой взаимодействие устройств осуществляется без контроля доступа. Узлы этой сети – устройства 1…6 (вершины графа сети на фиг. 2) – взаимодействуют друг с другом, отправляя сетевые пакеты по установленным связям (соединительные дуги графа сети на фиг. 2 в левой части изображения).

Роль – набор рабочих функций, который определяется на уровне авторизации: например, в сети VANET роль 1 – обычный автомобиль, роль 2 – автомобиль полиции. Зададим роли устройств следующим образом: устройствам 1, 2, 4 назначена роль 1 (закрашенные вершины графа сети в правой части изображения на фиг. 2), устройствам 3, 5, 6 – роль 2 (незакрашенные вершины графа сети в правой части изображения на фиг. 2).

Вид доступа – разрешенное для роли действие: чтение – обозначение r; запись – обозначение w; управление – обозначение c. Разрешенные виды доступа устройств к устройствам заданы в виде матрицы контроля доступа, в которой строкам матрицы соответствуют роли устройств, осуществляющих доступ, столбцам соответствуют роли устройств, к которым производится доступ, в каждой ячейке матрицы на пересечении соответствующего строки и столбца размещается правило доступа одной роли к другой – множество разрешенных видов доступа для соответствующей пары ролей устройств. Соответственно, если в ячейке указано множество видов доступа, то у данной роли, а значит и устройств, ассоциированных с ролью, имеется разрешение на перечисленные виды доступа к другой роли и соответствующих устройств. Если вид доступа в ячейке не указан, то у роли нет разрешения на данный вид доступа. Пустая ячейка указывает отсутствие всех видов доступа.

Пример матрицы контроля доступа указан в фиг. 3. Предположим, устройством 2 запрашивается доступ на чтение данных с устройства 5. Согласно матрице контроля доступа (фиг. 3) устройство 2 не имеет доступа к устройству 5 (граф сети в правой части изображения фиг. 2). Предположим, устройством 1 запрашивается доступ на чтение данных с устройства 4. Соответственно матрице контроля доступа (фиг. 3) такой доступ может быть предоставлен (граф сети в правой части изображения фиг. 2). Предположим, устройство 5 запрашивает доступ на запись данных в устройство 4. Такой вид доступа запрещен (граф сети в правой части изображения фиг. 2) согласно матрице контроля доступа (фиг. 3).

Таким образом, в рассматриваемом примере относительно видов доступа ПКС-контроллер выделяет потоки передачи данных между всеми устройствами в межмашинной сети согласно матрице контроля доступа (фиг. 2 в правой части изображения):

поток 1 (вид доступа чтение, r) – взаимодействие только устройств согласно ролям: роль 1-роль 1, роль 2-роль 1, роль 2-роль 2;

поток 2 (вид доступа запись, w) – взаимодействие только устройств согласно ролям: роль 1-роль 1, роль 2-роль 2;

поток 3 (вид доступа управление, c) – взаимодействие только устройств согласно ролям: роль 1-роль 1, роль 2-роль 2.

Разрешенные виды доступа, согласно матрице контроля доступа (фиг. 3), указаны направленными стрелками на графе сети, изображенной в правой части фиг. 2, где сплошной стрелкой показан запрос на доступ чтение, запись и управление – обозначение rwc, пунктирной стрелкой показан вид доступа чтение – обозначение r.

Если в качестве экземпляра межмашинной сети рассмотреть сеть автотранспортных средств VANET, которая описана графом сети на фиг. 2, в которой роль 1 – обычный автомобиль, роль 2 – автомобиль полиции, то приведенное в примере распределение сетевых пакетов по потокам, а устройств по ролям, означает, что обычный автомобиль не имеет доступа к важной информации в полицейском автомобиле, а полицейский автомобиль может получить доступ к необходимой для оперативных расследований информации, хранящейся в обычном автомобиле. Сегментирование сети на сегменты устройств согласно ролям и изоляция информационных потоков между ними, достигаемое за счет внедрения способа контроля доступа между устройствами в межмашинных сетях передачи данных, позволяет управлять взаимодействием устройств на уровне беспроводных цифровых коммуникаций и обеспечивает кибербезопасность активно развивающегося беспилотного транспорта, «умных домов», промышленного Интернета вещей, сенсорных сетей.

Способ контроля доступа между устройствами в межмашинных сетях передачи данных обеспечивает в межмашинной сети передачи данных конфиденциальность – доступ к прочтению информации на устройстве получает только то устройство, которому разрешен вид доступа чтение, целостность – модификацию информации на устройстве может выполнить только то устройство, которому разрешен вид доступа запись, а также доступность – функциональные настройки устройства, определяющие его работу, открыты только тому устройству, которому разрешен вид доступа управление. Тем самым способ контроля доступа между устройствами в межмашинных сетях передачи данных предотвращает раскрытие данных, в том числе системных, неавторизованное управление устройствами, нарушение работы маршрутизации при передаче сетевых пакетов через сеть связанных устройств, изоляцию и отключение отдельных устройств сети, и отказ межмашинной сети в целом.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ осуществления правил политики безопасности в одноранговых коммуникационных сетях киберфизических устройств | 2019 |

|

RU2714217C1 |

| Способ организации автоматической балансировки потоков многопоточного соединения на коммутационных устройствах с использованием их самообучения | 2017 |

|

RU2675148C1 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ПОДДЕРЖКИ СЛУЖБЫ ПРОЗРАЧНОГО ПРОКСИ-СЕРВЕРА В ШЛЮЗЕ БЕСПРОВОДНОГО ДОСТУПА И СИСТЕМА, СНАБЖЕННАЯ ТАКИМ ШЛЮЗОМ | 2007 |

|

RU2407196C2 |

| БЕСПРОВОДНОЕ УСТРОЙСТВО ИНИЦИАЛИЗАЦИИ | 2001 |

|

RU2269873C2 |

| Способ управления связностью одноранговой межмашинной сети передачи данных | 2017 |

|

RU2666306C1 |

| ЗАЩИЩЕННОСТЬ В ЗОНАЛЬНЫХ СЕТЯХ | 2002 |

|

RU2292118C2 |

| СПОСОБ ГРУППОВОЙ ПЕРЕДАЧИ ПАКЕТОВ ЧЕРЕЗ ПРОГРАММНО-КОНФИГУРИРУЕМЫЕ СЕТИ | 2015 |

|

RU2611990C1 |

| Способ маршрутизации трафика, имеющего приоритетный класс в сети связи, включающий двух и более операторов | 2016 |

|

RU2631144C1 |

| ПЛАТФОРМА МАРШРУТИЗАЦИИ СООБЩЕНИЙ | 2009 |

|

RU2483457C2 |

| СПОСОБ ДВУХТАКТНОЙ АССОЦИАТИВНОЙ МАРШРУТИЗАЦИИ | 1999 |

|

RU2140132C1 |

Изобретение относится к технике связи и может использоваться при построении межмашинных сетей передачи данных с возможностью контроля доступа между устройствами. Техническим результатом является создание способа контроля доступа к информации между устройствами в межмашинных сетях передачи данных с обеспечением устойчивого и безопасного взаимодействия устройств, исключающего несанкционированный доступ устройств друг к другу. Технический результат заявляемого технического решения достигается за счет контроля доступа к информации для всех пар взаимодействующих устройств межмашинной сети, между которыми устанавливается связь, с соблюдением правил доступа, а именно разрешения или отказа доступа устройству, запросившему доступ к информации в виде пересылки сетевых пакетов к другому устройству межмашинной сети, в соответствии с матрицей контроля доступа, сформированной на основе выделения рабочих функций - ролей устройств и видов доступа к информации между устройствами. 3 ил.

Способ контроля доступа к информации между устройствами в межмашинных сетях передачи данных в межмашинной сети, включающий назначение каждому устройству в межмашинной сети передачи данных рабочих функций – ролей; использование набора ролей; при этом в сеть дополнительно вводят узел контроля доступа к информации на других устройствах, содержащий контроллер программно-конфигурируемой сети (ПКС-контроллер), на котором получают от всех устройств межмашинной сети, в которой каждое устройство является динамическим сетевым маршрутизатором, пересылаемые сетевые пакеты; в каждом поступающем сетевом пакете выделяют адрес устройства-отправителя и адрес устройства-получателя, по заданным ролям устройства-отправителя и устройства-получателя и заданной матрице контроля доступа к информации, сформированной для заданных ролей устройства-отправителя и устройства-получателя, определяют разрешенные между устройствами виды доступа к информации; формируют на устройстве-отправителе, передавшем на ПКС-контроллер сетевой пакет, запись в таблице маршрутизации, в результате чего устройство-отправитель перенаправляет разрешенные первый и последующие сетевые пакеты по разрешенному маршруту;

на устройстве-отправителе формируют новый сетевой пакет или получают сетевой пакет от соседнего устройства, содержащий запрос на доступ к чтению, записи, управлению информацией и осуществляют определение дальнейшего сетевого маршрута для пересылки данного сетевого пакета, сначала осуществляя поиск маршрута для сетевого пакета в таблице маршрутизации на устройстве-отправителе, при этом если маршрут найден – пересылая сетевой пакет далее по указанному в таблице маршрутизации маршруту, а если маршрут не найден, то передавая ПКС-контроллеру сетевой пакет для контроля доступа к информации;

на ПКС-контроллере получают сетевой пакет, содержащий адрес устройства-отправителя, адрес устройства-получателя, определяют по адресам назначенные роль устройства-отправителя и роль устройства-получателя для проверки запрошенного вида доступа к информации;

на ПКС-контроллере проверяют, указан ли запрошенный устройством-отправителем вид доступа к информации на устройстве-получателе в матрице контроля доступа к информации, строки которой соответствуют ролям устройств, запросившим доступ к информации, а столбцы соответствуют ролям устройств, к информации на которых осуществляется доступ, в каждой ячейке матрицы на пересечении строки и столбца размещено правило доступа, которое представляет собой множество разрешенных видов доступа к информации для соответствующей пары ролей устройств в виде комбинации допускаемых видов доступа из множества чтения, записи, управления информацией, означающей наличие у данной роли, и, соответственно, у сопоставленных данной роли устройств, только перечисленных видов доступа к информации;

если запрошенный вид доступа к информации для пары устройства-отправителя и устройства-получателя разрешен правилом доступа, то есть указан в соответствующей ячейке матрицы контроля доступа к информации для соответствующих ролей устройств, на ПКС-контроллере формируют команду, направляемую устройству-отправителю, посредством которой в таблицу маршрутизации устройства-отправителя добавляется новая запись, которая указывает маршрут пересылки сетевого пакета от устройства-отправителя к устройству-получателю, а если запрошенный доступ к информации для пары устройств не указан среди разрешенных, то на ПКС-контроллере формируют команду, которой информируют устройство-отправителя об отказе в доступе к информации на другом устройстве, и таблицу маршрутизации устройства-отправителя при этом не изменяют;

если маршрут для пересылки сетевого пакета между устройствами сформирован, то от устройства-отправителя пересылают сетевой пакет по данному маршруту, указанному в таблице маршрутизации, если от ПКС-контроллера получен отказ в доступе к информации, то сетевой пакет от устройства-отправителя к устройству-получателю не пересылают;

данные действия выполняют повторно для всех сетевых пакетов и всех пар взаимодействующих устройств-отправителей и устройств-получателей в каждой новой последовательности узлов в сети, через которые пересылают сетевые пакеты между взаимодействующими устройствами, в каждом новом состоянии сетевой топологии, в результате чего достигают безопасного взаимодействия всех устройств в составе межмашинной сети передачи данных, где каждое устройство получает доступ к информации на других устройствах, если соблюдены правила доступа к информации, указанные в матрице контроля доступа к информации, и получает отказ в доступе к информации на других устройствах, если не соблюдены правила доступа к информации, указанные в матрице контроля доступа к информации.

| СПОСОБ И УСТРОЙСТВО ДЛЯ ПЕРЕНАПРАВЛЕНИЯ ИНФОРМАЦИИ С БЕСПРОВОДНОГО УСТРОЙСТВА | 2004 |

|

RU2310998C2 |

| СПОСОБ И СРЕДСТВО УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ ЗАЩИЩЕННЫХ РАСПРЕДЕЛЕННЫХ ИНФОРМАЦИОННЫХ СИСТЕМ В СЕТИ ШИФРОВАННОЙ СВЯЗИ | 2008 |

|

RU2402881C2 |

| СПОСОБ ИНТЕГРАЦИИ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2007 |

|

RU2359319C2 |

| RU 2008134897 A, 10.03.2010 | |||

| US 7975051 B2, 05.07.2011. | |||

Авторы

Даты

2020-02-19—Публикация

2018-12-27—Подача