Изобретение относится к технике связи и может использоваться при построении защищенных одноранговых коммуникационных сетей киберфизических устройств, образующих распределенную киберфизическую систему, с возможностью динамического управления маршрутизацией сетевых потоков передачи данных между взаимодействующими киберфизическими устройствами согласно заданным правилам политики безопасности, допускающим или запрещающим передачу данных между подключенными друг к другу устройствами.

К одноранговым коммуникационным сетям киберфизических устройств относят распределенные киберфизические системы типа «устройство-устройство» (Интернет вещей - Internet of Things (IoT), промышленный Интернет вещей - industrial Internet of Things (IIoT), мобильные одноранговые сети - mobile adhoc network (MANET), беспроводные сенсорные сети - wireless sensor networks (WSN), одноранговые межмашинные коммуникационные сети с динамически изменяемой сетевой топологией: одноранговые сети автотранспортных средств - vehicular adhoc networks (VANET), одноранговые сети летательных средств - flying adhoc networks (FANET), одноранговые сети плавательных средств - marine adhoc networks (MARINET), ячеистые коммуникационные mesh-сети.

В одноранговой коммуникационной сети киберфизических устройств маршруты передачи сетевых пакетов, посредством которых устройства обмениваются данными, постоянно корректируются из-за происходящих изменений в сетевой топологии. Изменения в сетевой топологии происходит по причине физического перемещения в пространстве киберфизических устройств, которые связаны сетевыми коммуникациями друг с другом и, следовательно, образуют одноранговую коммуникационную сеть типа «устройство-устройство», через которую передается сетевой трафик. При перемещении в пространстве устройств одни связи с удаляющимися устройствами разрываются, а новые связи с приближающимися устройствами устанавливаются. Для сохранения устойчивой связности всей коммуникационной сети устройств сетевые подключения между устройствами переориентируются таким образом, чтобы за счет изменения в маршрутизации сетевых потоков между устройствами установить новый маршрут между устройством-отправителем и устройством-получателем сетевого трафика через установившуюся новую цепочку связанных устройств. Для этого все киберфизические устройства, объединенные одноранговой коммуникационной сетью, выполняют функции сетевых маршрутизаторов, каждый раз самостоятельно заново определяя сетевые маршруты пересылки сетевых пакетов между связанными киберфизическими устройствами с учетом происходящих изменений в сетевой топологии.

Киберфизические устройства, из которых образована одноранговая сеть устройств, не обладают вычислительными ресурсами, позволяющими в них самих осуществлять постоянный расчет и прокладку новых сетевых маршрутов, определяющих безопасную пересылку сетевого трафика между устройствами. Задание маршрутов человеком на отдельных узлах сети для построения безопасных сетевых маршрутов между киберфизическими устройствами также невозможно вследствие большого масштаба одноранговых коммуникационных сетей и вследствие необходимости постоянного перестроения маршрутов в реальном масштабе времени. При этом открытое и никак не контролируемое правилами политики безопасности взаимодействие киберфизических устройств, связываемых друг с другом в сеть устройств, служит причиной раскрытия обрабатываемой и пересылаемой информации, данных о состоянии киберфизических устройств, управляющей информации киберфизической системы, что приводит к нарушениям информационной безопасности: к недоступности сети устройств, к отказам в обслуживании, к отдельным и групповым разрывам связей между устройствами, к перенаправлению сетевого трафика по некорректным маршрутам, к утечкам данных, к внедрению ложных узлов сети и ложных данных.

Правила политики безопасности для одноранговой коммуникационной сети киберфизических устройств определяют, какие устройства могут взаимодействовать друг с другом путем установления сетевого маршрута для передачи трафика, а какие нет. При этом субъектами доступа являются киберфизические устройства, инициирующие сетевой доступ к другому устройству, являющемуся адресату взаимодействия (объекту доступа). Вид доступа между киберфизическими устройствами, являющимися субъектами и объектами доступа - сетевой поток пакетов передачи данных, передаваемый через сетевое соединение. Согласно правилам политики безопасности, доступ в виде сетевого потока данных по установленному сетевому соединению может быть разрешен или запрещен для двух устройств, устанавливающих сетевое соединение. Если для двух устройств доступ не определен правилом политики безопасности, то он запрещен. Если между устройствами нет прямого соединения, то ограничительные правила политики безопасности распространяются на промежуточные пары киберфизических устройств в цепочке сетевого маршрута, связывающего оконечные субъект и объект доступа.

Для повышения киберустойчивости и информационной безопасности одноранговых сетей киберфизических устройств обеспечивают устранение произвольного взаимодействия киберфизических устройств друг с другом, которое приводит к нарушениям информационной безопасности, за счет добавления в сеть киберфизических устройств блока осуществления политики безопасности. Блок осуществления политики безопасности из запросов на сетевой доступ и правил политики безопасности, предварительно заданных в виде матрицы доступа для одноранговой коммуникационной сети киберфизических устройств, формирует и отправляет управляющие сетевые пакеты на подключенные к нему устройства для внесения изменений в их таблицы маршрутизации таким образом, чтобы только разрешенные правилами политики безопасности маршруты были установлены между коммуницирующими устройствами.

Известны система и способ развертывания в сети предварительно сконфигурированного программного обеспечения (RU 2541935 C2), которые описывают этапы: на сервере администрирования формируют задачу установки программного обеспечения на устройства пользователя, загружают из средства хранения атрибутов компьютерной сети атрибуты объектов, соответствующих учетной записи пользователя, и атрибуты объектов, соответствующих устройству пользователя, конфигурируют установочный пакет программного обеспечения и канал передачи данных, при этом параметры конфигурации определяют по загруженным атрибутам в соответствии с правилами политики безопасности, установленной для данного пользователя и для данного устройства; запускают задачу установки на исполнение, при этом загружают сконфигурированный установочный пакет на устройство пользователя по каналу передачи данных и устанавливают программное обеспечение в соответствии с параметрами конфигурации. Недостатком указанных системы и способа является то, что развертывание конфигурационных настроек осуществляют на каждом пользовательском устройстве отдельно путем запуска на нем программного обеспечения, выполняющего настройку, что делает невозможным применение такого способа в сетях взаимодействующих киберфизических устройств, так как техническое оснащение этих устройств не позволяет в вычислительной среде самого устройства хранить и постоянно выполнять запуск программ по дополнительной конфигурационной настройке устройства с учетом постоянно изменяющейся топологии связей между устройствами.

Известна система автоматического задания политик безопасности для взаимодействующих по сети веб-сервисов (US 7559080 B2). Одна или несколько ссылок между одним или несколькими взаимодействующими по сети веб-сервисами описываются абстрактным описанием ссылки. Описание абстрактной ссылки определяет для каждой ссылки одну или несколько целей безопасности, связанных с обменом сообщениями между конечными веб-сервисами. Один или несколько конечных веб-сервисов содержат соответствующие субъекты, объединенные в сеть в распределенной операционной среде. Подробные политики безопасности для принудительного применения во время обмена сообщениями между одним или несколькими конечными веб-сервисами автоматически генерируются из описания абстрактной ссылки. Данный способ предназначен для компьютерных систем и ограничивается работой исключительно с объектами-ссылками и конечными веб-сервисами. Также данный способ не позволяет по заданным правилам политики безопасности формировать конфигурации настроек маршрутизации для промежуточных веб-сервисов. Кроме этого, данный способ предназначен для стационарных сетей и, соответственно, не поддерживает динамическое изменение объектов-ссылок и управление настройками маршрутизации веб-сервисов при динамическом изменении маршрутов пересылки данных между конечными веб-сервисами.

Технической проблемой является автоматическое осуществление правил политики безопасности в одноранговых коммуникационных сетях киберфизических устройств, характеризующейся набором взаимодействующих устройств, где каждое устройство реализует функцию сетевого маршрутизатора, и динамически изменяемой топологией, с обеспечением безопасного взаимодействия киберфизических устройств друг с другом.

Решение поставленной технической проблемы обеспечивается тем, что в способе осуществления правил политики безопасности в одноранговых коммуникационных сетях киберфизических устройств, включающем управление настройками маршрутизации, дополнительно вводят блок осуществления политики безопасности, в котором формируют правила политики безопасности в виде матрицы доступа между киберфизическими устройствами, получают запросы на сетевой доступ между киберфизическими устройствами, формируют и пересылают киберфизическим устройствам управляющие команды, внося изменения в их таблицы маршрутизации и тем самым определяя разрешенные правилами политики безопасности маршруты пересылки пакетов от одного устройства к другому, при этом

формируют правила политики безопасности для одноранговой коммуникационной сети киберфизических устройств в виде матрицы доступа, в которой заголовки строк и столбцов перечисляют все киберфизические устройства в сети по их IP-адресам, в ячейках на пересечении соответствующих строк и столбцов указывают флаг разрешенного доступа, если доступ для соответствующей пары киберфизических устройств разрешен, причем пустая ячейка соответствует запрещенному доступу;

затем после каждого изменения сетевой топологии, если киберфизическое устройство формирует сетевой запрос на установление сетевого соединения с другим киберфизическим устройством, то данные сетевого запроса на доступ перенаправляются киберфизическим устройством блоку осуществления политики безопасности, в котором производят разбор поступившего сетевого запроса, выделяя из него IP-адрес киберфизического устройства-субъекта доступа и IP-адрес киберфизического устройства-объекта доступа;

затем строят сетевой маршрут от киберфизического устройства-субъекта доступа до киберфизического устройства-объекта доступа либо напрямую, если такой доступ разрешен и существует прямое сетевое подключение между этими киберфизическими устройствами, либо через смежные промежуточные киберфизические устройства, подключенные друг к другу, образуя цепочку соединенных киберфизических устройств, в которой каждый отрезок сетевого маршрута разрешен матрицей доступа попарно между киберфизическими устройствами, образующими сетевой маршрут, при этом из нескольких возможных вариантов сетевого маршрута, допускаемых матрицей доступа, разрешают все,

после чего формируют и рассылают всем киберфизическим устройствам, составляющим разрешенные сетевые маршруты, управляющие сетевые пакеты, содержащие команды, вносящие изменения в таблицы маршрутизации на этих киберфизических устройствах и определяющие разрешенные правилами политики безопасности сетевые маршруты пересылки сетевых пакетов от этого устройства к соседнему, доступ к которому разрешен.

Повышение киберустойчивости и информационной безопасности сети киберфизических устройств обеспечивается устранением неограниченного произвольного взаимодействия киберфизических устройств в сети друг с другом за счет управления таблицами маршрутизации всех киберфизических устройств согласно осуществляемым в сети правилам политики безопасности.

Формирование таблиц маршрутизации на киберфизических устройствах, связанных в одноранговую сеть, позволяет упростить администрирование сети киберфизических устройств, а также повысить защищенность, так как взаимодействие киберфизических устройств разрешают только в том случае, если маршрут пересылки сетевых пакетов указан в таблице маршрутизации на устройстве, пересылающем данные далее по цепочке устройств, которая в свою очередь формируется только согласно заданной политике безопасности, упорядочивающей пересылку сетевых пакетов от устройства к устройству и запрещающую произвольное сетевое взаимодействие устройств друг с другом.

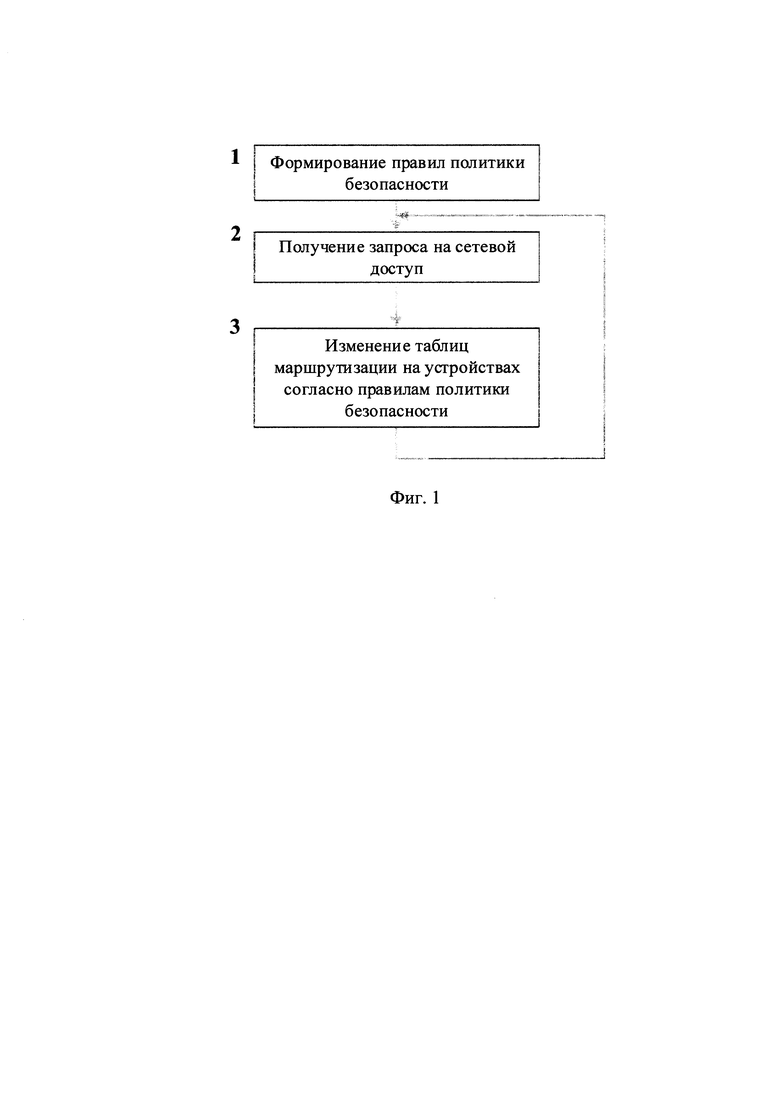

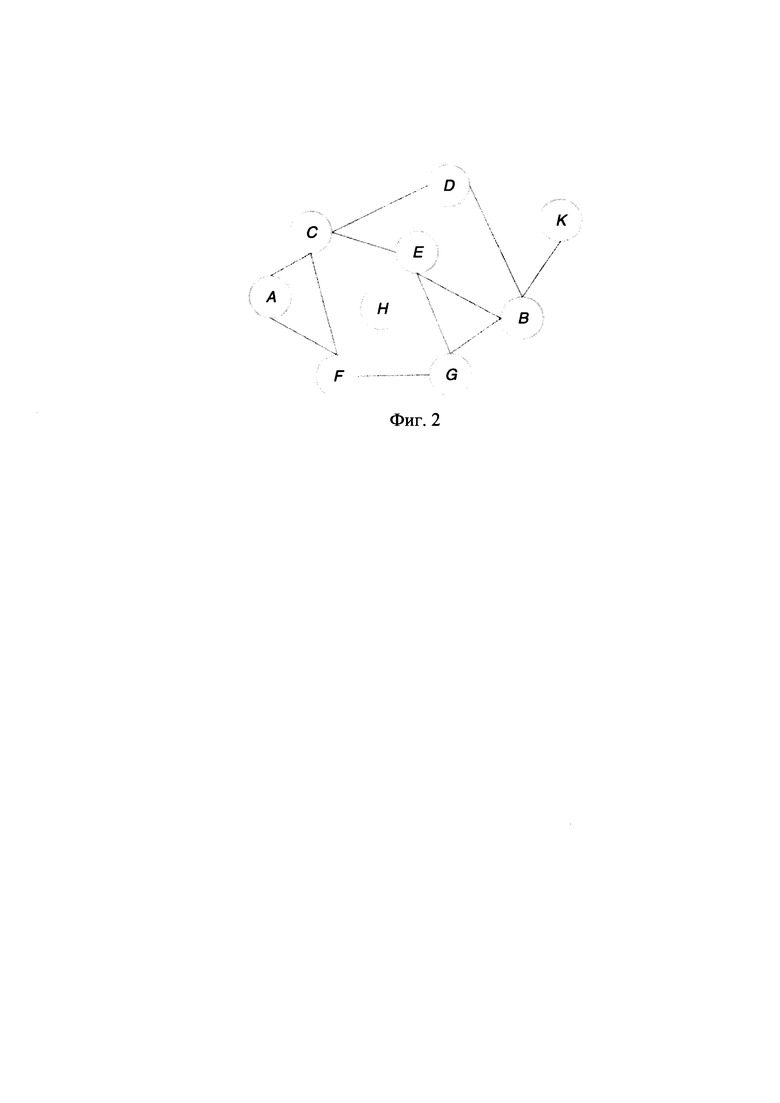

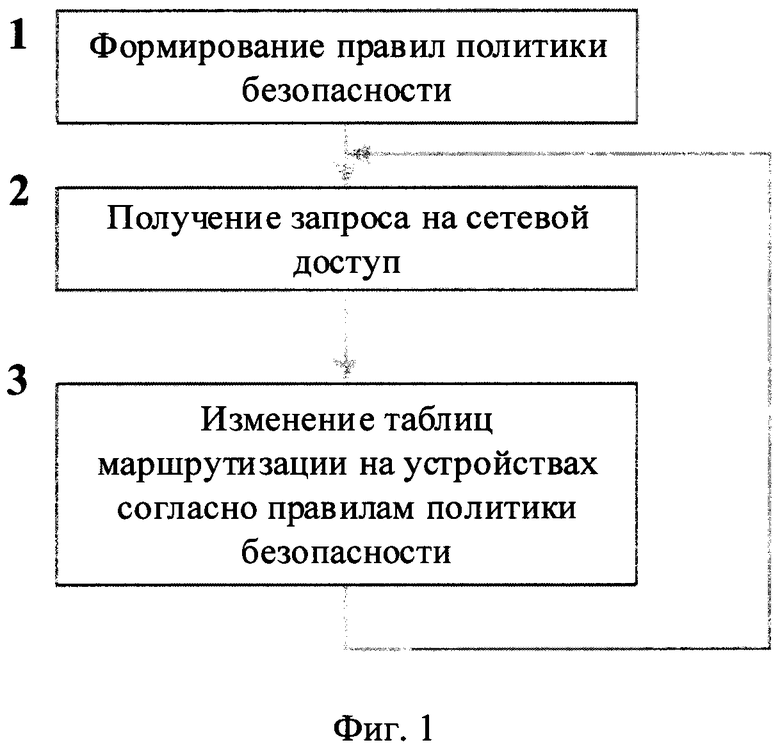

Изобретение поясняется фиг. 1, фиг. 2 и фиг. 3, на которых показано:

фиг. 1 - схема способа осуществления правил политики безопасности в одноранговой коммуникационной сети киберфизических устройств;

фиг. 2 - схема размещения блока осуществления политики безопасности в одноранговой коммуникационной сети взаимодействующих киберфизических устройств;

фиг. 3 - пример матрицы доступа, определяющей правила политики безопасности для сети устройств.

Одноранговые сети киберфизических устройств характеризуются сложной и динамически изменяемой топологией, а сами устройства, образующие одноранговую коммуникационную сеть, не обладают вычислительными ресурсами (мощными процессорами, объемами оперативной и долговременной памяти), позволяющими в них самих реализовать программную обработку данных, определяющую, разрешать или ограничивать сетевое взаимодействие связанных устройств. Открытое и произвольное взаимодействие киберфизических устройств вызывает нарушения информационной безопасности: недоступность сети, отказы в обслуживании, отдельные и групповые разрывы связей между устройствами, перенаправление сетевого трафика по некорректным маршрутам, утечки данных, внедрение ложных узлов сети и ложных данных.

В способе осуществления правил политики безопасности в одноранговых коммуникационных сетях киберфизических устройств (фиг. 1) формируют правила политики безопасности 1, получают запросы на сетевой доступ 2 между киберфизическими устройствами, формируют согласно правилам политики безопасности и пересылают киберфизическим устройствам управляющие команды, внося изменения в их таблицы маршрутизации 3, тем самым определяя разрешенные в сети маршруты пересылки сетевых пакетов. При каждом новом запросе на доступ от устройства к устройству повторяются получение сетевого запроса на доступ 2 и формирование команд на изменение таблиц маршрутизации 3 согласно заданным правилам политики безопасности.

Правила политики безопасности для одноранговой коммуникационной сети киберфизических устройств задают в виде матрицы доступа, в которой заголовки строк соответствуют субъектам доступа, столбцы - объектам доступа. В заголовках столбцов и строк перечисляют все киберфизические устройства в сети по их IP-адресам. В ячейках матрицы доступа на пересечении соответствующих строк и столбцов, соответствующих паре устройств, указывают флаг разрешенного доступа, если доступ для соответствующей пары киберфизических устройств разрешен. Если доступ запрещен, то ячейка для соответствующей пары киберфизических устройств оставляется пустой. Изначально для всех киберфизических устройств доступ запрещен, матрица доступа не заполнена.

После каждого изменения сетевой топологии, если киберфизическое устройство формирует сетевой запрос на установление сетевого соединения с другим киберфизическим устройством, то данные сетевого запроса на доступ перенаправляются киберфизическим устройством блоку осуществления политики безопасности.

В блоке осуществления политики безопасности производят разбор поступившего сетевого запроса, выделяя из него IP-адрес киберфизического устройства-субъекта доступа и IP-адрес киберфизического устройства-объекта доступа. Затем строят сетевой маршрут от киберфизического устройства-субъекта доступа до киберфизического устройства-объекта доступа либо напрямую, если такой доступ разрешен и существует прямое сетевое подключение между этими киберфизическими устройствами, либо через смежные промежуточные киберфизические устройства, подключенные друг к другу. При этом образуют цепочку соединенных киберфизических устройств, в которой каждый отрезок сетевого маршрута разрешен правилами политики безопасности попарно между киберфизическими устройствами, образующими сетевой маршрут, то есть в матрице доступа для всех промежуточных пар узлов на всех промежуточных отрезках сетевого маршрута от устройства-субъекта доступа к устройству-объекту доступа установлен флаг разрешения. Из нескольких возможных вариантов маршрута, допускаемых матрицей доступа, разрешают все.

После этого формируют и рассылают всем киберфизическим устройствам, составляющим разрешенные сетевые маршруты, управляющие команды, вносящие изменения в таблицы маршрутизации на этих киберфизических устройствах и определяющие разрешенные правилами политики безопасности сетевые маршруты пересылки пакетов от этого устройства к соседнему, доступ к которому разрешен.

В качестве примера рассмотрим одноранговую коммуникационную сеть киберфизических устройств А, В, С, D, Е, F, G, K (приводятся обозначения устройств по их IP-адресам), сетевая топология (установленные подключения устройств друг к другу) которой в фиксированный момент времени представлена на фиг. 2. Например, согласно указанной топологии на фиг. 2 устройство А подключено к устройствам С и F.

Правила политики безопасности задают в виде матрицы доступа. Пример такой матрицы для рассматриваемого множества устройств приведен на фиг. 3. Для всех устройств указаны разрешенные взаимодействия между устройствами (флаг разрешенного доступа обозначен в матрице знаком + на пересечении соответствующих строки и столбца). Например, для устройства А политикой безопасности разрешен доступ к устройствам Е, F, K. Доступ устройства к самому себе разрешен по умолчанию. К остальным устройствам доступ устройству А запрещен (флаг разрешенного доступа) в соответствующих ячейках матрицы не установлен).

С учетом правил политики безопасности, при запросе доступа от устройства А к устройству K, запрос поступает на блок осуществления политики безопасности. Прямого сетевого подключения между А и K нет согласно текущей сетевой топологии (фиг. 2), поэтому для организации сетевого маршрута используются промежуточные устройства, доступ между которыми разрешен матрицей доступа (фиг. 3). Из устройства А маршрут может быть построен к устройствам С и F, так как устройство А подключено к этим устройствам. Однако доступ к устройству С запрещен устройству А правилами политики безопасности (в матрице доступа нет флага разрешенного доступа на пересечении строки для устройства А и столбца для устройства С).

Соответственно, маршрут выбирается через устройство F, доступ к которому устройству А разрешен. Устройство F не подключено к устройству K напрямую, соответственно цикл проверки возможных маршрутов через ближайшие подключенные устройства с учетом правил политики безопасности повторяется для устройства F. Устройство F подключено к устройствам С и G. К устройству G доступ устройству F запрещен, поэтому данная ветвь маршрута далее не рассматривается. Доступ к устройству С разрешен для устройства F. Таким образом, построенный маршрут - A-F-C. Однако, конечные узлы маршрута - устройства А и С - не могут обмениваться данными, так как запрещен доступ устройства А к устройству С.Соответственно, доступ от устройства А к устройству K невозможен в данной топологии сети, поскольку маршрут проходит через устройства, доступ к которым ограничен правилами заданной политики безопасности. Например, устройство С может быть нарушителем безопасности, который не пересылает сетевые пакеты от других узлов, тем самым нарушая работу сети. Активность такого сетевого узла-нарушителя ограничивают путем реализации в сети способа осуществления правил политики безопасности в одноранговых коммуникационных сетях киберфизических устройств.

При перемещении устройств в пространстве и создании новых сетевых подключений и отключении ранее связанных устройств топология сети изменяется. В рассматриваемом примере (фиг. 2) сетевая топология может измениться таким образом, что устройство G, перемещаясь в пространстве, удаляется от других устройств и из-за этого отключается от ближайших устройств, а все его прежние связи переподключаются к устройству F, то есть устройства Е и В подключаются к F. В этом случае разрешенный политикой безопасности маршрут включает цепочку устройств: A-F-B-K. Возможный отрезок маршрута F-E запрещен политикой безопасности (фиг. 3). Таким образом, во все устройства, составляющие маршрут A-F-B-K направляются управляющие команды, вносящие записи в таблицы маршрутизации на устройствах: в устройство А - запись о маршруте A-F, в устройство F - записи о маршрутах F-A и F-B, в устройство В - записи о маршрутах B-F и В-K, в устройство K - запись о маршруте K-В.

Способ осуществления правил политики безопасности в одноранговых коммуникационных сетях киберфизических устройств обеспечивает автоматизацию администрирования сети, позволяет повысить конфиденциальность и киберустойчивость сети связанных устройств - взаимодействие устройств разрешено только в том случае, если запись о разрешенном маршруте присутствует в таблице маршрутизации устройств и это взаимодействие соответствует правилам политики безопасности.

Изобретение относится к области вычислительной техники. Технический результат заключается в повышении киберустойчивости и информационной безопасности сети киберфизических устройств. Технический результат достигается за счёт способа осуществления правил политики безопасности в одноранговых коммуникационных сетях киберфизических устройств, включающего блок осуществления политики безопасности, в котором формируют правила политики безопасности в виде матрицы доступа между киберфизическими устройствами, получают запросы на сетевой доступ между киберфизическими устройствами, формируют и пересылают киберфизическим устройствам управляющие команды, внося изменения в их таблицы маршрутизации и тем самым определяя разрешенные правилами политики безопасности маршруты пересылки пакетов от одного устройства к другому, при этом формируют правила политики безопасности для одноранговой коммуникационной сети киберфизических устройств в виде матрицы доступа, в которой заголовки строк и столбцов перечисляют все киберфизические устройства в сети по их IP-адресам, в ячейках на пересечении строк и столбцов указывают флаг разрешенного доступа, если доступ для соответствующей пары киберфизических устройств разрешен, причем пустая ячейка соответствует запрещенному доступу. 3 ил.

Способ осуществления правил политики безопасности в одноранговых коммуникационных сетях киберфизических устройств, включающий управление настройками маршрутизации, отличающийся тем, что дополнительно вводят блок осуществления политики безопасности, в котором формируют правила политики безопасности в виде матрицы доступа между киберфизическими устройствами, получают запросы на сетевой доступ между киберфизическими устройствами, формируют и пересылают киберфизическим устройствам управляющие команды, внося изменения в их таблицы маршрутизации и тем самым определяя разрешенные правилами политики безопасности маршруты пересылки пакетов от одного устройства к другому, при этом формируют правила политики безопасности для одноранговой коммуникационной сети киберфизических устройств в виде матрицы доступа, в которой заголовки строк и столбцов перечисляют все киберфизические устройства в сети по их IP-адресам, в ячейках на пересечении соответствующих строк и столбцов указывают флаг разрешенного доступа, если доступ для соответствующей пары киберфизических устройств разрешен, причем пустая ячейка соответствует запрещенному доступу; затем после каждого изменения сетевой топологии, если киберфизическое устройство формирует сетевой запрос на установление сетевого соединения с другим киберфизическим устройством, то данные сетевого запроса на доступ перенаправляются киберфизическим устройством блоку осуществления политики безопасности, в котором производят разбор поступившего сетевого запроса, выделяя из него IP-адрес киберфизического устройства-субъекта доступа и IP-адрес киберфизического устройства-объекта доступа; затем строят сетевой маршрут от киберфизического устройства-субъекта доступа до киберфизического устройства-объекта доступа либо напрямую, если такой доступ разрешен и существует прямое сетевое подключение между этими киберфизическими устройствами, либо через смежные промежуточные киберфизические устройства, подключенные друг к другу, образуя цепочку соединенных киберфизических устройств, в которой каждый отрезок сетевого маршрута разрешен матрицей доступа попарно между киберфизическими устройствами, образующими сетевой маршрут, при этом из нескольких возможных вариантов сетевого маршрута, допускаемых матрицей доступа, разрешают все, после чего формируют и рассылают всем киберфизическим устройствам, составляющим разрешенные сетевые маршруты, управляющие сетевые пакеты, содержащие команды, вносящие изменения в таблицы маршрутизации на этих киберфизических устройствах и определяющие разрешенные правилами политики безопасности сетевые маршруты пересылки сетевых пакетов от этого устройства к соседнему, доступ к которому разрешен.

| US 10148701 B1, 04.12.2018 | |||

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| Станок для придания концам круглых радиаторных трубок шестигранного сечения | 1924 |

|

SU2019A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Способ безопасной маршрутизации в одноранговых самоорганизующихся сетях | 2017 |

|

RU2668222C1 |

Авторы

Даты

2020-02-13—Публикация

2019-07-05—Подача