ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится, в общем случае, к безопасности в сетях беспроводной связи и, в частности, к способам и устройству для оперирования контекстом безопасности при изменении между областями диспетчеризации мобильности.

УРОВЕНЬ ТЕХНИКИ

Проект партнерства третьего поколения (3GPP) в настоящее время разрабатывает стандарты для систем пятого поколения (5G). Предполагается, что сети 5G будут поддерживать многие новые сценарии и варианты использования и станут основой для интернета вещей (IoT). Предполагается также, что системы 5G будут обеспечивают возможность осуществления связи для широкого диапазона новых устройств, например, датчиков, интеллектуальных носимых вещей, транспортных средств, машин и т.д. Гибкость будет ключевым свойством в системах 5G. Эта новая гибкость отражается в требованиях к безопасности для сетевого доступа, которые разрешают поддерживать альтернативные способы аутентификации и различные типы учетных данных, отличных от обычных учетных данных аутентификации и соглашения по ключу (AKA), предварительно обеспеченных оператором и безопасно хранящихся в универсальной карте с интегральной схемой (UICC). Более гибкие признаки безопасности будут позволять владельцам фабрик или предприятиям использовать свою собственную идентичность и системы диспетчеризации учетных данных для аутентификации и безопасности сети доступа.

В число новых признаков безопасности в системах 5G входит функция якоря безопасности (SEAF). Целью SEAF является учет гибкости и динамичности при развертывании функций базовой сети 5G, путем обеспечения якоря в безопасном местоположении для хранения ключа. Фактически, предполагается, что SEAF использует виртуализацию для достижения желаемой гибкости. В результате, функция диспетчеризации доступа и мобильности (AMF), функция 5G, отвечающая за доступ и диспетчеризацию мобильности, может быть установлена в области, которая потенциально менее безопасна, чем базовая сеть оператора, тогда как главный ключ остается в SEAF в безопасном местоположении.

SEAF предназначена для установления и совместного использования ключа, обозначенного KSEAF, с пользовательским оборудованием (UE), который используется для вывода других ключей, например, ключей для защиты плоскости управления (например, ключа KCN) и защиты радиоинтерфейса. Эти ключи, в общем случае, соответствуют ключам слоя без доступа (NAS) и ключу слоя доступа (KENB) в системах проекта долгосрочного развития систем связи (LTE). Предполагается, что SEAF располагается в безопасном местоположении и ключ KSEAF никогда не покинет SEAF. SEAF осуществляет связь с AMF и обеспечивает необходимый материал для ключа (выведенный из ключа KSEAF) для защиты трафика плоскости управления (CP) и плоскости пользователя (UP) с пользовательским оборудованием (UE). Одно преимущество этого подхода состоит в том, что он избегает повторной аутентификации каждый раз, когда UE перемещается из зоны, обслуживаемой одной AMF, в зону, обслуживаемую другой AMF. Фактически, аутентификация является затратной процедурой, в частности, когда UE находится в роуминге.

Недавно было внесено предложение совмещать SEAF и AMF, где цель SEAF ставится на первое место. Напомним, что конструкция безопасности в системах LTE принципиально основывается на том, что узел диспетчеризации мобильности (MME), т.е. узел, отвечающий за диспетчеризацию мобильности в системах LTE, всегда располагается в безопасном местоположении в базовой сети оператора. Это предположение не применяется к AMF в системах 5G. В зонах плотной застройки AMF может устанавливаться ближе к границе сети и, таким образом, потенциально в открытых местах (например, в торговых центрах). Таким образом, в ходе изменения AMF, возможно, что одна из AMF не располагается в столь же безопасной области, что и другая, и, таким образом, может потребоваться экранировать целевую или исходную AMF друг от друга.

Усовершенствованная пакетная система (EPS), опирается на предположение о том, что MME всегда располагается в безопасном местоположении. Таким образом, в ходе изменения MME, новый MME просто выбирает контекст безопасности UE из предыдущего MME. Кроме того, MME может, в необязательном порядке, инициировать новую аутентификацию для прямой безопасности.

С традиционными механизмами, прямая безопасность (т.е. старому MME не известен контекст безопасности, используемый новым MME) может достигаться путем повторной аутентификации, но не существует механизма для обратной безопасности (т.е. новому MME не известен контекст безопасности, используемый старым MME). Новая AMF может инициировать новую аутентификацию, таким образом, исключая любую возможность для старой AMF определять новые ключи. Необходимость в повторной аутентификации может, например, базироваться на политике оператора с учетом местоположения разных AMF.

Опираясь исключительно на процедуру аутентификации, это не очень эффективно, поскольку, с точки зрения производительности, это одна из наиболее затратных процедур. Таким образом, по-прежнему необходимо обеспечивать безопасность при изменении AMF без необходимости в повторной аутентификации.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Настоящее изобретение относится к способам и устройству для гибкой диспетчеризации контекста безопасности в ходе изменений AMF. Один аспект изобретения предусматривает механизм для достижения обратной безопасности в ходе изменений AMF. Вместо передачи текущего ключа NAS на целевую AMF, исходная AMF выводит новый ключ NAS, предоставляет новый ключ NAS целевой AMF, и отправляет указание изменения ключа (KCI) на UE, либо напрямую, либо через какой-либо другой сетевой узел. Затем UE может выводить новый ключ NAS из старого ключа NAS. В некоторых вариантах осуществления, AMF может обеспечивать параметр генерации ключа на UE для использования при выводе нового ключа NAS. В других вариантах осуществления, целевая AMF может изменять один или более алгоритмов безопасности.

Согласно одному аспекту изобретения, исходная AMF, где хранится контекст безопасности для UE, определяет необходимость в изменении AMF. В ответ на определение необходимости в изменении AMF, исходная AMF генерирует новый ключ слоя без доступа и отправляет ключ слоя без доступа на целевую AMF. В некоторых вариантах осуществления исходная AMF также отправляет KCI на UE, или на целевую AMF.

Один аспект изобретения содержит способы, осуществляемые в ходе хэндовера исходной базовой станцией в сети доступа сети беспроводной связи. Исходная базовая станция отправляет первое сообщение хэндовера на исходную функцию диспетчеризации мобильности в базовой сети сети беспроводной связи для инициирования хэндовера UE. Затем исходная базовая станция принимает, в ответ на первое сообщение хэндовера, второе сообщение хэндовера от исходной функции диспетчеризации мобильности. Второе сообщение хэндовера включает в себя KCI, указывающий, что ключ слоя без доступа изменился. Исходная базовая станция ретранслирует второе сообщение хэндовера с KCI на UE.

Другой аспект изобретения содержит исходную базовую станцию, выполненную с возможностью осуществления способов, упомянутых выше в предыдущем абзаце. В одном варианте осуществления, базовая станция содержит схему интерфейса для осуществления связи с UE по радиоинтерфейсу; и схему обработки, предназначенную для осуществления хэндовера UE от исходной базовой станции к целевой базовой станции. Схема обработки выполнена с возможностью отправки первого сообщения хэндовера на исходную функцию диспетчеризации мобильности в базовой сети сети беспроводной связи для инициирования хэндовера UE; приема, в ответ на сообщение хэндовера, второго сообщения хэндовера от исходной функции диспетчеризации мобильности, причем второе сообщение хэндовера включает в себя указание изменения ключа, указывающее, что ключ слоя без доступа изменился; и ретранслировать, через схему интерфейса, команду хэндовера с указанием изменения ключа на UE.

Другой аспект изобретения содержит способы, осуществляемые в ходе хэндовера исходной функцией диспетчеризации мобильности в базовой сети сети беспроводной связи. Исходная функция диспетчеризации мобильности принимает, от исходной базовой станции, первое сообщение хэндовера, указывающее, что требуется хэндовер UE. Исходная функция диспетчеризации мобильности генерирует новый ключ слоя без доступа, и отправляет новый ключ слоя без доступа на целевую функцию диспетчеризации мобильности в базовой сети сети беспроводной связи. Исходная функция диспетчеризации мобильности также отправляет KCI на UE во втором сообщении хэндовера. KCI указывает изменение ключа слоя без доступа.

Другой аспект изобретения содержит исходную функцию диспетчеризации мобильности, выполненную с возможностью осуществления способов, упомянутых выше в предыдущем абзаце. В одном варианте осуществления, исходная функция диспетчеризации мобильности содержит схему интерфейса для осуществления связи с базовой станцией и целевую функцию диспетчеризации мобильности по сети связи; и схему обработки. Схема обработки выполнена с возможностью приема, от исходной базовой станции в сети доступа сети беспроводной связи, первое сообщение хэндовера, указывающее, что требуется хэндовер UE; генерирования нового ключа слоя без доступа; отправки, в ответ на сообщение хэндовера, нового ключа слоя без доступа на целевую функцию диспетчеризации мобильности в базовой сети сети беспроводной связи; и отправки, во втором сообщении хэндовера, указания изменения ключа на UE, причем указание изменения ключа указывает изменение ключа слоя без доступа.

Другой аспект изобретения содержит способы, осуществляемые в ходе хэндовера целевой функцией диспетчеризации мобильности в базовой сети сети беспроводной связи. Целевая функция диспетчеризации мобильности принимает, от исходной функции диспетчеризации мобильности, новый ключ слоя без доступа. Целевая функция диспетчеризации мобильности устанавливает новый контекст безопасности, включающий в себя новый ключ слоя доступа, выведенный из нового ключа слоя без доступа, и отправляет новый ключ слоя доступа на целевую базовую станцию.

Другой аспект изобретения содержит целевую функцию диспетчеризации мобильности, выполненную с возможностью осуществления способов, упомянутых выше в предыдущем абзаце. В одном варианте осуществления, целевая функция диспетчеризации мобильности содержит схему интерфейса для осуществления связи с целевой базовой станцией и исходной функцией диспетчеризации мобильности по сети связи; и схему обработки. Схема обработки выполнена с возможностью приема, от исходной функции диспетчеризации мобильности, нового ключа слоя без доступа; установления нового контекста безопасности, включающего в себя новый ключ слоя доступа, выведенный из нового ключа слоя без доступа, и отправки нового ключа слоя доступа на целевую базовую станцию.

Другой аспект изобретения содержит способы, которые UE осуществляет в ходе хэндовера в сети беспроводной связи в ходе хэндовера. UE принимает сообщение хэндовера, включающее в себя KCI, от исходной базовой станции в области исходной функции диспетчеризации мобильности сети беспроводной связи. KCI указывает UE, что ключ слоя без доступа изменился. UE осуществляет хэндовер от исходной базовой станции к целевой базовой станции в области целевой функции диспетчеризации мобильности. UE устанавливает, в ответ на KCI, новый контекст безопасности с целевой функцией диспетчеризации мобильности. Новый контекст безопасности включает в себя новый ключ слоя без доступа. UE можно в необязательном порядке осуществлять связь с целевой функцией диспетчеризации мобильности с использованием нового ключа слоя без доступа.

Другой аспект изобретения содержит UE, выполненное с возможностью осуществления способов в предыдущем абзаце. В одном варианте осуществления, UE содержит схему интерфейса для осуществления связи с одной или более базовыми станциями в сети доступа сети беспроводной связи, и схему обработки. Схема обработки выполнена с возможностью приема сообщения хэндовера от исходной базовой станции в первой области диспетчеризации мобильности сети беспроводной связи, причем упомянутое сообщение хэндовера включает в себя указание изменения ключа; осуществления хэндовера от исходной базовой станции к целевой базовой станции во второй области диспетчеризации мобильности сети беспроводной связи; и установления, в ответ на указание изменения ключа, нового контекста безопасности с целевой функцией диспетчеризации мобильности, причем упомянутый новый контекст безопасности включает в себя новый ключ слоя без доступа.

Другой аспект изобретения содержит способы, осуществляемые в ходе хэндовера исходной функцией диспетчеризации мобильности в базовой сети сети беспроводной связи, когда UE в неактивном режиме изменяет функции диспетчеризации мобильности. Исходная функция диспетчеризации мобильности принимает запрос на контекст безопасности для UE от целевой функции диспетчеризации мобильности. Исходная функция диспетчеризации мобильности генерирует новый ключ слоя без доступа, и отправляет, в ответ на запрос, новый ключ слоя без доступа и KCI на целевую функцию диспетчеризации мобильности. KCI указывает изменение ключа слоя без доступа.

Другой аспект изобретения содержит исходную функцию диспетчеризации мобильности, выполненную с возможностью осуществления способов в предыдущем абзаце. В одном варианте осуществления, исходная функция диспетчеризации мобильности содержит схему интерфейса для осуществления связи с базовой станцией и целевую функцию диспетчеризации мобильности по сети связи; и схему обработки. Схема обработки выполнена с возможностью приема запроса на контекст безопасности для UE от целевой функции диспетчеризации мобильности; генерирования нового ключа слоя без доступа; и отправки, в ответ на запрос, нового ключа слоя без доступа и KCI на целевую функцию диспетчеризации мобильности. KCI указывает изменение ключа слоя без доступа.

Другой аспект изобретения содержит способы, осуществляемые в ходе хэндовера целевой функцией диспетчеризации мобильности в базовой сети сети беспроводной связи, когда UE в неактивном режиме изменяет функции диспетчеризации мобильности. Целевая функция диспетчеризации мобильности принимает, от UE, сообщение регистрации или другое сообщение управления, указывающее изменение функции диспетчеризации мобильности. Целевая функция диспетчеризации мобильности запрашивает контекст безопасности у исходной функции диспетчеризации мобильности в сети беспроводной связи. В ответ на запрос, целевая функция диспетчеризации мобильности принимает новый ключ слоя без доступа и KCI, указывающий, что ключ слоя без доступа изменился. Целевая функция диспетчеризации мобильности отправляет KCI на UE и в необязательном порядке устанавливает новый контекст безопасности для UE, включающий в себя новый ключ слоя без доступа.

Другой аспект изобретения содержит целевую функцию диспетчеризации мобильности, выполненную с возможностью осуществления способов в предыдущем абзаце. В одном варианте осуществления, целевая функция диспетчеризации мобильности содержит схему интерфейса для осуществления связи с целевой базовой станцией и исходной функцией диспетчеризации мобильности по сети связи; и схему обработки. Схема обработки выполнена с возможностью приема, от UE, сообщения регистрации или другого сообщения управления, указывающего изменение функции диспетчеризации мобильности; запрашивания, в ответ на сообщение регистрации, контекста безопасности от исходной функции диспетчеризации мобильности в сети беспроводной связи; в ответ на запрос, приема нового ключа слоя без доступа и KCI, указывающего, что ключ слоя без доступа изменился; и отправки KCI на UE в необязательном порядке установления нового контекста безопасности для UE, включающего в себя новый ключ слоя без доступа

Другой аспект изобретения содержит способы, осуществляемые в ходе хэндовера UE, находящимся в неактивном режиме, в сети беспроводной связи, когда UE изменяет AMF. UE отправляет сообщение регистрации или другое сообщение управления на целевую функцию диспетчеризации мобильности в сети беспроводной связи. UE принимает, в ответ на сообщение регистрации или другое сообщение управления, KCI, указывающий, что ключ слоя без доступа изменился. В ответ на KCI, UE генерирует новый ключ слоя без доступа. После генерирования нового ключа слоя без доступа, UE может в необязательном порядке устанавливать новый контекст безопасности с целевой функцией диспетчеризации мобильности, где новый контекст безопасности включает в себя новый ключ слоя без доступа и затем осуществлять связь с целевой функцией диспетчеризации мобильности с использованием нового ключа слоя без доступа.

Другой аспект изобретения содержит UE, выполненное с возможностью осуществления способов в предыдущем абзаце. В одном варианте осуществления, UE содержит схему интерфейса для осуществления связи с одной или более базовыми станциями в сети доступа сети беспроводной связи, и схему обработки. Схема обработки выполнена с возможностью отправки сообщения регистрации или другого сообщения управления на целевую функцию диспетчеризации мобильности в сети беспроводной связи; приема, в ответ на сообщение регистрации или другое сообщение управления, KCI, указывающего, что ключ слоя без доступа изменился; в ответ на KCI, генерирования нового ключа слоя без доступа. После генерирования нового ключа слоя без доступа, UE может в необязательном порядке устанавливать новый контекст безопасности с целевой функцией диспетчеризации мобильности, где новый контекст безопасности включает в себя новый ключ слоя без доступа и затем осуществлять связь с целевой функцией диспетчеризации мобильности с использованием нового ключа слоя без доступа.

Другие аспекты и варианты осуществления изобретения включены в нумерованные варианты осуществления.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

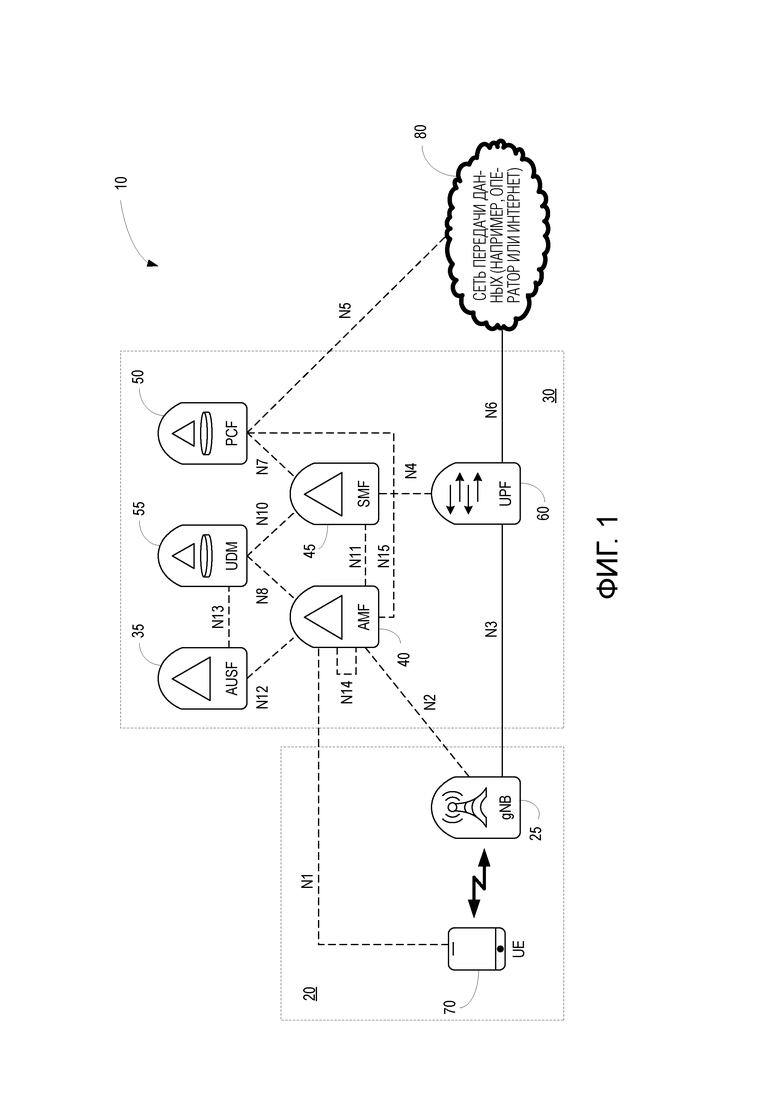

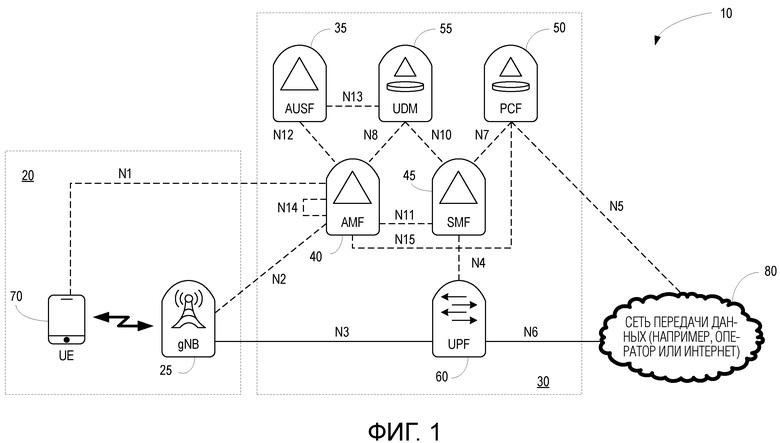

Фиг. 1 демонстрирует иллюстративную сеть беспроводной связи.

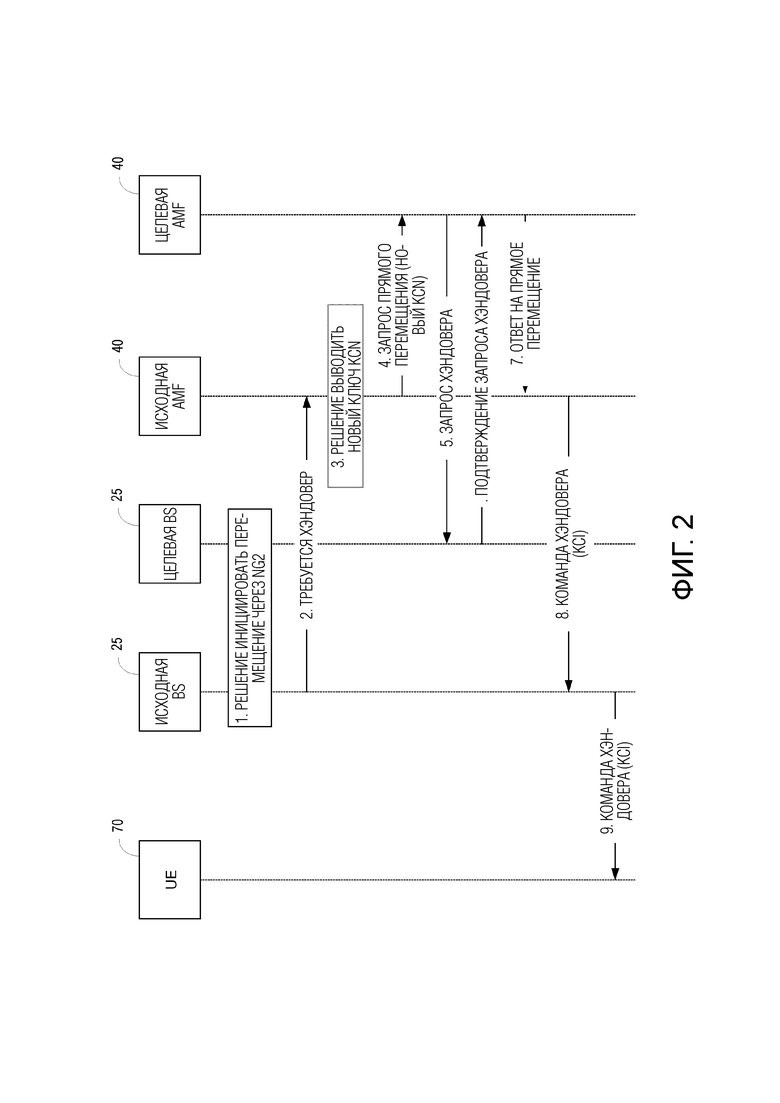

Фиг. 2 демонстрирует процедуру для оперирования контекстом безопасности в ходе хэндовера.

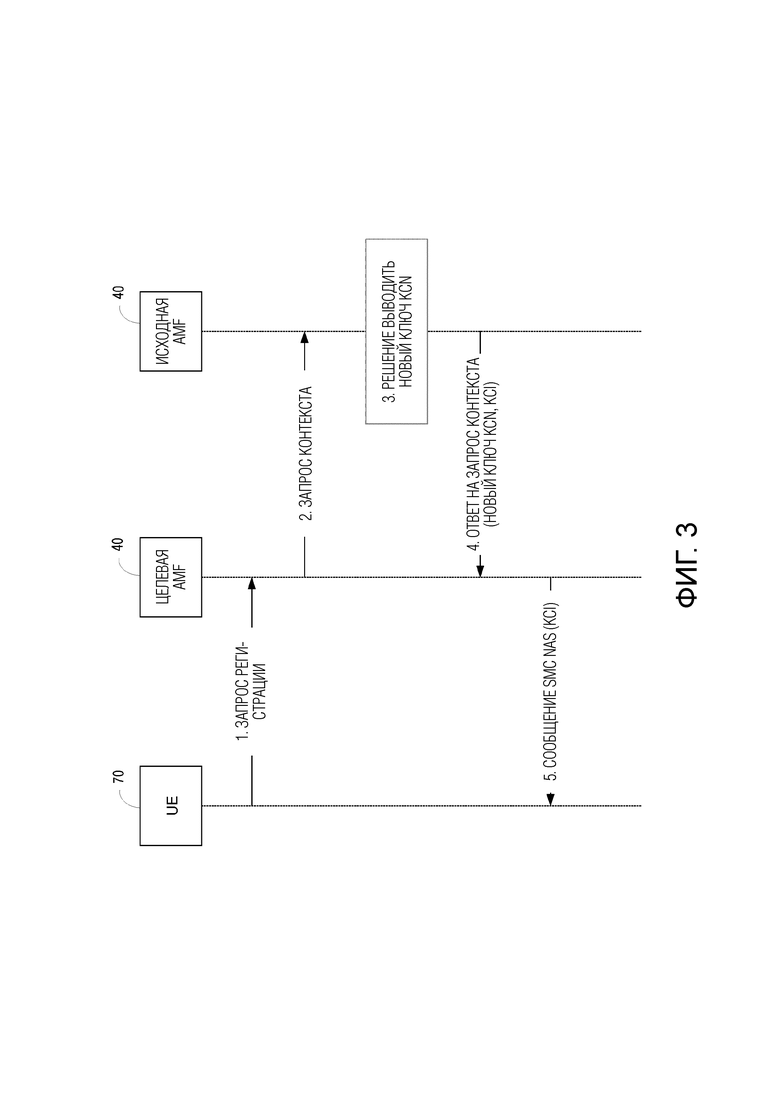

Фиг. 3 демонстрирует первую процедуру для оперирования контекстом безопасности, когда UE изменяет AMF в неактивном режиме.

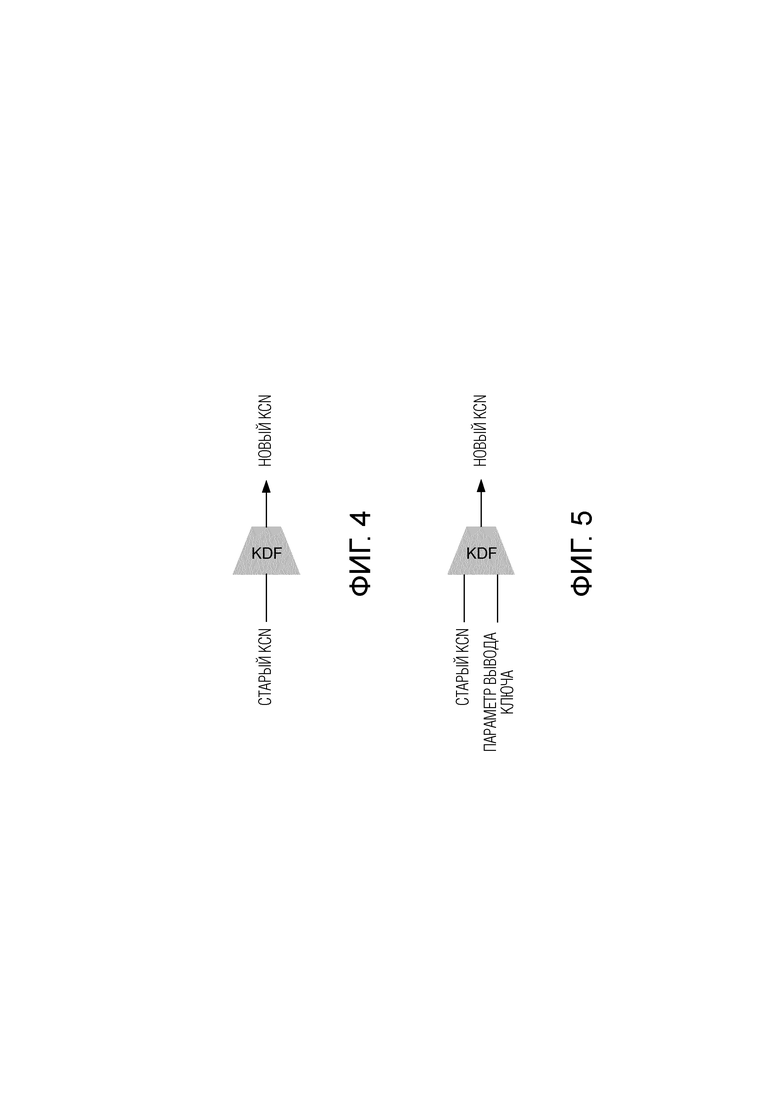

Фиг. 4 демонстрирует первую иллюстративную процедуру генерации ключа.

Фиг. 5 демонстрирует вторую иллюстративную процедуру генерации ключа.

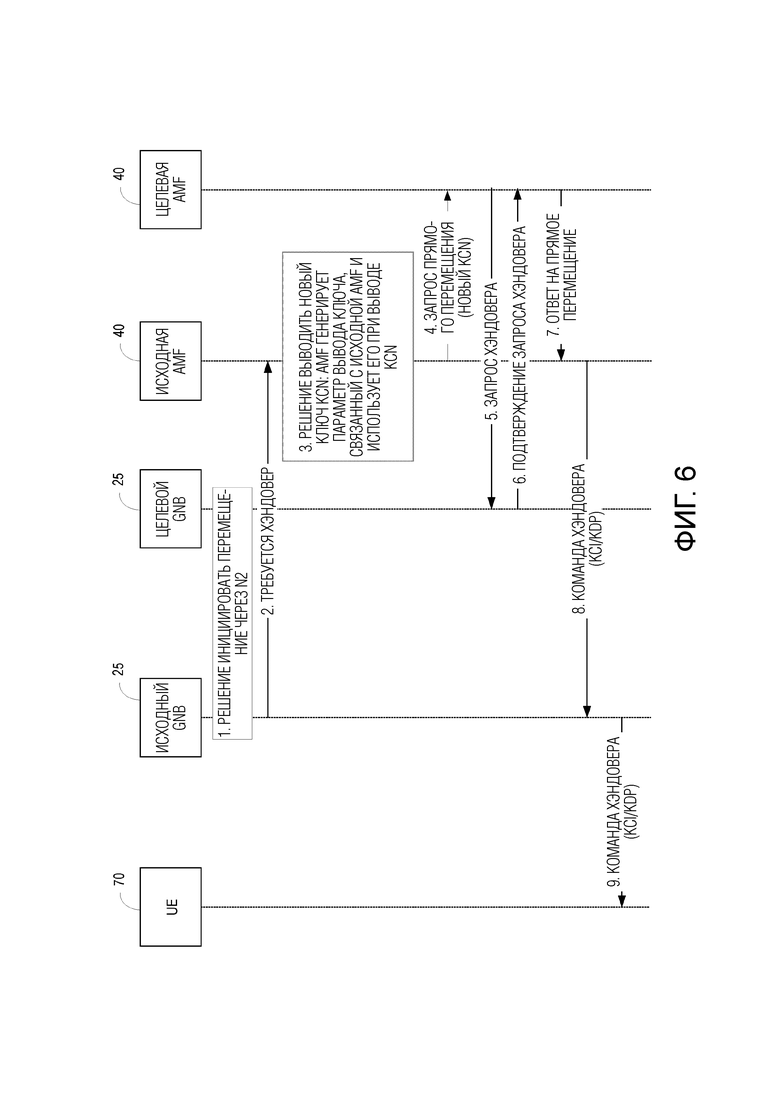

фиг. 6 демонстрирует вторую процедуру для оперирования контекстом безопасности в ходе хэндовера.

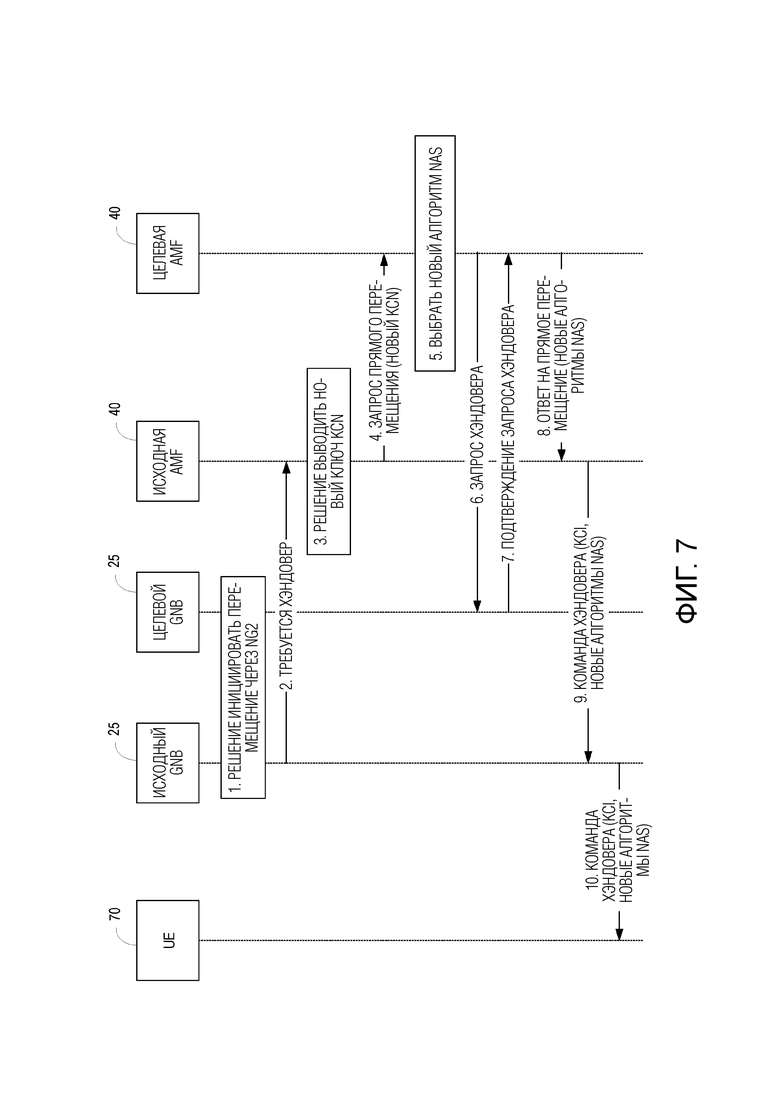

Фиг. 7 демонстрирует третью процедуру для оперирования контекстом безопасности в ходе хэндовера.

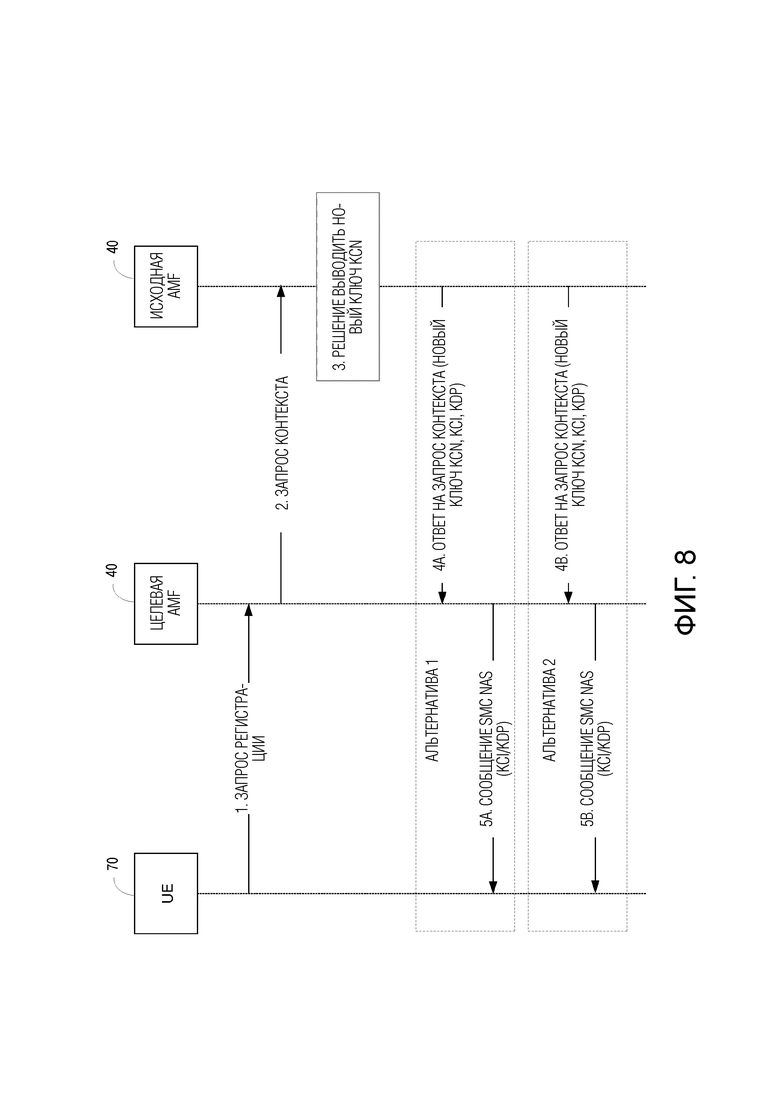

Фиг. 8 демонстрирует вторую процедуру для оперирования контекстом безопасности, когда UE изменяет AMF в неактивном режиме.

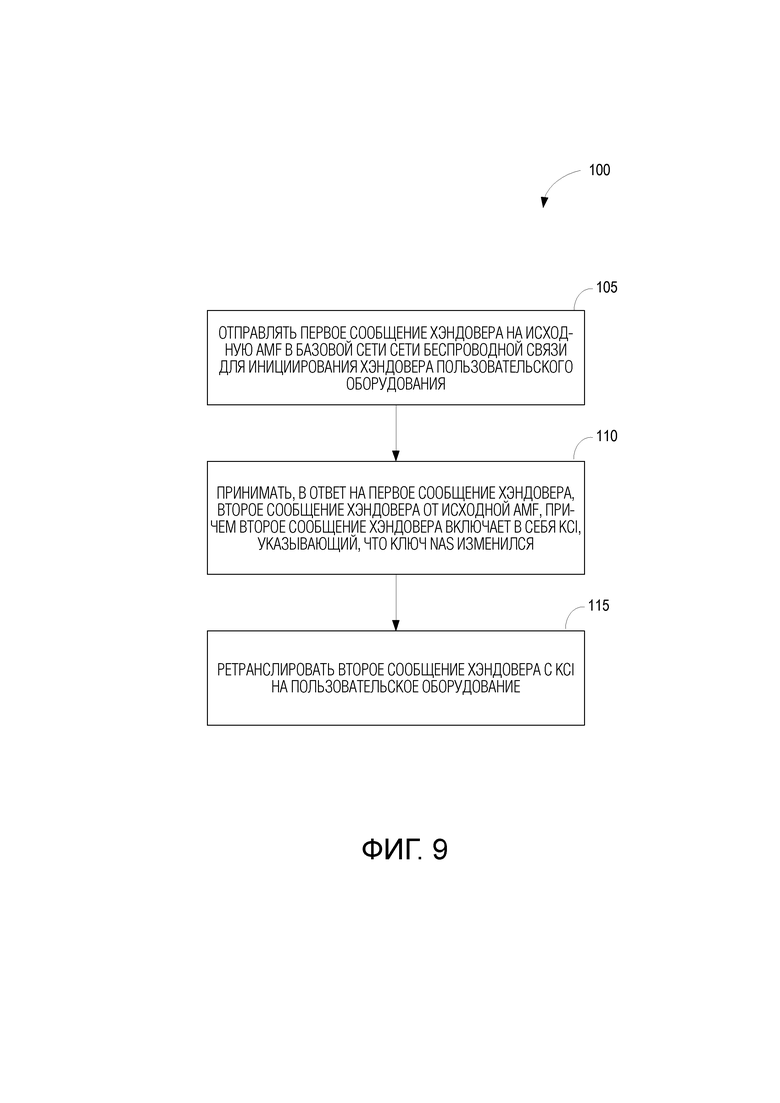

Фиг. 9 демонстрирует способ, осуществляемый исходной базовой станцией в ходе хэндовера.

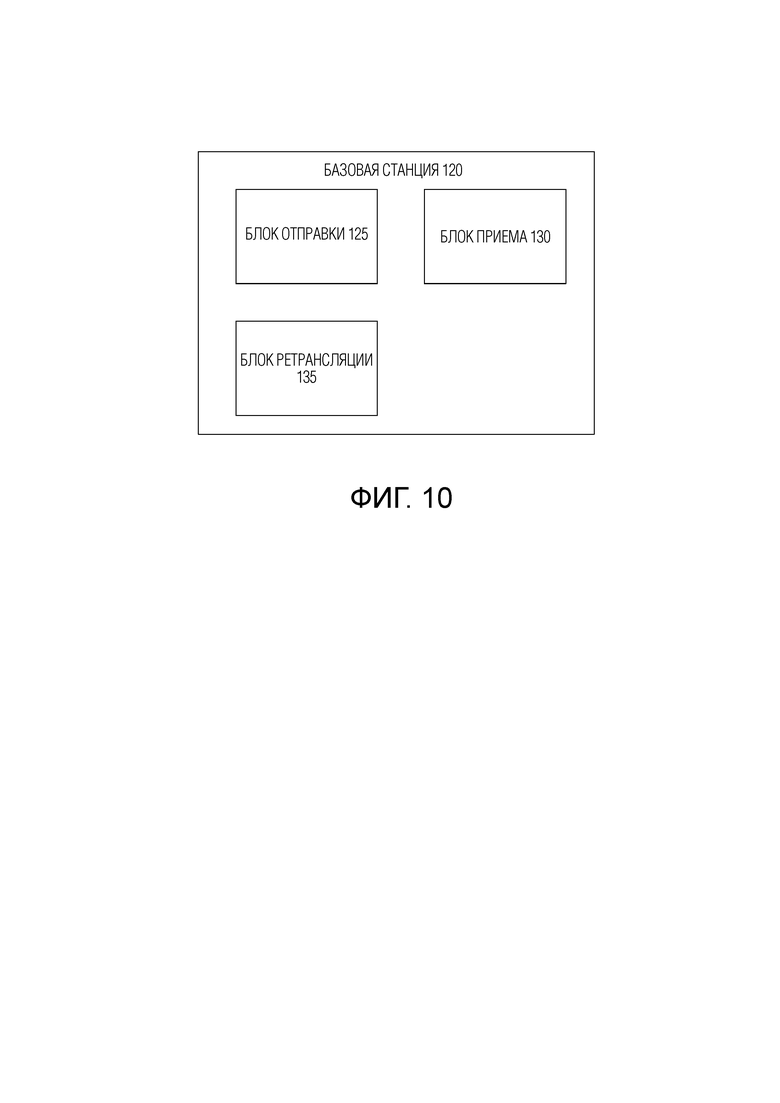

Фиг. 10 демонстрирует иллюстративную базовую станцию, выполненную с возможностью осуществления способа, представленного на фиг. 9.

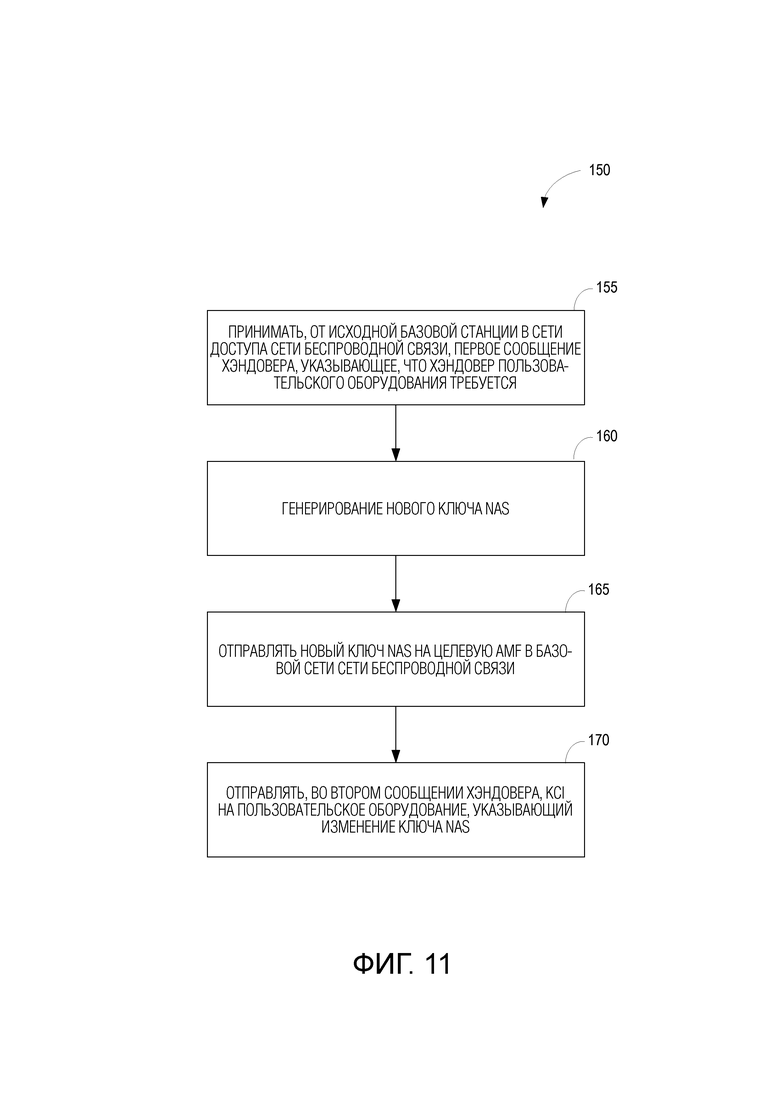

Фиг. 11 демонстрирует способ, осуществляемый исходной AMF в ходе хэндовера.

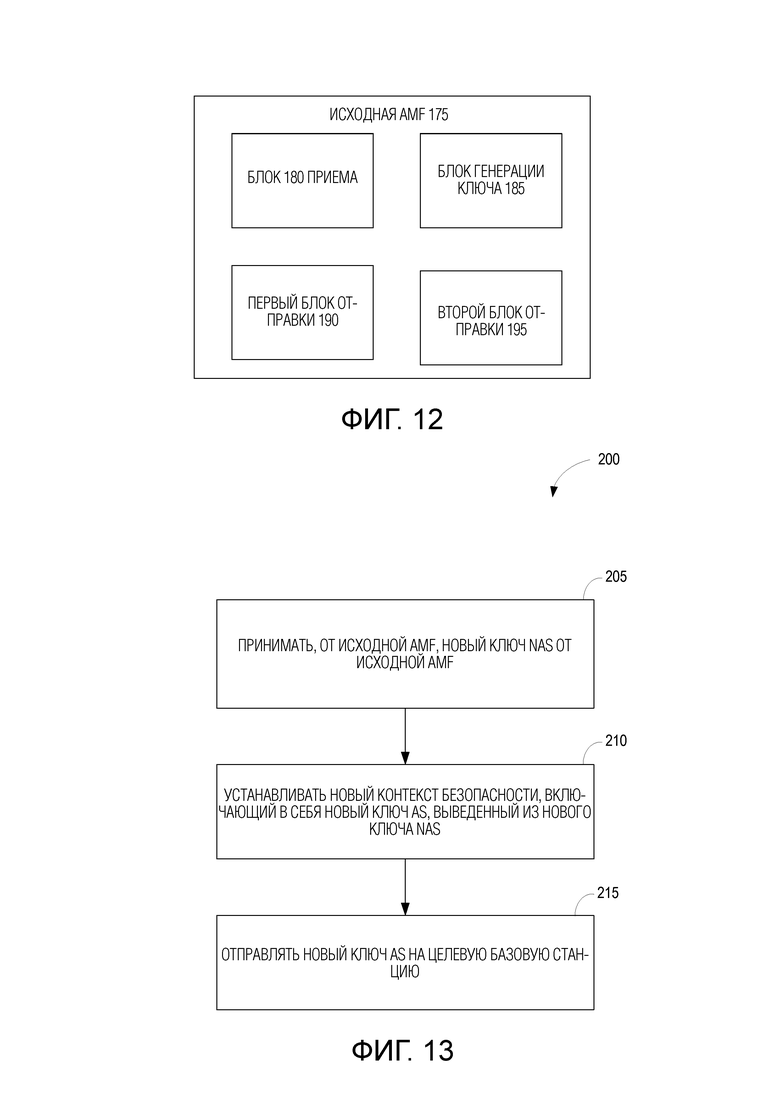

Фиг. 12 демонстрирует иллюстративную исходную AMF, выполненную с возможностью осуществления способа, представленного на фиг. 9.

Фиг. 13 демонстрирует способ, осуществляемый целевой AMF в ходе хэндовера.

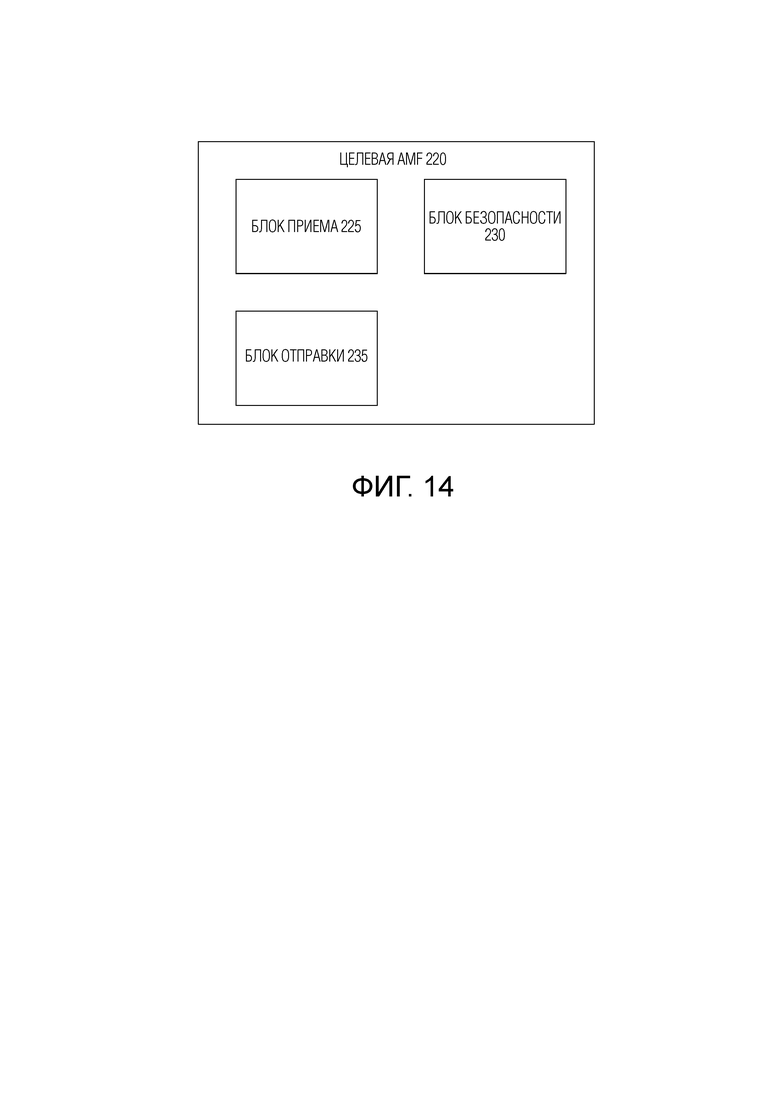

Фиг. 14 демонстрирует иллюстративную целевую AMF, выполненную с возможностью осуществления способа, представленного на фиг. 13.

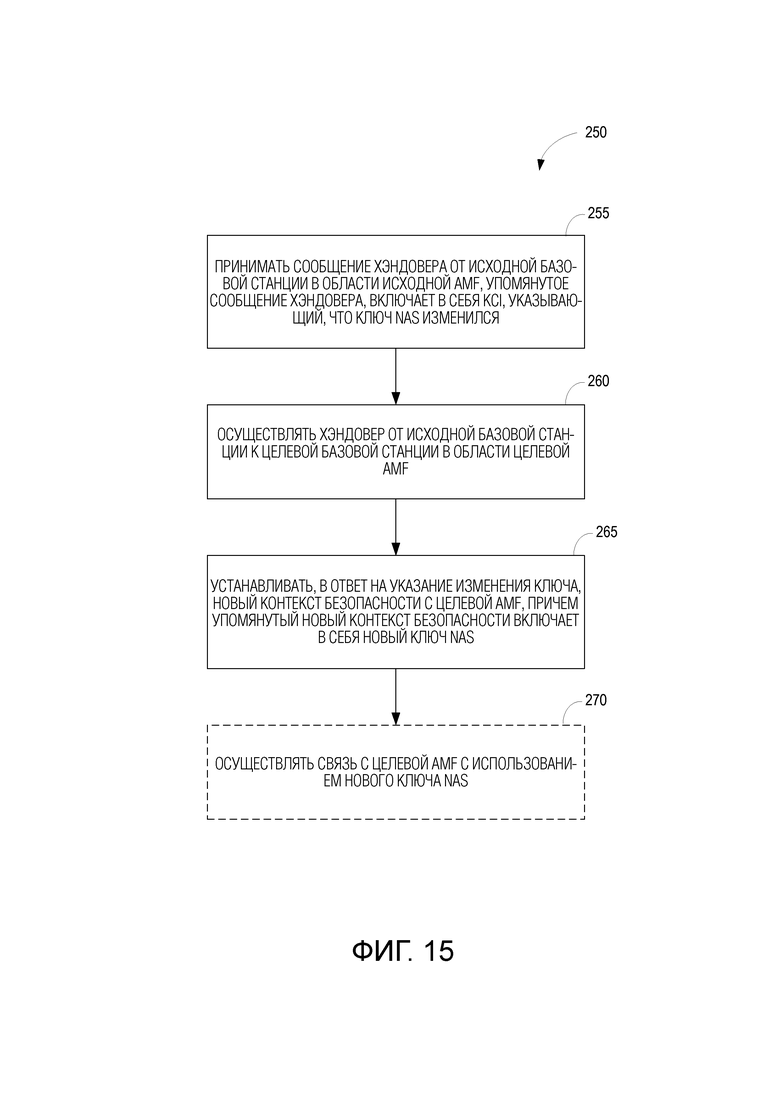

Фиг. 15 демонстрирует способ, осуществляемый UE в ходе хэндовера.

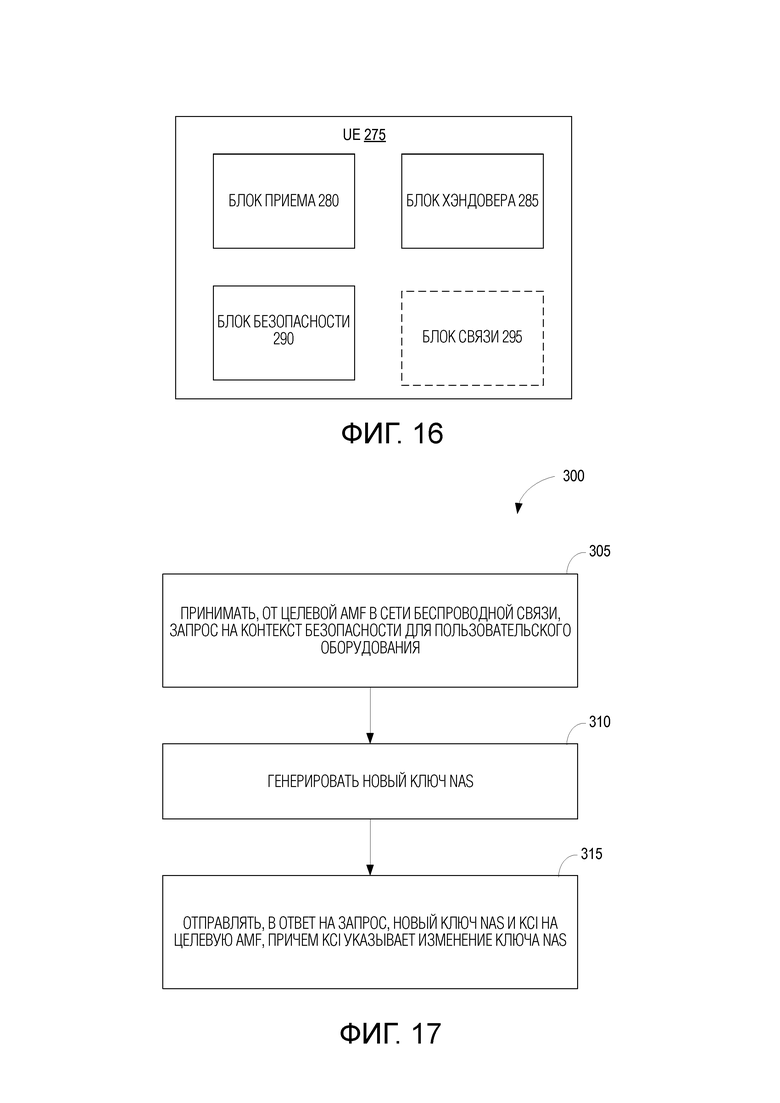

фиг. 16 демонстрирует иллюстративное UE, выполненное с возможностью осуществления способа, представленного на фиг. 15.

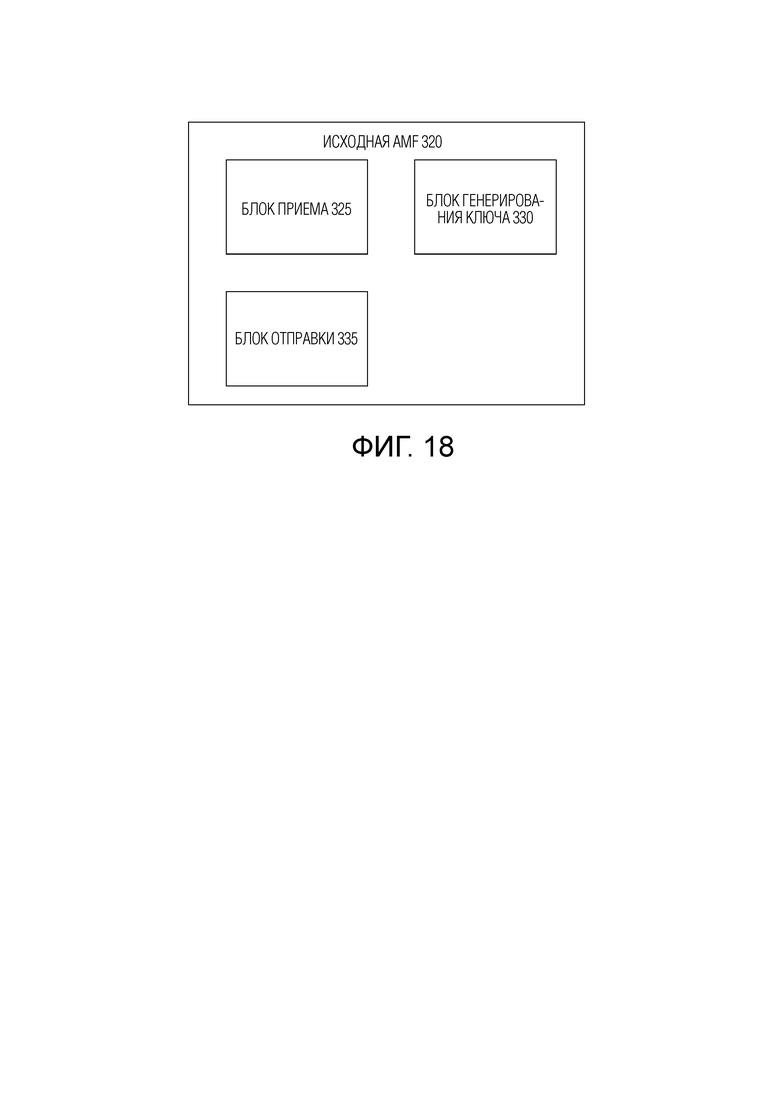

Фиг. 17 демонстрирует способ, осуществляемый исходной AMF, когда UE изменяет AMF в неактивном режиме.

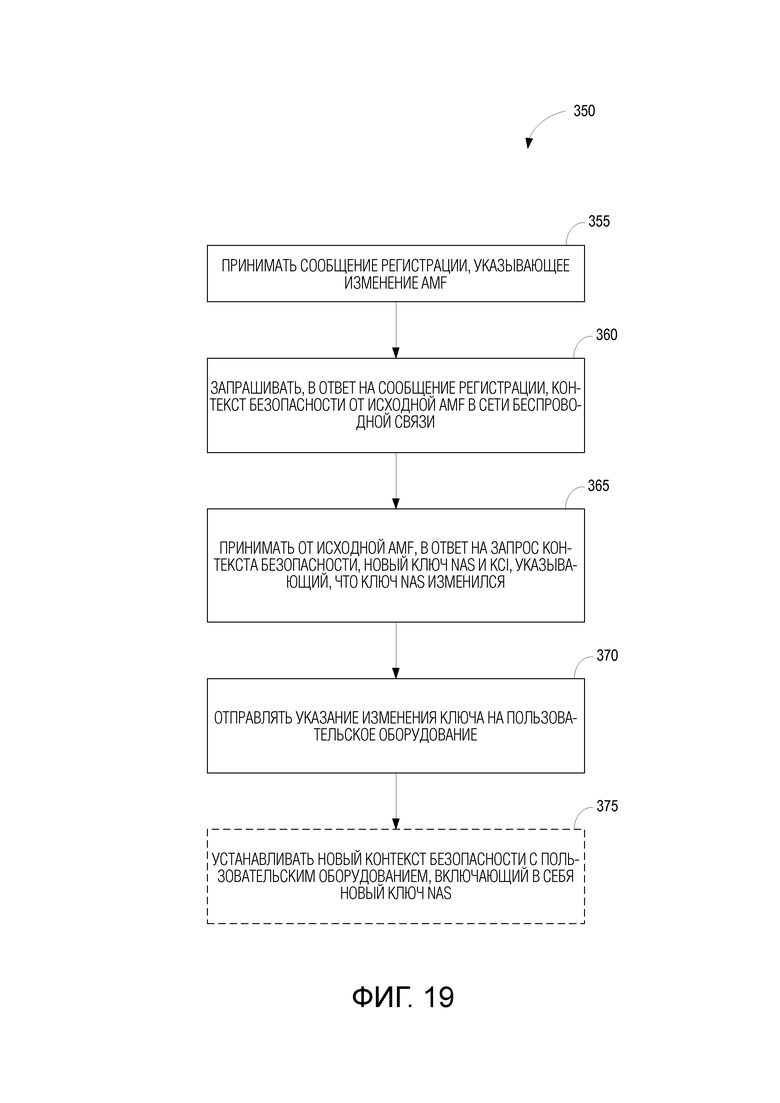

Фиг. 18 демонстрирует иллюстративную исходную AMF, выполненную с возможностью осуществления способа, представленного на фиг. 9.

Фиг. 19 демонстрирует способ, осуществляемый целевой AMF, когда UE изменяет AMF в неактивном режиме.

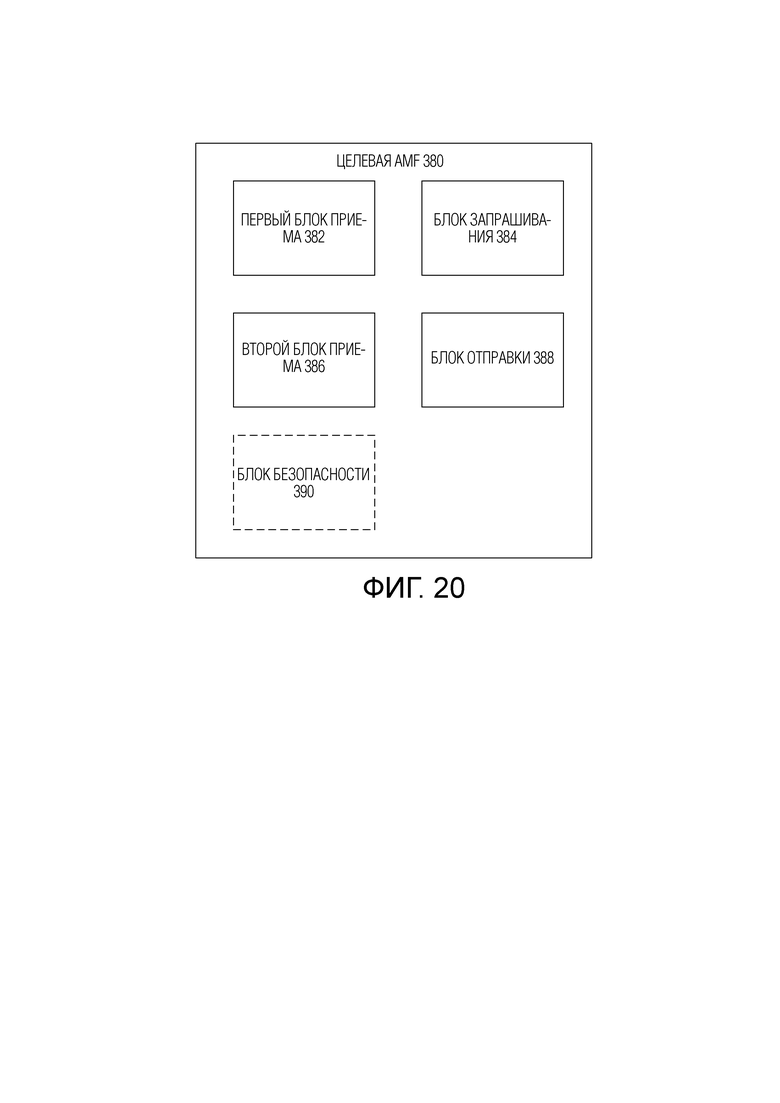

Фиг. 20 демонстрирует иллюстративную целевую AMF, выполненную с возможностью осуществления способа, представленного на фиг. 19.

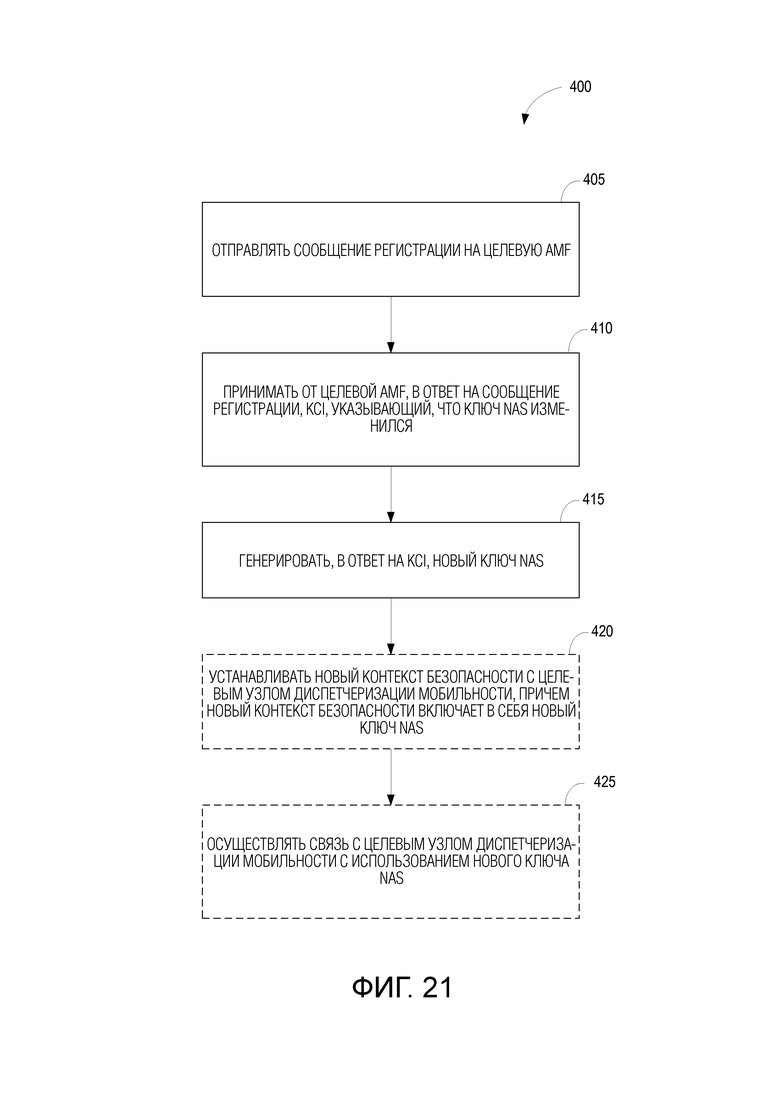

Фиг. 21 демонстрирует способ обновления местоположения, осуществляемый UE, когда UE перемещается между AMF в неактивном режиме.

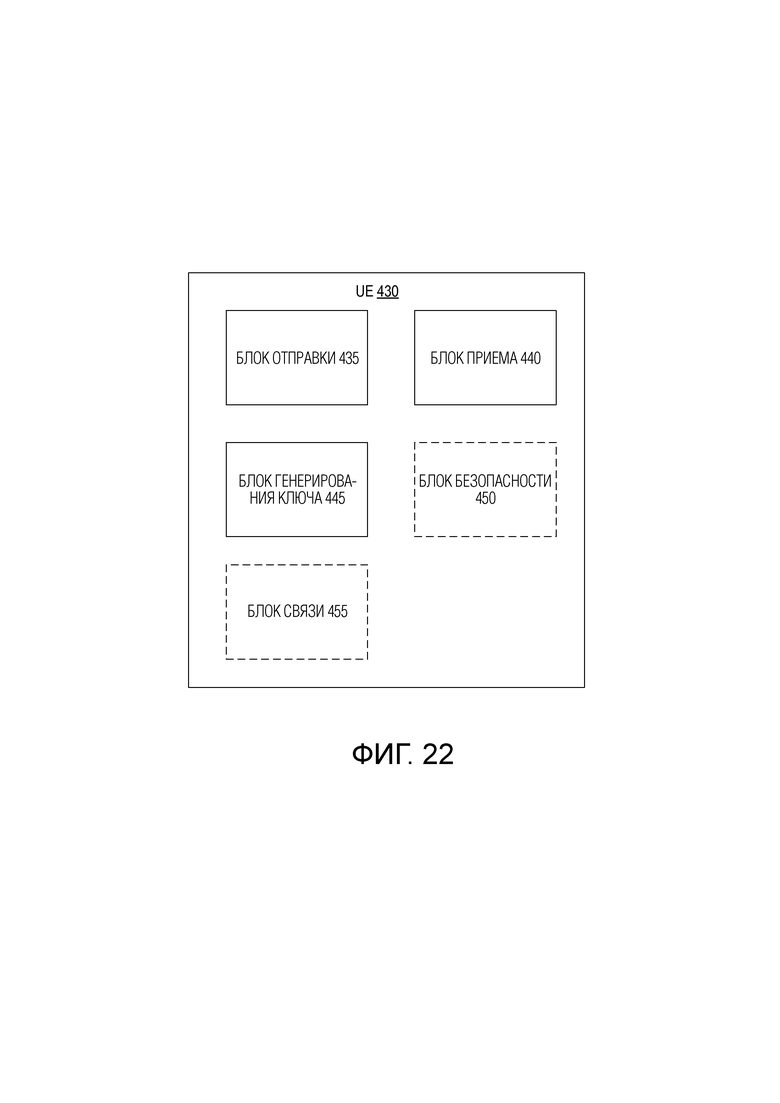

Фиг. 22 демонстрирует иллюстративное UE, выполненное с возможностью осуществления способа, представленного на фиг. 21.

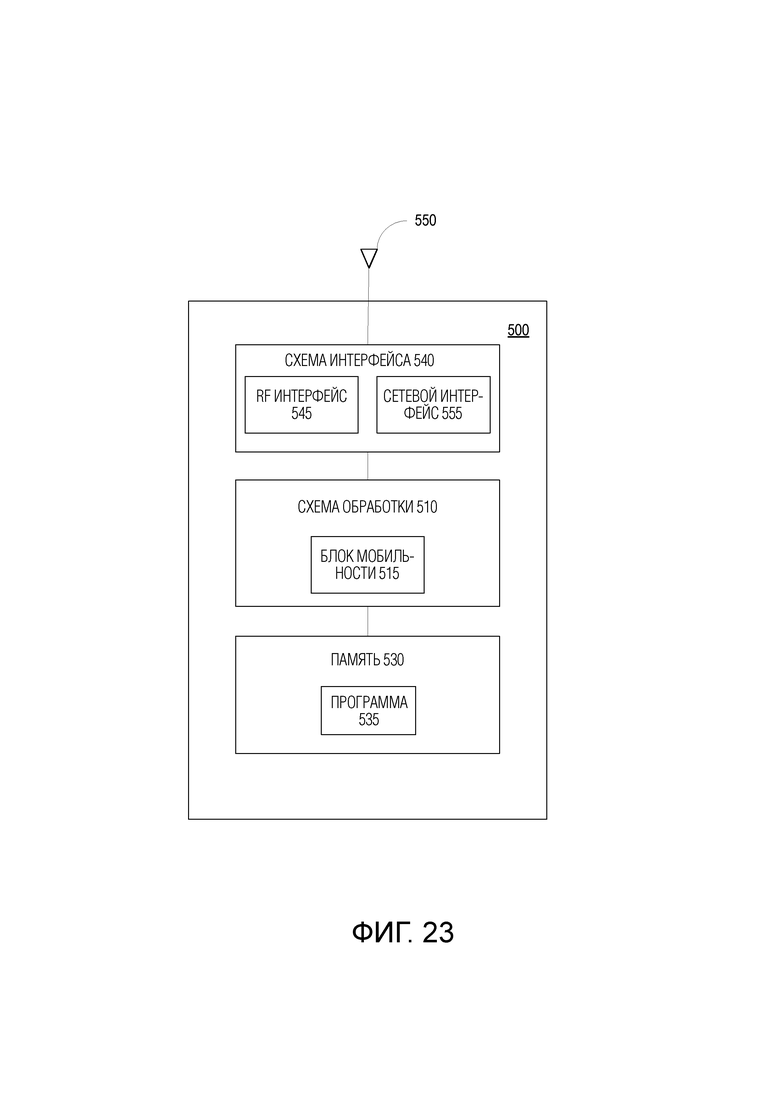

Фиг. 23 демонстрирует иллюстративную базовую станцию, выполненную с возможностью осуществления описанных здесь процедур оперирования контекстом безопасности.

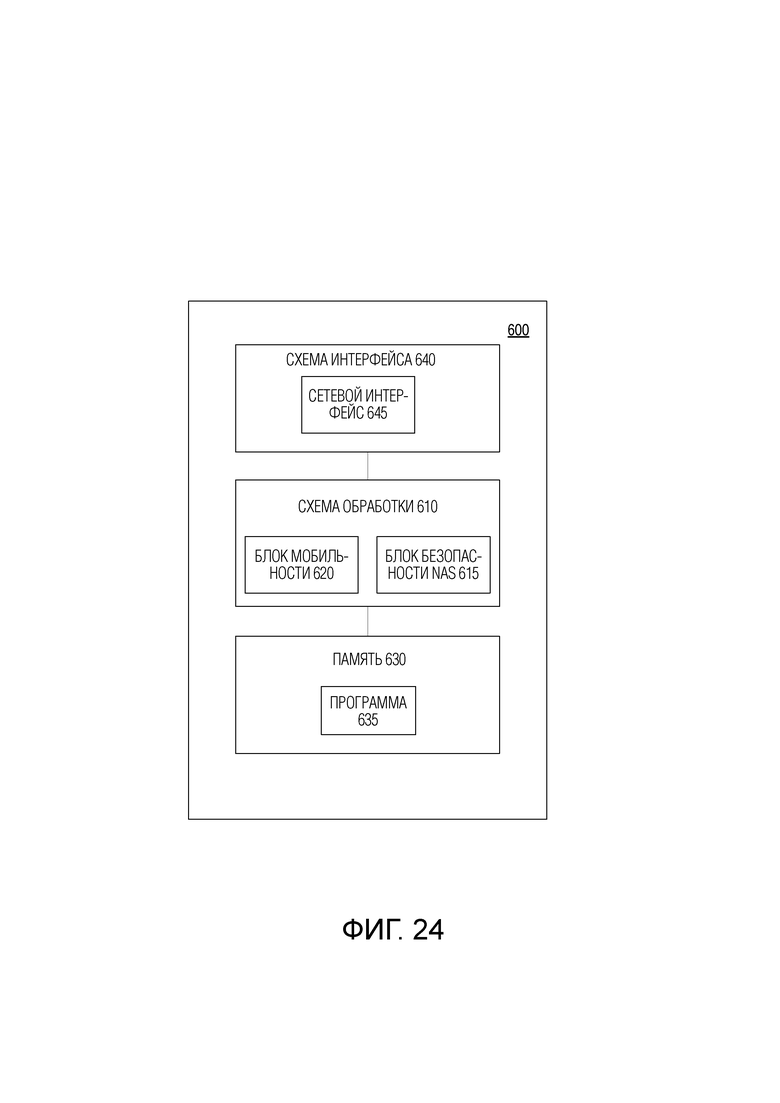

Фиг. 24 демонстрирует иллюстративный узел базовой сети, выполненный с возможностью осуществления описанных здесь процедур оперирования контекстом безопасности.

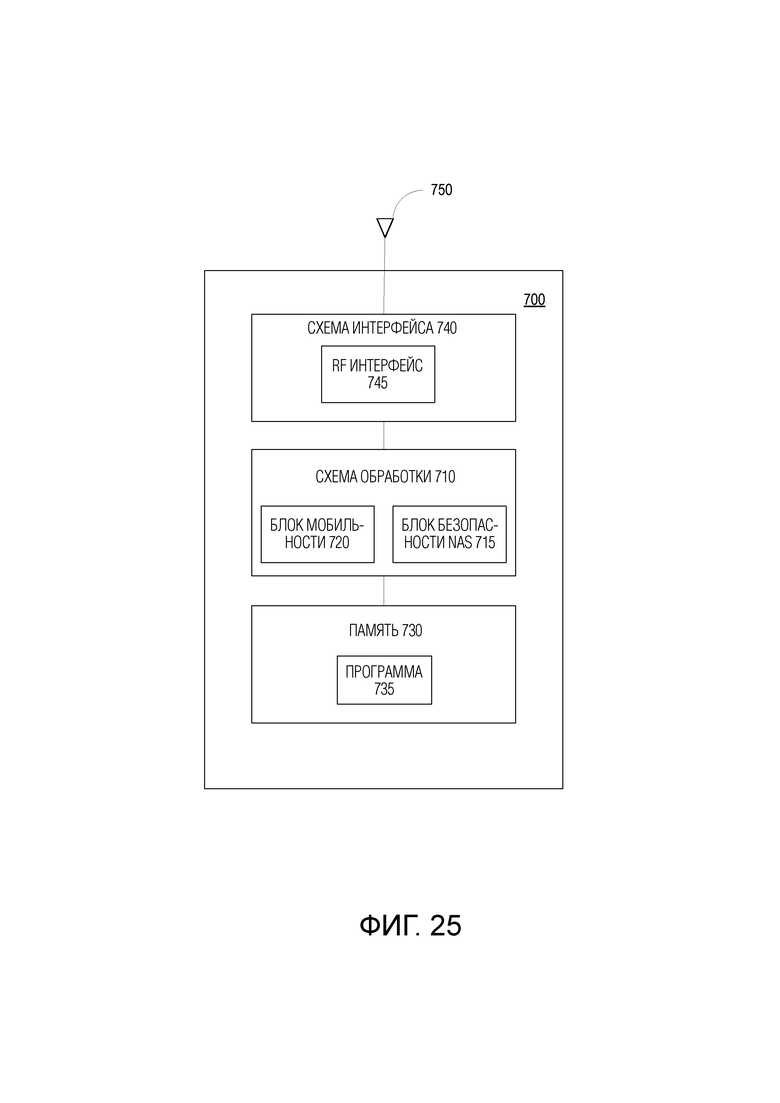

Фиг. 25 демонстрирует иллюстративное UE, выполненное с возможностью осуществления описанных здесь процедур оперирования контекстом безопасности.

ПОДРОБНОЕ ОПИСАНИЕ

Со ссылкой на чертежи, иллюстративный вариант осуществления изобретения будет описан в контексте сети беспроводной связи 5G. Специалистам в данной области техники очевидно, что описанные здесь способы и устройство не ограничиваются использованием в сетях 5G, но также могут использоваться в сетях беспроводной связи, действующих согласно другим стандартам.

Фиг. 1 демонстрирует сеть 10 беспроводной связи согласно одному иллюстративному варианту осуществления. Сеть 10 беспроводной связи содержит сеть 20 радиодоступа (RAN) и базовую сеть 30. RAN 20 содержит одну или более базовых станций 25, обеспечивающих радиодоступ для UE 70, действующих в сети 10 беспроводной связи. Базовые станции 25 также именуются gNodeB (gNB). Базовая сеть 30 обеспечивает соединение между RAN 20 и другими сетями 80 пакетных данных.

В одном иллюстративном варианте осуществления, базовая сеть 30 содержит функцию 35 сервера аутентификации (AUSF), функцию 40 диспетчеризации доступа и мобильности (AMF), функцию 45 диспетчеризации сеансов (SMF), функцию 50 управления политиками (PCF), функцию 55 унифицированную диспетчеризацию данных (UDM), и функцию 60 плоскости пользователя (UPF). Эти компоненты сети 10 беспроводной связи содержат логические узлы, которые располагаются в одном или более узлах базовой сети. Функции логических узлов может быть реализованы одним или более процессорами, оборудованием, программно-аппаратным обеспечением, или их комбинацией. Функции могут располагаться в одиночном узле базовой сети, или могут распределяться между двумя или более узлами базовой сети.

AMF 40, помимо прочего, осуществляет функции диспетчеризации мобильности, аналогичные MME в LTE. AMF и MME именуются здесь в целом функциями диспетчеризации мобильности. В иллюстративном варианте осуществления показанный на фиг. 1, AMF 40 является оконечной точкой для безопасности слоя без доступа (NAS). AMF 40 совместно использует ключ, обозначенный ключом базовой сети (KCN), с UE 70, которое используется для вывода ключей протокола более низкого уровня NAS для целостности и защиты конфиденциальности. KCN, в общем случае, эквивалентен базовому ключу, именуемому KASME в усовершенствованной пакетной системе (EPS). Ключ KCN, в общем случае, эквивалентен ключу KAMF, используемому в спецификациях 5G. Дело всегда обстоит так, что после аутентификации, пользуются новым KCN. Как ключ KCN устанавливается после аутентификации не является материальным аспектом настоящего изобретения. Описанные здесь способы и устройство не зависят от конкретного способа, используемого для вычисления KCN после аутентификации. Таким образом, способы оперирования контекстом безопасности работают независимо от того, KCN выводится ли из ключа более высокого уровня или устанавливается напрямую процедурой аутентификации аналогично установлению KASME в EPS.

После аутентификации UE 70, UE 70 может перемещаться между сотами в сети. Когда UE 70 перемещается между сотами, находясь в соединенном режиме, выполняется хэндовер. Когда UE 70 в неактивном режиме перемещается между сотами, может выполняться процедура обновления местоположения. AMF 40 отслеживает местоположение UE 70 в своей области. Обычно базовая сеть 30 имеет несколько AMF 40, каждая из которых предоставляет услуги диспетчеризации мобильности в соответствующей области. Когда UE 70 перемещается между сотами, контролируемыми разными AMF 40, контекст безопасности нужно переносить от исходной AMF 40 к целевой AMF 40.

В системах LTE, контекст безопасности переносится в неизменном виде от исходного узла диспетчеризации мобильности (MME) к целевому MME в ходе хэндовера между MME или обновления местоположения. После изменения AMF может осуществляться процедура команды режима безопасности (SMC) NAS, в которой используются новые ключи NAS и слоя доступа (AS). Генерация ключей NAS и AS может потребоваться, например, когда на уровне NAS требуется изменение алгоритма. В общем случае, изменение алгоритма, используемое на протокольном уровне NAS, не оказывает никакого влияния на ключи AS. Однако изменение главного ключа контекста NAS приводит к устареванию текущих ключей AS.

Один аспект изобретения предусматривает механизм для достижения обратной безопасности в ходе изменений AMF. Вместо передачи текущего ключа NAS на целевая AMF 40, исходная AMF 40 выводит новый ключ NAS, предоставляет новый ключ NAS целевой AMF 40 и отправляет KCI на UE 70. Затем UE 70 может выводить новый ключ NAS из старого ключа NAS. В некоторых вариантах осуществления, исходная AMF 40 может обеспечивать параметр генерации ключа на UE 70 для использования при выводе нового ключа NAS. В других вариантах осуществления, целевая AMF 40 может изменять один или более алгоритмов безопасности.

Фиг. 2 демонстрирует иллюстративную процедуру для переноса контекста безопасности в ходе хэндовера, когда AMF изменяется. На этапе 1 исходная базовая станция 25 (например, исходный gNB) принимает решение инициировать хэндовер на основе N2, например, по причине невозможности осуществления связи по Xn с целевой базовой станцией 25 (например, целевым gNB). Интерфейс Xn в 5G эквивалентен интерфейсу X2 в EPS. На этапе 2 исходная базовая станция 25 отправляет сообщение "требуется хэндовер" (или эквивалент 5G сообщения "требуется хэндовер") на исходную AMF 40. Это AMF 40, в данный момент обслуживающая UE 70, с которым она совместно использует полный контекст безопасности NAS на основании ключа слоя без доступа, именуемого здесь ключом KCN. Ключ KCN можно устанавливать после предыдущей аутентификации или процедуры изменения AMF 40. На этапе 3 исходная AMF 40 выбирает целевую AMF 40 и принимает решение выводить новый ключ KCN для экранирования ее и всех предыдущих сеансов из целевой AMF 40. Решение выводить новый ключ может приниматься на основании политики безопасности, зависящей от оператора.

В порядке примера может использоваться новый ключ KCN, когда набор AMF изменяется. В общем случае предполагается, что горизонтальный вывод ключа не требуется, когда набор AMF не изменяется. Современные рассуждения, лежащие в основе этих двух предположений, состоят в том, что контекст безопасности 5G хранится в функции сетевого неструктурированного хранения данных (UDSF) в наборе AMF. Поэтому, когда UE назначаются разные AMF в одном и том же наборе AMF, горизонтальный вывод KCN не требуется. Но когда UE назначается разные AMF в другом наборе AMF, UDSF отличается, и требуется горизонтальный вывод KCN. Однако эти предположения могут не быть справедливыми для всех возможных сетевых установок. Прежде всего, UDSF является необязательной сетевой функцией. Дополнительно, не существует причины ограничивать сетевую архитектуру установками, где совместно используемое хранение существует только в наборе AMF. Некоторые сетевые установки могут иметь безопасное хранение по нескольким наборам AMF. В этом случае, не требуется разрешать горизонтальный вывод KCN при изменении набора AMF. Аналогично, некоторые сетевые установки могут использовать множественное безопасное хранение в одиночном наборе AMF. В этом случае, горизонтальный вывод ключа может быть желателен даже когда UE 70 не изменяет наборы AMF. Таким образом, решение осуществлять горизонтальный вывод KCN при изменении между AMF следует принимать согласно сетевой политике, вместо разрешения/ограничения на основании набора AMF. Например, оператор сети может иметь политику, согласно которой требуется новый KCN, когда UE 70 изменяется от исходной AMF 40 к целевой AMF 40, которые совместно не используют одно и то же безопасное хранение.

Возвращаясь к фиг. 2, исходная AMF 40, на этапе 4, отправляет сообщение запроса прямого перемещения (или эквивалент 5G), включающее в себя новый ключ KCN совместно с любыми соответствующими параметрами безопасности, например, возможностями UE. Целевая AMF 40 использует этот ключ KCN для установления нового контекста безопасности и вывода нового ключа AS. На этапе 5 целевая AMF 40 отправляет запрос хэндовера (или эквивалент 5G) на целевую базовую станцию 25. Запрос хэндовера включает в себя новый ключ AS и все соответствующие параметры безопасности, например, возможности UE. Это устанавливает контекст безопасности UE 70 на целевой базовой станции 25. На этапе 6 целевая базовая станция 25 подтверждает запрос хэндовера. В ответ на подтверждение, целевая AMF 40 отправляет, на этапе 7, сообщение ответа на прямое перемещение (или эквивалент 5G), включающее в себя прозрачный контейнер на исходную AMF 40. Этот контейнер пересылается до конца на UE 70 на этапах 8 и 9.

На этапах 8 и 9, исходная AMF 40 отправляет команду хэндовера сообщение на UE 70 через исходную базовую станцию 25, которая ретранслирует команду хэндовера на UE 70. Команда хэндовера включает в себя соответствующую информацию из сообщения ответа на прямое перемещение и KCI, указывающий, что был выведен новый KCN. KCI может содержать явный флаг указателя изменения ключа, заданный равным значению, указывающему, что ключ KCN изменился. В ответ на KCI, UE 70 задает новый контекст безопасности и выводит новый KCN. UE 70 использует новый ключ KCN для вывода нового ключа AS для осуществления связи с целевой базовой станцией 25.

Фиг. 3 демонстрирует иллюстративную процедуру для переноса контекста безопасности, когда UE 70 в неактивном режиме изменяет AMF 40. В EPS UE 70 указывает обновление местоположения в неактивном режиме в запросе обновления зоны слежения (TAU). В 5G предполагается, что UE 70 будет использовать запрос регистрации типа ʺрегистрация мобильностиʺ, как указано в TS 23.502, 4.1.1.2.

На этапе 1 UE 70 отправляет запрос регистрации (тип регистрации=регистрация мобильности, другие параметры) на новую AMF 40 (т.е. целевую AMF). Специалистам в данной области техники очевидно, что другие сообщения могут отправляться для инициирования обновления местоположения. Сообщение регистрации запроса включает в себя всю необходимую информацию, позволяющую новой AMF 40 идентифицировать старую AMF 40 (т.е. исходную AMF), где в данный момент хранится контекст безопасности UE 70. На этапе 2 новая AMF 40 отправляет, в ответ на сообщение регистрации запроса, сообщение запроса контекста на старую AMF 40 для запрашивания контекста безопасности для UE 70. На этапе 3 старая AMF 40 принимает решение выводить новый ключ KCN для экранирования ее и всех предыдущих сеансов из целевой AMF 40. Решение может приниматься на основании политики безопасности, зависящей от оператора.

На этапе 4 старая AMF 40 отправляет сообщение ответа на запрос контекста на новую AMF 40. Сообщение ответа на запрос контекста содержит необходимую информацию контекста безопасности UE 70, включающую в себя новый ключ KCN. Сообщение ответа на запрос контекста дополнительно включает в себя KCI, указывающий, что ключ NAS, KCN, изменился. Старый ключ KCN не отправляется на новую AMF 40. Новая AMF 40 использует новый ключ KCN для установления нового контекста безопасности и активирует новый контекст безопасности путем осуществления процедуры SMC NAS или аналогичной процедуры с UE 70, как указано в TS 33.401, 7.2.4.4. На этапе 5 UE 70 сообщается об изменении ключа через KCI в первом сообщении нисходящей линии связи процедуры SMC NAS или другом сообщении, отправленном в ходе процедуры SMC NAS.

Контекст безопасности NAS на основании ключа KCN совместно используется между UE 70 и AMF 40, в данный момент обслуживающей его. Контекст безопасности включает в себя параметры безопасности, аналогичные используемым в системах LTE, например, счетчики NAS, идентификатор набора ключей и т.д. В одном иллюстративном варианте осуществления, механизм горизонтального вывода ключа используется для генерации нового ключа KCN в ходе изменения AMF 40. Вывод нового KCN может осуществляться только на основании предыдущего KCN. С точки зрения безопасности, дополнительный ввод на этапе вывода ключа не приносит пользы.

Фиг. 4 демонстрирует первую процедуру вывода ключа. В этом варианте осуществления, предполагается, что функция вывода ключа (KDF) выводит новый ключ KCN на основании только старого ключа KCN. Это изменение ключа от AMF 40 до AMF 40 может продолжаться, пока не будет произведена новая аутентификация. Конфигурирование AMF 40 для выбора механизма безопасности в ходе изменения AMF 40 может определяться политикой оператора. Например, в зависимости от требований к безопасности оператора, оператор может принимать решение, осуществлять ли повторную аутентификацию на целевой AMF 40, или требуется ли изменение ключа на исходной AMF 40.

Фиг. 5 демонстрирует другую процедуру вывода ключа. Этот вариант осуществления может быть полезен в сценариях, где AMF 40 нужно заранее подготавливать ключи для более чем одной потенциальной целевой AMF 40. В этом случае, дополнительный параметр вывода ключа (KDP) требуется для криптографического разделения, благодаря чему, разные ключи KCN подготавливаются для разных потенциальных целевых AMF 40. В зависимости от типа параметра, UE 70 может потребоваться снабжать выбранным KDP помимо KCI. В некоторых вариантах осуществления, KDP может также служить неявным KCI, благодаря чему, отдельный KCI не требуется. Например, когда KDP содержит нонс, генерируемый исходной AMF 40, нонс необходимо предоставлять UE 70. Другие потенциальные KDP включают в себя метку времени, номер версии и параметр новизны. В ходе хэндовера в соединенном режиме, KDP может отправляться от исходной AMF 40 на UE 70 через исходную базовую станцию 25 в команде хэндовера. Альтернативно, KDP может отправляться на UE 70 через целевую AMF 40 в прозрачном контейнере NAS. В ходе процедуры регистрации или обновления местоположения, KDP может отправляться от целевой AMF 40 в сообщении SMC NAS. Однако в сценариях, где UE 70 иначе доступен KDP, например, параметр наподобие публичного идентификатора AMF, может не требоваться снабжать UE 70 параметром KDP. В более общем случае, любая статическая информация, например, статический параметр конфигурации сети или статический параметр конфигурации UE, известный UE 70 и исходной AMF 40, может использоваться в качестве KDP.

Фиг. 6 демонстрирует процедуру хэндовера, где KDP используется для вывода нового ключа KCN. Эта процедура, в общем случае, идентична процедуре, показанной на фиг. 2. Для краткости неизменные этапы не описаны. На этапе 3 исходная AMF 40 выбирает целевую AMF 40 и принимает решение выводить новый ключ KCN для экранирования ее и всех предыдущих сеансов из целевой AMF 40. В этом варианте осуществления, исходная AMF 40 генерирует KDP (например, номер версии) и использует KDP для вывода нового ключа KCN. На этапе 4 исходная AMF 40 отправляет сообщение запроса прямого перемещения (или эквивалент 5G), включающее в себя новый ключ KCN совместно с любыми соответствующими параметрами безопасности, например, возможностями UE. Целевая AMF 40 использует этот ключ KCN для установления нового контекста безопасности и вывода нового ключа AS. Исходная AMF 40 не предоставляет KDP новой AMF 40. Вместо этого, на этапе 8, исходная AMF 40 отправляет команду хэндовера на исходную базовую станцию 25, причем команда хэндовера включает в себя KDP помимо или вместо KCI. Как упомянуто выше, KDP может служить неявным KCI. В ответ на KCI и/или KDP, UE 70 устанавливает новый контекст безопасности и выводит новый KCN с использованием KDP. UE 70 может использовать новый ключ KCN для вывода нового ключа AS для осуществления связи с целевой базовой станцией 25.

В системах LTE, изменение алгоритма NAS на целевой AMF 40 может оказывать воздействие только через процедуру SMC NAS. Поскольку возможности UE 70 отправляются с информацией контекста другого UE 70 на целевую AMF 40, целевая AMF 40 может указывать, какие новые алгоритмы NAS были выбраны. Фиг. 7 демонстрирует иллюстративную процедуру хэндовера, где целевая AMF 40 выбирает один или более новых алгоритмов безопасности NAS (например, криптографические алгоритмы). Этапы 1-4 идентичны описанным на фиг. 2. На этапе 5 целевая AMF 40 выбирает один или более новых алгоритмов безопасности NAS. Этапы 6 и 7 идентичны этапам 5 и 6 на фиг. 2. На этапе 8 целевая AMF 40 включает указание новых алгоритмом безопасности в прозрачном контейнере в исходный информационный элемент сообщения ответа на прямое перемещение, отправленного на исходную AMF 40. Этот контейнер пересылается до конца на UE 70 на этапах 9 и 10. Указание алгоритма безопасности может быть включено с KCI в команду хэндовера или в отдельное сообщение. В результате, UE 70 имеет все необходимые параметры для активации контекста безопасности NAS с целевой AMF 40 без необходимости процедуры SMC NAS. Этот механизм работает независимо от того, как выводится ключ KCN.

Фиг. 8 демонстрирует иллюстративную процедуру для переноса контекста безопасности, когда UE 70 в неактивном режиме изменяет AMF 40. Эта процедура аналогична процедуре, показанной на фиг. 3. В EPS UE 70 указывает обновление местоположения в неактивном режиме в запросе обновления зоны слежения (TAU). В 5G предполагается, что UE 70 будет использовать запрос регистрации типа ʺрегистрация мобильностиʺ, как указано в TS 23.502, 4.1.1.2.

На этапе 1 UE 70 отправляет запрос регистрации (тип регистрации=регистрация мобильности, другие параметры) на новую AMF 40 (т.е. целевая AMF). Специалистам в данной области техники очевидно, что другие сообщения могут отправляться для инициирования обновления местоположения. Сообщение регистрации запроса включает в себя всю необходимую информацию, позволяющую новой AMF 40 идентифицировать старую AMF 40 (т.е. исходная AMF), где в данный момент хранится контекст безопасности UE 70. На этапе 2 новая AMF 40 отправляет, в ответ на сообщение регистрации запроса, сообщение запроса контекста на старую AMF 40 для запрашивания контекста безопасности для UE 70. На этапе 3 старая AMF 40 принимает решение выводить новый ключ KCN для экранирования ее и всех предыдущих сеансов из целевой AMF 40. Решение может приниматься на основании политики безопасности, зависящей от оператора.

В одном варианте осуществления, обозначенном альтернативной 1, старая AMF 40 отправляет, на этапе 4A, сообщение ответа на запрос контекста на новую AMF 40. Сообщение ответа на запрос контекста содержит необходимую информацию контекста безопасности UE 70, включающую в себя новый ключ KCN. Сообщение ответа на запрос контекста дополнительно включает в себя KCI, указывающий, что ключ NAS, KCN, изменился, и KDP, используемый для вывода нового ключа KCN. Старый ключ KCN не отправляется на новую AMF 40. Новая AMF 40 использует новый ключ KCN для установления нового контекста безопасности и активирует новый контекст безопасности путем осуществления процедуры SMC NAS или аналогичной процедуры с UE 70, как указано в TS 33.401, 7.2.4.4. На этапе 5A KCI и KDP (например, параметр новизны или нонс), отправляется на UE 70 в первом сообщении нисходящей линии связи процедуры SMC NAS или другом сообщении нисходящей линии связи в процедуре SMC NAS. KCI указывает UE 70, что ключ KCN изменился. KDP является параметром безопасности, который UE 70 использует для вывода нового ключа KCN. В этом варианте осуществления KCI и KDP являются отдельными параметрами.

В другом варианте осуществления, обозначенном альтернативой 2, старая AMF 40 отправляет, на этапе 4B, сообщение ответа на запрос контекста на новую AMF 40. Сообщение ответа на запрос контекста содержит необходимую информацию контекста безопасности UE 70, включающую в себя новый ключ KCN. Сообщение ответа на запрос контекста дополнительно включает в себя KDP, неявно указывающий, что ключ NAS, KCN, изменился. Старый ключ KCN не отправляется на новую AMF 40. Новая AMF 40 использует новый ключ KCN для установления нового контекста безопасности и активирует новый контекст безопасности путем осуществления процедуры SMC NAS или аналогичной процедуры с UE 70, как указано в TS 33.401, 7.2.4.4. На этапе 5B новая AMF 40 отправляет KDP (например, параметр новизны или нонс) на UE 70 в первом сообщении нисходящей линии связи процедуры SMC NAS или каком-либо другом сообщении нисходящей линии связи в процедуре SMC NAS. KDP функционирует как указание изменения ключа для указания UE 70, что ключ NAS изменился. UE 70 использует KDP и его старый ключ KCN для вывода нового ключа KCN.

Фиг. 9 демонстрирует иллюстративный способ 100, осуществляемый в ходе хэндовера исходной базовой станцией 25 в сети доступа сети 10 беспроводной связи. Исходная базовая станция 25 отправляет первое сообщение хэндовера на исходную AMF 40 в базовой сети 30 сети 10 беспроводной связи для инициирования хэндовера UE 70 (блок 105). Затем исходная базовая станция 25 принимает, в ответ на первое сообщение хэндовера, второе сообщение хэндовера от исходной AMF 40 (блок 110). Второе сообщение хэндовера включает в себя KCI, указывающий, что ключ слоя без доступа (например, KCN) изменился. Исходная базовая станция 25 ретранслирует второе сообщение хэндовера с KCI на UE 70 (блок 115).

В некоторых вариантах осуществления способа 100, KCI содержит флаг указателя изменения ключа, заданный равным значению, указывающему, что ключ слоя без доступа изменился. В других вариантах осуществления, KCI содержит параметр безопасности, неявно указывающий, что ключ слоя без доступа изменился. Параметр безопасности содержит один из нонса, метки времени, параметра новизны и номера версии.

Некоторые варианты осуществления способа 100 дополнительно содержат прием, от исходной AMF 40, KDP, необходимого UE 70 для генерации нового ключа слоя без доступа, и ретрансляцию KDP на UE 70. В некоторых примерах, KDP принимается с KCI во втором сообщении хэндовера. KDP содержит, например, один из нонса, метки времени, параметра новизны и номера версии. В некоторых вариантах осуществления вывод ключа служит неявным KCI.

Некоторые варианты осуществления способа 100 дополнительно содержат прием, от исходной AMF 40, параметра алгоритма безопасности, указывающего по меньшей мере один алгоритм безопасности, который должно использовать UE 70, и ретрансляцию параметра алгоритма безопасности на UE 70. В одном примере, параметр алгоритма безопасности принимается с KCI во втором сообщении хэндовера.

В одном варианте осуществления способа 100, первое сообщение хэндовера содержит сообщение "требуется хэндовер", указывающее необходимость в хэндовере для UE 70.

В одном варианте осуществления способа 100, второе сообщение хэндовера содержит команду хэндовера, включающую в себя KCI.

В одном варианте осуществления способа 100, ключ слоя без доступа содержит ключ базовой сети (KCN).

На фиг. 10 показана иллюстративная базовая станция 120, выполненная с возможностью осуществления способа 100, показанного на фиг. 9. Базовая станция 120 содержит блок 125 отправки, блок 130 приема и блок 135 ретрансляции. Блок 125 отправки выполнен с возможностью отправки первого сообщения хэндовера на исходную AMF 40 в базовой сети 30 сети 10 беспроводной связи для инициирования хэндовера UE 70. Блок 130 приема выполнен с возможностью приема, в ответ на первое сообщение хэндовера, второго сообщения хэндовера от исходной AMF 40. Блок 135 ретрансляции выполнен с возможностью ретрансляции второго сообщения хэндовера с KCI на UE 70. KCI указывает изменение ключа слоя без доступа (например, KCN). Блок 125 отправки, блок 130 приема и блок 135 ретрансляции могут содержать аппаратные схемы, микропроцессоры и/или программное обеспечение, выполненные с возможностью осуществления способа, показанного на фиг. 9. В некоторых вариантах осуществления, блок 125 отправки, блок 130 приема и блок 135 ретрансляции реализуются одиночным микропроцессором. В других вариантах осуществления, блок 125 отправки, блок 130 приема и блок 135 ретрансляции могут быть реализованы двумя или более микропроцессорами.

Фиг. 11 демонстрирует иллюстративный способ 150, реализованный в ходе хэндовера исходной AMF 40 в базовой сети 30 сети 10 беспроводной связи. Исходная AMF 40 принимает, от исходной базовой станции 25, первое сообщение хэндовера, указывающее, что требуется хэндовер UE 70 (блок 155). Исходная AMF генерирует новый ключ слоя без доступа (например, KCN) (блок 160), и отправляет новый ключ слоя без доступа на целевую AMF 40 в базовой сети 30 сети 10 беспроводной связи (блок 165). Исходная AMF 40 также отправляет KCI на UE 70 во втором сообщении хэндовера (блок 170). KCI указывает изменение ключа слоя без доступа.

В некоторых вариантах осуществления способа 150, генерирование нового ключа слоя без доступа содержит генерирование нового ключа слоя без доступа из предыдущего ключа слоя без доступа. В других вариантах осуществления, генерирование нового ключа слоя без доступа содержит генерирование нового ключа слоя без доступа из предыдущего ключа слоя без доступа и KDP. В некоторых вариантах осуществления, исходная AMF отправляет KDP на UE 70 совместно с KCI во втором сообщении хэндовера.

Некоторые варианты осуществления способа 150 дополнительно содержат выбор целевой AMF 40, и генерирование нового ключа слоя без доступа в зависимости от выбора целевой AMF 40.

Некоторые варианты осуществления способа 150 дополнительно содержат генерирование двух или более ключей слоя без доступа, по одному для каждой целевой AMF 40. В одном примере, два или более ключей слоя без доступа генерируются с использованием разных KDP.

Некоторые варианты осуществления способа 150 дополнительно содержат отправку одного или более параметров безопасности на целевую AMF 40. В одном примере, один или более параметров безопасности передаются на целевую AMF 40 во втором сообщении хэндовера. В одном примере один или более параметров безопасности включают в себя информацию возможностей UE.

Некоторые варианты осуществления способа 150 дополнительно содержат прием, от целевой AMF 40, параметра алгоритма безопасности, указывающего по меньшей мере один алгоритм безопасности, и ретрансляцию параметра алгоритма безопасности на UE 70. В другом примере параметр алгоритма безопасности принимается от целевой AMF 40 в сообщении ответа на прямое перемещение.

В одном варианте осуществления способа 150, первое сообщение хэндовера содержит сообщение "требуется хэндовер", указывающее необходимость в хэндовере для UE 70.

В одном варианте осуществления способа 150, второе сообщение хэндовера содержит команду хэндовера, включающую в себя KCI.

В одном варианте осуществления способа 150, новый ключ слоя без доступа отправляется на целевую AMF (40) в сообщении запроса прямого перемещения.

В одном варианте осуществления способа 150, ключ слоя без доступа содержит ключ базовой сети (KCN).

На фиг. 12 показана иллюстративная исходная AMF 175, выполненная с возможностью осуществления способа 150, показанного на фиг. 11. Исходная AMF 175 содержит блок 180 приема, блок 185 генерирования ключа, первый блок 190 отправки и второй блок 195 отправки. Блок 180 приема выполнен с возможностью приема, от исходной базовой станции 25, первого сообщения хэндовера, указывающего, что требуется хэндовер UE 70. Блок 185 генерирования ключа выполнен с возможностью генерации нового ключа слоя без доступа (например, KCN), как описано здесь. Первый блок 190 отправки выполнен с возможностью отправки нового ключа слоя без доступа на целевую AMF 40 в базовой сети 30 сети 10 беспроводной связи. Второй блок 195 отправки выполнен с возможностью отправки KCI на UE 70 во втором сообщении хэндовера. KCI указывает изменение ключа слоя без доступа. Блок 180 приема, блок 185 генерирования ключа, первый блок 190 отправки и второй блок 195 отправки могут содержать аппаратные схемы, микропроцессоры и/или программное обеспечение, выполненные с возможностью осуществления способа, показанного на фиг. 11. В некоторых вариантах осуществления, блок 180 приема, блок 185 генерирования ключа, первый блок 190 отправки и второй блок 195 отправки реализуются одиночным микропроцессором. В других вариантах осуществления, блок 180 приема, блок 185 генерирования ключа, первый блок 190 отправки и второй блок 195 отправки могут быть реализованы двумя или более микропроцессорами.

Фиг. 13 демонстрирует иллюстративный способ 200 реализованный в ходе хэндовера целевой AMF 40 в базовой сети 30 сети 10 беспроводной связи. Целевая AMF 40 принимает, от исходной AMF 40, новый ключ слоя без доступа (например, KCN) (блок 205). Целевая AMF устанавливает новый контекст безопасности, включающий в себя новый ключ слоя доступа, выведенный из нового ключа слоя без доступа (блок 210), и отправляет новый ключ слоя доступа на целевую базовую станцию 25 (блок 215).

Некоторые варианты осуществления способа 200 дополнительно содержат прием одного или более параметров безопасности от исходной функции диспетчеризации мобильности. В одном примере один или более параметров безопасности включают в себя информацию возможностей UE. В одном варианте осуществления параметры безопасности принимаются с новым ключом слоя без доступа.

В некоторых вариантах осуществления способа 200, установление нового контекста безопасности содержит выбор один или более алгоритмов безопасности. В одном примере, по меньшей мере один из алгоритмов безопасности выбирается на основании информации возможностей UE.

Некоторые варианты осуществления способа 200 дополнительно содержат отправку на исходную функцию диспетчеризации мобильности, параметра алгоритма безопасности, указывающих по меньшей мере один алгоритм безопасности для нового контекста безопасности.

В некоторых вариантах осуществления способа 200, новый ключ слоя без доступа принимается от исходной функции диспетчеризации мобильности в сообщении запроса прямого перемещения.

В некоторых вариантах осуществления способа 200, новый ключ слоя доступа отправляется на целевую базовую станцию в запросе хэндовера.

В некоторых вариантах осуществления способа 200, параметр алгоритма безопасности отправляется на исходную функцию диспетчеризации мобильности в сообщении ответа на прямое перемещение.

В некоторых вариантах осуществления способа 200, ключ слоя без доступа содержит ключ базовой сети (KCN).

На фиг. 14 показана иллюстративная целевая AMF 220, выполненная с возможностью осуществления способа 200, показанного на фиг. 13. Целевая AMF 220 содержит блок 225 приема, блок 230 безопасности и блок 235 отправки. Блок 225 приема выполнен с возможностью приема, от исходной AMF 40, нового ключа слоя без доступа (например, KCN). Блок 230 безопасности выполнен с возможностью установления нового контекста безопасности, включающего в себя новый ключ слоя доступа, выведенный из нового ключа слоя без доступа. Блок 235 отправки выполнен с возможностью отправки нового ключа слоя доступа на целевую базовую станцию 25. Блок 225 приема, блок 230 безопасности и блок 235 отправки могут содержать аппаратные схемы, микропроцессоры и/или программное обеспечение, выполненные с возможностью осуществления способа, показанного на фиг. 13. В некоторых вариантах осуществления, блок 225 приема, блок 230 безопасности и блок 235 отправки реализуются одиночным микропроцессором. В других вариантах осуществления, блок 225 приема, блок 230 безопасности и блок 235 отправки могут быть реализованы двумя или более микропроцессорами.

Фиг. 15 демонстрирует иллюстративный способ 250, реализованный UE 70 в сети 10 беспроводной связи в ходе хэндовера. UE 70 принимает сообщение хэндовера, включающее в себя KCI, от исходной базовой станции 25 в области исходной AMF 40 сети 10 беспроводной связи (блок 255). KCI указывает UE 70, что ключ слоя без доступа (например, KCN) изменился. UE 70 осуществляет хэндовер от исходной базовой станции 25 к целевой базовой станции 25 в области целевой AMF 40 (блок 260). UE 70 устанавливает, в ответ на KCI, новый контекст безопасности с целевой AMF 40 (блок 265). Новый контекст безопасности включает в себя новый ключ слоя без доступа. UE 70 можно в необязательном порядке осуществлять связь с целевой AMF 40 с использованием нового ключа слоя без доступа (блок 270).

В некоторых вариантах осуществления способа 250, KCI содержит флаг указателя изменения ключа, заданный равным значению, указывающему, что ключ слоя без доступа изменился. В других вариантах осуществления, KCI содержит параметр безопасности, неявно указывающий, что ключ слоя без доступа изменился. Параметр безопасности содержит KDP, используемый для генерации нового ключа слоя без доступа.

Некоторые варианты осуществления способа 250 дополнительно содержат генерирование нового ключа слоя без доступа с использованием KDP. В одном примере, KDP содержит один из нонса, метки времени, параметра новизны, номера версии и статической информации, известной UE 70 и исходной AMF. В некоторых вариантах осуществления, KDP принимается с KCI во втором сообщении хэндовера. В некоторых вариантах осуществления, KDP служит неявным KCI.

Некоторые варианты осуществления способа 250 дополнительно содержат генерирование нового ключа слоя доступа из нового ключа слоя без доступа, и осуществление связи с целевой базовой станцией 25 с использованием нового ключа слоя доступа.

Некоторые варианты осуществления способа 250 дополнительно содержат прием от исходной базовой станции 25 параметра алгоритма безопасности, идентифицирующего один или более алгоритмов безопасности, используемых в новом контексте безопасности. В одном примере, параметр алгоритма безопасности принимается в сообщении хэндовера совместно с KCI.

В некоторых вариантах осуществления способа 250, сообщение хэндовера содержит команду хэндовера.

В некоторых вариантах осуществления способа 250, ключ слоя без доступа содержит ключ базовой сети (KCN).

На фиг. 16 показано иллюстративное UE 275, выполненное с возможностью осуществления способа 250, показанного на фиг. 15. UE 275 содержит блок 280 приема, блок 285 хэндовера и блок 290 безопасности. Блок 280 приема выполнен с возможностью приема сообщения хэндовера, включающего в себя KCI, от исходной базовой станции 25 в области исходной AMF 40 сети 10 беспроводной связи. KCI указывает UE 70, что ключ слоя без доступа (например, KCN) изменился. Блок 285 хэндовера выполнен с возможностью осуществления хэндовера от исходной базовой станции 25 к целевой базовой станции 25 в области целевой AMF 40. Блок 290 безопасности выполнен с возможностью установления, в ответ на KCI, нового контекста безопасности с целевой AMF 40. UE 275 может также в необязательном порядке включать в себя блок 295 связи, выполненный с возможностью осуществления связи с целевой AMF 40 с использованием нового ключа слоя без доступа. Блок 280 приема, блок 285 хэндовера, блок 290 безопасности и блок 290 связи могут содержать аппаратные схемы, микропроцессоры и/или программное обеспечение, выполненные с возможностью осуществления способа, показанного на фиг. 15. В некоторых вариантах осуществления, блок 280 приема, блок 285 хэндовера, блок 290 безопасности и блок 290 связи реализуются одиночным микропроцессором. В других вариантах осуществления, блок 280 приема, блок 285 хэндовера, блок 290 безопасности и блок 290 связи могут быть реализованы двумя или более микропроцессорами.

Фиг. 17 демонстрирует иллюстративный способ 300, реализованный исходной AMF 40 в базовой сети 30 сети 10 связи, когда UE 70 в неактивном режиме изменяет AMF 40. Исходная AMF 40 принимает запрос на контекст безопасности для UE 70 от целевой AMF 40 (блок 305). Исходная AMF 40 генерирует новый ключ слоя без доступа (например, KCN) (блок 310), и отправляет, в ответ на запрос, новый ключ слоя без доступа и KCI на целевую AMF 40 (блок 315). KCI указывает изменение ключа слоя без доступа.

В некоторых вариантах осуществления способа 300, генерирование нового ключа слоя без доступа содержит генерирование нового ключа слоя без доступа из старого ключа слоя без доступа. В других вариантах осуществления, генерирование KDP, и генерирование нового ключа слоя без доступа из старого ключа слоя без доступа и KDP.

В некоторых вариантах осуществления способа 300, указание изменения ключа содержит флаг указателя изменения ключа, заданный равным значению, указывающему, что ключ слоя без доступа изменился. В других вариантах осуществления, KCI содержит параметр безопасности, неявно указывающий, что ключ слоя без доступа изменился. Параметр безопасности может содержать, например, KDP, используемый для генерации нового ключа слоя без доступа.

Некоторые варианты осуществления способа 300 дополнительно содержат отправку, в ответ на запрос, KDP, используемый для генерации нового ключа слоя без доступа. KDP содержит один из нонса, метки времени, параметра новизны и номера версии.

Некоторые варианты осуществления способа 300 дополнительно содержат выбор целевой AMF 40, и генерирование нового ключа слоя без доступа в зависимости от выбора целевой AMF 40.

В некоторых вариантах осуществления способа 300, генерирование нового ключа слоя без доступа содержит генерирование двух или более ключей слоя без доступа, по одному для каждой целевой AMF 40. В одном примере, два или более ключей слоя без доступа генерируются с использованием разных KDP.

Некоторые варианты осуществления способа 300 дополнительно содержат отправку одного или более параметров безопасности с новым ключом слоя без доступа на целевую AMF 40. В одном примере один или более параметров безопасности включают в себя информацию возможностей UE.

В некоторых вариантах осуществления способа 300, запрос на контекст безопасности принимается от целевой AMF 40 в сообщении запроса контекста.

В некоторых вариантах осуществления способа 300, новый ключ слоя без доступа отправляется на целевую AMF 40 в сообщении ответа на запрос контекста.

В некоторых вариантах осуществления способа 300, ключ слоя без доступа содержит ключ базовой сети (KCN).

На фиг. 18 показана иллюстративная исходная AMF 320, выполненная с возможностью осуществления способа 300, показанного на фиг. 17. Исходная AMF 320 содержит блок 325 приема, блок 330 генерирования ключа и блок 335 отправки. Блок 325 приема выполнен с возможностью принимать запрос на контекст безопасности для UE 70 от целевой AMF 40. Блок 330 генерирования ключа выполнен с возможностью генерации нового ключа слоя без доступа (например, KCN). Блок 235 отправки выполнен с возможностью отправки, в ответ на запрос, нового ключа слоя без доступа и KCI на целевую AMF 40. Блок 325 приема, блок 330 генерирования ключа и блок 335 отправки могут содержать аппаратные схемы, микропроцессоры и/или программное обеспечение, выполненные с возможностью осуществления способа, показанного на фиг. 17. В некоторых вариантах осуществления, блок 325 приема, блок 330 генерирования ключа и блок 335 отправки реализуются одиночным микропроцессором. В других вариантах осуществления, блок 325 приема, блок 330 генерирования ключа и блок 335 отправки могут быть реализованы двумя или более микропроцессорами.

Фиг. 19 демонстрирует иллюстративный способ 350, реализованный целевой AMF 40 в базовой сети 30 сети 10 беспроводной связи, когда UE 70 в неактивном режиме изменяет AMF 40. Целевая AMF 40 принимает, от UE 70, сообщение регистрации или другое сообщение управления, указывающее изменение AMF (блок 355). Целевая AMF 40 запрашивает контекст безопасности у исходной AMF 40 в сети беспроводной связи (блок 360). В ответ на запрос, целевая AMF 40 принимает новый ключ слоя без доступа (например, KCN) и KCI, указывающий, что ключ слоя без доступа изменился (блок 365). Целевая AMF 40 отправляет KCI на UE 70 (блок 370) и, в необязательном порядке, устанавливает новый контекст безопасности для UE 70, включающий в себя новый ключ слоя без доступа (блок 375).

Некоторые варианты осуществления способа 350 дополнительно содержат установление нового контекста безопасности, включающего в себя новый ключ слоя без доступа.

Некоторые варианты осуществления способа 350 дополнительно содержат прием одного или более параметров безопасности от исходной AMF 40. В примере, один или более параметров безопасности включают в себя информацию возможностей UE. В другом примере, параметры безопасности принимаются совместно с KCI.

В некоторых вариантах осуществления способа 350, указание изменения ключа содержит флаг указателя изменения ключа, заданный равным значению, указывающему, что ключ слоя без доступа изменился. В других вариантах осуществления, указание изменения ключа содержит параметр безопасности, неявно указывающий, что ключ слоя без доступа изменился. Параметр безопасности может содержать, например, KDP, используемый для генерации нового ключа слоя без доступа.

Некоторые варианты осуществления способа 350 дополнительно содержат прием, в ответ на запрос, KDP, используемый для генерации нового ключа слоя без доступа. В одном примере KDP содержит один из нонса, метки времени, параметра новизны и номера версии. В некоторых вариантах осуществления, целевая AMF 40 отправляет KDP на UE 70 совместно с KCI в сообщении SMC NAS.

В некоторых вариантах осуществления способа 350, установление нового контекста безопасности содержит, отчасти, выбор один или более алгоритмов безопасности. В одном примере, по меньшей мере один из алгоритмов безопасности выбирается на основании информации возможностей UE.

Некоторые варианты осуществления способа 350 дополнительно содержат отправку на UE 70 параметр алгоритма безопасности, указывающий по меньшей мере один алгоритм безопасности для нового контекста безопасности.

В некоторых вариантах осуществления способа 350, KCI принимается от исходной AMF 70 в сообщении ответа на запрос контекста.

В некоторых вариантах осуществления способа 350, KCI отправляется на UE 70 в сообщении установления безопасности.

В некоторых вариантах осуществления способа 350, ключ слоя без доступа содержит ключ базовой сети (KCN).

На фиг. 20 показана иллюстративная целевая AMF 380, выполненная с возможностью осуществления способа 350, показанного на фиг. 19. Базовая станция 380 содержит первый блок 382 приема, блок 384 запрашивания, второй блок 386 приема и блок 388 отправки. Первый блок 382 приема выполнен с возможностью приема, от UE 70, сообщения регистрации или другого сообщения управления, указывающего изменение AMF. Блок 384 запрашивания выполнен с возможностью запрашивания, в ответ на сообщение регистрации, контекста безопасности от исходной AMF 40 в сети беспроводной связи. Второй блок 386 приема выполнен с возможностью приема, от исходной AMF 40 в ответ на запрос контекста безопасности, нового ключа слоя без доступа и KCI, указывающего, что ключ слоя без доступа (например, KCN) изменился. Блок 388 отправки выполнен с возможностью отправки KCI на UE 70. Базовая станция 380 также может, в необязательном порядке, включать в себя блок 390 безопасности, выполненный с возможностью установления нового контекста безопасности для UE 70, включающего в себя новый ключ слоя без доступа. Первый блок 382 приема, блок 384 запрашивания, второй блок 386 приема, блок 388 отправки и блок 390 безопасности могут содержать аппаратные схемы, микропроцессоры и/или программное обеспечение, выполненные с возможностью осуществления способа, показанного на фиг. 19. В некоторых вариантах осуществления, первый блок 382 приема, блок 384 запрашивания, второй блок 386 приема, блок 388 отправки и блок 390 безопасности реализуются одиночным микропроцессором. В других вариантах осуществления, первый блок 382 приема, блок 384 запрашивания, второй блок 386 приема, блок 388 отправки и блок 390 безопасности могут быть реализованы двумя или более микропроцессорами.

Фиг. 21 демонстрирует иллюстративный способ 400 реализованный UE, находящимся в неактивном режиме 70 в сети 10 беспроводной связи, когда UE 70 изменяет AMF 40. UE 70 отправляет сообщение регистрации или другое сообщение управления на целевую AMF 40 в сети беспроводной связи (блок 405). UE 70 принимает, в ответ на сообщение регистрации или другое сообщение управления, KCI, указывающий, что ключ слоя без доступа (например, KCN) изменился (блок 410). В ответ на KCI, UE 70 генерирует новый ключ слоя без доступа (блок 415). После генерирования нового ключа слоя без доступа, UE 70 может, в необязательном порядке, устанавливать новый контекст безопасности с целевой AMF 40 (блок 420), где новый контекст безопасности включает в себя новый ключ слоя без доступа и затем осуществлять связь с целевой AMF 40 с использованием нового ключа слоя без доступа (блок 425).

Некоторые варианты осуществления способа 350 дополнительно содержат установление нового контекста безопасности с целевой AMF 40, причем новый контекст безопасности, включает в себя новый ключ слоя без доступа и осуществляет связь с целевой AMF 40 с использованием нового ключа слоя без доступа.

В некоторых вариантах осуществления способа 400, KCI содержит флаг указателя изменения ключа, заданный равным значению, указывающему, что ключ слоя без доступа изменился. В других вариантах осуществления, KCI содержит параметр безопасности, неявно указывающий, что ключ слоя без доступа изменился. В одном примере, параметр безопасности содержит один из нонса, метки времени, параметра новизны и номера версии.

Некоторые варианты осуществления способа 400 дополнительно содержат прием KDP от целевой AMF 40 и генерирование нового ключа слоя без доступа с использованием KDP. В одном примере, KDP содержит один из нонса, метки времени, параметра новизны и номера версии. В другом примере, KDP принимается с KCI. В некоторых вариантах осуществления, KDP служит неявным KCI.

В некоторых вариантах осуществления способа 400, генерирование нового ключа слоя без доступа содержит генерирование нового ключа слоя без доступа из предыдущего ключа слоя без доступа. В других вариантах осуществления способа 400, генерирование нового ключа слоя без доступа содержит генерирование нового ключа слоя без доступа из предыдущего ключа слоя без доступа и KDP. В различных вариантах осуществления, KDP содержит по меньшей мере один из нонса, метки времени, параметра новизны и номера версии. В других вариантах осуществления, KDP содержит статическую информацию, которая известна UE 70 и исходной AMF 40.

Некоторые варианты осуществления способа 400 дополнительно содержат прием от целевой AMF 40 параметра алгоритма безопасности, идентифицирующего один или более алгоритмов безопасности, используемых в новом контексте безопасности. В одном примере, параметр алгоритма безопасности принимается с KCI.

В некоторых вариантах осуществления способа 400, новый ключ слоя без доступа принимается в сообщении установления безопасности.

В некоторых вариантах осуществления способа 400, ключ слоя без доступа содержит ключ базовой сети (KCN).

На фиг. 22 показано иллюстративное UE 430, выполненное с возможностью осуществления способа 400, показанного на фиг. 21. UE 430 содержит блок 435 отправки, блок 440 приема и блок 445 генерирования ключа. Блок 435 отправки выполнен с возможностью отправки сообщения регистрации или другого сообщения управления на целевую AMF 40 в сети беспроводной связи. Блок 440 приема выполнен с возможностью приема, в ответ на сообщение регистрации или другое сообщение управления, KCI, указывающего, что ключ слоя без доступа изменился. Блок 445 генерирования ключа выполнен с возможностью генерации, в ответ на KCI, нового ключа слоя без доступа. UE 430 также может, в необязательном порядке, включать в себя блок 450 безопасности, выполненный с возможностью установления нового контекста безопасности с целевой AMF 40, и блок 455 связи, выполненный с возможностью осуществления связи с целевой AMF 40 с использованием нового ключа слоя без доступа. Блок 435 отправки, блок 440 приема, блок 445 генерирования ключа, блок 450 безопасности и блок 455 связи могут содержать аппаратные схемы, микропроцессоры и/или программное обеспечение, выполненные с возможностью осуществления способа, показанного на фиг. 9. В некоторых вариантах осуществления, блок 435 отправки, блок 440 приема, блок 445 генерирования ключа, блок 450 безопасности и блок 455 связи реализуются одиночным микропроцессором. В других вариантах осуществления, блок 435 отправки, блок 440 приема, блок 445 генерирования ключа, блок 450 безопасности и блок 455 связи могут быть реализованы двумя или более микропроцессорами.

Фиг. 23 демонстрирует главные функциональные компоненты базовой станции 500, выполненные с возможностью осуществления описанных здесь способов оперирования контекстом безопасности. Базовая станция 500 содержит схему 510 обработки, память 530 и схему 540 интерфейса.

Схема 540 интерфейса включает в себя схему 545 радиочастотного (RF) интерфейса, подключенную к одной или более антеннам 550. Схема 550 RF интерфейса содержит радиочастотные (RF) компоненты, необходимые для осуществления связи с UE 70 по беспроводному каналу связи. Обычно RF компоненты включают в себя передатчик и приемник, предназначенные для осуществления связи согласно стандартам 5G или другой технологии радиодоступа (RAT). Схема 540 интерфейса дополнительно включает в себя схему 555 сетевого интерфейса для осуществления связи с узлами базовой сети в сети 10 беспроводной связи.

Схема 510 обработки обрабатывает сигналы, передаваемые на базовую станцию 500 или принимаемые ею. Такая обработка включает в себя кодирование и модуляцию передаваемых сигналов и демодуляцию и декодирование принимаемых сигналов. Схема 510 обработки может содержать один или более микропроцессоров, оборудование, программно-аппаратное обеспечение или их комбинацию. Схема 510 обработки включает в себя блок 515 мобильности для осуществления функций, связанных с хэндовером. Блок 515 мобильности содержит схему обработки, предназначенную для функций, связанных с мобильностью. Блок 515 мобильности выполнен с возможностью осуществления описанных здесь способов и процедур, включающих в себя способы, показанные на фиг. 2, 6, 7 и 9.

Память 530 содержит энергозависимую и энергонезависимую память для хранения компьютерного программного кода и данных, необходимых схеме 510 обработки для работы. Память 530 может содержать любой материальный, невременный компьютерно-считываемый носитель данных для хранения данных, включающий в себя электронное, магнитное, оптическое, электромагнитное или полупроводниковое хранилище данных. В памяти 530 хранится компьютерная программа 535, содержащая исполнимые инструкции, которые конфигурируют схему 510 обработки для осуществления описанных здесь способов и процедур, включающих в себя способ 100 согласно фиг. 2, 6, 7 и 9. В общем случае, инструкции компьютерной программы и информация конфигурации хранятся в энергонезависимой памяти, например, постоянной памяти (ROM), стираемой программируемой постоянной памяти (EPROM) или флеш-памяти. Временные данные, генерируемые в ходе работы, могут храниться в энергозависимой памяти, например, оперативной памяти (RAM). В некоторых вариантах осуществления, описанная здесь компьютерная программа 535 для конфигурирования схемы 510 обработки, может храниться в сменной памяти, например, на портативном компакт-диске, портативном цифровом видеодиске или других сменных носителях. Компьютерная программа 535 также может быть реализована в такой среде, как электронный сигнал, оптический сигнал, радиосигнал или компьютерно-считываемый носитель данных.

Фиг. 24 демонстрирует главные функциональные компоненты узла 600 базовой сети в сети 10 беспроводной связи, выполненные с возможностью осуществления описанной здесь процедуры оперирования контекстом безопасности. Узел 600 базовой сети может использоваться для осуществления функций базовой сети, например, описанных здесь исходной AMF 40 и целевой AMF 40. Специалистам в данной области техники очевидно, что базовая сетевая функция, например AMF 40, может быть реализована одиночным узлом базовой сети, или может распределяться между двумя или более узлами базовой сети.

Узел 600 базовой сети содержит схему 610 обработки, память 630 и схему 640 интерфейса. Схема 640 интерфейса включает в себя схему 645 сетевого интерфейса для обеспечения связи с другими узлами базовой сети и с базовыми станциями 25 в RAN.

Схема 610 обработки управляет работой узла 600 базовой сети. Схема 610 обработки может содержать один или более микропроцессоров, оборудование, программно-аппаратное обеспечение или их комбинацию. Схема 610 обработки может включать в себя блок 615 безопасности NAS для оперирования функциями безопасности, связанных с NAS, и блок 620 диспетчеризации мобильности для оперирования функциями диспетчеризации мобильности. В общем случае, блок 615 безопасности NAS отвечает за вывод ключей безопасности, установление контекста безопасности, и другие связанные функции безопасности. Блок 620 диспетчеризации мобильности отвечает за оперирование функциями диспетчеризации мобильности и связанной сигнализации. Как описано выше, блок 615 безопасности NAS может снабжать блок 620 диспетчеризации мобильности информацией, например, ключами NAS, KDP и другими параметрами безопасности для отправки на UE 70. В некоторых вариантах осуществления, блок 615 безопасности NAS и блок 620 диспетчеризации мобильности могут располагаться в одном и том же узле базовой сети. В других вариантах осуществления, они могут располагаться на разных узлах базовой сети. В одном иллюстративном варианте осуществления, блок 615 безопасности NAS и блок 620 диспетчеризации мобильности выполнены с возможностью осуществления описанных здесь способов и процедур, включающих в себя способы, показанные на фиг. 2, 3, 6-8, 11, 13, 17 и 19.

Память 630 содержит энергозависимую и энергонезависимую память для хранения компьютерного программного кода и данных, необходимых схеме 610 обработки для работы. Память 630 может содержать любой материальный, невременный компьютерно-считываемый носитель данных для хранения данных, включающий в себя электронное, магнитное, оптическое, электромагнитное или полупроводниковое хранилище данных. В памяти 630 хранится компьютерная программа 635, содержащая исполнимые инструкции, которые конфигурируют схему 610 обработки для осуществления описанных здесь способов и процедур, включающих в себя способы согласно фиг. 2, 3, 6-8, 11, 13, 17 и 19. В общем случае, инструкции компьютерной программы и информация конфигурации хранятся в энергонезависимой памяти, например, постоянной памяти (ROM), стираемой программируемой постоянной памяти (EPROM) или флеш-памяти. Временные данные, генерируемые в ходе работы, могут храниться в энергозависимой памяти, например, оперативной памяти (RAM). В некоторых вариантах осуществления, компьютерная программа 635 для конфигурирования описанной здесь схемы 610 обработки, может храниться в сменной памяти, например, на портативном компакт-диске, портативном цифровом видеодиске или других сменных носителях. Компьютерная программа 635 также может быть реализована в такой среде, как электронный сигнал, оптический сигнал, радиосигнал или компьютерно-считываемый носитель данных.

Фиг. 25 демонстрирует главные функциональные компоненты UE 700, выполненные с возможностью осуществления описанных здесь способов оперирования контекстом безопасности. UE 700 содержит схему 710 обработки, память 730 и схему 740 интерфейса.

Схема 740 интерфейса включает в себя схему 745 радиочастотного (RF) интерфейса, подключенную к одной или более антеннам 750. Схема 745 RF интерфейса содержит радиочастотные (RF) компоненты, необходимые для осуществления связи с UE 70 по беспроводному каналу связи. Обычно RF компоненты включают в себя передатчик и приемник, предназначенные для осуществления связи согласно стандартам 5G или другой технологии радиодоступа (RAT).

Схема 710 обработки обрабатывает сигналы, передаваемые на UE 700 или принимаемые им. Такая обработка включает в себя кодирование и модуляцию передаваемых сигналов и демодуляцию и декодирование принимаемых сигналов. Схема 710 обработки может содержать один или более микропроцессоров, оборудование, программно-аппаратное обеспечение или их комбинацию. Схема 710 обработки может включать в себя блок 715 безопасности NAS для оперирования функциями безопасности, связанных с NAS, и блок 720 диспетчеризации мобильности для оперирования функциями диспетчеризации мобильности. В общем случае, блок 715 безопасности NAS отвечает за вывод ключей безопасности, установление контекста безопасности и другие описанные здесь функции безопасности. Блок 720 диспетчеризации мобильности отвечает за оперирование функциями диспетчеризации мобильности и связанной сигнализации. В одном иллюстративном варианте осуществления, блок 715 безопасности NAS и блок 720 диспетчеризации мобильности выполнены с возможностью осуществления описанных здесь способов и процедур, включающих в себя способы, показанные на фиг. 2, 3, 6-8, 15 и 21.

Память 730 содержит энергозависимую и энергонезависимую память для хранения компьютерного программного кода и данных, необходимых схеме 710 обработки для работы. Память 730 может содержать любой материальный, невременный компьютерно-считываемый носитель данных для хранения данных, включающий в себя электронное, магнитное, оптическое, электромагнитное или полупроводниковое хранилище данных. Память 730 хранится компьютерная программа 735 содержащая исполнимые инструкции, которые конфигурируют схему 710 обработки для осуществления описанных здесь способов и процедур, включающих в себя способ 100 согласно фиг. 2, 3, 6-8, 15 и 21. В общем случае, инструкции компьютерной программы и информация конфигурации хранятся в энергонезависимой памяти, например, постоянной памяти (ROM), стираемой программируемой постоянной памяти (EPROM) или флеш-памяти. Временные данные, генерируемые в ходе работы, могут храниться в энергозависимой памяти, например, оперативной памяти (RAM). В некоторых вариантах осуществления, компьютерная программа 735 для конфигурирования описанной здесь схемы 710 обработки, может храниться в сменной памяти, например, на портативном компакт-диске, портативном цифровом видеодиске или других сменных носителях. Компьютерная программа 735 также может быть реализована в такой среде, как электронный сигнал, оптический сигнал, радиосигнал или компьютерно-считываемый носитель данных.

| название | год | авторы | номер документа |

|---|---|---|---|

| ФУНКЦИЯ ПРИВЯЗКИ БЕЗОПАСНОСТИ В 5G-СИСТЕМАХ | 2017 |

|

RU2734873C1 |

| КОНТЕКСТ БЕЗОПАСНОСТИ В СИСТЕМЕ БЕСПРОВОДНОЙ СВЯЗИ | 2018 |

|

RU2741509C1 |

| ВТОРИЧНАЯ АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЬСКОГО УСТРОЙСТВА | 2017 |

|

RU2755258C2 |

| УПРЕЖДАЮЩАЯ ПОДГОТОВКА К ХЭНДОВЕРУ И ОБРАБОТКА ЗОНЫ СЛЕЖЕНИЯ/ПОИСКОВОГО ВЫЗОВА И ИНТЕЛЛЕКТУАЛЬНЫЙ ВЫБОР МАРШРУТА В СОТОВОЙ СЕТИ | 2018 |

|

RU2781810C2 |

| СИСТЕМЫ И СПОСОБ ЗАЩИТЫ БЕЗОПАСНОСТИ СООБЩЕНИЙ NAS | 2019 |

|

RU2772709C1 |

| Восстановление радиолинии для устройства пользователя | 2018 |

|

RU2742715C1 |

| СПОСОБ ЗАЩИТЫ УСЕЧЕННОГО ПАРАМЕТРА, УСТРОЙСТВО, СЧИТЫВАЕМЫЙ КОМПЬЮТЕРОМ НОСИТЕЛЬ ДАННЫХ И МИКРОСХЕМА | 2019 |

|

RU2805219C1 |

| МОБИЛЬНОЕ ОКОНЕЧНОЕ УСТРОЙСТВО СВЯЗИ И СПОСОБ | 2012 |

|

RU2597209C2 |

| ИНДИКАТОР БАЗОВОЙ СЕТИ И ОБРАБОТКА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ДЛЯ ПЕРЕДАЧИ ОБСЛУЖИВАНИЯ | 2019 |

|

RU2763449C1 |

| СПОСОБЫ ДЛЯ ЗАЩИТЫ ЦЕЛОСТНОСТИ ДАННЫХ ПОЛЬЗОВАТЕЛЬСКОЙ ПЛОСКОСТИ | 2018 |

|

RU2744323C2 |