УРОВЕНЬ ТЕХНИКИ

Пользовательское оборудование в системе беспроводной связи устанавливает так называемый контекст безопасности слоя доступа (AS; Access Stratum) с сетью радиодоступа (RAN) в системе и так называемый контекст безопасности слоя без доступа (NAS; Non-Access Stratum) с опорной сетью (CN) системы. Контекст безопасности AS (включающий в себя ключ (ключи) безопасности AS) используется для защиты конфиденциальности и/или целостности сообщений AS, тогда как контекст безопасности NAS (включающий в себя ключ (ключи) безопасности NAS) используется для защиты конфиденциальности и/или целостности сообщений NAS. Поскольку контекст безопасности AS основан на контексте безопасности NAS (например, произведен из контекста безопасности NAS), возникают осложнения, когда контекст безопасности NAS изменяется, особенно когда развиваются состязательные ситуации между процедурами изменения контекста безопасности AS и процедурами для осуществления эстафетной передачи пользовательского оборудования.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Некоторые представленные в настоящей заявке варианты осуществления оптимизируют оповещение от оборудования опорной сети во время процедуры эстафетной передачи для эстафетной передачи пользовательского оборудования или в связи с этой процедурой (например, в ответ на нее). Это оповещение в некоторых вариантах осуществления в конечном счете позволяет оборудованию сети радиодоступа в сети RAN (например, целевому оборудованию сети радиодоступа эстафетной передачи) и пользовательскому оборудованию определить, должен ли какой-либо новый контекст безопасности NAS использоваться в качестве основы для контекста безопасности AS между пользовательским оборудованием и этим оборудованием сети радиодоступа. Когда оповещение имеет место во время процедуры эстафетной передачи или в связи с этой процедурой, явная (специализированная) процедура модификации контекста безопасности может быть не нужна. Это может оказаться полезным благодаря принципиальному сокращению управляющего оповещения, сокращению эстафетной передачи и упрощению управления состоянием.

В частности, некоторые представленные в настоящей заявке варианты осуществления включают в себя способ, выполняемый оборудованием опорной сети, сконфигурированным для использования в опорной сети системы беспроводной связи. Способ в некоторых вариантах осуществления содержит переключение на использование нового контекста безопасности слоя без доступа (NAS) между пользовательским оборудованием и оборудованием опорной сети. Способ в некоторых вариантах осуществления во время или в связи с процедурой эстафетной передачи для эстафетной передачи пользовательского оборудования содержит оповещение от оборудования опорной сети, что новый контекст безопасности NAS между пользовательским оборудованием и оборудованием опорной сети должен использоваться в качестве основы для контекста безопасности слоя доступа (AS) между оборудованием сети радиодоступа и пользовательским оборудованием. В некоторых вариантах осуществления, например, оповещение принимает форму индикатора нового контекста безопасности, индикатора NSCI, или индикатора изменения ключа.

В некоторых вариантах осуществления способ также содержит выполнение упомянутого оповещения в ответ на определение, что новый контекст безопасности NAS был активирован, что новый контекст безопасности NAS отличается от контекста безопасности NAS, на котором основан текущий активный контекст безопасности AS, и что оборудование опорной сети еще не выполнило явную процедуру модификации контекста безопасности, которая побуждает оборудование сети радиодоступа и пользовательское оборудование переключиться на использование нового контекста безопасности AS на основе нового контекста безопасности NAS.

В некоторых вариантах осуществления процедура эстафетной передачи предназначена для эстафетной передачи пользовательского оборудования к целевому оборудованию сети радиодоступа. В одном таком варианте осуществления способ таже содержит прием запроса на переключение пути от целевого оборудования сети радиодоступа после процедуры эстафетной передачи. В этом случае оповещение после процедуры эстафетной передачи может содержать передачу сообщения подтверждения запроса на переключение пути целевому оборудованию сети радиодоступа в ответ на запрос на переключение пути. Сообщение подтверждения запроса на переключение пути может включать в себя поле, указывающее, что новый контекст безопасности NAS должен использоваться в качестве основы для контекста безопасности AS. Например, поле может представлять собой новое поле индикатора контекста безопасности.

В некоторых вариантах осуществления процедура эстафетной передачи предназначена для эстафетной передачи пользовательского оборудования от исходного оборудования сети радиодоступа к целевому оборудованию сети радиодоступа, и оборудование опорной сети содержит исходное оборудование опорной сети, ассоциированное с исходным оборудованием сети радиодоступа. В одном таком варианте осуществления оповещение во время процедуры эстафетной передачи и в ответ на прием сообщения запроса эстафетной передачи от исходного оборудования сети радиодоступа содержит передачу сообщения запроса изменения местоположения перенаправления от оборудования опорной сети целевому оборудованию опорной сети, ассоциированному с целевым оборудованием сети радиодоступа доступа. Сообщение запроса изменения местоположения перенаправления может включать в себя поле, указывающее, что новый контекст безопасности NAS должен использоваться в качестве основы для контекста безопасности AS. Например, поле может представлять собой поле индикатора изменения ключа, которое указывает, что ключ контекста безопасности NAS изменился.

В некоторых вариантах осуществления процедура эстафетной передачи предназначена для эстафетной передачи пользовательского оборудования от исходного оборудования сети радиодоступа к целевому оборудованию сети радиодоступа. В одном таком варианте осуществления оповещение во время процедуры эстафетной передачи содержит передачу сообщения запроса эстафетной передачи от оборудования опорной сети к целевому оборудованию сети радиодоступа. Сообщение запроса эстафетной передачи может включать в себя поле, которое указывает, что новый контекст безопасности NAS должен использоваться в качестве основы для контекста безопасности AS. Например, поле может представлять собой поле индикатора изменения ключа, которое указывает, что ключ контекста безопасности NAS изменился.

В некоторых вариантах осуществления оборудование опорной сети реализует функцию доступа и управления мобильностью (AMF) в опорной сети.

Другие представленные в настоящей заявке варианты осуществления включают в себя способ, выполняемый оборудованием, сконфигурированным для использования в системе беспроводной связи. Способ в некоторых вариантах осуществления во время процедуры эстафетной передачи или в связи с ней для эстафетной передачи пользовательского оборудования содержит прием оповещения от оборудования опорной сети, указывающего, что новый контекст безопасности слоя без доступа (NAS) между пользовательским оборудованием и оборудованием опорной сети должен использоваться в качестве основы для контекста безопасности слоя доступа (AS) между оборудованием сети радиодоступа и пользовательским оборудованием.

В некоторых вариантах осуществления способ также содержит определение на основе оповещения контекста безопасности NAS для использования в качестве основы для контекста безопасности AS и использование контекста безопасности AS на основе определенного контекста безопасности NAS.

В некоторых вариантах осуществления способ также содержит на основе оповещения от оборудования опорной сети оповещение пользовательского оборудования, что контекст безопасности NAS, на котором основан контекст безопасности AS, изменился, или что новый контекст безопасности NAS между пользовательским оборудованием и оборудованием опорной сети должен использоваться в качестве основы для контекста безопасности AS. В одном таком варианте осуществления, например, оповещение пользовательского оборудования выполняется посредством передачи индикатора изменения ключа пользовательскому оборудованию в сообщении реконфигурации соединения управления радиоресурсами (RRC).

В некоторых вариантах осуществления процедура эстафетной передачи предназначена для эстафетной передачи пользовательского оборудования к целевому оборудованию сети радиодоступа, и упомянутое оборудование является целевым оборудованием сети радиодоступа. В одном таком варианте осуществления прием оповещения после процедуры эстафетной передачи содержит прием от оборудования опорной сети сообщения подтверждения запроса на переключение пути, включающего в себя поле, указывающее, что новый контекст безопасности NAS должен использоваться в качестве основы для контекста безопасности AS. Например, поле может представлять собой новое поле индикатора контекста безопасности.

В некоторых вариантах осуществления процедура эстафетной передачи предназначена для эстафетной передачи пользовательского оборудования от исходного оборудования сети радиодоступа к целевому оборудованию сети радиодоступа, оборудование опорной сети содержит исходное оборудование опорной сети, ассоциированное с исходным оборудованием сети радиодоступа, и упомянутое оборудование является целевым оборудованием опорной сети, ассоциированным с целевым оборудованием сети радиодоступа. В одном таком варианте осуществления прием оповещения во время процедуры эстафетной передачи содержит прием от исходного оборудования опорной сети сообщения запроса изменения местоположения перенаправления, включающего в себя поле, указывающее, что новый контекст безопасности NAS должен использоваться в качестве основы для контекста безопасности AS.

В некоторых вариантах осуществления процедура эстафетной передачи предназначена для эстафетной передачи пользовательского оборудования от исходного оборудования сети радиодоступа к целевому оборудованию сети радиодоступа, и упомянутое оборудование является целевым оборудованием сети радиодоступа. В одном таком варианте осуществления прием оповещения во время процедуры эстафетной передачи содержит прием от оборудования опорной сети сообщения запроса эстафетной передачи, включающего в себя поле, которое указывает, что новый контекст безопасности NAS должен использоваться в качестве основы для контекста безопасности AS. Например, поле может представлять собой поле индикатора изменения ключа, которое указывает, что ключ контекста безопасности NAS изменился.

В некоторых вариантах осуществления оборудование опорной сети реализует функцию доступа и управления мобильностью (AMF) в опорной сети.

Варианты осуществления также включают в себя соответствующее устройство, компьютерные программы и носитель. Например, варианты осуществления включают в себя оборудование опорной сети, сконфигурированное для использования в опорной сети системы беспроводной связи. Оборудование опорной сети выполнено с возможностью (например, через схему обработки и память оборудования опорной сети) переключаться на использование нового контекста безопасности слоя без доступа (NAS) между пользовательским оборудованием и оборудованием опорной сети; и во время процедуры эстафетной передачи или в связи с ней для эстафетной передачи пользовательского оборудования оповещать от оборудования опорной сети, что новый контекст безопасности NAS между пользовательским оборудованием и оборудованием опорной сети должен использоваться в качестве основы для контекста безопасности слоя доступа AS между оборудованием сети радиодоступа и пользовательским оборудованием.

Варианты осуществления также включают в себя оборудование (например, оборудование опорной сети, оборудование сети радиодоступа или пользовательское оборудование), сконфигурированное для использования в системе беспроводной связи. Оборудование выполнено с возможностью (например, через схему обработки и память оборудования) во время процедуры эстафетной передачи или в связи с ней для эстафетной передачи пользовательского оборудования принимать оповещение от оборудования опорной сети, указывающее, что новый контекст безопасности слоя без доступа (NAS) между пользовательским оборудованием и оборудованием опорной сети должен использоваться в качестве основы для контекста безопасности слоя доступа (AS) между оборудованием сети радиодоступа и пользовательским оборудованием.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

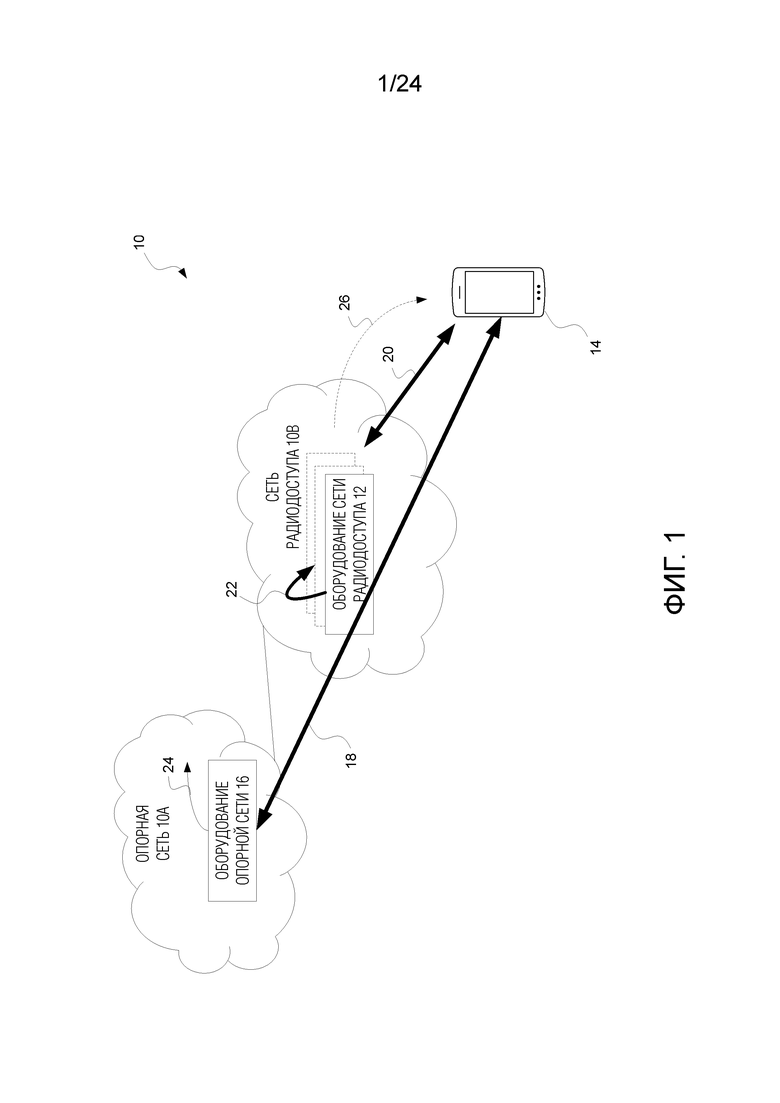

Фиг. 1 - блок-схема системы беспроводной связи в соответствии с некоторыми вариантами осуществления.

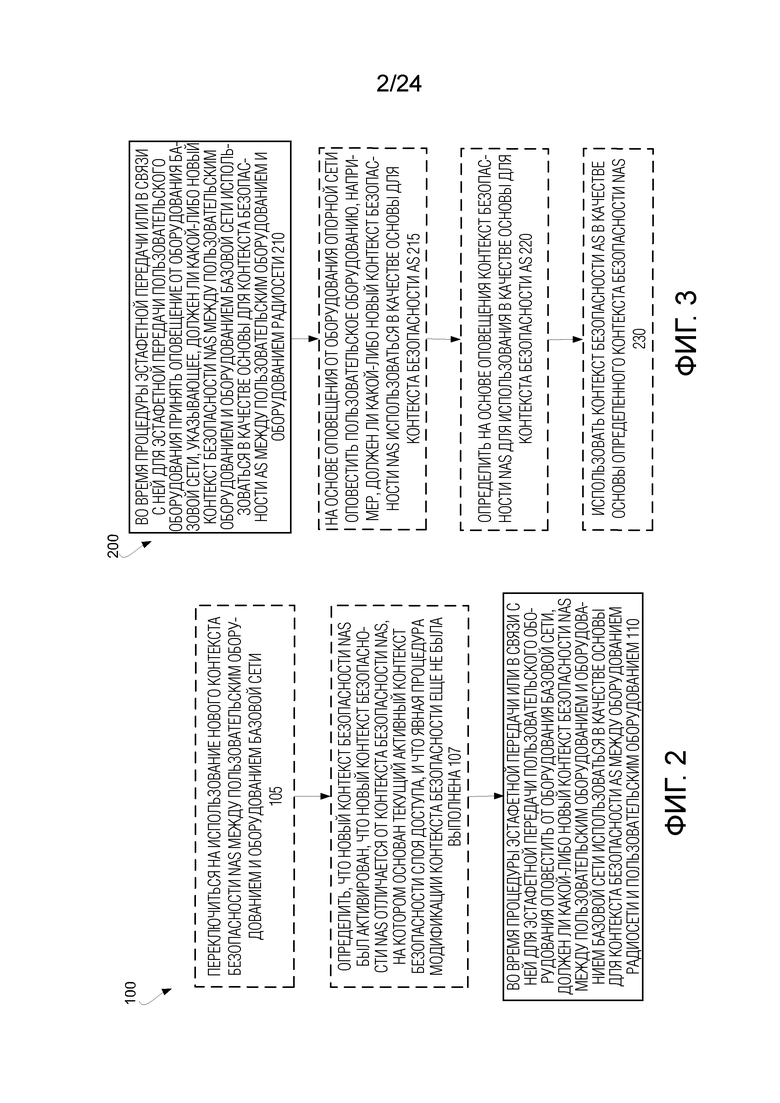

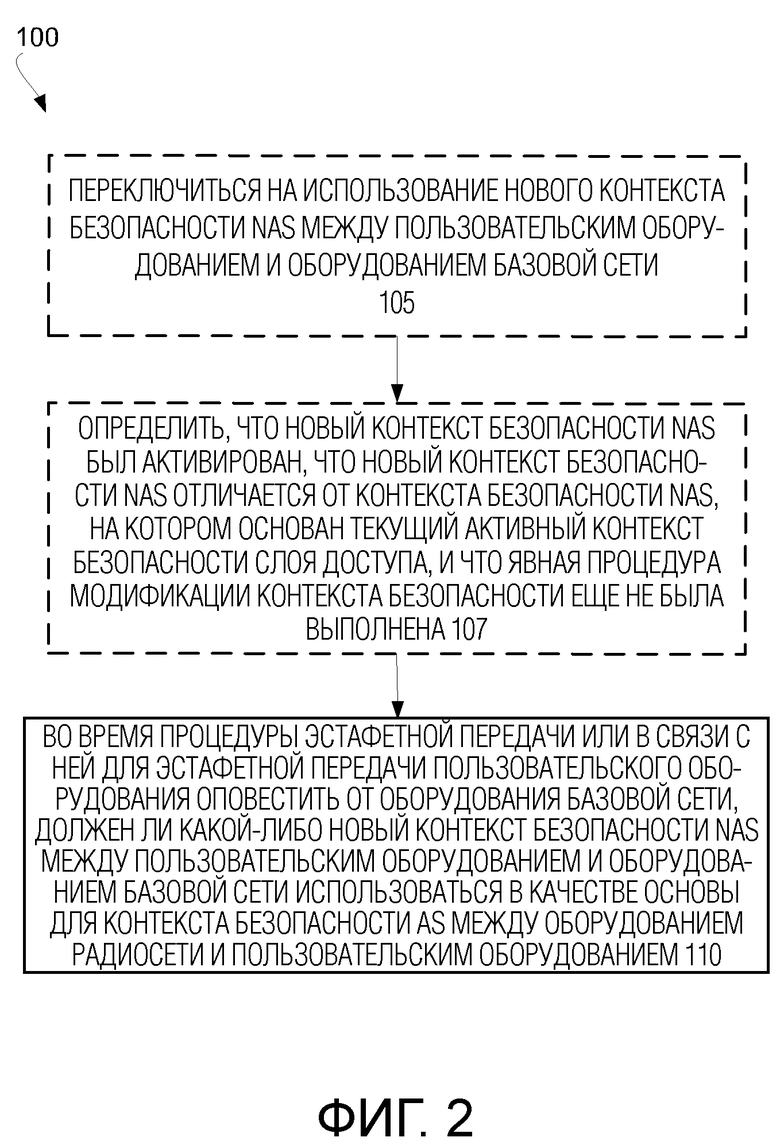

Фиг. 2 - логическая блок-схема способа, выполняемого оборудованием опорной сети, в соответствии с некоторыми вариантами осуществления.

Фиг. 3 - логическая блок-схема способа, выполняемого оборудованием в соответствии с некоторыми вариантами осуществления.

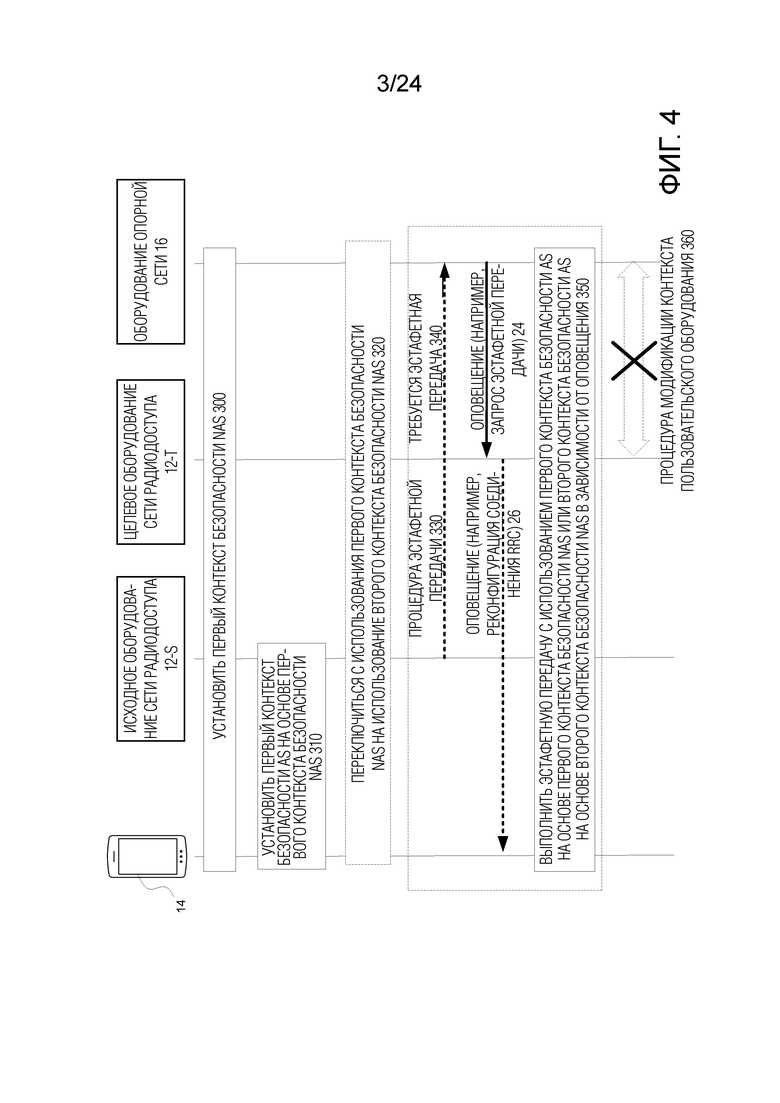

Фиг. 4 - диаграмма последовательности для эстафетной передачи, непосредственно обеспечиваемой оборудованием опорной сети, в соответствии с некоторыми вариантами осуществления.

Фиг. 5 - диаграмма последовательности для эстафетной передачи, которая непосредственно не обеспечивается оборудованием опорной сети, в соответствии с некоторыми вариантами осуществления.

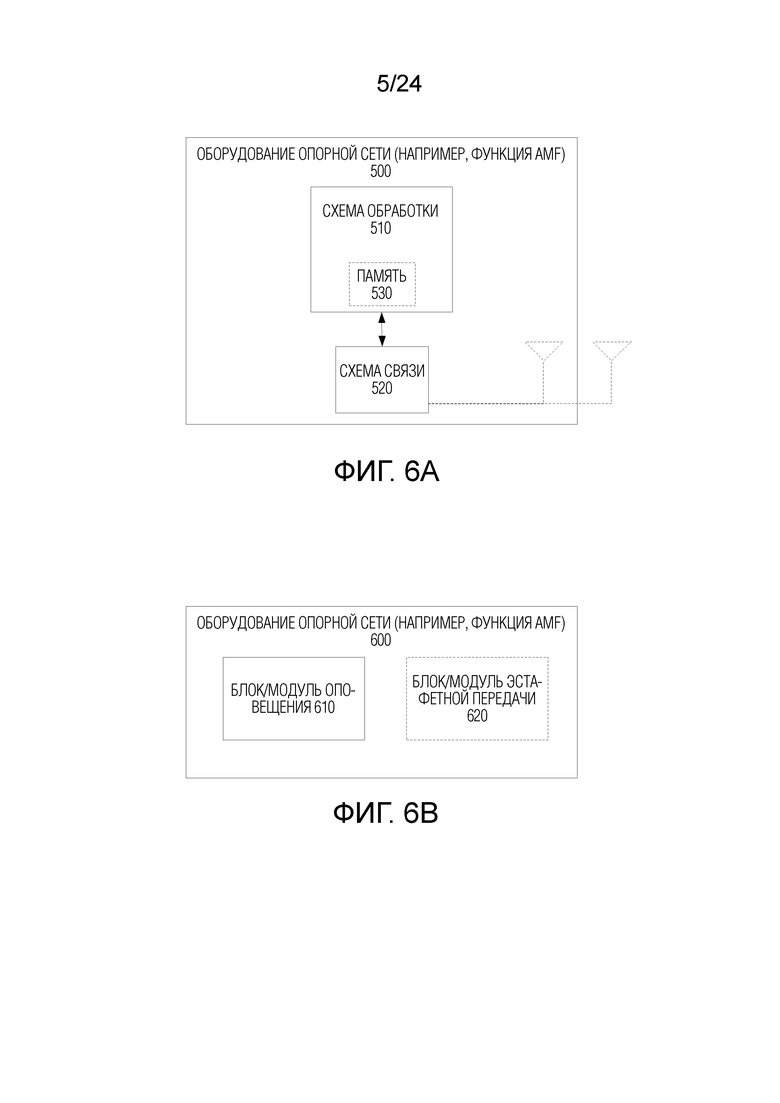

Фиг. 6A - блок-схема оборудования опорной сети в соответствии с некоторыми вариантами осуществления.

Фиг. 6B - блок-схема оборудования опорной сети в соответствии с другими вариантами осуществления.

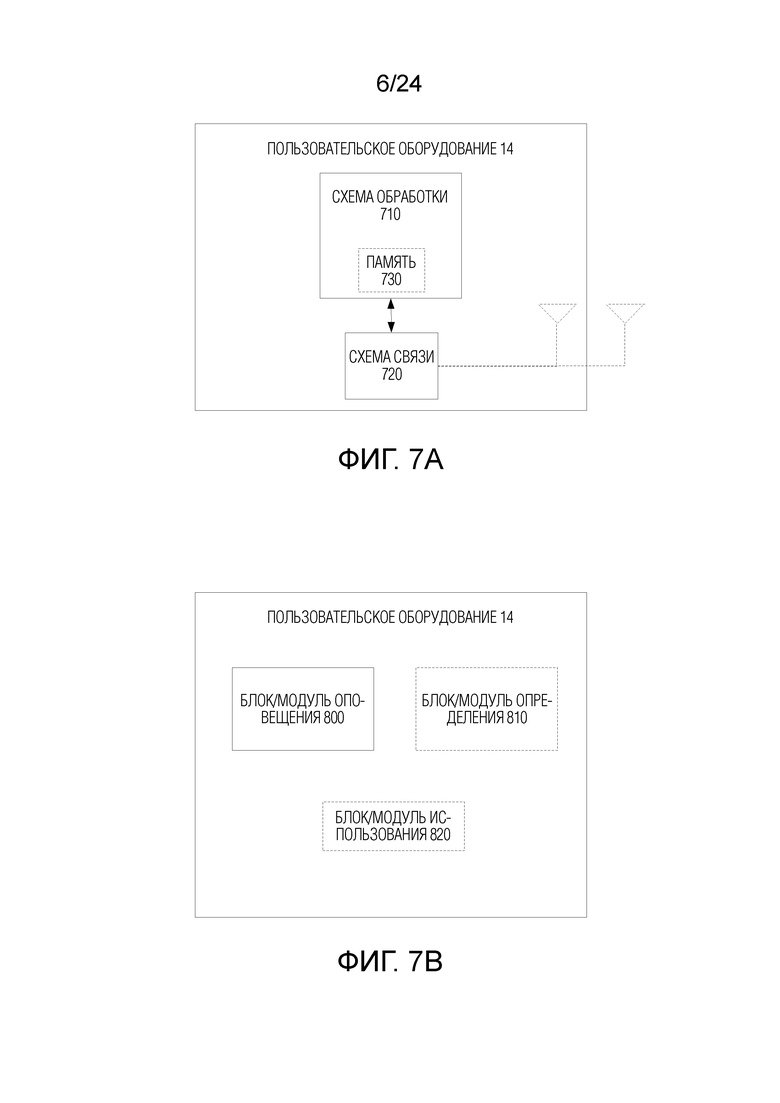

Фиг. 7A - блок-схема пользовательского оборудования в соответствии с некоторыми вариантами осуществления.

Фиг. 7B - блок-схема пользовательского оборудования в соответствии с другими вариантами осуществления.

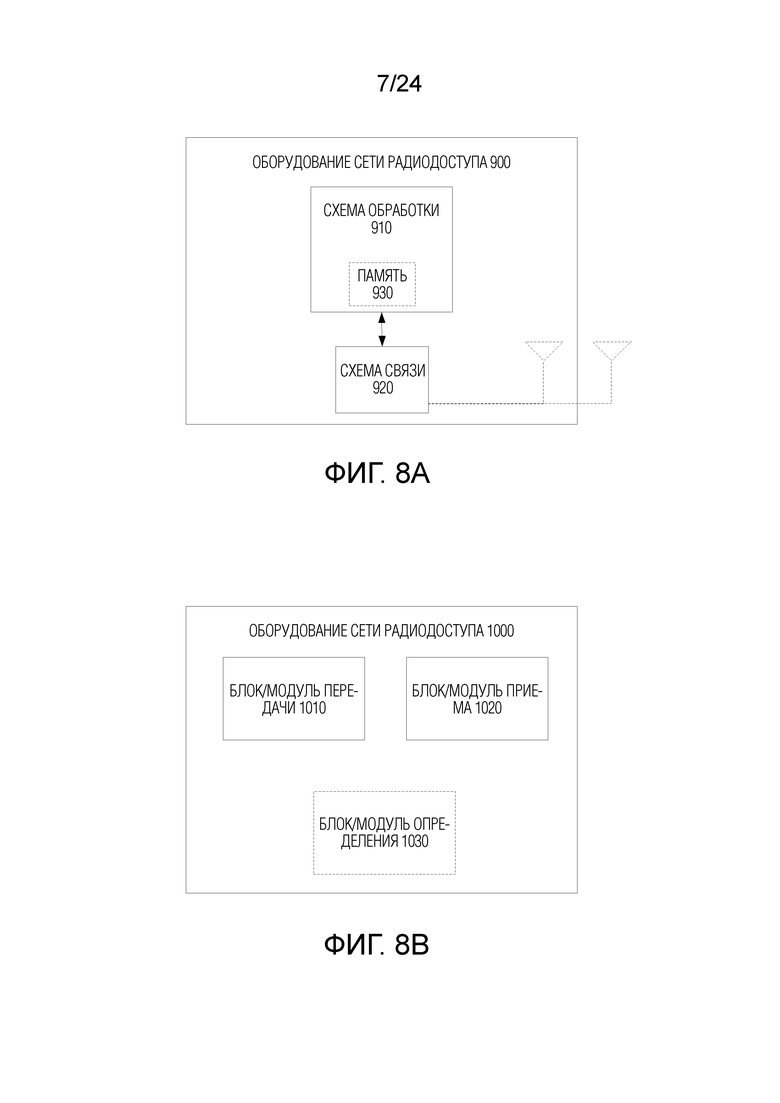

Фиг. 8A - блок-схема оборудования сети радиодоступа в соответствии с некоторыми вариантами осуществления.

Фиг. 8B - блок-схема оборудования сети радиодоступа в соответствии с другими вариантами осуществления.

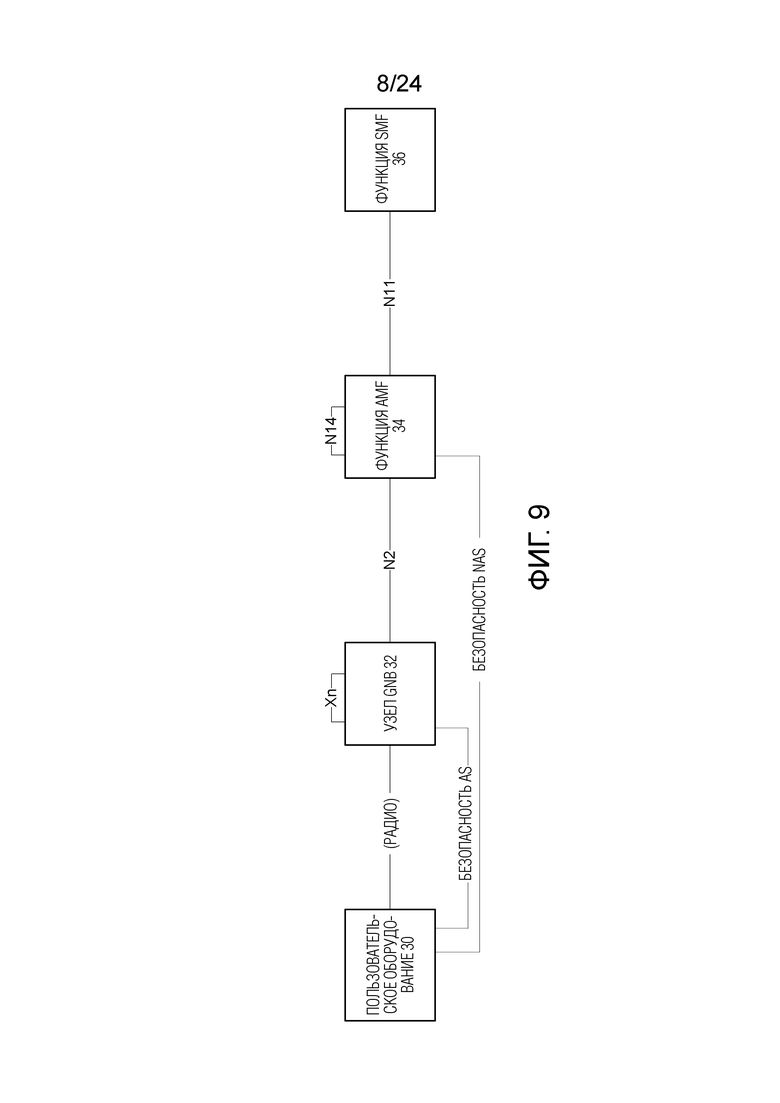

Фиг. 9 - блок-схема сети 5G в соответствии с некоторыми вариантами осуществления.

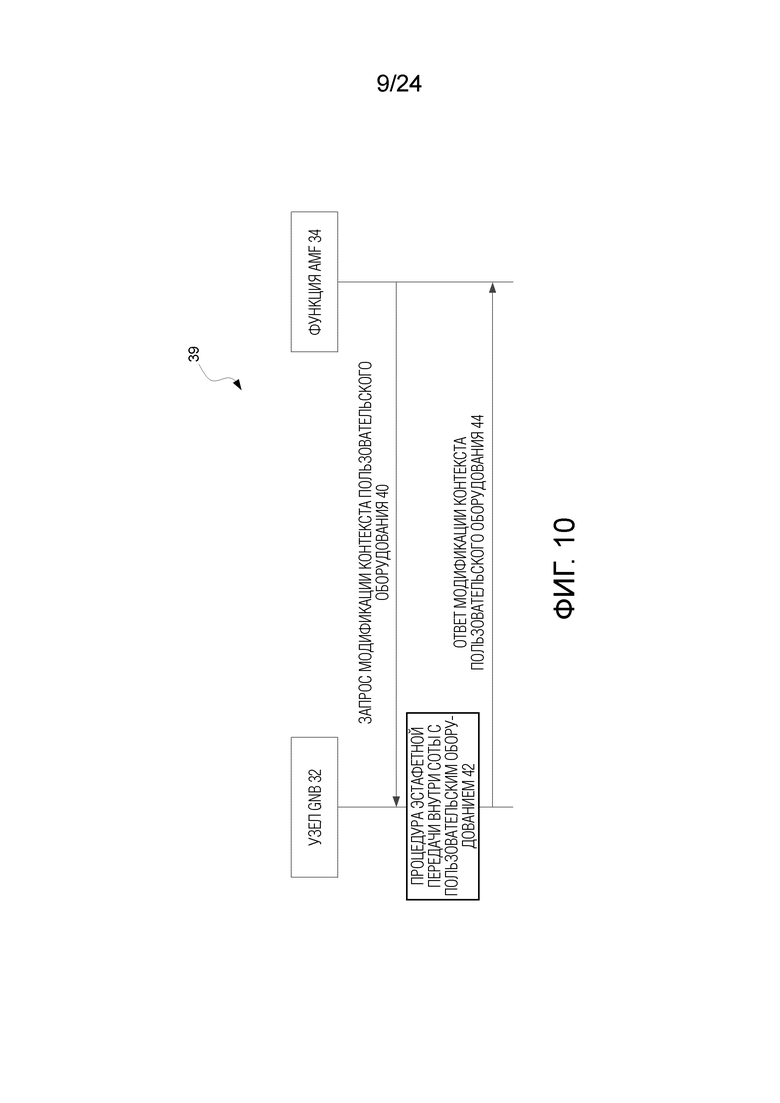

Фиг. 10 - диаграммой последовательности явной процедуры модификации контекста пользовательского оборудования в соответствии с некоторыми вариантами осуществления.

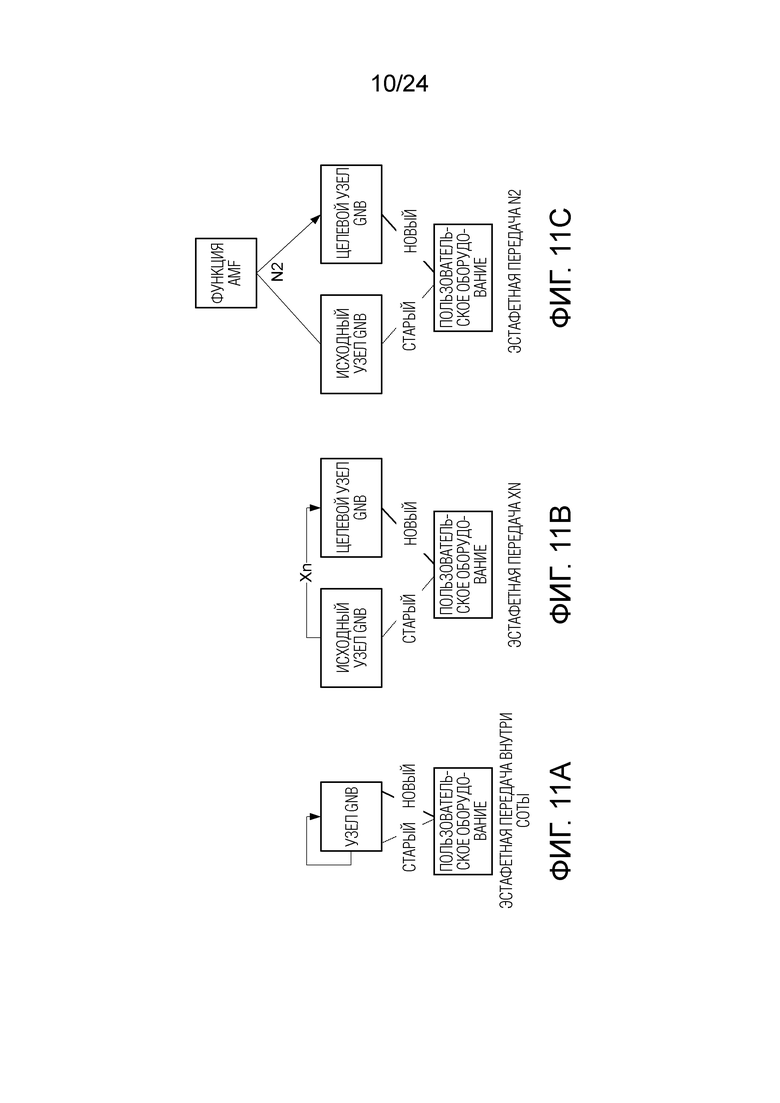

Фиг. 11A - блок-схема эстафетной передачи внутри соты в соответствии с некоторыми вариантами осуществления.

Фиг. 11B - блок-схема эстафетной передачи Xn в соответствии с некоторыми вариантами осуществления.

Фиг. 11C - блок-схема эстафетной передачи N2 в соответствии с некоторыми вариантами осуществления.

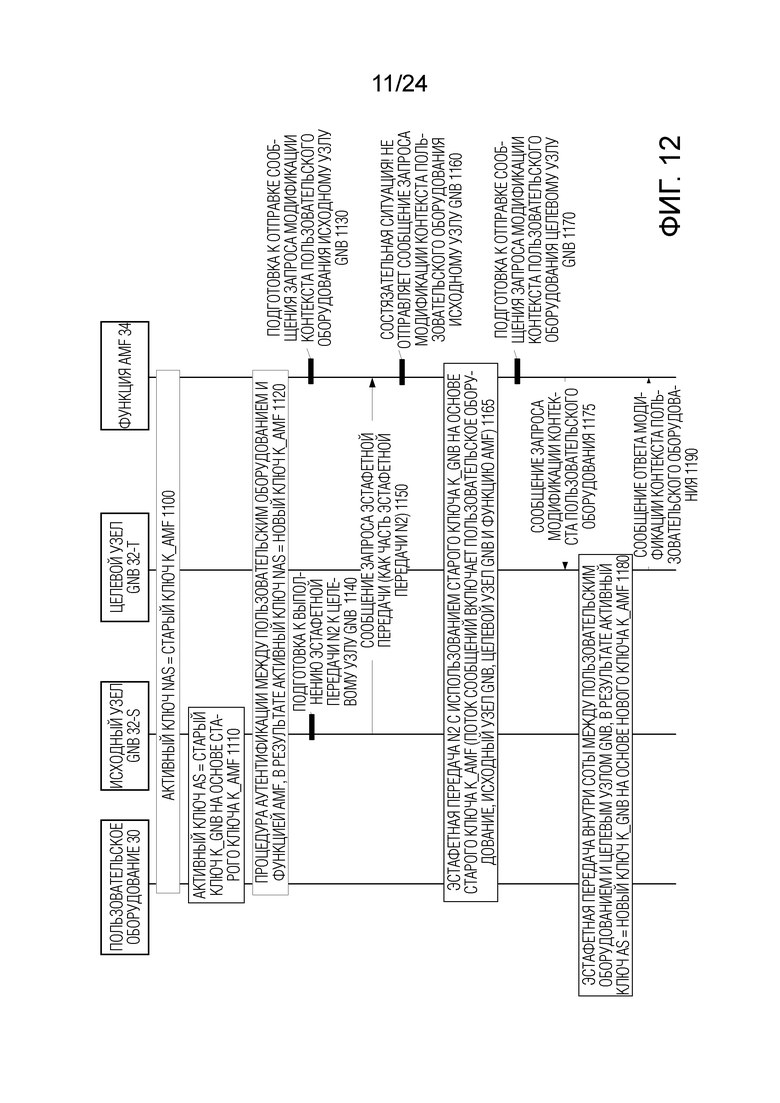

Фиг. 12 - диаграмма последовательности эстафетной передачи N2 в соответствии с некоторыми вариантами осуществления.

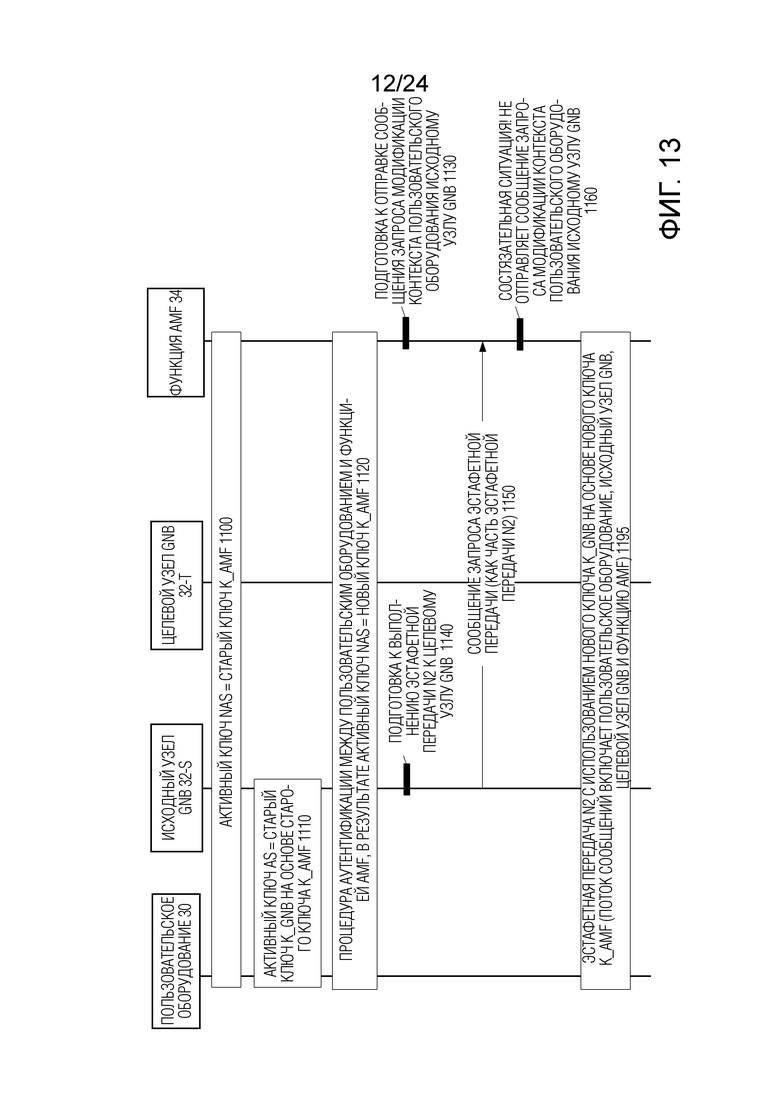

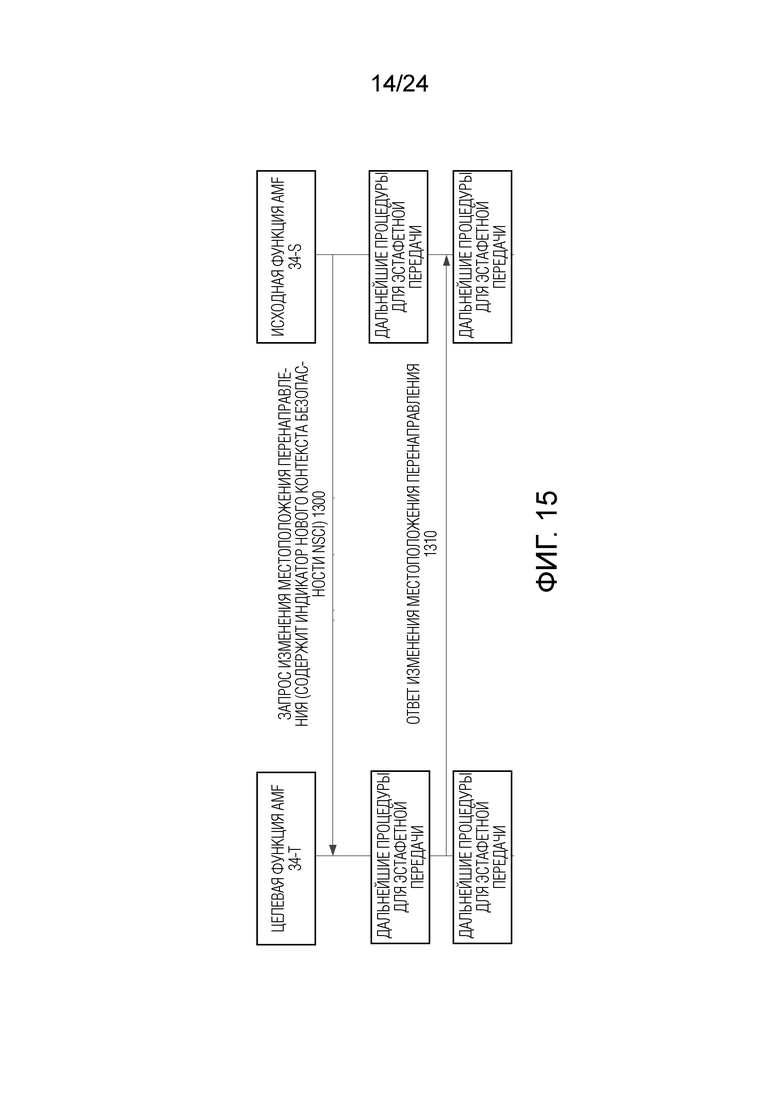

Фиг. 13 - диаграмма последовательности эстафетной передачи N2 в соответствии с другими вариантами осуществления.

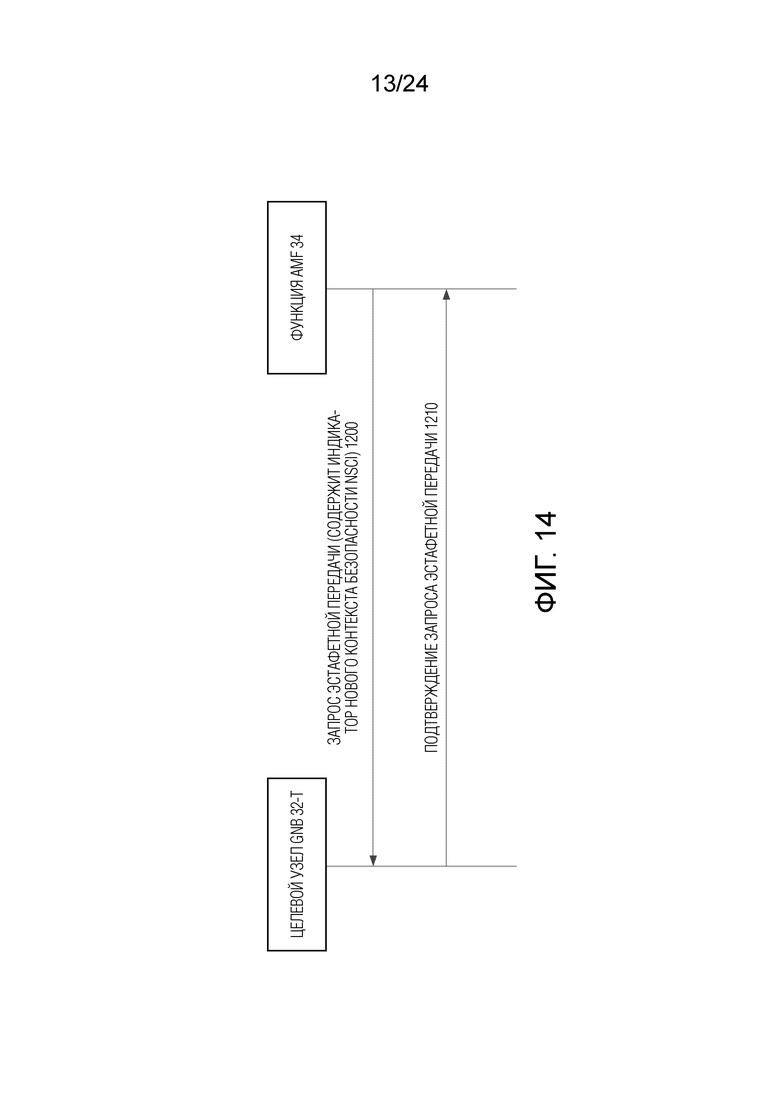

Фиг. 14 - диаграммой последовательности оповещения между функцией AMF и целевым узлом gNB для эстафетной передачи в соответствии с некоторыми вариантами осуществления.

Фиг. 15 - диаграмма последовательности оповещения между исходной функцией AMF и целевой функцией AMF для эстафетной передачи в соответствии с некоторыми вариантами осуществления.

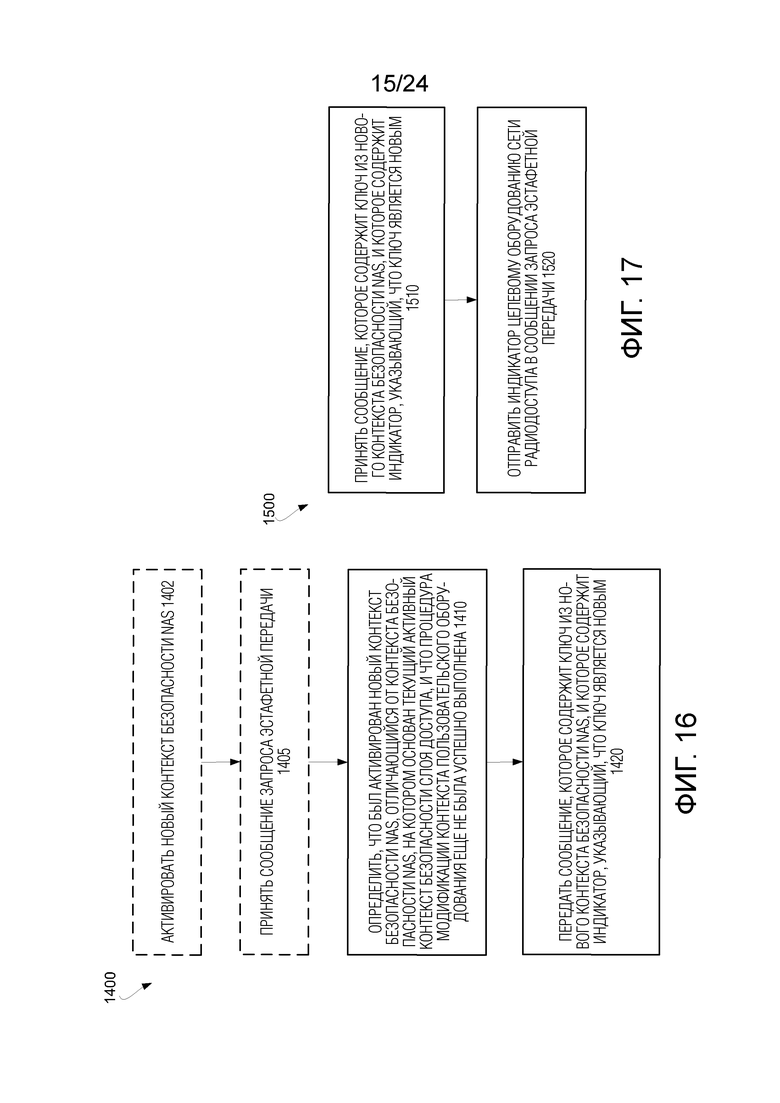

Фиг. 16 - логическая блок-схема способа, выполняемого оборудованием опорной сети или оборудованием, реализующим функцию AMF, в соответствии с некоторыми вариантами осуществления.

Фиг. 17 - логическая блок-схема способа, выполняемого целевой функцией AMF, в соответствии с некоторыми вариантами осуществления.

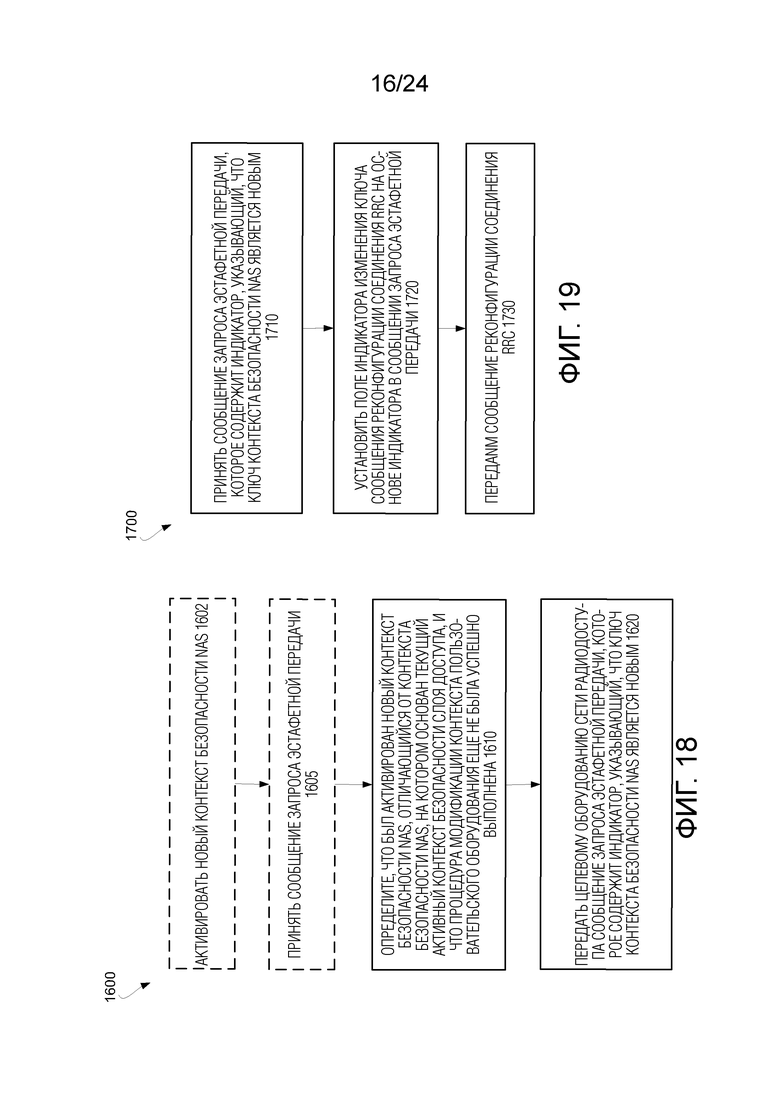

Фиг. 18 - логическая блок-схемой способа, выполняемого оборудованием опорной сети или оборудованием, реализующим функцию AMF, в соответствии с другими вариантами осуществления.

Фиг. 19 - логическая блок-схема способа, выполняемого оборудованием сети радиодоступа, в соответствии с некоторыми вариантами осуществления.

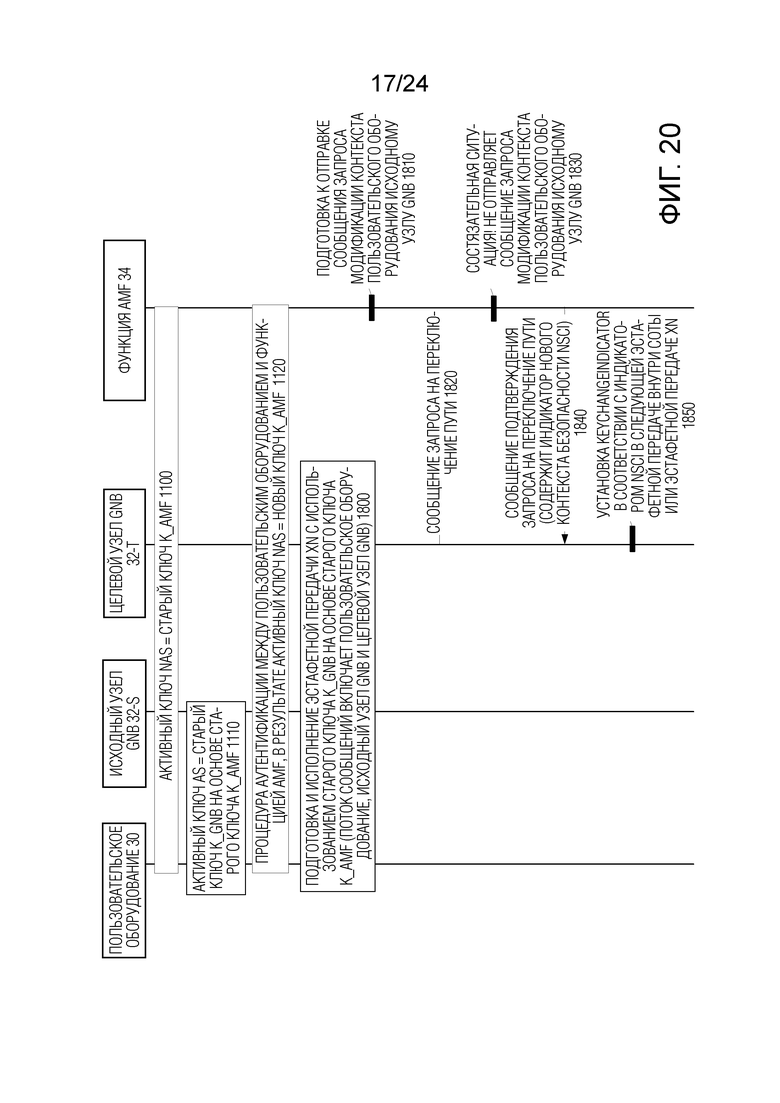

Фиг. 20 - диаграмма последовательности эстафетной передачи Xn в соответствии с некоторыми вариантами осуществления.

Фиг. 21 - логическая блок-схема способа, выполняемого оборудованием опорной сети или оборудованием, реализующим функцию AMF, в соответствии с еще одними вариантами осуществления.

Фиг. 22 - логическая блок-схема способа, выполняемого оборудованием сети радиодоступа в соответствии с другими вариантами осуществления.

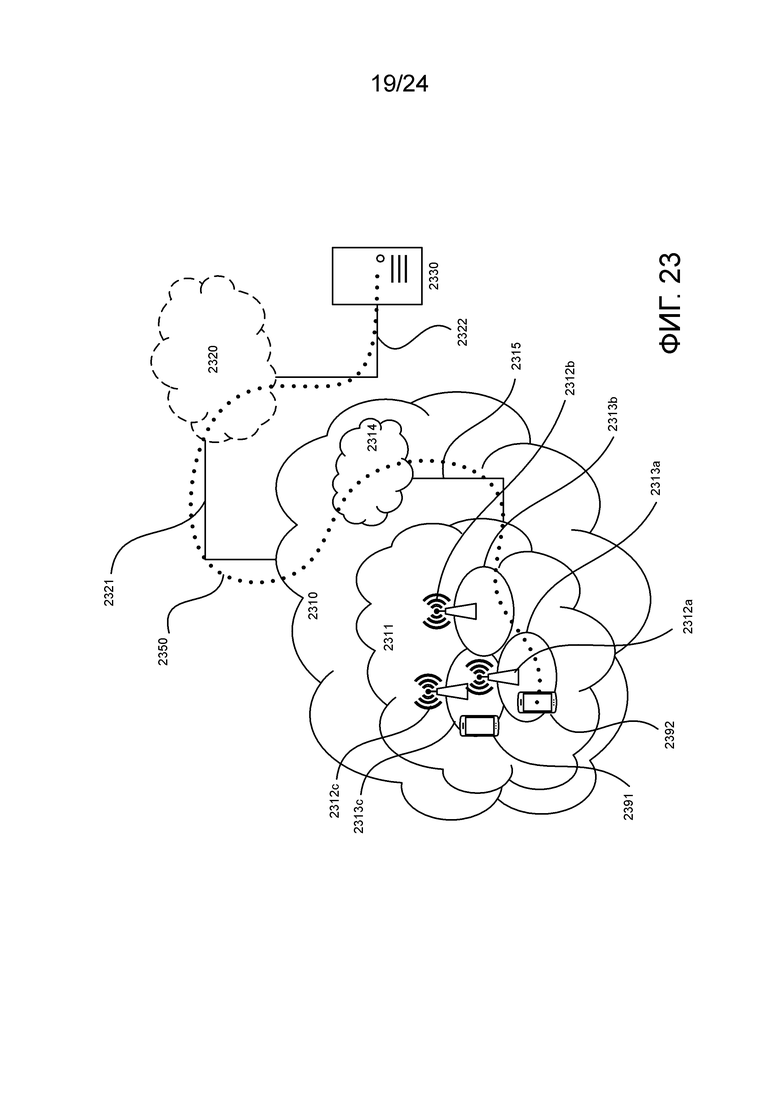

Фиг. 23 - блок-схема сети связи в соответствии с некоторыми вариантами осуществления.

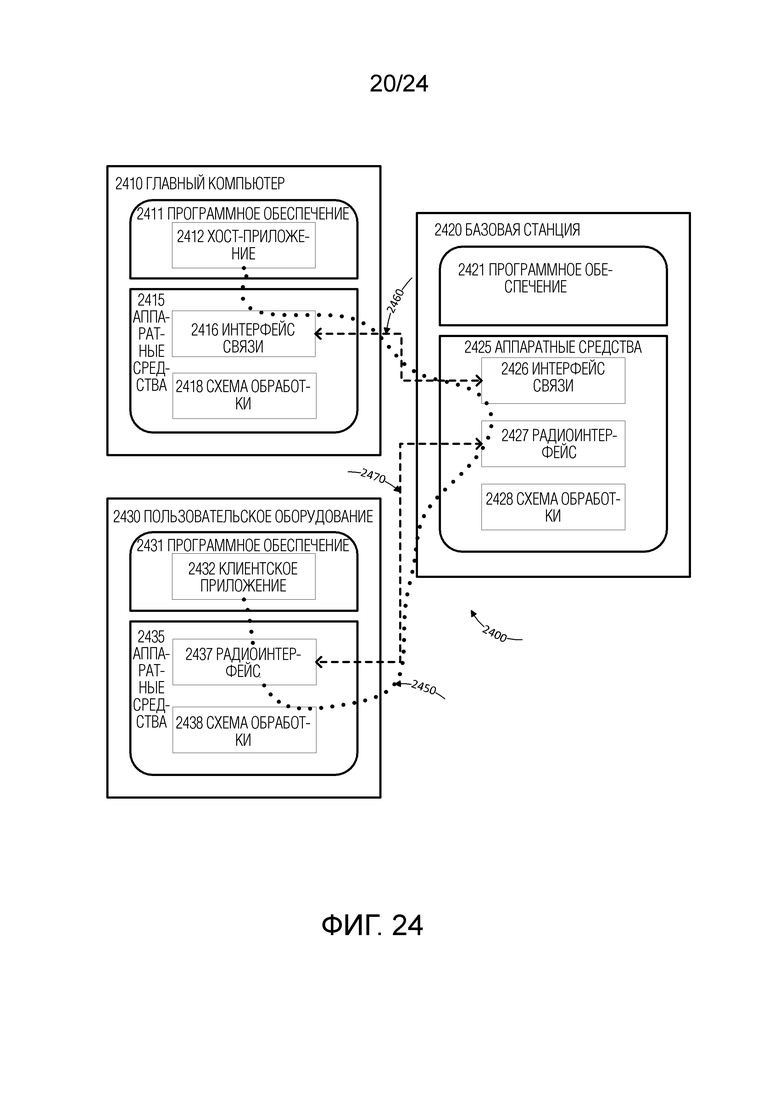

Фиг. 24 - блок-схема пользовательского оборудования, базовой станции и главного компьютера в соответствии с некоторыми вариантами осуществления.

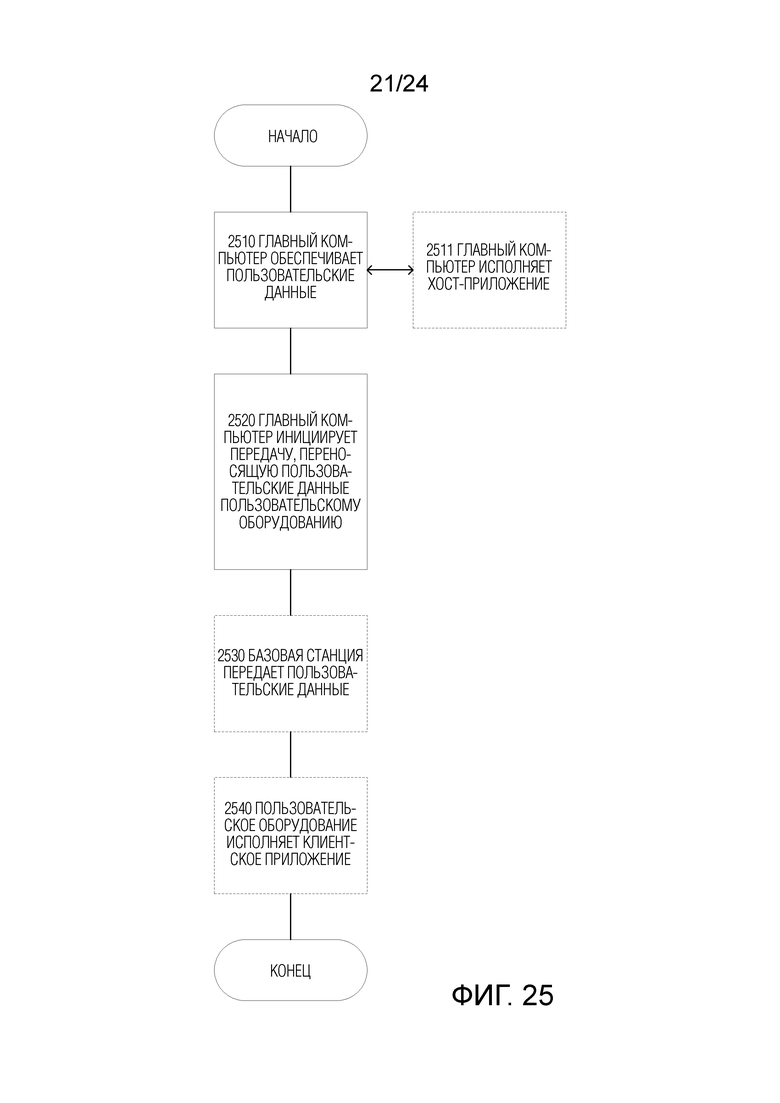

Фиг. 25 - блок-схема последовательности этапов, иллюстрирующая способ, реализованный в системе связи, в соответствии с одним вариантом осуществления.

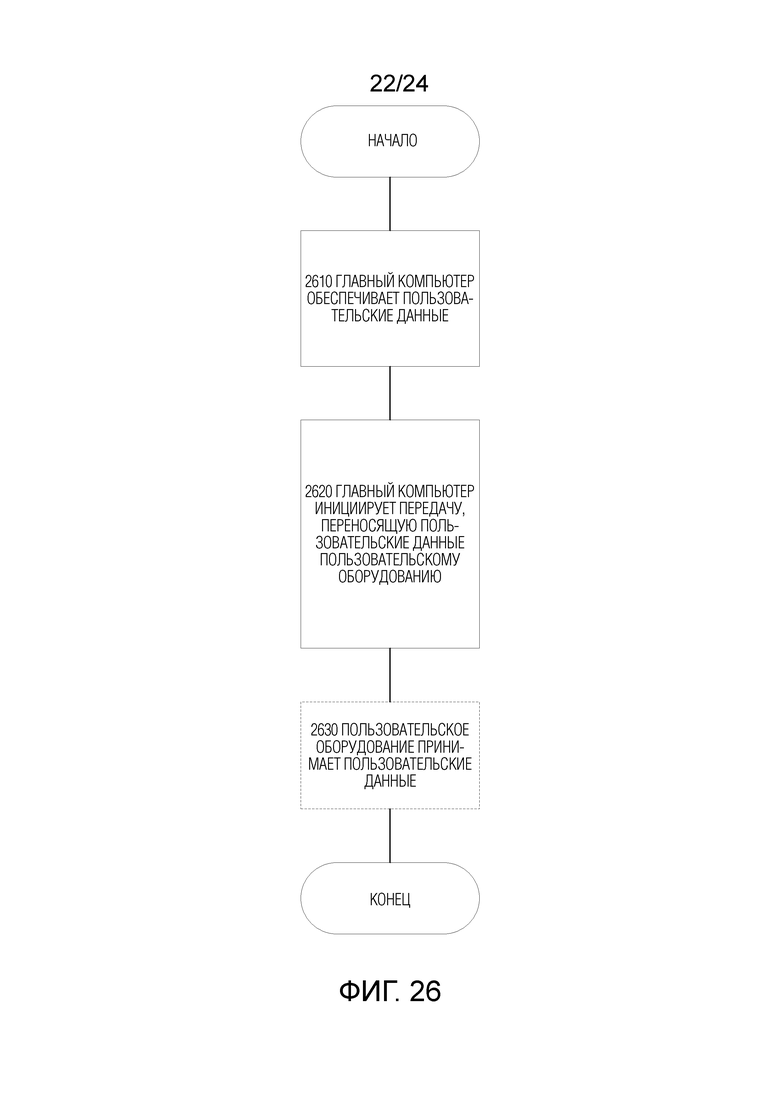

Фиг. 26 - блок-схема последовательности этапов, иллюстрирующая способ, реализованный в системе связи, в соответствии с одним вариантом осуществления.

Фиг. 27 - блок-схема последовательности этапов, иллюстрирующая способ, реализованный в системе связи, в соответствии с одним вариантом осуществления.

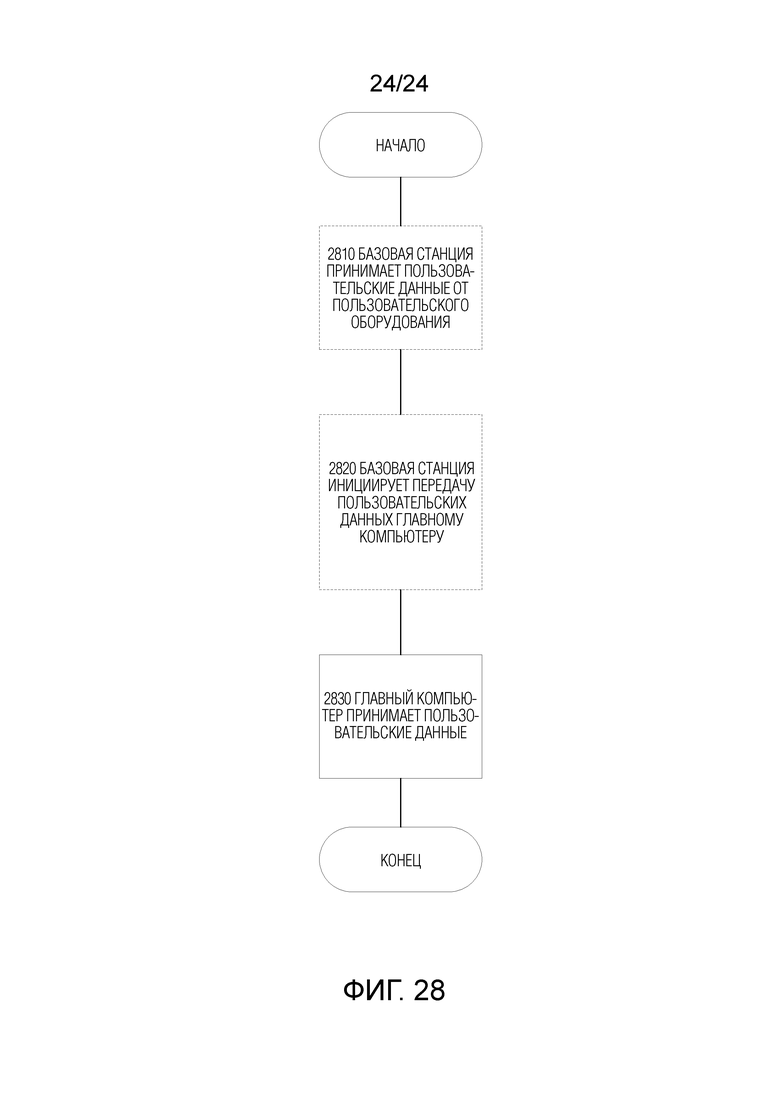

Фиг. 28 - блок-схема последовательности этапов, иллюстрирующая способ, реализованный в системе связи, в соответствии с одним вариантом осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

Фиг. 1 показывает систему 10 беспроводной связи (например, систему 5G) в соответствии с некоторыми вариантами осуществления. Система 10 включает в себя опорную сеть 10А (CN) и сеть 10B радиодоступа (RAN). Сеть 10B RAN включает в себя один или более экземпляров оборудования 12 сети радиодоступа (например, одну или более базовых станций) для обеспечения радиодоступа (например, через одну или более сот) пользовательскому оборудованию, одно из которых показано как пользовательское оборудование 14. Через этот радиодоступ пользовательское оборудование 14 соединяется с оборудованием 16 опорной сети (например, реализуя функцию доступа и мобильности, AMF, в опорной сети 5G) в базовой сети 10А, которая в свою очередь может обеспечить пользовательское оборудование 14 доступом к одной или более внешним сетям, таким как Интернет.

Пользовательское оборудование 14 и оборудование 16 опорной сети устанавливают между собой состояние безопасности, называемое контекстом 18 безопасности слоя без доступа (NAS). Контекст 18 безопасности NAS может включать в себя, например, ключ безопасности NAS, идентификатор ключа безопасности, средства безопасности, счетчики и т.д. Пользовательское оборудование 14 и оборудование 16 опорной сети используют контекст 18 безопасности NAS, чтобы обеспечить защиту конфиденциальности и/или целостности для сообщений NAS, которыми пользовательское оборудование 14 и оборудование 16 опорной сети обмениваются. Аналогичным образом, пользовательское оборудование 14 и оборудование 12 сети радиодоступа устанавливают между собой состояние безопасности, называемое контекстом 20 безопасности слоя доступа (AS). Контекст безопасности AS может включать в себя, например, ключ безопасности AS, идентификатор ключа безопасности, средства безопасности, счетчики и т.д. Пользовательское оборудование 14 и оборудование 12 сети радиодоступа используют контекст 20 безопасности AS, чтобы обеспечить защиту конфиденциальности и/или целостности для сообщений AS, которыми пользовательское оборудование 14 и оборудование 12 сети радиодоступа обмениваются.

Контекст безопасности AS основан на контексте безопасности NAS в соответствии с некоторыми вариантами осуществления. Например, базовый ключ контекста безопасности AS (например, K_gNB в 5G) может быть произведен из базового ключа контекста безопасности NAS (например, K_AMF в 5G) или иным образом основан на нем, таким образом, в целом контекст безопасности AS произведен из контекста безопасности NAS или иным образом основан на нем. В соответствии с этим, если оборудование 16 опорной сети и пользовательское оборудование 14 переключаются с использования одного контекста безопасности NAS на новый контекст безопасности NAS (например, с новым базовым ключом), оборудование 12 сети радиодоступа и пользовательское оборудование 14 должны самостоятельно переключиться с использования контекста безопасности AS, который основан на старом контексте безопасности NAS, на использование нового контекста безопасности AS, который основан на новом контексте безопасности NAS. С этой целью оборудование 16 опорной сети может выполнить явную (специализированную) процедуру модификации контекста безопасности для оборудования 12 сети радиодоступа, т.е., чтобы побудить оборудование 12 сети радиодоступа и пользовательское оборудование 14 (синхронно) переключиться на новый контекст безопасности AS, который основан на новом контексте безопасности NAS. Однако использование явной процедуры модификации контекста безопасности оказывается сложным и/или неэффективным в некоторых случаях (например, вследствие состязательных ситуаций управляющего оповещения), например, когда модификация контекста безопасности должна быть выполнена в значительной степени одновременно с эстафетной передачей пользовательского оборудования 14.

В соответствии с этим некоторые представленные в настоящей заявке варианты осуществления оптимизируют оповещение 24 от оборудования 16 опорной сети во время процедуры эстафетной передачи для эстафетной передачи 22 пользовательского оборудования 14 или в связи с этой процедурой (например, в ответ на нее). Это оповещение 24 в некоторых вариантах осуществления в конечном счете позволяет оборудованию сети радиодоступа в сети 10B RAN (например, целевому оборудованию сети радиодоступа эстафетной передачи 22) и пользовательскому оборудованию 14 определить, должен ли какой-либо новый контекст безопасности NAS использоваться в качестве основы для контекста безопасности AS между пользовательским оборудованием 14 и этим оборудованием сети радиодоступа. Когда оповещение 24 имеет место во время процедуры эстафетной передачи или в связи с этой процедурой, явная (специализированная) процедура модификации контекста безопасности может быть не нужна. Это может оказаться полезным благодаря принципиальному сокращению управляющего оповещения, сокращению эстафетной передачи и упрощению управления состоянием.

Фиг. 2 иллюстрирует обработку, выполняемую оборудованием 16 опорной сети в связи с этим в соответствии с некоторыми вариантами осуществления. Как показано, способ 100, выполняемый оборудованием 16 опорной сети, включает в себя: во время процедуры эстафетной передачи или в связи с ней (например, в ответ на нее) для эстафетной передачи 22 от пользовательского оборудования 14 (явно или неявно) отправляет оповещение 24 от оборудования 16 опорной сети о том, должен ли какой-либо новый контекст безопасности NAS между пользовательским оборудованием 14 и оборудованием 16 опорной сети использоваться в качестве основы для контекста безопасности AS между пользовательским оборудованием 14 и оборудованием сети радиодоступа (например, целевым оборудованием сети радиодоступа эстафетной передачи 22) (этап 110). Когда, например, оборудование 16 опорной сети переключилось на использование нового контекста безопасности NAS (т.е., активировало новый контекст безопасности NAS, чтобы начать использовать новый контекст безопасности NAS) (этап 105), оборудование 16 опорной сети может оповестить, что новый контекст безопасности NAS должен использоваться в качестве основы для контекста безопасности AS. Иначе (например, если оборудование 16 опорной сети не переключилось на использование нового контекста безопасности NAS) оборудование 16 опорной сети может оповестить, что новый контекст безопасности NAS не должен использоваться в качестве основы для контекста безопасности AS (например, поскольку такой новый контекст безопасности NAS не существует).

Оборудование 16 опорной сети в некоторых вариантах осуществления может оповестить, что новый контекст безопасности NAS должен использоваться в качестве основы для контекста безопасности AS, только если оборудование 16 опорной сети еще не выполнило явную (специализированную) процедуру модификации контекста безопасности, т.е., чтобы побудить оборудование сети радиодоступа и пользовательское оборудование 14 переключиться на использование нового контекста безопасности AS на основе нового контекста безопасности NAS. Действительно, если такая явная процедура модификации контекста уже была выполнена, пользовательскому оборудованию 14 и оборудованию сети радиодоступа не нужно сообщать, что новый контекст безопасности NAS должен использоваться в качестве основы для контекста безопасности AS, поскольку они уже переключатся на использование нового контекста безопасности NAS с этой целью. В соответствии с этим, как показано на фиг. 2, способ 100 в некоторых вариантах осуществления может дополнительно включить в себя определение, что новый контекст безопасности NAS был активирован (т.е., начат использоваться оборудованием 16 опорной сети и пользовательским оборудованием 14), что новый контекст безопасности NAS отличается от контекста безопасности NAS, на котором основан текущий активный контекст безопасности AS, и что явная процедура модификации контекста безопасности еще не была выполнена (этап 107). Оборудование 16 опорной сети может соответственно оповестить о том, что новый контекст безопасности NAS должен использоваться в качестве основы для контекста безопасности AS (этап 110) в ответ на выполнение этого определения.

Оборудование 16 опорной сети может выполнить оповещение на фиг. 2 некоторому оборудованию. Это оборудование, например, может представлять собой пользовательское оборудование 14, оборудование сети радиодоступа (например, целевое оборудование сети радиодоступа эстафетной передачи 22) или оборудование опорной сети, например, в зависимости от условий или обстоятельств (например, типа эстафетной передачи 22). Независимо от этого, фиг. 3 иллюстрирует обработку, выполняемую таким оборудованием в соответствии с некоторыми вариантами осуществления. Как показано на фиг. 3, способ 200, выполняемый оборудованием, сконфигурированным для использования в системе 10, включают в себя: во время процедуры эстафетной передачи или в связи с ней (например, в ответ на нее) для эстафетной передачи 22 пользовательского оборудования 14 прием (явный или неявный) оповещения 24 от оборудования 16 опорной сети, указывающего, должен ли какой-либо новый контекст безопасности NAS между пользовательским оборудованием 14 и оборудованием 16 опорной сети использоваться в качестве основы для контекста безопасности AS между пользовательским оборудованием 14 и оборудованием сети радиодоступа (например, целевым оборудованием сети радиодоступа эстафетной передачи 22) (этап 210). Как описано выше, когда оборудование 16 опорной сети переключилось на использование нового контекста безопасности NAS, оповещение может указать, что новый контекст безопасности NAS должен использоваться в качестве основы для контекста безопасности AS. Иначе, (например, если оборудование 16 опорной сети не переключалось на использование нового контекста безопасности NAS) оповещение может указать, что новый контекст безопасности NAS не должен использоваться в качестве основания для контекста безопасности AS (например, поскольку такой новый контекст безопасности NAS не существует).

В некоторых вариантах осуществления, как в некоторых случаях, когда оборудование представляет собой само пользовательское оборудование 14, которое принимает оповещение 22 от оборудования 16 опорной сети, способ 200 может дополнительно содержать определение на основе оповещения 22 контекста безопасности NAS для использования в качестве основы для контекста безопасности AS (этап 220). Например, когда пользовательское оборудование 14 и оборудование 12 опорной сети переключились с использования старого контекста безопасности NAS на использование нового контекста безопасности NAS, оповещение 26 позволяет пользовательскому оборудованию 14 определить, должен ли старый или новый контекст безопасности NAS использоваться в качестве основы для контекста безопасности AS, например, в процедуре эстафетной передачи. В любом случае способ 200 может дополнительно включать в себя использование контекста безопасности AS на основе определенного контекста безопасности NAS (этап 230). Использование контекста безопасности AS, например, может включать использование контекста безопасности AS для защиты конфиденциальности и/или целостности сообщений AS, которыми обмениваются с оборудованием сети радиодоступа.

В других вариантах осуществления, как в некоторых случаях, когда оборудование представляет собой оборудование сети радиодоступа, способ оборудования может в качестве альтернативы или дополнительно содержать: на основе оповещения 24 от оборудования опорной сети выполнение оповещения 26 пользовательскому оборудованию 14 (этап 215). Оповещение 26, как показано, например, может в свою очередь оповестить, должен ли какой-либо новый контекст безопасности NAS между пользовательским оборудованием 14 и оборудованием 16 опорной сети использоваться в качестве основы для контекста безопасности AS. Тогда в этом смысле оборудование сети радиодоступа эффективно пересылает или иным образом распространяет оповещение 24 от оборудования опорной сети пользовательскому оборудованию 14 как оповещение 26. Оповещение 26 в других вариантах осуществления может быть оформлено как оповещение о том, изменился ли контекст безопасности NAS, на котором основан контекст безопасности AS, например, на новый контекст безопасности NAS, на который могло переключиться пользовательское оборудование 14. В любом случае, тем не менее, оповещение 26 пользовательскому оборудованию 14 может быть реализовано в некоторых вариантах осуществления посредством передачи индикатора изменения ключа (поле keyChangeIndicator) пользовательскому оборудованию 14 в сообщении реконфигурации соединения управления радиоресурсами (RRC). Независимо от этого оповещение 26 пользовательскому оборудованию 14 позволяет пользовательскому оборудованию 14 определить контекст безопасности NAS для использования в качестве основы для контекста безопасности AS, т.е., в процедуре эстафетной передачи, как описано выше.

Фиг. 4 иллюстрирует один пример некоторых приведенных выше вариантов осуществления в контексте, в котором эстафетная передача 22 имеет тип, в котором оборудование 16 опорной сети непосредственно обеспечивает возможность эстафетной передачи (например, эстафетная передача-N2 в 5G, когда интерфейс Xn не существует между целевым и исходным оборудованием сети радиодоступа эстафетной передачи). Как показано на фиг. 4, пользовательское оборудование 14 устанавливает первый контекст безопасности NAS (например, включающий в себя первый базовый ключ NAS) с оборудованием 16 опорной сети (этап 300). Пользовательское оборудование 14 также устанавливает первый контекст безопасности AS с (перспективным) исходным оборудованием 12-S сети радиодоступа на основе первого контекста безопасности NAS (этап 310). Первый контекст безопасности AS, например, может включать в себя первый базовый ключ AS, который произведен из первого базового ключа NAS. В любом случае в более позднее время, например, во время процедуры аутентификации пользовательское оборудование 14 и оборудование 16 опорной сети могут переключиться с использования первого (теперь "старого") контекста безопасности NAS на использование второго (нового) контекста безопасности NAS (этап 320). В этом случае второй (новый) контекст безопасности NAS отличается от первого контекста безопасности NAS, на котором основан первый контекст безопасности AS, между пользовательским оборудованием 14 и исходным оборудовании 12-S сети радиодоступа. Другими словами, по меньшей мере с этапа 320 второй (новый) контекст безопасности NAS, как показано на фиг. 4, является контекстом безопасности NAS, на который пользовательское оборудование 14 и оборудование 16 опорной сети переключились для использования, но использование (второго) контекста безопасности AS на основе этого второго (нового) контекста безопасности NAS не было начато, например, через явную (специализированную) процедуру модификации контекста пользовательского оборудования. Как показано на фиг. 4, это все еще может быть случай, когда процедура 330 эстафетной передачи инициирована для эстафетной передачи пользовательского оборудования 14 от исходного оборудования 12-S сети радиодоступа к целевому оборудованию 12-T сети радиодоступа. Например, когда оборудование 16 опорной сети принимает требуемое сообщение эстафетной передачи (этап 340), оборудование 16 опорной сети все еще могло не инициировать явную (специализированную) процедуру модификации контекста пользовательского оборудования, чтобы начать использовать второй (новый) контекст безопасности AS на основе второго (нового) контекста безопасности NAS.

В частности, оборудование 16 опорной сети выполняет оповещение 24 во время процедуры 330 эстафетной передачи, чтобы оповестить целевое оборудование 12-T сети радиодоступа, должен ли какой-либо новый контекст безопасности NAS между пользовательским оборудованием 14 и оборудованием 16 опорной сети использоваться в качестве основы для контекста безопасности AS между пользовательским оборудованием 14 и целевым оборудованием 12-T сети радиодоступа. Оповещение 24 может быть включено (например, как булево поле) в сообщение запроса эстафетной передачи, отправленное целевому оборудованию 12-T сети радиодоступа. В некоторых вариантах осуществления целевое оборудование 12-T сети радиодоступа на основе этого оповещения 24 от оборудования 16 опорной сети в свою очередь выполняет оповещение 26 пользовательскому оборудованию 14. Оповещение 26, например, может указать, изменился ли контекст безопасности NAS, на котором основан контекст безопасности AS, или должен ли какой-либо новый контекст безопасности NAS между пользовательским оборудованием 14 и оборудованием 16 опорной сети использоваться в качестве основы для контекста безопасности AS. Оповещение 26 может быть включено, например, как индикатор изменения ключа в сообщение реконфигурации соединения RRC. В любом случае на основе этого оповещения 26 пользовательское оборудование 14 может определить, следует ли использовать первый контекст безопасности AS (на основе первого контекста безопасности NAS) в процедуре 330 эстафетной передачи или использовать второй контекст безопасности AS (на основе второго (нового) контекста безопасности NAS) в процедуре 330 эстафетной передачи. Имеется преимущество в том, что в этом случае не нужно выполнять явную (специализированную) процедуру (360) модификации контекста пользовательского оборудования.

Фиг. 5 иллюстрирует другой пример некоторых вариантов осуществления в контексте, в котором эстафетная передача 22 имеет тип, в котором оборудование 16 опорной сети непосредственно не обеспечивает возможность эстафетной передачи (например, эстафетная передача Xn в 5G, когда интерфейс Xn существует между целевым и исходным оборудованием сети радиодоступа эстафетной передачи). Как показано на фиг. 5, пользовательское оборудование 14 устанавливает первый контекст безопасности NAS (например, включающий в себя первый базовый ключ NAS) с оборудованием 16 опорной сети (этап 400). Пользовательское оборудование 14 также устанавливает первый контекст безопасности AS с (перспективным) исходным оборудованием 12-S сети радиодоступа на основе первого контекста безопасности NAS (этап 410). Первый контекст безопасности AS, например, может включать в себя первый базовый ключ AS, который произведен из первого базового ключа NAS. В любом случае в более позднее время, например, во время процедуры аутентификации пользовательское оборудование 14 и оборудование 16 опорной сети могут переключиться с использования первого (теперь "старого") контекста безопасности NAS на использование второго (нового) контекста безопасности NAS (этап 420). В этом случае второй (новый) контекст безопасности NAS отличается от первого контекста безопасности NAS, на котором основан первый контекст безопасности AS, между пользовательским оборудованием 14 и исходным оборудовании 12-S сети радиодоступа. Другими словами, по меньшей мере с этапа 320 второй (новый) контекст безопасности NAS, как показано на фиг. 5, является контекстом безопасности NAS, на который пользовательское оборудование 14 и оборудование 16 опорной сети переключились для использования, но использование (второго) контекста безопасности AS на основе этого второго (нового) контекста безопасности NAS не было начато, например, через явную (специализированную) процедуру модификации контекста пользовательского оборудования. Как показано на фиг. 5, это все еще может быть случай, когда первая процедура 430 эстафетной передачи инициируется для эстафетной передачи пользовательского оборудования 14 от исходного оборудования 12-S сети радиодоступа к целевому оборудованию 12-T сети радиодоступа без непосредственного участия оборудования 16 опорной сети. Фактически в этих вариантах осуществления первая процедура 430 эстафетной передачи выполняется с использованием первого контекста безопасности AS на основе первого контекста безопасности NAS, даже при том, что пользовательское оборудование 14 и оборудование 16 опорной сети уже переключились на использование второго (нового) контекста безопасности NAS.

В частности, хотя оборудование 16 опорной сети выполняет оповещение 24 в связи с процедурой 430 эстафетной передачи (например, в ответ на нее), чтобы оповестить целевое оборудование 12-T сети радиодоступа, должен ли какой-либо новый контекст безопасности NAS между пользовательским оборудованием 14 и оборудованием 16 опорной сети использоваться в качестве основы для контекста безопасности AS между пользовательским оборудованием 14 и целевым оборудованием 12-T сети радиодоступа (или другим оборудованием сети радиодоступа, к которому пользовательское оборудование может выполнить эстафетную передачу). Например, как показано, оборудование 16 опорной сети может выполнить оповещение 24 в ответ на прием запроса 450 на переключение пути от целевого оборудования 12-T сети радиодоступа в связи с первой процедурой 430 эстафетной передачи. Оповещение 24 может быть включено (например, как булево поле) в сообщение подтверждения запроса на переключение пути, отправленное целевому оборудованию 12-T сети радиодоступа. В некоторых вариантах осуществления целевое оборудование 12-T сети радиодоступа на основе этого оповещения 24 от оборудования 16 опорной сети в свою очередь выполняет оповещение 26 пользовательскому оборудованию 14, например, во время второй процедуры 460 эстафетной передачи или в связи с ней, которая может являться эстафетной передачей внутри соты или эстафетной передачей между оборудованием сети радиодоступа (например, Xn). Оповещение 26 может в любом случае указать, изменился ли контекст безопасности NAS, на котором основан контекст безопасности AS, или должен ли какой-либо новый контекст безопасности NAS между пользовательским оборудованием 14 и оборудованием 16 опорной сети использоваться в качестве основания для контекста безопасности AS. Оповещение 26 может быть включено, например, как индикатор изменения ключа в сообщение реконфигурации соединения RRC во время второй процедуры 460 эстафетной передачи. В любом случае, на основе этого оповещения 26 пользовательское оборудование 14 может определить, следует ли использовать первый контекст безопасности AS (на основе первого контекста безопасности NAS) во второй процедуре 430 эстафетной передачи или использовать второй контекст безопасности AS (на основе второго (нового) контекста безопасности NAS) в процедуре 430 эстафетной передачи. Как показано, например, пользовательское оборудование 14 и целевое оборудование 12-T сети радиодоступа выполняют эстафетную передачу внутри соты как вторую эстафетную передачу с использованием второго контекста безопасности AS (на основе второго (нового) контекста безопасности NAS (этап 470). Имеется преимущество в том, в этом случае не нужно выполнять явную (специализированную) процедура модификации контекста пользовательского оборудования.

Следует отметить, что оборудование 16 опорной сети, которое выполняет оповещение 24, в данном случае может представлять собой исходное оборудование опорной сети или целевое оборудование опорной сети, причем эстафетная передача 22 включает в себя изменение в оборудовании опорной сети. В вариантах осуществления, в которых оборудование 16 опорной сети является целевым оборудованием опорной сети, оповещение 24 может быть отправлено пользовательскому оборудованию 14 и/или оборудованию сети радиодоступа (например, целевому оборудованию сети радиодоступа эстафетной передачи 22). В вариантах осуществления, в которых оборудование 16 опорной сети является исходным оборудованием опорной сети, оповещение 24 может быть отправлено целевому оборудованию опорной сети эстафетной передачи 22, например, посредством чего целевое оборудование опорной сети может в свою очередь выполнить аналогичное оповещение, чтобы распространить его оборудованию сети радиодоступа и/или пользовательскому оборудованию 14.

Также следует отметить, что оповещение 24, показанное на фиг. 1, может быть реализовано самым разным образом. В некоторых вариантах осуществления, например, оповещение 24 может указывать, должен ли использоваться какой-либо новый контекст безопасности NAS, указывая, изменился ли контекст 18 безопасности NAS (например, указывая, что контекст безопасности NAS изменился, или что контекст безопасности NAS не изменился). Оповещение 24 в одном таком варианте осуществления может указывать, что контекст 18 безопасности NAS изменился и отличается от контекста безопасности NAS, на котором основан контекст безопасности AS между пользовательским оборудованием 14 и исходным оборудованием сети радиодоступа (т.е., текущим активным контекстом безопасности AS). Оповещение 24 в другом таком варианте осуществления может указывать, изменился ли контекст безопасности NAS, на котором должен быть основан контекст безопасности AS. В других вариантах осуществления оповещение 24 может эффективно указывать, какой контекст безопасности NAS (старый или новый) должен использоваться в качестве основы для контекста безопасности AS. В других вариантах осуществления оповещение 24 может оповещать, должен ли какой-либо новый ключ безопасности NAS использоваться в качестве основы для ключа безопасности AS в процедуре эстафетной передачи.

Кроме того, следует отметить, что описанные выше устройства, могут выполнять описанные здесь способы и любую другую обработку посредством реализации любых функциональных средств, модулей, блоков или схем. В одном варианте осуществления, например, устройства содержат соответствующие схемы или схему выполненные с возможностью выполнять этапы, показанные на чертежах способа. Схемы в связи с этим могут содержать схемы, специализированные для выполнения некоторой функциональной обработки, и/или один или более микропроцессоров вместе с памятью. Например, схема может включать в себя один или более микропроцессоров или микроконтроллеров, а также другие цифровые аппаратные средства, которые могут включать в себя процессоры обработки цифровых сигналов (DSP)), цифровую логику специального назначения и т.п. Схема обработки может быть выполнена с возможностью исполнять программный код, сохраненный в памяти, которая может включать в себя один или более типов памяти, таких как постоянное запоминающее устройство (ROM), оперативное запоминающее устройство, кэш-память, устройства флэш-памяти, оптические запоминающие устройства и т.д. Программный код, сохраненный в памяти, может включать в себя программные команды для исполнения одного или более протоколов связи и/или обмена данными, а также инструкций для выполнения одной или более методик, описанных в настоящем документе, в нескольких вариантах осуществления. В вариантах осуществления, которые используют память, память хранит программный код, который при его исполнении одним или более процессорами, выполняет методики, описанные в настоящем документе.

Описанное выше оборудование опорной сети может реализовать функцию доступа и мобильности (AMF) по меньшей мере в некоторых вариантах осуществления. Независимо от этого, оборудование опорной сети может выполнить любую описанную в настоящем документе обработку посредством реализации любых функциональных средств или блоков. В одном варианте осуществления, например, оборудование опорной сети содержит соответствующие схемы, выполненные с возможностью выполнять любой из этапов, показанных на любой из фиг. 2-5. Схемы в связи с этим могут содержать схемы, специализированные для выполнения некоторой функциональной обработки, и/или один или более микропроцессоров вместе с памятью. В вариантах осуществления, которые используют память, которая может содержать один или более типов памяти, таких как постоянное запоминающее устройство (ROM), оперативное запоминающее устройство, кэш-память, устройства флэш-памяти, оптические запоминающие устройства, и т.д., память хранит программный код, который при его исполнении одним или более процессорами, выполняет методики, описанные в настоящем документе.

Фиг. 6A иллюстрирует оборудование 500 опорной сети в соответствии с одним или более вариантами осуществления. Оборудование 500 опорной сети может соответствовать, например, оборудованию 16 опорной сети, обсуждавшемуся в настоящем документе, выполняющему оповещение 24, или любому другому оборудованию опорной сети (например, целевому оборудованию опорной сети), которое может принимать такое оповещение 24. Независимо от этого, как показано, оборудование 500 опорной сети включает в себя схему 510 обработки и схему 520 связи. Схема 520 связи выполнена с возможностью передавать информацию одному или более другим узлам или принимать информацию от них, например, через любую технологию связи. Схема 510 обработки выполнена с возможностью выполнять обработку, описанную выше, например, на любой из фиг. 2-5, например, исполняя инструкции, сохраненные в памяти 530. Схема 510 обработки в связи с этим может реализовать некоторые функциональные средства, блоки или модули.

Фиг. 6В иллюстрирует оборудование 600 опорной сети в соответствии с одним или более вариантами осуществления. Оборудование 600 опорной сети может соответствовать, например, оборудованию 16 опорной сети, обсуждавшемуся в настоящем документе, выполняющему оповещение 24, или любому другому оборудованию опорной сети (например, целевому оборудованию опорной сети), которое может принимать такое оповещение 24. Независимо от этого, как показано, оборудование 600 опорной сети реализует различные функциональные средства, блоки или модули, например, через схему 510 обработки на фиг. 6A и/или через программный код. Эти функциональные средства, блоки или модули, например, для реализации любого из этапов на любой из фиг. 2-5 включают в себя, например, блок или модуль 610 оповещения. В некоторых вариантах осуществления блок или модуль 610 оповещения во время процедуры эстафетной передачи или в связи с ней для эстафетной передачи пользовательского оборудования 14 предназначен для оповещения от оборудования 600 опорной сети, должен ли какой-либо новый контекст безопасности слоя без доступа (NAS) между пользовательским оборудованием и оборудованием 600 опорной сети использоваться в качестве основы для контекста безопасности слоя доступа (AS) между оборудованием сети радиодоступа и пользовательским оборудованием 14. Тем не менее, в других вариантах осуществления блок или модуль 610 оповещения во время процедуры эстафетной передачи или в связи с ней для эстафетной передачи пользовательского оборудования 14, может быть предназначен для приема оповещения от (другого) оборудования опорной сети, указывающего, должен ли какой-либо новый контекст безопасности слоя без доступа (NAS) между пользовательским оборудованием 14 и (другим) оборудованием опорной сети использоваться в качестве основы для контекста безопасности слоя доступа (AS) между оборудованием сети радиодоступа и пользовательским оборудованием 14. Независимо от этого, также может быть включен блок или модуль 610 эстафетной передачи для выполнения некоторых аспектов процедуры эстафетной передачи.

Фиг. 7A иллюстрирует пользовательское оборудование 14, реализованное в соответствии с одним или более вариантами осуществления. Как показано, пользовательское оборудование 14 включает в себя схему 700 обработки и схему 710 связи. Схема 710 связи (например, радиосхема) выполнена с возможностью передавать информацию одному или более другим узлам или принимать информацию от них, например, через любую технологию связи. Такая связь может иметь место через одну или более антенн, которые являются либо внутренними, либо внешними по отношению к пользовательскому оборудованию 14. Схема 700 обработки выполнена с возможностью выполнять описанную выше обработку, исполняя инструкции, сохраненные в памяти 720. Схема 700 обработки в связи с этим может реализовать некоторые функциональные средства, блоки или модули.

Фиг. 7B иллюстрирует блок-схему пользовательского оборудования 14 в беспроводной сети в соответствии с другими вариантами осуществления. Как показано, пользовательское оборудование 14 реализует различные функциональные средства, блоки или модули, например, через схему 700 на фиг. 7A и/или через программный код. Эти функциональные средства, блоки или модули, например, для реализации представленного здесь способа (способов) включают в себя, например, блок или модуль 800 оповещения для приема описанного выше оповещения 24, т.е., для приема во время процедуры эстафетной передачи или в связи с ней для эстафетной передачи пользовательского оборудования оповещения от оборудования 16 опорной сети, указывающего, должен ли какой-либо новый контекст безопасности слоя без доступа (NAS) между пользовательским оборудованием 14 и оборудованием 16 опорной сети использоваться в качестве основы для контекста безопасности слоя доступа (AS) между оборудованием сети радиодоступа и пользовательским оборудованием 14. Также может быть включен блок или модуль 810 определения для определения на основе оповещения контекста безопасности NAS для использования в качестве основы для контекста безопасности AS и блок или модуль 820 использования для использования контекста безопасности AS на основе определенного контекста безопасности NAS.

Аналогичным образом, описанное выше оборудование сети радиодоступа может выполнить любую описанную здесь обработку посредством реализации каких-либо функциональных средств или блоков. В одном варианте осуществления, например, оборудование сети радиодоступа содержит соответствующую схему, выполненную с возможностью выполнять любой из этапов, показанных на любой из фиг. 3-5. Схемы в связи с этим могут содержать схемы, специализированные для выполнения некоторой функциональной обработки, и/или один или более микропроцессоров вместе с памятью. В вариантах осуществления, которые используют память, которая может содержать один или более типов памяти, таких как постоянное запоминающее устройство (ROM), оперативное запоминающее устройство, кэш-память, устройства флэш-памяти, оптические запоминающие устройства, и т.д., память хранит программный код, который при его исполнении одним или более процессорами, выполняет методики, описанные в настоящем документе.

Фиг. 8A иллюстрирует оборудование 900 сети радиодоступа в соответствии с одним или более вариантами осуществления. Оборудование 900 сети радиодоступа может соответствовать любому оборудованию сети радиодоступа, обсуждавшемуся выше (например, целевому оборудованию 12-T сети радиодоступа). Как показано, оборудование 900 сети радиодоступа включает в себя схему 910 обработки и схему 920 связи. Схема 920 связи выполнена с возможностью передавать информацию одному или более другим узлам или принимать информацию от них, например, через любую технологию связи. Схема 910 обработки выполнена с возможностью выполнять обработку, описанную выше, например, на фиг. 4, например, посредством исполнения инструкций, сохраненных в памяти 930. Схема 910 обработки в связи с этим может реализовать некоторые функциональные средства, блоки или модули.

Фиг. 8B иллюстрирует оборудование 1000 сети радиодоступа, реализованное в соответствии с одним или более другими вариантами осуществления. Оборудование 900 сети радиодоступа может соответствовать любому оборудованию сети радиодоступа, обсуждавшемуся выше (например, целевому оборудованию 12-T сети радиодоступа). Как показано, оборудование 1000 сети радиодоступа реализует различные функциональные средства, блоки или модули, например, через схему 910 обработки на фиг. 8A и/или через программный код. Эти функциональные средства, блоки или модули, например, для реализации каких-либо этапов на любой из фиг. 3-5, включают в себя, например, блок или модуль 1010 оповещения для приема описанного выше оповещения 24, т.е., для приема во время процедуры эстафетной передачи или в связи с ней для эстафетной передачи пользовательского оборудования оповещения от оборудования 16 опорной сети, указывающего, должен ли какой-либо новый контекст безопасности слоя без доступа (NAS) между пользовательским оборудованием 14 и оборудованием 16 опорной сети использоваться в качестве основы для контекста безопасности слоя доступа (AS) между оборудованием сети радиодоступа и пользовательским оборудованием 14. Также может быть включен блок или модуль 1020 определения для определения на основе оповещения контекста безопасности NAS для использования в качестве основы для контекста безопасности AS и блок или модуль 1030 использования для использования контекста безопасности AS на основе определенного контекста безопасности NAS.

Специалисты в области техники также поймут, что представленные в настоящей заявке варианты осуществления дополнительно включают в себя соответствующие компьютерные программы.

Компьютерная программа содержит инструкции, которые при их исполнении по меньшей мере на одном процессоре оборудования, сконфигурированного для использования в системе беспроводной связи, побуждают оборудование выполнять любую соответствующую описанную выше обработку. Компьютерная программа в связи с этим может содержать один или более модулей кода, соответствующих описанным выше средствам или блокам.

Варианты осуществления дополнительно включают в себя носитель, содержащий такую компьютерную программу. Этот носитель может содержать либо электронный сигнал, либо оптический сигнал, либо радиосигнал, либо машиночитаемый носитель информации.

В связи с этим представленные в настоящей заявке варианты осуществления также включают в себя компьютерный программный продукт, сохраненный на машиночитаемом носителе долговременного хранения (запоминающем или записывающем), и содержащий инструкции, которые при их исполнении процессором оборудования 12 сети радиодоступа или пользовательского оборудования 14 побуждают оборудование 12 сети радиодоступа или пользовательское оборудование 14 выполнять описанный выше способ.

Варианты осуществления дополнительно включают в себя компьютерный программный продукт, содержащий части программного кода для выполнения этапов любого из представленных в настоящей заявке вариантов осуществления, когда компьютерный программный продукт исполняется оборудованием 12 сети радиодоступа или пользовательским оборудованием 14. Этот компьютерный программный продукт может быть сохранен на машиночитаемом носителе записи.

Теперь будут описаны дополнительные варианты осуществления. По меньшей мере некоторые из этих вариантов осуществления могут быть описаны как применимые в некоторых контекстах и/или типах беспроводной сети (например, 5G) в иллюстративных целях, но варианты осуществления аналогичным образом применимы к другим контекстам и/или типам беспроводной сети, не описанным явно. В соответствии с этим, описанные ниже варианты осуществления могут представлять собой конкретные примеры представленных выше вариантов воплощения и/или их возможные комбинации.

Рассмотрим теперь краткий обзор сети 5G и ее системы безопасности. Документ 3GPP TS 23.501 описывает сетевую структуру 5G. Упрощенная версия сети 5G показана на фиг. 9.

Пользовательское оборудование (UE) 30 представляет собой мобильное устройство, используемое пользователем для беспроводного доступа к сети. Пользовательское оборудование 30 может соответствовать пользовательскому оборудованию 14 на фиг. 1. Функция сети радиодоступа или базовая станция, называемые узлом gNB (узлом B следующего поколения) 32, отвечает за обеспечение беспроводной радиосвязи с пользовательским оборудованием 30 и соединение пользовательского оборудования 30 с опорной сетью. Узел gNB 32 может соответствовать оборудованию 12 сети радиодоступа на фиг. 1. Функция опорной сети, называемая функцией 34 управления доступом и мобильностью (AMF; Access and Mobility Management Function), отвечает помимо прочего за управление мобильность пользовательского оборудования 30. Функция AMF 34 может соответствовать оборудованию 16 базовой сети на фиг. 1. Другая функция опорной сети, называемая функцией 36 управления сеансами (SMF; Session Management Function) отвечает помимо прочего за обработку сеансами и регулированием трафика пользовательского оборудования 30.

Пользовательское оборудование 30 взаимодействует с узлом gNB 32 с использованием радиоинтерфейса. Узел gNB 32 в свою очередь взаимодействует с функцией AMF 34 с использованием интерфейса N2. Интерфейс между функцией AMF 34 и функцией SMF 36 называется N11. Узлы gNB взаимодействуют друг с другом с использованием интерфейса Xn. Аналогичным образом функции AMF взаимодействуют друг с другом с использованием интерфейса N14.

Логические аспекты, которые находятся между пользовательским оборудованием 30 и функцией AMF 34 называются слоем без доступа (NAS), а те, которые находятся между пользовательским оборудованием 30 и узлом gNB 32, называются слоем доступа (AS). Соответственно, безопасность связи (плоскость управления и плоскость пользователя, если применимо) называется безопасностью NAS и безопасностью AS, соответственно.

Когда состояние безопасности установлено между пользовательским оборудованием 30 и функцией AMF 34, они оба хранят релевантные данные о безопасности, например, ключ безопасности NAS, идентификатор ключа безопасности, средства безопасности, различные счетчики и т.д. Такое состояние безопасности между пользовательским оборудованием 30 и функцией AMF 34, включающее в себя данные о безопасности, называется контекстом безопасности NAS. Аналогичным образом, контекстом безопасности AS называется состояние безопасности, включающее в себя данные о безопасности между пользовательским оборудованием 30 и узлом gNB 32.

Базовый ключ, на котором основан контекст безопасности NAS, называется ключом K_AMF. Из этого K_AMF далее производятся другие ключи, которые используются, чтобы обеспечить защиту конфиденциальности и целостности сообщений NAS (главным образом, плоскости управления). Ключ K_AMF также используется, чтобы произвести другой базовый ключ, на котором основан контекст безопасности AS, который называется K_gNB. Дальнейшие производные этого ключа K_gNB представляют собой другие ключи, которые используются, чтобы обеспечить защиту конфиденциальности и целостности сообщений AS (и плоскость управления, и плоскость пользователя).

Рассмотрим следующую синхронизацию между контекстами безопасности AS и NAS. Как описано ранее, безопасность для трафика пользовательского оборудования построена относительно двух состояний безопасности, называемых контекстом безопасности NAS и контекстом безопасности AS. Контекст безопасности NAS используется совместно пользовательским оборудованием 30 и функцией AMF 34, и контекст безопасности AS используется совместно пользовательским оборудованием 30 и узлом gNB 32. Ключ K_AMF является базовым ключом для контекста безопасности NAS, и ключ K_gNB является базовым ключом для контекста безопасности AS. Поскольку ключ K_gNB произведен из ключа K_AMF, в целом можно сказать, что контекст безопасности AS произведен из контекста безопасности NAS. Следует отметить, что термин "базовый ключ" не подразумевает, что ключ находится в корне всей иерархии ключей, если иерархия рассматривается как дерево. Вернее, термин указывает, что ключ является ядром (или корнем) для поддерева во всей иерархии ключей, основанной на ключе K, который является ключом, заданным для конкретной подписки. На стороне пользователя ключ K сохранен на универсальном модуле идентичности подписчика (USIM; Universal Subscriber Identity Module), что верно для систем по меньшей мере до системы LTE.

Во течение времени пользовательское оборудование 30 и функция AMF 34 могут изменить совместно используемый ключ K_AMF старый ключ K_AMF на новый K_AMF, например, в результате выполнения процедуры аутентификации. После того, как ключ K_AMF изменился, безопасность трафика NAS между пользовательским оборудованием 30 и функцией AMF 34 может начать использовать новый ключ K_AMF. Другими словами, новый ключ K_AMF становится активным ключом K_AMF.

Однако, поскольку ключ AMF 34 и узел gNB 32 являются разными сетевыми функциями, изменение ключа K_AMF автоматически не известно узлу gNB 32, что означает, что ключ K_gNB в узле gNB 32 все еще является ключом, произведенным из старого ключа K_AMF. Это также означает, что безопасность трафика AS между пользовательским оборудованием 30 и узлом gNB 32 основана на ключе K_gNB, произведенном из старого ключа K_AMF. Другими словами, активный ключ K_gNB основан на старом ключе K_AMF. То есть, ключ K_gNB не синхронизирован с ключом K_AMF, и это означает, что активный ключ K_gNB основан на старом ключе K_AMF.

Следовательно, каждый раз, когда ключ K_AMF изменяется, нужна явная процедура 39 модификации контекста пользовательского оборудования (показана ин. фиг. 10), инициированная функцией AMF 34 по направлению к узлу gNB 32 и пользовательскому оборудованию 30, чтобы новый ключ K_gNB был произведен на основе активного ключа K_AMF. После того, как механизм изменения ключей завершен, считается, что ключ K_gNB синхронизирован с ключом K_AMF, то есть активный ключ K_gNB основан на активном ключе K_AMF.

Процедура 39 модификации контекста пользовательского оборудования принадлежит интерфейсу N2 и определена в документе 3GPP TS 38.413. Следует отметить, что документ 3GPP TS 38.413 использует термин "NG" вместо "N2" и, соответственно, стек протоколов называется NGAP (протокол приложений следующего поколения; Next Generation Application Protocol). Процедура инициируется функцией AMF 34 в целом, чтобы модифицировать установленный контекст пользовательского оборудования. Модификация может относиться к безопасности или к параметрам другого типа (например, к радио-параметрам). Таким образом, включение данных безопасности в это сообщение является факультативным. Сообщение, отправленное функцией AMF 34, называют сообщением 40 CONTEXT MODIFICATION REQUEST (запроса модификации контекста) пользовательского оборудования. Когда модификация относится к безопасности (т.е., к синхронизации ключа K_gNB с ключом K_AMF), сообщение 40 среди прочих данных включает в себя новый ключ K_gNB и средства безопасности пользовательского оборудования.

Как показано на фиг. 10, узел gNB 32 выполняет процедуру 42 эстафетной передачи внутри соты с пользовательским оборудованием 30, чтобы изменить активный ключ K_gNB, т.е., начать использовать новый ключ K_gNB. Узел gNB 32 может после этого отправить ответ модификации контекста пользовательского оборудования 44, чтобы подтвердить выполненное обновление контекста пользовательского оборудования.

Далее будут кратко описаны процедуры эстафетной передачи в 5G. Спецификации TS 23.502, TS 38.413 и TS 38.423 проекта 3GPP описывают различные аспекты процедур эстафетной передачи в системе 5G. Следует помнить, что спецификации 5G являются документами в разработке, и каждый раз, когда в описании пропущена некоторая информация, предполагается работа, аналогичная с системой 4G или LTE (долгосрочное развитие).

Наименьшую зону покрытия, в которой узел gNB обслуживает экземпляры пользовательского оборудования, называют сотой. Один узел gNB обычно обслуживает более одной соты. Когда пользовательское оборудование перемещается из одной соты в другую соту, имея активное беспроводное соединение, т.е., находясь в режиме RRC_CONNECTED, исходная сота готовит и передает информацию, относящуюся к пользовательскому оборудованию, целевой соте, чтобы целевая сота могла начать обслуживать пользовательское оборудование. Этот механизм интуитивно называют процедурой эстафетной передачи. Другими словами, процедура эстафетной передачи обеспечивает поддержку мобильности для экземпляров пользовательского оборудования, которые перемещаются из одной соты в другую соту. В целом существует три типа эстафетной передачи, как далее проиллюстрировано на фиг. 11A-11C.

Первым типом является эстафетная передача внутри соты, показанная на фиг. 11A. Когда исходная и целевая соты являются одной и той же сотой и обслуживаются одним и тем же узлом gNB, тогда вся связь внутри соты является внутренней по отношению к этому узлу gNB с соответствующей эстафетной передачей, названной эстафетной передачей внутри соты. Также может случиться, что исходная и целевая соты отличаются, но обслуживаются одним и тем же узлом gNB. Такую эстафетную передачу можно назвать эстафетной передачей внутри узла gNB. Но в настоящем документе нет необходимости различать описания эстафетной передачи внутри узла gNB и внутри соты.

Вторым типом является эстафетная передача Xn, показанная на фиг. 11B. Когда исходная и целевая соты принадлежат разным узлам gNB, и эти узлы gNB имеют интерфейс Xn между собой, тогда связь между сотами происходит через интерфейс Xn с соответствующей эстафетной передачей, названной эстафетной передачей Xn.

Третьим типом является эстафетная передача N2, показанная на фиг. 11C. Когда между узлами gNB нет интерфейса Xn, эстафетная передача обеспечивается посредством AMF с соответствующей эстафетной передачей, названной эстафетной передачей нет никакого интерфейса N2. Во время эстафетной передачи N2 также может случиться, что исходная сота/узел gNB и целевая сота/узел gNB принадлежат разным AMF. Такую эстафетную передачу по-прежнему называют эстафетной-передачей N2. Однако будет иметься дополнительная связь между AMF через интерфейс N14.

Аналогично системе LTE поведение пользовательского оборудования, вероятно, будет объединено независимо, имеет ли эстафетная передача тип внутри соты, Xn или N2.

В настоящее время существует некоторая проблема (проблемы). Синхронизация между контекстами безопасности NAS и AS, т.е., исполнение процедуры 39 модификации контекста пользовательского оборудования, может иметь состязательные ситуации с процедурами эстафетной передачи. Более конкретно, могут быть нежелательные ситуации, когда процедура 39 модификации контекста пользовательского оборудования и эстафетная передача Xn/N2 происходят одновременно, что может вызвать несоответствия между контекстами безопасности NAS и AS (т.е., может привести к ключу K_gNB, не синхронизированному с ключом K_AMF).

Предотвращение таких состязательных ситуаций требует заданных правил, которые определяют, какая процедура имеет приоритет в заданных ситуациях, и как узел gNB 32 и функция AMF 34 ведут себя. Такие правила не являются оптимальным решением, поскольку они требуют поддержки нежелательных дополнительных состояний из-за состязательной ситуации и вводят нежелательное дополнительное оповещение и в опорной сети, и в радиосети. Кроме того, правила обработки параллелизма увеличивает сложность как проектирования системы, так и реализаций. Результат сложности состоит в том, что она делает труднее анализ системы и вносит риск неправильных реализаций. Обеспечение защиты развернутых систем тем самым сокращается, что является нежелательным.

Определенные аспекты настоящего раскрытия и их варианты осуществления могут предоставить решения для этих или других проблем. Некоторые варианты осуществления включают в себя механизм для быстрой синхронизации между контекстами безопасности NAS и AS при эстафетной передаче.

Например, в эстафетной передаче N2 (одна функция AMF) со стороны функции AMF способ может быть выполнен функцией AMF 34 для сокращения количества эстафетных передач. Способ может содержать принятие решения инициировать первую эстафетную передачу, чтобы модифицировать контекст безопасности AS. Первая эстафетная передача должна быть инициирована в первом узле gNB. Контекст безопасности AS в этот момент основан на первом контексте безопасности NAS. Но модификация контекста безопасности AS приводит к тому, что контекст безопасности AS будет основан на втором контексте безопасности NAS. Способ в связи с этим дополнительно содержит прием запроса от первого узла gNB, инициирующего функцию AMF для обеспечения второй эстафетной передачи второму узлу gNB. Далее способ содержит обеспечение второй эстафетной передачи посредством отправки сообщения, содержащего показатель, второму узлу gNB, показатель позволяет второму узлу gNB сообщить пользовательскому оборудованию, следует ли производить новый контекст безопасности AS на основе первого контекста безопасности NAS или второго контекста безопасности NAS. В некоторых вариантах осуществления этот способ может дополнительно содержать отсутствие инициирования первой эстафетной передачи.

Некоторые варианты осуществления могут обеспечить одно или более из следующих технических преимуществ. Некоторые варианты осуществления обеспечивают более простой механизм для того, чтобы быстро синхронизировать контексты безопасности NAS и AS при эстафетной передаче по сравнению с существующими решениями. Простота возникает из сокращения количества правил обработки параллелизма для особого случая, сокращение оповещения между опорной сетью и сетью RAN (фактическое количество исполняемых процедур NGAP, чтобы вернуть синхронизацию, сокращено), и/или более простое управление состоянием (опорной сети больше не требуется поддерживать и переносить несколько версий контекстов безопасности NAS).

В частности, некоторые варианты осуществления преследуют цель избежать состязательной ситуации, являющейся результатом одновременно идущей процедуры модификации контекста пользовательского оборудования и эстафетной передачи N2, например, в 5G. Последствие таких состязательных ситуаций будет в том, что ключ K_gNB может быть не синхронизирован с ключом K_AMF, что является не приемлемым. Таким образом, 5G нуждается в способе обработки состязательной ситуации.

Один возможный путь состоит в том, чтобы адаптировать механизмы в 4G или LTE (долгосрочное развитие). Это означало бы, что будут использоваться релевантные правила, описанные в документе 3GPP TS 33.401 (Правила параллельного выполнения процедур безопасности). В сценарии 5G релевантные правила состояли бы в следующем.

В качестве адаптации правила #3, когда пользовательское оборудование и функция AMF начали использовать новый ключ K_AMF, функция AMF должна продолжить использовать старый ключ K_gNB на основе старого ключа K_AMF в процедуре эстафетной передачи N2, пока функция AMF не извлечет новый ключ K_gNB, произведенный из нового ключа K_AMF для использования посредством процедуры модификации контекста пользовательского оборудования.

В качестве адаптации правила #4, когда пользовательское оборудование и функция AMF начали использовать новый ключ K_AMF, пользовательское оборудование должно продолжить использовать ключ K_gNB на основе старого ключа K_AMF в процедуре эстафетной передачи N2, пока целевой узел gNB и пользовательское оборудование не выполнят эстафетную передачу внутри соты, чтобы начать использовать новый ключ K_gNB, произведенный из нового ключа K_AMF.

В качестве адаптации правила #8, когда пользовательское оборудование и исходная функция AMF начали использовать новый ключ K_AMF, но исходная функция AMF еще успешно не выполнила процедуру модификации контекста пользовательского оборудования, исходная функция AMF должна отправить и старый контекст безопасности NAS (включающий в себя старый ключ K_AMF), и новый контекст безопасности NAS (включающий в себя новый ключ K_AMF) целевой функции AMF. Это происходит во время эстафетной передачи N2, включающей в себя изменение функций AMF.

В качестве адаптации правила #9, когда целевая функция AMF принимает и старый контекст безопасности NAS (включающий в себя старый ключ K_AMF), и новый контекст безопасности NAS (включающий в себя новый ключ K_AMF), тогда целевой объект MME должен использовать новый ключ K_AMF в процедурах NAS, но должен продолжить использовать старый ключ K_AMF для соответствующих параметров безопасности AS до завершения процедуры модификации контекста пользовательского оборудования. Это происходит во время эстафетной передачи N2, включающей в себя изменение функций AMF.

Фиг. 12 иллюстрирует диаграмму последовательности реализации упомянутых выше правил. Ради простоты показаны данные только эстафетной передачи N2, включающей в себя единственную функцию AMF. Как показано, функция AMF 34 активирует ключ NAS, называемый старым ключом K_AMF (этап 1100). Пользовательское оборудование 30 и исходный узел gNB 32-S затем активируют ключ AS, называемый старым ключом K_gNB, на основе старого ключа K_AMF (этап 1110). Затем между пользовательским оборудованием 30 и функцией AMF 34 выполняется процедура аутентификации, приводящая к активации нового ключа NAS, называемого новым ключом K_AMF, т.е., части нового контекста безопасности NAS (этап 1120). Функция AMF 34 затем готовится отправить сообщение CONTEXT MODIFICATION REQUEST (запроса модификации контекста) пользовательского оборудования исходному узлу gNB 32-S, чтобы побудить исходный узел gNB 32-S и пользовательское оборудование 30 обосновать безопасность AS на недавно активированном ключе NAS, новом ключе K_AMF (этап 1130). Между тем, однако, исходный узел gNB 32-S готовится выполнить эстафетную передачу N2 целевому узлу gNB 32-T (этап 1140) и отправляет сообщение HANDOVER REQUIRED (требуется эстафетная передача) функции AMF 34 (как часть эстафетной передачи N2) (этап 1150). Это создает состязательную ситуацию на этапе 1160. В этом примере из-за состязательной ситуации функция AMF 34 не отправляет сообщение CONTEXT MODIFICATION REQUEST пользовательского оборудования исходному узлу gNB. Вместо этого эстафетная передача N2 выполняется с использованием старого ключа K_gNB на основе старого ключа K_AMF (этап 1165). В результате функция AMF 34 готовится отправить сообщение CONTEXT MODIFICATION REQUEST пользовательского оборудования целевому узлу gNB (этап 1170) и соответственно отправляет это сообщение (этап 1175). Затем между пользовательским оборудованием 30 и целевым узлом gNB 32-T выполняется эстафетная передача внутри соты, приводящая к новому активному ключу AS, называемому новым ключом K_gNB, на основе нового ключа K_AMF (этап 1180). Целевой узел gNB 32-T может затем отправить сообщение CONTEXT MODIFICATION RESPONSE (ответ модификации контекста) пользовательского оборудования, подтверждающий модификацию контекста пользовательского оборудования (этап 1190).

Это субоптимальный способ обработки состязательной ситуации между процедурами модификации контекста пользовательского оборудования и эстафетной передачи N2, если механизмы в системе LTE адаптируются для 5G. Безопасность NAS основана на активном ключе K_AMF, и безопасность AS основана на старом ключе K_AMF. Таким образом, функция AMF 34 должна поддержать многократные контексты безопасности NAS, один на основе активного ключа K_AMF и другого на основе старого ключа K_AMF. Кроме того, хотя не показанный в диаграмме ради простоты, поддержание многократных контекстов безопасности NAS создает дополнительные осложнения, когда продолжающаяся эстафетная передача N2 требует изменения в функции AMF. Это происходит, когда исходный узел gNB подан исходной функцией AMF, и целевой узел gNB подан целевой функцией AMF. В таком случае исходная функция AMF должна перенести и старые и новые контексты безопасности NAS целевой функции AMF. Целевая функция AMF становится ответственной за выполнение процедуры Модификации Контекста пользовательского оборудования и, пока это не имеет успеха, безопасность AS основана на старом контексте безопасности NAS, в то время как безопасность NAS основана на новом контексте безопасности NAS. Кроме того, хотя проект 3GPP еще не принял решение, оно могло бы заключаться в том, что исходная функция AMF выполняет горизонтальное производство ключей перед переносом контекста безопасности NAS целевой функции AMF, и это означает, что исходная функция AMF применяет одностороннюю функцию, такую как хэш-функция или KDF (функция выработки ключа, используемая в 3GPP), к ключу K_AMF, давая в результате другой ключ, например, ключ K_AMF*, и переносит ключ K_AMF* целевой функции AMF. Обработка старого и нового контекстов безопасности NAS и горизонтальных производств ключей вместе дополнительно увеличивает сложность. Также сразу после окончания эстафетной передачи N2 существует еще одна эстафетная передача внутри соты, которая вызывает нежелательное дополнительное оповещение и в интерфейсе N2, и в радиоинтерфейсе. В 5G, когда имеется значительное количество экземпляров пользовательского оборудования и быстрая доставка служб крайне важна, упомянутый выше субоптимальный способ обработки состязательной ситуацией подходит не самым лучшим образом. Таким образом, имеется потребность в более подходящем и изящном подходе.

Фиг. 13 иллюстрирует некоторые варианты осуществления для обработки состязательной ситуации между процедурами модификацией контекста пользовательского оборудования и эстафетной передачи N2. В частности, фиг. 13 иллюстрирует подход в соответствии с некоторыми вариантами осуществления, в котором во время эстафетной передачи N2, включающей в себя единственную функцию AMF, функция AMF использует новый ключ K_gNB на основе нового ключа K_AMF для текущей эстафетной передачи N2. Как показано, например, вместо того чтобы выполнять эстафетную передачу N2 с использованием старого ключа K_gNB на основе старого ключа K_AMF (как на этапе 1165 на фиг. 12), эстафетная передача N2 выполняется с использованием нового ключа K_gNB на основе нового ключа K_AMF (этап 1195). Новый эффект состоит в том, что для нового ключа K_gNB на основе нового ключа K_AMF больше нет потребности в функции AMF 34, чтобы выполнить процедуру модификации контекста пользовательского оборудования, и для целевого узла gNB 32-T, чтобы выполнить процедуру эстафетной передачи внутри соты. Следовательно, все упомянутые ранее субоптимальные проблемы решены.

Следует отметить, тем не менее, что сообщение, побуждающее пользовательское оборудование 30 переключиться на целевой узел gNB 32-T, называют сообщением RRC CONNECTION RECONFIGURATION (реконфигурация соединения RRC), которое отправляет целевой узел gNB 32-T и которое прозрачно доставляется пользовательскому оборудованию 30. Сообщение RRC CONNECTION RECONFIGURATION включает в себя булево поле, называемое keyChangeIndicator, которое сообщает пользовательскому оборудованию, что новый ключ K_AMF используется для производства ключа K_gNB во время текущей эстафетной передачи. Это означает, что целевой узел gNB 32-T имеет механизм, чтобы сообщить пользовательскому оборудованию 30 об использовании нового ключа K_AMF. Целевой узел gNB 32-T, таким образом, в состоянии установить для ключа keyChangeIndicator значение "истина", когда он принимает сообщение CONTEXT MODIFICATION REQUEST пользовательского оборудования от функции AMF 34. Но во время эстафетной передачи N2 целевой узел gNB 32-T не знает, начала ли функция AMF 34 использовать новый ключ K_gNB на основе нового ключа K_AMF, и это означает, что целевой узел gNB 32-T не способен установить для поля keyChangeIndicator значение "истина".