Родственные заявки

Эта обычная заявка на патент испрашивает приоритет предварительной заявки на патент США №62/735,732, поданной 24 сентября 2018 г., которая полностью включена в данный документ посредством ссылки.

Область техники

Это раскрытие относится к области систем связи и, в частности, к безопасности в сетях.

Уровень техники

Поставщики или операторы услуг реализуют мобильные сети, чтобы предлагать многочисленные речевые услуги и услуги передачи данных конечным пользователям мобильных телефонов или других мобильных устройств/терминалов, которые обычно называются оборудованием пользователя (User Equipment - UE). Некоторыми примерами речевых услуг являются речевые вызовы, переадресация вызова, ожидание вызова и т.д. Некоторыми примерами услуг передачи данных являются доступ в Интернет, потоковое аудио, потоковое видео, онлайн-игры, телевидение по протоколу Интернет (Internet Protocol television - IP-TV) и т.д. Мобильная сеть представляет собой тип сети, в которой последняя линия связи к конечному пользователю является беспроводной. Мобильная сеть обычно содержит опорную сеть и одну или большее количество сетей с радиодоступом (Radio Access Network - RAN), которые обмениваются сигнализацией и данными с UE через радиоинтерфейс. Типичная мобильная сеть логически разделена на плоскость пользователя и плоскость управления. Плоскость пользователя представляет собой логическую плоскость, отвечающую за перенос пользовательских данных, отправляемых по указанной сети, а плоскость управления представляет собой логическую плоскость, отвечающую за перенос сигнализации, применяемой для установления связи для UE. Спецификации Партнерского проекта по разработке стандартов мобильной связи 3-го поколения (Third Generation Partnership Project - 3GPP) разделяют сотовые протоколы на два слоя: слой без доступа (Non-Access Stratum - NAS) и слой доступа (Access Stratum - AS). AS состоит из связи между UE и RAN (например, eNodeB), происходящей через радиочастотный (Radio Frequency - RF) канал. NAS состоит из трафика нерадио сигнализации между UE и опорной сетью (например, объект управления мобильностью (Mobility Management Entity - ММЕ) для LTE или функции управления доступом и мобильностью (Access and Mobility Management Function - AMF) для сети следующего поколения). 3GPP реализовал процедуры безопасности для защиты сообщений плоскости управления (например, сообщений NAS) от различных атак. Однако может быть полезно идентифицировать улучшенные процедуры безопасности, которые обеспечивают дополнительную защиту сообщений плоскости управления.

Сущность изобретения

Описанные в данном документе варианты осуществления обеспечивают улучшенную защиту сообщений NAS. Процедура NAS (например, регистрация UE) содержит набор информационных элементов (Information Elements - IEs), которые несут информацию. Варианты осуществления, описанные ниже, излагают способы защиты IEs или поднабора IEs, которые отправляются в сообщениях NAS. Таким образом, информация, переносимая в IEs, является менее уязвимой для злонамеренных атак.

Один вариант осуществления содержит сетевой элемент мобильной сети. Сетевой элемент содержит процессор(ы) и запоминающее устройство, содержащее код компьютерной программы, исполняемый процессором. Процессор выполнен с возможностью предписывания сетевому элементу выполнять процедуру NAS в нескольких фазах для установления сеанса связи NAS между сетевым элементом и UE. Для первой фазы процедуры NAS процессор дополнительно выполнен с возможностью предписывания сетевому элементу принимать начальное сообщение NAS от UE, при этом начальное сообщение NAS заполняется поднабором IEs протокола NAS из IEs протокола NAS для процедуры NAS, которые предназначены для обработки, связанной с безопасностью. Процессор дополнительно выполнен с возможностью предписывания сетевому элементу обработать поднабор IEs протокола NAS, чтобы определить, что контекст безопасности NAS не существует для UE, выбрать алгоритм безопасности NAS для контекста безопасности NAS и отправить ответ на UE, который указывает алгоритм безопасности NAS и идентификатор набора ключей безопасности контекста безопасности NAS. Для второй фазы процедуры NAS процессор дополнительно выполнен с возможностью предписывания сетевому элементу принять последующее сообщение NAS от UE, содержащее контейнер сообщения NAS, который содержит начальное сообщение NAS, зашифрованное на основе алгоритма безопасности NAS, и дешифровать контейнер сообщения NAS последующего сообщения NAS, при этом начальное сообщение NAS, содержащееся в контейнере сообщения NAS последующего сообщения NAS, заполняется каждым из IEs протокола NAS для процедуры NAS.

В другом варианте осуществления для первой фазы поднабор IEs протокола NAS шифруется в начальном сообщении NAS с применением открытого ключа домашней сети связи общего пользования наземных мобильных объектов (Home Public Land Mobile Network - HPLMN) для UE. Процессор дополнительно выполнен с возможностью предписывания сетевому элементу инициировать дешифрование поднабора IEs протокола NAS.

В другом варианте осуществления сетевой элемент содержит элемент функции управления доступом и мобильностью (AMF) мобильной сети.

В другом варианте осуществления процессор дополнительно выполнен с возможностью предписывания сетевому элементу отправить поднабор IEs протокола NAS в зашифрованном виде в элемент управления едиными данными (Unified Data Management - UDM) для дешифрования поднабора IEs протокола NAS на основе закрытого ключа HPLMN.

В другом варианте осуществления начальное сообщение NAS содержит сообщение с запросом регистрации. Поднабор IEs протокола NAS, предназначенный для обработки, связанной с безопасностью, состоит из мобильного идентификатора для UE, возможности безопасности UE, индицирующей один или большее количество алгоритмов безопасности NAS, поддерживаемых UE, типа регистрации и идентификатора набора ключей безопасности для контекста безопасности NAS.

В другом варианте осуществления ответ содержит сообщение с командой режима безопасности, которое индицирует алгоритм безопасности NAS и идентификатор набора ключей безопасности, а последующее сообщение NAS, принятое от UE, содержит сообщение о выполнении режима безопасности, содержащее контейнер сообщения NAS, который содержит начальное сообщение NAS, зашифрованное на основе алгоритма безопасности NAS.

В другом варианте осуществления мобильная сеть содержит сеть пятого поколения (Fifth-Generation - 5G).

Другой вариант осуществления содержит способ выполнения процедуры NAS для установления сеанса связи NAS между UE и сетевым элементом мобильной сети. Для первой фазы процедуры NAS способ включает в себя прием начального сообщения NAS в сетевом элементе от UE, при этом начальное сообщение NAS заполняется поднабором IEs протокола NAS из IEs протокола NAS для процедуры NAS, которые предназначены для обработки, связанной с безопасностью. Кроме того, для первой фазы способ включает в себя обработку поднабора IEs протокола NAS в сетевом элементе для определения того, что контекст безопасности NAS не существует для UE, выбор алгоритма безопасности NAS в сетевом элементе для контекста безопасности NAS, и отправку ответа от сетевого элемента на UE, который индицирует алгоритм безопасности NAS и идентификатор набора ключей безопасности контекста безопасности NAS. Для второй фазы процедуры NAS способ включает в себя прием последующего сообщения NAS в сетевом элементе от UE, содержащего контейнер сообщения NAS, который содержит начальное сообщение NAS, зашифрованное на основе алгоритма безопасности NAS, и дешифрование контейнера сообщения NAS последующего сообщения NAS в сетевом элементе, при этом начальное сообщение NAS, содержащееся в контейнере сообщения NAS последующего сообщения NAS, заполняется каждым из IEs протокола NAS для процедуры NAS.

В другом варианте осуществления для первой фазы поднабор IEs протокола NAS шифруется в начальном сообщении NAS с применением открытого ключа HPLMN для UE, и способ дополнительно включает в себя инициирование дешифрования поднабора IEs протокола NAS.

В другом варианте осуществления сетевой элемент содержит элемент AMF мобильной сети, и этап инициирования дешифрования поднабора IEs протокола NAS включает в себя отправку поднабора IEs протокола NAS в зашифрованном виде в элемент UDM для дешифровки поднабора IEs протокола NAS на основе закрытого ключа HPLMN.

В другом варианте осуществления начальное сообщение NAS содержит сообщение с запросом регистрации, и поднабор IEs протокола NAS, предназначенный для обработки, связанной с безопасностью, состоит из мобильного идентификатора для UE, возможности безопасности UE, индицирующей один или большее количество алгоритмов безопасности NAS, поддерживаемых UE, типа регистрации и идентификатора набора ключей безопасности для контекста безопасности NAS.

В другом варианте осуществления ответ содержит сообщение с командой режима безопасности, которое индицирует алгоритм безопасности NAS и идентификатор набора ключей безопасности, а последующее сообщение NAS, принятое от UE, содержит сообщение о выполнении режима безопасности, содержащее контейнер сообщения NAS, который содержит начальное сообщение NAS, зашифрованное на основе алгоритма безопасности NAS.

В другом варианте осуществления для первой фазы процедуры NAS способ включает в себя следующие этапы на UE: идентификация поднабора IEs протокола NAS для процедуры NAS, которые предназначены для обработки, связанной с безопасностью, вставка поднабора IEs протокола NAS в начальное сообщении NAS, отправка начального сообщения NAS от UE сетевому элементу и прием ответа от сетевого элемента, который индицирует алгоритм безопасности NAS и идентификатор набора ключей безопасности для контекста безопасности NAS. Для второй фазы процедуры NAS способ включает в себя следующие этапы на UE: вставка IEs протокола NAS для процедуры NAS в начальное сообщение NAS, вставку начального сообщения NAS в контейнер сообщения NAS последующего сообщения NAS, шифрование контейнера сообщения NAS последующего сообщения NAS с применением алгоритма безопасности NAS и отправка последующего сообщения NAS от UE сетевому элементу.

В другом варианте осуществления для первой фазы способ дополнительно включает в себя шифрование в UE поднабора IEs протокола NAS в начальном сообщении NAS с применением открытого ключа HPLMN для UE.

Другой вариант осуществления содержит UE, который содержит процессор(ы) и запоминающее устройство, содержащее код компьютерной программы, исполняемый процессором. Процессор выполнен с возможностью предписывания UE инициировать процедуру NAS в нескольких фазах для установления сеанса связи NAS между UE и сетевым элементом мобильной сети. Для первой фазы процедуры NAS процессор дополнительно выполнен с возможностью предписывания UE идентифицировать из IEs протокола NAS для процедуры NAS поднабор IEs протокола NAS, которые предназначены для обработки, связанной с безопасностью. Процессор дополнительно выполнен с возможностью предписывания UE вставлять поднабор IEs протокола NAS в начальное сообщение NAS, отправлять начальное сообщение NAS сетевому элементу и получать ответ от сетевого элемента, который индицирует алгоритм безопасности NAS и идентификатор набора ключей безопасности для контекста безопасности NAS. Для второй фазы процедуры NAS процессор дополнительно выполнен с возможностью предписывания UE вставлять IEs протокола NAS для процедуры NAS в начальное сообщение NAS, вставлять начальное сообщение NAS в контейнер сообщения NAS последующего сообщения NAS, шифровать контейнер сообщения NAS последующего сообщения NAS с применением алгоритма безопасности NAS и отправлять последующее сообщение NAS сетевому элементу.

В другом варианте осуществления для первой фазы процессор дополнительно выполнен с возможностью предписывания UE шифровать поднабор IEs протокола NAS в начальном сообщении NAS с применением открытого ключа HPLMN для UE.

В другом варианте осуществления процессор дополнительно выполнен с возможностью предписывания UE шифровать поднабор IEs протокола NAS в начальном сообщении NAS с применением открытого ключа, когда UE содержит открытый ключ, запрограммированный в модуле идентификации абонента UMTS (UMTS Subscriber Identity Module - USIM), и отправлять начальное сообщение NAS сетевому элементу без шифрования поднабора IEs протокола NAS в начальном сообщении NAS, когда UE не содержит открытого ключа, запрограммированного в USIM.

В другом варианте осуществления начальное сообщение NAS содержит сообщение с запросом регистрации, а поднабор IEs протокола NAS, предназначенный для обработки, связанной с безопасностью, состоит из мобильного идентификатора для UE, возможности безопасности UE, индицирующей один или большее количество алгоритмов безопасности NAS, поддерживаемых UE, типа регистрации и идентификатора набора ключей безопасности для контекста безопасности NAS.

В другом варианте осуществления процессор выполнен с возможностью предписывания UE шифровать поднабор IEs протокола NAS в начальном сообщении NAS с применением открытого ключа HPLMN для UE, когда тип регистрации не индицирует экстренного случая, и отправлять начальное сообщение NAS сетевому элементу без шифрования поднабора IEs протокола NAS в начальном сообщении NAS, когда тип регистрации индицирует экстренный случай.

В другом варианте осуществления ответ содержит сообщение с командой режима безопасности, которое индицирует алгоритм безопасности NAS и идентификатор набора ключей безопасности, а последующее сообщение NAS содержит сообщение о выполнении режима безопасности, содержащее контейнер сообщения NAS, который содержит начальное сообщение NAS, зашифрованное на основе алгоритма безопасности NAS.

Другой вариант осуществления содержит сетевой элемент мобильной сети. Сетевой элемент содержит средство для предписывания сетевому элементу выполнять процедуру NAS в нескольких фазах для установления сеанса связи NAS между сетевым элементом и UE. Для первой фазы процедуры NAS сетевой элемент содержит средство для приема начального сообщения NAS от UE, при этом начальное сообщение NAS заполняется поднабором IEs протокола NAS из IEs протокола NAS для процедуры NAS, которые предназначены для обработки, связанной с безопасностью. Сетевой элемент дополнительно содержит средство для обработки поднабора IEs протокола NAS, чтобы определить, что контекст безопасности NAS не существует для UE, средство для выбора алгоритма безопасности NAS для контекста безопасности NAS и средство для отправки ответа на UE, который указывает алгоритм безопасности NAS и идентификатор набора ключей безопасности контекста безопасности NAS. Для второй фазы процедуры NAS сетевой элемент дополнительно содержит средство для приема последующего сообщения NAS от UE, содержащего контейнер сообщения NAS, который содержит начальное сообщение NAS, зашифрованное на основе алгоритма безопасности NAS, и средство для дешифрования контейнера сообщения NAS последующего сообщения NAS, при этом начальное сообщение NAS, содержащееся в контейнере сообщения NAS последующего сообщения NAS, заполняется каждым из IEs протокола NAS для процедуры NAS.

Приведенная выше сущность изобретения дает общее представление о некоторых аспектах данного описания изобретения. Эта сущность изобретения не является подробным обзором описания изобретения. Она не предназначена ни для идентификации ключевых или критических элементов описания изобретения, ни для очерчивания какого-либо объема конкретных вариантов осуществления описания изобретения или любого объема формулы изобретения. Ее единственная цель состоит в том, чтобы представить некоторые концепции описания изобретения в упрощенной форме в качестве вводной части к более подробному описанию, изложенному ниже.

Краткое описание графических материалов

Некоторые варианты осуществления данного изобретения теперь будут описаны исключительно в качестве примера со ссылкой на сопроводительные графические материалы. Один и тот же ссылочный номер представляет один и тот же элемент или один и тот же тип элемента на всех графических материалах.

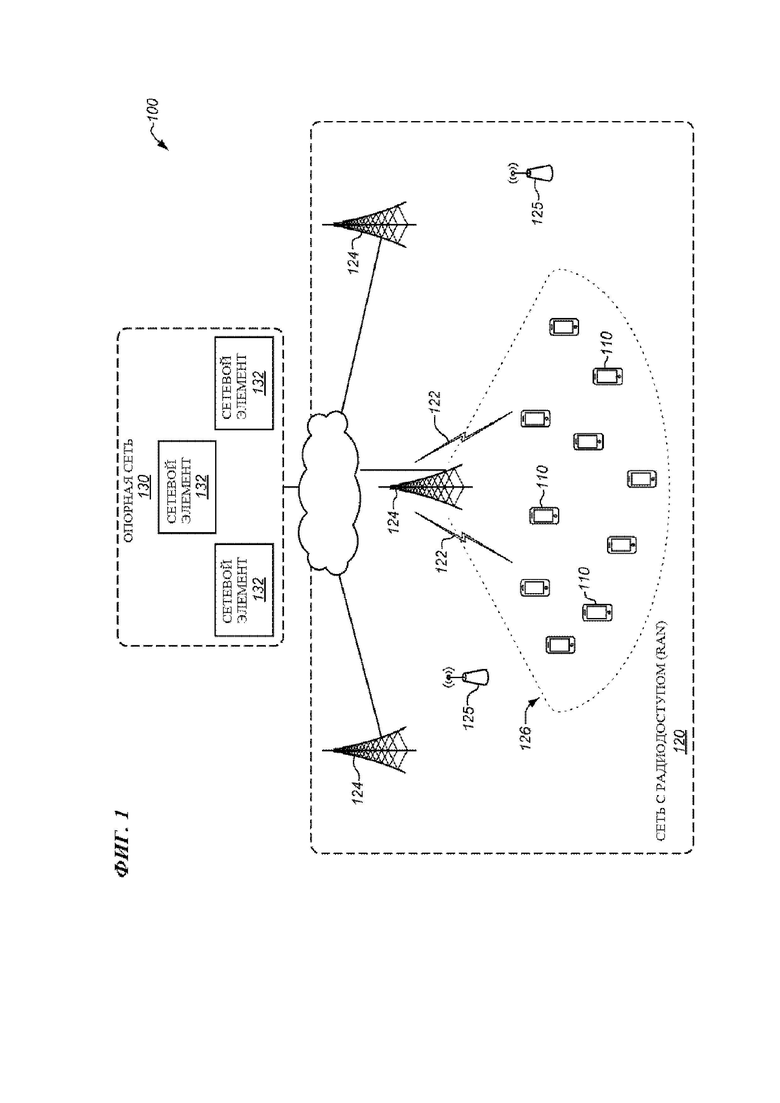

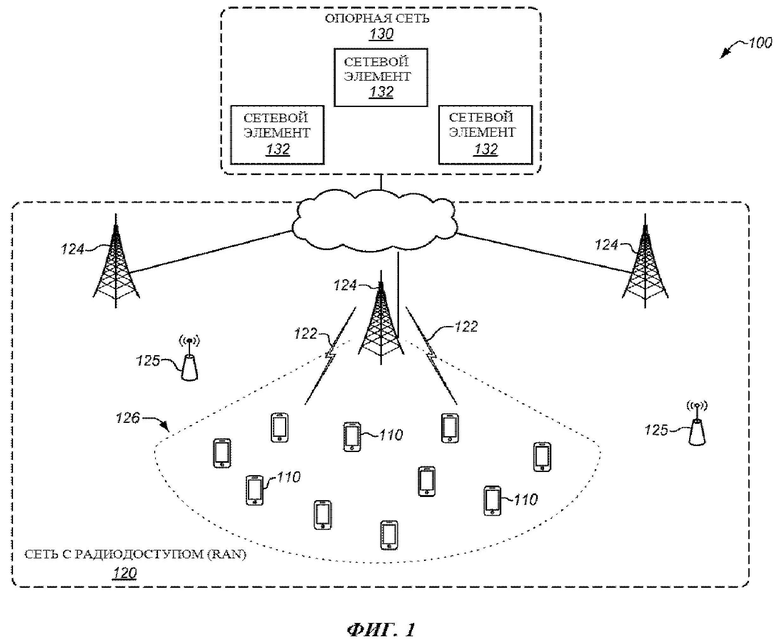

Фиг. 1 иллюстрирует мобильную сеть в иллюстративном варианте осуществления.

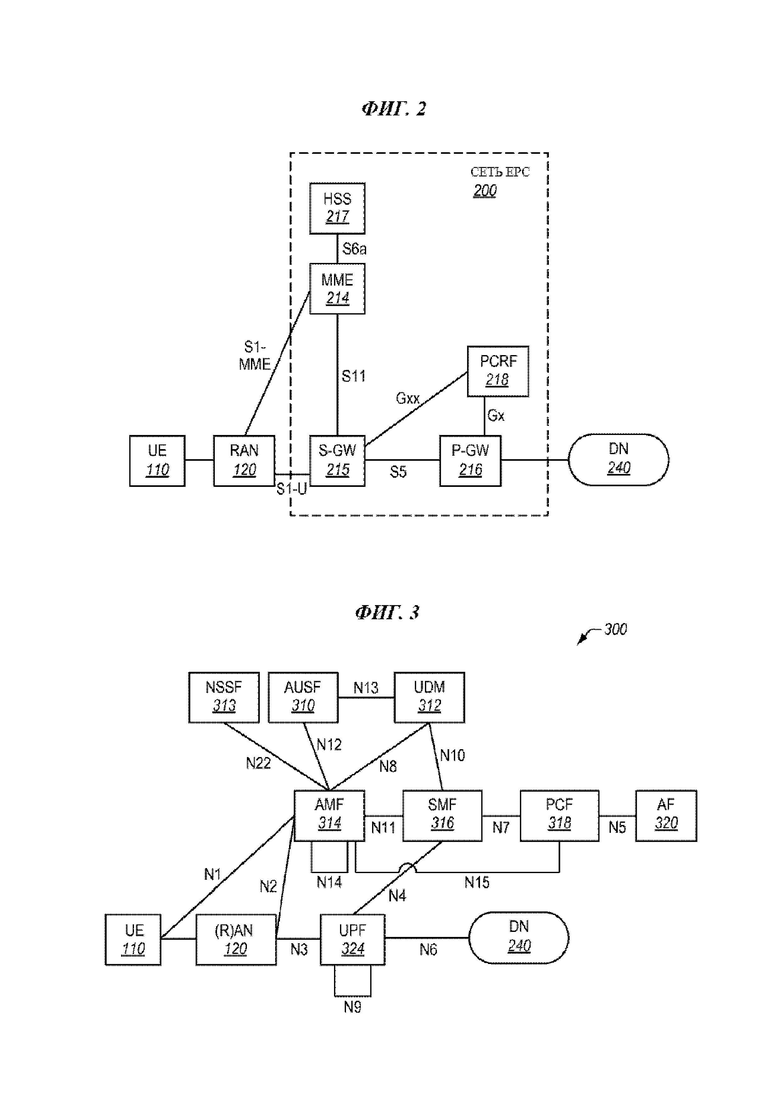

Фиг. 2 иллюстрирует сеть с усовершенствованным пакетным ядром (Evolved Packet Core - ЕРС).

Фиг. 3 иллюстрирует нероуминговую архитектуру сети следующего поколения.

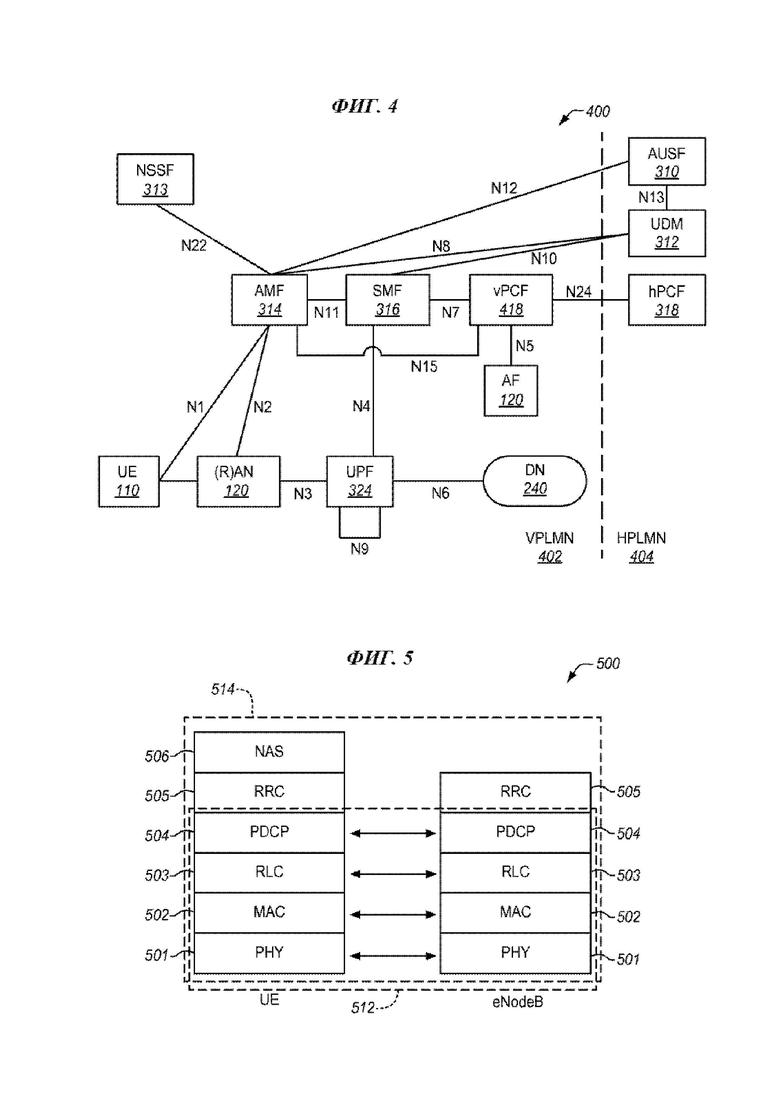

Фиг. 4 иллюстрирует роуминговую архитектуру сети следующего поколения.

Фиг. 5 иллюстрирует стек протоколов радиосвязи.

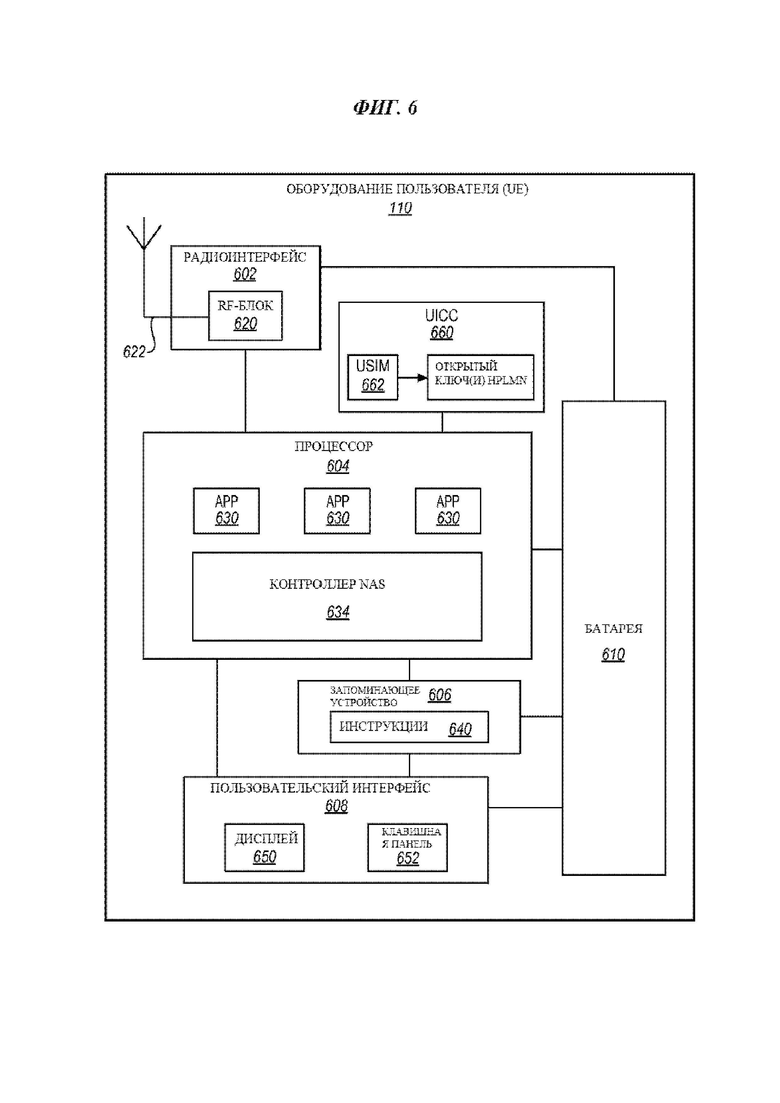

Фиг. 6 представляет собой блок-схему UE в иллюстративном варианте осуществления.

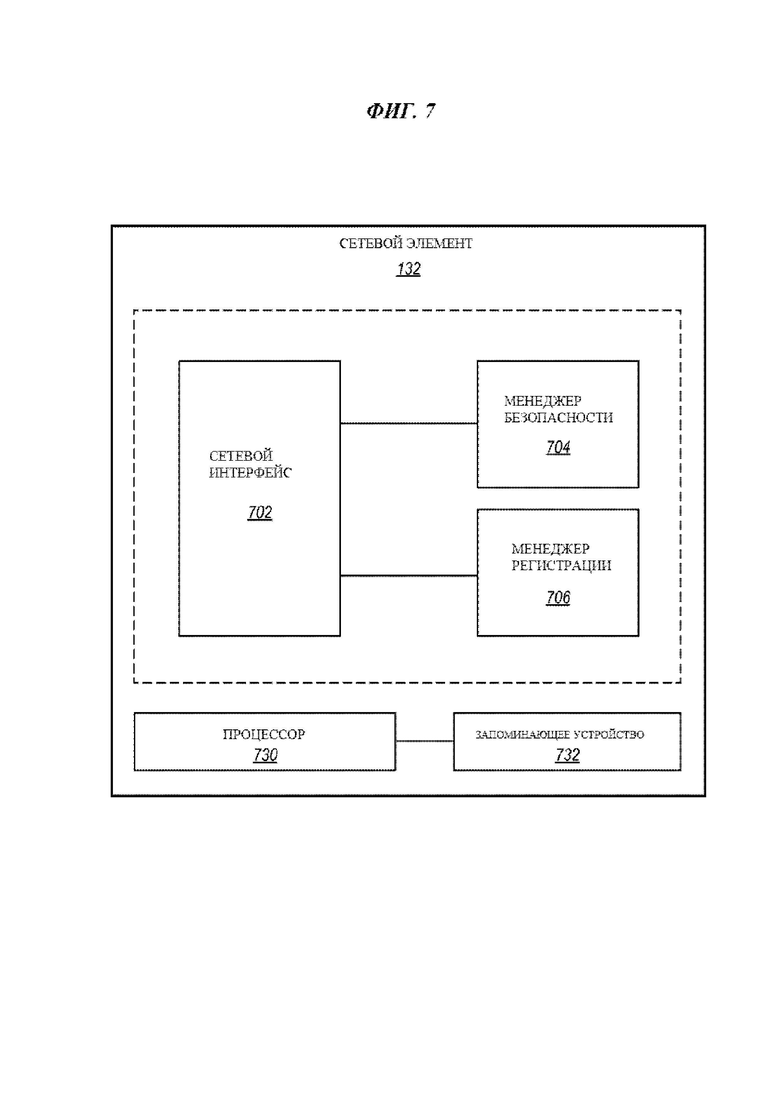

Фиг. 7 представляет собой блок-схему сетевого элемента в иллюстративном варианте осуществления.

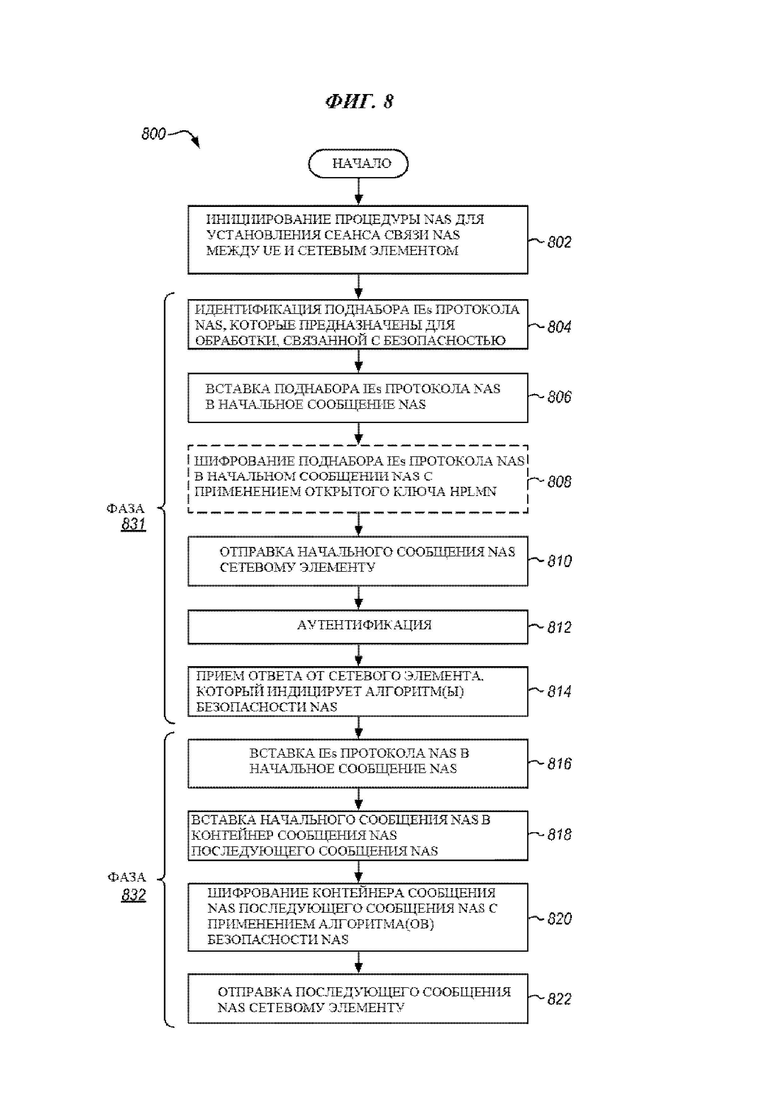

Фиг. 8 представляет собой схему последовательности операций, иллюстрирующую способ выполнения процедуры NAS в UE в иллюстративном варианте осуществления.

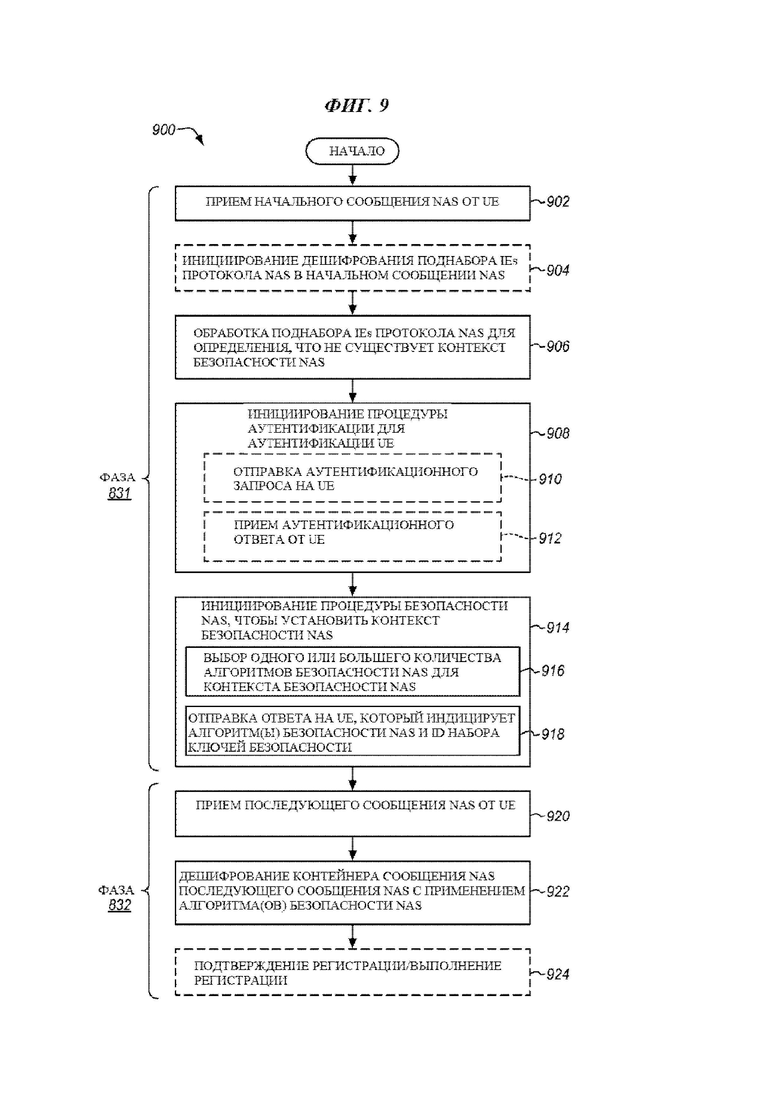

Фиг. 9 представляет собой схему последовательности операций, иллюстрирующую способ выполнения процедуры NAS в сетевом элементе в иллюстративном варианте осуществления.

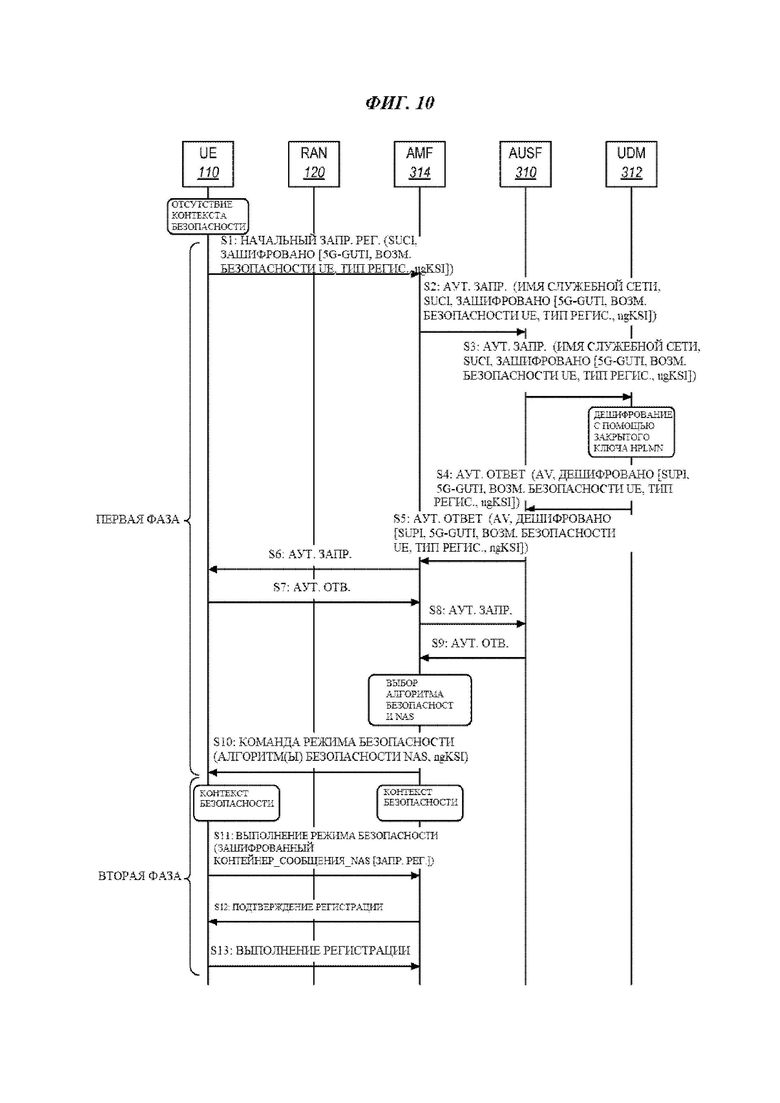

Фиг. 10 представляет собой схему сообщения, показывающую процедуру NAS, когда UE не имеет контекста безопасности в иллюстративном варианте осуществления.

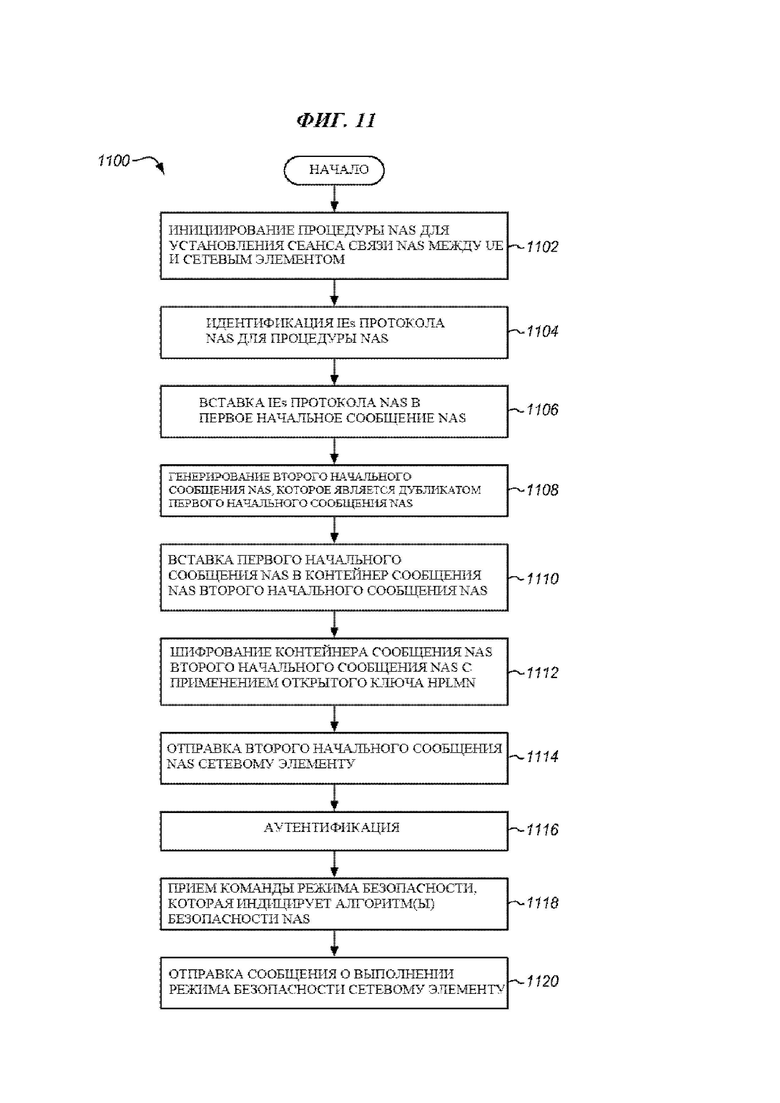

Фиг.11 представляет собой схему последовательности операций, иллюстрирующую способ выполнения процедуры NAS в UE 110 в другом иллюстративном варианте осуществления.

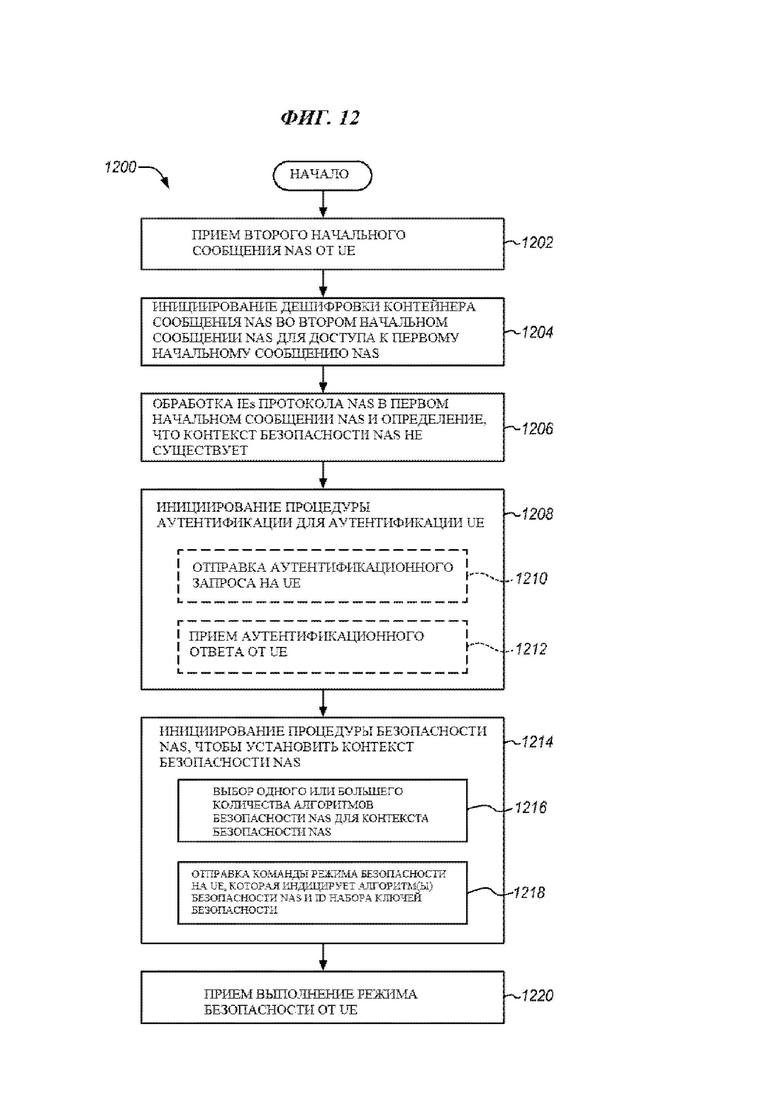

Фиг. 12 представляет собой схему последовательности операций, иллюстрирующую способ выполнения процедуры NAS в сетевом элементе в другом иллюстративном варианте осуществления.

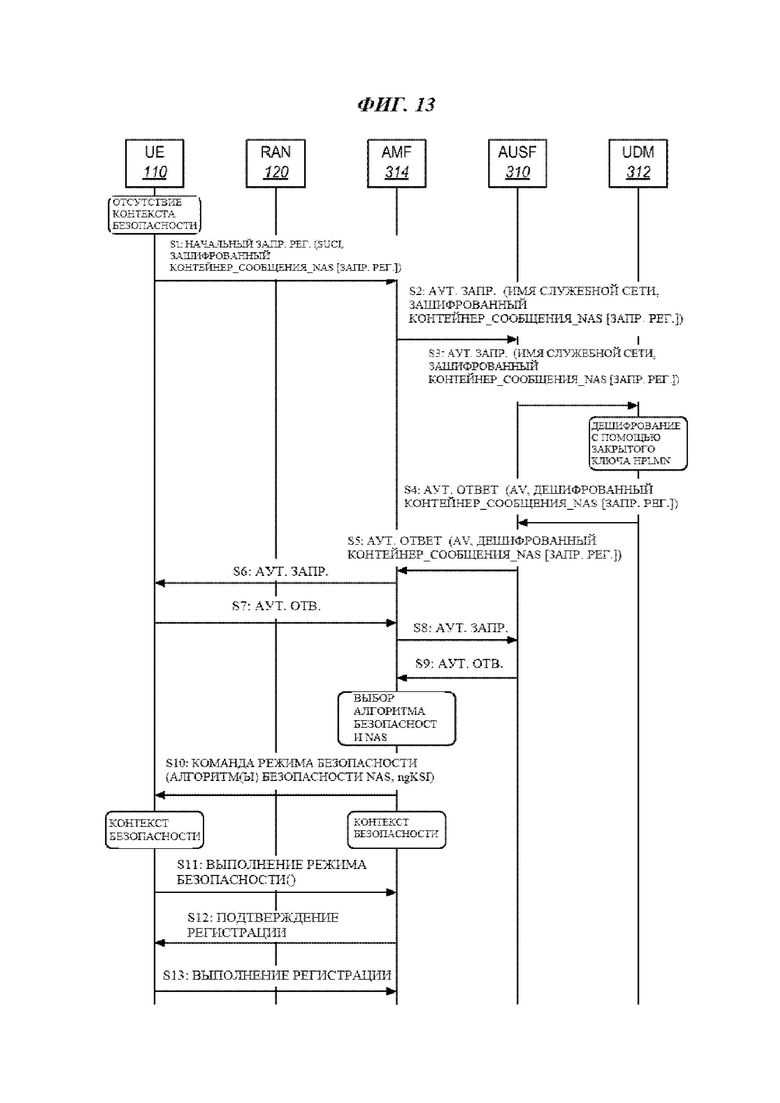

Фиг. 13 представляет собой схему сообщения, показывающую процедуру NAS, когда UE не имеет контекста безопасности в иллюстративном варианте осуществления.

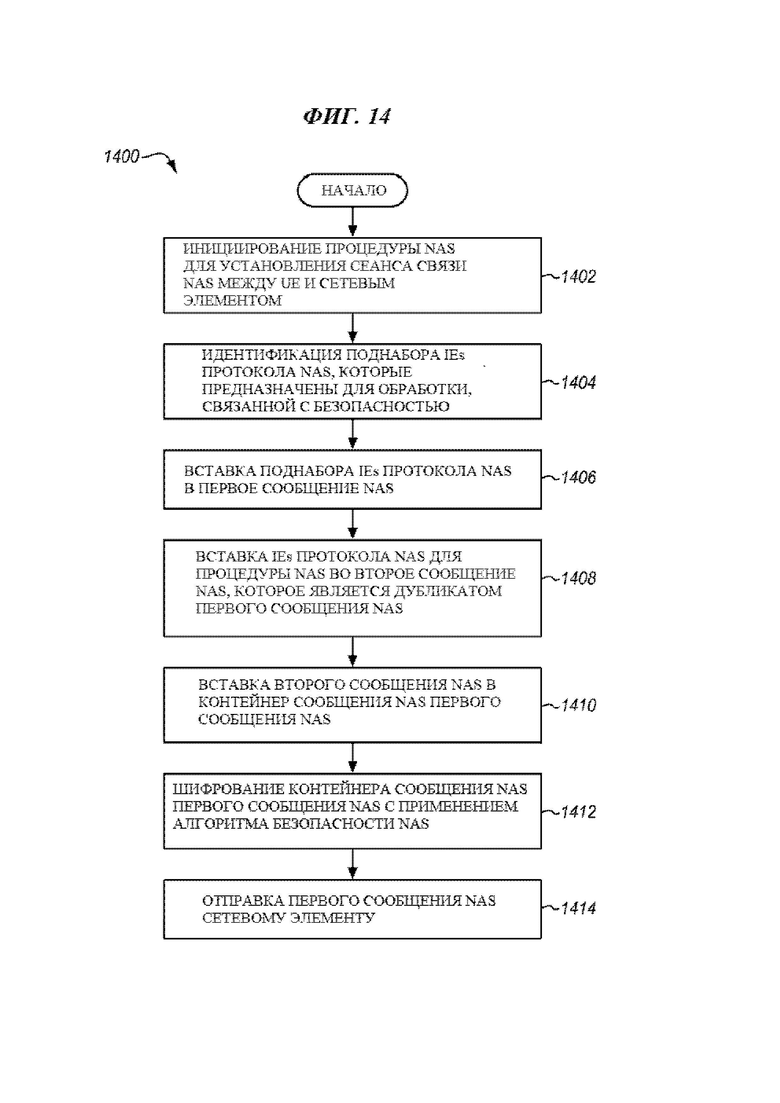

Фиг. 14 представляет собой схему последовательности операций, иллюстрирующую способ выполнения процедуры NAS в UE в другом иллюстративном варианте осуществления.

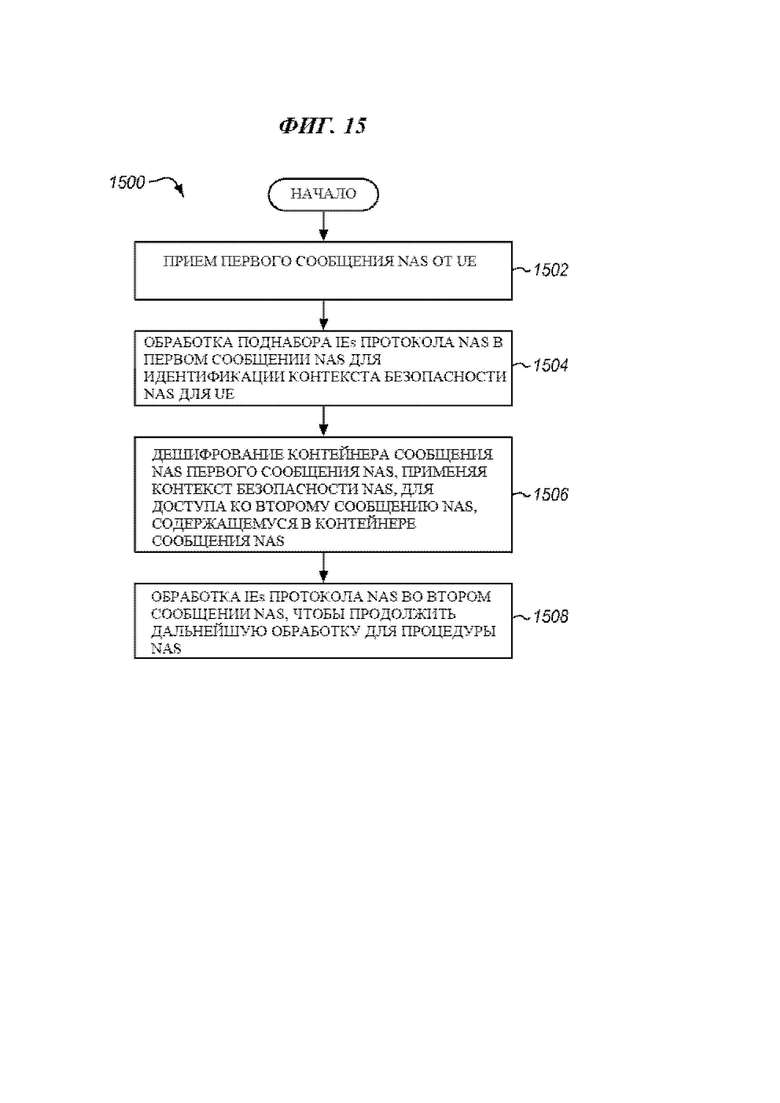

Фиг. 15 представляет собой схему последовательности операций, иллюстрирующую способ выполнения процедуры NAS в сетевом элементе в другом иллюстративном варианте осуществления.

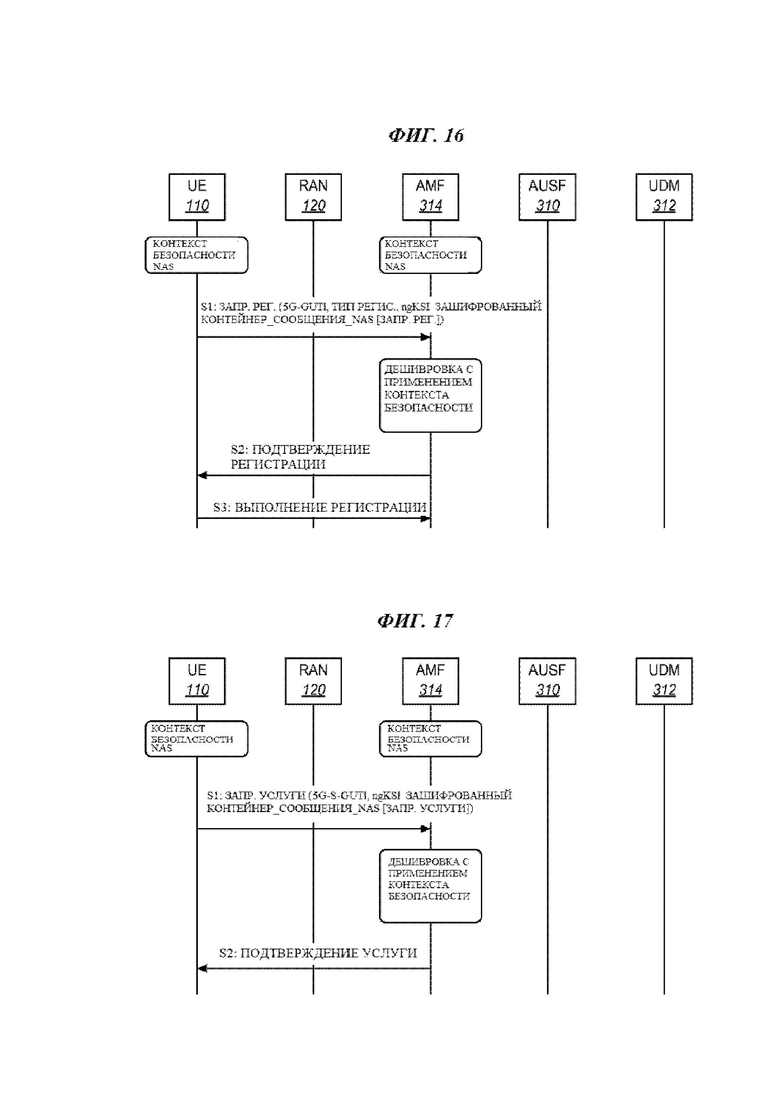

Фиг. 16 представляет собой схему сообщения, показывающую процедуру регистрации NAS, когда UE имеет действительный контекст безопасности в иллюстративном варианте осуществления.

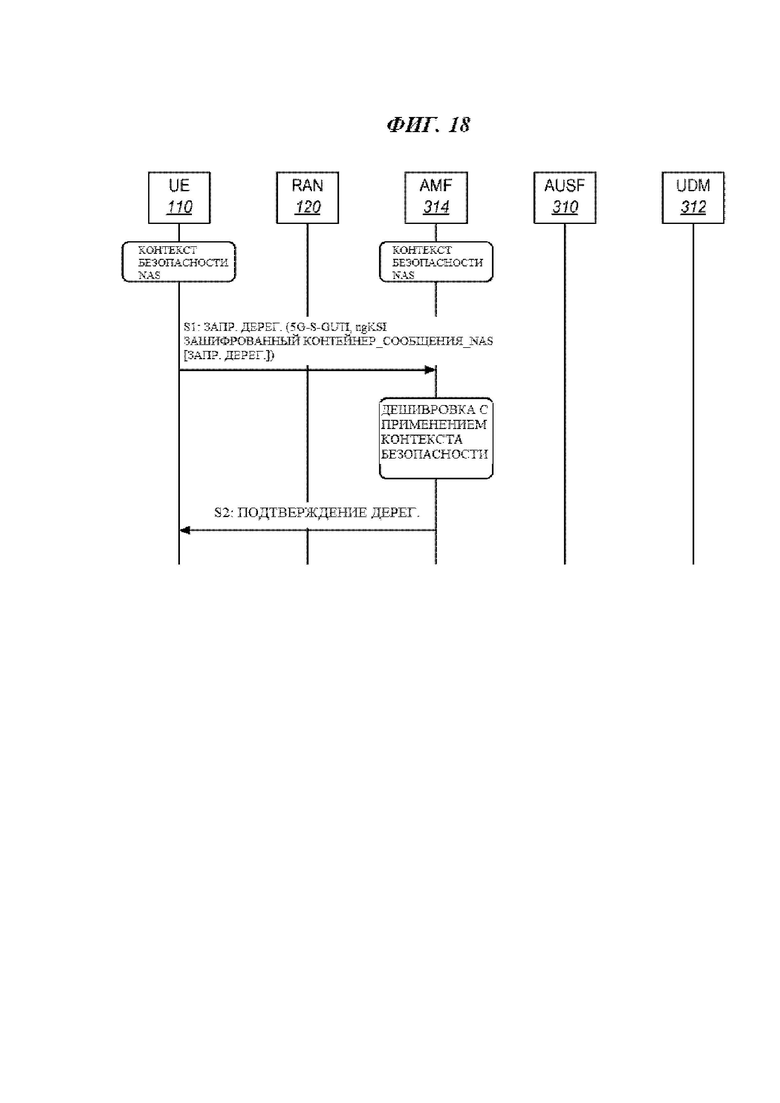

Фиг. 17 представляет собой схему сообщения, показывающую процедуру запроса услуги NAS, когда UE имеет действительный контекст безопасности в иллюстративном варианте осуществления.

Фиг. 18 представляет собой схему сообщения, показывающую процедуру дерегистрации NAS, когда UE имеет действительный контекст безопасности в иллюстративном варианте осуществления.

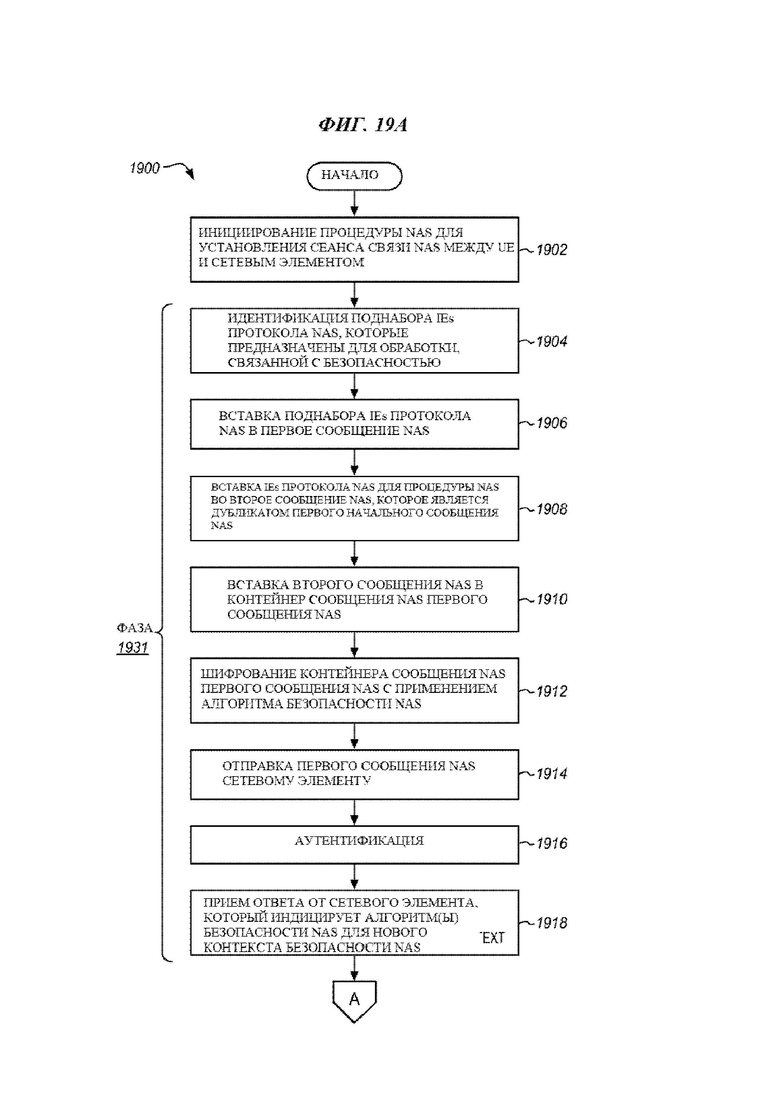

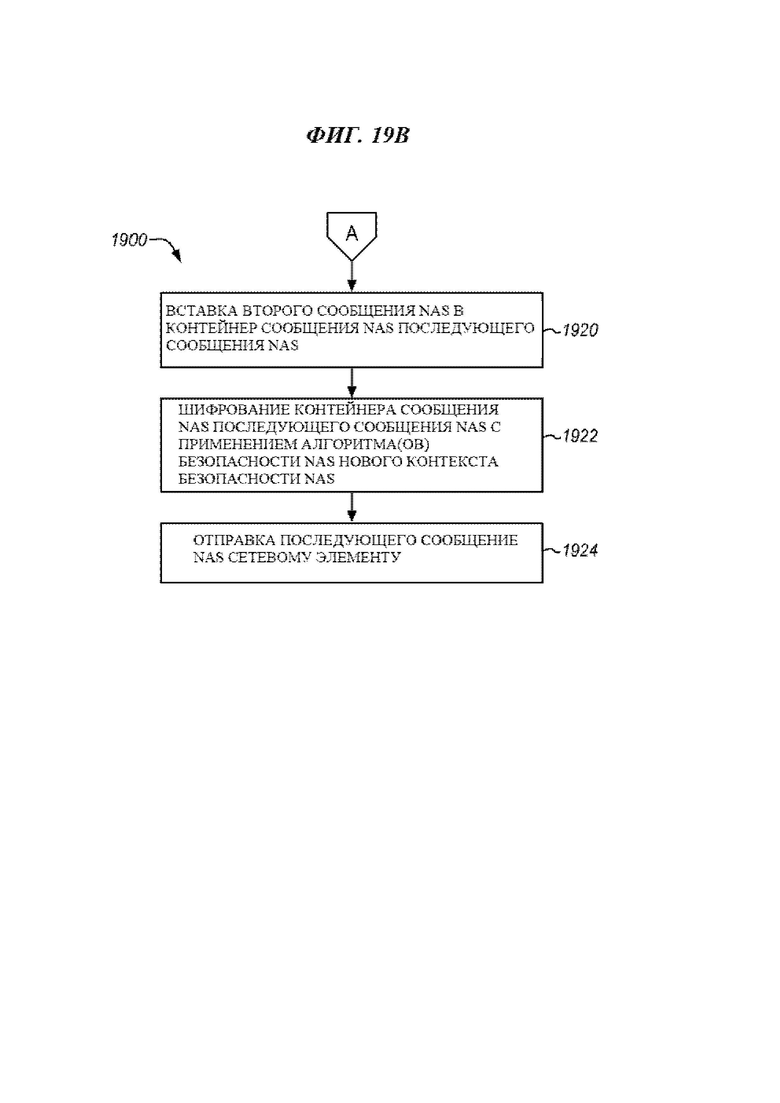

Фиг. 19А-19В представляют собой схему последовательности операций, иллюстрирующую способ выполнения процедуры NAS в UE в иллюстративном варианте осуществления.

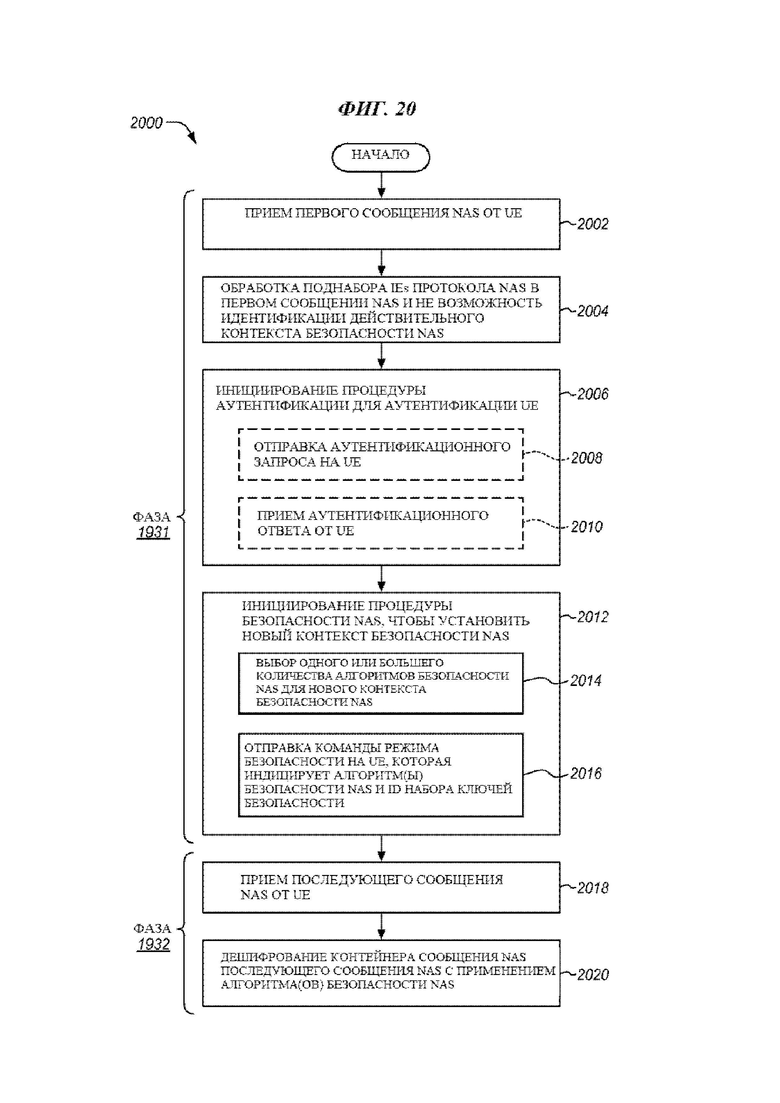

Фиг. 20 представляет собой схему последовательности операций, иллюстрирующую способ выполнения процедуры NAS в сетевом элементе в иллюстративном варианте осуществления.

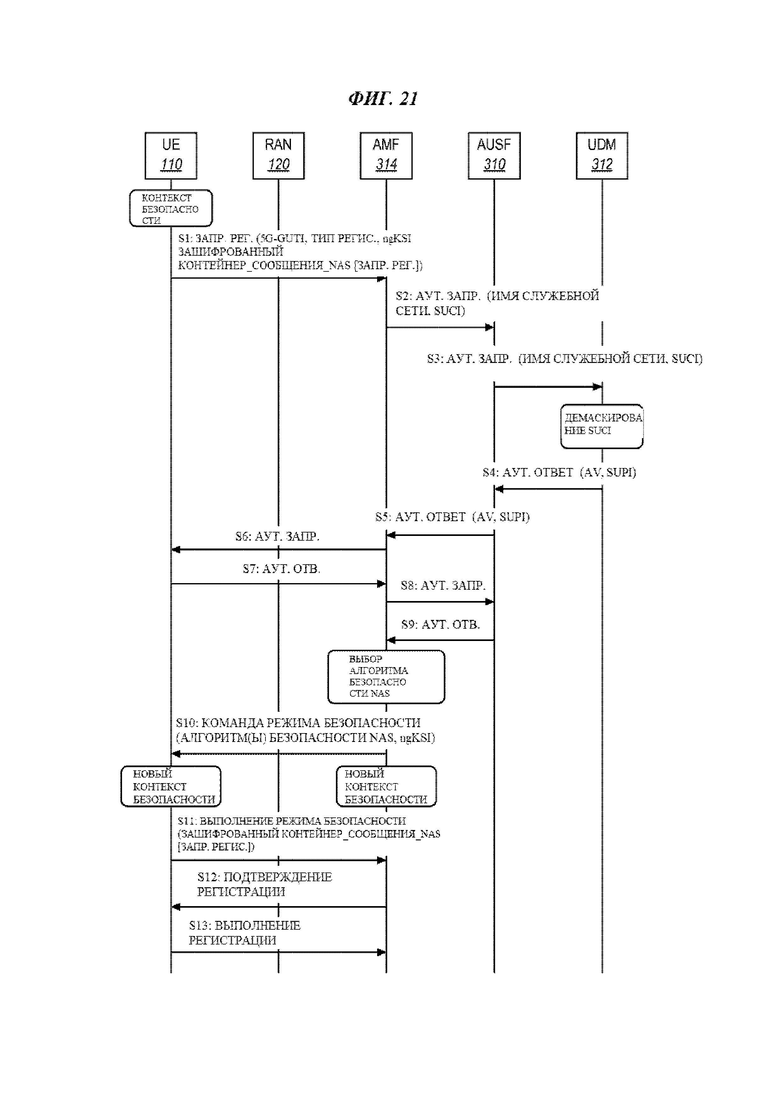

Фиг. 21 представляет собой схему сообщения, показывающую процедуру регистрации NAS, когда UE имеет контекст безопасности NAS, но контекст безопасности NAS является недействительным или является ненайденным в иллюстративном варианте осуществления.

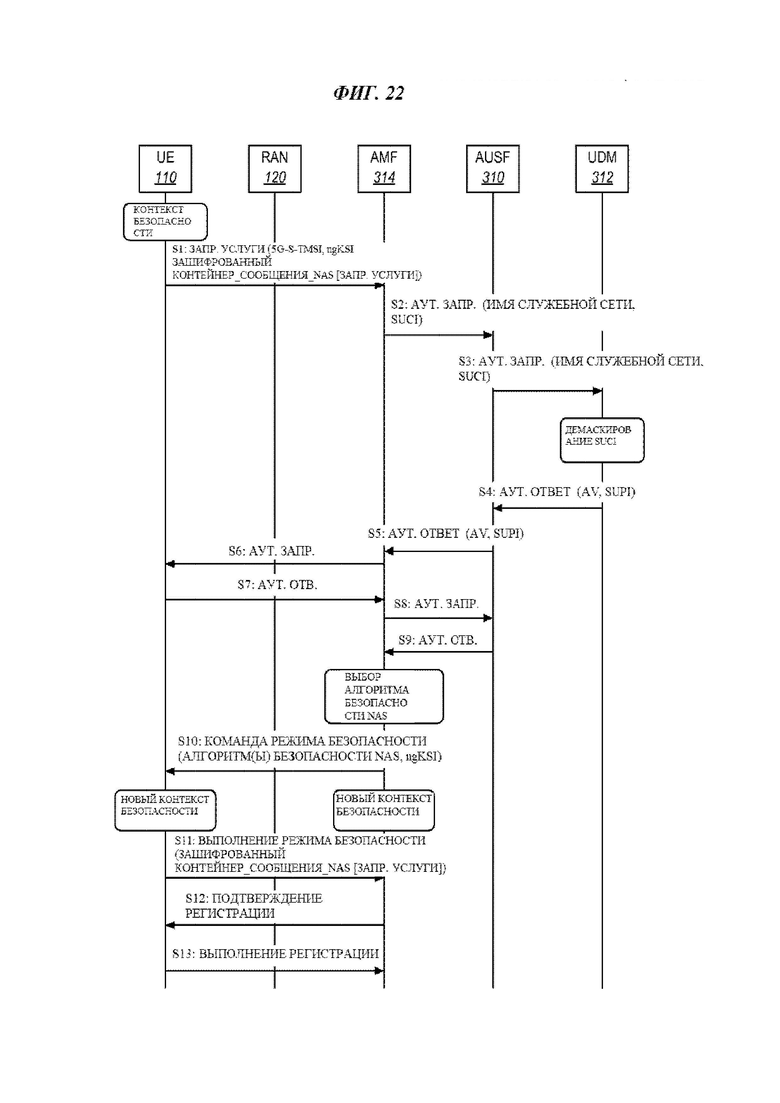

Фиг. 22 представляет собой схему сообщения, показывающую процедуру запроса услуги NAS, когда UE имеет контекст безопасности NAS, но контекст безопасности NAS является недействительным или является ненайденным в иллюстративном варианте осуществления.

Описание вариантов осуществления

Указанные фигуры и нижеследующее описание иллюстрируют конкретные представленные в качестве примера варианты осуществления. Таким образом, будет принято во внимание, что специалисты в данной области техники смогут разработать различные устройства, которые, хотя явно не описаны или показаны в данном документе, воплощают принципы вариантов осуществления и включены в объем вариантов осуществления. Кроме того, любые описанные в данном документе примеры предназначены для помощи в понимании принципов вариантов осуществления и должны толковаться как не ограничивающие такие конкретно перечисленные примеры и условия. В результате концепция (идеи) изобретения не ограничивается конкретными вариантами осуществления или примерами, описанными ниже, но формулой изобретения и ее эквивалентами.

Фиг. 1 иллюстрирует мобильную сеть 100 в иллюстративном варианте осуществления. Мобильная сеть 100 (также называемая сотовой сетью) представляет собой тип сети, в которой последняя линия связи является беспроводной, и предоставляет речевые услуги и/или услуги передачи данных совокупности устройств. Мобильная сеть 100 может быть сетью третьего поколения (Third Generation - 3G), четвертого поколения (Fourth Generation - 4G) и/или сетью следующего поколения (например, пятого поколения (5G)).

Мобильная сеть 100 проиллюстрирована как предоставляющая услуги связи для UE 110 (вместе с другими UE, которые не показаны). UE 110 могут быть задействованы для речевых услуг, услуг передачи данных, межмашинных услуг (Machine-to-Machine - М2М) или услуг связи машинного типа (Machine Type Communication - МТС) и/или других услуг. UE 110 может быть устройством конечного пользователя, таким как мобильный телефон (например, смартфон), планшет или PDA, компьютер с адаптером мобильной широкополосной связи и т.д.

Мобильная сеть 100 содержит одну или большее количество сетей 120 с радиодоступом (RAN), которые обмениваются данными с UE 110 через радиоинтерфейс 122. RAN 120 может поддерживать доступ к сети усовершенствованного универсального наземного радиодоступа (Evolved-UMTS Terrestrial Radio Access Network - E-UTRAN), доступ к беспроводной локальной сети (Wireless Local Area Network - WLAN), фиксированный доступ, спутниковый радиодоступ, новые технологии радиодоступа (Radio Access TechnologlEs - RAT) и т.д. В качестве примера, RAN 120 может содержать E-UTRAN или RAN следующего поколения (Next Generation RAN - NG-RAN), которая содержит одну или большее количество базовых станций 124, рассредоточенных по географической области. Базовая станция 124 может содержать объект, который применяет технологию радиосвязи для связи с UE в лицензированном спектре и сопряжения UE с опорной сетью. Базовые станции 124 в E-UTRAN называются усовершенствованными узлами В (Evolved-NodeBs - eNodeB). Базовые станции 124 в NG-RAN называются как gNodeB (базовые станции NR) и/или ng-eNodeB (базовые станции LTE, поддерживающие опорную сеть 5G). В качестве другого примера RAN 120 может содержать WLAN, которая содержит одну или большее количество точек 125 беспроводного доступа (Wireless Access Points - WAP). WLAN представляет собой сеть, в которой UE может подключаться к локальной сети (Local Area Network - LAN) через беспроводное (радио) соединение. WAP 125 представляет собой узел, который применяет технологию радиосвязи для связи с UE в нелицензированном спектре и обеспечивает доступ UE к опорной сети. Одним из примеров WAP 125 является точка доступа Wi-Fi, которая работает в радио диапазонах 2,4 ГГц или 5 ГГц. Используемый в данном документе термин «базовая станция» может относиться к eNodeB, gNodeB, ng-eNodeB, WAP и т.д.

UE 110 имеют возможность подключения к соте 126 RAN 120 для доступа к опорной сети 130. Таким образом, RAN 120 представляет собой радиоинтерфейс между UE 110 и базовой сетью 130. Опорная сеть 130 является центральной частью мобильной сети 100, которая предоставляет различные услуги клиентам, подключенным с помощью RAN 120. Одним из примеров опорной сети 130 является сеть с усовершенствованным пакетным ядром (ЕРС), предложенная 3GPP для LTE. Другим примером опорной сети 130 является опорная сеть 5G, предложенная 3GPP. Опорная сеть 130 содержит сетевые элементы 132, которые могут содержать серверы, устройства, аппараты или оборудование (включая аппаратное обеспечение), которые предоставляют услуги для UE 110. Сетевые элементы 132 в сети ЕРС могут содержать объект управления мобильностью (ММЕ), обслуживающий шлюз (Serving Gateway - S-GW), шлюз сети пакетной передачи данных (Packet Data Network Gateway - P-GW) и т.д. Сетевые элементы 132 в сети 5G могут содержать функцию управления доступом и мобильностью (AMF), функцию управления сеансом (Session Management Function - SMF), функцию управления политиками (Policy Control Function - PCF), функцию приложения (Application Function - AF), функцию плоскости пользователя (User Plane Function - UPF), и т.д.

Фиг. 2 иллюстрирует сеть 200 с усовершенствованным пакетным ядром (ЕРС), которая является опорной сетью для LTE. Сеть 200 ЕРС содержит объект 214 управления мобильностью (ММЕ), обслуживающий шлюз (S-GW) 215, шлюз 216 сети пакетной передачи данных (P-GW), домашний абонентский сервер (Home Subscriber Server - HSS) 217, а также функцию 218 политики и правил тарификации (Policy and Charging Rules Function - PCRF), но может содержать другие не показанные элементы, такие как серверы приложений подсистемы мультимедиа IP (IP Multimedia Subsystem - IMS). В сети 200 ЕРС данные пользователя (также называемые «плоскостью пользователя») и сигнализация (также называемая «плоскостью управления») разделены. ММЕ 214 обрабатывает плоскость управления в сети 200 ЕРС.Например, ММЕ 214 обрабатывает сигнализацию, относящуюся к мобильности и безопасности для доступа E-UTRAN. ММЕ 214 отвечает за отслеживание и поисковый вызов UE 110 в режиме ожидания. S-GW 215 и P-GW 216 обрабатывают плоскость пользователя. S-GW 215 и P-GW 216 транспортируют трафик данных между UE 110 и внешними сетями 240 передачи данных (DN или сеть пакетной передачи данных (Packet Data Network - PDN)). S-GW 215 является точкой межсоединения между радиостороной и сетью 200 ЕРС и обслуживает UE 110 путем маршрутизации входящих и исходящих IP-пакетов. S-GW 215 также является точкой привязки для мобильности внутри LTE (то есть в случае хендовера между eNodeB) и между LTE и другими доступами от 3GPP. P-GW 216 является точкой межсоединения между сетью 200 ЕРС и внешними сетями 240 передачи данных (то есть точкой входа или выхода для сети 240 передачи данных) и маршрутизирует пакеты в сеть 240 передачи данных и из нее. HSS 217 представляет собой базу данных, в которой хранится информация, относящаяся к пользователям и относящаяся к подписчикам. PCRF 218 обеспечивает решение для управления политикой и тарификацией (Policy and Charging Control - PCC) в сети ЕРС 200 и является узлом или объектом сети 200 ЕРС, который формулирует правила РСС для услуг, запрашиваемых конечным пользователем.

ММЕ 214 подсоединяется к RAN 120 (т.е. eNodeB) через интерфейс S1-MME, а S-GW 215 подсоединяется к RAN 120 через интерфейс S1-U. ММЕ 214 подсоединяется к S-GW 215 через интерфейс S11, и подсоединяется к HSS 217 через интерфейс S6a. PCRF 218 подсоединяется к P-GW 216 через интерфейс Gx, который обеспечивает передачу политики и правил тарификации от PCRF 218 к функции принудительного установления политики и тарификации (Policy and Charging Enforcement Function - PCEF) в P-GW 216. PCRF 218 подсоединяется к S-GW 215 через интерфейс Gxx, a S-GW 215 подсоединяется к P-GW 216 через интерфейс S5.

Фиг. 3 иллюстрирует нероуминговую архитектуру 300 сети следующего поколения. Архитектура на фиг. 3 является представлением опорной точки, как дополнительно описано в документе 3GPP TS 23.501 (v!5.3.0), который полностью включен в данный документ посредством ссылки. Архитектура 300 состоит из сетевых функций (Network Function - NF) для опорной сети, а сетевые функции для плоскости управления отделены от плоскости пользователя. Плоскость управления опорной сети содержит функцию 310 сервера аутентификации (Authentication Server Function - AUSF), управление 312 едиными данными (UDM), функцию 313 выбора сетевого сегмента (Network Slice Selection Function - NSSF), функцию 314 управления доступом и мобильностью (AMF), функцию 316 управления сеансом (Session Management Function - SMF), функцию 318 управления политикой (PCF) и функцию 320 приложения (AF). Плоскость пользователя опорной сети содержит одну или большее количество функций 324 плоскости пользователя (UPF), которые обмениваются данными с сетью 240 передачи данных. UE 110 может получить доступ к плоскости управления и плоскости пользователя опорной сети через (R)AN 120.

AUSF 310 выполнена с возможностью поддержки аутентификации UE 110. UDM 312 выполнено с возможностью хранения данных/информации подписки для UE 110. UDM 312 может хранить три типа данных пользователя: подписку, политику и контекст, связанный с сеансом (например, местоположение UE). AMF 314 выполнена с возможностью обеспечения аутентификации на основе UE, авторизации, управления мобильностью и т.д. SMF 316 выполнена с возможностью обеспечения следующих функций: управление сеансом (session management - SM), выделение и управление адреса Интернет протокола (Internet Protocol - IP) UE, выбор и управление UPF, завершение интерфейсов к PCF 318, часть управления принудительным установлением политик и качества обслуживания (Quality of Service - QoS), полицейский перехват, завершение SM частей сообщений NAS, уведомление о данных нисходящей линии связи (Downlink Data Notification - DNN), функция роуминга, обработка локального принудительного применения для применения QoS для соглашений об уровне обслуживания (Service Level Agreement - SLA), сбор данных о тарификации и интерфейс тарификации, и т.д. Если UE 110 имеет несколько сеансов, разные SMF могут быть выделены каждому сеансу, чтобы управлять ими индивидуально и, возможно, обеспечивать разные функции для каждого сеанса. PCF 318 выполнена с возможностью поддержки инфраструктуры единой политики для управления поведением сети и предоставления правил политики для функций плоскости управления для принудительного установления QoS, тарификации, управления доступом, маршрутизации трафика и т.д. AF 320 предоставляет информацию о потоке пакетов в PCF 318. PCF 318 выполнена с возможностью определения на основе указанной информации правил политики в отношении мобильности и управления сеансом, чтобы AMF 314 и SMF 316 работали должным образом.

UPF 324 поддерживает различные операции и функции плоскости пользователя, такие как маршрутизация и пересылка пакетов, обработка трафика (например, принудительное установление QoS), точка привязки для мобильности Intra-RAT/Inter-RAT (если применимо), проверка пакетов и принудительное установление правил политики, полицейский перехват (сбор UP), учет трафика и отчетность и т.д. Сеть 240 передачи данных не является частью опорной сети и обеспечивает доступ в Интернет, услуги оператора, услуги 3-их лиц и т.д. Например, Международный союз электросвязи (International Telecommunication Union - ITU) классифицировал услуги мобильной сети 5G по трем категориям: расширенная мобильная широкополосная связь (Enhanced Mobile Broadband - еМВВ), сверхнадежная связь с малой задержкой (Ultra-reliable and Low-Latency Communications - uRLLC) и массовая связь машинного типа (Massive Machine Type Communications - mMTC) или массовый Интернет вещей (Massive Internet of Things - MIoT). еМВВ фокусируется на услугах, требующих высокой пропускной способности, таких как HD-видео, виртуальная реальность (Virtual Reality - VR) и дополненная реальность (Augmented Reality - AR). uRLLC фокусируется на услугах, чувствительных к задержкам, таких как автоматизированное вождение и удаленное управление. mMTC и MIoT фокусируются на услугах, которые содержат высокие требования к плотности подключения, таких как умный город и умное сельское хозяйство. Сеть 240 передачи данных может быть выполнена с возможностью предоставления этих и других услуг.

Архитектура 300 содержит следующие опорные точки. Опорная точка N1 реализована между UE 110 и AMF 314. Опорная точка N2 реализована между (R)AN 120 и AMF 314. Опорная точка N3 реализована между (R)AN 120 и UPF 324. Опорная точка N4 реализована между SMF 316 и UPF 324. Опорная точка N5 реализована между PCF 318 и AF 320. Опорная точка N6 реализована между UPF 324 и сетью 240 передачи данных. Опорная точка N7 реализована между SMF 316 и PCF 318. Опорная точка N8 реализована между UDM 312 и AMF 314. Опорная точка N9 реализована между двумя UPF 324. Опорная точка N10 реализована между UDM 312 и SMF 316. Опорная точка N11 реализована между AMF 314 и SMF 316. Опорная точка N12 реализована между AMF 314 и AUSF 310. Опорная точка N13 реализована между UDM 312 и AUSF 310. Опорная точка N14 реализована между двумя AMF. Опорная точка N15 реализована между PCF 318 и AMF 314 в случае нероумингового сценария. Опорная точка N22 реализована между NSSF 313 и AMF 314.

Фиг. 4 иллюстрирует роуминговую архитектуру 400 сети следующего поколения. Архитектура на фиг. 4 является сценарием локального прорыва в представлении опорной точки, как дополнительно описано в 3GPP TS 23.501 (vl5.3.0). В сценарии роуминга показаны гостевая сеть опорной наземной сети мобильной связи общего пользования (Visited Public Land Mobile Network - VPLMN) 402 и домашняя PLMN (HPLMN) 404. HPLMN 404 идентифицирует PLMN, в которой хранится профиль мобильного абонента. VPLMN представляет собой PLMN, по которой мобильный абонент перешел в роуминг при выходе из своей HPLMN. Пользователи, переходящие в роуминг в другие сети, будут принимать информацию о подписке от HPLMN 404. В сценарии локального прорыва PCF 318 (hPCF), UDM 312 и AUSF 310 находятся в HPLMN 404 для UE 110. Другие сетевые функции, содержащие посещаемый PCF (visited PCF - vPCF) 418, находятся в VPLMN 402.

Фиг. 5 иллюстрирует стек 500 протоколов радиосвязи, например, для радиоинтерфейса 122. Как описано в данном документе, плоскость 512 пользователя содержит набор протоколов, применяемых для передачи фактических данных пользователя через сеть, а плоскость 514 управления содержит протоколы, применяемые для управления и установления пользовательских соединений и каналов в сети. Для плоскости 512 пользователя и плоскости 514 управления стек 500 протоколов радиосвязи содержит физический (PHY) уровень 501, уровень 502 управления доступом к среде передачи (Medium Access Control - MAC), уровень 503 управления линией радиосвязи (Radio Link Control - RLC) и уровень 504 протокола конвергенции пакетных данных (Packet Data Convergence Protocol - PDCP). Плоскость 514 управления дополнительно содержит уровень 505 управления радиоресурсами (Radio Resource Control - RRC) и уровень 506 слоя без доступа (NAS).

Физический уровень 501 переносит всю информацию из транспортных каналов MAC по радиоинтерфейсу. Данные и сообщения сигнализации переносятся по физическим каналам между различными уровнями физического уровня 501. Физические каналы делятся на физические каналы данных и физические каналы управления. Физические каналы данных могут включать в себя физический совместно используемый канал нисходящей линии связи (Physical Downlink Shared Channel - PDSCH), физический канал широковещательной передачи (Physical Broadcast Channel - PBCH), физический многоадресный канал (РМСН), физический совместно используемый канал восходящей линии связи (Physical Uplink Shared Channel - PUSCH) и физический канал произвольного доступа (Physical Random Access Channel - PRACH). Физические каналы управления могут включать в себя физический канал индикатора управления форматом (Physical Control Format Indicator Channel - PCFICH), физический канал индикатора гибридного ARQ (PHICH), физический канал управления нисходящей линией связи (Physical Downlink Control Channel - PDCCH) и физический канал управления восходящей линией связи (Physical Uplink Control Channel - PUCCH).

Уровень 502 MAC отвечает за отображение между логическими каналами и транспортными каналами, мультиплексирование блоков служебных данных (Service Data Unit - SDU) MAC из одного или разных логических каналов в транспортные блоки (transport block - ТВ), которые будут доставлены на физический уровень по транспортным каналам, демультиплексирование SDU MAC из одного или разных логических каналов из транспортных блоков, доставленных с физического уровня по транспортным каналам, сообщение информации о планировании, исправление ошибок с помощью гибридного автоматического запроса на повторение (Hybrid Automatic Repeat Request - HARQ), обработка приоритетов между UE посредством динамического планирования, обработка приоритетов между логическими каналами одного UE и приоритизация логических каналов. Уровень 503 RLC отвечает за передачу блоков протокольных данных (Protocol Data Unit - PDU) верхнего уровня, исправление ошибок посредством ARQ и конкатенацию, сегментацию и повторную сборку SDU RLC. Уровень 503 RLC также отвечает за повторную сегментацию данных PDU RLC, переупорядочение данных PDU RLC, обнаружение дублирования, сброс SDU RLC, повторное установление RLC и обнаружение ошибок протокола. Уровень 504 PDCP отвечает за сжатие заголовка и декомпрессию IP-данных, передачу данных (плоскость пользователя или плоскость управления), поддержание порядковых номеров (Sequence Number - SN) PDCP, последовательную доставку PDU верхнего уровня при повторном установлении нижних уровней, дублированное устранение SDU нижнего уровня при повторном установлении нижних уровней для радиоканалов, отображенных в режиме подтверждения (Acknowledged Mode -AM) RLC, шифрование и дешифрование данных плоскости пользователя и данных плоскости управления, защита целостности и проверка целостности данных плоскости управления, отбрасывание на основе таймера, дублирование отбрасывания и т.д. Уровень 505 RRC отвечает за широковещательную передачу системной информации, относящейся к NAS, широковещательную передачу системной информации, относящейся к слою доступа (AS), поисковый вызов, установление, поддержание и освобождение соединения RRC между UE и RAN, функции безопасности, включающие управление ключами, установление, конфигурацию, поддержание и освобождение двухточечных радиоканалов (Radio Bearer - RB). Уровень 506 NAS представляет наивысший слой плоскости 514 управления между UE и опорной сетью (например, MME/AMF) и поддерживает мобильность UE и процедуры управления сеансом для установления и поддержания IP-соединения между UE и опорной сетью.

Одной из задач сетей является повысить общую безопасность системы. Особую озабоченность вызывает защита безопасности сообщений NAS. В вариантах осуществления, описанных в данном документе, UE 110 и сетевой элемент 132 усовершенствованы для обеспечения дополнительной защиты безопасности сообщений NAS.

Фиг. 6 представляет собой блок-схему UE 110 в иллюстративном варианте осуществления. UE 110 содержит компонент 602 радиоинтерфейса, один или большее количество процессоров 604, запоминающее устройство 606, компонент 608 пользовательского интерфейса и батарею 610. Компонент 602 радиоинтерфейса представляет собой аппаратный компонент, который представляет локальные радиоресурсы UE 110, такие как RF-блок 620 (например, приемопередатчик) и одна или большее количество антенн 622, применяемых для беспроводной связи с базовой станцией (например, базовой станцией 124) через радио или «эфирные» сигналы. Процессор 604 представляет собой внутреннюю схему, логику, аппаратное обеспечение, программное обеспечение и т.д., которые обеспечивают функции UE 110. Процессор 604 может быть выполнен с возможностью исполнения инструкций 640 для программного обеспечения, которые загружаются в запоминающее устройство 606. Процессор 604 может содержать набор из одного или большего количества процессоров или может содержать многопроцессорное ядро, в зависимости от конкретной реализации. Запоминающее устройство 606 является машиночитаемым носителем для хранения данных, инструкций 640, приложений и т.д. и доступна процессору 604. Запоминающее устройство 606 представляет собой аппаратное устройство хранения данных, способное хранить информацию на временной основе и/или постоянной основе. Запоминающее устройство 606 может содержать оперативную память или любое другое энергозависимое или энергонезависимое устройство хранения данных. Компонент 608 пользовательского интерфейса представляет собой аппаратный компонент для взаимодействия с конечным пользователем. Например, компонент 608 пользовательского интерфейса может включать в себя дисплей 650, экран, сенсорный экран и т.п. (например, жидкокристаллический дисплей (Liquid Crystal Display - LCD), светодиодный (Light Emitting Diode - LED) дисплей и т.д.). Компонент 608 пользовательского интерфейса может включать в себя клавиатуру или клавишную панель 652, устройство слежения (например, трекбол или трекпад), динамик, микрофон и т.д. UE 110 также содержит универсальную карту с интегральной схемой (Universal Integrated Circuit Card - UICC) 660, которая является аппаратным устройством, которое обеспечивает функции безопасности и целостности для UE 110. UICC 660 может содержать универсальный модуль 662 идентификации абонента (Universal Subscriber Identity Module - USIM), который хранит или индицирует один или большее количество открытых ключей для HPLMN для UE 110 вместе с другими учетными данными. UE 110 может содержать различные другие компоненты, специально не проиллюстрированные на фиг. 6.

Процессор 604 может реализовывать одно или большее количество приложений 630. Эти приложения 630 могут получать доступ к данным нисходящей линии связи (downlink - DL) через RAN 120 и опорную сеть 130, а также могут генерировать данные восходящей линии связи (uplink - UL) для передачи в пункт назначения через RAN 120 и опорную сеть 130. Процессор 604 также реализует контроллер 634 NAS, который выполнен с возможностью управления процедурами NAS, как более подробно описано ниже.

Фиг. 7 представляет собой блок-схему сетевого элемента 132 в иллюстративном варианте осуществления. Сетевой элемент 132 представляет собой сервер, устройство, аппарат, оборудование (включая аппаратное обеспечение), систему, средство и т.д., которые обеспечивают безопасность и регистрацию для UE. Например, сетевой элемент 132 может содержать ММЕ 214 в сети LTE, элемент 314 AMF сети следующего поколения и т.д. В этом варианте осуществления сетевой элемент 132 содержит следующие подсистемы: компонент 702 сетевого интерфейса, менеджер 704 безопасности и менеджер 706 регистрации, которые работают на одной или большем количестве платформ. Компонент 702 сетевого интерфейса может содержать схему, логику, аппаратное обеспечение, средство и т.д., выполненные с возможностью обмена сообщениями уровня управления или сигнализацией с другими сетевыми элементами и/или UE (например, через RAN 120). Компонент 702 сетевого интерфейса может работать с применением множества протоколов (включая протокол NAS) или опорных точек. Менеджер 704 безопасности может содержать схему, логику, аппаратное обеспечение, средство и т.д., выполненные с возможностью обработки процедур аутентификации и/или безопасности для UE, например, для создания контекста безопасности NAS, выбора алгоритма(ов) безопасности NAS для контекста безопасности NAS и т.д. Менеджер 706 регистрации может содержать схему, логику, аппаратное обеспечение, средство и т.д., выполненные с возможностью регистрации для UE.

Одна или большее количество подсистем сетевого элемента 132 могут быть реализованы на аппаратной платформе, состоящей из аналоговых и/или цифровых схем. Одна или большее количество подсистем сетевого элемента 132 могут быть реализованы в процессоре 730, который выполняет инструкции, хранящиеся в запоминающем устройстве 732. Процессор 730 содержит интегральную аппаратную схему, выполненную с возможностью выполнения инструкций, а запоминающее устройство 732 является машиночитаемым носителем долговременного хранения для данных, инструкций, приложений и т.д. и доступно процессору 730.

Сетевой элемент 132 может содержать различные другие компоненты, специально не проиллюстрированные на фиг. 7.

Процедура NAS может быть выполнена или вызвана, когда контекст безопасности NAS уже существует между UE и объектом управления безопасностью доступа (например, AMF, ММЕ и т.д.). Целью безопасности NAS является безопасная доставка сообщений NAS между UE и объектом управления безопасностью доступа в плоскости управления с применением ключей безопасности NAS. Ключи безопасности NAS генерируются каждый раз, когда выполняется аутентификация для UE. После завершения настройки безопасности NAS UE и объект управления безопасностью доступа могут совместно использовать ключ шифрования NAS и ключ целостности NAS, которые применяются для шифрования и защиты целостности, соответственно, сообщений NAS перед передачей. Процедура NAS также может быть выполнена или вызвана, когда не существует контекста безопасности NAS. Этот сценарий описывается первым.

Пример 1: Нет контекста безопасности

Фиг. 8 представляет собой схему последовательности операций, иллюстрирующую способ 800 выполнения процедуры NAS в UE 110 в иллюстративном варианте осуществления. Этапы способа 800 будут описаны со ссылкой на UE 110 на фиг. 6, но специалисты в данной области техники поймут, что способ 800 может выполняться в других сетях или архитектурах. Кроме того, описанные в данном документе этапы схем последовательности операций не являются исчерпывающими и могут включать в себя другие этапы, которые не показаны, и этапы могут выполняться в альтернативном порядке.

Для этого варианта осуществления можно предположить, что между UE 110 и сетевым элементом 132 нет сеанса связи NAS. Кроме того, можно предположить, что UE 110 находится в неподсоединенном режиме (например, в режиме ожидания) и переходит в подсоединенный режим. Контроллер 634 NAS в UE 110 инициирует процедуру NAS для установления сеанса связи NAS между UE 110 и сетевым элементом 132 (этап 802). Например, процедура NAS может содержать процедуру регистрации. Каждая процедура NAS содержит набор обязательных IEs протокола NAS, а также может содержать набор необязательных IEs протокола NAS для передачи информации. Таким образом, контроллер 634 NAS может идентифицировать IEs протокола NAS (обязательные и необязательные) для процедуры NAS.

В этом варианте осуществления процедура NAS выполняется в нескольких фазах 831-832. Для первой фазы 831 процедуры NAS контроллер 634 NAS идентифицирует поднабор IEs протокола NAS, которые предназначены для обработки, связанной с безопасностью (этап 804). Поднабор IEs протокола NAS, предназначенный для обработки, связанной с безопасностью, относится к IEs, применяемым для создания или установления контекста безопасности NAS для UE. Может быть желательно предоставить минимальную информацию в первой фазе 831, поэтому поднабор IEs протокола NAS может содержать минимальное количество IEs для процедуры NAS, которые используются для установления контекста безопасности NAS. Для процедуры регистрации в одном примере поднабор IEs протокола NAS может состоять из мобильного идентификатора для UE (например, 5G-GUTI или скрытого идентификатора подписки (Subscription Concealed IdentiflEsr - SUCI)), возможности безопасности UE, указывающей один или большее количество алгоритмов безопасности, поддерживаемых посредством UE, тип регистрации (например, начальная, мобильная, периодическая, экстренная и т.д.) и идентификатор набора ключей безопасности для контекста безопасности NAS UE (например, ngKSI, eKSI и т.д.).

Контроллер 634 NAS может форматировать или генерировать начальное сообщение NAS для процедуры NAS, например запрос регистрации типа «начальный». Первоначальное сообщение NAS относится к первому сообщению NAS, которое отправляется после того, как UE переходит из неподсоединенного режима (например, режима ожидания) в подсоединенный режим. Контроллер 634 NAS включает или вставляет поднабор IEs протокола NAS в начальное сообщение NAS (этап 806). В первой фазе 831 начальное сообщение NAS заполняется поднабором IEs протокола NAS, a IEs, которые заполняются в начальном сообщении NAS, ограничиваются (т.е. состоят только или исключительно из) поднабором IEs протокола NAS, которые выбраны для обработки, связанной с безопасностью. Поскольку начальное сообщение NAS не содержит все обязательные IEs протокола NAS для процедуры NAS, начальное сообщение NAS в первой фазе 831 считается «частичным» сообщением. Другие обязательные IEs протокола NAS, которые исключены из поднабора, будут включены в другое сообщение NAS (как часть второй фазы 832). Затем контроллер 634 NAS отправляет начальное сообщение NAS сетевому элементу 132 (этап 810).

Перед отправкой начального сообщения NAS контроллер 634 NAS может, необязательно, зашифровать поднабор IEs протокола NAS в начальном сообщении NAS с применением открытого ключа HPLMN для UE 110 (необязательный этап 808). Каждая HPLMN может назначать открытые ключи в соответствии со схемой интегрированного шифрования на эллиптических кривых (Elliptic Curve Integrated Encryption Scheme - ECIEs). В зависимости от схемы защиты может быть несколько открытых ключей. Открытые ключи HPLMN обычно предоставляются на USIM 662 UE 110. Таким образом, контроллер 634 NAS может зашифровать поднабор IEs протокола NAS, идентифицированных для первой фазы 831 в начальном сообщении NAS. Решение о том, следует ли шифровать поднабор IEs протокола NAS с применением открытого ключа, может быть основано на политике или критериях. Например, контроллер 634 NAS может зашифровать поднабор IEs протокола NAS, когда тип регистрации не индицирует экстренный случай (например, тип регистрации = начальный), и может отправить начальное сообщение NAS без шифрования, когда тип регистрации индицирует экстренный случай. В другом примере контроллер 634 NAS может шифровать поднабор IEs протокола NAS, когда UE 110 имеет открытый ключ, запрограммированный на его USIM 662, и может отправлять начальное сообщение NAS без шифрования, когда UE 110 не имеет открытого ключа, запрограммированного на USIM 662.

Фиг. 9 представляет собой схему последовательности операций, иллюстрирующую способ 900 выполнения процедуры NAS в сетевом элементе 132 в иллюстративном варианте осуществления. Этапы способа 900 будут описаны со ссылкой на сетевой элемент 132 на фиг. 7, но специалисты в данной области техники поймут, что способ 900 может выполняться в других сетях или архитектурах.

Для первой фазы 831 компонент 702 сетевого интерфейса сетевого элемента 132 принимает начальное сообщение NAS от UE 110 (этап 902). После приема начального сообщения NAS менеджер 704 безопасности может дополнительно обработать начальное сообщение NAS, чтобы определить, зашифрована ли информация с применением открытого ключа HPLMN. Когда начальное сообщение NAS зашифровано, менеджер 704 безопасности может инициировать дешифрование поднабора IEs протокола NAS в начальном сообщении NAS (необязательный этап 904). В одном примере менеджер 704 безопасности может быть выполнен с возможностью внутренней дешифровки поднабора IEs протокола NAS. В другом примере менеджер 704 безопасности может отправить поднабор IEs протокола NAS в другой сетевой элемент (например, элемент 312 UDM), чтобы дешифровать поднабор IEs протокола NAS.

Менеджер 704 безопасности обрабатывает поднабор IEs протокола NAS и определяет, что для UE 110 не существует контекста безопасности NAS (этап 906). Поскольку не существует контекста безопасности NAS, менеджер 704 безопасности может инициировать процедуру аутентификации для аутентификации UE 110 (этап 908). Процедура аутентификации (например, аутентификация и согласование ключей (Key Agreement - AKA)) применяется для выполнения взаимной аутентификации между UE 110 и мобильной сетью 100. Хотя процедуры аутентификации могут различаться, в целом менеджер 704 безопасности может отправить аутентификационный запрос на UE 110 вместе с аутентификациоиным маркером (необязательный этап 910) через компонент 702 сетевого интерфейса. В ответ на аутентификационный запрос UE 110 обрабатывает этапы аутентификации на своем конце и пытается проверить аутентификационный маркер (см. этап 812 на фиг. 8). В случае успеха UE 110 считает, что мобильная сеть 100 аутентифицирована. UE 110 вычисляет ответный маркер и отправляет аутентификационный ответ с ответным маркером, который принимается менеджером 704 безопасности (необязательный этап 912) через компонент 702 сетевого интерфейса. Менеджер 704 безопасности (или другой сетевой элемент) может затем определить, действителен ли ответный маркер (например, сравнить ответный маркер с ожидаемым ответным маркером). Если ответный маркер действителен, то менеджер 704 безопасности рассматривает UE 110 аутентифицированным.

Когда UE 110 подтверждено, менеджер 704 безопасности инициирует процедуру безопасности NAS, чтобы установить контекст безопасности NAS (этап 914). Для процедуры безопасности NAS менеджер 704 безопасности выбирает один или большее количество алгоритмов безопасности NAS для контекста безопасности NAS (этап 916) и определяет один или большее количество ключей безопасности NAS (например, KAMF, KASME и т.д.). Алгоритм безопасности NAS может содержать алгоритм шифрования NAS и алгоритм защиты целостности. Затем менеджер 704 безопасности отправляет ответ на UE, который индицирует или содержит алгоритм(ы) безопасности NAS и идентификатор набора ключей безопасности, выбранный для контекста безопасности NAS (этап 918), через компонент 702 сетевого интерфейса. Ответ может содержать команду режима безопасности, которая содержит алгоритм(ы) безопасности NAS, идентификатор набора ключей безопасности (например, ngKSI, eKSI и т.д.) и другую информацию.

На фиг. 8 контроллер 634 NAS UE 110 принимает ответ от сетевого элемента 132, который индицирует алгоритм(ы) безопасности NAS и идентификатор набора ключей безопасности (этап 814). С помощью информации, предоставленной в ответе от сетевого элемента 132, между UE 110 и сетевым элементом 132 устанавливается контекст безопасности NAS. Таким образом, последующим сообщениям NAS между UE 110 и сетевым элементом 132 может быть обеспечена безопасность с применением контекста безопасности NAS.

Для второй фазы 832 процедуры NAS контроллер 634 NAS включает или вставляет IEs протокола NAS для процедуры NAS в начальное сообщение NAS (этап 816). Начальное сообщение NAS является копией, дубликатом или тем же типом начального сообщения NAS, которое ранее было отправлено сетевому элементу 132 в первой фазе 831. На этом этапе начальное сообщение NAS содержит весь набор IEs протокола NAS для процедуры NAS (обязательных и необязательных (при желании)). Поскольку начальное сообщение NAS содержит каждый из обязательных IEs протокола NAS для процедуры NAS, начальное сообщение NAS во второй фазе 832 считается «полным» сообщением NAS.

Контроллер 634 NAS UE 110 может форматировать или генерировать последующее сообщение NAS для процедуры NAS. Например, последующее сообщение NAS может содержать сообщение о выполнении режима безопасности. Контроллер 634 NAS включает или вставляет начальное сообщение NAS в контейнер сообщения NAS последующего сообщения NAS (этап 818). Контейнер сообщения NAS представляет собой тип IE, применяемый для инкапсуляции открытого сообщения NAS. Контроллер 634 NAS шифрует контейнер сообщения NAS последующего сообщения NAS с применением алгоритма(ов) безопасности NAS (этап 820). Таким образом, полное начальное сообщение NAS зашифровывается в контейнере сообщения NAS последующего сообщения NAS. Затем контроллер 634 NAS отправляет последующее сообщение NAS сетевому элементу 132 (этап 822).

На фиг. 9 для второй фазы 832 компонент 702 сетевого интерфейса принимает последующее сообщение NAS от UE 110 (этап 920). Менеджер 704 безопасности дешифрует контейнер сообщения NAS последующего сообщения NAS с применением алгоритма(ов) безопасности NAS (этап 922) для доступа к полному начальному сообщению NAS. Менеджер 704 безопасности или другие подсистемы сетевого элемента 132 могут затем обработать IEs протокола NAS из полного начального сообщения NAS для дальнейшего выполнения процедуры NAS. Например, менеджер 706 регистрации может отправить сообщение с подтверждением регистрации на UE 110 и принять сообщение о выполнении регистрации от UE 110 (необязательный этап 924). Одним из технических преимуществ этого процесса является то, что только IEs протокола NAS, которые необходимы для установления контекста безопасности NAS, отправляются как незашифрованные или зашифрованные в соответствии с открытым ключом HPLMN в частичном начальном сообщении NAS, в то время как полное начальное сообщение NAS зашифровывается в последующее сообщение NAS, которое обеспечивает дополнительную защиту безопасности.

Фиг. 10 представляет собой схему сообщения, показывающую процедуру NAS, когда UE не имеет контекста безопасности в иллюстративном варианте осуществления. Процедура NAS, показанная на фиг. 10 представляет собой процедуру регистрации, но аналогичные концепции могут применяться к другим процедурам NAS. Этот пример показан в сети 5G с сетевым элементом 132, содержащим элемент 314 AMF.

Эта процедура NAS снова выполняется в нескольких фазах. Для первой фазы UE 110 генерирует или форматирует начальный запрос регистрации для процедуры регистрации NAS. Процедура регистрации NAS имеет набор IEs протокола NAS (обязательных и необязательных), которые используются для передачи информации. В этом варианте осуществления UE 110 не заполняет начальный запрос регистрации полным набором IEs протокола NAS в первой фазе. Вместо этого UE 110 идентифицирует IEs протокола NAS, которые необходимы для установления контекста безопасности NAS. Таким образом, UE 110 идентифицирует поднабор IEs протокола NAS, которые предназначены для обработки, связанной с безопасностью. В этом примере поднабор IEs протокола NAS может состоять из глобального уникального временного идентификатора 5G (5G Globally Unique Temporary Identity - 5G-GUTI), возможности безопасности UE, типа регистрации и ngKSI. UE 110 вставляет поднабор IEs протокола NAS в начальный запрос регистрации. Поскольку начальный запрос регистрации не содержит все обязательные IEs протокола NAS для процедуры регистрации NAS, то начальный запрос регистрации в первой фазе является «частичным» запросом. UE 110 может также вставить другую информацию в начальный запрос регистрации, такую как SUCI, сгенерированную UE 110. В этом примере UE 110 шифрует поднабор IEs протокола NAS, применяя открытый ключ HPLMN, и отправляет начальный запрос регистрации элементу 314 AMF (S1). Схема защиты и идентификатор открытого ключа, применяемые для шифрования, такие же, как схема защиты и идентификатор открытого ключа, указанные в SUCI. Однако, как было описано выше, шифрование поднабора IEs протокола NAS с применением открытого ключа HPLMN является необязательным. Если схема защиты SUCI составляет NULL, то поднабор IEs протокола NAS является не зашифрованным.

В ответ на прием начального запроса регистрации элемент 314 AMF маршрутизирует информацию в домашний UDM UE для дешифрования на основе ID PLMN UE и ID маршрутизации. Таким образом, элемент 314 AMF форматирует или генерирует аутентификационный запрос (то есть Nausf_UEAuthentication_Authenticate Request) и вставляет зашифрованный поднабор IEs протокола NAS в аутентификационный запрос вместе с другой информацией (например, SUCI и обслуживающим сетевым именем). Затем элемент 314 AMF отправляет аутентификационный запрос элементу 310 AUSF (S2). В ответ на прием аутентификационного запроса, элемент 310 AUSF форматирует или генерирует аутентификационный запрос (то есть Nudm_UEAuthentication_Get Request) и вставляет зашифрованный поднабор IEs протокола NAS в аутентификационный запрос вместе с другой информацией. Затем элемент 310 AUSF отправляет аутентификационный запрос элементу 312 UDM (S3).

В ответ на аутентификационный запрос элемент 312 UDM дешифрует поднабор IEs протокола NAS, применяя закрытый ключ HPLMN (т.е. применяя информацию в соответствии со схемой защиты, выбранной для SUCI), так что поднабор IEs протокола NAS становится читаемым. Элемент 312 UDM также содержит функции, связанные с функцией репозитория и обработки аутентификационных учетных данных (Authentication Credential Repository and Processing Function - ARPF), которая выбирает способ аутентификации и вычисляет аутентификационные данные и ключевые материалы (например, маркеры) для элемента 310 AUSF (при необходимости). Элемент 312 UDM форматирует или генерирует аутентификационный ответ (то есть Nudm_UEAuthentication_Get Response) для элемента 310 AUSF и вставляет дешифрованный поднабор IEs протокола NAS, аутентификационный вектор (authentication vector - AV) и другую информацию в аутентификационный ответ. Затем элемент 312 UDM отправляет аутентификационный ответ элементу 310 AUSF (S4). В ответ на прием ауте нтификацио иного ответа, элемент 310 AUSF форматирует или генерирует аутентификационный ответ (то есть Nuasf_UEAuthentication_Authenticate Response) для элемента 314 AMF и вставляет дешифрованный поднабор IEs протокола NAS, AV и другую информацию в аутентификационный ответ. Затем элемент 310 AUSF отправляет аутентификационный ответ элементу 314 AMF (S5).

Элемент 314 AMF выполнен с возможностью выполнения процедуры аутентификации с помощью UE 110 с применением информации, предоставленной UDM/AUSF. Например, элемент 314 AMF отправляет аутентификационный запрос в UE 110 вместе с аутентификационным маркером (S6) от AV, и UE 110 пытается проверить аутентификационный маркер. В случае успеха UE 110 вычисляет ответный маркер и отправляет аутентификационный ответ с ответным маркером, который принимается элементом 314 AMF (S7). Элемент 314 AMF форматирует или генерирует другой аутентификационный запрос (то есть Nausf_UEAuthentication_Authenticate Request) и вставляет ответный маркер от UE 110 в аутентификационный запрос вместе с другой информацией. Затем элемент 314 AMF отправляет аутентификационный запрос элементу 310 AUSF (S8). Элемент 310 AUSF проверяет, совпадает ли ответный маркер от UE 110 с ожидаемым ответным маркером, и отправляет аутентификационный ответ (то есть Nausf_UEAuthentication_Authenticate Response) элементу 314 AMF, индицирующий успех/неудачу аутентификации.

Когда UE 110 аутентифицируется в сети, элемент 314 AMF инициирует процедуру безопасности NAS, чтобы установить контекст безопасности NAS. Элемент 314 AMF выбирает алгоритм безопасности NAS (или несколько алгоритмов) для шифрования и защиты целостности. Элемент 314 AMF форматирует или генерирует сообщение с командой режима безопасности и вставляет индикатор алгоритма(ов) безопасности NAS, ngKSI и другую информацию в сообщение с командой режима безопасности. Затем элемент 314 AMF отправляет сообщение с командой режима безопасности на UE 110 (S10).

Для второй фазы процедуры NAS UE 110 применяет ngKSI и алгоритм безопасности NAS для определения соответствующих ключей для защиты последующих сообщений NAS. Таким образом, между UE 110 и элементом 314 AMF устанавливается контекст безопасности NAS. UE 110 включает или вставляет IEs протокола NAS для процедуры регистрации NAS в начальный запрос регистрации, который является копией, дубликатом или сообщением того же типа, что и начальный запрос регистрации, ранее отправленный в первой фазе. Начальный запрос регистрации содержит все обязательные IEs протокола NAS и любые дополнительные IEs протокола NAS, которые применяются для передачи информации. Дополнительные IEs протокола NAS могут включать: нетекущий идентификатор набора ключей собственного NAS, возможность управления мобильностью (Mobility Management - MM) 5G, запрошенную информацию для помощи при выборе сетевого сегмента (Network Slice Selection Assistance Information - NSSAI), последний посещенный зарегистрированный идентификатор зоны отслеживания (Tracking Area IdentiflEsr - TAI), возможности сети UE SI, статус данных восходящей линии связи, статус сеанса передачи PDU, соединение, инициируемое только мобильным устройство (Mobile Initiated Connection Only - MICO), статус UE, дополнительный GUTI, статус разрешенного сеанса передачи PDU, настройка применения UE, запрошенный прерывистый режим (Discontinuous Reception - DRX), контейнер сообщения NAS EPS и контейнер полезных данных. Таким образом, начальный запрос регистрации является «полным» запросом во второй фазе, поскольку он содержит все обязательные IEs протокола NAS. UE 110 форматирует или генерирует сообщение о выполнении режима безопасности и вставляет полный начальный запрос регистрации в контейнер сообщения NAS сообщения о выполнении режима безопасности. UE 110 шифрует контейнер сообщения NAS сообщения о выполнении режима безопасности, применяя алгоритм безопасности NAS контекста безопасности NAS. Таким образом, полный начальный запрос регистрации зашифровывается в контейнере сообщения NAS сообщения о выполнении режима безопасности. Затем 110 UE отправляет сообщение о выполнении режима безопасности элементу 314 AMF (S11).

Элемент 314 AMF принимает сообщение о выполнении режима безопасности от UE 110 и дешифрует контейнер сообщения NAS сообщения о выполнении режима безопасности для доступа к IEs протокола NAS из полного начального запроса регистрации. Затем элемент 314 AMF продолжает процедуру регистрации, например, отправляя сообщение с подтверждением регистрации на UE 110 (S12). UE 110 отвечает элементу 314 AMF сообщением о выполнении регистрации (S13), после чего UE 110 регистрируется в сети для доступа к услугам.

Пример 2: Нет контекста безопасности

В другом примере процедуры NAS, когда не существует контекста безопасности, фиг. 11 представляет собой схему последовательности операций, иллюстрирующую способ 1100 выполнения процедуры NAS в UE 110 в иллюстративном варианте осуществления. Контроллер 634 NAS в UE 110 инициирует процедуру NAS для установления сеанса связи NAS между UE 110 и сетевым элементом 132 (этап 1102). Контроллер 634 NAS идентифицирует IEs протокола NAS (обязательные и необязательные) для процедуры NAS (этап 1104). Контроллер 634 NAS может форматировать или генерировать первое начальное сообщение NAS для процедуры NAS и включает или вставляет IEs протокола NAS в первое начальное сообщение NAS (этап 1106). На этом этапе первое начальное сообщение NAS содержит весь набор IEs протокола NAS для процедуры NAS (обязательных и необязательных (при желании)). Поскольку первое начальное сообщение NAS содержит каждый из обязательных IEs протокола NAS для процедуры NAS, первое начальное сообщение NAS считается «полным» сообщением NAS.

Контроллер 634 NAS также форматирует или генерирует второе начальное сообщение NAS, которое является дубликатом первого начального сообщения NAS (этап 1108). Дубликат сообщения относится к сообщению того же типа для процедуры NAS. Например, если первое начальное сообщение NAS является запросом регистрации, то второе начальное сообщение NAS также является запросом регистрации. Однако IEs, которые заполняются в дубликате сообщения, могут отличаться от исходного сообщения. Контроллер 634 NAS включает или вставляет первое начальное сообщение NAS в контейнер сообщения NAS второго начального сообщения NAS (этап 1110). Контроллер 634 NAS шифрует контейнер сообщения NAS второго начального сообщения NAS с применением открытого ключа HPLMN для UE 110 (этап 1112). Таким образом, полное первое начальное сообщение NAS зашифровывается в контейнере сообщения NAS второго начального сообщения NAS. Затем контроллер 634 NAS отправляет второе начальное сообщение NAS сетевому элементу 132 (этап 1114).

Фиг. 12 представляет собой схему последовательности операций, иллюстрирующую способ 1200 выполнения процедуры NAS в сетевом элементе 132 в иллюстративном варианте осуществления. Компонент 702 сетевого интерфейса сетевого элемента 132 принимает второе начальное сообщение NAS от UE 110 (этап 1202). Когда контейнер сообщения NAS зашифрован, как в этом примере, менеджер 704 безопасности инициирует дешифровку контейнера сообщения NAS (этап 1204) для доступа к первому начальному сообщению NAS. В одном примере менеджер 704 безопасности может быть выполнен с возможностью дешифрования контейнера сообщения NAS. В другом примере менеджер 704 безопасности может отправить контейнер сообщения NAS другому сетевому элементу (например, элемент 312 UDM), чтобы дешифровать контейнер сообщения NAS.

После дешифровки контейнера сообщения NAS менеджер 704 безопасности имеет доступ к первому начальному сообщению NAS. Первое начальное сообщение NAS заполняется IEs протокола NAS для процедуры NAS. Менеджер 704 безопасности может обрабатывать IEs протокола NAS и определять, что для UE 110 не существует контекста безопасности NAS (этап 1206). Поскольку не существует контекста безопасности NAS, менеджер 704 безопасности может инициировать процедуру аутентификации для аутентификации UE 110 (этап 1208). Для процедуры аутентификации менеджер 704 безопасности может отправить аутентификационный запрос на UE 110 вместе с аутентификациоиным маркером (необязательный этап 1210) через компонент 702 сетевого интерфейса. В ответ на аутентификационный запрос UE 110 обрабатывает этапы аутентификации на своем конце и пытается проверить аутентификационный маркер (см. этап 1116 на фиг. 11). В случае успеха UE 110 считает, что мобильная сеть 100 аутентифицирована. UE 110 вычисляет ответный маркер и отправляет аутентификационный ответ с ответным маркером, который принимается менеджером 704 безопасности (необязательный этап 1212) через компонент 702 сетевого интерфейса. Менеджер 704 безопасности (или другой сетевой элемент) может затем определить, действителен ли ответный маркер (например, сравнить ответный маркер с ожидаемым ответным маркером). Если ответный маркер действителен, то менеджер 704 безопасности рассматривает UE 110 аутентифицированным.

Когда UE 110 подтверждено, менеджер 704 безопасности инициирует процедуру безопасности NAS, чтобы установить контекст безопасности NAS (этап 1214). Для процедуры безопасности NAS менеджер 704 безопасности выбирает один или большее количество алгоритмов безопасности NAS для контекста безопасности NAS (этап 1216) и определяет один или большее количество ключей безопасности NAS (например, KAMF, KASME и т.д.). Менеджер 704 безопасности затем форматирует или генерирует команду режима безопасности и отправляет команду режима безопасности на UE 110, которая индицирует или содержит алгоритм(ы) безопасности NAS и идентификатор набора ключей безопасности, выбранный для контекста безопасности NAS (этап 1218), через компонент 702 сетевого интерфейса.

На фиг. 11 контроллер 634 NAS UE 110 принимает команду режима безопасности от сетевого элемента 132, которая индицирует алгоритм(ы) безопасности NAS (этап 1118). С помощью информации, предоставленной в команде режима безопасности, между UE 110 и сетевым элементом 132 устанавливается контекст безопасности NAS. Таким образом, последующим сообщениям NAS между UE 110 и сетевым элементом 132 может быть обеспечена безопасность с применением контекста безопасности NAS. Контроллер 634 NAS UE 110 может затем отформатировать или сгенерировать сообщение о выполнении режима безопасности и отправить сообщение о выполнении режима безопасности сетевому элементу 132 (этап 1120). На фиг. 12 компонент 702 сетевого интерфейса принимает выполнение режима безопасности от UE 110 (этап 1220). Менеджер 704 безопасности может дешифровать любые последующие сообщения NAS с применением алгоритма(ов) безопасности NAS. Одним из технических преимуществ этого процесса является то, что только IEs протокола NAS, которые необходимы для установления контекста безопасности NAS, вставляются как незашифрованные в частичное начальное сообщении NAS, в то время как полное начальное сообщение NAS зашифровывается в частичное начальное сообщение NAS, которое обеспечивает дополнительную защиту безопасности.

Фиг. 13 представляет собой схему сообщения, показывающую процедуру NAS, когда UE не имеет контекста безопасности в иллюстративном варианте осуществления. Процедура NAS, показанная на фиг. 13, представляет собой процедуру регистрации, но аналогичные концепции могут применяться к другим процедурам NAS. UE 110 генерирует или форматирует запрос регистрации для процедуры регистрации NAS. В этом варианте осуществления UE 110 заполняет запрос регистрации полным набором IEs протокола NAS Таким образом, запрос регистрации является полным запросом регистрации.

UE 110 также генерирует или форматирует другой запрос регистрации, который является дубликатом полного запроса регистрации. Другой запрос регистрации относится к типу «начальный» и, следовательно, является начальным запросом регистрации. Вместо заполнения каждого из обязательных IEs протокола NAS в полном запросе регистрации UE 110 вставляет полный запрос регистрации в контейнер сообщения NAS начального запроса регистрации. UE 110 может также вставить другую информацию в начальный запрос регистрации, такую как SUCI, сгенерированную UE 110. В этом примере UE 110 шифрует контейнер сообщения NAS начального запроса регистрации, применяя открытый ключ HPLMN, и отправляет начальный запрос регистрации элементу 314 AMF (S1).

В ответ на прием начального запроса регистрации элемент 314 AMF маршрутизирует информацию в домашний UDM UE для дешифрования на основе ID PLMN UE и ID маршрутизации. Таким образом, элемент 314 AMF форматирует или генерирует аутентификационный запрос (то есть Nausf_UEAuthentication_Authenticate Request) и вставляет зашифрованный контейнер сообщения NAS начального запроса регистрации в аутентификационный запрос вместе с другой информацией. Затем элемент 314 AMF отправляет аутентификационный запрос элементу 310 AUSF (S2). В ответ на прием аутентификационного запроса, элемент 310 AUSF форматирует или генерирует аутентификационный запрос (то есть Nudm_UEAuthentication_Get Request) и вставляет зашифрованный контейнер сообщения NAS в аутентификационный запрос вместе с другой информацией. Затем элемент 310 AUSF отправляет аутентификационный запрос элементу 312 UDM (S3).

В ответ на аутентификационный запрос элемент 312 UDM дешифрует зашифрованный контейнер сообщения NAS, применяя закрытый ключ HPLMN, так что полный запрос регистрации становится читаемым. Элемент 312 UDM также выбирает способ аутентификации и вычисляет аутентификационные данные и ключевые материалы (например, маркеры) для элемента 310 AUSF (при необходимости). Элемент 312 UDM форматирует или генерирует аутентификационный ответ (то есть Nudm_UEAuthentication_Get Response) для элемента 310 AUSF и вставляет дешифрованный контейнер сообщения NAS, аутентификационный вектор (AV) и другую информацию в аутентификационный ответ.Затем элемент 312 UDM отправляет аутентификационный ответ элементу 310 AUSF (S4). В ответ на прием аутентификационного ответа, элемент 310 AUSF форматирует или генерирует аутентификационный ответ (то есть Nuasf_UEAuthentication_Authenticate Response) для элемента 314 AMF и вставляет дешифрованный контейнер сообщения NAS, AV и другую информацию в аутентификационный ответ.Затем элемент 310 AUSF отправляет аутентификационный ответ элементу 314 AMF (S5).

Элемент 314 AMF выполнен с возможностью выполнения процедуры аутентификации с помощью UE 110 с применением информации, предоставленной UDM/AUSF. Например, элемент 314 AMF отправляет аутентификационный запрос в UE 110 вместе с аутентификационным маркером (S6) от AV, и UE 110 пытается проверить аутентификационный маркер. В случае успеха UE 110 вычисляет ответный маркер и отправляет аутентификационный ответ с ответным маркером, который принимается элементом 314 AMF (S7). Элемент 314 AMF форматирует или генерирует другой аутентификационный запрос (то есть Nausf_UEAuthentication_Authenticate Request) и вставляет ответный маркер от UE 110 в аутентификационный запрос вместе с другой информацией. Затем элемент 314 AMF отправляет аутентификационный запрос элементу 310 AUSF (S8). Элемент 310 AUSF проверяет, совпадает ли ответный маркер от UE 110 с ожидаемым ответным маркером, и отправляет аутентификационный ответ (то есть Nausf_UEAuthentication_Authenticate Response) элементу 314 AMF, индицирующий успех/неудачу аутентификации.

Когда UE 110 аутентифицируется в сети, элемент 314 AMF инициирует процедуру безопасности NAS, чтобы установить контекст безопасности NAS. Элемент 314 AMF выбирает алгоритм безопасности NAS (или несколько алгоритмов) для шифрования и защиты целостности. Элемент 314 AMF форматирует или генерирует сообщение с командой режима безопасности и вставляет индикатор алгоритма безопасности NAS, ngKSI и другую информацию в сообщение с командой режима безопасности. Затем элемент 314 AMF отправляет сообщение с командой режима безопасности на UE 110 (S10). UE 110 применяет ngKSI и алгоритм безопасности NAS для определения соответствующих ключей для защиты последующих сообщений NAS. Таким образом, между UE 110 и элементом 314 AMF устанавливается контекст безопасности. UE 110 форматирует или генерирует сообщение о выполнении режима безопасности и отправляет сообщение о выполнении режима безопасности элементу 314 AMF (S11).

Элемент 314 AMF продолжает процедуру регистрации, например, отправляя сообщение с подтверждением регистрации HaUE 110 (S12). UE 110 отвечает элементу 314 AMF сообщением о выполнении регистрации (S13), после чего UE 110 регистрируется в сети для доступа к услугам.

Пример 3: Контекст безопасности существует - контекст безопасности действителен

В дополнительных примерах, процедура NAS может быть выполнена или вызвана, когда контекст безопасности NAS уже существует между UE и объектом управления безопасностью доступа (например, AMF, ММЕ и т.д.). Ниже приведены примеры процедуры NAS при наличии контекста безопасности NAS.

Фиг. 14 представляет собой схему последовательности операций, иллюстрирующую способ 1400 выполнения процедуры NAS в UE 110 в иллюстративном варианте осуществления. Контроллер 634 NAS в UE 110 инициирует процедуру NAS для установления (или повторного установления) сеанса связи NAS между UE 110 и сетевым элементом 132 (этап 1402). Контроллер 634 NAS идентифицирует поднабор IEs протокола NAS, которые предназначены для обработки, связанной с безопасностью (этап 1404). Контроллер 634 NAS форматирует или генерирует первое сообщение NAS для процедуры NAS, такое как запрос регистрации типа «мобильность», «периодический» и т.д. Контроллер 634 NAS включает или вставляет поднабор IEs протокола NAS в первое сообщение NAS (этап 1406).

Контроллер 634 NAS также форматирует или генерирует второе сообщение NAS, которое является дубликатом первого сообщения NAS. Контроллер 634 NAS включает или вставляет IEs протокола NAS для процедуры NAS во второе сообщение NAS (этап 1408). На этом этапе второе сообщение NAS содержит весь набор IEs протокола NAS для процедуры NAS (обязательных и необязательных (при желании)). Поскольку второе сообщение NAS содержит каждый из обязательных IEs протокола NAS для процедуры NAS, второе сообщение NAS считается «полным» сообщением NAS.

Контроллер 634 NAS включает или вставляет второе сообщение NAS в контейнер сообщения NAS первого сообщения NAS (этап 1410). Контроллер 634 NAS шифрует контейнер сообщения NAS первого сообщения NAS с применением алгоритма безопасности NAS контекста безопасности NAS (этап 1412). Таким образом, полное второе сообщение NAS зашифровывается в контейнере сообщения NAS первого сообщения NAS. Затем контроллер 634 NAS отправляет первое сообщение NAS сетевому элементу 132 (этап 1414).