Изобретение относится к области информационной безопасности компьютерных сетей, а именно к средствам мониторинга информационной безопасности и минимизации ущерба от информационно-технических воздействий.

Анализ инцидентов информационной безопасности показывает, что существенный ущерб причиняют групповые разнородные информационно-технических воздействия.

Под групповыми разнородными информационно-техническими воздействиями понимается применение в ходе одного воздействия нескольких классов компьютерных атак, таких как компьютерная разведка, MITM-атака, DDoS-атаки, Фишинговая-атака, SQL-инъекции и др. [Гречишников Е.В., Добрышин М.М. Подход к моделированию узла компьютерной сети как объект разнородных компьютерных атак проводимых одновременно / Сборник трудов IV Межвузовской научно-практической конференции «Проблемы технического обеспечения войск в современных условиях: Военная академия связи. – Санкт-Петербург. –2019. – С. 19-23].

Стратегия применения групповых разнородных информационно-технических воздействий – последовательность применения информационно-технических воздействий скоординированных во времени, направленных на достижение цели воздействия (блокирование, модификация или подмена защищаемой информации) и осуществляемые как на один уровень эталонной модели взаимодействия открытых систем (ЭМВОС), так и на разные уровни [Гречишников Е.В., Добрышин М.М. Подход к моделированию узла компьютерной сети как объект разнородных компьютерных атак проводимых одновременно / Сборник трудов IV Межвузовской научно-практической конференции «Проблемы технического обеспечения войск в со-временных условиях: Военная академия связи. – Санкт-Петербург. –2019. – С. 19-23].

Стратегия защиты от групповых разнородных информационно-технических воздействий – последовательность применения (в том числе и автоматическое) средств и способов защиты от выявленных информационно-технических воздействий.

Под пользовательским интерфейсом понимается интерфейс, обеспечивающий передачу информации между пользователем-человеком и программно-аппаратными компонентами компьютерной системы [Systems and software engineering – Vocabulary. INTERNATIONAL STANDARDISO/IEC/IEEE 24765:2017 [Электронный ресурс] URL: http:\\standards.iso.org/ittf/PubliclyAvailableStandards/c071952_ISO_IEC_IEEE_24765_2017.zip#en].

Информационно-техническое воздействие – совокупность специально организованной информации, информационных технологий, способов и средств, позволяющих целенаправленно изменять (уничтожать, искажать), копировать, блокировать информацию, преодолевать системы защиты, ограничивать допуск законных пользователей, осуществлять дезинформацию, нарушать функционирование систем обработки информации, дезорганизовывать работу технических средств, компьютерных систем и информационно-вычислительных сетей, а также другой инфраструктуры высокотехнологического обеспечения жизни общества и функционирования системы управления государством, применяемое в ходе информационной операции для достижения поставленных целей [Макаренко С. И. Информационное оружие в технической сфере: терминология, классификация, примеры / Системы управления, связи и безопасности № 3. 2016 / URL: http://sccs.intelgr.com/archive/2016-03/11-Makarenko.pdf].

Под организационно-техническими системами понимается совокупность технических, организационных, управленческих и методических систем, а так же персонал использующий их [Аверченков В.И. Автоматизация проектирования комплексных систем защиты информации: монография/ В.И. Аверченков, М.Ю. Рытов, О.М. Голембиовская – Брянск: БГТУ, 2012. – 139 с.].

Известно «Устройство измерения качества каналов связи передачи цифровой информации» (патент РФ № 2230437, H04B 17/00 опубл. 10.06.2004 г. Бюл. № 16.). Устройство содержит индикатор работоспособности, анализатор, элемент И, измеряемый приемник, первый блок переключения, оконечная аппаратура, второй блок переключения, блок измерения исправляющих способностей приемника, блок контроля оконечной аппаратуры, блок измерения коэффициента исправного действия.

Известно «Устройство диагностирования каналов передачи цифровой информации» (патент РФ № 2473114, G06F 11/30, H04B 17/00 опубл. 20.01.2013 г. Бюл. № 2.) Устройство содержит измеряемые приемники, первый блок переключения, оконечную аппаратуру, второй блок переключения, блок измерения коэффициента исправного действия, индикатор работоспособности, анализатор, элемент И, блок измерения исправляющих способностей приемника, блок контроля оконечной аппаратуры, устройство управления, устройство вероятностного прогнозирования, блок расчета коэффициента оперативной готовности, система цифровой обработки сигналов.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному, является «Система определения причин отказа в обслуживании, вызванного эксплуатационными отказами и сбоями и (или) информационно-техническими воздействиями» (патент РФ № 2680742, G06F 11/30 G06F 21/00 опубл. 26.02.2019 Бюл. № 6). Указанная система включает: n - комплектов средств измерения физических параметров канала связи; m-комплектов оконечной аппаратуры; g – комплектов пользовательского интерфейса; блок анализа физических параметров канала связи; блок анализа сетевого потока; блок оценки качества предоставляемых услуг связи; блок контроля значений параметров системы; базы данных и блока визуализации. Первый выход n - комплектов средств измерения физических параметров канала связи соединен со входом блока анализа физических параметров канала связи, второй выход n - средств измерения физических параметров канала связи соединен с входом m - комплектов оконечной аппаратуры; первый выход m - комплектов оконечной аппаратуры соединен с входом блока анализа сетевого потока, второй выход соединен с g – комплектами пользовательских интерфейсов; выход g – комплектов пользовательских интерфейсов соединен со входом блока оценки качества предоставляемых услуг связи; выходы блоков анализа физических параметров канала связи, блока анализа сетевого потока и блока оценки качества предоставляемых услуг связи соединены с первым входом блока контроля значений параметров системы, второй вход блока контроля значений параметров системы соединен с выходом базы данных.

Техническая проблема: низкая защищенность узлов связи от групповых разнородных информационно-технических воздействий, из-за низкой обоснованности применения имеющихся средств и способов противодействия групповым разнородным информационно-техническим воздействиям вызванной низкой достоверностью выявления групповых разнородных информационно-технических воздействий.

Решение технической проблемы обеспечивается за счет создания системы выбора средств и способов защиты организационно-технических систем от групповых разнородных информационно-технических воздействий, использование которой позволяет на основе идентификации и классификации к одиночным или групповыми разнородными информационно-техническими воздействиями, сформировать обоснованную последовательность применения средств и способов противодействия информационно-техническим воздействиям.

Технический результат: повышение защищенности узлов связи от групповых разнородных информационно-технических воздействий, путем повышения обоснованности применения имеющихся средств и способов противодействия информационно-техническим воздействиям за счет повышения достоверности выявления групповых разнородных информационно-технических воздействий.

Техническая проблема решается тем, что в систему выбора средств и способов защиты организационно-технических систем от групповых разнородных информационно-технических воздействий состоящую из n - комплектов средств измерения физических параметров канала связи [Программно-аппаратный информационный комплекс AnCom KMC. Каталог, описание товаров AnCom: URL: https://ancom.nt-rt.ru/images/showcase/catalog_ancom.pdf]; m-комплектов оконечной аппаратуры [Программно-аппаратный информационный комплекс AnCom TDA-9. Каталог, описание товаров AnCom: URL: https://ancom.nt-rt.ru/images/showcase/catalog_ancom.pdf]; g – комплектов пользовательского интерфейса [Программно-аппаратный информационный комплекс AnCom AnCom AT-9/FXO. Каталог, описание товаров AnCom: URL: https://ancom.nt-rt.ru/images/showcase/catalog_ancom.pdf]; блока анализа физических параметров канала связи [блок возможно реализовать при помощи среды моделирования AnyLogic 5.3.1]; блока анализа сетевого потока [блок возможно реализовать при помощи среды моделирования AnyLogic 5.3.1]; блок оценки качества предоставляемых услуг связи [блок возможно реализовать при помощи среды моделирования AnyLogic 5.3.1]; блока контроля значений параметров системы; базы данных [Microsoft – SQL Server] и блока визуализации [формирование изображения и графической информации с помощью мониторов компьютера].

Первый выход n - комплектов средств измерения физических параметров канала связи, соединен с входом m - комплектов оконечной аппаратуры; второй выход n - средств измерения физических параметров канала связи, соединен с входом блока анализа физических параметров канала связи; первый выход m - комплектов оконечной аппаратуры, соединен с g – комплектами пользовательских интерфейсов; второй выход m - комплектов оконечной аппаратуры, соединен c входом блока анализа сетевого потока; выход g – комплектов пользовательских интерфейсов, соединен с входом блока оценки качества предоставляемых услуг связи; выход базы данных соединен с первым входом блока контроля значений параметров системы; выходы блоков анализа физических параметров канала связи, блока анализа сетевого потока и блока оценки качества предоставляемых услуг связи соединены с вторым, третьем и четвертым входами блока контроля значений параметров системы [блок возможно реализовать при помощи среды моделирования AnyLogic 5.3.1].

Дополнительно введены: блок анализа девиантного поведения системы [блок возможно реализовать при помощи среды моделирования AnyLogic 5.3.1]; блок оценки возможностей одиночных информационно-технических воздействий [SIM (Security Information Management) - системы, анализируют накопленную информацию со стороны статистики, различных отклонений от «нормального поведения» и т.д. https://www.anti-malware.ru/analytics/Technology_Analysis/Overview_SECURITY_systems_global_and_Russian_market]; блок оценки возможностей групповых разнородных информационно-технических воздействий [SIM (Security Information Management) - системы, анализируют накопленную информацию со стороны статистики, различных отклонений от «нормального поведения» и т.д. https://www.anti-malware.ru/analytics/Technology_ Analysis/Overview_SECURITY_systems_global_and_Russian_market]; блок выбора вариантов стратегии защиты [возможно реализовать на базе данных Microsoft – SQL Server] и блок формирования отчета [возможно реализовать на базе данных Microsoft – SQL Server].

Первый выход блока контроля значений параметров системы соединен с первым входом блока анализа девиантного поведения системы; второй выход базы данных соединен со вторым входом блока анализа девиантного поведения системы; второй выход блока контроля значений параметров системы соединен с первым входом блока формирования отчета; первый выход блока анализа девиантного поведения системы соединен с входом блока оценки возможностей одиночных информационно-технических воздействий; первый выход блока оценки возможностей одиночных информационно-технических воздействий соединен с третьим входом блока анализа девиантного поведения системы; второй выход блока оценки возможностей одиночных информационно-технических воздействий соединен с входом блока оценки возможностей групповых разнородных информационно-технических воздействий; третий выход блока оценки возможностей одиночных информационно-технических воздействий соединен с первым входом блока выбора вариантов стратегии защиты; выход блока оценки возможностей групповых разнородных информационно-технических воздействий соединен со вторым входом блока выбора вариантов стратегии защиты; выход блока выбора вариантов стратегии защиты соединен со вторым входом блока формирования отчета; выход блока формирования отчета соединен с входом блока визуализации.

Перечисленная новая совокупность существенных признаков обеспечивает повышение защищенности узлов связи от групповых разнородных информационно-технических воздействий, за счет повышения достоверности оценки ущерба от проводимых одновременно нескольких воздействий и на основе этих оценок повысит обоснованность применения имеющихся средств и способов противодействия групповым разнородным информационно-техническим воздействиям.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленной системы, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данную систему с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

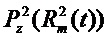

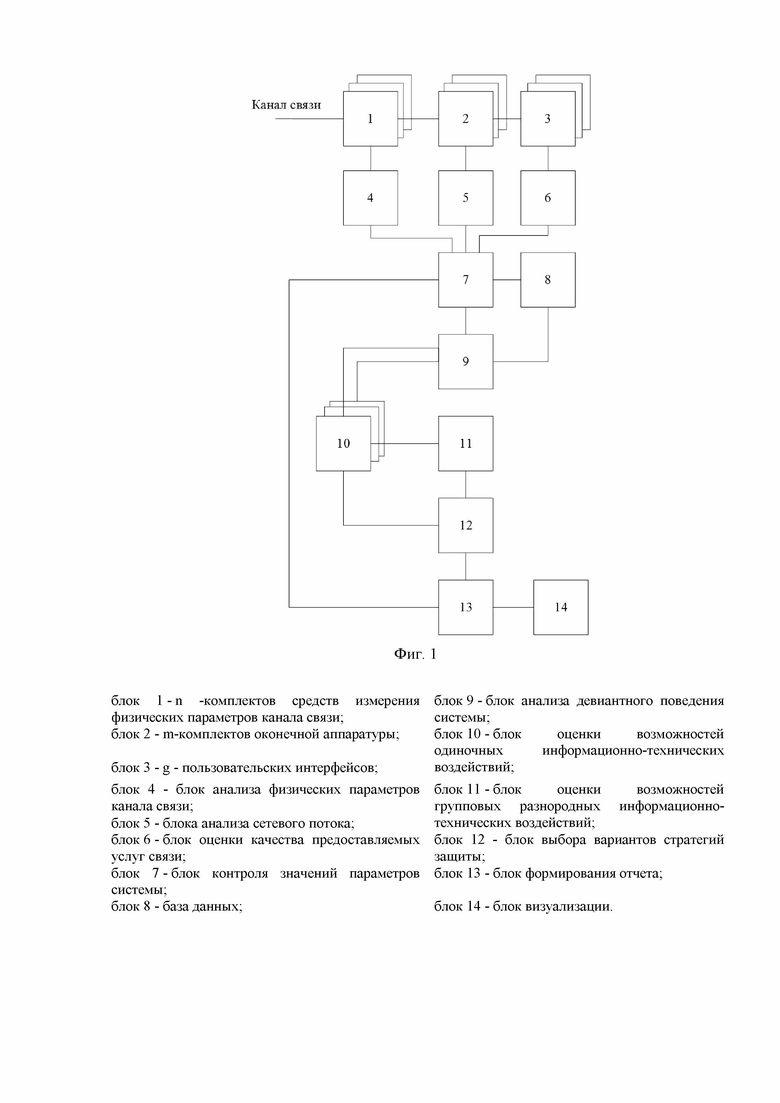

Заявленные объекты системы поясняются чертежами, на которых показаны:

Фиг.1 – структурная схема системы выбора средств и способов защиты организационно-технических систем от групповых разнородных информационно-технических воздействий.

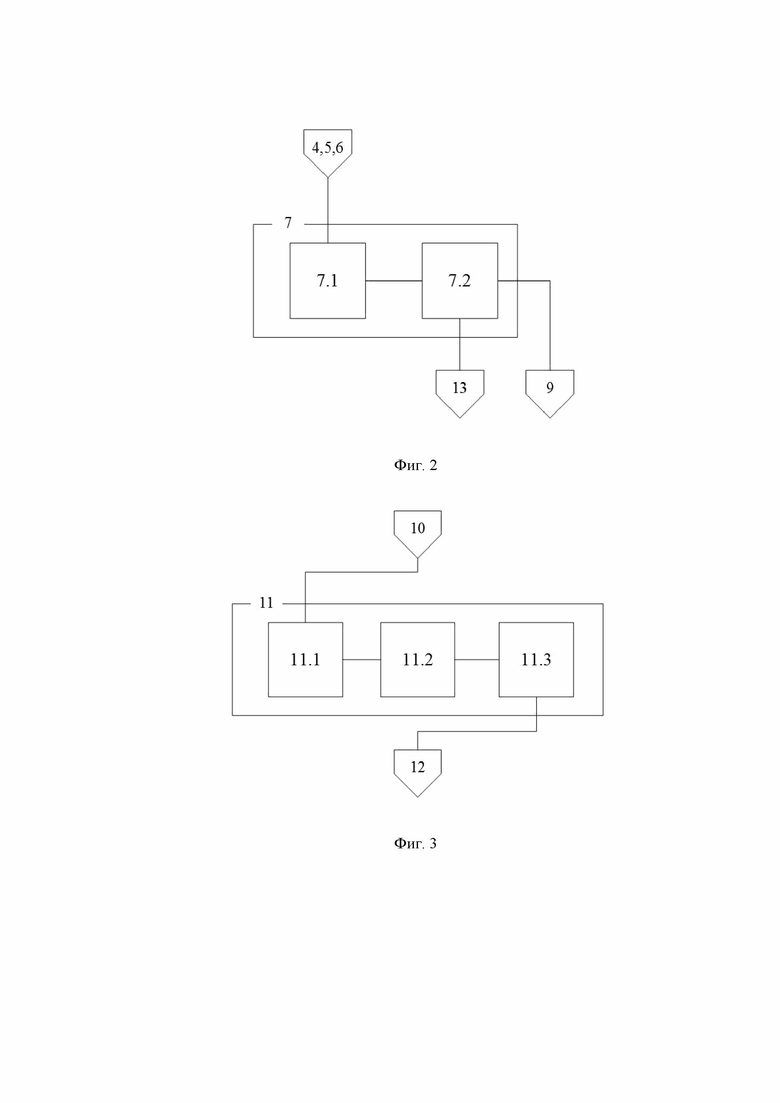

Фиг. 2 – структурная схема блока контроля значений параметров системы.

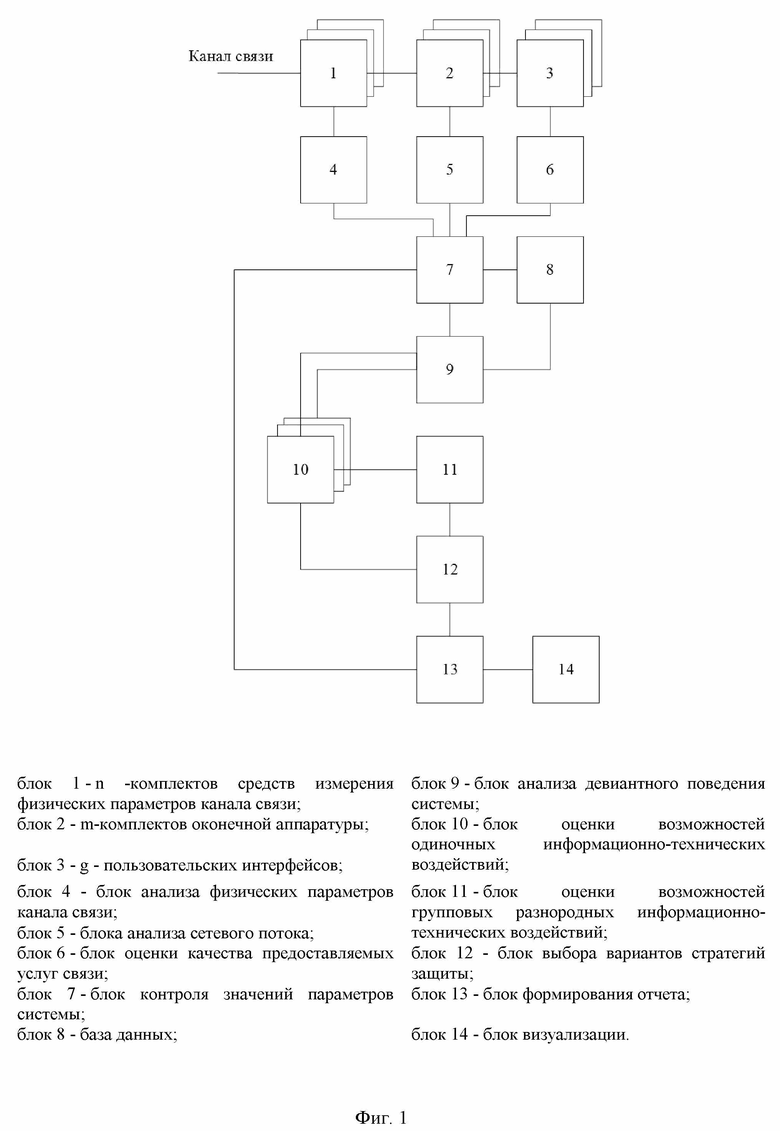

Фиг. 3 – структурная схема блока оценки возможностей групповых разнородных информационно-технических воздействий.

Система выбора средств и способов защиты организационно-технических систем от групповых разнородных информационно-технических воздействий (фиг. 1) состоит из n - комплектов средств измерения физических параметров канала связи (блок 1);

m - комплектов оконечной аппаратуры (блок 2); g - пользовательских интерфейсов (блок 3), блока анализа физических параметров канала связи (блок 4), блока анализа сетевого потока (блок 5), блока оценки качества предоставляемых услуг связи (блок 6), блока контроля значений параметров системы (блок 7), базы данных (блок 8); блока анализа девиантного поведения системы (блок 9); блока оценки возможностей одиночных информационно-технических воздействий (блок 10); блока оценки возможностей групповых разнородных информационно-технических воздействий (блок 11); блока выбора вариантов стратегии защиты (блок 12); блок формирования отчета (блок 13); блока визуализации (блок 14).

Заявленная система (фиг. 1) работает следующим образом. На первоначальном этапе формируют базу данных (блок 8). В базу на основании заблаговременных измерений заносят значения параметров, характеризующие корректное функционирование системы:

Допустимые значения отклонений параметров от нормы:

Отклонение значений контролируемых параметров от нормы при различных видах информационно-технических воздействиях:

Нормированные значения вероятности нарушения нормального функционирования организационно-технических систем при воздействии

После чего на вход n - комплектов средств измерения физических параметров канала связи (блок 1) поступает информационный сигнал. В блоке 1 измеряют фактические значения параметров информационного сигнала.

Первый выход блока 1 соединен с входом m - комплектов оконечной аппаратуры (блок 2) в который поступает информационный сигнал. В блоке 2 измеряют фактические значения параметров сетевого соединения.

Первый выход блока 2 соединен с входом g - пользовательских интерфейсов (блок 3) в который поступает информационный сигнал. В блоке 3 измеряют фактические значения параметров качества предоставляемых услуг связи.

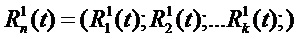

Второй выход блока 1 соединен с входом блока анализа физических параметров канала связи (блок 4). В блоке 4 измеренные значения физических параметров канала связи (

где k – количество физических параметров канала связи; n – количество наборов значений физических параметров канала связи.

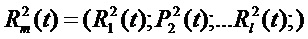

Второй выход блока 2 соединен с входом блока анализа сетевого потока (блок 5). В блоке 5 измеренные значения параметров сетевого соединения (

где l – количество параметров сетевого потока; m – количество наборов значений параметров сетевого потока.

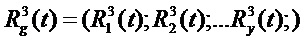

Выход блока 3 соединен с входом блок оценки качества предоставляемых услуг связи (блок 6). В блоке 6 измеренные значения параметров качества предоставляемых услуг связи (

где y – количество параметров качества предоставляемых услуг связи; g – количество наборов значений параметров качества предоставляемых услуг связи.

Выход базы данных (блок 8) соединен с первым входом блока контроля значений параметров системы (блок 7). С выхода блока 8 на первый вход блока 7 передаются нормированные наборы значений параметров (

Выходы блоков 4, 5 и 6 соединены со вторым, третьим и четвертым входами блока 7 соответственно. Из которых передаются сформированные наборы значений параметров организационно-технической системы (

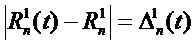

В блоке 7 оценивают отклонение измеренных значений параметров организационно-технической системы (

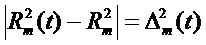

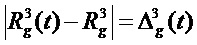

В блоке 7.1 рассчитывают фактическое отклонение измеренных значений параметров системы (

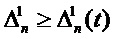

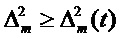

В блоке 7.2 сравнивают фактическое отклонение измеренных значений параметров системы (

Если все условия (4.1 - 4.3) выполняются, то с второго выхода блока 7 на первый вход блока формирования отчета (блок 13) передается сообщение об отсутствии выявленных признаков информационно-технических воздействий. Если одно из условий (4.1, 4.2 или 4.3) не выполняется, то измеренные значения параметров системы (

На второй вход блока 9 со второго выхода базы данных поступают значения отклонений контролируемых параметров от нормы при различных информационно-технических воздействиях (

В блоке 9 на основании сопоставления значений отклонений измеренных параметров системы (

После определения вида ИТВ с выхода блока 9 на вход блока оценки возможностей одиночных информационно-технических воздействий (блок 10) передаются измеренные значения параметров системы (

В блоке 10 с использованием измеренных значений параметров системы (

Если на основании проведенных расчетов выявлен один вид информационно-технических воздействий, то рассчитанные значения вероятности нарушения нормального функционирования организационно-технических систем (

Если на основании проведенных расчетов выявлено два и более вида информационно-технических воздействий превышающих допустимое значение, то измеренные значения параметров системы (

В блоке 11 рассчитывают значения вероятности нарушения нормального функционирования организационно-технической системы при проведении групповых разнородных информационно-технических воздействий (

Рассчитанные значения вероятности нарушения нормального функционирования организационно-технической системы при проведении нескольких информационно-технических воздействий (

В блоке 11.3 определяют наиболее вероятные стратегии применения информационно-технических воздействий, путем сравнения рассчитанных значений вероятности нарушения нормального функционирования организационно-технической системы при проведении нескольких информационно-технических воздействий (

С выхода блока 11 на второй вход блока 12 передаются рассчитанные значения вероятности нарушения нормального функционирования организационно-технической системы при проведении нескольких информационно-технических воздействий (

В блоке 12 на основании полученных из блоков 10 и 11 значений вероятностей нарушения нормального функционирования организационно-технической системы (

С выхода блока 12 на вход блока блок формирования отчета (блок 13) поступает сформулированная последовательность активации средств защиты, на основании которой определяется последовательность действий оператора по активации средств защиты.

Выход блока 13 соединен с входом блока визуализации (блок 14). Блок 14 обеспечивает визуализацию результатов работы системы выбора средств и способов защиты организационно-технических систем от групповых разнородных информационно-технических воздействий.

Расчёт эффективности заявленной системы проводился следующим образом:

На первом этапе моделируются воздействия одиночных информационно-технических воздействий (в качестве моделируемых воздействий используются сканирование портов, DDoS-атака, MITM-атака, Фишинговая атака и SQL-иньекция).

При выявлении указанных одиночных информационно-технических воздействий и система прототип и разработанная система выявляют все проводимые воздействия и осуществляют противодействие им.

На втором этапе моделируются воздействия групповых разнородных информационно-технических воздействий (в качестве моделируемых воздействий используются следующие стратегии: стратегия 1 – сканирование портов, DDoS-атака, Фишинговая атака; стратегия 2 – сканирование портов, DDoS-атака, SQL-иньекция; стратегия 3 – MITM-атака, SQL-иньекция).

При выявлении указанных групповых разнородных информационно-технических воздействий система прототип выявила только стратегию 3, а при выявлении стратегий 1 и 2 допустила ошибки. Разработанная система выявила все три стратегии воздействия. Как следствие система-прототип не осуществила противодействие двум групповым разнородным информационно-техническим воздействиям, а разработанная система осуществила противодействие всем трем воздействиям.

На основании этого, следует вывод, что заявленная система выбора средств и способов защиты организационно-технических систем от групповых разнородных информационно-технических воздействий обеспечивает повышение достоверности выявления групповых разнородных информационно-технических воздействий, что повышает обоснованность применения имеющихся средств и способов противодействия информационно-техническим воздействиям и как следствие обеспечивает повышение защищенности узлов связи от групповых разнородных информационно-технических воздействий.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система обнаружения атак с адаптивным распределением вычислительных ресурсов | 2023 |

|

RU2813461C1 |

| Система определения причин отказа в обслуживании, вызванного эксплуатационными отказами и сбоями и (или) информационно-техническими воздействиями | 2018 |

|

RU2680742C1 |

| Адаптивная система мониторинга информационно-технических воздействий | 2019 |

|

RU2728763C1 |

| СПОСОБ ОЦЕНКИ СПОСОБНОСТИ УЗЛА КОМПЬЮТЕРНОЙ СЕТИ ФУНКЦИОНИРОВАТЬ В УСЛОВИЯХ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2648508C1 |

| СПОСОБ ПОСТРОЕНИЯ РАСПРЕДЕЛЕННОГО ПУНКТА УПРАВЛЕНИЯ В УСЛОВИЯХ ВСКРЫТИЯ И ВНЕШНИХ ДЕСТРУКТИВНЫХ ВОЗДЕЙСТВИЙ ЗЛОУМЫШЛЕННИКА | 2018 |

|

RU2676893C1 |

| Система управления вооружением летательных аппаратов | 2021 |

|

RU2780716C1 |

| СПОСОБ ВЫБОРА И ОБОСНОВАНИЯ ТАКТИКО-ТЕХНИЧЕСКИХ ХАРАКТЕРИСТИК СИСТЕМЫ ЗАЩИТЫ ОТ ГРУППОВЫХ РАЗНОРОДНЫХ КОМПЬЮТЕРНЫХ АТАК НА СРЕДНЕСРОЧНЫЙ ПЕРИОД | 2020 |

|

RU2760099C1 |

| СПОСОБ ЗАЩИТЫ МОБИЛЬНЫХ УСТРОЙСТВ СВЯЗИ БЕСПРОВОДНЫХ СЕТЕЙ ПЕРЕДАЧИ ДАННЫХ ОТ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2021 |

|

RU2757108C1 |

| СПОСОБ ПРЕДВАРИТЕЛЬНОЙ ЦЕЛЕНАПРАВЛЕННОЙ РЕКОНФИГУРАЦИИ СЕТИ СВЯЗИ С УЧЕТОМ ОЦЕНКИ ИНФОРМИРОВАННОСТИ ИСТОЧНИКА ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ О СТРУКТУРЕ СЕТИ СВЯЗИ | 2021 |

|

RU2754271C1 |

| СПОСОБ МОНИТОРИНГА СЕТЕЙ СВЯЗИ В УСЛОВИЯХ ВЕДЕНИЯ СЕТЕВОЙ РАЗВЕДКИ И ИНФОРМАЦИОННО ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2015 |

|

RU2612275C1 |

Изобретение относится к области информационной безопасности компьютерных сетей, а именно к средствам мониторинга информационной безопасности и минимизации ущерба от информационно-технических воздействий. Техническим результатом является повышение защищенности узлов связи от групповых разнородных информационно-технических воздействий, за счет повышения обоснованности применения имеющихся средств и способов противодействия информационно-техническим воздействиям путем повышения достоверности оценки ущерба от проводимых групповых разнородных информационно-технических воздействий. Технический результат достигается за счет создания системы выбора средств и способов защиты организационно-технических систем от групповых разнородных информационно-технических воздействий, использование которых позволяет на основе идентификации и классификации к одиночным или групповыми разнородными информационно-техническими воздействиями, сформировать обоснованную последовательность применения средств и способов противодействия информационно-техническим воздействиям. 3 ил.

Система выбора средств и способов защиты организационно-технических систем от групповых разнородных информационно-технических воздействий включающая n-комплектов средств измерения физических параметров канала связи; m-комплектов оконечной аппаратуры; g-комплектов пользовательского интерфейса; блок анализа физических параметров канала связи; блок анализа сетевого потока; блок оценки качества предоставляемых услуг связи; блок контроля значений параметров организационно-технической системы; базу данных в которую на основании заблаговременных измерений заносят значения параметров, характеризующие корректное функционирование организационно-технической системы, допустимые значения отклонений указанных параметров от нормы, значения отклонений контролируемых параметров от нормы при различных информационно-технических воздействиях и блок визуализации; первый выход n-комплектов средств измерения физических параметров канала связи, соединен с входом m-комплектов оконечной аппаратуры; второй выход n - средств измерения физических параметров канала связи, соединен с входом блока анализа физических параметров канала связи; первый выход m-комплектов оконечной аппаратуры, соединен с g–комплектами пользовательских интерфейсов; второй выход m - комплектов оконечной аппаратуры соединен входом блока анализа сетевого потока; выход g–комплектов пользовательских интерфейсов, соединен со входом блока оценки качества предоставляемых услуг связи; выход базы данных соединен с первым входом блока контроля значений параметров организационно-технической системы; выходы блоков анализа физических параметров канала связи, блока анализа сетевого потока и блока оценки качества предоставляемых услуг связи соединены с вторым, третьем и четвертым входами блока контроля значений параметров организационно-технической системы, отличающаяся тем, что дополнительно введены блок анализа девиантного поведения организационно технической системы, в котором формируется набор исходных данных используемых при идентификации и классификации одиночных или групповых разнородных информационно-технических воздействий; блок оценки возможностей одиночных информационно-технических воздействий позволяющий определить вероятности нарушения нормального функционирования организационно-технических систем при воздействии на физические параметры канала связи, сетевой поток и качество предоставляемых услуг связи; блок оценки возможностей групповых разнородных информационно-технических воздействий позволяющий при выявлении два и более вида информационно-технических воздействий превышающих допустимое значение рассчитать значения вероятности нарушения нормального функционирования организационно-технической системы при проведении групповых разнородных информационно-технических воздействий для различных стратегий применения информационно-технических воздействийблок выбора вариантов стратегии защиты и блок формирования отчета; первый выход блока контроля значений параметров организационно-технической системы соединен с первым входом блока анализа девиантного поведения организационно-технической системы; второй выход базы данных соединен со вторым входом блок анализа девиантного поведения организационно-технической системы; первый выход, которого соединен с входом блока оценки возможностей одиночных информационно-технических воздействий; первый выход блока оценки возможностей одиночных информационно-технических воздействий соединен с третьим входом блока анализа девиантного поведения организационно-технической системы; второй выход блока оценки возможностей одиночных информационно-технических воздействий соединен с входом блока оценки возможностей групповых разнородных информационно-технических воздействий; третий выход блока оценки возможностей одиночных информационно-технических воздействий соединен с первым входом блока выбора вариантов стратегии защиты; выход блока оценки возможностей групповых разнородных информационно-технических воздействий соединен с вторым входом блока выбора вариантов стратегии защиты; второй выход блока контроля значений параметров организационно-технической системы соединен с первым входом блока формирования отчета; выход блока выбора вариантов стратегии защиты соединен со вторым входом блока формирования отчета; выход блока формирования отчета соединен с входом блока визуализации.

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ | 2013 |

|

RU2538292C1 |

| СПОСОБ ОБНАРУЖЕНИЯ СЕТЕВЫХ АТАК НА ОСНОВЕ АНАЛИЗА ВРЕМЕННОЙ СТРУКТУРЫ ТРАФИКА | 2017 |

|

RU2680756C1 |

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ WEB-СЕРВЕРА | 2007 |

|

RU2381550C2 |

| US 7483972 B2, 27.01.2009. | |||

Авторы

Даты

2020-07-29—Публикация

2019-07-26—Подача