Изобретение относится к вычислительной технике и сфере обеспечения информационной безопасности.

Известен «Автоматический межсетевой экран» (Патент РФ 2580004 Опубликовано: 10.04.2016 Бюл. № 10) представляющий совокупность аппаратных и программных средств, содержащий по меньшей мере два сетевых интерфейса, позволяющий фильтровать транзитный трафик без назначения своим интерфейсам сетевых адресов, содержит процессор, реализующий алгоритм многоуровневой фильтрации сетевого трафика, базирующейся на анализе направления транзита трафика, определяемого по принадлежности входного и выходного сетевых интерфейсов, к разделяемым сегментам вычислительной сети, а также с учетом анализа состояний телекоммуникационных протоколов транзитного трафика, причем фильтрация трафика проводится на канальном, сетевом и транспортном уровне.

Известна «Система защиты компьютерных сетей от несанкционированного доступа» (Патент РФ 2607997 Опубликовано: 11.01.2017 Бюл. № 2) представляет собой межсетевой фильтр, включаемый между двумя компьютерными сетями таким образом, что весь обмен информацией между указанными сетями ограничивается с помощью правил фильтрации, при этом межсетевой фильтр содержит по меньшей мере два сетевых интерфейса для обмена данными между клиентами первой компьютерной сети и второй компьютерной сети из двух вышеуказанных компьютерных сетей, содержит узел обработки трафика, включающий устройство управления, обеспечивающее ввод правил фильтрации трафика и хранение информации о правилах фильтрации, устройство анализа трафика, обеспечивающее проверку соответствия поступающей информации правилам фильтрации, а также коммутирующее устройство, через которое указанные сетевые интерфейсы соединены между собой и которое обеспечивает прохождение разрешенной правилами фильтрации информации между сетевыми интерфейсами и блокировку неразрешенной правилами фильтрации информации, при этом правила фильтрации запрещают транзитную передачу любых пакетов между указанными сетевыми интерфейсами кроме тех, которые имеют разрешенные признаки и параметры адресации в своих заголовках, форму информационной части пакета, соответствующую шаблону, хранящемуся в памяти межсетевого фильтра, а также параметры запроса или ответа, соответствующие множеству разрешенных значений, хранящихся в памяти межсетевого фильтра.

Известна «Система и способ обнаружения признаков компьютерной атаки» (патент РФ № 2661533 G06F 21/55, 17.07.2018 Бюл. № 20) содержащая: средство защиты компьютера, средство защиты от направленных атак, сервер репутации, сеть администратора; аналитический центр, средство обнаружения, базу данных угроз, базу данных объектов, базу данных подозрительной активности, базу данных компьютерных атак.

Известна «Система выбора средств и способов защиты организационно-технических систем от групповых разнородных информационно-технических воздействий» (Патент РФ 2728289 C1 Опубликовано: 29.07.2020 Бюл. № 22) включающая n - комплектов средств измерения физических параметров канала связи; m-комплектов оконечной аппаратуры; g – комплектов пользовательского интерфейса; блок анализа физических параметров канала связи; блок анализа сетевого потока; блок оценки качества предоставляемых услуг связи; блок контроля значений параметров системы; базу данных и блок визуализации; первый выход n - комплектов средств измерения физических параметров канала связи, соединен с входом m - комплектов оконечной аппаратуры; второй выход n - средств измерения физических параметров канала связи, соединен с входом блока анализа физических параметров канала связи; первый выход m - комплектов оконечной аппаратуры, соединен с g – комплектами пользовательских интерфейсов; второй выход m - комплектов оконечной аппаратуры соединен входом блока анализа сетевого потока; выход g – комплектов пользовательских интерфейсов, соединен со входом блока оценки качества предоставляемых услуг связи; выход базы данных соединен с первым входом блока контроля значений параметров системы; выходы блоков анализа физических параметров канала связи, блока анализа сетевого потока и блока оценки качества предоставляемых услуг связи соединены с вторым, третьем и четвертым входами блока контроля значений параметров системы, блок анализа девиантного поведения системы; блок оценки возможностей одиночных информационно-технических воздействий; блок оценки возможностей групповых разнородных информационно-технических воздействий; блок выбора вариантов стратегии защиты и блок формирования отчета; первый выход блока контроля значений параметров системы соединен с первым входом блока анализа девиантного поведения системы; второй выход базы данных соединен со вторым входом блок анализа девиантного поведения системы; первый выход, которого соединен с входом блока оценки возможностей одиночных информационно-технических воздействий; первый выход блока оценки возможностей одиночных информационно-технических воздействий соединен с третьим входом блока анализа девиантного поведения системы; второй выход блока оценки возможностей одиночных информационно-технических воздействий соединен с входом блока оценки возможностей групповых разнородных информационно-технических воздействий; третий выход блока оценки возможностей одиночных информационно-технических воздействий соединен с первым входом блока выбора вариантов стратегии защиты; выход блока оценки возможностей групповых разнородных информационно-технических воздействий соединен с вторым входом блока выбора вариантов стратегии защиты; второй выход блока контроля значений параметров системы соединен с первым входом блока формирования отчета; выход блока выбора вариантов стратегии защиты соединен со вторым входом блока формирования отчета; выход блока формирования отчета соединен с входом блока визуализации.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленной является Система обнаружения компьютерных атак «Форпост» (Система обнаружения компьютерных атак «Форпост» / Описание применения. Версия 2.0 // ЗАО РНТ : 2011. – 35 с.) состоящая из: информационного фонда (представляет собой базу данных, работающую под управлением СУБД MS SQL 2005/2008) и специального компонента «Агент БД» (обеспечивает: централизованное хранение событий системы; централизованное хранение шаблонов датчиков и базы сигнатур СОА); координационного центра (обеспечивает передачу информации между модулями и выполняет функции контроля работоспособности компонентов); консоли администратора (обеспечивает пользовательский интерфейс и позволяет: просматривать текущее состояние компонентов системы; производить удаленную установку, настройку и удаление компонентов системы, для которых предусмотрена такая возможность; просматривать информацию об обнаруженных атаках и нарушении целостности файлов в журнале модулей-датчиков; просматривать системные сообщения, генерируемые компонентами СОА в журнале системных сообщений; просматривать в журнале сетевого оборудования сообщения от подключенного к СОА сетевого оборудования; просматривать системный журнал, содержащий служебную информацию, формируемую компонентами СОА и информацию об управлении подключенным сетевым оборудованием; производить настройку модулей системы; производить блокировку источника атаки с помощью сетевого оборудования; управлять подключенным к СОА сетевым оборудованием (межсетевые экраны, коммутаторы, маршрутизаторы и т. д.); производить выборку ранее произошедших событий с использованием гибкой системы фильтрации; генерировать отчёты на основе содержимого журналов СОА); модуля интеграции с сетевым оборудованием состоящего из: модуля управления сетевым оборудованием (предоставляет возможность посылать команды сетевому оборудованию (коммутаторам, межсетевым экранам и др.), либо, на основе шаблонов, с целью блокирования компьютерной атаки в стадии ее развития); модуля приема сообщений от сетевых устройств (предоставляет возможность приема SNMP и syslog-сообщений от различных узлов сети (коммутаторы, межсетевые экраны и др.) с последующей их обработкой и выводом в журнал СОА в понятном для пользователя виде); модуля интеграции с внешними системами (предоставляет возможность экспорта сообщений, поступающих в журнал датчиков СОА, в различные внешние системы корреляции и мониторинга (такие как Cisco Mars, ArcSight и др.)); модуля интеграции с сетевым оборудованием (предназначен для: установления и поддержания подключения к сетевому оборудованию (межсетевые экраны, коммутаторы, маршрутизаторы) по протоколам RS-232, telnet; управления сетевым оборудованием (блокировка источников угроз на основе ранее написанных шаблонов, ручное управление); получения системных сообщений от сетевого оборудования (по протоколам SNMP и syslog); интеграции с внешними системами (например, с различными системами корреляции: Cisco Mars, ArcSight и др.) путем отсылки сообщений о компьютерных атаках из журнала СОА по протоколу syslog); модуля почтовых уведомлений позволяет автоматически по электронной почте отправлять заранее заданным адресатам информацию об обнаруженных атаках и событиях, происходящих в системе; агентов (выполняющего функции управления датчиками, а также функции обеспечения передачи информации между датчиками и координационным центром. К одному агенту может быть подключен один датчик контроля целостности и несколько сетевых датчиков); сетевых датчиков (осуществляет анализ поступающего трафика на наличие в нем компьютерных атак используя сигнатурный метод; подключается к зеркалирующему (SPAN) порту коммутатора, межсетевого экрана, специализированного ответвителя трафика (TAP) и пр); датчиков контроля целостности (производит контроль целостности собственных ресурсов СОА и ресурсов защищаемой АИС).

Техническая проблема: высокая вероятность пропуска цели системой обнаружения атак при увеличении скорости защищенного информационного потока корпоративных сетей из-за отсутствия возможности балансировки вычислительных мощностей системы, при не использовании отдельных из предоставляемых услуг связи.

Технический результат: снижение вероятности пропуска цели системой обнаружения атак при увеличении скорости защищенного информационного потока корпоративных сетей за счет возможности балансировки вычислительных мощностей системы, при не использовании отдельных из предоставляемых услуг связи.

Решение технической проблемы: за счет включения в состав системы обнаружения атак: устройства оценки и управления балансировки используемых вычислительных ресурсов, состоящего из первого и второго блоков сравнения, базы данных, устройства ввода данных, соединенное с маршрутизатором, серверами услуг связи и планировщиком задач процессора системы обнаружения атак.

Техническая проблема решается за счет разработки системы обнаружения атак с адаптивным распределением вычислительных ресурсов состоящей из: второй выход маршрутизатора (1) соединен с первыми входами сетевых датчиков системы обнаружения компьютерных атак (2.4-2.n), входящих в состав системы обнаружения атак (2); первые выходы сетевых датчиков средства обнаружения компьютерных атак (2.4-2.n) соединены с первым входом коммутатора (3); вторые выходы сетевых датчиков средств обнаружения компьютерных атак (2.4-2.n) соединены с первым входом сетевого агента системы обнаружения атак (2.3) входящего в состав системы обнаружения атак (2); вторые входы сетевых датчиков средств обнаружения компьютерных атак (2.4-2.n) соединены с первым выходом процессора системы обнаружения атак (2.1), входящего в состав системы обнаружения атак (2); первый выход планировщика задач (2.2) соединен с первым входом процессора системы обнаружения атак (2.1); устройства ввода данных и управления (5.4).

Согласно изобретению дополнительно введено первый вход маршрутизатора (1) подключен к единой сети электросвязи; первый выход маршрутизатора (1) соединен с первым входом вычислителя (5.1), входящего с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5); первый выход коммутатора (3) соединен с первыми входами серверов услуг связи (4.1-4.m); первые выходы серверов услуг связи (4.1-4.m) соединены со вторым входом вычислителя (5.1); первый выход вычислителя (5.1) соединен со вторым входом базы данных (5.3) входящей с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5); первый выход базы данных (5.3) соединен с первым входом планировщика задач (2.2) входящего в состав системы обнаружения атак (2); первый вход базы данных (5.3) соединен с первым выходом устройства ввода данных и управления (5.4) входящей с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5); третий вход базы данных (5.3) соединен с первым выходом устройства оценки и корректирования (5.2) входящего с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5); второй выход устройства ввода данных и управления (5.4) соединен с третьим входом устройства оценки и корректирования (5.2); второй выход планировщика задач (2.2) соединен с вторым входом устройства оценки и корректирования (5.2); первый выход сетевого агента системы обнаружения атак (2.3) соединен с третьим входом устройства оценки и корректирования (5.2).

Перечисленная новая совокупность существенных признаков обеспечивает снижение вероятности пропуска цели системой обнаружения атак при увеличении скорости защищенного информационного потока корпоративных сетей за счет возможности балансировки вычислительных мощностей системы, при не использовании отдельных из предоставляемых услуг связи.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленной системы, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

«Промышленная применимость» разработанной системы обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данную систему с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

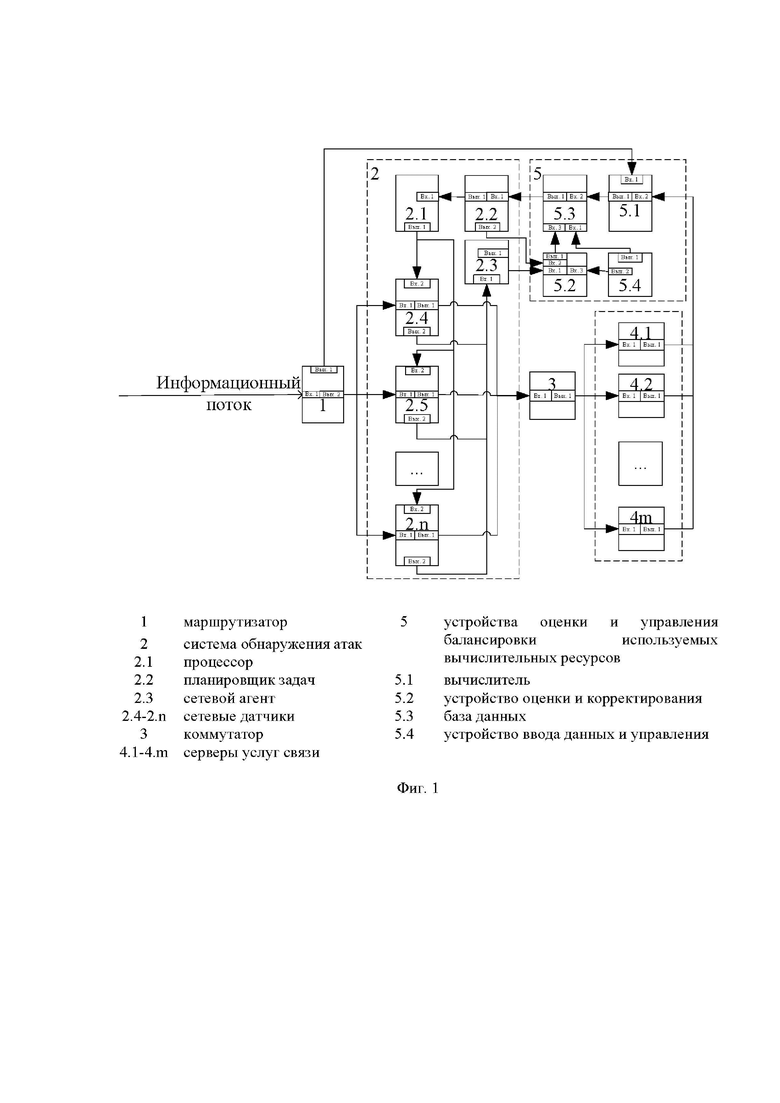

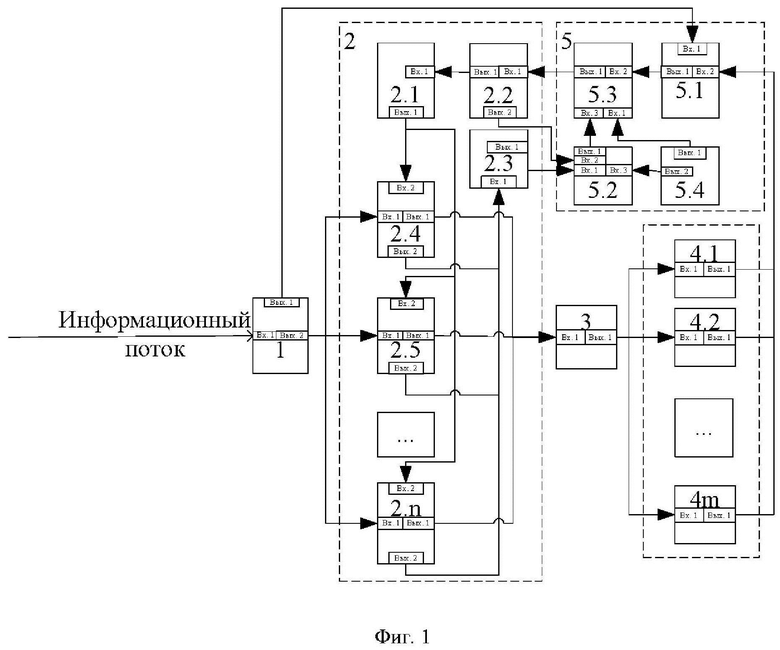

Заявленные объекты системы поясняются:

Фиг.1 – структурная схема системы обеспечения информационной безопасности с адаптивным распределением вычислительных ресурсов.

Система обеспечения информационной безопасности с адаптивным распределением вычислительных ресурсов (фиг. 1) состоит из: первый вход маршрутизатора (1) подключен к единой сети электросвязи; первый выход маршрутизатора (1) соединен с первым входом вычислителя (5.1), входящего с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5); второй выход маршрутизатора (1) соединен с первыми входами сетевых датчиков средства обнаружения компьютерных атак (2.4-2.n), входящих в состав системы обнаружения атак (2); первые выходы сетевых датчиков средства обнаружения компьютерных атак (2.4-2.n) соединены с первым входом коммутатора (3); вторые выходы сетевых датчиков средств обнаружения компьютерных атак (2.4-2.n) соединены с первым входом сетевого агента системы обнаружения атак (2.3) входящего в состав системы обнаружения атак (2); вторые входы сетевых датчиков средств обнаружения компьютерных атак (2.4-2.n) соединены с первым выходом процессора системы обнаружения атак (2.1), входящего в состав системы обнаружения атак (2); первый выход коммутатора (3) соединен с первыми входами серверов услуг связи (4.1-4.m); первые выходы серверов услуг связи (4.1-4.m) соединены со вторым входом вычислителя (5.1); первый выход вычислителя (5.1) соединен со вторым входом базы данных (5.3) входящей с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5); первый выход базы данных (5.3) соединен с первым входом планировщика задач (2.2) входящего в состав системы обнаружения атак (2); первый вход базы данных (5.3) соединен с первым выходом устройства ввода данных и управления (5.4) входящей с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5); третий вход базы данных (5.3) соединен с первым выходом устройства оценки и корректирования (5.2) входящего с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5); второй выход устройства ввода данных и управления (5.4) соединен с третьим входом устройства оценки и корректирования (5.2); первый выход планировщика задач (2.2) соединен с первым входом процессора системы обнаружения атак (2.1); второй выход планировщика задач (2.2) соединен с вторым входом устройства оценки и корректирования (5.2); первый выход сетевого агента системы обнаружения атак (2.3) соединен с третьим входом устройства оценки и корректирования (5.2).

Система обеспечения информационной безопасности с адаптивным распределением вычислительных ресурсов на этапе подготовки к работе, функционирует следующим образом: с помощью устройства ввода данных и управления (5.4), входящего с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5) в базу данных (5.3), входящего с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5) записывают варианты распределения вычислительных ресурсов между сетевыми датчиками (2.2-2.n), входящими в состав системы обнаружения атак (2); с помощью устройства ввода данных и управления (5.4) в устройстве оценки и корректирования (5.2), входящего с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5) формируют и проводят обучение нейросети.

Система обеспечения информационной безопасности с адаптивным распределением вычислительных ресурсов функционирует следующим образом: на первый вход маршрутизатора (1) поступает анализируемый информационный поток, где измеряется фактическая скорость информационного потока; измеренные значения скорости анализируемого информационного потока передаются с первого выхода маршрутизатора (1) на первый вход вычислителя (5.1), входящего с состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5); со второго выхода маршрутизатора (1) на первые входы сетевых датчиков средства обнаружения компьютерных атак (2.4-2.n), входящих в состав системы обнаружения атак (2) передается анализируемый информационный поток; сетевые датчики средства обнаружения компьютерных атак (2.4-2.n) анализируют информационный поток на предмет наличия признаков характеризующих заданные угрозы информационной безопасности; проанализированный датчиками средства обнаружения компьютерных атак (2.4-2.n) информационный поток с первых выходов сетевых датчиков поступает на первый входом коммутатора (3); коммутатор осуществляет распределение информационного потока между серверами услуг связи (4.1-4.m), с первого выхода коммутатора (3) информационный поток поступает на первые входы серверов услуг связи (4.1-4.m); серверы услуг связи (4.1-4.m) осуществляют обработку и распределение услуг между абонентами, измеряют использование серверных вычислительных ресурсов и с первых выходов передают измеренные значения на второй вход вычислителя (5.1); в вычислителе (5.1) на основании поступивших исходных данных рассчитывают долю от общего входящего информационного потока для каждого из проверяемых видов сетевых протоколов; рассчитанные значения доли распределения видов информационных протоколов с первого выхода вычислителя (5.1) передаются на второй вход базы данных (5.3), входящего в состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5); в базе данных(5.3) на основании полученных из вычислителя (5.1) данных выявляют из занесенных в базу данных вариантов распределения вычислительных ресурсов системы обнаружения атак наиболее полно удовлетворяющий требованиям по производительности и вероятности пропуска цели; с первого выхода базы данных (5.3) на первый вход планировщика задач (2.2), входящего в состав системы обнаружения атак (2) передается команда о распределении вычислительных ресурсов между сетевых датчиков (2.4-2.n); в планировщике задач (2.2) осуществляется адаптация полученной команды и с первого выхода передаются на первый вход процессора (2.1) входящего в состав системы обнаружения атак (2); на основании полученной команды о распределении вычислительных ресурсов в процессоре (2.1) осуществляется синхронизация работы сетевых датчиков средства обнаружения компьютерных атак (2.4-2.n) и перераспределение вычислительных ресурсов, изменение доли вычислительных ресурсов системы обнаружения атак (2) осуществляется после передачи команды с первого выхода процессора (2.1) на вторые входы датчиков средства обнаружения компьютерных атак (2.4-2.n); сведения о выявленных признаках характеризующих компьютерную атаку передаются со вторых выходов сетевых датчиков средства обнаружения компьютерных атак (2.4-2.n) на сетевой агент системы обнаружения атак (2.3); сетевой агент системы обнаружения атак (2.3) обобщает статистические данные, полученные от сетевых агентов (2.4-2.n) и с первого выхода передает их на первый вход устройства оценки и корректирования (5.2) входящего в состав устройства оценки и управления балансировки используемых вычислительных ресурсов (5); на второй выход устройства оценки и корректирования (5.2) со второго выхода планировщика (2.2) передаются значения распределения вычислительных ресурсов между сетевыми агентами (2.4-2.n); входные данные пришедшие на первый и второй входы устройства оценки и корректирования (5.2) сохраняются в базе данных (5.3), путем передачи соответствующих команд с первого выхода устройства оценки и корректирования (5.2) на третий вход базы данных (5.3); на третий вход устройства оценки и корректирования (5.2) со второго выхода устройства ввода данных и управления (5.4) поступают статистические данные о событиях информационной безопасности за заданный период наблюдения; в устройстве оценки и корректирования (5.2) на основании результатов работы нейросети производится оценка правильности распределения информационных ресурсов между сетевыми агентами (2.4-2.n), если в ходе оценки правильности распределения ресурсов, выявлены ошибки, то с первого выхода устройстве оценки и корректирования (5.2) на третий вход базы данных (5.3) передается корректирующая команда.

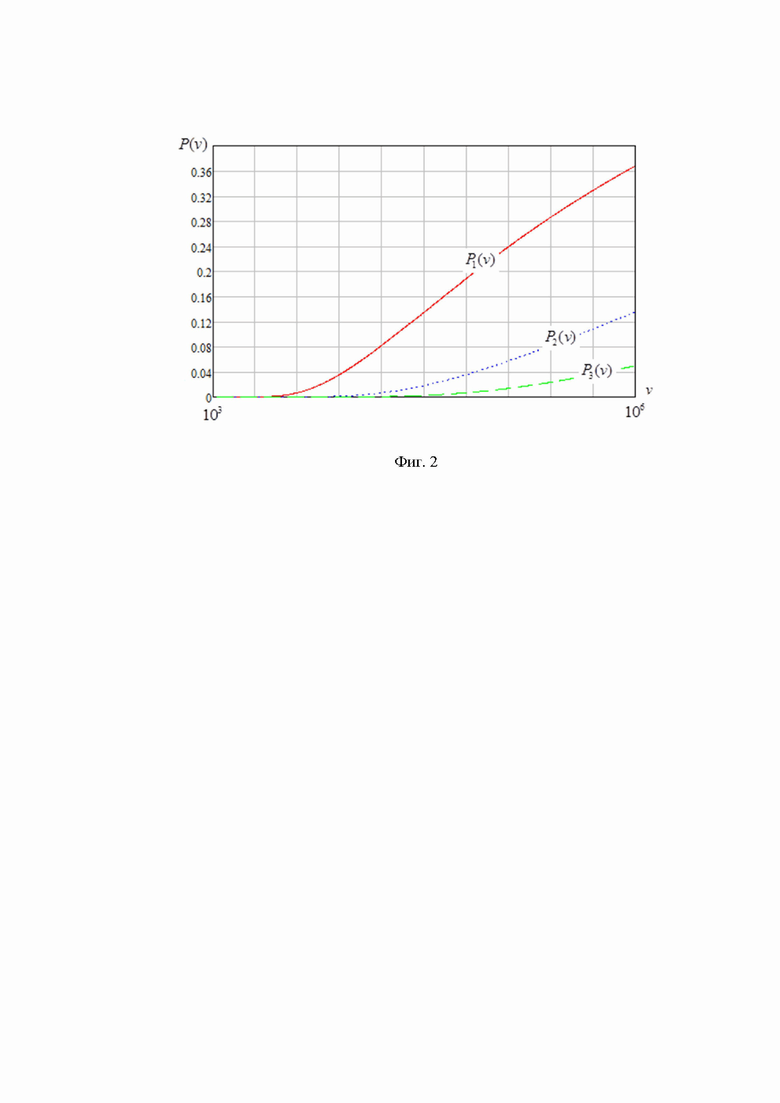

Расчёт эффективности заявленной системы проводился следующим образом:

Сформирован испытательный стенд с применением СОА «Форпост» (Версия 2.0) (Система обнаружения компьютерных атак «Форпост» / Описание применения. Версия 2.0 // ЗАО РНТ : 2011. рис. 2.1 стр. 12 и рис. 2.7 стр. 27).

Осуществлена настройка СОА «Форпост» (Версия 2.0) (Система обнаружения компьютерных атак «Форпост» / Руководство администратора. Версия 2.0// ЗАО РНТ : 2011. стр. 92-250).

Смоделирована работа СОА «Форпост» (Версия 2.0) при изменении входящего информационного потока (диапазон изменения – 103-106 кбит/с.

Измерено количество необработанных пакетов.

Рассчитана вероятность пропуска цели системой обнаружения атак для указанного диапазона изменения информационного потока, для способа прототипа:

где

Результаты расчетов вероятности пропуска цели системой обнаружения атак для способа прототипа (

После дополнения системы обнаружения атак и настройки разработанной схемы, осуществлено моделирование разработанной системы.

Измерено количество необработанных пакетов.

Рассчитана вероятность пропуска цели системой обнаружения атак для указанного диапазона изменения информационного потока, разработанной системы. Результаты расчетов вероятности пропуска цели системой обнаружения атак для разработанной системы (

На основании анализа результатов оценки результатов оценки эффективности (фиг. 2), следует вывод, что заявленная система обеспечивает снижение вероятности пропуска цели системой обнаружения атак при увеличении скорости защищенного информационного потока корпоративных сетей за счет возможности балансировки вычислительных мощностей системы, при не использовании отдельных из предоставляемых услуг связи и как следствие обеспечивает достижение заявленного технического результата.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК С АДАПТИВНЫМ ИЗМЕНЕНИЕМ КОМПЛЕКСНЫХ ПРАВИЛ | 2021 |

|

RU2782711C1 |

| Адаптивная система мониторинга информационно-технических воздействий | 2019 |

|

RU2728763C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2635256C1 |

| Система контроля политики безопасности элементов корпоративной сети связи | 2023 |

|

RU2813469C1 |

| СПОСОБ ЗАЩИТЫ МОБИЛЬНЫХ УСТРОЙСТВ СВЯЗИ БЕСПРОВОДНЫХ СЕТЕЙ ПЕРЕДАЧИ ДАННЫХ ОТ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2021 |

|

RU2757108C1 |

| Система контроля безопасности сети передачи данных | 2023 |

|

RU2834591C1 |

| СПОСОБ ИСПОЛЬЗОВАНИЯ ВАРИАНТОВ ПРОТИВОДЕЙСТВИЯ СЕТЕВОЙ И ПОТОКОВОЙ КОМПЬЮТЕРНЫМ РАЗВЕДКАМ И СЕТЕВЫМ АТАКАМ И СИСТЕМА ЕГО РЕАЛИЗУЮЩАЯ | 2018 |

|

RU2682108C1 |

| Способ определения количества резервных линий связи, обеспечивающих устойчивое предоставление услуг электросвязи корпоративной сети связи | 2023 |

|

RU2824731C1 |

| УСТРОЙСТВО КОМПЛЕКСНОЙ ДИНАМИЧЕСКОЙ ОЦЕНКИ И ОБЕСПЕЧЕНИЯ ТРЕБУЕМОЙ ЗАЩИЩЕННОСТИ КОМПЬЮТЕРНОЙ СЕТИ | 2022 |

|

RU2818880C2 |

| Способ испытаний межсетевых экранов по требованиям безопасности информации | 2024 |

|

RU2824313C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в снижении вероятности пропуска цели системой обнаружения атак при увеличении скорости защищенного информационного потока корпоративных сетей. Технический результат обеспечивается за счет включения в состав системы обнаружения атак устройства оценки и управления балансировки используемых вычислительных ресурсов, состоящего из первого и второго блоков сравнения, базы данных, устройства ввода данных, соединенного с маршрутизатором, серверами услуг связи и планировщиком задач процессора системы обнаружения атак. 2 ил.

Система обнаружения атак с адаптивным распределением вычислительных ресурсов состоящая из:

сетевых датчиков средства обнаружения компьютерных атак, входящих в состав системы обнаружения атак, первые входы которых соединены с вторым выходом маршрутизатора; первые выходы сетевых датчиков средства обнаружения компьютерных атак соединены с первым входом коммутатора; вторые выходы сетевых датчиков средств обнаружения компьютерных атак соединены с первым входом сетевого агента системы обнаружения атак входящего в состав системы обнаружения атак; вторые входы сетевых датчиков средств обнаружения компьютерных атак соединены с первым выходом процессора системы обнаружения атак, входящего в состав системы обнаружения атак; первый выход планировщика задач соединен с первым входом процессора системы обнаружения атак, устройства ввода данных и управления отличающаяся тем, что первый вход маршрутизатора подключен к единой сети электросвязи; первый выход маршрутизатора соединен с первым входом вычислителя, входящего с состав устройства оценки и управления балансировки используемых вычислительных ресурсов; первый выход коммутатора соединен с первыми входами серверов услуг связи; первые выходы серверов услуг связи соединены со вторым входом вычислителя; первый выход вычислителя соединен со вторым входом базы данных входящей с состав устройства оценки и управления балансировки используемых вычислительных ресурсов; первый выход базы данных соединен с первым входом планировщика задач входящего в состав системы обнаружения атак; первый вход базы данных соединен с первым выходом устройства ввода данных и управления входящей с состав устройства оценки и управления балансировки используемых вычислительных ресурсов; третий вход базы данных соединен с первым выходом устройства оценки и корректирования входящего с состав устройства оценки и управления балансировки используемых вычислительных ресурсов; второй выход устройства ввода данных и управления соединен с третьим входом устройства оценки и корректирования; второй выход планировщика задач соединен с вторым входом устройства оценки и корректирования; первый выход сетевого агента системы обнаружения атак соединен с третьим входом устройства оценки и корректирования.

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Адаптивная система мониторинга информационно-технических воздействий | 2019 |

|

RU2728763C1 |

Авторы

Даты

2024-02-12—Публикация

2023-03-24—Подача