Изобретение относится к области систем защиты сетей связи различного назначения от информационно-технических воздействий и может быть использовано для построения систем защиты от групповых разнородных компьютерных атак на среднесрочный период.

Разработка систем защиты элементов сетей связи от компьютерных атак требует значительного временного ресурса, в месте с тем количественный и качественный состав применяемых в отношении элемента связи компьютерных атак в период разработки упомянутой системы изменяется, что приводит к тому, что разработанная система к моменту ввода в эксплуатацию не отвечает требованиям по защищенности элементов сетей связи от компьютерных атак.

Так же существующие подходы к формированию состава системы защиты элементов сетей связи от компьютерных атак осуществляют защиту от единичных компьютерных атак, однако в настоящее время злоумышленники все чаще применяют несколько компьютерных атак скоординированных по месту и времени.

Для снижения стоимости на разработку системы защиты узлов системы связи от групповых разнородных компьютерных атак применяют типовые системы, однако как показывает практический опыт, элементы системы связи применяющие различные физические принципы передачи информации, соответственно подвергаются различным видам компьютерных атак.

Термины и определения:

1. Среднесрочный период - период продолжительностью свыше одного года и до 57 лет (Экономика и право: словарь-справочник. - М.: Вуз и школа. 2004. Л.П. Кураков, В.Л. Кураков, А.Л. Кураков).

2. Под системой защиты групповых разнородных компьютерных атак понимается комбинация взаимодействующих элементов, организованных для обеспечения защиты сети связи от различных компьютерных атак (ГОСТ Р ИСО/МЭК 15288-2005 Информационная технология (ИТ). Системная инженерия. Процессы жизненного цикла систем).

3. Под элементом системы защиты групповых разнородных компьютерных атак понимается аппаратные, программное или аппаратно-технические решение, обеспечивающие защиту от указанных угроз.

4. Под групповыми разнородными компьютерными атаками понимается применение в ходе одного воздействия нескольких классов компьютерных атак (Добрышин М.М. Модель разнородных компьютерных атак проводимых одновременно на узел компьютерной сети связи / Телекоммуникации № 12. - 2019 г. С. 31-35).

5. Сеть связи - технологическая система, включающая в себя средства и линии связи и предназначенная для электросвязи или почтовой связи (Закон РФ «О связи», статья 2, пункт 24).

6. Тактико-технические характеристики системы - упорядоченная по определенному замыслу совокупность количественных характеристик образца (комплекса) военной техники, определяющих его свойства (боевые возможности) (Словарь военных терминов. - М.: Воениздат. А.М. Плехов, С.Г. Шапкин. 1988).

Из уровня техники известен «Способ и устройство выбора предпочтительного средства защиты информации» (Патент РФ №2558238 G06F 15/16, G06F 17/00, Опубликовано: 27.07.2015), основанные на использовании оцениваемой выборки, состоящей из нормированных единичных показателей качества, позволяющих создать два эталона со среднестатистическим уровнем качества и уровнем лучшего качества. На основе использования этих эталонов из всей совокупности оцениваемых средств выбирается предпочтительный объект, обладающий наибольшим комплексным показателем качества.

Известен «Способ выбора допустимых по стоимости вариантов построения системы защиты от компьютерных атак» (Патент РФ №2649447 G06F 21/00 (2013.01), G06Q 40/06 (2012.01), G06F 17/30 (2006.01). Опубликовано: 03.04.2018 Бюл. № 10), включающий в себя этап заполнения базы данных описания функций, реализуемых каждым из доступных для применения средством защиты от компьютерных атак и базы данных характеристик каждого из доступных для применения средств защиты от компьютерных атак; этап оценки стоимости жизненного цикла каждого альтернативного варианта построения системы защиты от компьютерных атак; этап формирования допустимых по стоимости вариантов построения, в ходе которого, используя записанные на предыдущем этапе, стоимости жизненного цикла альтернативных вариантов построения системы защиты от компьютерных атак, отбирают такие варианты построения системы защиты, стоимость жизненного цикла которых не превышает заданную.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является «Способ построения системы защиты от компьютерных атак для автоматизированных систем управления» (Патент РФ №2642374 G06F 21/57 (2013.01). Опубликовано: 24.01.2018 Бюл. № 3) включающий в себя этап формирования множества всех возможных вариантов построения подсистем системы защиты от компьютерных атак, в ходе которого, используя реализуемый с помощью компьютера метод морфологического анализа, формируют множество возможных вариантов построения подсистемы обнаружения компьютерных атак, множество возможных вариантов построения подсистемы противодействия компьютерным атакам и множество возможных вариантов построения подсистемы устранения последствий применения компьютерных атак, при этом для уменьшения количества возможных вариантов построения подсистем для параметров элементов подсистем с плавно изменяющимися значениями принимают минимальное, среднее и максимальное значения; этап формирования множества всех возможных вариантов построения системы защиты от компьютерных атак, в ходе которого, используя реализуемый с помощью компьютера метод морфологического анализа, на основе множеств возможных вариантов построения подсистем, полученных на предыдущем этапе, формируют множество всех возможных вариантов построения системы защиты от компьютерных атак, которое записывают в память компьютера; этап оценки стоимости и требуемых ресурсов вариантов построения системы защиты от компьютерных атак, входе которого с помощью компьютера определяют стоимость и требуемые для функционирования ресурсы всех вариантов построения системы из множества вариантов, сформированного на предыдущем этапе, с помощью компьютера, выбирают варианты, стоимость и потребляемые ресурсы которых не превышают заданных, и далее из этих отобранных вариантов формируют множество вариантов построения системы защиты от компьютерных атак, удовлетворяющих требованиям по стоимости и потребляемым ресурсам, которое записывают в память компьютера; этап оценки эффективности вариантов построения системы защиты от компьютерных атак, входе которого с помощью тестирования с применением компьютера определяют эффективность вариантов построения системы защиты из множества, сформированного на предыдущем этапе, выбирают варианты, эффективность которых равна или превышает требуемую, и далее из этих отобранных вариантов формируют множество вариантов построения системы защиты от компьютерных атак, удовлетворяющих требованиям по эффективности, при этом в качестве показателей эффективности используют коэффициент защищенности автоматизированной системы управления и время восстановления работоспособности автоматизированной системы управления после применения компьютерных атак; этап оценки степени влияния вариантов построения системы защиты на производительность защищаемой автоматизированной системы управления, входе которого оценивают уровень снижения производительности защищаемой автоматизированной системы управления при введении в ее состав вариантов системы защиты от компьютерных атак, удовлетворяющих требованиям по эффективности из множества, сформированного на предыдущем этапе, и выбирают рациональный вариант построения системы защиты от компьютерных атак с минимальным уровнем снижения производительности защищаемой автоматизированной системы управления, при этом в качестве показателя уровня снижения производительности используют комплексный коэффициент снижения производительности, включающий в себя коэффициент снижения производительности технической компоненты защищаемой системы и коэффициент снижения производительности обслуживающего защищаемую систему персонала.

Техническая проблема: низкая защищенность элементов сети связи от групповых разнородных компьютерных атак на среднесрочный период, вызванная недостаточно обоснованным выбором подсистем системы защиты элементов сети связи от компьютерных атак из-за изменения количественного и качественного состава применяемых компьютерных атак в среднесрочном периоде, отсутствием оценки способности подсистем системы защиты от компьютерных атак противодействовать групповым компьютерным атакам, а так же не достаточно обоснованным выбором состава системы защиты элементов сетей связи при ограниченных средствах на формируемую систему защиты.

Решение технической проблемы: на основании прогнозирования развития количественного и качественного состава компьютерных атак на среднесрочный период осуществляется моделирование компьютерных атак с уточненными параметрами, на основе которого определяется перечень подсистем системы защиты элементов сетей связи от компьютерных атак, далее на основании результатов моделирования формируют упомянутую систему защиты, после чего проводят моделирования воздействия групповых разнородных компьютерных атак, оценивают защищенность элемента связи и при необходимости уточнения состава системы защиты. После выбора состава системы защиты элемента связи удовлетворяющей требованию уточняют состав упомянутой системы с учетом заложенных средств на состав этой системы.

Технический результат: повышение защищенности элементов сети связи от групповых разнородных компьютерных атак на среднесрочный период, за счет обоснованного выбора подсистем системы защиты элементов сети связи от компьютерных атак учитывающее изменение количественного и качественного состава применяемых компьютерных атак в среднесрочном периоде, оценки способности подсистем системы защиты от компьютерных атак противодействовать групповым компьютерным атакам.

Технический результат достигается за счет разработки способа выбора тактико-технических характеристик системы защиты от групповых разнородных компьютерных атак на среднесрочный период, в котором выполняется следующие действия: измеряют ущерб от различных видов компьютерных атак для элементов защищаемой сети связи и сохраняют измеренные значения ущерба в базе данных; определяют множество вариантов построения системы защиты от компьютерных атак, которые включают элементы системы защиты необходимые для противодействия выбранным видам компьютерных атак, связи между указанными элементами системы защиты, определенные варианты построения системы защиты сохраняют в базе данных; множество вариантов построения системы защиты от компьютерных атак представляется как все возможные комбинации заданных средств защиты; определяют значения используемых ресурсов вариантов построения системы защиты от компьютерных атак и влияние вариантов построения системы защиты на производительность элементов сети связи, значения используемых ресурсов элементов сети связи, сохраняют в базе данных; сравнивают рассчитанные значения параметров характеризующих влияние вариантов построения системы защиты от компьютерных атак на производительность элементов сети связи с допустимым значением; если рассчитанные значения параметров влияния вариантов построения системы защиты от компьютерных атак на производительность элементов сети связи больше допустимого значения, то соответствующий вариант построения системы защиты от компьютерных атак исключается из допустимых вариантов; сравнивают защищенность всех элементов сети связи подвергшихся различным групповым разнородным компьютерным атакам с пороговым значением ущерба от различных видов компьютерных атак, если защищенность всех элементов сети связи подвергшихся различным групповым разнородным компьютерным атакам меньше порогового значения ущерба от различных видов компьютерных атак, то соответствующий вариант построения системы защиты от компьютерных атак исключается из допустимых вариантов из базы данных; определяют затраты на разработку элементов системы защиты от компьютерных атак, необходимых для противодействия применяемым видам компьютерных атак, значения указанных затрат сохраняют в базу данных; сравнивают рассчитанные ранее затраты на разработку защиты от компьютерных атак с количеством средств выделенных на разработку систему защиты; если затраты на разработку защиты от компьютерных атак меньше или равны количеству средств выделенных на разработку систему защиты, то выбирают оптимальный вариант построения системы защиты от компьютерных атак, в качестве критерия оптимизации выступает максимизация значения защищенности элементов сети связи при минимальных затратах на построение системы защиты.

Согласно изобретения дополнительно вводят исходных данные, включающие: сведения о компьютерных атаках: статистические данные о количестве различных видов компьютерных атак за превышающий период наблюдения за рассматриваемыми элементами сетей связи и аналогами в сторонних сетях; статистические данные о параметрах различных видов компьютерных атак за превышающий период наблюдения за рассматриваемыми элементами сетей связи и аналогами в сторонних сетях; статистические данные об ущербе от различных видов компьютерных атак за превышающий период наблюдения за рассматриваемыми элементами сетей связи и аналогами в сторонних сетях; статистические данные о затратах на разработку заданного вида компьютерных атак; статистические данные о доли компьютерных атак по видам отраслей; сведения о защищаемом элементе сети связи: значения параметров линий сети связи, описывающие их эксплуатационные характеристики; значения параметров узлов сети связи, описывающие их эксплуатационные характеристики; значения параметров, описывающих топологию построения защищаемой сети связи; значения параметров применяемых средств защиты от компьютерных атак, описывающие их эксплуатационные характеристики; значения параметров влияния средств защиты от компьютерных атак на защищаемый элемент сети связи; минимально допустимые значения параметров, эксплуатационных характеристик линий сети связи, необходимых для выполнения задач по предназначению; минимально допустимые значения параметров, эксплуатационных характеристик узлов сети связи, необходимых для выполнения задач по предназначению; пороговое значение ущерба от различных видов компьютерных атак; допустимое значение влияния вариантов, построения системы защиты от компьютерных атак на производительность элементов сети связи; объем средств на разработку систему защиты; прогнозируют на среднесрочный период применение злоумышленниками компьютерных атак с использованием автоматизированных средств теории нейронных сетей, на основе прогноза изменения количества различных видов компьютерных атак на среднесрочный период, прогноза изменения значений параметров различных видов компьютерных атак на среднесрочный период, прогноза изменения ущерба от различных видов компьютерных атак на среднесрочный период, прогноза изменения затрат на разработку различных видов компьютерных атак на среднесрочный период, определения поправочных коэффициентов учитывающих применение различных видов компьютерных атак на элементы защищаемой сети связи выбранной отрасли; с учетом количественного и качественного состава прогнозируемых компьютерных атак формируют имитационные модели упомянутых компьютерных атак на основе аппаратно-программных и программных средств; формируют имитационную модель защищаемой сети связи, состоящую из сформированных моделей различных видов элементов входящих в защищаемую сеть связи, основанных на аппаратно-программных и программных средств, с учетом модели взаимодействия открытых систем, а так же сформированных моделей различных видов линий связи объединяющих элементы защищаемой сети связи с учетом модели взаимодействия открытых систем; моделируют различные виды компьютерных атак на модели различных видов элементов сети связи с учетом деструктивного воздействия компьютерных атак на различные уровни модели взаимодействия открытых систем; ранжируют измеренные значения ущерба от проведенных различных видов компьютерных атак, на основании сравнения проранжированных значений ущерба и пороговых значение ущерба от различных видов компьютерных атак определяют перечень компьютерных атак способных нанести ущерб элементу сети связи; формируют имитационные модели системы защиты от компьютерных атак каждого из вариантов построения системы защиты для всех элементов сети связи на основе аппаратно-программных и программных средств; моделируют различные виды компьютерных атак на основе использования аппаратно-программных и программных средств на модели различных видов элементов входящих в защищаемую сеть связи с учетом моделей определенных ранее вариантов построения системы защиты элементов сети связи от компьютерных атак; сохраненные в базе данных значения снижения производительности от использования указанного варианта сопоставляют с измеренным ущербом от различных видов компьютерных атак для элементов, защищаемой сети связи; сохраненные значения затрат необходимых для разработки элементов защиты сопоставляют с измеренным ущербом от различных видов компьютерных атак для элементов, защищаемой сети связи; если при сравнении затрат на разработку защиты от компьютерных атак с количеством и имеющимися средствами на разработку систему защиты, условие не выполнено, то соответствующий вариант построения системы защиты от компьютерных атак исключается из допустимых вариантов; выводят в формализованном виде значения параметров, характеризующие тактико-технические характеристики элементов и схему построения системы защиты для каждого вида элементов системы связи, а так же сведения о компьютерных атаках от которых определенный вариант построения системы защиты не обеспечивает защиту, и сохраняют в базе данных, для формирования отчета; если после исключения вариантов построения систем защиты от компьютерных атак в базе данных отсутствует хотя бы один вариант, то изменяют тактико-технических характеристик соответствующего элемента системы защиты, после чего возможные варианты построения системы защиты; если после исключения вариантов построения систем защиты от компьютерных атак в базе данных отсутствует хотя бы один вариант, то определяют отклонения между значением требуемых ресурсов для функционирования вариантов построения системы защиты от компьютерных атак и допустимым значением; на основании проранжированных значений ущерба и сопоставленных им значений используемых ресурсов выбранного вида элемента сети связи при применении рассматриваемого варианта построения системы защиты изменяют состав системы защиты сети связи от компьютерных атак, путем сокращения элементов обеспечивающих защиту от компьютерных атак способных нанести наименьший ущерб, уточненные варианты построения системы защиты и сохраняют в базе данных для дальнейшей обработки; сведения о компьютерных атаках, от которых определенный вариант построения системы защиты не обеспечивает защиту, сохраняют, для формирования отчета; если после исключения вариантов построения систем защиты от компьютерных атак в базе данных отсутствует хотя бы один вариант, то определяют значения отклонения между затратами на разработку системы защиты и имеющимися средствами на разработку систему защиты; на основании проранжированных значений ущерба и сопоставленных им значений затрат на разработку элементов системы защиты от указанных компьютерных атак определяют элементы системы защиты сети связи от компьютерных атак, путем сокращения элементов обеспечивающих защиту от компьютерных атак способных нанести наименьший ущерб.

Перечисленная новая совокупность существенных признаков обеспечивает повышение защищенности элементов сети связи от групповых разнородных компьютерных атак на среднесрочный период, за счет обоснованного выбора подсистем системы защиты элементов сети связи от компьютерных атак учитывающее изменение количественного и качественного состава применяемых компьютерных атак в среднесрочном периоде, оценки способности подсистем системы защиты от компьютерных атак противодействовать групповым компьютерным атакам, а так же обоснованным выбором состава системы защиты элемента связи при ограниченных средствах на формируемую систему защиты.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении результата.

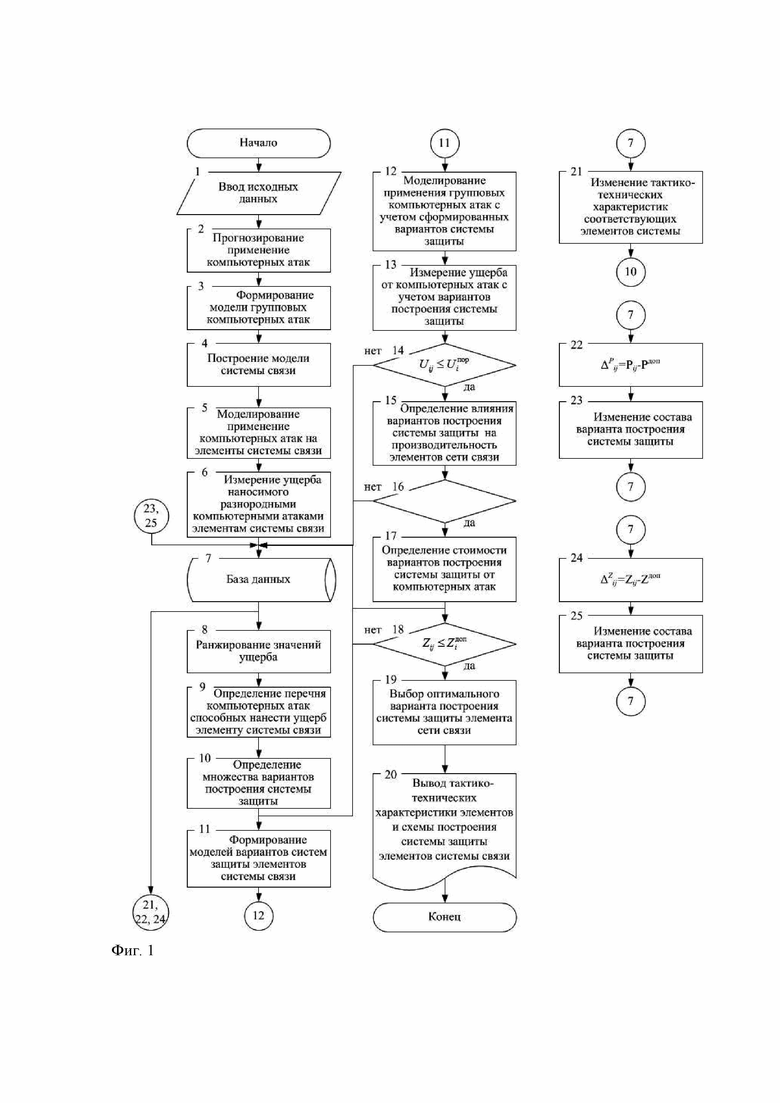

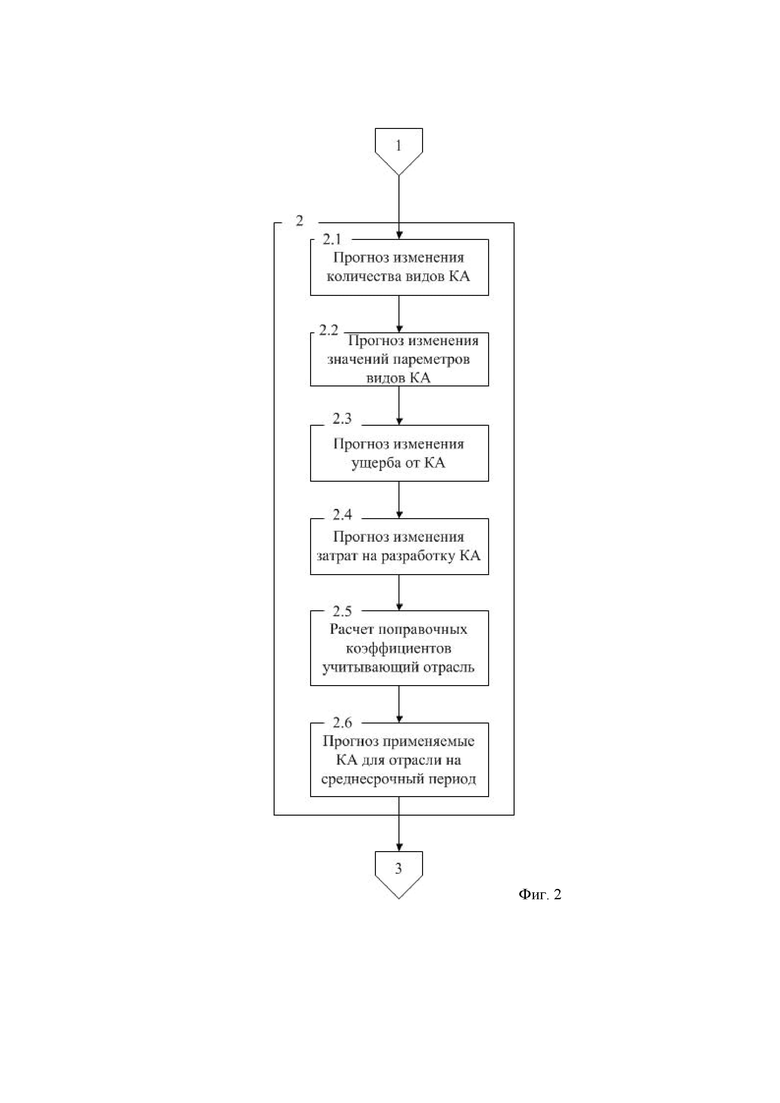

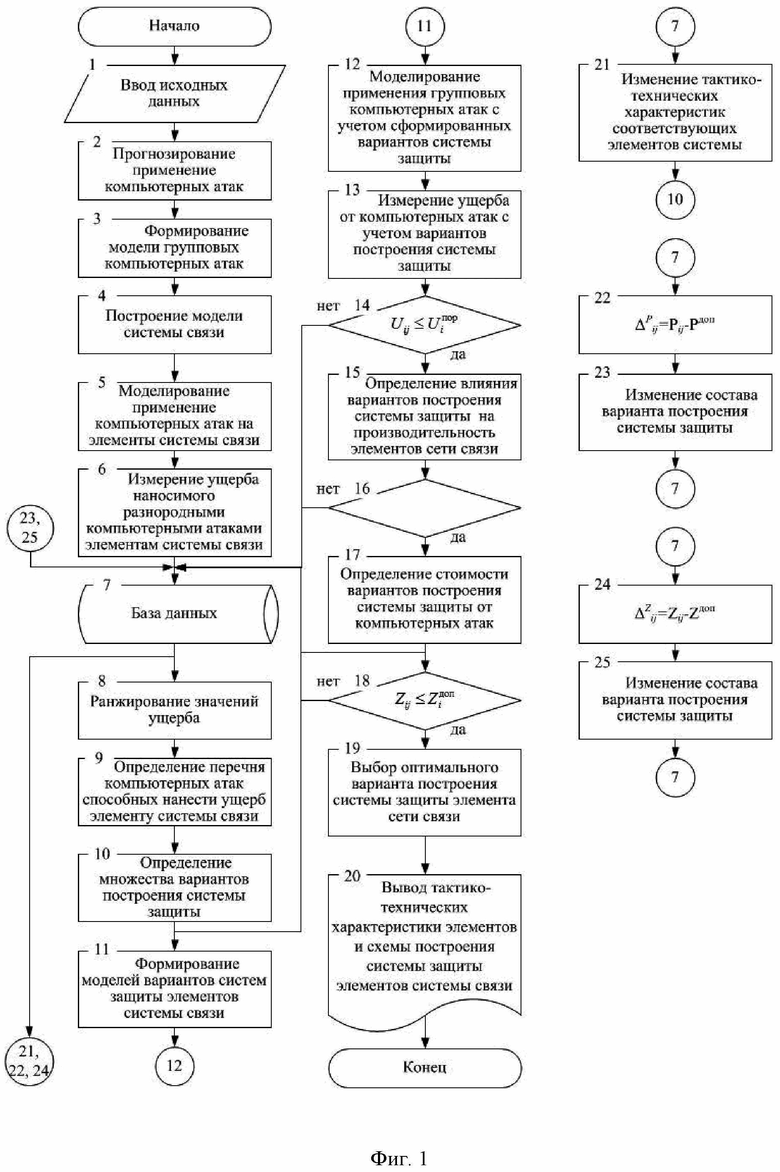

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - обобщенная структурно-логическая последовательность функционирования способа определения состава системы защиты элемента сети связи от групповых разнородных компьютерных атак на среднесрочный период;

фиг. 2 - последовательность прогнозирования количественного и качественного состава компьютерных атак применяемых в среднесрочный период;

Заявленный способ поясняется структурно-логической последовательностью (фиг. 1), где в блоке 1 вводят исходных данных, включающие:

сведения о компьютерных атаках: статистические данные о количестве различных видов компьютерных атак ( ,

, ,

,  - количество видов компьютерных атак), за предшествующий период наблюдения за рассматриваемыми элементами сетей связи и аналогами в сторонних сетях; статистические данные о параметрах различных видов компьютерных атак (

- количество видов компьютерных атак), за предшествующий период наблюдения за рассматриваемыми элементами сетей связи и аналогами в сторонних сетях; статистические данные о параметрах различных видов компьютерных атак ( ), за период превышающий период прогнозирования (в качестве примера возможно использование статистических данных сформированных компанией Positive Technologies (Актуальные киберугрозы. II квартал 2019)); статистические данные об ущербе от различных видов компьютерных атак (

), за период превышающий период прогнозирования (в качестве примера возможно использование статистических данных сформированных компанией Positive Technologies (Актуальные киберугрозы. II квартал 2019)); статистические данные об ущербе от различных видов компьютерных атак ( ) за период превышающий период прогнозирования; статистические данные о затратах на разработку i-о вида компьютерных атак (

) за период превышающий период прогнозирования; статистические данные о затратах на разработку i-о вида компьютерных атак ( ), за период превышающий период прогнозирования (в качестве примера возможно использование статистических данных сформированных Центральным банком России (Отчет Центра мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Главного управления безопасности и защиты информации Банка России. За период с 01 июня 2015 г. по 31 мая 2016 г.)); статистические данные о доли компьютерных атак по видам отраслей (

), за период превышающий период прогнозирования (в качестве примера возможно использование статистических данных сформированных Центральным банком России (Отчет Центра мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Главного управления безопасности и защиты информации Банка России. За период с 01 июня 2015 г. по 31 мая 2016 г.)); статистические данные о доли компьютерных атак по видам отраслей ( ) (в качестве примера возможно использование статистических данных сформированных компанией Positive Technologies (Рынок преступных киберуслуг 2018));

) (в качестве примера возможно использование статистических данных сформированных компанией Positive Technologies (Рынок преступных киберуслуг 2018));

сведения о защищаемом элементе сети связи: значения параметров линий сети связи, описывающие их эксплуатационные характеристики ( ,

,  ,

,  - количество видов линий сети связи); значения параметров узлов сети связи, описывающие их эксплуатационные характеристики (

- количество видов линий сети связи); значения параметров узлов сети связи, описывающие их эксплуатационные характеристики ( ,

,  ,

,  - количество видов узлов сети связи); значения параметров описывающих топологию построения защищаемой сети связи (

- количество видов узлов сети связи); значения параметров описывающих топологию построения защищаемой сети связи ( ,

,  ,

,  - количество линий сети связи); значения параметров применяемых средств защиты от компьютерных атак, описывающие их эксплуатационные характеристики (

- количество линий сети связи); значения параметров применяемых средств защиты от компьютерных атак, описывающие их эксплуатационные характеристики ( ,

,  ,

,  - количество видов средств защиты от компьютерных атак); значения параметров влияния средств защиты от компьютерных атак на защищаемый элемент сети связи (

- количество видов средств защиты от компьютерных атак); значения параметров влияния средств защиты от компьютерных атак на защищаемый элемент сети связи ( ); минимально допустимые значения параметров эксплуатационных характеристик линий сети связи, необходимых для выполнения задач по предназначению (

); минимально допустимые значения параметров эксплуатационных характеристик линий сети связи, необходимых для выполнения задач по предназначению ( ); минимально допустимые значения параметров эксплуатационных характеристик узлов сети связи, необходимых для выполнения задач по предназначению (

); минимально допустимые значения параметров эксплуатационных характеристик узлов сети связи, необходимых для выполнения задач по предназначению ( ); пороговое значение ущерба от различных видов компьютерных атак (

); пороговое значение ущерба от различных видов компьютерных атак ( ); допустимое значение влияния вариантов построения системы защиты от компьютерных атак на производительность элементов сети связи (

); допустимое значение влияния вариантов построения системы защиты от компьютерных атак на производительность элементов сети связи ( ); заданными средствами на разработку систему защиты (

); заданными средствами на разработку систему защиты ( );

);

В блоке 2 прогнозируют на среднесрочный период применение злоумышленниками компьютерных атак (фиг. 2).

В блоке 2.1 прогнозируют изменение количества различных видов компьютерных атак на среднесрочный период. Учитывая тот факт, что изменение количества видов атак нелинейно, для прогнозирования целесообразно применение автоматизированных средств теории нейронных сетей (В качестве примера, возможно применение программного обеспечения «STATISTICA-10.0.228.8 Portable»).

В блоке 2.2 прогнозируют изменение значений параметров различных видов компьютерных атак на среднесрочный период. Учитывая тот факт, что изменение значений параметров различных видов компьютерных атак нелинейно, для прогнозирования целесообразно применение автоматизированных средств теории нейронных сетей (В качестве примера, возможно применение программного обеспечения «STATISTICA-10.0.228.8 Portable»).

В блоке 2.3 прогнозируют изменение ущерба от различных видов компьютерных атак на среднесрочный период. Учитывая тот факт, что изменение ущерба от различных видов компьютерных атак нелинейно, для прогнозирования целесообразно применение автоматизированных средств теории нейронных сетей (В качестве примера, возможно применение программного обеспечения «STATISTICA-10.0.228.8 Portable»).

В блоке 2.4 прогнозируют изменение затрат на разработку различных видов компьютерных атак на среднесрочный период. Учитывая тот факт, что затрат на разработку различных видов компьютерных атак нелинейно, для прогнозирования целесообразно применение автоматизированных средств теории нейронных сетей (В качестве примера, возможно применение программного обеспечения «STATISTICA-10.0.228.8 Portable»).

В блоке 2.5 определяют поправочные коэффициенты учитывающие применение различных видов компьютерных атак на элементы защищаемой сети связи выбранной отрасли. Поправочные коэффициенты определяются путем формирования доли различных видов компьютерных атак применяемых в отношении выбранной отрасли от общего числа атак рассматриваемого вида:

. (1)

. (1)

В блоке 2.6 прогнозируют применение компьютерных атак на защищаемый узел сети связи на среднесрочный период в зависимости от выбранной отрасли. Прогнозирование осуществляется на основе обобщения результатов прогнозирования проведенных в блоках 2.1-2.5. Исходя из того, что обобщаемые процессы не линейны, построение прогноза основанного на обобщении результатов целесообразно применять с использованием специализированных программных средств (В качестве примера, возможно применение программного обеспечения «STATISTICA-10.0.228.8 Portable»).

В блоке 3 с учетом количественного и качественного состава прогнозируемых компьютерных атак формируют модели упомянутых компьютерных атак (Добрышин М.М., Гуцын Р.В. Модель разнородных групповых компьютерных атак проводимых одновременно на различные уровни ЭМВОС узла компьютерной сети связи. Известия Тульского государственного университета. Технические науки. 2019. № 10. - С. 371-384.). Модели упомянутых компьютерных атак формируются на основе аппаратно-программных и программных средств (например ведение компьютерной разведки с применением программного средства Wireshark; SQL-инъекции с применением программного средства SQLMAP; эксплуатация уязвимостей с применением программного средства METASPLOIT; подбор учетных данных с применением программного средства JOHN THE RIPPER).

В блоке 4 формируют модель защищаемой сети связи.

В блоке 4.1 формируют модели различных видов узлов входящих в защищаемую сеть связи с учетом модели МВОС (Имитационное моделирование средств и комплексов связи и автоматизации. Иванов Е. В. СПб.: ВАС, 1992. - 206 с. Моделирование сетей: учебное пособие // О.М. Замятина: Томский политехнический университет. - Томск: Издательство Томского политехнического университета, 2011. - 168 с. Базовая настройка маршрутизатора. Использование Cisco Configuration Professional. Электронный ресурс: http://www.cisco.com/cisco/web/support/RU/108/1089/1089854_basic-router-config-ccp-00.pdf).

В блоке 4.2 формируют модели различных видов линий связи объединяющих узлы связи, защищаемой сети связи с учетом модели МВОС (Галкин А.П. и д.р. Моделирование каналов систем связи. Москва: Связь 1979. 94 с.).

В блоке 5 моделируют различные виды компьютерных атак на различные элементы сети связи с учетом деструктивного воздействия компьютерных атак на различные уровни МВОС (Добрышин М.М., Гуцын Р.В. Модель разнородных групповых компьютерных атак проводимых одновременно на различные уровни ЭМВОС узла компьютерной сети связи. Известия Тульского государственного университета. Технические науки. 2019. № 10. - С. 371-384.).

В блоке 6 измеряют ущерб от различных видов компьютерных атак для элементов (Методика оценки ущерба от воздействия компьютерных атак на критически важные информационные сегменты. С. 60-69. Климов С.М., Сычев М.П., Астрахов А.В. «Экспериментальная оценка противодействия компьютерным атакам на стендовом полигоне». Электронное учебное издание. - М.: МГТУ имени Н.Э. Баумана, 2013. - 114 с.), защищаемой сети связи и сохраняют измеренные значения ущерба в базе данных (блок 7) (гл. 5.4 стр. 133-146, гл. 7 стр 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М Москва 2006. 352 с.).

В блоке 8 ранжируют измеренные значения ущерба от проведенных различных видов компьютерных атак.

В блоке 9 на основании сравнения проранжированных значений ущерба и пороговых значение ущерба от различных видов компьютерных атак ( ) определяют перечень компьютерных атак способных нанести ущерб элементу сети связи.

) определяют перечень компьютерных атак способных нанести ущерб элементу сети связи.

В блоке 10 определяют множество вариантов построения системы защиты от компьютерных атак, включающих элементы системы защиты и связи между ними, необходимых для противодействия выбранным видам компьютерных атак (Способ построения системы защиты от компьютерных атак для автоматизированных систем управления. Патент РФ №2642374 G06F 21/57 (2013.01). Опубликовано: 24.01.2018 Бюл. №3). Множество вариантов построения системы защиты от компьютерных атак представляется как все возможные комбинации заданных средств защиты. Сохраняют множество вариантов построения системы защиты от компьютерных атак в базе данных (блок 7).

В блоке 11 формируют модели системы защиты от компьютерных атак каждого из вариантов построения системы защиты для всех элементов сети связи (Метод натурного и имитационного моделирования процессов противодействия компьютерным атакам на критически важные информационные системы. С. 5-27. Климов С.М., Сычев М.П., Астрахов А.В. «Экспериментальная оценка противодействия компьютерным атакам на стендовом полигоне». Электронное учебное издание. - М.: МГТУ имени Н.Э. Баумана, 2013. - 114 с.).

В блоке 12 моделируют различные виды компьютерных атак на каждый элемент сети связи с учетом моделей определенных вариантов построения системы защиты элементов сети связи от компьютерных атак (Технология противодействия компьютерным атакам на критически важные информационные системы. С. 40-48. Сычев М.П., Астрахов А.В. «Противодействие компьютерным атакам. Технологические основы»». Электронное учебное издание. - М.: МГТУ имени Н.Э. Баумана, 2013. - 70 с.).

В блоке 13 измеряют ущерб, нанесенный различным элементам сети связи от различных компьютерных атак при функционировании выбранных вариантов построения системы защиты от указанных угроз (Методика оценки ущерба от воздействия компьютерных атак на критически важные информационные сегменты. С. 60-69. Климов С.М., Сычев М.П., Астрахов А.В. «Экспериментальная оценка противодействия компьютерным атакам на стендовом полигоне». Электронное учебное издание. - М.: МГТУ имени Н.Э. Баумана, 2013. - 114 с.).

В блоке 14 сравнивают защищенность всех элементов сети связи подвергшихся различным групповым разнородным компьютерным атакам ( , где i-вид компьютерной атаки, j-элемент сети связи) с пороговых значение ущерба от различных видов компьютерных атак (

, где i-вид компьютерной атаки, j-элемент сети связи) с пороговых значение ущерба от различных видов компьютерных атак ( ):

):

. (2)

. (2)

Если условие (2) не выполнено, то в блоке 7 соответствующий вариант построения системы защиты от компьютерных атак исключается из допустимых вариантов из базы данных.

Если условие (2) выполнено, то в блоке 15 определяют значения используемых ресурсов элементов сети связи вариантов построения системы защиты от компьютерных атак на производительность элементов сети связи (Способ построения системы защиты от компьютерных атак для автоматизированных систем управления. Патент РФ №2642374 G06F 21/57 (2013.01). Опубликовано: 24.01.2018 Бюл. №3). Значения используемых ресурсов элементов сети связи, сохраняют в базе данных (блок 7), где сопоставляют с измеренным ущербом от различных видов компьютерных атак для элементов, защищаемой сети связи (измеренных в блоке 6).

В блоке 16 сравнивают рассчитанное влияние вариантов построения системы защиты от компьютерных атак на производительность элементов сети связи с допустимым значением:

. (3)

. (3)

Если условие (3) не выполнено, то в блоке 7 соответствующий вариант построения системы защиты от компьютерных атак исключается из допустимых вариантов.

Если условие (3) выполнено, то в блоке 17 определяют затраты на разработку элементов системы защиты от компьютерных атак, необходимых для противодействия применяемым видам компьютерных атак (Способ построения системы защиты от компьютерных атак для автоматизированных систем управления. Патент РФ №2642374 G06F 21/57 (2013.01). Опубликовано: 24.01.2018 Бюл. №3). Значения указанных затрат сохраняют в базе данных (блок 7), где сопоставляют с измеренным ущербом от различных видов компьютерных атак для элементов, защищаемой сети связи (измеренных в блоке 6).

В блоке 18 сравнивают рассчитанные ранее (блок 17) затраты на разработку защиты от компьютерных атак с заданными средствами на разработку систему защиты:

. (4)

. (4)

Если условие (4) не выполнено, то в блоке 7 соответствующий вариант построения системы защиты от компьютерных атак исключается из допустимых вариантов.

Если условие (4) выполнено, то в блоке 19 выбирают оптимальный вариант построения системы защиты от компьютерных атак. В качестве критерия оптимизации выступает максимизация значений защищенности элементов сети связи при минимальных затратах на построение системы защиты.

В блоке 20 выводят в формализованном виде тактико-технические характеристики элементов и схему построения системы защиты элементов системы связи, а так же сведения о компьютерных атаках от которых определенный вариант построения системы защиты не обеспечивает защиту сохраняются в блоке 7, для формирования отчета в блоке 20.

Если после исключения вариантов построения систем защиты от компьютерных атак (блок 14) в базе данных отсутствует хотя бы один вариант, в блоке 21 изменяют тактико-технических характеристик соответствующего элемента системы защиты. После чего в блоке 10 изменяют структуру и взаимосвязи между элементами вариантов построения системы защиты.

Если после исключения вариантов построения систем защиты от компьютерных атак (блок 16) в базе данных отсутствует хотя бы один вариант, то в блоке 22 определяют разницу между требуемыми ресурсами для функционирования вариантов построения системы защиты от компьютерных атак и допустимым значением

. (5)

. (5)

В блоке 23 на основании проранжированных значений ущерба и сопоставленных им значений используемых ресурсов элемента сети связи при применении рассматриваемого варианта построения системы защиты изменяют состав системы защиты сети связи от компьютерных атак, путем сокращения элементов обеспечивающих защиту от компьютерных атак способных нанести наименьший ущерб. Уточненные варианты построения системы защиты сохраняют в блоке 7 для дальнейшей обработки в блоке 17. Сведения о компьютерных атаках, от которых определенный вариант построения системы защиты не обеспечивает защиту сохраняются в блоке 7, для формирования отчета в блоке 20.

Если после исключения вариантов построения систем защиты от компьютерных атак (блок 18) в базе данных отсутствует хотя бы один вариант, в блоке 24 определяют разницу между затратами на разработку системы защиты.

. (6)

. (6)

В блоке 25 на основании проранжированных значений ущерба и сопоставленных им значений затрат на разработку элементов системы защиты от указанных компьютерных атак определяют элементы системы защиты сети связи от компьютерных атак, путем сокращения элементов обеспечивающих защиту от компьютерных атак способных нанести наименьший ущерб. Сведения о компьютерных атаках, от которых определенный вариант построения системы защиты не обеспечивает защиту, сохраняются в блоке 7, для формирования отчета в блоке 20.

Расчет эффективности заявленного способа осуществляется следующим образом:

Практический опыт разработки систем защиты от групповых компьютерных атак показывает, что требуется от двух до пяти лет (2-3 месяца на утверждение тактико-технического задания, от 1 до 2 лет проведение научных исследований, от 6 месяцев до 1 года аппаратно-программная реализация, от 6 месяцев до 1 года отладка разработанной системы защиты).

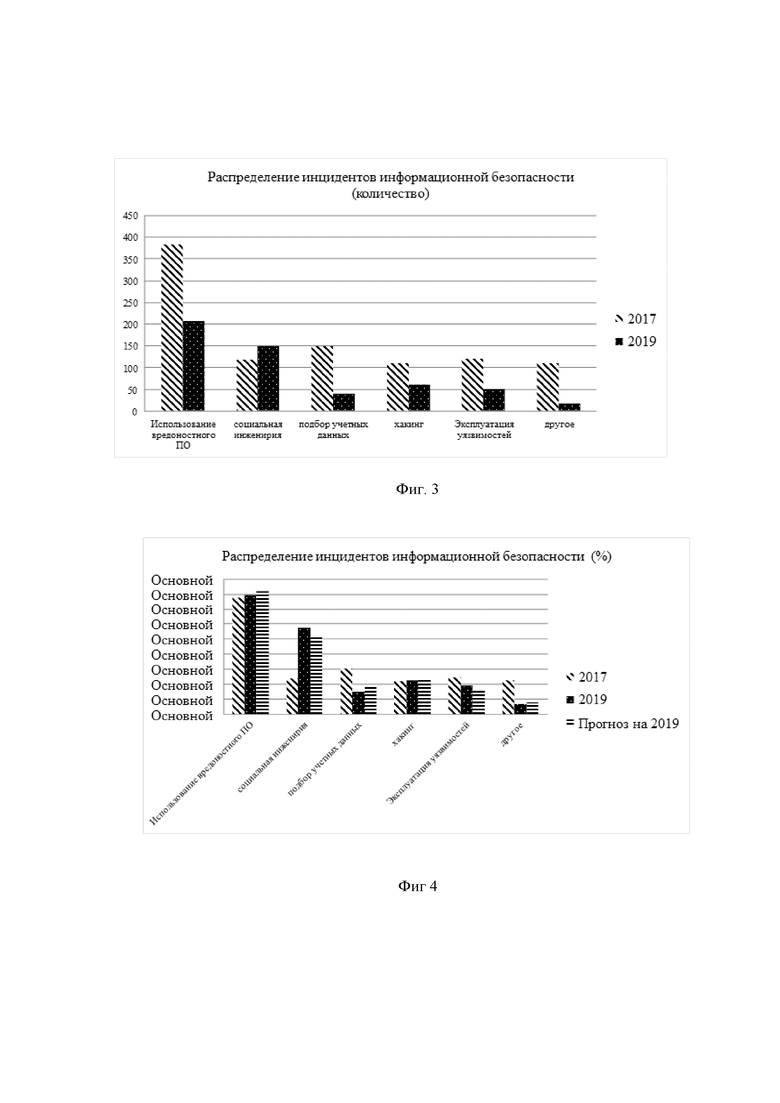

Исходя из статистических данных представляемых ведущими организациями в сфере информационной безопасности (фиг. 3) (Positive Research 2018/ Сборник исследований по практической безопасности), видно, что актуальные в 2017 г. угрозы информационной безопасности изменяют свое распределение в 2019 г. (Актуальные киберугрозы. II квартал 2019), так же доля распределения угроз изменилась (фиг. 4).

На фигуре 4 также показаны результаты прогнозирования развития компьютерных атак с применением программного обеспечения «STATISTICA-10.0.228.8 Portable». Исходя из анализа представленных данных видно, что доля распределения угроз и спрогнозированные значения в значительной степени совпадают, что позволяет спроектировать систему защиты, обладающую большей по сравнению с прототипом эффективностью по защите от компьютерных атак на момент ее ввода в эксплуатацию.

Проведенные исследования в области информационной безопасности показывают, что в настоящее время для повышения эффективности или скрытия компьютерных атак применяют одновременно несколько компьютерных атак (Добрышин М.М. Модель разнородных компьютерных атак проводимых одновременно на узел компьютерной сети связи / Научный журнал: Телекоммуникации. - 2019. - № 12. - С. 31-35). Таким образом, учет новых факторов влияющих на формирование системы защиты от групповых компьютерных атак, позволяет повысить защищенность элементов сети связи.

На основании этого, следует вывод, что заявленный способ выбора и обоснования тактико-технических характеристик системы защиты от групповых разнородных компьютерных атак на среднесрочный период позволяет повысить защищенность элементов сети связи от групповых разнородных компьютерных атак на среднесрочный период, за счет обоснованного выбора подсистем системы защиты элементов сети связи от компьютерных атак учитывающее изменение количественного и качественного состава применяемых компьютерных атак в среднесрочном периоде, оценки способности подсистем системы защиты от компьютерных атак противодействовать групповым компьютерным атакам.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система выбора средств и способов защиты организационно-технических систем от групповых разнородных информационно-технических воздействий | 2019 |

|

RU2728289C1 |

| СПОСОБ РАННЕГО ОБНАРУЖЕНИЯ ДЕСТРУКТИВНЫХ ВОЗДЕЙСТВИЙ BOTNET НА СЕТЬ СВЯЗИ | 2019 |

|

RU2731467C1 |

| Способ оценки защищенности информационного ресурса на основе оценки потенциально возможных техник реализации компьютерных атак | 2023 |

|

RU2830484C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ ОЦЕНКИ УЩЕРБА, НАНОСИМОГО СЕТЕВЫМИ И КОМПЬЮТЕРНЫМИ АТАКАМИ ВИРТУАЛЬНЫМ ЧАСТНЫМ СЕТЯМ | 2016 |

|

RU2625045C1 |

| СИСТЕМА РАННЕГО ОБНАРУЖЕНИЯ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ НА УЗЛЫ КОМПЬЮТЕРНОЙ СЕТИ, ОСУЩЕСТВЛЯЕМЫХ С ПРИМЕНЕНИЕМ BOTNET | 2020 |

|

RU2792926C2 |

| СПОСОБ ПРЕДВАРИТЕЛЬНОЙ ЦЕЛЕНАПРАВЛЕННОЙ РЕКОНФИГУРАЦИИ СЕТИ СВЯЗИ С УЧЕТОМ ОЦЕНКИ ИНФОРМИРОВАННОСТИ ИСТОЧНИКА ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ О СТРУКТУРЕ СЕТИ СВЯЗИ | 2021 |

|

RU2754271C1 |

| Система обнаружения атак с адаптивным распределением вычислительных ресурсов | 2023 |

|

RU2813461C1 |

| СПОСОБ ИСПОЛЬЗОВАНИЯ ВАРИАНТОВ ПРОТИВОДЕЙСТВИЯ СЕТЕВОЙ И ПОТОКОВОЙ КОМПЬЮТЕРНЫМ РАЗВЕДКАМ И СЕТЕВЫМ АТАКАМ И СИСТЕМА ЕГО РЕАЛИЗУЮЩАЯ | 2018 |

|

RU2682108C1 |

| Способ адаптивного управления системой обеспечения информационной безопасности корпоративной сети связи | 2023 |

|

RU2823575C1 |

| Способ контроля поверхности защиты корпоративной сети связи | 2023 |

|

RU2824314C1 |

Изобретение относится к области систем защиты сетей связи различного назначения от информационно-технических воздействий и может быть использовано для построения систем защиты от групповых разнородных компьютерных атак на среднесрочный период. Техническим результатом является повышение защищенности элементов сети связи от групповых разнородных компьютерных атак на среднесрочный период за счет обоснованного выбора подсистем системы защиты элементов сети связи от компьютерных атак, учитывающее изменение количественного и качественного состава применяемых компьютерных атак в среднесрочном периоде, оценки способности подсистем системы защиты от компьютерных атак противодействовать групповым компьютерным атакам. Достижение заявленного технического результата достигается за счет прогнозирования развития количественного и качественного состава компьютерных атак на среднесрочный период, моделирования компьютерных атак с уточненными параметрами, на основе которого определяется перечень подсистем системы защиты элементов связи от компьютерных атак, далее на основании результатов моделирования формируют упомянутую систему защиты, после чего проводят моделирование воздействия групповых разнородных компьютерных атак, оценивают защищенность элемента связи и при необходимости уточнение состава системы защиты. После выбора состава системы защиты элемента связи, удовлетворяющей требованию, уточняют состав упомянутой системы с учетом заложенных средств на состав этой системы. 4 ил.

Способ выбора тактико-технических характеристик системы защиты от групповых разнородных компьютерных атак на среднесрочный период, заключающийся в том, что измеряют ущерб от различных видов компьютерных атак для элементов защищаемой сети связи и сохраняют измеренные значения ущерба в базе данных; определяют множество вариантов построения системы защиты от компьютерных атак, которые включают элементы системы защиты, необходимые для противодействия выбранным видам компьютерных атак, связи между указанными элементами системы защиты, определенные варианты построения системы защиты сохраняют в базе данных; множество вариантов построения системы защиты от компьютерных атак представляется как все возможные комбинации заданных средств защиты; определяют значения используемых ресурсов вариантов построения системы защиты от компьютерных атак и влияние вариантов построения системы защиты на производительность элементов сети связи, значения используемых ресурсов элементов сети связи сохраняют в базе данных; сравнивают рассчитанные значения параметров, характеризующих влияние вариантов построения системы защиты от компьютерных атак на производительность элементов сети связи, с допустимым значением; если рассчитанные значения параметров влияния вариантов построения системы защиты от компьютерных атак на производительность элементов сети связи больше допустимого значения, то соответствующий вариант построения системы защиты от компьютерных атак исключается из допустимых вариантов; сравнивают защищенность всех элементов сети связи, подвергшихся различным групповым разнородным компьютерным атакам, с пороговым значением ущерба от различных видов компьютерных атак, если защищенность всех элементов сети связи, подвергшихся различным групповым разнородным компьютерным атакам, меньше порогового значения ущерба от различных видов компьютерных атак, то соответствующий вариант построения системы защиты от компьютерных атак исключается из допустимых вариантов из базы данных; определяют затраты на разработку элементов системы защиты от компьютерных атак, необходимых для противодействия применяемым видам компьютерных атак, значения указанных затрат сохраняют в базу данных; сравнивают рассчитанные ранее затраты на разработку защиты от компьютерных атак с количеством средств, выделенных на разработку систему защиты; если затраты на разработку защиты от компьютерных атак меньше или равны количеству средств, выделенных на разработку систему защиты, то выбирают оптимальный вариант построения системы защиты от компьютерных атак, в качестве критерия оптимизации выступает максимизация значения защищенности элементов сети связи при минимальных затратах на построение системы защиты, отличающийся тем, что вводят исходных данные, включающие сведения о компьютерных атаках: статистические данные о количестве различных видов компьютерных атак за превышающий период наблюдения за рассматриваемыми элементами сетей связи и аналогами в сторонних сетях; статистические данные о параметрах различных видов компьютерных атак за превышающий период наблюдения за рассматриваемыми элементами сетей связи и аналогами в сторонних сетях; статистические данные об ущербе от различных видов компьютерных атак за превышающий период наблюдения за рассматриваемыми элементами сетей связи и аналогами в сторонних сетях; статистические данные о затратах на разработку заданного вида компьютерных атак; статистические данные о доли компьютерных атак по видам отраслей; сведения о защищаемом элементе сети связи: значения параметров линий сети связи, описывающие их эксплуатационные характеристики; значения параметров узлов сети связи, описывающие их эксплуатационные характеристики; значения параметров, описывающих топологию построения защищаемой сети связи; значения параметров применяемых средств защиты от компьютерных атак, описывающие их эксплуатационные характеристики; значения параметров влияния средств защиты от компьютерных атак на защищаемый элемент сети связи; минимально допустимые значения параметров эксплуатационных характеристик линий сети связи, необходимых для выполнения задач по предназначению; минимально допустимые значения параметров эксплуатационных характеристик узлов сети связи, необходимых для выполнения задач по предназначению; пороговое значение ущерба от различных видов компьютерных атак; допустимое значение влияния вариантов, построения системы защиты от компьютерных атак на производительность элементов сети связи; объем средств на разработку системы защиты; прогнозируют на среднесрочный период применение злоумышленниками компьютерных атак с использованием автоматизированных средств теории нейронных сетей на основе прогноза изменения количества различных видов компьютерных атак на среднесрочный период, прогноза изменения значений параметров различных видов компьютерных атак на среднесрочный период, прогноза изменения ущерба от различных видов компьютерных атак на среднесрочный период, прогноза изменения затрат на разработку различных видов компьютерных атак на среднесрочный период, определения поправочных коэффициентов, учитывающих применение различных видов компьютерных атак на элементы защищаемой сети связи выбранной отрасли; с учетом количественного и качественного состава прогнозируемых компьютерных атак формируют имитационные модели упомянутых компьютерных атак на основе аппаратно-программных и программных средств; формируют имитационную модель защищаемой сети связи, состоящую из сформированных моделей различных видов элементов, входящих в защищаемую сеть связи, основанных на аппаратно-программных и программных средствах, с учетом модели взаимодействия открытых систем, а также сформированных моделей различных видов линий связи, объединяющих элементы защищаемой сети связи, с учетом модели взаимодействия открытых систем; моделируют различные виды компьютерных атак на модели различных видов элементов сети связи с учетом деструктивного воздействия компьютерных атак на различные уровни модели взаимодействия открытых систем; ранжируют измеренные значения ущерба от проведенных различных видов компьютерных атак, на основании сравнения проранжированных значений ущерба и пороговых значений ущерба от различных видов компьютерных атак определяют перечень компьютерных атак, способных нанести ущерб элементу сети связи; формируют имитационные модели системы защиты от компьютерных атак каждого из вариантов построения системы защиты для всех элементов сети связи на основе аппаратно-программных и программных средств; моделируют различные виды компьютерных атак на основе использования аппаратно-программных и программных средств на модели различных видов элементов, входящих в защищаемую сеть связи, с учетом моделей определенных ранее вариантов построения системы защиты элементов сети связи от компьютерных атак; сохраненные в базе данных значения снижения производительности от использования указанного варианта сопоставляют с измеренным ущербом от различных видов компьютерных атак для элементов защищаемой сети связи; сохраненные значения затрат, необходимых для разработки элементов защиты, сопоставляют с измеренным ущербом от различных видов компьютерных атак для элементов защищаемой сети связи; если при сравнении затрат на разработку защиты от компьютерных атак с количеством и имеющимися средствами на разработку системы защиты условие не выполнено, то соответствующий вариант построения системы защиты от компьютерных атак исключается из допустимых вариантов; выводят в формализованном виде значения параметров, характеризующих тактико-технические характеристики элементов и схему построения системы защиты для каждого вида элементов системы связи, а также сведения о компьютерных атаках, от которых определенный вариант построения системы защиты не обеспечивает защиту, и сохраняют в базе данных для формирования отчета; если после исключения вариантов построения систем защиты от компьютерных атак в базе данных отсутствует хотя бы один вариант, то изменяют тактико-технические характеристики соответствующего элемента системы защиты, после чего возможные варианты построения системы защиты; если после исключения вариантов построения системы защиты от компьютерных атак в базе данных отсутствует хотя бы один вариант, то определяют отклонения между значением требуемых ресурсов для функционирования вариантов построения системы защиты от компьютерных атак и допустимым значением; на основании проранжированных значений ущерба и сопоставленных с ними значений используемых ресурсов выбранного вида элемента сети связи при применении рассматриваемого варианта построения системы защиты изменяют состав системы защиты сети связи от компьютерных атак путем сокращения элементов, обеспечивающих защиту от компьютерных атак, способных нанести наименьший ущерб, уточненные варианты построения системы защиты сохраняют в базе данных для дальнейшей обработки; сведения о компьютерных атаках, от которых определенный вариант построения системы защиты не обеспечивает защиту, сохраняют для формирования отчета; если после исключения вариантов построения систем защиты от компьютерных атак в базе данных отсутствует хотя бы один вариант, то определяют значения отклонения между затратами на разработку системы защиты и имеющимися средствами на разработку системы защиты; на основании проранжированных значений ущерба и сопоставленных с ними значений затрат на разработку элементов системы защиты от указанных компьютерных атак определяют элементы системы защиты сети связи от компьютерных атак путем сокращения элементов, обеспечивающих защиту от компьютерных атак, способных нанести наименьший ущерб.

| СПОСОБ ПОСТРОЕНИЯ СИСТЕМЫ ЗАЩИТЫ ОТ КОМПЬЮТЕРНЫХ АТАК ДЛЯ АВТОМАТИЗИРОВАННЫХ СИСТЕМ УПРАВЛЕНИЯ | 2017 |

|

RU2642374C1 |

| СПОСОБ ВЫБОРА ДОПУСТИМЫХ ПО СТОИМОСТИ ВАРИАНТОВ ПОСТРОЕНИЯ СИСТЕМЫ ЗАЩИТЫ ОТ КОМПЬЮТЕРНЫХ АТАК | 2017 |

|

RU2649447C1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

Авторы

Даты

2021-11-22—Публикация

2020-07-22—Подача