Изобретение относится к радиотехнике, а именно к защите от радиоэлектронного подавления активными помехами и перехвата управления средств беспроводного доступа, и может быть использовано для защиты конфиденциальных данных, обрабатываемых в корпоративных сетях широкополосного беспроводного доступа.

Под информационно-техническими воздействиями (ИТВ) понимаются методы радиоэлектронной борьбы, проникновение в компьютерные сети и т.п.(Доктрина информационной безопасности Российской Федерации. Утв. Президентом РФ от 09.09.2000 г.N Пр-1895).

Под защищенностью информации понимается количественная или качественная характеристика безопасности информации, определяющая уровень требований, предъявляемых к конфиденциальности, целостности и доступности этой информации и реализуемых при ее обработке (Рекомендации по стандартизации. Техническая защита информации. Основные термины и определения. Р 50.1.056-2005).

Под мобильным устройством связи понимаются средства обработки, хранения данных (планшетные компьютеры, смартфоны и т.п.).

Под беспроводными сетями передачи данных (БСПД) понимаются сети связи, построенные с применением технологий IEEE 802.11, 802.16, HiperLAN.

Известно изобретение «Диагностирование и разрешение сбоев беспроводной сети» (Патент RU 2543095 Опубликовано: 27.02.2015. Бюл. №6H04W 24/04 (2009.01), H04W 8/22 (2009.01)), заключающийся в том, что когда беспроводное устройство вновь добавляется в сеть беспроводной связи, содержащий этапы, на которых: вставляют информацию, ассоциированную с вновь добавленным беспроводным устройством, в управляющий кадр тестового запроса протокола связи, совместимого с IEEE 802.11, причем вставленная информация включает в себя информацию об ошибках, с которыми сталкивается беспроводное устройство в момент, когда беспроводное устройство вновь добавляется в сеть беспроводной связи; передают управляющий кадр тестового запроса, модифицированный вставленной информацией, по сети беспроводной связи в инструментальное средство диагностики; и анализируют принимаемую вставленную информацию с использованием инструментального средства диагностики и определяют причину проблемы и ассоциированное решение. Дифицированный управляющий кадр тестового запроса анализируется, чтобы определять причину проблемы и ассоциированное решение. Идентификатор базового набора служб (BSSID) сети беспроводной связи задается равным уникальному идентификатору. Анализ модифицированного управляющего кадра тестового запроса с использованием инструментального средства диагностики содержит, по меньшей мере один из следующих этапов, на которых: проверяют то, находится ли IP-адрес вновь добавленного беспроводного устройства в автоматическом IP-диапазоне, и если да, логически выводят то, что проблема состоит в том, что либо сервер протокола динамического конфигурирования хоста (DHCP) недоступен, либо фильтрация на уровне управления доступом к среде (MAC) активирована; проверяют то, существует ли отличие в номере канала или защитном фразовом пароле. Машиночитаемый носитель, на котором записана программа для обнаружения проблемы в сети беспроводной связи в момент, когда беспроводное устройство вновь добавляется в сеть беспроводной связи, причем программа содержит средства программного кода, выполненные с возможностью: вставлять информацию, ассоциированную с вновь добавленным беспроводным устройством, в управляющий кадр тестового запроса протокола связи, совместимого с IEEE 802.11, причем вставленная информация включает в себя информацию об ошибках, с которыми сталкивается беспроводное устройство в момент, когда беспроводное устройство вновь добавляется в сеть беспроводной связи; передавать управляющий кадр тестового запроса, модифицированный вставленной информацией, по сети беспроводной связи в инструментальное средство диагностики; и анализировать принимаемую вставленную информацию с использованием инструментального средства диагностики и определять причину проблемы и ассоциированное решение.

Известен способ мобильной оценка рисков (патентный документ US 2007/097896 A1 от 03.02.2015 г.) в котором, по меньшей мере, одна доступная беспроводная точка доступа идентифицируется в определенном месте, и устанавливается соединение с доступной беспроводной точкой доступа. Попытка связи с доверенной конечной точкой осуществляется через беспроводную точку доступа, и попытка связи с доверенной конечной точкой через беспроводную точку доступа контролируется для оценки риска, связанного с беспроводной точкой доступа. Результаты оценки в некоторых случаях могут быть сообщены менеджеру рисков точек доступа, и риск, связанный с будущими попытками использования беспроводной точки доступа, может быть оценен, по крайней мере частично, на основе сообщенных результатов оценки.

Известно «Устройство обнаружения атак в беспроводных сетях стандарта 802.11G» (Патент RU 2545516 от 10.04.2015 Бюл. №10 H04L 27/00 (2006.01)), заключающийся в том что устройство содержащее блок нормировки, блок выделения параметров, блок управления, первый выход которого подключен к первому входу блока нормировки, а первый вход к первому выходу блока нормировки, блок определения режима, блок принятия решения, блок хранения и сравнения MAC-адресов, счетчик повторно идущих подряд кадров, блок контроля состояния соединения, блок проверки наличия двух одинаковых MAC-адресов, блок распознавания фреймов с запросом на разрыв соединения от неподключенного пользователя, первый вход блока определения режима является информационным входом устройства, первый и второй выходы подключены соответственно к первому и второму входам блока выделения параметров, а третий выход подключен соответственно ко второму входу блока нормировки, первый выход блока выделения параметров подключен соответственно к первому входу блока распознавания фреймов с запросом на разрыв соединения от неподключенного пользователя, а выходы блока выделения параметров со второго по четвертый подключены соответственно ко входам с первого по третий блока контроля состояния соединения, пятый выход блока выделения параметров подключен ко входу счетчика повторно идущих подряд кадров, а шестой и седьмой выходы подключены соответственно ко второму и третьему входам блока хранения и сравнения MAC-адресов, на первый вход которого подается статическая информация о разрешенных адресах, первый и второй выходы блока хранения и сравнения MAC-адресов подключены соответственно к шестому и седьмому входам блока нормировки, первый выход блока контроля состояния соединения подключен ко второму входу блока распознавания фреймов с запросом на разрыв соединения от неподключенного пользователя, а второй выход блока контроля состояния соединения подключен ко входу блока проверки наличия двух одинаковых МАС-адресов, выход которого подключен к четвертому входу блока нормировки, выход счетчика повторно идущих подряд кадров подключен к пятому входу блока нормировки, выход блока распознавания фреймов с запросом на разрыв соединения от неподключенного пользователя подключен к третьему входу блока нормировки, выходы со второго по седьмой блока нормировки подключены соответственно ко входам со второго по седьмой блока принятия решения, второй и третий выходы блока управления подключены соответственно к третьему и второму входам блока определения режима, а четвертый выход блока управления подключен к первому входу блока принятия решения, выход которого подключен ко второму входу блока управления.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному способу является «Система и способ защиты от утечки конфиденциальных данных в беспроводных сетях» (Патент RU 2602956 C2. H04W 12/02 (2009.01), G06F 21/60 (2013.01). Опубл.: 20.11.2016 Бюл. №32. Патентообладатель: Закрытое акционерное общество «Лаборатория Касперского»). Указанный способ включает следующие этапы: определяют подключение к сетевому ресурсу через беспроводную сеть, имеющую беспроводную точку доступа; определяют уровень безопасности упомянутой беспроводной сети на основании анализа доступных на компьютерном устройстве данных об упомянутой беспроводной сети и информации о подключенной беспроводной точке доступа; в соответствии с определенным уровнем безопасности производят контроль входящего трафика, во время которого определяют тип используемого протокола для передачи трафика через упомянутую беспроводную сеть, где тип протокола определяется как безопасный или небезопасный; при определении типа протокола как небезопасный производят анализ структуры получаемых данных во входящем трафике для определения полей в структуре, которые свидетельствуют о наличии возможности ввода конфиденциальной информации, с последующим формированием образцов определенных полей; определяют в исходящем трафике попытку передачи через небезопасную сеть конфиденциальной информации, по крайней мере, для протокола, тип которого определен как небезопасный, при этом определяется только присутствие, по крайней мере, одного изменения в поле, для которого сформирован образец; определяют тип сетевого ресурса с помощью информации о совпавшем образце; производят выбор способа безопасного соединения при передаче конфиденциальной информации на основании определенного типа сетевого ресурса, на который производится передача конфиденциальной информации, с помощью правил выбора, которые сформированы согласно особенностям типов сетевых ресурсов; используют выбранный способ безопасного соединения для дальнейшей передачи исходящего трафика, содержащего конфиденциальную информацию; передают исходящий трафик, содержащий конфиденциальную информацию, по безопасному соединению.

Техническая проблема: низкая защищенность конфиденциальных данных обрабатываемых в мобильных устройствах беспроводных сетей передачи данных из-за отсутствия контроля изменения параметров характеризующих информационно-технические воздействия в районе функционирования указанной сети и возможности злоумышленника получить доступ к мобильным устройствам при подключении указанных мобильных устройств к точкам доступа созданным злоумышленником, при блокировании доступа к легитимным точкам доступа.

Техническим результатом является повышение защищенности конфиденциальных данных обрабатываемых в мобильных устройствах беспроводных сетей передачи данных за счет контроля изменения параметров характеризующих информационно-технические воздействия в районе функционирования указанной сети и затруднении возможности злоумышленника получить доступ к мобильным устройствам при подключении указанных мобильных устройств к точкам доступа созданным злоумышленником, при блокировании доступа к легитимным точкам доступа.

Техническая проблема решается за счет мониторинга признаков информационно-технических воздействий, появления новых точек доступа, сопоставлении указанных фактов, изменения порядка аутентификации в беспроводных сетях передачи данных при изменении соотношений сигнал шум и количества ошибок, а также блокировании передачи данных мобильным устройством при нарушении процедур аутентификации.

Техническая проблема решается за счет разработки способа защиты мобильных устройств связи беспроводных сетей передачи данных от информационно-технических воздействий, в котором осуществляют развертывание сети беспроводного доступа путем установки основного приемо-передающего устройства [D-Link. Руководство по быстрой установке. DAP-2690 Install Guide.]; установки необходимого программного обеспечения и настройки сетевого оборудования [Универсальный пошаговый алгоритм настройки роутеров TP-Link с нуля (https://help-wifi.ru/nastrojka-routerov/tp-link/nastrojka)].

Обеспечивают подключение мобильных устройств к информационным ресурсам сети беспроводного доступа при помощи легитимной точки доступа [Универсальный пошаговый алгоритм настройки роутеров TP-Link с нуля (https://help-wifi.ru/nastrojka-routerov/tp-link/nastrojka)].

Осуществляют мониторинг признаков характеризующих ведение информационно-технических воздействий [Система обнаружения атак «Форпост» (http://www.rnt.ru/ru/production/detail.php?ID=19)]. Система мониторинга обрабатывает данные от средств мониторинга, мобильных устройств, входящих в сеть беспроводного доступа.

Сравнивают измеренные значения параметров характеризующих информационно-технических воздействие с соответствующими допустимыми значениями.

Мобильные устройства проверяют легитимность точки доступа [Артамонов, В. А. Безопасность мобильных устройств, систем и приложений. (http://itzashita.ru/wp-content/uploads/2015/04/Bezop_mobil_Artamonov.pdf)].

Система управления сетью беспроводного доступа передает команду о поэтапном переходе с основной рабочей частоты на запасную частоту или активацию дополнительной точки доступа [Бесшовный роуминг (миграция между ТД) в wi-fi для Android клиентов (https://wi-cat.ru/wi-fi-roaming/besshovnaya-migraciya-rouming-wi-fi-dlya-android-klientov/)].

Проводят дополнительную аутентификацию между приемопередатчиком и мобильным устройством сети [Способы исправления ошибки аутентификации при подключении к wifi на ОС «Андроид» (https://vpautine.ru/planshet_smartfon /android/ oshibka-autentifikacii-pri-podklyuchenii-chto-delat)].

Согласно изобретению дополнительно вводят исходные данные, характеризующие рабочую частоту, время обнаружения системой мониторинга информационно-технических воздействий, время реакции системы управления сетью беспроводного доступа на возникновение признаков характеризующих информационно-технические воздействия, время передачи команд управления и реакции мобильного устройства на полученную команду от системы управления сетью беспроводного доступа; количество мобильных устройств и типов мобильных устройств входящих в сеть беспроводного доступа, используемые протоколы аутентификации, предоставляемые услуги связи, допустимые соотношения сигнал-шум, количество ошибок и длительность задержки для каждой предоставляемой услуги связи, значения параметров непреднамеренных помех, значения параметров искажений вносимых рельефом местности или зданием в котором размещается сеть беспроводного доступа; значения различных информационно-технических воздействий.

Рассчитывают диаграммы распространения сигнала исходя из особенностей местности [Планировщик беспроводных сетей Wi-Fi Planner PRO (https://dlink.ru/tools/wi-fi/)], на основании проведенных расчетов определяют места установки основного и резервных приемо-передатчиков сети беспроводного доступа, используемых в качестве легитимных точек доступа [Инструменты для хорошего Wi-Fi. Ekahau Pro и другие (https://habr.com/ru/post/448180/)];

Формируют модель сети беспроводного доступа, учитывающую основной и резервные приемо-передатчики, используемые в качестве легитимных точек доступа [Универсальный пошаговый алгоритм настройки роутеров TP-Link с нуля (https://help-wifi.ru/nastrojka-routerov/tp-link/nastrojka)].

Задают типы мобильных устройств входящих в сеть беспроводного доступа и их количество; предоставляемые услуги связи, протоколы аутентификации; приемо-передатчик, используемый для формирования точки доступа создаваемой злоумышленником и места их установки, источники информационно-технических воздействий и непреднамеренных помех, а также диапазон изменения информационно-технических воздействий и непреднамеренных помех.

Моделируют функционирование сети беспроводного доступа, в условиях информационно-технических воздействий и непреднамеренных помех [Обзор лучших глушилок Wi-Fi сигнала на 2021 год (IT Технологии (https://vyborok.com/category/it-tehnologii/), гаджеты (https://vyborok.com/category/it-tehnologii/gadzhetyi/))].

Измеряют время обнаружения факта информационно-технических воздействий системой мониторинга [Система обнаружения атак «Форпост» (http://www.rnt.ru/ru/production/detail.php?ID=19)].

Измеряют время принятия решения системой управления сетью об изменении протоколов аутентификации, время изменения протоколов аутентификации при выявлении факта информационно-технических воздействий [Система мониторинга услуги ШПД wiSLA.DSL (http://www.wellink.ru/content/Architecture-of-wisla)].

Измеряют значения параметров ИТВ, при которых происходит переход мобильных устройств входящих с БСПД от легитимной точки доступа, к точке доступа, создаваемой злоумышленником, а также разрыв соединения [Система обнаружения атак «Форпост» (http://www.rnt.ru/ru/production/detail.php?ID=19)].

Измеренные значения сохраняют в базу данных [Карпова И.П. Базы данных. Курс лекций и материалы для практических заданий. - Учебное пособие. - М.: Питер, 2013 - 240 с.].

На основании сохраненных данных определяют порядок применения различных протоколов аутентификации, количества предоставляемых услуг связи, последовательность управления предоставляемыми услугами связи и используемых протоколов сетевого взаимодействия [Шугуров Д.Е. Автоматизированная система по моделированию процедур аутентификации при удаленном взаимодействии. Д.Е. Шугуров, А.А. Юркин Свидетельство о государственной регистрации программы для ЭВМ. Номер заявки: 2016610267. Дата публикации: 09.03.2016].

При развертывании сети дополнительно устанавливают резервное приемо-передающее устройство, необходимое программное обеспечение для изменения протоколов аутентификации, средств обеспечивающих взаимодействие мобильных устройств, входящих в сеть с системой мониторинга и управления сетью; настройку сетевого оборудования, систем мониторинга и управления сетью, средств мониторинга.

Контролируют время функционирования сети, если условие выполнено, то функционирование разработанной последовательности действий заканчивается.

Система мониторинга обрабатывает и оценивает значения параметров каждого канала связи между основным приемо-передатчиком и мобильными устройствами сети [Система мониторинга услуги ШПД wiSLA.DSL (http://www.wellink.ru/content/Architecture-of-wisla)].

При выявлении признаков информационно-технических воздействий сканируют рабочий диапазон частот, с целью поиска других приемо-передатчиков [сканер Ekahau Pro 10. Как работать в Ekahau Pro. Делаем радиопланирование вместе. Часть первая «Wi-Fi в офисе» (https://comptek.ru/news/ekahau/5784)].

На основании сканирования частотного диапазона определяется наличие новых приемо-передающих устройств в районе функционирования сети [сканер Ekahau Pro 10. Как работать в Ekahau Pro. Делаем радиопланирование вместе. Часть первая «Wi-Fi в офисе» (https://comptek.ru/news/ekahau/5784)].

Рассчитывают вероятность предоставления выбранных услуг связи в условиях влияния выявленных помех.

Сравнивают рассчитанные значения влияния выявленных помех с допустимыми значениями, если уровня помех ниже допустимого, то продолжают мониторинг, если значения уровня помех превышает допустимое значение, то изменяют протокол сетевого взаимодействия [Шугуров Д.Е. Автоматизированная система по моделированию процедур аутентификации при удаленном взаимодействии. Д.Е. Шугуров, А.А. Юркин. Свидетельство о государственной регистрации программы для ЭВМ. Номер заявки: 2016610267. Дата публикации: 09.03.2016].

Измеряют значения параметров информационно-технических воздействий, влияние информационно-технических воздействий на процесс предоставления услуг связи [Басан, А. С.Исследование влияния активных сетевых атак на группу мобильных роботов/ А.С.Басан, Е.С.Басан, О.Б. Макаревич, Л.К. Бабенко// Вопросы кибербезопасности. - 2019. - №1 (29). - С.35-44].

При выявлении нового приемо-передающего устройства изменяют протокол аутентификации применяемого мобильными устройствами сети [Шугуров Д.Е. Автоматизированная система по моделированию процедур аутентификации при удаленном взаимодействии. Д.Е. Шугуров, А.А. Юркин. Свидетельство о государственной регистрации программы для ЭВМ. Номер заявки: 2016610267. Дата публикации: 09.03.2016].

Если легитимность точки доступа подтверждена, продолжается мониторинг.

Если легитимность точки доступа не подтверждена, то мобильные устройства блокирует передачу и прием данных до ввода дополнительных команд [например приложение LOCKit].

Если во время функционирования сети произошел разрыв соединения между приемопередатчиком и мобильным устройством, входящим в сеть, то восстановление соединения осуществляется при помощи нового протокола аутентификации [Шугуров Д.Е. Автоматизированная система по моделированию процедур аутентификации при удаленном взаимодействии. Д.Е. Шугуров, А.А. Юркин. Свидетельство о государственной регистрации программы для ЭВМ. Номер заявки: 2016610267. Дата публикации: 09.03.2016].

Перечисленная новая совокупность существенных признаков обеспечивает повышение защищенности конфиденциальных данных обрабатываемых в мобильных устройствах беспроводных сетей передачи данных за счет контроля изменения параметров характеризующих информационно-технические воздействия в районе функционирования указанной сети и затруднении возможности злоумышленника получить доступ к мобильным устройствам при подключении указанных мобильных устройств к точкам доступа созданным злоумышленником, при блокировании доступа к легитимным точкам доступа.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

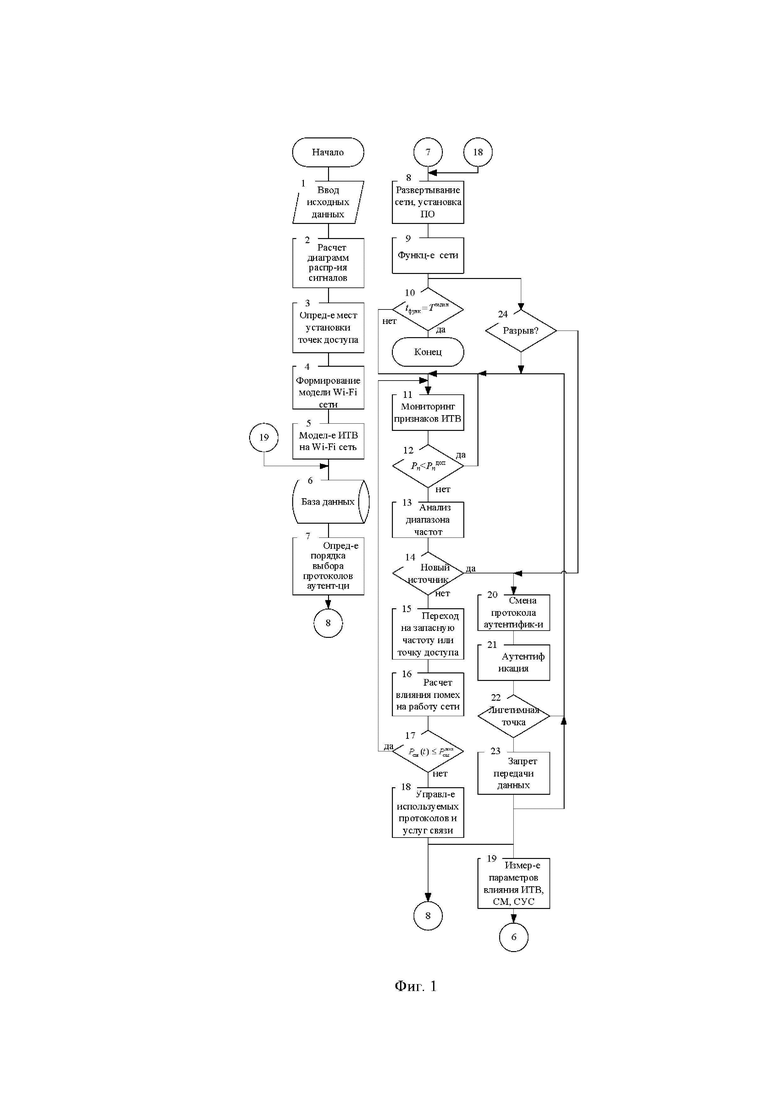

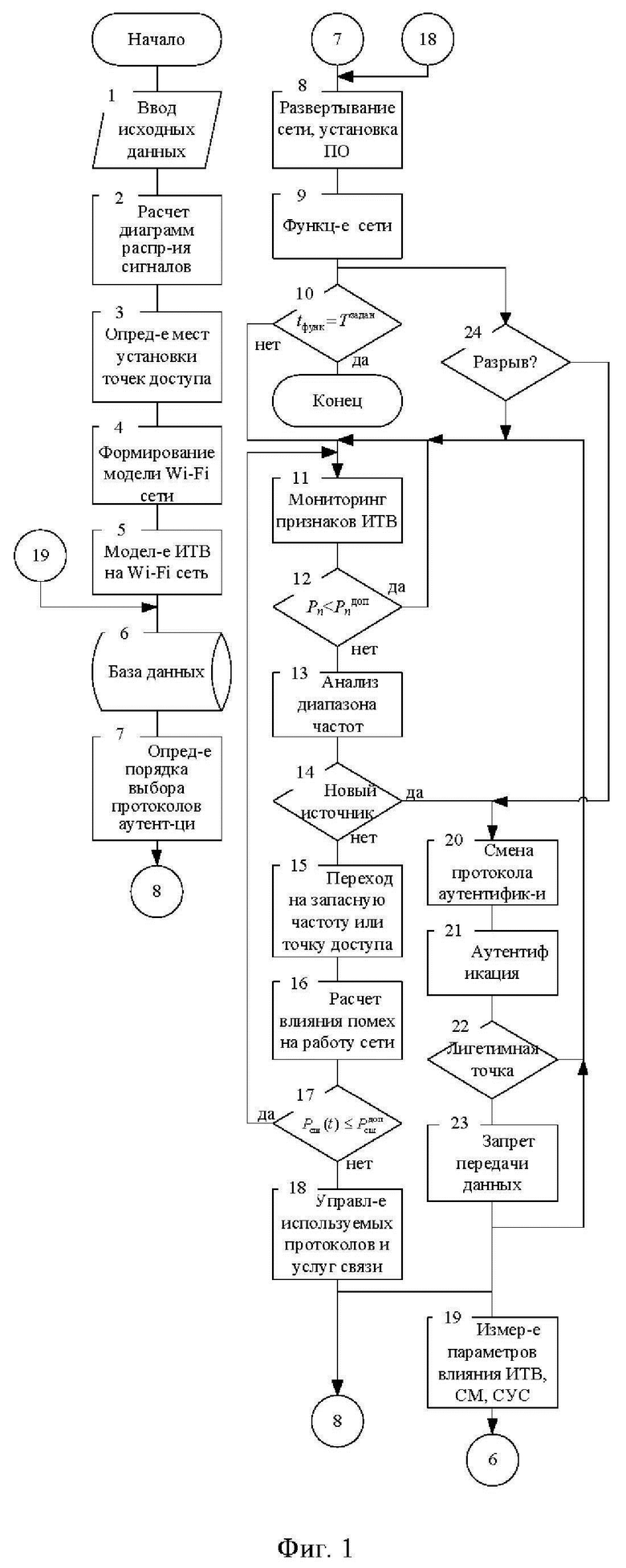

Заявленный способ поясняется чертежами:

фиг. 1 - блок-схема способа защиты мобильных устройств связи, входящих в беспроводные сети передачи данных, от информационно-технических воздействий.

фиг. 2 - структурная схема испытательной беспроводные сети передачи данных применяемой при оценке эффективности разработанного способа.

Заявленный способ поясняется последовательностью действий (фиг. 1), где в блоке 1 вводят исходные данные, характеризующие рабочую частоту; время обнаружения системой мониторинга ИТВ; время реакции системы управления сетью на возникновение признаков характеризующих ИТВ, время передачи команд управления и реакции мобильного устройства на полученную команду; количество мобильных устройств и их типов (телефон, планшет, IoT-устройства и др.) входящих с БСПД; используемые протоколы аутентификации, предоставляемые услуги связи; допустимые соотношения сигнал-шум и количества ошибок для каждой предоставляемой услуги связи; значения непреднамеренных помех (диапазон частот, вид модуляции); значения параметров искажений вносимых рельефом местности или зданием в котором размещается БСПД; значения различных ИТВ.

В блоке 2 рассчитывают диаграммы распространения сигнала исходя из особенностей местности (или здания) [Планировщик беспроводных сетей Wi-Fi Planner PRO (https://dlink.ru/tools/wi-fi/), Инструменты для хорошего Wi-Fi. Ekahau Pro и другие (https://habr.com/ru/post/448180/)].

В блоке 3 на основании проведенных расчетов определяют места установки основного и резервных приемо-передатчиков БСПД, используемых в качестве легитимных точек доступа к ресурсам единой сети электросвязи.

В блоке 4 формируют модель БСПД, учитывающую основной и резервные приемо-передатчики БСПД, используемые в качестве легитимных точек доступа; типы устройств (телефон, планшет, IoT-устройства и др.) входящих в БСПД и их количество; предоставляемые услуги связи, протоколы сетевого соединения и аутентификации; БСПД приемо-передатчик, используемый для формирования точки доступа созданных злоумышленником и места их установки, источники ИТВ и непреднамеренных помех, а также диапазон изменения ИТВ и непреднамеренных помех.

В блоке 5 моделируют функционирование БСПД, в условиях информационно-технических воздействий и непреднамеренных помех.

Измеряют время обнаружения факта информационно-технических воздействий системой мониторинга [Система обнаружения атак «Форпост» (http://www.rnt.ru/ru/production/detail.php?ID=19)].

Измеряют время принятия решения системой управления сетью об изменении протоколов аутентификации, время изменения протоколов аутентификации при выявлении факта информационно-технических воздействий [Система мониторинга услуги ШПД wiSLA.DSL (http://www.wellink.ru/content/Architecture-of-wisla)].

Измеряют значения параметров ИТВ, при которых происходит переход мобильных устройств входящих с БСПД от легитимной точки доступа, к точке доступа, создаваемой злоумышленником, а также разрыв соединения [Система обнаружения атак «Форпост» (http://www.rnt.ru/ru/production/detail.php?ID=19)].

Измеряют значения параметров ИТВ, влияние ИТВ на процесс предоставления услуг связи [Басан, А. С.Исследование влияния активных сетевых атак на группу мобильных роботов/ А.С.Басан, Е.С.Басан, О.Б. Макаревич, Л.К. Бабенко// Вопросы кибербезопасности. - 2019. - №1 (29). - С.35-44].

Измеренные значения сохраняют в базу данных [Карпова И.П. Базы данных. Курс лекций и материалы для практических заданий. - Учебное пособие. - М.: Питер, 2013 - 240 с.] в блоке 6.

На основании сохраненных данных в блоке 7 определяют порядок применения различных протоколов аутентификации [Шугуров Д.Е. Автоматизированная система по моделированию процедур аутентификации при удаленном взаимодействии. Д.Е. Шугуров, А.А. Юркин Свидетельство о государственной регистрации программы для ЭВМ. Номер заявки: 2016610267. Дата публикации: 09.03.2016], количество предоставляемых услуг связи, последовательность управления предоставляемыми услугами связи и используемых протоколов сетевого взаимодействия.

В блоке 8 осуществляется развертывание сети включающая: установку основного и резервного (резервных) приемо-передающих устройств; установка необходимого программного обеспечения для изменения протоколов аутентификации, сетевого взаимодействия, средств обеспечивающих взаимодействие устройств входящих в БСПД и систем мониторинга и управления БСПД; настройку сетевого оборудования, систем мониторинга и управления БСПД, средств мониторинга.

В блоке 9 осуществляется функционирование БСПД, т.е. обеспечивают подключение мобильных устройств к информационным ресурсам при помощи легитимной точки доступа.

В блоке 10 контролируют время функционирования (

Если условие (1) выполнено, то функционирование разработанной последовательности действий заканчивается. Если условие (1) не выполнено - в блоке 11 осуществляется мониторинг признаков характеризующих ведение ИТВ [Система мониторинга услуги ШПД wiSLA.DSL (http://www.wellink.ru/content/Architecture-of-wisla), Система обнаружения атак «Форпост» (http://www.rnt.ru/ru/production/detail.php?ID=19)]. Система мониторинга обрабатывает данные от средств мониторинга, устройств входящих в сеть, а также оценивает значения параметров каждого канала связи между основным приемо-передатчиком и устройствами сети.

В блоке 12 осуществляется сравнение измеренных значений параметров характеризующих ИТВ(

Если условие (2) выполнено, то продолжают мониторинг. Если условие (2) не выполнено в блоке 13 анализируют рабочий диапазон частот, с целью поиска других приемо-передатчиков [Сканер Ekahau Pro 10. Как работать в Ekahau Pro. Делаем радиопланирование вместе. Часть первая «Wi-Fi в офисе» (https://comptek.ru/news/ekahau/5784)].

В блоке 14 на основании сканирования частотного диапазона определяется наличие новых приемо-передающих устройств в районе функционирования сети. Если новых приемо-передающих устройств не выявлено, в блоке 15 система управления сетью передает команду о поэтапном переход с основной рабочей частоты на запасную частоту или активацию дополнительной точку доступа.

В блоке 16 рассчитывают вероятность предоставления выбранных услуг связи в условиях влияния выявленных помех (

В блоке 17 сравнивают рассчитанные значения влияния выявленных помех с допустимыми значениями (

Если условие (3) выполнено, продолжают мониторинг (блок 11). Если условие (3) не выполнено, то в блоке 18 на основании определенных последовательностей действий система управления сетью дает команду на изменение протоколов сетевого взаимодействия (перестройка происходит в блоке 8).

В блоке 19 измеряют значения параметров ИТВ, влияние ИТВ на процесс предоставления услуг связи, время реакции систем мониторинга и управления сетью.

Если выявлено новое приемо-передающие устройство (блок 14), то в блоке 20 изменяют протокол аутентификации, применяемой устройством сети (на основании данных из блока 7).

В блоке 21 проводят дополнительную аутентификацию между приемопередатчиком и устройствами сети.

Если легитимность дочки доступа подтверждена (блок 22), то продолжается мониторинг (блок 11). Если легитимность точки доступа не подтверждена, в блоке 23 устройство блокирует передачу и прием данных до ввода дополнительных команд.

Если во время функционирования сети произошел разрыв соединения между приемопередатчиком и мобильным устройством, входящим в сеть (блок 24), то процесс установления соединения осуществляется в соответствии с действиями, описанными в блоках 20-23.

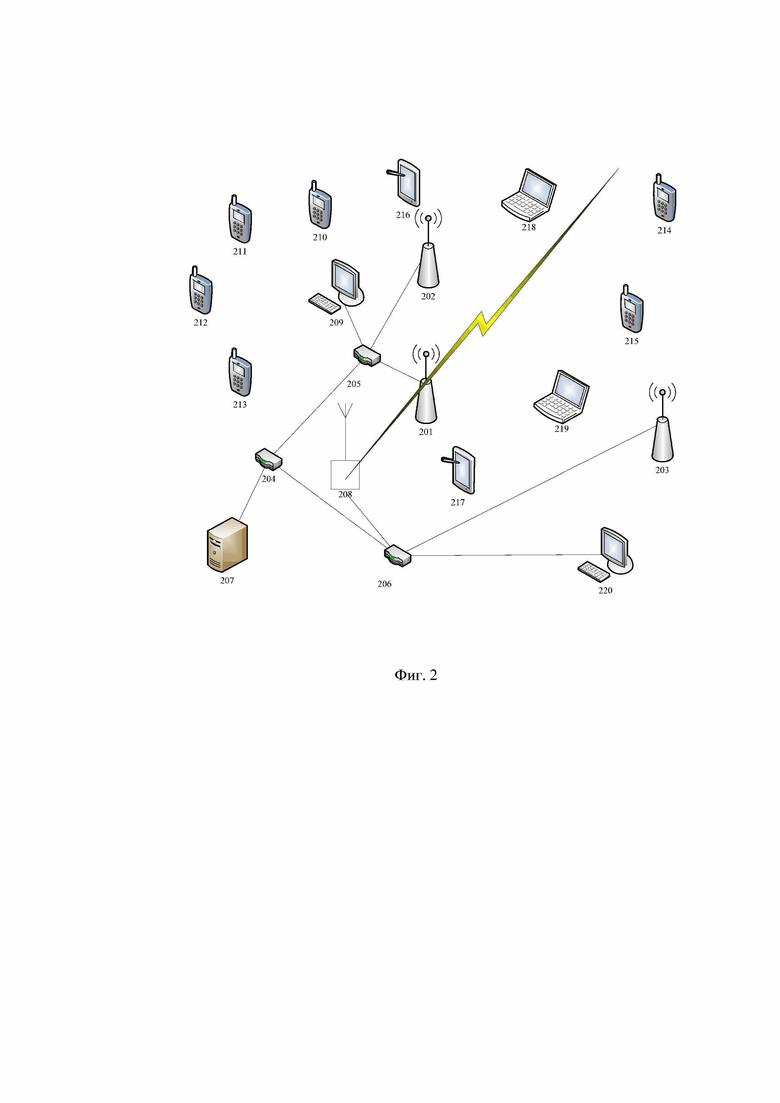

Оценка эффективности разработанного способа проводилась на основе испытательного стенда беспроводной сети передачи данных, структурная схема которого представлена на фигуре 2. В качестве сокращений указанных на фигуре 2, приняты следующие:

В ходе испытаний фиксировалось количество мобильных устройств обратившихся к точке доступа имитирующей злоумышленника. При проведении испытаний изменялись места размещения устройства формирования помех и места нахождения мобильных устройств.

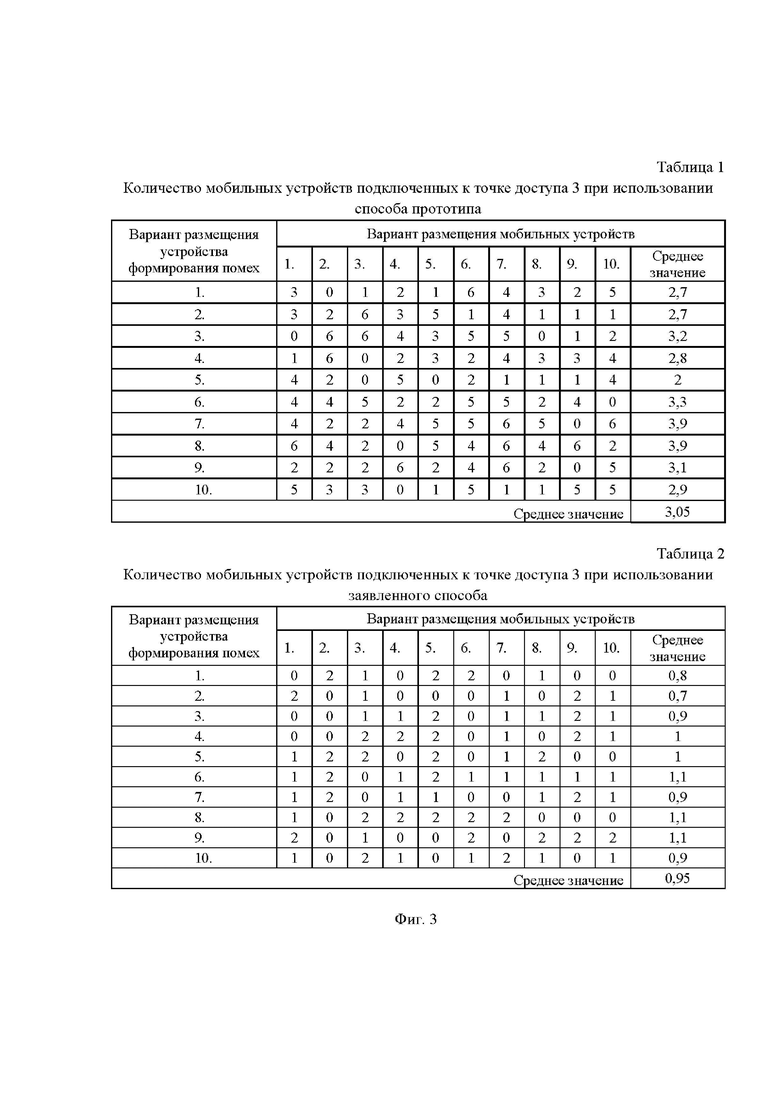

Результаты испытаний для способа прототипа представлены в таблице 1 (фиг. 3), для заявленного способа в таблице 2 (фиг. 3). Анализ результатов испытаний, показывает, что среднее количество мобильных устройств подключившихся к точке доступа имитирующую злоумышленника при использовании заявленного способа меньше чем при использовании способа прототипа, исходя из чего следует вывод о том, что заявленный технический результат достигнут.

| название | год | авторы | номер документа |

|---|---|---|---|

| Индикаторы конфиденциальности для управления запросами аутентификации | 2018 |

|

RU2737348C1 |

| Способы подготовки и обеспечения конфиденциальности информации в выделенной зоне | 2020 |

|

RU2748333C1 |

| СПОСОБ ИСПОЛЬЗОВАНИЯ ВАРИАНТОВ ПРОТИВОДЕЙСТВИЯ СЕТЕВОЙ И ПОТОКОВОЙ КОМПЬЮТЕРНЫМ РАЗВЕДКАМ И СЕТЕВЫМ АТАКАМ И СИСТЕМА ЕГО РЕАЛИЗУЮЩАЯ | 2018 |

|

RU2682108C1 |

| Способ мониторинга и управления информационной безопасностью подвижной сети связи | 2020 |

|

RU2747368C1 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ КОНФИДЕНЦИАЛЬНОСТИ ИНФОРМАЦИИ, ИСПОЛЬЗУЕМОЙ ВО ВРЕМЯ ОПЕРАЦИЙ АУТЕНТИФИКАЦИИ И АВТОРИЗАЦИИ, ПРИ ИСПОЛЬЗОВАНИИ ДОВЕРЕННОГО УСТРОЙСТВА | 2013 |

|

RU2583710C2 |

| СПОСОБ ОЦЕНКИ СПОСОБНОСТИ УЗЛА КОМПЬЮТЕРНОЙ СЕТИ ФУНКЦИОНИРОВАТЬ В УСЛОВИЯХ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2648508C1 |

| ВТОРИЧНАЯ АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЬСКОГО УСТРОЙСТВА | 2017 |

|

RU2755258C2 |

| СПОСОБ МОНИТОРИНГА СЕТЕЙ СВЯЗИ В УСЛОВИЯХ ВЕДЕНИЯ СЕТЕВОЙ РАЗВЕДКИ И ИНФОРМАЦИОННО ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2015 |

|

RU2612275C1 |

| ДОВЕРЕННЫЙ ДИСТАНЦИОННЫЙ УДОСТОВЕРЯЮЩИЙ АГЕНТ (TRAA) | 2010 |

|

RU2537795C2 |

| АРХИТЕКТУРА СЕТИ С ОТКРЫТЫМ ДОСТУПОМ | 2003 |

|

RU2325771C2 |

Изобретение относится к радиотехнике, а именно к способу защиты мобильных устройств связи, входящих в беспроводные сети передачи данных, от информационно-технических воздействий. Техническим результатом является повышение защищенности конфиденциальных данных, обрабатываемых в мобильных устройствах беспроводных сетей передачи данных, за счет контроля изменения параметров, характеризующих информационно-технические воздействия в районе функционирования указанной сети, и затруднение возможности злоумышленника получить доступ к мобильным устройствам при подключении указанных мобильных устройств к точкам доступа, созданным злоумышленником, при блокировании доступа к легитимным точкам доступа. Для этого осуществляют мониторинг признаков информационно-технических воздействий, появления новых точек доступа и сопоставляют указанные факты. Изменяют порядок аутентификации в беспроводных сетях передачи данных при изменении соотношений сигнал шум и количества ошибок, а также блокируют передачи данных мобильным устройством при нарушении процедур аутентификации. 3 ил.

Способ защиты мобильных устройств связи, входящих в беспроводные сети передачи данных, от информационно-технических воздействий, заключающийся в том, что осуществляют развертывание беспроводной сети передачи данных путем установки основного приемопередающего устройства; установку необходимого программного обеспечения и настройку сетевого оборудования; обеспечивают подключение мобильных устройств к информационным ресурсам беспроводной сети передачи данных при помощи точки доступа; осуществляют мониторинг признаков, характеризующих ведение информационно-технических воздействий; система мониторинга обрабатывает данные от средств мониторинга, мобильных устройств, входящих в беспроводную сеть передачи данных; сравнивают измеренные значения параметров, характеризующих информационно-технические воздействия, с соответствующими допустимыми значениями; мобильные устройства проверяют легитимность точки доступа; система управления беспроводной сетью передачи данных передает команду о поэтапном переходе с основной рабочей частоты на запасную частоту или активацию дополнительной точки доступа; проводят дополнительную аутентификацию между приемопередатчиком и мобильным устройством сети, отличающийся тем, что вводят исходные данные, характеризующие рабочую частоту, время обнаружения системой мониторинга информационно-технических воздействий, время реакции системы управления беспроводной сетью передачи данных на возникновение признаков, характеризующих информационно-технические воздействия, время передачи команд управления и реакции мобильного устройства на полученную команду от системы управления беспроводной сетью передачи данных; количество мобильных устройств и типов мобильных устройств, входящих в беспроводную сеть передачи данных, используемые протоколы аутентификации, предоставляемые услуги связи, допустимые соотношения сигнал-шум, количество ошибок и длительность задержки для каждой предоставляемой услуги связи, значения параметров непреднамеренных помех, значения параметров искажений, вносимых рельефом местности или зданием, в котором размещается беспроводная сеть передачи данных; значения различных информационно-технических воздействий; рассчитывают диаграммы распространения сигнала исходя из особенностей местности; на основании проведенных расчетов определяют места установки основного и резервных приемопередатчиков беспроводной сети передачи данных, используемых в качестве точек доступа; формируют модель беспроводной сети передачи данных, учитывающую основной и резервные приемопередатчики, используемые в качестве точек доступа; задают типы мобильных устройств, входящих в сеть беспроводного доступа, и их количество; предоставляемые услуги связи, протоколы аутентификации; приемопередатчик, используемый для формирования точки доступа, созданной злоумышленником доступа, и места ее установки, источники информационно-технических воздействий и непреднамеренных помех, а также диапазон изменения информационно-технических воздействий и непреднамеренных помех; моделируют функционирование беспроводной сети передачи данных в условиях информационно-технических воздействий и непреднамеренных помех; измеряют время обнаружения факта информационно-технических воздействий системой мониторинга; измеряют время принятия решения системой управления сетью об изменении протоколов аутентификации, время изменения протоколов аутентификации при выявлении факта информационно-технических воздействий; измеряют значения параметров ИТВ, при которых происходит переход мобильных устройств, входящих с сеть, от точки доступа, созданной злоумышленником, а также разрыв соединения; измеренные значения сохраняют в базу данных; на основании сохраненных данных определяют порядок применения различных протоколов аутентификации, количества предоставляемых услуг связи, последовательность управления предоставляемыми услугами связи и используемых протоколов сетевого взаимодействия; при развертывании сети дополнительно устанавливают резервное приемопередающее устройство, необходимое программное обеспечение для изменения протоколов аутентификации средств, обеспечивающих взаимодействие мобильных устройств, входящих в сеть, с системой мониторинга и управления сетью; настройку сетевого оборудования, систем мониторинга и управления сетью, средств мониторинга; контролируют время функционирования сети, если условие выполнено, то функционирование разработанной последовательности действий заканчивается; система мониторинга обрабатывает и оценивает значения параметров каждого канала связи между основным приемопередатчиком и мобильными устройствами сети; при выявлении признаков информационно-технических воздействий сканируют рабочий диапазон частот с целью поиска других приемопередатчиков; на основании сканирования частотного диапазона определяется наличие новых приемопередающих устройств в районе функционирования сети; рассчитывают вероятность предоставления выбранных услуг связи в условиях влияния выявленных помех; сравнивают рассчитанные значения влияния выявленных помех с допустимыми значениями, если уровень помех ниже допустимого, то продолжают мониторинг, если значения уровня помех превышает допустимое значение, то изменяют протокол сетевого взаимодействия; измеряют значения параметров информационно-технических воздействий, влияние информационно-технических воздействий на процесс предоставления услуг связи, время реакции систем мониторинга и управления сетью; при выявлении нового приемопередающего устройства изменяют протокол аутентификации, применяемый мобильными устройствами сети; если легитимность точки доступа подтверждена, продолжается мониторинг; если легитимность точки доступа не подтверждена, то мобильные устройства блокируют передачу и прием данных до ввода дополнительных команд; если во время функционирования сети произошел разрыв соединения между приемопередатчиком и мобильным устройством, входящим в сеть, то восстановление соединения осуществляется при помощи нового протокола аутентификации.

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ОТ УТЕЧКИ КОНФИДЕНЦИАЛЬНЫХ ДАННЫХ В БЕСПРОВОДНЫХ СЕТЯХ | 2014 |

|

RU2602956C2 |

| СПОСОБ МОНИТОРИНГА СЕТЕЙ СВЯЗИ В УСЛОВИЯХ ВЕДЕНИЯ СЕТЕВОЙ РАЗВЕДКИ И ИНФОРМАЦИОННО ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2015 |

|

RU2612275C1 |

| УСТРОЙСТВО ОБНАРУЖЕНИЯ АТАК В БЕСПРОВОДНЫХ СЕТЯХ СТАНДАРТА 802.11G | 2013 |

|

RU2545516C2 |

| ПОСРЕДНИК В ЛОКАЛЬНОЙ СЕТИ ДЛЯ УДАЛЕННО ПОДКЛЮЧЕННОГО МОБИЛЬНОГО УСТРОЙСТВА, РАБОТАЮЩЕГО В РЕЖИМЕ ПОНИЖЕННОГО ЭНЕРГОПОТРЕБЛЕНИЯ | 2006 |

|

RU2370916C1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

Авторы

Даты

2021-10-11—Публикация

2021-03-10—Подача