ОБЛАСТЬ ТЕХНИКИ

[0001] Настоящая технология в целом относится к системам и способам выявления вредоносной активности и, в частности, к способам и системам для выявления вредоносной активности предопределенного типа в локальной сети (LAN).

УРОВЕНЬ ТЕХНИКИ

[0002] Известны решения для облачных вычислений. Некоторые из них предоставляют пользователям возможность зарегистрироваться для использования виртуальных машин (VM) и выделенных серверных ресурсов для исполнения различных пользовательских задач. Некоторые поставщики услуг облачных вычислений также предоставляют пользователю возможность зарегистрировать пробную учетную запись.

[0003] Общеизвестно, что некоторые недобросовестные пользователи регистрируют большое число бесплатных пробных учетных записей и используют предоставленные VM для исполнения задач, которые противоречат условиям и положениям пробной учетной записи. Например, недобросовестный пользователь может использовать VM для выполнения блокчейн-майнинга (например, майнинга криптовалют). Естественно, это увеличивает нагрузку на ресурсы поставщиков облачных вычислений с технической точки зрения. С коммерческой точки зрения такое использование пробных учетных записей отрицательно сказывается на назначении таких пробных учетных записей, поскольку эти недобросовестные пользователи не только никогда не превратятся в постоянных подписчиков (то есть платящих пользователей) на службу облачных вычислений, но они будут часто регистрировать многочисленные пробные учетные записи с единственной целью майнинга для увеличения своей прибыли.

[0004] Публикация патентной заявки США № 20180196684 A1 на имя International Business Machines Corporation, от 12 июля 2018 года под названием "Method, system, and computer program product for application identification in a cloud platform" раскрывает способ, систему и компьютерный программный продукт, включающие в себя извлечение информации, связанной с одним или более процессами одного или более приложений, работающих на виртуальной машине, из памяти виртуальной машины, создание по меньшей мере одной первой сигнатуры приложения на основе извлеченной информации, и идентификации одного или более приложений, работающих на виртуальной машине, путем сопоставления по меньшей мере одной первой сигнатуры приложения с одним или более вторыми сигнатурами приложений, сохраненными ранее.

[0005] Патент США № 10,084,816 B2, выданный на имя Fortinet Inc., опубликованный 29 декабря 2016 года и озаглавленный “Protocol based detection of suspicious network traffic”, раскрывает идентификацию подозрительного сетевого трафика, указывающего на бот-сеть и/или продвинутую постоянную угрозу (APT), на основе сетевого протокола такого трафика. Согласно одному варианту осуществления файл трафика принимается на устройстве сетевой безопасности, которое защищает частную сеть. Файл трафика содержит в себе сетевой трафик, ассоциированный с частной сетью, который был захвачен и сохранен. Принятый файл трафика обрабатывается устройством сетевой безопасности, чтобы определить, относится ли сетевой трафик к сетевому протоколу, который свидетельствует о существовании угрозы для сетевой безопасности в частной сети. При обнаружении угрозы для сетевой безопасности устройство сетевой безопасности сообщает подробности об угрозе для сетевой безопасности.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0006] Неограничивающие варианты осуществления настоящей технологии были разработаны на основе осознания изобретателями по меньшей мере одной проблемы, ассоциированной с подходами в предшествующем уровне техники для определения вредоносных активностей в облачной среде. Как отмечалось выше, лица, занимающиеся вредоносным блокчейн-майнингом, регистрируют большое число пробных учетных записей, используя поддельные адреса электронной почты (например, созданные с использованием услуг поставщиков бесплатной электронной почты). Такие занимающиеся майнингом лица также могут привлекать не пробные и краденые учетные записи системы облачных вычислений.

[0007] Таких «недобросовестных пользователей» не легко отловить. Поставщик системы облачных вычислений не имеет доступа к данным пользователей на виртуальной машине (VM) из-за конфиденциальности и других проблем. Однако разработчики неограничивающих вариантов осуществления настоящей технологии поняли, что традиционная система облачных вычислений имеет доступ к «внешним данным» - например, к IP-адресам и портам доступа, используемым виртуальными машинами для осуществления доступа к сетевым ресурсам.

[0008] Несмотря на то, что разработчики настоящей технологии изначально были сосредоточены на системах облачных вычислений, они также осознали, что аналогичные проблемы могут возникать в любой LAN, например, в корпоративной LAN и подобных, в результате чего злоумышленники могут использовать физические электронные устройства, подключенные к такой LAN, для выполнения вредоносных активностей, таких как криптовалютный и другой блокчейн-майнинг (это всего лишь примеры вредоносных активностей предопределенного типа, выявление и, возможно, блокировка или ограничение которых может быть желательной.

[0009] Таким образом, в общем, неограничивающие варианты осуществления настоящей технологии направлены на обнаружение вредоносной активности и, более конкретно, на способы и системы для выявления вредоносной активности предопределенного типа в системе облачных вычислений и LAN других типов, которые имеют физические электронные устройства или VM, к ним подключенные.

[00010] Неограничивающие варианты осуществления настоящей технологии основаны на предпосылке, что электронное устройство наблюдения может контролировать внешние данные, на основе которых электронное устройство наблюдения может определять, используется ли конкретная VM в системе облачных вычислений или конкретное электронное устройство, подключенное к LAN, для выполнения вредоносной активности предопределенного типа.

[00011] В соответствии с первым широким аспектом настоящей технологии раскрыт реализуемый компьютером способ для выявления вредоносной активности предопределенного типа, причем способ исполняется электронным устройством наблюдения, причем электронное устройство наблюдения является частью локальной сети (LAN), причем LAN включает в себя множество электронных устройств, выполненных с возможностью осуществления доступа к сетевым ресурсам через LAN и глобальную сеть (WAN), доступную через LAN, причем способ содержит: осуществление доступа электронным устройством наблюдения к журналу для извлечения информации об использовании, ассоциированной с по меньшей мере частью множества электронных устройств; анализ электронным устройством наблюдения информации об использовании для выявления подмножества электронных устройств, причем электронные устройства упомянутого подмножества являются кандидатами для ассоциирования с вредоносной активностью в WAN; анализ электронным устройством наблюдения, для каждого из подмножества электронных устройств, списка сетевых ресурсов, доступ к которым осуществляется соответствующим одним из подмножества электронных устройств через WAN; исполнение электронным устройством наблюдения робота опроса, причем робот опроса выполнен с возможностью: передачи каждому из списка сетевых ресурсов сообщения ping, причем сообщение ping имеет первый предопределенный формат, сгенерированный на основе предопределенного типа вредоносной активности; приема от по меньшей мере некоторых из списка сетевых ресурсов ответного сообщения; анализ электронным устройством наблюдения ответного сообщения; в ответ на то, что ответное сообщение имеет второй предопределенный формат, причем второй предопределенный формат был выявлен на основе предопределенного типа вредоносной активности: определение электронным устройством наблюдения того, что ассоциированный сетевой ресурс, сгенерировавший ответное сообщение, ассоциирован с вредоносной активностью.

[00012] В некоторых неограничивающих вариантах осуществления способа, в ответ на одно из: (i) ответное сообщение не имеет второго предопределенного формата и (ii) отсутствие ответа от определенного одного из списка сетевых ресурсов, определяют, что этот определенный сетевой ресурс из списка сетевых ресурсов не ассоциирован с вредоносной активностью.

[00013] В некоторых неограничивающих вариантах осуществления настоящего способа предопределенным типом является блокчейн-майнинг.

[00014] В некоторых неограничивающих вариантах осуществления способа, первый предопределенный формат и второй предопределенный формат являются частью оверлейного протокола STRATUM.

[00015] В некоторых неограничивающих вариантах осуществления способа, первый предопределенный формат и второй предопределенный формат являются частью квитирующих сообщений оверлейного протокола STRATUM.

[00016] В некоторых неограничивающих вариантах осуществления способа, информация об использовании ассоциирована с работой части множества электронных устройств.

[00017] В некоторых неограничивающих вариантах осуществления способа, информация об использовании содержит по меньшей мере одно из: использования процессора (CPU); использования диска для записи; использования диска для чтения.

[00018] В некоторых неограничивающих вариантах осуществления способа, анализ информации об использовании содержит применение по меньшей мере одной эвристики к информации об использовании.

[00019] В некоторых неограничивающих вариантах осуществления способа, по меньшей мере одна эвристика содержит: определение того, что среднее использование процессора выше первого порогового значения; определение того, что коэффициент вариации использования процессора ниже второго порогового значения; определение того, что использование диска для чтения выше третьего порогового значения; и определение того, что использование диска для записи ниже четвертого порогового значения.

[00020] В некоторых неограничивающих вариантах осуществления способа информация об использовании содержит список сетевых адресов, используемых частью множества электронных устройств для осуществления доступа к сетевым ресурсам через WAN.

[00021] В некоторых неограничивающих вариантах осуществления способа, анализ информации об использовании содержит применение по меньшей мере одной эвристики к информации об использовании.

[00022] В некоторых неограничивающих вариантах осуществления способа, по меньшей мере одна эвристика содержит определение, использует ли доступ к сетевому ресурсу предопределенный порт, ассоциированный с предопределенным типом вредоносной активности.

[00023] В некоторых неограничивающих вариантах осуществления способа, по меньшей мере одна эвристика содержит: определение, был ли доступ к сетевому ресурсу осуществлен с использованием одного из TCP-порта 3333, TCP-порта 5555, TCP-порта 7777, TCP-порта 8080, TCP-порта 14433, TCP-порта 14444, TCP-порта 37781, TCP-порта 45700, TCP-порта 45560 и TCP-порта 6667.

[00024] В некоторых неограничивающих вариантах осуществления способа, LAN содержит среду облачных вычислений, и при этом множество электронных устройств содержит множество виртуальных машин (VM), исполняемых в среде облачных вычислений.

[00025] В некоторых неограничивающих вариантах осуществления способа множество вычислительных устройств содержит множество физических электронных устройств, подключаемых к LAN для осуществления доступа к WAN.

[00026] В некоторых неограничивающих вариантах осуществления способ содержит исполнение корректирующего действия в связи с ассоциированным сетевым ресурсом, который был определен как ассоциированный с вредоносной активностью.

[00027] В некоторых неограничивающих вариантах осуществления способа корректирующее действие содержит блокировку трафика на ассоциированные сетевые ресурсы из LAN.

[00028] В некоторых неограничивающих вариантах осуществления способа корректирующее действие содержит блокировку всего сетевого доступа к WAN для определенного электронного устройства, которое осуществило доступ к сетевому ресурсу.

[00029] В соответствии с другим широким аспектом настоящей технологии раскрыто электронное устройство наблюдения для выявления вредоносной активности предопределенного типа, причем электронное устройство наблюдения является частью локальной сети (LAN), причем LAN включает в себя множество электронных устройств, выполненных с возможностью осуществления доступа к сетевым ресурсам через LAN и глобальную сеть (WAN), доступную через LAN, причем электронное устройство наблюдения содержит процессор, выполненный с возможностью: осуществления доступа к журналу для извлечения информации об использовании, ассоциированной с по меньшей мере частью множества электронных устройств; анализа информации об использовании для выявления подмножества электронных устройств, причем электронные устройства упомянутого подмножества являются кандидатами для ассоциирования с вредоносной активностью в WAN; анализа, для каждого из подмножества электронных устройств, списка сетевых ресурсов, доступ к которым осуществляется соответствующим одним из подмножества электронных устройств через WAN; исполнения робота опроса, причем робот опроса выполнен с возможностью: передачи каждому из списка сетевых ресурсов сообщения ping, причем сообщение ping имеет первый предопределенный формат, сгенерированный на основе предопределенного типа вредоносной активности; приема от по меньшей мере некоторых из списка сетевых ресурсов ответного сообщения; анализа ответного сообщения; в ответ на то, что ответное сообщение имеет второй предопределенный формат, причем второй предопределенный формат был выявлен на основе предопределенного типа вредоносной активности: определения того, что ассоциированный сетевой ресурс, сгенерировавший ответное сообщение, ассоциирован с вредоносной активностью.

[00030] В некоторых неограничивающих вариантах осуществления устройства, в ответ на одно из: (i) ответное сообщение не имеет второго предопределенного формата и (ii) отсутствие ответа от определенного одного из списка сетевых ресурсов, процессор выполнен с возможностью определения того, что этот определенный сетевой ресурс из списка сетевых ресурсов не ассоциирован с вредоносной активностью.

[00031] В контексте настоящего описания "сервер" представляет собой компьютерную программу, которая работает на надлежащем аппаратном обеспечении и способна принимать запросы (например, от электронных устройств) по сети, а также выполнять эти запросы или вызывать выполнение этих запросов. Аппаратное обеспечение может быть одним физическим компьютером или одной физической компьютерной системой, но ни то, ни другое не является обязательным для настоящей технологии. В настоящем контексте использование выражения «по меньшей мере один сервер» не предназначено для обозначения того, что каждая задача (например, принятые инструкции или запросы) или любая конкретная задача будет принята, выполнена или вызвана для выполнения одним и тем же сервером (то есть одним и тем же программным и/или аппаратным обеспечением); подразумевается, что любое количество программных элементов или аппаратных устройств может быть вовлечено в прием/отправку, выполнение или вызов для выполнения любой задачи или запроса, или последствий любой задачи или запроса; и все это программное и аппаратное обеспечение может быть одним сервером или несколькими серверами, причем обе эти ситуации включены в выражение «по меньшей мере один сервер».

[00032] В контексте настоящего описания, если специально не указано иное, слова "первый", "второй", "третий" и т. д. используются в качестве прилагательных только для того, чтобы позволить отличить существительные, которые они модифицируют, друг от друга, а не для описания какой-либо особой взаимосвязи между такими существительными. Таким образом, например, следует понимать, что использование терминов "первый сервер" и "третий сервер" не подразумевает какого-либо конкретного порядка, типа, хронологии, иерархии или ранжирования (например) таких серверов, равно как и их использование (само по себе) не означает, что какой-либо "второй сервер" должен обязательно существовать в любой определенной ситуации. Кроме того, как обсуждается в других контекстах данного документа, ссылка на "первый" элемент и "второй" элемент не исключает того, что эти два элемента в реальном мире фактически являются одним и тем же элементом. Таким образом, например, в некоторых случаях "первый" сервер и "второй" сервер могут быть одним и тем же программным обеспечением и/или аппаратным обеспечением, в других случаях они могут представлять собой разное программное обеспечение и/или аппаратное обеспечение.

[00033] В контексте настоящего описания, если специально не указано иное, "база данных" представляет собой любую структурированную совокупность данных, независимо от ее конкретной структуры, программное обеспечение для администрирования базы данных, или компьютерное оборудование, на котором данные хранятся, реализуются или их делают доступными для использования иным образом. База данных может находиться на том же оборудовании, что и процесс, который хранит или использует информацию, хранящуюся в базе данных, или она может находиться на отдельном оборудовании, например на выделенном сервере или множестве серверов.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[00034] Для лучшего понимания настоящей технологии, а также других аспектов и ее дополнительных признаков, ссылка приводится на нижеследующее описание, которое должно использоваться в сочетании с сопроводительными чертежами, на которых:

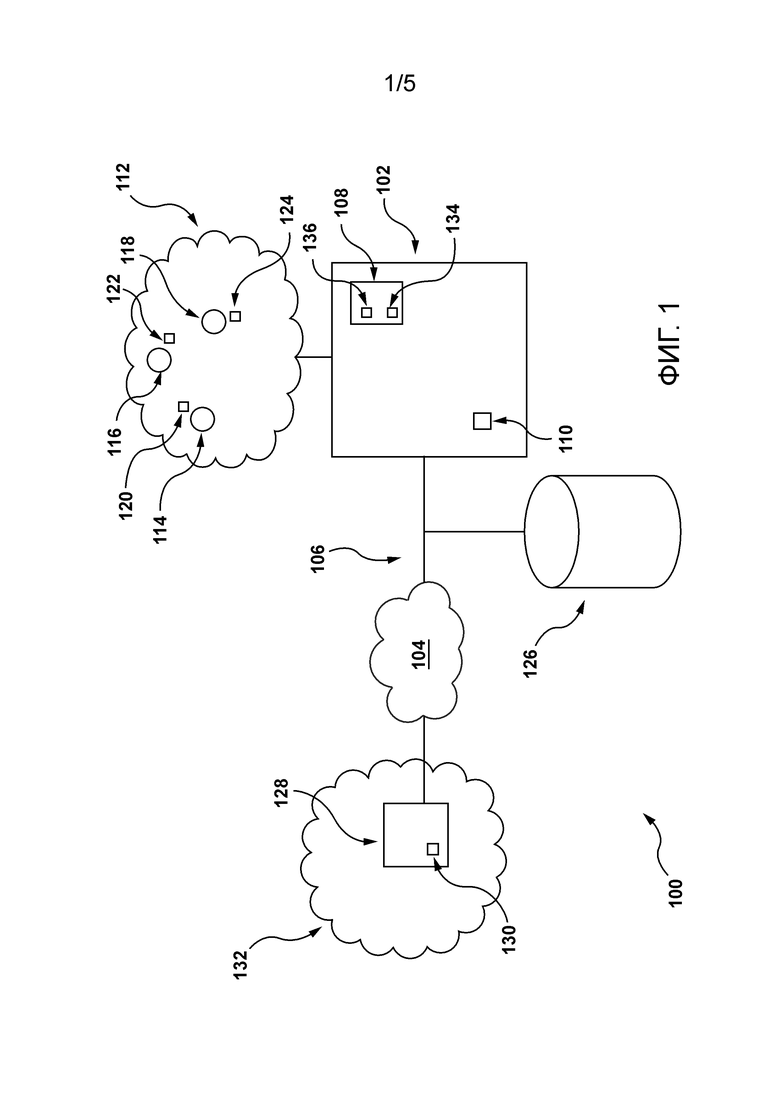

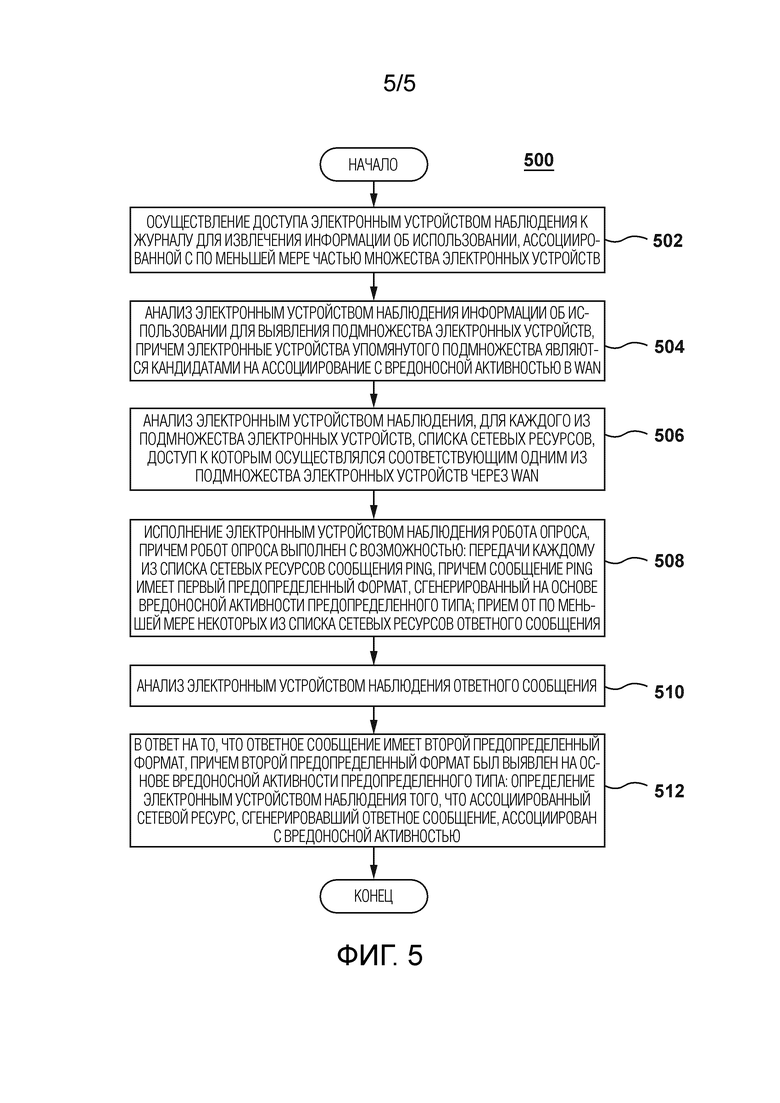

[00035] Фигура 1 иллюстрирует схематичное представление системы, реализуемой в соответствии с неограничивающими вариантами осуществления настоящей технологии.

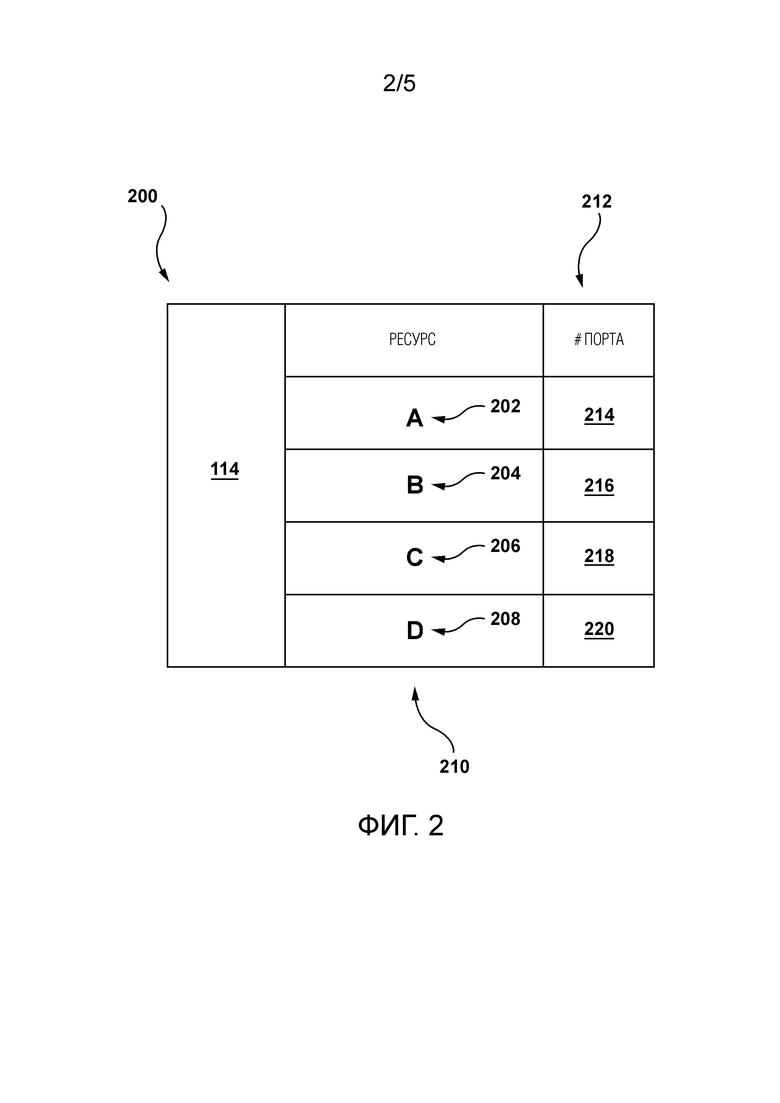

[00036] Фигура 2 представляет схематичную иллюстрацию списка сетевых ресурсов, доступ к которым был осуществлен некоторой виртуальной машиной из упомянутой системы.

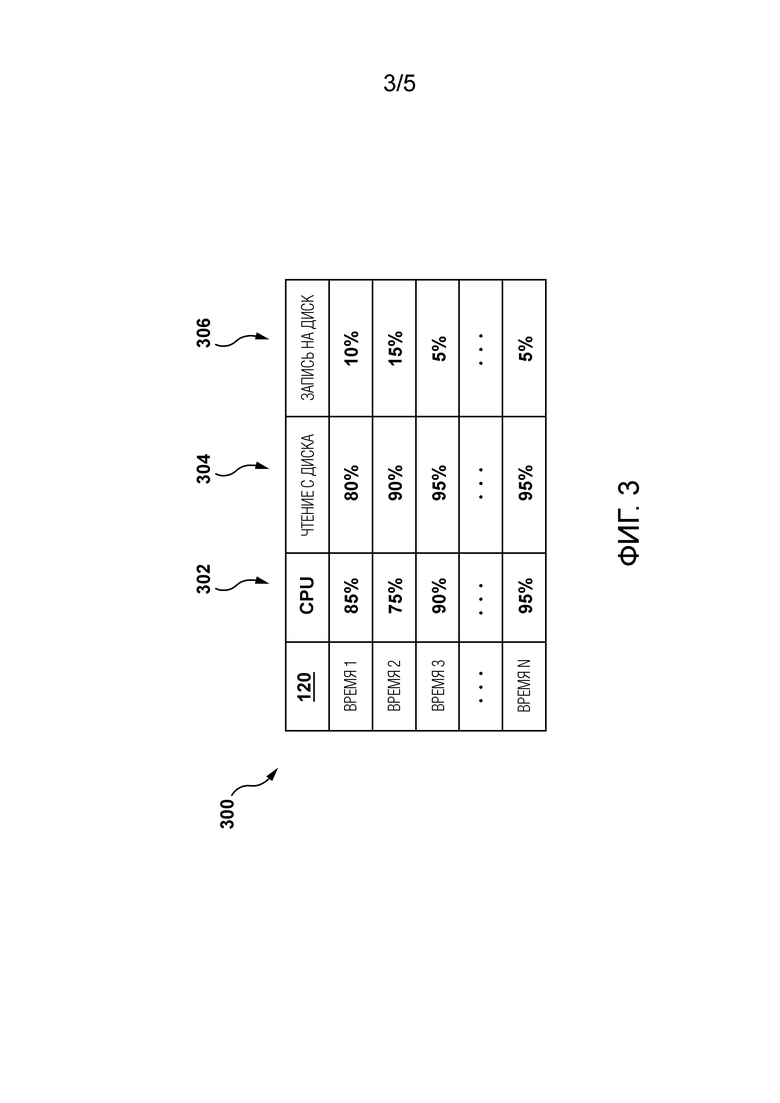

[00037] Фигура 3 представляет схематичную иллюстрацию одного или более контролируемых параметров виртуальной машиной из упомянутой системы.

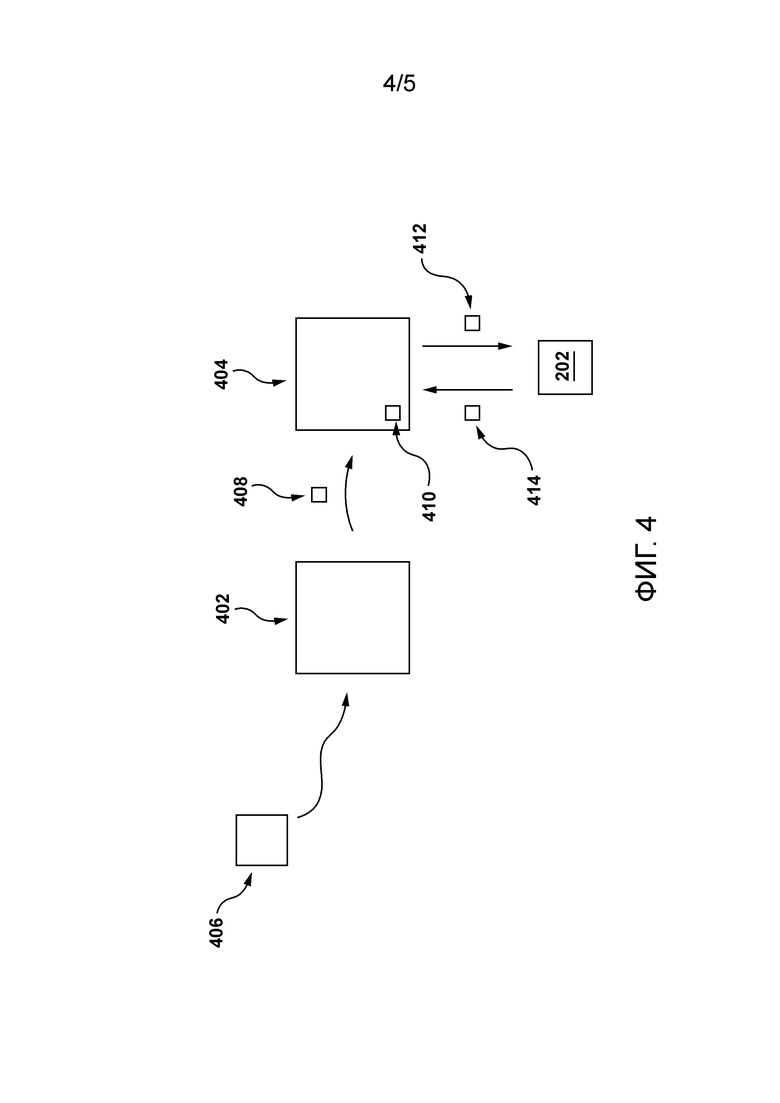

[00038] Фигура 4 представляет пример процесса обнаружения вредоносной активности предопределенного типа.

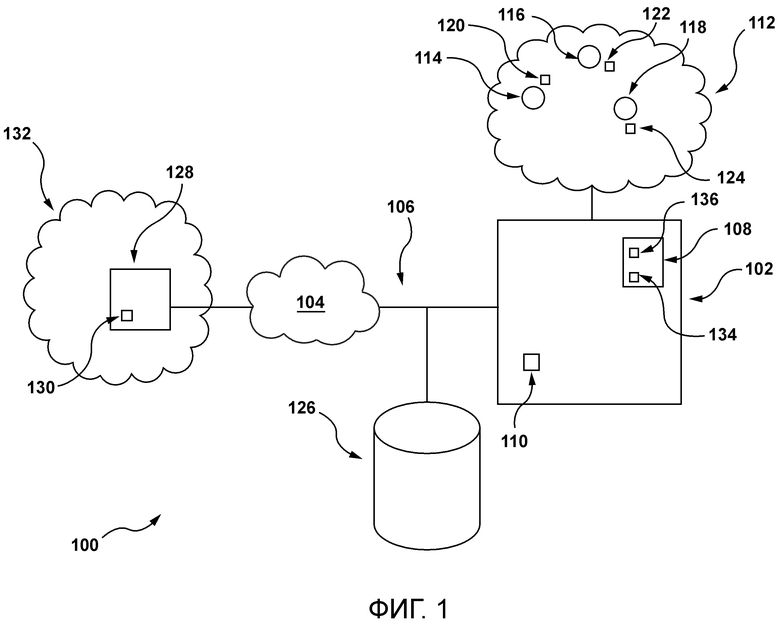

[00039] Фигура 5 представляет блок-схему последовательности операций способа обнаружения вредоносной активности предопределенного типа.

ПОДРОБНОЕ ОПИСАНИЕ

[00040] Со ссылкой на Фигуру 1 проиллюстрировано схематичное представление системы 100, причем система 100 подходит для реализации неограничивающих вариантов осуществления настоящей технологии. Следует четко понимать, что система 100 проиллюстрирована лишь как иллюстративная реализация настоящей технологии. Таким образом, нижеследующее описание предназначено лишь для того, чтобы использоваться в качестве описания иллюстративных примеров настоящей технологии. Это описание не предназначено для определения объема или ограничения настоящей технологии. В некоторых случаях то, что считается полезными примерами модификаций системы 100, также может быть изложено ниже. Это делается просто для того, чтобы помочь пониманию и, опять же, не для того, чтобы определить объем или изложить границы настоящей технологии. Эти модификации не являются исчерпывающим списком и, как будет понятно специалисту в данной области техники, вероятно возможны другие модификации. Кроме того, если этого не было сделано (то есть, когда никакие примеры модификаций не были приведены), это не следует интерпретировать так, что никакие модификации не возможны и/или что описанное является единственным способом реализации этого элемента настоящей технологии. Специалисту в данной области будет понятно, что это, вероятно, не так. Кроме того, следует понимать, что в некоторых случаях система 100 может предоставлять простые реализации настоящей технологии, и что в таких случаях они представлены таким образом для помощи в понимании. Специалисты в данной области поймут, что различные реализации настоящей технологии могут иметь большую сложность.

[00041] Приведенные в данном документе примеры и условные формулировки призваны главным образом помочь читателю понять принципы настоящей технологии, а не ограничить ее объем такими конкретно приведенными примерами и условиями. Должно быть понятно, что специалисты в данной области смогут разработать различные механизмы, которые, хоть и не были описаны и показаны в данном документе явным образом, тем не менее воплощают принципы настоящей технологии и включаются в ее суть и объем. Кроме того, нижеследующее описание может описывать реализации настоящей технологии в относительно упрощенном виде для целей упрощения понимания. Специалисты в данной области поймут, что различные реализации настоящей технологии могут иметь большую сложность.

[00042] Кроме того, все содержащиеся в данном документе утверждения, в которых указываются принципы, аспекты и реализации настоящей технологии, а также их конкретные примеры, призваны охватить как структурные, так и функциональные эквиваленты, вне зависимости от того, известны ли они в настоящее время или будут разработаны в будущем. Таким образом, например, специалисты в данной области осознают, что любые блок-схемы в данном документе представляют концептуальные виды иллюстративной схемы, воплощающей принципы настоящей технологии. Аналогичным образом, будет понятно, что любые блок-схемы, схемы последовательности операций, схемы изменения состояний, псевдокоды и подобное представляют различные процессы, которые могут быть по сути представлены на считываемых компьютером носителях и исполнены компьютером или процессором вне зависимости от того, показан такой компьютер или процессор явным образом или нет.

[00043] Функции различных элементов, показанных на фигурах, в том числе любого функционального блока, помеченного как "процессор", могут быть обеспечены с помощью специализированного аппаратного обеспечения, а также аппаратного обеспечения, способного исполнять программное обеспечение и связанного с надлежащим программным обеспечением. При обеспечении процессором функции могут быть обеспечены одним выделенным процессором, одним совместно используемым процессором или множеством отдельных процессоров, некоторые из которых могут быть совместно используемыми. В некоторых вариантах осуществления настоящей технологии процессор может быть процессором общего назначения, таким как центральный процессор (CPU) или процессор, выделенный для конкретной цели, например, графический процессор (GPU). Кроме того, явное использование термина "процессор" или "контроллер" не должно истолковываться как относящееся исключительно к аппаратному обеспечению, способному исполнять программное обеспечение, и может в неявной форме включать в себя, без ограничений, аппаратное обеспечение цифрового сигнального процессора (DSP), сетевой процессор, интегральную схему специального назначения (ASIC), программируемую пользователем вентильную матрицу (FPGA), постоянную память (ROM) для хранения программного обеспечения, оперативную память (RAM) и энергонезависимое хранилище. Другое аппаратное обеспечение, традиционное и/или специализированное, также может быть включено в состав.

[00044] Учитывая эти основополагающие вещи, рассмотрим некоторые неограничивающие примеры, чтобы проиллюстрировать различные реализации аспектов настоящей технологии.

[00045] Система 100 содержит сервер 102. Сервер 102 может быть реализован как традиционный компьютерный сервер. В примере варианта осуществления настоящей технологии сервер 102 может быть реализован как сервер Dell™ PowerEdge™, работающий под управлением операционной системы Microsoft™ Windows Server™. Само собой разумеется, сервер 102 может быть реализован в любом другом подходящем аппаратном и/или программном и/или программно-аппаратном обеспечении или их комбинации. В проиллюстрированном неограничивающем варианте осуществления настоящей технологии сервер 102 является единственным сервером. В альтернативных неограничивающих вариантах осуществления настоящей технологии функциональные возможности сервера 102 могут быть распределены и могут быть реализованы посредством многочисленных серверов.

[00046] Реализация сервера 102 хорошо известна. Однако, выражаясь кратко, сервер 102 содержит интерфейс связи (не показан) для двусторонней связи с сетью 104 связи через линию 106 связи. В некоторых неограничивающих вариантах осуществления настоящей технологии сеть 104 связи может быть реализована как Интернет. В других вариантах осуществления настоящей технологии сеть 104 связи может быть реализована иначе, например, как какая-либо глобальная сеть связи, локальная сеть связи, частная сеть связи и тому подобное.

[00047] Реализация линии 106 связи не ограничена особым образом. Например, линия 106 связи может быть реализована в виде линии беспроводной связи (такой как, но без ограничения упомянутым, линия связи 3G, линия связи 4G, Wireless Fidelity или WiFi®, для краткости, Bluetooth®, или тому подобное) или в виде проводной (такой как соединение на основе Ethernet).

[00048] Сервер 102 включает в себя серверную память 108, которая содержит один или более долговременных носителей данных и, как правило, предоставляет место для хранения исполняемых компьютером программных инструкций, исполняемых серверным процессором 110. В качестве примера, серверная память 108 может быть реализована как материальный считываемый компьютером носитель данных, включающий в себя постоянную память (ROM) и/или оперативную память (RAM). Серверная память 108 также может включать в себя одно или более фиксируемых запоминающих устройств в виде, например, жестких дисков (HDD), твердотельных накопителей (SSD) и карт флэш-памяти.

[00049] На сервере 102 также размещается облачная служба 112, которая предоставляет пользователям выделенное пространство для хранения информации в виде файлов и папок (такая как, например, служба Яндекс.Облако™). В некоторых неограничивающих вариантах осуществления настоящей технологии облачная служба 112 предоставляет пользователю возможность создания виртуальной машины (VM) в облачной службе 112. В некоторых других неограничивающих вариантах осуществления настоящей технологии облачная служба 112 может предоставлять пробные VM бесплатно одному или большему числу пользователей.

[00050] В проиллюстрированном варианте осуществления облачной службы 112 предусмотрено 3 VM, а именно первая VM 114, вторая VM 116 и третья VM 118. Вообще говоря, когда создается виртуальная машина, сервер 102 генерирует ID. По существу, первая VM 114 ассоциирована с первым ID 120, вторая VM ассоциирована со вторым ID 122, а третья VM ассоциирована с третьим ID 124. Излишне говорить, что, хотя в облачной службе 112 показаны только три виртуальные машины, это не является ограничением, и предполагается, что в облачной службе 112 может присутствовать больше или меньше трех VM.

[00051] Сервер 102 дополнительно подключен к базе 126 данных журнала. В некоторых неограничивающих вариантах осуществления настоящей технологии база 126 данных журнала выполнена с возможностью хранения списка сетевых ресурсов, доступ к которым осуществлялся каждой из VM, включенных в облачную службу 112.

[00052] Другими словами, для каждой из первой VM 114, второй VM 116 и третьей VM 118 база 126 данных журнала хранит список сетевых ресурсов, доступ к которым был осуществлен. В некоторых неограничивающих вариантах осуществления настоящей технологии хранится указание всех сетевых ресурсов, к которым был осуществлен доступ соответствующей VM. Само собой разумеется, также предполагается, что сохраняется указание только части сетевых ресурсов, доступ к которым был осуществлен (например 100 сетевых ресурсов, доступ к которым был осуществлен). Указание сетевых ресурсов может быть сохранено в форме сетевого адреса или тому подобного.

[00053] Со ссылкой на фигуру 2 представлена схематичная иллюстрация списка 200, который содержит сетевые ресурсы, доступ к которым был осуществлен первой VM 114.

[00054] На этой иллюстрации список 200 указывает, что первая VM 114 осуществила доступ к набору 210 сетевых ресурсов, который содержит 4 сетевых ресурса, а именно первый ресурс 202, второй ресурс 204, третий ресурс 206 и четвертый ресурс 208. Во избежание сомнений, несмотря на то, что каждый из первого ресурса 202, второго ресурса 204, третьего ресурса 206 и четвертого ресурса 208 проиллюстрирован конкретной буквой, это сделано лишь для упрощения иллюстрации. Действительно, следует понимать, что хранимое в списке 200 содержимое может соответствовать унифицированному указателю ресурса (URL) или IP-адресу соответствующего одного из первого ресурса 202, второго ресурса 204, третьего ресурса 206, и четвертого ресурса 208, доступ к которому был осуществлен посредством первой VM 114.

[00055] В некоторых неограничивающих вариантах осуществления настоящей технологии список 200 дополнительно содержит номер 212 порта протокола управления передачей (TCP) или протокола пользовательских дейтаграмм (UDP), использованного для доступа к соответствующему одному из первого ресурса 202, второго ресурса 204, третьего ресурса 206 и четвертого ресурса 208. Например, номер 214 первого порта ассоциирован с первым ресурсом 202. Другими словами, первая VM 114 осуществила доступ к первому ресурсу 202, используя номер 214 первого порта.

[00056] Аналогично, второй ресурс 204 ассоциирован с номером 216 второго порта , третий ресурс 206 ассоциирован с номером 218 третьего порта, а четвертый ресурс 208 ассоциирован с номером 220 четвертого порта.

[00057] Возвращаясь к фигуре 1, там представлена криптовалютная система 132, которая подключена к сети 104 связи. Реализация криптовалютой системы 132 общеизвестна в данной области техники и не будет здесь подробна описана. Достаточно сказать, что криптовалютная система 132 может быть ассоциирована с системой Bitcoin™, системой Litecoin™, системой Ethereum™ и системой Monero™ и т.п.

[00058] В криптовалютной системе 132 предусмотрен сервер 128 пула. Реализация сервера 128 пула не ограничена и может быть реализована таким же образом, как сервер 102. Сервер 128 пула дополнительно подключен к или имеет доступ к блокчейн-реестру 130 (также известному просто как «ledger»).

[00059] Вообще говоря, криптовалютная система 132 содержит майнеры (не показаны). Основной задачей майнеров является постоянная вставка новых данных в криптовалютную систему 132. Более конкретно, майнеры собирают данные транзакций, происходящих в криптовалютной системе 132, проверяют их и вставляют в структуру, называемую «блоком». Майнеры должны решить математическую вычислительную задачу прежде, чем блок будет помещен в блокчейн-реестр 130 на постоянной основе. Когда блок сливается с блокчейн-реестром 130, майнер получает вознаграждение в виде криптовалюты. Например, если криптовалютная система 132 реализует криптовалюту Bitcoins™, работник получит определенное количество биткойнов. Этот процесс проверки транзакций и получения вознаграждения криптовалютой называется криптовалютным майнингом (или просто «майнингом»).

[00060] В некоторых неограничивающих вариантах осуществления настоящей технологии сервер 128 пула выполнен с возможностью объединения майнеров в майнинговый пул, такой как F2Pool, в котором сервер 128 пула распараллеливает работу по майнингу среди многих майнеров.

[00061] В некоторых неограничивающих вариантах осуществления настоящей технологии протокол связи, используемый в криптовалютной системе 132, является оверлейным протоколом STRATUM. Вообще говоря, оверлейный протокол STRATUM является протоколом связи в открытом виде между сервером 128 пула и майнерами, который построен по протоколу TCP/IP и использует формат JSON-RPC.

[00062] Хотя в криптовалютной системе 132 проиллюстрирован только один экземпляр сервера 128 пула, это сделано для простоты понимания, и должно быть понятно, что криптовалютная система 132 состоит из множества электронных устройств и серверов пулов.

[00063] Сервер 102 выполнен с возможностью исполнения приложения 134 контроля. В некоторых неограничивающих вариантах осуществления настоящей технологии приложение контроля выполнено с возможностью определения для каждой из VM облачной службы 112 одного или более параметров использования, относящихся к такой VM. Более конкретно, приложение 134 контроля выполнено с возможностью контроля использования серверного процессора 110 и использования серверной памяти 108 для записи и чтения для каждой из первой VM 114, второй VM 116 и третьей VM 118.

[00064] Со ссылкой на фигуру 3 представлена схематическая иллюстрация таблицы одного или более параметров использования, ассоциированных с первой VM 114, которая контролируется приложением 134 контроля. Таблица может быть реализована в виде журнала 300 контроля.

[00065] Журнал 300 контроля иллюстрирует использование 302 процессора, использование 304 памяти для чтения и использование 306 памяти для записи первой VM 114 в период различных моментов времени.

[00066] Использование 302 процессора указывает процентную долю процессора, назначенную первой используемой VM 114. Например, предполагается, что предопределенная величина мощности серверного процессора 110 назначается первой VM 114. Таким образом, использование 302 процессора указывает часть назначенной мощности обработки, которая используется в данный момент времени.

[00067] Использование 304 памяти для чтения указывает процент хранилища, такого как серверная память 108, реализованная как HDD или SDD, назначенный первой VM 114 и используемый для чтения. Например, предполагается, что предопределенная величина серверной памяти 108 назначается первой VM 114 для чтения. Таким образом, использование 304 памяти для чтения указывает часть назначенной памяти, используемую для чтения в данный момент времени.

[00068] Использование 306 памяти для записи указывает процент хранилища, такого как серверная память 108, назначенный первой VM 114 и используемый для записи. Например, предполагается, что предопределенная величина серверной памяти 108 назначается первой VM 114 для записи. Таким образом, использование 306 памяти для записи указывает часть назначенной памяти, используемую для записи в данный момент времени.

[00069] Возвращаясь к фигуре 1, сервер 102 выполнен с возможностью исполнения аутентификационного приложения 136. В некоторых неограничивающих вариантах осуществления настоящей технологии аутентификационное приложение 136 выполнено с возможностью определения, участвует ли VM в облачной службе 112 во вредоносной активности, такой как майнинг.

[00070] Хотя описание системы 100 ссылается на различные аппаратные объекты (такие как сервер 102, база 126 данных журнала и сервер 128 пула), которые показаны отдельно, следует понимать, что это сделано для простоты понимания. Предполагается, что различные функции, исполняемые этими различными объектами, могут быть исполнены единым объектом или распределены между различными объектами.

Аутентификационное приложение 136

[00071] Со ссылкой на фигуру 4 приведено схематичное представление процесса обнаружения вредоносной активности. Процесс для обнаружения вредоносной активности исполняется аутентификационным приложением 136 (см. Фигуру 1), реализованным в соответствии с неограничивающим вариантом осуществления настоящей технологии. Аутентификационное приложение 136 исполняет (или иным образом имеет доступ к): процедуру 402 приема и процедуру 404 определения.

[00072] В контексте настоящего описания термин «процедура» (routine) относится к подмножеству исполняемых компьютером программных инструкций аутентификационного приложения 136, которое исполняется серверным процессором 110 (процедура 402 приема, процедура 404 определения). Во избежание каких-либо сомнений следует четко понимать, что процедура 402 приема, процедура 404 определения проиллюстрированы в данном документе как отдельные объекты для упрощения описания процесса, исполняемого аутентификационным приложением 136. Предполагается, что некоторые или все из процедуры 402 приема, процедуры 404 определения могут быть реализованы в виде одной или более объединенных процедур.

[00073] Для простоты понимания настоящей технологии ниже описаны функциональные возможности каждой из процедуры 402 приема, процедуры 404 определения, а также данные и/или хранимые в них.

Процедура 402 приема

[00074] Процедура 402 приема выполнена с возможностью приема пакета 406 данных от приложения 134 контроля (см. Фигуру 1). Пакет 408 данных содержит указание одного или более параметров использования, ассоциированных с первой VM 114 (см. Фигуру 3), второй VM 116 и третьей VM 118.

[00075] В ответ на прием пакета 406 данных процедура 402 приема выполнена с возможностью исполнения следующих функций.

[00076] Во-первых, процедура 402 приема выполнена с возможностью анализа одного или более параметров использования, ассоциированных с каждой из первой VM 114, второй VM 116 и третьей VM 118, и выбора одной или более подозрительных VM на основе анализа одного или более параметров использования.

[00077] Способ определения одной или более подозрительных VW не ограничен. В некоторых неограничивающих вариантах осуществления настоящей технологии процедура 402 приема выполнена с возможностью применения одного или более эвристических правил к одному или более параметрам использования первой VM 114, второй VM 116 и третьей VM 118.

[00078] В некоторых неограничивающих вариантах осуществления настоящей технологии одно или более эвристических правил могут быть определены на основе анализа фактической VM, осуществляющей майнинговые активности в облачной службе 112.

[00079] Лишь как неограничивающий пример, набор эвристических правил может включать в себя одно или более из следующих определений:

• Среднее использование 302 процессора (см. Фигуру 3) выше первого предопределенного порогового значения (например, 90%, 95% и т. п.);

• Коэффициент вариации использования 302 процессора ниже второго предопределенного порогового значения (например, 5%, 10% и т. п.);

• Использование 304 памяти для чтения выше третьего предопределенного порогового значения; например, в сравнении с 0,75 процентилем пользователей VM; и

• Использование 304 памяти для записи ниже четвертого предопределенного порогового значения; например, в сравнении с 0,75 процентилем пользователей VM.

[00080] В некоторых неограничивающих вариантах осуществления настоящей технологии набор эвристических правил может применяться с использованием скользящего окна. Например, рассматривая первую VM 114 в качестве примера, набор эвристических правил применяется в течение предопределенных периодов времени, когда первая VM 114 осуществляет доступ к каждому из первого ресурса 202, второго ресурса 204, третьего ресурса 206 и четвертого ресурса 208. Скользящее окно может составлять несколько часов, несколько дней или любую другую подходящую длительность.

[00081] Предположим, с целью пояснения, что в облачной службе 112 первая VM 114 и вторая VM 116 были определены как подозрительные. Другими словами, по меньшей мере некоторые из одного или более параметров использования, ассоциированных с первой VM 114 и второй VM 116, очень похожи на параметры использования виртуальной VM, занимающейся вредоносной активностью, такой как майнинг. Таким образом, предполагаются, что процедура 402 приема может иметь доступ к набору контрольных параметров, содержащему контрольное среднее использование процессора, контрольный коэффициент вариации использования процессора, контрольное использование памяти для чтения и контрольное использование памяти для записи, и выполнена с возможностью определения, находится ли каждое из среднего использования 302 процессора, коэффициента вариации использования 302 процессора, использования 304 памяти для чтения и использования 306 памяти для записи в пределах предопределенного диапазона соответствующих контрольных параметров в определенный момент времени или во время определенного временного диапазона.

[00082] В некоторых неограничивающих вариантах осуществления настоящей технологии, если один из одного или более параметров использования находится в пределах предопределенного диапазона, ассоциированная VM считается подозрительной. Само собой разумеется, также предполагается, что подозрительность VM может быть основана на том, что более одного из одного или более параметров использования находятся в пределах предопределенных диапазонов.

Процедура 404 определения

[00083] Процедура 402 приема затем выполнена с возможностью передачи пакета 408 данных в процедуру 404 определения. Пакет 408 данных содержит первый ID 120 и второй ID 122, которые соответственно ассоциированы с первой VM 114 и второй VM 116.

[00084] Теперь следует понять, что простой факт того, что некоторые или все вышеперечисленные эвристические правила удовлетворяются для некоторой VM, сам по себе не означает, что данная VM участвует во вредоносной активности (такой как майнинг или тому подобное). Действительно, такая VM может исполнять другие вычислительно затратные или требующие большого объема памяти исполняемые компьютером задачи, такие как декодирование видео, декодирование речи в текст или тому подобное.

[00085] Соответственно, процедура 404 определения выполнена с возможностью проверки, участвует ли подозрительная VM во вредоносной активности, такой как майнинг.

[00086] Чтобы определить, участвует ли одна из первой VM 114 или второй VM 116 во вредоносной активности, такой как майнинг, процедура 404 определения выполнена с возможностью исполнения следующих функций.

[00087] Во-первых, процедура 404 определения выполнена с возможностью извлечения, на основе первого ID 120 и второго ID 122, из базы 126 данных журнала, списка сетевых ресурсов, доступ к которым был осуществлен первой VM 114 (то есть списка 200) и второй VM 116 (не показан).

[00088] После извлечения списков, процедура 404 определения выполнена с возможностью применения одного или более эвристических правил для определения одного или более подозрительных веб-ресурсов, содержащихся в этих списках. Более конкретно, рассматривая первую VM 114 в качестве примера, процедура 404 определения выполнена с возможностью определения, ассоциирован ли один или более веб-ресурсов в списке 200 с вредоносной активностью.

[00089] Помня о том, что список 200 включает в себя номер 212 порта, ассоциированный с каждым из сетевых ресурсов, доступ к которым был осуществлен первой VM 114, одно или более эвристических правил могут включать в себя одно или более из следующих определений:

• Доступ к сетевому ресурсу был осуществлен с использованием одного из TCP-порта 3333, TCP-порта 5555, TCP-порта 7777, TCP-порта 8080, TCP-порта 14433, TCP-порта 14444, TCP-порта 37781, TCP-порта 45700, TCP-порта 45560 и TCP-порта 6667.

[00090] Указанные выше порты были определены на основе понимания разработчиками того, что многие, если не все, связи в криптовалютной системе 132 выполняются с использованием вышеупомянутых портов.

[00091] Таким образом, в некоторых неограничивающих вариантах осуществления настоящей технологии процедура 404 определения выполнена с возможностью анализа одного или более номеров 212 портов, доступ к которым был осуществлен первой VM 114 и второй VM 116, чтобы определить, ассоциирован ли какой-либо ресурс с одним из вышеуказанных номеров портов.

[00092] Предположим, например, что в списке 200 и списке (не показан), ассоциированном со второй VM 116, только номер 214 первого порта соответствует одному из номеров (TCP-порт 3333, TCP-порт 5555, TCP-порт 7777, TCP-порт 8080, TCP-порт 14433, TCP-порт 14444, TCP-порт 37781, TCP-порт 45700, TCP-порт 45560 и TCP-порт 6667). Другими словами, процедура 404 определения определила, что первый ресурс 202 ассоциирован с номером порта, о котором известно, что он ассоциирован с майнинговой активностью (TCP-порт 3333, TCP-порт 5555, TCP-порт 7777, TCP-порт 8080, TCP-порт 14433, TCP-порт 14444, TCP-порт 37781, TCP-порт 45700, TCP-порт 45560 и TCP-порт 6667).

[00093] В некоторых альтернативных неограничивающих вариантах осуществления настоящей технологии аутентификационное приложение 136 может осуществлять доступ к черному списку, содержащему известные сетевые ресурсы, ассоциированные с вредоносной активностью. Например, черный список может включать в себя URL или IP-адрес майнинговых пулов. Таким образом, вместо использования номеров портов процедура 404 определения может быть выполнена с возможностью выявления сетевых ресурсов, доступ к которым был осуществлен первой VM 114 и второй VM 116, которые также присутствуют в черном списке.

[00094] В некоторых альтернативных неограничивающих вариантах осуществления настоящей технологии, если определенная VM осуществила доступ к определенному сетевому ресурсу с использованием номера порта, о котором известно, что он ассоциирован с майнинговой активностью (TCP-порт 3333, TCP-порт 5555, TCP-порт 7777, TCP-порт 8080, TCP-порт 14433, TCP-порт 14444, TCP-порт 37781, TCP-порт 45700, TCP-порт 45560 и TCP-порт 6667), и этот сетевой ресурс находится в черном списке, процедура 404 определения выполнена с возможностью рассмотрения данного сетевого ресурса в качестве подозрительного сетевого ресурса.

[00095] В некоторых неограничивающих вариантах осуществления настоящей технологии процедура 404 определения выполнена с возможностью исполнения робота 410 опроса. Робот 410 опроса может быть реализован в виде программного обеспечения, способного передавать конкретное сообщение, которое ассоциировано с вредоносной активностью. Например, робот 410 опроса выполнен с возможностью передачи сообщения 412 ping (проверки связи) на первый ресурс 202, используя конкретное сообщение, которое ассоциировано с майнинговой активностью.

[00096] Само собой разумеется, также предполагается, что вместо передачи сообщения 412 ping на первый ресурс 202 (определенный как ассоциированный с одним из вышеуказанных номеров портов) процедура 404 определения может быть выполнена с возможностью передачи сообщения 412 ping на каждый из сетевых ресурсов, доступ к которым был осуществлен первой VM 114 и второй VM 116.

[00097] В некоторых неограничивающих вариантах осуществления настоящей технологии сообщение 412 ping содержит первый предопределенный формат.

[00098] В некоторых неограничивающих вариантах осуществления настоящей технологии первый предопределенный формат является форматом, основанном на оверлейном протоколе STRATUM.

[00099] В некоторых неограничивающих вариантах осуществления настоящей технологии первый предопределенный формат может соответствовать сообщению синхронизации в оверлейном протоколе STRATUM, которое передается как часть квитирования ("рукопожатия") TCP.

[000100] В некоторых неограничивающих вариантах осуществления настоящей технологии первый предопределенный формат может соответствовать сообщению подписки майнера или сообщению подписки соединения, передаваемому в формате оверлейного протокола STRATUM. В качестве иллюстрации, сообщение 412 ping может быть реализовано как «mining.subscribe, params,», которое описывает, хоть и несуществующие, возможности майнинга робота 410 опроса.

[000101] Теперь, в ответ на прием сообщения 412 ping, первый ресурс 202 отвечает ответным сообщением 414. Затем процедура 404 определения выполнена с возможностью определения, соответствует ли ответное сообщение 414 сообщению второго предопределенного формата.

[000102] Например, когда сообщение 412 ping соответствует сообщению синхронизации, второй предопределенный формат ответного сообщения 414 соответствует сообщению подтверждения синхронизации, переданному в формате, основанном на оверлейном протоколе STRATUM.

[000103] В другом примере, если сообщение 412 ping соответствует сообщению подписки майнера, второй предопределенный формат ответного сообщения 414 соответствует ответному сообщению подписки в формате, основанном на оверлейном протоколе STRATUM.

[000104] В ответ на определение того, что ответное сообщение 414 имеет второй предопределенный формат, процедура 404 определения определяет, что первый ресурс 202 соответствует ресурсу в криптовалютной системе (такой как криптовалютная система 132). Другими словами, процедура 404 определения выполнена с возможностью определения того, что первая VM 114 участвует в майнинговой активности, посредством осуществления связи с первым ресурсом 202. Например, первый ресурс 202 соответствует ресурсу, ассоциированному с майнинговым пулом, управляемым сервером 128 пула (см. Фигуру 1).

[000105] С другой стороны, если определено, что ответное сообщение не имеет второго предопределенного формата, первый ресурс 202 определяется не ассоциированным с вредоносной активностью.

[000106] В некоторых неограничивающих вариантах осуществления настоящей технологии, в ответ на определение того, что первая VM 114 участвует майнинговой активности в облачной службе 112, процедура 404 определения может быть выполнена с возможностью исполнения корректирующего действия.

[000107] В некоторых неограничивающих вариантах осуществления настоящей технологии корректирующее действие может соответствовать одному из: блокировки всего трафика от облачной службы 112 на первый ресурс 202, блокировки всего трафика от первой VM 114 и завершение работы первой VM 114.

[000108] Хотя приведенное выше описание настоящей технологии было выполнено со ссылкой на облачную службу 112, настоящая технология этим не ограничена. Предполагается, что настоящая технология может быть использована в других окружениях. В качестве иллюстрации предполагается, что первая VM 114, вторая VM 116 и третья VM 118 являются физическими электронными устройствами, соединенными между собой в пределах локальной сети (LAN), которая подключена к сети 104 связи. В такой ситуации предполагается, что устройство наблюдения (не показано), также подключенное к LAN, выполнено с возможностью осуществления функций приложения 134 контроля и аутентификационного приложения 136.

[000109] Учитывая архитектуру и примеры, представленные выше, можно получить реализуемый компьютером способ определения вредоносной активности предопределенного типа. Со ссылкой на Фигуру 5 проиллюстрирована блок-схема последовательности операций способа 500, причем способ 500 может быть исполнен в соответствии с неограничивающими вариантами осуществления настоящей технологии. Способ 500 может быть исполнен сервером 102.

[000110] Этап 502: осуществление доступа электронным устройством наблюдения к журналу для извлечения информации об использовании, ассоциированной с по меньшей мере частью множества электронных устройств

[000111] Способ 500 начинается с этапа 502.

[000112] На этапе 502 аутентификационное приложение 136 выполнено с возможностью осуществления доступа к журналам контроля первой VM 114, второй VM 116 и третьей VM 118.

[000113] В некоторых неограничивающих вариантах осуществления настоящей технологии журналы контроля могут быть приняты через пакет 408 данных из приложения контроля.

[000114] Принимая журнал 300 контроля в качестве примера, журнал 300 контроля содержит информацию, касающуюся использования 302 процессора, использования 304 памяти для чтения и использования 306 памяти для записи первой VM 114 в разные периоды времени.

[000115] Этап 504: анализ электронным устройством наблюдения информации об использовании для выявления подмножества электронных устройств, причем электронные устройства упомянутого подмножества являются кандидатами на ассоциирование с вредоносной активностью в WAN

[000116] На этапе 504, аутентификационное приложение 136 выполнено с возможностью анализа одного или более параметров использования, ассоциированных с каждой из первой VM 114, второй VM 116 и третьей VM 118, и выбора одной или более подозрительных VM на основе анализа одного или более параметров использования.

[000117] Способ определения одной или более подозрительных VW не ограничен. В некоторых неограничивающих вариантах осуществления настоящей технологии процедура 402 приема выполнена с возможностью применения одного или более правил к одному или более параметрам использования первой VM 114, второй VM 116 и третьей VM 118.

[000118] Этап 506: анализ электронным устройством наблюдения, для каждого из подмножества электронных устройств, списка сетевых ресурсов, доступ к которым осуществляется соответствующим одним из подмножества электронных устройств через WAN

[000119] На этапе 506 аутентификационное приложение 136 выполнено с возможностью извлечения, из базы 126 данных журнала, списка сетевых ресурсов, доступ к которым был осуществлен одной или более подозрительными VM.

[000120] Например, допустим, что первая VM 114 и вторая VM 116 были определены как подозрительные.

[000121] Соответственно, аутентификационное приложение 136 выполнено с возможностью извлечения, из базы 126 данных журнала, списка сетевых ресурсов, доступ к которым был осуществлен первой VM 114 и второй VM 116.

[000122] Этап 508: исполнение электронным устройством наблюдения робота опроса, причем робот опроса выполнен с возможностью: передачи каждому из списка сетевых ресурсов сообщения ping, причем сообщение ping имеет первый предопределенный формат, сгенерированный на основе вредоносной активности предопределенного типа; прием от по меньшей мере некоторых из списка сетевых ресурсов ответного сообщения

[000123] На этапе 508 аутентификационное приложение 136 выполнено с возможностью исполнения робота 410 опроса.

[000124] Робот 410 опроса выполнен с возможностью передачи сообщения 412 ping сетевым ресурсам, включенным в списки.

[000125] В некоторых неограничивающих вариантах осуществления настоящей технологии сообщение 412 ping передается с помощью оверлейного протокола STRATUM.

[000126] Этап 510: анализ электронным устройством наблюдения ответного сообщения

[000127] На этапе 510 аутентификационное приложение 136 выполнено с возможностью приема и анализа ответного сообщения 414.

[000128] Этап 512: в ответ на то, что ответное сообщение имеет второй предопределенный формат, причем второй предопределенный формат был выявлен на основе вредоносной активности предопределенного типа: определение электронным устройством наблюдения того, что ассоциированный сетевой ресурс, сгенерировавший ответное сообщение, ассоциирован с вредоносной активностью

[000129] На этапе 512 аутентификационное приложение 136 выполнено с возможностью определения, имеет ли ответное сообщение 414 второй предопределенный формат.

[000130] В ответ на то, что ответное сообщение 414 имеет второй предопределенный формат, аутентификационное приложение 136 выполнено с возможностью определения того, что ассоциированный сетевой ресурс ассоциирован с майнинговой активностью, и как таковое выполнено с возможностью определения того, что VM, осуществляющая доступ к этому сетевому ресурсу, задействована в майнинговой активности.

[000131] Модификации и улучшения вышеописанных реализаций настоящей технологии могут стать очевидными для специалистов в данной области техники. Предшествующее описание предназначено для того, чтобы быть примерным, а не ограничивающим. Поэтому подразумевается, что объем настоящей технологии ограничен только объемом прилагаемой формулы изобретения.

[000132] Хотя вышеописанные реализации были описаны и показаны со ссылкой на конкретные этапы, выполняемые в конкретном порядке, следует понимать, что эти этапы могут быть объединены, подразделены или переупорядочены без отклонения от идей настоящей технологии. Соответственно, порядок и группировка этапов ограничением настоящей технологии не являются.

| название | год | авторы | номер документа |

|---|---|---|---|

| УПРАВЛЯЕМОЕ ПОЛИТИКАМИ ДЕЛЕГИРОВАНИЕ УЧЕТНЫХ ДАННЫХ ДЛЯ ЕДИНОЙ РЕГИСТРАЦИИ В СЕТИ И ЗАЩИЩЕННОГО ДОСТУПА К СЕТЕВЫМ РЕСУРСАМ | 2007 |

|

RU2439692C2 |

| Система и способ активного обнаружения вредоносных сетевых ресурсов | 2021 |

|

RU2769075C1 |

| Система и способ обеспечения безопасности IoT-устройств посредством установки компонентов обеспечения безопасности | 2022 |

|

RU2798178C1 |

| Система и способ внешнего контроля поверхности кибератаки | 2021 |

|

RU2778635C1 |

| СПОСОБЫ И СИСТЕМЫ ДЛЯ ПРОВЕРКИ ТРАНЗАКЦИЙ ПЕРЕВОДА ЭЛЕКТРОННЫХ ДЕНЕЖНЫХ СРЕДСТВ | 2014 |

|

RU2644514C2 |

| СИСТЕМА И СПОСОБ ВИРТУАЛИЗАЦИИ ФУНКЦИИ МОБИЛЬНОЙ СЕТИ | 2014 |

|

RU2643451C2 |

| СЕТЕВОЕ ИМЯ ГРУППЫ ДЛЯ ВИРТУАЛЬНЫХ МАШИН | 2008 |

|

RU2461050C2 |

| Система и способ доставки аудиовизуального контента в клиентское устройство | 2013 |

|

RU2647654C2 |

| Способ выявления несогласованного использования ресурсов вычислительного устройства пользователя | 2020 |

|

RU2757330C1 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ПЕРЕНОСНЫХ ЗАПОМИНАЮЩИХ УСТРОЙСТВ | 2015 |

|

RU2700183C2 |

Изобретение относится к защите информации. Технический результат заключается в повышении безопасности сети за счет обнаружения и анализа вредоносной активности предопределенного типа в системе облачных вычислений и LAN других типов, которые имеют физические электронные устройства или виртуальные машины, к ним подключенные. Осуществляется доступ к журналу для извлечения информации об использовании, ассоциированной с по меньшей мере частью множества электронных устройств, анализируются информация об использовании для выявления подмножества электронных устройств и список сетевых ресурсов, доступ к которым осуществляется, передается каждому из списка сетевых ресурсов сообщения и после анализа ответного сообщения определяют, ассоциирован ли сетевой ресурс, сгенерировавший ответное сообщение с вредоносной активностью. 2 н. и 18 з.п. ф-лы, 5 ил.

1. Реализуемый компьютером способ для выявления вредоносной активности предопределенного типа, причем способ исполняется электронным устройством наблюдения, причем электронное устройство наблюдения является частью локальной сети (LAN), причем LAN включает в себя множество электронных устройств, выполненных с возможностью осуществления доступа к сетевым ресурсам через LAN и глобальную сеть (WAN), доступную через LAN, причем способ содержит:

осуществление доступа электронным устройством наблюдения к журналу для извлечения информации об использовании, ассоциированной с по меньшей мере частью множества электронных устройств;

анализ электронным устройством наблюдения информации об использовании для выявления подмножества электронных устройств, причем электронные устройства упомянутого подмножества являются кандидатами для ассоциирования с вредоносной активностью в WAN;

анализ электронным устройством наблюдения, для каждого из подмножества электронных устройств, списка сетевых ресурсов, доступ к которым осуществляется соответствующим одним из подмножества электронных устройств через WAN;

исполнение электронным устройством наблюдения робота опроса, причем робот опроса выполнен с возможностью:

передачи каждому из списка сетевых ресурсов сообщения ping, причем сообщение ping имеет первый предопределенный формат, сгенерированный на основе предопределенного типа вредоносной активности;

приема от по меньшей мере некоторых из списка сетевых ресурсов ответного сообщения;

анализ электронным устройством наблюдения ответного сообщения;

в ответ на то, что ответное сообщение имеет второй предопределенный формат, причем второй предопределенный формат был выявлен на основе предопределенного типа вредоносной активности:

определение электронным устройством наблюдения того, что ассоциированный сетевой ресурс, сгенерировавший ответное сообщение, ассоциирован с вредоносной активностью.

2. Способ по п. 1, в котором в ответ на одно из: (i) ответное сообщение не имеет второго предопределенного формата и (ii) отсутствие ответа от определенного одного из списка сетевых ресурсов, определяют, что этот определенный сетевой ресурс из списка сетевых ресурсов не ассоциирован с вредоносной активностью.

3. Способ по п. 1, в котором предопределенный тип представляет собой блокчейн-майнинг.

4. Способ по п. 3, в котором первый предопределенный формат и второй предопределенный формат являются частью оверлейного протокола STRATUM.

5. Способ по п. 4, в котором первый предопределенный формат и второй предопределенный формат являются частью квитирующих сообщений оверлейного протокола STRATUM.

6. Способ по п. 1, в котором информация об использовании ассоциирована с работой части множества электронных устройств.

7. Способ по п. 6, в котором информация об использовании содержит по меньшей мере одно из:

использования процессора;

использование диска для записи; и

использование диска для чтения.

8. Способ по п. 6, в котором анализ информации об использовании содержит применение по меньшей мере одной эвристики к информации об использовании.

9. Способ по п. 8, при этом по меньшей мере одна эвристика содержит:

определение того, что среднее использование процессора выше первого порогового значения;

определение того, что коэффициент вариации использования процессора ниже второго порогового значения;

определение того, что использование диска для чтения выше третьего порогового значения; и

определение того, что использование диска для записи ниже четвертого порогового значения.

10. Способ по п. 1, в котором информация об использовании содержит список сетевых адресов, используемых частью множества электронных устройств для осуществления доступа к сетевым ресурсам через WAN.

11. Способ по п. 10, в котором анализ информации об использовании содержит применение по меньшей мере одной эвристики к информации об использовании.

12. Способ по п. 11, в котором по меньшей мере одна эвристика содержит определение, использует ли доступ к сетевому ресурсу предопределенный порт, ассоциированный с предопределенным типом вредоносной активности.

13. Способ по п. 11, при этом по меньшей мере одна эвристика содержит:

определение, был ли доступ к сетевому ресурсу осуществлен с использованием одного из TCP-порта 3333, TCP-порта 5555, TCP-порта 7777, TCP-порта 8080, TCP-порта 14433, TCP-порта 14444, TCP-порта 37781, TCP-порта 45700, TCP-порта 45560 и TCP-порта 6667.

14. Способ по п. 1, в котором LAN содержит среду облачных вычислений, и при этом множество электронных устройств содержит множество виртуальных машин (VM), исполняемых в среде облачных вычислений.

15. Способ по п. 1, в котором множество вычислительных устройств содержит множество физических электронных устройств, подключаемых к LAN для осуществления доступа к WAN.

16. Способ по п. 1, дополнительно содержащий исполнение корректирующего действия в связи с ассоциированным сетевым ресурсом, который был определен как ассоциированный с вредоносной активностью.

17. Способ по п. 16, в котором корректирующее действие содержит блокировку трафика на ассоциированные сетевые ресурсы из LAN.

18. Способ по п. 16, в котором корректирующее действие содержит блокировку всего сетевого доступа к WAN для определенного электронного устройства, которое осуществило доступ к сетевому ресурсу.

19. Электронное устройство наблюдения для выявления вредоносной активности предопределенного типа, причем электронное устройство наблюдения является частью локальной сети (LAN), причем LAN включает в себя множество электронных устройств, выполненных с возможностью осуществления доступа к сетевым ресурсам через LAN и глобальную сеть (WAN), доступную через LAN, причем электронное устройство наблюдения содержит процессор, выполненный с возможностью:

осуществления доступа к журналу для извлечения информации об использовании, ассоциированной с по меньшей мере частью множества электронных устройств;

анализа информации об использовании для выявления подмножества электронных устройств, причем электронные устройства упомянутого подмножества являются кандидатами для ассоциирования с вредоносной активностью в WAN;

анализа, для каждого из подмножества электронных устройств, списка сетевых ресурсов, доступ к которым осуществляется соответствующим одним из подмножества электронных устройств через WAN;

исполнения робота опроса, причем робот опроса выполнен с возможностью:

передачи каждому из списка сетевых ресурсов сообщения ping, причем сообщение ping имеет первый предопределенный формат, сгенерированный на основе предопределенного типа вредоносной активности;

приема от по меньшей мере некоторых из списка сетевых ресурсов ответного сообщения;

анализа ответного сообщения;

в ответ на то, что ответное сообщение имеет второй предопределенный формат, причем второй предопределенный формат был выявлен на основе предопределенного типа вредоносной активности:

определения того, что ассоциированный сетевой ресурс, сгенерировавший ответное сообщение, ассоциирован с вредоносной активностью.

20. Устройство по п. 19, в котором в ответ на одно из: (i) ответное сообщение не имеет второго предопределенного формата и (ii) отсутствие ответа от определенного одного из списка сетевых ресурсов, процессор выполнен с возможностью определения того, что этот определенный сетевой ресурс из списка сетевых ресурсов не ассоциирован с вредоносной активностью.

| СЛОЖНОЕ КЛАССИФИЦИРОВАНИЕ ДЛЯ ВЫЯВЛЕНИЯ ВРЕДОНОСНЫХ ПРОГРАММ | 2014 |

|

RU2645268C2 |

| АВТОМАТИЗИРОВАННОЕ ПРОФИЛИРОВАНИЕ ИСПОЛЬЗОВАНИЯ РЕСУРСА | 2013 |

|

RU2605473C2 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| US 10084816 B2, 25.09.2018. | |||

Авторы

Даты

2021-07-23—Публикация

2019-12-25—Подача