Область техники

Изобретение относится к решениям для обеспечения безопасного взаимодействия пользователя с банковскими сервисами, а более конкретно к системам и способам выявления потенциально опасных устройств при взаимодействии пользователя с банковскими сервисами.

Уровень техники

В настоящее время сфера банковских услуг существенно расширилась. Пользователю (клиенту банка) предоставляются новые возможности взаимодействия с банком, способы оплаты и перевода денежных средств. Многообразие платежных систем, поставщиков пластиковых карт и банковских сервисов (сервисы банка зачастую называются сервисами дистанционного банковского обслуживания) позволяет пользователю выполнять разнообразные транзакции посредством вычислительных устройств. Онлайн-банкинг и мобильный банкинг делают возможным проведение денежных операций без участия пластиковой карты или реквизитов банковского счета.

Кроме того, существуют различные механизмы защиты средств пользователя от доступа к ним третьих лиц. При работе пользователя с онлайн-банкингом зачастую используется такой метод, как двухэтапная аутентификация. После ввода в браузере на сайте банка аутентификационных данных (например, логина и пароля, которые могли стать доступны третьим лицам) пользователю на мобильный телефон банком направляется сообщение, содержащее, например, дополнительный проверочный код, который нужно ввести в специальное поле.

Однако, стоит отметить, что существует множество атак, использующих уязвимые стороны при взаимодействии пользователя с банковскими сервисами, которые проводятся злоумышленниками с целью получения доступа к денежным средствам пользователя. Часто такие атаки называются мошенническими (англ. fraud). Так, например, с помощью фишинговых сайтов могут быть получены логин и пароль для доступа к онлайн-банкингу. Вредоносное программное обеспечение (например, инструменты удаленного администрирования) также позволяет злоумышленникам красть данные учетных записей (и прочие конфиденциальные данные) пользователей и проводить транзакции с подтверждением без ведома пользователя.

Известны системы и способы, использующие для защиты пользователей от мошеннической активности так называемый цифровой отпечаток устройства пользователя (англ. device fingerprint). Пользователь в общем случае использует одни и те же устройства, каждое устройство содержит определенный набор программного обеспечения и признаков, которые известны банку. В случае, если на устройстве изменяется набор программного обеспечения, или меняется само устройство, высока вероятность того, что наблюдается мошенническая активность. При совершении мошеннической активности на устройстве, последнее считается опасным.

Так, публикация US 20150324802 описывает технологию аутентификации транзакций пользователя. При аутентификации используются отпечатки браузеров, а также векторы различных комбинаций параметров (характеристики устройства, геолокация, информация о самой транзакции).

Однако зачастую на устройстве пользователя не установлено никаких средств противодействия мошеннической активности (например, антивирусных приложений). Также зачастую пользователи совершают взаимодействие с банковскими сервисами не посредством приложений, которые могут содержать дополнительные инструменты выявления мошеннической активности (например, функции SDK от производителей антивирусных приложений) и сообщать банку дополнительные сведения об устройстве пользователя и транзакции, что затрудняет или делает невозможным выявление мошеннической активности.

Настоящее изобретение позволяет выявлять потенциально опасные устройства, (устройства, с которых может совершаться мошенническая активность), при взаимодействии пользователя с банковскими сервисами посредством браузера.

Сущность изобретения

Настоящее изобретение предназначено для выявления потенциально опасных устройств, с помощью которых пользователь взаимодействует с банковскими сервисами.

Технический результат настоящего изобретения заключается в реализации заявленного назначения.

Согласно одному из вариантов реализации предоставляется способ выявления устройства, посредством которого пользователь взаимодействует с удаленными сервисами, как потенциально опасного, содержащий этапы, на которых: с помощью скрипта, используя протоколы коммуникации, выявляют данные об устройстве пользователя; с помощью облачного сервиса безопасности анализируют выявленные данные об устройстве пользователя, применяя правила выявления потенциально опасных устройств; с помощью облачного сервиса безопасности выявляют потенциально опасное устройство пользователя в случае положительного результата применения правила выявления потенциально опасных устройств.

Согласно другому варианту реализации предоставляется способ, в котором данными об устройстве являются данные об открытых портах устройства.

Согласно одному из частных вариантов реализации предоставляется способ, в котором выявляют открытый порт на основании сравнения времени ответа на запрос к порту.

Согласно одному из частных вариантов реализации предоставляется способ, в котором сравнение времени ответа на запрос к порту происходит со временем ответа на запрос к заведомо закрытому порту.

Согласно одному из частных вариантов реализации предоставляется способ, в котором протоколы коммуникации являются протоколами коммуникации в реальном времени.

Согласно одному из частных вариантов реализации предоставляется способ, в котором данными об устройстве является IP-адрес устройства в локальной сети.

Согласно одному из частных вариантов реализации предоставляется способ, в котором данными об устройстве является название браузера.

Согласно одному из частных вариантов реализации предоставляется способ, в котором данными об устройстве является операционная система устройства.

Согласно одному из частных вариантов реализации предоставляется способ, в котором условием правила выявления потенциально опасных устройств является наличие на устройстве RAT-инструмента.

Согласно одному из частных вариантов реализации предоставляется способ, в котором условием правила выявления потенциально опасных устройств является несоответствие открытых портов на устройстве характерным портам для операционной системы на устройстве.

Согласно одному из частных вариантов реализации предоставляется способ, в котором условием правила выявления потенциально опасных устройств является наличие на устройстве средства удаленного администрирования, которое не должно присутствовать на устройстве.

Согласно одному из частных вариантов реализации предоставляется способ, в котором условием правила выявления потенциально опасных устройств является наличие на устройстве открытых портов, характерных для использования в сетях, предназначенных для анонимизации.

Согласно одному из частных вариантов реализации предоставляется способ, в котором условием правила выявления потенциально опасных устройств является наличие на устройстве открытых портов, характерных для известных устройств, используемых для мошеннической активности.

Согласно одному из частных вариантов реализации предоставляется способ, в котором условием правила выявления потенциально опасных устройств является изменение на устройстве набора открытых портов.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

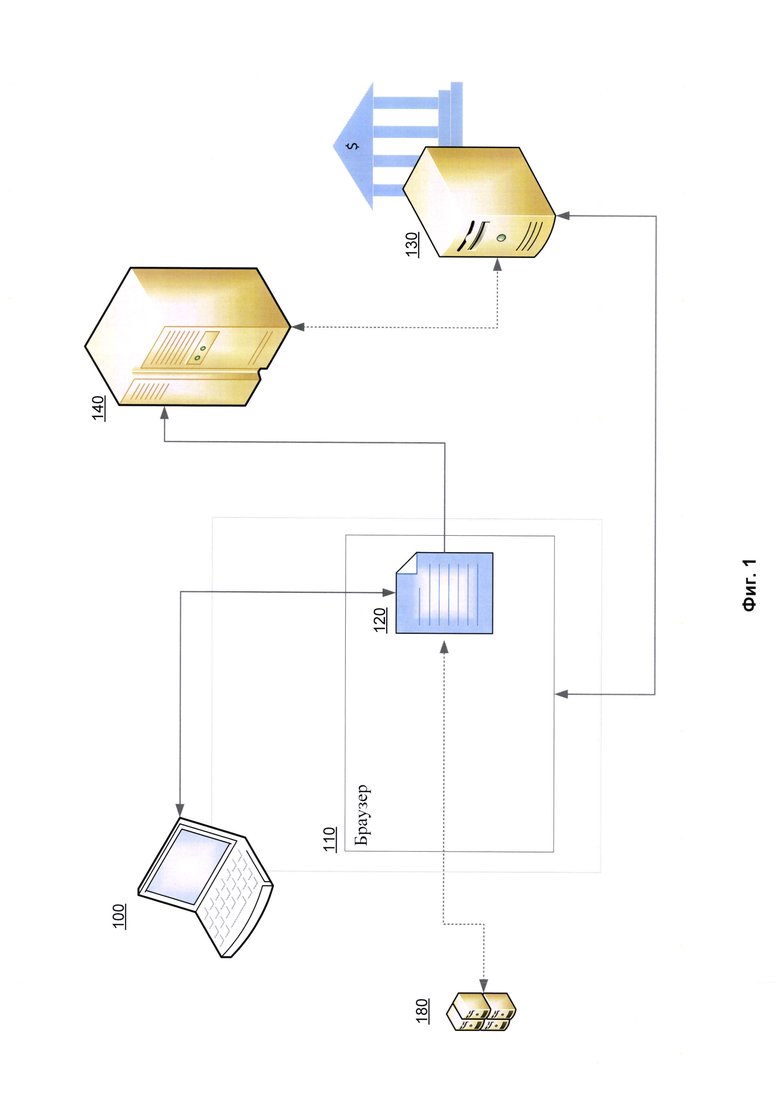

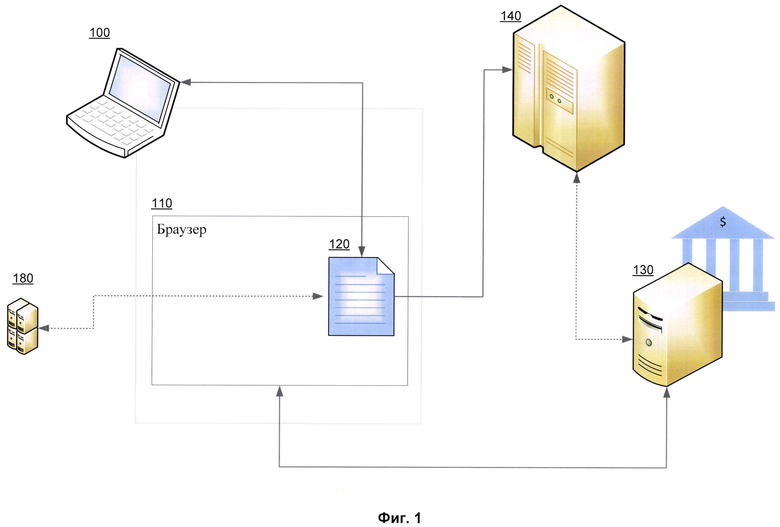

Фиг. 1 отображает структуру системы выявления потенциально опасных устройств по открытым портам.

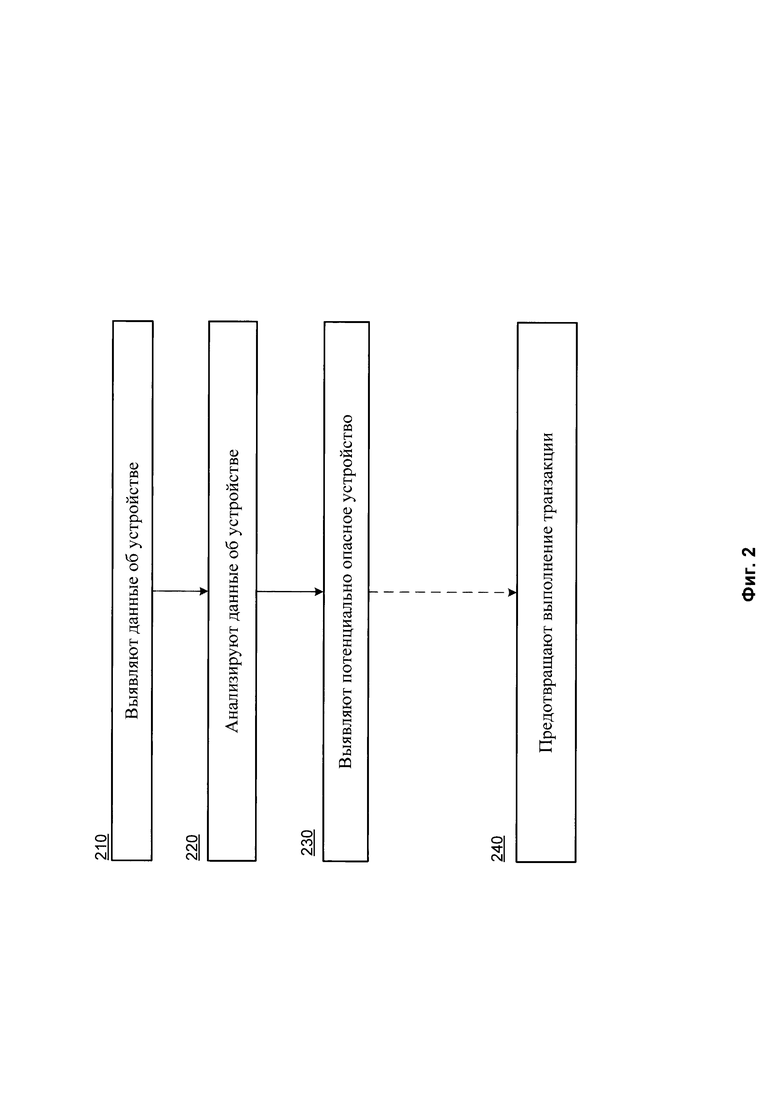

Фиг. 2 отображает схему способа выявления потенциально опасных устройств по открытым портам.

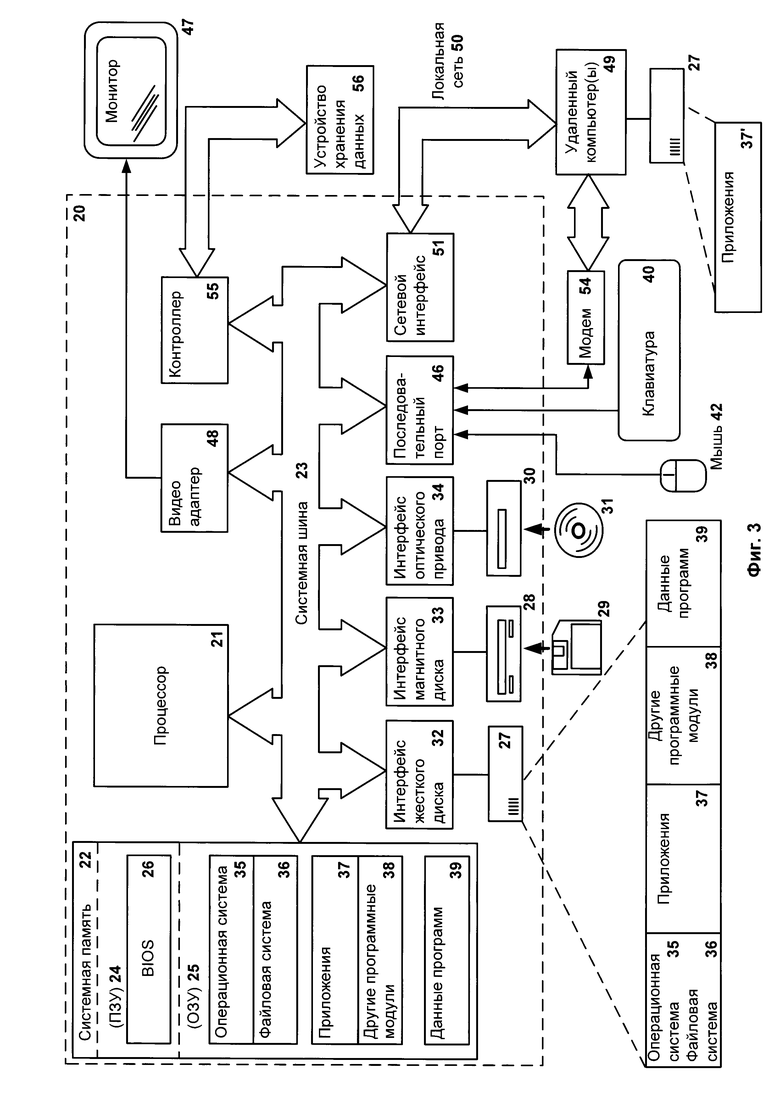

Фиг. 3 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Фиг. 1 отображает структуру системы выявления потенциально опасных устройств по открытым портам.

Система выявления потенциально опасных устройств по открытым портам состоит из браузера 110, выполняющегося на вычислительном устройстве пользователя 100, скрипта 120, выполняющегося в браузере 110, удаленного сервера 130, который предоставляет сервисы пользователю, и с которым взаимодействует пользователь посредством устройства 100, и облачного сервиса безопасности 140, с которым взаимодействует скрипт 120.

Вычислительное устройство пользователя 100 (далее по тексту устройство 100) содержит программную среду исполнения (например, операционную систему), в которой выполняется браузер 110.

Потенциально опасное устройство - устройство 100, вероятность мошенничества (англ. fraud) с которого при онлайн-доступе к банковскому серверу (англ. online banking) 130 выше заранее заданного порогового значения.

Общеизвестно, что устройство 100 может содержать средства удаленного администрирования. Это могут быть как легитимные средства, так и нелегитимные, которые используются злоумышленниками в результате компрометации (например, заражения вредоносным программным обеспечением) устройства 100.

Примерами легитимных средств удаленного администрирования являются:

- Remote Desktop Protocol (RDP),

- Secure Shell (SSH),

- специализированные приложения (например, Team Viewer).

Примерами нелегитимных средств удаленного администрирования являются так называемые инструменты удаленного администрирования (англ. remote administration tool, RAT) - это программы, используемые хакерами или другими лицами для удаленного подключения к устройству 100 через Интернет или локальную сеть. Инструмент удаленного администрирования основан на технологии клиент-сервер. Серверная часть работает на управляемом устройстве 100 и получает команды от клиента, установленного на удаленном хосте (например, вычислительном устройстве злоумышленника).

Стоит понимать, что даже легитимные средства удаленного администрирования могут использоваться злоумышленниками. Особенно в случае, если упомянутые средства имеют функционал скрытой установки приложений (англ. silent install) на устройстве 100 пользователя.

Упомянутые средства (легитимные и нелегитимные) для получения данных для удаленного управления устройством 100 открывают порты на устройстве 100 для входящих соединений.

Настоящее изобретение позволяет выявлять открытые порты на устройстве 100.

В общем случае при взаимодействии пользователя посредством браузера 110, выполняющегося на устройстве 100, с удаленным сервером 130, удаленный сервер передает устройству веб-страницу, которая в свою очередь содержит файл сценария - скрипт 120 (например, написанный на языке JavaScript). Далее по тексту удаленным сервером 130 для большей наглядности является банковский сервер 130.

Скрипт 120 исполняется при открытии в браузере 110 веб-страницы, полученной от банковского сервера 130.

В общем случае скрипт 120 использует протоколы коммуникации в режиме реального времени. Например, WebRTC - протокол с открытым исходным кодом, предназначенный для организации передачи потоковых данных между браузерами 110 или другими поддерживающими протокол приложениями по технологии точка-точка (англ. peer-to-peer, Р2Р). В свою очередь WebRTC использует протоколы STUN (англ. Session Traversal Utilities for NAT) и TURN (англ. Traversal Using Relays around NAT). Посредством STUN реализуется простой запрос от браузера 110 к удаленному серверу 180, например, для уточнения IP-адреса устройства 100, и сервер возвращает браузеру 110 IP-адрес устройства 100. Это помогает браузерам 110 на различных устройствах 100 настроить каналы связи между браузерами 110 для обмена информацией (например, сообщениями) в режиме реального времени. TURN является расширением STUN, позволяющим, например, браузеру 110 передавать трафик в режиме реального времени через удаленный сервер TURN 180. Обычно STUN используется по протоколу UDP и TURN по протоколу TCP.

Настоящее изобретение не передает запросы от браузера 110 удаленному серверу 180, используя протоколы коммуникации в реальном времени. Вместо этого скрипт 120 обращается к порту вычислительного устройства 100, используя протоколы коммуникации в реальном времени.

Изначально скрипт 120 обращается к заведомо закрытому порту на устройстве 100. Заведомо закрытый порт может быть выявлен как статистически (например, порт с наименьшей вероятностью использования на устройствах 100), так и в зависимости от операционной системы, под управлением которой выполняется браузер 110. При обращении к заведомо закрытому порту скрипт 120 выявляет время ответа. Далее скрипт 120 обращается к портам, которые используются как легитимными, так и нелегитимными средствами удаленного администрирования. После получения ответа скрипт 120 вычисляет разницу по времени ответа, при этом сравнивает время ответа со временем ответа на запрос к заведомо закрытому порту. Если разница по времени ответа отличается более, чем на величину порогового значения, скрипт 120 считает порт открытым. Например, ответ от закрытого порта составляет 10 миллисекунд, а ответ от порта, к которому обратился скрипт 120 составляет 50 миллисекунд. Таким образом, порт, к которому обратился скрипт 120, считается открытым. При этом отличия по времени ответа могут быть как в большую, так и в меньшую сторону. Время ответа зависит от типа операционной системы, также время ответа зависит от того, какой протокол использует инструмент удаленного администрирования. Например, если в протоколе предусмотрена процедура «рукопожатия» (англ. handshake), время ответа может варьироваться (инструмент удаленного администрирования может ожидать корректный запрос заданный интервал времени, а затем отвечает о неудаче установления соединения по таймауту).

Стоит отметить, что кроме средств удаленного администрирования, описанным выше способом могут выявляться порты, открытые доверенным программным обеспечением (например, Microsoft SQL Server). Также могут выявляться открытые порты специфического программного обеспечения, например, порты, используемые устройствами 100 в сетях, предназначенных для анонимизации. В частности, сетью, предназначенной для анонимизации, является сеть Tor, подключенные к ней устройства 100 (так называемые Tor-ноды, англ. tor-nodes) имеют схожий набор открытых портов.

В общем случае информация (номер порта и его время отклика), выявленная скриптом 120 об открытых портах, является цифровым отпечатком устройства 100. В одном из вариантов реализации отпечатком устройства 100 является информация о закрытых портах.

Также в одном из вариантов реализации скрипт 120 собирает доступную информацию о браузере 110. При открытии страницы браузер 110 посылает банковскому серверу 130 идентификационную информацию. Это текстовая строка, являющаяся частью HTTP-запроса, начинающаяся с «User-Agent» и обычно включающая такую информацию, как название браузера 110, версию браузера 110, операционную систему устройства 100, язык операционной системы устройства 100 и прочее. Эта информация может быть получена скриптом 120.

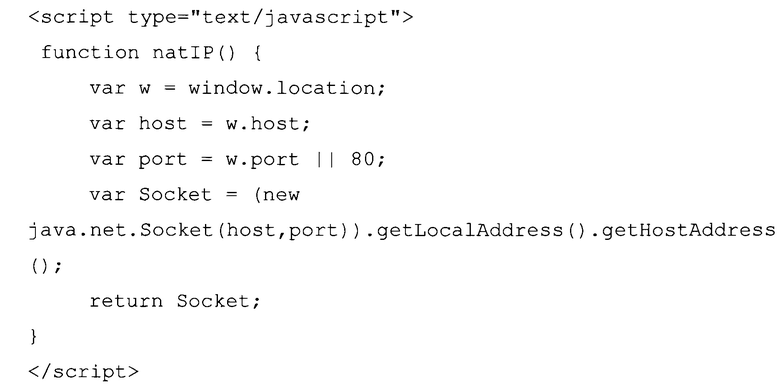

В одном из вариантов реализации скрипт 120 также дополнительно выявляет IP-адрес устройства 100 в локальной сети, например, с использованием компонент Javascript, например:

Далее локальный IP-адрес, информацию о браузере 110 и выявленных открытых портах скрипт 120 передает облачному сервису безопасности 140.

Облачный сервис безопасности 140 производит анализ, полученных от скрипта 120 данных о браузере 110 и об открытых портах на устройстве 100. При анализе облачный сервис безопасности 140 также анализирует IP-адрес устройства 100 в локальной сети, а также IP-адрес, с которого были получены данные от скрипта 120. В общем случае облачный сервис безопасности 140 применяет правила выявления потенциально опасных устройств 100. В случае положительного применения правила облачный сервис безопасности 140 выявляет (определяет) устройство 100 потенциально опасным. В общем случае применение правила считается положительным, если устройство 100 соответствует условиям правила.

В одном из вариантов реализации облачный сервис безопасности 140 каждому порту в зависимости от собранных ранее данных об открытых портах на устройствах 100 (вне рамок настоящего изобретения) ставит в соответствие свой вес. На основании весов открытых и закрытых портов облачный сервис безопасности 140 выявляет общий вес опасности, и если общий вес опасности превышает заранее заданное пороговое значение, то облачный сервис безопасности 140 выносит решение о том, что устройство 100 является потенциально опасным.

В одном из вариантов реализации облачный сервис безопасности 140 по отпечатку устройства 100 (номерам портов и временам отклика) вычисляет некоторую свертку. Дале облачный сервис безопасности 140 сравнивает полученную свертку со свертками отпечатков других устройств 100 из базы данных, и по степени схожести выносит решение о том, что устройство 100 является потенциально опасным.

В одном из вариантов реализации в случае выявления потенциально опасного устройства облачный сервис безопасности 140 передает информацию о потенциально опасном устройстве 100 банковскому серверу 130. Банковский сервер 130, используя полученную информацию, известными из уровня техники способами предотвращает выполнение банковских транзакций с потенциально опасного устройства 100. Например, банковский сервер 130 разрывает соединение, запрашивает дополнительную авторизацию у пользователя, информирует специалиста по информационной безопасности, показывает пользователю информационную веб-страницу, отсылает письмо по электронной почте или SMS пользователю.

Варианты реализации и применения правил выявления потенциально опасных устройств 100 облачным сервисом безопасности 140 рассмотрены ниже.

Вариант 1. Облачный сервис безопасности 140 выявил, что на устройстве 100 обнаружены открытые порты нелегитимных средств удаленного администрирования. Так как на устройстве 100 установлен и активен (так как открыт порт) RAT-инструмент, оно могло быть скомпрометировано. Для предотвращения утечки данных облачный сервис безопасности 140 выявляет устройство 100 потенциально опасным. В данном варианте условием правила выявления потенциально опасных устройств является наличие на устройстве 100 RAT-инструмента.

Вариант 2. Облачный сервис безопасности 140 выявил, что браузер 100 исполняется под управлением операционной системы macOS. Также облачный сервис безопасности 140 выявил, что открыты порты, характерные для программного обеспечения, выполняющегося под управлением операционной системы Windows (например, Microsoft SQL Server). Вероятно, осуществляется подмена устройства 100. Облачный сервис безопасности 140 выявляет устройство 100 потенциально опасным. В данном варианте условием правила выявления потенциально опасных устройств является несоответствие открытых портов на устройстве 100 характерным портам для операционной системы на устройстве 100.

Вариант 3. Банк в локальной сети на своих устройствах 100 использует конкретное легитимное средство удаленного администрирования (например, TeamViewer). Облачный сервис безопасности 140 выявил, что на устройстве 100 установлено легитимное средство удаленного администрирования (например, AnyDesk). Также облачный сервис безопасности 140, проанализировав IP-адрес, с которого получена информация от скрипта 120, выявляет, что адрес принадлежит банку, а также выявляет, что в локальной сети банка устройство 100 является потенциально опасным (на нем установлено другое легитимное средство удаленного администрирования, отличное от банковского). Облачный сервис безопасности 140 передает локальный IP-адрес устройства 100 банковскому серверу 130 для дальнейшего анализа, расследования инцидента и принятия решения. В данном варианте условием правила выявления потенциально опасных устройств является наличие на устройстве 100 средства удаленного администрирования, которое не должно присутствовать на устройстве 100.

Вариант 4. Облачный сервис безопасности 140 выявил, что на устройстве 100 открыты порты сети Tor. Использование упомянутой сети Tor зачастую связано с попыткой анонимизации пользователем своих действий, поэтому при обращении к банковскому серверу 130 с устройства 100, где открыты упомянутые порты, характерные для сети Tor, вероятно, происходит мошенническая активность. Облачный сервис безопасности 140 выявляет в данном случае устройство 100 потенциально опасным. В данном варианте условием правила выявления потенциально опасных устройств является наличие на устройстве 100 открытых портов, характерных для использования в сетях, предназначенных для анонимизации.

Вариант 5. Облачный сервис безопасности 140 выявил, что цифровой отпечаток устройства 100 (информация об открытых портах устройства 100) соответствует с высокой долей вероятности (например, 95% открытых портов) семейству известных цифровых отпечатков устройств 100, используемых злоумышленниками (например, злоумышленники зачастую разворачивают одни и те же образы виртуальных машин для совершения вредоносных действий, а после совершения действий виртуальная машина удаляется для сокрытия следов). Облачный сервис безопасности 140 выявляет в данном случае устройство 100 потенциально опасным. В данном варианте условием правила выявления потенциально опасных устройств является наличие на устройстве 100 открытых портов, характерных для известных устройств 100, используемых для мошеннической активности.

Вариант 6. Облачный сервис безопасности 140 выявил, что цифровой отпечаток устройства 100 постоянно изменяется. При обращении браузера 110 к банковскому серверу 130 и выполнении скрипта 120 набор открытых портов не соответствует предыдущим. В нормальных условиях причин для этого нет, облачный сервис безопасности 140 выявляет в данном случае устройство 100 также потенциально опасным. В данном варианте условием правила выявления потенциально опасных устройств является изменение на устройстве 100 набора открытых портов.

Фиг. 2 отображает схему способа выявления потенциально опасных устройств по открытым портам.

На этапе 210 с помощью скрипта 120, используя протоколы коммуникации, выявляют данные об устройстве 100. В общем случае протоколы коммуникации являются протоколами коммуникации в реальном времени. В одном из вариантов реализации данными об устройстве являются открытые порты устройства 100. При этом для выявления открытого порта с помощью скрипта 120 сравнивают время ответа на запрос к заведомо закрытому порту и время ответа на запрос к выявляемому порту. В одном из вариантов реализации данными об устройстве 100 является IP-адрес устройства 100 в локальной сети. В одном из вариантов реализации данными об устройстве 100 является название браузера 110. В одном из вариантов реализации данными об устройстве 100 является операционная система устройства 100. В общем случае данные с помощью скрипта 120 данные передают облачному сервису безопасности 140.

На этапе 220 с помощью облачного сервиса безопасности 140 анализируют выявленные данные об устройстве 100 пользователя, применяя правила выявления потенциально опасных устройств. В одном из вариантов реализации условием правила выявления потенциально опасных устройств является наличие на устройстве 100 RAT-инструмента. В одном из вариантов реализации условием правила выявления потенциально опасных устройств является несоответствие открытых портов на устройстве 100 характерным портам для операционной системы на устройстве 100. В одном из вариантов реализации условием правила выявления потенциально опасных устройств является наличие на устройстве 100 средства удаленного администрирования, которое не должно присутствовать на устройстве 100. В одном из вариантов реализации условием правила выявления потенциально опасных устройств является наличие на устройстве 100 открытых портов, характерных для использования в сетях, предназначенных для анонимизации. В одном из вариантов реализации условием правила выявления потенциально опасных устройств является наличие на устройстве 100 открытых портов, характерных для известных устройств 100, используемых для мошеннической активности. В одном из вариантов реализации условием правила выявления потенциально опасных устройств является изменение на устройстве 100 набора открытых портов.

На этапе 230 с помощью облачного сервиса безопасности 140 выявляют потенциально опасное устройство 100 в случае положительного результата применения правила выявления потенциально опасных устройств.

На этапе 240 с помощью облачного сервиса безопасности 140 в случае выявления потенциально опасного устройства 100 передают информацию о потенциально опасном устройстве 100 банковскому серверу 130. Банковский сервер 130, используя полученную информацию, известными из уровня техники способами предотвращает выполнение банковских транзакций с потенциально опасного устройства 100.

Фиг. 3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 3. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

Изобретение относится к вычислительной технике. Технический результат заключается в обеспечении выявления устройства, посредством которого пользователь взаимодействует с удаленными сервисами, как потенциально опасного. Способ выявления устройства, посредством которого пользователь взаимодействует с удаленными сервисами, как потенциально опасного, содержащий этапы, на которых: с помощью скрипта, исполняющегося в браузере на устройстве пользователя, выявляют открытые порты на устройстве пользователя, IP-адрес устройства пользователя, доступную информацию о браузере на устройстве пользователя; с помощью облачного сервиса безопасности анализируют выявленные данные об устройстве пользователя, применяя правила выявления потенциально опасных устройств; с помощью облачного сервиса безопасности выявляют потенциально опасное устройство пользователя в случае положительного результата применения правила выявления потенциально опасных устройств. 3 ил.

Способ выявления устройства, посредством которого пользователь взаимодействует с удаленными сервисами, как потенциально опасного, содержащий этапы, на которых:

а) с помощью скрипта, исполняющегося в браузере на устройстве пользователя, выявляют:

- открытые порты на устройстве пользователя;

- IP-адрес устройства пользователя;

- доступную информацию о браузере на устройстве пользователя;

б) с помощью облачного сервиса безопасности анализируют выявленные данные об устройстве пользователя, применяя правила выявления потенциально опасных устройств, при этом правилом выявления является по меньшей мере одно из:

- наличие на устройстве открытых портов, характерных для использования в сетях, предназначенных для анонимизации;

- наличие на устройстве открытых портов, характерных для известных устройств, используемых для мошеннической активности;

- изменение на устройстве набора открытых портов;

в) с помощью облачного сервиса безопасности выявляют потенциально опасное устройство пользователя в случае положительного результата применения правила выявления потенциально опасных устройств.

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Станок для придания концам круглых радиаторных трубок шестигранного сечения | 1924 |

|

SU2019A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| US 10108791 B1, 23.10.2018 | |||

| Система и способ выявления подозрительной активности пользователя при взаимодействии пользователя с различными банковскими сервисами | 2016 |

|

RU2635275C1 |

Авторы

Даты

2021-10-18—Публикация

2019-11-27—Подача