Область техники

Настоящее изобретение относится к решениям для выявления случаев мошенничества в сфере предоставления онлайн финансовых услуг, а более конкретно к формированию сигнатуры для обнаружения неправомерного доступа к компьютеру, получаемого с помощью средств удаленного администрирования.

Уровень техники

В повседневной жизни миллионы людей используют различные электронные устройства, такие как настольные компьютеры, ноутбуки, планшеты и смартфоны, для выполнения различных видов деятельности. Такая деятельность может включать, например, просмотр Интернета, отправку и получение электронной почты, фото- и видеосъемку, участие в видеоконференции или чате, игры и т.д. Некоторые действия могут быть привилегированными или могут потребовать аутентификации пользователя, чтобы гарантировать, что в них участвует только авторизованный пользователь. Например, для доступа к учетной записи электронной почты от пользователя требуется ввести имя пользователя и пароль.

Кроме того, с каждым годом сфера онлайн финансовых услуг, таких как банковские услуги или интернет торговля, становится все популярнее и популярнее среди пользователей. На данный момент пользователь таких услуг уже получил такие возможности как: онлайн взаимодействие с банками, различные способы оплаты и перевода денежных средств. При этом количество возможностей и количество аналогичных сервисов постоянно совершенствуются и растут. Многообразие платежных систем, пластиковых карт и банковских сервисов (сервисы банка зачастую называются сервисами дистанционного банковского обслуживания) позволяет пользователю выполнять разнообразные транзакции. Например, одной из новых возможностей является межбанковский перевод денежных средств с помощью телефонного номера. Кроме того, новые технологии бесконтактной оплаты, онлайн-банкинг и мобильный банкинг делают возможным проведение денежных операций без участия пластиковой карты или реквизитов банковского счета.

Все эти возможности использования электронных устройств также привлекают и разного рода мошенников. Поэтому для защиты от различного мошенничества со стороны третьих лиц требуется осуществлять защиту как самих электронных устройств, так и программного обеспечения, предоставляющего доступ к привилегированным, таким как финансовым, услугам.

Существуют различные механизмы защиты электронных устройств пользователя от доступа к ним третьих лиц. Так, например, для пластиковых карт используется PIN-код. Его необходимо вводить во время оплаты покупки на терминале или при выполнении операций по карте с использованием банкомата. При утрате карты третье лицо не сможет воспользоваться ею, так как не знает PIN-кода карты. При общении пользователя с оператором call-центра банка для идентификации пользователя обычно используется секретный вопрос или секретное слово. При работе пользователя с онлайн-банкингом зачастую используется такой метод, как двойная аутентификация. После ввода логина и пароля (которые могли стать доступны третьим лицам) в браузере на сайте банка пользователю на мобильный телефон службой банка направляется сообщение, содержащее, например, дополнительный проверочный код, который нужно ввести в специальное поле для подтверждения легитимности входа.

Однако стоит отметить, что существующие методы защиты не позволяют в полной мере обеспечить безопасность устройств пользователя от злоумышленников. Существует множество комплексных атак, которые проводятся злоумышленниками с целью получения доступа к денежным средствам пользователя. Такие атаки, как правило, используют уязвимые стороны во взаимодействии пользователя с банковскими сервисами и торговыми сайтами, на которых осуществляются онлайн платежи. Часто такие атаки называются мошенническими (англ. fraud). Так, например, одним из способов совершения мошенничества является получение неправомерного доступа к компьютерному устройству пользователя с использованием такой разновидности вредоносного ПО, как «Троян удаленного доступа» (англ. Remote Administration Trojan), которое позволяет получить контроль над компьютером, при этом прячась за совершенно законными действиями. С ними нужно активно бороться, потому что, помимо того, что они очень опасны, они довольно распространены.

Типичными эффективными решениями для обнаружения такого рода вредоносного ПО, как «Троян удаленного доступа» являются, такие решения как распознавание устройств по цифровым отпечаткам (англ. fingerprint), обнаружение прокси-серверов, сканирование открытых сетевых портов, определение геолокации IP-адресов и обнаружение аномалий в сетевой активности.

Пример такого рода решений представлен в публикации патентной заявке US 20150324802, где описывается технология аутентификации транзакций пользователей. При аутентификации используются цифровые отпечатки браузеров, а также векторы различных комбинаций параметров (характеристики устройства, геолокация, информация о самой транзакции или шаблоны ввода).

Еще одним примером является технология, описанная в патентной заявке RU 2019138365, и заключается в выявлении потенциально опасных устройств, с помощью которых пользователь взаимодействует с банковскими сервисами, по открытым портам.

В тоже время, они не эффективны, когда речь идет о противодействии атакам мошенников, которые получили доступ к средству удаленного администрирования (англ. Remote Administration Tool или RAT), и последующего совершения различных операций, в том числе финансовых, от имени пользователя (владельца) непосредственно с компьютера пользователя. В этом случае предотвращение мошенничества затруднено (невозможно), поскольку мошенническая активность совершается непосредственно с компьютера самого пользователя и с использованием программного обеспечения под видом самого пользователя.

Поэтому для предотвращения такого рода мошенничества необходимо иметь возможность обнаруживать и проводить оценку активностей, происходящих с использованием средств удаленного администрирования. При этом во время оценки активности определять факт того, что проводится работа с удаленным сервисом напрямую с компьютера, где установлено средство удаленного администрирования, или при помощи удаленного доступа. В частности, необходимо обеспечить возможность обнаруживать средства удаленного администрирования (инструменты RAT) с использованием сигнатур (образцов), которые в свою очередь позволяют обнаруживать последовательности событий клавиатурного ввода. В частности, необходимо обеспечить возможность формировать указанные сигнатуры для использования в обнаружении неправомерного доступа к компьютеру, получаемого с помощью средств удаленного администрирования.

Раскрытие изобретения

Изобретение относится к решениям для выявления случаев мошенничества в сфере предоставления онлайн финансовых услуг.

Настоящее изобретение позволило решить несколько технических задач. Такими задачами являлись:

• необходимость обнаружения и предотвращения мошеннических действий, совершаемых при помощи средств удаленного администрирования, использующихся для взаимодействия с удаленными сервисами;

• необходимость обнаружить удаленное управление средством удаленного администрирования на компьютере пользователя (жертвы), что указывает на неправомерный доступ к компьютерному устройству пользователя и удаленным сервисам;

• необходимость создания сигнатуры для обнаружения удаленного управления средством удаленного администрирования на компьютере пользователя (жертвы).

Каждая из этих задач была решена в рамках заявляемого изобретения, при этом совокупность представленных технических решений при описании настоящего изобретения могут быть реализованы как в отдельности друг от друга, так и совместно.

Предлагаемое изобретение позволяет обнаруживать активность, совершаемую удаленно посредством удаленного администрирования, путем анализа потока событий клавиатурного ввода и обнаружения уникальных последовательностей событий клавиатурного ввода, характерных для средств удаленного администрирования (далее - инструментов RAT) и в тоже время не характерных для событий клавиатурного ввода, происходящих при физическом вводе пользователем на локальной клавиатуре. При этом клавиатура может быть как физической, так и виртуальной. Такой подход позволяет определить удаленное управление инструментом RAT на компьютерном устройстве пользователя и в дальнейшем обнаружить осуществляемые мошеннические действия. В качестве компьютерного устройства пользователя выступают любое современное вычислительно-цифровое устройство. Примерами таких устройств являются персональный компьютер, ноутбук и мобильные устройства такие как: «планшет» и смартфон.

Обнаружение указанных последовательностей событий клавиатурного ввода осуществляется при помощи сформированных сигнатур. Сигнатура позволяет определить активность, которая осуществляется удаленно на электронном устройстве, с помощью средства удаленного администрирования во время взаимодействия удаленными сервисами, например, осуществляется сессии с сервисом онлайн-банка.

Каждая сигнатура (образец) описывает последовательность событий клавиатурного ввода (нажатия и отпускания клавиш клавиатуры) с временным условием и индикатором начала отсчета для сигнатуры клавиатурного ввода для расчета заданного временного условия. При этом временное условие характеризует задержки между событиями нажатия и отпускания клавиш.

Первый технический результат настоящего изобретения заключается в повышении эффективности обнаружения сетевого мошенничества.

Второй технический результат настоящего изобретения заключается в расширении арсенала технических средств для формирования сигнатур, позволяющих обнаружить средства удаленного администрирования.

В одном из вариантов реализации изобретения предлагаются решения, которые позволяют выявить и предотвратить случаи мошенничества, совершаемые при помощи средств удаленного администрирования, основываясь на анализе событий клавиатурного ввода, обнаружение уникальных последовательностей событий ввода, характерных для средств удаленного администрирования, и определении подозрительного поведения пользователя, которое может свидетельствовать о мошеннической активности, происходящей от имени пользователя, при взаимодействии с удаленным сервисом, например, банковским сервисом.

Еще один вариант реализации предлагает решения для формирования сигнатуры для обнаружения неправомерного доступа к компьютеру, получаемого с помощью средств удаленного администрирования, основываясь на анализе исторических данных событий клавиатурного ввода при взаимодействии с инструментами RAT для обнаружения уникальных последовательностей событий ввода, характерных для инструментов RAT.

Другой вариант реализации предлагает решения для обнаружения активности, указывающей на удаленное управление на компьютере пользователя средством удаленного администрирования (далее - инструментов RAT), основываясь на анализе событий клавиатурного ввода и обнаружение уникальных последовательностей событий ввода, характерных для инструментов RAT.

В качестве одного варианта исполнения настоящего изобретения предлагается способ формирования сигнатуры для обнаружения удаленного управления средством удаленного администрирования (далее - инструментом RAT), который включает этапы, на которых получают набор данных сессий, включающих сессии, во время которых производилось удаленное управление инструментами RAT; проводят анализ полученных данных с целью выявления характерных признаков, указывающих на удаленное управление инструментом RAT; проводят поиск последовательностей клавишных событий, которые позволят отличить сессии, использующие инструменты RAT, которые управляются удаленно, от остальных сессий; проводят оценку последовательностей клавишных событий на основании разницы между сессиями, использующими удаленное управление инструментами RAT, и всеми остальными сессиями, при этом учитывая критерии оценки; формируют сигнатуру для выявления активности, указывающей на удаленное управление инструментом RAT.

В другом варианте исполнения способа в процессе анализа определяют параметры каждого клавишного события, временное условия, индикатор начала отчета временного условия и окружение, при котором произошли клавишные события.

В еще одном варианте исполнения способа параметрами клавишного события являются группа, к которой относится клавиша; наличие модификатора; и тип действия, произошедшего с клавишей.

В другом варианте исполнения способа характерными признаки являются по крайней мере следующие:

• определенный порядок клавишных событий, происходящих при вводе с клавиатуры;

• временное условие, указывающее на задержки между клавишными событиями

• индикатор начала отчета временного условия;

• триггер активности, после которого будет произведено сравнение с сигнатурой;

• контекст, при котором будет произведено сравнение с сигнатурой;

• наличие определенного инструмента RAT или окружения для сравнения с сигнатурой.

В еще одном варианте исполнения способа поиск последовательностей клавишных событий на шаге в) осуществляют с помощью создания N-грамм модели.

В другом варианте исполнения способа определяют для каждой последовательности клавишных событий частоту появления во всех сессиях.

В качестве другого варианта исполнения настоящего изобретения предлагается система формирования сигнатуры для обнаружения удаленного управления средством удаленного администрирования (далее - инструментом RAT), которая включает модуль отбора данных, предназначенный для отбора данных о сессиях, использующих инструменты RAT, и передачи модулю анализа; модуль анализа, предназначенный для анализа полученных данных, связанных с событиями клавиатурного ввода, и выявления характерных признаков, указывающих на удаленное управление инструментом RAT, которые передает модулю создания сигнатур; модуль создания сигнатуры, предназначенный для формирования по крайней мере одной сигнатуры, основываясь на разнице между сессиями, использующими RAT, и всеми остальными сессиями, с помощью анализа полученных данных согласно критериям оценки.

В другом варианте исполнения системы модуль анализа состоит из компонентов: модуля распознавания событий, модуля оценки скорости ввода данных и модуля оценки контекста.

В еще одном варианте исполнения системы модуль распознавания событий предназначен для определения на основании анализа отобранных данных для каждого клавишного события таких параметров как: группа, к которой относится клавиша, наличие модификатора и тип действия, произошедший с клавишей.

В другом варианте исполнения системы модуль оценки скорости ввода данных предназначен для определения индикатора начала отчета времени происхождения клавишного события и времени задержки между клавишными событиями.

В еще одном варианте исполнения системы модуль оценки контекста предназначен для определения контекста, при котором произошло клавишное событие.

В другом варианте исполнения системы модуль создания сигнатуры предназначен для поиска последовательностей клавишных событий, которые позволят отличить сессии, использующие инструменты RAT, которые управляются удаленно, от остальных сессий.

В еще одном варианте исполнения системы модуль создания сигнатуры использует подход создания N-грамм модели, позволяющий разделить последовательности клавишных событий сессий на части, где N-грамм - последовательность из п клавишных событий.

В другом варианте исполнения системы модуль создания сигнатуры предназначен для удаления части созданных N-грамм на основании временных условий.

В еще одном варианте исполнения системы модуль создания сигнатуры предназначен для определения частоты появления N-грамм во всех сессиях.

В другом варианте исполнения системы сигнатура описывается как последовательность событий клавиатурного ввода с временным условием и индикатором начала отсчета для расчета заданного временного условия, при этом временное условие характеризует задержки между соседними событиями.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

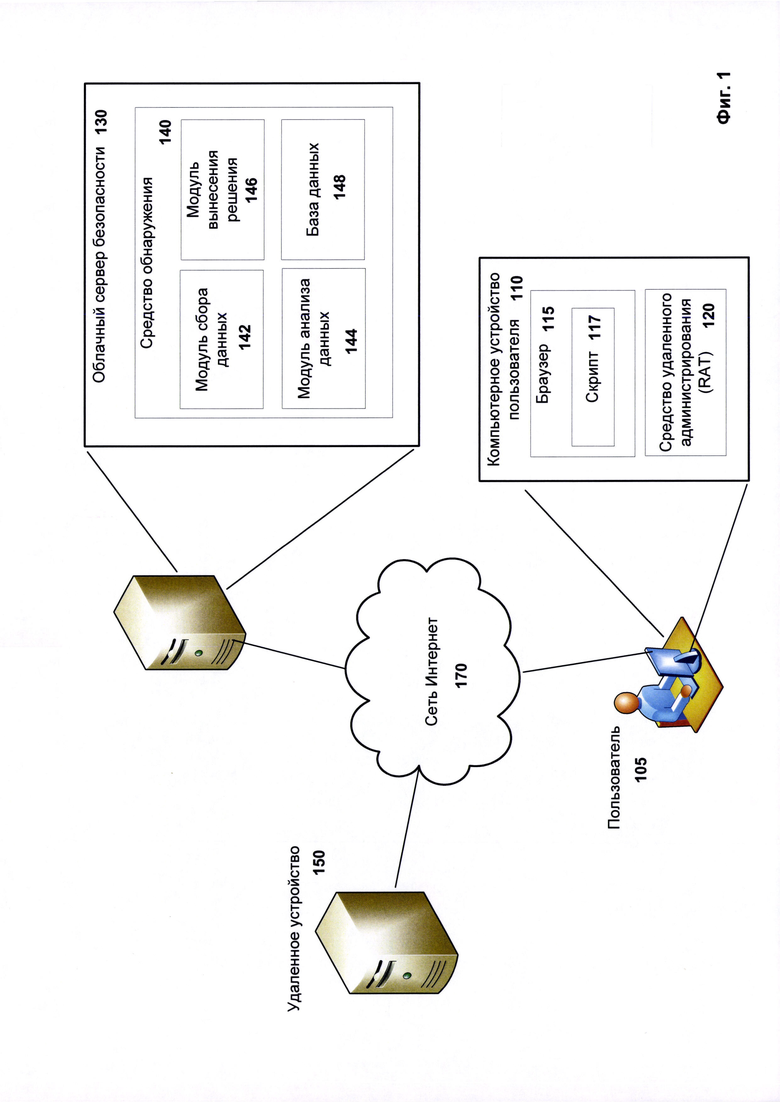

На Фиг. 1 представлена блок-схема системы обнаружения активности, указывающей на удаленное управление средством удаленного администрирования, с возможностью реализации различных вариантов осуществления.

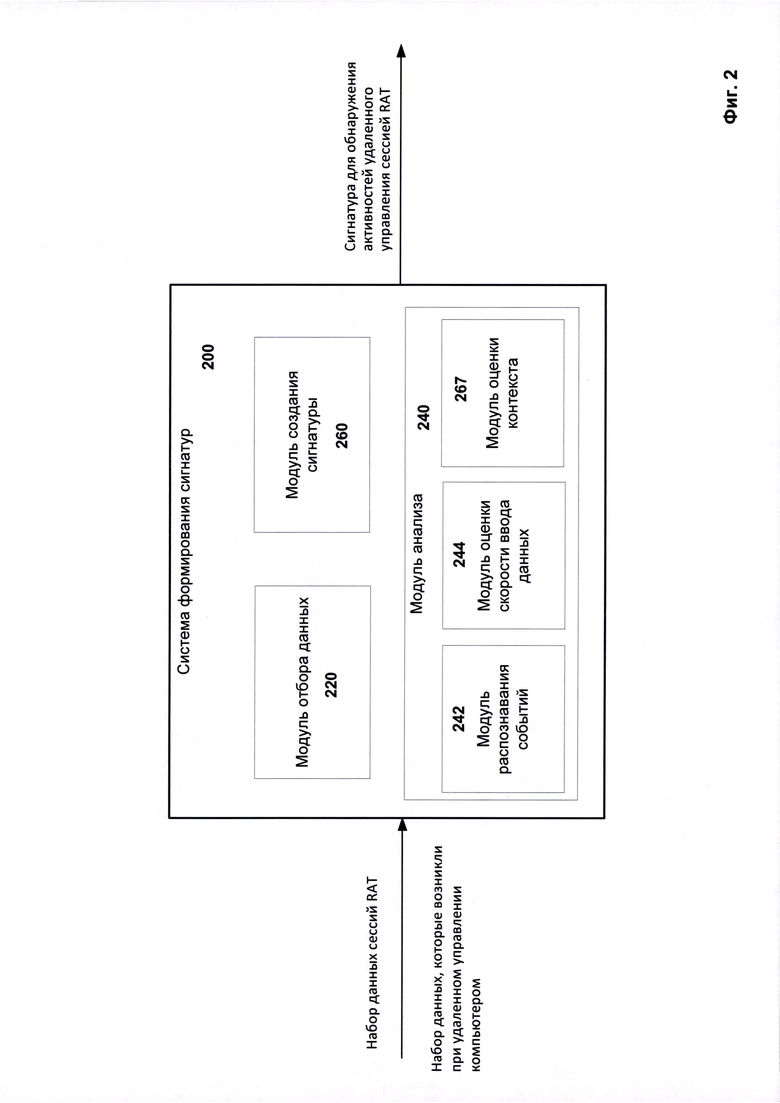

На Фиг. 2 представлена блок-схема системы формирования сигнатур для обнаружения удаленного управления средством удаленного администрирования с возможностью реализации различных вариантов осуществления.

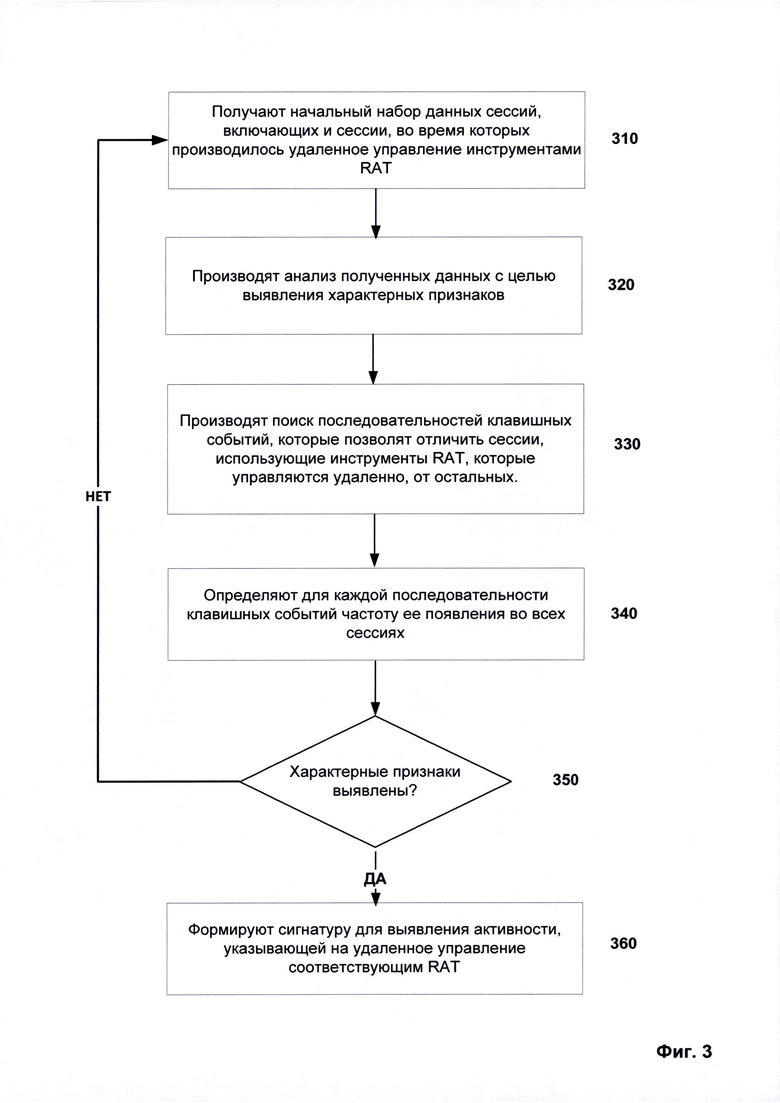

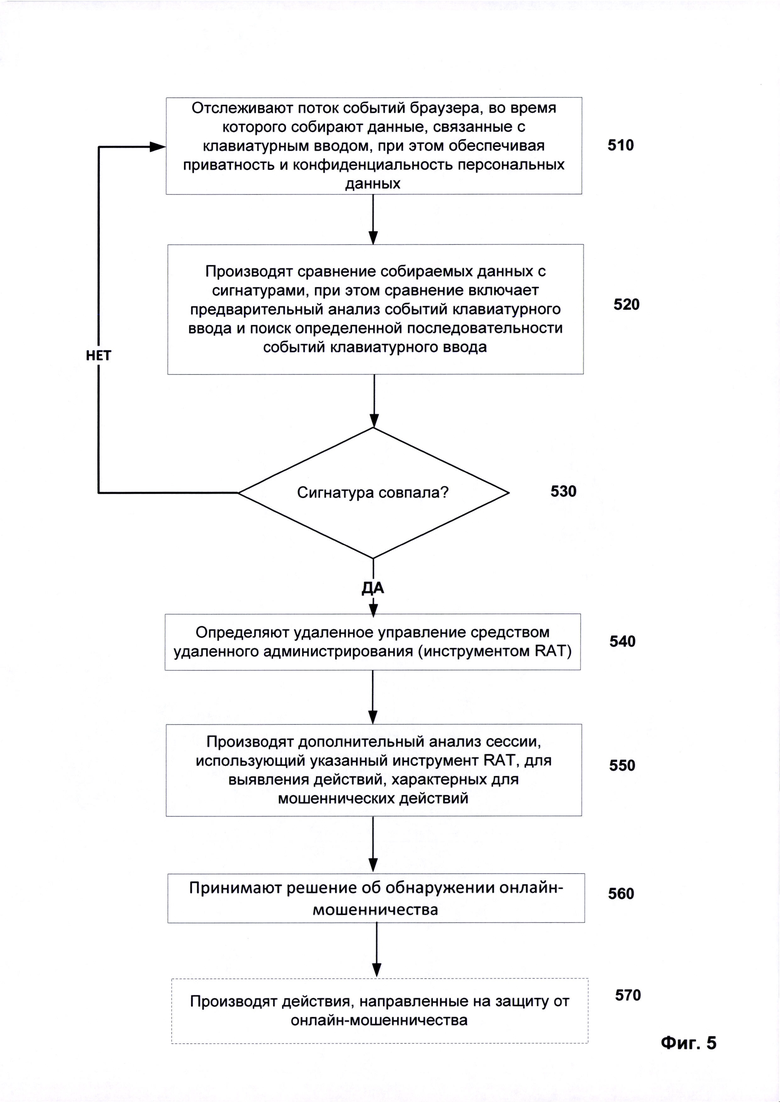

На Фиг. 3 представлена блок-схема, иллюстрирующая способ формирования сигнатуры для обнаружения удаленного неправомерного доступа к средству удаленного администрирования.

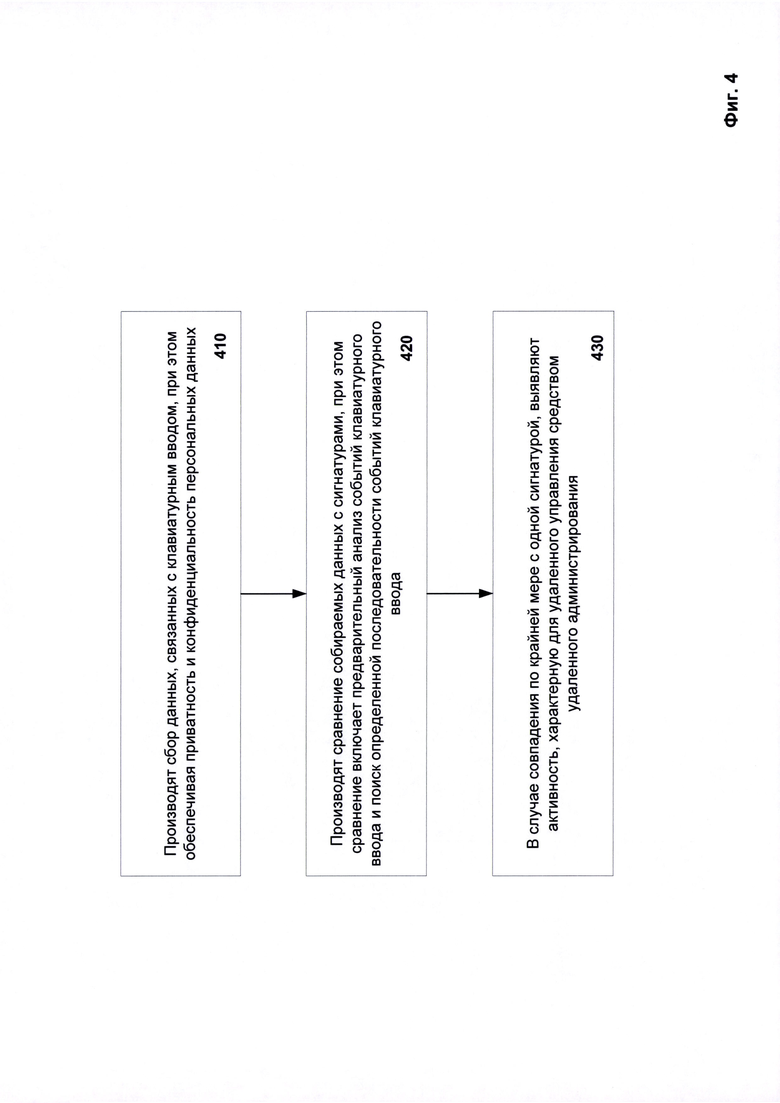

На Фиг. 4 представлена блок-схема, иллюстрирующая способ обнаружения активностей, совершаемых с использованием средства удаленно администрирования.

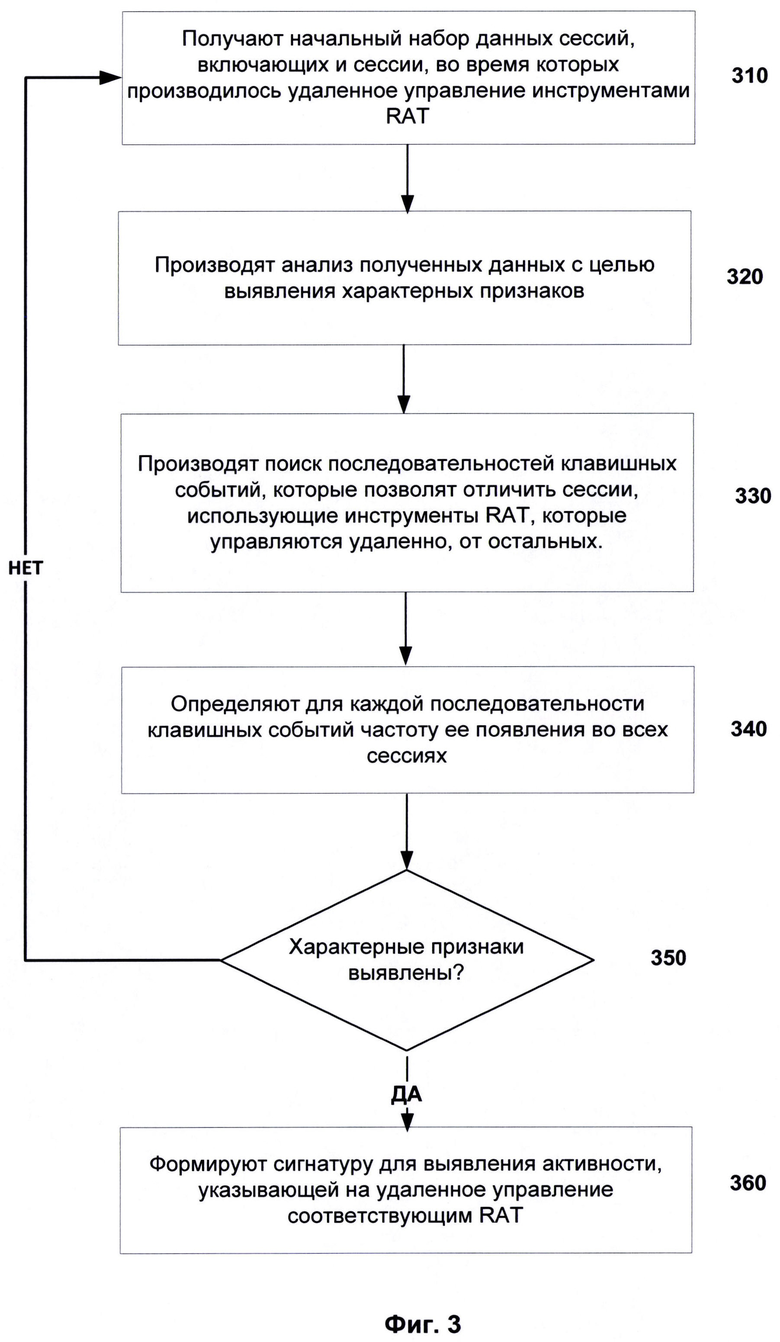

На Фиг. 5 представлена блок-схема, иллюстрирующая частный случай реализации представленного способа на Фиг. 4, а именно способа обнаружения мошеннических действий, совершаемых при помощи средств удаленного администрирования.

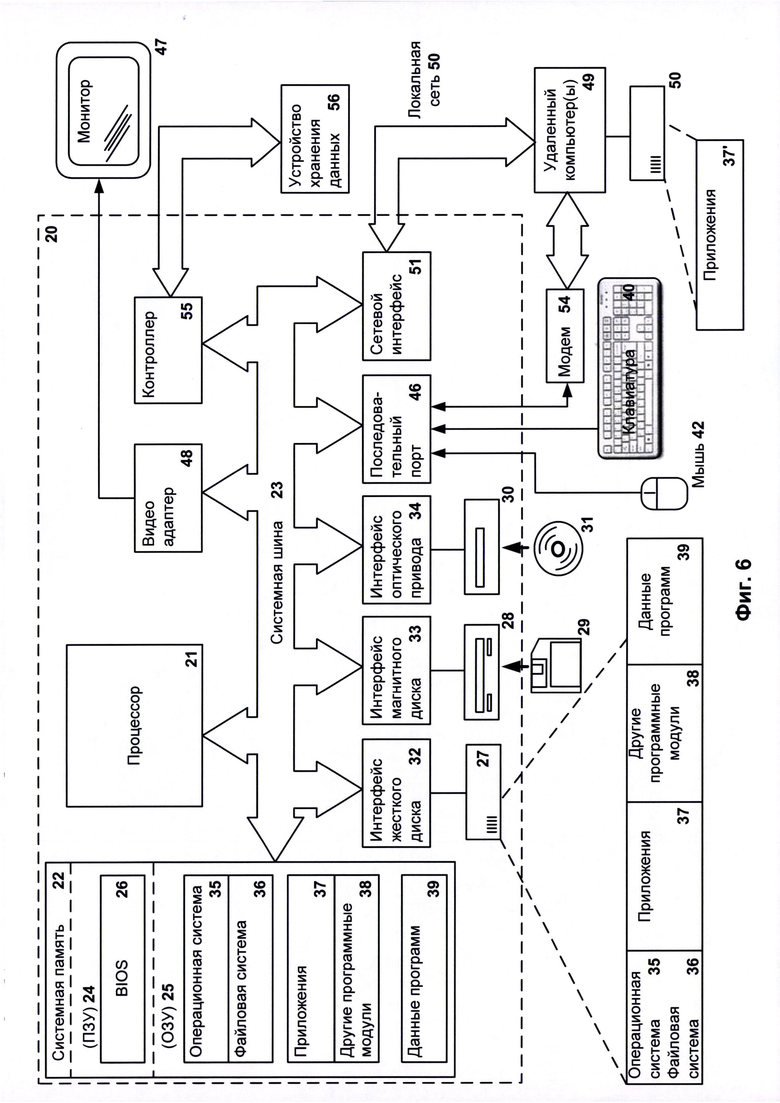

Фиг. 6 иллюстрирует пример компьютерной системы общего назначения, с помощью которой может быть реализовано заявленное изобретение.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Приведенное описание предназначено для помощи специалисту в области техники для исчерпывающего понимания изобретения, которое определяется только в объеме приложенной формулы.

Настоящее изобретение позволяет выявлять в сфере предоставления онлайн финансовых услуг такие случаи мошенничества, как получение неправомерного доступа к компьютеру пользователя, с использованием средств удаленного администрирования (англ. Remote Administration Tool, RAT), в том числе и такие разновидности вредоносных программ, как троян удаленного доступа (англ. Remote Administration Trojan), и программы, совершающие операции от имени пользователя непосредственно с компьютерного устройства пользователя.

Настоящее изобретение позволяет повысить безопасность сессий, связанных с финансовыми услугами и осуществляющихся через средства удаленного администрирования (далее - инструменты RAT), используя способ обнаружения удаленного управления инструментом RAT. Указанный способ осуществляется, в частности, при помощи компьютерного устройства, представленного на Фиг. 6, и включает анализ произошедших событий, связанных с клавиатурным вводом данных, и обнаружение уникальных последовательностей событий клавиатурного ввода, характерных для соответствующих инструментов RAT и не характерных в то же время для локального (физического или виртуального) клавиатурного ввода пользователем. Это позволяет определить удаленное управление инструментом RAT и обнаружить в дальнейшем осуществляемые мошеннические действия.

В одном из вариантов реализации в качестве компьютерного устройства выступает мобильное устройство, например такое, как смартфон или планшетный компьютер. В этих случаях под локальным клавиатурным вводом пользователя также понимается и ввод при помощи виртуальной клавиатуры.

При использовании виртуальной клавиатуры, когда внешняя клавиатура отсутствует, клавиатурный ввод данных, в частности, на мобильных устройствах осуществляется при помощи отдельного приложения, отображающего клавиатуру и изменяющего текст непосредственно в поле ввода приложения, в котором требуется произвести ввод данных. Примером такого приложения является IME Method. В этом случае источником событий является виртуальная клавиатура.

Стоит отметить, что природа указанных последовательностей событий обусловлена особенностями используемых протоколов удаленного управления и конкретными реализациями таких протоколов, а также текущим окружением компьютерного устройства. Под окружением понимается, например, использующаяся операционная система, браузер или приложения, в том числе и инструмент RAT. Еще одной особенностью таких последовательностей событий в силу их содержимого и при учете временных условий является невозможность воспроизведения пользователем при физическом нажатии клавиш на локальной клавиатуре. При этом клавиатура может быть как физической, так и виртуальной.

Кроме того, происхождение указанных выше событий может быть связано не только с использованием локальной (физической или виртуальной) клавиатуры, но и с использованием клавиатуры (физической или виртуальной) устройства, с которого осуществляется удаленное управление инструментом RAT.

В одном из вариантов реализации, исходную информацию для анализа, такую как поток происходящих событий, среди которых присутствуют и события клавиатурного ввода, собираю при помощи javascript - обработчика, выполняющегося в контексте веб-страницы, открытой в браузере на компьютере пользователя во время сессии с удаленным сервером, предоставляющим онлайн финансовые услуги.

Кроме того, при анализе собираемой информации важным аспектом является приватность и защита персональных данных пользователя. Поэтому настоящее изобретение во время своего исполнения собирает только данные (события), которые не содержат информации о конкретных клавишах, а включают лишь данные о группе, к которой относится клавиша (например, буква, цифра, клавиша модификатор, служебная), временные характеристики (скорость происхождения события) и тип события (клавиша нажата или отпущена). Таким образом обеспечивая невозможность идентификации указанных данных пользователя. Таких «обезличенных» данных достаточно настоящему изобретению для обнаружения активности, которая осуществляется удаленно при помощи инструмента RAT для доступа к удаленному серверу, например, к сервису «онлайн-банк».

Настоящее изобретение осуществляет обнаружение указанных последовательностей событий клавиатурного ввода в потоке происходящих событий при помощи сформированных сигнатур. Сформированная сигнатура позволяет определить активность, которая осуществляется удаленно (т.е. пользователь не осуществляет локального ввода с клавиатуры) на электронном устройстве, с помощью средства удаленного администрирования во время взаимодействия с удаленными сервисами.

Каждая сигнатура (образец) описывает последовательность событий клавиатурного ввода (нажатия и отпускания клавиш клавиатуры) с временным условием и индикатором начала отсчета для расчета заданного временного условия. При этом временное условие характеризует задержки между соседними событиями нажатия и/или отпускания клавиш. Как упоминалось ранее, определенные временные условия позволяют отделить и определить клавиши, нажимаемые при помощи программного обеспечения, и клавиши, нажимаемые пользователем на локальной клавиатуре.

Далее представлены некоторые варианты воплощения заявленного изобретения.

На Фиг. 1 представлена блок-схема системы обнаружения активности, указывающей на удаленное управление средством удаленного администрирования, с возможностью реализации различных вариантов осуществления.

Система обнаружения активности, указывающая на удаленное управление средством удаленного администрирования, (далее - система 100) может быть реализована с использованием подходящих аппаратных компонентов и/или программных модулей, которые могут быть совмещены или могут быть распределены по нескольким местоположениям или нескольким устройствам. Компоненты и/или модули системы 100 могут взаимодействовать или обмениваться данными по одной или нескольким линиям беспроводной связи, линиям проводной связи, сотовой связи, архитектуре клиент/сервер, одноранговой архитектуре и т.п.

Так, в одном из вариантов реализации система 100 включает:

• браузер 115, выполняющийся на компьютерном устройстве 110 пользователя 105;

• скрипт 117, выполняющийся в браузере 115;

• удаленное устройство 150, которое предоставляет сервисы пользователю 105 через компьютерное устройство 110, например, банковские услуги;

• средство обнаружения 140, выполняющееся в облачном сервере безопасности 130, и с которым взаимодействует скрипт 117.

Компьютерное устройство 110 (далее - устройство 110) пользователя 105 содержит программную среду исполнения (например, операционную систему), в которой выполняется браузер 115.

В общем случае при взаимодействии с удаленным устройством 150, который предоставляет сервисы устройству 110 через браузер 115, удаленный сервер 150 передает браузеру 115 веб-страницу, которая в свою очередь содержит скрипт 117 (другими словами, код сценария). В одном из вариантов реализации скрипт 117 может быть написан на языке JavaScript.

Удаленным устройством 150 может по крайней мере являться один из следующих устройств:

- банковский сервер (предоставляемые сервисы: платежи, кредиты, программы лояльности);

- сервер микро-финансовой организации (платежи, кредиты);

- сервер онлайн-магазина (программы лояльности);

сервер провайдера телекоммуникационных услуг (платежи, программы лояльности);

- сервер логистической (транспортной) компании (платежи, программы лояльности).

Скрипт 117 исполняется при открытии в браузере 115 веб-страницы, полученной от удаленного устройства 150. Результаты исполнения скрипт 117 передает средству обнаружения 140, который в свою очередь анализирует полученные результаты. В одном из вариантов реализации результаты передаются в режиме реального времени.

В общем случае во время осуществления взаимодействия с удаленным устройством 150 через открытую в браузере 115 веб-страницу, полученную от удаленного устройства 150, скрипт 117 отслеживает и проводит сбор данных (событий), связанных по крайней мере с действиями, указывающими на клавиатурный ввод, и с контекстом указанных действий. События, связанные с клавиатурным вводом, называются еще события KeyEvent. При этом, как упоминалось выше, с целью обеспечения приватности и конфиденциальности собираемых данных сбор информации о непосредственно нажатых клавиш не осуществляется, а осуществляется только сбор информации о группе клавиш, используемых клавишах-модификаторах и типе действия, происходящего с клавишей (нажатие или отпускание). Примерами групп клавиш являются по крайней мере такие группы как: буква, цифра, клавиша модификатор и служебная клавиша.

Для выявления контекста действий при взаимодействии с удаленным устройством 150 скрипт 117 собирает по меньшей мере одно из следующих данных об окружении:

- доступную информацию о браузере 115;

- доступную информацию о приложениях, взаимодействующих с браузером (плагинах или внешних приложений), например, о средстве удаленного администрирования (инструменте RAT) 120;

- доступную информацию об устройстве 110 (например, об операционной системе, о сетевых портах, IP-адресах, процессоре и т.д.).

При открытии веб-страницы браузер 115 посылает удаленному устройству 150 идентификационную информацию. Это текстовая строка, являющаяся частью HTTP-запроса, начинающаяся с «User-Agent» и обычно включающая такую информацию, как название браузера 115, версию браузера 115, информацию об операционной системе устройства 110 (название, версия и т.д.), язык операционной системы устройства 110 и прочее. Данные, содержащие упомянутую информацию, могут быть получены скриптом 117 или вычислены средством обнаружения 140 на основании информации, полученной скриптом 117.

Скрипт 120 передает собранные данные об активности, осуществляющейся во время сессии с удаленным устройством 150, средству обнаружения 140. В общем случае настоящее изобретение позволяет обнаружить удаленное управление (администрирование) средством удаленного администрирования 120 при взаимодействии с удаленным устройством 150, при этом средство обнаружения 140 выявляет действия, характерные для удаленного управления инструментом RAT 120 при взаимодействии с удаленным устройством 150, на основании анализа собранных данных, содержащих по крайней мере события клавиатурного ввода, при помощи сигнатур. Каждая сигнатура содержит определенную последовательность событий клавиатурного ввода и учитывает контекст выявленных действий.

В одном из вариантов реализации средство обнаружения 140 включает модуль сбора данных 142, модуль анализа данных 144, модуль вынесения решения 146 и базу данных 148, включающую указанные сигнатуры.

Модуль сбора данных 142 предназначен для получения от скрипта 117 данных, которые включают данные о событиях клавиатурного ввода, происходящие в контексте открытой веб-страницы в браузере 115 на устройстве 110 в режиме реального времени, и передачи модулю анализа данных 144.

Модуль анализа данных 144 проводит анализ выявленных событий клавиатурного ввода, во время которого определяет для каждого события группы нажимаемых клавиш, распознает тип совершаемых операций (например, производится нажатие или отпускание клавиши клавиатуры) и определяет временные условия выявленных событий (временные задержки между соседними событиями). На основании определенных данных модуль 144 формирует последовательности событий клавиатурного ввода с соответствующим контекстом, который по крайней мере содержит информацию об операционной системе, типе браузера 115 и использующемся инструменте RAT 120.

Модуль вынесения решения 146 проводит сравнение сформированных последовательностей событий клавиатурного ввода с сигнатурами из базы данных 148. Каждая сигнатура содержит последовательность событий клавиатурного ввода, характерную для определенного инструмента RAT 120. Такая сигнатура (сигнатура первого типа) позволяет выявить действия, указывающие на удаленное управление инструментом RAT 120. Поэтому при совпадении по крайней мере одной сигнатуры, модуль 146 выносит решение об удаленном управлении инструментом RAT 120.

Другими словами, сигнатура содержит определенный порядок отображения событий нажатия и отпускания клавиш во время сессии взаимодействия с удаленным устройством 150 с использованием инструмента RAT 120 с временным условием появления каждого события и индикатора начала отчета для расчета временного условия.

В еще одном частном случае, база данных 148 содержит сигнатуры, позволяющие однозначно определить то, что клавиатурный ввод данных осуществлялся с локального устройства ввода, например, с физической или виртуальной клавиатуры, т.е. не осуществлялось удаленное управление (сигнатура второго типа). В этом случае модуль вынесения решения 146 может проводить дополнительную проверку при совпадении первой сигнатуры либо осуществлять в процессе основного сравнения и сравнение с сигнатурами второго типа. В случае выявления сигнатуры второго типа выносить решение о локальном управлении инструментом RAT. Такая дополнительная проверка с помощью сигнатур второго типа позволяет снизить вероятность возникновения ошибок первого и второго рода. В случаях, когда проводится основная проверка и проверка сигнатурами второго типа, может быть уменьшено время проверки сессии взаимодействия с удаленным устройством 150 на мошенничество.

В одном из вариантов реализации дополнительно средство обнаружения 140 позволяет обнаружить и мошеннические действия, совершаемые с использованием инструментов RAT 120. Например, при определении средством обнаружения 140 активности, указывающей на удаленное управление инструментом RAT 120, и при этом если удаленное устройство 150 является банковским сервером, средство обнаружения 140 может принять решение с помощью модуля 146 о мошенническом поведении и произвести действия, направленные на защиту устройства 110 пользователя 105 от онлайн-мошенничества. Например, такими действиями являются прерывание процесса работы инструмента RAT 120 или сетевого порта, блокирование сессии с онлайн-сервисом, обрыв соединения к удаленному устройству 150 и информирование пользователя 105 с помощью альтернативных средств связи о выявленной активности. Указанные блокировки могут быть выполнены при помощи скрипта 117.

В еще одном варианте реализации средство обнаружения 140 реализуется совместно со скриптом 117.

В другом варианте реализации скрипт 117 выполняет полностью или частично задачи средства обнаружения 140. Например, скрипт содержит базу данных 148 и сравнивает происходящие события из потока данных с сигнатурами из базы данных 148. По результатам сравнения выносит соответствующие решение.

На Фиг. 2 представлена блок-схема системы формирования сигнатур для обнаружения удаленного управления средством удаленного администрирования (далее - система формирования сигнатур) 200 с возможностью реализации различных вариантов осуществления. Принцип поиска и формирования новых сигнатур основывается на разнице данных между сессиями, использующими инструменты RAT, и остальными сессиями с использованием методов тестирования и обнаружения аномалии. Под аномалией в данном случае понимается некая уникальная последовательность событий, указывающих на нажатие и отпускание клавиш при вводе на клавиатуре (клавиатурный ввод), которые характерны только при удаленном вводе через инструмент RAT 120. При этом могут учитываться и другие особенности такой активности, например, окружение и контекст происхождения событий. Под окружением понимается, как упоминалось выше, среда, в которой осуществляется активность, например, запущенные приложения и тип операционной системы. Примерами приложений являются браузер «Internet Explorer» и инструмент RAT - «Teamviewer». В качестве контекста понимается, например, особенности работы сессии, во время которой производится активность: пользователь на операционной системе Windows работает через окно на операционной системе Linux. Еще примерами контекста является отображение строки меню приложения или использование различных языков ввода текста.

В общем случае система формирования сигнатур 200 получает набор данных, например, от облачного сервера безопасности 130. Набор данных содержит по крайней мере информацию о сессиях с использованием инструментов RAT 120 и сессиях без использования инструментов RAT, а также информацию об окружении или контексте, в которых происходили сессии. Сессии с использованием инструментов RAT содержат данные как о сессиях с удаленным управлением инструмента RAT, так и без него. Данными о сессиях является по крайней мере информация о произошедших событиях клавиатурного ввода. События клавиатурного ввода также именуются как клавишные события ввода с клавиатуры. Примером информации об окружении является информация о компьютере, приложениях, браузере, операционной системе и инструменте RAT. Набор данных может быть собран различными способами, например, при помощи самого облачного сервера безопасности 130 или же предоставленный устройствами третьей стороны.

В общем случае реализации облачный сервер безопасности 130 накапливает исторические данные о сессиях с удаленными устройствами 150 с помощью инструментов RAT 120, то есть собирает данные об уже совершенных активностях при помощи инструментов RAT. Такие данные могут собираться в процессе тестирования инструментов RAT, например, при выпуске новой версии. Также в процессе удаленного подключения с помощью инструментов RAT при оказании какой-либо помощи пользователя с его согласия.

Система формирования сигнатур 200 может быть реализована с использованием подходящих аппаратных компонентов и/или программных модулей, которые могут быть совмещены или могут быть распределены по нескольким местоположениям или нескольким устройствам. Например, с помощью компьютерного устройства, представленного на Фиг. 6.

В одном из вариантов реализации система формирования сигнатур 200 включает модуль отбора данных 220, модуль анализа 240 и модуль создания сигнатуры 260. В свою очередь модуль анализа 240 может быть функционально разделен на модуль распознавания событий 242, модуль оценки скорости ввода данных 244 и модуль оценки контекста 246.

Модуль отбора данных 220 предназначен для первоначального отбора данных о сессиях, использующих инструменты RAT 120. Затем модуль 220 передает данные модулю анализа 240.

Модуль анализа 240 предназначен для анализа полученных данных, связанных с событиями клавиатурного ввода, и в выявления характерных признаков для создания новых сигнатур. Искомыми характерными признаками являются данные, позволяющие обнаружить удаленное управление инструментом RAT 120 во время сессии с удаленным устройством 150. Такими данными могут являться по крайней мере часть из следующих:

• определенный порядок клавишных событий при вводе с использованием клавиатуры (последовательность событий клавиатурного ввода);

• временное условие, указывающее на задержки между клавишными событиями;

• индикатор начала отчета временного условия;

• триггер активности, после которого будет произведено сравнение с сигнатурой;

• контекст, при котором будет произведено сравнение с сигнатурой;

• наличие определенного инструмента RAT или окружения для сравнения с сигнатурой.

Так, на первом этапе с помощью модуля распознавания событий 242 на основании анализа отобранных данных сессий, использующих инструменты RAT 120, определяется для каждого клавишного события такие параметры как: группа, к которой относится клавиша, наличие модификатора и тип действия, произошедший с клавишей. Примерами групп являются: буква, стрелка, действие, номер и другие. Модификаторами являются такие клавиши как: «ctrl», «alt» и «shift». Под типом действия понимается нажатие или отжатие клавиши.

На втором этапе с помощью модуля оценки скорости ввода данных 244 проводится анализ времени происхождения клавишных событий и задержек между клавишными событиями. Те события, у которых задержки между клавишными событиями превышают 100 мс, не будут учитываться, т.к. могут быть совершены физически пользователем при вводе символов на клавиатуре. В некоторых случаях, может быть указана граница равная 50 мс с целью максимально возможного обеспечения разделения с возможностями пользователя. Данное утверждение основано на том, что человек печатает с ограниченной скоростью, поэтому не каждая последовательность клавиш может быть воспроизведена человеком по временным причинам. Например, для среднестатистического пользователя задержка занимает около 300 мс на символ, включая два события - нажатие клавиши вниз и подъем клавиши вверх. Соответственно, на одно клавишное событие уходит ~ 150 мс.

Поэтому события, которые попадают в диапазон от 0 до 100 мс будут учитываться в дальнейшем, так как они с большой вероятностью созданы программным обеспечением. При этом возможно определение потраченного точного временного интервала между соседними событиями и начала отчета временного условия.

На третьем этапе с помощью модуля оценки контекста 246 проводится анализ данных, содержащих информацию об окружении, при котором выполнялись анализируемые сессии, с целью определения контекста проведения сессий и его влияния на сессии, а точнее на произошедшие события. В качестве такой информации учитывается по крайней мере сведения об инструменте RAT, браузере и операционной системе. Наличие определенных приложений влияет на появление определенных событий клавиатурного ввода.

В результате исследования модуль анализа 240 сформирует данные для формирования сигнатуры. Сформированные данные передают модулю создания сигнатуры 260, который в свою очередь сформирует сигнатуру на основании полученных данных.

Модуль создания сигнатуры 260 проводит в начале поиск последовательностей клавишных событий, которые позволяют отличить сессии, использующие инструменты RAT, которые управляются удаленно, от остальных сессий. Для этого в одном из вариантов реализации модуль 260 использует подход создания N-грамм (N-grams) модели, позволяющий разделить последовательности клавишных событий сессий на части. N-грамма - последовательность из п элементов, а именно, из клавишных событий.

Стоит отметить, что с помощью N-грамм проводится разделение последовательностей на фиксированные отрезки N-длины с перекрытием. Например, для четырех событий [1,2, 3,4]: если события разбить на 2-граммы, то это приведет к следующему виду: [1,2], [2, 3], [3, 4].

Рассмотрим пример формирования N-грамм, длина которых будет равна четырем.

Модуль 260 на основании полученных данных о клавишных событиях и их временных условиях создает два комплекта 4-грамм (grams) событий, где один комплект соответствует всем сессиям, а второй сессиям, произведенных с помощью инструментов RAT. Так, каждая 4-грамма состоит из 4 клавиш. Каждая клавиша представляет собой следующую совокупность (<группа>, <модификатор>, <тип события>). Например, одна совокупность клавиши содержит сведения: Action, -, Down. Это означает клавишу из группы «действия», которая была нажата без модификаторов.

Далее модуль 260 на основании временных условий удаляет из комплектов N-граммы, которые, например, длятся более 50 мс. Стоит отметить, что количество всех сессий может значительно превышать количество сессией с инструментом RAT. Соответственно, пропорция для комплектов N-грамм будет аналогичной.

Далее модуль 260 строит предельное распределение вероятностей (ПВР) частот появления каждого набора N-грамм и выбирает только те наборы N-грамм, которые соответствуют определенному диапазону вероятностей. Так, модуль 260 для каждого набора N-грамм определяет частоту ее появления во всех сессиях, в том числе и в сессиях, в которых было использовано удаленное управление инструментом RAT. Затем N-граммы из комплекта сессий, использующих инструменты RAT, ранжируют по их частоте появления как для сессией с RAT, так и для всей совокупности сессий, и анализируют согласно критериям оценки. Так, если N-грамма присутствует в сессиях, использующих RAT, и отсутствует в остальных сессиях или частота появления минимальна, то данная N-грамма является кандидатом для создания сигнатуры. Еще одним критерием является оценка контекста, при котором была выявлена последовательность в сессиях, в которых проводилось удаленное управление инструментом RAT, и остальных сессиях, т.к. это позволяет найти дополнительный отличительный критерий. Другим критерием является оценка временного условия, во время которого возможно изменение временного условия с целью ограничения сессий, которые могут быть выявлены. Временное условие может указывать на задержки как для всей последовательности, так и для каждого события в отдельности. Еще одним критерием является триггер, указывающий на начальное состояния для сравнения и выявления сигнатуры. Стоит отметить, что совокупность критериев оценки используется в зависимости от необходимости. Кроме того, при создании сигнатуры может быть использовано несколько критериев одного вида, например, две и более последовательности клавишных событий.

Далее модуль 260 формирует по крайней мере одну сигнатуру основываясь на разнице между сессиями, использующими RAT, и всеми сессиями, при этом учитывая указанные критерии. Примером сигнатуры для обнаружения активности удаленного управления инструментом RAT во время сессии с удаленным устройством 150 является сигнатура следующего вида:

«Имя сигнатуры, содержащей информацию об инструменте RAT и контекст:

• по крайней мере одна последовательность клавишных событий (событий клавиатурного ввода);

• временные условия появления указанных событий, при этом условия могут изменяться от события к событию;

• триггер, на основании которого сравнивается указанная последовательность с происходящим потоком событий;

• наличие соответствующего контекста при срабатывании сигнатуры».

Так, например, в качестве последовательности может быть использовано сочетание четырех клавишных событий: (Meta, Shift, Up), (Numeric, -, Up), (Numeric, -, Down), (Numeric, -, Up); в качестве временного условия - время происхождения между событиями менее 60 мс; в качестве триггера - нажатие на клавишу «Caps Lock» и использование русскоязычной клавиатуры; а в качестве контекста - наличие приложения TightVNC и браузера Internet Explorer 11.

Стоит отметить, что сигнатура может охватывать как один инструмент RAT, так и несколько.

В еще одном варианте исполнения система формирования сигнатур 200 подобным образом дополнительно формирует сигнатуры, позволяющие определить активность, осуществляемую во время сессии, использующей инструмент RAT, и указывающую, что для ввода данных использована локальная клавиатура. Такие сигнатуры позволят определить легитимность использования инструмента RAT во время сессии. Только в этом случае, например, определяется последовательность клавиатурного ввода, которая однозначно говорит о том, что для ввода использована локальная клавиатура. Еще в одном примере сигнатуры определяется временное условие (расстояние по времени между соседними событиями), которое если превышает некую величину, то цепочка событий клавиатурного ввода была создана пользователем с использованием локальных устройств ввода. Такие сигнатуры позволят минимизировать ложное срабатывание при выявлении активности, указывающей на удаленное управление инструментом RAT, если будут использованы в качестве дополнительной проверки, если сработала одна из основных сигнатур.

На Фиг. 3 представлена блок-схема, иллюстрирующая способ формирования сигнатуры для обнаружения удаленного неправомерного доступа к средству удаленного администрирования. Представленный способ реализуется с помощью системы, описанной на Фиг. 2. Предположим, что требуется произвести тестирование определенного набора данных.

На этапе 310 получают с помощью модуля 220 начальный набор данных сессий, во время которых использовались инструменты RAT. При этом управление инструментов RAT производилось как с локального компьютера, так и с помощью удаленного управления.

На этапе 320 проводят анализ с помощью модуля 240 полученных данных с целью выявления характерных признаков для активности, указывающей на удаленное управление инструментом RAT во время сессии. Под данными понимается по меньшей мере поток событий клавиатурного ввода. Такими характерными признаки могут являться по крайней мере следующие:

• определенный порядок клавишных событий, происходящих при вводе с клавиатуры (последовательность событий клавиатурного ввода);

• временное условие, указывающее на задержки между клавишными событиями;

• индикатор начала отчета временного условия;

• триггер активности, после которого будет произведено сравнение с сигнатурой;

• контекст, при котором будет произведено сравнение с сигнатурой;

• наличие определенного инструмента RAT или окружения для сравнения с сигнатурой.

Так, в процессе анализа сначала определяют параметры каждого клавишного события, а именно: группу, к которой относится клавиша; наличие модификатора; и тип действия, произошедший с клавишей. Затем определяют временное условие (временные задержки между соседними клавишными событиями) и индикатор начала отчета временного условия. При этом отсеивают клавишные события, которые превышают заранее заданное значение, например, 50 мс. Потом определяют окружение, при котором произошли клавишные события, с целью определения в дальнейшем контекста клавишного события. В результате анализа с помощью модуля 240 формируют данные для дальнейшей оценки и формирования сигнатур.

На этапе 330 проводят поиск с помощью модуля 260 последовательностей клавишных событий, которые позволят отличить сессии, использующие инструменты RAT, которые управляются удаленно, от остальных. Для этого используя подход создания N-грамм модели, представленный при описании Фиг. 3, проводят разделение потока клавишных событий каждой сессии на части, формируя из них последовательности клавишных событий. При этом связывая с каждой указанной последовательностью информацию о временных условиях и окружении.

На этапе 340 определяют с помощью модуля 260 для каждой последовательности клавишных событий частоту ее появления во всех сессиях, в том числе и в сессиях, в которых было использовано удаленное управление инструментом RAT. Дополнительно может быть произведено ранжирование последовательностей клавишных событий по частоте появления в сессиях.

На этапе 350 проводят оценку с помощью модуля 260 последовательностей клавишных событий, основываясь на разнице между сессиями, использующими удаленное управление инструментами RAT, и всеми остальными сессиями, при этом учитывая критерии оценки и частоту появления. Примеры критериев оценки представлены при описании Фиг. 2. Если согласно оценке выявлены характерные признаки, которые позволяют выявить удаленное управление инструментом RAT во время сессии, то переходят к этапу 360. В противном случае, если указанные характерные признаки не выявлены, то возвращаются к этапу 310.

На этапе 360 формируют с помощью модуля 260 по крайней мере одну сигнатуру на основании характерных признаков. Пример формируемой сигнатуры представлен при описании Фиг. 2.

На Фиг. 4 представлена блок-схема, иллюстрирующая способ обнаружения активности, совершаемой удаленно с использованием средства удаленного администрирования. Под активностью понимается ряд совершаемых действий. Представленный способ реализуется с помощью системы, описанной на Фиг. 1. Стоит отметить, что шаги способа могут исполняться как в режиме реального времени, так и с некоторой временной задержкой.

На этапе 410 с помощью скрипта 117 проводят сбор данных в виде событий, связанных по крайней мере с действиями, указывающими на клавиатурный ввод, и контекста, при котором происходят события. Стоит отметить, что во время сбора данных обеспечивается приватность и конфиденциальность персональных данных пользователя таким образом, чтобы невозможно было идентифицировать указанные данные. Например, за счет сбора данных, включающих лишь данные о группе, к которой относится клавиша, временные характеристики и тип события. Сбор данных включает отслеживание происходящих событий клавиатурного ввода в потоке событий браузера 115 во время сессии с удаленным устройством 150. Событие клавиатурного ввода описывает совершенное действие с клавишей при вводе с клавиатуры.

На этапе 420 с помощью скрипта 117 проводят сравнение событий клавиатурного ввода из потока событий с сигнатурами из базы данных 148, которая объединена со скриптом 117. Каждая сигнатура представляет собой последовательность событий клавиатурного ввода (нажатия и отпускания клавиш клавиатуры) с временным условием и индикатором начала отсчета для расчета заданного временного условия. Сравнение с сигнатурами включает предварительный анализ событий клавиатурного ввода и поиск определенной последовательности событий клавиатурного ввода, характерной для удаленного управления средством удаленного администрирования, с учетом контекста. Указанный анализ событий клавиатурного ввода проводится с помощью средства обнаружения 140, объединенного со скриптом 117, и включает:

определение для каждого события клавиатурного ввода:

определение для каждого события клавиатурного ввода:

• группы, к которой относится клавиша;

• наличия модификатора, использующегося с клавишей;

• типа совершаемой операций (нажатие или отпускание клавиши);

определение временных условий, указывающих на время задержки между соседними событиями, и индикатора начала отчета времени;

определение временных условий, указывающих на время задержки между соседними событиями, и индикатора начала отчета времени;

определение контекста, при котором произошло событие.

определение контекста, при котором произошло событие.

После анализа проводится сравнение с сигнатурами, соответствующими контексту. При сравнении проводят поиск указанной последовательности событий клавиатурного ввода. Сигнатура считается найденной в потоке событий, если все условия сигнатуры выполнены, в том числе и найдена определенная последовательность клавиатурного ввода.

На этапе 430 в случае совпадения по крайней мере с одной сигнатурой, выявляют активность, характерную для удаленного управления средством удаленного администрирования.

На Фиг. 5 представлена блок-схема, иллюстрирующая частный случай реализации представленного способа на Фиг. 4, а именно способа обнаружения мошеннических действий, совершаемых при помощи средств удаленного администрирования. Для этого проводится с помощью скрипта 117, исполняющегося в контексте открытой веб-страницы в браузере 115, контроль за действиями, связанными с нажатием клавиш во время сессии с удаленным устройством 150. Контроль осуществляется через отслеживание происходящих событий клавиатурного ввода в потоке событий браузера 115 и последующего анализа скриптом 117. В процессе контроля выполняются следующие этапы.

Этапы 510 и 520 аналогичны этапам 410 и 420, на которых проводят сбор событий клавиатурного ввода и сравнение с сигнатурами из базы данных 148. Если на этапе 530 сигнатура найдена в потоке событий браузера 115, то переходят к этапу 540. В противном случае возвращаются к этапу 510.

На этапе 540 принимают решение об обнаружении удаленного управлении инструментом RAT 120.

На этапе 550 проводят дополнительный анализ сессии, выполняющейся при помощи обнаруженного инструментом RAT 120. Анализ направлен на оценку совершающихся действий и выявление действий, связанных с подозрительным поведением, характерным для мошеннических действий.

На этапе 560 принимают решение об обнаружении онлайн-мошенничества.

На дополнительном этапе 570 проводят действия, направленные на защиту от онлайн-мошенничества. Примеры указанных действий представлены при описании Фиг. 1.

Фиг. 6 представляет пример компьютерной системы 20 общего назначения, которая может быть использована как компьютер клиента (например, персональный компьютер) или сервер, представленные на Фиг. 2. Компьютерная система 20 содержит центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами компьютерной системы 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Компьютерная система 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных компьютерной системы 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Компьютерная система 20 способна работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа компьютерной системы 20, представленного на Фиг. 6. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях компьютерная система (персональный компьютер) 20 подключена к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

Настоящее изобретение относится к области вычислительной техники для выявления случаев сетевого мошенничества. Технический результат настоящего изобретения заключается в повышении эффективности обнаружения сетевого мошенничества. Технический результат достигается за счет способа формирования сигнатуры для обнаружения неправомерного доступа к компьютеру, получаемого с помощью средств удаленного администрирования, основываясь на анализе исторических данных событий клавиатурного ввода при взаимодействии с инструментами RAT для обнаружения уникальных последовательностей событий ввода, характерных для инструментов RAT. 2 н. и 14 з.п. ф-лы, 6 ил.

1. Способ формирования сигнатуры для обнаружения удаленного управления средством удаленного администрирования (далее - инструментом RAT), который включает этапы, на которых:

а. получают набор данных сессий, включающих сессии, во время которых производилось удаленное управление инструментами RAT;

б. проводят анализ полученных данных с целью выявления характерных признаков, указывающих на удаленное управление инструментом RAT и включающих:

i. определенный порядок клавишных событий, происходящих при вводе с клавиатуры, при этом определяют параметры каждого клавишного события:

- группу, к которой относится клавиша,

- наличие модификатора,

- тип действия, произошедшего с клавишей,

ii. временные условия, указывающие на задержки между соседними событиями;

в. проводят поиск последовательностей клавишных событий, которые позволят отличить сессии, использующие инструменты RAT, которые управляются удаленно, от остальных сессий, на основании создания N-грамм модели, основанной на данных о клавишных событиях и временных условиях;

г. проводят оценку последовательностей клавишных событий на основании разницы между сессиями, использующими удаленное управление инструментами RAT, и всеми остальными сессиями, при этом учитывая критерии оценки;

д. формируют сигнатуру для выявления активности, указывающей на удаленное управление инструментом RAT на основании разницы между сессиями, использующими инструменты RAT, и всеми сессиями, при этом сигнатура содержит по меньшей мере одну последовательность клавишных событий с временными условиями появления указанных событий.

2. Способ по п. 1, в котором группами, к которой относится клавиша, являются по меньшей мере буква, стрелка, действие и номер; модификаторами являются такие клавиши как: «ctrl», «alt» и «shift»; и тип действия, произошедшего с клавишей, указывает на нажатие или отжатие клавиши.

3. Способ по п. 1, в котором дополнительно характерными признаки являются по крайней мере следующие:

- индикатор начала отчета временного условия;

- триггер активности, после которого будет произведено сравнение с сигнатурой;

- контекст, при котором будет произведено сравнение с сигнатурой;

- наличие определенного инструмента RAT или окружения для сравнения с сигнатурой.

4. Способ по п. 3, в котором в процессе анализа дополнительно определяют:

а. временные условия, указывающие на задержки между клавишными событиями, при этом события, у которых задержки между клавишными событиями превышают 100 мс, исключают;

б. индикатор начала отчета временного условия для определения точного временного интервала между соседними событиями;

в. окружение, при котором произошли клавишные события, в частности сведения об инструменте RAT, браузере и операционной системе.

5. Способ по п. 1, в котором осуществляют создание N-грамм модели, разделяющей последовательности клавишных событий сессий на части, с последующим формированием предельного распределения вероятностей частот появления каждого набора N-грамм, при этом на основании данных о клавишных событиях и их временных условиях создают два комплекта 4-грамм событий, где один комплект соответствует всем сессиям, а второй – сессиям, произведенных с помощью инструментов RAT.

6. Способ по п. 1, в котором критериями оценки являются:

а. частота появления N-грамм как для сессией с инструментами RAT, так и для всей совокупности сессий;

б. оценка контекста, при котором была выявлена последовательность клавишных событий в сессиях, в которых проводилось удаленное управление инструментом RAT, и остальных сессиях;

в. оценка временного условия;

г. триггер активности.

7. Система формирования сигнатуры для обнаружения удаленного управления средством удаленного администрирования (далее - инструментом RAT), которая включает:

а. модуль отбора данных, предназначенный для отбора данных о сессиях, использующих инструменты RAT, и передачи модулю анализа;

б. модуль анализа, предназначенный для анализа полученных данных, связанных с событиями клавиатурного ввода, и выявления характерных признаков, указывающих на удаленное управление инструментом RAT и включающих:

i. определенный порядок клавишных событий, происходящих при вводе с клавиатуры, при этом определяют параметры каждого клавишного события:

- группу, к которой относится клавиша,

- наличие модификатора,

- тип действия, произошедшего с клавишей,

ii. временные условия, указывающие на задержки между клавишными событиями, которые передают модулю создания сигнатур;

в. модуль создания сигнатуры, предназначенный для формирования по крайней мере одной сигнатуры, основываясь на разнице между сессиями, использующими инструменты RAT, и всеми остальными сессиями, с помощью проведения поиска последовательностей клавишных событий, которые позволят отличить сессии, использующие инструменты RAT, которые управляются удаленно, от остальных сессий, на основании создания N-грамм модели, основанной на данных о клавишных событиях и временных условиях, и последующего проведения оценки последовательностей клавишных событий согласно критериям оценки, при этом сигнатура содержит по меньшей мере одну последовательность клавишных событий с временными условиями появления указанных событий.

8. Система по п. 7, в которой модуль анализа состоит из компонентов: модуля распознавания событий, модуля оценки скорости ввода данных и модуля оценки контекста.

9. Система по п. 8, в которой модуль распознавания событий предназначен для определения на основании анализа отобранных данных для каждого клавишного события таких параметров как: группа, к которой относится клавиша, наличие модификатора и тип действия, произошедший с клавишей.

10. Система по п. 8, в которой модуль оценки скорости ввода данных предназначен для определения индикатора начала отчета времени происхождения клавишного события и времени задержки между клавишными событиями.

11. Система по п. 8, в которой модуль оценки контекста предназначен для определения контекста, при котором произошло клавишное событие.

12. Система по п. 7, в которой модуль создания сигнатуры предназначен для поиска последовательностей клавишных событий, которые позволят отличить сессии, использующие инструменты RAT, которые управляются удаленно, от остальных сессий.

13. Система по п. 7, в которой модуль создания сигнатуры использует подход создания N-грамм модели, позволяющий разделить последовательности клавишных событий сессий на части, где N-грамм — последовательность из n клавишных событий, с последующим формированием предельного распределения вероятностей частот появления каждого набора N-грамм, при этом на основании данных о клавишных событиях и их временных условиях создают два комплекта 4-грамм событий, где один комплект соответствует всем сессиям, а второй – сессиям, произведенных с помощью инструментов RAT.

14. Система по п. 13, в которой модуль создания сигнатуры предназначен для удаления части созданных N-грамм на основании временных условий.

15. Система по п. 7, в которой модуль создания сигнатуры предназначен для определения частоты появления N-грамм во всех сессиях.

16. Система по п. 7, в которой формируемая сигнатура дополнительно включает:

а. информацию об инструменте RAT и контексте,

б. временные условия появления событий, при этом временное условие характеризует задержки между соседними событиями,

в. триггер, на основании которого сравнивается указанная последовательность с происходящим потоком событий.

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| CN 108256329 A, 06.08.2018 | |||

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| Система и способ обнаружения признаков компьютерной атаки | 2017 |

|

RU2661533C1 |

| RU 2013134440 A, 27.01.2015. | |||

Авторы

Даты

2022-04-04—Публикация

2020-08-24—Подача