Область техники, к которой относится изобретение

Настоящее изобретение относится к области технологий мобильной связи, в частности, к способу и устройству запроса возобновления соединения.

Уровень техники

В системе «Долгосрочное развитие» (long term evolution, LTE) может применяться процедура приостановки и возобновления соединения к узкополосному оконечному устройству интернета вещей (narrowband internet of things, NB-IoT), а именно, к устройству интернета вещей с относительно низкой мобильностью или низким энергопотреблением, например, «умный» счетчик воды.

Когда базовая станция дает команду приостановить работу оконечного устройства для высвобождения текущего соединения, оконечное устройство и базовая станция удаляют часть контекстов уровня доступа и дополнительно сохраняют часть контекстов уровня доступа, такую как ключ уровня доступа, возможности безопасности оконечного устройства и текущий выбранный алгоритм безопасности. Затем, оконечное устройство переходит в неактивное состояние из подключенного состояния. Когда оконечное устройство ожидает возобновления соединения с базовой станцией, оконечное устройство может быстро перейти из неактивного состояния в подключенное состояние.

В системе 5-го поколения (5th generation, 5G) и будущей системе связи вышеупомянутая процедура обслуживания может быть расширена, и процедура приостановки и возобновления применяется к оконечное устройству расширенного мобильного широкополосного доступа (enhanced mobile broadband, eMBB), например как смартфон.

Поскольку мобильность оконечного устройства относительно высока, базовая станция, к которой обращается оконечное устройство, может измениться. Кроме того, при обслуживании оконечного устройства базовая станция рассматривает сценарий балансировки нагрузки. Например, когда оконечное устройство запрашивает возобновление переход из неактивного состояния в подключенное состояние, если загрузка базовой станции, к которой оконечное устройство в настоящее время намеревается получить доступ, является относительно большой, базовая станция отклоняет доступ с помощью оконечного устройства, то есть, отклоняет запрос возобновления соединения оконечного устройства и указывает, что оконечное устройство пытается возобновить соединение после нахождения в режиме ожидания в течение некоторого периода времени.

В вышеизложенном сценарии после того, как запрос возобновления соединения оконечного устройства сначала отклоняется, злоумышленник может получить информацию аутентификации, переданную оконечным устройством, и затем злоумышленник запрашивает, используя полученную информацию аутентификации, базовую станцию установить соединение. Кроме того, может быть вызвана атака.

Следовательно, как упомянуто в вышеприведенном сценарии, необходимо срочно решить техническую задачу по эффективной защите от атаки злоумышленника.

Раскрытие сущности изобретения

Настоящее изобретении обеспечивает способ запроса возобновления соединения, устройство связи и машиночитаемый носитель информации, для предотвращения асинхронизации ключа между оконечным устройством и исходной базовой станцией в сценарии когда целевая базовая станция отклоняет восстановление RRC соединения оконечного устройства.

Согласно первому аспекту, настоящее изобретение обеспечивает способ запроса возобновления соединения, включающий в себя: генерирование оконечным устройством сообщения кода аутентификации на основе параметра новизны и ключа защиты целостности, который является оконечным устройством, где параметры новизны, используемые для генерирования кодов аутентификации сообщений в двух последовательных моментах времени, различны; и передачу оконечным устройством сообщения запроса возобновления соединения в целевую базовую станцию, где сообщение запроса возобновления соединения включает в себя сообщение кода аутентификации, и сообщение запроса возобновления соединения используется для запроса возобновления соединения управления радиоресурсами RRC.

Сообщение кода аутентификации, сгенерированный оконечным устройством каждый раз, отличается от сообщения кода аутентификации, сгенерированного в предшествующий раз. Следовательно, даже если злоумышленник украл сообщение кода аутентификации, который использовался оконечным устройством в предшествующий раз, злоумышленнику не удастся выполнить атаку, поскольку используется сообщение кода аутентификации с «истекшим сроком действия».

В возможной реализации параметр новизны включает в себя количество раз отклонения, и количество раз отклонения используется для указания количества раз, в течение которого возобновление соединения RRC, которое пытается выполнить оконечное устройство, отклоняется. В возможной реализации сообщение запроса возобновления соединения дополнительно включает в себя параметр указания, и параметр указания используется для указания параметра новизны.

В одном примере параметр новизны включает в себя подсчет протокола конвергенции пакетных данных (PDCP count), и параметр указания включает в себя некоторые или все биты PDCP подсчета.

В возможной реализации оконечное устройство принимает ответное сообщение возобновления соединения от целевой базовой станции, где ответное сообщение возобновления соединения используется для указания оконечному устройству возобновить RRC соединение.

Согласно второму аспекту, настоящее изобретение обеспечивает способ запроса возобновления соединения, включающий в себя: прием целевой базовой станцией сообщения запроса возобновления соединения от оконечного устройства, где сообщение запроса возобновления соединения включает в себя сообщение кода аутентификации, сообщение запроса возобновления соединения используется для запроса возобновления соединения RRC управления радиоресурсами, и сообщение кода аутентификации генерируется на основе ключа защиты целостности оконечного устройства; и передачу целевой базовой станцией сообщения уведомления исходной базовой станции, если отклоняется возобновление соединения RRC, где сообщение уведомления включает в себя сообщение кода аутентификации.

Сообщение уведомления имеет одну или более из следующих функций:

сообщение уведомления используется для указания обновить контекст оконечного устройства в исходной базовой станции;

сообщение уведомления используется для уведомления, что целевая базовая станция отклоняет возобновление соединения, которое выполняется оконечным устройством;

сообщение уведомления используется для указания обновить параметр новизны в контексте оконечного устройства в исходной базовой станции; и

сообщение уведомления используется для указания обновить ключ в контексте оконечного устройства в исходной базовой станции.

Согласно вышеизложенному способу, при отклонении возобновления RRC соединения целевая базовая станция дополнительно инструктирует исходную базовую станцию обновить контекст оконечного устройства, так что между оконечным устройством и исходной базовой станцией может поддерживаться согласованность контекста. Это помогает снизить вероятность сбоя при переходе в подключенное состояние оконечным устройством из неактивного состояния.

В возможной реализации контекст оконечного устройства, т.е. сообщение уведомления, дает указание обновить, включает в себя ключ уровня доступа.

В возможной реализации параметр новизны включает в себя количество раз отклонения, и количество раз отклонения используется для указания количества раз, в течение которого возобновление RRC соединения, которое пытается выполнить оконечное устройство, отклоняется.

В возможной реализации сообщение кода аутентификации генерируется на основании параметра новизны и ключа защиты целостности оконечного устройства, и контекст оконечного устройства, т.е. сообщение уведомление, дает указание обновить, включает в себя параметр новизны, где параметры новизны, используемые для генерирования кодов аутентификации сообщений в два последовательных момента времени, различны.

В этой реализации сообщение запроса возобновления соединения дополнительно включает в себя параметр указания, параметр указания используется для указания параметра новизны, и сообщение уведомления дополнительно включает в себя параметр указания. В одном примере параметр новизны включает в себя PDCP подсчет, и параметр указания включает в себя некоторые или все биты PDCP подсчета.

В соответствии с третьим аспектом настоящее изобретение обеспечивает способ запроса возобновления соединения, включающий в себя: прием целевой базовой станцией сообщения запроса возобновления соединения от оконечного устройства, где сообщение запроса возобновления соединения включает в себя сообщение кода аутентификации; сообщение кода аутентификации генерируется на основе параметра новизны и ключа защиты целостности оконечного устройства, где параметры новизны, используемые для генерирования сообщений кодов аутентификации в двух последовательных моментах времени, различаются; и сообщение запроса возобновления соединения используется для запроса возобновления соединения управления радиоресурсами RRC; и передачу целевой базовой станцией сообщения запроса контекста исходной базовой станции при приеме возобновления RRC соединения, где сообщение запроса контекста включает в себя сообщение кода аутентификации, и сообщение запроса контекста используется для запроса получения контекста оконечного устройства.

В возможной реализации параметр новизны включает в себя количество раз отклонения, и количество раз отклонения используется для указания количества раз, в течение которого возобновление соединения RRC, которое пытается выполнить оконечное устройство, отклоняется.

В возможной реализации сообщение запроса возобновления соединения дополнительно включает в себя параметр указания, параметр указания используется для указания параметра новизны, и сообщение запроса контекста дополнительно включает в себя параметр указания.

В одном примере параметр новизны включает в себя подсчет протокола конвергенции пакетных данных (PDCP), и параметр указания включает в себя некоторые или все биты PDCP подсчета.

В соответствии с четвертым аспектом настоящее изобретение предоставляет способ запроса возобновления соединения, включающий в себя: прием исходной базовой станцией сообщения уведомления из целевой базовой станции, где сообщение уведомления включает в себя сообщение кода аутентификации и сообщение кода аутентификации генерируется на основании ключа защиты целостности оконечного устройства;

проверку исходной базовой станцией сообщения кода аутентификации на основании ключа защиты целостности исходной базовой станции; и

обновление исходной базовой станцией контекста оконечного устройства в исходной базовой станции, если проверка сообщения кода аутентификации прошла успешно.

Согласно вышеизложенному способу, при отклонении возобновления RRC соединения, целевая базовая станция дополнительно инструктирует исходную базовую станцию обновлять контекст оконечного устройства, чтобы исходная базовая станция обновляла контекст оконечного устройства. Следовательно, между исходной базовой станцией и оконечным устройством может поддерживаться согласованность контекста. Это помогает снизить вероятность сбоя при переходе в подключенное состояние оконечным устройством из неактивного состояния.

Сообщение уведомления имеет одну или более из следующих функций:

сообщение уведомления используется для указания обновлять контекст оконечного устройства в исходной базовой станции;

сообщение уведомления используется для уведомления, что целевая базовая станция отклоняет возобновление соединения, которое выполняется оконечным устройством;

сообщение уведомления используется для указания обновить параметр новизны в контексте оконечного устройства в исходной базовой станции; и

сообщение уведомления используется для указания обновить ключ в контексте оконечного устройства в исходной базовой станции.

В возможной реализации параметр новизны включает в себя количество раз отклонения, и количество раз отклонения используется для указания количества раз, в течение которого возобновление соединения RRC, которое пытается выполнить оконечное устройство, отклоняется.

В одном примере, обновление исходной базовой станцией контекста оконечного устройства в исходной базовой станции включает в себя: увеличение исходной базовой станцией количества раз отклонения в контексте оконечного устройства на 1.

В возможной реализации обновление исходной базовой станцией контекста оконечного устройства в исходной базовой станции включает в себя: обновление исходной базовой станцией ключа уровня доступа в контексте оконечного устройства.

В возможной реализации сообщение кода аутентификации генерируется на основании параметра новизны и ключа защиты целостности оконечного устройства, где параметры новизны, используемые для генерирования сообщений кодов аутентификации в двух последовательных моментах времени, различаются; и проверка исходной базовой станцией сообщения кода аутентификации на основании ключа защиты целостности исходной базовой станции включает в себя: проверку исходной базовой станцией сообщения кода аутентификации на основании параметра новизны и ключа защиты целостности, который имеет исходная базовая станция.

В возможной реализации сообщение уведомления дополнительно включает в себя параметр указания, и параметр указания используется для указания параметра новизны.

В одном примере параметр новизны включает в себя подсчет протокола сходимости пакетных данных (PDCP count), и обновление исходной базовой станцией контекста оконечного устройства в исходной базовой станции включает в себя: обновление исходной базой станции, если значение PDCP подсчета больше, чем значение PDCP подсчета в контексте оконечного устройства, значение PDCP подсчета в контексте оконечного устройства равно значению PDCP подсчета, указанному параметром указания.

Согласно пятому аспекту, настоящее изобретение предоставляет способ запроса возобновления соединения, включающий в себя: прием исходной базовой станцией сообщения запроса контекста от целевой базовой станции, где сообщение запроса контекста включает в себя сообщение кода аутентификации; сообщение кода аутентификации генерируется на основе параметра новизны и ключа защиты целостности оконечного устройства, где параметры новизны, используемые для генерирования сообщений кодов аутентификации в двух последовательных моментах времени, различаются; и сообщение запроса контекста используется для запроса получения контекста оконечного устройства; проверку исходной базовой станцией сообщения кода аутентификации на основании параметра новизны и ключа защиты целостности исходной базовой станции; и обновление исходной базовой станцией параметра новизны в контексте оконечного устройства, если проверка сообщения кода аутентификации прошла успешно, и передачу ответного сообщения контекста в целевую базовую станцию, где ответное сообщение контекста включает в себя контекст оконечного устройства.

В возможной реализации параметр новизны включает в себя количество раз отклонения, и количество раз отклонения используется для указания количества раз, в течение которого возобновление RRC соединения, которое пытается выполнить оконечное устройство, отклоняется; и обновление исходной базовой станцией контекста оконечного устройства в исходной базовой станции включает в себя: сброс исходной базовой станцией количества раз отклонения в контексте оконечного устройства на ноль.

В возможной реализации, сообщение запроса контекста дополнительно включает в себя параметр указания, параметр указания используется для указания параметра новизны, и параметр новизны включает в себя PDCP подсчет; и обновление исходной базовой станцией контекста оконечного устройства в исходной базовой станции включает в себя: обновление исходной базовой станцией, если значение PDCP подсчета больше, чем значение PDCP подсчета в контексте оконечного устройства, значения PDCP подсчета в контексте оконечного устройства к значению PDCP подсчета, указанному параметром указания.

В примере параметр указания включает в себя некоторые биты PDCP подсчета; и исходная базовая станция определяет, на основании параметра указания, PDCP подсчет, указанный параметром указания.

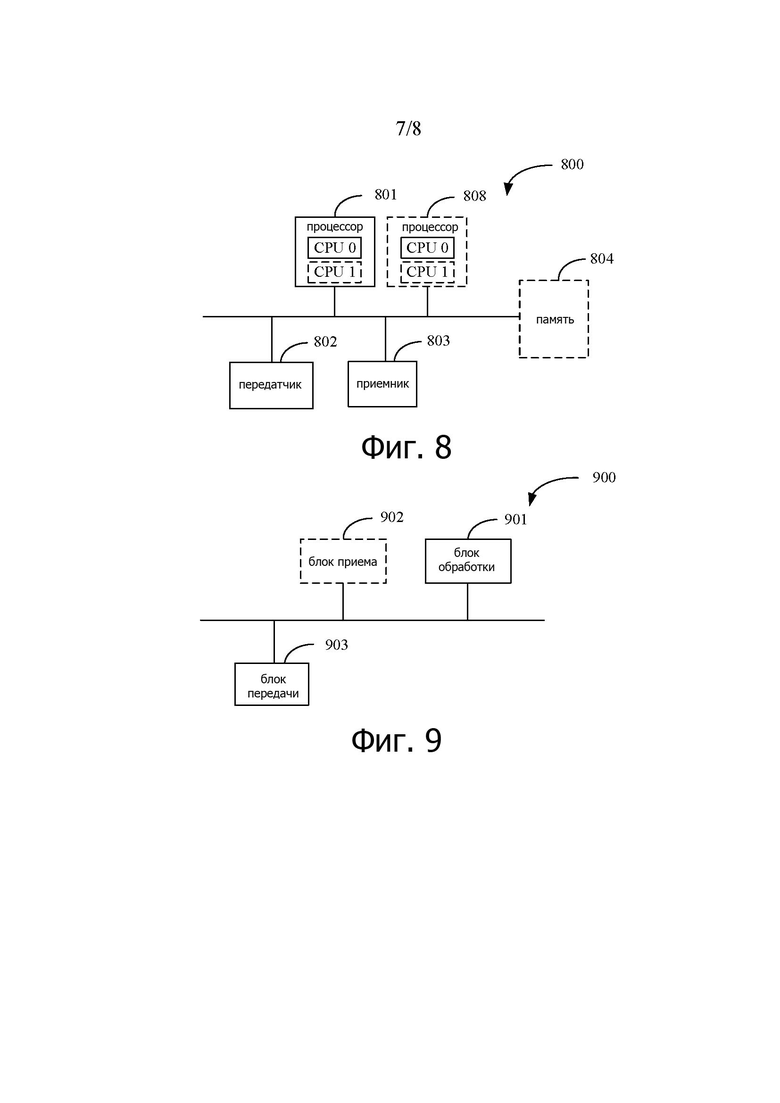

Согласно шестому аспекту настоящее изобретение предоставляет устройство. Устройство может быть оконечным устройством или микросхемой в оконечном устройстве. Устройство имеет функцию реализации каждого варианта осуществления первого аспекта. Функция может быть реализована аппаратными средствами или может быть реализована аппаратными средствами путем выполнения соответствующего программного обеспечения. Аппаратное или программное обеспечение включает в себя один или более модулей, соответствующих вышеуказанным функциям.

В возможной реализации, когда устройство является оконечное устройством, оконечное устройство включает в себя блок передачи и блок обработки и, в качестве варианта, дополнительно включает в себя блок приема. Блок обработки может быть, например, процессором, блок приема может быть, например, приемником и блок передачи может быть, например, передатчиком. Приемник и передатчик содержат радиочастотную схему. В качестве варианта, оконечное устройство дополнительно включает в себя блок хранения, и блок хранения может быть, например, памятью. Когда оконечное устройство включает в себя блок хранения, блок хранения сохраняет исполняемую компьютером инструкцию, блок обработки соединяется с блоком хранения, и блок обработки выполняет исполняемую компьютером инструкцию, сохраненную в блоке хранения, чтобы дать возможность оконечному устройству выполнить способ запроса возобновления соединения в соответствии с любой реализацией первого аспекта.

В другой возможной реализации, когда устройство является микросхемой в оконечном устройстве, микросхема включает в себя блок передачи и блок обработки и, в качестве варианта, дополнительно включает в себя блок приема. Блок обработки может быть, например, схемой обработки, блок приема может быть, например, интерфейсом ввода, выводом, схемой или тому подобным, и блок передачи может быть, например, интерфейсом вывода, выводом, схемой или тому подобное. Блок обработки может выполнять исполняемую компьютером инструкцию, сохраненную в блоке хранения, так что выполняется способ запроса возобновления соединения согласно любой реализации первого аспекта. В качестве варианта, блок хранения может быть блоком хранения в микросхеме, таким как регистр или кэш. В качестве альтернативы, блок хранения может представлять собой блок хранения в оконечном устройстве и которое расположено вне микросхемы, такое как постоянное запоминающее устройство (read-only memory, ROM), другой тип статического запоминающего устройства, которое может хранить статическую информацию и инструкцию или оперативная память (random access memory, RAM).

Процессор, упомянутый где-либо выше, может быть центральным процессором общего назначения (Central Processing Unit, CPU), микропроцессором, специализированной интегральной схемой (application-specific integrated circuit, ASIC) или одной или более интегральными схемами, выполненные с возможностью управлять выполнением программы способа запроса возобновления соединения согласно любой реализации первого аспекта.

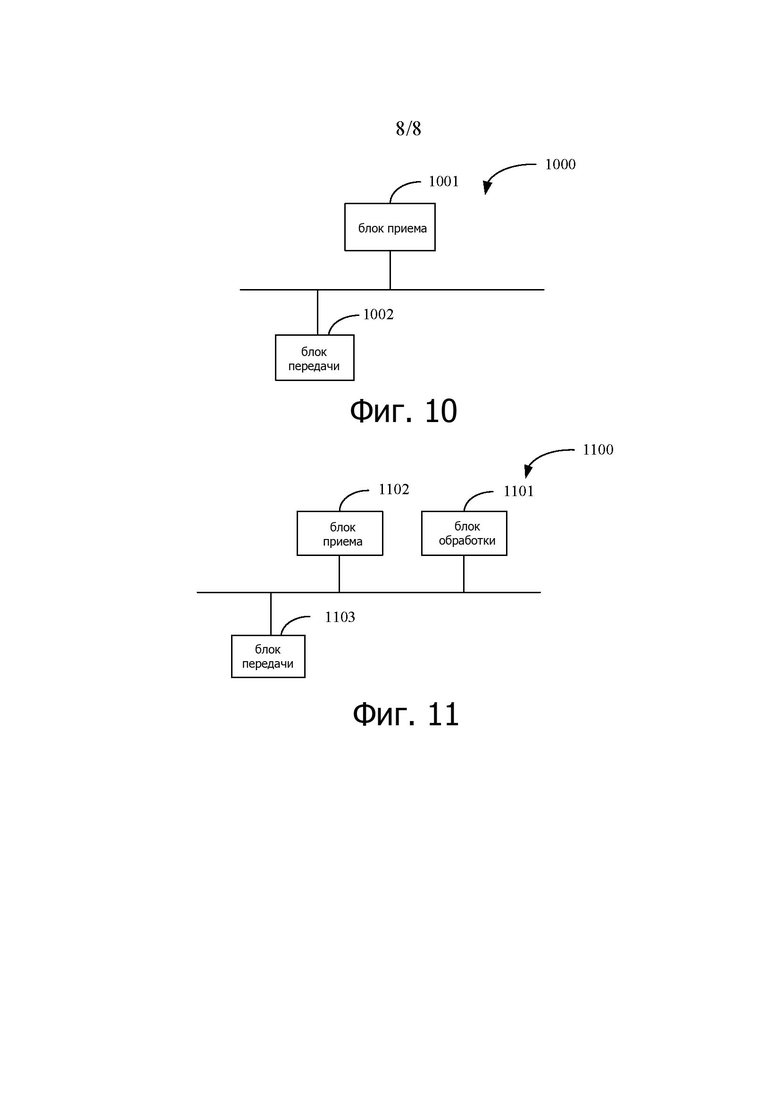

Согласно седьмому аспекту, настоящее изобретение предоставляет устройство. Устройство может быть целевой базовой станцией или может быть микросхемой в целевой базовой станции. Устройство имеет функцию реализации каждого варианта осуществления второго аспекта. Функция может быть реализована аппаратными средствами или может быть реализована аппаратными средствами путем выполнения соответствующего программного обеспечения. Аппаратное или программное обеспечение включает в себя один или более модулей, соответствующих вышеуказанным функциям.

В возможной реализации, когда устройство является целевой базовой станцией, базовая станция включает в себя блок приема и блок передачи и, в качестве варианта, дополнительно включает в себя блок обработки. Блок обработки может быть, например, процессором, блок приема может быть, например, приемником, и блок передачи может быть, например, передатчиком. Приемник и передатчик содержат радиочастотную схему. В качестве варианта, базовая станция дополнительно включает в себя блок хранения, и блок хранения может быть, например, памятью. Когда базовая станция включает в себя блок хранения, блок хранения сохраняет исполняемую компьютером инструкцию, блок обработки соединяется с блоком хранения, и блок обработки выполняет исполняемую компьютером инструкцию, сохраненную в блоке хранения, чтобы позволить базовой станции выполнять способ запроса возобновления соединения согласно любой реализации второго аспекта.

В другой возможной реализации, когда устройство является микросхемой в целевой базовой станции, микросхема включает в себя блок приема и блок передачи и, в качестве варианта, дополнительно включает в себя блок обработки. Блок обработки может быть, например, схемой обработки, блок приема может быть, например, интерфейсом ввода, выводом, схемой или тому подобным, и блок передачи может быть, например, интерфейсом вывода, выводом, схемой или тому подобное. Блок обработки может выполнять исполняемую компьютером инструкцию, сохраненную в блоке хранения, так что выполняется способ запроса возобновления соединения согласно любой реализации второго аспекта. В качестве варианта, блок хранения может быть блоком хранения в микросхеме, таким как регистр или кэш. Альтернативно, блок хранения может быть блоком хранения, который находится в целевой базовой станции и который расположен вне микросхемы, такой как ROM, статическое устройство хранения другого типа, которое может хранить статическую информацию и инструкцию, или RAM.

Процессор, упомянутый где-либо выше, может быть универсальным процессором, микропроцессором, ASIC или одной или более интегральными схемами, выполненными с возможностью управлять выполнением программы способа запроса возобновления соединения согласно любой реализации второго аспекта.

Согласно восьмому аспекту настоящее изобретение предоставляет устройство. Устройство может быть целевой базовой станцией или может быть микросхемой в целевой базовой станции. Устройство имеет функцию реализации каждого варианта осуществления третьего аспекта. Функция может быть реализована аппаратными средствами или может быть реализована аппаратными средствами путем выполнения соответствующего программного обеспечения. Аппаратное или программное обеспечение включает в себя один или более модулей, соответствующих вышеуказанным функциям.

В возможной реализации, когда устройство является целевой базовой станцией, базовая станция включает в себя блок приема и блок передачи и, дополнительно, дополнительно включает в себя блок обработки. Блок обработки может быть, например, процессором, блок приема может быть, например, приемником, и блок передачи может быть, например, передатчиком. Приемник и передатчик содержат радиочастотную схему. В качестве варианта, базовая станция дополнительно включает в себя блок хранения, и блок хранения может быть, например, памятью. Когда базовая станция включает в себя блок хранения, блок хранения сохраняет исполняемую компьютером инструкцию, блок обработки соединяется с блоком хранения, и блок обработки выполняет исполняемую компьютером инструкцию, сохраненную в блоке хранения, чтобы позволить базовой станции выполнять способ запроса возобновления соединения согласно любой реализации третьего аспекта.

В другой возможной реализации, когда устройство является микросхемой в целевой базовой станции, микросхема включает в себя блок приема и блок передачи и, в качестве варианта, дополнительно включает в себя блок обработки. Блок обработки может быть, например, схемой обработки, блок приема может быть, например, интерфейсом ввода, выводом, схемой или тому подобным, и блок передачи может быть, например, интерфейсом вывода, выводом, схемой или тому подобное. Блок обработки может выполнять исполняемую компьютером инструкцию, сохраненную в блоке хранения, так что выполняется способ запроса возобновления соединения согласно любой реализации третьего аспекта. В качестве варианта, блок хранения может быть блоком хранения в микросхеме, таким как регистр или кэш. Альтернативно, блок хранения может быть блоком хранения, который находится в целевой базовой станции и который расположен вне микросхемы, такой как ROM, статическое устройство хранения другого типа, которое может хранить статическую информацию и инструкцию, или RAM.

Процессор, упомянутый где-либо выше, может быть универсальным процессором, микропроцессором, ASIC или одной или более интегральными схемами, выполненными с возможностью управлять выполнением программы способа запроса возобновления соединения согласно любой реализации третьего аспекта.

Согласно девятому аспекту настоящее изобретение предоставляет устройство. Устройство может быть исходной базовой станцией или может быть микросхемой в исходной базовой станции. Устройство имеет функцию реализации каждого варианта осуществления четвертого аспекта. Функция может быть реализована аппаратными средствами или может быть реализована аппаратными средствами путем выполнения соответствующего программного обеспечения. Аппаратное или программное обеспечение включает в себя один или более модулей, соответствующих вышеуказанным функциям.

В возможной реализации, когда устройство является исходной базовой станцией, базовая станция включает в себя блок приема и блок передачи и, дополнительно, дополнительно включает в себя блок обработки. Блок обработки может быть, например, процессором, блок приема может быть, например, приемником, и блок передачи может быть, например, передатчиком. Приемник и передатчик содержат радиочастотную схему. В качестве варианта, базовая станция дополнительно включает в себя блок хранения, и блок хранения может быть, например, памятью. Когда базовая станция включает в себя блок хранения, блок хранения сохраняет исполняемую компьютером инструкцию, блок обработки соединяется с блоком хранения, и блок обработки выполняет исполняемую компьютером инструкцию, сохраненную в блоке хранения, чтобы позволить базовой станции выполнять способ запроса возобновления соединения согласно любой реализации четвертого аспекта.

В другой возможной реализации, когда устройство является микросхемой в исходной базовой станции, микросхема включает в себя блок приема и блок передачи и, в качестве варианта, дополнительно включает в себя блок обработки. Блок обработки может быть, например, схемой обработки, блок приема может быть, например, интерфейсом ввода, выводом, схемой или тому подобным, и блок передачи может быть, например, интерфейсом вывода, выводом, схемой или тому подобное. Блок обработки может выполнять исполняемую компьютером инструкцию, сохраненную в блоке хранения, так что выполняется способ запроса возобновления соединения согласно любой реализации четвертого аспекта. В качестве варианта, блок хранения может быть блоком хранения в микросхеме, таким как регистр или кэш. Альтернативно, блок хранения может быть блоком хранения, который находится в исходной базовой станции и который расположен вне микросхемы, такой как ROM, статическое устройство хранения другого типа, которое может хранить статическую информацию и инструкцию, или RAM.

Процессор, упомянутый где-либо выше, может быть универсальным процессором, микропроцессором, ASIC или одной или более интегральными схемами, выполненными с возможностью управлять выполнением программы способа запроса возобновления соединения согласно любой реализации четвертого аспекта.

Согласно десятому аспекту настоящее изобретение обеспечивает устройство. Устройство может быть исходной базовой станцией или может быть микросхемой в исходной базовой станции. Устройство имеет функцию реализации каждого варианта осуществления пятого аспекта. Функция может быть реализована аппаратными средствами или может быть реализована аппаратными средствами путем выполнения соответствующего программного обеспечения. Аппаратное или программное обеспечение включает в себя один или более модулей, соответствующих вышеуказанным функциям.

В возможной реализации, когда устройство является исходной базовой станцией, базовая станция включает в себя блок приема и блок передачи и, в качестве варианта, дополнительно включает в себя блок обработки. Блок обработки может быть, например, процессором, блок приема может быть, например, приемником, и блок передачи может быть, например, передатчиком. Приемник и передатчик содержат радиочастотную схему. В качестве варианта, базовая станция дополнительно включает в себя блок хранения, и блок хранения может быть, например, памятью. Когда базовая станция включает в себя блок хранения, блок хранения сохраняет исполняемую компьютером инструкцию, блок обработки соединяется с блоком хранения, и блок обработки выполняет исполняемую компьютером инструкцию, сохраненную в блоке хранения, чтобы позволить базовой станции выполнять способ запроса возобновления соединения согласно любой реализации пятого аспекта.

В другой возможной реализации, когда устройство является микросхемой в исходной базовой станции, микросхема включает в себя блок приема и блок передачи и, в качестве варианта, дополнительно включает в себя блок обработки. Блок обработки может быть, например, схемой обработки, блок приема может быть, например, интерфейсом ввода, выводом, схемой или тому подобным, и блок передачи может быть, например, интерфейсом вывода, выводом, схемой или тому подобное. Блок обработки может выполнять исполняемую компьютером инструкцию, сохраненную в блоке хранения, так что выполняется способ запроса возобновления соединения согласно любой реализации пятого аспекта. В качестве варианта, блок хранения может быть блоком хранения в микросхеме, таким как регистр или кэш. Альтернативно, блок хранения может быть блоком хранения, который находится в исходной базовой станции и который расположен вне микросхемы, такой как ROM, статическое устройство хранения другого типа, которое может хранить статическую информацию и инструкцию, или RAM.

Процессор, упомянутый где-либо выше, может быть универсальным процессором, микропроцессором, ASIC или одной или более интегральными схемами, выполненными с возможностью управлять выполнением программы способа запроса возобновления соединения согласно любой реализации пятого аспекта.

В соответствии с одиннадцатым аспектом настоящее изобретение дополнительно предоставляет машиночитаемый носитель данных, машиночитаемый носитель данных хранит инструкцию, и когда инструкция выполняется на компьютере, компьютер выполнен с возможностью выполнять способы в соответствии с вышеизложенные аспекты.

В соответствии с двенадцатым аспектом настоящее изобретение дополнительно предоставляет компьютерный программный продукт, который включает в себя инструкцию, и когда компьютерный программный продукт работает на компьютере, компьютер выполнен с возможностью выполнять способы в соответствии с вышеупомянутыми аспектами.

В соответствии с тринадцатым аспектом настоящее изобретение предоставляет систему связи, система включает в себя устройство согласно шестому аспекту, устройство согласно седьмому аспекту и устройство согласно девятому аспекту или система включает в себя устройство в соответствии с шестым аспектом устройство в соответствии с седьмым аспектом и устройство в соответствии с десятым аспектом, или система включает в себя устройство в соответствии с шестым аспектом, устройство в соответствии с восьмым аспектом и устройство в соответствии с девятым аспектом, или система включает в себя устройство согласно шестому аспекту, устройство согласно восьмому аспекту и устройство согласно десятому аспекту.

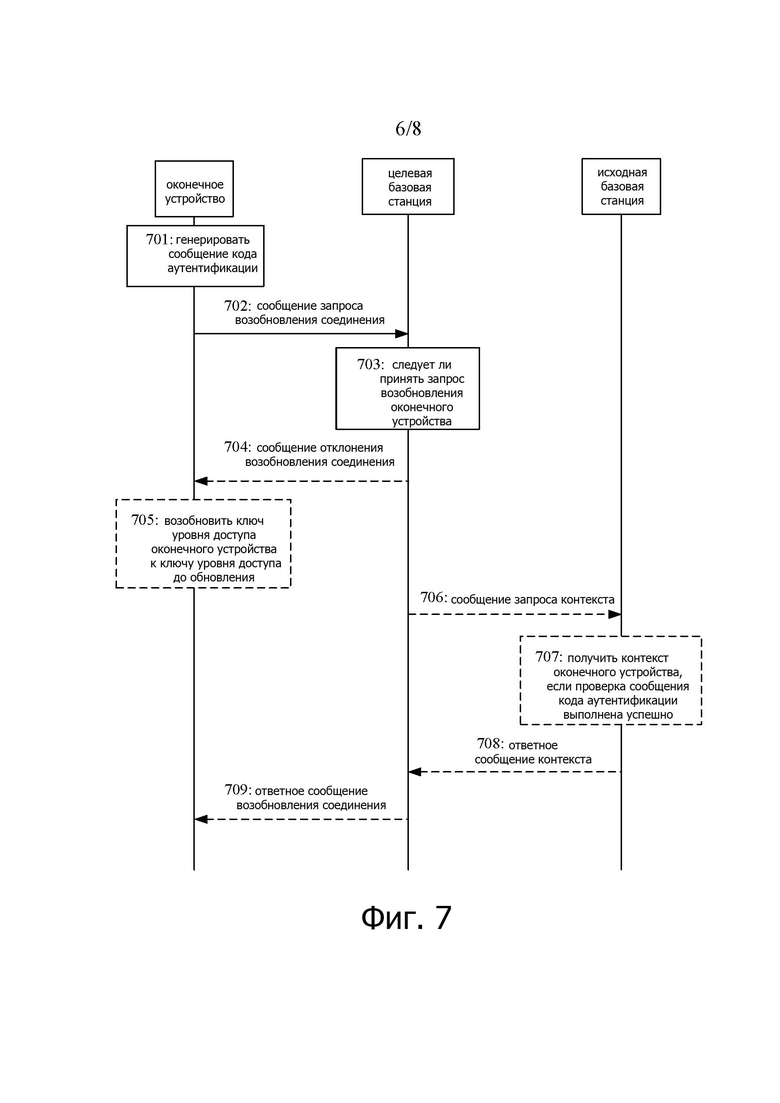

В соответствии с четырнадцатым аспектом, настоящее изобретение дополнительно предоставляет способ запроса возобновления соединения, включающий в себя: обновление оконечное устройством ключа уровня доступа для получения обновленного ключа уровня доступа; генерирование оконечным устройством обновленного ключа защиты целостности на основании обновленного ключа уровня доступа; генерирование оконечным устройством сообщения кода аутентификации на основании обновленного ключа защиты целостности; передачу оконечным устройством сообщения запроса возобновления соединения на целевую базовую станцию, где сообщение запроса возобновления соединения включает в себя сообщение кода аутентификации, и сообщение запроса возобновления соединения используется для запроса возобновления RRC соединения управления радиоресурсами; прием оконечным устройством сообщения отклонения возобновления соединения от целевой базовой станции, где сообщение отклонения возобновления соединения используется для указания, что возобновление RRC соединения, которое выполняется оконечным устройством, отклонено; и возобновление оконечным устройством ключа уровня доступа оконечного устройства к ключу уровня доступа до обновления.

Поскольку в сценарии, в котором целевая базовая станция отклоняет запрос возобновления соединения оконечного устройства, оконечное устройство уже обновляет ключ уровня доступа, чтобы поддерживать согласованность ключей между оконечным устройством и исходной базовой станцией, оконечное устройство может альтернативно вернуть обратно ключ для возобновления обновленного ключа уровня доступа оконечного устройства к ключу уровня доступа перед обновлением. Следовательно, могут быть выполнена задача поддержки согласованности ключей между оконечным устройством и исходной базовой станцией, и, кроме того, может быть эффективно решена техническая задача, заключающаяся в том, что оконечное устройство не может возобновить соединение из-за асинхронизации ключей между оконечным устройством и исходной базовой станцией.

Согласно пятнадцатому аспекту настоящее изобретение предоставляет устройство. Устройство может быть оконечным устройством или микросхемой в оконечном устройстве. Устройство имеет функцию реализации варианта осуществления четырнадцатого аспекта. Функция может быть реализована аппаратными средствами или может быть реализована аппаратными средствами путем выполнения соответствующего программного обеспечения. Аппаратное или программное обеспечение включает в себя один или более модулей, соответствующих вышеуказанным функциям.

В возможной реализации, когда устройство является оконечным устройством, оконечное устройство включает в себя блок передачи, блок приема и блок обработки. Блок обработки может быть, например, процессором, блок приема может быть, например, приемником, и блок передачи может быть, например, передатчиком. Приемник и передатчик содержат радиочастотную схему. В качестве варианта, оконечное устройство дополнительно включает в себя блок хранения и блок хранения может быть, например, памятью. Когда оконечное устройство включает в себя блок хранения, блок хранения сохраняет исполняемую компьютером инструкцию, блок обработки соединяется с блоком хранения, и блок обработки выполняет исполняемую компьютером инструкцию, сохраненную в блоке хранения, чтобы дать возможность оконечному устройству выполнить способ запроса возобновления соединения согласно четырнадцатому аспекту.

В другой возможной реализации, когда устройство является микросхемой в оконечном устройстве, микросхема включает в себя блок передачи, блок приема и блок обработки. Блок обработки может быть, например, схемой обработки, блок приема может быть, например, интерфейсом ввода, выводом, схемой или тому подобным, и блок передачи может быть, например, интерфейсом вывода, выводом, схемой или тому подобное. Блок обработки может выполнять исполняемую компьютером инструкцию, сохраненную в блоке хранения, так что выполняется способ запроса возобновления соединения согласно четырнадцатому аспекту. В качестве варианта, блок хранения может быть блоком хранения в микросхеме, таким как регистр или кэш. Альтернативно, блок хранения может быть блоком хранения, который находится в оконечном устройстве и который расположен вне микросхемы, такой как ROM, статическое устройство хранения другого типа, которое может хранить статическую информацию и инструкцию, или RAM.

Процессор, упомянутый где-либо выше, может быть универсальным процессором, микропроцессором, ASIC или одной или более интегральными схемами, выполненными с возможностью управлять выполнением программы способа запроса возобновления соединения согласно четырнадцатому аспекту.

Эти аспекты или другие аспекты настоящего изобретения более ясны и понятны в описаниях следующих вариантов осуществления.

Краткое описание чертежей

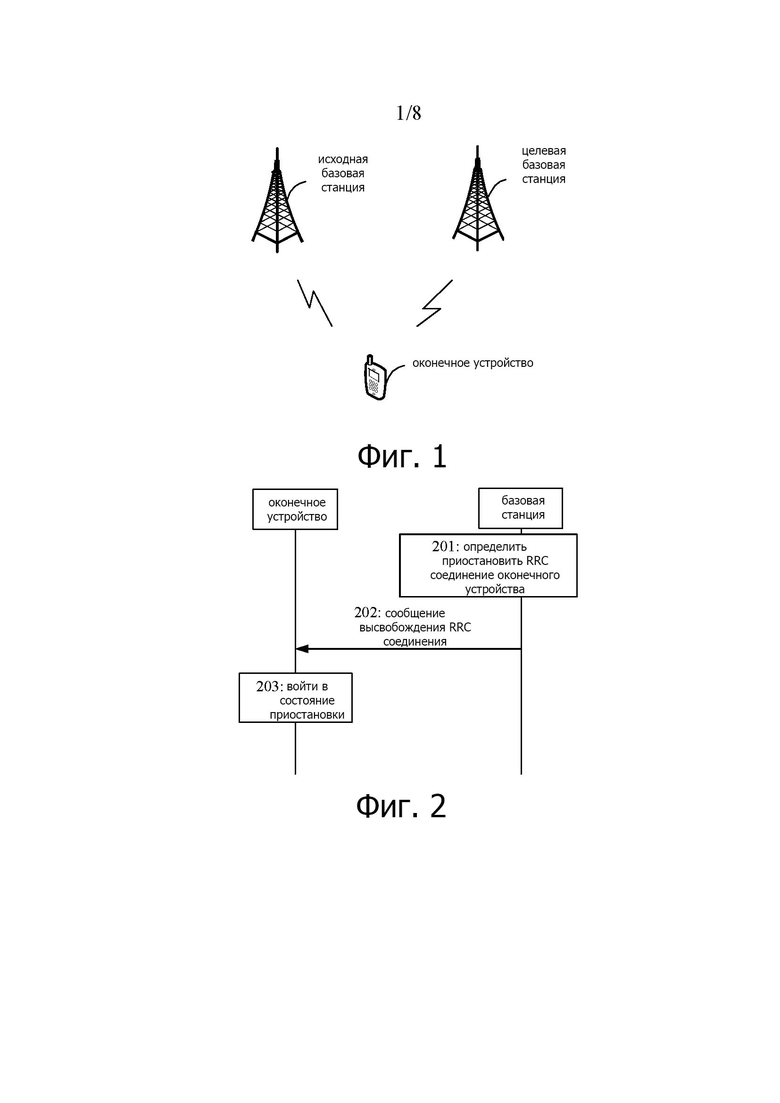

Фиг.1 является схемой возможной сетевой архитектуры согласно настоящему изобретению;

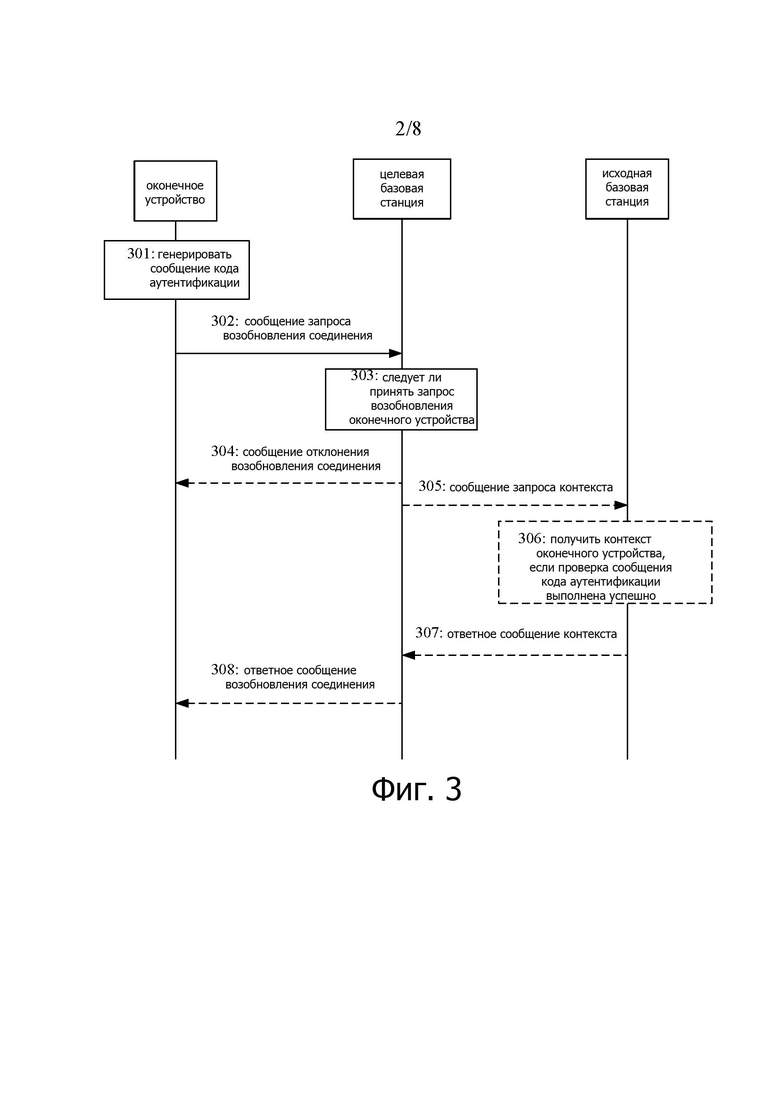

Фиг.2 является схемой процесса перехода в неактивное состояние из подключенного состояния оконечным устройством согласно настоящему изобретению;

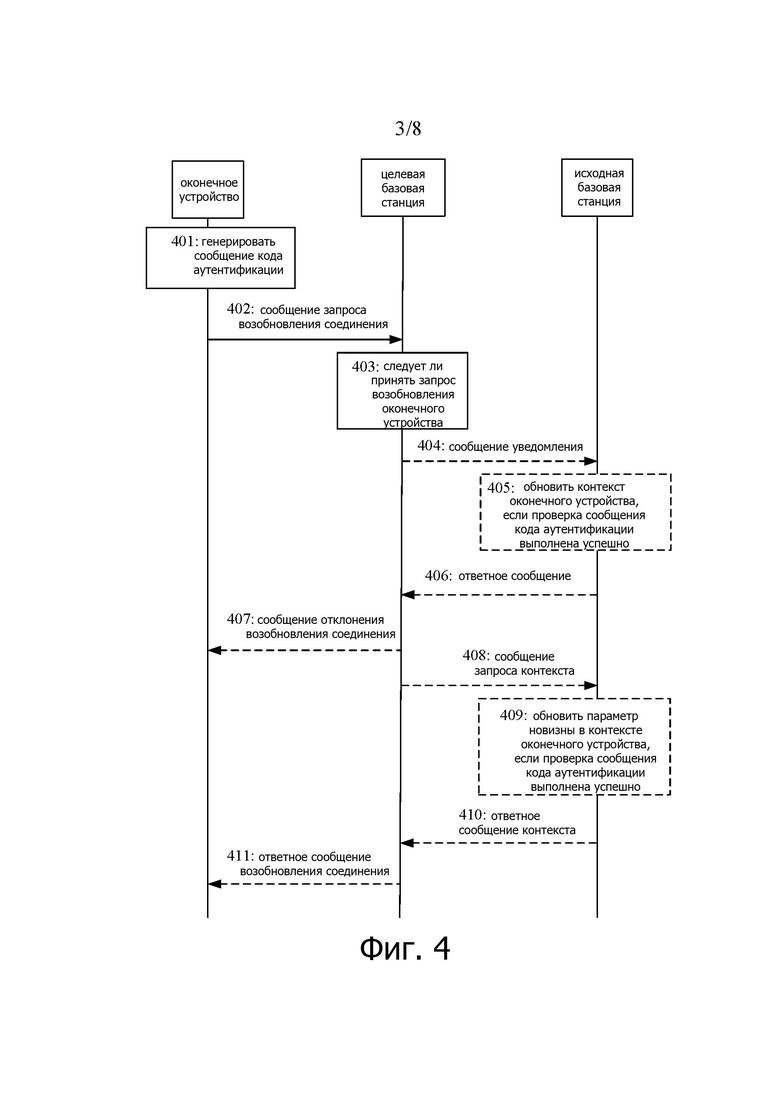

Фиг.3 является блок-схемой последовательности операций способа запроса возобновления соединения согласно настоящему изобретению;

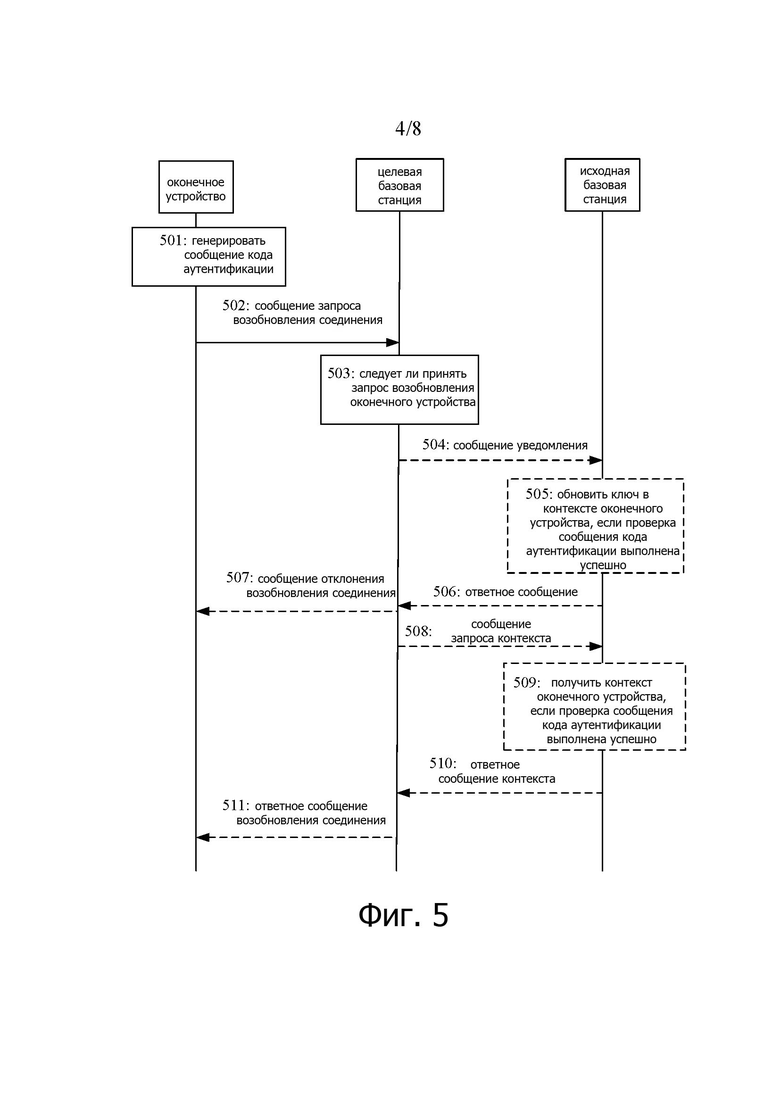

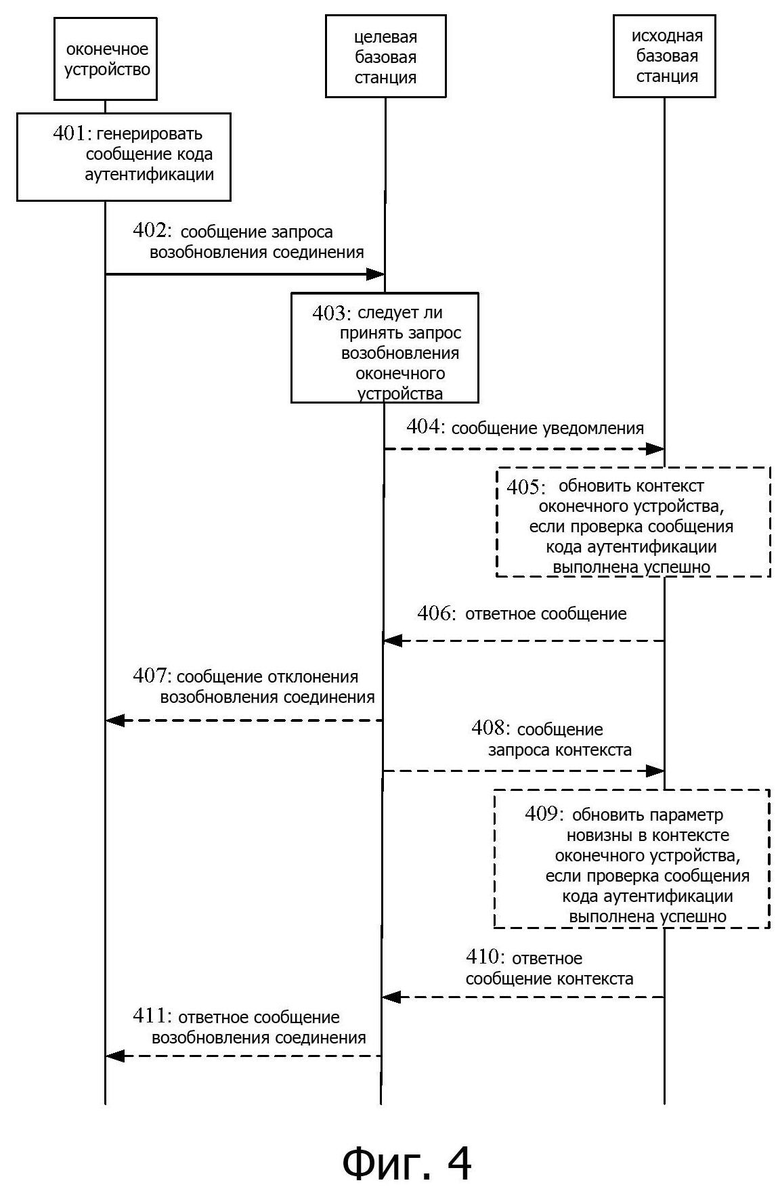

Фиг.4 является блок-схемой алгоритма другого способа запроса возобновления соединения согласно настоящему изобретению;

Фиг.5 является блок-схемой алгоритма другого способа запроса возобновления соединения согласно настоящему изобретению;

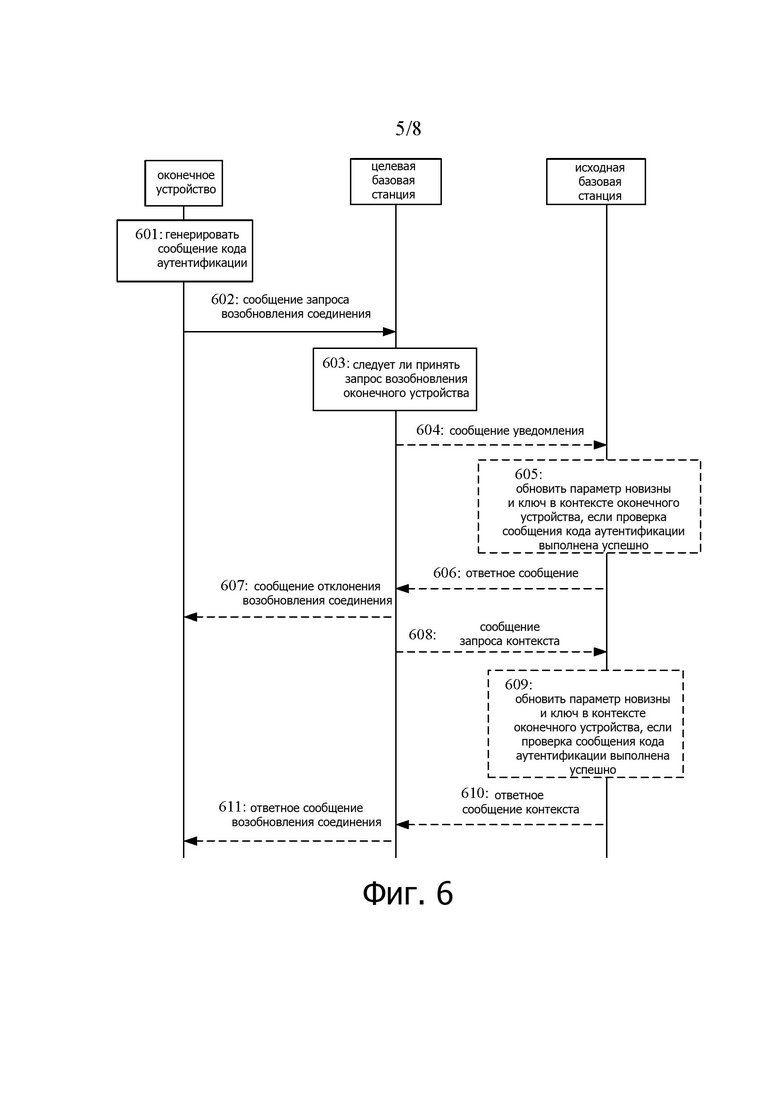

Фиг.6 является блок-схемой алгоритма другого способа запроса возобновления соединения согласно настоящему изобретению;

Фиг.7 является блок-схемой другого способа запроса возобновления соединения согласно настоящему изобретению;

Фиг.8 является схемой устройства согласно настоящему изобретению;

Фиг.9 является схемой другого устройства согласно настоящему изобретению;

Фиг.10 является схемой другого устройства согласно настоящему изобретению; и

Фиг.11 является схемой другого устройства согласно настоящему изобретению.

Осуществление изобретения

Далее дополнительно подробно описывается настоящее изобретение со ссылкой на прилагаемые чертежи. Конкретный способ работы в вариантах осуществления способа также может применяться к варианту осуществления устройства или варианту осуществления системы. В описаниях настоящего изобретения, если не указано иное, «множество» означает два или более двух.

Следует отметить, что способ запроса возобновления соединения по настоящему изобретению может выполняться устройством. Устройство может включать в себя устройство на стороне сети и/или устройство на стороне оконечного устройства. На стороне сети устройство может быть базовой станцией или микросхемой в базовой станции, другими словами, способ запроса возобновления соединения в настоящем изобретении может выполняться базовой станцией или микросхемой в базовой станции. На стороне оконечного устройства устройство может быть оконечным устройством или микросхемой в оконечном устройстве, другими словами, способ запроса возобновления соединения в настоящем изобретении может выполняться оконечным устройством или микросхемой в оконечном устройстве.

Для простоты описания в настоящем изобретении пример, в котором устройство является базовой станцией или оконечным устройством, используется для описания способа запроса возобновления соединения. Для способа реализации, в котором устройство представляет собой микросхему в базовой станции или микросхему в оконечном устройстве, см. конкретные описания способа запроса возобновления соединения базовой станции или оконечного устройства. Подробности не описаны.

Фиг.1 является схемой возможной сетевой архитектуры согласно настоящему изобретению. Сетевая архитектура включает в себя оконечное устройство, исходную базовую станцию и целевую базовую станцию. Оконечное устройство связывается с исходной базовой станцией и целевой базовой станцией с использованием беспроводного интерфейса. Исходная базовая станция и целевая базовая станция могут связываться друг с другом с помощью проводного соединения, например, обмениваться данными друг с другом с использованием интерфейса X2 или интерфейса Xn, или могут связываться друг с другом с использованием радиоинтерфейса.

В настоящем изобретении из-за причин, таких как перемещение оконечного устройства, оконечное устройство может перемещаться от исходной базовой станции к целевой базовой станции. Исходная базовая станция является базовой станцией, к которой оконечное устройство сначала осуществляет доступ, и целевая базовая станция является базовой станцией, к которой оконечное устройство позднее осуществляет доступ после перемещения.

Оконечное устройство представляет собой устройство, имеющее функцию беспроводного приемопередатчика, может быть развернуто на суше и включает в себя устройство установленное в помещении, устройство, находящееся вне помещения, карманное устройство или устройство, установленное на транспортном средстве. Альтернативно, оконечное устройство может быть развернуто на поверхности воды (например, на корабле). Альтернативно, оконечное устройство может быть развернуто в воздухе (например, на летательном аппарате, воздушном шаре и спутнике). Оконечное устройство может представлять собой мобильный телефон (mobile phone), планшет (pad), компьютер, имеющий функцию беспроводного приемопередатчика, оконечное устройство виртуальной реальности (virtual reality, VR), оконечное устройство дополненной реальности (augmented reality, AR), беспроводное оконечное устройство в системе управления промышленным предприятием (industrial control), беспроводное оконечное устройство в системе автономного вождения (self-driving), беспроводное оконечное устройство в системе дистанционного медицинского обслуживания (remote medical), беспроводное оконечное устройство в системе интеллектуальной энергосети (smart grid), беспроводное оконечное устройство в системе транспортной безопасности (transportation safety), беспроводное оконечное устройство в системе «умный город» (smart city), беспроводное оконечное устройство в системе «умной дом» (smart home) и т.п.

Базовая станция является устройством, которое обеспечивает функцию беспроводной связи для оконечного устройства и включает в себя, но не ограничивается этим, базовую станцию следующего поколения (g NodeB, gNB) в 5G, развитый NodeB (evolved Node B, eNB) контроллер радиосети (radio network controller, RNC), узел B (NodeB, NB), контроллер базовой станции (base station controller, BSC), базовая приемопередающая станция (base transceiver station, BTS), домашняя базовая станция (например, home evolved NodeB или home NodeB, HNB), блок основной полосы частот (BaseBand Unit, BBU), точка передачи (transmitting and receiving point, TRP), точка передачи (transmitting point, TP), центр коммутации мобильной связи и тому подобное.

В настоящем изобретении оконечное устройство обычно имеет три состояния, а именно: подключенное (connected) состояние, состояние ожидания (idle) и неактивное (inactive) состояние.

Когда оконечное устройство находится в подключенном состоянии, оконечное устройство находится в нормальном рабочем состоянии. Пользовательские данные могут передаваться и приниматься между стороной сети и оконечным устройством.

Когда оконечное устройство входит в состояние ожидания из подключенного состояния, оконечное устройство и базовая станция обычно удаляют все контексты уровня доступа (access stratum, AS) оконечного устройства. В особом случае в 4G, когда сетевая сторона освобождает соединение оконечного устройства по причине приостановки, оконечное устройство также переходит в состояние ожидания из подключенного состояния. Однако в этом случае оконечное устройство и базовая станция удаляют часть контекстов AS и сохраняют часть контекстов AS, например, могут сохранять ключ уровня доступа (который может называться KeNB в 4G), возможность защиты оконечного устройства и алгоритм безопасности (включающий в себя алгоритм защиты целостности и алгоритм шифрования) для связи между оконечным устройством и исходной базовой станцией, к которой осуществляет доступ оконечное устройство. Возможность безопасности оконечного устройства относится к алгоритму безопасности, поддерживаемому оконечным устройством, включающий в себя поддерживаемый алгоритм шифрования и поддерживаемый алгоритм защиты целостности. В этом случае, особое состояние ожидания, в котором находится оконечное устройство, может упоминаться как состояние приостановки.

В 5G используют неактивное состояние. Когда оконечное устройство переходит в неактивное состояние из подключенного состояния, базовая станция приостанавливает работу оконечного устройства. В этом случае, оконечное устройство и базовая станция удаляют часть контекстов AS и сохраняют часть контекстов AS, например, могут сохранять ключ уровня доступа (который может называться KgNB в 5G), возможность защиты оконечного устройства и алгоритм безопасности (включающий в себя алгоритм защиты целостности и алгоритм шифрования) для связи между оконечным устройством и исходной базовой станцией, к которой осуществляет доступ оконечное устройство. Возможность безопасности оконечного устройства относится к алгоритму безопасности, поддерживаемому оконечным устройством, включающий в себя поддерживаемый алгоритм шифрования и поддерживаемый алгоритм защиты целостности.

Для простоты описания состояние приостановки, определенное в 4G, и неактивное состояние, определенное в 5G, далее совместно называют неактивным состоянием. Когда оконечное устройство находится в неактивном состоянии, как оконечное устройство, так и базовая станция, к которой оконечное устройство осуществляет доступ до того, как оконечное устройство входит в неактивное состояние, сохраняют часть контекстов AS. За конкретным контентом обращайтесь к предшествующему описанию.

Когда оконечное устройство находится в неактивном состоянии, поскольку часть AS контекстов сохраняется на оконечном устройстве, оконечное устройство переходит в состояние соединения из неактивного состояния быстрее, чем оконечное устройство переходит в состояние соединения из состояния ожидания.

Дополнительно, с учетом мобильности оконечного устройства, когда оконечное устройство возвращается из неактивного состояния в подключенное состояние, оконечному устройству может потребоваться изменить базовую станцию. Чтобы быть конкретным, оконечное устройство сначала устанавливает соединение с исходной базовой станцией, а затем переходит в неактивное состояние в исходной базовой станции по некоторым причинам, например, уведомление на стороне сети. Когда оконечное устройство ожидает возобновления к соединенному состоянию, если оконечное устройство переместилось в зону покрытия целевой базовой станции, оконечное устройство возвращается из неактивного состояния в состояние соединения в целевой базовой станции.

Конечно, настоящее изобретение также применимо к сценарию, в котором целевая базовая станция, к которой осуществляет доступ оконечное устройство, является такой же, как исходная базовая станция, когда оконечное устройство возвращается из неактивного состояния в подключенное состояние. Другими словами, базовая станция, к которой осуществляет доступ оконечное устройство, может альтернативно не изменяться и все еще является той же самой базовой станцией.

Далее описывается процесс, в котором оконечное устройство переходит в неактивное состояние из подключенного состояния.

Фиг.2 является схемой процесса ввода неактивного состояния из подключенного состояния оконечным устройством согласно настоящему изобретению, включающего в себя следующие этапы.

Этап 201: базовая станция принимает решение приостановить соединение управления радиоресурсами (radio resource control, RRC) оконечного устройства.

Например, когда базовая станция не принимает в течение периода времени данные, отправленные оконечным устройством, базовая станция принимает решение приостановить работу оконечного устройства.

Этап 202: базовая станция передает сообщение приостановки на оконечное устройство.

Сообщение приостановки используется для указания оконечному устройству высвободить RRC соединение и войти в неактивное состояние. Сообщение приостановки может быть, например, сообщением высвобождения RRC соединения, имеющим специальное указание.

Во время конкретной реализации сообщение приостановки может содержать следующий параметр: идентификатор возобновления. В качестве варианта, сообщение приостановки может дополнительно содержать счетчик цепочки следующего перехода (next hop chaining counter, NCC) и т.п.

Идентификатор возобновления является обязательным параметром, когда оконечное устройство впоследствии входит в подключенное состояние из неактивного состояния. Идентификатор возобновления может включать в себя информацию, такую как идентификатор исходной базовой станции и идентификатор оконечного устройства. В частности, идентификатор возобновления может быть идентификатором возобновления или временным идентификатором радиосети неактивной соты (inactive-cell radio network temporary identifier, I-RNTI).

NCC является возможным параметром, и NCC также может быть обязательным параметром, когда оконечное устройство впоследствии переходит в состояние соединения из неактивного состояния. Если сообщение приостановки содержит NCC, ключ уровня доступа, впоследствии используемый оконечным устройством и базовой станцией, должен быть обновлен. NCC является параметром, необходимым для генерирования нового ключа уровня доступа. Другими словами, NCC может использоваться для генерирования нового ключа уровня доступа (в настоящем изобретении KgNB* используется для представления нового ключа уровня доступа). Если сообщение приостановки не содержит NCC, ключ уровня доступа, впоследствии используемый оконечным устройством и базовой станцией, не должен обновляться, то есть, всегда остается неизменным.

В качестве варианта, сообщение приостановки может дополнительно содержать параметр причины releaseCause, и releaseCause используется для указания оконечному устройству выполнить операцию приостановки и войти в неактивное состояние. Например, для releaseCause может быть задано значение «RRC Suspend» или «RRC Inactive». Когда оконечное устройство получает параметр releaseCause и определяет, что значением releaseCause является «RRC Suspend» или «RRC Inactive», оконечное устройство выполняет связанную операцию приостановки оконечного устройства.

В качестве варианта, базовая станция может дополнительно указать сетевому элементу плоскости управления в основной сети освободить канал, например, освободить радиоканал сигнализации (signaling radio bearer, SRB) или радиоканал данных (data radio bearer, DRB).

Этап 203: оконечное устройство входит в неактивное состояние.

Оконечное устройство удаляет часть контекстов AS и сохраняет часть контекстов AS. Оставшаяся часть контекстов AS включает в себя ключ уровня доступа, возможность защиты оконечного устройства, алгоритм защиты целостности и алгоритм шифрования для связи между оконечным устройством и исходной базовой станцией, к которой осуществляет доступ оконечное устройство, и тому подобное.

Оконечное устройство дополнительно сохраняет идентификатор возобновления, отправленный базовой станцией. В качестве варианта, оконечное устройство дополнительно сохраняет параметр, такой как NCC.

Оконечное устройство приостанавливает однонаправленный канал, например, приостанавливает однонаправленный радиоканал сигнализации или радиоканал передачи данных, а затем переходит в неактивное состояние.

Из вышеизложенного процесса, в котором оконечное устройство переходит в неактивное состояние из подключенного состояния, можно узнать, что после того, как оконечное устройство переходит в неактивное состояние, оконечное устройство сохраняет часть контекстов и параметров AS, принятых от базовой станции. Поэтому, когда оконечное устройство впоследствии ожидает возобновления из неактивного состояния в подключенное состояние, эти параметры помогают оконечному устройству быстро переходить из неактивного состояния в подключенное состояние.

Следует отметить, что базовая станция, к которой осуществляет доступ оконечное устройство, также может упоминаться как исходная базовая станция, к которой обращается оконечное устройство. Когда оконечное устройство запрашивает возобновление соединения, базовая станция, к которой оконечное устройство запрашивает доступ, может быть исходной базовой станцией или другой базовой станцией и может называться целевой базовой станцией.

Далее описывается несколько способов запроса возобновления соединения, в которых вводится сценарий, в котором базовая станция выполняет отклонение. В частности, оконечное устройство запрашивает возобновление из неактивного состояния в подключенное состояние, и оконечное устройство запрашивает в целевой базовой станции возобновление из неактивного состояния в подключенное состояние.

Целевая базовая станция и исходная базовая станция могут быть разными базовыми станциями или могут быть одной и той же базовой станцией. Далее используется пример, в котором целевая базовая станция и исходная базовая станция являются разными базовыми станциями для описания. Для случая, когда целевая базовая станция и исходная базовая станция являются одной и той же базовой станцией, должна быть исключена только операция взаимодействия между исходной базовой станцией и целевой базовой станцией.

На фиг.3 показан способ запроса возобновления соединения согласно настоящему изобретению. Способ включает в себя следующие этапы.

Этап 301: оконечное устройство генерирует сообщение кода аутентификации (message authentication code, MAC).

Сообщение кода аутентификации используется для аутентификации действительности оконечного устройства. Во время конкретной реализации сообщение кода аутентификации генерируется, по меньшей мере, следующими двумя способами:

Способ 1: генерировать сообщение кода аутентификации на основании алгоритма защиты целостности оконечного устройства и ключа защиты целостности оконечного устройства, где ключ защиты целостности является таким же, как ключ защиты целостности, использованный в предшествующем возобновлении.

В способе 1 ключ защиты целостности, используемый оконечным устройством для генерирования сообщения кода аутентификации каждый раз, совпадает с ключом защиты целостности, использованным в предшествующем возобновлении. Соответственно, ключ защиты целостности оконечного устройства, сохраненный в исходной базовой станции, также является таким же, как ключ защиты целостности, использованный в предшествующем возобновлении.

Например, Krrc-int используется для представления ключа защиты целостности оконечного устройства. Если другие параметры для генерирования сообщения кода аутентификации также являются одинаковыми, сообщение кода аутентификации, генерируемый оконечным устройством каждый раз, является одинаковым, то есть, генерируется на основании Krrc-int и алгоритма защиты целостности оконечного устройства.

Krrc-int генерируется оконечным устройством на основании ключа уровня доступа, идентификатора алгоритма защиты целостности оконечного устройства и типа алгоритма защиты целостности оконечного устройства. Следовательно, способом 1 то, что ключ защиты целостности Krrc-int оконечного устройства является таким же, как ключ защиты целостности, использованный в предшествующем возобновлении, также может быть понято как то, что ключ уровня доступа оконечного устройства является таким же, как ключ уровня доступа, использованный в предшествующем возобновлении.

Например, если KgNB используется для представления ключа уровня доступа, то способом 1 ключ KgNB уровня доступа, используемый, когда оконечное устройство генерирует сообщение кода аутентификации, остается таким же, как ключ уровня доступа, использованный в предшествующем возобновлении.

Способ 2. Сгенерировать сообщение кода аутентификации на основании алгоритма защиты целостности оконечного устройства и ключа защиты целостности оконечного устройства, где ключ защиты целостности регенерируется.

В способе 2 ключ защиты целостности, используемый оконечным устройством, когда оконечное устройство генерирует сообщение кода аутентификации каждый раз, регенерируется и отличается от ключа защиты целостности, используемого оконечным устройством в предшествующий раз.

Например, если ключ защиты целостности, используемый оконечным устройством в предшествующий раз, представляет собой Krrc-int, оконечное устройство необходимо регенерировать и использовать новый ключ защиты целостности, например, использовать Krrc-int* для представления нового ключа защиты целостности.

В реализации оконечное устройство может генерировать новый ключ защиты целостности Krrc-int* с использованием следующего способа: генерирование оконечным устройством нового ключа уровня доступа и затем генерирование Krrc-int* с использованием нового ключа уровня доступа, идентификатор алгоритма защиты целостности оконечного устройства и тип алгоритма защиты целостности оконечного устройства.

Например, если KgNB используется для представления текущего ключа уровня доступа оконечного устройства, KgNB* используется для представления нового ключа уровня доступа, то способом 2 оконечное устройство генерирует Krrc-int* на основании KgNB* идентификатор алгоритма защиты целостности оконечного устройства и тип алгоритма защиты целостности оконечного устройства, и затем генерирует сообщение кода аутентификации с использованием Krrc-int* и алгоритма защиты целостности оконечного устройства.

Поскольку используется новый ключ уровня доступа KgNB*, окончательно сгенерированный сообщение кода аутентификации изменяется. То есть, каждый раз, когда оконечное устройство должно использовать сообщение кода аутентификации, сгенерированный сообщение кода аутентификации отличается от сообщения кода аутентификации, который был сгенерирован в предшествующий раз.

В одном примере ниже описан способ генерирования нового ключа уровня доступа KgNB*, и способ включает в себя следующие этапы.

Этап А1: оконечное устройство получает первый NCC и второй NCC.

Первый NCC является NCC, который передается исходной базовой станцией в оконечное устройство в процедуре приостановки оконечного устройства, и который сохраняется оконечным устройством. Подробнее см. этап 202.

Второй NCC является NCC, сохраненным до того, как оконечное устройство получает первый NCC.

Этап A2: оконечное устройство определяет, является ли первый NCC таким же, как второй NCC. Если первый NCC совпадает со вторым NCC, выполняется этап A3, или, если первый NCC отличается от второго NCC, выполняется этап A4.

Этап A3: оконечное устройство получает KgNB * на основе KgNB.

KgNB относится к старому ключу уровня доступа (old KgNB) и может также упоминаться как исходный ключ уровня доступа (original KgNB), или также может упоминаться как предыдущий ключ уровня доступа (old KgNB).

Соответственно, KgNB* представляет собой новый ключ уровня доступа (new KgNB) и может также упоминаться как обновленный ключ страты доступа (updated KgNB).

Следует отметить, что KgNB и KgNB* являются просто символизированными представлениями. Например, в приложении 4G ключ уровня доступа может быть представлен KeNB или KeNB*. Различные формы представления, используемые символом, не являются ограничением для настоящего изобретения.

В качестве варианта, в реализации, на этапе A3, оконечное устройство может получать KgNB* на основе KgNB, целевого идентификатора физической соты (physical cell identifier, PCI) и абсолютного номера радиочастотного канала нисходящей линии связи (absolute radio frequency channel number-down link, ARFCN-DL).

Конкретной реализацией получения KgNB* на основе KgNB, целевого PCI и ARFCN-DL является предшествующий уровень техники. Для этого обратитесь к соответствующим документам. Например, обратитесь к связанным описаниям в технической спецификации проекта партнерства 3-го поколения (3rd generation partnership project, 3GPP) (technical specification, TS) 33.401 или TS 33.501 3GPP. Подробности здесь не описаны.

Этап A4: оконечное устройство получает следующий переход (next hop, NH) на основании первого NCC и второго NCC и получает KgNB * на основании NH.

NH имеет соответствие с первым NCC и вторым NCC. Оконечное устройство может определить количество N раз, для которых выполняется деривация на NH, на основе первого NCC и второго NCC, затем получить следующий NH с помощью деривации, выполненной на текущем NH, и получить другой NH с помощью деривации, выполненной с использованием следующего NH. Этот процесс повторяется до тех пор, пока деривация не будет выполнена N раз, чтобы получить окончательный NH.

В качестве варианта, в реализации, оконечное устройство может получать KgNB * на основе NH, целевого PCI и ARFCN-DL.

Конкретной реализацией генерирования KgNB* является предшествующий уровень техники. Для этого обратитесь к соответствующим документам. Например, обратитесь к связанным описаниям в 3GPP TS 33.401 или 3GPP TS 33.501. Подробности здесь не описаны.

В качестве варианта, после получения ключа защиты целостности двумя вышеупомянутыми способами оконечное устройство может генерировать сообщение кода аутентификации на основании ключа защиты целостности, исходного PCI, временного идентификатора радиосети сотовой сети исходной соты (cell radio network temporary identifier, C-RNTI), идентификатор целевой соты и константы возобновления.

В заключение, основное различие между вышеизложенным способом 1 и способом 2 заключается в том, что в способе 1 каждый раз, когда оконечное устройство использует сообщение кода аутентификации, сгенерированный сообщение кода аутентификации совпадает с кодом аутентификации сообщения, который сгенерирован в предшествующий раз, то есть, сообщение кода аутентификации остается неизменным, и в способе 2 каждый раз, когда оконечное устройство использует сообщение кода аутентификации, сгенерированный сообщение кода аутентификации отличается от сообщения кода аутентификации, сгенерированного в предшествующий раз, то есть, сообщение кода аутентификации постоянно обновляется.

Этап 302. Оконечное устройство передает сообщение запроса возобновления соединения на целевую базовую станцию, и целевая базовая станция принимает сообщение запроса возобновления соединения от оконечного устройства.

Сообщение запроса возобновления соединения, отправленное оконечным устройством, используется для запроса возобновления RRC соединения. То есть, оконечное устройство запрашивает возобновление из неактивного состояния в подключенное состояние.

В реализации сообщение запроса возобновления соединения содержит идентификатор возобновления. Идентификатор возобновления передается исходной базовой станцией в оконечное устройство, когда оконечное устройство переходит в неактивное состояние из подключенного состояния. Например, обратитесь к связанным описаниям этапа 202. Подробности здесь снова не описываются.

Кроме того, сообщение запроса возобновления соединения дополнительно содержит сообщение кода аутентификации, сгенерированный на этапе 301.

Этап 303: целевая базовая станция определяет, принимать ли запрос возобновления оконечного устройства.

Целевая базовая станция определяет, на основании возможности загрузки, может ли оконечное устройство получить доступ к целевой базовой станции.

В одном случае, если целевая базовая станция имеет относительно большую нагрузку и не может быть доступна для оконечного устройства, целевая базовая станция может отклонить запрос возобновления оконечного устройства, то есть, отклонить доступ оконечного устройства к целевой базовой станции. В этом случае выполняется этап 304.

В другом случае, целевая базовая станция не имеет очень большой нагрузки и может дополнительно быть доступна для оконечного устройства. В этом случае, целевая базовая станция может принять запрос возобновления оконечного устройства, то есть, согласиться на доступ оконечного устройства к целевой базовой станции. В этом случае, выполняются этапы с 305 по 308.

Этап 304: целевая базовая станция передает сообщение отклонения возобновления соединения в оконечное устройство, и оконечное устройство принимает сообщение отклонения возобновления соединения от целевой базовой станции.

Сообщение отклонения возобновления соединения используется для указания, что возобновление RRC соединения, которое выполняется оконечным устройством, отклонено.

В качестве варианта, информация о таймере ожидания (wait timer) может передаваться в сообщении отклонения возобновления соединения, где информация о таймере ожидания используется для указания времени для отклонения доступа оконечным устройством, и также может пониматься как минимальный промежуток времени, в течение которого оконечное устройство должен ждать, прежде чем повторно запрашивать возобновление RRC соединения. Например, если информация о таймере ожидания указывает 30 минут, эта информация используется, чтобы дать оконечному устройству команду ждать, как минимум 30 минут, прежде чем повторно инициировать запрос возобновления соединения. То есть, действия на этапе 301 и этапе 302 повторно выполняются, и вводится следующая процедура запроса возобновления соединения.

Этап 305. Целевая базовая станция передает сообщение запроса контекста исходной базовой станции, и исходная базовая станция принимает сообщение запроса контекста от целевой базовой станции.

Сообщение запроса контекста используется для запроса контекста оконечного устройства.

В реализации, при определении принятия запроса возобновления соединения оконечного устройства, целевая базовая станция получает идентификатор возобновления из сообщения запроса возобновления соединения. При определении на основе идентификатора исходной базовой станции, который находится в идентификаторе возобновления, того, что оконечное устройство ранее было подключено к исходной базовой станции, целевая базовая станция передает сообщение запроса контекста исходной базовой станции, где сообщение запроса контекста используется для запроса получения контекста оконечного устройства, и сообщение запроса контекста содержит идентификатор возобновления и сообщение кода аутентификации.

После приема сообщения запроса контекста, отправленного целевой базовой станцией, исходная базовая станция получает идентификатор возобновления из сообщения запроса контекста и получает контекст уровня доступа оконечного устройства на основе идентификатора оконечного устройства, который находится в идентификаторе возобновления, где контекст уровня доступа включает в себя возможность безопасности оконечного устройства. В качестве варианта, полученный контекст уровня доступа оконечного устройства дополнительно включает в себя информацию, такую как алгоритм шифрования и алгоритм защиты целостности, которые согласовываются между оконечным устройством и исходной базовой станцией.

Этап 306: исходная базовая станция получает контекст оконечного устройства, если проверка сообщения кода аутентификации прошла успешно.

Способ проверки сообщения кода аутентификации исходной базовой станцией соответствует способу генерирования сообщения кода аутентификации оконечным устройством.

Если оконечное устройство генерирует сообщение кода аутентификации вышеупомянутым способом 1, способ, которым исходная базовая станция проверяет сообщение кода аутентификации, является следующим: исходная базовая станция получает алгоритм защиты целостности (на который также можно ссылаться в качестве алгоритма защиты целостности исходной базовой станции) и ключ уровня доступа, которые находятся в контексте оконечного устройства, и затем получают ключ защиты целостности (который также может называться ключом защиты целостности исходной базовой станции) посредством деривации на основании алгоритма защиты целостности и ключа уровня доступа, или исходная базовая станция получает алгоритм защиты целостности (который также может называться алгоритмом защиты целостности исходной базовой станции) и ключ защиты целостности (который может также упоминается, как ключ защиты целостности исходной базовой станции), которые находятся в контексте оконечного устройства. Затем исходная базовая станция генерирует сообщение кода аутентификации на основе алгоритма защиты целостности исходной базовой станции и ключа защиты целостности исходной базовой станции и сравнивает сгенерированный сообщение кода аутентификации с кодом аутентификации сообщения в сообщении запроса контекста. Если сгенерированный сообщение кода аутентификации совпадает с кодом аутентификации сообщения в сообщении запроса контекста, проверка прошла успешно. Если сгенерированный сообщение кода аутентификации отличается от сообщения кода аутентификации в сообщении запроса контекста, проверка не пройдена.

Если оконечное устройство генерирует сообщение кода аутентификации вышеупомянутым способом 2, способ, которым исходная базовая станция проверяет сообщение кода аутентификации, является следующим: исходная базовая станция определяет, используется ли NH следующего перехода; и, если NH следующего перехода не используется, исходная базовая станция получает новый ключ уровня доступа KgNB* на основе NH; или, если используется NH следующего перехода, исходная базовая станция получает новый ключ уровня доступа KgNB* на основе текущего ключа уровня доступа KgNB оконечного устройства. После получения KgNB* исходная базовая станция генерирует Krrc-int* на основании KgNB*, идентификатора алгоритма защиты целостности исходной базовой станции и типа алгоритма защиты целостности исходной базовой станции, затем генерирует сообщение код аутентификации, используя Krrc-int* и алгоритм защиты целостности исходной базовой станции, и сравнивает сгенерированный сообщение кода аутентификации с кодом аутентификации сообщения в сообщении запроса контекста. Если сгенерированный сообщение кода аутентификации совпадает с кодом аутентификации сообщения в сообщении запроса контекста, проверка прошла успешно. Если сгенерированный сообщение кода аутентификации отличается от сообщения кода аутентификации в сообщении запроса контекста, проверка не пройдена.

В качестве варианта, исходная базовая станция может альтернативно генерировать сообщение кода аутентификации на основе ключа защиты целостности, исходного PCI, временного идентификатора радиосети исходной соты (cell radio network temporary identifier, C-RNTI), идентификатора целевой соты и константы возобновления.

Этап 307. Исходная базовая станция передает сообщение с контекстным ответом целевой станции, если проверка сообщения кода аутентификации прошла успешно.

Ответное сообщение контекста может включать в себя контекст оконечного устройства, например, включать в себя алгоритм защиты целостности исходной базовой станции и ключ защиты целостности исходной базовой станции. В качестве варианта, контекстное ответное сообщение дополнительно включает в себя сгенерированный KgNB*.

Этап 308: целевая базовая станция передает ответное сообщение возобновления соединения в оконечное устройство, и оконечное устройство принимает ответное сообщение возобновления соединения из целевой базовой станции.

Ответное сообщение возобновления соединения используется для указания оконечному устройству возобновить RRC соединение. В качестве варианта, шифрование и защита целостности могут соответственно выполняться в ответном сообщении возобновления соединения с использованием ключа шифрования и ключа защиты целостности, которые генерируются целевой базовой станцией на основе алгоритма защиты целостности исходной базовой станции и KgNB*. KgNB*, используемый целевой базовой станцией, может быть от исходной базовой станции. Для конкретного процесса реализации обратитесь к связанному решению в предшествующем уровне техники. Подробности не описаны.

После этапа 308 дополнительно выполняется последующая процедура перехода подключенного состояния оконечным устройством из неактивного состояния. Это содержание является предшествующим уровнем техники. Для получения подробной информации обратитесь к описаниям в связанных документах. Подробности не описаны.

В вышеупомянутом способе возобновления соединения необходимо решить следующие техническое задачи.

В одном аспекте, если способ 1 используется для генерирования сообщения кода аутентификации на этапе 301, сообщение кода аутентификации, генерируемый оконечным устройством каждый раз, является одинаковым. Когда оконечное устройство передает сообщение запроса возобновления соединения в целевую базовую станцию в первый раз, если целевая базовая станция отклоняет запрос возобновления соединения оконечного устройства, прежде чем оконечное устройство отправит сообщение запроса возобновления соединения в следующий раз (то есть, второй раз), злоумышленник может украсть сообщение кода аутентификации, передаваемый, когда оконечное устройство передает сообщение запроса возобновления соединения в первый раз. Затем злоумышленник притворяется оконечным устройством и передает сообщение запроса возобновления соединения на целевую базовую станцию, где сообщение запроса возобновления соединения несет сообщение кода аутентификации, украденный злоумышленником. Если нагрузка на целевую базовую станцию не очень велика, выполняются этапы с 305 по 308. Следовательно, исходная базовая станция проверяет сообщение кода аутентификации на успешность, затем добавляет контекст оконечного устройства к ответному сообщению контекста и передает ответное сообщение контекста целевой базовой станции. Кроме того, исходная базовая станция удаляет контекст оконечного устройства. Кроме того, когда оконечное устройство повторно передает сообщение запроса возобновления соединения на целевую базовую станцию во второй раз, поскольку исходная базовая станция удалила контекст оконечного устройства, оконечное устройство не может быть аутентифицировано. Следовательно, оконечное устройство не может войти в подключенное состояние из неактивного состояния. Конечно, если загрузка целевой базовой станции относительно велика, целевая базовая станция отклоняет запрос возобновления соединения атакующего, но злоумышленник может непрерывно атаковать целевую базовую станцию, пока целевая базовая станция не примет запрос возобновления соединения злоумышленника. Следовательно, способ 1 имеет вышеуказанный недостаток уязвимости для атаки и, следовательно, оконечное устройство может не войти в подключенное состояние из неактивного состояния.

В другом аспекте, если способ 2 используется для генерирования сообщения кода аутентификации на этапе 301, сообщение кода аутентификации, генерируемый оконечным устройством каждый раз, отличается. Когда оконечное устройство передает сообщение запроса возобновления соединения в целевую базовую станцию в первый раз, если целевая базовая станция отклоняет запрос возобновления соединения оконечного устройства, потому что ключ уровня доступа, сохраненный в оконечном устройстве, уже обновлен до KgNB*, в этом случае, если целевая базовая станция не уведомляет исходную базовую станцию о том, что ключ уже обновлен, ключ уровня доступа, сохраненный в исходной базовой станции, все еще является исходным ключом уровня доступа KgNB. Кроме того, когда оконечное устройство передает сообщение запроса возобновления соединения на целевую базовую станцию во второй раз, если целевая базовая станция принимает запрос возобновления соединения оконечного устройства, ключом уровня доступа, сохраненным в оконечном устройстве, является KgNB*, и ключ уровня доступа, хранящийся в исходной базовой станции, является KgNB. Следовательно, исходная базовая станция не может проверить сообщение кода аутентификации, отправленный оконечным устройством, и оконечное устройство не может войти в состояние соединения из неактивного состояния. Следовательно, способ 2 также может иметь недостаток, заключающийся в том, что оконечное устройство не может войти в подключенное состояние из неактивного состояния.

Для вышеупомянутой технической задачи в способе запроса возобновления соединения, показанном на фиг.3, настоящее изобретение предоставляет следующие решения. Описания приведены ниже.

Решение 1

Решение 1 может использоваться для решения технической задачи, когда способ 1 используется для генерирования сообщения кода аутентификации на этапе 301.

Фиг.4 является блок-схемой последовательности операций способа запроса возобновления соединения согласно настоящему изобретению, и способ включает в себя следующие этапы.

Этап 401: оконечное устройство генерирует сообщение кода аутентификации на основании параметра новизны и ключа защиты целостности оконечного устройства.

Параметры новизны, используемые для генерировании сообщений кодов аутентификации в два последовательных момента времени, различны. То есть конкретное значение параметра новизны изменяется каждый раз, когда генерируется сообщение кода аутентификации. Следовательно, параметр новизны, используемый, когда в настоящее время генерируется сообщение кода аутентификации, отличается от параметра новизны, используемого, когда сообщение кода аутентификации генерируется в предшествующий раз.

В реализации параметр новизны включает в себя подсчет протокола конвергенции пакетных данных (Packet Data Convergence Protocol COUNT, PDCP count), и PDCP подсчет может включать в себя PDCP подсчет восходящей линии связи и PDCP подсчет нисходящей линии связи. PDCP подсчет восходящей линии связи увеличивается на 1 каждый раз, когда оконечное устройство передает пакет данных PDCP восходящей линии связи, и PDCP подсчет нисходящей линии связи увеличивается на 1 каждый раз, когда базовая станция передает пакет данных PDCP нисходящей линии связи. Например, PDCP подсчет может быть PDCP подсчетом восходящей линии связи радиоканала сигнализации (signaling radio bearer, SRB). В качестве варианта, PDCP подсчет может сбрасываться в ноль каждый раз, когда радиоканал восстанавливается. Поскольку PDCP подсчет постоянно меняется, сообщение кода аутентификации, генерируемый оконечным устройством каждый раз, отличается от сообщения кода аутентификации, генерируемого в предшествующий раз.

В другой реализации параметр новизны может включать в себя количество раз отклонения, и количество раз отклонения может использоваться для указания количества раз, в течение которого возобновление RRC соединения, которое пытается выполнить оконечное устройство, отклоняется сетевой стороной. Количество раз отклонения увеличивается на 1 каждый раз, когда оконечное устройство пытается выполнить восстановление, отклонен сетевой стороной. В качестве варианта, количество раз отклонения может быть сброшено до нуля каждый раз, когда RRC соединение успешно возобновлено. Поскольку количество раз отклонения постоянно меняется, сообщение кода аутентификации, сгенерированный оконечным устройством каждый раз, отличается от сообщения кода аутентификации, сгенерированного в предшествующий раз.

Во время конкретной реализации сообщение кода аутентификации может быть сгенерирован на основе параметра новизны, ключа защиты целостности оконечного устройства и алгоритма защиты целостности оконечного устройства.

Этап 402: оконечное устройство передает сообщение запроса возобновления соединения на целевую базовую станцию, и целевая базовая станция принимает сообщение запроса возобновления соединения от оконечного устройства.

Сообщение запроса возобновления соединения используется для запроса возобновления RRC соединения, и сообщение запроса возобновления соединения включает в себя сообщение кода аутентификации и идентификатор возобновления. В качестве варианта, сообщение запроса возобновления соединения дополнительно включает в себя параметр указания, и параметр указания используется для указания параметра новизны. В частности, параметр указания может быть параметром новизны или может быть параметром, который может указывать параметр новизны. Сообщение запроса возобновления соединения дополнительно включает в себя идентификатор возобновления.