Область техники, к которой относится изобретение

Предлагаемое изобретение относится к информационным технологиям и может быть использовано для контроля целостности данных в многомерных системах хранения на основе применения криптографических хэш-функций к защищаемым блокам данных в условиях ограничений на допустимые затраты ресурса.

Уровень техники

а) Описание аналогов

Известны способы контроля целостности данных за счет применения криптографических методов: ключевое и бесключевое хэширование, средства электронной подписи (Патент на изобретение RUS №26207030 07.12.2015; Патент на изобретение RUS №2669144 28.11.2017; Патент на изобретение RUS №2680033 22.05.2017; Патент на изобретение RUS №2680350 02.05.2017; Патент на изобретение RUS №2680739 28.11.2017; Патент на изобретение RUS №2686024 25.04.2018; Патент на изобретение RUS №2696425 22.05.2018; Кнут Д.Э. Искусство программирования для ЭВМ. Том 3. Сортировка и поиск / Д.Э.Кнут.- М.: «Мир», 1978. - 824 с; Dichenko, S. Two-dimensional control and assurance of data integrity in information systems based on residue number system codes and cryptographic hash functions / S. Dichenko, O. Finko // Integrating Research Agendas and Devising Joint Challenges International Multidisciplinary Symposium ICT Research in Russian Federation and Europe. 2018. P. 139-146; Диченко С.А. Гибридный крипто-кодовый метод контроля и восстановления целостности данных для защищенных информационно-аналитических систем / С. Диченко, О. Финько // Вопросы кибербезопасности. - 2019. - №6(34). - С. 17-36), для которых характерны три обобщенные схемы применения хэш-функции:

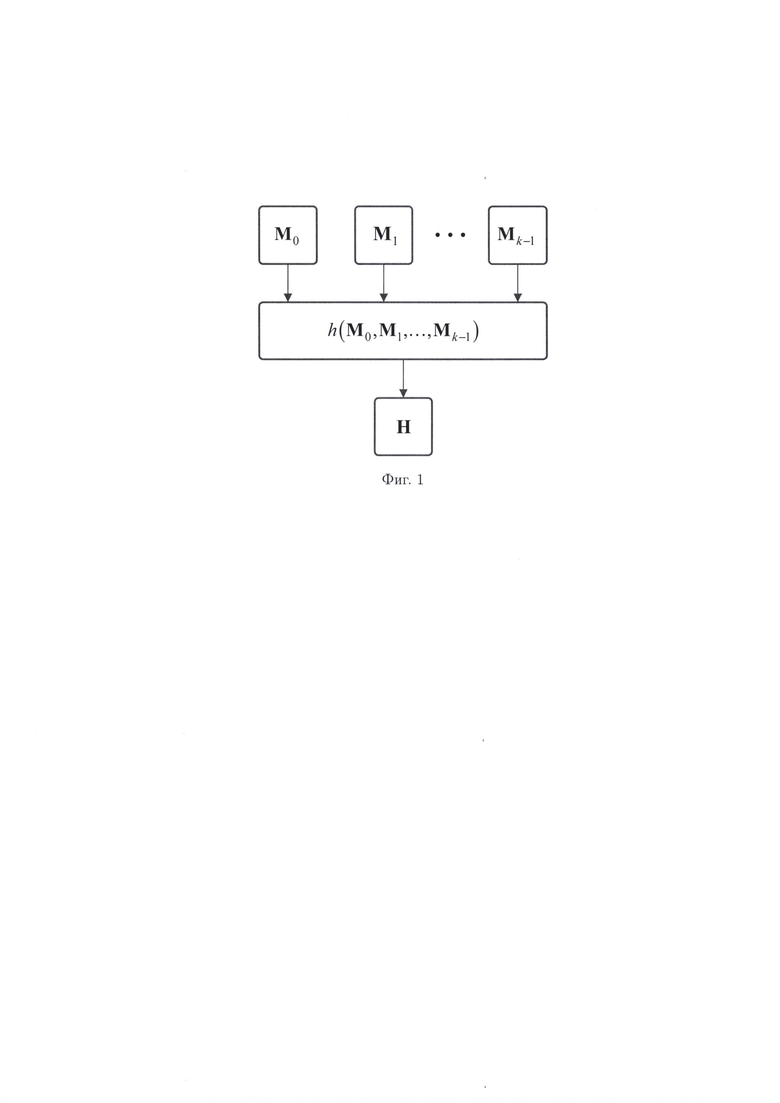

- с вычислением одного общего хэш-кода от k блоков данных (фиг.1);

- с вычислением по одному хэш-коду от каждого из блоков данных (фиг.2);

- с построением полносвязной сети хэширования (фиг.3).

Недостатками данных способов являются:

- для схемы применения хэш-функции с вычислением одного общего хэш-кода от k блоков данных:

- не позволяет после контроля целостности данных выполнить локализацию блока данных с нарушением целостности;

- низкая вероятность определения факта нарушения целостности данных (обнаружения ошибки) при пропуске ошибки (ложном сигнале об ошибке) средствами контроля;

- отсутствие возможности контроля целостности эталонных хэш-кодов;

- для схемы применения хэш-функции с вычислением по одному хэш-коду от каждого из блоков данных:

- высокая избыточность контрольной информации при контроле целостности блоков данных, представленных двоичными векторами небольшой размерности;

- низкая вероятность определения факта нарушения целостности данных (обнаружения ошибки) при пропуске ошибки (ложном сигнале об ошибке) средствами контроля;

- отсутствие возможности контроля целостности эталонных хэш-кодов;

- для схемы применения хэш-функции с построением полносвязной сети хэширования:

- высокая избыточность контрольной информации при контроле целостности блоков данных, представленных двоичными векторами небольшой размерности;

- в общем виде данная модель не позволяет после контроля целостности данных выполнить локализацию блока данных с нарушением целостности;

- отсутствие возможности контроля целостности эталонных хэш-кодов.

б) Описание ближайшего аналога (прототипа)

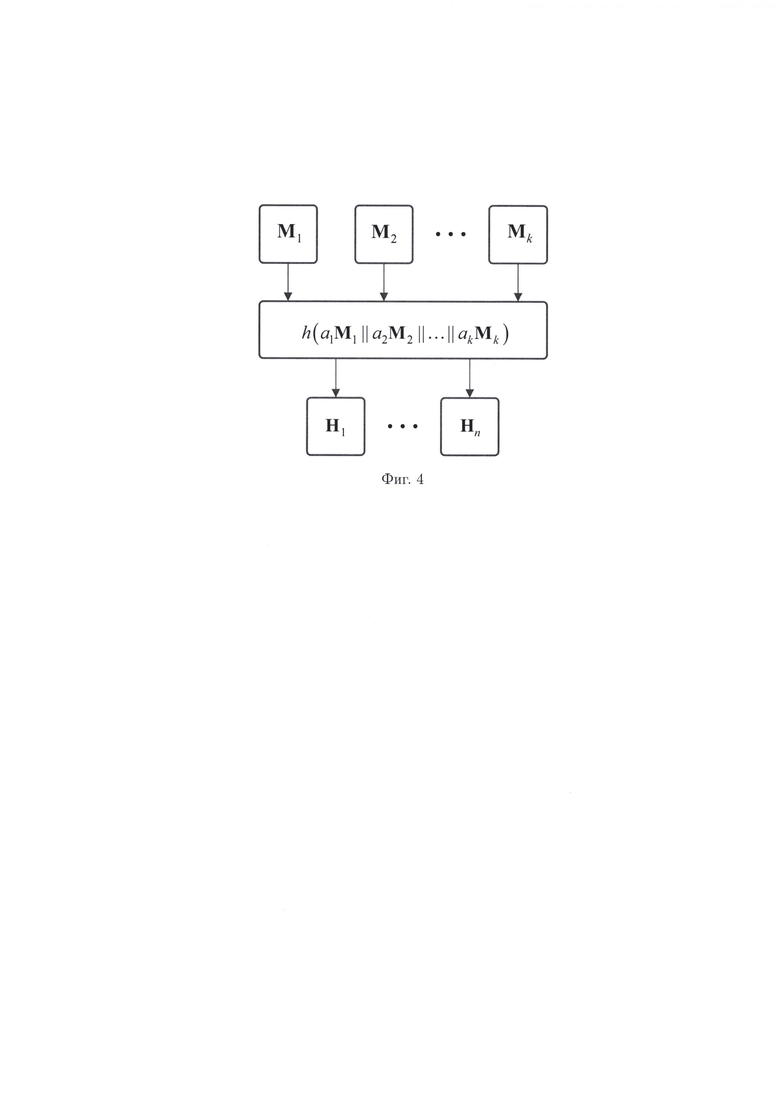

Наиболее близким по технической сущности к заявленному изобретению (прототипом) является способ контроля целостности данных на основе системы хэш-кодов, правила построения которой аналогичны правилам построения линейных избыточных кодов (фиг.4), полученной с помощью применения хэш-функции к данным в порядке, определенном специальной процедурой выбора блока данных на основе математического аппарата линейной алгебры (Диченко С.А. Контроль и обеспечение целостности информации в системах хранения данных // Наукоемкие технологии в космических исследованиях Земли. 2019. Т. 11. №1. С. 49-57), где контроль целостности данных (обнаружение ошибки) по аналогии с линейными кодами осуществляется за счет вычисления синдрома, при проверке которого можно сделать вывод о нарушении целостности данных (наличии ошибки).

Недостатком известного способа является отсутствие возможности контроля целостности эталонных хэш-кодов в условиях ограничений на допустимые затраты ресурса.

Раскрытие изобретения

а) Технический результат, на достижение которого направлено изобретение

Целью настоящего изобретения является разработка способа контроля целостности данных на основе применения криптографических хэш-функций к защищаемым блокам данных с возможностью контроля целостности эталонных хэш-кодов в условиях ограничений на допустимые затраты ресурса.

б) Совокупность существенных признаков

Поставленная цель достигается тем, что в известном способе контроля целостности данных, заключающемся в том, что обнаружение и локализация блока данных Mi (i = 1, 2,…, k) с признаками нарушения целостности осуществляется посредством вычисления системы хэш-кодов, формируемой из хэш-кодов, вычисленных от совокупности к блоков данных M1, М2, …, Mk, и сравнения ее значений со значениями эталонной системы хэш-кодов, в представленном же способе блоки данных Mi,j,r (i = j = r = 0, 1, …, k - 1) располагаются в кубе размером k3, к трем сторонам которого добавляются эталонные хэш-коды  (i = j = r = 0, 1, …, k - 1), которые вычисляются от совокупности k3 блоков данных

(i = j = r = 0, 1, …, k - 1), которые вычисляются от совокупности k3 блоков данных  расположенных в кубе, при этом для контроля целостности эталонных хэш-кодов

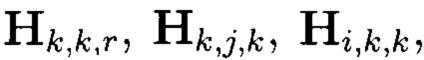

расположенных в кубе, при этом для контроля целостности эталонных хэш-кодов  вычисляются хэш-коды

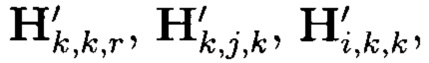

вычисляются хэш-коды  значения которых сравниваются со значениями хэш-кодов

значения которых сравниваются со значениями хэш-кодов  вычисляемых при запросе на использование данных, подлежащих защите.

вычисляемых при запросе на использование данных, подлежащих защите.

Сопоставительный анализ заявленного решения и прототипа показывает, что предлагаемый способ отличается от известного тем, что поставленная цель достигается за счет расположения в кубе k3 блоков данных  к которым хэш-функция применяется по правилам построения кубических кодов (Hamming, R. Coding and Information Theory. Prentice-Hall, 1980. - 259 p.), от полученных при этом эталонных хэш-кодов

к которым хэш-функция применяется по правилам построения кубических кодов (Hamming, R. Coding and Information Theory. Prentice-Hall, 1980. - 259 p.), от полученных при этом эталонных хэш-кодов  вычисляются хэш-коды

вычисляются хэш-коды  что позволяет контролировать целостность эталонных хэш-кодов в условиях ограничений на допустимые затраты ресурса.

что позволяет контролировать целостность эталонных хэш-кодов в условиях ограничений на допустимые затраты ресурса.

Контроль целостности эталонных хэш-кодов  будет осуществляться за счет вычисления от них хэш-кодов

будет осуществляться за счет вычисления от них хэш-кодов  что позволит в момент времени t в условиях ограничений на допустимые затраты ресурса сравнить их значения со значениями хэш-кодов

что позволит в момент времени t в условиях ограничений на допустимые затраты ресурса сравнить их значения со значениями хэш-кодов  вычисляемых при запросе на использование данных, подлежащих защите. Новым является то, что блоки данных

вычисляемых при запросе на использование данных, подлежащих защите. Новым является то, что блоки данных  располагаются в кубе размером к3, к трем сторонам которого добавляются эталонные хэш-коды

располагаются в кубе размером к3, к трем сторонам которого добавляются эталонные хэш-коды

по правилам построения кубических кодов. Новым является то, что применение хэш-функции по правилам построения кубических кодов позволяет контролировать целостность эталонных хэш-кодов

по правилам построения кубических кодов. Новым является то, что применение хэш-функции по правилам построения кубических кодов позволяет контролировать целостность эталонных хэш-кодов  путем вычисления хэш-кодов

путем вычисления хэш-кодов

и сравнения их значений со значениями хэш-кодов

и сравнения их значений со значениями хэш-кодов  вычисляемых при запросе на использование данных, подлежащих защите.

вычисляемых при запросе на использование данных, подлежащих защите.

в) Причинно-следственная связь между признаками и техническим результатом

Благодаря новой совокупности существенных признаков в способе реализована возможность:

- контроля целостности k3 блоков данных, подлежащих защите, с низкой избыточностью контрольной информации;

- локализации блоков данных с нарушением целостности;

- повышения вероятности определения факта нарушения целостности данных (обнаружения ошибки) при пропуске ошибки (ложном сигнале об ошибке) средствами контроля;

- контроля целостности эталонных хэш-кодов в условиях ограничений на допустимые затраты ресурса.

Доказательства соответствия заявленного изобретения условиям патентоспособности «новизна» и «изобретательский уровень»

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность отличительных существенных признаков, обуславливающих тот же технический результат, который достигнут в заявленном способе. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Краткое описание чертежей

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - схема применения хэш-функции с вычислением одного общего хэш-кода от k блоков данных;

фиг. 2 - схема применения хэш-функции с вычислением по одному хэш-коду от каждого из блоков данных;

фиг. 3 - схема применения хэш-функции с построением полносвязной сети хэширования;

фиг. 4 - система хэш-кодов, основанная на правилах построения линейных избыточных кодов;

фиг. 5 - схема хэширования данных, основанная на правилах построения кубических кодов, где k = 2;

фиг. 6 - сеть хэширования для кубической системы хэш-кодов, где k = 2;

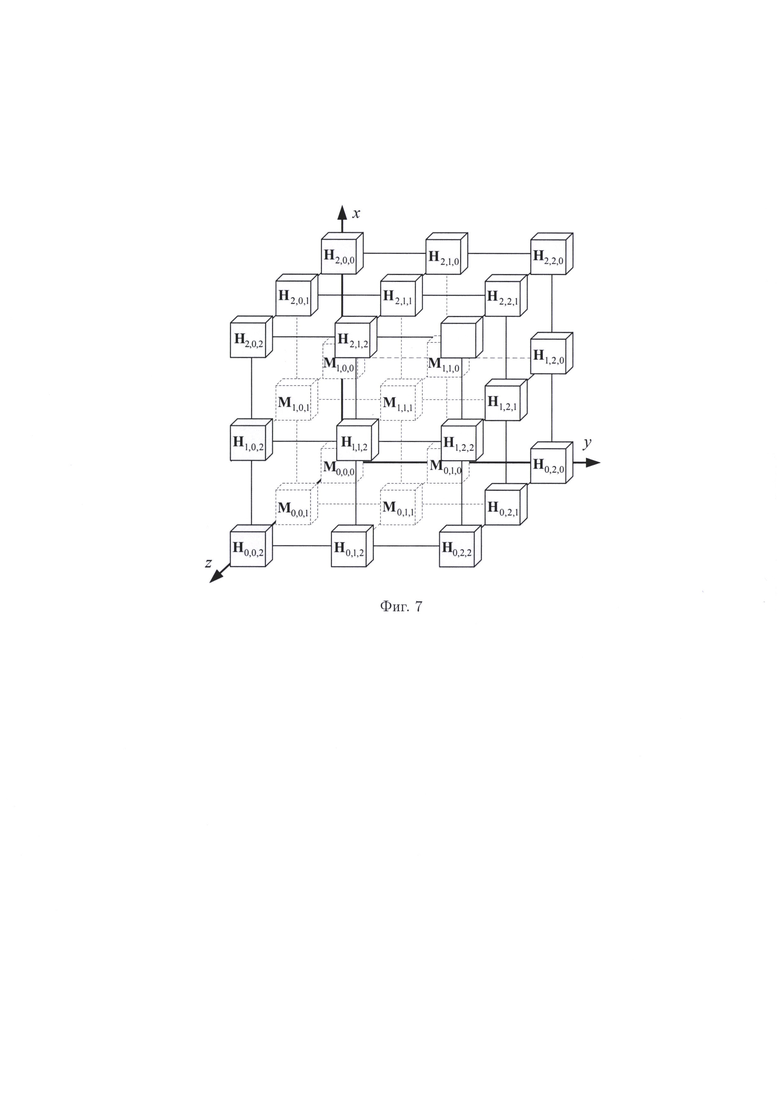

фиг. 7 - кубическая система хэш-кодов с контролем целостности эталонных хэш-кодов.

Осуществление изобретения

Данные, подлежащие защите, располагаются в кубе с размерностью k, содержащем систему координат с осями: х, у, z, по которым откладываются блоки данных  (i = j = r = 0, l, …, k - 1).

(i = j = r = 0, l, …, k - 1).

Для контроля целостности k3 блоков данных, подлежащих защите, строится схема хэширования данных, основанная на правилах построения кубических кодов, в которой к трем сторонам куба добавляются хэш-коды  (i = j = r = 0, 1, …, k - 1), вычисленные от совокупности блоков данных

(i = j = r = 0, 1, …, k - 1), вычисленные от совокупности блоков данных  расположенных в кубе.

расположенных в кубе.

Пример 1. Схема хэширования данных, основанная на правилах построения кубических кодов, где k = 2, представлена на фиг.5.

В соответствии со схемой хэширования (фиг.5) получим 3-мерный массив, который с помощью сечений ориентации (х) может быть представлен в следующем виде:

при этом каждый хэш-код вычисляется от двух блоков данных, расположенных с ним в одной строке или одном столбце массива.

Пример 2. Хэш-коды Н0,0,2, H0,1,2, Н0,2,0, H0,2,1 вычисляются в соответствии со следующими выражениями:

где «||» - операция конкатенации (объединения).

Первоначальный куб, содержащий k3 блоков данных, преобразованный в массив размером (k+1)3, будет называться кубической системой хэш-кодов. Для контроля целостности k3 блоков данных в кубической системе хэш-кодов требуется вычислить 3k2 хэш-кодов.

Контроль целостности данных, а также локализация блока данных с нарушением целостности осуществляется посредством сети хэширования.

Пример 3. Сеть хэширования для схемы хэширования данных (фиг.5), основанной на правилах построения кубических кодов, представлена на фиг.6 и предназначена для обеспечения возможности обнаружения и локализации единичного блока данных с нарушением целостности (1-кратной ошибки).

На основе сети хэширования для каждого блока данных, подлежащего защите, получим уникальные по составу группы эталонных хэш-кодов, используемые при обнаружении и локализации блока данных с нарушением целостности. При этом каждому блоку данных Mi,j,r будет соответствовать неповторяющаяся совокупность из трех хэш-кодов.

Пример 4. По построенной сети хэширования (фиг.6) определяется, что блокам данных M1,0,0, М0,1,1 будут соответствовать следующие хэш-коды:

- для M1,0,0: H1,2,0, H1,0,2, Н2,0,0;

- для М0,1,1: Н0,2,1, Н0,1,2, Н2,1,1,

причем полученные совокупности хэш-кодов для каждого из блоков данных будут неповторяющимися.

Обнаружение блока данных с нарушением целостности выполняется путем сравнения значений предварительно вычисленных от него эталонных хэш-кодов и хэш-кодов, вычисленных при запросе на его использование. Несоответствие сравниваемых значений хэш-кодов позволяет сделать вывод о возникновении ошибки и определить ее синдром. Под синдромом ошибки будем понимать двоичное число, полученное при написании символа «0» для каждой выполненной проверки на соответствие значений вычисленного и эталонного хэш-кода и символа «1» при несоответствии сравниваемых значений. Для этого на основе сети хэширования (фиг.6) составляется таблица синдромов ошибки.

Пример 5. Синдромы нарушения целостности блоков данных («[⋅]» обозначает локализованный блок данных с нарушением целостности) представлены в таблице 1.

Для контроля целостности эталонных хэш-кодов необходимо вычислить хэш-коды

и разместить их в кубе (фиг.7). При этом массив (1) примет вид:

и разместить их в кубе (фиг.7). При этом массив (1) примет вид:

Пример 6. Хэш-код H0,2,2, предназначенный для контроля целостности эталонных хэш-кодов, вычисляется в соответствии со следующим выражением:

Причем каждый из хэш-кодов  вычисляется от четырех эталонных хэш-кодов, расположенных с ним в одной строке или одном столбце массива.

вычисляется от четырех эталонных хэш-кодов, расположенных с ним в одной строке или одном столбце массива.

Для контроля целостности эталонных хэш-кодов выполняется сравнение значений хэш-кодов  со значениями хэш-кодов

со значениями хэш-кодов  вычисляемых при запросе на использование данных, подлежащих защите.

вычисляемых при запросе на использование данных, подлежащих защите.

По результатам сравнения сделаем вывод:

- об отсутствии нарушения целостности эталонных хэш-кодов, при

- о нарушении целостности эталонных хэш-кодов, при

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ НА ОСНОВЕ ПРАВИЛ ПОСТРОЕНИЯ ТРЕУГОЛЬНЫХ КОДОВ | 2021 |

|

RU2771146C1 |

| СПОСОБ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ | 2021 |

|

RU2771208C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ НА ОСНОВЕ ПРАВИЛ ПОСТРОЕНИЯ КВАДРАТНЫХ КОДОВ | 2021 |

|

RU2771209C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ НА ОСНОВЕ ПРАВИЛ ПОСТРОЕНИЯ ТРЕУГОЛЬНЫХ КОДОВ | 2021 |

|

RU2774099C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ | 2021 |

|

RU2771236C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ ПРАВИЛ ПОСТРОЕНИЯ ГЕОМЕТРИЧЕСКИХ КОДОВ | 2021 |

|

RU2758194C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ НА ОСНОВЕ ПРАВИЛ ПОСТРОЕНИЯ ПРЯМОУГОЛЬНЫХ КОДОВ | 2021 |

|

RU2771273C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ ПРИ ДЕГРАДАЦИИ МНОГОМЕРНЫХ СИСТЕМ ХРАНЕНИЯ | 2023 |

|

RU2833352C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ В УСЛОВИЯХ КРИТИЧЕСКОЙ ДЕГРАДАЦИИ СИСТЕМ ИХ ХРАНЕНИЯ | 2023 |

|

RU2828227C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ КРИПТОГРАФИЧЕСКОГО ТРЕУГОЛЬНИКА ПАСКАЛЯ | 2019 |

|

RU2730365C1 |

Изобретение относится к способу контроля целостности многомерных массивов данных на основе правил построения кубических кодов. Технический результат заключается в возможности контроля целостности эталонных хэш-кодов в условиях ограничений на допустимые затраты ресурса. Результат достигается за счет расположения в кубе k3 блоков данных Mi,j,r, к которым хэш-функция применяется по правилам построения кубических кодов, от полученных при этом эталонных хэш-кодов Hk,j,r, Hi,k,r, Hi,j,k вычисляются хэш-коды Hk,k,r, Hk,j,k, Hi,k,k, значения которых сравниваются со значениями хэш-кодов Н'k,k,r, Н'k,j,k, H'i,k,k, вычисляемых при запросе на использование данных, подлежащих защите, что позволяет контролировать целостность эталонных хэш-кодов в условиях ограничений на допустимые затраты ресурса. 7 ил., 1 табл.

Способ контроля целостности многомерных массивов данных на основе правил построения кубических кодов, заключающийся в том, что обнаружение и локализация блока данных Mi (i = 1, 2, …, k) с признаками нарушения целостности осуществляется посредством вычисления системы хэш-кодов, формируемой из хэш-кодов, вычисленных от совокупности k блоков данных M1, М2, …, Mk, и сравнения ее значений со значениями эталонной системы хэш-кодов, отличающийся тем, что блоки данных Mi,j,r (i = j = r = 0, 1, …, k - 1) располагаются в кубе размером k3, к трем сторонам которого добавляются эталонные хэш-коды Hk,j,r, Hi,k,r, Hi,j,k (i = j = r = 0, 1, …, k - 1), которые вычисляются от совокупности k3 блоков данных Mi,j,r, расположенных в кубе, при этом для контроля целостности хэш-кодов Hk,j,r, Hi,k,r, Hi,j,k вычисляются хэш-коды Hk,k,r, Hk,j,k, Hi,k,k, значения которых сравниваются со значениями хэш-кодов Н'k,k,r, H'k,j,k, H'i,k,k, вычисляемых при запросе на использование данных, подлежащих защите.

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ КРИПТОГРАФИЧЕСКОГО ТРЕУГОЛЬНИКА ПАСКАЛЯ | 2019 |

|

RU2730365C1 |

| СПОСОБ КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2017 |

|

RU2680739C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ КРИПТОГРАФИЧЕСКОЙ ПИРАМИДЫ ПАСКАЛЯ | 2020 |

|

RU2759240C1 |

| СПОСОБ МНОГОУРОВНЕВОГО КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2019 |

|

RU2707940C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2017 |

|

RU2680033C2 |

| СПОСОБ ДВУМЕРНОГО КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2018 |

|

RU2696425C1 |

| СПОСОБ И УСТРОЙСТВО МНОГОМЕРНОЙ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2018 |

|

RU2686024C1 |

| СПОСОБ И СИСТЕМА РАСПРЕДЕЛЕННОГО ХРАНЕНИЯ ВОССТАНАВЛИВАЕМЫХ ДАННЫХ С ОБЕСПЕЧЕНИЕМ ЦЕЛОСТНОСТИ И КОНФИДЕНЦИАЛЬНОСТИ ИНФОРМАЦИИ | 2017 |

|

RU2680350C2 |

Авторы

Даты

2022-12-13—Публикация

2021-12-17—Подача